Unix сервера: С чего начать настройку любого UNIX сервера

Содержание

С чего начать настройку любого UNIX сервера

Обновлено: Опубликовано:

Термины по теме: UNIX, Linux, FreeBSD, Ubuntu, CentOS

Описанные ниже действия рекомендуется выполнить в первую очередь после установки операционной системы на базе UNIX (например, DEB-base: Astra Linux, Ubuntu, Debian и RPM-base: Rocky Linux, РЕД ОС, CentOS, а также FreeBSD) вне зависимости от того, как планируется ее использовать. Также мы рассмотрим некоторые нюансы при работе с контейнерами.

Стоит учитывать, что контейнерная виртуализация решает разные задачи — идеологически, есть контейнеры для процессов (например, docker и podman), а есть контейнеры с полноценными операционными системами (например, LXD и systemd-nspawn). Нижеописанные действия меньше подходят контейнерам для процессов и больше последним.

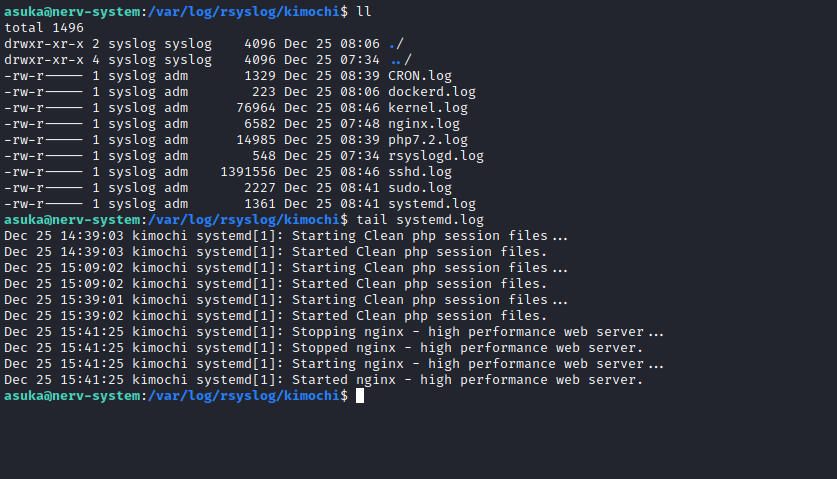

Обновление системы

Работа с пользователями

Задать имя сервера

Настройка времени и его обновления

Обновление корневых сертификатов

Настройка vi

Автозавершение ввода команд

Утилиты гостевой операционной системы

Безопасность

1.

Обновление и репозитории

Обновление и репозитории

На чистой системе рекомендуется сразу установить все обновления, которые доступны для системы из ее родных репозиториев. Наши действия будут различаться в зависимости от используемой операционной системы.

Rocky Linux / CentOS / Red Hat / Fedora

yum update

Если каждый раз при установке и обновлении пакетов система подвисает на этапе:

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

Значит могут быть проблемы при подключении к серверам для определения скорости. В итоге, это только будет увеличивать время ожидания.

Данную проверку можно отключить. Открываем файл:

vi /etc/yum/pluginconf.d/fastestmirror.conf

И приводим к виду опцию:

enabled=0

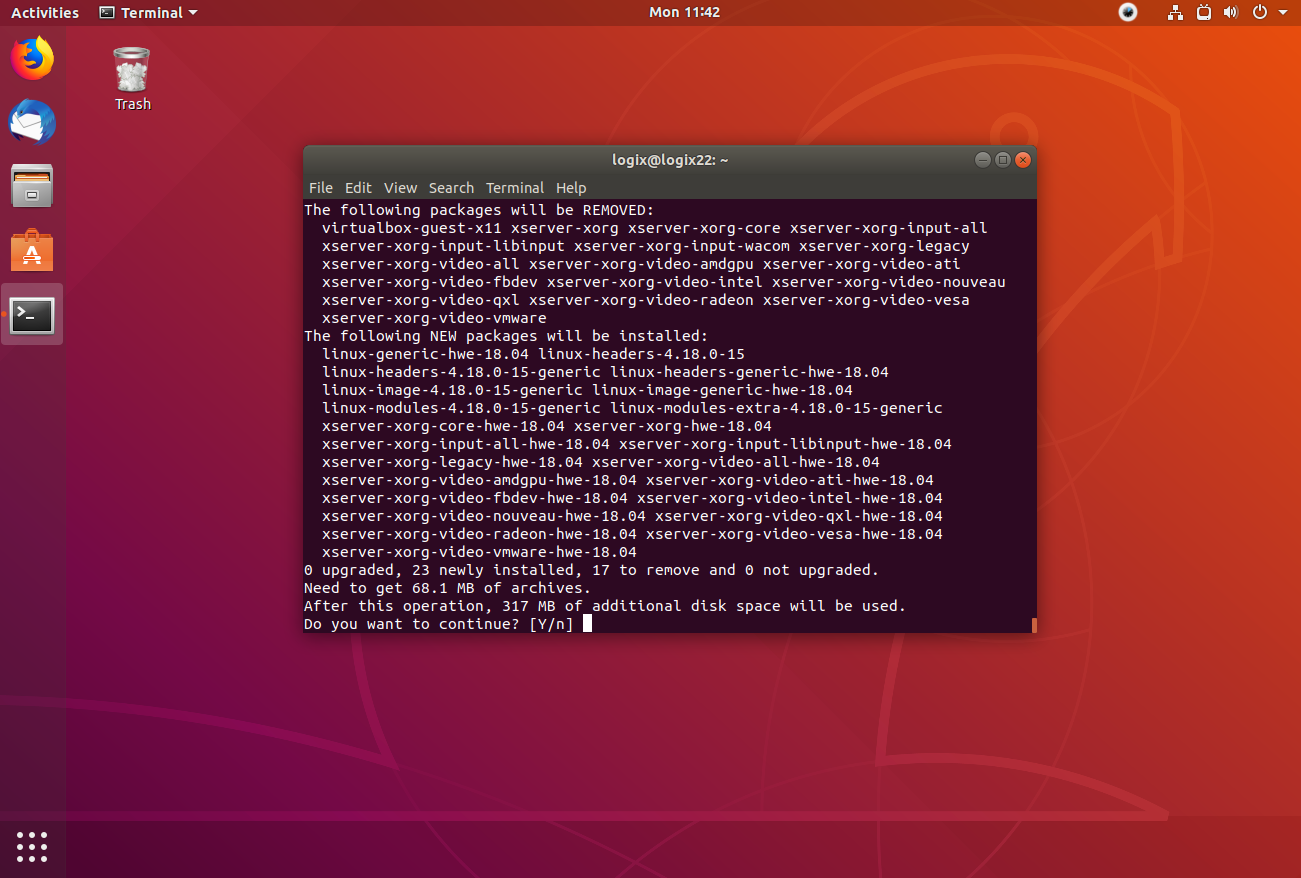

Ubuntu

Обновляем кэш репозиториев и выполняем обновление:

apt update && apt upgrade

Debian

Чаще всего, репозиторий Debian не настроен. Открываем файл:

vi /etc/apt/sources.list

И приводим его к виду:

deb http://deb. debian.org/debian/ bullseye main

debian.org/debian/ bullseye main

deb-src http://deb.debian.org/debian/ bullseye main

deb http://security.debian.org/debian-security bullseye-security main contrib

deb-src http://security.debian.org/debian-security bullseye-security main contrib

deb http://deb.debian.org/debian/ bullseye-updates main contrib

deb-src http://deb.debian.org/debian/ bullseye-updates main contrib

* обратите внимание, что bullseye — кодовое название 11 версии. Вы должны подставить свое значение:

- Debian 11 — bullseye.

- Debian 10 — buster.

- Debian 9 — stretch.

После можно вводить:

apt update && apt upgrade

Astra Linux

Для данной системы по умолчанию нет подключенных онлайн репозиториев — установка возможна только с установочного носителя. Лучше это сразу отредактировать. Для этого откроем файл:

vi /etc/apt/sources. list

list

Поставим комментарий для CDROM:

#deb cdrom…

и добавим репозитории. Строки, которые нужно прописать стоит посмотреть на сайте разработчика, например, для Astra Linux SE 1.7:

deb https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-base/ 1.7_x86-64 main contrib non-free

deb https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-extended/ 1.7_x86-64 main contrib non-free

Теперь можно выполнить обновление:

apt update && apt upgrade

Мы можем получить ошибку Certificate verification failed: The certificate is NOT trusted. The certificate issuer is unknown. Could not handshake: Error in the certificate verification. Она возникает из-за устаревших корневых сертификатов. Сложность в том, что для обновления данных сертификатор нам нужны некоторые пакеты и рабочие репозитории, поэтому для обхода проблемы сы создадим файл:

vi /etc/apt/apt.conf.d/99-verify-peer.conf

Acquire::https::dl.

astralinux.ru::Verify-Peer «false»;

* где dl.astralinux.ru — адрес репозитория, для которого необходимо отключить проверку сертификата.

После снова попробуем выполнить обновление:

apt update && apt upgrade

FreeBSD

pkg update && pkg upgrade

2. Работа с пользователями

Задаем пароль для пользователя root следующей командой:

passwd root

Создаем нового пользователя для работы с сервером.

а) если Rocky Linux / CentOS:

useradd kdo -G wheel -m

* где kdo — имя учетной записи; wheel — группа, которая позволяет входить в систему в привилегированном режиме (su).

б) если Astra Linux / Debian / Ubuntu:

useradd kdo -G sudo -m

* где kdo — имя учетной записи; sudo — группа, которая позволяет запускать команды в привилегированном (sudo) режиме.

в) если BSD:

pw useradd kdo -G wheel -m

После того, как создали пользователя, обязательно задаем пароль.

Это можно сделать командой:

passwd kdo

3. Имя сервера

Предположим, имя нашего компьютера должно быть server.dmosk.ru. В зависимости от типа системы, наши действия будут различаться.

а) Для Linux:

hostnamectl set-hostname server.dmosk.ru

б) Для BSD:

ee /etc/rc.local

hostname=»server.dmosk.ru»

в) Для контейнеров.

В контейнерах недоступна подсистема systemd, поэтому такие команды, как hostnamectl там не работают. Редактируем файл:

vi /etc/hostname

server.dmosk.ru

После перезагрузки сервер поменяет имя. Чтобы поменять его сразу, дополнительно вводим команду:

hostname server.dmosk.ru

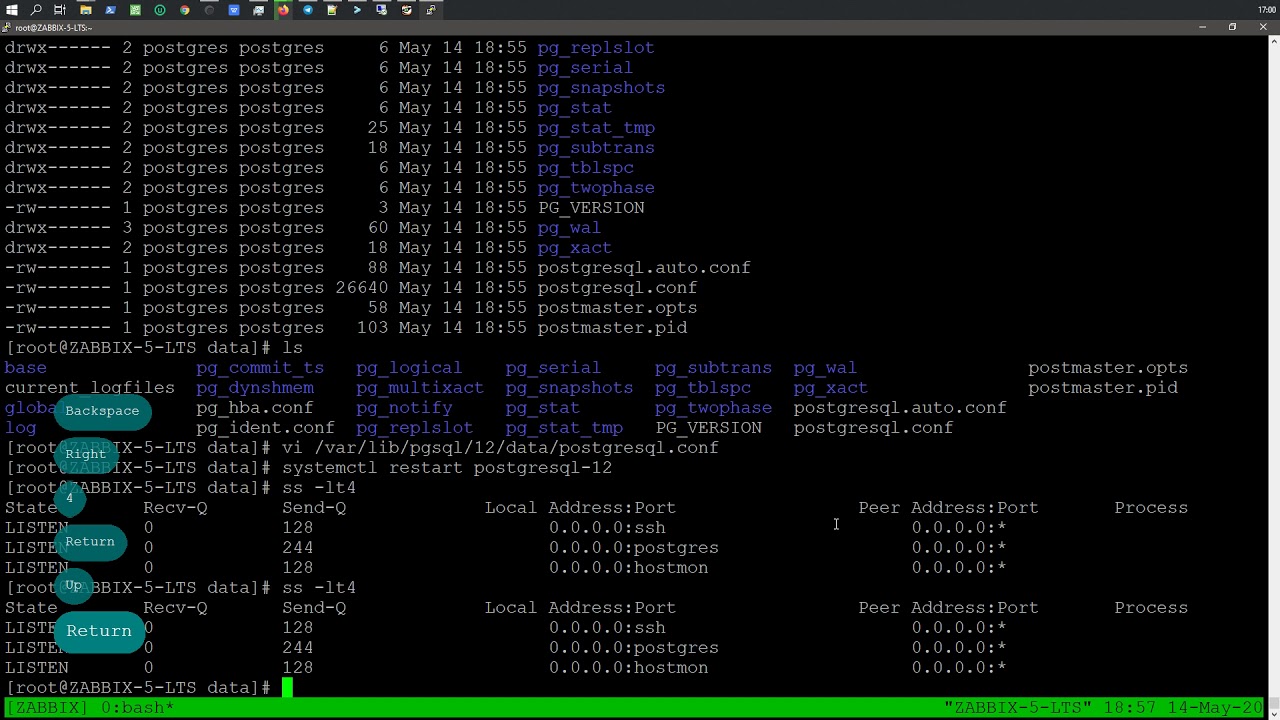

4. Правильное время

Многие сервисы завязаны на время — от него зависит корректность их работы. Да и, в принципе, неправильное время — не удобно.

Посмотреть текущее время и часовой пояс можно командой:

date

Настройка состоит из двух шагов: указания подходящей временной зоны и запуска приложения для синхронизации времени.

Настраиваем временную зону

а) В большинстве систем Linux это можно сделать командой:

timedatectl set-timezone Europe/Moscow

* В данном примере мы задаем зону по московскому времени. Список всех доступных зон можно посмотреть командой timedatectl list-timezones. Если мы увидим только одну зону UTC, скорее всего, у нас установлена минимальная версия Ubuntu. Для установки всех зон вводим apt install tzdata.

б) В контейнерах и системах без systemd:

rm -f /etc/localtime

ln -s /usr/share/zoneinfo/Europe/Moscow /etc/localtime

* В данном примере мы задаем зону по московскому времени. Список всех доступных зон можно посмотреть командой ls /usr/share/zoneinfo.

Синхронизация времени

Устанавливаем утилиту для синхронизации времени, разрешаем запуск демона и стартуем его.

а) если на системе Astra Linux / Ubuntu / Debian:

apt install chrony

systemctl enable chrony

б) если на системе Rocky Linux / CentOS / Red Hat / Fedora:

yum install chrony

systemctl enable chronyd —now

5. Обновление корневых сертификатов

Для корректной работы по зашифрованному каналу связи, необходимо, чтобы на нашем сервере были свежие корневые сертификаты. В противном случае, мы будем получать предупреждения о попытках установить соединение с небезопасным сервером. Это приведем к тому, что некоторые команды не будут отрабатывать или будут требоваться с нашей стороны дополнительные действия.

Установка корневых сертификатов отличается для разных дистрибутивов Linux.

а) для систем на базе DEB (Astra Linux, Debian, Ubuntu, Mint):

apt install wget

wget http://ftp. ru.debian.org/debian/pool/main/c/ca-certificates/ca-certificates_20230311_all.deb

ru.debian.org/debian/pool/main/c/ca-certificates/ca-certificates_20230311_all.deb

dpkg -i ca-certificates_*_all.deb

update-ca-certificates

rm -f ca-certificates_*_all.deb

б) для систем на базе RPM (Rocky Linux, CentOS):

yum install ca-certificates

update-ca-trust

Подробнее об установке корневых сертификатов в инструкции Обновление корневых сертификатов на Linux.

6. Настройка vi (Astra Linux, Debian или Ubuntu)

Некоторые дистрибутивы Linux используют версию vi, с которой работать не совсем удобно. Как правило, это относится к системам на основе deb.

Многие пользователи используют другие редакторы, например, nano. Но если мы хотим использовать, именно, vi, попробуем сделать работу с ним приятнее.

Tiny vi

Ставим пакет:

apt install vim vim-tiny

Вводим команду, чтобы для текущего сеанса использоватся не стандартный vi, а тюнингованный:

alias vi=»vim.tiny»

Также добавим это же в файл:

echo ‘alias vi=»vim. tiny»‘ >> ~/.bashrc

tiny»‘ >> ~/.bashrc

Готово.

Set paste (вставка json и yaml)

При вставке текста с форматом специального назначения, например json и yaml, vi неправильно определяет синтаксис, что приводит к сбиванию формата строк.

Для решения проблемы нужно ввести команду :set paste.

Можно немного упростить процесс — добавляем в конфиг опцию set pastetoggle=<F3>.

а) для настройки всем пользователям:

vi /etc/vim/vimrc

б) только для текущего:

vi ~/.vimrc

Добавим строку:

set pastetoggle=<F3>

* в данном примере мы настроим быструю клавишу F3, при нажатии которой мы введем опцию set paste.

Теперь переходим в редактор, нажимаем F3, переходим в режим вставки (i) — можно вставлять код.

Позиция курсора после выхода из vim

В Debian и некоторых программах подключения по SSH (например, Putty) после выхода из редактора vi, позиция курсора оказывается в верхней части экрана и на него накладывается предыдущий текст. Данное поведение мешает работать.

Данное поведение мешает работать.

Для решения проблемы открываем на редактирование:

а) для настройки всем пользователям:

vi /etc/vim/vimrc

б) только для текущего:

vi ~/.vimrc

Добавим строку:

set t_ti= t_te=

7. Автозавершение ввода команд

Значительно упрощает работу с консолью. Выполняется только на Linux — на BSD настроен по умолчанию.

Открываем на редактирование следующий файл:

vi /etc/inputrc +999

И добавляем:

set show-all-if-ambiguous On

«\e[A»: history-search-backward

«\e[B»: history-search-forward

Выходим из системы и входим снова для применения настроек.

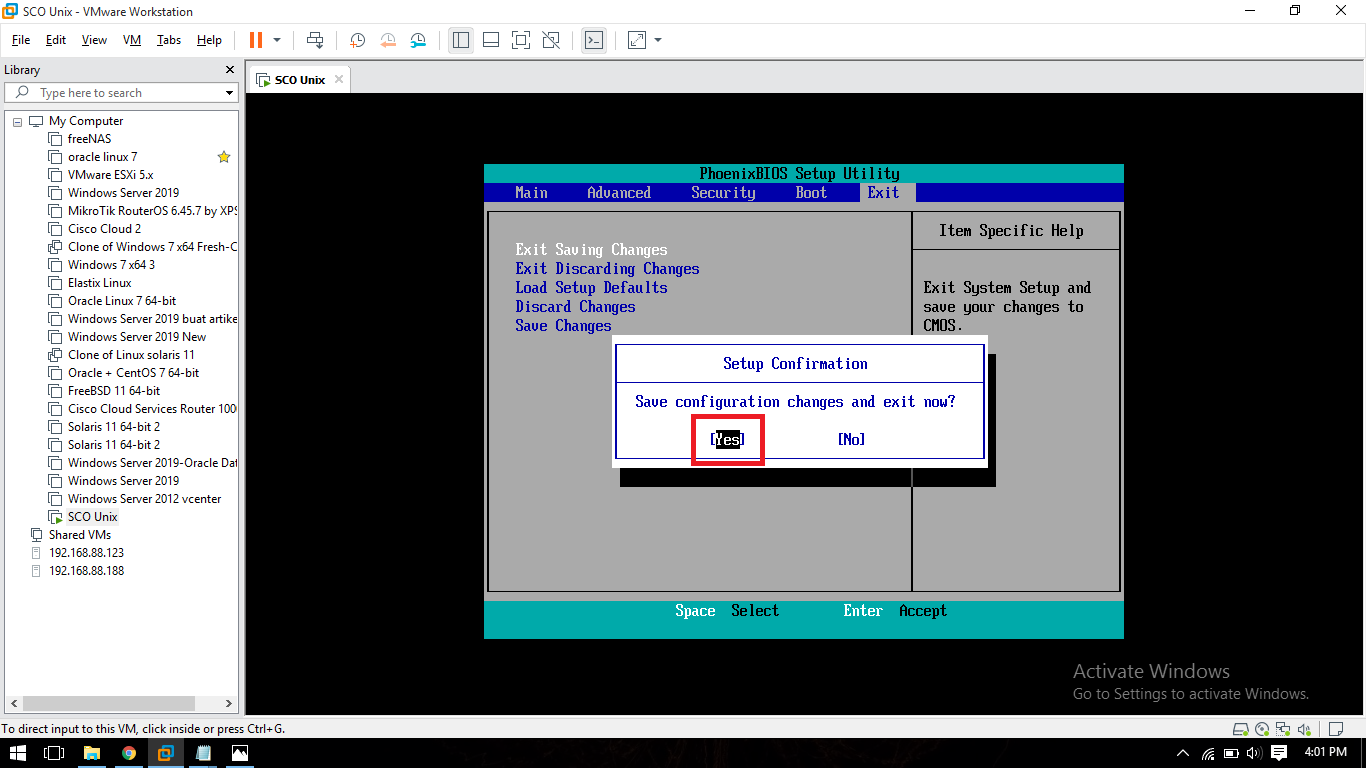

8. Утилиты гостевой системы для виртуальных машин

Если наш компьютер является виртуальной машиной, не забываем установить гостевые утилиты. Они позволяют повысить производительность системы, а также дают дополнительные возможности, например, получение дополнительной информации о виртуальной среде из хоста виртуализации или мягкую перезагрузку.

Для каждой системы виртуализации свои методы установки утилит. Читайте о них подробнее в других инструкциях:

1. Установка и настройка Proxmox VE.

2. Пошаговая инструкция по установке VMware Tools на Linux.

9. Безопасность

Для Debian или Ubuntu стоит настроить брандмауэр. А для Rocky Linux / CentOS — отключить SELinux (если только мы не собираемся его настраивать).

Iptables (Debian / Ubuntu)

По умолчанию, в системах на базе deb брандмауэр работает по принципу полного разрешения. Желательно, это поправить.

Для начала убедимся в наличие необходимых для этого утилит:

apt install iptables iptables-persistent

* где:

- iptables — утилита управления правилами netfilter.

- iptables-persistent — утилита для сохранения правил для iptables.

Теперь выполним стартовые настройки.

Разрешаем SSH:

iptables -I INPUT -p tcp —dport 22 -j ACCEPT

* если мы подключаемся к SSH по нестандартному порту, то меняе 22 на нужное значение!

Создаем правила для нормальной работы apt или yum:

iptables -I INPUT -m state —state ESTABLISHED,RELATED -j ACCEPT

Разрешаем ICMP (для выполнения команды ping):

iptables -I INPUT -p icmp -j ACCEPT

Разрешаем все входящие на адрес локальной петли:

iptables -I INPUT -i lo -j ACCEPT

Ставим политику запрета на входящие и разрешаем все исходящие:

iptables -P INPUT DROP

Для сохранения правил вводим команду:

netfilter-persistent save

О других вариантах сохранения правил в iptables читайте в инструкции Настройка netfilter с помощью iptables. SELINUX=.*/SELINUX=disabled/g’ /etc/selinux/config

SELINUX=.*/SELINUX=disabled/g’ /etc/selinux/config

Подробнее в инструкции Как отключить SELinux. Если мы хотим его настроить, читаем инструкцию Настройка SELinux в CentOS.

Fail2ban

На все серверы, к которым можно подключиться из сети Интернет по ssh стоит установить Fail2ban. Данное средство защиты поможет предотвратить подбор пароля для подключения к нашему серверу (по крайней мере, сильно усложнит задачу взломщику).

Подробнее про работу данной программы рассказано в инструкции Настройка и использование Fail2ban на Linux. В рамказ данного руководства мы ограничимся установкой и запуском.

Команда для развертывания зависит от дистрибутива Linux.

а) RPM: Rocky Linux / CentOS:

yum install epel-release

yum install fail2ban

б) Deb: Ubuntu / Debian:

apt install fail2ban

По умолчанию, fail2ban настроен для защиты ssh на порту 22. Нам нужно только убедиться, что он запущен:

systemctl enable fail2ban —now

И убедиться, что правило существует:

fail2ban-client status

Мы должны увидеть что-то на подобие:

Status

|- Number of jail: 1

`- Jail list: sshd

Если команда покажет ошибку или не вернет никакого результат, то для пакета вашей системы нет стартовых настроек и их нужно выполнить самоу. Подробнее о настройке fail2ban можно прочитать в инструкции Настройка и использование Fail2ban на Linux.

Подробнее о настройке fail2ban можно прочитать в инструкции Настройка и использование Fail2ban на Linux.

С чего начать настройку любого UNIX сервера

Обновлено: Опубликовано:

Термины по теме: UNIX, Linux, FreeBSD, Ubuntu, CentOS

Описанные ниже действия рекомендуется выполнить в первую очередь после установки операционной системы на базе UNIX (например, DEB-base: Astra Linux, Ubuntu, Debian и RPM-base: Rocky Linux, РЕД ОС, CentOS, а также FreeBSD) вне зависимости от того, как планируется ее использовать. Также мы рассмотрим некоторые нюансы при работе с контейнерами.

Стоит учитывать, что контейнерная виртуализация решает разные задачи — идеологически, есть контейнеры для процессов (например, docker и podman), а есть контейнеры с полноценными операционными системами (например, LXD и systemd-nspawn). Нижеописанные действия меньше подходят контейнерам для процессов и больше последним.

Нижеописанные действия меньше подходят контейнерам для процессов и больше последним.

Обновление системы

Работа с пользователями

Задать имя сервера

Настройка времени и его обновления

Обновление корневых сертификатов

Настройка vi

Автозавершение ввода команд

Утилиты гостевой операционной системы

Безопасность

1. Обновление и репозитории

На чистой системе рекомендуется сразу установить все обновления, которые доступны для системы из ее родных репозиториев. Наши действия будут различаться в зависимости от используемой операционной системы.

Rocky Linux / CentOS / Red Hat / Fedora

yum update

Если каждый раз при установке и обновлении пакетов система подвисает на этапе:

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

Значит могут быть проблемы при подключении к серверам для определения скорости. В итоге, это только будет увеличивать время ожидания.

Данную проверку можно отключить. Открываем файл:

Открываем файл:

vi /etc/yum/pluginconf.d/fastestmirror.conf

И приводим к виду опцию:

enabled=0

Ubuntu

Обновляем кэш репозиториев и выполняем обновление:

apt update && apt upgrade

Debian

Чаще всего, репозиторий Debian не настроен. Открываем файл:

vi /etc/apt/sources.list

И приводим его к виду:

deb http://deb.debian.org/debian/ bullseye main

deb-src http://deb.debian.org/debian/ bullseye main

deb http://security.debian.org/debian-security bullseye-security main contrib

deb-src http://security.debian.org/debian-security bullseye-security main contrib

deb http://deb.debian.org/debian/ bullseye-updates main contrib

deb-src http://deb.debian.org/debian/ bullseye-updates main contrib

* обратите внимание, что bullseye — кодовое название 11 версии. Вы должны подставить свое значение:

- Debian 11 — bullseye.

- Debian 10 — buster.

- Debian 9 — stretch.

После можно вводить:

apt update && apt upgrade

Astra Linux

Для данной системы по умолчанию нет подключенных онлайн репозиториев — установка возможна только с установочного носителя. Лучше это сразу отредактировать. Для этого откроем файл:

vi /etc/apt/sources.list

Поставим комментарий для CDROM:

#deb cdrom…

и добавим репозитории. Строки, которые нужно прописать стоит посмотреть на сайте разработчика, например, для Astra Linux SE 1.7:

deb https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-base/ 1.7_x86-64 main contrib non-free

deb https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-extended/ 1.7_x86-64 main contrib non-free

Теперь можно выполнить обновление:

apt update && apt upgrade

Мы можем получить ошибку Certificate verification failed: The certificate is NOT trusted. The certificate issuer is unknown.

Could not handshake: Error in the certificate verification. Она возникает из-за устаревших корневых сертификатов. Сложность в том, что для обновления данных сертификатор нам нужны некоторые пакеты и рабочие репозитории, поэтому для обхода проблемы сы создадим файл:

vi /etc/apt/apt.conf.d/99-verify-peer.conf

Acquire::https::dl.astralinux.ru::Verify-Peer «false»;

* где dl.astralinux.ru — адрес репозитория, для которого необходимо отключить проверку сертификата.

После снова попробуем выполнить обновление:

apt update && apt upgrade

FreeBSD

pkg update && pkg upgrade

2. Работа с пользователями

Задаем пароль для пользователя root следующей командой:

passwd root

Создаем нового пользователя для работы с сервером.

а) если Rocky Linux / CentOS:

useradd kdo -G wheel -m

* где kdo — имя учетной записи; wheel — группа, которая позволяет входить в систему в привилегированном режиме (su).

б) если Astra Linux / Debian / Ubuntu:

useradd kdo -G sudo -m

* где kdo — имя учетной записи; sudo — группа, которая позволяет запускать команды в привилегированном (sudo) режиме.

в) если BSD:

pw useradd kdo -G wheel -m

После того, как создали пользователя, обязательно задаем пароль.

Это можно сделать командой:

passwd kdo

3. Имя сервера

Предположим, имя нашего компьютера должно быть server.dmosk.ru. В зависимости от типа системы, наши действия будут различаться.

а) Для Linux:

hostnamectl set-hostname server.dmosk.ru

б) Для BSD:

ee /etc/rc.local

hostname=»server.dmosk.ru»

в) Для контейнеров.

В контейнерах недоступна подсистема systemd, поэтому такие команды, как hostnamectl там не работают. Редактируем файл:

vi /etc/hostname

server. dmosk.ru

dmosk.ru

После перезагрузки сервер поменяет имя. Чтобы поменять его сразу, дополнительно вводим команду:

hostname server.dmosk.ru

4. Правильное время

Многие сервисы завязаны на время — от него зависит корректность их работы. Да и, в принципе, неправильное время — не удобно.

Посмотреть текущее время и часовой пояс можно командой:

date

Настройка состоит из двух шагов: указания подходящей временной зоны и запуска приложения для синхронизации времени.

Настраиваем временную зону

а) В большинстве систем Linux это можно сделать командой:

timedatectl set-timezone Europe/Moscow

* В данном примере мы задаем зону по московскому времени. Список всех доступных зон можно посмотреть командой timedatectl list-timezones. Если мы увидим только одну зону UTC, скорее всего, у нас установлена минимальная версия Ubuntu. Для установки всех зон вводим apt install tzdata.

б) В контейнерах и системах без systemd:

rm -f /etc/localtime

ln -s /usr/share/zoneinfo/Europe/Moscow /etc/localtime

* В данном примере мы задаем зону по московскому времени. Список всех доступных зон можно посмотреть командой ls /usr/share/zoneinfo.

Синхронизация времени

Устанавливаем утилиту для синхронизации времени, разрешаем запуск демона и стартуем его.

а) если на системе Astra Linux / Ubuntu / Debian:

apt install chrony

systemctl enable chrony

б) если на системе Rocky Linux / CentOS / Red Hat / Fedora:

yum install chrony

systemctl enable chronyd —now

5. Обновление корневых сертификатов

Для корректной работы по зашифрованному каналу связи, необходимо, чтобы на нашем сервере были свежие корневые сертификаты. В противном случае, мы будем получать предупреждения о попытках установить соединение с небезопасным сервером. Это приведем к тому, что некоторые команды не будут отрабатывать или будут требоваться с нашей стороны дополнительные действия.

Это приведем к тому, что некоторые команды не будут отрабатывать или будут требоваться с нашей стороны дополнительные действия.

Установка корневых сертификатов отличается для разных дистрибутивов Linux.

а) для систем на базе DEB (Astra Linux, Debian, Ubuntu, Mint):

apt install wget

wget http://ftp.ru.debian.org/debian/pool/main/c/ca-certificates/ca-certificates_20230311_all.deb

dpkg -i ca-certificates_*_all.deb

update-ca-certificates

rm -f ca-certificates_*_all.deb

б) для систем на базе RPM (Rocky Linux, CentOS):

yum install ca-certificates

update-ca-trust

Подробнее об установке корневых сертификатов в инструкции Обновление корневых сертификатов на Linux.

6. Настройка vi (Astra Linux, Debian или Ubuntu)

Некоторые дистрибутивы Linux используют версию vi, с которой работать не совсем удобно. Как правило, это относится к системам на основе deb.

Многие пользователи используют другие редакторы, например, nano. Но если мы хотим использовать, именно, vi, попробуем сделать работу с ним приятнее.

Но если мы хотим использовать, именно, vi, попробуем сделать работу с ним приятнее.

Tiny vi

Ставим пакет:

apt install vim vim-tiny

Вводим команду, чтобы для текущего сеанса использоватся не стандартный vi, а тюнингованный:

alias vi=»vim.tiny»

Также добавим это же в файл:

echo ‘alias vi=»vim.tiny»‘ >> ~/.bashrc

Готово.

Set paste (вставка json и yaml)

При вставке текста с форматом специального назначения, например json и yaml, vi неправильно определяет синтаксис, что приводит к сбиванию формата строк.

Для решения проблемы нужно ввести команду :set paste.

Можно немного упростить процесс — добавляем в конфиг опцию set pastetoggle=<F3>.

а) для настройки всем пользователям:

vi /etc/vim/vimrc

б) только для текущего:

vi ~/.vimrc

Добавим строку:

set pastetoggle=<F3>

* в данном примере мы настроим быструю клавишу F3, при нажатии которой мы введем опцию set paste.

Теперь переходим в редактор, нажимаем F3, переходим в режим вставки (i) — можно вставлять код.

Позиция курсора после выхода из vim

В Debian и некоторых программах подключения по SSH (например, Putty) после выхода из редактора vi, позиция курсора оказывается в верхней части экрана и на него накладывается предыдущий текст. Данное поведение мешает работать.

Для решения проблемы открываем на редактирование:

а) для настройки всем пользователям:

vi /etc/vim/vimrc

б) только для текущего:

vi ~/.vimrc

Добавим строку:

set t_ti= t_te=

7. Автозавершение ввода команд

Значительно упрощает работу с консолью. Выполняется только на Linux — на BSD настроен по умолчанию.

Открываем на редактирование следующий файл:

vi /etc/inputrc +999

И добавляем:

set show-all-if-ambiguous On

«\e[A»: history-search-backward

«\e[B»: history-search-forward

Выходим из системы и входим снова для применения настроек.

8. Утилиты гостевой системы для виртуальных машин

Если наш компьютер является виртуальной машиной, не забываем установить гостевые утилиты. Они позволяют повысить производительность системы, а также дают дополнительные возможности, например, получение дополнительной информации о виртуальной среде из хоста виртуализации или мягкую перезагрузку.

Для каждой системы виртуализации свои методы установки утилит. Читайте о них подробнее в других инструкциях:

1. Установка и настройка Proxmox VE.

2. Пошаговая инструкция по установке VMware Tools на Linux.

9. Безопасность

Для Debian или Ubuntu стоит настроить брандмауэр. А для Rocky Linux / CentOS — отключить SELinux (если только мы не собираемся его настраивать).

Iptables (Debian / Ubuntu)

По умолчанию, в системах на базе deb брандмауэр работает по принципу полного разрешения. Желательно, это поправить.

Для начала убедимся в наличие необходимых для этого утилит:

apt install iptables iptables-persistent

* где:

- iptables — утилита управления правилами netfilter.

- iptables-persistent — утилита для сохранения правил для iptables.

Теперь выполним стартовые настройки.

Разрешаем SSH:

iptables -I INPUT -p tcp —dport 22 -j ACCEPT

* если мы подключаемся к SSH по нестандартному порту, то меняе 22 на нужное значение!

Создаем правила для нормальной работы apt или yum:

iptables -I INPUT -m state —state ESTABLISHED,RELATED -j ACCEPT

Разрешаем ICMP (для выполнения команды ping):

iptables -I INPUT -p icmp -j ACCEPT

Разрешаем все входящие на адрес локальной петли:

iptables -I INPUT -i lo -j ACCEPT

Ставим политику запрета на входящие и разрешаем все исходящие:

iptables -P INPUT DROP

Для сохранения правил вводим команду:

netfilter-persistent save

О других вариантах сохранения правил в iptables читайте в инструкции Настройка netfilter с помощью iptables.

Firewalld (Rocky Linux / CentOS)

В системах на базе RPM брандмауэр работает на запрет пакетов и не требует начальной настройки. SELINUX=.*/SELINUX=disabled/g’ /etc/selinux/config

SELINUX=.*/SELINUX=disabled/g’ /etc/selinux/config

Подробнее в инструкции Как отключить SELinux. Если мы хотим его настроить, читаем инструкцию Настройка SELinux в CentOS.

Fail2ban

На все серверы, к которым можно подключиться из сети Интернет по ssh стоит установить Fail2ban. Данное средство защиты поможет предотвратить подбор пароля для подключения к нашему серверу (по крайней мере, сильно усложнит задачу взломщику).

Подробнее про работу данной программы рассказано в инструкции Настройка и использование Fail2ban на Linux. В рамказ данного руководства мы ограничимся установкой и запуском.

Команда для развертывания зависит от дистрибутива Linux.

а) RPM: Rocky Linux / CentOS:

yum install epel-release

yum install fail2ban

б) Deb: Ubuntu / Debian:

apt install fail2ban

По умолчанию, fail2ban настроен для защиты ssh на порту 22. Нам нужно только убедиться, что он запущен:

systemctl enable fail2ban —now

И убедиться, что правило существует:

fail2ban-client status

Мы должны увидеть что-то на подобие:

Status

|- Number of jail: 1

`- Jail list: sshd

Если команда покажет ошибку или не вернет никакого результат, то для пакета вашей системы нет стартовых настроек и их нужно выполнить самоу. Подробнее о настройке fail2ban можно прочитать в инструкции Настройка и использование Fail2ban на Linux.

Подробнее о настройке fail2ban можно прочитать в инструкции Настройка и использование Fail2ban на Linux.

Linux и Unix: в чем разница?

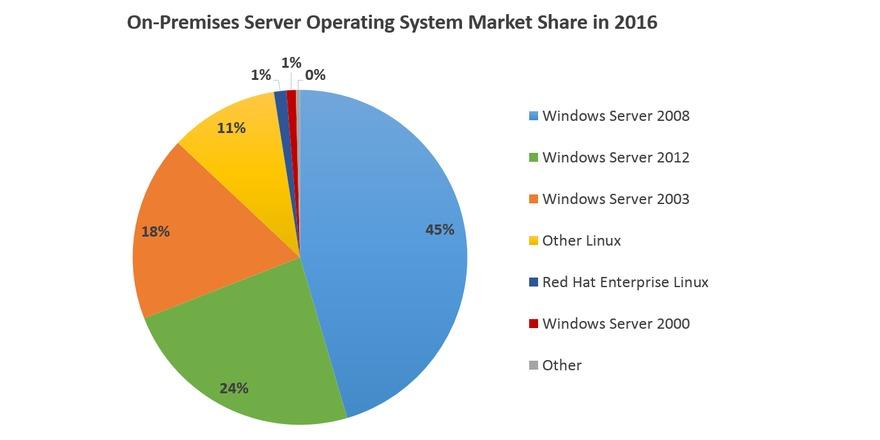

Если вам от 20 до 30 лет, и вы разработчик программного обеспечения, значит, вы выросли в мире, где доминирует Linux. Он был важным игроком в центрах обработки данных на протяжении десятилетий, и, хотя трудно найти точные отчеты о доле рынка операционных систем, доля Linux в операционных системах для центров обработки данных может достигать 70%, а варианты Windows несут почти весь оставшийся процент. . Разработчики, использующие любое крупное общедоступное облако, могут рассчитывать на то, что целевая система будет работать под управлением Linux. Доказательств того, что Linux есть везде, в последние годы стало больше, когда вы добавили встроенные системы на базе Android и Linux в смартфоны, телевизоры, автомобили и многие другие устройства.

Несмотря на это, большинство разработчиков программного обеспечения, даже те, кто вырос во время этой почтенной «революции Linux», по крайней мере, слышали об Unix. Это звучит похоже на Linux, и вы, вероятно, слышали, как люди используют эти термины взаимозаменяемо. Или, может быть, вы слышали, что Linux называют «Unix-подобной» операционной системой.

Это звучит похоже на Linux, и вы, вероятно, слышали, как люди используют эти термины взаимозаменяемо. Или, может быть, вы слышали, что Linux называют «Unix-подобной» операционной системой.

Итак, что же это за Unix? На карикатурах рассказывается о похожих на волшебников «седобородых», сидящих за светящимися зелеными экранами, пишущих код C и сценарии оболочки, питаясь старомодным кофе, сваренным по каплям. Но у Unix гораздо более богатая история, чем у тех бородатых программистов на C из 19-го века.70-е годы. В то время как статей, подробно описывающих историю Unix и сравнений «Unix и Linux», предостаточно, эта статья предложит общий фон и список основных различий между этими взаимодополняющими мирами.

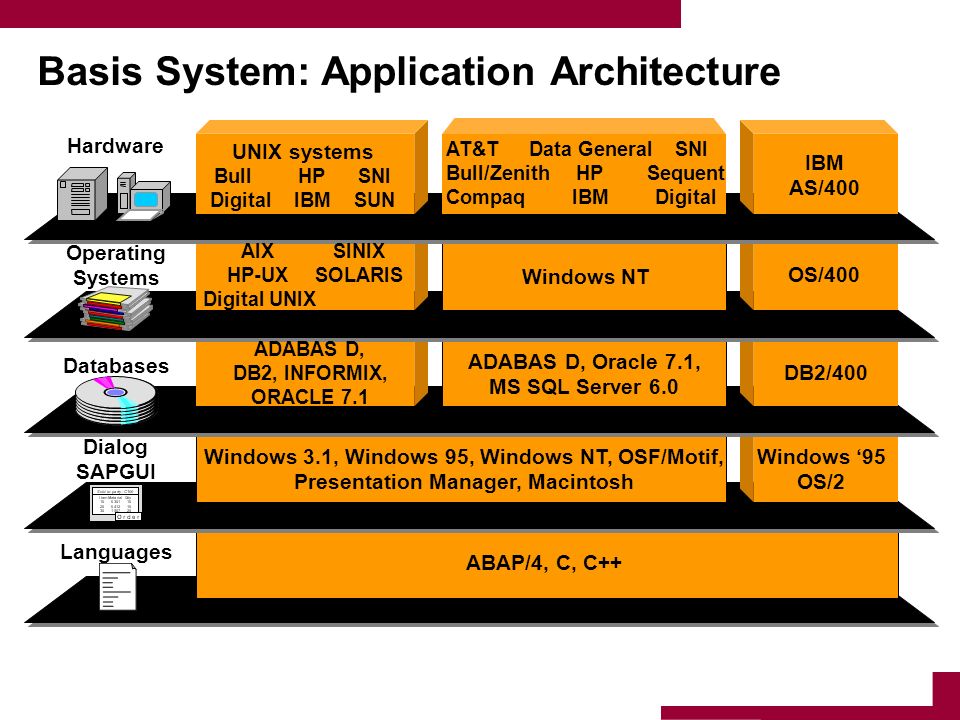

Начало Unix

История Unix начинается в AT&T Bell Labs в конце 1960-х, когда небольшая группа программистов стремилась написать многозадачную многопользовательскую операционную систему для PDP-7. Двумя наиболее известными членами этой команды в исследовательском центре Bell Labs были Кен Томпсон и Деннис Ритчи. Хотя многие из концепций Unix были производными от его предшественника (Multics), решение команды Unix в начале 1970-е годы, чтобы переписать эту маленькую операционную систему на языке C, — вот что отделило Unix от всех остальных. В то время операционные системы редко, если вообще когда-либо, были переносимыми. Вместо этого, по характеру своей конструкции и низкоуровневому исходному языку, операционные системы были тесно связаны с аппаратной платформой, для которой они были созданы. Благодаря рефакторингу Unix на языке программирования C, Unix теперь можно было портировать на многие аппаратные архитектуры.

Хотя многие из концепций Unix были производными от его предшественника (Multics), решение команды Unix в начале 1970-е годы, чтобы переписать эту маленькую операционную систему на языке C, — вот что отделило Unix от всех остальных. В то время операционные системы редко, если вообще когда-либо, были переносимыми. Вместо этого, по характеру своей конструкции и низкоуровневому исходному языку, операционные системы были тесно связаны с аппаратной платформой, для которой они были созданы. Благодаря рефакторингу Unix на языке программирования C, Unix теперь можно было портировать на многие аппаратные архитектуры.

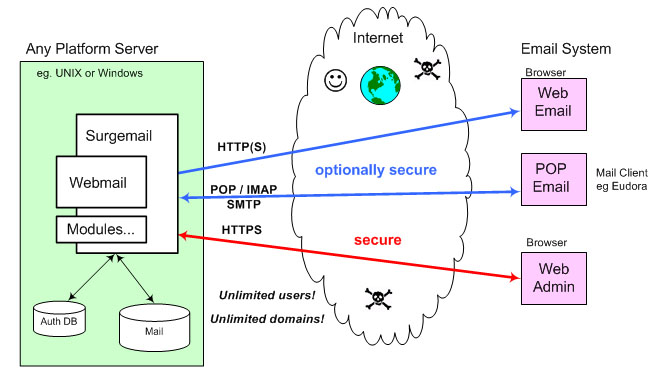

В дополнение к этой новой переносимости, которая позволила Unix быстро выйти за пределы Bell Labs для других исследовательских, академических и даже коммерческих целей, несколько ключевых принципов дизайна операционной системы были привлекательны для пользователей и программистов. Во-первых, философия Unix Кена Томпсона стала мощной моделью модульного проектирования программного обеспечения и вычислений. Философия Unix рекомендовала использовать небольшие специализированные программы в сочетании для выполнения сложных общих задач. Поскольку Unix была разработана вокруг файлов и конвейеров, эта модель объединения входных и выходных данных программ в линейный набор операций на входе до сих пор остается в моде. На самом деле нынешняя модель облачных бессерверных вычислений во многом обязана своим наследием философии Unix.

Философия Unix рекомендовала использовать небольшие специализированные программы в сочетании для выполнения сложных общих задач. Поскольку Unix была разработана вокруг файлов и конвейеров, эта модель объединения входных и выходных данных программ в линейный набор операций на входе до сих пор остается в моде. На самом деле нынешняя модель облачных бессерверных вычислений во многом обязана своим наследием философии Unix.

Быстрый рост и конкуренция

В конце 1970-х и 80-х годах Unix стала корнем генеалогического древа, которое расширилось за счет исследований, научных кругов и растущего коммерческого бизнеса операционных систем Unix. Unix не был программным обеспечением с открытым исходным кодом, и исходный код Unix можно было лицензировать по соглашениям с его владельцем, AT&T. Первая известная лицензия на программное обеспечение была продана Университету Иллинойса в 1975 году.

Unix быстро росла в академических кругах, а Беркли стал важным центром деятельности, учитывая творческий отпуск Кена Томпсона там в 70-х годах. Со всей активностью вокруг Unix в Беркли родилась новая поставка программного обеспечения Unix: Berkeley Software Distribution, или BSD. Первоначально BSD была не альтернативой Unix от AT&T, а надстройкой с дополнительным программным обеспечением и возможностями. К тому времени, когда 2BSD (Второй дистрибутив программного обеспечения Беркли) появился в 1979 Билл Джой, аспирант из Беркли, добавил такие известные программы, как

Со всей активностью вокруг Unix в Беркли родилась новая поставка программного обеспечения Unix: Berkeley Software Distribution, или BSD. Первоначально BSD была не альтернативой Unix от AT&T, а надстройкой с дополнительным программным обеспечением и возможностями. К тому времени, когда 2BSD (Второй дистрибутив программного обеспечения Беркли) появился в 1979 Билл Джой, аспирант из Беркли, добавил такие известные программы, как vi и оболочку C (/bin/csh).

В дополнение к BSD, которая стала одной из самых популярных ветвей семейства Unix, в 1980-х и в 90-е годы коммерческие предложения Unix бурно развивались с такими именами, как HP-UX, IBM AIX, Sun Solaris, Sequent и Xenix. По мере того, как ветви вырастали из первоначального корня, начались «войны Unix», и стандартизация стала новым направлением для сообщества. Стандарт POSIX родился в 1988, а также другие продолжения стандартизации через The Open Group в 1990-е годы.

Примерно в это же время AT&T и Sun выпустили System V Release 4 (SVR4), которая была принята многими коммерческими поставщиками. Отдельно семейство операционных систем BSD с годами выросло, что привело к появлению некоторых вариантов с открытым исходным кодом, которые были выпущены под уже знакомой лицензией BSD. Это включало FreeBSD, OpenBSD и NetBSD, каждая из которых имела несколько разные целевые рынки в индустрии серверов Unix. Эти варианты Unix продолжают использоваться и сегодня, хотя многие из них столкнулись с тем, что их доля на рынке серверов сократилась до однозначных цифр (или ниже). Сегодня BSD может иметь самую большую установочную базу среди всех современных систем Unix. Кроме того, каждый аппаратный блок Apple Mac, поставленный в недавней истории, может быть заявлен BSD, поскольку его операционная система OS X (теперь macOS) является производной от BSD.

Отдельно семейство операционных систем BSD с годами выросло, что привело к появлению некоторых вариантов с открытым исходным кодом, которые были выпущены под уже знакомой лицензией BSD. Это включало FreeBSD, OpenBSD и NetBSD, каждая из которых имела несколько разные целевые рынки в индустрии серверов Unix. Эти варианты Unix продолжают использоваться и сегодня, хотя многие из них столкнулись с тем, что их доля на рынке серверов сократилась до однозначных цифр (или ниже). Сегодня BSD может иметь самую большую установочную базу среди всех современных систем Unix. Кроме того, каждый аппаратный блок Apple Mac, поставленный в недавней истории, может быть заявлен BSD, поскольку его операционная система OS X (теперь macOS) является производной от BSD.

Хотя полная история Unix и ее академических и коммерческих вариантов может занять еще много страниц, ради нашей статьи давайте перейдем к подъему Linux.

Enter Linux

То, что мы сегодня называем операционной системой Linux, на самом деле представляет собой комбинацию двух усилий начала 1990-х годов. Ричард Столлман стремился создать по-настоящему бесплатную альтернативу проприетарной системе Unix с открытым исходным кодом. Он работал над утилитами и программами под именем GNU, рекурсивной аббревиатурой, означающей «GNU — это не Unix!» Несмотря на то, что был запущен проект ядра, он оказался трудным, и без ядра мечта о свободной операционной системе с открытым исходным кодом не могла быть реализована. Именно работа Линуса Торвальда — создание работающего и жизнеспособного ядра, которое он назвал Linux, — привела к жизни полную операционную систему. Учитывая, что Линус использовал несколько инструментов GNU (например, GNU Compiler Collection, или GCC), сочетание инструментов GNU и ядра Linux идеально подходило друг другу.

Ричард Столлман стремился создать по-настоящему бесплатную альтернативу проприетарной системе Unix с открытым исходным кодом. Он работал над утилитами и программами под именем GNU, рекурсивной аббревиатурой, означающей «GNU — это не Unix!» Несмотря на то, что был запущен проект ядра, он оказался трудным, и без ядра мечта о свободной операционной системе с открытым исходным кодом не могла быть реализована. Именно работа Линуса Торвальда — создание работающего и жизнеспособного ядра, которое он назвал Linux, — привела к жизни полную операционную систему. Учитывая, что Линус использовал несколько инструментов GNU (например, GNU Compiler Collection, или GCC), сочетание инструментов GNU и ядра Linux идеально подходило друг другу.

Дистрибутивы Linux ожили с компонентами GNU, ядром Linux, графическим интерфейсом MIT X-Windows и другими компонентами BSD, которые можно было использовать под лицензией BSD с открытым исходным кодом. Ранняя популярность таких дистрибутивов, как Slackware, а затем и Red Hat, дала «обычному пользователю ПК» 1990-х годов доступ к операционной системе Linux, а вместе с ней ко многим проприетарным системным возможностям и утилитам Unix, которые они использовали в своей работе или академической жизни.

Благодаря тому, что все компоненты Linux являются бесплатными и с открытым исходным кодом, любой мог создать дистрибутив Linux, приложив немного усилий, и вскоре общее количество дистрибутивов достигло сотен. Конечно, многие разработчики используют Linux либо через облачных провайдеров, либо используя популярные бесплатные дистрибутивы, такие как Fedora, Canonical Ubuntu, Debian, Arch Linux, Gentoo и многие другие варианты. Коммерческие предложения Linux, которые обеспечивают поддержку в дополнение к бесплатным компонентам с открытым исходным кодом, стали жизнеспособными, поскольку многие предприятия, включая IBM, перешли от проприетарной Unix к предложениям промежуточного программного обеспечения и программных решений поверх Linux. Red Hat создала модель коммерческой поддержки Red Hat Enterprise Linux, как и немецкий поставщик SUSE с SUSE Linux Enterprise Server (SLES).

Сравнение Unix и Linux

До сих пор мы рассматривали историю Unix и развитие Linux, а также поддержку GNU/Free Software Foundation бесплатной альтернативы Unix с открытым исходным кодом. Давайте рассмотрим различия между этими двумя операционными системами, которые во многом разделяют одно и то же наследие и многие из тех же целей.

Давайте рассмотрим различия между этими двумя операционными системами, которые во многом разделяют одно и то же наследие и многие из тех же целей.

С точки зрения взаимодействия с пользователем разница невелика! Большая часть привлекательности Linux заключалась в доступности операционной системы для многих аппаратных архитектур (включая современные ПК) и возможности использовать инструменты, знакомые системным администраторам и пользователям Unix.

Из-за стандартов и соответствия POSIX программное обеспечение, написанное для Unix, может быть скомпилировано для операционной системы Linux с обычно ограниченными усилиями по переносу. Сценарии оболочки во многих случаях можно использовать непосредственно в Linux. В то время как некоторые инструменты имели несколько разные флаги/параметры командной строки в Unix и Linux, многие из них работали одинаково в обеих системах.

Одно замечание заключается в том, что популярность аппаратного обеспечения и операционной системы macOS как платформы для разработки, ориентированной в основном на Linux, может быть связана с BSD-подобной операционной системой macOS. Многие инструменты и сценарии, предназначенные для системы Linux, легко работают в терминале macOS. Многие программные компоненты с открытым исходным кодом, доступные в Linux, легко доступны с помощью таких инструментов, как Homebrew.

Многие инструменты и сценарии, предназначенные для системы Linux, легко работают в терминале macOS. Многие программные компоненты с открытым исходным кодом, доступные в Linux, легко доступны с помощью таких инструментов, как Homebrew.

Остальные различия между Linux и Unix в основном связаны с моделью лицензирования: программное обеспечение с открытым исходным кодом или проприетарное лицензионное программное обеспечение. Кроме того, отсутствие общего ядра в дистрибутивах Unix имеет значение для поставщиков программного и аппаратного обеспечения. Для Linux поставщик может создать драйвер устройства для конкретного аппаратного устройства и ожидать, что в разумных пределах он будет работать в большинстве дистрибутивов. Из-за коммерческих и академических ветвей дерева Unix поставщику может потребоваться написать разные драйверы для вариантов Unix, а также иметь лицензирование и другие проблемы, связанные с доступом к SDK или моделью распространения программного обеспечения в виде двоичного драйвера устройства во многих Варианты Unix.

Поскольку за последнее десятилетие оба сообщества повзрослели, многие из достижений Linux были приняты в мире Unix. Многие утилиты GNU были доступны в качестве надстроек для систем Unix, где разработчикам нужны были функции программ GNU, не являющиеся частью Unix. Например, IBM AIX предлагала набор инструментов AIX для приложений Linux с сотнями программных пакетов GNU (таких как Bash, GCC, OpenLDAP и многие другие), которые можно было добавить в установку AIX, чтобы облегчить переход между системами AIX на основе Linux и Unix. .

Проприетарный Unix все еще жив и здоров, и, поскольку многие крупные поставщики обещают поддержку своих текущих выпусков в 2020-х годах, само собой разумеется, что Unix будет существовать в обозримом будущем. Кроме того, ветвь BSD дерева Unix имеет открытый исходный код, а NetBSD, OpenBSD и FreeBSD имеют сильные базы пользователей и сообщества с открытым исходным кодом, которые могут быть не такими заметными или активными, как Linux, но сохраняют свои позиции в последних отчетах о совместном использовании серверов. , что намного выше проприетарных номеров Unix в таких областях, как веб-обслуживание.

, что намного выше проприетарных номеров Unix в таких областях, как веб-обслуживание.

В чем Linux продемонстрировал значительное преимущество перед проприетарной Unix, так это в его доступности на огромном количестве аппаратных платформ и устройств. Raspberry Pi, популярный среди любителей и энтузиастов, работает под управлением Linux и открыл двери для всего спектра устройств IoT под управлением Linux. Мы уже упоминали устройства Android, автомобили (с Linux автомобильного класса) и смарт-телевизоры, где Linux занимает большую долю рынка. Каждый поставщик облачных услуг на планете предлагает виртуальные серверы под управлением Linux, и многие из самых популярных на сегодняшний день облачных стеков основаны на Linux, независимо от того, говорите ли вы о средах выполнения контейнеров, Kubernetes или многих набирающих популярность бессерверных платформах.

Одним из наиболее показательных проявлений господства Linux является трансформация Microsoft за последние годы. Если бы десять лет назад вы сказали разработчикам программного обеспечения, что в 2016 году операционная система Windows будет «запускать Linux», большинство из них истерически рассмеялись бы. Но существование и популярность подсистемы Windows для Linux (WSL), а также недавно анонсированные возможности, такие как порт Docker для Windows, включая поддержку LCOW (контейнеры Linux в Windows), свидетельствуют о том влиянии, которое оказала Linux — и явно будет продолжаться — во всем мире программного обеспечения.

Но существование и популярность подсистемы Windows для Linux (WSL), а также недавно анонсированные возможности, такие как порт Docker для Windows, включая поддержку LCOW (контейнеры Linux в Windows), свидетельствуют о том влиянии, которое оказала Linux — и явно будет продолжаться — во всем мире программного обеспечения.

Эта статья была первоначально опубликована в мае 2018 года и была обновлена редактором.

Эта работа находится под лицензией Creative Commons Attribution-Share Alike 4.0 International License.

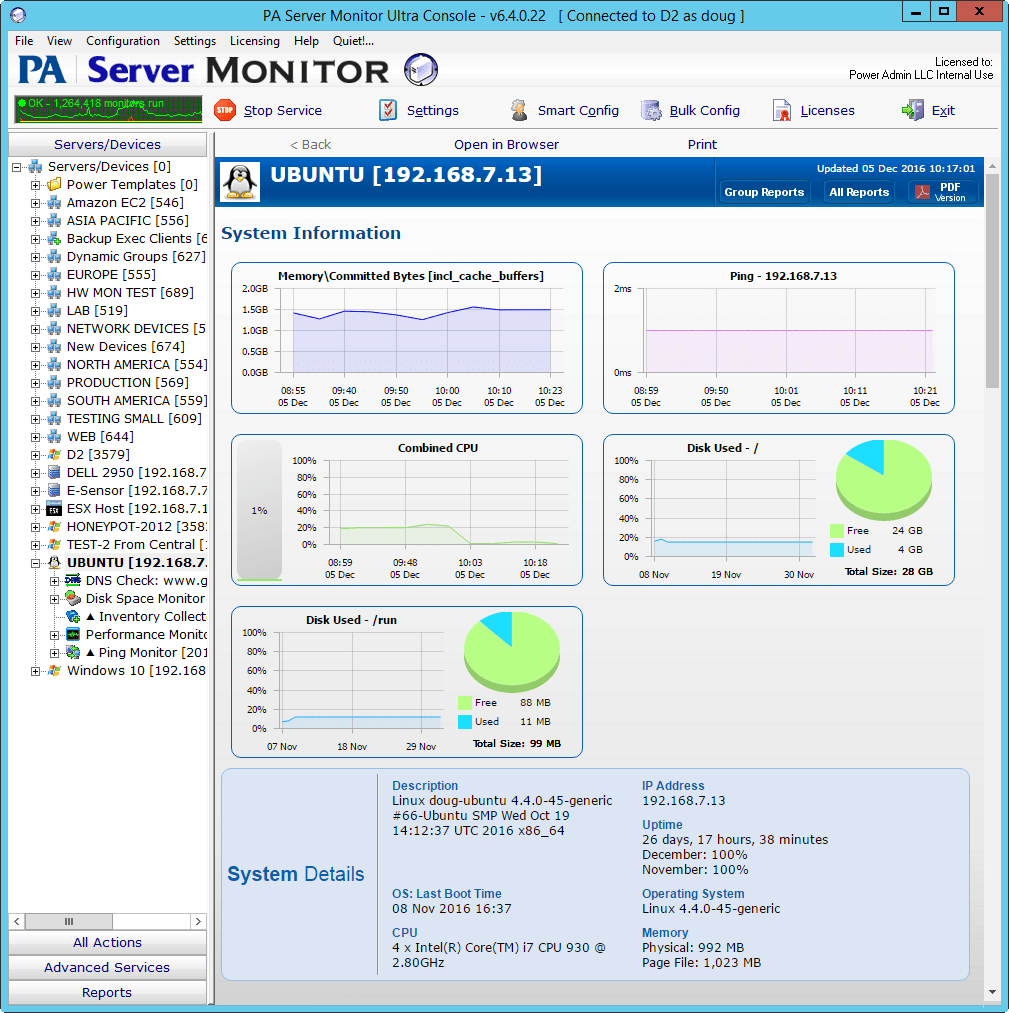

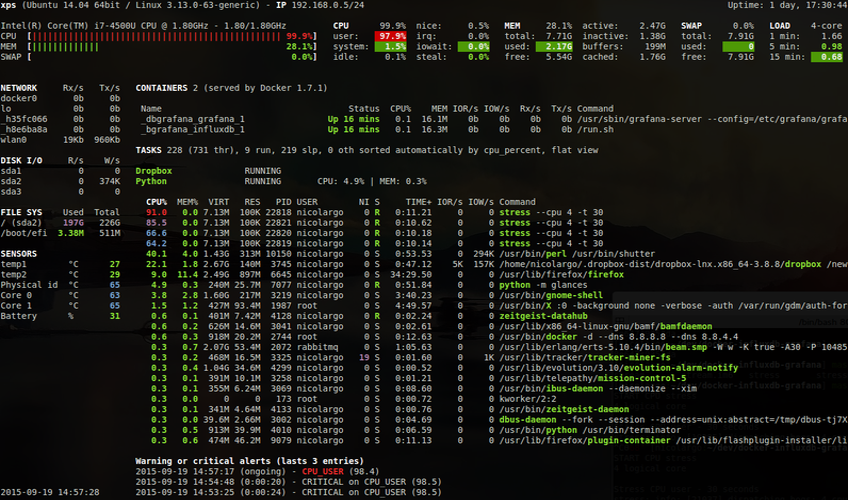

Средства мониторинга и анализа производительности серверов Unix

Что такое мониторинг производительности Unix?

Мониторинг производительности Unix может помочь вам отслеживать различные элементы вашей системы и оборудования, влияющие на производительность вашей операционной системы Unix.

Мониторинг системы Unix включает в себя отслеживание системных ресурсов, привязанных к вашим серверам Unix, на предмет любых конкретных изменений или состояний, указывающих на проблему с производительностью вашего Unix.

Это выходит за рамки помощи ИТ-администраторам в обнаружении проблем до того, как конечные пользователи почувствуют их влияние. Мониторинг также позволяет лучше настраивать производительность Unix, поэтому администраторы могут повысить эффективность Unix и, в свою очередь, удобство работы конечных пользователей.

Это выходит за рамки помощи ИТ-администраторам в обнаружении проблем до того, как конечные пользователи почувствуют их влияние. Мониторинг также позволяет лучше настраивать производительность Unix, поэтому администраторы могут повысить эффективность Unix и, в свою очередь, удобство работы конечных пользователей.Хотя существует множество системных и аппаратных элементов, которые необходимо отслеживать в рамках эффективного мониторинга серверов Unix, к основным ресурсам, на которые следует обратить внимание, относятся:

- Память

- ЦП

- Место на диске

- Сетевое время

- Время ввода-вывода

- Линии связи

- Прикладные программы

Как работает мониторинг производительности Unix?

Мониторинг производительности Unix позволяет регулярно собирать данные о системных ресурсах Unix. Эти собранные показатели относятся к производительности как программного, так и аппаратного обеспечения.

Эффективный мониторинг также может помочь убедиться, что вы знаете о любых проблемах, влияющих на производительность вашей Unix, при первых признаках проблемы и обеспечить оптимальную производительность вашей системы Unix.

Эффективный мониторинг также может помочь убедиться, что вы знаете о любых проблемах, влияющих на производительность вашей Unix, при первых признаках проблемы и обеспечить оптимальную производительность вашей системы Unix.ИТ-администраторы обычно отвечают за мониторинг серверов Unix. Этот процесс можно выполнить вручную или с помощью инструментов мониторинга производительности Unix, которые автоматизируют ваши усилия по мониторингу. Чтобы увидеть производительность Unix вручную, вам часто нужно использовать различные команды для отображения информации, которую вы ищете, в интерфейсе командной строки. Некоторые из наиболее распространенных команд, используемых для просмотра производительности Unix, включают:

- Нетстат

- Время

- Время безотказной работы

- PS

- Вмстат

При использовании инструментов мониторинга Unix метрики производительности, традиционно предоставляемые с помощью интерфейса командной строки, могут автоматически отслеживаться вместе с другими ключевыми данными о производительности и отображаться на единой панели мониторинга.

На этой централизованной панели мониторинга вы получаете консолидированное представление о производительности систем Unix и вашей среды, что упрощает предотвращение проблем с производительностью сервера.

На этой централизованной панели мониторинга вы получаете консолидированное представление о производительности систем Unix и вашей среды, что упрощает предотвращение проблем с производительностью сервера.Используя инструменты анализа производительности Unix, вы не только получаете преимущества автоматического сбора и отображения метрик, но и дополнительные преимущества автоматических предупреждений. Эти оповещения предназначены для информирования вас о превышении пороговых значений или возникновении заранее определенных событий, поэтому вы можете быть уверены, что будете уведомлены, когда потребуется ваше внимание.

Почему важен мониторинг производительности Unix?

Мониторинг производительности Unix может помочь вам поддерживать производительность ваших серверов Unix. Серверы являются основой любой организации или бизнеса, и когда они работают неоптимально, конечные пользователи могут ощутить это на себе, и производительность может пострадать.

С помощью мониторинга производительности Unix вы можете лучше заблаговременно выявлять и решать проблемы по мере их возникновения — в идеале, еще до того, как ваши конечные пользователи осознают наличие проблемы.

Помимо простого решения проблем, отслеживание показателей вашей системы в рамках усилий по мониторингу Unix может помочь вам оптимизировать общую производительность сервера. Показывая вам, где сервер или приложения неэффективно используют ресурсы, мониторинг Unix может помочь вам легче определить возможности повышения производительности помимо простого решения проблем. Инструменты производительности Unix также могут выходить за рамки сбора, консолидации и организации данных о производительности Unix. Лучшие из них предлагают инструменты анализа, которые помогут вам лучше понять, что происходит в вашей системе Unix.

Что делают инструменты мониторинга производительности Unix?

Инструменты мониторинга производительности Unix

созданы для автоматического сбора и отслеживания показателей производительности всей системы, чтобы предоставить вам представление о производительности Unix.

Эти инструменты могут обеспечивать отслеживание в режиме реального времени наиболее важных статистических данных, касающихся производительности Unix. Эти ключевые показатели включают загрузку ЦП, загрузку памяти, время отклика, дисковую очередь и пропускную способность сети. Важно отметить, что это отслеживание в режиме реального времени может дать вам представление о потенциальных проблемах и анализ ошибок до и после их возникновения.

Инструменты мониторинга

Unix могут выходить за рамки этих основных показателей, предлагая вам комплексный мониторинг Unix. Эти инструменты измеряют и определяют, какие процессы потребляют избыточные ресурсы, поэтому вы можете удаленно завершать процессы, включая физическую и виртуальную память, ЦП и дисковый ввод-вывод. Инструменты мониторинга Unix также могут дать вам представление об очереди выполнения, потоках ядра, кэше страниц и многом другом. Инструменты мониторинга производительности Unix также могут включать интеллектуальное оповещение, поэтому вы можете настроить параметры оповещения, чтобы получать информацию, когда определенные показатели производительности превышают заданный порог.

Еще одним ключевым компонентом инструмента мониторинга Unix является его аналитика. Инструменты мониторинга Unix не только предоставляют вам метрики в реальном времени, но и помогут вам лучше понять, что означают метрики в контексте вашей системы Unix. Поскольку инструменты мониторинга отслеживают ваши показатели производительности Unix с течением времени, они также должны быть в состоянии предоставить вам более глубокое понимание любых аномалий в вашей системе.

Как работает мониторинг производительности Unix в SAM?

SolarWinds Server & Application Monitor предлагает комплексные возможности мониторинга и оповещения Unix для обеспечения оптимальной производительности Unix.

SAM может помочь вам заблаговременно выявлять и устранять проблемы с производительностью, собирая метрики со всей вашей системы Unix, включая возможность мониторинга Unix в средах HP-UX, AIX и Solaris прямо из коробки. Благодаря встроенным интеллектуальным оповещениям SAM может помочь вам быстрее выявлять процессы, потребляющие слишком много ресурсов.

SolarWinds SAM создан для того, чтобы выйти за рамки простого мониторинга Unix, обеспечивая глубокую видимость метрик и упрощая анализ метрик, чтобы вы лучше понимали их значимость. Интуитивно понятные информационные панели SAM также позволяют быстро просматривать метрики по критически важным компонентам вашего сервера Unix, позволяя более детально изучить любые метрики, о которых вы хотите узнать больше. Если вам нужна помощь в понимании того, что означают метрики, отображаемые на панели инструментов, в вашем конкретном контексте, SAM предоставит вам инструменты анализа, которые могут предоставлять отчеты, которые помогут вам понять производительность вашей Unix.

Что такое мониторинг производительности Unix?

Мониторинг производительности Unix может помочь вам отслеживать различные элементы вашей системы и оборудования, влияющие на производительность вашей операционной системы Unix.

Мониторинг системы Unix включает в себя отслеживание системных ресурсов, привязанных к вашим серверам Unix, на предмет любых конкретных изменений или состояний, указывающих на проблемы с производительностью вашей системы Unix. Это выходит за рамки помощи ИТ-администраторам в обнаружении проблем до того, как конечные пользователи почувствуют их влияние. Мониторинг также позволяет лучше настраивать производительность Unix, поэтому администраторы могут повысить эффективность Unix и, в свою очередь, удобство работы конечных пользователей.

Это выходит за рамки помощи ИТ-администраторам в обнаружении проблем до того, как конечные пользователи почувствуют их влияние. Мониторинг также позволяет лучше настраивать производительность Unix, поэтому администраторы могут повысить эффективность Unix и, в свою очередь, удобство работы конечных пользователей.

Хотя существует множество системных и аппаратных элементов, которые необходимо отслеживать в рамках эффективного мониторинга серверов Unix, к основным ресурсам, на которые следует обратить внимание, относятся:

- Память

- ЦП

- Место на диске

- Сетевое время

- Время ввода-вывода

- Линии связи

- Прикладные программы

Как работает мониторинг производительности Unix?

Мониторинг производительности Unix позволяет регулярно собирать данные о системных ресурсах Unix. Эти собранные показатели относятся к производительности как программного, так и аппаратного обеспечения. Эффективный мониторинг также может помочь убедиться, что вы знаете о любых проблемах, влияющих на производительность вашей Unix, при первых признаках проблемы и обеспечить оптимальную производительность вашей системы Unix.

ИТ-администраторы обычно отвечают за мониторинг серверов Unix. Этот процесс можно выполнить вручную или с помощью инструментов мониторинга производительности Unix, которые автоматизируют ваши усилия по мониторингу. Чтобы увидеть производительность Unix вручную, вам часто нужно использовать различные команды для отображения информации, которую вы ищете, в интерфейсе командной строки. Некоторые из наиболее распространенных команд, используемых для просмотра производительности Unix, включают:

- Netstat

- Время

- Время безотказной работы

- PS

- Вмстат

При использовании инструментов мониторинга Unix метрики производительности, традиционно предоставляемые с помощью интерфейса командной строки, могут автоматически отслеживаться вместе с другими ключевыми данными о производительности и отображаться на единой панели мониторинга. На этой централизованной панели мониторинга вы получаете консолидированное представление о производительности систем Unix и вашей среды, что упрощает предотвращение проблем с производительностью сервера.

С инструментами анализа производительности Unix вы не только получаете преимущества автоматического сбора и отображения метрик, но и дополнительные преимущества автоматических предупреждений. Эти оповещения предназначены для информирования вас о превышении пороговых значений или возникновении заранее определенных событий, поэтому вы можете быть уверены, что будете уведомлены, когда потребуется ваше внимание.

Почему важен мониторинг производительности Unix?

Мониторинг производительности Unix может помочь вам поддерживать производительность ваших серверов Unix. Серверы являются основой любой организации или бизнеса, и когда они работают неоптимально, конечные пользователи могут ощутить это на себе, и производительность может пострадать.

С помощью мониторинга производительности Unix вы можете лучше заблаговременно выявлять и решать проблемы по мере их возникновения — в идеале, еще до того, как ваши конечные пользователи поймут, что есть проблема.

Помимо простого решения проблем, отслеживание системных показателей в рамках мониторинга Unix может помочь вам оптимизировать общую производительность сервера. Показывая вам, где сервер или приложения неэффективно используют ресурсы, мониторинг Unix может помочь вам легче определить возможности повышения производительности помимо простого решения проблем. Инструменты производительности Unix также могут выходить за рамки сбора, консолидации и организации данных о производительности Unix. Лучшие из них предлагают инструменты анализа, которые помогут вам лучше понять, что происходит в вашей системе Unix.

Показывая вам, где сервер или приложения неэффективно используют ресурсы, мониторинг Unix может помочь вам легче определить возможности повышения производительности помимо простого решения проблем. Инструменты производительности Unix также могут выходить за рамки сбора, консолидации и организации данных о производительности Unix. Лучшие из них предлагают инструменты анализа, которые помогут вам лучше понять, что происходит в вашей системе Unix.

Что делают инструменты мониторинга производительности Unix?

Инструменты мониторинга производительности Unix

созданы для автоматического сбора и отслеживания показателей производительности всей системы, чтобы предоставить вам представление о производительности Unix.

Эти инструменты могут обеспечивать отслеживание в режиме реального времени наиболее важных статистических данных, касающихся производительности Unix. Эти ключевые показатели включают загрузку ЦП, загрузку памяти, время отклика, дисковую очередь и пропускную способность сети. Важно отметить, что это отслеживание в режиме реального времени может дать вам представление о потенциальных проблемах и анализ ошибок до и после их возникновения.

Важно отметить, что это отслеживание в режиме реального времени может дать вам представление о потенциальных проблемах и анализ ошибок до и после их возникновения.

Средства мониторинга Unix могут выходить за рамки этих основных показателей, предлагая вам комплексный мониторинг Unix. Эти инструменты измеряют и определяют, какие процессы потребляют избыточные ресурсы, поэтому вы можете удаленно завершать процессы, включая физическую и виртуальную память, ЦП и дисковый ввод-вывод. Инструменты мониторинга Unix также могут дать вам представление об очереди выполнения, потоках ядра, кэше страниц и многом другом. Инструменты мониторинга производительности Unix также могут включать интеллектуальное оповещение, поэтому вы можете настроить параметры оповещения, чтобы получать информацию, когда определенные показатели производительности превышают заданный порог.

Еще одним ключевым компонентом инструмента мониторинга Unix является его аналитика. Инструменты мониторинга Unix не только предоставляют вам метрики в реальном времени, но и помогут вам лучше понять, что означают метрики в контексте вашей системы Unix. Поскольку инструменты мониторинга отслеживают ваши показатели производительности Unix с течением времени, они также должны быть в состоянии предоставить вам более глубокое понимание любых аномалий в вашей системе.

Поскольку инструменты мониторинга отслеживают ваши показатели производительности Unix с течением времени, они также должны быть в состоянии предоставить вам более глубокое понимание любых аномалий в вашей системе.

Как работает мониторинг производительности Unix в SAM?

SolarWinds Server & Application Monitor предлагает комплексные возможности мониторинга и оповещения Unix для обеспечения оптимальной производительности Unix.

SAM может помочь вам заблаговременно выявлять и устранять проблемы с производительностью, собирая метрики со всей вашей системы Unix, включая возможность мониторинга Unix в средах HP-UX, AIX и Solaris прямо из коробки. Благодаря встроенным интеллектуальным оповещениям SAM может помочь вам быстрее выявлять процессы, потребляющие слишком много ресурсов.

SolarWinds SAM создан для того, чтобы выйти за рамки простого мониторинга Unix, обеспечивая глубокую видимость метрик и упрощая анализ метрик, чтобы вы лучше понимали их значимость. Интуитивно понятные информационные панели SAM также позволяют быстро просматривать метрики по критически важным компонентам вашего сервера Unix, позволяя более детально изучить любые метрики, о которых вы хотите узнать больше.

astralinux.ru::Verify-Peer «false»;

astralinux.ru::Verify-Peer «false»;

Could not handshake: Error in the certificate verification. Она возникает из-за устаревших корневых сертификатов. Сложность в том, что для обновления данных сертификатор нам нужны некоторые пакеты и рабочие репозитории, поэтому для обхода проблемы сы создадим файл:

Could not handshake: Error in the certificate verification. Она возникает из-за устаревших корневых сертификатов. Сложность в том, что для обновления данных сертификатор нам нужны некоторые пакеты и рабочие репозитории, поэтому для обхода проблемы сы создадим файл:

Это выходит за рамки помощи ИТ-администраторам в обнаружении проблем до того, как конечные пользователи почувствуют их влияние. Мониторинг также позволяет лучше настраивать производительность Unix, поэтому администраторы могут повысить эффективность Unix и, в свою очередь, удобство работы конечных пользователей.

Это выходит за рамки помощи ИТ-администраторам в обнаружении проблем до того, как конечные пользователи почувствуют их влияние. Мониторинг также позволяет лучше настраивать производительность Unix, поэтому администраторы могут повысить эффективность Unix и, в свою очередь, удобство работы конечных пользователей. Эффективный мониторинг также может помочь убедиться, что вы знаете о любых проблемах, влияющих на производительность вашей Unix, при первых признаках проблемы и обеспечить оптимальную производительность вашей системы Unix.

Эффективный мониторинг также может помочь убедиться, что вы знаете о любых проблемах, влияющих на производительность вашей Unix, при первых признаках проблемы и обеспечить оптимальную производительность вашей системы Unix. На этой централизованной панели мониторинга вы получаете консолидированное представление о производительности систем Unix и вашей среды, что упрощает предотвращение проблем с производительностью сервера.

На этой централизованной панели мониторинга вы получаете консолидированное представление о производительности систем Unix и вашей среды, что упрощает предотвращение проблем с производительностью сервера.