Wifi сети: Построение WiFi сети в небольшом офисе или доме

Содержание

Общественная сеть Wi-Fi

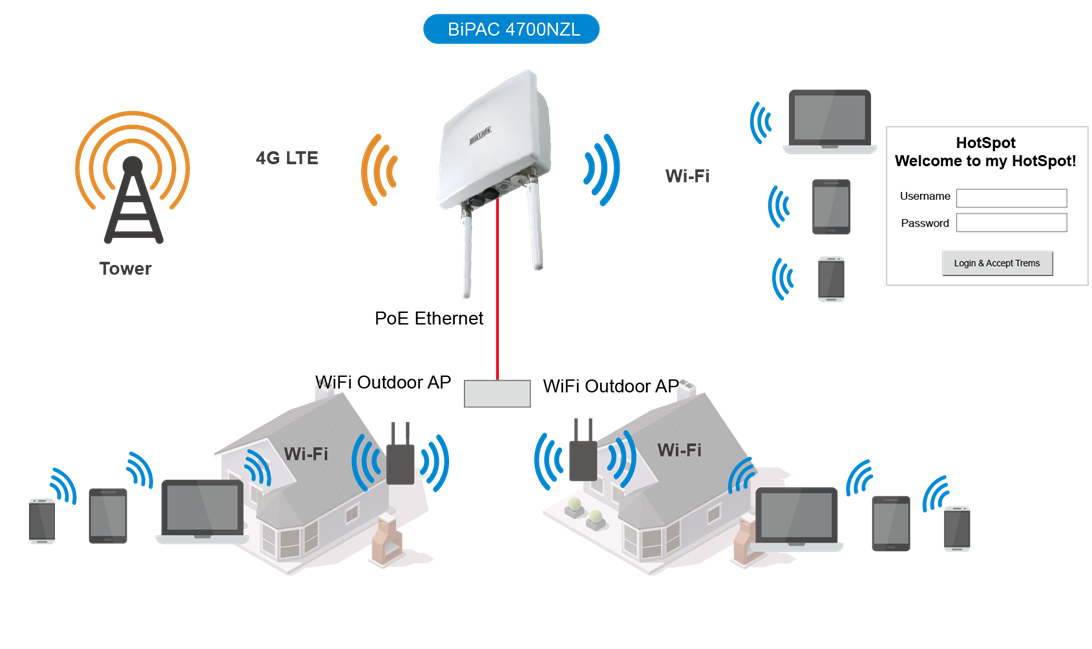

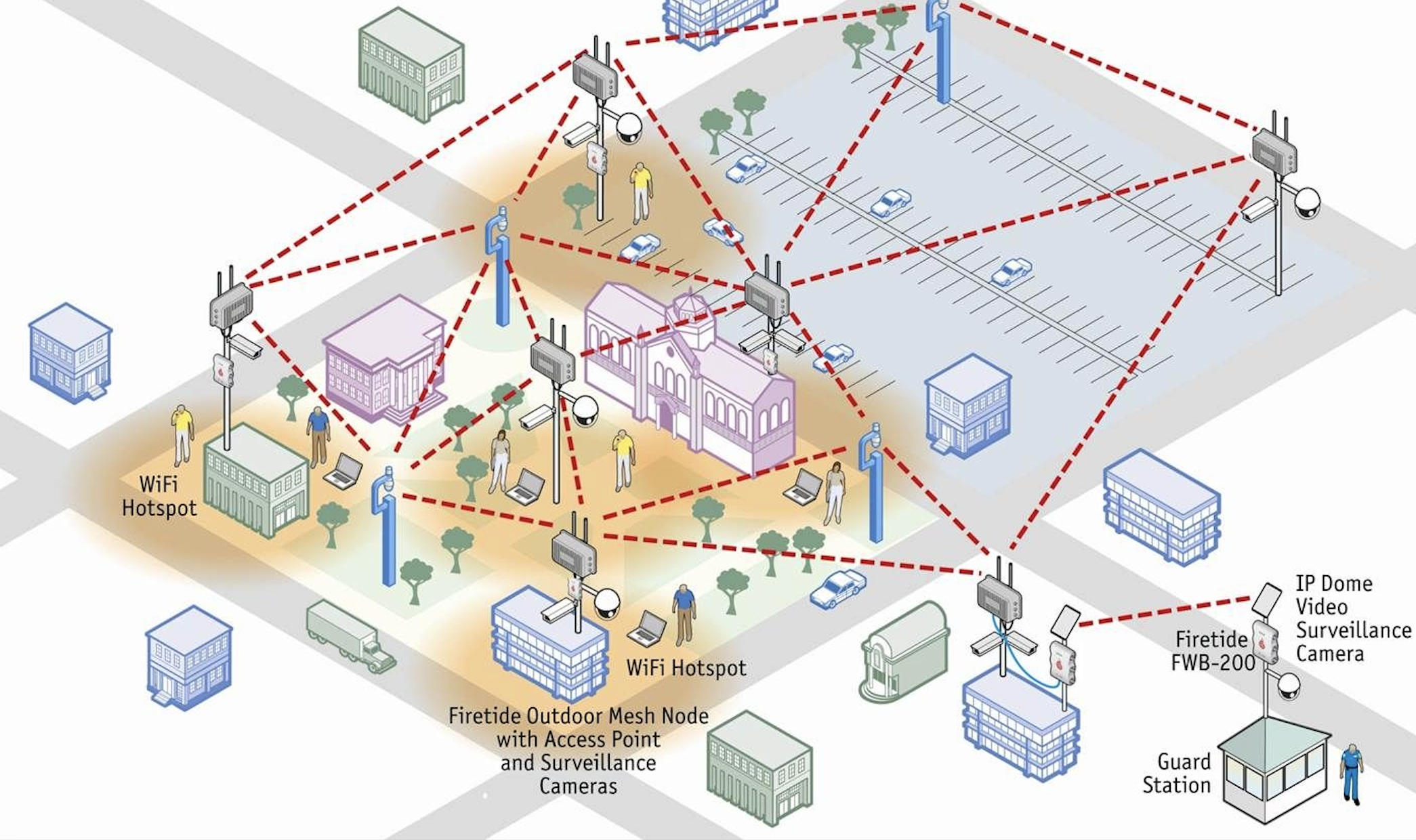

Практика организации открытых точек доступа к Wi-Fi в публичных местах сегодня широко распространена. Точка доступа стала частью маркетинговой компании как организаций, желающих заинтересовать посетителя, так и операторов, предоставляющих вход в сеть Интернет без пароля в местах большого скопления людей. Стало уже привычным каждый день подключаться к бесплатным Wi-Fi-сетям в транспорте, в кафе, в других общественных местах.

Главная же опасность, связанная с использованием публичной точки доступа, заключается в том, что при использовании общественной сети Ваш трафик не защищен, следовательно, его легко может отследить злоумышленник, подключившийся к той же точке доступа и использующий специальные программные средства, позволяющее анализировать трафик.

У общественной открытой точки доступа, как правило, шифрование отсутствует, Вам не приходится вводить пароль для подключения. Большинство владельцев общественных точек доступа отказываются от шифрования данных и системы авторизации в сети, мотивируя это стремлением сделать использование Wi-Fi-сети простым и удобным. Это представляет серьезную угрозу Вашей информации. Злоумышленник, подключившись к такой открытой сети, имеет возможность видеть, какие сайты Вы посещаете, какие данные Вы на них вводите, в том числе Ваши логины/пароли, переписку в социальных сетях.

Это представляет серьезную угрозу Вашей информации. Злоумышленник, подключившись к такой открытой сети, имеет возможность видеть, какие сайты Вы посещаете, какие данные Вы на них вводите, в том числе Ваши логины/пароли, переписку в социальных сетях.

Чем Вы рискуете в обычной, на первый взгляд, ситуации?

Вы находитесь в торговом центре, и у Вас возникла необходимость срочно проверить свою электронную почту. Конечно же, как и в большинстве общественных мест, здесь есть бесплатный доступ к Wi-Fi. Вы подключаете своё устройство, видите много закрытых паролями точек доступа и выбираете среди них одну со свободным доступом к сети Интернет. Не задумываясь о возможных последствиях, Вы подключаетесь к ней, проверяете почту, пишите ответ, отправляете его.

Бесплатные точки доступа Wi-Fi активно используются злоумышленниками. Как уже было отмечено, с помощью специальных приложений (программных сетевых сканеров), установленных на смартфоне, планшете или ноутбуке, злоумышленники могут без особых усилий собирать разнообразную информацию об активных точках доступа, их названиях, используемых базовых станциях, типе шифрования, подключенных устройствах и просматриваемых на них сайтах, определять, открыт ли на устройствах общий доступ к файлам, и т. п. Для перехвата любого трафика злоумышленнику достаточно находиться рядом с точкой доступа, так как все они имеют один существенный недостаток: они подобны радиопередатчику, то есть каждый, кто находится в зоне досягаемости, может принимать данные. А в случае использования открытой общественной точки доступа, когда данные передаются без использования шифрования, злоумышленник может легко получить к ним доступ.

п. Для перехвата любого трафика злоумышленнику достаточно находиться рядом с точкой доступа, так как все они имеют один существенный недостаток: они подобны радиопередатчику, то есть каждый, кто находится в зоне досягаемости, может принимать данные. А в случае использования открытой общественной точки доступа, когда данные передаются без использования шифрования, злоумышленник может легко получить к ним доступ.

Так, находясь в том же, что и Вы, торговом центре, злоумышленник (на рис. – Злоумышленник 1), при подключении к той же открытой точке доступа и используя установленную на своем устройстве специальную программу, легко может перехватить пакеты, которыми Ваше устройство обменивается с точкой доступа. То есть, в рассматриваемом случае, злоумышленник сможет перехватить пароли, которые Вы вводите при авторизации в почтовом сервисе. В дальнейшем, имея доступ к Вашей почте, злоумышленник, используя возможность восстановления пароля, сможет получить доступ к Вашей личной переписке, учетным записям в социальных сетях, в интернет-банке.

Двухфакторная авторизация (двухфакторная аутентификация) – метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности, например, подтверждение через SMS-сообщение, обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Защитить себя от людей, целенаправленно охотящихся за паролями от интернет-банка, достаточно сложно. Поэтому по возможности стоит избегать ввода личных данных в сетях общественного пользования и везде, где это возможно, использовать двухфакторную авторизацию.

Для безопасности при подключении к точке доступа защита передаваемых данных должна быть основана на шифровании трафика между точкой доступа и конечным устройством, которое подключено к ней. В этом случае используются протоколы шифрования WPA (Wi-Fi Protected Access), TKIP (Temporal Key Integrity Protocol), WPA2. Нельзя исключить вероятность того, что общественной точкой доступа используется слабый тип шифрования, такой как WEP (Wired Equivalent Privacy – один из самых первых типов защиты Wi-Fi-сетей), который не обеспечивает надежной защиты Ваших данных. Однако в настоящее время большинство точек доступа к Wi-Fi-сети, использующих шифрование, поддерживает последний стандарт безопасности WPA2. Вам необходимо только узнать пароль у владельца точки. Но даже в этом случае лучше избегать передачи Вашей конфиденциальной информации при подключении к Wi-Fi-сети.

Однако в настоящее время большинство точек доступа к Wi-Fi-сети, использующих шифрование, поддерживает последний стандарт безопасности WPA2. Вам необходимо только узнать пароль у владельца точки. Но даже в этом случае лучше избегать передачи Вашей конфиденциальной информации при подключении к Wi-Fi-сети.

Воспользовавшись открытой сетью Wi-Fi, Вы также рискуете подключиться к ложной точке доступа. Тот же злоумышленник (на рис. – Злоумышленник 1), что находится в одном с Вами торговом центре, на своем устройстве, например, ноутбуке, может создать свою точку доступа к Wi-Fi-сети с именем, похожим на официальное имя точки доступа торгового центра. То есть происходит подмена точки доступа. Теперь Вы уже будете вводить свои данные в фальшивую регистрационную форму сети злоумышленника, тем самым собственноручно передавая ему свои личные данные. При этом ложная точка доступа может перенаправить Вас на поддельные сайты, при посещении которых велика вероятность заражения вирусом, который может затем получить доступ ко всем данным на Вашем устройстве.

Но вот Вы всё-таки подключились к открытой Wi-Fi-сети и планируете «побродить» по сайтам. Какие опасности Вас подстерегают?

Злоумышленник (на рис. – Злоумышленник 2), подключивший к точке доступа устройство с установленным на нем специальным приложением и оставаясь полностью пассивным, так как сам ничего не передает, получает возможность мониторить и записывать весь трафик вне зависимости от указанных в пакетах IP-адресов. Злоумышленник может записать обмен данными, а затем с помощью фильтров найти в записанных сведениях нужную информацию. Таким образом, вся передаваемая Вами информация становится ему доступна.

Для более надежного и безопасного доступа к сайтам используется технология шифрования, обеспечивающая защищенный обмен данными. Сертификат шифрования позволяет надежно защитить трафик, передаваемый между браузером пользователя и веб-ресурсом по протоколу HTTPS. Пароли, номера кредитных карт, переписка – все эти данные являются добычей для хакеров, и сертификат шифрования позволяет минимизировать риски. В настоящее время в качестве сертификата шифрования используется TLS (Transport Layer Security), вместо SSL (Secure Socket Layer). SSL и TLS не имеют принципиальных различий в своей работе, могут даже быть использованы на одном сервере одновременно, делается это исключительно из соображений обеспечения работы новых устройств и браузеров, так и устаревших.

В настоящее время в качестве сертификата шифрования используется TLS (Transport Layer Security), вместо SSL (Secure Socket Layer). SSL и TLS не имеют принципиальных различий в своей работе, могут даже быть использованы на одном сервере одновременно, делается это исключительно из соображений обеспечения работы новых устройств и браузеров, так и устаревших.

Когда Ваш браузер делает запрос к веб-сайту, то это обращение происходит по прикладному протоколу передачи гипертекста HTTP (Hypertext Transfer Protocol). В этом случае данные передаются в открытом виде, незащищенными. HTTPS (Hypertext Transfer Protocol Secure) — расширение протокола HTTP, поддерживающее шифрование. Данные, передаваемые по протоколу HTTPS, «упаковываются» в криптографический протокол TLS, тем самым обеспечивается защита этих данных. При подключении по протоколу HTTPS Ваш браузер проверяет сертификат безопасности сайта и подтверждает, что он был выдан действующим центром сертификации. Использование HTTPS не устраняет возможность перехвата трафика, однако в случае его использования все данные будут передаются в зашифрованном виде.

Более подробная информация о сертификате безопасности содержится в статье «Цифровые сертификаты безопасности».

HTTPS используется, когда важна безопасность соединения, например, в платежных системах. В настоящее время HTTPS поддерживается всеми популярными браузерами. Вы можете понять, что подключились к сайту по HTTPS протоколу, если его адрес в адресной строке браузера начинается с https://. Вы так же заметите иконку замка, на которую нужно нажать, чтобы узнать подробности о безопасности сайта, его сертификате. В каждом браузере это выглядит по-разному, но всех их объединяет иконка замка и https:// в начале адресной строки.

Некоторые сайты по умолчанию не используют HTTPS. Узнать, поддерживает ли страница шифрование, можно введя в строку поиска ее URL с префиксом https://. Нажав на значок замка, можно убедиться, что соединение защищено. Если такой значок не появится, значит страница не защищена сертификатом шифрования.

Более подробная информация о URL содержится в статье «Структура URL».

К сожалению, в настоящее время наличие сертификата не является достаточным, чтобы Вы были уверены в безопасности своих личных данных, ведь префикс https:// указывает только на то, что Ваше соединение зашифровано, но не дает гарантии подлинности сайта.

Злоумышленник может создать поддельный сайт с похожим доменом и дизайном какого-либо известного, например, интернет-магазина. Простой цифровой сертификат злоумышленник может получить вполне легально. На такой поддельный сайт он легко заманит невнимательных посетителей с целью заполучить их конфиденциальную информацию.

В настоящее время некоторые компании, чтобы избежать подобных рисков, получают сертификат безопасности с дополнительной проверкой. В этом случае центр сертификации дополнительно проверяет факт существования компании и в сертификате указывается не только домен, но и название организации, которой он выдан. Сайты, имеющие подобные сертификаты, после иконки замка в адресной строке имеют дополнительный отличительный знак – название организации. Такие сертификаты обладают наибольшей степенью доверия.

Такие сертификаты обладают наибольшей степенью доверия.

Обратите внимание, что многие веб-сайты используют шифрование только на тех страницах, с которых передается конфиденциальная информация (например, пароли и номера кредитных карт). Так, осторожность необходима при работе с мобильными приложениями. Например, сайт «ВКонтакте» использует защищенное соединение во время авторизации, но просмотр страниц сайта происходит уже без использования шифрования. В публичной сети появляется риск перехвата злоумышленником Вашей сессии, которую в дальнейшем он сможет использовать для доступа к сайту от Вашего имени. Поэтому от использования таких приложений при подключении к публичной точке доступа следует полностью отказаться.

При использовании общественной точки доступа к Wi-Fi-сети нельзя исключить и угрозу сбора пользовательских логинов/паролей владельцем точки. В случае отсутствии шифрования при подключении к точке доступа Ваши пароли/логины становятся доступны её владельцу (на рис. – Злоумышленник 3). Он получает возможность составлять базы логинов/паролей пользователей для последующего неправомерного их использования.

– Злоумышленник 3). Он получает возможность составлять базы логинов/паролей пользователей для последующего неправомерного их использования.

Как совместить общественный Wi-Fi и безопасность.

При подключении к публичной точке доступа альтернативой может служить технология VPN (Virtual Private Network), с помощью которой для Вашего интернет-соединения создается зашифрованное безопасное соединение между пользователем и зоной сети – защищенный «туннель». В этом случае, если злоумышленник перехватит переданный с Вашего устройства сетевой пакет, он получит просто беспорядочный набор данных. То есть, он увидит лишь только Ваше подключение к сети, но не дальнейшие Ваши действия.

Для Вас работа VPN остается абсолютно незаметной. Ваша личная, деловая переписка, разговоры по скайпу и т.п. никак не могут быть перехвачены или подслушаны. Все Ваши данные шифруются.

Защитить себя от людей, целенаправленно охотящихся за паролями от интернет-банка, достаточно сложно. Поэтому по возможности стоит избегать проверки личных данных в сетях общественного пользования и везде, где это возможно, использовать двухфакторную авторизацию.

Поэтому по возможности стоит избегать проверки личных данных в сетях общественного пользования и везде, где это возможно, использовать двухфакторную авторизацию.

Рекомендации по безопасному использованию общественной Wi-Fi сети.

- Используйте VPN.

- Используйте протокол HTTPS.

- Используйте двухфакторную аутентификацию для важных ресурсов (почта, социальные сети, дистанционное банковское обслуживание и т.п.).

- Не используйте общественные Wi-Fi-сети для передачи конфиденциальной информации.

- Не осуществляйте финансовые операции, покупки в интернет-магазинах, проверку рабочей и личной электронной почты, находясь в общественной Wi-Fi-сети.

- Меняйте свои пароли после работы в незащищенных сетях Wi-Fi.

- Избегайте подключения к точкам доступа с подозрительными именами (например, FreeInternet, FreeWiFi) и отключенным шифрованием.

- Выбирайте точки доступа с включенным WPA/WPA2-шифрованием (пароль можно узнать у владельца общественной точки доступа).

- Установите антивирус для дополнительной защиты.

- Регулярно устанавливайте обновления браузера и мобильных устройств. Делайте это только в доверенной сети. При вынужденной установке обновлений программного обеспечения при подключении к общественной сети Wi-Fi на Ваше устройство может быть установлена вредоносная программа.

- Отключите автоматическое подключение устройства к Wi-Fi-сети. Осуществляйте выбор Wi-Fi-сети вручную.

- Выберите в автоматически всплывающем меню пункт «Общественная сеть». Это запретит Вашему устройству обмениваться файлами или иной важной информацией с другими компьютерами в сети, что позволит защититься и от присутствия в сети зараженных устройств.

- Выключайте Wi-Fi, когда не требуется подключения к сети.

- Удаляйте подключение к сети Wi-Fi.

По окончании необходимых действий в сети убедитесь, что Вы вышли из всех сервисов, и удалите сеть. Это необходимо для того, чтобы Ваш телефон или ПК в следующий раз при попадании в зону действия этой сети не подключался к ней автоматически.

Это необходимо для того, чтобы Ваш телефон или ПК в следующий раз при попадании в зону действия этой сети не подключался к ней автоматически.

Обнаружение и анализ Wi-Fi сетей

Поиск софта

Платное

Бесплатное

Homedale

Программа для мониторинга Wi-Fi сетей.

inSSIDer

Сканер беспроводных сетей для мобильных устройств на базе Android.

Wireless Network Watcher

Wireless Network Watcher — это программа предназначенная для обнаружения и анализа Wi-Fi сетей.

Aircrack-ng Suite

Пакет утилит для мониторинга и анализа окружающих беспроводных сетей.

Wigle Wi-Fi

Приложение для поиска и локализации беспроводных точек доступа.

WifiFinder

Сканер беспроводных сетей для Android.

Network Signal Info

Network Signal Info даёт подробную информацию об используемой в настоящий момент сети, будь то беспроводная сеть или мобильное соединение.

netstumbler

Программа сканировать диапазон 2,4 ГГц, выявлять имена станций стандарта 802.11b, определять их излучаемую мощность и другие технические характеристики.

Kismet

Kismet — 802.11b сетевой сниффер и дешифратор пакетов.

AntiLite

Утилита для обнаружения устройств подключенных к сети.

Wi-Fi Analytics

Программа для анализа беспроводных сетей с помощью устройств на базе ОС Android.

Fing

Программа сканирует беспроводные сети, выводит список подключенных устройств.

Net Tools

Программа для сканирования Wi-Fi сетей и подключенных к ним устройств.

WiFiKill

Программа позволяет отключить от Wi-Fi точки доступа любого подключенного пользователя.

RogueScanner

Утилита для выявления потенциально небезопасных устройств, находящихся в беспроводной сети. Ссылка «скачать» — страница загрузки.

Karma tools

Набор утилит для оценки безопасности беспроводных клиентов

Probemapper

Программа для обнаружения запросов на подключения из 802.11 портативных устройств с беспроводным профилем.

Access Point Utilities for Unix

Набор утилит для конфигурирования и мониторинга беспрводных сетей.

DMZS-Carte

Перловый скрипт, использющий текстовый вывод данных netstumbler-а и создающий карты найденных точек доступа.

WellenReiter 1.9

Утилита для обнаружения беспроводных сетей и аудита.

ClassicStumbler 1.7 (под MAC OS!)

ClassicStumbler сканирует и отображает инфу о найденных точках доступа.

WaveStumbler 1.2.0

Консольная программа для маппинга 802.11 беспроводной сети для Linux.

THC-wardrive 2.3

Утилита для отображения карты беспроводной сети в вашем городе с помощью GPS устройства когда вы ездите по городу или гуляете по улице.

SSIDsniff 0.42

Утилидля для идентификации, классификации и перехвата данных в беспроводных сетях.

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab.ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.

Предстоящие изменения в открытых сетях WiFi MIT

Об IS&T

Об IS&T > Новости > Предстоящие изменения в открытых сетях WiFi MIT

Новости и информация о центральном ИТ-отделе MIT

Предстоящие изменения в открытых сетях WiFi MIT

9000 2 2 декабря 2022 г.

Марк Силис

Делиться

|

Вскоре в открытые беспроводные сети Массачусетского технологического института будут внесены изменения, что является частью постоянной приверженности Массачусетского технологического института укреплению общей кибербезопасности инфраструктуры Института, поскольку он работает, чтобы соответствовать меняющимся требованиям кибербезопасности для государственных подрядчиков США, как указано в Президентском меморандуме по национальной безопасности 33 (NSPM-33).

Начиная с 13 января 2023 года доступ к сетям Wi-Fi «MIT» и «MIT GUEST» изменится, чтобы привести нас в соответствие с предстоящими требованиями NSPM-33 и лучше защитить цифровой ландшафт MIT.

Беспроводная сеть MIT SECURE останется неизменной и по-прежнему будет рекомендованной сетью для всех устройств, которые могут аутентифицироваться в беспроводной сети с помощью учетной записи Kerberos.

Беспроводной SSID (идентификатор набора услуг) MIT предназначен для использования только устройствами, не поддерживающими аутентификацию 802.1X. SSID «MIT GUEST» предназначен для краткосрочного использования устройствами, принадлежащими посетителям и гостям MIT.

MIT SSID

Сеть MIT переместится из сети с открытым доступом в сеть, требующую аутентификации с предварительным общим ключом (PSK). Начиная с 10:00 13 января по восточному стандартному времени пользователи, желающие подключить устройство к SSID MIT, должны сначала посетить новый сетевой портал Wi-Fi Института, чтобы получить свой ключ аутентификации PSK — личный пароль WiFi — для использования при подключении своих устройств к сетям MIT. Портал доступен сегодня, так что вы можете получить свой ключ до этого изменения.

Портал доступен сегодня, так что вы можете получить свой ключ до этого изменения.

MIT GUEST SSID

Начиная с 10:00 по восточному времени 13 января в сети «MIT GUEST» будет использоваться система авторизации на портале (похожая на заставку). Посетители, подключающиеся к «MIT GUEST», должны будут предоставить адрес электронной почты или номер мобильного телефона для доступа к сети.

Что вам нужно сделать

Когда это изменение будет реализовано, все устройства, подключенные в это время к сетям «MIT» и «MIT GUEST», будут отключены и должны будут повторно подключиться в соответствии с новыми требованиями. Обратите внимание, что сюда входят игровые системы и устройства Интернета вещей (IoT), такие как голосовые помощники, телевизоры, лампочки и т. д., которые ранее «просто подключались».

Если у вас есть устройства, которые подключаются к SSID «MIT» и могут подключаться к «MIT SECURE», переведите их на использование «MIT SECURE». Если у вас есть устройства, которые могут подключаться только через SSID MIT, посетите портал сети Wi-Fi до 13 января, чтобы получить ключ аутентификации PSK, чтобы быть готовым к грядущим изменениям.

Устройства, подключенные через SSID «MIT», будут использовать ту же сеть и диапазон IP-адресов, что и MIT SECURE. Если вы поддерживаете брандмауэры и списки контроля доступа на основе IP-адресов, вам может потребоваться внести коррективы.

Если у вас есть большое количество устройств, которые не могут использовать «MIT SECURE», или у вас есть вопросы об этом изменении, обратитесь в службу поддержки IS&T. Обновление

(27.02.23): Члены сообщества MIT, которым необходимо запросить универсальный предварительный общий ключ (PSK), чтобы позволить устройствам, не связанным с отдельным пользователем, подключаться к SSID «MIT», могут запросить ключ, используя эту форму (требуется вход в систему Touchstone). Примеры включают общие устройства, такие как киоски, вывески, часы, интеллектуальные устройства и т. д.

Защита беспроводных сетей | CISA

В современном подключенном мире почти у каждого есть хотя бы одно устройство, подключенное к Интернету. Поскольку количество таких устройств растет, важно реализовать стратегию безопасности, чтобы свести к минимуму возможность их использования (см. раздел «Защита Интернета вещей»). Устройства, подключенные к Интернету, могут использоваться злоумышленниками для сбора личной информации, кражи личных данных, компрометации финансовых данных и скрытого прослушивания или наблюдения за пользователями. Соблюдение некоторых мер предосторожности при настройке и использовании ваших устройств может помочь предотвратить подобные действия.

Поскольку количество таких устройств растет, важно реализовать стратегию безопасности, чтобы свести к минимуму возможность их использования (см. раздел «Защита Интернета вещей»). Устройства, подключенные к Интернету, могут использоваться злоумышленниками для сбора личной информации, кражи личных данных, компрометации финансовых данных и скрытого прослушивания или наблюдения за пользователями. Соблюдение некоторых мер предосторожности при настройке и использовании ваших устройств может помочь предотвратить подобные действия.

Чем опасна ваша беспроводная сеть?

Будь то домашняя или корпоративная сеть, риски для незащищенной беспроводной сети одинаковы. Некоторые из рисков включают:

Совмещение

Если вы не сможете защитить свою беспроводную сеть, любой, у кого есть компьютер с поддержкой беспроводной связи в зоне действия вашей точки доступа, может использовать ваше соединение. Типичный диапазон вещания точки доступа в помещении составляет 150–300 футов. На открытом воздухе этот диапазон может достигать 1000 футов. Таким образом, если ваш район густо населен или вы живете в квартире или кондоминиуме, неспособность защитить вашу беспроводную сеть может открыть ваше интернет-соединение для многих непреднамеренных пользователей. Эти пользователи могут вести незаконную деятельность, отслеживать и перехватывать ваш веб-трафик или красть личные файлы.

На открытом воздухе этот диапазон может достигать 1000 футов. Таким образом, если ваш район густо населен или вы живете в квартире или кондоминиуме, неспособность защитить вашу беспроводную сеть может открыть ваше интернет-соединение для многих непреднамеренных пользователей. Эти пользователи могут вести незаконную деятельность, отслеживать и перехватывать ваш веб-трафик или красть личные файлы.

Военное вождение

Военное вождение — это особый вид совмещения. Диапазон вещания точки беспроводного доступа может сделать подключение к Интернету доступным за пределами вашего дома, даже на вашей улице. Опытные пользователи компьютеров знают это, и некоторые из них сделали хобби, разъезжая по городам и окрестностям с компьютером, оснащенным беспроводной связью, иногда с мощной антенной, в поисках незащищенных беспроводных сетей. Эта практика известна как «направление вперед».

Злые Двойные Атаки

В ходе атаки злого близнеца злоумышленник собирает информацию о точке доступа к общедоступной сети, а затем настраивает свою систему, чтобы выдать себя за нее. Злоумышленник использует широковещательный сигнал, более сильный, чем сигнал, генерируемый законной точкой доступа; затем ничего не подозревающие пользователи подключаются, используя более сильный сигнал. Поскольку жертва подключается к Интернету через систему злоумышленника, злоумышленник может легко использовать специализированные инструменты для чтения любых данных, которые жертва отправляет через Интернет. Эти данные могут включать номера кредитных карт, комбинации имени пользователя и пароля и другую личную информацию. Всегда подтверждайте имя и пароль общедоступной точки доступа Wi-Fi перед использованием. Это гарантирует, что вы подключаетесь к надежной точке доступа.

Злоумышленник использует широковещательный сигнал, более сильный, чем сигнал, генерируемый законной точкой доступа; затем ничего не подозревающие пользователи подключаются, используя более сильный сигнал. Поскольку жертва подключается к Интернету через систему злоумышленника, злоумышленник может легко использовать специализированные инструменты для чтения любых данных, которые жертва отправляет через Интернет. Эти данные могут включать номера кредитных карт, комбинации имени пользователя и пароля и другую личную информацию. Всегда подтверждайте имя и пароль общедоступной точки доступа Wi-Fi перед использованием. Это гарантирует, что вы подключаетесь к надежной точке доступа.

Анализ беспроводных сетей

Многие общедоступные точки доступа не защищены, а передаваемый ими трафик не зашифрован. Это может подвергнуть ваши конфиденциальные сообщения или транзакции риску. Поскольку ваше соединение передается «в открытом виде», злоумышленники могут использовать инструменты прослушивания для получения конфиденциальной информации, такой как пароли или номера кредитных карт. Убедитесь, что все точки доступа, к которым вы подключаетесь, используют как минимум шифрование WPA2.

Убедитесь, что все точки доступа, к которым вы подключаетесь, используют как минимум шифрование WPA2.

Несанкционированный доступ к компьютеру

Незащищенная общедоступная беспроводная сеть в сочетании с незащищенным совместным доступом к файлам может позволить злоумышленнику получить доступ к любым каталогам и файлам, которые вы непреднамеренно сделали доступными для совместного использования. Убедитесь, что при подключении ваших устройств к общедоступным сетям вы запрещаете совместное использование файлов и папок. Разрешайте совместное использование только в признанных домашних сетях и только тогда, когда это необходимо для обмена элементами. Если это не требуется, убедитесь, что общий доступ к файлам отключен. Это поможет предотвратить доступ неизвестного злоумышленника к файлам вашего устройства.

Плечо Серфинг

В общественных местах злоумышленники могут просто оглядываться через плечо, когда вы печатаете. Просто наблюдая за вами, они могут украсть конфиденциальную или личную информацию. Защитные пленки, которые не позволяют любителям серфинга видеть экран вашего устройства, можно купить за небольшие деньги. Для небольших устройств, таких как телефоны, будьте внимательны к своему окружению при просмотре конфиденциальной информации или вводе паролей.

Защитные пленки, которые не позволяют любителям серфинга видеть экран вашего устройства, можно купить за небольшие деньги. Для небольших устройств, таких как телефоны, будьте внимательны к своему окружению при просмотре конфиденциальной информации или вводе паролей.

Кража мобильных устройств

Не все злоумышленники полагаются на получение доступа к вашим данным с помощью беспроводных средств. Физически похитив ваше устройство, злоумышленники могут получить неограниченный доступ ко всем его данным, а также к любым подключенным облачным учетным записям. Принятие мер по защите ваших устройств от потери или кражи важно, но в худшем случае небольшая подготовка может защитить данные внутри. Большинство мобильных устройств, включая портативные компьютеры, теперь имеют возможность полностью шифровать свои хранимые данные, что делает устройства бесполезными для злоумышленников, которые не могут предоставить надлежащий пароль или персональный идентификационный номер (ПИН-код). В дополнение к шифрованию содержимого устройства также рекомендуется настроить приложения вашего устройства на запрос информации для входа, прежде чем разрешать доступ к любой облачной информации. Наконец, отдельно зашифруйте или защитите паролем файлы, которые содержат личную или конфиденциальную информацию. Это обеспечит еще один уровень защиты в случае, если злоумышленник сможет получить доступ к вашему устройству.

Наконец, отдельно зашифруйте или защитите паролем файлы, которые содержат личную или конфиденциальную информацию. Это обеспечит еще один уровень защиты в случае, если злоумышленник сможет получить доступ к вашему устройству.

Что вы можете сделать, чтобы свести к минимуму риски для вашей беспроводной сети?

- Изменить пароли по умолчанию. Большинство сетевых устройств, включая точки беспроводного доступа, предварительно настроены с использованием паролей администратора по умолчанию для упрощения настройки. Эти пароли по умолчанию легко доступны для получения в Интернете и поэтому обеспечивают лишь незначительную защиту. Изменение паролей по умолчанию усложняет злоумышленникам доступ к устройству. Использование и периодическая смена сложных паролей — ваша первая линия защиты вашего устройства. (См. раздел Выбор и защита паролей.)

- Ограничить доступ. Разрешить доступ к вашей сети только авторизованным пользователям. Каждое устройство, подключенное к сети, имеет адрес управления доступом к среде (MAC).

Вы можете ограничить доступ к своей сети, отфильтровав эти MAC-адреса. Обратитесь к пользовательской документации для получения конкретной информации о включении этих функций. Вы также можете использовать учетную запись «гость», которая широко используется на многих беспроводных маршрутизаторах. Эта функция позволяет предоставлять гостям беспроводной доступ к отдельному беспроводному каналу с отдельным паролем, сохраняя при этом конфиденциальность ваших основных учетных данных.

Вы можете ограничить доступ к своей сети, отфильтровав эти MAC-адреса. Обратитесь к пользовательской документации для получения конкретной информации о включении этих функций. Вы также можете использовать учетную запись «гость», которая широко используется на многих беспроводных маршрутизаторах. Эта функция позволяет предоставлять гостям беспроводной доступ к отдельному беспроводному каналу с отдельным паролем, сохраняя при этом конфиденциальность ваших основных учетных данных. - Зашифруйте данные в вашей сети. Шифрование ваших беспроводных данных не позволяет никому, кто может получить доступ к вашей сети, просматривать их. Для обеспечения такой защиты доступно несколько протоколов шифрования. Wi-Fi Protected Access (WPA), WPA2 и WPA3 шифруют информацию, передаваемую между беспроводными маршрутизаторами и беспроводными устройствами. WPA3 в настоящее время является самым надежным шифрованием. WPA и WPA2 по-прежнему доступны; однако рекомендуется использовать оборудование, специально поддерживающее WPA3, так как использование других протоколов может сделать вашу сеть открытой для взлома.

- Защитите свой идентификатор набора услуг (SSID). Чтобы посторонние не могли легко получить доступ к вашей сети, не разглашайте свой SSID. Все маршрутизаторы Wi-Fi позволяют пользователям защищать SSID своего устройства, что затрудняет поиск сети злоумышленниками. По крайней мере, измените свой SSID на что-то уникальное. Если оставить его в качестве значения по умолчанию, установленного производителем, потенциальный злоумышленник может определить тип маршрутизатора и, возможно, использовать любые известные уязвимости.

- Установите брандмауэр. Рассмотрите возможность установки брандмауэра непосредственно на беспроводных устройствах (брандмауэр на основе хоста), а также в домашней сети (брандмауэр на основе маршрутизатора или модема). Злоумышленники, которые могут напрямую подключиться к вашей беспроводной сети, могут обойти ваш сетевой брандмауэр — брандмауэр на основе хоста добавит уровень защиты данных на вашем компьютере (см.

Общие сведения о брандмауэрах для дома и малого офиса).

Общие сведения о брандмауэрах для дома и малого офиса). - Поддержка антивирусного программного обеспечения. Установите антивирусное программное обеспечение и обновляйте определения вирусов. Многие антивирусные программы также имеют дополнительные функции, которые обнаруживают или защищают от шпионского и рекламного ПО (см. разделы Защита от вредоносного кода и Что такое кибербезопасность?).

- Используйте общий доступ к файлам с осторожностью. Общий доступ к файлам между устройствами должен быть отключен, когда он не нужен. Вы всегда должны разрешать общий доступ к файлам только в домашней или рабочей сети, а не в общедоступных сетях. Возможно, вы захотите создать отдельный каталог для обмена файлами и ограничить доступ ко всем другим каталогам. Кроме того, вы должны защитить паролем все, чем вы делитесь. Никогда не открывайте весь жесткий диск для обмена файлами (см. Выбор и защита паролей).

- Постоянно обновляйте программное обеспечение точки доступа.

Это необходимо для того, чтобы Ваш телефон или ПК в следующий раз при попадании в зону действия этой сети не подключался к ней автоматически.

Это необходимо для того, чтобы Ваш телефон или ПК в следующий раз при попадании в зону действия этой сети не подключался к ней автоматически. Вы можете ограничить доступ к своей сети, отфильтровав эти MAC-адреса. Обратитесь к пользовательской документации для получения конкретной информации о включении этих функций. Вы также можете использовать учетную запись «гость», которая широко используется на многих беспроводных маршрутизаторах. Эта функция позволяет предоставлять гостям беспроводной доступ к отдельному беспроводному каналу с отдельным паролем, сохраняя при этом конфиденциальность ваших основных учетных данных.

Вы можете ограничить доступ к своей сети, отфильтровав эти MAC-адреса. Обратитесь к пользовательской документации для получения конкретной информации о включении этих функций. Вы также можете использовать учетную запись «гость», которая широко используется на многих беспроводных маршрутизаторах. Эта функция позволяет предоставлять гостям беспроводной доступ к отдельному беспроводному каналу с отдельным паролем, сохраняя при этом конфиденциальность ваших основных учетных данных.

Общие сведения о брандмауэрах для дома и малого офиса).

Общие сведения о брандмауэрах для дома и малого офиса).