Windows 2018 настройка radius: Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS

Содержание

Резюме Системный администратор Linux Windows (удаленно) / Сетевой инженер Mikrotik, Москва, по договоренности

Обязанности:

Ключевые навыки:

• Установка, настройка и администрирование Windows Server 2003, 2008, 2008r2, 2012, 2012r2.

Windows Server Core 2012, 2012r2. Windows Server Hyper-V 2012, 2012r2. Windows XP, 7, 8, 8.1,8.2, 10.

1. Установка и настройка роли PDC, SDC.

2. WDS (Windows Deployment Services), подготовка образов, настройка хостов на загрузку PXE.

3. Передача или Захват (на не работоспособном сервере) FSMO-ролей на дополнительные контроллеры домена.

4. Настройка служб удаленного доступа (RDS), с использованием доменного центра сертификации (AD CA), веб-клиентов и шлюза сервера терминалов. RemoteApp.

5. Установка и настройка ролей: DNS, DHCP, WSUS

6. Установка и настройка сервера Radius.

7. Установка и настройка сервера NAP, RAS.

8. Настройка пространства имен DFS, Replica DFS.

9. Применение групповых политик к компьютерам, пользователям, группам в домене.

10. Ограничение использования программ AppLocker.

11. Шифрование дисков BitLocker.

12. Шифрование папок и файлов при помощи EFS

13. Глубокое знание безопасности NTFS (наследование, права доступа, владельцы)

14. Профили пользователей: локальные, перемещаемые.

15. Настройка ABE (перечисление на основе прав доступа)

16. Установка и настройка роли FSRM, квоты.

17. Создание отказоустойчивого кластера гипервизоров Windows Server Hyper-V, подключение в качестве жеского диска: СХД с помощью iSCSI-таргет.

18. Установка и сопровождение прикладного программного обеспечения (1С 7.7, 1C 8.0, банк клиенты, СКУД)

19. Антивирусная защита, резервное копирование.

20. Установка и настройка почтового сервера MDaemon.

21. Администрирование MS SQL.

22. Администрирование MS Exchange 2007.

• Установка, настройка и администрирование Linux: Debian, Red Hat, Ubuntu, OpenSuse, Slax, Zentyal.

1. Установка и настройка дистрибутива Zentyal, в качестве PDC в Windows-среде.

2. Установка и настройка корпоративного файервола Kerio Control 8. 1.0 build 845 на Linux, Endian Firewall Community.

1.0 build 845 на Linux, Endian Firewall Community.

3. Установка и настройка iptables.

4. Установка и настройка squid.

5. Установка и настройка Samba. Установка и настройка Samba4 в роли PDC.

6. Установка и настройка FreeNas (FreeBSD).

7. Установка и настройка OpenFiler (Red Hat).

8. Установка и настройка почтового сервера Zimbra, IredMail, Kerio Connect (8.2.4-2550).

9. Установка, настройка и администрирование сервера IP-телефонии Asterisk (программные и аппаратные IP-телефоны, GSM-шлюз Huawei e1550)

10. Установка, настройка и внедрение Системы Электронного Документооборота Alfresco, FenqOffice. (Lesser Gnu Public License (LGPL))

11. Установка и настройка хостинг-сервера: Lighttpd+PHP+MySQL+Joomla.

12. Установка и настройка Openmediavault в качестве файлового сервера и облачного хранилища Owncloud.

13. Установка и настройка vTiger CRM

14. Установка и настройка офисной системы OnlyOffice (текстовый редактор, табличный редактор, совместная работа с документами, CRM, почта, почтовый сервер)

15. Администрирование PostgreSQL.

Администрирование PostgreSQL.

16. Настройка клиент-серверного backup-сервера urbackup, монтирование NFS-шары в качестве хранилища.

17. Установка и настройка NFS-сервера.

• Гипервизоры: VMware ESXI (виртуализация физических машин, миграция виртуальных машин между гипервизорами, конвертирование виртуальных машин разных версий и различных гипервизоров, паравиртуализация), XEN, VirtualBOX, ProxMox.

• Установка, настройка и администрирование программных и аппаратных сетевых хранилищ и RAID-массивов.

• Настройка и администрирование активного сетевого оборудования D-Link, Netgear, HP, Asus, Mikrotik, Linksys, Juniper, Cisco.

• Установка, подключение и обслуживание принтеров, сканеров, МФУ и т. д.

• Диагностика неисправностей, замена комплектующих, обслуживание ПК и ноутбуков.

• Обучение и консультации сотрудников по работе с ПК.

• Удаленное администрирование компьютеров пользователей.

• Установка и обслуживание системы видеонаблюдения.

• СКС (проектирование, прокладка, поиск неисправностей).

Обязанности: управление отделом, в задачи которого входило обеспечение бесперебойной работы серверного, сетевого оборудования, пользовательских машин.

Личным достижением считаю перевод работы всего серверного парка и 50% пользовательских машин на платформу Linux.

Настройка MikroTik Radius | Вход через домен AD Windows

Одним из существенным преимуществ Windows Server является наличие такой роли как Active Directory. И каждая интеграция этой службы с корпоративной инфраструктурой не только делает удобным общее использование(одна учётная запись), но и безопасным. Стоит отключить учётную запись со стороны Windows Server, у пользователя закроется доступ к: терминальному серверу, 1С, VPN, корпоративному сайту(Bitrix) и даже WiFi.

Что такое Radius сервер

Radius сервер это служба в Windows Server, которая выступает посредником между сетевым оборудованием(и другими клиентами) и Active Directory. Настройки данной службы содержат описание доступов и общие характеристики конкретной службы. В рассматриваемом примере это протокол PPP, под которым будут работать PPTP и L2TP клиенты.

RADIUS — протокол для реализации аутентификации, авторизации и сбора сведений об использованных ресурсах, разработанный для передачи сведений между центральной платформой и оборудованием. Этот протокол применялся для системы тарификации использованных ресурсов конкретным пользователем/абонентом

Как работает Radius сервер в MikroTik

Со стороны маршрутизатора(роутера) MikroTik создается запись, цель которой передать на Radius сервер запрос о легитимности учётной записи для доступа ко внутренним службам, которые обозначены Radius авторизацией. Схематически это выглядит так:

MikroTik в этой схеме выступает как Radius клиент.

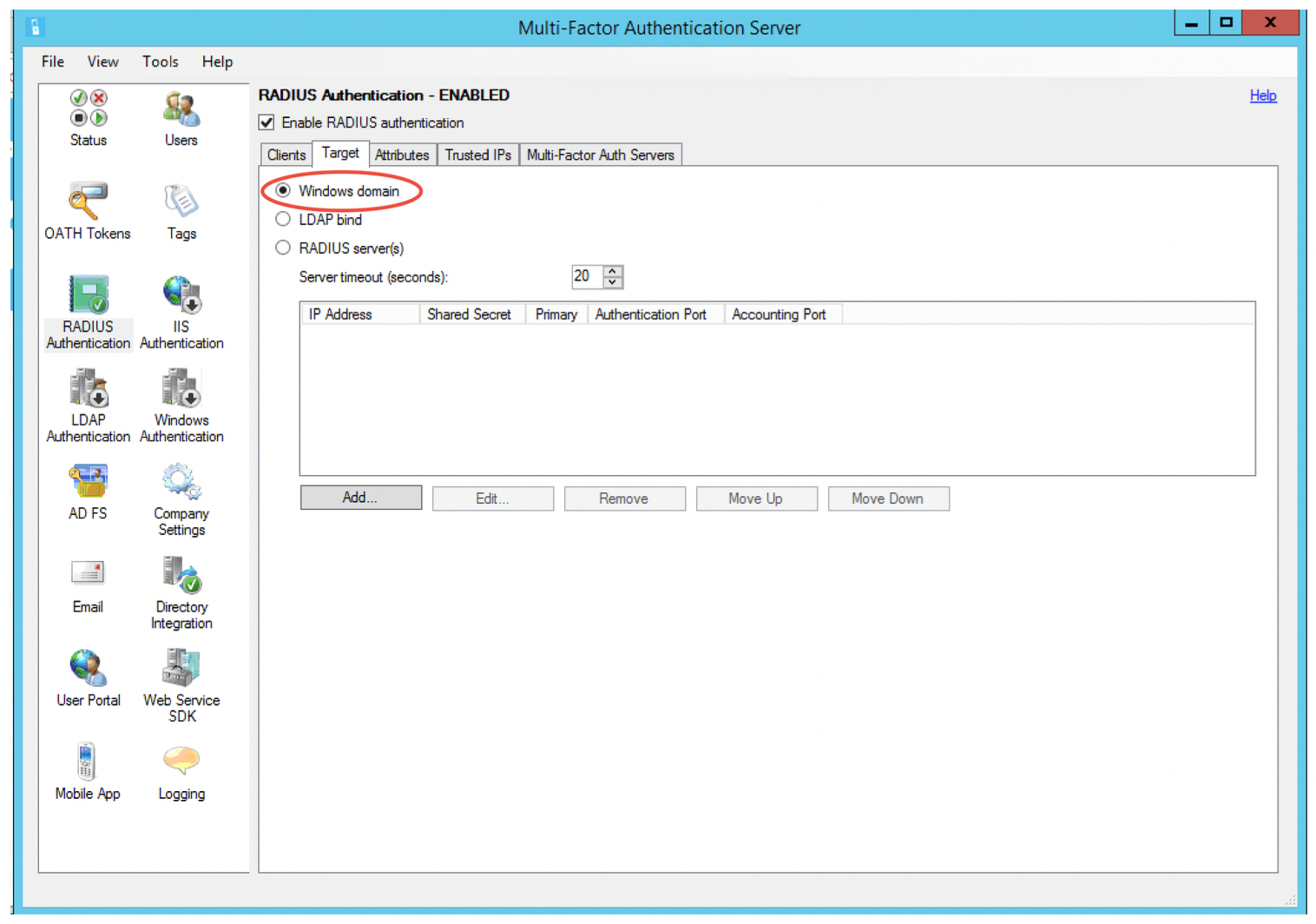

Настройка Radius сервера на домене Windows Server 2019

В ходе визуальной инструкции будут продемонстрированы ключевые этапы, а все остальные настройки произведены в режиме “Далее”.

Добавление тестового пользователя в группу доступа VPN

Добавить новую роль на Widnows Server 2019

Выбрать “Служба политики сети и доступа”

Контроль выбора “Сервер политики сети”

Запуск “Сервер политики сети”

Регистрация Radius сервера в Active Directory

Добавление Radius клиента(маршрутизатора MikroTik)

Пароль, указанный в этой настройке будет использоваться при подключении MikroTik

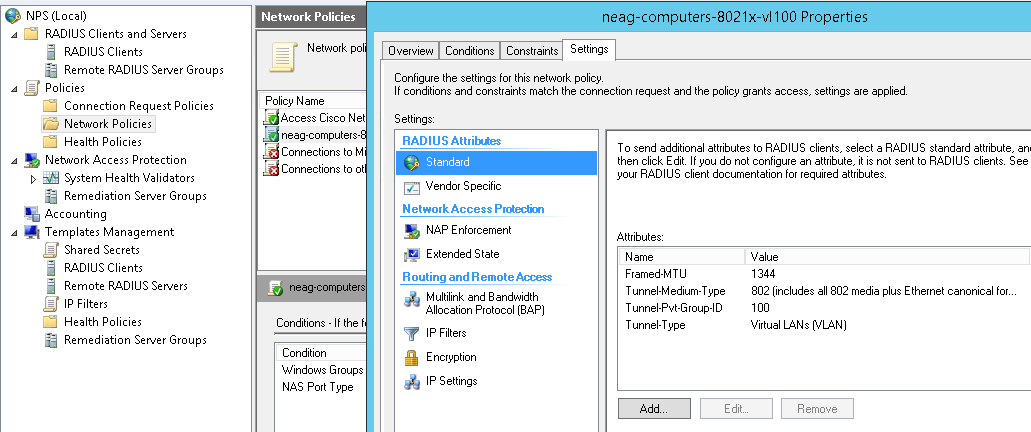

Создание сетевой политики

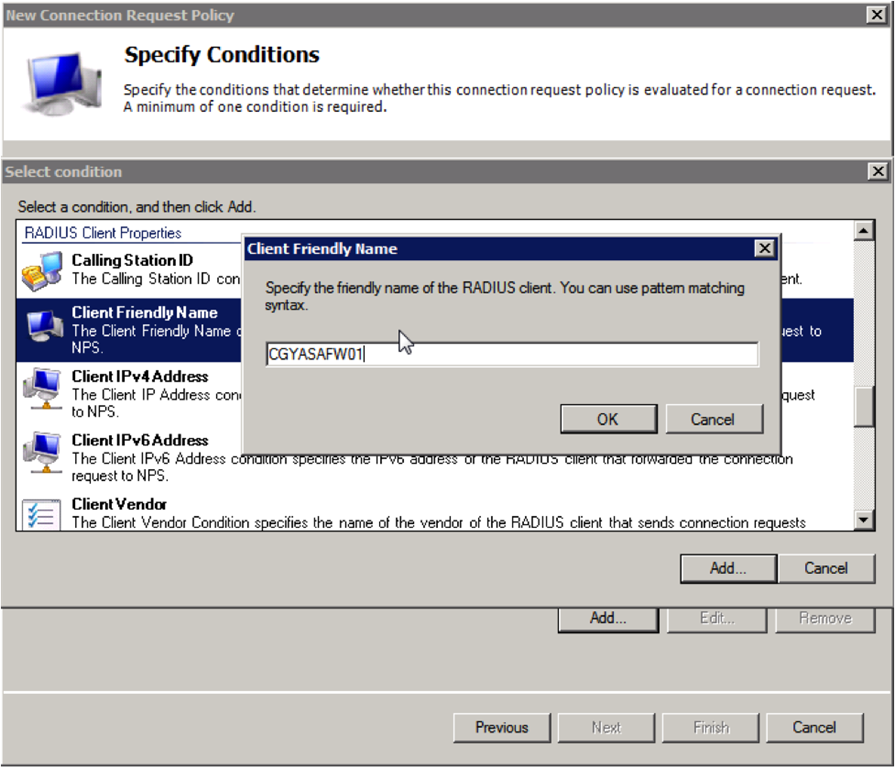

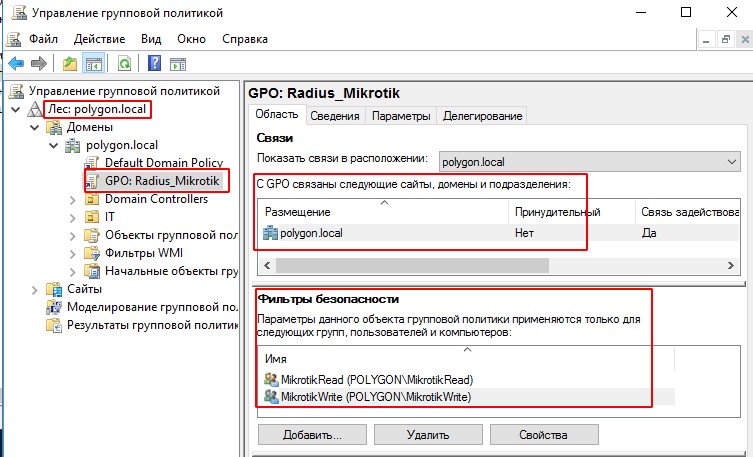

Определение Radius клиента и группы доступа в Active Directory

Следующие настройки можно оставить без изменений

Обозначить тип удаленного доступа как VPN

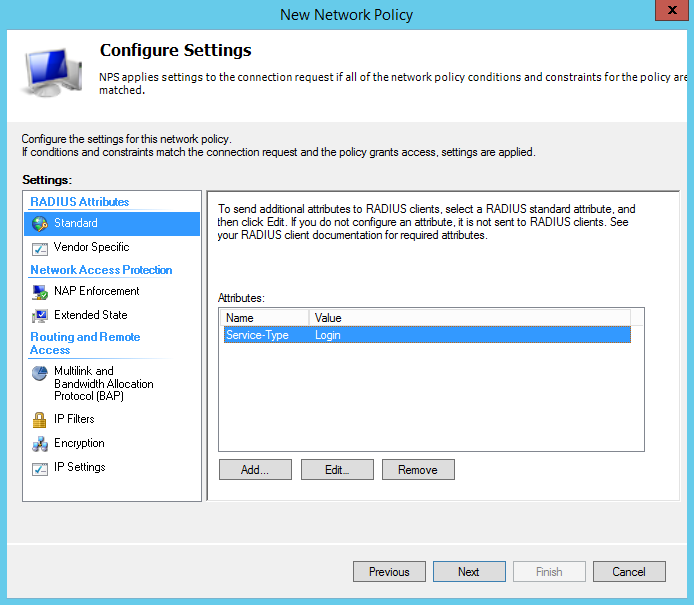

Проконтролировать присутствие стандарта PPP

Настройка брандмауэра Windows для работы Radius сервера

Настройка MikroTik Radius, вход для VPN L2Tp клиентов(домен Active Directory)

Со стороны маршрутизатора(роутера) MikroTik нужно произвести две настройки:

Активация использования Radius авторизации

Настройка находится в PPP→Secrets→PPP Authentication&Accounting

/ppp aaa set use-radius=yes

Добавление записи для авторизации на Radius сервере

Настройка находится в RADIUS

/radius add address=192.168.X.YYY secret=Radius-PASS service=ppp

Пробное подключение VPN клиента

Не работает MikroTik SSTP при подключении к Radius

Для этого нужно открыть консоль “Сервер сетевых политик” и в свойствах сетевой политики указать значение условия Тип порта NAS = Async (Modem).

Radius VPN

Когда следует использовать сервер Windows RADIUS?

Автор Роман Фаттахов

Последнее обновление: 13 мая 2022 г.

Network Policy Server (NPS) — это реализация Microsoft сервера службы удаленной аутентификации пользователей (RADIUS). NPS предоставляет возможности централизованной проверки подлинности, авторизации и учета (AAA) для вашей сети. При такой настройке ваш сервер доступа к сети (NAS) действует как RADIUS-клиент и отправляет все запросы на подключение от пользователей на RADIUS-сервер, на котором работает NPS в Windows, который затем предоставляет информацию об аутентификации и авторизации обратно в NAS. Пока пользователи подключены к вашей сети, сервер политики сети регистрирует их действия в рамках своей роли учета RADIUS.

Пока пользователи подключены к вашей сети, сервер политики сети регистрирует их действия в рамках своей роли учета RADIUS.

Что такое протокол RADIUS?

RADIUS — это сетевой протокол клиент-сервер с функциями управления AAA, который использует протокол пользовательских дейтаграмм без установления соединения (UDP) для своего транспортного уровня и использует порт 1812 для аутентификации и порт 1813 для авторизации.

Поскольку UDP не требует надежного сетевого соединения, использование RADIUS означает минимальную нагрузку на сеть. Однако это также может привести к тайм-аутам запросов в случае плохого качества сети. Когда это происходит, клиент RADIUS отправляет другой запрос на сервер. Чтобы гарантировать, что RADIUS работает на безопасном сетевом соединении, в прошлом были инициативы заставить его работать с протоколом управления передачей (TCP), но они не вышли за пределы экспериментальной стадии.

Процесс аутентификации

В качестве сетевого протокола клиент-сервер RADIUS имеет клиентский и серверный компоненты. В типичной сети, использующей RADIUS, процесс аутентификации и авторизации выглядит следующим образом:

В типичной сети, использующей RADIUS, процесс аутентификации и авторизации выглядит следующим образом:

.

- NAS служит клиентом RADIUS и передает запросы аутентификации на сервер RADIUS, который работает как фоновый процесс в Windows или любой другой серверной операционной системе.

- Сервер RADIUS аутентифицирует учетные данные пользователя и проверяет права доступа пользователя по своей центральной базе данных, которая может быть в формате плоского файла или храниться во внешнем источнике хранения, таком как SQL Server или Active Directory Server.

- Когда сервер RADIUS находит пользователей и связанные с ними привилегии в своей базе данных, он возвращает сообщение аутентификации и авторизации обратно в NAS, что затем разрешает пользователю доступ к сети и ее набору приложений и служб.

- NAS, по-прежнему работающий как клиент RADIUS, передает запросы учета обратно на сервер RADIUS, пока пользователи подключены к сети.

Эти запросы регистрируют все действия пользователей на сервере RADIUS.

Эти запросы регистрируют все действия пользователей на сервере RADIUS.

RADIUS поддерживает различные механизмы аутентификации, в том числе:

- Протокол аутентификации вызов-рукопожатие (CHAP)

- Протокол аутентификации по паролю (PAP)

- Расширяемый протокол аутентификации (EAP)

Комбинированная операция аутентификации и авторизации в RADIUS минимизирует поток трафика и повышает эффективность сети. RADIUS также поддерживает многофакторную аутентификацию (MFA) с использованием одноразовых паролей или какого-либо другого механизма, который часто требует от клиентов и серверов передачи большего количества сообщений, чем обычно.

В больших сетях сервер RADIUS также может выступать в качестве прокси-клиента для других серверов RADIUS.

RADIUS или LDAP: что использовать для централизованной аутентификации?

LDAP

Как и RADIUS, упрощенный протокол доступа к каталогам (LDAP) используется для аутентификации и авторизации пользователей. LDAP выполняет эту роль, получая доступ и управляя службами каталогов, такими как проприетарная служба Microsoft Active Directory. Что лучше, зависит от ваших конкретных требований.

LDAP выполняет эту роль, получая доступ и управляя службами каталогов, такими как проприетарная служба Microsoft Active Directory. Что лучше, зависит от ваших конкретных требований.

Поскольку LDAP использует TLS, соединения и сообщения между клиентом и сервером всегда шифруются. Более того, поскольку LDAP использует TCP, шансы на отбрасывание запросов равны нулю, хотя это часто означает увеличение нагрузки на сеть. LDAP также проще в настройке, чем RADIUS.

С другой стороны, LDAP не поддерживает учет пользователей, хотя это можно реализовать с помощью других инструментов, таких как Syslog. Он также не поддерживает многофакторную аутентификацию из коробки, хотя вы можете использовать другие решения, если вам нужна эта функция.

РАДИУС

По умолчанию RADIUS не шифрует никаких других атрибутов, передаваемых между клиентом и сервером, за исключением паролей. Он поддерживает другие механизмы аутентификации, такие как EAP, что позволяет обойти эту слабость. Вы также можете реализовать другие механизмы безопасности, такие как размещение серверов и клиентов за виртуальными частными сетями (VPN), с помощью RADIUS.

Вы также можете реализовать другие механизмы безопасности, такие как размещение серверов и клиентов за виртуальными частными сетями (VPN), с помощью RADIUS.

Хотя RADIUS является более сложным, он поддерживает учет пользователей и многофакторную аутентификацию, что делает его идеальным для использования на крупных предприятиях. Однако это также полезно для небольших организаций, стремящихся защитить свои сети.

Сервер политики сети как сервер RADIUS

NPS был известен как служба проверки подлинности в Интернете (IAS) в более ранних версиях Windows. Начиная с Windows 2008, IAS стал NPS, а Microsoft добавила в этот компонент новые функции, включая защиту доступа к сети и поддержку IPv6. NPS работает со многими типами сетей.

Для аутентификации учетных данных пользователя в сети Windows NPS использует домен доменных служб Active Directory (AD DS) или локальную базу данных учетных записей пользователей Security Accounts Manager (SAM). Вы можете использовать NPS как часть решения единого входа, если сервер, на котором он запущен, принадлежит домену AD DS. В этом случае NPS аутентифицирует пользователей через базу данных учетных записей пользователей службы каталогов, регистрируя аутентифицированных пользователей в домене AD DS.

В этом случае NPS аутентифицирует пользователей через базу данных учетных записей пользователей службы каталогов, регистрируя аутентифицированных пользователей в домене AD DS.

При использовании RADIUS NPS выступает в качестве центрального хранилища пользовательских данных, связанных с проверкой подлинности, авторизацией и учетом, а не NAS. Если вы объединяете NPS со службами удаленного доступа, вы можете использовать RADIUS для проверки подлинности и авторизации пользователей в сетях удаленного доступа.

Сервер RADIUS с NPS обеспечивает самый простой механизм аутентификации для серверов Windows, работающих на AWS.

Сервер политики сети в качестве прокси-сервера RADIUS

Помимо использования NPS в качестве RADIUS-сервера в Windows, вы также можете использовать NPS в качестве прокси-клиента RADIUS, который перенаправляет сообщения проверки подлинности или учетные данные на другие RADIUS-серверы.

Некоторые сценарии, в которых этот вариант использования полезен, если вы:

- Предоставление внешних услуг доступа к сети.

Затем вы можете перенаправлять запросы на подключение на серверы RADIUS, поддерживаемые вашими клиентами.

Затем вы можете перенаправлять запросы на подключение на серверы RADIUS, поддерживаемые вашими клиентами. - Иметь учетные записи пользователей, которые не принадлежат к тому же домену, что и сервер Windows RADIUS, или принадлежат другому домену с двусторонними доверительными отношениями с доменом сервера NPS RADIUS.

- Используйте базу данных учетных записей, отличных от Windows.

- Наличие большого количества пользователей, запрашивающих соединения.

- Обеспечьте своим поставщикам аутентификацию и авторизацию RADIUS.

Как работает учет для сервера RADIUS?

Серверы

RADIUS также используются для целей учета. Учет RADIUS собирает данные для мониторинга сети, выставления счетов или в статистических целях. Процесс учета обычно начинается, когда пользователю предоставляется доступ к серверу RADIUS. Однако учет RADIUS также можно использовать независимо от проверки подлинности и авторизации RADIUS.

Базовый процесс учета RADIUS включает следующие шаги:

- Процесс начинается, когда пользователю предоставляется доступ к серверу RADIUS.

- Клиент RADIUS отправляет пакет RADIUS Accounting-Request, известный как Accounting Start, на сервер RADIUS. Пакет запроса содержит идентификатор пользователя, сетевой адрес, идентификатор сеанса и точку доступа.

- Во время сеанса клиент может отправить дополнительные пакеты Accounting-Request, известные как Interim Update, на сервер RADIUS. Эти пакеты включают такие сведения, как продолжительность текущего сеанса и использование данных. Этот пакет служит для обновления информации о сеансе пользователя на сервере RADIUS.

- Когда доступ пользователя к RADIUS-серверу заканчивается, RADIUS-клиент отправляет на RADIUS-сервер еще один пакет Accounting-Request, известный как Accounting Stop. Пакет включает общее время, данные, переданные пакеты, причину отключения и другую информацию, относящуюся к сеансу пользователя.

Защитите доступ к своим приложениям с помощью Parallels RAS

Parallels® Remote Application Server (RAS) имеет широкий спектр функций, которые могут помочь защитить доступ к вашим приложениям и данным, включая поддержку MFA с использованием любого сервера RADIUS.

Parallels RAS обеспечивает поддержку конфигурации высокой доступности для двух серверов RADIUS. Режимы высокой доступности для серверов RADIUS могут быть установлены как Active-Active для одновременного использования обоих серверов или как Active-Passive для аварийного переключения.

Кроме того, с помощью Parallels RAS вы можете создавать правила фильтрации для пользователей на основе пользователя, IP-адреса, MAC-адреса и шлюза. Вы можете группировать пользователей и передавать различные настройки Parallels Client на свои пользовательские устройства с помощью клиентских политик.

Parallels RAS поддерживает:

- Проверка подлинности смарт-карты

- Режим киоска

- .

Проверка подлинности единого входа (SAML SSO) на языке разметки утверждений безопасности

Parallels RAS также поддерживает шифрование протокола Secure Sockets Layer (SSL) или Федерального стандарта обработки информации (FIPS) 140-2 в соответствии с Общим регламентом защиты данных (GDPR), Законом о переносимости и подотчетности медицинского страхования (HIPAA) и Стандарт безопасности данных индустрии платежных карт (PCI DSS).

Parallels RAS поставляется со стандартным механизмом создания отчетов, который позволяет преобразовывать необработанные данные в наглядные и интуитивно понятные отчеты.

Узнайте, как Parallels RAS может защитить ваши сети!

Скачать пробную версию

Быстрый, многофункциональный, модульный и масштабируемый.

Интернет-провайдеры

AAA для миллионов абонентов. Бесконечно гибкий язык политики.

Интернет-провайдеры

FreeRADIUS аутентифицирует пользователей и отслеживает учетные данные для миллионов DSL-соединений и телефонов каждый день .

Корпоративные сети

Глобальные серверы AAA. Интеграция с Active Directory.

Корпоративные сети

И проводные, и беспроводные решения 802.1X используют RADIUS в качестве серверной части. ИТ-менеджеры, от самых маленьких до самых крупных предприятий, повсюду полагаются на FreeRADIUS!

Образовательные учреждения

Eduroam и WiFi. Более 100 тысяч студентов проходят повторную аутентификацию каждый час.

Более 100 тысяч студентов проходят повторную аутентификацию каждый час.

Образовательные учреждения

FreeRADIUS обычно используется в академических беспроводных сетях, особенно в сообществе eduroam.

Загрузите {{stableBranch.last_release.name}}

Присоединяйтесь к сообществу

Коммерческая поддержка

{{ветка.дата | date : ‘yyyy.MM.dd’}}

Версия {{branch.name}} выпущена.

{{branch.summary}}.

Посмотреть полные примечания к выпуску

Добро пожаловать в проект FreeRADIUS,

реализация с открытым исходным кодом RADIUS, протокола IETF для AAA (авторизация, аутентификация и учет).

Проект FreeRADIUS поддерживает следующие компоненты: многопротокольный сервер политик (radiusd), реализующий RADIUS, DHCP, BFD и ARP; клиентская библиотека RADIUS под лицензией BSD; библиотека RADIUS PAM; и модуль Apache RADIUS.

Мы предоставляем пошаговое руководство по radiusd -X . Руководство разбирает различные части выходных данных отладки и объясняет, что они означают. Часто вы можете просто искать ОШИБКА или ПРЕДУПРЕЖДЕНИЕ для решения многих проблем.

Руководство разбирает различные части выходных данных отладки и объясняет, что они означают. Часто вы можете просто искать ОШИБКА или ПРЕДУПРЕЖДЕНИЕ для решения многих проблем.

FreeRADIUS отвечает за аутентификацию одной трети всех пользователей в Интернете.

Узнайте, почему мы #1

Примите участие в проекте FreeRADIUS Server

Наша всесторонняя поддержка протоколов, хранилищ данных, каталогов, баз данных и языковых интеграций была бы невозможна без участия сообщества. Откройте свой любимый редактор и помогите нам сделать FreeRADIUS лучше!

Разработка новых модулей

Документация по API, примеры кода на C и все, что вам нужно, чтобы освоиться и написать модули для FreeRADIUS.

Посмотреть стили кодирования

Отправить новые модули

Разработали собственный модуль? Большой! Отправьте свой код обратно в проект, чтобы сообщество поддерживало его.

Посетите нашу страницу GitHub

Проблемы с исправлениями

Нашли проблему? Мы принимаем исправления для всего, от кода до документации и даже для этого сайта!

Как внести свой вклад

Присоединиться к сообществу

Свяжитесь с нами

Получите помощь, помогите другим или просто скажите «Привет!».

168.X.YYY secret=Radius-PASS service=ppp

168.X.YYY secret=Radius-PASS service=ppp Эти запросы регистрируют все действия пользователей на сервере RADIUS.

Эти запросы регистрируют все действия пользователей на сервере RADIUS. Затем вы можете перенаправлять запросы на подключение на серверы RADIUS, поддерживаемые вашими клиентами.

Затем вы можете перенаправлять запросы на подключение на серверы RADIUS, поддерживаемые вашими клиентами.