Windows 2018 r2 настройка vpn сервера: Настройка Windows Server 2008 R2 VPN-сервера

Содержание

Базовая настройка Windows Server 2012 R2 Essentials (часть 1)

Сегодня разговор будет строится вокруг Windows Server 2012 R2 Essentials в частности о его первоначальном конфигурировании. В обзоре WSE я развернул новый сервер в базовой конфигурации, теперь прошло время его конфигурирования. В первой части будут затронуты такие вопросы:

- Добавление учетных записей пользователей

- Создание общих ресурсов

- Настройка резервного копирования сервера

- Настройка повсеместного доступа

Добавление пользователей и групп

Возможность создания пользователей через Dashboard была с незапамятных времен, из изменений в WSE 2012 R2 стало возможным создание и управление группами безопасности. Технически, когда я создаю нового пользователя через Dashboard, в Active Directory создается объект типа пользователь с указанными данными. Помимо всего, у самого WSE существует набор стандартных групп, на которые заранее сконфигурированы разрешения в различных службах WSE, будь то VPN либо Remote Access. Со списком этих групп можно ознакомится в контейнере Users в AD.

Со списком этих групп можно ознакомится в контейнере Users в AD.

Добавим нового пользователя открыв Dashboard на вкладке Users.

В новом окне указываем необходимую информацию такую как имя и фамилия, а так же логин.

Следующий шаг поможет сконфигурировать разрешения на общих ресурса сервера. На скриншоте, мастер предлагает выбрать 3 уровня доступа – чтение/запись, чтение либо отсутствие такового. Список не велик но для 80% случаев достаточен. Для более тонкой настройки, скажем наследование, нужно будет редактировать DACL непосредственно на каталоге. Всего отображен один сетевой ресурс, в дальнейшем при добавлении новых, они так же будут присутствовать в списке.

На последнем шаге перед созданием мы определяем какими дополнительными правами пользователь так же будет обладать. Как видно со скриншота это:

- Подключение через VPN

- Использование веб сайта для просмотра сетевых ресурсов, подключения к компьютерам через шлюз удаленных рабочих столов, а так же к ссылкам.

- Доступ к панели управления сервера

Процедура создания группы безопасности очень похожа на создание пользователя, для этого перейдем в Users Group, далее add user group

Определяем членство в этой группе перетаскивая доступных пользователей из списка.

На последних шагах необходимо определить разрешения и права на ресурсах, аналогичным образом как в и случае пользователями.

Добавление общих ресурсов

Говоря о дисковой системе WSE, обязательно стоит упомянуть о Storage Spaces. В условиях жесткой экономии на оборудовании, эта технология будет идеальным вариантом для организации дискового хранилища сервера. Поддержка этого функционала есть, плюс в панели управления можно найти красивый, как в клиентской ОС, интерфейс управления. Для демонстрации, я добавил несколько виртуальных дисков в сервер.

В панели управления находим Storage Spaces

и создаем новый Storage Poll

Отмечаем нужное количество дисков, которые ходим задействовать

Далее мастер предложит создать новый диск, на этом шаге определяем его характеристики

Все тоже самое можно выполнить и в Server Manager

Что же самих общих папках, то процесс добавления весьма прост, переходим на вкладку Storage и выбираем Add a folder

Даем название новому общему ресурсу и описание

При нажатии Browse, мы сможем указать физическое расположение каталога общего ресурса. Нововведением стала возможность размещения физического каталога с данными вне придела WSE. Другими словами, обладая несколькими серверами я могу разместить на них информацию.

Нововведением стала возможность размещения физического каталога с данными вне придела WSE. Другими словами, обладая несколькими серверами я могу разместить на них информацию.

Следующий шаг позволит выставить разрешения для пользователей и групп.

Настройка резервного копирования сервера

Резервное копирование важно для любого сервера, WSE тому не исключение. Существует множество отрицательных факторов способных нарушить работоспособность сервера. Резервное копирование позволит свести на нет негативные последствия отказа оборудования либо другого рода ошибок.

Для бекапирования необходимо иметь специально отведенный дисковый носитель достаточной вместимости чтобы покрыть на 150% объем резервируемых данных. Для самой настройки в Dashboard нужно перейти вкладку Devices, выбрав наш сервер открываем Set up backup for the Server

Из предложенного списка дисковых устройств, выбрать нужный носитель.

Далее, стоит определить расписание создания бекапов.

На следующем шаге, определяем элементы системы, на которых будет настроено резервное копирование.

Настройка повсеместного доступа

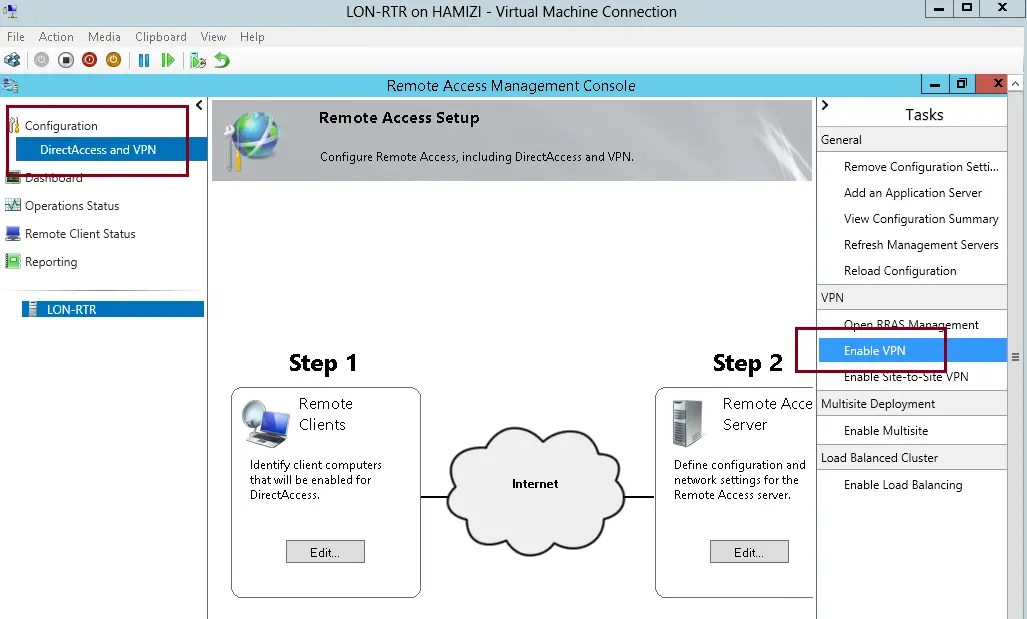

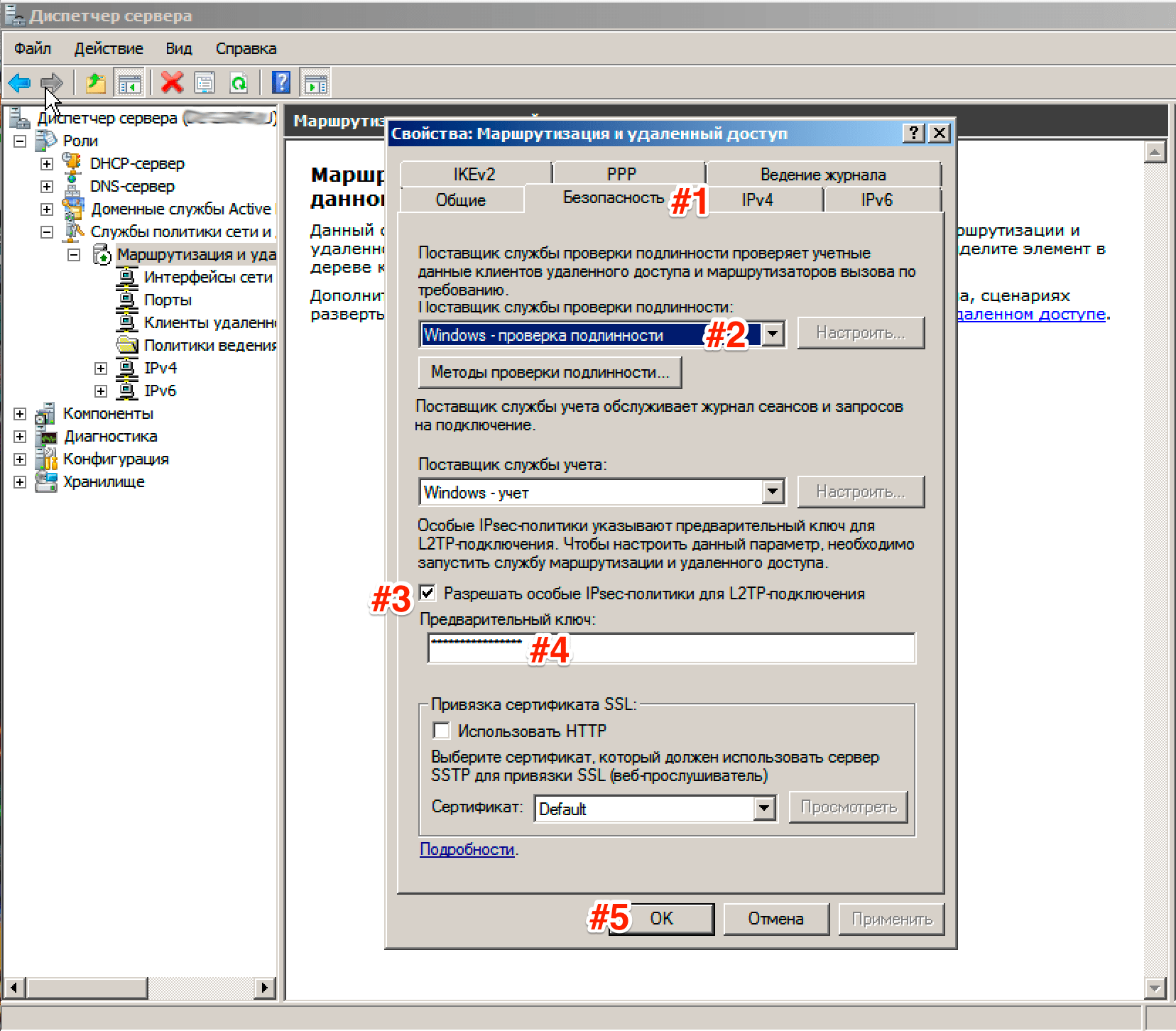

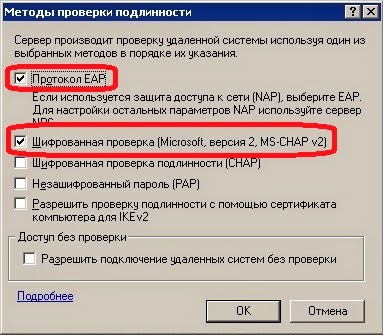

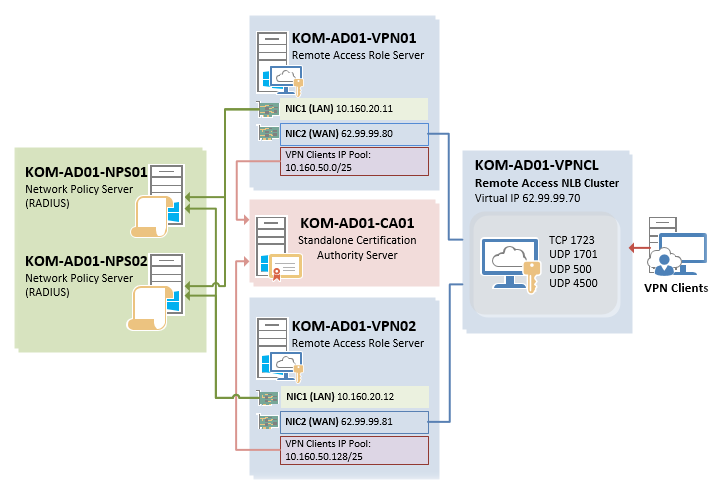

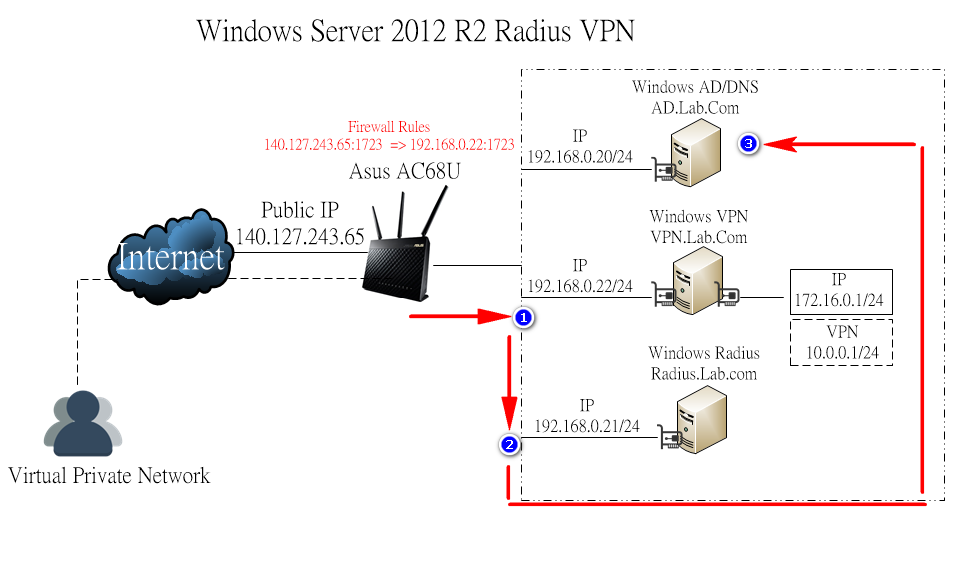

Возможности повсеместного доступа в WSE 2012 R2 такие же как и в предыдущих версиях. В них входит подключение к виртуальной частной сети (VPN), а так же возможности удаленного веб доступа. Для успешной конфигурации требуется, со стороны сетевого оборудования, проброс 80 и 443 портов на частный IPv4 адрес сервера либо использования технологии UPnP на маршрутизаторе. Рекомендацией является использование статического публичного IPv4 адреса, но в ряде сценариев можно обойтись и динамическим.

Так же, для конфигурирования нам будет необходимо доменное имя и под него SSL сертификат безопасности заверенный третьей доверенной стороной. Допускаемся использование как пользовательских доменов и сертификатов под них, так и бесплатных полученных от поставщика Microsoft.

Чтобы начать конфигурирование, необходимо открыть Dashboard и перейти в Home и выбрав Configure Anywhere Access.

Если есть в наличии уже заранее подготовленное доменное имя, его необходимо указать в первом пункте, дальше по работе мастера так же требуется предоставить SSL сертификат под него. В моем случае, такое отсутствует и я буду использовать внешнего провайдера.

В качестве провайдеров доступно бесплатное получение доменного имени от Microsoft либо использование коммерческих провайдеров.

Для получения бесплатного имени, от администратора требуется наличие аккаунта Microsoft.

Доменное имя будет иметь вид выбранное_имя.remotewebaccess.com. Так же под это имя будет выписал коммерческий SSL сертификат.

На следующем этапе выбираем конфигурирование VPN, а так же удаленного веб доступа.

По завершению мастера, конфигурирование прошло успешно. На скриншоте видно, что присутствует ошибка говорящая, что отсутствует интернет соединение. Это связано с сетевой инфраструктурой моего демо-стенда, и в производственной среде не должно появится.

На скриншоте видно, что присутствует ошибка говорящая, что отсутствует интернет соединение. Это связано с сетевой инфраструктурой моего демо-стенда, и в производственной среде не должно появится.

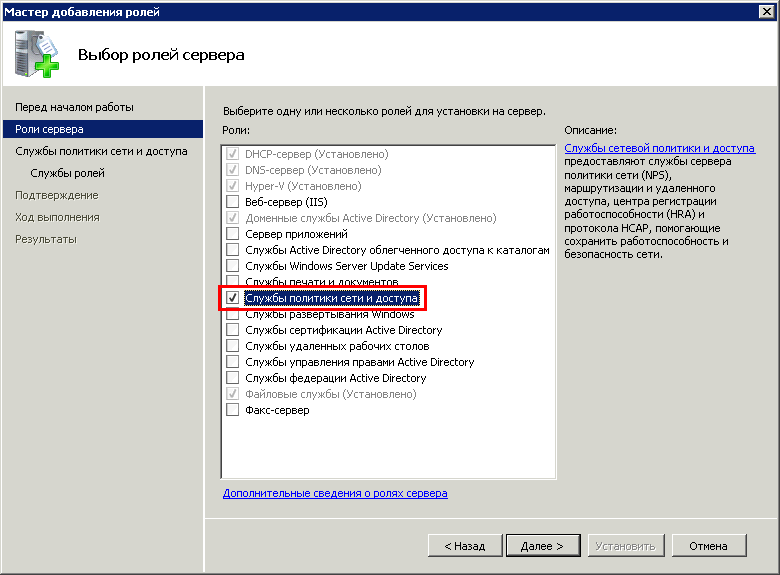

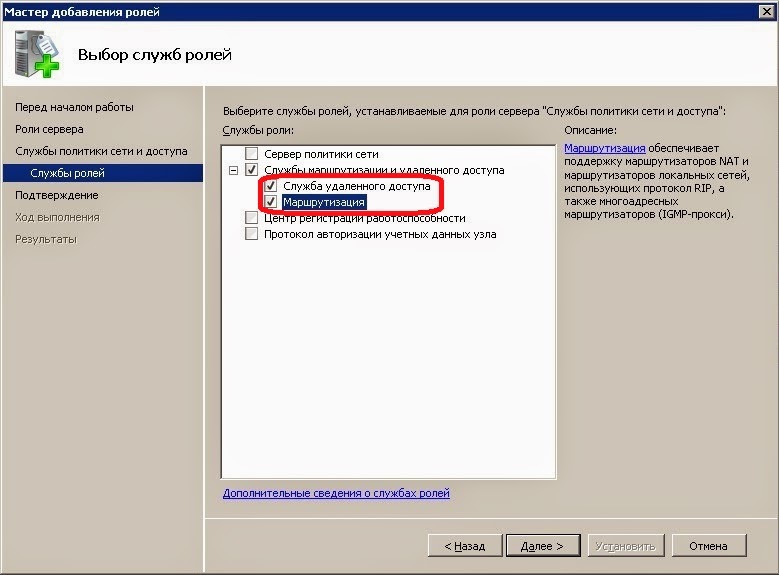

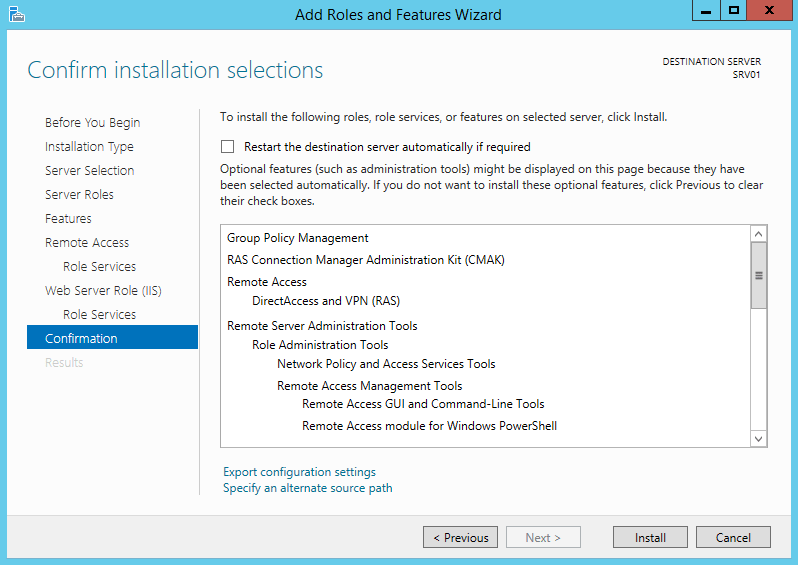

Во время работы мастера, на стороне сервера были подняты роли Routing and remote Access для VPN сервера, служба роли Remote Desktop Gateway для шлюза удаленных рабочих столов и сконфигурирован веб сайт для удаленного веб доступа. Сам удаленный веб доступ выглядит таким образом:

В следующей части я планирую рассмотреть такие вопросы:

- Подключение компьютеров к WSE

- Настройка резервного копирование рабочих станций

- Средство восстановление компьютеров

- Настройка отчетов

0 0 голоса

Рейтинг статьи

Как настроить клиент PPTP в Windows XP и 2003 R2 Server

Срджан Станишич

MikroTik, Сеть, PPTP, Безопасность, VPNкак настроить VPN, инструкции, Mikrotik PPTP service, MTCNA, PPTP, PPTP VPN, Windows Server 2003 PPTP, Windows XP PPTP VPN

В этой статье я проведу вас через процесс настройки клиента PPTP в Windows XP SP3 и 2003 R2 SP2 Server. Настройка на стороне клиента не зависит от типа VPN-сервера.

Настройка на стороне клиента не зависит от типа VPN-сервера.

Благодаря Mikrotik RouterOS и аналогичным платформам настройка туннеля такого типа сегодня очень проста. Кроме того, это руководство является клиентской частью нашей серии PPTP. Здесь вы можете найти подробное объяснение настройки серверной части.

Имейте в виду, что поддержка Windows XP SP3 закончилась 8 апреля -го 2014 . Кроме того, расширенная поддержка Windows Server 2003 R2 SP2 закончилась 14 июля th 2015 . Поэтому я бы не рекомендовал , чтобы вы предоставили доступ к этим системам в Интернете.

Протокол PPTP был разработан группой поставщиков в конце 1990-х годов. Он по-прежнему очень популярен, хотя и содержит много проблем с безопасностью. Часть его популярности заключается в простоте реализации и встроенной поддержке практически во всех операционных системах.

Спецификация PPTP опубликована в RFC2637. Клиент PPTP по умолчанию поддерживается в Windows XP и 2003 R2 Server. Хотя нам редко требуется VPN на серверной платформе, мы можем легко сделать это таким же образом.

Хотя нам редко требуется VPN на серверной платформе, мы можем легко сделать это таким же образом.

Из-за отсутствия надлежащего уровня безопасности я рекомендую вам использовать этот протокол только в вашей лаборатории. Вам следует рассмотреть другие альтернативы, такие как L2TP/IPSec или OpenVPN. Кроме того, если вы проходите сертификацию MTCNA, эта статья поможет вам подготовиться к выпускному экзамену.

В моем блоге вы можете найти следующие руководства, связанные с PPTP VPN-клиентами:

- Windows 7 и более поздние версии

- Windows XP (эта статья)

- Андроид

- Apple iOS

- Маршрутизатор MikrotikOS

Наш рецепт

1) Нам нужно открыть Панель управления и найти иконку Сетевые подключения .

2) Откроется новое окно. В этом окне мы увидим все наши соединения. Мы выберем New Connection Wizard .

3) Мы запустим Мастер. Мы просто нажмем кнопку [Далее>] на нем.

Мы просто нажмем кнопку [Далее>] на нем.

4) В этом окне мы выберем опцию Подключиться к сети на моем рабочем месте .

5) Здесь мы выберем Подключение к виртуальной частной сети .

6) В следующем окне мы просто введем имя VPN-подключения. Это совершенно бесплатно и должно быть удобным для пользователя, как FabrikaM VPN .

7) В этом примере мы используем соединение PPPoE (как имитацию обычной линии ADSL), и нам нужно инициировать его перед нашим VPN-соединением. Поэтому выберите подходящее подключение из выпадающего списка.

8) В следующем окне нам нужно заполнить назначение нашего соединения. Пунктом назначения может быть либо IP-адрес, либо DNS-имя (как показано на снимке экрана). Если вы хотите использовать имя DNS (также известное как FQDN), вы должны зарегистрировать его в своей зоне DNS. Эта опция позволяет зарегистрировать несколько IP-адресов под одним DNS-именем и использовать так называемый циклический доступ.

Это означает, что мы можем иметь два или более независимых Интернет-канала и разрешить пользователям устанавливать VPN по случайному каналу. В случае, если одна из ссылок недоступна из-за какой-либо проблемы с провайдером, ваш концентратор VPN все еще работает.

8) На следующем шаге мы закончим работу с Мастером. Наше новое соединение создано.

9) Новое подключение появится в окне Сетевые подключения.

10) Откроем иконку VPN-подключения. Это запустит процесс подключения. Первым шагом является ввод имени пользователя и пароля. Из соображений безопасности мы не должны сохранять пароль.

11) Нажмите кнопку [Подключиться]. VPN-подключение инициирует процесс подключения к сети. Во время этого процесса мы увидим диалоговое окно на экране с сообщениями о состоянии. Эти сообщения будут меняться на этапах подключения.

12) Через некоторое время (в зависимости от качества вашей связи) мы должны быть подключены к удаленной сети. Мы увидим два значка сети в области уведомлений. Мы можем нажать на VPN-соединение и проверить его статус. Мы увидим параметры в новом окне. Нам следует нажать на вкладку Детали .

Мы увидим два значка сети в области уведомлений. Мы можем нажать на VPN-соединение и проверить его статус. Мы увидим параметры в новом окне. Нам следует нажать на вкладку Детали .

Здесь мы можем увидеть все параметры VPN-подключения. Некоторыми интересными параметрами являются алгоритмы аутентификации и шифрования, внутренний IP-адрес клиента и так далее.

Проверка серверной части

На VPN-сервере FabrikaM видим, что наш клиент Windows XP подключен.

Кроме того, мы откроем веб-страницу на сервере FabrikaM, чтобы проверить графы интерфейса:

Это VPN-соединение легко настроить. Однако вам следует подумать о замене этих старых PPTP VPN современными и более надежными VPN.

Оставайтесь с нами.

Оценить:

Нравится:

Нравится Загрузка…

always on vpn windows 10

AlleVideosBilderShoppingMapsNewsBücher

0007

01.06.2023 · Always On VPN ermöglicht Folgendes : Erstellen erweiterter Szenarien durch Integration von Windows-Betriebssystemen und Lösungen von . ..

..

Unterstützte Integrationen · Sicherheitsfeatures

Tutorial: Einrichten der Infrastruktur for Always On VPN

Learn.microsoft.com › Learn › Windows Server

20.03.2023 mäne remote eingebundene Windows 10-Clientcomputer …

Предварительные сведения · Учебник по…

Учебное пособие: Изучение профилей Always On VPN для Windows-клиентов

Learn.microsoft.com › Обучение › Windows Server

20.03.2023 · Устранена ошибка, связанная с профилем Always On VPN для клиентов Windows 10+.

Ähnliche Fragen

Как работает Always On VPN?

Шляпа Windows 10 VPN?

Приветствуется VPN для Windows 10?

Разрешить использовать VPN больше, чем раньше?

Конфигурация Always On-VPN-Gerätetunnels — Microsoft Learn

Learn.microsoft.com › Learn › Azure › Netzwerk › VPN Gateway

01.06.2023 · Новая функция VPN-клиентов для Windows 10 другие имена Always On beetet die Möglichkeit, eine VPN-Verbindung aufrechtzuerhalten.

Always On VPN – конфигурация клиента Windows 10

www.einfaches-netzwerk.at › always-on-vpn-windows-10-client-configurie…

06.11.2018 присоединился к Windows 10-Computer einrichten · VPN-Verbindung hinzufügen · Unter Verwandte Einstellungen auf Adapteroptionen …

Microsoft Always On VPN – der DirectAccess-Nachfolger

www.security-insider.de › Netzwerke › VPN (Virtual Private Network )

11.08.2020 · Для Windows-10-Rechner для VPN в Netzwerk будет установлено, kann Auf Always On VPN, den Nachfolger von DirectAccess setzen.

Всегда на VPN Sicherheits- Und SupportBedenken — MyWorkDrive

www.myworkdrive.com ›Блог› Bloggen

AB Windows Server 2016 Bietet „Always on Vpn optionen für Fernzugriff auf netzwercen. Вместе с Windows 10 Virtual Private Network …

Der DirectAccess Nachfolger: Always-On VPN | SmartIT Берн

www.smartit.ch › блог › Always-on-VPN

17.