Windows server 2018 1c: : Методическая поддержка для разработчиков и администраторов 1С:Предприятия 8

Содержание

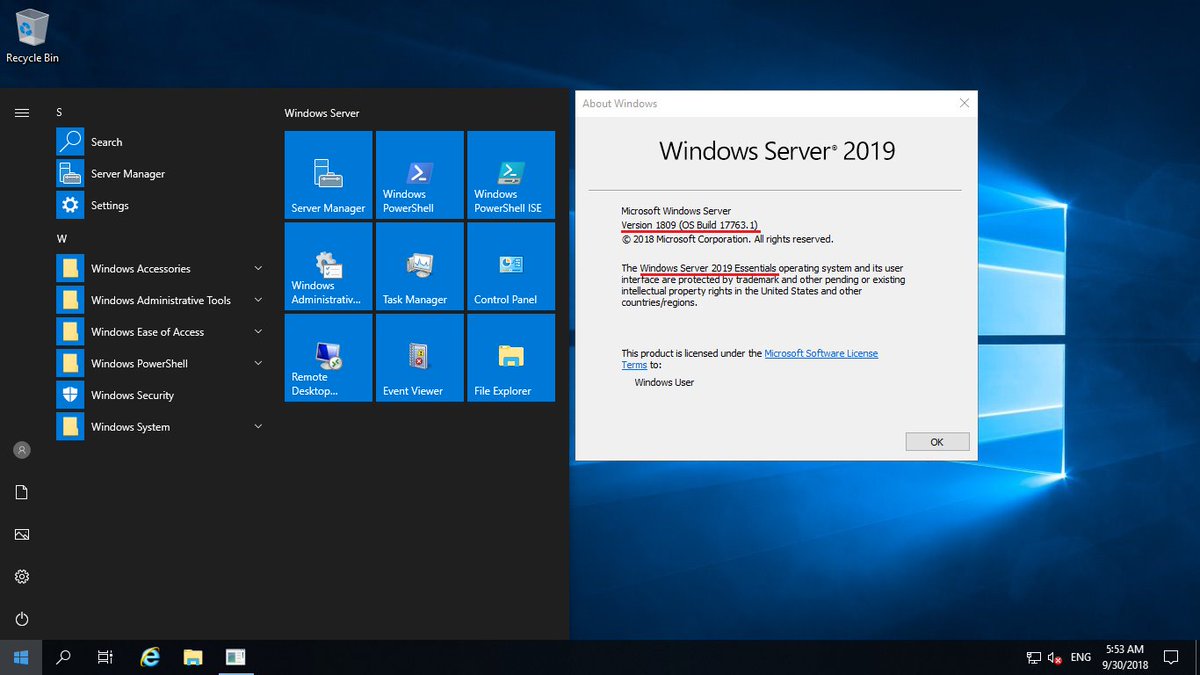

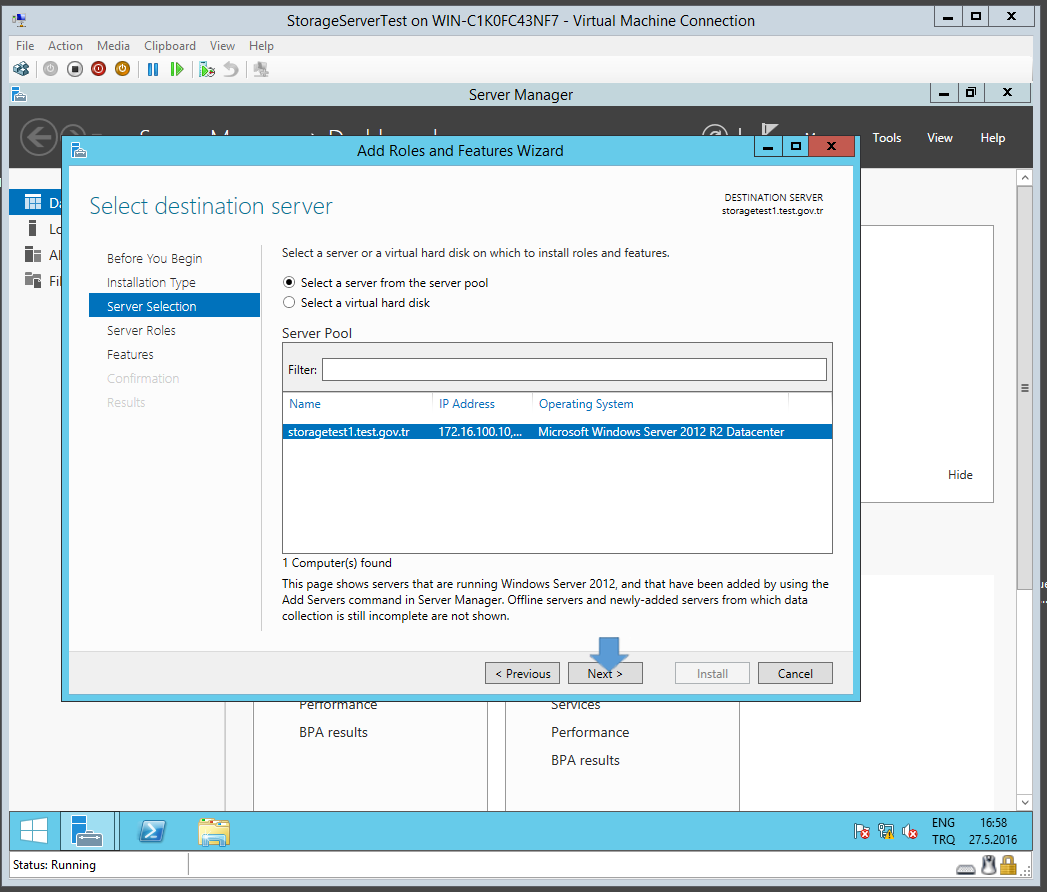

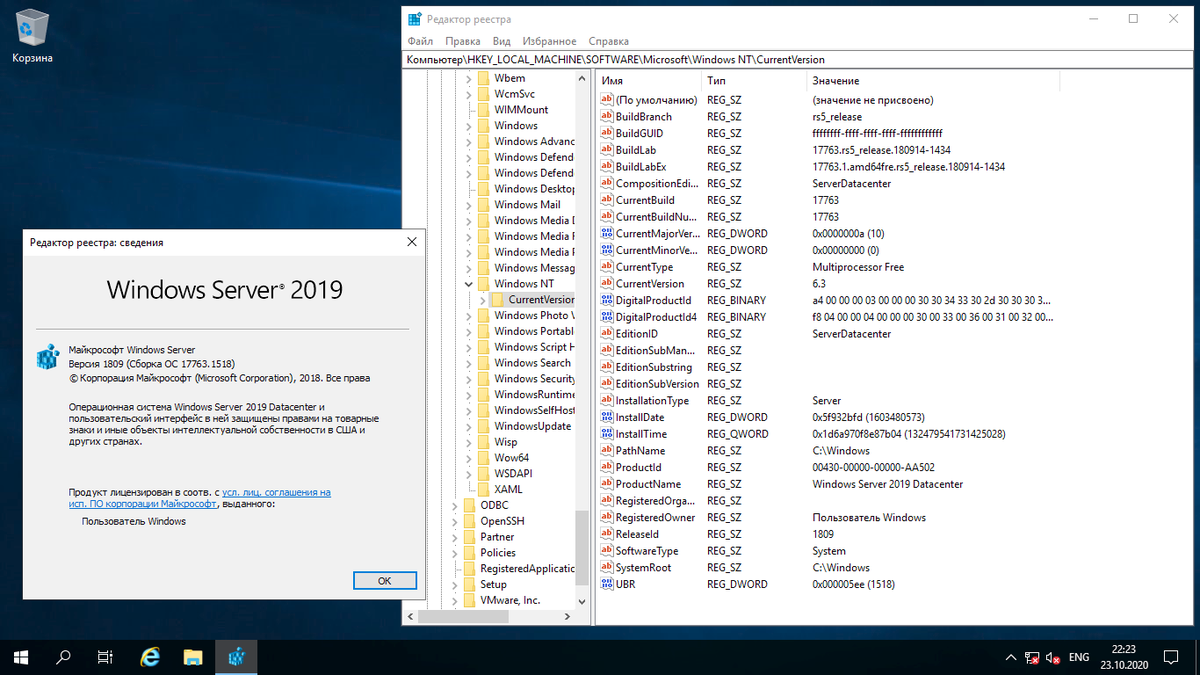

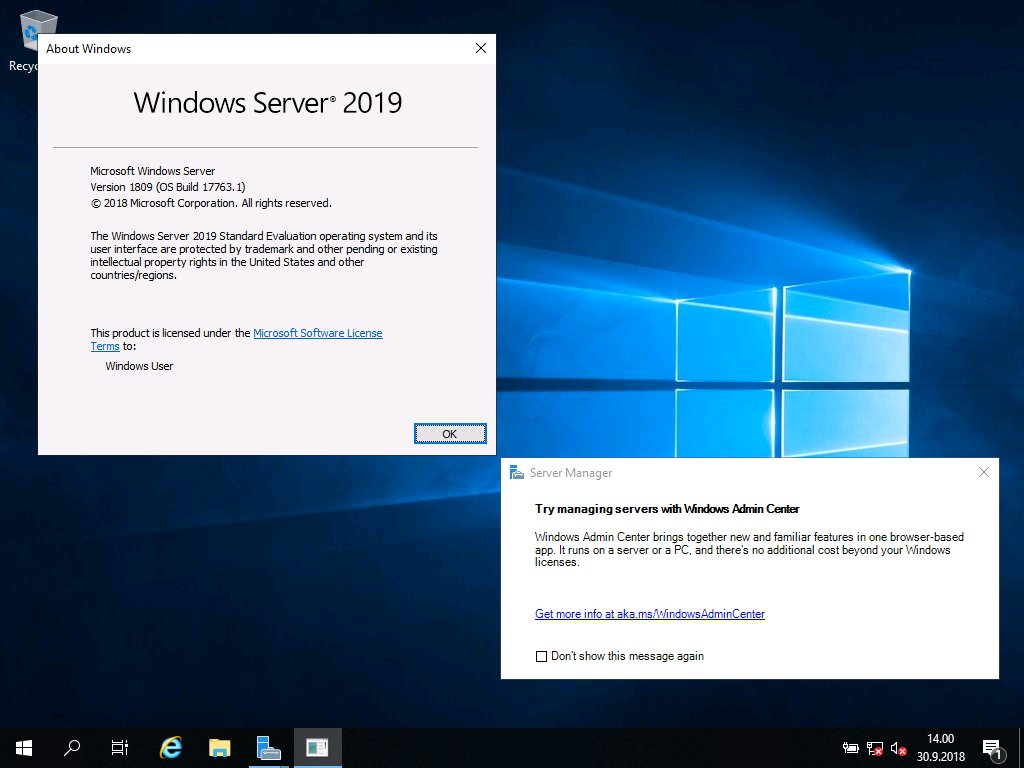

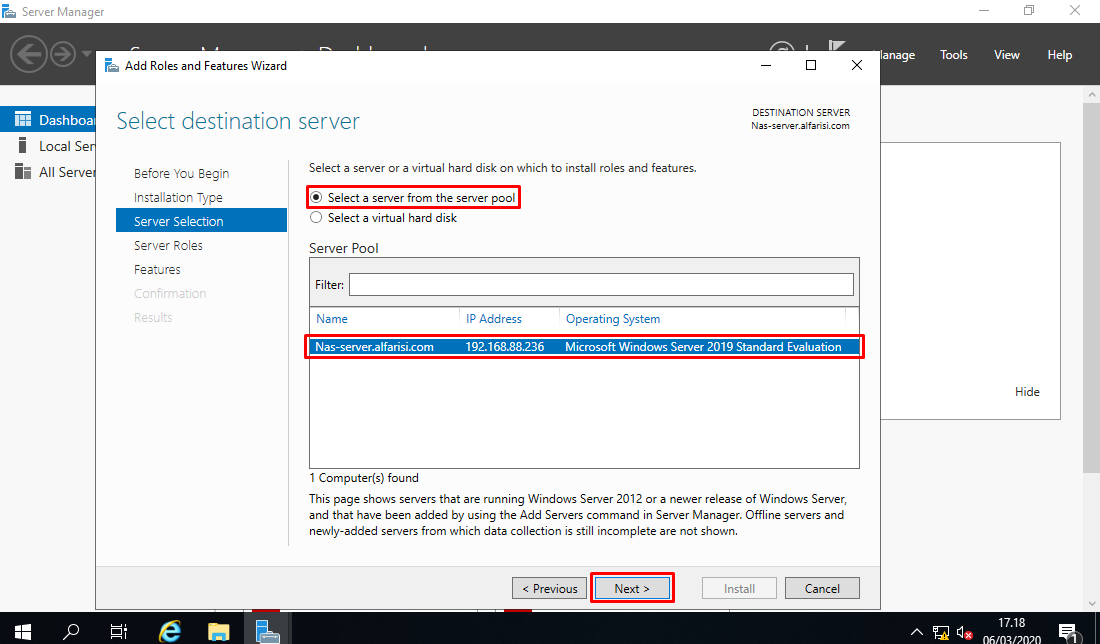

Сервер 1C:Предприятие 8.3 на Windows Server 2019 — OS CONFIG

admin

1C, Windows

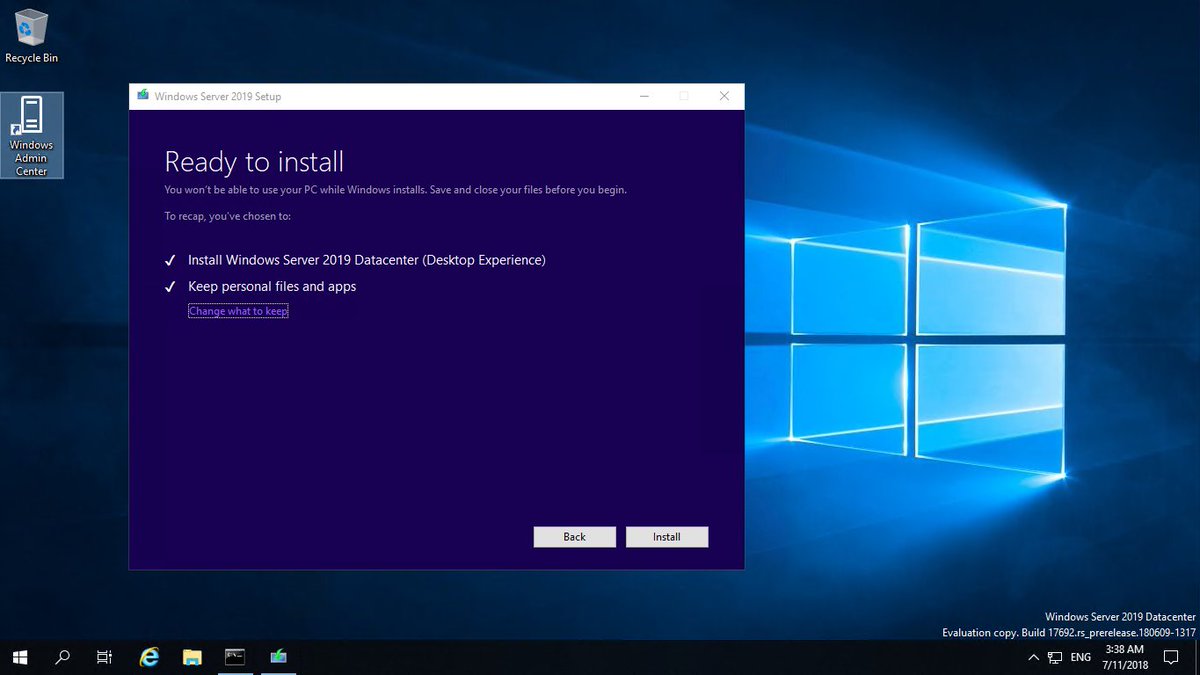

Пошаговое руководство по установке и первичной настройке сервера 1С:Предприятия 8.3 версии 8.3.19.1229 в ОС Microsoft Windows Server 2019 Standard с использованием СУБД PostgreSQL-11.7-5-1C и системы защиты HASP (USB-ключа).

Подготовка

Запускаем службу Вторичный вход в систему и в свойствах выбираем Запускать автоматически

# services.msc

На машинах, где будет установлено 1С-Предприятие, открываем в блокноте с правами администратора сервера файл C:\Windows\System32\drivers\etc\hosts и допишем в нём:

192.168.1.15 SRV15

- 192.168.1.15 — IP-адрес сервера

- SRV15 — имя хоста сервера

Скачиваем с официального ресурса 1С https://releases.1c.ru/ платформу 1c-enterprise-8.3 full (текущую версию) и СУБД postgresql-11.7-5.1C-x64 (или текущую версию).

Установка и настройка СУБД postgresql-11.7-5.1C

Запускаем дистрибутив postgresql-11.7-5.1C(x64) для установки

устанавливаем как сервис и при необходимости меняем пути

инициализируем кластер и устанавливаем пароль для пользователя postgres

Запускаем службу: Пуск — PostgreSQL 11.7-5.1C(x64) — Start Service

Установка сервера 1С:Предприятие 8.3 и драйвера аппаратной защиты

Распаковываем архив и в нём запускаем setup.exe

Для установки сервера выбрать компоненты

- Сервер 1С:Предприятия 8

- Администрирование сервера 1С:Предприятия

- Сервер хранилища конфигураций 1С:Предприятия

- Дополнительные функции администрирования

- Контроль целостности

- Интерфейсы на различных языках: Английский и Русский

Выбираем язык интерфейса — Русский

Устанавливаем сервер как сервис и создадим пользователя USR1CV8 и пароль к нему

Устанавливаем драйвер аппаратных ключей защиты

и завершаем установку.

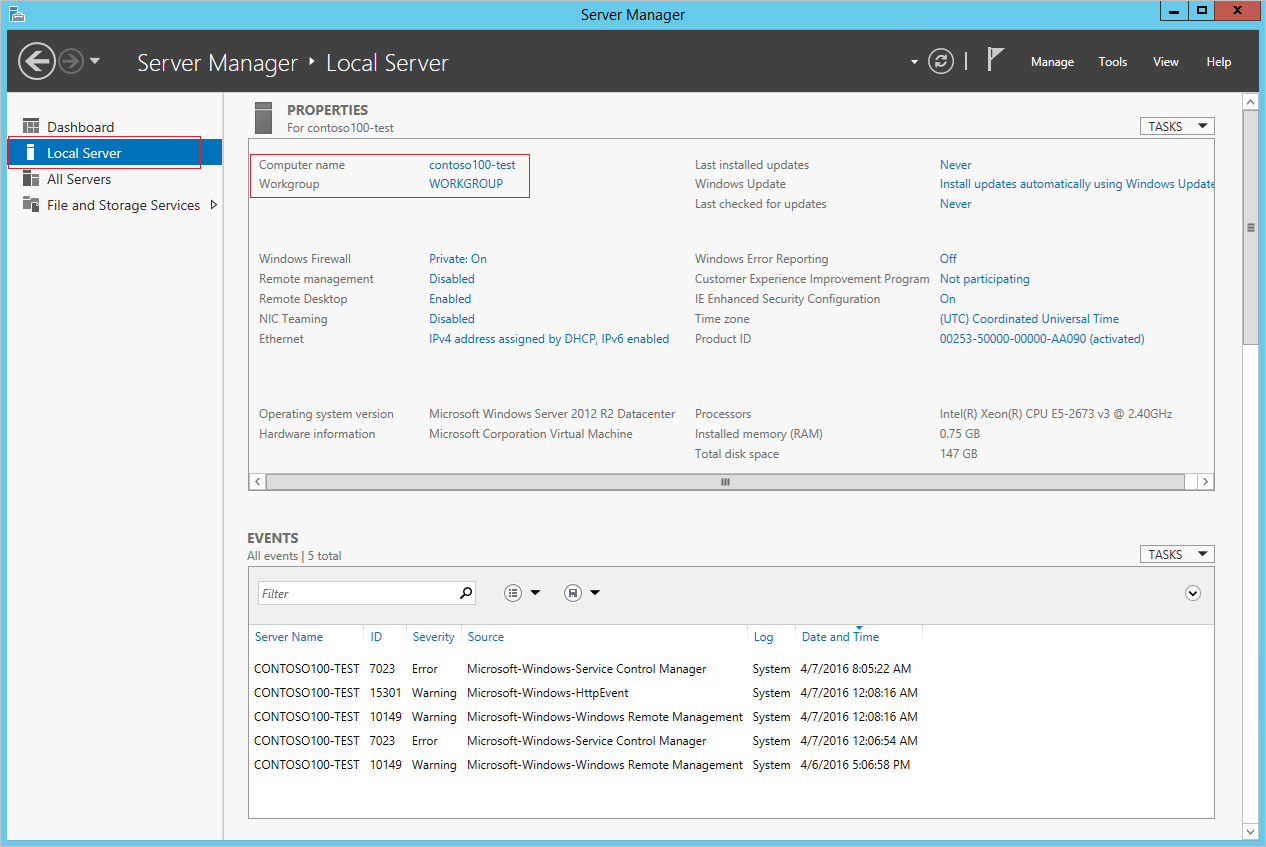

Настройка сервера 1С:Предприятие 8.3

После установки запускаем сервер: Пуск — 1С Предприятие 8 (x86-64) — Запуск сервера x86-64

Регистрирует утилиту администрирования серверов: Пуск — 1С Предприятие 8 (x86-64) — Регистрация утилиты администрирования серверов x86-64

Запускаем консоль администратора: Пуск — 1С Предприятие 8 (x86-64) — Администрирование серверов 1С Предприятия x86-64

на пункте Central 1C:Enterprise 8.3 servers жмём правой кнопкой мыши — Создать — Центральный сервер 1С:Предприятия 8.3

Вводим имя сервера и, если необходимо, описание

Теперь сервер отображается в консоли

Создадим информационную базу

Пропишем имя ИБ, описание, адрес сервера БД: localhost (если сервер развёрнут на той же машине, что и СУБД), имя БД, пользователя postgres и пароль, а также отметим чек-бокс Создать базу данных в случае её отсутствия

и информационная база появилась в оснастке консоли

Теперь вставляем USB-ключ HASP и на всякий случай перезагрузим машину.

Установка и настройка клиента 1С:Предприятие 8.3

Распаковываем архив и в нём запускаем setup.exe

Будут отмечены компоненты:

- 1С:Предприятие 8

- Интерфейсы на различных языках — Английский и Русский

Этого вполне достаточно.

Будет создан ярлык 1С Предприятие. Запускаем его и сразу будет предложено добавить информационную базу

Соглашаемся.

Выбираем существующую информационную базу

Выберем тип расположения — На сервере 1С:Предприятия.

Заполним: Кластер серверов: SRV15, Имя информационной базы: db_1c (то же, что и было добавлено в консоли администрирования)

В Версию 1С:Предприятия впишем 8.3, в Разрядность — 64 (x86_64)

и информационная база появится в списке

Заключение

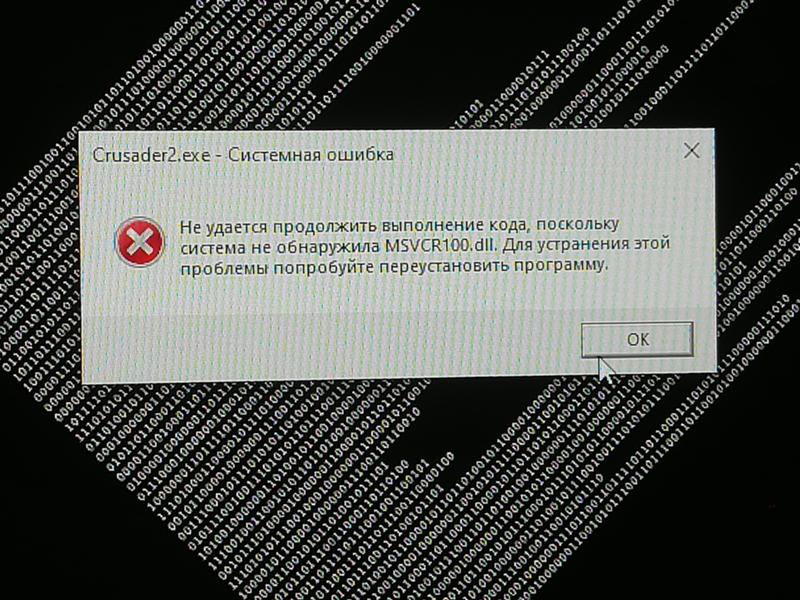

Если при установке и настройке вышеперечисленных пунктов не возникало никаких сообщений об ошибках, значит настройка прошла корректно. Но нельзя забывать о лицензии — это USB-ключ аппаратной защиты HASP. При работе в 1С-Предприятии его наличие обязательно.

Но нельзя забывать о лицензии — это USB-ключ аппаратной защиты HASP. При работе в 1С-Предприятии его наличие обязательно.

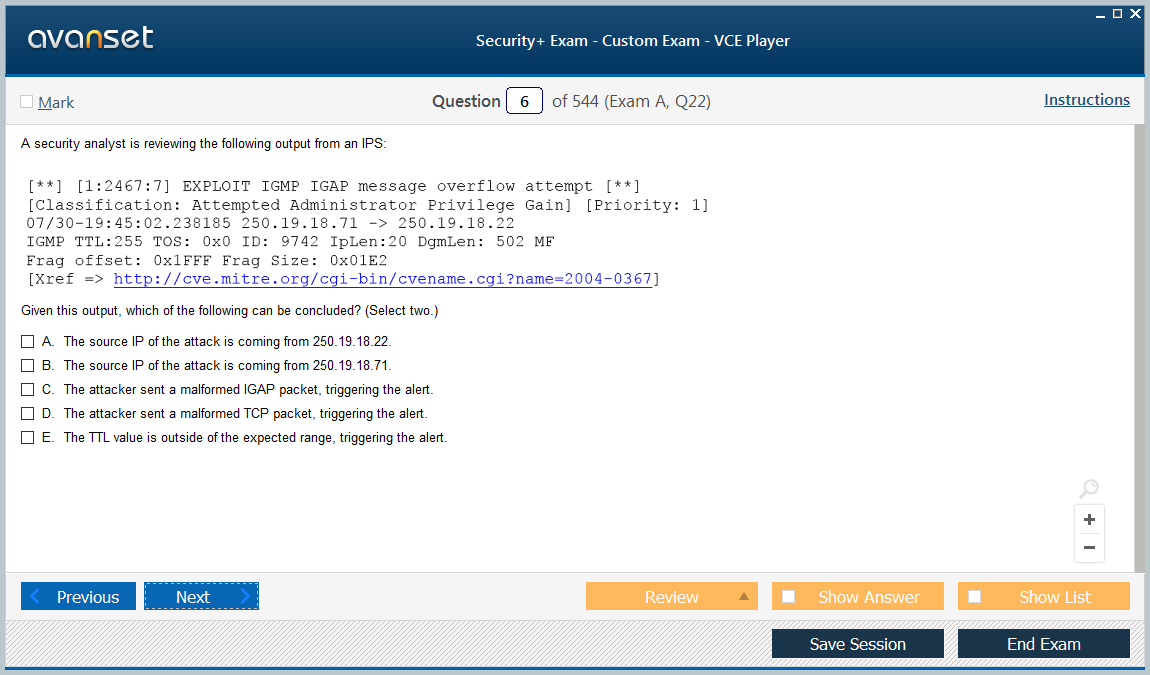

Взламываем Windows Server через 1С / Хабр

Сегодня мы расскажем, как можно получить права локального администратора на сервере MS Windows Server 2016 через незащищенную базу 1С: Предприятие 8. Мы уверены в том, что данный кейс будет интересен, как специалистам по информационной безопасности, так и системным администраторам. В конце Вас ждет бонус.

Во время выполнения внутреннего тестирования на проникновение мы столкнулись с крайне редкой ситуацией, в сети Заказчика не было обнаружено ни одной уязвимости с помощью автоматизированных сканеров уязвимостей. ДИБ (Департамент информационной безопасности) Заказчика тщательно «пропылесосил» все свои активы и этим закрыл большинство стандартных векторов атак. Мы смогли реализовать несколько сценариев и о самом интересном рассказываем.

Получение учетных данных для MS SQL Server

Сканируя ресурсы в сети, мы обнаружили кластер серверов 1С: Предприятия 8:

Данный кластер не был защищен паролем и к нему удалось подключиться с помощью стандартной консоли для администрирования серверов 1С Предприятия.

Функционал консоли администрирования серверов 1С позволяет настраивать 1С сервер и работать с информационными базами, в том числе просматривать все созданные базы на сервере. Таким образом, был получен список информационных баз, расположенных на данном сервере:

Проанализировав все базы, мы обнаружили, что база perf не защищена паролем.

Вход в базу perf можно выполнить без пароля, пользователь по умолчанию обладает правами администратора. После входа в базу выясняется, что она содержит конфигурацию «Нагрузочный тест TPC-1C», предназначенную для тестирования производительности сервера 1С.

В конфигурации для тестирования производительности требуется указать учетные данные для подключения к серверу баз данных. Учетные данные сохраняются в информационной базе. В нашем случае так и произошло, системный администратор не удалил учетные данные после выполнения тестов производительности:

Мы столкнулись с проблемой, пароль скрыт. Не придумав решения лучше, было решено просто отключить свойство «РежимПароля» для поля «SQL пароль». Для этого открыли информационную базу в режиме конфигуратора. С помощью следующей схемы «Конфигурация -> Поддержка -> Настройка поддержки» сняли конфигурацию с поддержки, чтобы появилась возможность изменить форму в конфигурации:

Для этого открыли информационную базу в режиме конфигуратора. С помощью следующей схемы «Конфигурация -> Поддержка -> Настройка поддержки» сняли конфигурацию с поддержки, чтобы появилась возможность изменить форму в конфигурации:

Далее нашли форму с отображением учетных данных и отключили свойство «РежимПароля» для поля «SQL пароль»:

Сохранив изменения и запустив отладку, нажали клавишу F5. После запуска конфигурации, открыв форму с учетными данными, увидели долгожданный пароль:

Прекрасно, половина дела сделана.

Получение доступа к выполнению команд на сервере

Для проверки валидности учетных данных мы использовали модуль «auxiliary/scanner/mssql/mssql_login» из Metasploit Framework, логин и пароль успешно подошли к MS SQL Server, расположенному на том же сервере:

Пользователь sa по умолчанию имеет максимально возможные права, это позволяет выполнить команды операционной системы через функцию xp_cmdshell. Для проверки этой возможности мы воспользуемся модулем «mssql _exec» из Metasploit Framework:

Как видно на снимке экрана у нас есть возможность выполнять команды на сервере в контексте пользователя «nt service\mssqlserver».

Повышение привилегий в системе

Осталось повысить привилегии на сервере. Для этого откроем сессию meterpreter, используя модуль «exploit/windows/mssql/mssql_payload» из Metasploit Framework:

После того как консоль meterpreter открылась, загрузим модуль incognito:

Модуль incognito позволяет красть токены пользователей, тем самым можно выдать себя за другого пользователя и повысить привилегии в системе.

Как видно на снимке экрана выше интересующие нас токены недоступны.

Нам потребуется применить эксплойт RottenPotato, чтобы привилегированный токен стал доступен. Токен становится доступен на непродолжительное время, нужно действовать очень быстро, чтобы не упустить шанс.

Скачаем эксплойт RottenPotato по ссылке и загрузим его через meterpreter.

Запустим эксплойт командой: execute -cH -f ./rottenpotato.exe. Видим, что в списке доступных токенов появился новый – «NT AUTHORITY\СИСТЕМА» Переключимся на него командой: impersonate_token «NT AUTHORITY\\СИСТЕМА» и нам, наконец, удается получить максимальные права на сервере.

На снимке экрана продемонстрирован процесс повышения привилегий:

Отлично, система успешно скомпрометирована.

Бонус

Предположим, что учетные данные для подключения к серверу баз данных не сохранены в информационной базе или была обнаружена вовсе пустая база без конфигурации. Что тогда, спросите Вы?

Специально для этой ситуации мы создали конфигурацию 1C-Shell, которая позволяет выполнять команды на сервере 1С в контексте пользователя USR1CV8, от имени которого работает сервер 1С.

Скачиваем конфигурацию 1C-Shell. Открываем найденную информационную базу в Конфигураторе.

Выбираем Администрирование — Загрузить информационную базу и указываем файл 1C-Shell.dt.

Внимание! Все данные в этой информационной базе будут удалены!

После загрузки новой конфигурации открываем базу 1C. Вводим пароль MArS6M для пользователя Kraud и получаем возможность выполнять команды на сервере 1С.

Таким образом, если мы найдем незащищенную информационную базу, то сразу переходим к этапу повышения привилегий в системе.

Рекомендации

- устанавливайте пароль для администратора кластера сервера 1С;

- используйте сильные пароли для привилегированных пользователей в информационных базах 1С;

- отключите пользователя sa в сервере БД, для выполнения административных задач создайте другую учетную запись с ролью sysadmin;

- регламентируйте процесс создания новых информационных баз 1С.

Резюме

Этот случай наглядно показал, что не стоит полагаться только на отчеты сканеров. Привлекайте экспертов для независимой оценки защищенности вашей инфраструктуры.

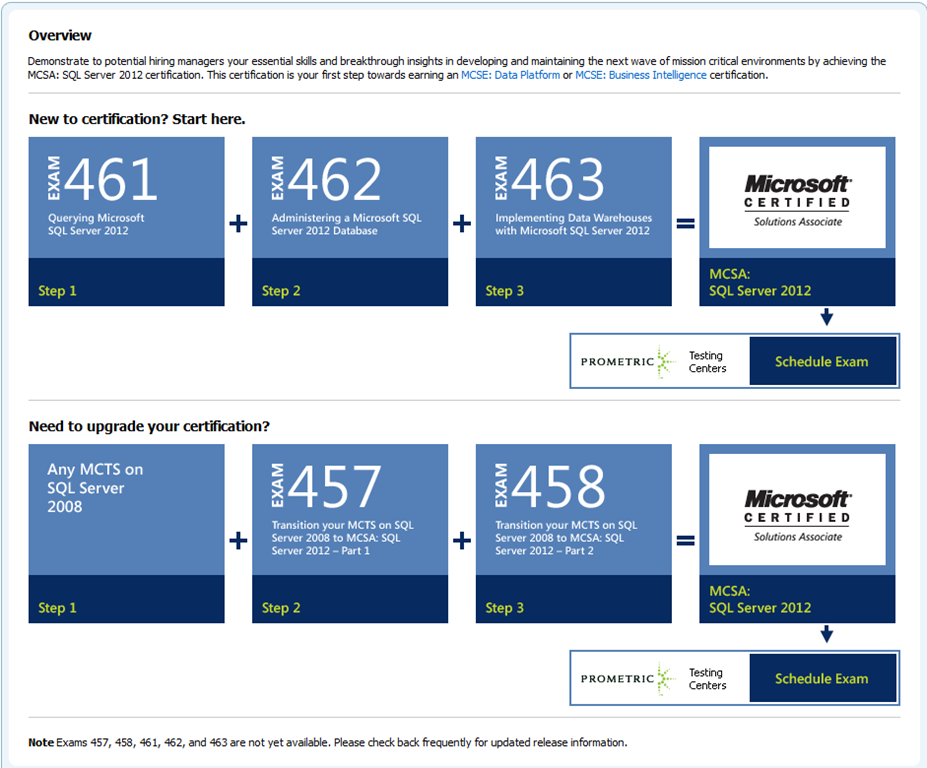

Технологическая платформа 1С:Предприятия 8 | ||

Тонкий клиент и толстый клиент | ||

| Операционная система | Примечание | |

Microsoft Windows | Windows 8 | |

| Windows 7 | ||

| Windows Server 2012 (x64) | ||

| Windows Server 2008 R2 (x64) | ||

| Windows Server 2008 | ||

| Windows Server 2003 | ||

| Windows Server 2000 | ||

| Windows Vista | ||

| Windows XP | ||

| Windows 2000 | ||

Линукс | Убунту 12. 04 ЛТС 04 ЛТС | |

| Новый 12 | ||

| Федора 17 | ||

Веб-клиент | ||

| Операционная система | Примечание | |

Microsoft Windows | Windows 8 | Для компьютеров с малым объемом памяти и немощным процессором для Internet Explorer рекомендуется использовать версию 9 или использовать другие браузеры, поддерживаемые 1С:Предприятием |

| Windows 7 | ||

| Windows Server 2012 (x64) | ||

| Windows Server 2008 R2 (x64) | ||

| Windows Server 2008 | ||

| Windows Server 2003 | ||

| Windows Server 2000 | ||

| Windows Vista | ||

| Windows XP | ||

| Windows 2000 | ||

Линукс | Линукс | |

Mac OS X | Mac OS X 10. 5 и выше 5 и выше | |

iOS | iOS 3.2, 4.2 и более поздние версии | |

| Поддерживаемые браузеры | Примечание | |

| Mozilla Firefox от 17 для Windows и Linux | ||

| Microsoft Internet Explorer 8.0, 9.0 (x86), 10 (x86) для Windows | Для компьютеров с малым объемом памяти и немощным процессором для Internet Explorer рекомендуется использовать версию 9 | |

| Google Chrome 4 и более поздние версии для Windows | ||

Safari 4. 0.5 и выше для Mac OS X 0.5 и выше для Mac OS X | Без поддержки внешних компонентов, расширение для работы с файлами, расширение для работы с криптографией. | |

1С:Предприятие Сервер | ||

архитектура x86 | ||

| Операционная система | Примечание | |

Microsoft Windows | Windows 8 | |

| Windows 7 | ||

| Windows Server 2012 (64-разрядная версия) | ||

| Windows Server 2008 | ||

Windows Server 2003 | ||

Windows Server 2000 | ||

Windows Vista | ||

Windows XP | ||

Windows 2000 | ||

Линукс (*) | ALT Linux 2. | только на операционном и центральном серверах кластера |

ASP Linux 11 и выше | ||

CentOS 4 и более поздние версии | ||

| Debian GNU/Linux 4.0 и выше | ||

Fedora Core 4 и более поздние версии | ||

| Fedora 7 и более поздние версии | ||

| Блок питания Mandriva 2009 | ||

| Red Hat Enterprise Linux 4, обновление 4 и выше | ||

| Ubuntu 7.10 и более поздние версии | ||

архитектура x86-64 | ||

| Операционная система | Примечание | |

Microsoft Windows | Windows 8 (64-разрядная версия) | |

| Windows 7 (64-разрядная версия) | ||

| Windows Server 2012 (64-разрядная версия) | ||

| Windows Server 2008 R2 (64-разрядная версия) | ||

Windows Server 2008 (64-разрядная версия) | ||

Windows Server 2003 (64-разрядная версия) | Рекомендуется установить пакет обновлений 2 (SP2) | |

| Windows Vista (64-разрядная версия) | ||

| Windows XP (64-разрядная версия) | Рекомендуется установить пакет обновления 1 (SP1) | |

Линукс (*) | ASP Linux 11 и выше | только на операционном и центральном серверах кластера |

CentOS 4 и более поздние версии | ||

Debian GNU/Linux 4. 0 и выше 0 и выше | ||

Fedora Core 4 и более поздние версии | ||

Fedora 7 и более поздние версии | ||

| Блок питания Mandriva 2009 | ||

| Red Hat Enterprise Linux 4, обновление 4 и выше | ||

| Ubuntu 7.10 и более поздние версии | ||

Сервер базы данных | ||

архитектура x86 | ||

| СУБД | Примечание | |

Microsoft SQL Server | SQL Server 2012 | |

| SQL Server 2008 R2 | ||

| SQL Server 2008 | Необходимо установить пакет обновления 1 (SP1) | |

| SQL Server 2005 | Необходимо установить пакет обновления 3 (SP3) | |

| SQL Server 2000 |

| |

PostgreSQL ( * ) | PostgreSQL 9. 1.2 1.2 | поддерживает следующие операционные системы:

|

| PostgreSQL 9.0.3 | поддерживает следующие операционные системы:

| |

PostgreSQL 8. 4.3 4.3 | ||

| PostgreSQL 8.3.8 | ||

PostgreSQL 8.2.4 | ||

| PostgreSQL 8.1.5 | ||

IBM DB2 | IBM DB2 10.1 |

|

| IBM DB2 9.7 FixPack 6 |

| |

IBM DB2 9. 7 FixPack 1 7 FixPack 1 |

| |

IBM DB2 9.5 FixPack 4 (выпуск 22521) | ||

| IBM DB2 9.1 (выпуск 19840) | ||

Oracle Database | База данных Oracle 11gR2 |

|

| База данных Oracle 11gR1 (выпуск 11.1.0.7.0) |

| |

| База данных Oracle 10gR2 (выпуск 10.2.0.4) |

| |

архитектура x86-64 | ||

| СУБД | Примечание | |

Microsoft SQL Server | SQL Server 2012 | |

| SQL Server 2008 R2 | ||

| SQL Server 2008 | Необходимо установить пакет обновления 1 (SP1) | |

| SQL Server 2005 | Необходимо установить пакет обновления 3 (SP3) | |

| SQL Server 2000 |

| |

PostgreSQL ( * ) | PostgreSQL 9. 1.2 1.2 | поддерживает следующие операционные системы:

|

| PostgreSQL 9.0.3 | поддерживает следующие операционные системы:

| |

PostgreSQL 8. 4.3 4.3 | ||

| PostgreSQL 8.3.8 | ||

PostgreSQL 8.2.4 | ||

| PostgreSQL 8.1.5 | ||

IBM DB2 | IBM DB2 10.1 |

|

| IBM DB2 9.7 FixPack 6 |

| |

IBM DB2 9. 7 FixPack 1 7 FixPack 1 |

| |

IBM DB2 9.5 FixPack 4 (выпуск 22521) | ||

| IBM DB2 9.1 (выпуск 19840) | ||

Oracle Database | База данных Oracle 11gR2 |

|

| База данных Oracle 11gR1 (выпуск 11.1.0.7.0) |

| |

| База данных Oracle 10gR2 (выпуск 10.2.0.4) |

| |

Архитектура IA-64 | ||

| СУБД | Примечание | |

Microsoft SQL Server | SQL Server 2008 R2 (64-разрядная версия) IA64 | |

| SQL Server 2008 (64-разрядная версия) IA64 | необходимо установить пакет обновления 1 (SP1) | |

| SQL Server 2005 (64-разрядная версия) на базе Itanium | необходимо установить пакет обновления 3 (SP3) | |

| SQL Server 2000 (64-разрядная версия) на базе Itanium |

| |

Веб-сервер | ||

| Операционная система | Примечание | |

Windows | ИИС 5. 1 1 | Версия IIS, поддерживаемая 1С:Предприятием, является частью операционной системы Windows:

Документация IIS веб-сервера:

Текущие версии веб-сервера Apache можно загрузить с http://httpd.apache.org/download.cgi |

| ИИС 6.0 | ||

| ИИС 7.0 | ||

| ИИС 7.5 | ||

| ИИС 8.0 | ||

Апач 2. 0 0 | ||

| Апач 2.2 | ||

Линукс | Апач 2.0 | |

| Апач 2.2 | ||

Мобильная платформа | ||

| Операционная система | Примечание | |

iOS | iOS 5.1 |

|

iOS 6. 0 0 | ||

| iOS 6.1 | ||

| iOS 7.0 | ||

Андроид | Android 2.2–2.2.3 Froyo |

|

| Android 2.3–2.3.7 Gingerbread | ||

| Android 3.0-3.2 Сотовые | ||

| Android 4.0–4.0.4 Ice Cream Sandwich | ||

| Android 4.1-4.3 Jelly Bean | ||

/news/openssl-1.

1.1-notes.html

1.1-notes.html

Основные изменения и известные проблемы для ветки 1.1.1 набора инструментов OpenSSL приведены ниже. Содержимое отражает текущее состояние файла NEWS внутри репозитория git.

Более подробную информацию можно найти в журнале изменений.

Основные изменения между OpenSSL 1.1.1t и OpenSSL 1.1.1u [30 мая 2023 г.]

- Уменьшить очень низкую производительность `OBJ_obj2txt()` с гигантским

ИДЕНТИФИКАТОР ОБЪЕКТА. (CVE-2023-2650) - Исправлена документация X509_VERIFY_PARAM_add0_policy() (CVE-2023-0466)

- Исправлена обработка недопустимых политик сертификатов в листовых сертификатах.

(CVE-2023-0465) - Ограничено количество узлов, создаваемых в дереве политик ([CVE-2023-0464])

Основные изменения между OpenSSL 1.1.1s и OpenSSL 1.1.1t [7 февраля 2023 г.]

- Исправлена путаница с типом адреса X.400 в X.509 GeneralName (CVE-2023-0286).

- Исправлено использование после освобождения после BIO_new_NDEF (CVE-2023-0215)

- Исправлено двойное освобождение после вызова PEM_read_bio_ex (CVE-2022-4450)

- Oracle с фиксированным временем в расшифровке RSA (CVE-2022-4304)

Основные изменения между OpenSSL 1.

1.1r и OpenSSL 1.1.1s [1 ноября 2022 г.]

1.1r и OpenSSL 1.1.1s [1 ноября 2022 г.]

- Исправлена регрессия, представленная в OpenSSL 1.1.1r, не обновляющая

данные сертификата, которые должны быть подписаны перед подписанием сертификата.

Основные изменения между OpenSSL 1.1.1q и OpenSSL 1.1.1r [11 октября 2022 г.]

- Добавлен отсутствующий заголовок для memcmp, который приводил к сбою компиляции на

некоторые платформы

Основные изменения между OpenSSL 1.1.1p и OpenSSL 1.1.1q [5 июля 2022 г.]

- Исправлен сбой AES OCB при шифровании некоторых байтов на 32-разрядных платформах x86.

(CVE-2022-2097)

Основные изменения между OpenSSL 1.1.1o и OpenSSL 1.1.1p [21 июня 2022 г.]

- Исправлены дополнительные ошибки в скрипте c_rehash, который не

очистка метасимволов оболочки для предотвращения внедрения команд

(CVE-2022-2068)

Основные изменения между OpenSSL 1.1.1n и OpenSSL 1.

1.1o [3 мая 2022 г.]

1.1o [3 мая 2022 г.]

- Исправлена ошибка в сценарии c_rehash, из-за которой не выполнялась санация должным образом.

метасимволы оболочки для предотвращения внедрения команд (CVE-2022-1292)

Основные изменения между OpenSSL 1.1.1m и OpenSSL 1.1.1n [15 марта 2022 г.]

- Исправлена ошибка в функции BN_mod_sqrt(), из-за которой она могла зацикливаться

навсегда для непростых модулей (CVE-2022-0778)

Основные изменения между OpenSSL 1.1.1l и OpenSSL 1.1.1m [14 декабря 2021 г.]

- Нет

Основные изменения между OpenSSL 1.1.1k и OpenSSL 1.1.1l [24 августа 2021 г.]

- Исправлено переполнение буфера расшифровки SM2 (CVE-2021-3711)

- Исправлены различные переполнения буфера чтения при обработке строк ASN.1 (CVE-2021-3712).

Основные изменения между OpenSSL 1.1.1j и OpenSSL 1.1.1k [25 марта 2021 г.]

- Исправлена проблема с проверкой цепочки сертификатов при использовании

Флаг X509_V_FLAG_X509_STRICT (CVE-2021-3450) - Исправлена проблема, из-за которой сервер OpenSSL TLS мог аварийно завершить работу при отправке

вредоносно созданное повторное согласование сообщения ClientHello от клиента

(CVE-2021-3449)

Основные изменения между OpenSSL 1.

1.1i и OpenSSL 1.1.1j [16 февраля 2021 г.]

1.1i и OpenSSL 1.1.1j [16 февраля 2021 г.]

- Исправлено отключение указателя NULL в X509_issuer_and_serial_hash()

функция (CVE-2021-23841) - Исправлена функция RSA_padding_check_SSLv23() и RSA_SSLV23_PADDING

режим заполнения для правильной проверки атак отката - Исправлено переполнение в EVP_CipherUpdate, EVP_EncryptUpdate и

Функции EVP_DecryptUpdate (CVE-2021-23840) - Исправлен SRP_Calc_client_key, чтобы он работал в постоянное время

Основные изменения между OpenSSL 1.1.1h и OpenSSL 1.1.1i [8 декабря 2020 г.]

- Исправлено отключение указателя NULL в GENERAL_NAME_cmp (CVE-2020-1971)

Основные изменения между OpenSSL 1.1.1g и OpenSSL 1.1.1h [22 сентября 2020 г.]

- Запретить явные параметры кривой в цепочках проверок, когда

X509_V_FLAG_X509_STRICT используется - Включите «MinProtocol» и «MaxProtocol» для настройки как TLS, так и DTLS

контексты - Oracle Developer Studio начнет сообщать о предупреждениях об устаревании

Основные изменения между OpenSSL 1.

1.1f и OpenSSL 1.1.1g [21 апреля 2020 г.]

1.1f и OpenSSL 1.1.1g [21 апреля 2020 г.]

- Исправлена ошибка сегментации в SSL_check_chain() (CVE-2020-1967)

Основные изменения между OpenSSL 1.1.1e и OpenSSL 1.1.1f [31 марта 2020 г.]

- Отменить непредвиденный отчет EOF через SSL_ERROR_SSL

Основные изменения между OpenSSL 1.1.1d и OpenSSL 1.1.1e [17 марта 2020 г.]

- Исправлена ошибка переполнения в процедуре возведения в квадрат Монтгомери x64_64

используется в возведении в степень с 512-битными модулями (CVE-2019-1551) - Правильно обнаруживать неожиданный EOF при чтении в libssl и сообщать

это через SSL_ERROR_SSL

Основные изменения между OpenSSL 1.1.1c и OpenSSL 1.1.1d [10 сентября 2019 г.]

- Исправлена проблема защиты вилки (CVE-2019-1549)

- Исправлен оракул заполнения в PKCS7_dataDecode и CMS_decrypt_set1_pkey

(CVE-2019-1563) - Для встроенных кривых EC убедитесь, что EC_GROUP, построенная на основе имени кривой,

используется даже при разборе явных параметров - Вычислить кофакторы ECC, если они не были предоставлены во время построения EC_GROUP

(CVE-2019-1547) - Качество энтропии при раннем запуске из начального источника DEVRANDOM было

улучшено для старых систем Linux - Исправить константу расширенного главного секрета в системах EBCDIC

- Использовать пути установки Windows в сборках mingw (CVE-2019-1552)

- DH_check изменен для приема параметров с подгруппами порядка q и 2q

- Значительно сократить использование защищенной памяти пулами случайных чисел

- Отменить функцию DEVRANDOM_WAIT для систем Linux

Основные изменения между OpenSSL 1.

1.1b и OpenSSL 1.1.1c [28 мая 2019 г.]

1.1b и OpenSSL 1.1.1c [28 мая 2019 г.]

- Предотвращение длинных одноразовых номеров в ChaCha20-Poly1305 (CVE-2019-1543)

Основные изменения между OpenSSL 1.1.1a и OpenSSL 1.1.1b [26 февраля 2019 г.]

- Изменить информационные сигналы обратного вызова для начала и конца пост-рукопожатия

обмен сообщениями в TLSv1.3. - Исправлена ошибка в DTLS через SCTP. Это нарушает совместимость со старыми версиями.

OpenSSL, например OpenSSL 1.1.0 и OpenSSL 1.0.2.

Основные изменения между OpenSSL 1.1.1 и OpenSSL 1.1.1a [20 ноября 2018 г.]

- Уязвимость синхронизации при создании подписи DSA (CVE-2018-0734)

- Уязвимость синхронизации при создании подписи ECDSA (CVE-2018-0735)

Основные изменения между OpenSSL 1.1.0i и OpenSSL 1.1.1 [11 сентября 2018 г.]

- Добавлена поддержка TLSv1.3 (см. https://wiki.openssl.org/index.php/TLS1.3

дополнительную важную информацию). Реализация TLSv1.3 включает в себя:

Реализация TLSv1.3 включает в себя: - Полностью совместимая реализация RFC8446 (TLSv1.3) включена по умолчанию

- Ранние данные (0-RTT)

- Аутентификация после установления связи и обновление ключа

- Режим совместимости промежуточного блока

- PSK TLSv1.3

- Поддержка всех пяти наборов шифров RFC8446

- Алгоритмы подписи RSA-PSS (перенесены на TLSv1.2)

- Поддержка настраиваемых сеансовых билетов

- Поддержка серверов без сохранения состояния

- Переписать код построения пакета для «более безопасной» обработки пакетов

- Переписать код обработки расширения

- Полностью переписан генератор случайных чисел OpenSSL, чтобы ввести

следующие возможности - Метод RAND по умолчанию теперь использует AES-CTR DRBG в соответствии с

Стандарт NIST SP 800-90Ar1. - Поддержка нескольких экземпляров DRBG с цепочкой начальных значений.

- Существует общедоступный и частный экземпляр DRBG.

- Экземпляры DRBG защищены от разветвлений.

- Хранить все глобальные экземпляры DRBG в защищенной куче, если она включена.

- Публичный и частный экземпляр DRBG для каждого потока без блокировки

операция - Поддержка различных новых криптографических алгоритмов, включая:

- ША3

- SHA512/224 и SHA512/256

- EdDSA (оба Ed25519 и Ed448), включая поддержку X509 и TLS

- X448 (добавление существующей поддержки X25519 в версии 1.1.0)

- RSA с несколькими простыми числами

- СМ2

- СМ3

- СМ4

- СипХэш

- ARIA (включая поддержку TLS)

- Значительные улучшения безопасности от атак по побочным каналам

- Добавьте новый обратный вызов ClientHello, чтобы обеспечить возможность настройки SSL

объекта на ранней стадии. - Добавить согласование и поддержку расширения TLS «Максимальная длина фрагмента»

- Новый модуль STORE, который реализует унифицированный и основанный на URI считыватель

хранилища, которые могут содержать ключи, сертификаты, CRL и множество других

объекты.

168.1.15 SRV15

168.1.15 SRV15 4 и выше

4 и выше

Реализация TLSv1.3 включает в себя:

Реализация TLSv1.3 включает в себя: