Windows server 2018 foundation r2: Microsoft Windows Server R2 Foundation ROK 00FF240 купить в KNS. Операционная система Microsoft Windows Server R2 Foundation ROK 00FF240

Содержание

Windows Server 2008 R2 Foundation: новое решение для СМБ доступно в России

Цифровизация

Системное ПО

|

Поделиться

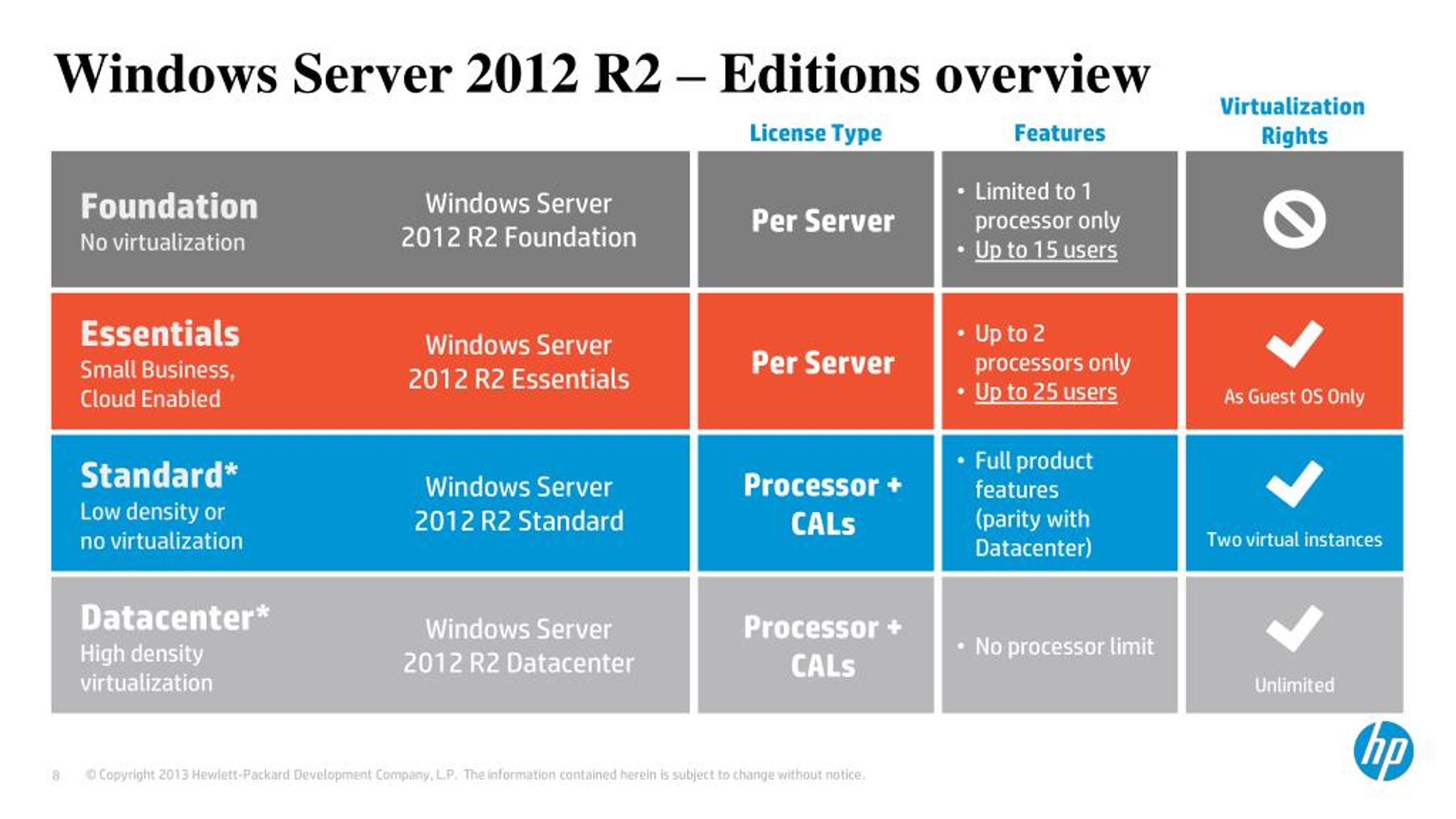

Компания Microsoft объявила о доступности в России Windows Server 2008 R2 Foundation – нового сервера, созданного специально для предприятий малого бизнеса (до 15 ПК). Это решение оптимально подходит для небольших организаций, которые хотят повысить эффективность работы с помощью информационных технологий и рассматривают возможность приобретения первого сервера.

Windows Server 2008 R2 Foundation может стать ядром технологических и бизнес-процессов любой небольшой компании. Объединяя компьютеры в единую инфраструктуру, новый сервер позволяет: создать единое хранилище файлов с возможностью их шифрования и защиты; обеспечить безопасный доступ к данным и идентификацию всех пользователей; организовать общий доступ сотрудников к принтерам, факсам, сканерам, копировальным аппаратам, а также общий выход в интернет; обеспечить возможность безопасной удаленной работы.

По функциональным возможностям Windows Server 2008 R2 Foundation практически не отличается от Windows Server 2008 R2 Standard. При этом он стоит дешевле, так как он предназначен для сетей с не более чем 15 компьютерами. Решение поставляется только вместе с новым оборудованием, что ведёт к сокращению расходов на запуск сервера в организации. Решение подойдет небольшим компаниям, которые не имели сервера или использовали в качестве сервера обычную рабочую станцию.

Новый Windows Server 2008 R2 Foundation поддерживает все бизнес-приложения, необходимые для малых предприятий, сертифицированные на совместимость с Windows Server 2008 Standard, – от бухгалтерских программ до комплексных баз данных и электронной почты. Знакомый и понятный интерфейс Windows, а также совместимость сервера с большинством программ и устройств упрощает работу как пользователей, так и ИТ-специалистов, отметили в Microsoft. Использование лицензионных продуктов обеспечивает высокопрофессиональную техническую поддержку Microsoft или доверенного партнера компании. Кроме того, по мере роста бизнеса Windows Server 2008 Foundation легко обновить до Windows Server 2008.

Кроме того, по мере роста бизнеса Windows Server 2008 Foundation легко обновить до Windows Server 2008.

Отечественное ПО и китайское «железо»: российские игроки рынка ВКС стремительно растут

CNews Analytics

Новое решение уже поддерживается рядом OEM-производителей. Сейчас Windows Server 2008 Foundation можно приобрести на серверах компаний Arutek Technologies, Depo Computers, «ICL-КПО ВС», НР, Instar Technology, iRU, Kraftway, R-Style Computers, Unit-Copier, USN Computers, «Аквариус», «Арсенал+», «КомпьюМаркет», «Крона КС», РАМЭК, «Фордис-Волгоград», «Ф-Центр», «ЦиFры».

«Предприятия малого бизнеса, как и крупные компании, нуждаются в современных ИТ-решениях, с помощью которых без лишних затрат можно развернуть базовую инфраструктуру, снизив издержки на обеспечение совместной работы и безопасность данных, – отметил Павел Егорихин, руководитель группы маркетинга инфраструктурных продуктов Microsoft в России. – Уникальность Windows Server 2008 R2 Foundation в том, что это решение по стоимости сравнимо с клиентской операционной системой, не требует лицензий клиентского доступа и поддерживает все приложения, разработанные для семейства Windows Server 2008 R2».

- ИТ-маркетплейс Market.CNews: выбрать лучший из тысячи тариф на облачную инфраструктуру IaaS среди десятков поставщиков

Татьяна Короткова

KB4284867: Windows 7 и Windows Server 2008 R2 Июнь 2018 г. Secu…

Краткий обзор

Удаленный хост Windows подвержен нескольким уязвимостям.

Описание

На удаленном узле Windows отсутствует обновление для системы безопасности 4284867 или накопительное обновление 4284826. Поэтому он подвержен нескольким уязвимостям:

— Уязвимость повышения привилегий существует, когда ядро Windows не может правильно обрабатывать объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запустить произвольный код в режиме ядра.

После этого злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. (CVE-2018-8224)

(CVE-2018-8224)

. Уязвимость приводит к несанкционированному получению прав, когда драйвер библиотеки HID Parser Library (Human Interface Device) неправильно обрабатывает объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запускать процессы в контексте с повышенными правами. (CVE-2018-8169)

— существует уязвимость, приводящая к повреждению памяти, когда Windows Media Foundation неправильно обрабатывает объекты в памяти.

Злоумышленник, успешно воспользовавшийся уязвимостью, может устанавливать программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Злоумышленник может воспользоваться этой уязвимостью несколькими способами, например, убедив пользователя открыть специально созданный документ или убедив пользователя посетить вредоносную веб-страницу. Это обновление для системы безопасности устраняет уязвимость, исправляя способ обработки объектов в памяти Windows Media Foundation. (CVE-2018-8251)

(CVE-2018-8251)

— В DNSAPI.dll системы доменных имен Windows (DNS) существует уязвимость, которая делает возможным удаленное выполнение кода, когда она не может должным образом обрабатывать ответы DNS. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запустить произвольный код в контексте учетной записи локальной системы. (CVE-2018-8225)

— Уязвимость отказа в обслуживании возникает, когда Windows неправильно обрабатывает объекты в памяти. Злоумышленник, успешно воспользовавшийся уязвимостью, может заставить целевую систему перестать отвечать на запросы. (CVE-2018-8205)

— существует уязвимость, которая делает возможным удаленное выполнение кода, когда Internet Explorer неправильно обращается к объектам в памяти.

Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь. (CVE-2018-0978, CVE-2018-8249)

(CVE-2018-0978, CVE-2018-8249)

— в способе обработки обработчиком сценариев объектов в памяти в Internet Explorer существует уязвимость, делающая возможным удаленное выполнение кода. Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь.

(CVE-2018-8267)

— в способе, которым модуль проверки целостности кода Windows выполняет хэширование, существует уязвимость, приводящая к отказу в обслуживании. Злоумышленник, успешно воспользовавшийся уязвимостью, может заставить систему перестать отвечать на запросы. Обратите внимание, что условие отказа в обслуживании не позволяет злоумышленнику выполнять код или повышать привилегии пользователя. Однако условие отказа в обслуживании может помешать авторизованным пользователям использовать системные ресурсы. Злоумышленник может разместить специально созданный файл на веб-сайте или в общей папке SMB.

Злоумышленник также может воспользоваться взломанными веб-сайтами или веб-сайтами, которые принимают или размещают пользовательский контент или рекламу, добавляя специально созданный контент, который может использовать уязвимость. Однако во всех случаях у злоумышленника не будет возможности заставить пользователей просматривать контент, контролируемый злоумышленником. Вместо этого злоумышленник должен будет убедить пользователей принять меры, как правило, с помощью соблазна в электронной почте или мгновенном сообщении или заставить их открыть вложение электронной почты. Обновление для системы безопасности устраняет уязвимость, изменяя способ хеширования модуля целостности кода.

(CVE-2018-1040)

— существует уязвимость раскрытия информации, когда ядро Windows неправильно обрабатывает объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может получить информацию для дальнейшей компрометации системы пользователя. (CVE-2018-8207)

— существует уязвимость повышения привилегий, когда NTFS неправильно проверяет доступ. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запускать процессы в контексте с повышенными правами. (CVE-2018-1036)

Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запускать процессы в контексте с повышенными правами. (CVE-2018-1036)

Решение

Применить только обновление безопасности KB4284867 или накопительное обновление KB4284826.

См. также

http://www.nessus.org/u?1742ea55

http://www.nessus.org/u?835e04b4

Сведения о плагине

Уровень серьезности: Высокий 9 0009

ID: 110486

Имя файла: smb_nt_ms18_jun_4284826.nasl

Версия: 1.4

Тип: локальный 90 009

Агент: окна

Опубликовано: 12.06.2018

Обновлено: 04.11.2019

Поддерживаемые датчики: Frictionless Assessment Agent, Frictionless Assessment AWS, Frictionless Assessment Azure

Информация о рисках

VPR

Фактор риска: Средний

Оценка: 6,7

CVSS v2

Фактор риска: Высокий

Базовая оценка: 9,3 9 0009

Временная оценка: 6. 9

9

Вектор: CVSS2#AV:N/AC:M/Au:N/C:C/I:C/A:C

CVSS v3

Фактор риска: Высокий

Базовый балл : 8.1

Временная оценка: 7.1

Вектор: CVSS:3.0/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A

Информация об уязвимостях 046 Требуемые элементы КБ:

SMB/MS_Bulletin_Checks/Possible

Exploit Ease: Нет известных эксплойтов

Дата публикации исправления: 12.06.2018 Дата регистрации: 12.06.2018

Справочная информация

CVE: CVE-2018-0978, CVE-2018-1036, CVE-2018-1040, CVE-2018-8169, CVE-2018-8205, CVE-2018-8207, CVE-2018-8224, CVE-2018- 8225, CVE-2018-8249, CVE-2018-8251, CVE-2018-8267

BID: 104364, 104363, 104404, 104360, 104356, 104379, 104389, 104391, 104395, 104398, 104381

MSKB: 4284826, 4284867

MSFT: MS18-428482 6, MS18-4284867