Windows server 2018 обновление до 2018 r2: Описание служб обновления программного обеспечения и служб обновления Windows Server в содержании для 2018

Содержание

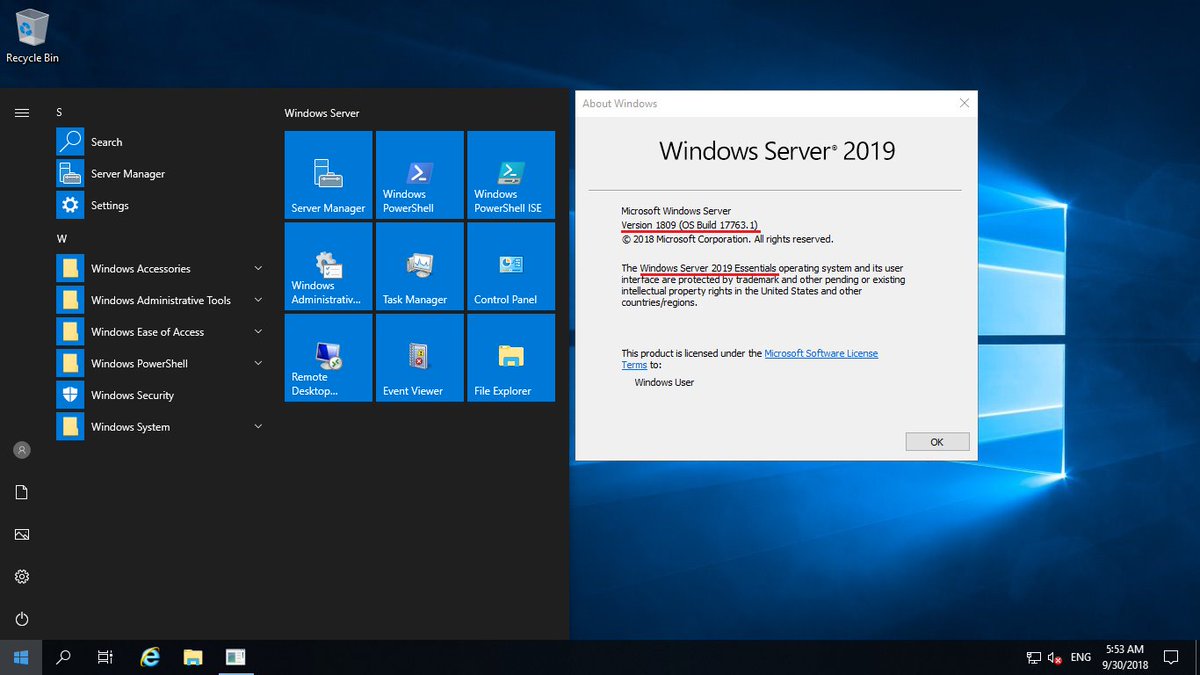

Windows Server 2019: миграция и обновление | Windows IT Pro/RE

Технологии Veeam DataLab и Veeam Recovery to Microsoft Azure помогут подготовиться к переходу на Windows Server 2019

ИТ-специалисты во всем мире с энтузиазмом встретили известие о появлении общедоступной версии Windows Server 2019 (https://cloudblogs.microsoft.com/windowsserver/2018/10/02/windows-server-2019-now-generally-available/), однако с тех пор в продукте уже произошли изменения (https://www.petri.com/microsoft-pulls-october-update-citing-issues-with-content-deletion). Это чрезвычайно важная веха, и хочется поздравить команду Microsoft, которая сделала выпуск новой платформы одним из ярких моментов конференции Microsoft Ignite. Однако необходимо поднять один существенный вопрос. Дело в том, что период расширенной поддержки как SQL Server 2008 R2 (https://blogs.msdn.microsoft.com/sqlreleaseservices/end-of-mainstream-support-for-sql-server-2008-and-sql-server-2008-r2/), так и Windows Server 2008 R2 (https://www. microsoft.com/en-us/cloud-platform/windows-server-2008) скоро завершается. Это может вызвать проблемы, поскольку многие компании развернули свои приложения на указанных системах.

microsoft.com/en-us/cloud-platform/windows-server-2008) скоро завершается. Это может вызвать проблемы, поскольку многие компании развернули свои приложения на указанных системах.

Как правильно подготовиться к переходу на Windows Server 2019? Я уверен, что нет однозначно лучшего подхода к этим системам; правильно будет определить варианты, пригодные для конкретной рабочей нагрузки. При этом вы, вероятно, найдете ответы на некоторые возникающие по ходу дела вопросы. Следует ли переместить рабочую нагрузку на Azure? Как безопасно обновить режим работы домена? Нужно ли использовать Azure SQL? Следует ли преобразовать физические системы Windows Server 2008 R2 в виртуальные или переместить их на Azure? Будет ли выгоден переход на новейшую платформу Hyper-V? Что делать, если нет исходного кода?

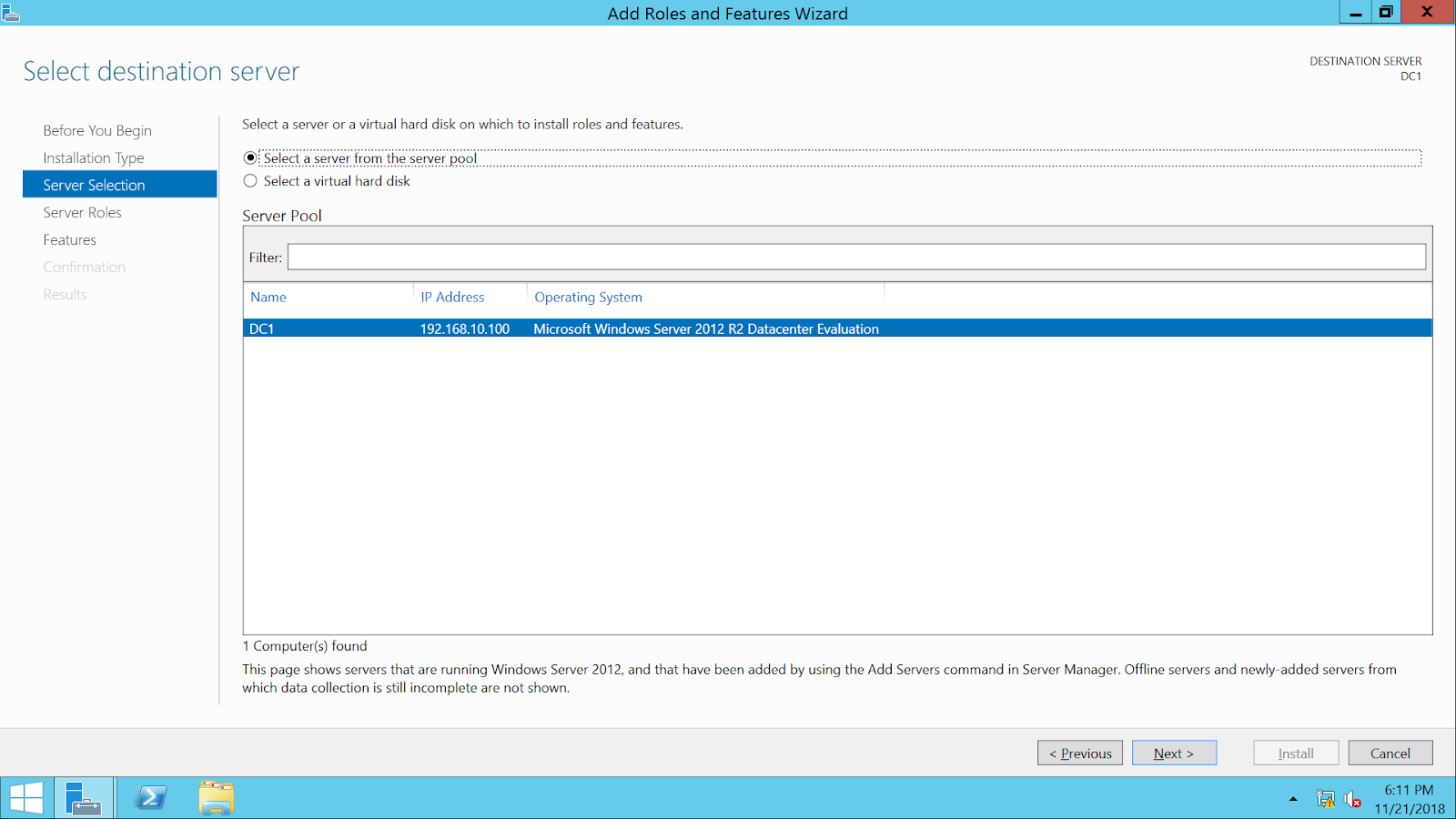

Это естественные вопросы, на которые необходимо ответить при планировании перехода на Windows Server 2019, но как добраться до этой стадии без неприятных сюрпризов? Позволю себе напомнить вам о Veeam DataLab (https://www. veeam.com/leveraged-data-virtual-lab.html). Эта технология была выпущена компанией Veeam в 2010 году и с тех пор совершенствовалась с каждым обновлением. Сегодня именно эта технология пригодится многим компаниям для безопасного тестирования в изолированной среде, чтобы не столкнуться с неожиданностями в производстве. На рисунке 1 проиллюстрирована лаборатория для работы с данными.

veeam.com/leveraged-data-virtual-lab.html). Эта технология была выпущена компанией Veeam в 2010 году и с тех пор совершенствовалась с каждым обновлением. Сегодня именно эта технология пригодится многим компаниям для безопасного тестирования в изолированной среде, чтобы не столкнуться с неожиданностями в производстве. На рисунке 1 проиллюстрирована лаборатория для работы с данными.

| Рисунок 1. Veeam DataLab |

Разберемся в представленной схеме. Группа Application group объединяет важные приложения, в частности это может быть несколько виртуальных машин. Прокси-устройство (proxy appliance) изолирует DataLab от рабочей сети, при этом воспроизводя пространство IP-адресов в частной сети, не внося помех, связанных с маскировкой IP-адреса. Благодаря такой топологии пользователи Veeam могут без риска тестировать изменения в системах. В частности, можно опробовать обновление до Windows Server 2019, изменение версий баз данных и т. д. Позднее я подготовлю более исчерпывающий технический документ, в котором будет описан процесс настройки DataLab и решения конкретных задач, например обновления до Windows Server 2019 или новой версии SQL Server, а также перехода на Azure.

д. Позднее я подготовлю более исчерпывающий технический документ, в котором будет описан процесс настройки DataLab и решения конкретных задач, например обновления до Windows Server 2019 или новой версии SQL Server, а также перехода на Azure.

Другая ключевая технология, в которой с пользой применяется Veeam, возможность восстановить резервные копии Veeam в Microsoft Azure (https://www.veeam.com/cloud-data-recovery-azure.html). Эта технология доступна уже давно, и сегодня она встроена в продукт Veeam Backup & Replication. Это удобный способ доставки рабочих нагрузок в Azure, начиная с резервной копии Veeam. Кроме того, данный процесс позволит без труда протестировать другие изменения в Windows и SQL Server: разместите его в тестовой среде Azure для проверки процесса миграции, подключения и т. д. В случае успеха повторите процесс в рамках плановой миграции на Azure. Это очень мощное средство «облачной» мобильности. Его иллюстрация в применении к Azure дана на рисунке 2.

Рисунок 2. Veeam и Microsoft Azure Veeam и Microsoft Azure |

Почему Azure?

Меня могут спросить: «Почему Azure?» Потому что компания Microsoft объявила о бесплатной доступности расширенных обновлений безопасности в Azure для Windows Server 2008 R2 в течение трех лет после окончания периода поддержки. Клиенты могут заново разместить рабочие нагрузки на Azure без изменения программного кода приложений, что дает им больше времени для планирования будущих обновлений. Дополнительные сведения можно найти в документе по адресу: https://outlook.office.com/owa/?realm=informa.com&path=/attachmentlightbox.

Еще одно преимущество перемещения рабочих нагрузок на Azure заключается в применимости метода почти к любым объектам, для которых Veeam выполняет резервное копирование, — серверам Windows, агентам Linux, виртуальным машинам vSphere, Hyper-V и т. д.

Миграция на новейшие платформы — отличный способ сохранить поддерживаемую архитектуру сети для критически важных приложений в центре обработки данных. В этой ситуации Veeam DataLabs и Veeam Recovery to Microsoft Azure могут работать совместно, обеспечивая переход на новейшие платформы SQL и Windows Server без каких-либо затруднений.

В этой ситуации Veeam DataLabs и Veeam Recovery to Microsoft Azure могут работать совместно, обеспечивая переход на новейшие платформы SQL и Windows Server без каких-либо затруднений.

Ошибка при подключении по RDP (CreedSSP encryption oracle remediation)

8 мая 2018 года компания Microsoft выпустила новое обновление устраняющее уязвимость в удалённом выполнении кода в незакрепленных версиях CredSSP (поставщик проверки подлинности, который обрабатывает запросы проверки подлинности для других приложений). Злоумышленники, использующие эту уязвимость, могли передавать данные пользователя для выполнения кода в целевой системе, включая установку и удаление произвольного программного обеспечения, удаление или изменение данных на сервере, создание учётных записей с любыми правами. При этом, после обновления, многие пользователи, при попытке подключения к удалённому рабочему столу, столкнулись с ошибкой «CredSSP encryption oracle remediation».

На самом деле это не является ошибкой, это является уведомлением о проблеме безопасности давно не обновлённого сервера.

Microsoft отреагировала на уязвимость и приступила к устранению проблемы, поделив шаги на 3 этапа.

Результат первого этапа – обновление от 13 марта 2018 года, для CredSSP и RDP, которое закрывает дыру в безопасности и добавляет новый пункт в групповые политики.

Результат второго этапа – обновление от 17 апреля 2018 года, которое предупреждает о небезопасном соединении, если у сервера или клиента будет уязвимые CredSSP или RDP.

Результат третьего этапа – как раз обновление от 8 мая 2018 года.

Для решения проблемы требуется на время отключить на компьютере, с которого Вы пытаетесь подключиться, данное блокирующее уведомление о проблеме безопасности.

Откройте редактор групповых политик — запустите «Выполнить» (нажав клавишу Win + R) и в диалоговом окне наберите «gpedit.msc» или найдите его через поиск на вашем компьютере набрав «Edit group policy» (Изменение групповой политики).

Политика должна располагаться по пути:

Computer Configuration -> Administrative Templates -> System -> Credentials Delegation -> Encryption Oracle Remediation

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учётных данных -> Исправление уязвимости шифрующего оракула

Политика имеет 3 опции:

- Vulnerable (оставить уязвимость) – клиенты смогут подключаться как раньше, не зависимо от того, пропатчены они или нет.

Это уязвимый уровень безопасности.

Это уязвимый уровень безопасности. - Mitigated (уменьшить риск) – клиенты не смогут подключаться к непропатченым серверам, в свою очередь серверы смогут принимать непропатченных клиентов. Средний уровень безопасности.

- Force Updated Clients (принудительно принимать обновленные клиенты) – безопасный уровень взаимодействия клиентов – соединение установлено не будет, если один из пары клиент-сервер имеет не пропатченный RDP.

Необходимо включить политику, выбрав «Enabled» (Включено) и установить значение параметра в выпадающем списке на «Vulnerable» (Оставить уязвимость).

Внимание! У пользователей Windows 10 Home (Windows 10 Домашняя), политика Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула) отсутствует. Для подключения пропатченного клиента к непропатченному серверу необходимо политику добавить в реестр вручную. Сделать это можно так:

Сделать это можно так:

- Запустить от имени администратора командную строку или Windows PowerShell;

- Ввести «REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2»;

- Нажать Enter;

- Перезагрузить компьютер.

После проделанных действий, Вы сможете подключаться к серверу также, как и раньше.

Как только вы подключились к серверу, установите последние обновления Windows. Если возникает ошибка, при попытке установки обновления, проверьте запущена ли служба «Windows Update» (Центр обновления Windows).

Служба располагается по пути:

Start -> Control Panel -> Administrative Tools -> Services

Пуск -> Панель управления -> Администрирование -> Службы

Если служба не запускается, проверьте, разрешён ли её запуск – статус не должен быть «Disabled» (Отключена).

Для Windows Server 2008 R2 SP1 или Windows Server 2012 R2 мы можете установить не все обновления, а только одно, которое устраняет эту уязвимость, сокращая время на решение проблемы подключения к серверу.

Скачать обновление можно с сайта Microsoft на странице описания уязвимости:

-

обновление для Windows Server 2008 R2 SP 1

-

обновление для Windows Server 2012 R2

После того, как сервер будет обновлен, необходимо в политике «Encryption Oracle Remediation» (Исправление уязвимости шифрующего оракула) будет изменить опцию с Vulnerable (оставить уязвимость), на Force Updated Clients (принудительно принимать обновленные клиенты), но в этом случае все клиенты должны быть так же обновлены или на Mitigated (уменьшить риск), что даст возможность подключаться к серверу непропатченным клиентам.

ПЕРЕЙТИ К РАСЧЁТУ КОНФИГУРАЦИИ СЕРВЕРА

Все образы операционных систем Windows Server, предлагаемые компанией МАРС Телеком, содержат все последние обновления и после создания нового или пересоздания сервера проблем подключения к нему с ошибкой «CredSSP encryption oracle remediation» уже не будет.

13 февраля 2018 г. — KB4074598 (ежемесячный накопительный пакет)

Улучшения и исправления

Это обновление для системы безопасности включает улучшения и исправления, которые вошли в состав обновления KB4057400 (выпущенного 19 января 2018 г.), и устраняет следующие проблемы:

Устранена проблема с редактированием полей ввода в некоторых приложениях в Internet Explorer.

org/ListItem»>Устранена проблема с запуском новой страницы в Internet Explorer.

Обновления системы безопасности для Internet Explorer, Windows Graphics, ядра Windows, драйвера Common Log File System, компонента поиска Microsoft Windows, хранилища и файловых систем Windows.

Устранена проблема, связанная со сценариями, из-за которой Internet Explorer в некоторых случаях переставал работать.

Дополнительные сведения об устраненных уязвимостях системы безопасности см. в Руководстве по обновлению безопасности.

Примечания

Важно! Примените KB4100480 сразу после установки этого обновления. KB4100480 устраняет уязвимость повышения привилегий в ядре Windows для 64-разрядной (x64) версии Windows. Эта уязвимость задокументирована в CVE-2018-1038.

Эта уязвимость задокументирована в CVE-2018-1038.

Известные проблемы в этом обновлении

Симптом | Обходной путь |

Из-за проблемы, затрагивающей некоторые версии антивирусного программного обеспечения, это исправление применяется только к тем компьютерам, на которых антивирусный независимый поставщик обновил параметр ALLOW REGKEY. | Эта проблема устранена в KB4093118. Вам больше не нужен следующий РАЗРЕШИТЬ REGKEY для обнаружения и предложения этого обновления: HKEY_LOCAL_MACHINE»Subkey=»ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ\Microsoft\Windows\CurrentVersion\QualityCompat\cadca5fe-87d3-4b96-b7fb-a231484277cc |

Процесс LSM. | Эта проблема устранена в KB4091290. |

После установки KB4056897 или любых других последних ежемесячных обновлений серверы SMB могут столкнуться с утечкой памяти в некоторых сценариях. Это происходит, когда запрошенный путь проходит через символическую ссылку, точку подключения или соединение каталогов, а раздел реестра имеет значение 1: . HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanManServer\Parameters\EnableEcp | Эта проблема устранена в KB4103718. |

Как получить это обновление

Это обновление будет загружено и установлено автоматически из Центра обновления Windows. Чтобы получить отдельный пакет для этого обновления, перейдите на веб-сайт каталога обновлений Microsoft.

Информация о файле

Чтобы получить список файлов, входящих в состав этого обновления, загрузите информацию о файлах для обновления 4074598.

13 декабря 2022 г. — KB5021296 (только обновление безопасности)

Дата выпуска:

13.12.2022

Версия:

Обновление только для системы безопасности

Резюме

Узнайте больше об этом обновлении только для системы безопасности, включая улучшения, известные проблемы и способы получения обновления.

НАПОМИНАНИЕ

Поддержка Windows 8.1 прекратится 10 января 2023 г., после чего техническая помощь и обновления программного обеспечения больше не будут предоставляться. Если у вас есть устройства под управлением Windows 8.1, мы рекомендуем обновить их до более актуальной, находящейся в эксплуатации и поддерживаемой версии Windows. Если устройства не соответствуют техническим требованиям для запуска более новой версии Windows, мы рекомендуем заменить устройство на устройство с поддержкой Windows 11.

Microsoft не будет предлагать программу расширенного обновления безопасности (ESU) для Windows 8.1. Продолжение использования Windows 8.1 после 10 января 2023 г. может повысить подверженность организации рискам безопасности или повлиять на ее способность выполнять обязательства по соблюдению нормативных требований.

Дополнительные сведения см. в разделе Поддержка Windows 8.1 прекратится 10 января 2023 г.

Поддержка Windows Server 2012 R2 прекратится 10 октября 2023 г. для Datacenter, Essentials, Embedded Systems, Foundation и Standard.

для Datacenter, Essentials, Embedded Systems, Foundation и Standard.

Примечание Сведения о различных типах обновлений Windows, таких как критические обновления, обновления безопасности, драйверы, пакеты обновлений и т. д., см. в следующей статье. Чтобы просмотреть другие заметки и сообщения, посетите домашнюю страницу журнала обновлений Windows 8.1 и Windows Server 2012 R2.

Улучшения

Это обновление устраняет следующие проблемы:

По распоряжению правительства Фиджи в 2022 году на Фиджи не будет переходить на летнее время (DST). Таким образом, часы не переводятся на час в 02:00 13 ноября 2022 года.

Утечка памяти в службе подсистемы локального администратора безопасности (LSASS.

exe) происходит на контроллерах домена Windows. Известно, что эта проблема возникает после установки обновлений Windows от 8 ноября 2022 г. или более поздней версии.

exe) происходит на контроллерах домена Windows. Известно, что эта проблема возникает после установки обновлений Windows от 8 ноября 2022 г. или более поздней версии.

Дополнительные сведения об устраненных уязвимостях безопасности см. в разделе Развертывания | Руководство по обновлению безопасности и обновления безопасности за декабрь 2022 г.

Известные проблемы в этом обновлении

Симптом | Следующий шаг |

После установки этого обновления или более позднего обновления Windows операции присоединения к домену могут завершаться неудачно и возникает ошибка «0xaac (2732): NERR_AccountReuseBlockedByPolicy». Затронутые сценарии включают некоторые операции присоединения к домену или повторного создания образа, когда учетная запись компьютера была создана или предварительно подготовлена с использованием другого удостоверения, чем удостоверение, используемое для присоединения или повторного присоединения компьютера к домену. Дополнительные сведения об этой проблеме см. в статье KB5020276 — Netjoin: изменения в усилении защиты присоединения к домену. Примечание В выпусках Windows для настольных компьютеров для потребителей эта проблема вряд ли возникнет. | Эта проблема устранена в KB5023764. |

После установки этого обновления приложения, которые используют подключения ODBC через драйвер Microsoft ODBC SQL Server (sqlsrv32.

Примечание для разработчиков: Приложения, затронутые этой проблемой, могут не получить данные, например, при использовании функции SQLFetch. Чтобы решить, используете ли вы уязвимое приложение, откройте приложение, которое подключается к базе данных. Откройте окно командной строки, введите следующую команду и нажмите Enter: список задач /m sqlsrv32.dll

Если команда возвращает задачу, это может повлиять на приложение. | Чтобы устранить эту проблему, вы можете выполнить одно из следующих действий:

Эта проблема устранена в KB5022346. Если вы внедрили указанный выше обходной путь, рекомендуется продолжать использовать конфигурацию обходного пути. |

Как получить это обновление

Перед установкой этого обновления

Настоятельно рекомендуется установить последнее обновление стека обслуживания (SSU) для вашей операционной системы перед установкой последнего накопительного пакета. SSU повышают надежность процесса обновления, устраняя потенциальные проблемы при установке накопительного пакета и применении исправлений безопасности Майкрософт. Общие сведения о SSU см. в разделах Обновления стека обслуживания и Обновления стека обслуживания (SSU): часто задаваемые вопросы.

SSU повышают надежность процесса обновления, устраняя потенциальные проблемы при установке накопительного пакета и применении исправлений безопасности Майкрософт. Общие сведения о SSU см. в разделах Обновления стека обслуживания и Обновления стека обслуживания (SSU): часто задаваемые вопросы.

Если вы используете Центр обновления Windows, последняя версия SSU (KB5018922) будет предложено вам автоматически. Чтобы получить автономный пакет последней версии SSU, найдите его в каталоге Центра обновления Майкрософт.

НАПОМИНАНИЕ Если вы используете обновления только для системы безопасности, вам также потребуется установить все предыдущие обновления только для системы безопасности и последнее накопительное обновление для Internet Explorer (KB5019958).

Языковые пакеты

Если вы устанавливаете языковой пакет после установки этого обновления, вы должны переустановить это обновление. Поэтому перед установкой этого обновления рекомендуется установить все необходимые языковые пакеты. Дополнительные сведения см. в разделе Добавление языковых пакетов в Windows.

Поэтому перед установкой этого обновления рекомендуется установить все необходимые языковые пакеты. Дополнительные сведения см. в разделе Добавление языковых пакетов в Windows.

Установить это обновление

Канал выпуска | В наличии | Следующий шаг |

Центр обновления Windows и Центр обновления Майкрософт | № | См. другие варианты ниже. |

Каталог Центра обновления Майкрософт | Да | Чтобы получить отдельный пакет для этого обновления, перейдите на веб-сайт каталога Центра обновления Майкрософт. |

Службы обновления Windows Server (WSUS) | Да | Это обновление будет автоматически синхронизироваться с WSUS, если вы настроите Продукты и классификации следующим образом: Продукт : Windows 8.1, Windows Server 2012 R2, Windows Embedded 8.1 Industry Enterprise, Windows Embedded 8.1 Industry Pro Классификация : Обновление безопасности |

Информация о файле

Чтобы просмотреть список файлов, включенных в это обновление, загрузите информацию о файлах для обновления KB5021296.

Это уязвимый уровень безопасности.

Это уязвимый уровень безопасности. EXE и приложения, вызывающие SCardEstablishContext или SCardReleaseContext, могут иметь утечку дескриптора. Как только количество утекших дескрипторов достигает определенного порога, операции на основе смарт-карт завершаются сбоем с ошибкой «SCARD_E_NO_SERVICE». Подтвердите соответствие сценария, просмотрев количество дескрипторов для LSM.EXE и вызывающих процессов на вкладке процессов диспетчера задач или эквивалентного приложения.

EXE и приложения, вызывающие SCardEstablishContext или SCardReleaseContext, могут иметь утечку дескриптора. Как только количество утекших дескрипторов достигает определенного порога, операции на основе смарт-карт завершаются сбоем с ошибкой «SCARD_E_NO_SERVICE». Подтвердите соответствие сценария, просмотрев количество дескрипторов для LSM.EXE и вызывающих процессов на вкладке процессов диспетчера задач или эквивалентного приложения.

exe) происходит на контроллерах домена Windows. Известно, что эта проблема возникает после установки обновлений Windows от 8 ноября 2022 г. или более поздней версии.

exe) происходит на контроллерах домена Windows. Известно, что эта проблема возникает после установки обновлений Windows от 8 ноября 2022 г. или более поздней версии. Кроме того, может отображаться текст «Учетная запись с таким именем существует в Active Directory. Повторное использование учетной записи было заблокировано политикой безопасности».

Кроме того, может отображаться текст «Учетная запись с таким именем существует в Active Directory. Повторное использование учетной записи было заблокировано политикой безопасности». dll) для доступа к базам данных, могут не подключаться. Кроме того, вы можете получить сообщение об ошибке в приложении или получить сообщение об ошибке от SQL Server. Ошибки, которые вы можете получить, включают следующие сообщения:

dll) для доступа к базам данных, могут не подключаться. Кроме того, вы можете получить сообщение об ошибке в приложении или получить сообщение об ошибке от SQL Server. Ошибки, которые вы можете получить, включают следующие сообщения: Эта проблема может возникнуть при вызове функции SQLBindCol до SQLFetch или вызове функции SQLGetData после SQLFetch, а также когда для аргумента BufferLength задано значение 0 (ноль) для фиксированных типов данных размером более 4 байт (например, SQL_C_FLOAT).

Эта проблема может возникнуть при вызове функции SQLBindCol до SQLFetch или вызове функции SQLGetData после SQLFetch, а также когда для аргумента BufferLength задано значение 0 (ноль) для фиксированных типов данных размером более 4 байт (например, SQL_C_FLOAT).