Windows server 2018 r2 установка и настройка active directory: Установка Active Directory Domain Services и настройка контроллера для Windows Server

Содержание

Шаг 6. Установка и настройка 2 — DC1

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

-

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

2 — DC1 предоставляет следующие службы:

2 — Конфигурация DC1 состоит из следующих компонентов:

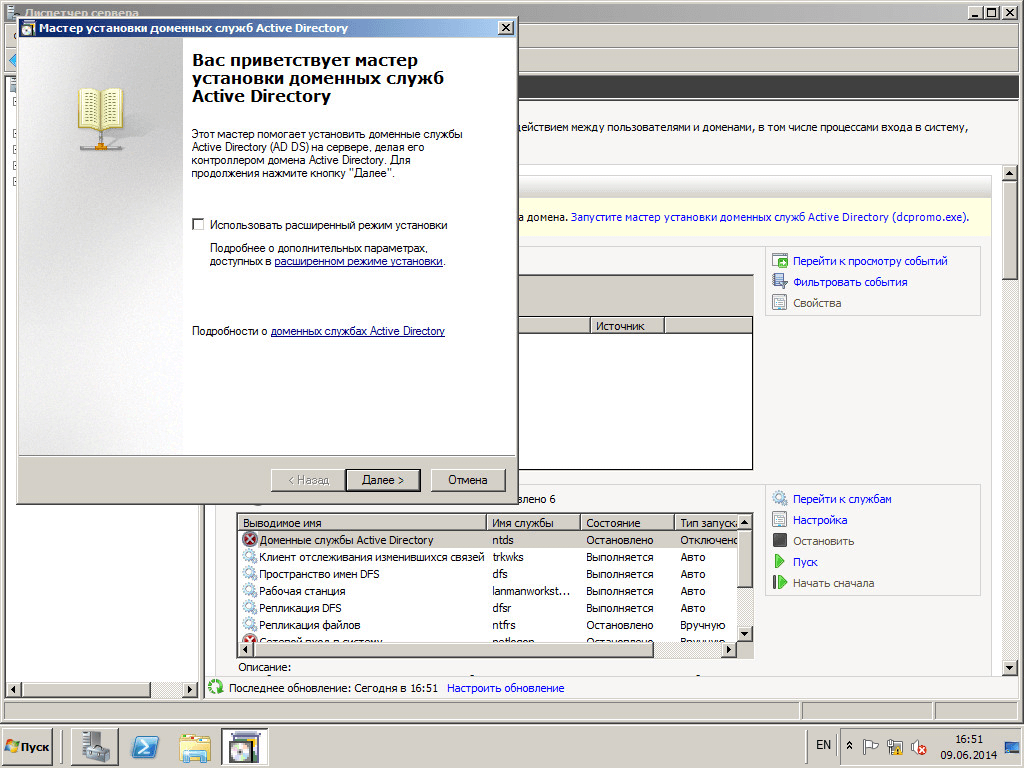

Установка операционной системы на компьютере 2 — DC1

Настройка свойств TCP/IP

Настройте 2 — DC1 как контроллер домена и DNS-сервер.

Предоставление групповая политика разрешений для CORP\User1

Разрешить компьютерам CORP2 получать сертификаты компьютеров

Принудительная репликация между DC1 и 2 — DC1

Установка операционной системы на компьютере 2 — DC1

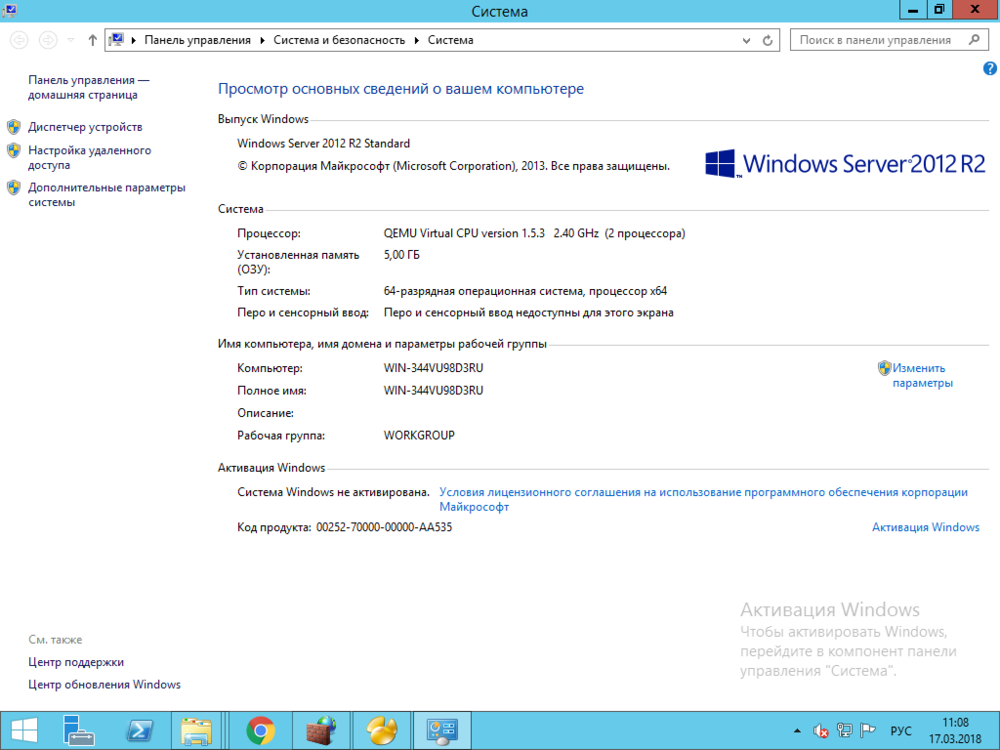

сначала установите Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

Установка операционной системы на компьютере 2 — DC1

запустите установку Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

следуйте инструкциям по завершению установки, указав Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 (полная установка) и надежный пароль для учетной записи локального администратора. Войдите, используя учетную запись локального администратора.

Подключение 2 — DC1 в сеть с доступом к интернету и запустите Центр обновления Windows, чтобы установить последние обновления для Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012, а затем отключиться от интернета.

Подключение 2 — DC1 в подсеть с 2 сетями.

Настройка свойств TCP/IP

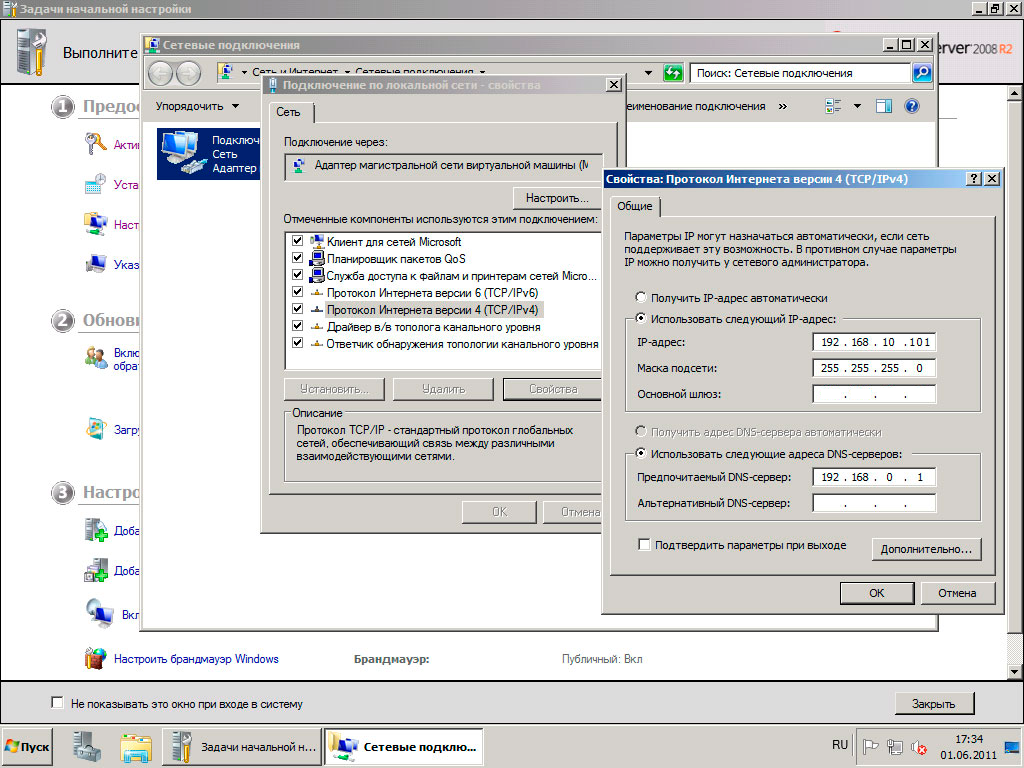

Настройте протокол TCP/IP со статическими IP-адресами.

Настройка TCP/IP в 2-DC1

В консоли диспетчер сервера щелкните локальный сервер, а затем в области свойства рядом с проводным Ethernet подключениемщелкните ссылку.

На панели управления Сетевые подключения щелкните правой кнопкой мыши Проводное Ethernet-подключение и затем выберите пункт Свойства.

Щелкните пункт IP версия 4 (TCP/IPv4) и нажмите кнопку Свойства.

Выберите вариант Использовать следующий IP-адрес. В списке IP-адресвведите 10.2.0.1. В поле Маска подсети введите 255.255.255.0. В качестве шлюза по умолчаниювведите 10.

2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.2.0.1и в поле Альтернативный DNS-сервервведите 10.0.0.1.

2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.2.0.1и в поле Альтернативный DNS-сервервведите 10.0.0.1.Нажмите кнопку «Дополнительно» и перейдите на вкладку «DNS» .

В качестве DNS-суффикса для этого подключениявведите corp2.Corp.contoso.com, а затем дважды нажмите кнопку ОК .

Выберите Протокол IP версии 6 (TCP/IPv6), а затем Свойства.

Щелкните использовать следующий IPv6-адрес. В качестве адреса IPv6введите 2001: db8:2:: 1. В качестве длины префикса подсетивведите 64. В качестве шлюза по умолчаниювведите 2001: db8:2:: FE. Щелкните использовать следующие адреса DNS-серверовв поле Предпочитаемый DNS-сервер, введите 2001: db8:2:: 1, а в Альтернативный DNS-сервервведите 2001: db8:1:: 1.

Нажмите кнопку «Дополнительно» и перейдите на вкладку «DNS» .

В качестве DNS-суффикса для этого подключениявведите corp2.Corp.contoso.com, а затем дважды нажмите кнопку ОК .

В диалоговом окне Свойства проводного подключения Ethernet нажмите кнопку Закрыть.

Закройте окно Сетевые подключения.

В консоли диспетчер сервера в области Свойства на локальном серверещелкните ссылку рядом с полем имя компьютера.

В диалоговом окне Свойства системы на вкладке Имя компьютера щелкните Изменить.

В диалоговом окне изменения имени компьютера или домена в поле имя компьютеравведите 2-DC1и нажмите кнопку ОК.

При появлении запроса на перезагрузку компьютера нажмите кнопку ОК.

В диалоговом окне Свойства системы нажмите Закрыть.

При появлении запроса на перезагрузку компьютера нажмите кнопку Перезагрузить сейчас.

После перезагрузки войдите с учетной записью локального администратора.

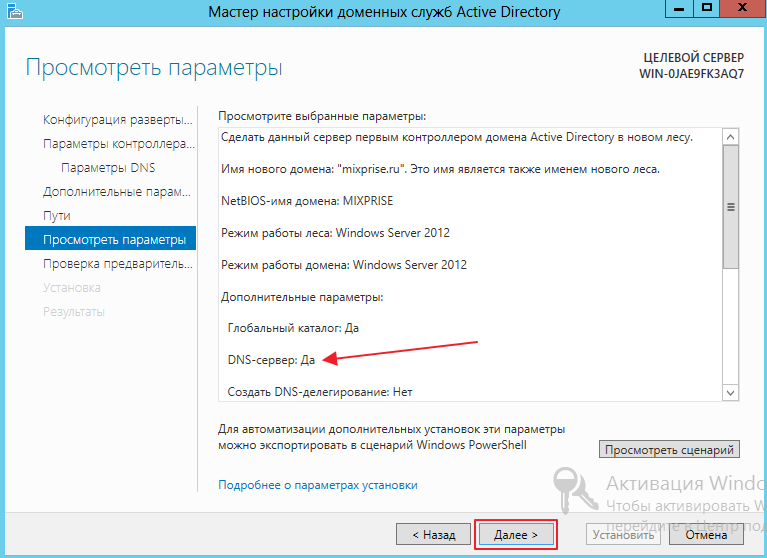

Настройте 2 — DC1 как контроллер домена и DNS-сервер.

Настройте 2 — DC1 в качестве контроллера домена для домена corp2.corp.contoso.com и в качестве DNS-сервера для домена corp2.corp.contoso.com DNS.

Настройка 2 — DC1 в качестве контроллера домена и DNS-сервера

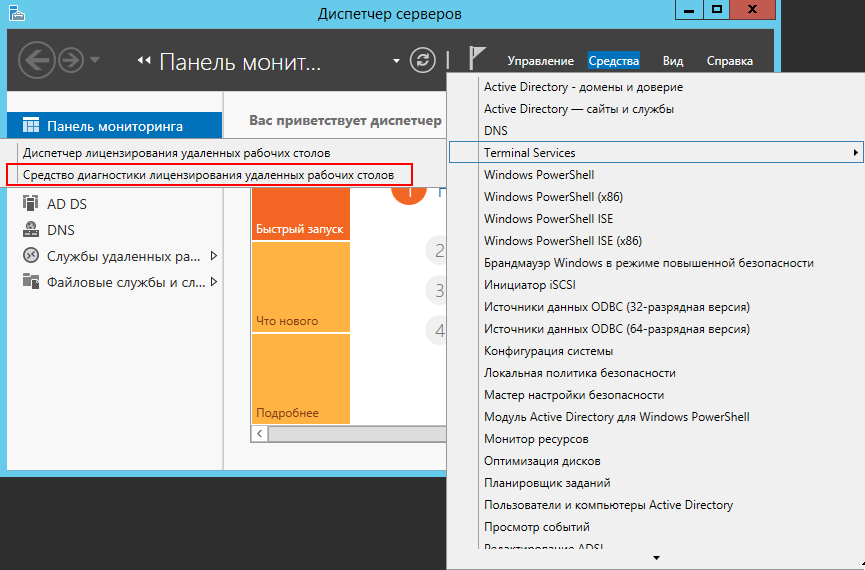

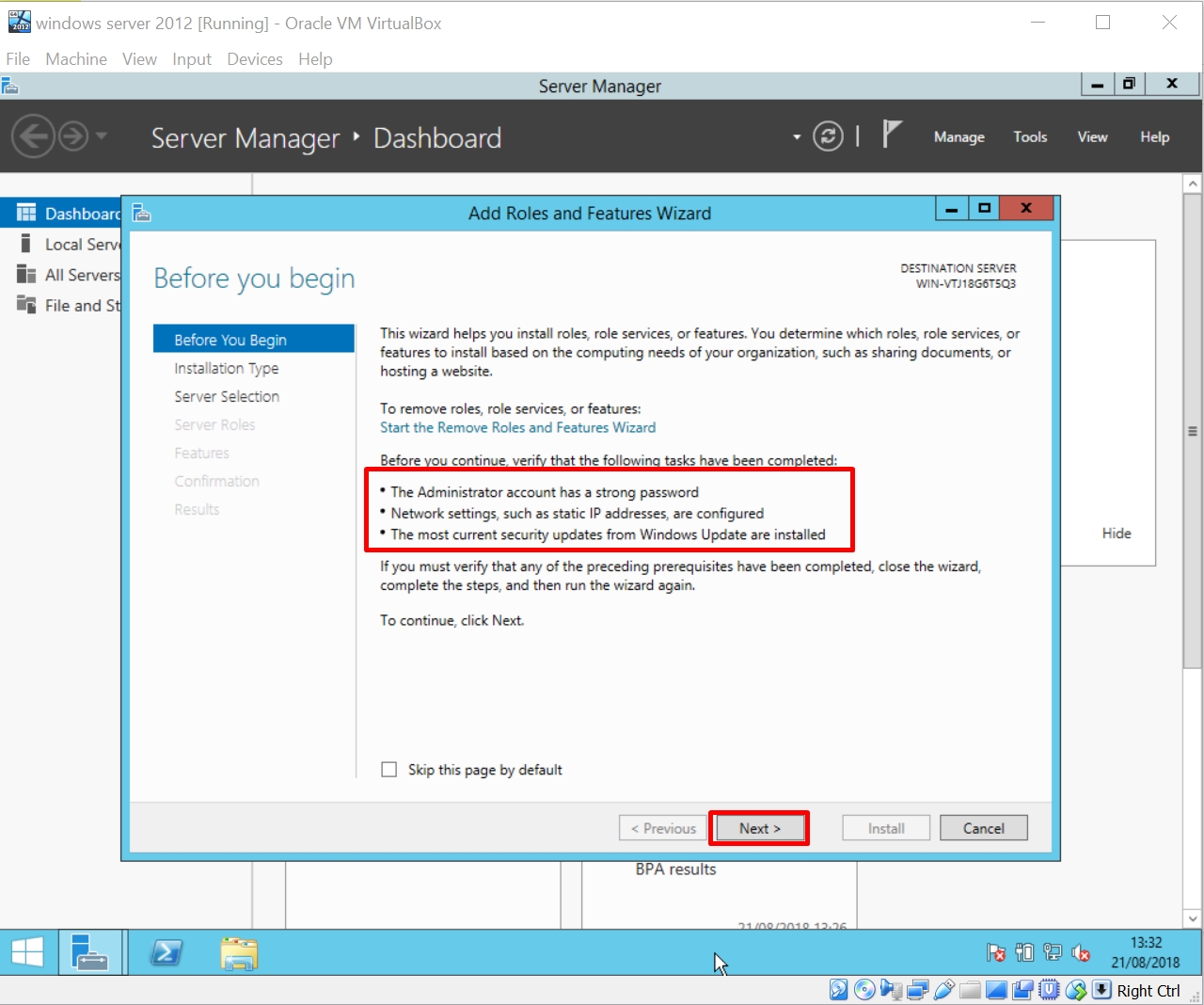

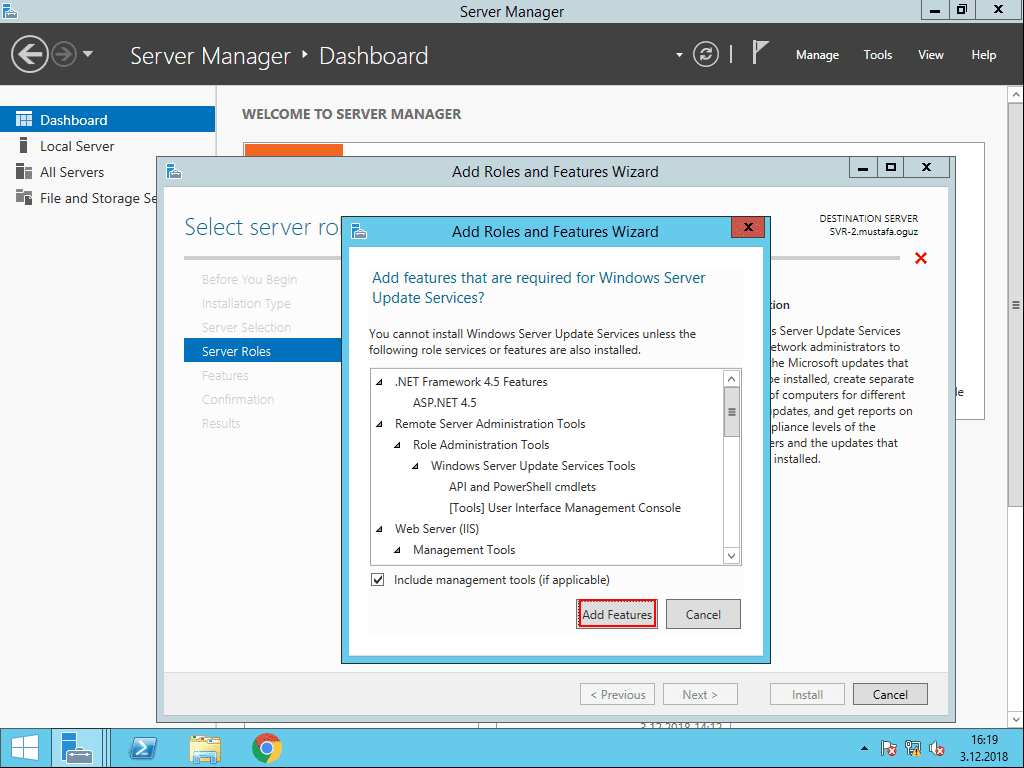

В консоли диспетчер сервера на панели мониторингащелкните Добавить роли и компоненты.

Нажмите кнопку » Далее три раза», чтобы перейти на экран выбора роли сервера

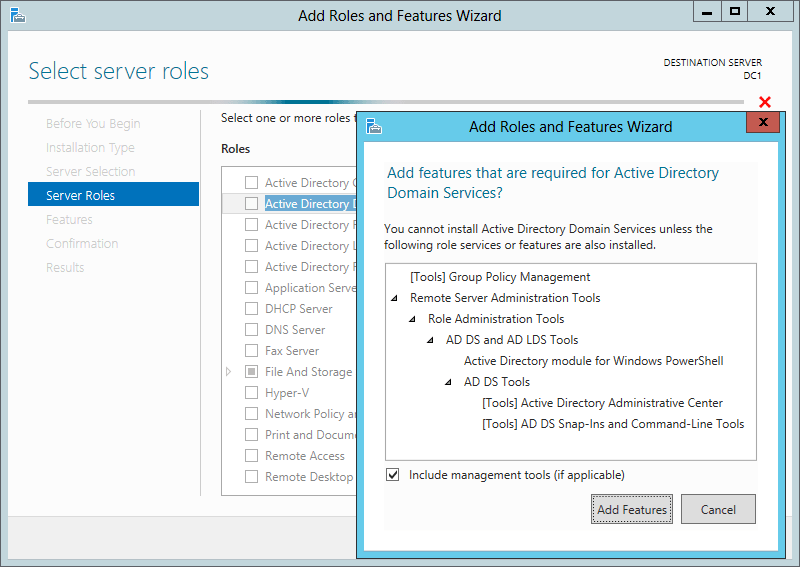

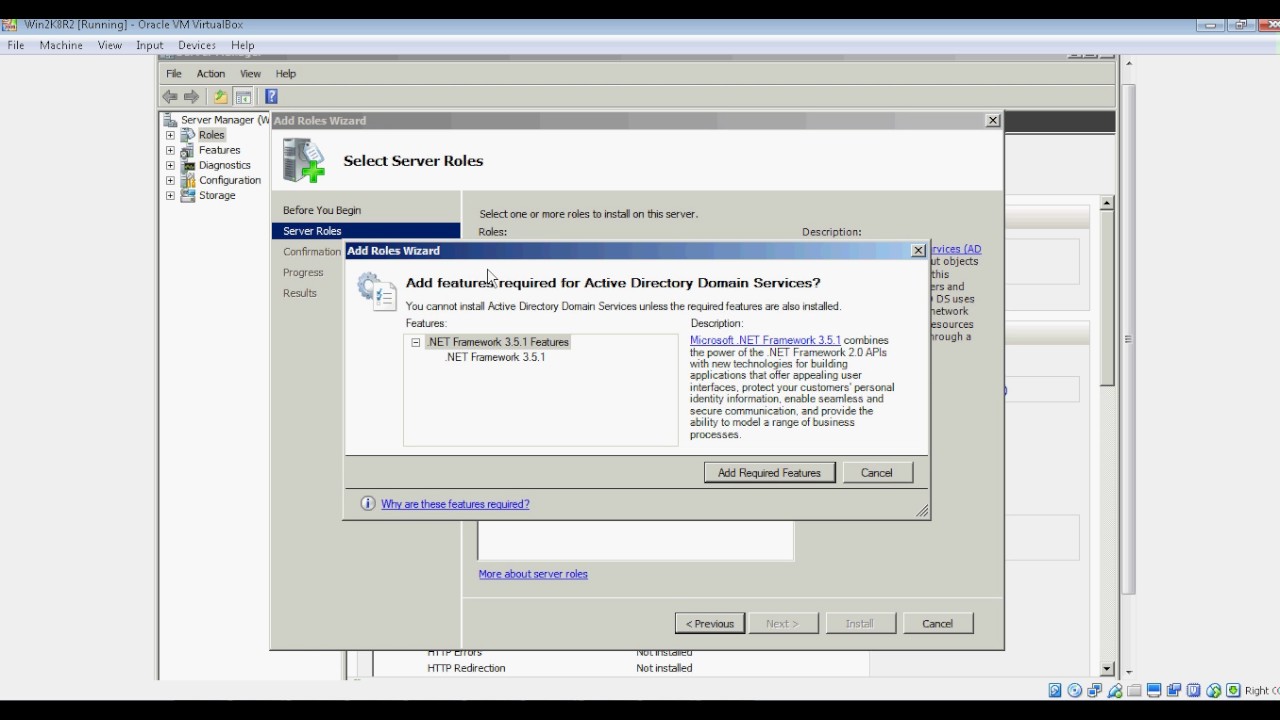

На странице Выбор ролей сервера выберите домен Active Directory службы.

При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза.

При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза.На странице Подтверждение выбранных элементов для установки нажмите кнопку Установить.

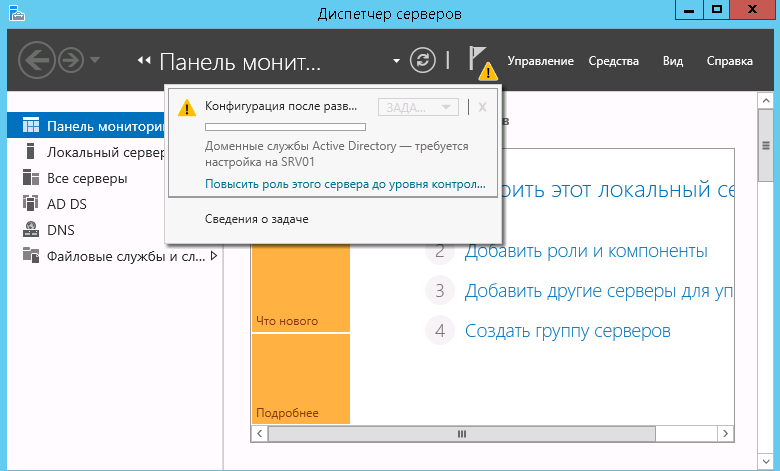

После успешного завершения установки щелкните повысить уровень этого сервера до контроллера домена.

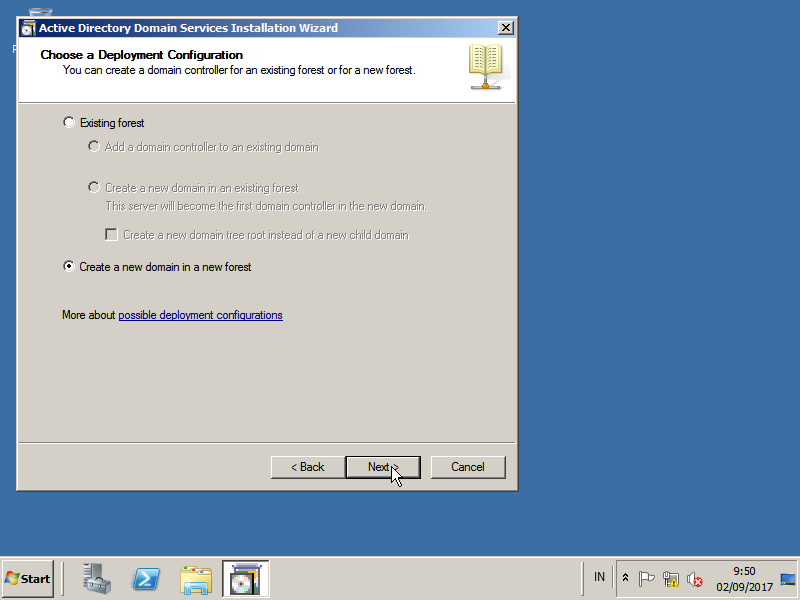

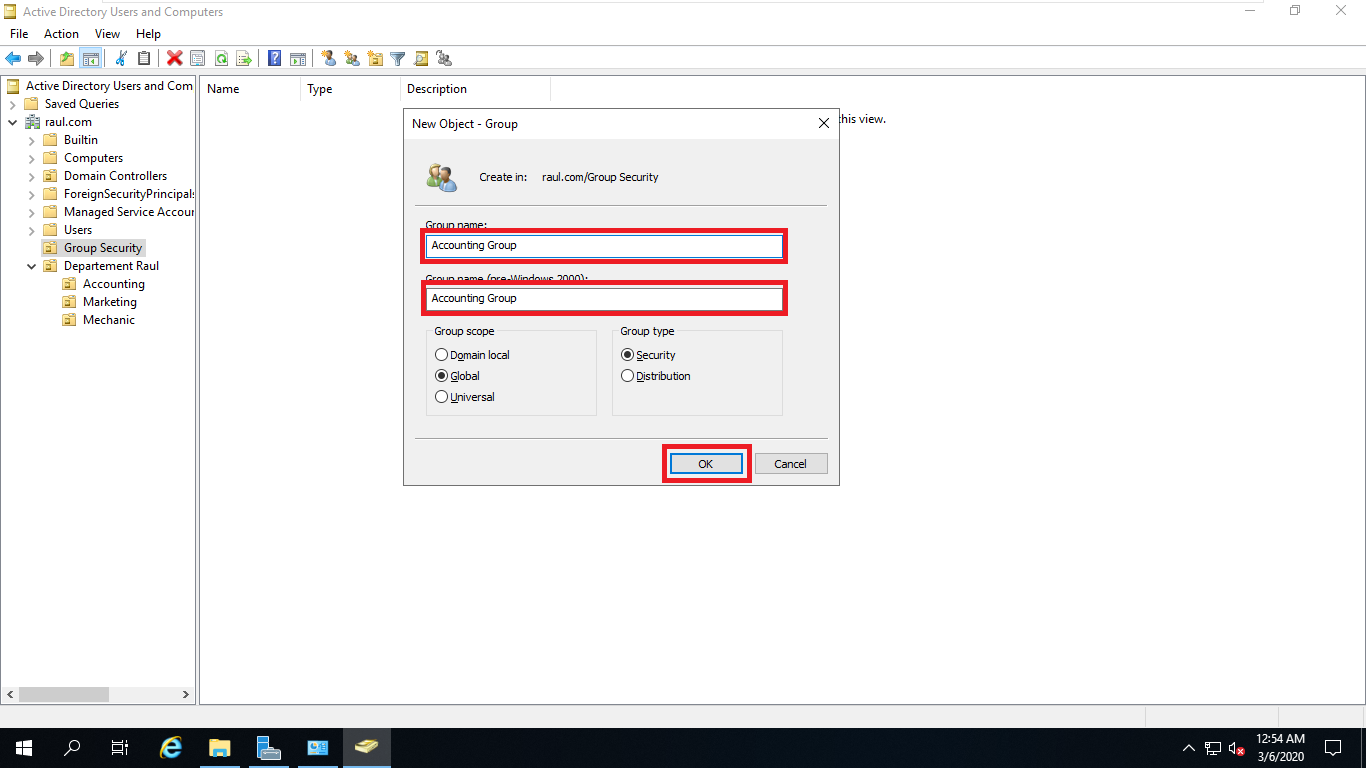

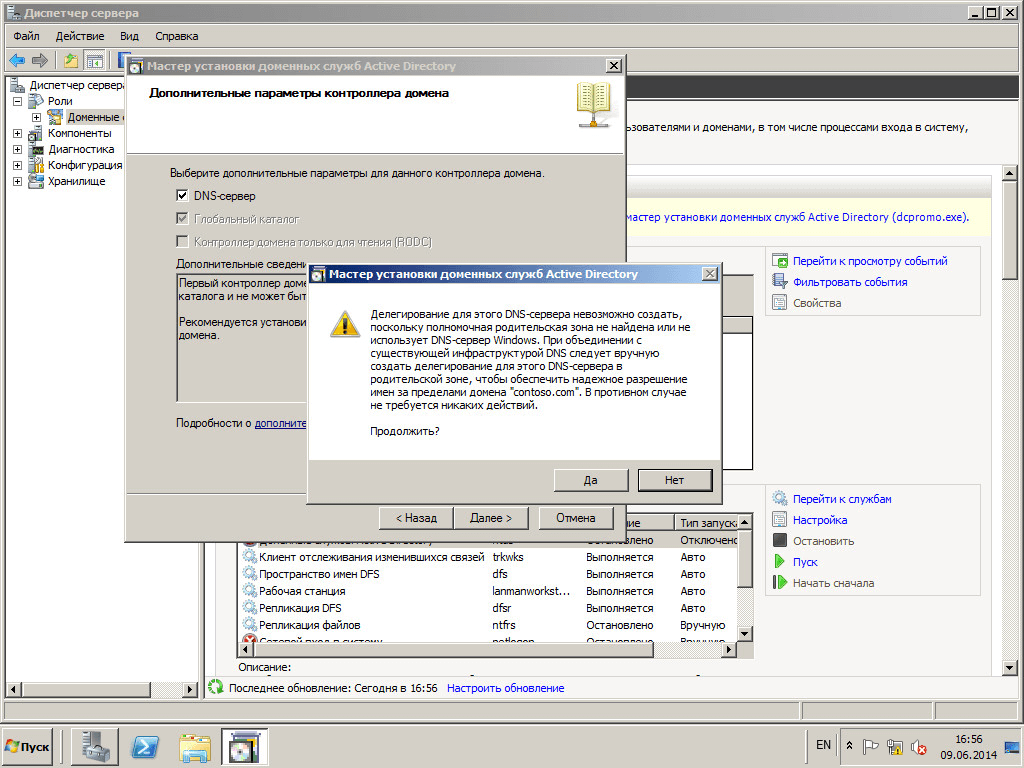

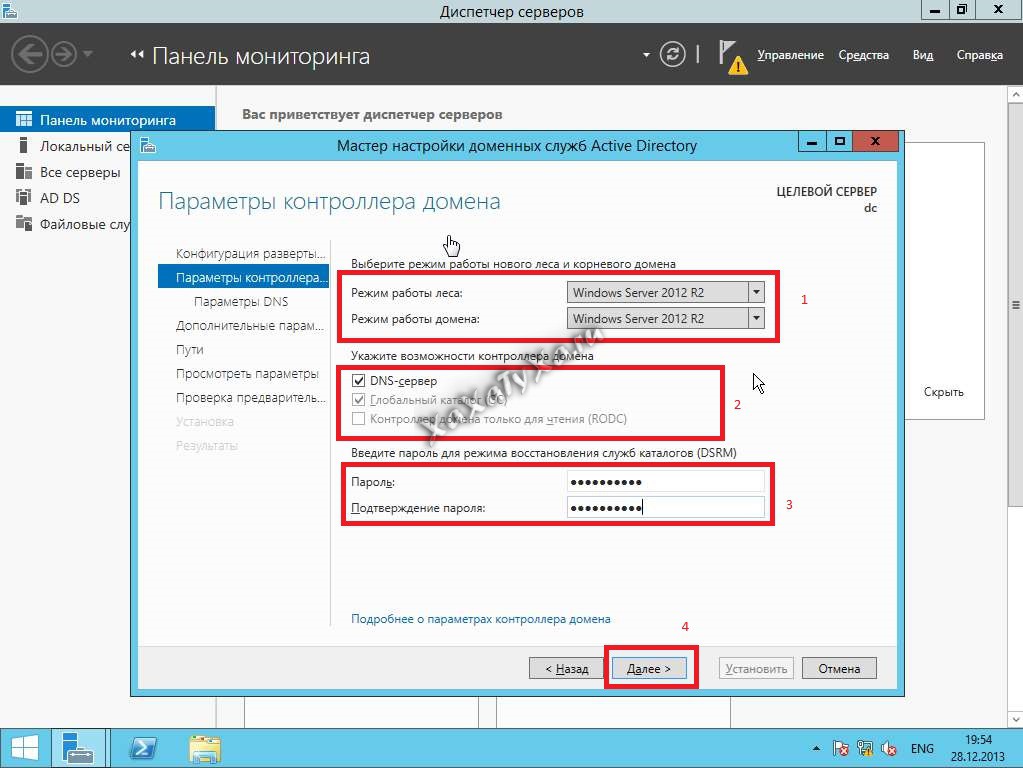

В мастере настройки служб домен Active Directory Services на странице Конфигурация развертывания щелкните Добавить новый домен в существующий лес.

В качестве имени родительского доменавведите Corp.contoso.comв новом доменном имени, введите corp2.

В разделе укажите учетные данные для выполнения этой операциинажмите кнопку изменить. в диалоговом окне Безопасность Windows в поле имя пользователявведите corp.

contoso. ком\администратори в поле парольвведите пароль corp\Administrator, нажмите кнопку ок, а затем нажмите кнопку далее.

contoso. ком\администратори в поле парольвведите пароль corp\Administrator, нажмите кнопку ок, а затем нажмите кнопку далее.На странице параметры контроллера домена убедитесь, что имя сайта имеет значение второй сайт. В разделе Введите пароль в режиме восстановления служб каталогов (DSRM), в поле пароль и Подтверждение паролядважды введите надежный пароль, а затем нажмите кнопку Далее пять раз.

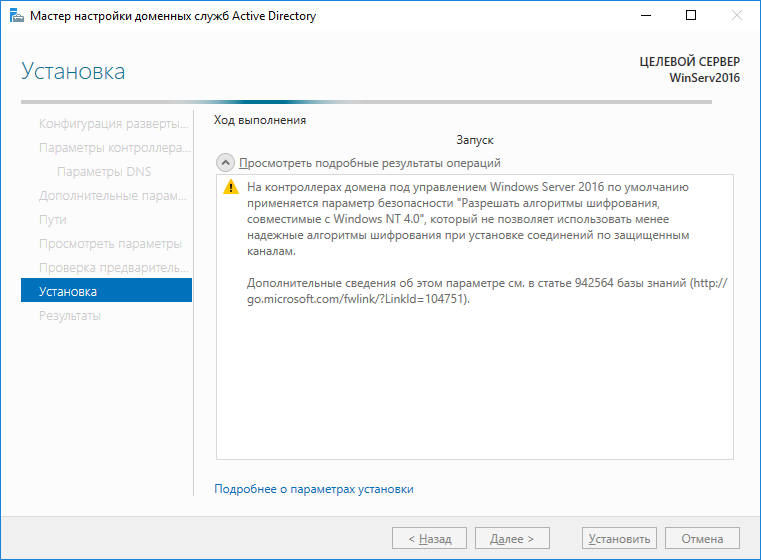

На странице Проверка необходимых компонентов после проверки предварительных требований нажмите кнопку установить.

Дождитесь завершения работы мастера настройки служб Active Directory и DNS, а затем нажмите кнопку Закрыть.

После перезагрузки компьютера войдите в домен CORP2, используя учетную запись администратора.

Предоставление групповая политика разрешений для CORP\User1

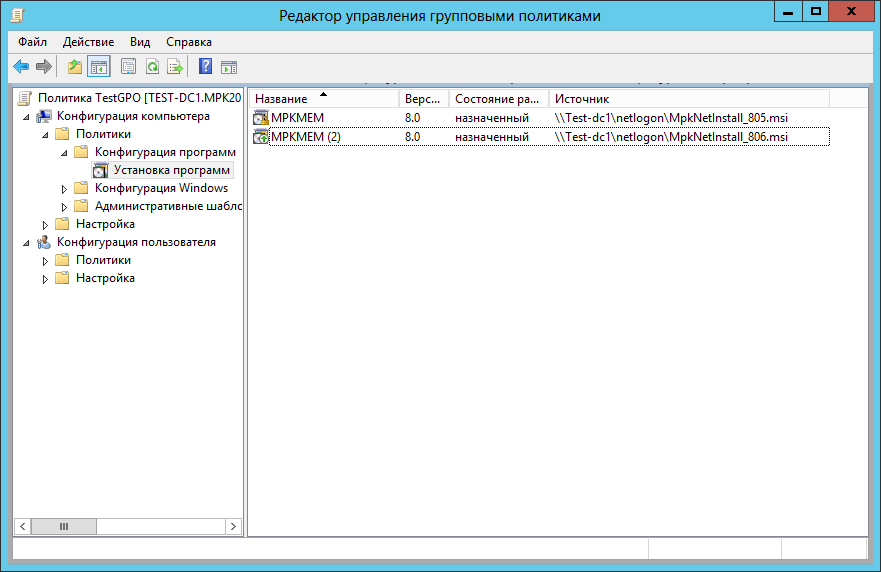

Используйте эту процедуру, чтобы предоставить пользователю CORP\User1 полные разрешения на создание и изменение объектов corp2 групповая политика.

Предоставление групповая политика разрешений

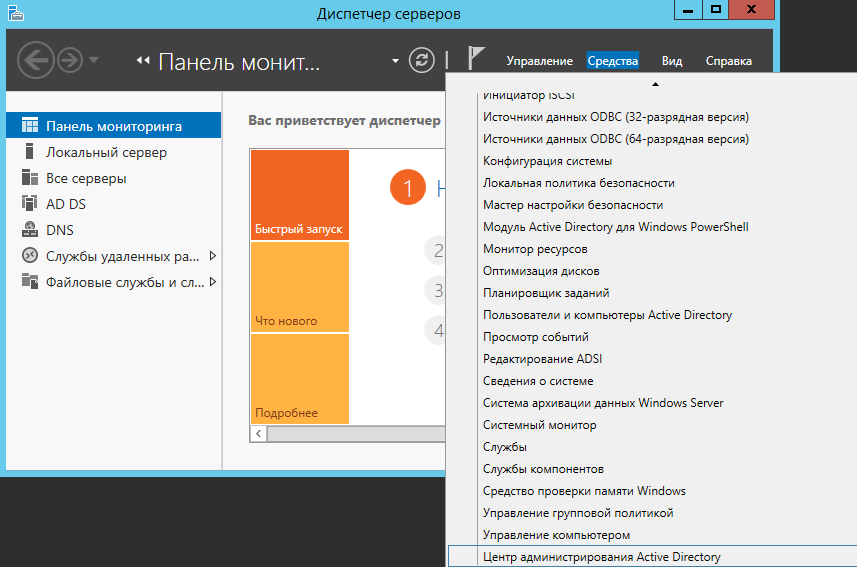

На начальном экране введитеGPMC. mscи нажмите клавишу ВВОД.

В консоли управления групповая политика откройте лес: Corp.contoso.com/Domains/corp2.Corp.contoso.com.

В области сведений перейдите на вкладку Делегирование . В раскрывающемся списке разрешения выберите связать объекты GPO.

Нажмите кнопку Добавитьи в диалоговом окне новый Выбор пользователя, компьютера или группы щелкните расположения.

В диалоговом окне расположения в дереве Расположение щелкните Corp.

contoso.comи нажмите кнопку ОК.

contoso.comи нажмите кнопку ОК.В поле введите имя объекта выберите тип Пользователь1, нажмите кнопку ОК, а затем в диалоговом окне Добавление группы или пользователя нажмите кнопку ОК.

В консоли управления групповая политика в дереве щелкните Групповая политика объекты, а затем в области сведений щелкните вкладку Делегирование .

Нажмите кнопку Добавитьи в диалоговом окне новый Выбор пользователя, компьютера или группы щелкните расположения.

В диалоговом окне расположения в дереве Расположение щелкните Corp.contoso.comи нажмите кнопку ОК.

В поле введите имя объекта, чтобы выбрать тип Пользователь1, нажмите кнопку ОК.

В консоли управления групповая политика в дереве щелкните фильтры WMI, а затем в области сведений щелкните вкладку Делегирование .

Нажмите кнопку Добавитьи в диалоговом окне новый Выбор пользователя, компьютера или группы щелкните расположения.

В диалоговом окне расположения в дереве Расположение щелкните Corp.contoso.comи нажмите кнопку ОК.

В поле введите имя объекта, чтобы выбрать тип Пользователь1, нажмите кнопку ОК. В диалоговом окне Добавление группы или пользователя убедитесь, что для разрешений задан полныйдоступ, а затем нажмите кнопку ОК.

Закройте консоль управления групповыми политиками.

Разрешить компьютерам CORP2 получать сертификаты компьютеров

Компьютеры в домене CORP2 должны получать сертификаты компьютеров от центра сертификации на APP1. Выполните эту процедуру на APP1.

Выполните эту процедуру на APP1.

Чтобы разрешить CORP2 компьютерам автоматически получать сертификаты компьютеров

На APP1 нажмите кнопку Пуск, введите certtmpl. mscи нажмите клавишу ВВОД.

В средней области консоли шаблона сертификатовдважды щелкните Проверка подлинности «клиент-сервер«.

В диалоговом окне свойства проверки подлинности клиента и сервера перейдите на вкладку Безопасность .

Нажмите кнопку Добавить, а затем в диалоговом окне Выбор пользователей, компьютеров, учетных записей служб или групп щелкните расположения.

В диалоговом окне расположения в поле расположениеразверните узел Corp.contoso.com, щелкните corp2.Corp.contoso.com, а затем нажмите кнопку ОК.

В поле Введите имена объектов для выборавведите Администраторы домена. Компьютеры домена и нажмите кнопку ОК.

В диалоговом окне свойства проверки подлинности клиента и сервера в поле имена групп или пользователейщелкните Администраторы домена (администраторы CORP2\Domain)и в списке разрешения для администраторов доменав столбце Разрешить выберите запись и Регистрация.

В поле имена групп или пользователейщелкните Компьютеры домена (CORP2\Domain компьютеры)и в списке разрешения для компьютеров доменав столбце Разрешить выберите Регистрация и автоматическая Регистрация, а затем нажмите кнопку ОК.

Закройте консоль шаблонов сертификатов.

Принудительная репликация между DC1 и 2 — DC1

Перед регистрацией сертификатов на 2-EDGE1 необходимо принудительно настроить репликацию параметров с DC1 на 2 – DC1. Эта операция должна выполняться на компьютере DC1.

Эта операция должна выполняться на компьютере DC1.

Принудительная репликация

На компьютере DC1 нажмите кнопку Пуски выберите Active Directory сайты и службы.

В консоли Active Directory сайты и службы в дереве разверните узел межсайтовые транспорта, а затем щелкните IP-адрес.

В области сведений дважды щелкните дефаултипсителинк.

В диалоговом окне Свойства дефаултипсителинк в поле стоимостьвведите 1, в поле Реплицировать каждыевведите 15, а затем нажмите кнопку ОК. Подождите 15 минут, пока не завершится репликация.

чтобы принудительно выполнить репликацию в дереве консоли, разверните узел Sites\Default-First-Site-name\Servers\DC1\NTDS Параметры, в области сведений щелкните правой кнопкой мыши автоматически созданный , щелкните реплицировать сейчас, а затем в диалоговом окне репликация сейчас нажмите кнопку ок.

Чтобы убедиться, что репликация выполнена успешно, выполните следующие действия.

На начальном экране введитеcmd.exeи нажмите клавишу ВВОД.

Введите следующую команду и нажмите клавишу ВВОД:

repadmin /syncall /e /A /P /d /q

Убедитесь, что все секции синхронизированы без ошибок. Если это не так, выполните команду повторно, пока не будут выведены сообщения об ошибках перед продолжением.

Закройте окно командной строки.

Active Directory Полное руководство — 3е изд.

Copyright © 2021 Packt Publishing

Данный документ предоставляется по лицензии http://creativecommons.org/licenses/by/3.0/legalcode |

Первая публикация на английском языке: Июнь 2017

Второе издание на английском языке: Август 2019

Третье издание на английском языке: Ноябрь 2021

Ссылка на продукт: 1261121

Все права защищены. Никакая часть этой книги не может быть воспроизведена, сохранена в поисковой системе или

передана в любой форме или любыми средствами без предварительного письменного разрешения издателя,

за исключением случаев кратких цитат, встроенных в критические статьи и обзоры.

При подготовке этой книги были предприняты все усилия чтобы гарантировать точность представленной информации.

Тем не менее, информация, содержащаяся в этой книге, продаётся без гарантии в явном или неявном виде.

Ни авторы, ни Packt Publishing, ни их дилеры и дистрибьюторы не будут нести ответственность за любые убытки,

вызванные или предположительно вызванные прямо или косвенно этой книгой.

Packt Publishing пыталась предоставить информацию о товарных знаках обо всех компаниях и продуктов,

упомянутых в данной книге для надлежащего использования капиталов.

Тем не менее, Packt Publishing не может гарантировать точность этой информации.

Опубликовано Packt Publishing Ltd.

Livery Place

35 Livery Street

Birmingham B3 2PB, UK

ISBN 978-1-80107-039-3

www.packtpub.com

2021-12-05

Состав исполнителей

- Автор

- Дишан Франсис

- Продюсер

- Душан Гупта

- Редактор приобретения — независимый эксперт

- Сэйби Дсилва

- Редактор проекта

- Намрэйт Кэйтейр

- Редактор разработки содержимого

- Алек Патерсон

- Литературный редактор

- Safis Editing

- Технический редактор

- Адайша Эйван

- Корректор

- Safis Editing

- Составитель указателя

- Тиджал Дэрувэйль Соуни

- Автор представления

- Ганеш Бхагвалкар

Дишан Франсис

.

Рецензент

Крис Спейноугакис

.

www.PacktPub.com

Предисловие

Microsoft Active Directory является наиболее широко применяемым решением управления идентичностью. Он способен

централизованно управлять идентичностью по всей своей инфраструктуре. он снабжён различными службами ролей, функциями

и компонентами, которые помогают нам безопасно и действенно управлять идентичностью в соответствиями с требованиями

бизнеса. За последние 20 лет Microsoft продолжал улучшать Active Directory, а Active Directory 2022 продолжает и дальше

консолидировать свой подход с точки зрения спрямления требований отрасли и защиты инфраструктур идентификации против

возникающих угроз безопасности. Тем не менее, насыщенный технологиями продукт не просто создаёт производительную, надёжную,

масштабируемую и безопасную инфраструктуру идентификации. Необходимо знание служб ролей Active Directory, его компонентов и

Необходимо знание служб ролей Active Directory, его компонентов и

функциональности. К тому же требуются знания о том как эффективно применять их чтобы соответствовать различным требованиям

операций. Только после этого можно планировать, проектировать, управлять и сопровождать надёжную инфраструктуру

идентификации. За последние несколько лет всё больше и больше организаций приспосабливается по различным соображениям к облачным

технологиям. С ростом отпечатка в определённом облаке также изменяются и требования организации относительно

идентификации. Мы более не можем ограничивать идентификацию корпорации собственными инфраструктурами. Применяя Microsoft

Axure Active Directory мы способны расширять свою собственную идентификацию в соответствующее облачное решение. Гибридный

подход AD предоставляет множество преимуществ для современных требований аутентификации. Однако, с точки зрения безопасности,

это также вскрывает и множество проблем нового уровня. Поэтому большая часть содержимого во второй редакции связана с

проектированием гибридного облачного решения Azure AD, предоставлением безопасности гибридной среды AD и защитой чувствительных

данных.

Для кого эта книга

Если вы администратор Active Directory, системный администратор или профессионал в области сетевых сред, который имеет

базовые знания относительно Active Directory и рассматривает возможность стать экспертом в этих разделах, эта книга

предназначена вам.

Что охватывает эта книга

Глава 1. Основы Active Directory

поясняет чем является Active Directory и его характеристики. Эта глава также излагает основные компоненты (физическую и

логическую структуру), типы объектов и службы ролей Active Directory. И последнее, но не по значимости, данная глава также

рассматривает зачем нам требуется некое расширенное решение управления идентичностью, подобное Active Directory Azure.

Глава 2. Службы домена Active Directory Windows 2022

поясняет что нового мы можем ожидать с появлением Active Directory Domain Services

(AD DS) 2022 и как мы можем применять те функциональные возможности, которые

были представлены в AD DS 2016 (поскольку не существует никакого нового Domain Functional

Level — DFL, Уровня функциональности домена и

Forest Functional Level —

FFL Уровня функциональности леса) для улучшения вашей имеющейся инфраструктуры

Active Directory.

Глава 3. Проектирование инфраструктуры Active Directory

обсуждает то, что следует рассматривать при разработке инфраструктуры Active Directory. Данная глава рассматривает как

помещать необходимые логические и физические компоненты AD DS в самой среде AD DS с точки зрения наилучших практических

приёмов. Она также охватывает те подходы, которые требуется предпринимать нам для перехода к гибридной идентификации.

Глава 4. Active Directory DNS

объясняет как работают DNS при помощи AD DS. Данная глава также содержит сведения относительно компонентов

самого сервера DNS, различных типов записей DNS, зон, делегировании DNS и политик DNS.

Глава 5. Размещение Ролей хозяина операций

обсуждает роли Flexible Single Master Operations

(FSMO, Гибких операций единственного хозяина) и их ответственности. Эта глава также

описывает те моменты, которые нам следует предусматривать при размещении ролей FSMO в некой среде Active Directory.

Глава 6. Миграция в Active Directory 2022

рассматривает различные модели развёртывания AD DS. Эта глава также предоставляет пошаговое руководство миграции с более ранних версий AD DS

к AD DS 2022.

Глава 7. Управление объектами Active Directory

обсуждает как создавать объекты, отыскивать объекты, изменять объекты и удалять объекты (небольшого и крупного масштаба)

применяя встроенные инструменты управления Active Directory и команды PowerShell.

Глава 8. Управление пользователями, группами и устройствами

продолжает изучать объекты Active Directory, погружаясь глубже в управляемые учётными записями служб атрибуты и контроль над

различными типами объектов. И последнее, но не менее важное: вы также узнаете как выполнять синхронизацию индивидуальных атрибутов с

Azure Active Directory.

Глава 9. Проектирование структуры OU

научит вас тому как проектировать надлежащим образом необходимую структуру organizational

unit (OU, Подразделения организации), применяя различные модели для

их соответствия требованиям бизнеса. Эта глава также описывает как создавать, обновлять и удалять OU. Более того, данная глава также обсуждает

Эта глава также описывает как создавать, обновлять и удалять OU. Более того, данная глава также обсуждает

как мы можем применяя OU делегировать администрирование AD.

Глава 10. Управление Групповыми политиками

в основном рассматривает объекты Групповой политики и их возможности. Обработка Групповой политики в некой среде AD зависит от

множества различных моментов. В этой главе мы будем глубже погружаться в обработку Групповой политики для понимания стоящей

за этим технологии. Мы также намерены рассмотреть различные методы, которые мы можем применять для фильтрации групповой политики.

И последнее, но не в отношении важности, мы изучим общие рекомендации использования Групповых политик.

Глава 11. Службы Active Directory — Часть 01

проводит нас по более продвинутым темам Active Directory, таким как Lightweight Directory

Services (LDS, Службе каталогов с малым весом) AD, репликации

Active Directory и площадкам Active Directory.

Глава 12. Службы Active Directory — Часть 02

в подробностях обучит вас доверительным отношениям Active Directory. Данная глава также рассматривает таки е темы как сопровождение базы данных

Active Directory, Read-Only Domain Controller

(RODC, Доступный только для чтения Контроллер домена), резервное копирование и

восстановление AD DS.

Глава 13. Службы Сертификатов Active Directory

обсуждает конкретное планирование, развёртывание и сопровождение Служб Сертификатов Active Directory. Более того, мы также

изучим как работают подписывание, шифрование и расшифровывание в public key

infrastructure (PKI, Инфраструктуре общедоступного

ключа.

Глава 14. Службы Федерализации Active Directory

сосредотачивается на роли Active Directory Federation Services

(AD FS, Службах федерализации AD), таких как планирование, проектирование,

развёртывание и сопровождение. Данная глава к тому же рассматривает некие новые функции AD FS, например встроенную поддержку Azure MFA.

Данная глава к тому же рассматривает некие новые функции AD FS, например встроенную поддержку Azure MFA.

В самом конце вы также изучите как устанавливать федеративное соединение с Azure AD.

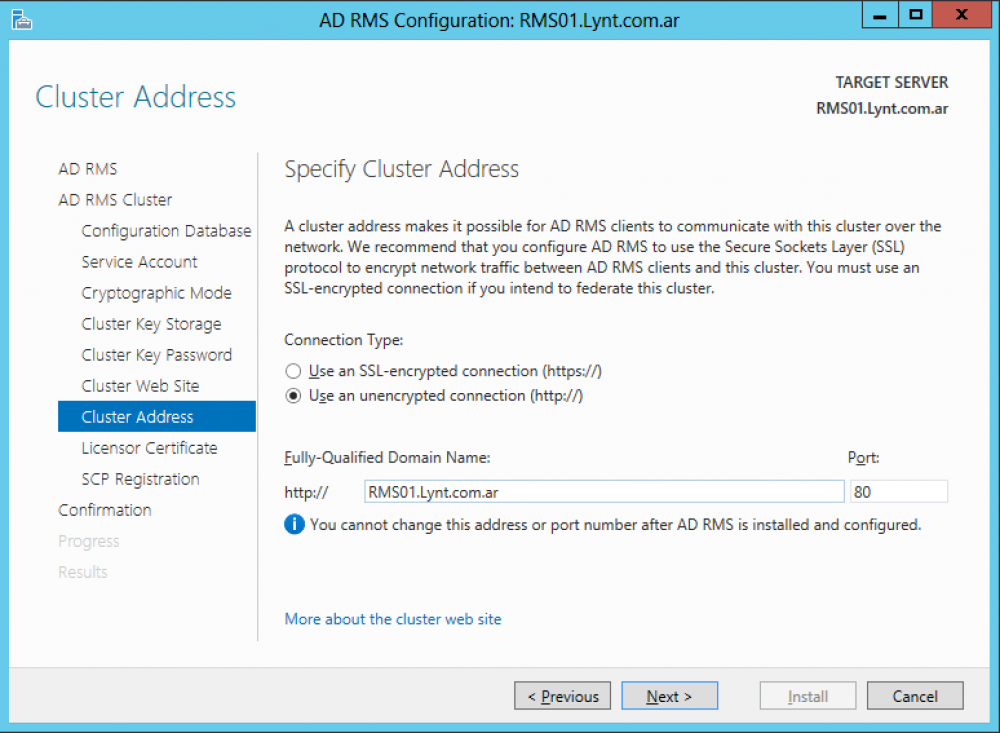

Глава 15. Службы Управления правами Active Directory

рассматривает роль Active Directory Rights Management Service

(AD RMS, Службы управления правами Active Directory), которую мы можем применять для

защиты чувствительных данных в неком бизнесе. Данные выступают новой нефтью, а ценность данных продолжает расти. Тем самым, защищённость данных

важна для любого бизнеса. В этой главе мы изучим то как работает AD RMS и как её настраивать.

Глава 16. Рекомендации безопасности Active Directory

охватывает вопросы защищённости самой среды Active Directory. Атаки последнего времени и их анализ доказывают, что злоумышленники всё чаще

имеют целью идентификацию. Следовательно, мы обязаны цену заботиться о защите своей инфраструктуры Active Directory любой ценой. В

В

этой главе мы узнаем о различных инструментах, службах и методах, которые мы можем применять для защиты своей среды Active Directory, например,

Secure LDAP (Безопасного LDAP), Microsoft LAPS, делегируемых полномочий, ограниченного RDP, а также защиты пароля Azure AD.

Глава 17. Расширенное управление Active Directory при помощи PowerShell

наполнена сценариями PowerShell, которые могут применяться для управления, обеспечения безопасности и аудита нашей среды Active Directory.

Мы также изучим PowerShell Active Directory Azure для Графического модуля, который мы можем применять для управления, запросов и обновления объектов

AD в некой гибридной среде.

Глава 18. Гибридная идентификация

обсуждает как мы можем расширять свою локальную инфраструктуру AD DS в Active Directory Azure. Прежде чем мы приступим к

реализации, мы углубимся в сам процесс планирования гибридной установки Azure AD. В этой главе мы также изучим

различные модели соединений с AD Azure, синхронизацию с облачным решением AD Azure, Безопасный LDAP и наборы реплик.

Глава 19. Аудит и мониторинг Active Directory

обучит вас как отслеживать вашу локальную/ гибридную инфраструктуру AD DS с применением различных инструментов и методов

(как на основе облачного решения, так и локальной площадки). Эта глава к тому же демонстрирует как выполнять аудит в некой среде

Active Directory.

Глава 20. Устранение неисправностей Active Directory

обсуждает как выискивать и исправлять наиболее распространённые проблемы инфраструктуры Active Directory применяя различные

инструменты и методы. Более того, мы также рассмотрим наиболее часто встречающиеся ошибки соединения с Azure AD, которые могут

оказывать непосредственное воздействие на жизнеспособность гибридной среды Azure AD. Вы можете найти эту главу

доступной в Интернете.

Дополнение А. Ссылки более широко охватывает разделы глав Дальнейшее чтение.

Она свободно доступна в Интернете.

Как получить максимальную выгоду от этой книги

Эта книга идеальна для профессионалов ИТ, системных инженеров и администраторов, которые имеют базовые знания по Службам домена

Active Directory. Также требуются базовые навыки PowerShell, так как большая часть развёртывания ролей, настроек и управления

Также требуются базовые навыки PowerShell, так как большая часть развёртывания ролей, настроек и управления

выполняются с применением команд и сценариев PowerShell.

Выгрузка примеров кода

Весь пакет кода для данной книге располагается в

GitHub. У нас также имеются

и прочие пакеты кодов из нашего богатого каталога книг и видео доступных по

этому адресу. Проверьте и его!

Выгрузка цветных изображений

Помимо всего прочего мы также предоставляем некий файл PDF, который содержит цветные изображения снимков экранов/ схем,

применяющихся в данной книге. Вы можете получить их здесь.

Соглашения

На протяжении этой книги имеется ряд соглашений о применении текста в книге.

CodeInText: указывают на кодовые слова в тексте, имена таблиц базы данных,

имена папок, имена файлов, модели URL-адресов, ввод пользователя, и обработчики Twitter. Вот некий образец:

Вот некий образец:

«SLD выступают названиями домена, которые не имеют суффиксов, таких как .com,

.org или net«.

Весь ввод командной строки записывается следующим образом:

Get-ADDomain | fl Name,DomainMode

Жирно: выделяются новые термины и

важные слова или слова, которые вы видите на экране.

Например, в меню или блоках диалогов появляются в тексте следующим образом:

«Перейдите к All Services | Azure AD Domain Services«.

| Замечание | |

|---|---|

Предостережения или важные замечания появляются в блоках подобных этому. |

| Совет | |

|---|---|

Советы и ловкие приёмы возникают таким образом. |

Обратная связь с читателями

Обращения наших читателей всегда приветствуются. Дайте нам знать что вы думаете об этой книге — что

вам нравится или не нравится. Обратная связь с читателями важна нам, так как помогает нам разрабатывать

издания, от которых вы на самом деле получите максимальную пользу.

Для отправки обычного отклика просто пошлите электронное письмо на адрес

[email protected] с упоминанием

заголовка книги в теме вашего сообщения.

Если у вас существует тема, в которой у вас имеется опыт и вы заинтересованы либо в написании, либо во

вкладе в книгу, обратитесь к руководству по адресу www.packtpub.com/authors.

Поддержка пользователей

Теперь, когда вы являетесь гордым владельцем книги Packt, у нас есть целый ряд моментов для помощи вам

в получении максимальной выгоды от вашей покупки.

Опечатки

Хотя мы и предприняли все меры чтобы обеспечить точность нашего содержимого, ошибки всё- таки возможны.

Если вы обнаружили ошибку в нашей книге — возможно, ошибку в тексте или в коде — мы будем признательны если

вы сообщите об этом нам. Сделав это, вы можете предостеречь остальных читателей от разочарования и помочь

нам улучшить последующие версии данной книги. Если вы обнаружили ошибку, пожалуйста, сообщите о ней посетив

www.packtpub.com/submit-errata,

выбрав вашу книгу, кликнув на ссылку Errata Submission

Form, и заполнив подробности найденной вами ошибки. Когда ваша ошибка будет проверена, вы

получите уведомление и ошибка будет выложена на наш веб- сайт или добавлена в какой- нибудь перечень

существующих ошибок с заголовком раздела Errata.

Для просмотра ранее выявленных ошибок посетите www.packtpub.com/books/content/support

и введите название нужной книги в поле поиска. Необходимая информация появится в разделе

Errata.

Незаконное тиражирование

Пиратство, защищённых авторским правом материалов в Интернете является постоянной проблемой во всех

средствах массовой информации. В Packt мы подходим к защите наших авторских прав и лицензий очень серьёзно.

В Packt мы подходим к защите наших авторских прав и лицензий очень серьёзно.

Если вы столкнётесь с какой-либо незаконной копией наших работ в любой форме в Интернете, пожалуйста,

предоставьте нам сразу адрес местонахождения или имя веб-сайта, чтобы мы могли принять меры.

{Прим. пер.: Согласно закону об авторском праве РФ, авторские права

на перевод принадлежат авторам этого перевода. Данным переводом, по нашему мнению, мы служим популяризации

основных стратегических направлений развития тем Packt. В случае наличия конструктивных предложений,

готовы к тесному сотрудничеству.}

Пожалуйста, обратитесь по адресу [email protected] со ссылкой на материалы содержащие признаки нарушения

авторских прав.

Мы выражаем вам признательность в защите наших авторов и нашей возможности доносить до вас

имеющего ценность содержимого.

Вопросы

Если у вас есть проблемы по любым сторонам данной книги, вы можете контактировать с нами по адресу

questions@packtpub. com и мы

com и мы

предпримем все меры в отношении ваших проблем.

Настройка авторитетного времени — Windows Server

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

В этой статье описывается, как настроить службу времени Windows и устранить неполадки, когда служба времени Windows работает неправильно.

Применяется к: Windows Server 2012 Standard, Windows Server 2012 Essentials

Исходный номер базы знаний: 816042

Чтобы настроить внутренний сервер времени для синхронизации с внешним источником времени, используйте следующий метод:

Чтобы настроить основной контроллер домена в корне леса Active Directory для синхронизации с внешним источником времени , выполните следующие действия:

Измените тип сервера на NTP.

Для этого выполните следующие действия:

Для этого выполните следующие действия:Выберите Пуск > Выполнить , введите regedit , а затем выберите ОК .

Найдите и выберите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\ParametersНа панели справа щелкните правой кнопкой мыши Введите и выберите Изменить .

В поле Edit Value введите NTP в поле Value data и выберите OK .

Установите для

AnnounceFlagsзначение 5. Для этого выполните следующие действия:Найдите и выберите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\ConfigНа панели справа щелкните правой кнопкой мыши AnnounceFlags и выберите Modify .

В Edit DWORD Value введите 5 в поле Value data и выберите ОК .

Примечание

- Если полномочный сервер времени, настроенный на использование

AnnounceFlagсо значением 0x5 , не синхронизируется с вышестоящим сервером времени, клиентский сервер может неправильно синхронизироваться с полномочным сервером времени при синхронизации времени. между авторитетным сервером времени и вышестоящим сервером времени возобновляется. Поэтому, если у вас плохое сетевое соединение или другие проблемы, которые могут вызвать сбой синхронизации времени полномочного сервера с вышестоящим сервером, установитеЗначение AnnounceFlagв 0xA вместо 0x5 . - Если полномочный сервер времени настроен на использование

AnnounceFlagсо значением 0x5 и на синхронизацию с вышестоящим сервером времени через фиксированный интервал, указанный вSpecialPollInterval, клиентский сервер может неправильно синхронизироваться с полномочным сервер времени после перезапуска авторитетного сервера времени. Поэтому, если вы настроите свой авторитетный сервер времени для синхронизации с вышестоящим сервером NTP с фиксированным интервалом, указанным в

Поэтому, если вы настроите свой авторитетный сервер времени для синхронизации с вышестоящим сервером NTP с фиксированным интервалом, указанным в SpecialPollInterval, установите дляAnnounceFlagзначение 0xA вместо 0x5 .

Включить NTP-сервер. Для этого выполните следующие действия:

Найдите и выберите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\TimeProviders\NtpServerНа панели справа щелкните правой кнопкой мыши Включено и выберите Изменить .

В Edit DWORD Value введите 1 в поле Value data и выберите OK .

Укажите источники времени. Для этого выполните следующие действия:

Найдите и щелкните следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\ParametersНа панели справа щелкните правой кнопкой мыши NtpServer , а затем выберите Изменить .

В поле Edit Value введите Peers в поле Value data и выберите OK .

Примечание

Одноранговые узлы — это список разделенных пробелами одноранговых узлов, от которых ваш компьютер получает метки времени. Каждое указанное DNS-имя должно быть уникальным. Вы должны добавить ,0x1 в конец каждого DNS-имени. Если вы не добавите ,0x1 в конце каждого DNS-имени, изменения, сделанные на шаге 5, не вступят в силу.

Настройте параметры коррекции времени. Для этого выполните следующие действия:

Найдите и щелкните следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\ConfigНа панели справа щелкните правой кнопкой мыши MaxPosPhaseCorrection и выберите Изменить .

В Edit DWORD Value щелкните, чтобы выбрать Decimal в поле Base .

В Edit DWORD Value введите TimeInSeconds в поле Value data , а затем выберите OK .

Примечание

TimeInSeconds — это заполнитель для разумного значения, например 1 час (3600) или 30 минут (1800). Выбранное значение будет зависеть от интервала опроса, состояния сети и внешнего источника времени.

Значение по умолчанию MaxPosPhaseCorrection составляет 48 часов в Windows Server 2008 R2 или более поздней версии.Найдите и щелкните следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\ConfigНа панели справа щелкните правой кнопкой мыши MaxNegPhaseCorrection и выберите Modify .

В Edit DWORD Value нажмите, чтобы выбрать Десятичное число в поле Base .

В Edit DWORD Value введите TimeInSeconds в поле Value data , а затем выберите OK .

Примечание

TimeInSeconds является заполнителем разумного значения, например, 1 час (3600) или 30 минут (1800). Выбранное значение будет зависеть от интервала опроса, состояния сети и внешнего источника времени.

Значение по умолчанию для MaxNegPhaseCorrection — это 48 часов в Windows Server 2008 R2 или более поздней версии.

Закрыть редактор реестра.

В командной строке введите следующую команду, чтобы перезапустить службу времени Windows, а затем нажмите клавишу ВВОД:

net stop w32time && net start w32time

Устранение неполадок

Для правильной работы службы времени Windows сетевая инфраструктура должна работать правильно. К наиболее распространенным проблемам, влияющим на службу времени Windows, относятся следующие:

- Возникла проблема с TCP/IP-подключением, например не работает шлюз.

- Служба разрешения имен работает неправильно.

- В сети происходят большие задержки, особенно когда синхронизация происходит по каналам глобальной сети (WAN) с высокой задержкой.

- Служба времени Windows пытается выполнить синхронизацию с неточными источниками времени.

Мы рекомендуем использовать утилиту Netdiag.exe для устранения неполадок, связанных с сетью. Netdiag.exe является частью пакета средств поддержки Windows Server 2003. Полный список параметров командной строки, которые можно использовать с Netdiag.exe, см. в справке по инструментам. Если ваша проблема все еще не решена, вы можете включить журнал отладки службы времени Windows. Поскольку журнал отладки может содержать очень подробную информацию, рекомендуется обратиться в службу поддержки клиентов Майкрософт при включении журнала отладки службы времени Windows.

Примечание

В особых случаях оплата, обычно взимаемая за обращения в службу поддержки, может быть отменена, если специалист службы поддержки Майкрософт решит, что конкретное обновление решит вашу проблему. Обычные расходы на поддержку будут применяться к дополнительным вопросам поддержки и проблемам, которые не соответствуют конкретному рассматриваемому обновлению.

Обычные расходы на поддержку будут применяться к дополнительным вопросам поддержки и проблемам, которые не соответствуют конкретному рассматриваемому обновлению.

Windows Server включает W32Time, средство службы времени, необходимое для протокола проверки подлинности Kerberos. Служба времени Windows гарантирует, что все компьютеры в организации, работающие под управлением операционной системы Microsoft Windows 2000 Server или более поздних версий, используют общее время.

Чтобы гарантировать надлежащее общее использование времени, служба времени Windows использует иерархическую связь, которая контролирует полномочия, а служба времени Windows не допускает циклов. По умолчанию компьютеры под управлением Windows используют следующую иерархию:

- Все клиентские настольные компьютеры назначают аутентифицирующий контроллер домена в качестве своего партнера по времени.

- Все рядовые серверы следуют тому же процессу, что и клиентские настольные компьютеры.

- Все контроллеры домена в домене назначают хозяина операций основного контроллера домена (PDC) своим входящим партнером по времени.

- Все мастера операций PDC следуют иерархии доменов при выборе своего входящего партнера по времени.

В этой иерархии хозяин операций PDC в корне леса становится уполномоченным для организации. Мы настоятельно рекомендуем вам настроить полномочный сервер времени для получения времени из аппаратного источника. При настройке авторитетного сервера времени для синхронизации с источником времени в Интернете проверка подлинности не выполняется. Мы также рекомендуем уменьшить настройки коррекции времени для ваших серверов и автономных клиентов. Эти рекомендации обеспечивают большую точность и безопасность для вашего домена.

Ссылки

Для получения дополнительных сведений о службе времени Windows см.:

- Как включить ведение журнала отладки в службе времени Windows

- Как настроить службу времени Windows на большое смещение времени

Дополнительные сведения о службе времени Windows см. в разделе Служба времени Windows (W32Time).

в разделе Служба времени Windows (W32Time).

Урок 03 Упражнения по планированию и установке Active Directory Вопросы и ответы Карточки Брайана Смита

Вопрос 1. Системный администратор пытается определить, какую файловую систему использовать для сервера, который станет файловым сервером Windows Server 2012 R2 и контроллером домена.

Компания предъявляет следующие требования:

- Файловая система должна обеспечивать безопасность на уровне файлов из Windows 2012 R2 Server.

- Файловая система должна эффективно использовать пространство на больших разделах.

- Контроллер домена Sysvol должен храниться в разделе.

Какая из следующих файловых систем соответствует этим требованиям?

FAT

FAT32

HPFS

NTFS

Вопрос 2: Из соображений безопасности вы решили преобразовать системный раздел на съемном диске из файловой системы FAT32 в NTFS.

Какие из следующих шагов необходимо выполнить для преобразования файловой системы?

(Выберите два варианта. )

)

Запустите команду CONVERT /FS:NTFS из командной строки.

Повторно запустите программу установки Windows Server 2008 R2 и выберите преобразование раздела в NTFS во время переустановки.

Загрузите программу установки Windows Server 2008 R2 с установочного компакт-диска и выберите «Перестроить файловую систему».

Перезагрузите компьютер.

Запустите команду CONVERT /FS:NTFS из командной строки.

Перезагрузите компьютер.

Вопрос 3. Windows Server 2012 R2 требует использования каких из следующих протоколов или служб для поддержки Active Directory?

(Выберите два варианта.)

DHCP

TCP/IP

NetBEUI

IPX/SPX

DNS

TCP/IP

DNS

Вопрос 4. Вы системный администратор крупной организации, которая недавно внедрила Windows Server 2012 R2.

У вас есть несколько удаленных сайтов, безопасность которых не очень высока.

Вы решили внедрить контроллеры домена только для чтения (RODC).

Какие уровни леса и функций необходимы сети для выполнения установки?

(Выберите все подходящие варианты.)

Windows 2000 Mixed

Windows 2008 R2

Windows 2003

Windows 2008

Windows 2008 R2

Windows 2003

Windows 2008

Вопрос 5. Вы повышаете уровень компьютера с Windows Server 2012 R2 до контроллера домена Active Directory в целях тестирования.

Новый контроллер домена будет добавлен в существующий домен.

При использовании мастера установки Active Directory вы получаете сообщение об ошибке, препятствующее повышению уровня сервера.

Что из следующего может быть причиной проблемы?

(Выберите все подходящие варианты.)

В системе нет раздела NTFS, на котором можно создать каталог Sysvol.

В сети нет DNS-сервера Windows Server 2012 R2.

Неверная конфигурация TCP/IP на новом сервере.

В домене достигнуто максимальное количество контроллеров домена.

В системе нет раздела NTFS, на котором можно создать каталог Sysvol.

Неверная конфигурация TCP/IP на новом сервере.

Вопрос 6: Вы сетевой администратор крупной компании, которая создает виджеты.

Руководство просит вас внедрить новую систему Windows Server 2012 R2.

Вам необходимо внедрить федеративное управление идентификацией.

Что из следующего поможет вам сделать это?

Службы федерации Active Directory

Службы DNS Active Directory

Службы IIS Active Directory

Службы IAS Active Directory

Службы федерации Active Directory

Вопрос 7. Вот как настроить роль доменных служб Active Directory:

- Откройте консоль диспетчера серверов.

- На левой панели выберите AD DS. Появится окно AD DS, в котором отображается информация об Active

Directory Domain Services. - Нажмите «Дополнительно», чтобы открыть окно «Сведения о задачах всех серверов».

- Под плиткой Действие щелкните Повысить статус этого сервера до домена.

Активный каталог

Активный каталог

Появится мастер настройки доменных служб. - Выберите Добавить новый лес и в поле Имя корневого домена введите ucertify.com.

- Щелкните Далее. Появится шаг «Параметры контроллера домена».

- В полях пароль и подтверждение пароля введите user1234 и нажмите Далее.

- На этапе «Параметры DNS» нажмите «Далее».

- На шаге Дополнительные параметры введите доменное имя NetBIOS как ucertify.

- Нажмите «Далее» три раза, чтобы перейти к шагу «Проверка предварительных условий».

- Щелкните Установить, чтобы настроить сервер в качестве контроллера домена.

- Появится сообщение «Вы собираетесь выйти из системы». Щелкните Закрыть.

Вопрос 8. Каково максимальное количество доменов, в которых может одновременно участвовать компьютер под управлением Windows Server 2012 R2, настроенный в качестве контроллера домена?

Ноль

Один

Два

Любое количество доменов

Вопрос 9: Ваша сеть содержит один домен Active Directory.

Домен содержит пять контроллеров домена Windows Server 2008 R2.

Вы планируете установить новый контроллер домена Windows Server 2012 R2.

Какие два действия вам необходимо выполнить?

(Каждый правильный ответ представляет собой часть решения. Выберите два варианта.)

Запустите adprep.exe /rodcprep из командной строки.

Запустите adprep.exe /forestprep из командной строки.

Запустите adprep.exe /domainprep из командной строки.

В Active Directory Domains and Trusts повысьте функциональный уровень домена.

В разделе «Пользователи и компьютеры Active Directory» предварительно создайте учетную запись компьютера RODC.

Запустите adprep.exe /forestprep из командной строки.

Запустите adprep.exe /domainprep из командной строки.

Вопрос 10. Вот как просмотреть журнал событий Active Directory:

- Откройте инструменты администрирования.

- Дважды щелкните «Просмотр событий», чтобы открыть консоль «Просмотр событий».

- На левой панели разверните Журналы приложений и служб.

- Выберите службу каталогов. Информация о службе каталогов откроется в средней панели.

- В средней панели дважды щелкните событие с идентификатором 1869, чтобы открыть его свойства.

- Просмотрите Общие сведения и нажмите Закрыть.

- Закройте все окна.

Вопрос 11. Вот как присоединить компьютер к домену Active Directory:

- Нажмите «Пуск».

- Щелкните правой кнопкой мыши Компьютер и выберите Свойства. Появится системное окно.

- В разделе Имя компьютера, домен и параметры рабочей группы щелкните Изменить параметры. Появится окно Свойства системы

. - Щелкните Изменить. Появится окно изменения имени компьютера/домена.

- В поле Имя компьютера введите S-01.

- Выберите «Домен», в поле введите ucertify.com и нажмите «ОК».

- Нажмите «Закрыть», чтобы закрыть окно «Свойства системы».

- Закройте все окна.

Вопрос 12. Вот как настроить динамические обновления:

- Откройте инструменты администрирования.

- Дважды щелкните DNS, чтобы открыть консоль диспетчера DNS.

- На левой панели разверните WIN-UCSRV-01 > Зоны прямого просмотра.

- Выберите ucertify.com и щелкните его правой кнопкой мыши. Появится контекстное меню.

- Щелкните Свойства. Откроется окно свойств ucertify.com.

- На вкладке «Общие» в списке «Динамические обновления» выберите «Только безопасные» и нажмите «ОК».

- Закройте все окна.

Вопрос 13. В вашей организации есть один лес Active Directory, содержащий один домен с именем Stellacon.com.

У вас есть два контроллера домена, настроенные с установленной ролью DNS.

Существуют две интегрированные зоны Active Directory с именами Stellacon.com и Stellatest.com.

Один из ваших ИТ-специалистов (не являющийся администратором) должен иметь возможность изменять DNS-сервер Stellacon.

2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.2.0.1и в поле Альтернативный DNS-сервервведите 10.0.0.1.

2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.2.0.1и в поле Альтернативный DNS-сервервведите 10.0.0.1.

При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза.

При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза. contoso. ком\администратори в поле парольвведите пароль corp\Administrator, нажмите кнопку ок, а затем нажмите кнопку далее.

contoso. ком\администратори в поле парольвведите пароль corp\Administrator, нажмите кнопку ок, а затем нажмите кнопку далее.

contoso.comи нажмите кнопку ОК.

contoso.comи нажмите кнопку ОК.

Для этого выполните следующие действия:

Для этого выполните следующие действия:

Поэтому, если вы настроите свой авторитетный сервер времени для синхронизации с вышестоящим сервером NTP с фиксированным интервалом, указанным в

Поэтому, если вы настроите свой авторитетный сервер времени для синхронизации с вышестоящим сервером NTP с фиксированным интервалом, указанным в

Активный каталог

Активный каталог