Windows server 2018 r2 установка iis: Установка IIS 8.5 на Windows Server 2012 R2

Содержание

Ограничиваем пропускную способность IIS на сервере SCCM с ролью SUP (WSUS).

15.01.2015

Автор:Алексей Максимов

10 352 Просмотров

В процессе централизованной раздачи клиентам System Center 2012 R2 Configuration Manager (SCCM) очередной порции обновлений с сервера с ролью Software Update Point (SUP)столкнулись с ситуацией пиковой загрузки на канале передачи данных — участка с низкой пропускной способностью на канале между структурными подразделениями и площадкой, на которой был расположен сервер SCCM. По графику отдачи трафика на сервере SCCM было хорошо видно, что исходящий трафик “упёрся” в границу того самого “узкого места на канале. Разумеется таких ситуаций чаще всего можно избежать заранее настраивая приоритизацию трафика на разных уровнях, начиная с сетевого оборудования. Но что делать, если по какой-то причине проблема возникла прямо здесь и прямо сейчас, а доступа к сетевому оборудованию нет. То есть фактически нужно как-то оперативно “задушить” трафик отдачи обновлений Windows Update на определённый момент времени средствами Windows. Простое и эффективное решение подсказал автор заметки Ограничиваем аппетиты WSUS-а.

То есть фактически нужно как-то оперативно “задушить” трафик отдачи обновлений Windows Update на определённый момент времени средствами Windows. Простое и эффективное решение подсказал автор заметки Ограничиваем аппетиты WSUS-а.

В качестве решения предлагается ограничение общей пропускной способности (в байтах) веб-сервера IIS. За это отвечает параметр maxGlobalBandwidth в разделе конфигурации IIS -system.applicationHost/webLimits.

Чтобы запросить текущие значения параметров в указанном разделе конфигурации IIS с помощью утилиты командной строки appcmd.exe выполним:

cd /d %Windir%\system32\inetsrv\ appcmd.exe list config /section:webLimits /config:*

В полученном ответе мы увидим, что значение по умолчанию для интересующего нас параметра параметра – 4294967295:

<system.applicationHost> <webLimits maxGlobalBandwidth="4294967295" connectionTimeout="00:02:00" demandStartThreshold="2147483647" dynamicIdleThreshold="0" headerWaitTimeout="00:00:00" minBytesPerSecond="240" dynamicRegistrationThreshold="100" /> </system.applicationHost>

Предположим, нам нужно уменьшить полосу пропускания трафика IIS до 20 Mbit/s. Рассчитаем необходимое значение параметра в байтах: (20 * 1024 * 1024)/8 = 2 621 440 байт.

Выполним команду установки рассчитанного значения:

cd /d %Windir%\system32\inetsrv\ appcmd.exe set config -section:system.applicationHost/webLimits /maxGlobalBandwidth:"2621440" /commit:apphost

В ответ получим сообщение об успешном применении параметра конфигурации:

Applied configuration changes to section "system.applicationHost/webLimits" for "MACHINE/WEBROOT/APPHOST" at configuration commit path "MACHINE/WEBROOT/APPHOST"

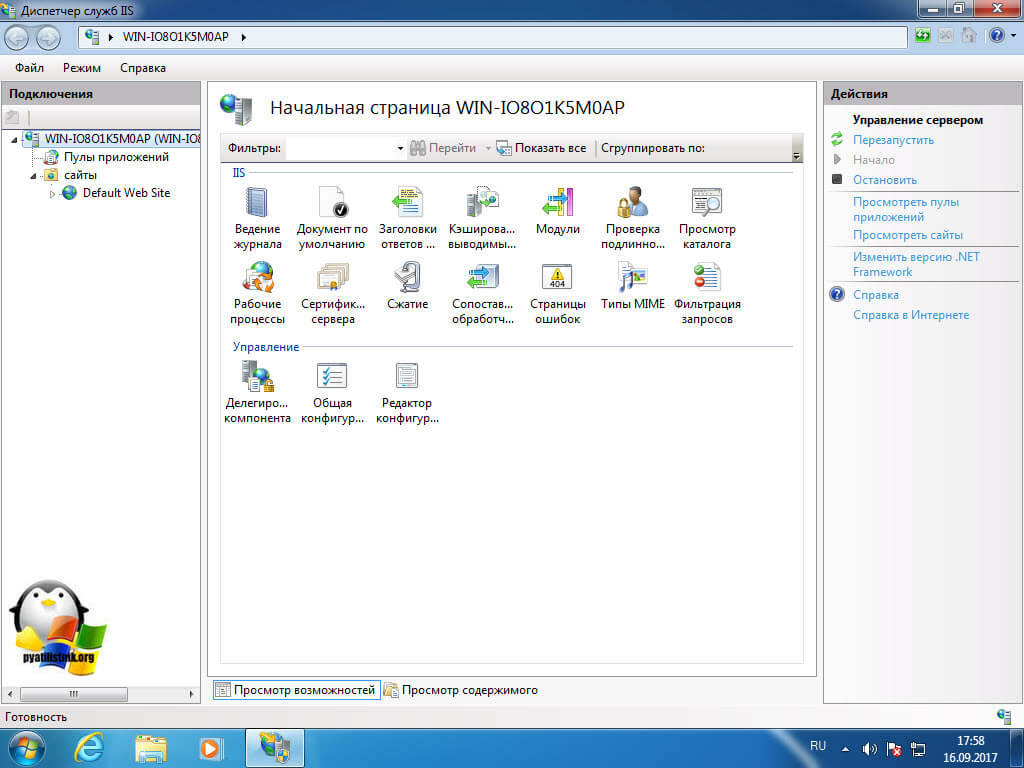

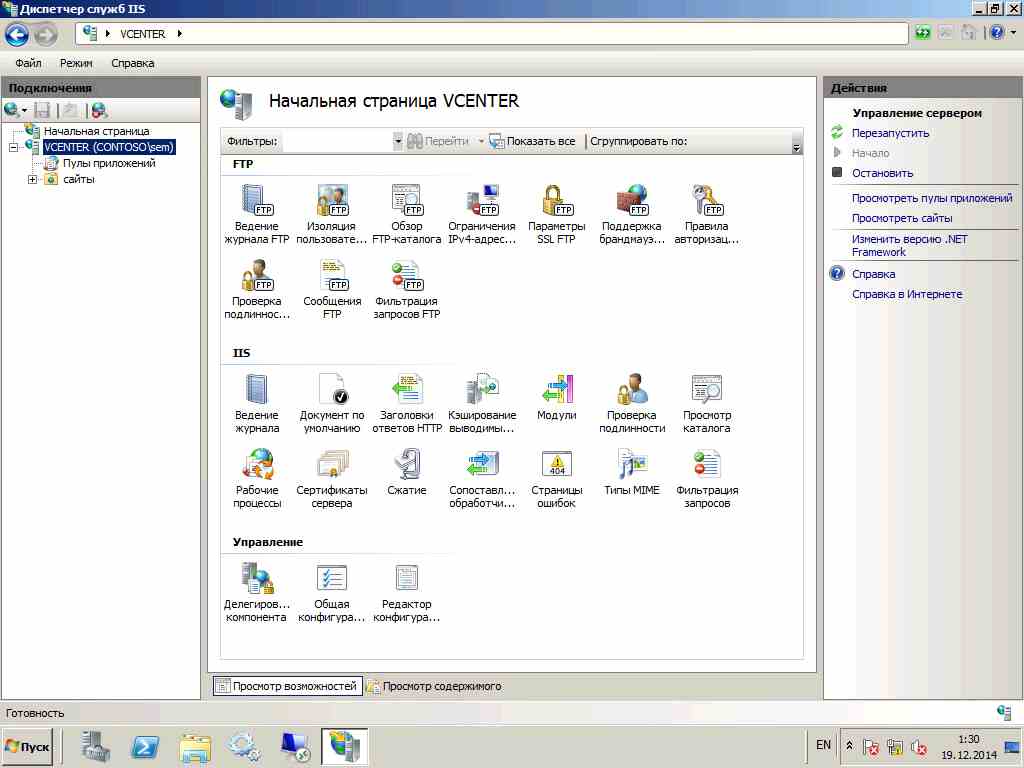

Туже самую настройку можно выполнить и через консоль IIS Manager, перейдя на уровне веб-сервера в раздел Management > Configuration Editor

В поле Section из выпадающего дерева элементов конфигурации выберем system.applicationHost/webLimits, зададим значение интересующего нас параметра maxGlobalBandwidth и нажмём в правом меню действий Apply, чтобы изменения вступили в силу.

Результат сможем наблюдать сразу же. В нашем случае с настройками IIS по умолчанию отдача трафика клиентам была на пределе возможностей “узкого места” в сети, что вызывало ряд вытекающих проблем для пользователей находящихся в “задушенном” сегменте сети.

Сразу после применения рассчитанного нами параметра ситуация изменилась на глазах…

Таким образом критическая ситуация загрузки канала была ликвидирована.

У такого подхода к ограничению трафика в отличии от классического использования QoS есть преимущество в том, что в случае необходимости изменения пропускной способности по какому-то заданному расписанию, можно прибегнуть к помощи планировщика заданий Windows, запуская из него в нужное время вышеприведённую команду настройки IIS.

Дополнительные источники информации:

IIS.NET — Configuration Reference — system.applicationHost — webLimits

Stackoverflow.com — IIS7: limit traffic for the server

Опубликовано в :

Microsoft System Center , Microsoft Windows Server , Networking

Метки :

appcmd , Bandwidth , ConfigMgr , IIS , Networking , QoS , SCCM , SUP , System Center , System Center 2010 , System Center 2012 , System Center 2012 R2 , Update , Web Server , Windows Update , WSUS

Логи IIS — очистка — blog.

bissquit.com

bissquit.com

Веб-сервер IIS в процессе своей работы генерирует достаточно большие объемы log-файлов. Все бы ничего, но по умолчанию логи IIS располагаются на системном диске, которому обычно не предоставляют большой объем. Хорошо, если у вас виртуальная машина и вы можете просто не обращать внимание на нехватку диска C:\, увеличивая его объем по необходимости, благо функционал виртуальных машин Hyper-V второго поколения позволяет увеличивать размер даже системного диска без выключения сервера, прямо налету. А если у вас такой возможности нет? В таком случае разрастание логов может стать для вас серьезной проблемой.

В статье я расскажу как обращаться с log-файлами IIS и автоматизировать процесс удаления.

Если вам интересна тематика Windows Server, рекомендую обратиться к тегу Windows Server на моем блоге.

По умолчанию логи IIS располагаются в каталоге %SystemDrive%\inetpub\logs\LogFiles. Сигналом для их очистки может служить истощающееся быстрыми темпами свободное место системного диска. В этом случае системные администраторы начинают искать что же занимает столько места и благополучно пропускают папку inetpub, поскольку по умолчанию она практически ничего не весит:

В этом случае системные администраторы начинают искать что же занимает столько места и благополучно пропускают папку inetpub, поскольку по умолчанию она практически ничего не весит:

Но почему? Дело в том, что изначально вы не имеете разрешений на вложенные папки, следовательно не можете увидеть их реальный объем:

Попробуйте зайти в каждую подпапку каталога %SystemDrive%\inetpub\logs\LogFiles, соглашаясь с назначением необходимых разрешений и в итоге увидите, что реальный объем папок не так уж и мал:

Разумеется у меня приведены в пример скриншоты с тестового сервера. Объем логов серверов в продакшене может достигать десятков и сотен гигабайт совершенно спокойно.

Итак, проблема найдена, пора заняться очисткой. Теоретически её можно проводить и вручную, но в этом нет никакого смысла и проще все сделать скриптами, в некоторых случаях достаточно даже одной команды PowerShell. В одной из статей по Exchange 2013 (см. Очистка папки Logging Exchange 2013) я уже рассматривал вопрос автоматизации процесса очистки логов, но не помешает напомнить о нем и в этой статье.

Команда для очистки log-файлов в нашем случае будет выглядеть следующим образом:

PowerShell

gci ‘C:\inetpub\logs\LogFiles’ -Include ‘*.log’ -Recurse | ? LastWriteTime -LT (Get-Date).AddDays(-3) | Remove-Item

gci ‘C:\inetpub\logs\LogFiles’ -Include ‘*.log’ -Recurse | ? LastWriteTime -LT (Get-Date).AddDays(-3) | Remove-Item |

В командлете (Get-Date).AddDays(-3) вместо значения -3 задайте свое. -3 говорит о том, что будут удалены все файлы старше трех дней. Для меня это оптимальное значение, для вас оно может отличаться. В продакшене рекомендую оставлять минимум неделю истории, а если позволяет свободное место, то и целый месяц не будет лишним.

Создадим отдельную учетную запись, администратором её делать не нужно:

Дадим учетной записи права Вход в качестве пакетного задания 1 (через оснастку управления политиками gpedit. msc):

msc):

Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя

Дальше необходимо выдать пользователю права на каталог %SystemDrive%\inetpub\logs\LogFiles. Достаточно прав на чтение + права на удаление файлов и папок:

Снова открываем окно назначения прав и заменяем разрешения всех дочерних элементов родительскими (без этого работать не будет, ведь на этом каталоге отключено наследование):

Следующий шаг — создание запланированного задания (в аргументах вставьте команду, о которой речь шла выше):

Не забудьте проверить задание — выполните вручную и если все прошло хорошо (см. журнал задания), поставьте выполнение через 2-3 минуты от текущего времени, чтобы проверить как оно работает при автоматическим запуске. При этом убедитесь, что старые файлы действительно удалились.

Notes:

- Вход в качестве пакетного задания ↩

comments powered by HyperComments

Как установить сертификаты в Microsoft IIS 8.

x

x

В этой статье подробно рассказывается, как установить сертификаты в Microsoft IIS 8.x.

- Откройте ZIP-файл, содержащий ваш сертификат. Сохраните файл с именем your_domain_name.cer на рабочий стол защищаемого веб-сервера.

- На начальном экране щелкните или найдите Internet Information Services (IIS) Manager и откройте его.

- Нажмите на имя сервера.

- В центральном меню дважды щелкните значок » Сертификаты сервера » в разделе «IIS» (она находится в середине меню).

- В меню «Действия» (справа) нажмите « Завершить запрос сертификата… » откроет мастер полного запроса сертификата.

- Перейдите к файлу your_domain_name.cer, который был вам предоставлен. Затем вам потребуется ввести понятное имя. Понятное имя не является частью самого сертификата, но используется сервером администратору, чтобы легко отличить сертификат. Выберите размещение нового сертификата в Личное хранилище сертификатов .

- При нажатии «ОК» сертификат будет установлен на сервер.

- После успешной установки SSL-сертификата на сервер вам потребуется назначить этот сертификат соответствующему веб-сайту с помощью IIS.

- В меню «Подключения» главного окна диспетчера информационных служб Интернета (IIS) выберите имя сервера, на который был установлен сертификат.

- В разделе «Сайты» выберите сайт, который необходимо защитить с помощью SSL.

- В меню «Действия» (справа) нажмите « Привязки… «. Откроется окно «Привязки сайта».

- В окне «Привязки сайта» нажмите « Добавить… ». Откроется окно «Добавить привязку сайта».

- В разделе «Тип» выберите https . IP-адрес должен быть IP-адресом сайта или All Unassigned, а порт, через который трафик будет защищен SSL, обычно равен 443. В поле «Сертификат SSL» должен быть указан сертификат, который был установлен на шаге 7.

- Нажмите «ОК».

- Теперь ваш SSL-сертификат установлен, а веб-сайт настроен на прием безопасных соединений.

Как установить и настроить SSL-сертификат в Windows Server 2012 — IIS 8 и Windows Server 2012 R2 — IIS 8.5 (несколько сертификатов с использованием SNI)

- Откройте ZIP-файл, содержащий ваш сертификат. Сохраните файл с именем your_domain_name.cer на рабочий стол защищаемого веб-сервера.

- На начальном экране нажмите или найдите Диспетчер информационных служб Интернета (IIS) и откройте его.

- Нажмите на имя сервера.

- В центральном меню дважды щелкните кнопку « Сертификаты сервера » в разделе «IIS» (она находится в середине меню).

- В меню «Действия» (справа) нажмите « Завершить запрос сертификата… ». Откроется мастер завершения запроса сертификата.

- Перейдите к предоставленному вам файлу your_domain_name.cer. Затем вам будет необходимо ввести понятное имя. Понятное имя не является частью самого сертификата, но используется администратором сервера, чтобы легко отличить сертификат.

Выберите размещение нового сертификата в Личное хранилище сертификатов .

Выберите размещение нового сертификата в Личное хранилище сертификатов . - При нажатии «ОК» сертификат будет установлен на сервер.

Примечание: Существует известная проблема в IIS 8, приводящая к следующей ошибке: «Не удалось удалить сертификат». Если это тот же сервер, на котором вы создали CSR, то в большинстве случаев сертификат действительно установлен. Просто закройте диалоговое окно и нажмите «F5», чтобы обновить список сертификатов сервера. Если новый сертификат теперь находится в списке, значит, он был установлен на сервер, но вы можете проверить и убедиться, что сертификат находится в хранилище сертификатов веб-хостинга. Если его нет в списке, вам нужно будет перевыпустить сертификат, используя новый CSR. После создания нового CSR войдите в свою учетную запись и нажмите кнопку замены для своего сертификата.

- После успешной установки SSL-сертификата на сервер вам потребуется назначить этот сертификат соответствующему веб-сайту с помощью IIS.

- В меню «Подключения» главного окна диспетчера информационных служб Интернета (IIS) выберите имя сервера, на который был установлен сертификат.

- В разделе «Сайты» выберите сайт, который необходимо защитить с помощью SSL.

- В меню «Действия» (справа) нажмите « Привязки… «. Откроется окно «Привязки сайта».

- В окне «Привязки к сайту» нажмите « Добавить… ». Откроется окно «Добавить привязку к сайту».

- В разделе «Тип» выберите https . IP-адрес должен быть IP-адресом сайта или Все неназначенные, а порт, через который трафик будет защищен SSL, обычно равен 443. В поле «Сертификат SSL» должен быть указан сертификат, который был установлен на шаге 7.

- Нажмите «ХОРОШО.»

- Теперь ваш первый SSL-сертификат установлен, а веб-сайт настроен на прием безопасных соединений.

- Повторите шаги для создания CSR для вашего 2+ сайта.

- Установите файл сертификата, как указано выше, до шага 12.

- В разделе «Тип» выберите https . IP-адрес должен быть IP-адресом сайта или All Unassigned, а порт, через который трафик будет защищен SSL, обычно равен 443. Введите имя хоста, которое вы будете защищать, и установите флажок Require Server Name Indication . . Это необходимо для всех дополнительных сайтов (не требуется на основном сайте, как показано на шаге 13). В поле «Сертификат SSL» должен быть указан сертификат, установленный на шаге 7 для вашего дополнительного сертификата.

- Нажмите «ОК».

- Теперь ваш второй сертификат SSL установлен, а веб-сайт настроен на прием безопасных соединений.

- Повторите шаги с шестнадцатого по девятнадцатый, чтобы настроить любые другие дополнительные сайты.

Пошаговое руководство Как разместить статический веб-сайт с помощью IIS в Windows Server 2016 — просто случайная информация о Microsoft Azure и вычислительной технике

Если вы хотите опубликовать контент для доступа через Интернет или подключение к интрасети, вы можете добавить веб-сайта на ваш веб-сервер для хранения содержимого. Во время установки информационных служб Интернета (IIS) конфигурация веб-сайта по умолчанию создается в каталоге \Inetpub\Wwwroot на вашем веб-сервере. Вы можете либо использовать этот каталог по умолчанию для публикации своего веб-контента, либо создать каталог в любом месте файловой системы по вашему выбору.

Во время установки информационных служб Интернета (IIS) конфигурация веб-сайта по умолчанию создается в каталоге \Inetpub\Wwwroot на вашем веб-сервере. Вы можете либо использовать этот каталог по умолчанию для публикации своего веб-контента, либо создать каталог в любом месте файловой системы по вашему выбору.

При добавлении веб-сайта в IIS в файле ApplicationHost.config создается запись сайта. Запись указывает сетевую привязку для сайта, сопоставляет сайт с расположением в файловой системе и, при необходимости, указывает учетные данные пользователя для доступа к содержимому.

Что такое информационные службы Интернета (IIS)?

Информационные службы Интернета (IIS) — это гибкий веб-сервер общего назначения от Microsoft, работающий в системах Windows для обслуживания запрошенных HTML-страниц или файлов.

Веб-сервер IIS принимает запросы от удаленных клиентских компьютеров и возвращает соответствующий ответ.

Эта базовая функциональность позволяет веб-серверам обмениваться информацией и доставлять ее по локальным сетям, таким как корпоративные интрасети, и глобальным сетям, таким как Интернет. Веб-сервер может доставлять информацию пользователям в нескольких формах, таких как статические веб-страницы, закодированные в HTML, посредством обмена файлами в виде загрузки и выгрузки; и текстовые документы, файлы изображений и многое другое.

Веб-сервер может доставлять информацию пользователям в нескольких формах, таких как статические веб-страницы, закодированные в HTML, посредством обмена файлами в виде загрузки и выгрузки; и текстовые документы, файлы изображений и многое другое.

Новые возможности IIS 10.0

- HTTP/2

- IIS на сервере Nano

- IIS в контейнерах

- Управление IIS

- Заголовки узлов с подстановочными знаками

- Пул потоков IIS идеальная оптимизация ЦП для оборудования NUMA

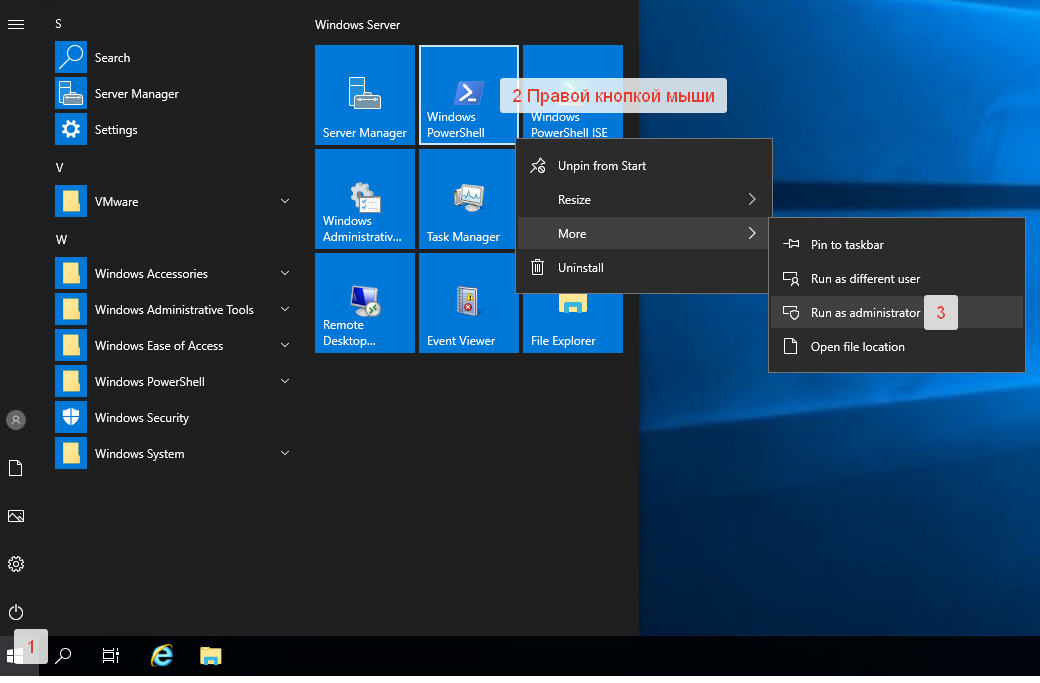

1 — Нажмите «Пуск», а затем щелкните правой кнопкой мыши Windows PowerShell, щелкните «Еще» «Запуск от имени администратора»

2 — Откройте PowerShell с правами администратора и запустите Командлет Install-WindowsFeature , как показано ниже.

Install-WindowsFeature -name Web-Server -IncludeManagementTools

3 – Установка успешно завершена, после чего мы можем выполнить простой тест, открыв веб-браузер и перейдя на сервер, на котором установили IIS . Вы должны увидеть страницу IIS по умолчанию.

Вы должны увидеть страницу IIS по умолчанию.

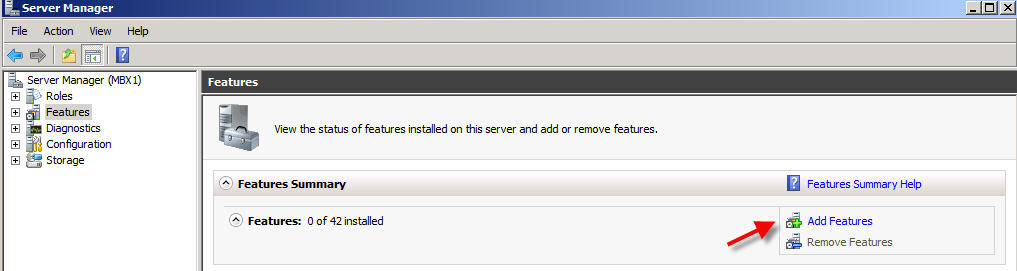

4 – Откройте Диспетчер серверов , щелкните Инструменты , а затем щелкните I Информационные службы Интернета (IIS), Менеджер

5 – На панели Подключения щелкните правой кнопкой мыши узел Сайты в дереве и выберите Добавить веб-сайт

6 – В диалоговом окне Добавить веб-сайт , введите понятное имя для вашего веб-сайта в поле «Имя сайта», затем . Нажмите «ОК». (…) для навигации по файловой системе, чтобы найти папку. ( Примечание: Лучше всего создать папку в вашем C: специально для ваших сайтов. Я назвал свой NewHelpTech)

8 – Если вам не нужно вносить какие-либо изменения на сайт, и вы хотите, чтобы веб-сайт был немедленно доступен, установите флажок Начать веб-сайт немедленно , затем

Нажмите ХОРОШО.

applicationHost>

applicationHost>

Выберите размещение нового сертификата в Личное хранилище сертификатов .

Выберите размещение нового сертификата в Личное хранилище сертификатов .