Windows server 2018 server ftp сервер: Настройка FTP-сервера на Windows Server 2019

Содержание

Настраиваем высоко-доступный сервер FTP в существующем файловом кластере на базе Windows Server 2012 R2 Failover Cluster (без выделенного диска под роль FTP)

Возникла необходимость в развёртывании сервера FTP с анонимной авторизацией для внутренних задач в локальной сети. И чтобы не плодить лишние сущности, то есть не разворачивать дополнительный сервер исключительно под эту задачу, возникло желание использовать существующие файловые сервера. В нашем случае файловый сервис реализован на базе двух серверов состоящих в кластере Failover Cluster на Windows Server 2012 R2 и использующих общее дисковое хранилище. Решение предлагаемое Microsoft для кластеризации FTP на базе Failover Cluster в статье KB974603 — How to configure FTP for IIS 7.0 or higher in a Windows Server 2008 or Windows Server 2012 failover cluster нам в чистом виде не подошло, так как оно предполагает наличие выделенного общего кластерного диска, а в нашей ситуации вся доступная ёмкость общего дискового хранилища в кластере уже была отдана под роль файлового сервиса. Статья The Admin’s Window — Configuring highly available FTP server on a Windows Server 2008 failover cluster (without FTP dedicated storage) натолкнула на размышления о том, как можно обойти эту ситуацию.

Статья The Admin’s Window — Configuring highly available FTP server on a Windows Server 2008 failover cluster (without FTP dedicated storage) натолкнула на размышления о том, как можно обойти эту ситуацию.

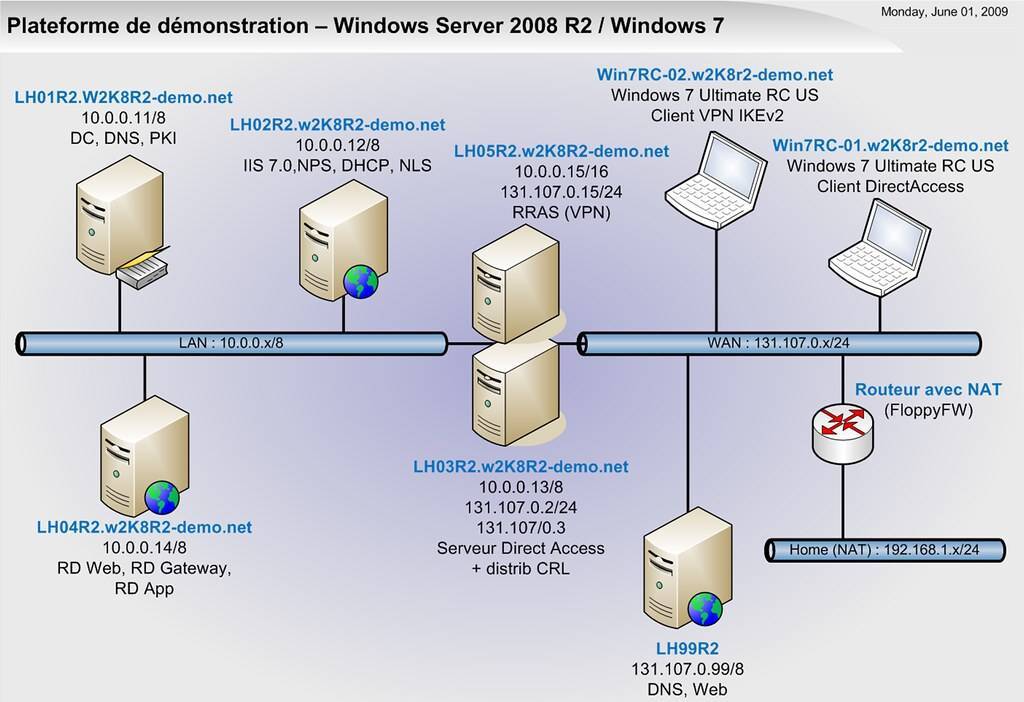

В этой статье описан метод небольшого изменения существующей кластерной конфигурации таким образом, чтобы можно было для роли сервера высоко-доступного FTP использовать кластерную группу ресурсов (в том числе и общую дисковую емкость) существующего файлового кластера. Несмотря на то, что указанной статье без малого три года и речь в ней шла о Windows Server 2008/2008 R2 и IIS 7, мы решили попробовать реализовать данный сценарий на Windows Server 2012 R2, добавив в предложенную реализацию функционал общей конфигурации IIS как описано в KB974603. Однако после развертывания и тестирования такой конфигурации стало понятно, что в ней тоже есть свои недостатки. В дальнейшем после некоторых экспериментов получилось собрать такую конфигурацию, при которой на узлах существующего файлового кластера для кластерного экземпляра службы FTP используется отдельная кластерная группа ресурсов. При этом IIS на узлах кластера использует общую конфигурацию (IIS Shared Configuration), а корневая папка высоко-доступного FTP-узла указывает также на сетевой каталог в файловом кластере. Для наглядности приведу получившуюся конфигурацию в схематичном виде:

При этом IIS на узлах кластера использует общую конфигурацию (IIS Shared Configuration), а корневая папка высоко-доступного FTP-узла указывает также на сетевой каталог в файловом кластере. Для наглядности приведу получившуюся конфигурацию в схематичном виде:

В соответствии с этой схемой весь процесс настройки высоко-доступного сервера FTP в существующем файловом кластере на базе Windows Server 2012 R2 Failover Cluster будет состоять из следующих шагов:

1. Подготавливаем инфраструктуру

2. Устанавливаем роль веб-сервера IIS на всех узлах кластера

3. Создаём в файловом кластере общую папку для файлов IIS Shared Configuration

4. Настраиваем общую конфигурацию IIS на всех узлах кластера

5. Создаём в файловом кластере общую папку для корневого каталога будущего FTP-узла

6. Создаём и настраиваем FTP-узел

6.1. Создаём новый FTP-узел

6.2. Создаём отдельный пул приложений IIS для FTP-узла

6.3. Изменяем учетную запись анонимного доступа к FTP-узлу

6. 4. Проверяем доступность FTP-узла с разных серверов

4. Проверяем доступность FTP-узла с разных серверов

7. Настраиваем высокую доступность для службы FTP

8. Настраиваем FTP Site Binding

9. Включаем в файловом кластере дисковую квоту для корневого каталога FTP-узла

10. Проверяем работу FTP-клиентом на скорость и порт Passive-режима

1. Подготовка инфраструктуры

В отдельном OU в домене создадим учетную запись компьютера с именем, которое мы планируем использовать в дальнейшем для создания кластерного ресурса FTP. Эта учетная запись будет использоваться в качестве Cluster Name Object (CNO). После создания учетной записи нам необходимо будет её выключить, чтобы служба кластеризации смогла использовать этот объект. В соответствии с нашей схемой для экземпляра кластера Failover Cluster уже используется учетная запись KOM-AD01-FSFC01, и мы создадим и отключим учетную запись KOM-AD01-FSFTP – для будущей кластеризованной службы FTP Server, которая будет работать на базе этого кластера.

В свойствах безопасности учетной записи KOM-AD01-FSFTP добавляем полные разрешения для учетной записи KOM-AD01-FSFC01, чтобы служба кластера могла беспрепятственно сконфигурировать CNO службы FTP. Доступ предоставим как на сам объект, так и на его дочерние объекты.

Далее создадим в домене две служебные учетные записи пользователей:

1) s-FTP-SVCFG – Учётная запись будет использоваться для доступа служб IIS с узлов кластера (с серверов KOM-AD01-FS03 и KOM-AD01-FS04) к специальной сетевой папке, в которой будут размещаться файлы общей конфигурации IIS Shared Configuration. Эта же учетная запись будет использоваться для пула приложений IIS, на котором будет работать FTP-узел.

2) s-FTP-IUSR — Учетная запись будет использоваться для доступа к специальной сетевой папке, которая будет выступать в качестве корневой для размещения контента FTP-узла (в качестве замены встроенного локального идентификатора безопасности IUSR используемого для анонимной авторизации).

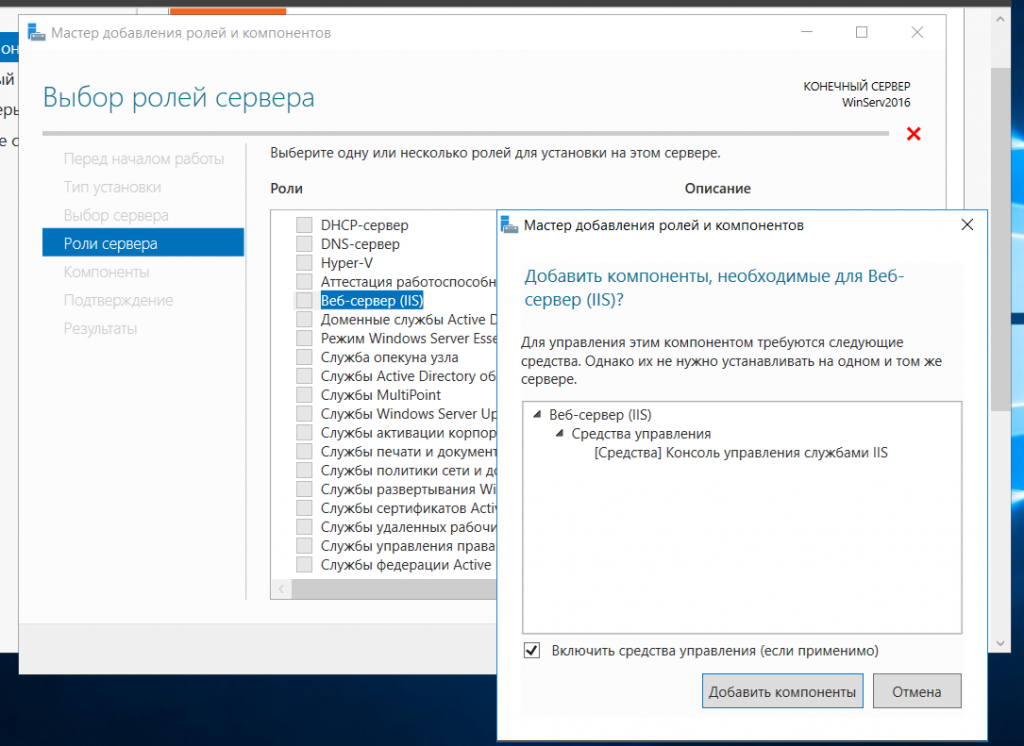

2. Устанавливаем роль веб-сервера IIS на всех узлах кластера

Через оснастку Server Manager устанавливаем компоненты роли Web Server на оба сервера.

Оставляем включенные по умолчанию компоненты при выборе установки роли Web Server и добавляем необходимую для нашей задачи компоненту FTP Service

Первоначальное желание максимально минимизировать установку IIS с экспериментами по установке отдельно лишь службы FTP Service (без установки предлагаемых по умолчанию компонент IIS) показали то, что в результате такой установки полноценно управлять конфигурацией IIS/FTP в оснастке IIS Manager не представляется возможным. Именно поэтому мы и оставляем к установке предложенные по умолчанию компоненты IIS.

3. Создаём общую папку для файлов IIS Shared Configuration

Создадим в нашем файловом кластере KOM-AD01-FSCL01 общую папку и предоставим созданной ранее учетной записи s-FTP-SVCFG полный доступ к этой папке на уровне свойств общего доступа…

Для порядка внутри этой сетевой папки создадим подкаталог с именем будущего FTP-кластера и предоставим учетной записи s-FTP-SVCFG полные права на этот каталог на уровне NTFS…

Так как этот подкаталог будет содержать конфигурационные файлы, критичные для работы IIS, и соответственно серверов в целом, отключим наследование разрешений NTFS с каталога верхнего уровня, чтобы в итоге к данным каталога имели доступ только Администраторы сервера, Учетная запись SYSTEM (например для возможности корректного бэкапа) и наша сервисная учетная запись s-FTP-SVCFG.

4. Настраиваем общую конфигурацию IIS на всех узлах кластера

Для того чтобы оба узла кластера использовали единые настройки конфигурации IIS включим и настроим функционал IIS Shared Configuration. Нам необходимо, чтобы роль Web Server была свеже-установленной на обоих серверах и не имела каких-то сконфигурированных и работающий веб-узлов. Начать настройку можно с любого из серверов. В нашем примере мы начнём общей конфигурации IIS настройку с сервера KOM-AD01-FS03. Откроем оснастку IIS Manager, перейдём в дереве навигации на уровень сервера и в разделе настроек Management выберем пункт Shared Configuration

Первым делом нам нужно будет создать базовые файлы конфигурации в общей папке, которую мы создали на предыдущем этапе, то есть выгрузить с текущего узла текущие настройки IIS. Для этого воспользуемся действием Export Configuration

В открывшейся диалоговой форме укажем путь к соответствующей сетевой папке а в качестве Connect As можем указать учетную запись s-FTP-SVCFG, заодно тем самым мы проверим корректность настроенного нами ранее доступа к этой папке для этой учетной записи. Два раза введём пароль Encryption Keys, который нужен для того, чтобы зашифровать имеющиеся в настройках IIS данные параметров безопасности (например сохранённые учетные записи). Запомним этот пароль, так как он потребуется нам в дальнейшем при подключении серверов IIS к создаваемым файлам этой общей конфигурации.

Два раза введём пароль Encryption Keys, который нужен для того, чтобы зашифровать имеющиеся в настройках IIS данные параметров безопасности (например сохранённые учетные записи). Запомним этот пароль, так как он потребуется нам в дальнейшем при подключении серверов IIS к создаваемым файлам этой общей конфигурации.

Если экспорт файла будет произведён успешно, мы получим соответствующее уведомление об этом. Убедиться в успешности экспорта также мы сможем проверив содержимое каталога, в котором должны были появиться файлы общей конфигурации IIS.

Теперь созданные файлы общей конфигурации IIS нужно подключить к обоим серверам. Начнём здесь же, на сервере KOM-AD01-FS03, в оснастке IIS Manager в свойствах Shared Configuration включаем опцию использования общей конфигурации – Enable shared configuration, указываем путь к соответствующей общей папке и учетную запись от имени которой будет происходить подключение к этой папке — s-FTP-SVCFG

После нажатия Apply нас попросят ввести пароль шифрования, который был задан в процессе экспорта конфигурации …

…и после успешного подключения IIS к файлам общей конфигурации нас предупредят о том, что для возможности дальнейшей настройки конфигурации IIS нам необходимо перезапустить консоль IIS Manager

То же самое повторяем на втором сервере — KOM-AD01-FS04. При этом, как вы наверно уже поняли, экспорт выполнять не нужно, так как второй сервер сразу подключается к уже созданной сетевой конфигурации IIS. Поэтому на втором сервере достаточно включить опцию Enable shared configuration, указать путь размещения конфигурационных файлов и учетную запись, от имени которой будет произведено это подключение по аналогии с тем, как это было сделано на первом сервере.

При этом, как вы наверно уже поняли, экспорт выполнять не нужно, так как второй сервер сразу подключается к уже созданной сетевой конфигурации IIS. Поэтому на втором сервере достаточно включить опцию Enable shared configuration, указать путь размещения конфигурационных файлов и учетную запись, от имени которой будет произведено это подключение по аналогии с тем, как это было сделано на первом сервере.

5. Создаём общую папку корневого каталога будущего FTP-узла

Создадим в нашем файловом кластере KOM-AD01-FSCL01 ещё одну сетевую папку, которая будет выступать в качестве корневого каталога для будущего FTP-узла. На уровне сетевого доступа предоставим к этой папке полный доступ для учетной записи s-FTP-IUSR и доступ на чтение для учетной записи s-FTP-SVCFG

Для порядка внутри этой сетевой папки создадим подкаталог с именем будущего FTP-кластера. Соответственно на уровне прав доступа NTFS доступа предоставим к этой папке полный доступ для учетной записи s-FTP-IUSR и доступ на чтение для учетной записи s-FTP-SVCFG

Позже мы вернёмся к дополнительной настройке данной сетевой папки в файловом кластере.

6. Создаём и настраиваем FTP-узел

Выполняем создание и настройку FTP-сайта. Сделать это можно по сути на любом сервере, так как у нас уже используется общая конфигурация IIS.

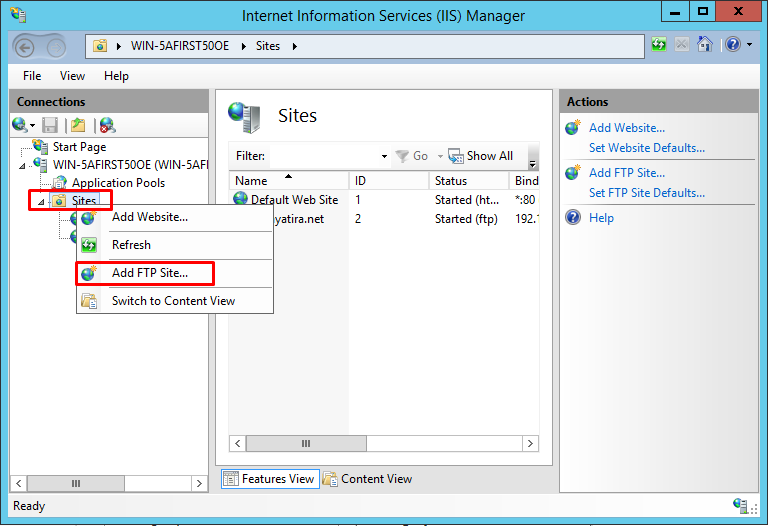

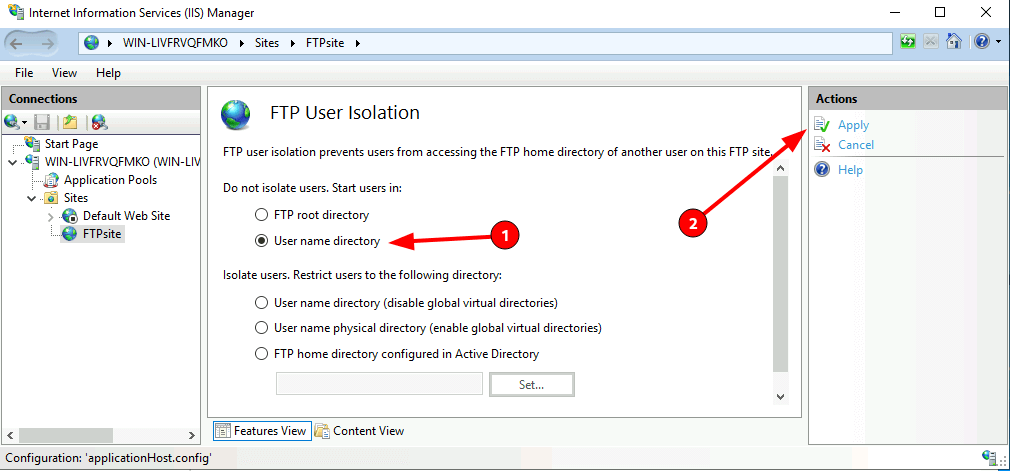

6.1. Создаём новый FTP-узел

Открываем оснастку IIS Manager, в дереве навигации Connections выбираем Sites > Add FTP Site… В открывшейся диалоговой форме создания нового FTP-узла вводим его имя и путь к корневой папке, в которой будет размещаться файловый контент. В качестве корневой папки FTP-узла указываем созданный ранее подкаталог в соответствующей сетевой папке.

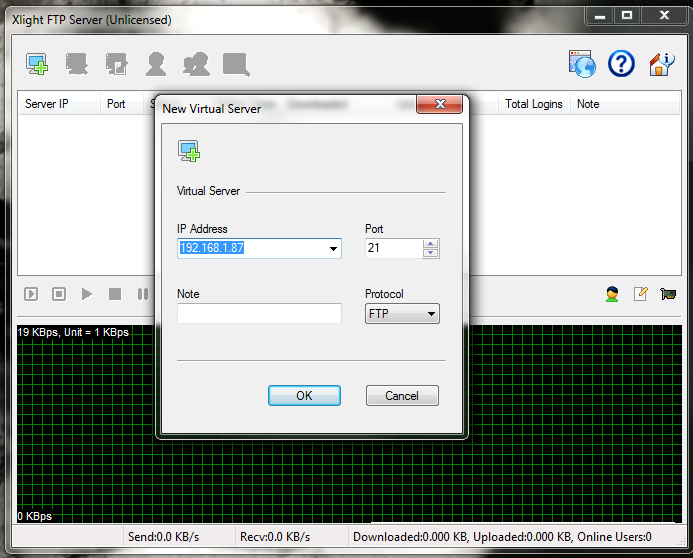

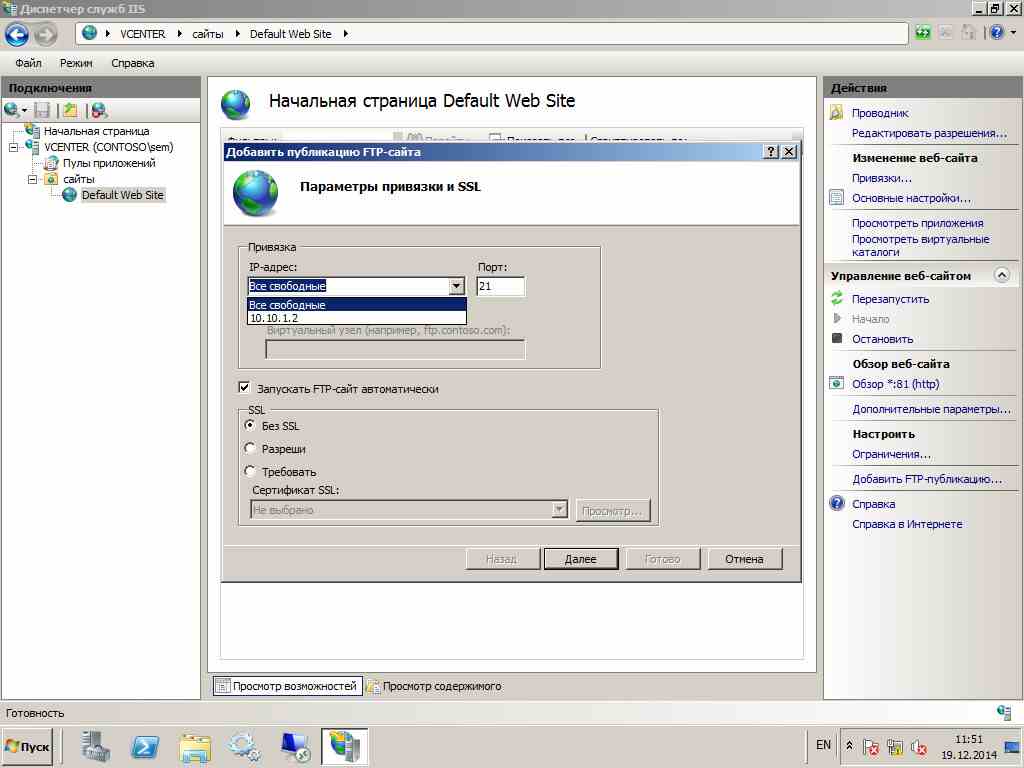

Далее нам будет предложено выбрать IP адрес на котором будет создан прослушиватель входящих подключений. Оставим предложенное значение по умолчанию. Позднее, после создания FTP-кластера мы изменим эту настройку. Параметры SSL в нашем случае некритичны и поэтому мы их отключаем, однако при желании позднее мы всегда сможем изменить настройку параметров SSL

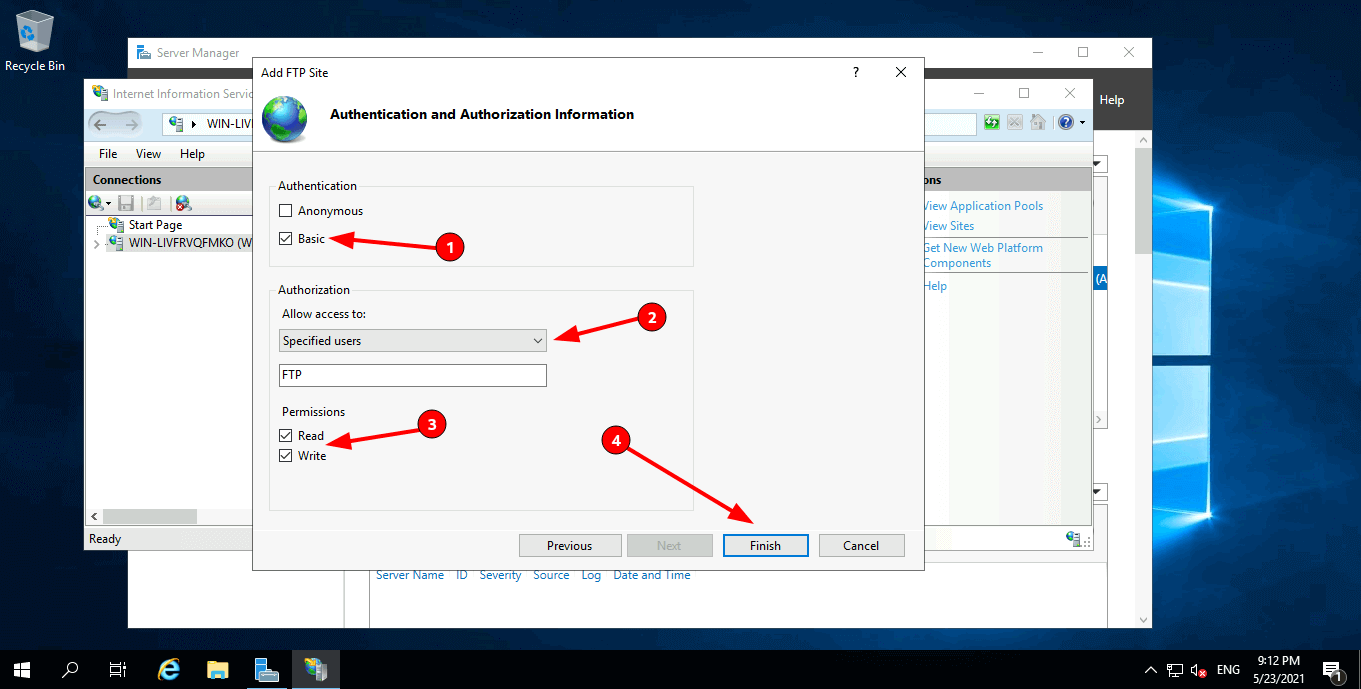

Далее нам будет предложено выбрать режим аутентификации для нашего FTP-узла и настроить основное правило доступа к корню узла. Опять же при необходимости позднее можно будет настроить разрешения на запись на отдельные подпапки создаваемые в корне.

Опять же при необходимости позднее можно будет настроить разрешения на запись на отдельные подпапки создаваемые в корне.

После этого FTP-узел будет создан и запущен фактически на обоих серверах по отдельности но с одинаковыми настройками. Теперь нам нужно выполнить дополнительную настройку созданного FTP-узла.

6.2. Создаём отдельный пул приложений IIS для FTP-узла

Создадим новый отдельный пул приложений IIS (Application Pools > Add Application Pool…) и зададим ему созвучное FTP-узлу имя..

В свойствах созданного пула приложений укажем для его выполнения учетную запись s-FTP-SVCFG (выбираем созданный пул приложений и изменяем Advanced Settings > Identity > Custom account)

Теперь созданный пул приложений нужно назначить нашему FTP-узлу. Выбираем FTP-узел и вызываем окно базовых настроек узла (Sites > Имя FTP-узла > Basic Settings…)

В открывшейся диалоговой форме базовых настроек выбираем только что созданный нами Application pool и нажимаем Test Settings чтобы проверить то, что учетная запись пула приложений может получить доступ на чтение корневой папки FTP-узла (Physical path)

И если разрешения на сетевую папку, выступающую в качестве коневой папки FTP были установлены нами ранее верно, то мы сможем удостовериться в том, что проверка подключения нашего пула приложений к этому самому корню FTP проходит успешно.

6.3. Изменяем учетную запись анонимного доступа к FTP-узлу

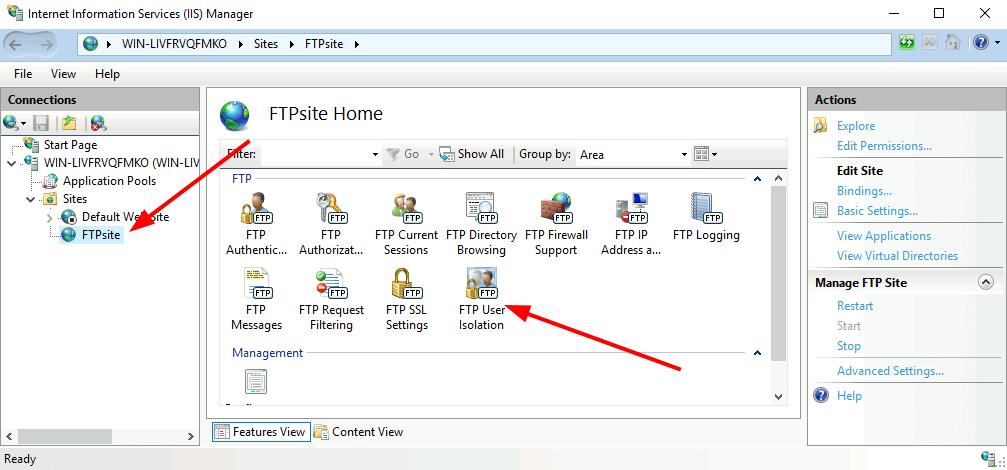

Так как корневой каталог нашего FTP-узла расположен в сетевой папке, нам нужно изменить учетные данные от имени которых FTP-клиенты будут обращаться к этой папке. Для этого откроем свойства Anonymous Authentication в Sites > Имя FTP-узла > FTP Authentication, вызовем пункт меню Edit и заменим используемое по умолчанию значение IUSR на учетную запись s-FTP-IUSR, которой мы ранее предоставили полный доступ к этой самой папке

6.4. Проверяем доступность FTP-узла с разных серверов

Проделанных настроек достаточно для того, чтобы наш FTP-узел стал доступен FTP-клиентам из сети по отдельности на каждом сервере.

Однако перед тем, как проверить доступность только что созданного и настроенного FTP-узла (по отдельности на каждом сервере), нам нужно обратить внимание ещё на пару моментов:

1) Убедиться в том, что при добавлении роли Web Server на оба сервера в Windows Firewall были автоматически добавлены и включены правила, разрешающие подключения к службе Microsoft FTP Service в режиме Active и Passive…

Если так получилось, что по какой-то причине этих правил нет или вообще используется какой-то сторонний брандмауэр, то можно создать необходимые правила самостоятельно используя материалы изложенные в статьях IIS. net — Configuring FTP Firewall Settings in IIS 7 и OSzone.net — Контекст командной строки Netsh advfirewall

net — Configuring FTP Firewall Settings in IIS 7 и OSzone.net — Контекст командной строки Netsh advfirewall

2) Выполнить на обоих серверах перезапуск службы Microsoft FTP Service (FTPSVC). Это необходимо для того, чтобы служба перечитала настройки выполненные нами в IIS. Практическое хождение по граблям показало то, что !в некоторых случаях! при реконфигурации настроек FTP в IIS при использовании общей конфигурации, для вступления их в силу порой не помогает ни перезапуск узла в консоли IIS Manager, ни даже перезапуск сервера IIS, а спасает именно перезапуск самой службы Microsoft FTP Service на на всех узлах, использующих общую конфигурацию IIS.

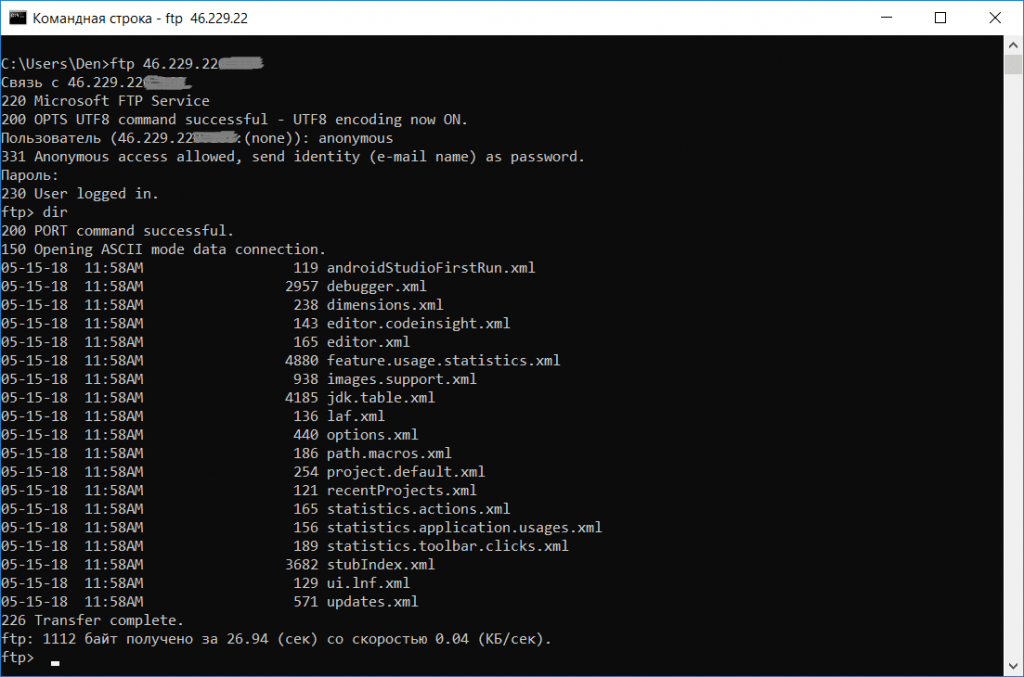

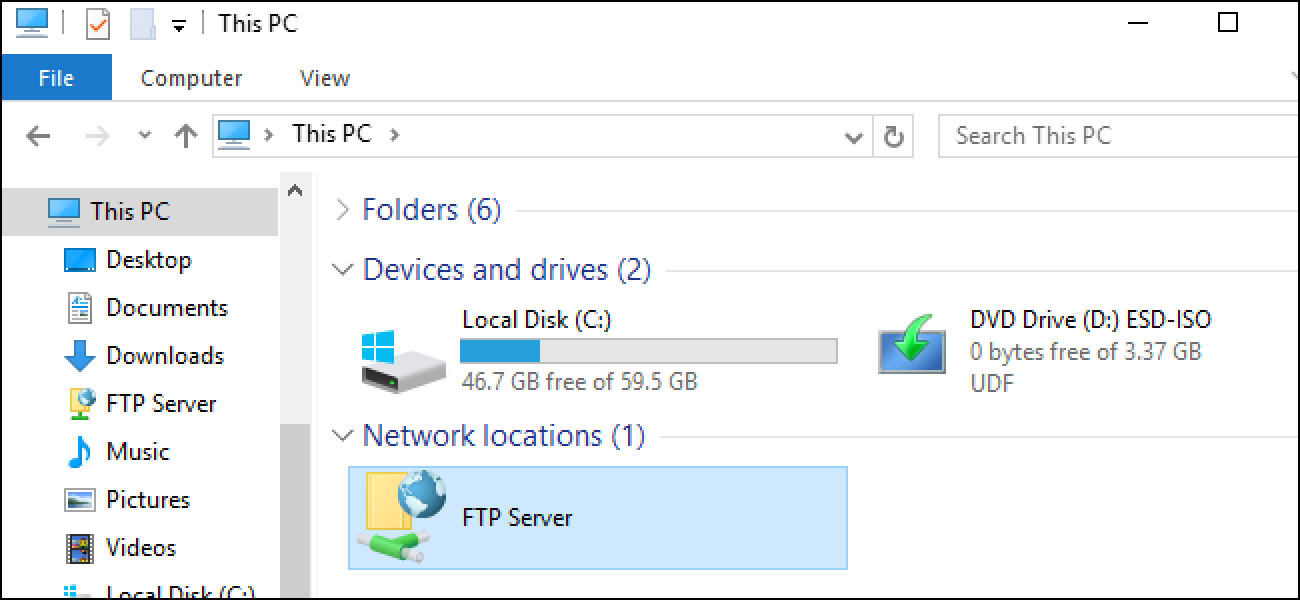

Теперь можно проверить доступность FTP-узла по отдельности на каждом сервере. Например, доступность FTP-узла с сервера KOM-AD01-FS03 проверим с помощью утилиты командной строки ftp, а с сервера KOM-AD01-FS04 с помощью Windows Explorer…

Если результат проверок положительный, то можно переходить к процессу создания FTP-кластера.

7. Настраиваем высокую доступность для службы FTP

Из ранее упомянутой статьи KB974603 скопируем содержимое скрипта для создания кластерной роли FTP в IIS в файл с именем Clusftp7.vbs и на обоих серверах разместим этот файл в расположение

%systemroot%\System32\Inetsrv\Clusftp7.vbs

Читатели нашего блога также могут загрузить копию скрипта по ссылке.

Теперь на основе этого скрипта нам нужно создать новую кластерную роль. Для этого на любом из серверов в оснастке Failover Cluster Manager выбираем кластер KOM-AD01-FSFC01 > Roles > Configure Role…

В открывшемся мастере добавления кластерных ролей выбираем добавление роли на основе универсального сценария — Generic Script

Затем указываем путь размещения скрипта (напомню, что он должен быть идентичен на всех узлах кластера) — %systemroot%\System32\Inetsrv\Clusftp7. vbs

vbs

На шаге Client Access Point указываем имя будущего кластерного экземпляра FTP и его IP-адрес. Именно эти данные в дальнейшем будут использовать FTP-клиенты для подключения к высоко доступному FTP-серверу.

Нажимаем Next, и после того, как мастер проверит доступность учетной записи KOM-AD01-FSFTP в домене, нам будет предложено выбрать общие диски для новой роли… Исходя из первоначальных условий нашей задачи у нас таких дисков нет, и поэтому мы просто переходим к следующему шагу мастера…

Далее мастер выполнит создание новой кластерной роли и покажет нам статус выполнения задачи.

Далее в оснастке Failover Cluster Manager на вкладке управления кластерными ролями проверим состояние вновь созданной роли и просмотрим ресурсы этой роли…

Небольшое замечание относительно использования универсального сценария. Если вы планируете создание нескольких FTP-сайтов, то для них всех согласно KB974603 можно использовать один и тот же скрипт в том случае, если скрипт используется без модификаций. В случае же если скрипт каким-то образом модифицируется под определённый FTP-сайт, то для других сайтов возможно потребуется добавление отдельной роли с копией скрипта с изменением его имени, например Clftp7-2.vbs для второго сайта, Clftp7-3.vbs – для третьего и т.п.

В случае же если скрипт каким-то образом модифицируется под определённый FTP-сайт, то для других сайтов возможно потребуется добавление отдельной роли с копией скрипта с изменением его имени, например Clftp7-2.vbs для второго сайта, Clftp7-3.vbs – для третьего и т.п.

При создании кластерной роли должна быть выполнена автоматическая регистрация указанного имени FTP-кластера в DNS. Проверим доступность созданного кластерного ресурса заодно убедившись в том, что имя без проблем разрешается в IP-адрес, то есть динамическая регистрация имени Client Access Point в DNS прошла успешно. Ну и сразу же проверяем доступность нашего кластеризованного FTP-узла.

8. Настраиваем Site Binding для ограничения TCP-прослушивателей

Если наши сервера имеют несколько сетевых адаптеров, которые используются для разных служб и приложений, то возможно имеет смысл подумать о дополнительных мерах безопасности на сетевой уровне. Ранее, в процессе создания FTP-узла в качестве Binding IP Address мы указали значение All Unassigned. Это значит что TCP-прослушиватель поднимаемый на серверах службой FTP Service будет принимать соединения на порт FTP-узла (в нашем случае это порт TCP 21) на всех сетевых интерфейсах сервера. Поэтому для повышения уровня безопасности в целом мы можем ограничить Binding лишь IP адресом, отвечающим за нашу кластерную роль. Для этого в оснастке IIS Manager выберем наш FTP-узел > Edit Bindings и вместо значения * выберем из ниспадающего списка IP адрес нашей кластерной роли FTP.

Это значит что TCP-прослушиватель поднимаемый на серверах службой FTP Service будет принимать соединения на порт FTP-узла (в нашем случае это порт TCP 21) на всех сетевых интерфейсах сервера. Поэтому для повышения уровня безопасности в целом мы можем ограничить Binding лишь IP адресом, отвечающим за нашу кластерную роль. Для этого в оснастке IIS Manager выберем наш FTP-узел > Edit Bindings и вместо значения * выберем из ниспадающего списка IP адрес нашей кластерной роли FTP.

После этого настройки должны вступить в силу сразу после их сохранения. Если этого не произошло, то можно попробовать выполнить перезапуск службы Microsoft FTP Service. В результате, несмотря на то, что TCP-прослушиватель создается не совсем так как я предполагал (не на отдельном выделенном IP)..

…тесты показывают, что служба FTP по-честному отвечает на удалённые клиентские запросы только согласно настроенным правилам Binding. То есть, например, при попытке обратиться к интерфейсам серверов по отдельности, в соединении будет отказано…

То есть, например, при попытке обратиться к интерфейсам серверов по отдельности, в соединении будет отказано…

При этом соединение с IP адресом указанным в Binding будет работать как ни в чём не бывало.

9. Включаем дисковую квоту для корневого каталога FTP-узла

Если сетевая папка, используемая в качестве корневого каталога нашего FTP-узла, расположена на одном логическом дисковом томе, что и папки используемые для других приложений, нам следует подумать о том, как можно повысить меры безопасности в плане использования дисковых ресурсов. Этот вопрос может быть особенно актуален на фоне того, что мы используем анонимную авторизацию на FTP-узле, и теоретически любой FTP-клиент может переполнить всё доступное дисковое пространство на кластерном диске файлового кластера. Чтобы избежать такой ситуации воспользуемся механизмом управления дисковыми квотами из компоненты File Server Resource Manager в составе серверной роли File and Storage Services. В оснастке Server Manager переключимся на управление ролью File and Storage Services и выберем пункт Shares. В окне SHARES выберем общую сетевую папку, которую мы назначили в качестве корневой для контента нашего FTP-узла и переключимся в окно QUOTA чтобы настроить дисковую квоту…

В оснастке Server Manager переключимся на управление ролью File and Storage Services и выберем пункт Shares. В окне SHARES выберем общую сетевую папку, которую мы назначили в качестве корневой для контента нашего FTP-узла и переключимся в окно QUOTA чтобы настроить дисковую квоту…

Из списка доступных к назначению шаблонов квот выберем шаблон, который мы ранее подготовили через консоль File Server Resource Manager (fsrm.msc). В нашем случае папке назначен шаблон с жёстким ограничением дискового пространства в 20GB с оповещением администратора на email при достижении 95% квоты.

Чтобы быстро проверить применение наложенной квоты, достаточно включить в IIS Manager в свойствах нашего FTP-узла отображение клиентам доступного свободного места в корневой папке через Sites > Название FTP-узла > FTP Directory Browsing … включить опцию Available bytes

После этого FTP-клиентам станет доступна информация о свободном пространстве с учетом наложенной квоты…

10. Проверяем работу FTP-клиентом на скорость и порт Passive-режима

Проверяем работу FTP-клиентом на скорость и порт Passive-режима

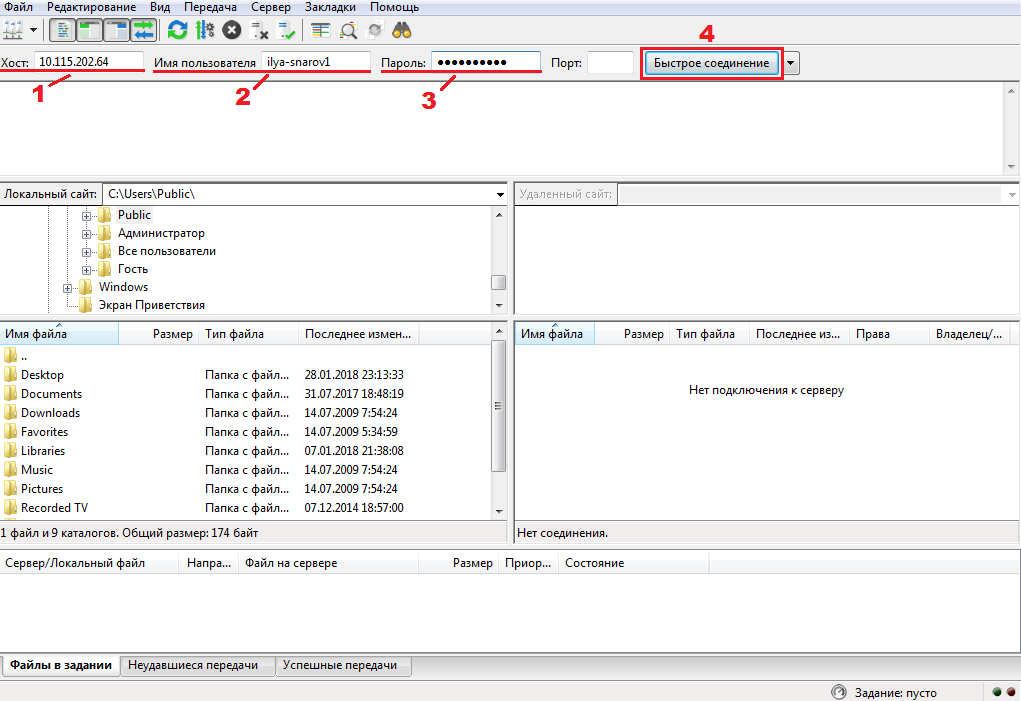

Теперь всё что нам остается сделать, это всесторонне протестировать наш высоко-доступный FTP-сервер. Так как встроенными в Windows средствами мы уже проделали эту процедуру, воспользуемся сторонним FTP-клиентом FileZilla 3.7.4.1, как одним из наиболее функциональных. Одной из приятных функций данного клиента является возможность восстановления соединения и повторная передача файла при временной недоступности FTP-сервера, например в момент перехода по отказу кластерной роли с одного узла кластера на другой…

Во время передачи файлов на FTP мы можем видеть текущую скорость передачи в MiB/s. В верхней части приложения нам доступен подробный лог выполняемого соединения. В частности в данном случае мы видим, что соединение установлено в режиме Passive, а также можем понять какой порт из диапазона динамически назначаемых (при режиме Passive) используется для передачи данных — значение (10,160,0,125,202,206) говорит о том, что на стороне сервера для канала передачи данных используется порт 51918. При значении ответа от FTP-сервера вида (h2,h3,h4,h5,p1,p2) параметры h2,h3,h4,h5 определяют IP адрес сервера, а PASV port определяется по формуле (p1 * 256) + p2. Подсчет номера порта может оказаться полезным в случае, если вы вырешили ограничить диапазон динамических TCP портов, используемых в режиме Passive. Это ограничение настраивается в IIS Manager в свойствах группы настроек FTP > пункт FTP Firewall Support > параметр Data Channel Port Range

При значении ответа от FTP-сервера вида (h2,h3,h4,h5,p1,p2) параметры h2,h3,h4,h5 определяют IP адрес сервера, а PASV port определяется по формуле (p1 * 256) + p2. Подсчет номера порта может оказаться полезным в случае, если вы вырешили ограничить диапазон динамических TCP портов, используемых в режиме Passive. Это ограничение настраивается в IIS Manager в свойствах группы настроек FTP > пункт FTP Firewall Support > параметр Data Channel Port Range

Для вступления этих настроек в силу требуется перезапуск службы Microsoft FTP Service на обоих серверах нашего FTP-кластера. Такая конфигурация может оказаться полезной как в общем случае для усиления безопасности FTP, так и в случае необходимости жёсткого ограничения используемых в пассивном режиме портов передачи данных в сетях маршрутизируемых через дополнительные брандмауэры.

Дополнительные источники информации:

IIS. net — Configuring FTP Firewall Settings in IIS 7

net — Configuring FTP Firewall Settings in IIS 7

IIS.net — How Do I Configure FTP Security in IIS?

настройка и установка своими руками — ABC IMPORT

Содержание статьи:

- Что такое FTP

- Что такое TCP

- Что такое FileZilla

- Функционал данного ПО

- Как скачать и установить FileZilla

- Как установить FileZilla на Linux

- Настройка FTP-сервера

- Настройка сервера: добавление сайта

- Безопасность

- И напоследок

Многие IT-специалисты, да и не только они, пользуются программами для передачи данных на сервер, так называемыми FTP-клиентами. К примеру, в данной статье мы подробно разберем настройку FTP-сервера на примере программы Filezilla. Начнем, конечно, с теории, постепенно перейдем к установке самого программного обеспечения. А после подберемся к настройке FTP-сервера Windows.

Лучше всего начать с теории и поговорить о значении таковой программы, как FileZilla и поподробнее рассмотреть ее функционал и важность в среде разработки и повседневной жизни.

Что такое FTP?

Вам будет интересно:Как зафиксировать столбец в Excel: основные способы

Начнем с самых низов и поговорим о значении данного слова. Если же вы знаете о расшифровке этого загадочного слова, то рекомендуем вам приступить к следующей главе и прочитать об особенностях программы FileZilla.

Если кратко, то FTP — это протокол передачи данных. В основном он используется держателями веб-сайтов для передачи файлов между локальным компьютером и сервером сайта. Данный протокол незаменим для любого держателя веб-сайта, который не пользуется конструкторами. Помимо простого FTP существует и так называемый TFTP.

Вам будет интересно:Как открыть порт на роутере разными способами

В чем же их различия? А в том, что FTP осуществляет передачу данных через так называемый TCP. Вырисовывается новое понятие, которое требует разбора.

Что такое TCP?

TCP — протокол управления данными, который делает передачу ваших файлов безопаснее, что позволяет выполнить передачу без пропажи некоторых данных.

Именно поэтому большинство людей обращают внимание на FTP, а не на TFTP. Теперь давайте разберемся с программой под названием FileZilla и поподробнее поговорим об установке продукта и о способе его эксплуатации.

Что такое FileZilla?

Попросту говоря, это клиент, который позволяет осуществить передачу файлов по протоколу FTP на ваш сервер. У данной программы большой круг возможностей и просторов для фантазий. Помимо всего того, о чем пойдет речь дальше, данная программа обладает неплохой скоростью передачи данных, что делает ее хорошим выбором для большинства веб-мастеров.

Вам будет интересно:Как в опере увеличить кэш. Актуальные способы для старых и новых версий браузера

Данный клиент выпускается с открытым исходным кодом, что делает ее доступной не только на Windows и MacOS, но и на Linux, у которой также весьма много инструментов для работы с сетям. Без труда можно выполнить настройку FTP-сервера для CentOS и многих других дистрибутивов.

Если же вы не хотите сидеть с постоянным и скучным интерфейсом, то его можно сменить. В программе встроена функция смены тем оформления, так что вы сможете ее с легкостью поменять, если предыдущая вам надоела.

В программе встроена функция смены тем оформления, так что вы сможете ее с легкостью поменять, если предыдущая вам надоела.

Функционал данного ПО

Говоря об основном функционале, на ум приходит сразу же работа с протоколами FTP, SFTP, и FTPS.

Данный клиент является одним из самых удобных в работе с удаленными серверами, ведь с его помощью можно выполнять смену положения объектов, искать их на сервере, а также синхронизировать каталоги. Это является очень полезной функцией.

В случае если во время загрузки файлов ваше интернет-соединение было разорвано, программа сможет докачать недостающие файлы. Это поможет сохранить ваше время и нервы. Вы можете выполнять многопоточную загрузку файлов, если вдруг необходимо скинуть несколько файлов в разные каталоги. Также стоит отметить, что вы можете выполнить настройку к FTP-сервера с Windows Server 2008 или 2012.

Как скачать и установить FileZilla

Начнем с самого начала — скачивания файла установки. Сделать это можно с официального сайта. Доверять сторонним не рекомендуется, так как возможна утечка информации. В исходный код будут вписаны строки, которые смогут злоумышленникам передавать ваши логины и пароли. Заходите на официальный сайт и просто нажимаете на красную кнопку «Скачать».

Доверять сторонним не рекомендуется, так как возможна утечка информации. В исходный код будут вписаны строки, которые смогут злоумышленникам передавать ваши логины и пароли. Заходите на официальный сайт и просто нажимаете на красную кнопку «Скачать».

После скачивания файла открываете его и следуете простой инструкции по установке. После завершения можно запустить данную программу и пользоваться, как пожелает душа.

Также стоит отметить и то, что установка и настройка FTP-сервера на Windows 2012 и многих другие никак не меняется, вы можете делать это без проблем.

Если же вы пользователь прекрасной операционной системы Linux, то следующий шаг будет именно для вас. Нет ничего сложного, поэтому разберется даже новичок.

Как установить FileZilla на Linux?

Вам будет интересно:Как восстановить поврежденный файл Word? Recovery Toolbox for Word — специальная утилита для извлечения текстов из поврежденных документов

Настройка FTP-сервера для Ubuntu и для других дистрибутивов весьма схожа, поэтому мы рассмотрим только один способ.

Для того чтобы скачать и установить данную программу, нам достаточно просто открыть терминал и прописать команду:

sudo apt install filezilla

А если вы пользуетесь CentOS или же RedHat, то прописываем похожую команду, которая выполняет точно такое же действие:

sudo yum install filezilla

Готово. После этого данное программное обеспечение будет установлено на ваш компьютер.

Примечание: в зависимости от дистрибутива написание команд будет меняться, но не столь значительно, поэтому разобраться в этом не составит труда.

Настройка FTP-сервера

Начнем с того, что откроем нужную нам программу и перейдем в раздел настроек, зайдя в меню «Редактирование». Затем переходите в раздел «Настройки». После того как вы попадете в нужное окно, выполняете первоначальную настройку. Про нее должен знать каждый пользователь, использующий программу.

Вам необходим режим передачи данных. Существует всего два типа:

- активный;

- пассивный.

Давайте поговорим о них по отдельности.

Активный режим работает, когда сервер подключается к клиенту и уже после этого скачивает файл.

С пассивным режимом все наоборот — клиент подключается к серверу и уже после этого происходит загрузка файлов.

Тут уже выбор за вами, но стоит упомянуть о том, если вдруг ваш компьютер подключен через NAT, то активный режим работать попросту не будет. Проверьте, если это так, то включите пассивный режим.

В данном фрагменте настроек под названием «sFTP» вы можете указать собственные ключи для шифрования передаваемых файлов. Это увеличит безопасность и позволит передавать файлы без риска их перехвата и последующей расшифровки.

Перейдя на следующую вкладку под названием «Передачи», вы увидите настройки, которые позволяют задать максимальное количество передаваемых файлов, а также изменить скорость их передачи. Помимо этого, там же вы можете включить или выключить фильтрацию запрещенных символов.

Перейдя к настройке интерфейса, вы увидите темы, которые доступны по умолчанию. Здесь также найдете основные настройки — коррекцию даты и времени. Также существует функция смены языка.

Здесь также найдете основные настройки — коррекцию даты и времени. Также существует функция смены языка.

В правке файлов вы можете выбрать любимый редактор, с помощью которого вы сможете корректировать нужные вам документы.

Готово. Мы пробежались по основным настройкам программы FileZilla. А теперь давайте настроим наш FTP-сервер для более продуктивной и удобной работы без ошибок. Просто следуйте инструкции и рекомендациям ниже.

Настройка сервера: добавление сайта

Для начальной настройки нам нужно добавить сайт для быстрого подключения и надежного соединения. Для этого нам необходимо перейти в меню «Файл», после в «Менеджер сайтов».

После этого откроется меню, в котором вам необходимо нажать на кнопку «Новый сайт». Готово, теперь необходимо создать подключение, введя необходимые данные. Конечно, изменить название сайта можно в любое время на то, которое вам больше нравится и это ни на что не повлияет.

В поле «Хост» нам необходимо ввести IP-адрес или же буквенный сервера, с которым нам необходимо соединиться. Порт по стандарту — 21, однако чаще всего он просто не используется и указывать его не обязательно.

Порт по стандарту — 21, однако чаще всего он просто не используется и указывать его не обязательно.

Перейдем в настройки соединения с сервером. Тут нам необходимо указать тип соединения, который поддерживает сервер. Чаще всего по стандарту используется «FTP–протокол передачи файлов».

Безопасность

В графе «Шифрование» лучшим выбором будет включение «Использовать явный FTP через TLS если доступен». Это позволит лучше всего защитить свое соединение от попыток кражи информации. В случае, если у вас возникают проблемы при подключении к серверу через TLS, то указываете «Использовать обычный FTP». Но нужно учесть то, что он не обладает шифрованием и в любой момент информация может быть украдена и впоследствии расшифрована.

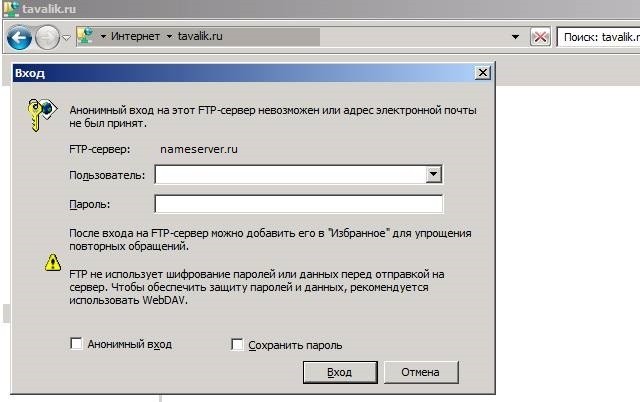

Следующее поле весьма неоднозначное. В графе «Тип входа» по умолчанию установлен «Анонимный», но большинство современных хостингов не может его поддерживать из-за чего приходится выбирать либо «Нормальный», либо «Запрашивать пароль». Давайте поподробнее разберем именно их. С точки зрения безопасности лучшим выбором будет «Запрашивать пароль», но если вы не хотите постоянно вводить код при подключении к серверу и не сильно заботитесь о безопасности, то можно выбрать «Нормальный».

С точки зрения безопасности лучшим выбором будет «Запрашивать пароль», но если вы не хотите постоянно вводить код при подключении к серверу и не сильно заботитесь о безопасности, то можно выбрать «Нормальный».

В этом случае вам не придется вводить пароль при каждом входе на сервер, что сохранит вам время, но сделает небольшую «дыру» в безопасности. Из-за этого все данные, если они представляют большую важность, могут быть украдены.

Далее все просто. Вам необходимо написать имя пользователя и пароль, который был предоставлен вам на хостинге. Естественно, его можно сменить, если вы выполните необходимые действия на самом хостинге.

Во всех следующих вкладках ничего изменять не требуется. Программа выставила все по умолчанию. Дальше вам просто необходимо подключиться. В остальных вкладках следует что-то вводить, когда вы у вас существуют явные проблемы с соединением, иначе вы рискуете все поломать.

На этом настройку FTP-сервера FileZilla можно считать завершенной. Далее можно пользоваться вашей программой и безопасно подключаться к вашему серверу, не волнуясь за кражу данных.

И напоследок

На данном этапе настройку FTP-сервера, а также настройку самой программы FileZilla можно считать законченной. Вы можете безопасно подключаться к вашему серверу и не бояться о том, что информация будет потеряна. Однако это не значит, что нужно наплевать на защиту информации. Нужно все время совершенствовать и возводить новые стены для вашей информационной крепости. Существует еще множество способов для подключения к FTP-серверу, а также программ, которые позволяют это сделать.

В статье мы разобрали FTP-клиент под названием FileZilla. И поговорили о том, как можно настроить подключение к FTP-серверу с помощью данной программы. Рассмотрели настройку данной программы, а также упомянули о моментах безопасности, которыми не стоит пренебрегать. Настройка FTP-сервера 2008 «Виндовс» выполняется таким же образом, как и на «Виндовс 2007».

Источник

Как установить и настроить FTP-сервер на Windows Server

Протокол передачи файлов (FTP) относится к группе правил, которые определяют, как компьютеры передают файлы между системами через Интернет. Компании используют FTP для отправки файлов между компьютерами, а веб-сайты используют FTP для загрузки и скачивания файлов со своих серверов. Пожалуйста, обратитесь к этому, чтобы узнать, как установить и настроить FTP-сервер в Windows 10, идентификатор события 5059: пул приложений отключен или изменить пользователя удостоверения для пула приложений IIS, а также как отключить метод HTTP TRACE для Apache, IIS, sunOne и Лотос Домино. Эти шаги были протестированы на Windows Server 2019., и 2022. Пожалуйста, обратитесь к руководству, чтобы решить эту проблему: Предупреждение: FTP через TLS не включен, пользователи не могут безопасно войти в систему: похоже, вы находитесь за маршрутизатором NAT, пожалуйста, настройте параметры пассивного режима и перенаправьте диапазон портов в вашем роутере.

Компании используют FTP для отправки файлов между компьютерами, а веб-сайты используют FTP для загрузки и скачивания файлов со своих серверов. Пожалуйста, обратитесь к этому, чтобы узнать, как установить и настроить FTP-сервер в Windows 10, идентификатор события 5059: пул приложений отключен или изменить пользователя удостоверения для пула приложений IIS, а также как отключить метод HTTP TRACE для Apache, IIS, sunOne и Лотос Домино. Эти шаги были протестированы на Windows Server 2019., и 2022. Пожалуйста, обратитесь к руководству, чтобы решить эту проблему: Предупреждение: FTP через TLS не включен, пользователи не могут безопасно войти в систему: похоже, вы находитесь за маршрутизатором NAT, пожалуйста, настройте параметры пассивного режима и перенаправьте диапазон портов в вашем роутере.

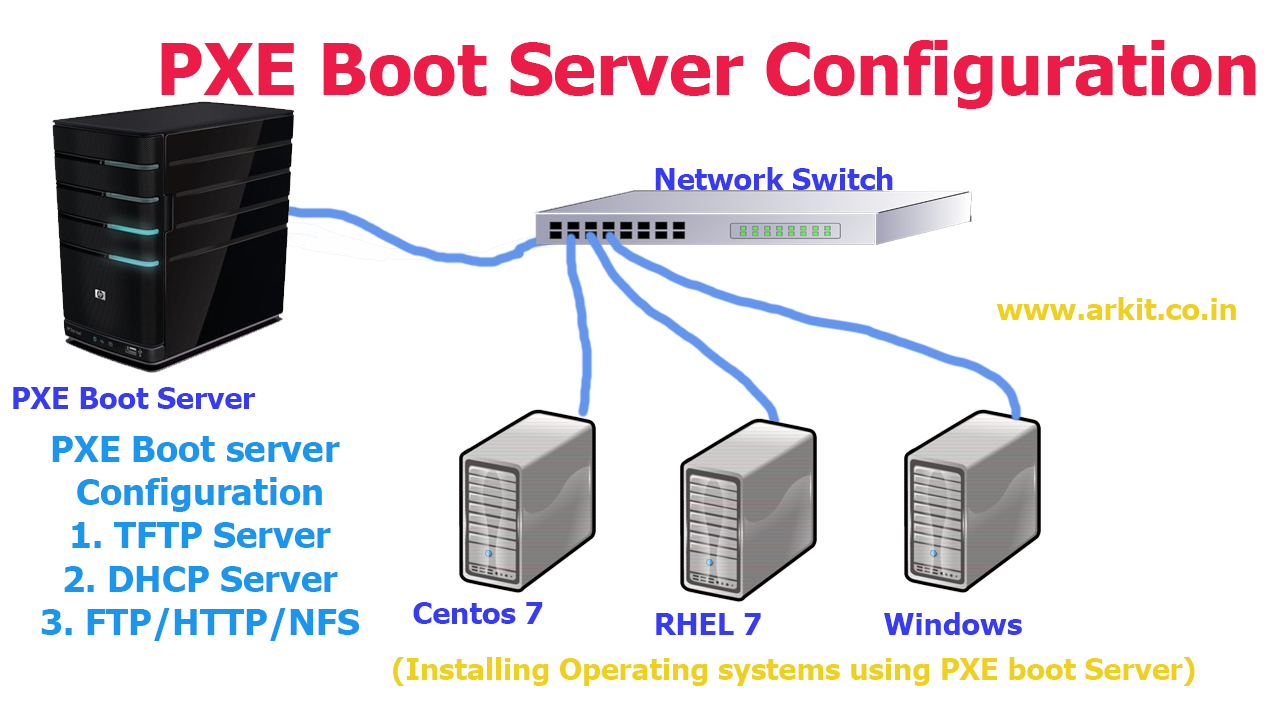

FTP может работать в двух режимах: активном и пассивном. И он использует два канала между клиентом и сервером: канал команд и канал данных. Командный канал предназначен для отправки команд и ответов, а канал данных — для отправки фактических данных.Что касается активного и пассивного режимов, то в активном режиме клиент запускает канал команд, а сервер устанавливает канал данных. В пассивном режиме и каналы команд, и каналы данных устанавливаются клиентом. Вы можете узнать больше из этого руководства «Подключение к серверу FileZilla: как установить и настроить сервер FileZilla в Windows».

Шаг 1. Установите службы IIS (Internet Information Services): FTP зависит от IIS (Internet Information Services). Для настройки FTP-сервера должны быть установлены службы IIS и FTP. См. это руководство, чтобы узнать, «как добавить и удалить веб-сервер IIS в Windows Server 2019 с помощью диспетчера серверов и PowerShell».

— Вы можете запустить Диспетчер серверов, если отключили автоматический запуск Диспетчера серверов.

Существуют различные способы запуска мастера добавления ролей и компонентов. Пожалуйста, выполните любой из шагов, как показано на изображении ниже.

В окне «Перед началом» вы можете пропустить эту страницу в будущем. Для продолжения нажмите «Далее».

Для продолжения нажмите «Далее».

Поскольку это тип установки на основе ролей, мы выберем «Установка на основе ролей или функций» и нажмем «Далее».

Выберите сервер, на который вы будете устанавливать IIS и FTP. Поскольку у нас есть только один сервер в пуле серверов, все в порядке. Нажмите « Next », чтобы продолжить.

Как видите, IIS у меня уже установлен. В вашем случае вам нужно будет выбрать FTP-сервер в службах ролей. Вот руководство по установке сертификатов Let’s Encrypt с IIS на Windows Server.

— Поэтому я просто установлю роли FTP-сервера, как показано ниже. Вам нужно будет расширить функцию «Информационные службы Интернета» и расширить параметр «FTP-сервер r ».

. Убедитесь, что вы отметили параметры FTP Extensibility и FTP Service .

— также выберите параметр Web Management Tools с настройками по умолчанию,

— также выберите Консоль управления IIS .

— Нажмите «Далее», когда закончите.

Мы не устанавливаем никаких функций. Мы нажмем Далее, чтобы продолжить.

Далее нам нужно подтвердить установку и нажать кнопку «Установить».

Как вы можете видеть, установка в настоящее время устанавливается и также завершена, как показано ниже.

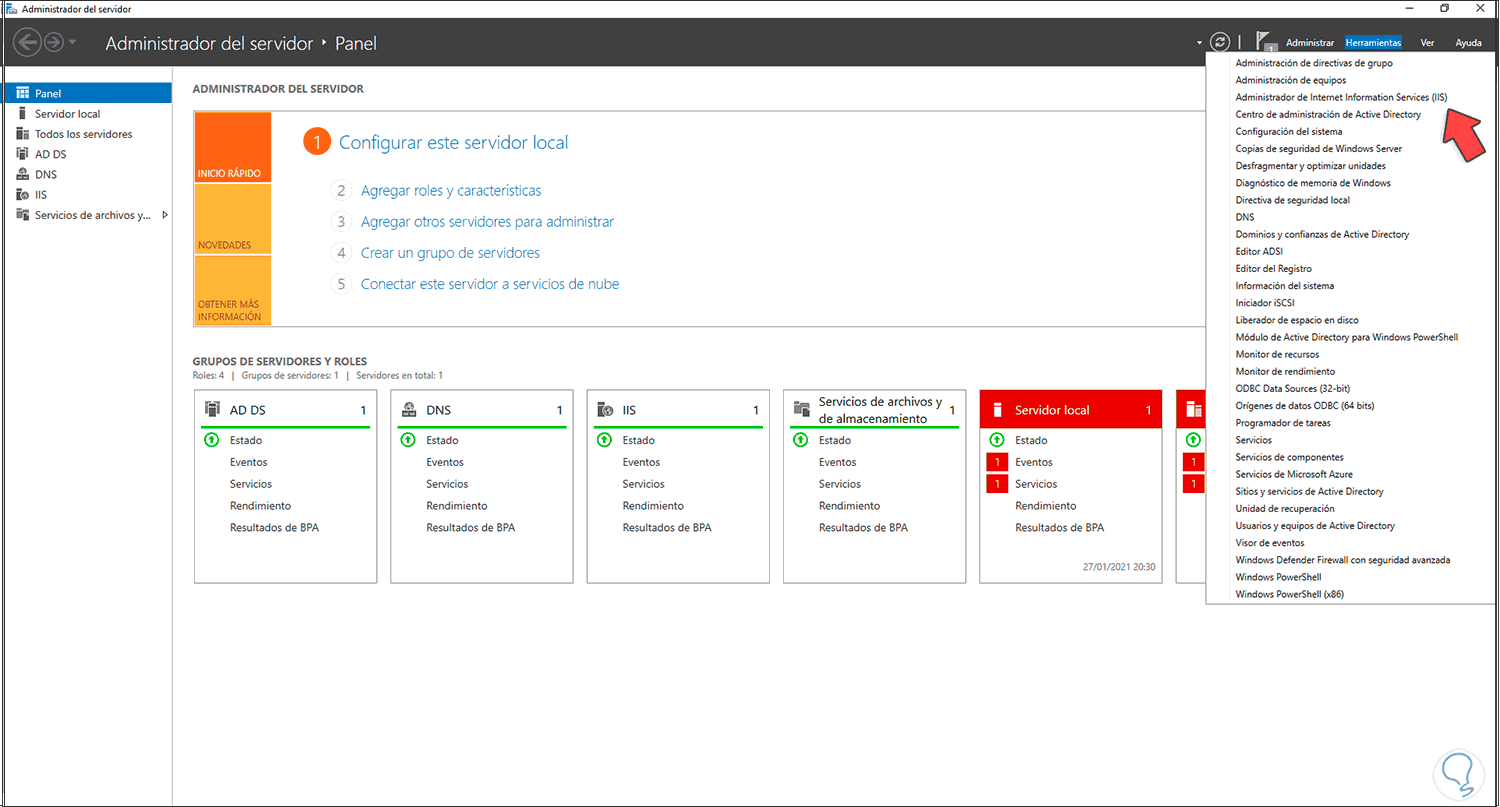

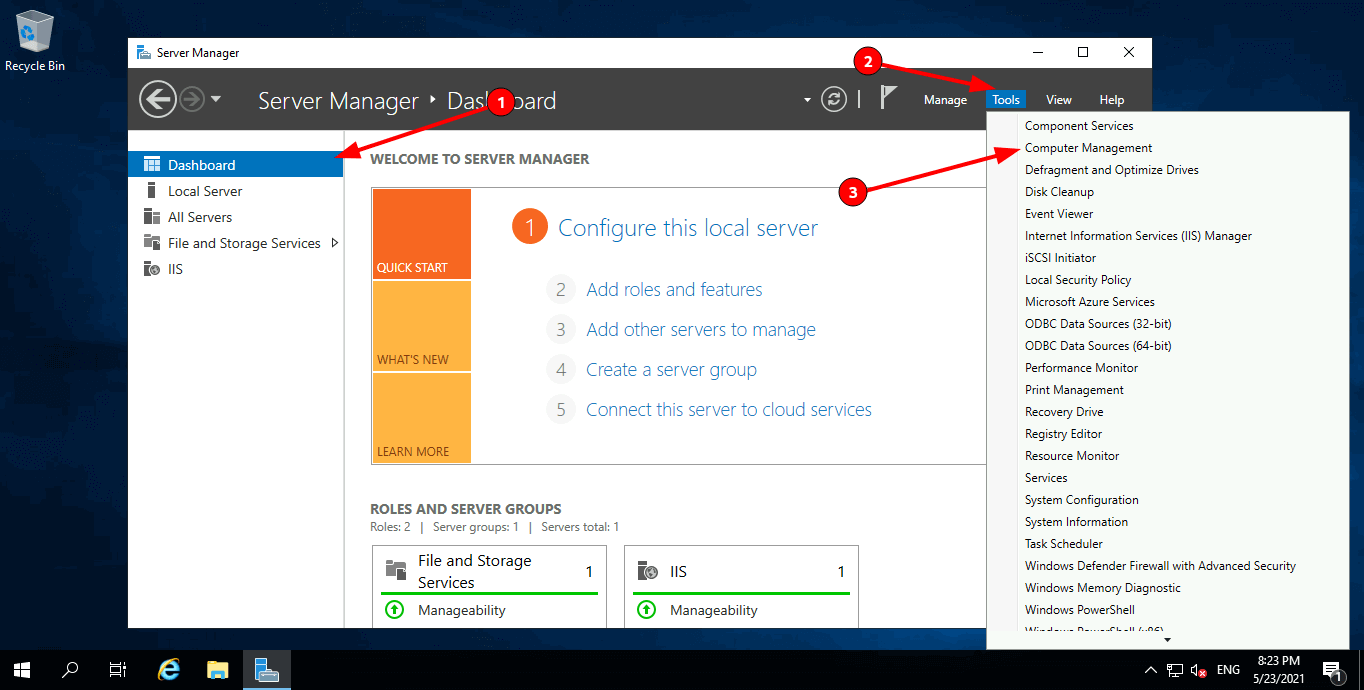

Далее нам нужно будет запустить IIS . Вы можете узнать, как добавить учетную запись в локальную группу IIS_IUSRS.

– Нажмите «Инструмент» и выберите «Информационные службы Интернета»

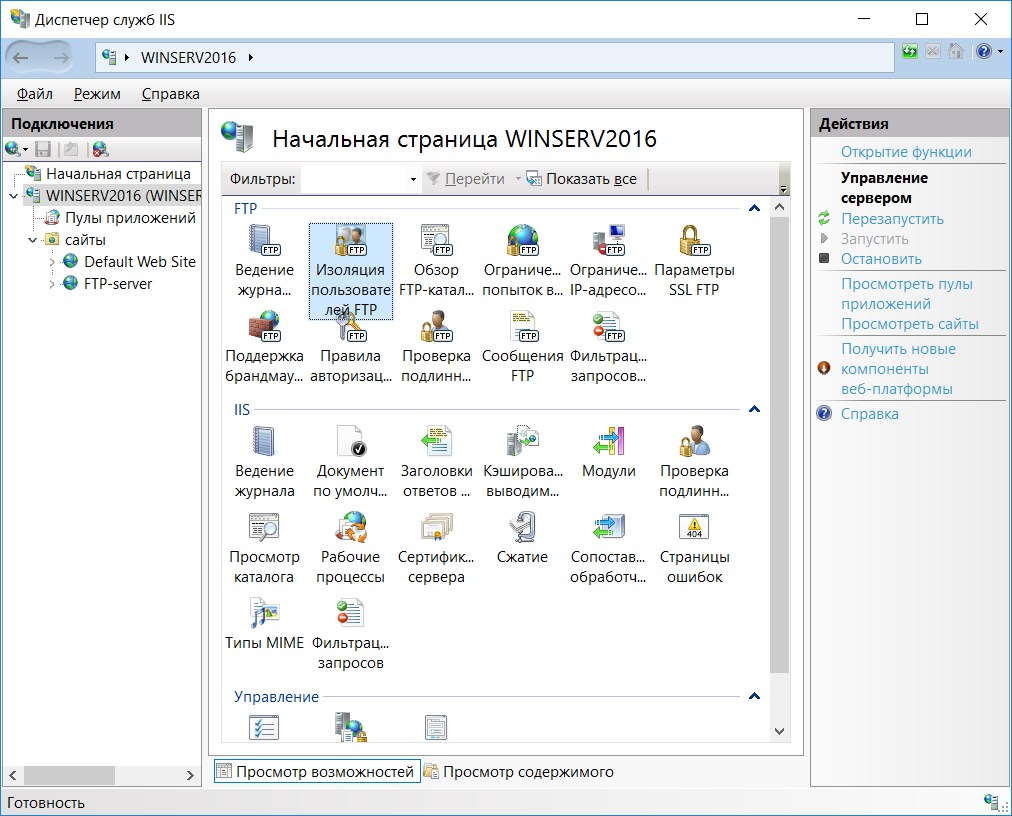

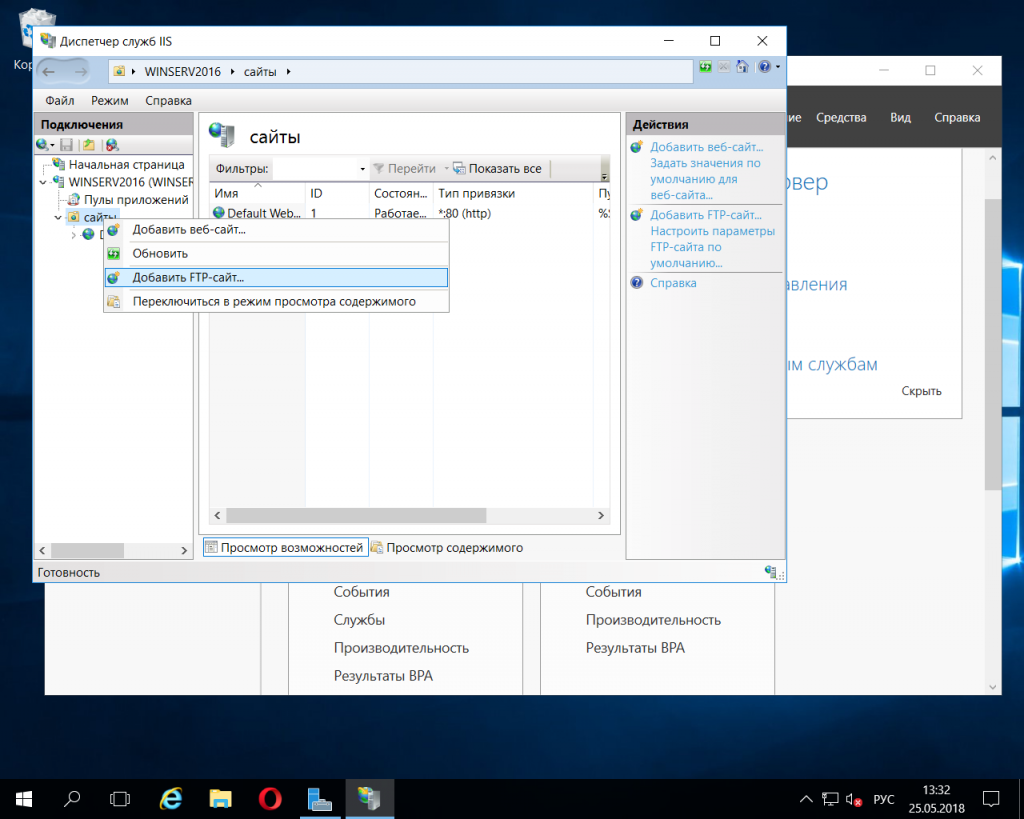

. На панели «Подключения» щелкните правой кнопкой мыши Sites , как показано ниже, и выберите параметр Добавить FTP-сайт .

Примечание : рекомендуется создать папку в корне основного системного диска или на другом диске. В противном случае, если вы установите домашнюю папку в одну из папок по умолчанию при добавлении нескольких учетных записей, пользователи не будут иметь разрешения на доступ к папке.

вам нужно установить разрешения, чтобы разрешить анонимный доступ к папке. Используйте следующую команду в командной строке CMD, чтобы предоставить доступ

«ICACLS «%SystemDrive%\MBAMFTP\FTProot» /Grant IUSR:R /T»

Введите описательное имя в имя узла FTP. Эти шаги аналогичны следующим шагам, описанным в этом руководстве «Как установить и настроить FTP-сервер в Windows 10».

— В «Каталоге содержимого» нажмите кнопку и перейдите к папке, которую вы хотите использовать для хранения файлов FTP.

В окне «Добавить FTP-узел» введите имя FTP-сервера и путь к каталогу содержимого и нажмите «Далее». Если вы хотите включить Any

Нажмите кнопку Далее , и откроются настройки привязки и SSL, как показано ниже.

– используйте настройки по умолчанию Binding и убедитесь, что выбран параметр Запускать FTP-сайт автоматически .

– в разделе «SSL» выберите вариант » No SSL «. В настоящее время он настроен в лабораторной среде и будет уничтожен в течение следующего часа. Поэтому в рабочей среде выберите «требовать SSL», и это предотвратит передачу ваших данных в виде открытого текста.

В настоящее время он настроен в лабораторной среде и будет уничтожен в течение следующего часа. Поэтому в рабочей среде выберите «требовать SSL», и это предотвратит передачу ваших данных в виде открытого текста.

Если вы хотите, чтобы несколько пользователей имели одновременный доступ к FTP-серверу, вам необходимо изменить настройки сервера, выполнив следующие действия:

— При выборе «Все пользователи» возможность ввода пользователей будет недоступна. Кроме того, нажмите на параметры чтения и записи. Когда вы закончите, нажмите «Готово».

Базовая аутентификация означает, что шифрование не используется. Таким образом, имя пользователя/пароль передаются открытым текстом. Базовая аутентификация соответствует имени пользователя/паролю из базы данных Active Directory. Вы также можете создавать учетные записи в IIS. Это можно сделать в разделе Средства управления в роли веб-сервера (IIS).

В разделе «Авторизация» вы можете выбрать «Все пользователи», чтобы разрешить FTP-доступ всем пользователям из домена. Кроме того, установите флажок «Чтение» и «Запись» в разделе «Разрешения на основе требований», как показано на этом изображении.

Кроме того, установите флажок «Чтение» и «Запись» в разделе «Разрешения на основе требований», как показано на этом изображении.

Как видите, FTP-сервер успешно настроен и работает (запущен). Если вы не настроили брандмауэр Windows, сделайте это.

Чтобы получить доступ к файлам на FTP-сервере, откройте проводник и введите ftp://serverIP или ftp://localhost , если вы находитесь на локальном сервере. FTP-сервер запрашивает имя пользователя и пароль. Введите имя пользователя и пароль (учетные данные Windows или Active Directory) и нажмите «Войти». Файлы и папки отображаются на FTP-сервере. Вы можете просмотреть это руководство для получения дополнительной информации «Доступ к FTP-серверу из браузера: как создать ярлык и получить доступ к Filezilla из проводника Windows».

Надеюсь, этот пост был вам полезен. Если у вас есть какие-либо вопросы, пожалуйста, дайте мне знать в сеансе комментариев.

Установка FTP в Windows Server

Одной из ключевых частей использования сервера для хостинга или хранения является быстрая и простая передача ваших данных между сервером и вашим локальным компьютером. Лучший способ сделать это — использовать протокол передачи файлов (FTP). В этом руководстве показано, как настроить FTP для серверов Windows в 2008, 2012 и 2016 годах. Действия для этого в основном одинаковы для всех версий.

Лучший способ сделать это — использовать протокол передачи файлов (FTP). В этом руководстве показано, как настроить FTP для серверов Windows в 2008, 2012 и 2016 годах. Действия для этого в основном одинаковы для всех версий.

Во-первых, поскольку FTP в Windows настроен как служба ролей IIS, нам необходимо убедиться, что IIS (Internet Information Services) правильно установлены на сервере. Хотя IIS используется в качестве основного веб-сервера в Windows, вам не нужно создавать или размещать веб-сайт после его установки, и он необходим для настройки FTP через Windows.

Установка IIS в качестве веб-сервера в Windows:

Чтобы установить IIS в качестве первого шага этого процесса, нам нужно открыть диспетчер Windows Server. Нажмите кнопку Windows и введите «Диспетчер серверов» в поле поиска, затем щелкните по нему, чтобы открыть его. Когда он откроется, перейдите на панель инструментов и запустите «Управление»> «Добавить роли и функции». Это откроет мастер для завершения установки.

В мастере добавления ролей и компонентов:

- Выберите тип установки, а затем подтвердите установку на основе ролей или компонентов.

- Перейдите к шагу Роли сервера в мастере и установите флажок рядом с ролью веб-сервера (IIS).

- Обратите внимание: если флажок «Веб-сервер (IIS)» уже установлен, он уже установлен, и вы можете двигаться дальше.

- Убедитесь, что средство консоли управления IIS также выбрано для установки, а затем перейдите к следующему шагу.

- Перейдите к шагу Роль веб-сервера (IIS) > Службы ролей мастера и установите флажок для службы роли FTP-сервера.

- На этом этапе также можно снять отметку с роли веб-сервера (IIS), если она не потребуется для размещения сайта.

- Теперь вы можете дойти до конца мастера, нажать «Установить» и дождаться завершения установки.

Настройка FTP-сайта и пользователей:

В этом руководстве мы собираемся настроить автономный FTP-сервер просто для загрузки и скачивания файлов.

- Во-первых, нам нужно открыть диспетчер IIS. Перейдите в Панель управления > Система и безопасность > Администрирование и выберите Диспетчер информационных служб Интернета (IIS).

- Затем перейдите к узлу сервера Windows в левом столбце.

- Выберите папку «Сайты» и щелкните ее правой кнопкой мыши, в открывшемся меню выберите «Добавить FTP-сайт». Это запустит мастер, который проведет вас через настройку.

- На начальном этапе «Информация о сайте» вы можете назвать свой FTP-сайт. Вы можете назвать его как угодно, и по умолчанию «FTP-сайт» также приемлем. На этом шаге вы также укажете путь к папке на сервере, к которой будет осуществляться доступ при входе на FTP. На этом шаге вы можете выбрать C:\, так как это позволит вам просматривать любую папку через FTP после входа в систему.

- Когда вы дойдете до этапа информации об аутентификации и авторизации мастера, вы должны выбрать обычную аутентификацию и убедиться, что анонимный не выбран.

Что касается активного и пассивного режимов, то в активном режиме клиент запускает канал команд, а сервер устанавливает канал данных. В пассивном режиме и каналы команд, и каналы данных устанавливаются клиентом. Вы можете узнать больше из этого руководства «Подключение к серверу FileZilla: как установить и настроить сервер FileZilla в Windows».

Что касается активного и пассивного режимов, то в активном режиме клиент запускает канал команд, а сервер устанавливает канал данных. В пассивном режиме и каналы команд, и каналы данных устанавливаются клиентом. Вы можете узнать больше из этого руководства «Подключение к серверу FileZilla: как установить и настроить сервер FileZilla в Windows».