Прямой внешний адрес: 2ip.ru | DDoS protection

Содержание

Удаленный просмотр видеонаблюдения через интернет

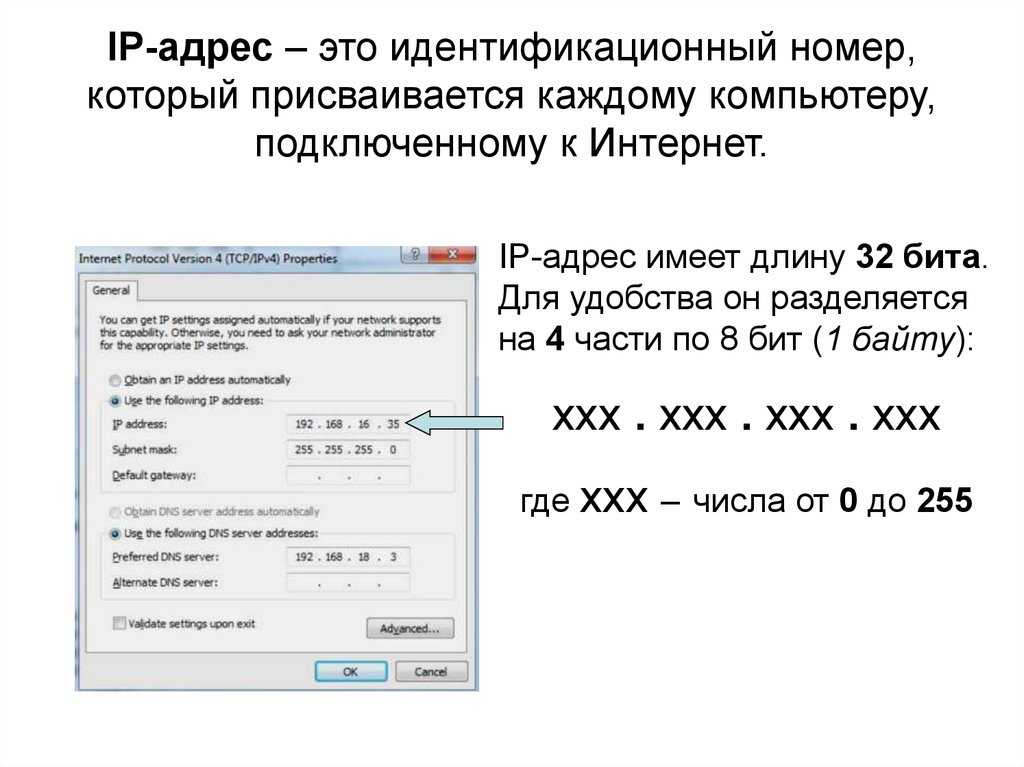

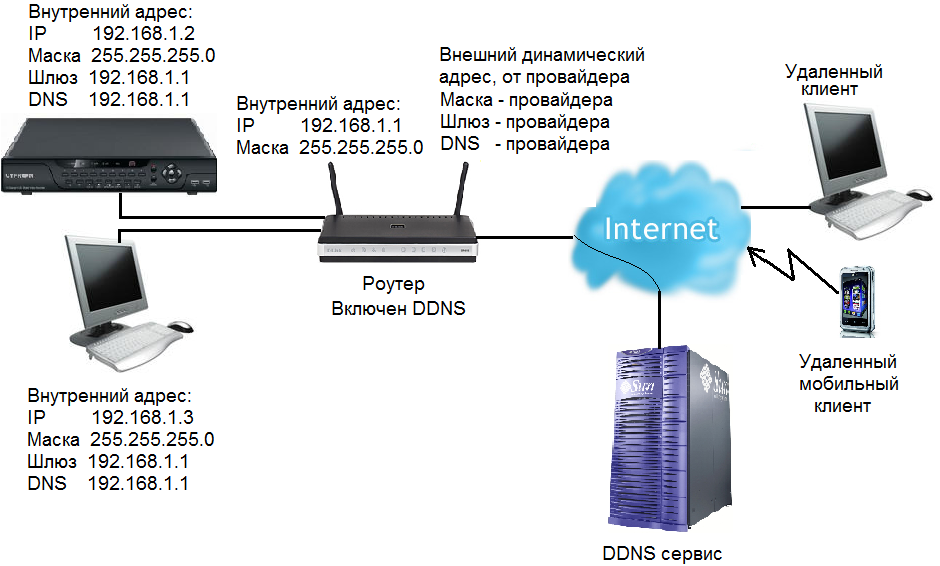

Перед тем как взяться за настройку удаленного видеонаблюдения следует выяснить, какой у Вас IP адрес: «белый» или «серый».

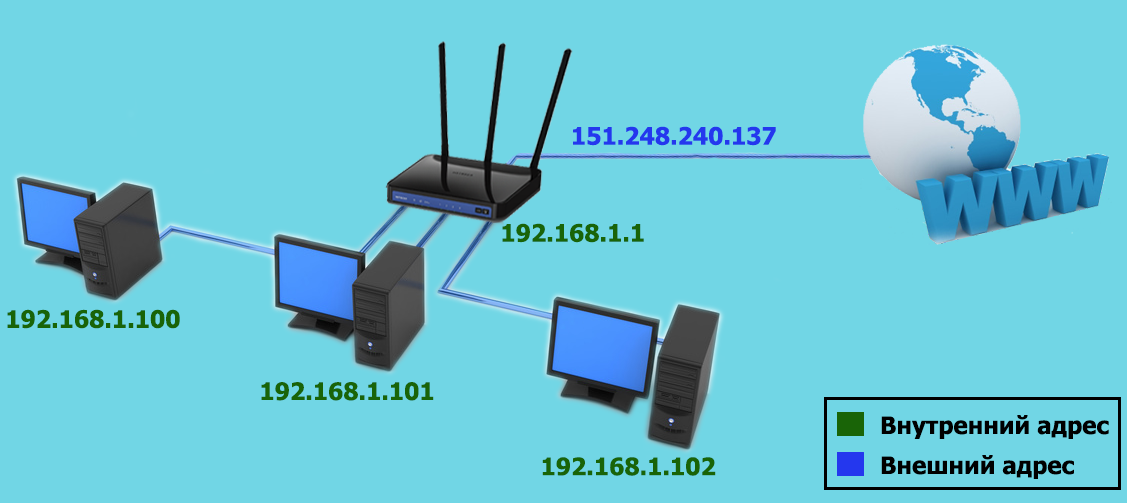

Белый IP (он же публичный или внешний) — имеет прямой доступ к сети интернет. Если у Вас кабельный интернет (например в вашу квартру или на дачу интернет заходит по кабелю, а внутри уже раздается через роутер по wi-fi), то у Вас «белый» IP. Он может быть:

— Статический — не привязан к сессии и не меняется в течение времени;

— Динамический — привязан к сессии и меняется при последующих подключениях.

В большинстве своем, IP адрес является динамическим, но Вы можете заказать у своего провайдера услугу статического IP адреса. Стоит она в районе 100 р. в месяц.

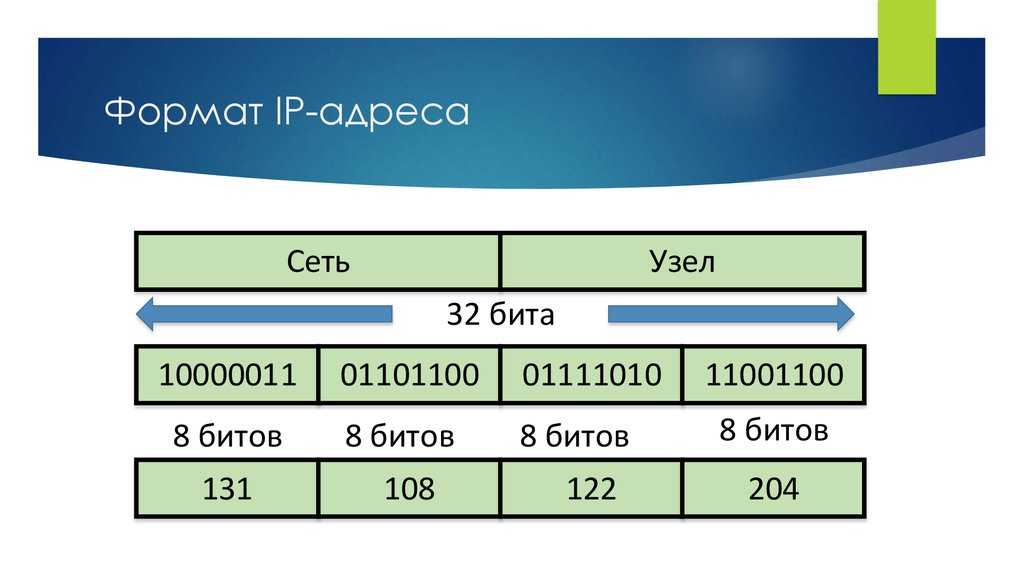

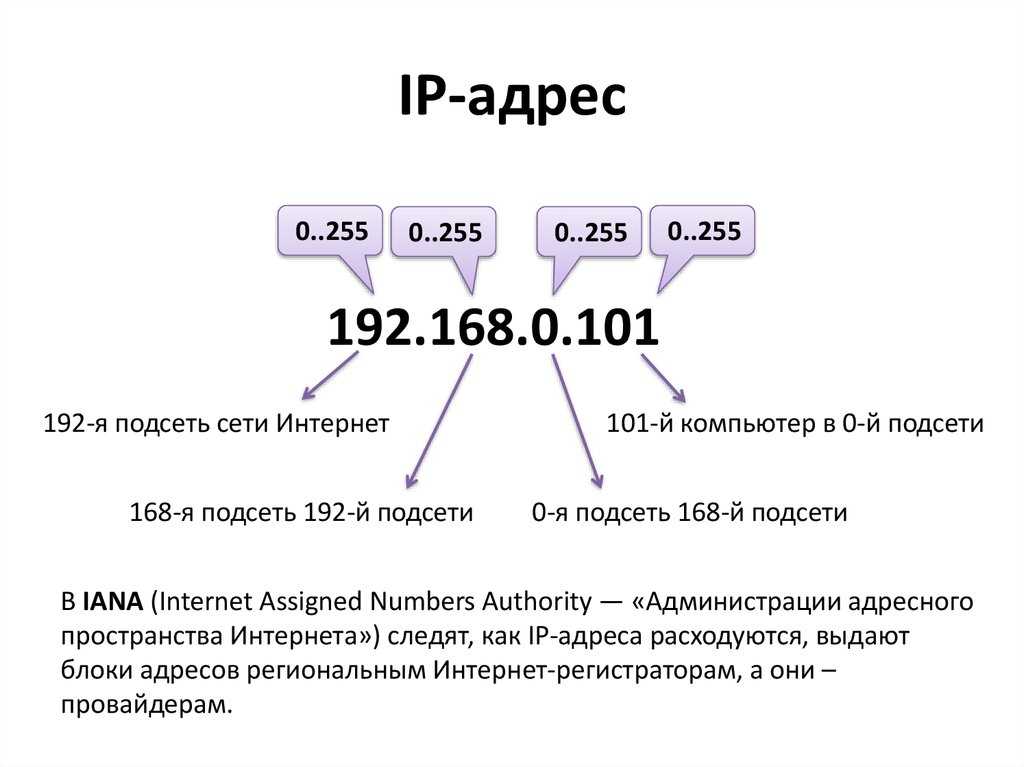

Серый IP (он же локальный или внутренний) — является частью большой локальной сети и имеет доступ в интернет через сервер с внешним IP. Подробнее читайте о технологии NAT. Серые IP имеют следующие адреса: 10.0.0.0-10.255.255.255, 192.168.0.0-192.168.255.255, 172.16.0.0-172.31.255.255. Серые IP адреса используются преимущественно 3G/4G провайдерами: Yota, Мегафон, МТС, Билайн, Скайлинк и т.д. В данной схеме, белым IP адресом обладает только 3G/4G вышка, которая раздает интернет пользователям и формирует большую локальную сеть. У отдельных провайдеров, в частности Мегафон, есть услуга, подключения публичного IP.

Подробнее читайте о технологии NAT. Серые IP имеют следующие адреса: 10.0.0.0-10.255.255.255, 192.168.0.0-192.168.255.255, 172.16.0.0-172.31.255.255. Серые IP адреса используются преимущественно 3G/4G провайдерами: Yota, Мегафон, МТС, Билайн, Скайлинк и т.д. В данной схеме, белым IP адресом обладает только 3G/4G вышка, которая раздает интернет пользователям и формирует большую локальную сеть. У отдельных провайдеров, в частности Мегафон, есть услуга, подключения публичного IP.

Для чего весь этот рассказ о белый и серых IP?! Удаленное видеонаблюдение можно настроить только через белый статический IP адрес. Для этого необходимо «пробрасывать» порты для перехода с внешнего IP на локальный адрес регистратора или камеры при обращении к нему из вне.

Во всех остальных случаях онлайн видеонаблюдение можно реализовать через «облачный» сервис, который:

а) Будет бесплатным, если ваше оборудование обладает облачным сервисом от производителя;

б) Будет платным, если такой опции нет. Придется прибегать к услугам платных облачных сервисов.

Придется прибегать к услугам платных облачных сервисов.

Проблема серых IP адресов очень актуальна для тех, кто хочет поставить видеонаблюдение на даче, поскольку в большинстве случаев там отсутсвует кабельный интернет и владельцы пользуются как раз 3G/4G модемами.

! Покупая комплект видеонаблюдения у нас, вы можете не беспокоиться за наличие возможности настроить видеонаблюдение через интернет, поскольку все регистраторы, представленные в нашем каталоге, обладают бесплатным облаком с удобными приложениями для iOC и Android. Выбирайте свою систему видеонаблюдения.

Московские Системы Видеонаблюдения предоставляет услуги настройки видеонаблюдения через интернет. Стоимость варьируется от 1500 до 3600 в зависимости от объема работ. Уточняйте по телефону.

Как I2P-роутер работает без выделенного IP-адреса. Магия прямого подключения двух абонентов за NAT-ом / Хабр

Большинство пользователей интернета не имеют выделенного адреса. Это связано с ограниченным диапазоном адресов в протоколе IP четвертой версии (IPv4) – 4,2 миллиарда. Учитывая, что людей на планете в два раза больше, да еще у некоторых по несколько гаджетов – адресов не напасешься. Проблема решена в протоколе IPv6, который имеет невообразимо большой диапазон, где адресов хватит на всю Солнечную систему, даже когда все планеты будут населены. Однако загвоздка в том, что IPv6 внедряется очень медленно и неохотно в современную сеть. Поэтому имеем то, что имеем: интернет-провайдеры выпускают в глобальную сеть сотни и тысячи человек под одним адресом IPv4 (через NAT-сервер).

Это связано с ограниченным диапазоном адресов в протоколе IP четвертой версии (IPv4) – 4,2 миллиарда. Учитывая, что людей на планете в два раза больше, да еще у некоторых по несколько гаджетов – адресов не напасешься. Проблема решена в протоколе IPv6, который имеет невообразимо большой диапазон, где адресов хватит на всю Солнечную систему, даже когда все планеты будут населены. Однако загвоздка в том, что IPv6 внедряется очень медленно и неохотно в современную сеть. Поэтому имеем то, что имеем: интернет-провайдеры выпускают в глобальную сеть сотни и тысячи человек под одним адресом IPv4 (через NAT-сервер).

Модель выхода в сеть через NAT работает только в одну сторону – от пользователя за натом до веб-ресурса. Когда соединение установлено пользователем, веб-сервер может ему отвечать, но, если установленной сессии нет, – до пользователя нельзя достучаться извне, потому что тысячи других абонентов провайдера выходят в сеть под этим же IP-адресом, который по факту не принадлежит никому из них.

В ключе I2P сложность ситуации заключается в том, что скрытая сеть полностью децентрализована и все участники общаются со своими соседями напрямую. Вопрос, на который ответит эта статья: как происходит взаимодействие с пользователями, чьи I2P-роутеры находятся вне прямой доступности для установки соединения.

UDP Hole punch

Чтобы понять следующую часть статьи, необходимо рассмотреть протокол передачи информации UDP. UDP не контролирует целостность пакетов, зато очень быстро может их передавать. Наглядный пример использования UDP – это видео- и аудио-звонки через интернет, где предпочтительнее безвозвратная потеря информации, чем прослушивание неактуальных слов пятисекундной давности после зависания, либо NTP – протокол синхронизации времени, где нужна минимальная задержка.

В протоколе TCP информация передается в рамках установленной сессии с контролем целостности пакетов. В UDP информация просто летит на заданный адрес без всякого контроля.

В UDP существует понятие «hole punch» (пробитие окна), которое означает кратковременное резервирование порта на NAT-сервере, который закрепляется за абонентом. Вся информация, приходящая на этот порт, будет передана конкретному абоненту. Чтобы созданное окно оставалось закрепленным за абонентом, ему необходимо регулярно отправлять через него какую-либо информацию.

Вся информация, приходящая на этот порт, будет передана конкретному абоненту. Чтобы созданное окно оставалось закрепленным за абонентом, ему необходимо регулярно отправлять через него какую-либо информацию.

Из всего сказанного главное понять, что пока существует UDP-окно (hole punch), в него кто угодно может отсылать информацию, и пользователь, за которым закреплено окно, ее получит. Никаких заранее установленных сессий, как в TCP, не требуется.

Немного о транспортных протоколах I2P

В I2P используются крипто-обертки протоколов TCP и UDP – это NTCP2 и SSU соответственно. Это самые низкоуровневые протоколы I2P, через которые осуществляется вся передача информации между узлами. Иногда эти протоколы называются крипто-аналогами TCP и UDP, но фактически это крипто-обертки, которые работают поверх TCP и UDP.

NTCP2 использует в качестве транспорта TCP, поэтому имеет прямую зависимость от выделенного IP-адреса. Если прямой доступности нет, NTCP2 работать не может. Логично, что SSU работает поверх UDP и имеет его фичу в виде окна. Это позволяет использовать SSU для работы без белого адреса, например, при использовании сотовой связи.

Это позволяет использовать SSU для работы без белого адреса, например, при использовании сотовой связи.

На скриншоте показан веб-интерфейс роутера, запущенного на USB-модеме. Выделено две графы: сетевой статус со статусом недоступности и список внешних адресов. В графе SSU отображается адрес провайдерского NAT-сервера и порт, который в настоящее время закреплен за абонентом, то есть является окном (hole punch). NTCP2 не подает признаков жизни, все соединения с внешним миром идут через SSU, а для провайдера это зашифрованный UDP-трафик.

Надо заметить, что трафик пользовательского приложения и транспортный протокол I2P – две независимые плоскости, т.е. фактически пользовательский TCP-трафик может передаваться через SSU.

Флаг проводника

В статье про флудфилы описана механика публикации роутерами информации о себе (Router Info, сокращенно «RI»), которая содержит публичные ключи шифрования и флаги (Router Caps), сообщающие о пропускной способности роутера и другие важные параметры. Основываясь на этой информации, участники сети выбирают роутеры для участия в своих туннелях.

Основываясь на этой информации, участники сети выбирают роутеры для участия в своих туннелях.

Помимо общих флагов роутера, существуют флаги для каждого адреса, указанного в RI. Например, IPv4 может быть за натом, а IPv6 – доступным глобально. Согласитесь, что обозначать одним общим флагом два адреса с абсолютно разным статусом как минимум не разумно.

Специальных флагов у адресов не много:

Нас интересует флаг C, который сигнализирует о том, что роутер может выступать в роли проводника (introducer). В современной реализации i2pd этот флаг назначается автоматически, если есть прямая доступность по SSU, то есть I2P-роутер имеет выделенный IP-адрес и открытый порт для приема внешних обращений без пробития окна.

Проводники (интродьюсеры)

I2P-роутер, который общается с внешним миром исключительно через SSU посредством пробития окон (hole punch), не может публиковать в Router Info временный адрес и порт из текущего окна.

При работе за NAT-ом роутер ищет в своей базе RI, который может быть проводником. Обращаясь к роутеру с просьбой об услуге проводника, ожидается согласие. Если согласие получено, плохо доступный роутер обзаводится проводником и с этого момента он может принимать подключения, инициированные извне.

Обращаясь к роутеру с просьбой об услуге проводника, ожидается согласие. Если согласие получено, плохо доступный роутер обзаводится проводником и с этого момента он может принимать подключения, инициированные извне.

Когда роутер работает через проводника, он вносит в свой Router Info его адрес и время истечения. Согласие между роутером и проводником длится час, после чего роутер выбирает нового проводника, либо повторно обращается к прежнему, обнуляя часовой счетчик. Новый Router Info сообщается всем актуальным собеседникам, а также публикуется на флудфилах. Как правило, роутер пользуется одновременно услугами трех проводников, публикуя адрес каждого в RI.

Задача проводника заключается в посредничестве при установлении сессии между его подопечным роутером и третьим узлом.

Внешний роутер (Alice на скриншоте) отправляет запрос проводнику (Bob), который передает информацию о новом соединении роутеру за натом (Charlie). В сообщении (RelayIntro) сообщается IP-адрес и порт того, кто хочет установить соединение. Роутер за натом отправляет на этот адрес пустой UDP-пакет, тем самым образуя окно (hole punch). Затем через это окно происходит полноценная инициализация SSU-соединения.

Роутер за натом отправляет на этот адрес пустой UDP-пакет, тем самым образуя окно (hole punch). Затем через это окно происходит полноценная инициализация SSU-соединения.

Таким образом может быть установлено соединение между двумя роутерами, каждый из которых находится за натом: первый при обращении к проводнику образует окно, а второй роутер при обращении в окно собеседника образует свое окно. После этого два I2P-роутера без выделенных IP-адресов общаются между собой напрямую. Изящно!

Для более подробного ознакомления с механизмами SSU можно ознакомиться в документации.

Использование не по прямому назначению

Использование фичи с проводниками (интродьюсерами) возможно и в случае с выделенным IP-адресом. Это может понадобиться для сокрытия IP-адреса из файла Router Info. В таком случае даже подробный анализ известных I2P-роутеров не выдаст злоумышленникам IP-адрес нашего роутера, потому что он не публикуется в открытом виде, а передается персонально каждому, кто устанавливает с нами соединение.

Важно понять, что речь идет о прямом соединении с роутером, а не с каким-то нашим скрытым ресурсом напрямую. Подключение к скрытым ресурсам практически всегда происходит через цепочку транзитных роутеров, где через проводника к нашему роутеру подключится только ближайший сосед по туннелю.

Чтобы i2pd с выделенным IP-адресом работал через проводников, публикуя только их адреса, необходимо запретить входящие соединения на рабочий порт I2P-роутера (то есть закрыть рабочий порт, указанный на главной странице в веб-консоли).

Рабочий порт на скриншоте — 19972

Для iptables правила файервола будут выглядить так:

iptables -A INPUT -p tcp --dport <i2pd_port> -j DROP iptables -A INPUT -p udp --dport <i2pd_port> -j DROP

Если у вас есть IPv6-интерфейс, проделайте с ним аналогичные операции через утилиту ip6tables.

На выходе получим роутер с сетевым статусом «Firewalled» и режимом работы исключительно через проводников. Однако надо учесть, что это может несущественно повредить скорости.

До свидания, прямые IP-соединения!. Почему мы разрешаем исходящий прямой IP… | by Robert Šefr

Почему мы разрешаем исходящие прямые IP-соединения в корпоративной безопасности? Мы должны избавиться от них. Каждая серьезная служба основана на доменных именах, и мы также должны максимально использовать их для защиты сети.

Прямое IP-соединение и разрешение DNS. О чем это?

Прямое IP-подключение относится к сетевому подключению к определенному IP-адресу, который не был разрешен через DNS. Если вы подключитесь к домену, ваша машина попросит преобразователь DNS получить IP-адрес для конкретного домена. Для whitbone.io IP-адрес может быть 89..145.160.199. Ответ DNS с IP-адресом 89.145.160.199 должен предшествовать соединению с этим IP-адресом.

Фото Мишель Робинсон лицензировано CC NC

Напротив, прямым IP-соединениям не обязательно предшествовать такая коммуникация DNS-запрос/ответ, потому что они либо заранее знают IP-адрес, либо получают его другим способом. Из локальной конфигурации, с клавиатуры администратора и т. д. При обмене вредоносными программами такие подключения могут использоваться для загрузки полезной нагрузки или для последующего обмена данными с C2 или подключениями ботнета P2P. Можем ли мы считать все прямые IP-соединения вредоносными?

Из локальной конфигурации, с клавиатуры администратора и т. д. При обмене вредоносными программами такие подключения могут использоваться для загрузки полезной нагрузки или для последующего обмена данными с C2 или подключениями ботнета P2P. Можем ли мы считать все прямые IP-соединения вредоносными?

Блокировка прямых IP-подключений в вашей корпоративной сети

Блокируя прямые IP-подключения, вы можете избавиться от многих подозрительных или даже вредоносных соединений, что значительно повысит корпоративную безопасность:

- Некоторые загрузчики вредоносных программ полагаются на жестко Списки IP-адресов не смогут развязать ад вредоносных программ. И они обычно объединяют домены и IP-адреса.

- Вредоносная программа P2P будет чувствовать себя очень одиноко, поскольку она не сможет подключиться к своим товарищам по Интернету, ожидая, пока ее обнаружит брандмауэр или обновленные антивирусные сигнатуры.

- Ботнеты с жестко закодированным IP-адресом C2 должны будут перейти к доменным именам, что сделает трафик более заметным.

- Рассылающее спам и DoSing вредоносное ПО, которое получает инструкции, включая IP-адреса целевых серверов, будет остановлено еще до отправки чего-либо. Репутация корпоративной сети останется нетронутой.

Представьте, что у вас есть функция брандмауэра периметра для блокировки прямых IP-соединений. Вы бы включили его? Я бы сделал это сразу.

Единственным законным прямым IP-трафиком, который, вероятно, необходим, может быть трафик, инициированный администраторами. Но администраторов легко идентифицировать, и обычно у них уже есть собственный набор правил брандмауэра. Позволить им это кусок пирога. Я обсуждаю другие варианты использования прямого IP-подключения в конце этого поста.

Улучшит ли это корпоративную безопасность?

Было бы и по очень низкой цене. Прежде чем злоумышленники придумают способы избежать прямого предотвращения IP-соединения. Один способ обхода довольно очевиден и прост — настроить злонамеренный DNS-сервер, который будет возвращать любой IP-адрес по запросу. Например. для запроса 1.2.3.4.maliciousdns.com будет возвращен ответ 1.2.3.4. Брандмауэр разрешит любое последующее подключение к этому IP-адресу, хотя весь запрос/ответ был сфальсифицирован.

Например. для запроса 1.2.3.4.maliciousdns.com будет возвращен ответ 1.2.3.4. Брандмауэр разрешит любое последующее подключение к этому IP-адресу, хотя весь запрос/ответ был сфальсифицирован.

Но для корпоративной безопасности это все же значительное улучшение:

- Злоумышленнику приходится делать больше шагов, что делает для него все дороже.

- Брандмауэр может регистрировать имя хоста вместе с IP-адресом, что гораздо более информативно при обработке аналитиками угроз. Аналитики могут получить множество дополнительных данных на основе имени хоста.

- Имя хоста и его метаданные могут дать больше информации и информации, чем просто IP (при столкновении с Threat Intelligence), например, репутация владельца домена, возраст домена, использование в других атаках и т. д. Любое автоматическое или ручное решение намного проще с большим количеством данных на месте.

Это сложно реализовать?

Кажется простым, хотя я и не разработчик брандмауэра. Однако я не знаю ни одного брандмауэра, прокси-сервера или системы предотвращения вторжений, предлагающих такую функцию. Простой кэш ключей и значений с учетом кэша TTL на брандмауэре периметра можно использовать для поиска всех IP-адресов назначения в кэше ответов DNS при открытии любого нового подключения. Если IP-адрес отсутствует в кеше, это означает, что он не был разрешен, и соединение следует разорвать.

Однако я не знаю ни одного брандмауэра, прокси-сервера или системы предотвращения вторжений, предлагающих такую функцию. Простой кэш ключей и значений с учетом кэша TTL на брандмауэре периметра можно использовать для поиска всех IP-адресов назначения в кэше ответов DNS при открытии любого нового подключения. Если IP-адрес отсутствует в кеше, это означает, что он не был разрешен, и соединение следует разорвать.

Однако можно ожидать некоторых ложных срабатываний:

- Внутренние кэши DNS, которые не учитывают DNS TTL (запоминание записей дольше, чем указано в TTL). Возможно, это произойдет с некоторыми странными реализациями кэша DNS.

- В некоторых крайних случаях, например, когда машина просыпается во внутренней сети, используя IP-адрес, который она помнит откуда-то еще, например. Домашняя сеть. Опять же, зависит от реализации ОС и приложений.

Мне кажется, что прямая блокировка IP-соединения может быть очень удобной, но очень простой функцией (видите, я не предлагал использовать «Искусственный интеллект», просто скучный кеш значений ключей) при применении на периметре сети. Вы можете сделать это с вашей текущей технологии? Есть ли какие-то препятствия, которые я упускаю? Бросьте вызов этой мысли, поэтому я публикую ее в первую очередь.

Вы можете сделать это с вашей текущей технологии? Есть ли какие-то препятствия, которые я упускаю? Бросьте вызов этой мысли, поэтому я публикую ее в первую очередь.

Эта глава — просто мозговой штурм того, где мы обычно можем видеть прямые IP-соединения. Обратите внимание, что в следующих примерах я ссылаюсь на внутренние соединения с внешними. Я ожидаю, что между внутренними конечными точками будет много прямого IP-соединения, поскольку будет много жестко запрограммированных IP-адресов и различных средств получения целевого IP-адреса, кроме DNS.

Доступ администратора

Администраторы обычно имеют собственные базы данных IP-адресов машин, которыми они управляют. Если такие машины находятся за пределами корпоративной сети, мы можем ожидать некоторых соединений SSH и RDP с этими внешними IP-адресами без ответа DNS, предшествующего таким соединениям. Однако во внутренней сети можно ожидать много прямого IP-трафика.

P2P

Один пример для всех — BitTorrent, мы все это знаем. Мы все использовали его для загрузки дистрибутивов Linux, верно? Трекер BitTorrent или механизм DHT распределяет IP-адреса отдельных пиров, поэтому нет необходимости в DNS-запросах, и все соединения будут напрямую связаны с IP-адресом. Большинство корпораций, вероятно, сочтут P2P-связь нежелательной или даже вредоносной, хотя она не обязательно должна быть инициирована вредоносным ПО.

Мы все использовали его для загрузки дистрибутивов Linux, верно? Трекер BitTorrent или механизм DHT распределяет IP-адреса отдельных пиров, поэтому нет необходимости в DNS-запросах, и все соединения будут напрямую связаны с IP-адресом. Большинство корпораций, вероятно, сочтут P2P-связь нежелательной или даже вредоносной, хотя она не обязательно должна быть инициирована вредоносным ПО.

/etc/hosts

С точки зрения сети машина также попытается установить прямое IP-подключение, если в файле /etc/hosts есть запись. Операционная система не должна запрашивать DNS, поскольку она знает IP-адрес из этого файла конфигурации. Опять же, это не обязательно должно быть злонамеренным намерением, но в больших сетях это обычно неожиданно.

Внешний DNS через сервер TLS

Целевой IP-адрес соединения может быть взят из ответа DNS. Однако такой ответ можно получить от внешнего преобразователя DNS по зашифрованному каналу, такому как DNS через TLS. С точки зрения сети не очевидно, как машины узнали этот IP-адрес и могли считаться прямым IP-соединением. На первый взгляд это не кажется вредоносным, но это определенно нежелательный сценарий, когда внутренняя машина использует внешний преобразователь.

На первый взгляд это не кажется вредоносным, но это определенно нежелательный сценарий, когда внутренняя машина использует внешний преобразователь.

Неудобное программное обеспечение и веб-сайты

Я могу представить себе какое-то специализированное программное обеспечение, использующее жестко запрограммированный IP-адрес для связи с серверами поставщиков (да, похоже на вредоносное ПО). Хотя это должно быть очень редким сценарием, это может случиться, и это следует учитывать. Кроме того, некоторые действительно старые веб-ресурсы могут быть размещены на жестко закодированных IP-адресах, но с большими скачками в направлении внедрения HTTPS это не должно длиться долго.

DNS-трафик

Этот трафик обычно отправляется на жестко заданный IP-адрес, например. DNS-резольвер провайдера. Исходящий DNS-трафик можно легко разрешить подмножеству внутренних IP-адресов, отвечающих за разрешение DNS. Ожидается, что соединения будут осуществляться только через порт 53 (UDP и TCP). Определенно желаемый трафик.

Определенно желаемый трафик.

Прямой IP-вызов | Grandstream Networks

Для BudgeTone серии 100

Модели BT101 и BT102

Снимите трубку или нажмите на громкую связь.

Нажмите кнопку МЕНЮ

Теперь наберите IP-адрес в формате 12 цифр, например 192168001029

Нажмите ОТПРАВИТЬ.

Примечание. Необходимо, чтобы поле SIP Server было пустым, а для параметра NAT traversal установлено значение NO, сервер STUN не настроен, а для параметра Use Random Ports установлено значение NO. Вы можете совершать звонки между общедоступными IP-адресами и частными IP-адресами в одной и той же локальной сети.

Для моделей GXP2000/GXV3000/BT200

Начиная с версии прошивки 1.1.0.13, эти модели имеют возможность набирать IP-адрес другой конечной точки в том же сегменте локальной сети, просто нажимая последний октет в IP-адресе.

На странице «Дополнительные настройки» есть опция «Использовать режим быстрого IP-вызова», по умолчанию она установлена на «Нет». <=255, телефон сделает прямой IP-вызов aaa.bbb.ccc.XXX, где aaa.bbb.ccc исходит из локального IP-адреса НЕЗАВИСИМО от маски подсети.

<=255, телефон сделает прямой IP-вызов aaa.bbb.ccc.XXX, где aaa.bbb.ccc исходит из локального IP-адреса НЕЗАВИСИМО от маски подсети.

#XX или #X также допустимы, поэтому начальный 0 не требуется (но допустимо).

напр.

192.168.0.2 для вызова 192.168.0.3 просто наберите #3, затем нажмите SEND или #

192.168.0.2 для вызова 192.168.0.23 просто наберите #23, затем нажмите SEND или #

#

192.168.0.2 наберите #3 и #03 и #003 с тем же эффектом —> вызовите 192.168.0.3

Примечание: Если у вас настроен SIP-сервер, прямой вызов IP-IP будет работать. Однако, если вы используете STUN, вызов Direct IP-IP также будет использовать STUN.

Публичный IP-IP-вызов для GXP2000/GXV3000

— Нажмите круглую кнопку МЕНЮ, чтобы войти в графический интерфейс.

— прокрутите вниз до пункта «Прямой IP-вызов» и нажмите круглую кнопку, чтобы выбрать этот параметр.

— Наведите курсор на пустое место над ОК и ОТМЕНА с помощью круглой кнопки.

— Введите IP-адрес, например. 192*168*1*29

192*168*1*29

— Закончив ввод, нажмите круглую кнопку, чтобы переместить курсор на OK.

— Нажмите круглую кнопку в последний раз, чтобы инициировать вызов IP-IP.

— Общедоступный IP-IP-вызов для BT200

Снимите трубку или нажмите громкую связь.

Нажмите кнопку МЕНЮ

Теперь наберите IP-адрес в формате 12 цифр, например 192168001029

Нажмите ОТПРАВИТЬ.

Для моделей GXP21xx/14xx/11xx

— Для моделей GXP21xx/14xx/116x нажмите кнопку MENU, чтобы вызвать главное меню, и выберите «Прямой IP-вызов», чтобы войти в режим прямого IP-вызова. Для GXP110x нажмите ***, чтобы войти в меню IVR. Затем введите 47 для прямого IP-вызова. Снова будет слышен гудок.

— Введите 12-значный целевой IP-адрес. Например: если целевой IP-адрес 192.168.1.60 и порт 5062 (т. е. 192.168.1.60:5062), введите следующее: 192*168*1*60#5062. Клавиша * представляет собой точку (.), клавиша # представляет двоеточие (:) . Подождите около 4 секунд, и телефон инициирует вызов.

— Нажмите программную клавишу «Дополнительно», чтобы убедиться, что выбор функциональной клавиши «IPv4» или «IPv6» выбран правильно в зависимости от вашей сетевой среды.

— Нажмите программную клавишу «ОК» для набора номера.

— Если для параметра «Использовать режим быстрого IP-вызова» установлено значение «Да» на странице «Веб-интерфейс» -> «Дополнительные настройки», пользователи могут совершать быстрые IP-вызовы на телефоне. Шаги ниже:

— Снимите трубку.

— Наберите #xxx, где x равно 0-9, а xxx<255.

-Нажмите # или SEND, и прямой IP-вызов aaa.bbb.ccc.XXX будет завершен. «aaa.bbb.ccc» — с локального IP-адреса независимо от маски подсети. Число #xx или #x также допустимо. Ведущий 0 не требуется (но это нормально).

— Например:

192.168.0.2 вызов 192.168.0.3 — наберите #3, а затем # или «ОТПРАВИТЬ»;

192.168.0.2 вызов 192.168.0.23 — наберите #23, а затем # «ОТПРАВИТЬ»;

192.168.0.2 вызов 192.168.0.123 — наберите #123, а затем # «ОТПРАВИТЬ»;

192. 168.0.2 набор #3 и #03 и #003 приводит к одному и тому же вызову — вызов 192.168.0.3.

168.0.2 набор #3 и #03 и #003 приводит к одному и тому же вызову — вызов 192.168.0.3.

Примечание: 1. # будет представлять двоеточие «:» при прямом IP-вызове, а не клавишу SEND, как при обычном телефонном вызове.2. Если у вас настроен SIP-сервер, прямой IP-вызов по-прежнему работает. Если вы используете STUN, прямой IP-вызов также будет использовать STUN.3. Настройте «Пользовательский случайный порт» на «Нет» при совершении прямых IP-вызовов.

Для модели GXP2200

— Снимите трубку или выберите учетную запись на экране ожидания, чтобы открыть экран вызова на GXP2200.

— Под кнопкой «Выбор режима» на экране вызова нажмите на нее и выберите режим «IP-вызов».

— Введите 12-значный целевой IP-адрес. Например, если целевой IP-адрес — 192.168.1.60, а порт — 5062 (т. е. 192.168.1.60:5062), введите следующее: 192*168*1*60#5062 (клавиша * представляет собой точку (.) а клавиша # представляет собой двоеточие (:).)

— Нажмите клавишу «ОТПРАВИТЬ» или коснитесь кнопки «ОТПРАВИТЬ» для набора номера.