Windows server 2018 vpn настройка: Настройка Windows Server 2008 R2 VPN-сервера

Содержание

Как создать VPN сервер в Windows без использования сторонних программ

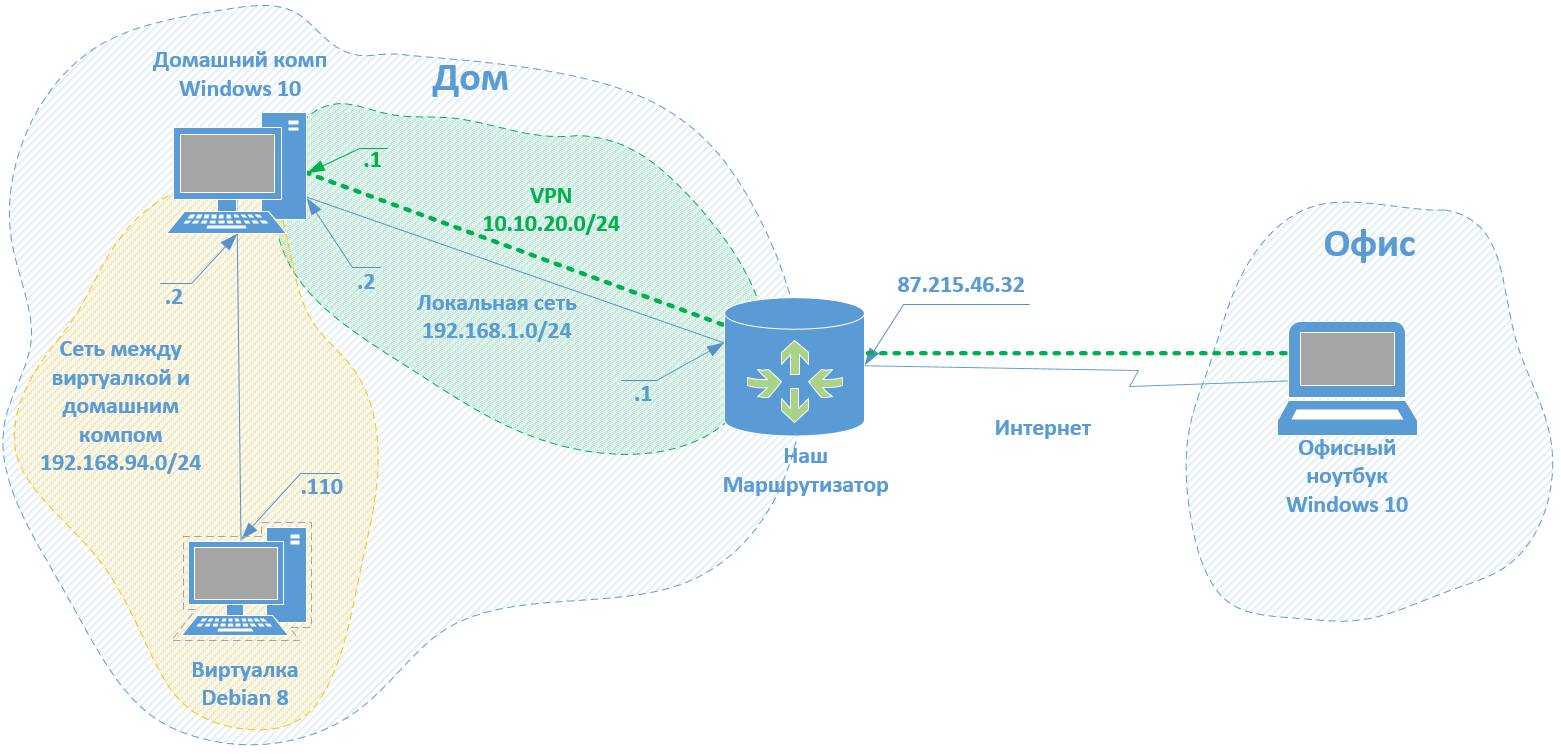

В Windows 8.1, 8 и 7 имеется возможность создания VPN сервера, хотя она и неочевидна. Для чего это может понадобиться? Например, для игр по «локальной сети», RDP подключения к удаленным компьютерам, домашнему хранилищу данных, медиа серверу или же для безопасного использования Интернета с общедоступных точек доступа.

Подключение к VPN серверу Windows осуществляется по протоколу PPTP. Стоит отметить, что сделать то же самое с помощью Hamachi или TeamViewer проще, удобнее и безопаснее.

Создание VPN сервера

Откройте список подключений Windows. Самый быстрый способ сделать это — нажать клавиши Win + R в любой версии Windows и ввести ncpa.cpl, затем нажать Enter.

В списке подключений нажмите клавишу Alt и в появившемся меню выберите пункт «Новое входящее подключение».

На следующем этапе нужно выбрать пользователя, которому будет разрешено удаленное подключение. Для большей безопасности лучше создать нового пользователя с ограниченными правами и предоставить доступ к VPN только ему. Кроме этого, не забудьте установить хороший, годный пароль для этого пользователя.

Для большей безопасности лучше создать нового пользователя с ограниченными правами и предоставить доступ к VPN только ему. Кроме этого, не забудьте установить хороший, годный пароль для этого пользователя.

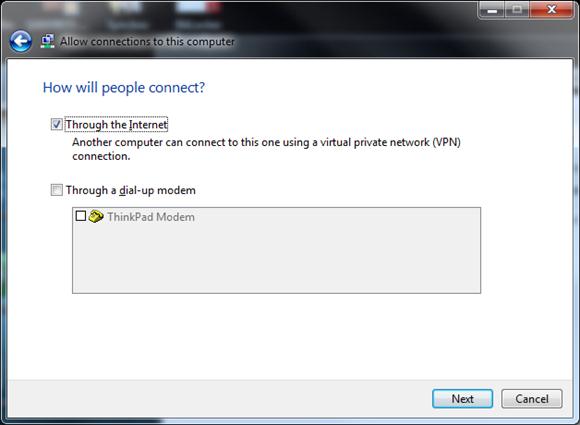

Нажмите «Далее» и отметьте пункт «Через Интернет».

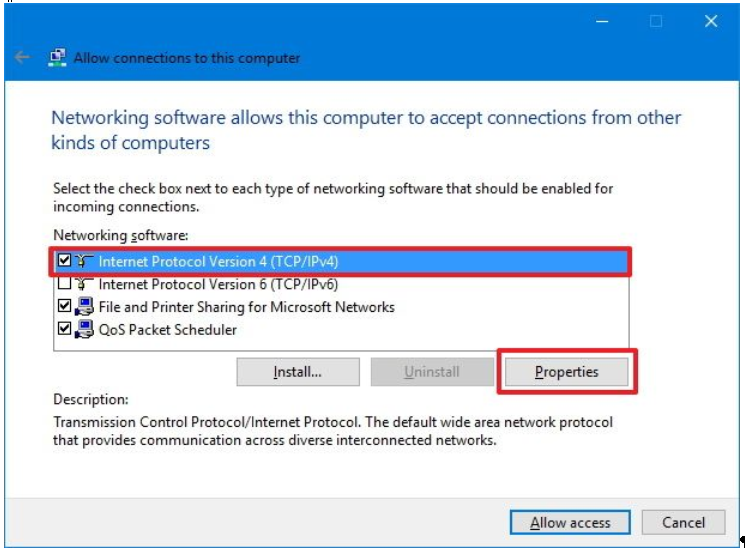

В следующем диалоговом окне нужно отметить, по каким протоколам будет возможно подключение: если вам не требуется доступ к общим файлам и папкам, а также принтерам при VPN подключении, можно снять отметку с этих пунктов. Нажмите кнопку «Разрешить доступ» и дождитесь завершения создания VPN сервера Windows.

Если потребуется отключить возможность VPN подключения к компьютеру, кликните правой кнопкой мыши по «Входящие подключения» в списке подключений и выберите пункт «Удалить».

Как подключиться к VPN серверу на компьютере

Для подключения вам потребуется знать IP адрес компьютера в Интернете и создать VPN подключение, в котором VPN сервер — этот адрес, имя пользователя и пароль — соответствуют пользователю, которому разрешено подключение. Если вы взялись за эту инструкцию, то с данным пунктом, скорее всего, проблем у вас не возникнет, и вы умеете создавать такие подключения. Однако ниже — кое-какая информация, которая может оказаться полезной:

Если вы взялись за эту инструкцию, то с данным пунктом, скорее всего, проблем у вас не возникнет, и вы умеете создавать такие подключения. Однако ниже — кое-какая информация, которая может оказаться полезной:

- Если компьютер, на котором был создан VPN-сервер, подключен к Интернету через роутер, то в роутере необходимо создать перенаправление подключений порта 1723 на IP адрес компьютера в локальной сети (а этот адрес сделать статическим).

- С учетом того, что большинство Интернет-провайдеров предоставляют динамический IP на стандартных тарифах, каждый раз узнавать IP своего компьютера может быть затруднительным, особенно удаленно. Решить это можно с помощью таких сервисов как DynDNS, No-IP Free и Free DNS. Как-нибудь напишу о них подробно, но пока не успел. Уверен, в сети хватает материала, который позволит разобраться, что к чему. Общий смысл: подключение к вашему компьютеру всегда можно будет осуществлять по уникальному домену третьего уровня, несмотря на динамический IP.

Это бесплатно.

Это бесплатно.

Более подробно не расписываю, потому как статья все-таки не для самых начинающих пользователей. А тем, кому это действительно нужно, вполне будет достаточно вышеизложенной информации.

remontka.pro в Телеграм | Способы подписки

Настройка VPN Windows 10

Главная » Windows » Настройка

На чтение 3 мин Просмотров 159

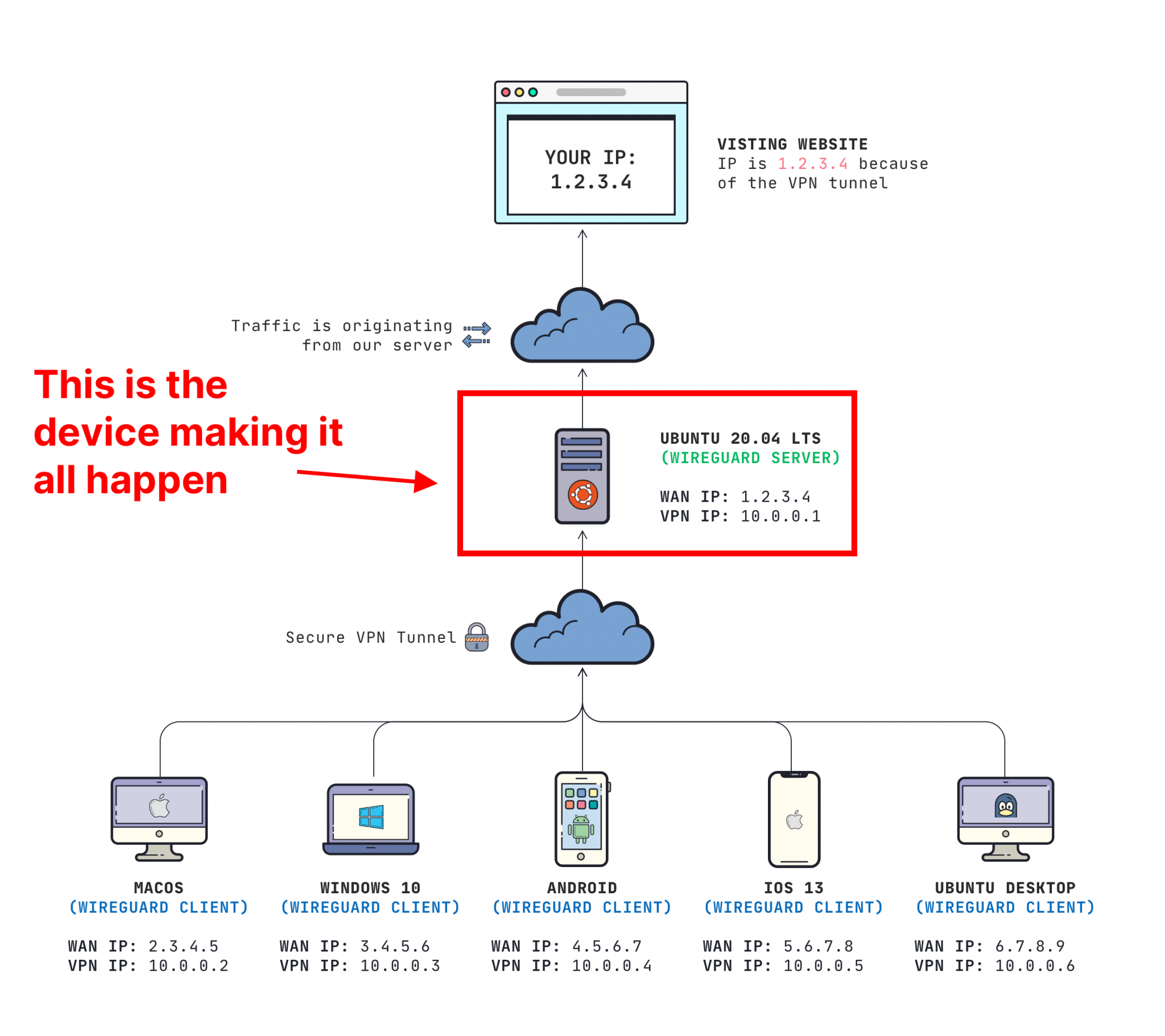

VPN (от англ. — Virtual Private Network) — это частная сеть, создающаяся поверх другой сети, в большинстве случаев, поверх сети интернет. При помощи VPN соединения, конечный пользователь получает возможность иметь постоянное соединение с интернетом, независимо от каких-либо барьеров со стороны провайдера или других органов. Также ВПН используется для обмена данными в корпоративной сети, для защиты её от постороннего вмешательства.

Вкратце, теория создания VPN-соединение включается в себя три этапа:

- Аутентификация: На данном этапе все пакеты инкапсулируются один в другой с некоторыми метаданными, это позволяет скрыть какое именно приложение их отправило. Далее VPN-сервер запрашивает наши данные для входа и позволяет перейти ко второму пункту.

- Туннелирование: После аутентификации, между нами и сервером создается так называемый туннель — прямое подключение, через которое мы будет получать доступ к другим сетям.

- Шифрование: Так как любые не зашифрованные данные можно легко перехватить на любом этапе их передачи, даже на самом сервере, если тот скомпрометирован, все передающиеся пакеты шифруются и передаются на сервер.

Если говорить простым языком, то VPN — это промежуточное звено между вами и другими компьютерами и ресурсами в интернете, которое позволяет обезопасить ваше соединение от постороннего вмешательства, так как весь трафик будет шифроваться между вами и вашим ВПН сервером.

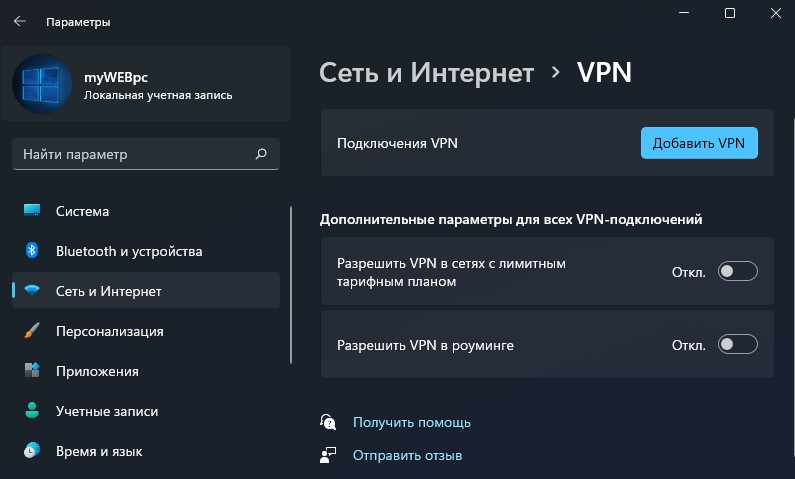

Данный вопрос интересует многих пользователей, так как в 10-ой версии ОС, сетевые настройки были кардинально переработаны и настройка ВПН в корне отличается от предыдущих редакций системы.

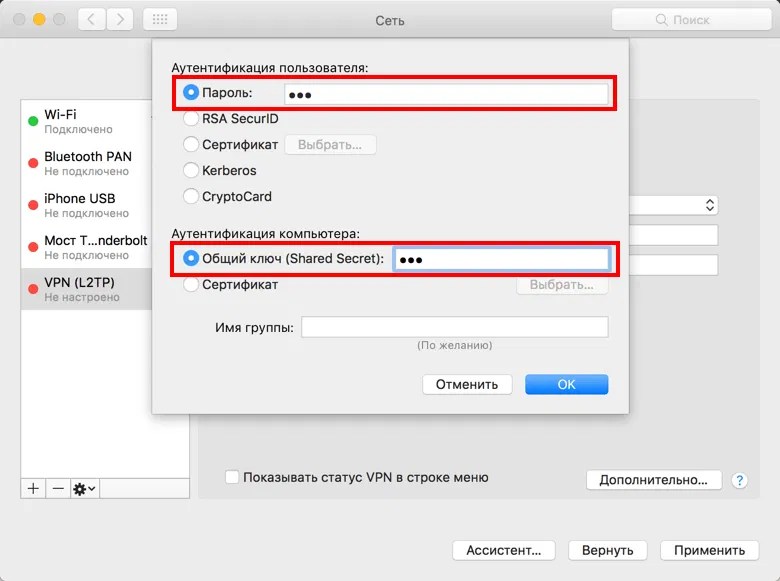

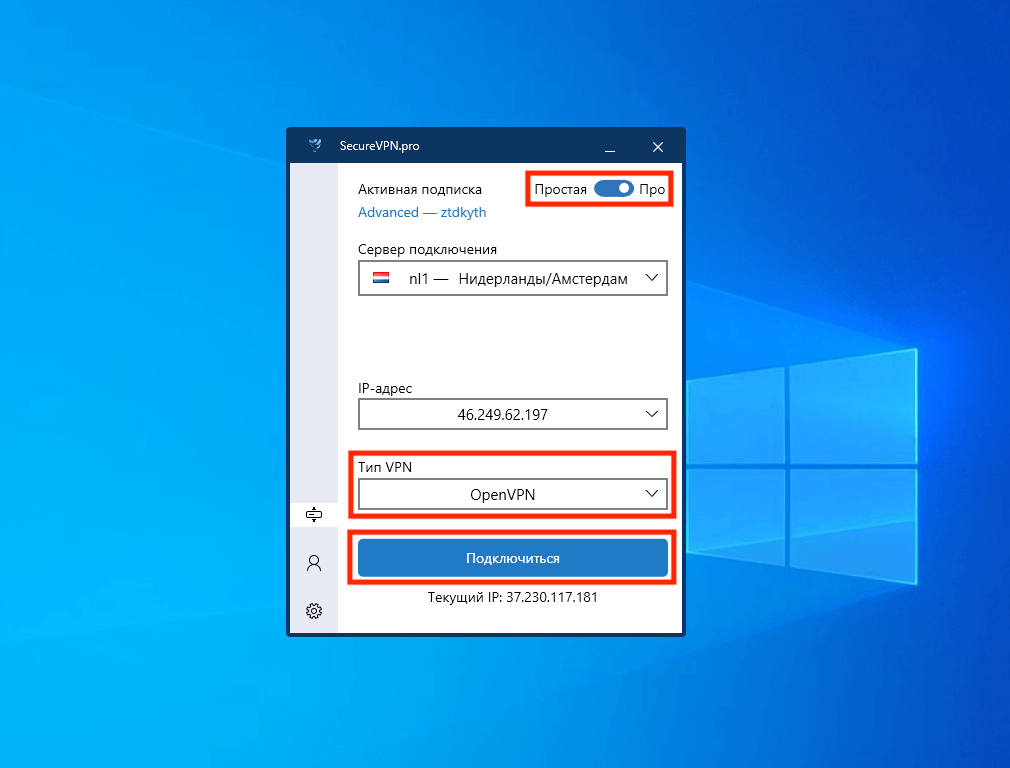

Существует множество видов VPN-соединений, такие как: PPTP, L2Tp, IPSec, но в данной статье мы рассмотрим наиболее распространенный вариант — PPTP, который является самым распространенным протоколом. Приступим к настройке:

- Откройте меню «Настройки» при помощи меню Пуск;

- В окне настроек выберите плитку «Сети и Интернет»;

- В левом панели выберите вкладку VPN и нажмите на строку «Добавить новое VPN подключение».

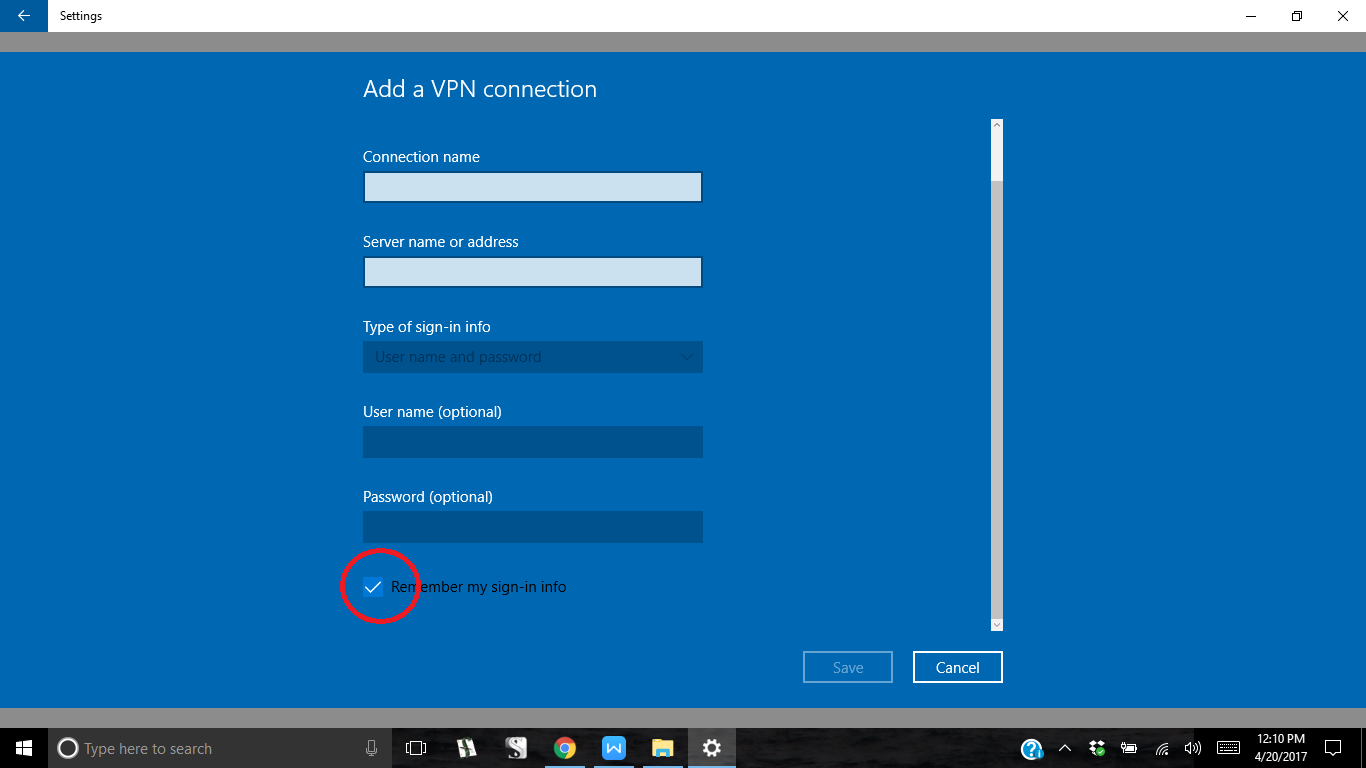

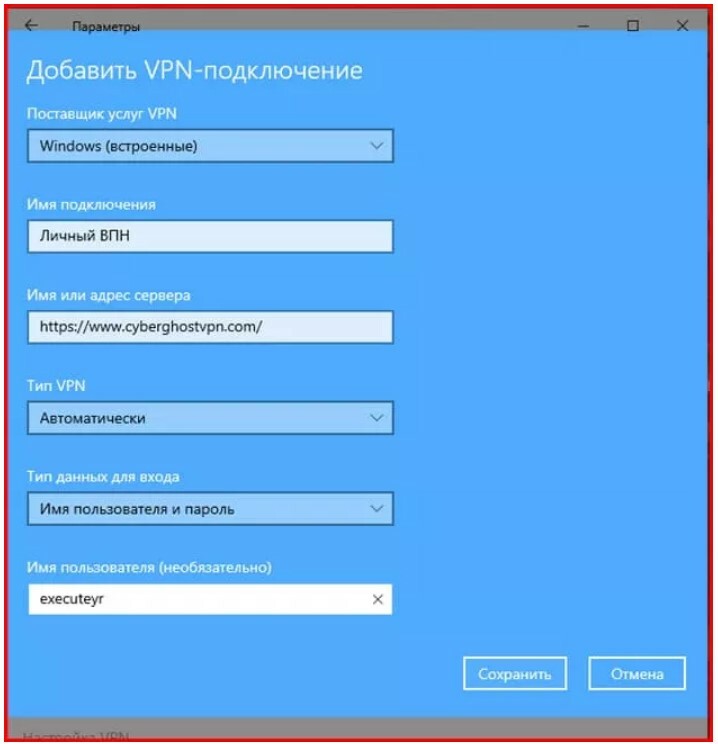

Появится новое окно добавления подключения, в котором нам необходимо заполнить некоторые поля, рассмотрим каждое из них подробнее:

- В выпадающем меню «Поставщик услуг» выберите Windows.

- Имя — дайте подключению любое название, если планируется использовать несколько соединений, назовите их так, чтобы в дальнейшем можно было разобраться в них.

- Введите IP адрес или URL VPN сервера, который вы получили у стороннего поставщика или же от системного администратора вашей корпоративной сети, если это соединение используется вами для работы.

- В меню Тип VPN выберите PPTP (от англ. — Point to Point Tunneling Protocol).

- В поле Тип данных для входа выберите Имя пользователя и пароль, при выборе которого станут активными поля для их ввода, заполните их.

- Не лишним будет поставить галочку «Запомнить данные для входа», чтобы не вводить каждый раз имя пользователя и пароль.

- Нажмите ОК.

Теперь, во вкладке VPN мы увидим новое подключение с названием, которое мы присвоили в предыдущем пункте. Выберите его и нажми на кнопку Подключить. С данного момента весь ваш трафик перенаправляется через данное соединение.

Совет: Вам не обязательно постоянно открывать окно настроек для последующего подключения. Если вы внимательно посмотрите на панель уведомлений Windows, вы увидите иконку сетевых подключений, даже при использовании WiFi.

При необходимости включить или отключить ВПН-соединение, просто нажмите на эту иконку. Вам будет представлен список всех доступных соединений, в том числе и созданное нами подключение.

Учебное пособие по

. Настройка инфраструктуры для Always On VPN

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

- Далее: 2 — Настройка шаблонов центра сертификации

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows 10, Windows 11

В этом руководстве вы узнаете, как развернуть соединения Always On VPN для удаленных клиентских компьютеров Windows, присоединенных к домену. Вы создадите образец инфраструктуры, который покажет вам, как реализовать процесс подключения Always On VPN. Процесс состоит из следующих шагов:

Вы создадите образец инфраструктуры, который покажет вам, как реализовать процесс подключения Always On VPN. Процесс состоит из следующих шагов:

VPN-клиент Windows использует общедоступный DNS-сервер для выполнения запроса разрешения имен для IP-адреса VPN-шлюза.

VPN-клиент использует IP-адрес, возвращенный DNS, для отправки запроса на подключение к VPN-шлюзу.

VPN-сервер также настроен как клиент службы удаленной аутентификации пользователей с телефонным подключением (RADIUS); клиент VPN RADIUS отправляет запрос на подключение на сервер NPS для обработки запроса на подключение.

Сервер NPS обрабатывает запрос на подключение, включая выполнение авторизации и проверки подлинности, и определяет, следует ли разрешить или отклонить запрос на подключение.

Сервер NPS пересылает ответ Access-Accept или Access-Deny на VPN-сервер.

Соединение инициируется или разрывается на основе ответа, полученного VPN-сервером от сервера политики сети.

Предварительные условия

Для выполнения шагов, описанных в этом руководстве,

Важно

Использование удаленного доступа в Microsoft Azure не поддерживается, включая VPN удаленного доступа и DirectAccess. Дополнительные сведения см. в разделе Поддержка серверного программного обеспечения Microsoft для виртуальных машин Microsoft Azure.

Создать контроллер домена

Установите Windows Server на машину, на которой будет работать контроллер домена.

Установка доменных служб Active Directory (AD DS). Подробные сведения об установке доменных служб Active Directory см. в разделе Установка доменных служб Active Directory.

Повышение роли Windows Server до контроллера домена. В этом руководстве вы создадите новый лес и домен для этого нового леса. Подробные сведения об установке контроллера домена см. в разделе Установка AD DS.

Установите и настройте центр сертификации (ЦС) на контроллере домена.

Подробную информацию об установке центра сертификации см. в разделе Установка центра сертификации.

Подробную информацию об установке центра сертификации см. в разделе Установка центра сертификации.

Создание групповой политики Active Directory

В этом разделе вы создадите групповую политику на контроллере домена, чтобы члены домена автоматически запрашивали сертификаты пользователей и компьютеров. Эта конфигурация позволяет пользователям VPN запрашивать и извлекать пользовательские сертификаты, которые автоматически аутентифицируют VPN-подключения. Эта политика также позволяет серверу NPS автоматически запрашивать сертификаты проверки подлинности сервера.

На контроллере домена откройте Управление групповыми политиками.

На левой панели щелкните правой кнопкой мыши свой домен (например, corp.contoso.com). Выберите Создать объект групповой политики в этом домене и привяжите его сюда .

В диалоговом окне New GPO для Name введите Политика автоматической регистрации .

Выберите ОК .

Выберите ОК .На левой панели щелкните правой кнопкой мыши Политика автоматической регистрации . Выберите Отредактируйте , чтобы открыть Редактор управления групповыми политиками .

В редакторе управления групповыми политиками выполните следующие действия для настройки автоматической подачи заявок на сертификаты компьютеров:

На левой панели перейдите к Конфигурация компьютера > Политики > Параметры Windows > Параметры безопасности > Политики открытого ключа .

В области сведений щелкните правой кнопкой мыши Клиент служб сертификации — автоматическая регистрация . Выберите Свойства .

В диалоговом окне Клиент служб сертификации — Свойства автоматической регистрации для модели конфигурации выберите Включено .

Выберите Обновить сертификаты с истекшим сроком действия, обновить ожидающие сертификаты и удалить отозванные сертификаты и Обновить сертификаты, использующие шаблоны сертификатов .

Выберите OK .

В редакторе управления групповыми политиками выполните следующие действия, чтобы настроить автоматическую регистрацию сертификатов пользователей:

На левой панели перейдите к Конфигурация пользователя > Политики > Параметры Windows > Параметры безопасности > Политики открытого ключа .

В области сведений щелкните правой кнопкой мыши Клиент служб сертификации — автоматическая регистрация и выберите Свойства .

В диалоговом окне Клиент служб сертификации — Свойства автоматической регистрации в Модель конфигурации выберите Включено .

Выберите Обновить сертификаты с истекшим сроком действия, обновить ожидающие сертификаты и удалить отозванные сертификаты и Обновить сертификаты, использующие шаблоны сертификатов .

Выберите OK .

Закройте редактор управления групповыми политиками.

Закрыть Управление групповыми политиками.

Создайте сервер NPS

Установите Windows Server на машину, на которой будет работать сервер NPS.

На сервере NPS установите роль сетевых политик и служб доступа (NPS). Подробную информацию об установке NSP см. в разделе Установка сервера политики сети.

Зарегистрируйте сервер NPS в Active Directory. Сведения о том, как зарегистрировать сервер политики сети в Active Directory, см. в разделе Регистрация сервера политики сети в домене Active Directory.

Убедитесь, что ваши брандмауэры пропускают трафик, необходимый для правильной работы VPN и RADIUS.

Дополнительные сведения см. в разделе Настройка брандмауэров для трафика RADIUS.

Дополнительные сведения см. в разделе Настройка брандмауэров для трафика RADIUS.Создайте группу серверов NPS:

На контроллере домена откройте «Пользователи и компьютеры Active Directory».

Под своим доменом щелкните правой кнопкой мыши Компьютеры . Выберите Новый , затем выберите Группа .

В поле Имя группы введите Серверы NPS , затем выберите OK .

Щелкните правой кнопкой мыши Серверы NPS и выберите Свойства .

На вкладке Members диалогового окна свойств серверов NPS выберите Добавить .

выберите Типы объектов , установите флажок Компьютеры , затем выберите OK .

В Введите имена объектов для выбора , введите имя компьютера сервера NPS.

Выберите ОК .

Выберите ОК .Закрыть пользователей и компьютеры Active Directory.

Создайте VPN-сервер

Установите Windows Server на машину, на которой будет работать VPN-сервер. Убедитесь, что на машине установлены два физических сетевых адаптера: один для подключения к Интернету, а другой — для подключения к сети, в которой расположен контроллер домена.

Определите, какой сетевой адаптер подключается к Интернету, а какой сетевой адаптер подключается к домену. Настройте сетевой адаптер, обращенный к Интернету, с общедоступным IP-адресом, в то время как адаптер, обращенный к интрасети, может использовать IP-адрес из локальной сети.

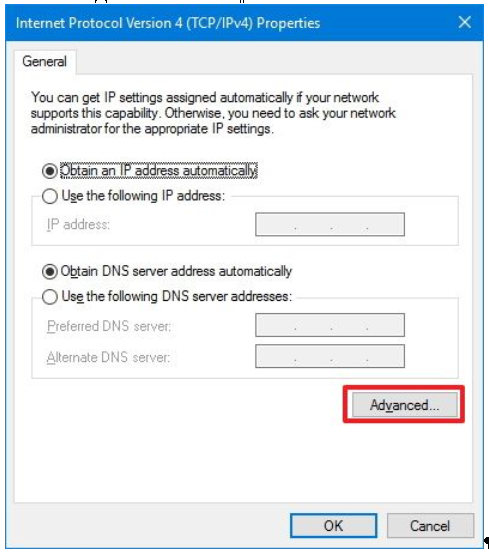

Для сетевого адаптера, подключающегося к домену, установите в качестве предпочтительного IP-адреса DNS IP-адрес контроллера домена. Сведения о том, как установить статический предпочтительный DNS-адрес, см. в разделе Как изменить адрес DNS-сервера IPv4 на общедоступный DNS в Windows.

Присоединить VPN-сервер к домену. Сведения о том, как присоединить сервер к домену, см. в разделе Присоединение сервера к домену.

Откройте правила брандмауэра, чтобы разрешить входящие UDP-порты 500 и 4500 на внешний IP-адрес, применяемый к общедоступному интерфейсу на VPN-сервере.

На сетевом адаптере, подключенном к домену, включите следующие порты: UDP1812, UDP1813, UDP1645 и UDP1646.

Создайте группу VPN-серверов:

На контроллере домена откройте «Пользователи и компьютеры Active Directory».

Под своим доменом щелкните правой кнопкой мыши Компьютеры . Выберите New , затем выберите Group .

В Имя группы введите VPN-серверы , затем выберите OK .

Щелкните правой кнопкой мыши VPN-серверы и выберите Свойства .

9 числа0018 Члены В диалоговом окне свойств VPN-серверов выберите Добавить .

выберите Типы объектов , установите флажок Компьютеры , затем выберите OK .

В Введите имена объектов для выбора , введите имя компьютера VPN-сервера. Выберите ОК .

Закрыть пользователей и компьютеры Active Directory.

Выполните действия, описанные в разделе Установка удаленного доступа в качестве сервера VPN, чтобы установить сервер VPN.

Откройте средство маршрутизации и удаленного доступа в диспетчере серверов.

Щелкните правой кнопкой мыши VPN-сервер и выберите Свойства .

В свойствах выберите вкладку Безопасность и затем:

Выберите Поставщик аутентификации и выберите Аутентификация RADIUS .

Выберите Настроить , чтобы открыть диалоговое окно аутентификации RADIUS.

Выберите Добавить , чтобы открыть диалоговое окно Добавить сервер RADIUS.

В поле Имя сервера введите полное доменное имя (FQDN) сервера NPS. В этом руководстве сервер NPS является сервером контроллера домена. Например, если NetBIOS-имя вашего NPS и сервера контроллера домена — dc1, а ваше доменное имя — corp.contoso.com, введите dc1.corp.contoso.com .

В Общий секрет , выберите Изменить , чтобы открыть диалоговое окно Изменить секрет.

В Новый секрет введите текстовую строку.

В Подтвердите новый секрет , введите ту же текстовую строку, затем выберите OK .

Сохраните этот секрет. Он понадобится вам, когда вы добавите этот VPN-сервер в качестве клиента RADIUS позже в этом руководстве.

Выберите OK , чтобы закрыть диалоговое окно Добавить сервер RADIUS.

Выберите OK , чтобы закрыть диалоговое окно Radius Authentication.

В диалоговом окне свойств VPN-сервера выберите Методы аутентификации… .

Выберите Разрешить проверку подлинности сертификата компьютера для IKEv2 .

Выберите OK .

Для Accounting provider выберите Windows Accounting .

Выберите OK , чтобы закрыть диалоговое окно «Свойства».

В диалоговом окне будет предложено перезапустить сервер. Выберите Да .

Создать VPN-клиент Windows

Установите Windows 10 или более позднюю версию на машину, которая будет вашим VPN-клиентом.

Присоедините VPN-клиент к своему домену. Сведения о том, как присоединить компьютер к домену, см. в разделе Присоединение компьютера к домену.

Создайте пользователя и группу VPN

Создайте пользователя VPN, выполнив следующие действия:

На контроллере домена откройте «Пользователи и компьютеры Active Directory».

Под своим доменом щелкните правой кнопкой мыши Users . Выберите Новый . Для Имя пользователя для входа введите любое имя для входа. Выберите Далее .

Выберите пароль для пользователя.

Отменить выбор Пользователь должен сменить пароль при следующем входе в систему . Выберите Срок действия пароля не ограничен .

Выбрать Готово . Держите пользователей и компьютеры Active Directory открытыми.

Создайте группу пользователей VPN, выполнив следующие действия:

Под своим доменом щелкните правой кнопкой мыши Users . Выберите New , затем выберите Group .

В Имя группы введите Пользователи VPN , затем выберите OK .

Щелкните правой кнопкой мыши Пользователи VPN и выберите Свойства .

На вкладке Members диалогового окна свойств пользователей VPN выберите Добавить .

В диалоговом окне «Выбор пользователей» добавьте созданного вами пользователя VPN и выберите OK .

Настройте VPN-сервер в качестве клиента RADIUS

На сервере NPS откройте правила брандмауэра, чтобы разрешить входящие порты UDP 1812, 1813, 1645 и 1646.

В консоли NPS дважды щелкните Клиенты и серверы RADIUS .

Щелкните правой кнопкой мыши Клиенты RADIUS и выберите Новый , чтобы открыть диалоговое окно Новый клиент RADIUS.

Убедитесь, что установлен флажок Включить этот клиент RADIUS .

В Дружественное имя введите отображаемое имя для VPN-сервера.

В Адрес (IP или DNS) введите IP-адрес или полное доменное имя VPN-сервера.

Если вы вводите полное доменное имя, выберите Подтвердить , если вы хотите убедиться, что имя правильное и сопоставляется с действительным IP-адресом.

В Общий секрет :

Убедитесь, что выбран параметр Ручной .

Введите секрет, который вы создали в разделе Создание VPN-сервера.

Для Подтверждение общего секрета , повторно введите общий секрет.

Выберите OK . VPN-сервер должен появиться в списке клиентов RADIUS, настроенных на сервере NPS.

Настройка сервера политики сети в качестве сервера RADIUS

Примечание

В этом руководстве сервер политики сети устанавливается на контроллере домена с ролью ЦС; и нам не нужно регистрировать отдельный сертификат сервера NPS. Однако в среде, где сервер политики сети установлен на отдельном сервере, перед выполнением этих действий необходимо зарегистрировать сертификат сервера политики сети.

В консоли NPS выберите NPS (локальный) .

В стандартной конфигурации убедитесь, что RADIUS-сервер для удаленного доступа или VPN-подключений выбран .

Выберите Настройка VPN или удаленного доступа , чтобы открыть мастер настройки VPN или удаленного доступа.

Выберите Соединения виртуальной частной сети (VPN) и выберите Далее .

В разделе «Указать удаленный доступ или VPN-сервер» в клиентах RADIUS выберите имя VPN-сервера.

Выбрать Далее .

В разделе Настройка методов проверки подлинности выполните следующие действия:

Очистить Зашифрованная проверка подлинности Майкрософт, версия 2 (MS-CHAPv2) .

Выберите Расширяемый протокол аутентификации .

Для введите , выберите Microsoft: Protected EAP (PEAP) . Затем выберите Configure , чтобы открыть диалоговое окно Edit Protected EAP Properties.

Выберите Удалить , чтобы удалить тип EAP с защищенным паролем (EAP-MSCHAP v2).

Выбрать Добавить . Откроется диалоговое окно Добавить EAP.

Выберите смарт-карту или другой сертификат , затем выберите OK .

Выберите OK , чтобы закрыть Изменить защищенные свойства EAP.

Выбрать Далее .

В разделе «Указать группы пользователей» выполните следующие шаги:

Выбрать Добавить . Откроется диалоговое окно «Выбор пользователей, компьютеров, учетных записей служб или групп».

Введите пользователей VPN , затем выберите OK .

Выбрать Далее .

На Укажите IP-фильтры выберите Далее .

На Укажите параметры шифрования выберите Далее . Не вносите никаких изменений.

На Укажите имя области , выберите Далее .

Выберите Готово , чтобы закрыть мастер.

Следующие шаги

Теперь вы создали образец инфраструктуры и готовы к настройке центра сертификации.

- Учебное пособие по развертыванию Always On VPN: настройка шаблонов центра сертификации

Обратная связь

Просмотреть все отзывы о странице

Настройка VPN на Windows Server 2016, 2019 и 2022: как разрешить удаленный доступ к VPN для доменных или локальных пользователей

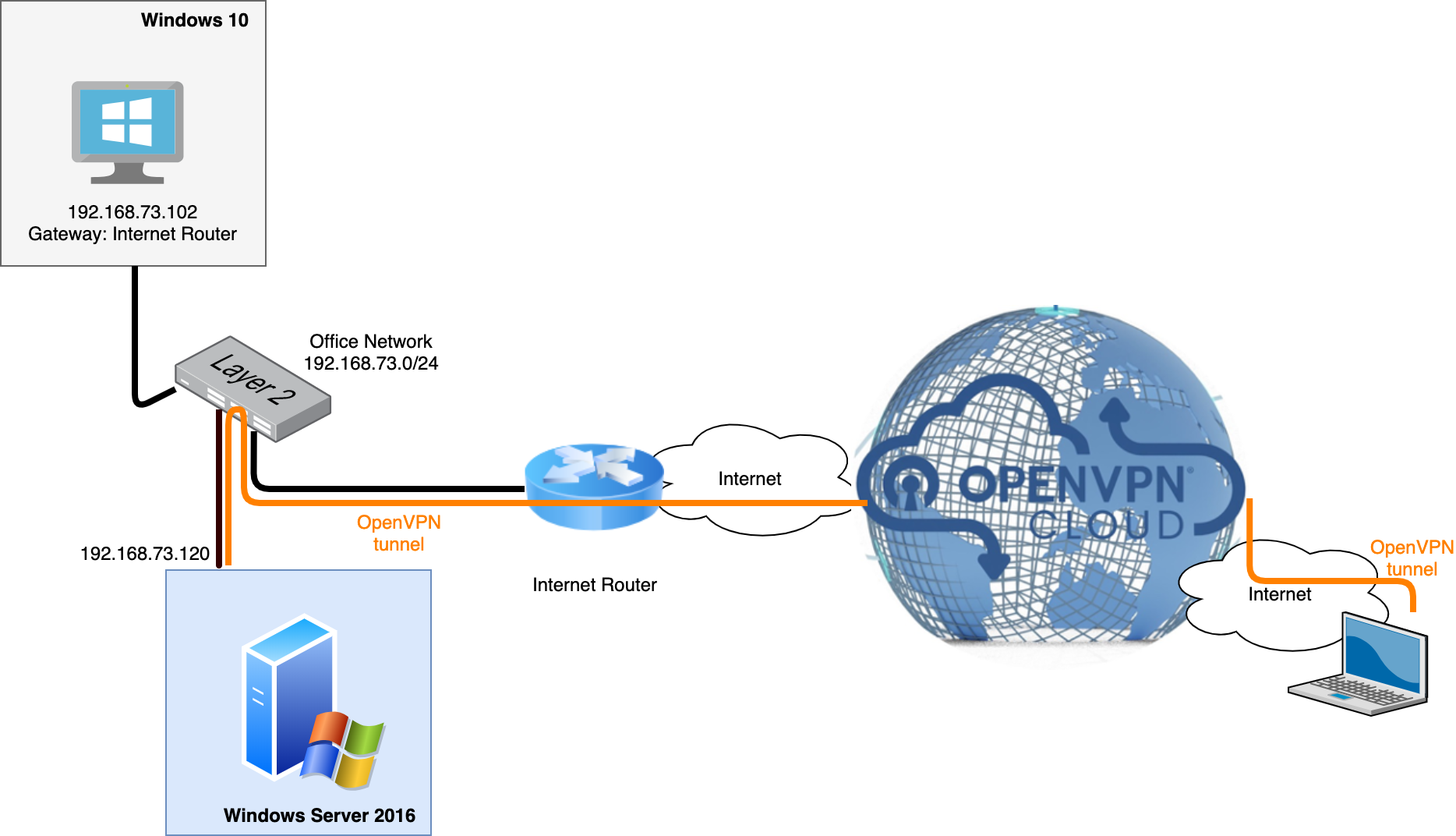

Удаленный доступ используется для удаленного доступа к вашей сети. Это обеспечивает зашифрованное и безопасное соединение через небезопасную сеть, такую как Интернет. Соединение удаленного доступа состоит из сервера(ов) и клиентов, которые получают удаленный доступ к содержимому сервера (сети). Тогда что такое виртуальная частная сеть (VPN)? VPN — это средство подключения к частной сети, такой как ваша корпоративная сеть. VPN сочетает в себе достоинства удаленного подключения к серверу удаленного доступа с простотой и гибкостью подключения к Интернету. Эти шаги реализации относятся к Windows Server 2016, 2019.и 2022. Вот некоторые связанные материалы: Windows 10 Always On VPN (AOVPN), Быстрые шаги по настройке AWS VPC, как активировать (лицензировать) Cisco ASA 5505, как создать шаблон сертификата для сетевой разблокировки BitLocker и как для настройки клиентских подключений AnyConnect SSL VPN.

Эти шаги реализации относятся к Windows Server 2016, 2019.и 2022. Вот некоторые связанные материалы: Windows 10 Always On VPN (AOVPN), Быстрые шаги по настройке AWS VPC, как активировать (лицензировать) Cisco ASA 5505, как создать шаблон сертификата для сетевой разблокировки BitLocker и как для настройки клиентских подключений AnyConnect SSL VPN.

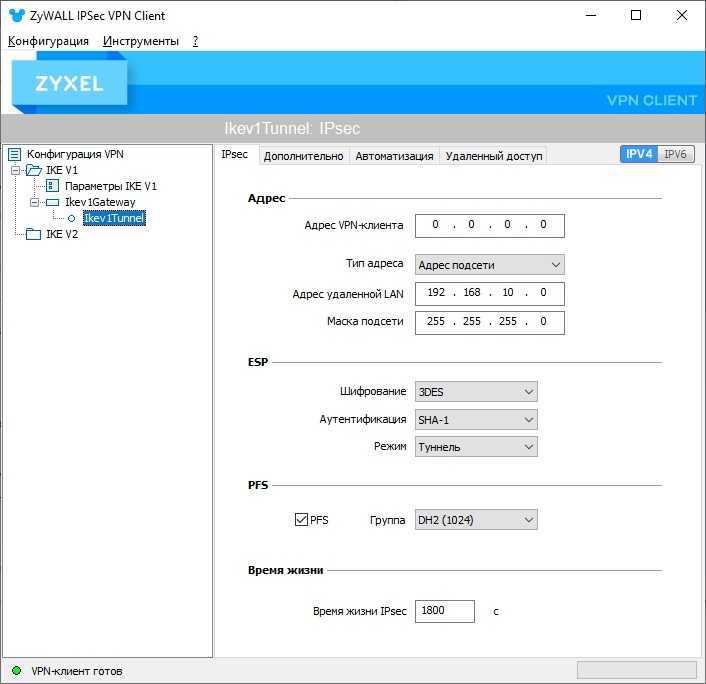

В этом руководстве показано, как установить, настроить и использовать Windows Server VPN. В этом руководстве мы будем использовать «Только VPN» для предоставления удаленного доступа к вашим клиентам. В следующем руководстве я покажу вам, как использовать широкие возможности удаленного доступа на основе DirectAccess, включив DirectAccess на этом сервере. Два протокола туннелирования, включенные в Windows: - Протокол туннелирования «точка-точка» (PPTP): обеспечивает шифрование данных с помощью шифрования Microsoft «точка-точка». - Протокол туннелирования второго уровня (L2TP): обеспечивает шифрование данных, аутентификацию и целостность с использованием IPSec.

Шаг A: Этот шаг необязательный и зависит от того, будете ли вы использовать L2TP в своей среде. В этом случае вам нужно будет установить сертификат на VPN-сервер и VPN-клиент или только на VPN-сервер. Вы можете посмотреть, как установить и настроить службы сертификатов Active Directory. См. следующие интересные статьи с практическими рекомендациями о том, как импортировать сертификат в хранилище сертификатов доверенных корневых и личных файлов, как запросить запрос на подпись сертификата в Windows с помощью консоли управления Microsoft и как экспортировать сертификат в формате PFX в Окна. Вас также может заинтересовать это руководство: Как установить и настроить службы сертификатов Active Directory.

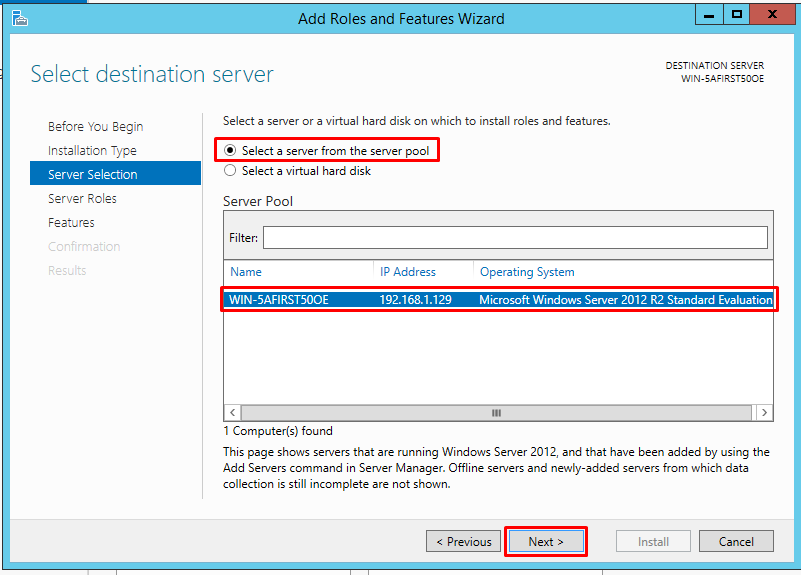

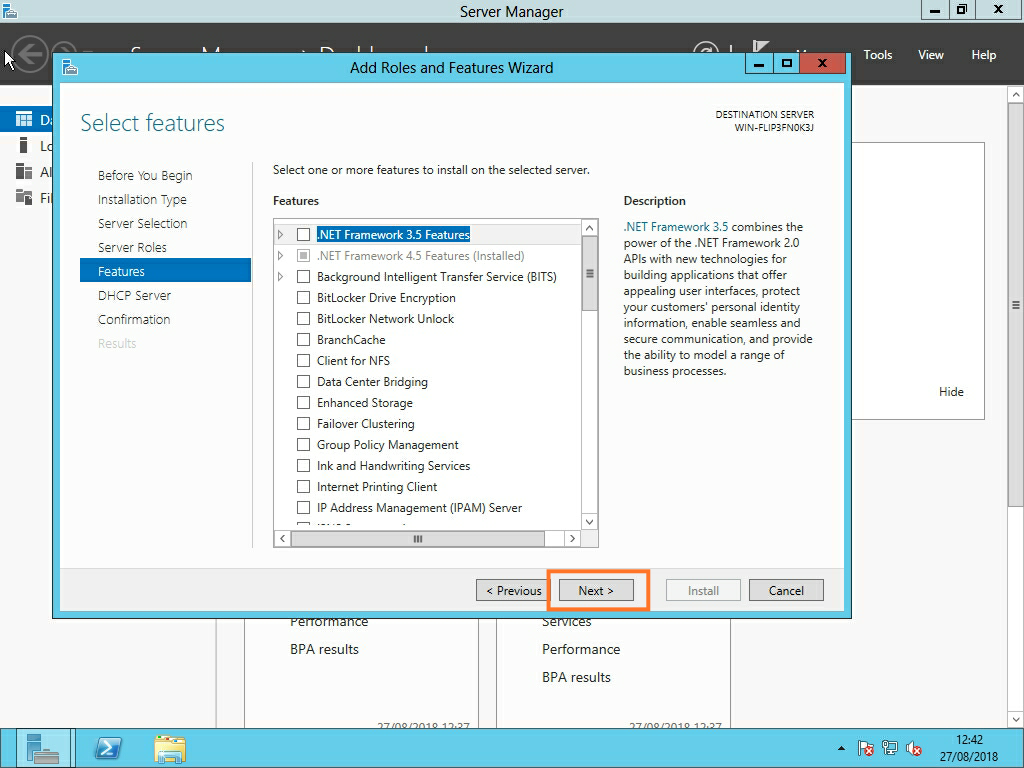

Шаг B: Запустите диспетчер серверов из меню «Пуск», как показано ниже.

В этом окне нажмите «Добавить роли и функции».

Нажмите «Далее», так как это окно содержит только информацию. Вы также можете пропустить этот шаг в будущем, отметив кнопку пропуска.

Вы также можете пропустить этот шаг в будущем, отметив кнопку пропуска.

Выберите установку на основе ролей или компонентов.

— См. некоторые установки на основе ролей и функций, которые я настроил ранее. Как настроить контроллер домена, как добавить второй контроллер домена в вашу среду, как настроить и установить роль WDS, а также как установить роль DHCP на Windows Server и т. д.

Нажмите «Далее» в окне выбора сервера. У нас только один сервер в пуле, здесь особо нечего делать 🙂

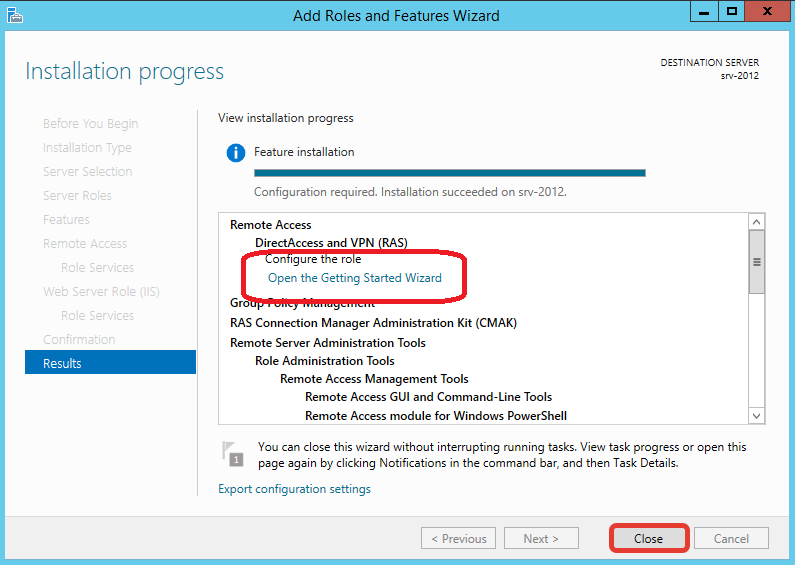

Выберите Роль удаленного доступа и нажмите Далее.

Нажмите кнопку «Далее» еще раз.

На этом шаге выберите DirectAccess и VPN (RAS), нажмите «Добавить функции» и нажмите «Далее», чтобы продолжить.

На последнем этапе выберите «Установить», чтобы установить роль удаленного доступа.

Теперь вы можете закрыть это окно. Для этой установки не требуется перезагрузка.

Часть C — Конфигурация после развертывания: После установки функций вы увидите ссылку, щелкните «Открыть мастер приступления к работе».

Выберите Развернуть только VPN, как показано ниже.

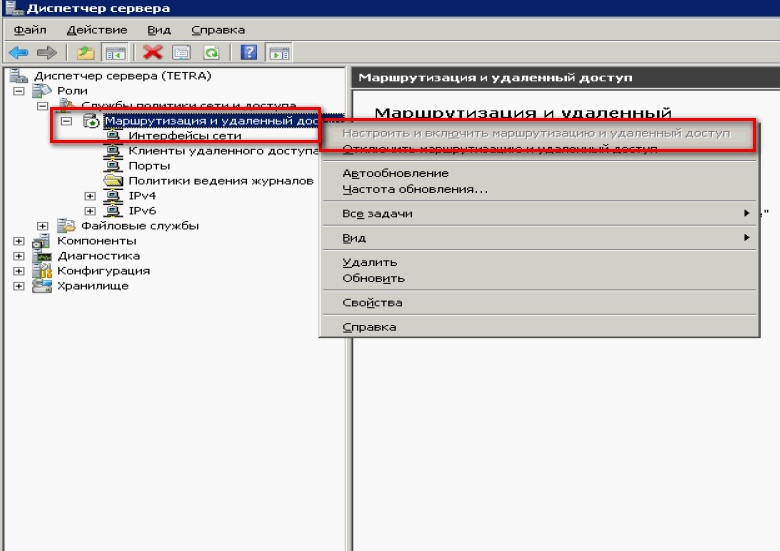

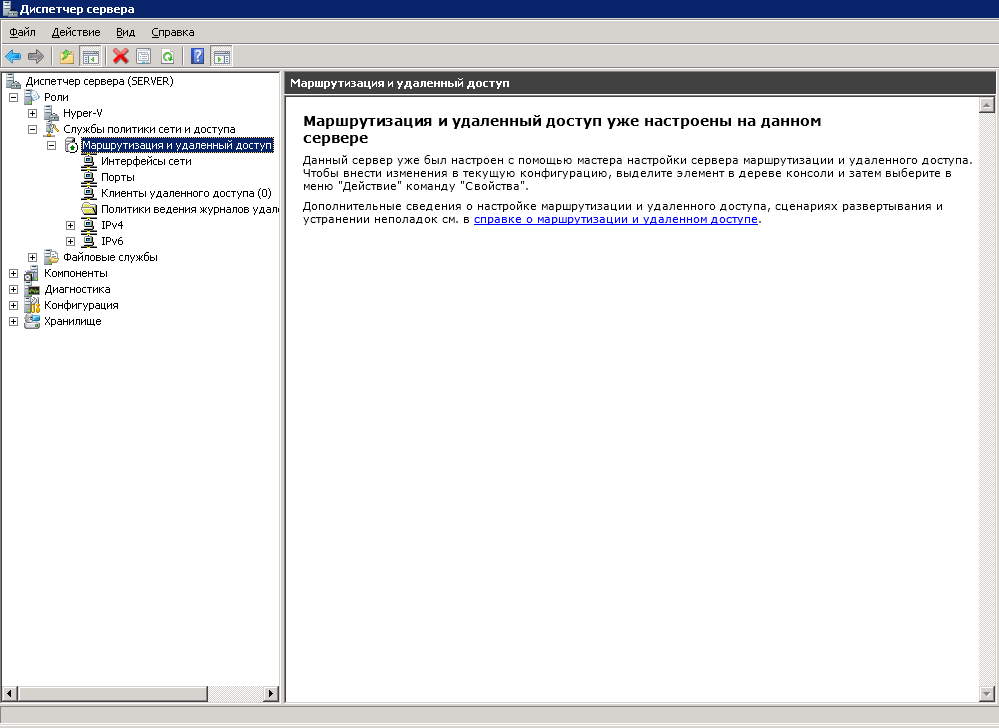

Откроется консоль управления маршрутизацией и удаленным доступом C . Щелкните правой кнопкой мыши имя сервера и выберите «Настроить и включить маршрутизацию и удаленный доступ».

В этом окне нажмите Далее

Выберите Пользовательская конфигурация и нажмите Далее

Выберите « VPN Access », как показано ниже, и нажмите «Далее», чтобы продолжить.

Нажмите «Готово». Нажмите «Запустить службу», которая будет предложена. Это обеспечит запуск службы «Маршрутизация и удаленный доступ».

Щелкните правой кнопкой мыши имя вашего сервера и выберите «Свойства».

Откроется окно свойств, как показано ниже. На вкладке общие у меня все в порядке с настройками.

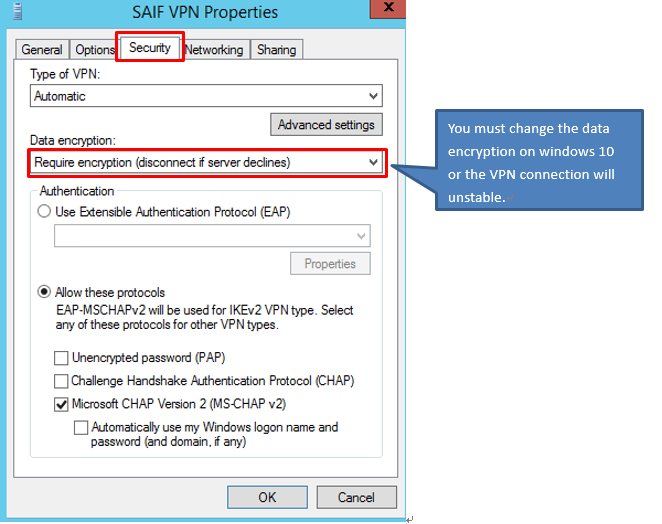

— щелкните вкладку «Безопасность» и убедитесь, что выбраны только EAP и MS-CHAP v2

На вкладке IPv4 выберите Статический пул адресов. если у вас есть сервер DHCP, выберите «Протокол динамической конфигурации хоста (DHCP)».

— я статически определю диапазон пула, как показано ниже. Позже вы увидите, что IP-адрес из этого пула будет присвоен моему VPN-клиенту.

Выберите вкладку Ведение журнала и установите флажок Записывать дополнительную информацию о маршрутизации и удаленном доступе.

Часть D: Чтобы разрешить удаленный доступ к VPN для пользователя домена: процесс настройки параметров свойств пользователя для разрешения удаленного доступа к VPN немного отличается, когда учетная запись является учетной записью пользователя домена, а не локальной учетной записью пользователя. Настройки свойств локальных пользователей настраиваются с помощью утилиты управления компьютером в операционных системах Windows, а настройки свойств пользователей домена настраиваются с помощью утилиты пользователей и компьютеров Active Directory в серверном программном обеспечении Windows. Чтобы предоставить пользователю домена удаленный VPN-доступ, у вас должен быть доступ к компьютеру контроллера домена вашей сети.

— Пользователи и компьютеры Active Directory», чтобы открыть окно «Пользователи и компьютеры Active Directory». - Дважды щелкните учетную запись пользователя домена, которому вы хотите предоставить удаленный доступ к VPN. Откроется окно свойств для выбранного пользователя домена. - Перейдите на вкладку «Дозвон». В разделе «Разрешения на удаленный доступ (Dial-in или VPN)» установите переключатель «Разрешить доступ». Нажмите «Применить», чтобы сохранить новые настройки. Нажмите «ОК», чтобы закрыть окно «Свойства».

Если вы хотите создать локальные учетные записи для доступа к VPN, выполните шаги, описанные здесь. Кроме того, вы также можете запустить это через диспетчер серверов. - Нажмите «Пуск», введите «Выполнить» и введите «compmgmt.msc», чтобы получить доступ к управлению компьютером. - Щелкните правой кнопкой мыши «Пользователи» и выберите «Новый пользователь». Дайте пользователю имя и пароль.

Вы можете перейти к части F и части E по желанию и начать тестирование, подключившись к VPN-серверу.

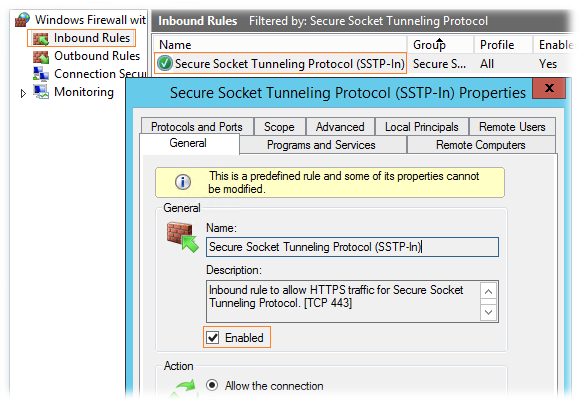

Часть E. Создание правил брандмауэра (необязательный шаг): Поскольку я буду демонстрировать настройку L2PT, позвольте мне создать следующие правила. Откройте апплет брандмауэра Windows в режиме повышенной безопасности с помощью инструмента администрирования Windows или диспетчера серверов, как показано ниже.

Щелкните правой кнопкой мыши Правила для входящих подключений и выберите Новое правило. Вы также можете создать новое правило в разделе «Действия», как показано ниже.

Выберите «Порт» и нажмите «Далее» в разделе «Тип правила».

Поскольку я буду демонстрировать настройку L2PT, позвольте мне создать следующие правила (вам не нужно их создавать). Выберите UDP и введите порт 500, 1701 и 4500, затем нажмите «Далее».

Нажмите Разрешить подключение, а затем нажмите Далее

Примените правило ко всем профилям и нажмите Далее

При желании введите имя и описание правила и нажмите Готово.

Как видите, у нас есть правило брандмауэра для L2TP VPN Server.

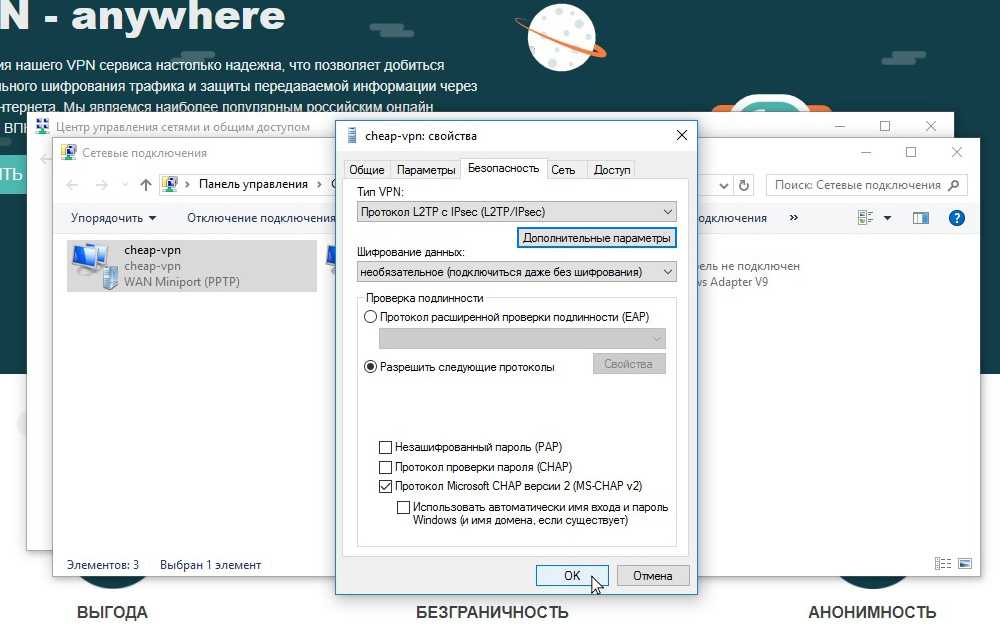

Часть F. Создание подключения к VPN-клиенту (профиль): Вы можете подключиться к виртуальной частной сети (VPN) на своем ПК с Windows 10, будь то для работы или личного использования. VPN-подключение может помочь обеспечить более безопасное подключение и доступ к сети вашей компании и Интернету. Рекомендую настроить совместное подключение.

Настройка (создание) нового VPN-подключения. Прежде чем вы сможете подключиться к VPN, на вашем ПК должен быть профиль VPN. Вы можете создать профиль VPN самостоятельно или настроить рабочую учетную запись, чтобы получить профиль VPN от вашей компании.

Выберите подключение к рабочему месту, как показано ниже.

Выберите «Использовать мое подключение к Интернету (VPN)»

Вам будет предложено ввести доменное имя или IP-адрес и т. д. Нажмите Запомнить мои учетные данные и

— Разрешить другим людям использовать это соединение.

— Когда вы закончите, нажмите Создать .

Это бесплатно.

Это бесплатно.

Подробную информацию об установке центра сертификации см. в разделе Установка центра сертификации.

Подробную информацию об установке центра сертификации см. в разделе Установка центра сертификации. Выберите ОК .

Выберите ОК .

Дополнительные сведения см. в разделе Настройка брандмауэров для трафика RADIUS.

Дополнительные сведения см. в разделе Настройка брандмауэров для трафика RADIUS. Выберите ОК .

Выберите ОК .