Vpn windows server 2018 r2 настройка: Настройка Windows Server 2008 R2 VPN-сервера

Содержание

Настройка VPN-сервера на Windows Server 2008 R2

Главная » Статьи » Настройка VPN-сервера на Windows Server 2008 R2

от admin

Настройка VPN-сервера для виртуального выделенного сервера (VDS/VPS).

Для начала необходимо установить роль сервера «Службы политики сети и доступа». Для этого откройте «Диспетчер сервера» и нажмите на ссылку «Добавить роль».

В мастере добавления ролей выберите «Роли сервера», отметьте флаг «Службы политики сети и доступа» и нажмите Далее.

На следующем шаге нажмите Далее.

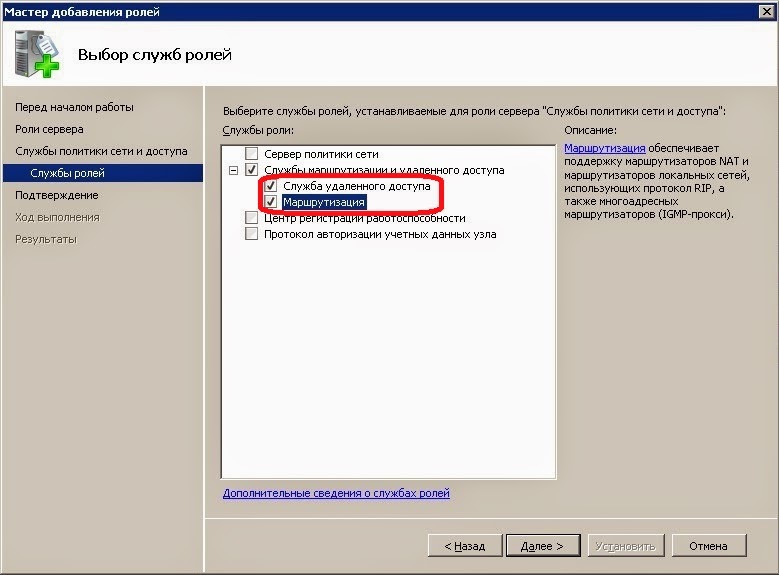

Отметьте флажок «Службы маршрутизации и удаленного доступа» и нажмите Далее.

На следующем шаге нажмите Установить.

Начнется процесс установки.

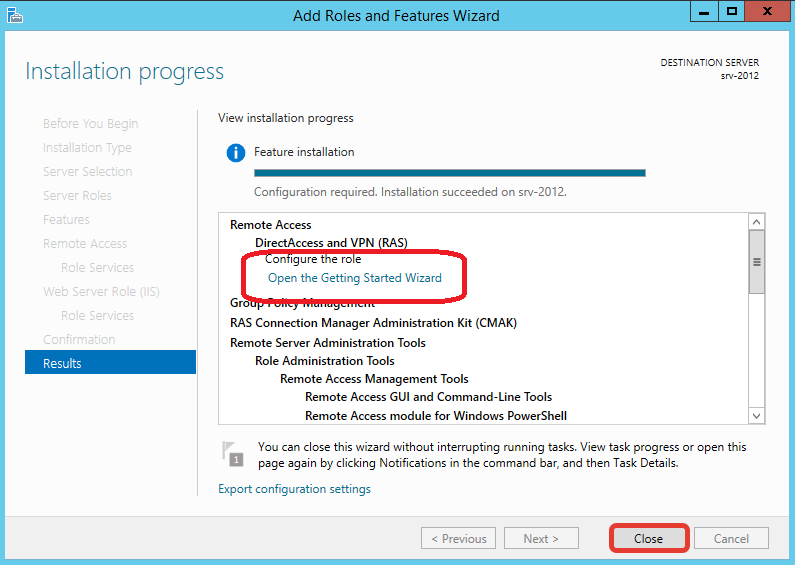

После завершения установки нажмите Закрыть.

Теперь нужно настроить и включить добавленную роль. Раскройте узел Роли, затем раскройте узел «Службы политики сети и доступа», щелкните правой кнопкой по пункту «Маршрутизация и удаленный доступ» и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ».

Появится мастер настройки сервера маршрутизации. Нажмите Далее.

Выберите «Особая конфигурация» и нажмите Далее.

Выберите «Доступ к виртуальной частной сети (VPN)».

Завершена настройка мастера настройки. Нажмите Далее.

В следующем диалоге нажмите «Запустить службу».

Данная зеленая стрелочка говорит о том, что служба запущена.

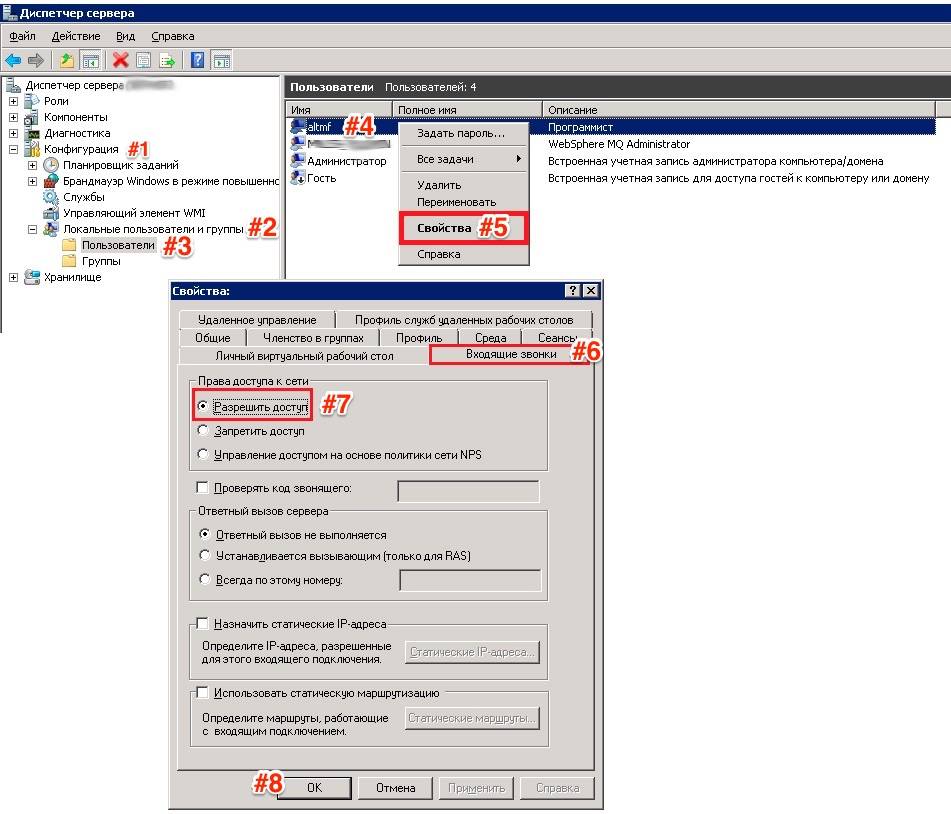

Теперь нужно добавить пользователя и разрешить ему подключаться по VPN.

Раскройте узлы «Конфигурация», затем «Локальные пользователи и группы» и выделите пункт «Пользователи».

В правой части в пустом месте щелкните правой кнопкой мыши и выберите пункт «Новый пользователь…».

Введите имя пользователя (например vpn), укажите в двух поля одинаковый пароль (придумайте сами), снимите флаг «Требовать смены пароля при следующем входе в систему», поставьте флаги «Запретить смену пароля пользователя» и «Срок действия пароля не ограничен». Нажмите Создать (это окно не закроется), затем нажмите Закрыть (теперь окно закроется).

Пользователь будет добавлен в таблицу пользователей.

Щелкните правой кнопкой мыши на этом пользователе и выберите пункт «Свойства».

В появившемся диалоге переключитесь на вкладку «Входящие звонки», в «Права доступа у сети» включите флаг «Разрешить доступ» и нажмите ОК.

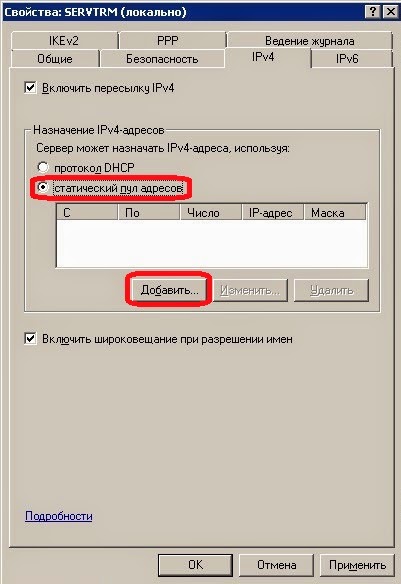

Теперь настроим выдачу IP-адресов всем кто подключится по VPN.

Щелкните правой кнопкой мыши по «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

На вкладке «IPv4» отметьте флаг «статический пул адресов» и нажмите «Добавить».

Укажите начальный и конечный IP-адреса (например как на рисунке ниже) и нажмите ОК.

Статический пул адресов добавлен. Нажмите ОК.

На этом настройка VPN сервера завершена.

Если при подключении клиента появляется эта «Ошибка 806… прохождение пакетов GRE…», то придется настроить L2TP.

Раньше провайдеры выдавали всем пользователям интернета внешние адреса, хоть и динамические. Но теперь, когда пользователей все больше, внешних адресов на всех не хватает и все больше провайдеры выдают несколько пользователям один внешний адрес (NAT). Особенно в крупных городах. В этом случае придется настроить L2TP вместо PPTP. Для L2TP внешний адрес на стороне клиента не нужен. Как настроить L2TP на сервере читайте дальше.

Особенно в крупных городах. В этом случае придется настроить L2TP вместо PPTP. Для L2TP внешний адрес на стороне клиента не нужен. Как настроить L2TP на сервере читайте дальше.

Откройте «Диспетчер задач», раскройте узел Роли, раскройте «Службы политики сети и доступа», нажмите правой кнопкой на «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

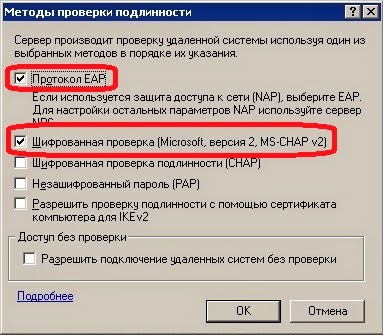

На вкладке Безопасность поставьте флаг «Разрешить особые IPsec-политики для L2TP-подключения», введите «Предварительный ключ» (просто набор английский символов и цифр) и нажмите ОК. Сохраните этот ключ. Его потребуется вводить в клиенте в при настройке подключения к серверу.

Нажмите ОК. Будет напоминание о том, что службу «Маршрутизация и удаленный доступ» надо перезапустить.

Чтобы перезапустить службу щелкните правой кнопкой на «Маршрутизация и удаленный доступ», выберите «Все задачи», затем «Перезапустить».

Начнется перезапуск службы.

Настройка L2TP завершена. Исправьте на клиенте подключение с PPTP на L2TP.

Установка и настройка Indeed NPS RADIUS Extension.

Я соглашаюсь, чтобы Каяко обработал мои данные и согласился с условиями политика конфиденциальности

Live Chat Software by Kayako |

База знаний:

Установка и настройка Indeed NPS RADIUS Extension. Автор Vladislav Fomichev, Last modified by Anton Shlykov на 24 октября 2018 12:02 PM | |

| Установка и настройка Indeed NPS RADIUS Extension. Предварительные условия установки.

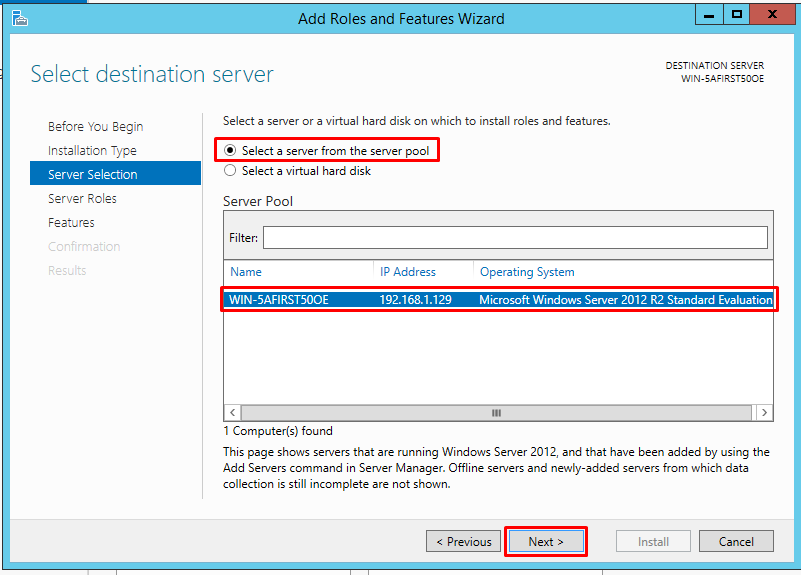

Рассмотрим установку Indeed NPS RADIUS Extension на сервер Windows Server 2012 r2.

Порядок установки.

Установка Network Policy Server.

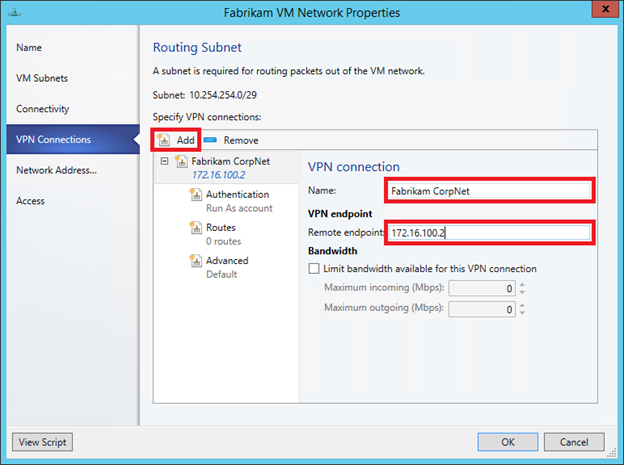

Настройка Radius-клиента на VPN сервере.

Установка Indeed NPS RADIUS Extension. Для установки Indeed NPS RADIUS Extension выполните следующие действия:

Установка, настройка, удаление и обновление провайдеров аутентификации осуществляется в соответствии с руководством по установке и эксплуатации соответствующего провайдера. Создание и настройка групповых политик Indeed NPS RADIUS Extension. Создание политики.

Редактирование политики.

В данном примере используется способ GoogleOTP для однофакторной аутентификации. | |

(1 голос(а)) Эта статья полезна Эта статья бесполезна |

Как установить VPN на Windows Server 2008 R2

Написано Томасом Маурером• 7 октября 2010 г. •

•

15:13•

Майкрософт, Windows, Windows Server

• 88 комментариев

HomeMicrosoft, Windows, Windows ServerКак установить VPN на Windows Server 2008 R2

В этом руководстве показано, как установить VPN-сервер на Windows Server 2008 R2. Это руководство для небольшой среды или автономного сервера.

- Установите роль «Сетевые политики и службы доступа» с помощью диспетчера серверов

- Выберите службы роли «Службы маршрутизации и удаленного доступа»

- Настройте и включите маршрутизацию и удаленный доступ в диспетчере серверов.

- Выберите «Пользовательская конфигурация», если у вас есть только один сетевой интерфейс на сервере

- Выберите «VPN-доступ»

- Готово и нажмите «Далее»

- Разрешить доступ для пользователей «Разрешение на доступ к сети». Вы можете установить это на вкладке Dial-In в разделе User Premission.

- Открытые порты в брандмауэре. Для PPTP: 1723 TCP 47 GRE

Для L2TP через IPSEC: 1701 TCP 500 UDP

Для SSTP: 443 TCP

Необязательно: если в вашей локальной сети нет DHCP-сервера, вам необходимо добавить статический пул адресов. Это может быть, если у вашего провайдера есть автономный сервер.

Это может быть, если у вашего провайдера есть автономный сервер.

- Щелкните правой кнопкой мыши «Маршрутизация и удаленный доступ» и откройте «Свойства»

- Нажмите на вкладку IPv4 и установите флажок «Статический пул адресов»

- Добавить статический пул частных IP-адресов

- Добавьте дополнительный IP-адрес к сетевому интерфейсу Сервера, который находится в той же подсети, что и этот пул.

У меня также есть другие сообщения об установке VPN на Windows Server:

- Как установить VPN на Windows Server 2012

- Как установить VPN на Windows Server 2012 R2

- Как установить VPN на Windows Server 2016

- Как установить VPN на Windows Server 2019

Адрес электронной почты:

Теги: Службы доступа, L2TP, Microsoft, сетевая политика, Службы сетевой политики и доступа, Порты, PPTP, Удаленный доступ, роль, маршрутизация, службы маршрутизации и удаленного доступа, SSTP, пул статических адресов, Виртуальная частная сеть, VPN, VPN Windows Server 2008 R2, Windows, Windows Server, Windows Server 2008 R2 Последнее изменение: 25 апреля 2019 г.

Об авторе / Томас Маурер

Томас работает старшим консультантом по облачным технологиям в Microsoft. Он взаимодействует с сообществом и клиентами по всему миру, чтобы делиться своими знаниями и собирать отзывы для улучшения облачной платформы Azure. До прихода в команду инженеров Azure Томас был ведущим архитектором и Microsoft MVP, помогая разрабатывать, внедрять и продвигать облачные технологии Microsoft.

Если вы хотите узнать больше о Томасе, посетите его блог: www.thomasmaurer.ch и Twitter: www.twitter.com/thomasmaurer

3 мая 2023 г. •

Microsoft Azure

В сообщении блога я описывал, как вы можете установить Kubernetes в Windows 10 и Windows 11 с помощью Azure Kubernetes Service (AKS) Edge…

Подробнее →

27 апреля 2023 г. •

Microsoft Azure

Поделитесь с нами своими мыслями о запуске Kubernetes в любом месте, чтобы получить шанс выиграть подарочную карту на 300 долларов США! Вы работаете с Kubernetes? Вы. ..

..

Подробнее →

26 апреля 2023 г. •

Награды, Томас Маурер

• 2 комментария

Я взволнован и горжусь тем, что могу поделиться с вами тем, что меня включили в OnAlytica «Кто есть кто в облаке? 50 лучших влиятельных лиц, чтобы…

Подробнее →

24 апреля 2023 г. •

Microsoft MVP

• 8 комментариев

Вы увлечены продуктами и услугами Microsoft? Вам нравится делиться своими знаниями и опытом с сообществом? Вы хотите…

Подробнее →

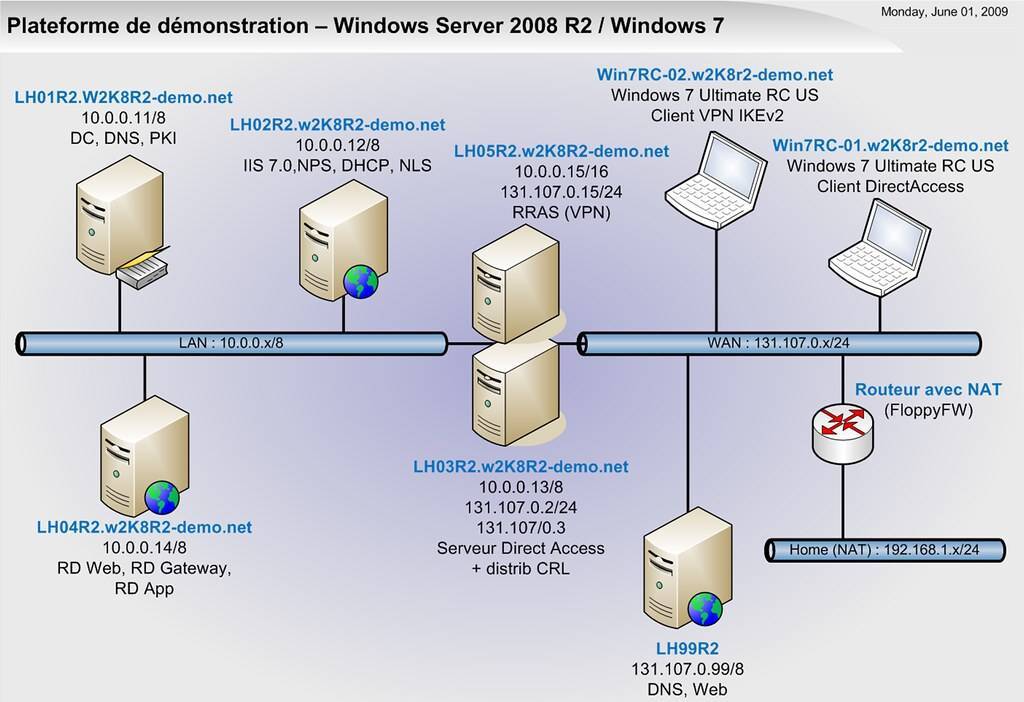

Как настроить VPN-сервер в Windows Server 2008

В этой статье объясняется процедура настройки VPN-сервера в Windows Server 2008. Используемый протокол VPN будет PPTP ( Туннельный протокол точка-точка). Описанный здесь метод использует среду, состоящую из сервера Active Directory, DHCP-сервера, нескольких рабочих станций и VPN-сервера. Конфигурация только VPN-сервера объясняется в следующих шагах

- Настройка IP-адресов на сервере VPN

- Присоединить VPN-сервер к домену

- Установить сетевую политику и роль сервера доступа

- Настройка маршрутизации и удаленного доступа

- Разрешить пользователям входить через VPN

- Настройка VPN-подключения на удаленном клиентском ПК

Топология сети, используемая в этой настройке, показана ниже

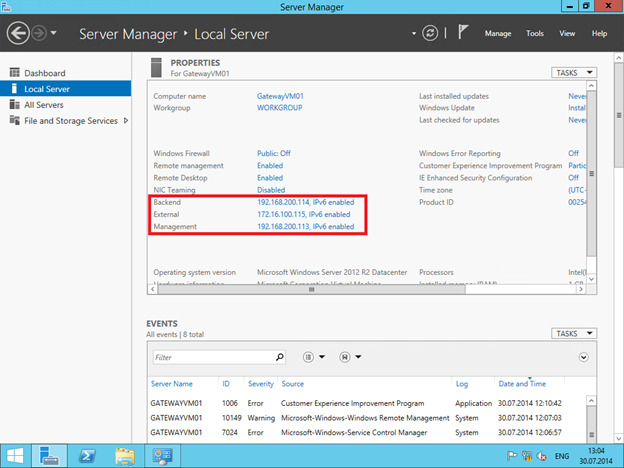

Настройка IP-адресов на сервере VPN

Сервер VPN будет иметь два интерфейса, частный и общедоступный, со следующей конфигурацией IP

частный

IP-адрес — 10. 0.0.1

0.0.1

Маска подсети — 255.0.0.0

Предпочтительный DNS — 10.0.0.2 (при условии, что DNS работает на сервере Active Directory)

общедоступный

)

Присоедините VPN-сервер к домену

Щелкните правой кнопкой мыши компьютер -> Свойства -> Изменить настройки -> Изменить -> Выберите домен и введите имя своего домена, вам будет предложено ввести учетные данные, также введите их и перезагрузите компьютер.

Установить сетевую политику и роль сервера доступа

Войдите на сервер VPN в качестве администратора, перейдите в Пуск -> Администрирование -> Диспетчер серверов . Нажмите «Добавить роли» и установите флажок «Сетевая политика и сервер доступа»

В разделе служб ролей установите флажок «Маршрутизация и удаленный доступ»

Подтвердите свой выбор и установите.

Настройка маршрутизации и удаленного доступа

После установки Перейти к Пуск -> Выполнить и введите rrasmgmt. msc . В открывшейся консоли щелкните правой кнопкой мыши имя своего сервера и выберите «Настроить и включить маршрутизацию и удаленный доступ». Нажмите Далее -> Готово . В появившемся окне сообщения нажмите «Запустить службу». Если у вас есть DHCP-сервер, настроенный в сети в той же подсети, вы можете перейти к последнему шагу.

msc . В открывшейся консоли щелкните правой кнопкой мыши имя своего сервера и выберите «Настроить и включить маршрутизацию и удаленный доступ». Нажмите Далее -> Готово . В появившемся окне сообщения нажмите «Запустить службу». Если у вас есть DHCP-сервер, настроенный в сети в той же подсети, вы можете перейти к последнему шагу.

В сетях с сервером DHCP в другой подсети должен быть настроен агент ретрансляции DHCP. Разверните IPv4 -> щелкните правой кнопкой мыши агент ретрансляции DHCP и перейдите к свойствам

В появившемся окне введите IP-адрес DHCP-сервера. Соответствующая область DHCP должна быть настроена на сервере DHCP.

Если в вашей сети нет DHCP-сервера, VPN-сервер сам может назначать IP-адреса VPN-клиентам. Щелкните правой кнопкой мыши свой Имя сервера -> свойства -> вкладка IPv4 -> выберите «пул статических адресов» -> нажмите «Добавить» . Введите начальный и конечный диапазоны IP-адресов.

Разрешить пользователям входить в систему через VPN

На сервере Active Directory перейдите к Пуск -> Администрирование -> Пользователи и компьютеры Active Directory -> Щелкните правой кнопкой мыши свойства пользователя -> вкладка Dial-In и нажмите « Разрешить доступ»

Настройка VPN-подключения на удаленном клиентском ПК

На клиентском компьютере VPN перейдите к start -> Run и введите ncpa.

msc”.

msc”.