Защита сайта от взлома: как защитить свой сайт от взлома? — SEO на vc.ru

Содержание

как защитить свой сайт от взлома? — SEO на vc.ru

28 июня произошел громкий случай массового взлома сайтов на «Битриксе». Многие пользователи обнаружили на страницах своих ресурсов баннеры, размещенные хакерами. Причиной стала уязвимость, устранить которую можно было с помощью обновления: те, кто не успел вовремя это сделать, и стали жертвами взлома. Расскажу, как избежать подобных инцидентов в будущем, и что сделать для безопасности сайта уже сейчас.

606

просмотров

Откуда готовилось нападение

Один из ресурсов агентства создан на платформе CMS «1С-Битрикс» – этот сайт скрыт от поисковых систем и используется только для тестовых работ. В конце июня он, как и многие сайты в России, был заражен: мы обнаружили взломанные админ-панель, главную страницу и инфоблоки, остальные внутренние страницы просто удалены. Хакеры изменили все пароли, очистили базы данных и изменили права на внутренние папки сайта. В техподдержке «Битрикса» об этом заведена отдельная ветка форума. Нам удалось восстановить все самим и быстро закрыть угрозу, но, стоит отметить, что техподдержка предлагала помощь в восстановлении.

Нам удалось восстановить все самим и быстро закрыть угрозу, но, стоит отметить, что техподдержка предлагала помощь в восстановлении.

К сожалению, на сегодняшний день полностью предотвратить взлом сайта невозможно. Причиной взлома может стать человеческий фактор – например, сотрудник компании «завирусил» свой компьютер и, следовательно, «завирусил» сайт компании. Атаковать могут и код сайта – самое уязвимое место. Чтобы предотвратить угрозу взлома, нужно учесть много факторов: в крупных компаниях за это отвечает специальный отдел в связке с подрядной организацией, которая, в том числе помогает справляться с «бекдорами».

Заражение вирусами и хакерские атаки – довольно частое явление. Главное заблуждение владельцев сайта – думать, что ресурс не интересен злоумышленникам. В июне в результате массового взлома пострадало большое количество сайтов на платформе CMS «1C-Битрикс». Представители компании отмечают, что только 10% пользователей регулярно обновляют сайт. При этом последствия вторжения могут быть самыми разными. Своевременная защита, использование современных механизмов и свежие обновления помогут минимизировать риски.

Своевременная защита, использование современных механизмов и свежие обновления помогут минимизировать риски.

Мотивы разные – результат один

Сайт могут взломать по разным причинам – например, для возврата тому же собственнику за выкуп или с целью продажи конкурентам. Сайты, на которых предусмотрена онлайн-оплата, взламывают чтобы «перегонять» деньги покупателей – такие случаи тоже не редкость. Недавно нам стало известно, что вирус, которым был заражен крупный диджитал-проект федерального масштаба, помогал мошенникам красть деньги пользователей при оплате заказа с телефона и мобильного интернета – средства просто переводились на счета мошенников. Договор с этой компанией не позволяет раскрыть название пострадавшего проекта.

Привлечь злоумышленников могут и ваши заявки – в сфере услуг такое часто практикуется, чтобы сбивать предложения в цене и расширять клиентскую базу. Бывают атаки с целью мести: рассерженный бывший партнер или обиженный сотрудник могут заказать DDoS атаку на сайт. В случае массовой июньской атаки сайтов на «Битриксе» мотивом стала внешнеполитическая обстановка.

В случае массовой июньской атаки сайтов на «Битриксе» мотивом стала внешнеполитическая обстановка.

И все же, худшим следствием взлома сайта станет его потеря. Увы, если не побеспокоиться о защите заранее, это вполне реальная перспектива – только представьте, что все вложенные средства, персональные данные, процессы, которые настраивались много лет, могут быть безвозвратно утеряны в одну минуту. Кроме утечки важной информации, это еще и ответственность перед клиентами, потеря работоспособности сайта для пользователей, неприятный во всех смыслах процесс вымогательства денег или перепродажа ресурса вашим конкурентам. Но от всех этих угроз можно своевременно обеспечить хотя бы минимальный уровень защиты, чтобы спокойно делать свою работу, не переживая за внезапную атаку на сайт со стороны мошенников.

Антикризисные меры

Иногда понять, что сайт взломали, бывает сложно в отсутствии очевидных визуальных изменений. Но вирусы или взломщики, как правило, оставляют за собой следы – скрипты или логи входа. Профессиональные и внимательные программисты это непременно вычислят. Заранее продумайте и обсудите с коллегами, ответственными за сайт, план действий на случай взлома, подготовьте согласованный чек-лист.

Профессиональные и внимательные программисты это непременно вычислят. Заранее продумайте и обсудите с коллегами, ответственными за сайт, план действий на случай взлома, подготовьте согласованный чек-лист.

Первое, что надо сделать при взломе — поменять все пароли доступов, желательно вместе с логинами. Закрыть доступ большей части сотрудников в админ-панель, локализовать проблему и «вылечить» ее. Если сделать это трудно, а содержимое восстанавливать придется очень долго, поскольку большая часть файлов повреждена, стоит прибегнуть к восстановлению за счет бекапов или обратиться на свой хостинг и попросить «выкатить» сайт за вчерашний день или день последнего бекапа, но тогда все, что было сделано до момента составления копии, будет потеряно – придется реализовывать это повторно. После устранения проблемы нужно обязательно выявить, откуда она появилась, чтобы в будущем исключить похожие взломы.

Если вы не обладаете специальными навыками и не готовы вникать в минимальные аспекты кибербезопасности, стоит доверить это профессионалам – сумма, которую вы потратите на своевременную защиту, несравнима с потерями, которые возможны в случае действий мошенников и хакеров.

Рекомендации по защите

Если одну уязвимость удалось успешно закрыть, это совсем не значит, что вы себя обезопасили от новых атак и заражений. Если работоспособность сайта действительно важна, позаботиться о его безопасности просто необходимо. В этом деле полагаться на случай нельзя – когда случиться взлом, будет слишком поздно. Наглядный пример – взлом сайта Rutube: восстановление работы сервиса заняло несколько дней, в течение которых сайт был недоступен. Соблюдая несложные рекомендации, вы сможете быть более уверенными в вопросах безопасности вашего сайта и минимизировать существующие риски:

- Ограничить вход в админ-панель сайта и разрешить доступ только для тех, кому это действительно необходимо – при этом для каждого необходимо создать собственные разные логины и пароли. Таким образом, будет проще понять, откуда появился вирус

- Разграничить функционал пользователей, имеющих доступ в админ-панель

- Обезопасить компьютеры всех сотрудников компании, установив качественные антивирусные программы

- Пользоваться только лицензионными модулями для своих сайтов

- Не создавать бэкдоры в коде сайта

- Делать ежедневный бекап базы данных и сайта, лучше – несколько раз в день

- Для дополнительной уверенности в безопасности стоит обратиться к услугам компаний, занимающихся информационной безопасностью.

Они проанализируют текущие уязвимости сайта и «залатают дыры».

Они проанализируют текущие уязвимости сайта и «залатают дыры».

Доверить безопасность вашего сайта профессионалам или справиться своими силами – выбор за вами. Но оставлять этот вопрос без внимания точно не стоит. Возможно, вам повезет и вы никогда не столкнетесь с кибератаками, но, как показывает практика, от взлома не застрахован абсолютно никто.

Как защитить сайт от взлома

«Кому нужно взламывать наш сайт? Мы же не Пентагон» — думают многие владельцы ресурсов, пренебрегая защитой. И ошибаются. Даже небольшой и не самый популярный ресурс лучше защитить. Слабых мест может быть множество — от вредоносных вирусов, которые проникают через админку, хостинг или CMS до передачи доступа третьим лицам. Разбираемся, как защитить сайт от взлома и с какой целью вообще устраивают атаки сайтов.

Время чтения: 19 минут

- Как происходит взлом сайта

- Виды взлома

- Какую информацию может получит взломщик сайта

- Как обеспечить безопасность сайта

- Ограничение доступа

- Проверка на вирусы

- SSL-сертификат

- Резервное копирование сайта или бэкап

- Обновление CMS сайта

- Плагины и скрипты защиты

- Защита сервера

- Ограничение по входу в панель администрирования

- Поиск слабых мест сайта

Как происходит взлом сайта

Взлом сайта — это ситуация, когда злоумышленник получает доступ к данным, которые хранятся на вашем ресурсе. Например, к логинам и паролям зарегистрированных пользователей, платежным данным и т. д.

Например, к логинам и паролям зарегистрированных пользователей, платежным данным и т. д.

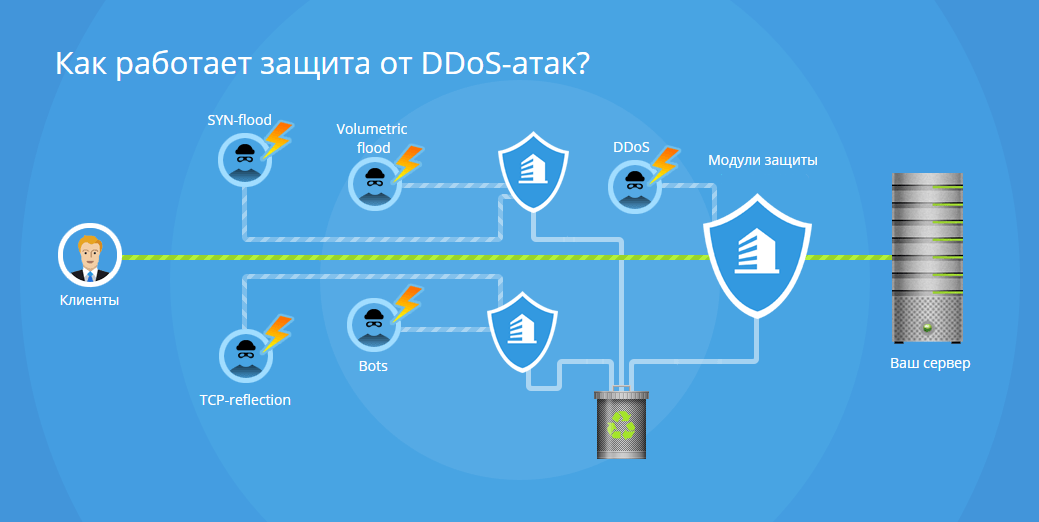

Взлом сайта не стоит путать с DDOS-атакой. Цель у последней немного другая — «положить» сайт, т. е. сделать временно недоступным. Не так давно мы писали, что для этого недобросовестные конкуренты могут специально создавать избыточную нагрузку на сайт, используя парсинг. В той же статье мы рассказали, как от этого защититься.

Теперь давайте рассмотрим, что позволяет взломать сайт.

- Уязвимость CMS, фреймворков или плагинов. Есть даже специальные программы, которые позволяют такие уязвимости находить. Либо хакер может узнать, на чем разработан ваш сайт, и вручную поискать «дыры» в этом движке.

- Незакрытый каталог на сайте — это позволяет увидеть листинг служебных файлов и посмотреть их содержимое. Каталоги таких сайтов можно легко посмотреть с помощью специальных программ (источник — revisium.com):

- Переход администратора на вредоносные порталы, которые уже заражены вирусами, или по подозрительным ссылкам.

После этого запускается скрипт, который позволяет получить доступ к админке сайта. Например, «знакомый» может попросить админа портала проголосовать за него по ссылке.

После этого запускается скрипт, который позволяет получить доступ к админке сайта. Например, «знакомый» может попросить админа портала проголосовать за него по ссылке. - Использование ненадежных программ для работы с сайтом. Например программа, через которую происходит подключение к FTP или SSH, будет передавать доступы третьим лицам.

- Размещение рекламы на сайте из подозрительных и ненадежных источников. В этом случае вы думаете, что устанавливаете на свой сайт код, принадлежащий, например, баннеру. А скрипт на самом деле получает доступ к данным посетителей вашего ресурса.

К сожалению, в сети очень много готовых решений для атаки на ресурсы и запуска вирусов. К тому же, чтобы взломать сайт, не обязательно использовать какой-то софт. Злоумышленник может получить данные и напрямую. Например:

- от сотрудника, ушедшего из компании и имевшего доступы к админке сайта — например, если он обижен на руководство или по какой-то причине хочет навредить;

- хакер отправляет письмо, представившись сотрудником хостинга или сервиса, и просит дать ему доступы, якобы для устранения каких-то неполадок, или так:

- можно получить доступ к файлу, где админ недальновидно хранит доступы — поэтому для этого лучше использовать специальные защищенные программы.

Полезная статья — «Как сканировать сайт на вирусы».

Минусы взлома очевидны — это падение трафика, недоверие пользователей к вашему ресурсу и даже бан со стороны поисковиков. Плюс, ваш сайт может служить для дальнейшего заражения компьютеров посетителей.

Если поисковик заметит, что ваш сайт заражен, то предостережет пользователя от перехода на него

Виды взлома

- SQL–инъекция. SQL — это язык программирования. А такая инъекция — это вставка SQL-запроса в текст, отправляемый через интерактивные формы. В данные, которые передаются через запросы GET, POST или в значения Cookie, внедряется SQL-код. Он выполняет запросы к базе данных. И там можно, например, удалить всю информацию или извлечь данные из базы.

- XSS — межсайтовый скриптинг. Атака происходит за счет внедрения кода на какую-то страницу сайта. Этот код взаимодействует с удаленным сервером хакеров, когда посетитель открывает страницу. Если сравнивать с предыдущим способом, то этот безопасен для сервера.

Но несет вред пользователям площадки. Для сайта он тоже может быть опасен, если хакер получит cookie админа ресурса. XSS-атака возможна на сайтах, где есть бреши в защите.

Но несет вред пользователям площадки. Для сайта он тоже может быть опасен, если хакер получит cookie админа ресурса. XSS-атака возможна на сайтах, где есть бреши в защите. - Уязвимости в CMS. Об этом мы уже писали в предыдущем разделе. Зная, какой движок вы используете, хакер может поискать слабые места именно в нем.

- Ненадежный пароль. Задумайтесь о надежности пароля, если вы используете один из самых популярных:

- Web-shell — сценарий для загрузки на сервер и удаленного администрирования сайта хакером. Его можно внедрить на сайт, например, при обновлении ресурса.

- Brute-force — применение программ, которые автоматически перебирают пароли, подбирая нужный.

- Фишинг. Обычно рассчитан на похищение данных пользователей — например, платежных. Но фишинг можно применять и для того, чтобы узнать доступы к админпанели сайта или FTP-сервера.

- Взлом через phpMyAdmin. Последний — это приложение с открытым кодом для администрирования MySQL.

Если говорить простыми словами, то это визуальный интерфейс для работы с базой данных. Т. к. он обычно устаревший, в нем может быть много багов.

Если говорить простыми словами, то это визуальный интерфейс для работы с базой данных. Т. к. он обычно устаревший, в нем может быть много багов. - Общий хостинг — т. е. когда провайдер использует всего один сервер и размещает на нем все проекты. Обычно такой вариант размещения выбирают, чтобы сэкономить. Но такая экономия может обойтись довольно дорого, если злоумышленник найдет бреши в защите других сайтов, размещенных на том же сервере. Через них он может получить доступ к вашим правам доступа.

- Использование программ, которые имитируют интерфейс сайта. Веб-мастер думает, что вводит доступы в настоящий браузер — а на самом деле передает их злоумышленникам.

- Оставление ссылок и файлов хакерами, выдающими себя за пользователей. Это особенно актуально для форумов или площадок, где можно оставлять комментарии и отзывы. Вредоносную ссылку можно закинуть на сайт, даже если на нем есть возможность загрузить аватар.

Какую информацию может получит взломщик сайта

Может показаться: ну какой толк взламывать ваш маленький интернет-магазин или блог начинающего специалиста? На самом деле, хакеры всегда найдут, чем «поживиться» на любом портале. Давайте рассмотрим их цели.

Давайте рассмотрим их цели.

- Превращение сайта во временное хранилище незаконной информации. Злоумышленник загружает в базу данные, хранение и распространение которой карается законодательно. Отвечать за это будет владелец сайта.

- Кража базы пользователей. Например, конкурент может заказать хакеру «увести» данные покупателей интернет-магазина и пользователей сервиса.

- Воровство платежных данных пользователей. За счет него злоумышленники проводят незаконные финансовые операции, а доверие к компании падает до нуля. Поэтому так важно использовать надежные платежные системы, которые используют специальную защиту. Выбрать такую систему поможет наш обзор платежных систем для сайта.

- Запуск спам-рассылки. Тут все просто — данные пользователей воруют, чтобы запустить по ним массовую рассылку.

- Показ рекламы, выручка от которого идет злоумышленникам.

- Атаки на сайты, расположенные на том же сервере.

В этом случае зараженная площадка выступает в роли прокси-сервера.

В этом случае зараженная площадка выступает в роли прокси-сервера. - Размещение спам-ссылок на страницах. Пользователи будут по ошибке переходить на подобные ресурсы, а ваша площадка будет передавать им ссылочный вес. Самое неприятное, что Google может выявить, что вы ссылаетесь на вредоносную площадку и решить, что вы заодно со злоумышленниками. Из-за этого вашей площадке могут грозить санкции.

- Размещение ссылок, ведущих на площадки, где пользователя уже поджидают другие вредоносные скрипты. Таким образом, вредоносная площадка может «размножать» вирусы. А они, в свою очередь, будут красть персональные данные пользователей.

- Скрытый майнинг. На сайт внедряется скрипт-майнер. Когда пользователь переходит на такой ресурс, его компьютер становится инструментом для добычи криптовалюты.

- Нанесение урона репутации компании. Хакер может разместить на главной странице сайта что угодно. Например что-то подобное — и это еще не самый плохой пример:

Как обеспечить безопасность сайта

Ограничение доступа

Желательно, чтобы пользователи имели доступ только к 80 и 443 портам сервера. Эти порты нужны для просмотра контента посетителями сайта. Остальные должны быть закрыты или доступ к ним должен быть ограничен по IP.

Эти порты нужны для просмотра контента посетителями сайта. Остальные должны быть закрыты или доступ к ним должен быть ограничен по IP.

Проверка на вирусы

Администратор должен регулярно проверять свой компьютер на вирусы и использовать на нем антивирус. Сканировать нужно и сам сайт. Для этого существует множество онлайн-сканеров, например:

- AI-BOLIT;

- QUTTERA;

- Kaspersky VirusDesk;

- VirusTotal;

- Dr. WEB;

- ReScan.pro;

- Avast.

Пример результатов проверки Dr. WEB

Есть и специальные расширения для браузера для проверки сайта. Советуем почитать любые обзоры в сети, чтобы выбрать для себя подходящее решение. Читайте также полезную статью на блоге наших партнеров — «Как сканировать сайты на вирусы».

SSL-сертификат

Благодаря тому, что SSL-сертификат шифрует данные, они не попадут в руки злоумышленников. Его ценность хорошо понимает Google, поэтому еще с 2014 года поднимает в выдаче сайты, которые используют эту технологию. Сейчас примерно 80% топа выдачи занимают именно такие площадки:

Сейчас примерно 80% топа выдачи занимают именно такие площадки:

Где взять SSL-сертификат:

- сделать собственный — например, в сервисе Cpanel, но иногда из-за самописных сертификатов пользователи могут видеть такие уведомления:

- выбрать бесплатный SSL-сертификат — в сети достаточно решений, но они не дают компенсации при хакинге и действует такой сертификат только три месяца;

- платные сертификаты — обойдутся от 20 до 500$ можете выбрать что-то из этого рейтинга:

Больше подробностей — в статье «SSL-сертификаты: что это и как работает, особенности и виды».

Резервное копирование сайта или бэкап

Периодически копируйте содержимое вашего сайта и сохраняйте в облаке или на диске. Например, раз в день или месяц. Этот процесс можно проводить автоматически с заданной периодичностью. Плюс этого способа еще и в том, что если разработчик случайно удалил какие-то файлы, можно легко восстановить данные.

Чаще всего сохраняют не одну копию сайта, а, например, версии за каждый месяц. Если ресурс весит много, можно специально арендовать сервер под бэкапы. Также советуем делать копии перед выкаткой обновлений, апдпейтом плагинов.

Если ресурс весит много, можно специально арендовать сервер под бэкапы. Также советуем делать копии перед выкаткой обновлений, апдпейтом плагинов.

Резервное копирование можно сделать самостоятельно через инструменты хостинга или FTP-клиент. Также есть компании, которые предоставляют услуги по созданию бэкапов. В этом случае они несут ответственность за сохранность данных.

Пример услуги по резервному копированию от GoDaddy

Также нужно обязательно делать бэкапы базы данных — это делается отдельно от FTP. И еще желательно проверить, можно ли восстановить сайт из бэкапа. Иногда бывает, что бэкапы делаются, но в них поврежденные данные или вообще ничего нет.

Обновление CMS сайта

Разработчики знают, что в CMS обычно ищут и находят уязвимости. Поэтому периодически выпускают обновления, направленные на усиление безопасности. Внимательно читайте описания апдейтов вашей CMS и, если они касаются защиты от хакерских атак — обязательно устанавливайте. Но опять-таки, не забывайте делать бэкапы при каждом обновлении.

Но опять-таки, не забывайте делать бэкапы при каждом обновлении.

Пример уведомления про обновление в админке WordPress

Плагины и скрипты защиты

Существуют различные «надстройки» для дополнительной защиты ресурса от взлома. Просто введите свою CMS и загуглите, какие решения помогут защитить сайта от хакерских атак и взлома. Вот, например, список самых популярных плагинов для WordPress:

- Sucuri;

- Cloudflare;

- Wordfence Security;

- All In One WP Security & Firewall.

Вообще всегда лучше использовать популярные движки — у них есть и проверенные плагины, и обновления они выпускают чаще.

Защитить сайт могут не только плагины, но и специальные скрипты. Единственное, тут нужно быть чуть более технически подкованным. Одни из них следят за любыми изменениями на сайте и уведомляют о них веб-мастера. Другие защищают код сайта от добавления стороннего SQL-кода. Другие реализуют постраничный вывод информации из базы данных. Это не позволит злоумышленником легко получить ее одним махом.

Это не позволит злоумышленником легко получить ее одним махом.

Читайте обзор полезных защитных скриптов для сайта.

Защита сервера

- SSH-ключи. Криптографические скрипты позволяют шифровать аутентификацию с использованием открытых и закрытых ключей. Для входа не нужно использовать пароль — ведь его может автоматически подобрать хакер.

- Браундмауэр. Может ограничить или заблокировать доступ ко всем портам площадки. Исключения задает сам вебмастер. В идеале, такая программа должна быть установлена на каждом сервере.

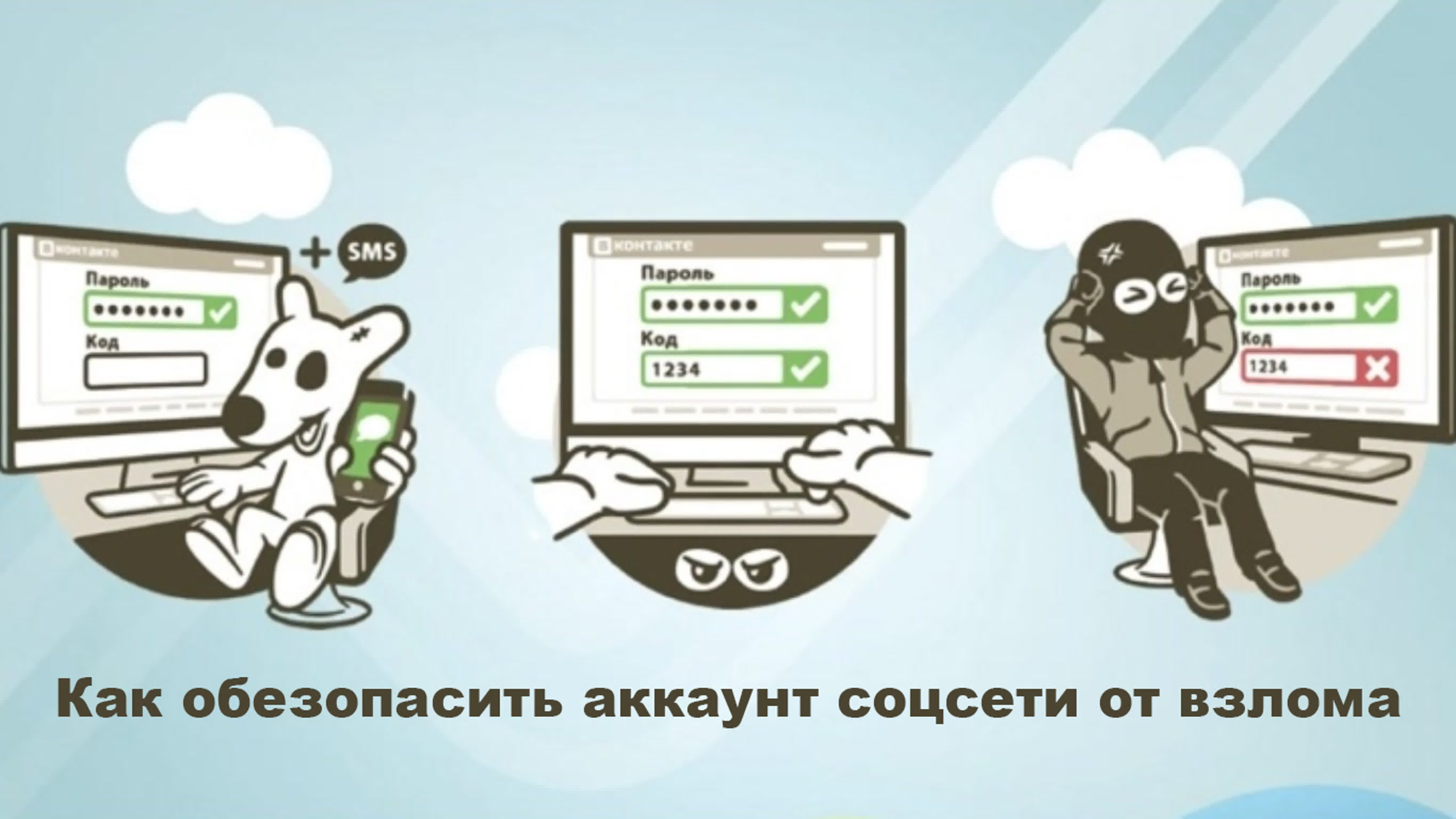

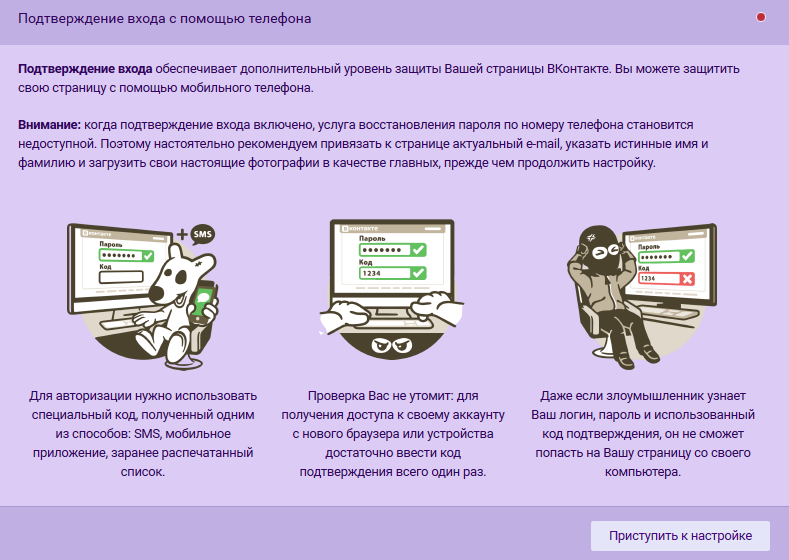

- Защита паролей. Никогда не передавайте их по почте или в чате, не храните в блокноте, не подбирайте популярные пароли. Установите двухэтапную аутентификацию для входа в админ-панель.

- VPN. Сделайте частную сеть, доступ к которой будет только у выбранных серверов. Т. е. компьютеры будут соединяться безопасным каналом связи, по которому можно обмениваться данными.

На сервере должен быть настроен мониторинг нагрузки. Так вы сможете увидеть аномальную активность и мониторить изменения системных файлов.

Так вы сможете увидеть аномальную активность и мониторить изменения системных файлов.

Ограничение по входу в панель администрирования

Настройте ограничения на количество попыток ввода пароля. Это поможет вам защититься от бутфорса, о котором мы писали выше.

Поиск слабых мест сайта

Используйте специальные сервисы, чтобы проверить уязвимости XSS. Например, XSS и SQL Injection Сканер или Acunetix Web Security Scanner. В результате вы получите подробный отчет и увидите слабые места, над которыми стоит работать:

Также можно проверить сайт по Google Hacking Database (GHD). Он находит сайты с похожими характеристиками, которые уязвимы к конкретным атакам. Например, площадки с незакрытым содержимым каталогов.

Как узнать, что на сайт взломан

Самое неприятное, что обычно злоумышленники пытаются скрыть, что взломали сайт. Иначе владелец начнет бить тревогу, выявит вредоносный элемент и защитит свою площадку. Но есть способы обнаружить взлом, даже если он не заметен на первый взгляд.

Например:

- при переходе на сайт отображается предупреждение, что он содержит вредоносный контент — аналогично, если об этом предупреждает Google Ads, хостинг и т. д.;

- сайт перестал отображаться в выдаче или быстро теряет позиции;

- ресурс подозрительно долго грузится, слишком активно потребляет ресурсы процессора;

- пользователи жалуются на спам-рассылку;

- на сайте обнаружились картинки или ссылки, которые вы не добавляли сами, или любой посторонний контент;

- появился неизвестный пользователь с правами админа;

- при переходе на площадку вас перенаправляет на другой ресурс или просит что-то скачать/обновить.

Если что-то из этого имеет место, сделайте следующее, чтобы копнуть глубже:

- внимательно проанализируйте код сайта на наличие посторонних фрагментов кода, iframe-вставок;

- посмотрите в Google Analytics, с какого момента трафик начал резко снижаться, на каких страницах внезапно повысился процент отказов и т.

д.;

д.; - проверьте, на какие площадки ссылается ваш сайт — это можно сделать, например, с помощью Netpeak Spider:

- проверьте нагрузку на процессор вашего компьютера, чтобы исключить майнинг — для этого нажмите Ctrl + Shift + ESC, если речь о Windows;

- пробейте ресурс через панель веб-мастера в Google — они покажут, где есть вредоносный код, число страниц в индексе;

- проверьте серверные access логи на подозрительную активность — например, массовые запросы с одного IP-адреса или с разных адресов но с очень похожими характеристиками;

- проверьте логи на предмет того, почему резко выросла производительность сайта — с какого момента его что-то начало «грузить».

Специалисты советуют проводить такую проверку хотя бы раз в неделю, чтобы вовремя заметить взлом.

Инструкция — что делать, если сайт взломали

Если у вас нет штатного программиста или вы не сильны в технических аспектов — можно заказать услуги по восстановлению работы сайта. Специалисты найдут и устранят вредоносный код, протестируют безопасность сайта, устранят уязвимости и разблокируют сайт в поисковиках. Также они, скорее всего, дадут рекомендации, как усилить безопасность.

Специалисты найдут и устранят вредоносный код, протестируют безопасность сайта, устранят уязвимости и разблокируют сайт в поисковиках. Также они, скорее всего, дадут рекомендации, как усилить безопасность.

Если хотите восстановить работу сайта самостоятельно, вам придется пройти такие шаги.

- Первым делом поставьте заглушку, отдающую 200 ответ сервера. Укажите на ней, что на сайте ведутся технические работы и скоро он снова будет доступен.

- Соберите информацию из логов — access_log и error_log, журнал FTP-сервера. Запишите все ошибки и аномалии, которые вы нашли, с указанием даты и страниц.

- Свяжитесь с хостинг-провайдером и расскажите о своей ситуации. С одной стороны, он сможет проанализировать взлом, с другой — будет предупрежден о том, что такие ситуации возможны. Что особенно важно, если вы используете общий хостинг.

- Пройдитесь антивирусом на всем компьютерам, с которых заходили на ваш сайт.

- Проверьте, есть ли ваш IP-адрес в спам-базах.

- Замените пароль к хостингу, админке площадки, FTP-сервера. Пароль должен быть достаточно сложным. Тут опять-таки может помочь сервис аналогичный Keypass, который генерирует длинные пароли, содержащие различные символы.

- Восстановите работу площадки, используя бэкап.

- Если вы давно не обновляли СMS, это нужно обязательно сделать хотя бы сейчас. Посмотрите все уведомления от движка про апдейты и загрузите их.

- Просканируйте сайт на наличие вредоносных скриптов одним из сервисов, которые мы упоминали в разделе про проверку безопасности сайта.

- Установите защитные плагины и скрипты, если их у вас еще нет.

- Настройте для админа авторизацию по IP-адресу, отключите PHP-функции, которые обычно не используются на сайте.

- Уведомите Google о том, что сайт «вылечен». Сообщите сервису, что очистили свой сайт и попросите удалить его из черного списка.

Как защитить свой сайт от хакеров — 11 советов по безопасности

1

Как защитить сайт от хакеров: 11 самых эффективных советов

2

Риски, связанные с кибератаками на веб-сайты

3

Взлом веб-сайтов: методы, применяемые хакерами

4

Почему компании должны защищать свои сайты от хакеров?

5

Сертификация Hacken: проверенное решение для защиты вашего сайта от хакеров

6

Заключение

Во время быстрой цифровой трансформации мировой экономики компании общаются со своими клиентами либо через каналы социальных сетей, либо через свои веб-сайты. Открыв сайт компании, пользователи могут просмотреть все последние обновления, купить товары или услуги, связаться с представителями компании, получить специальные предложения и т. д.

Открыв сайт компании, пользователи могут просмотреть все последние обновления, купить товары или услуги, связаться с представителями компании, получить специальные предложения и т. д.

Когда веб-сайт компании не работает, она несет значительные репутационные и финансовые потери. И злонамеренные субъекты, как и недобросовестные конкуренты, это осознают. Хакеры нацелены на корпоративные сайты, чтобы получить выкуп или по просьбе конкурентов. Именно поэтому один из самых частых вопросов, который компании задают специалистам по кибербезопасности, — «как защитить сайты от хакеров».

В этом материале Хакен хотел бы рассказать вам о рисках, связанных со взломанными веб-сайтами, и о мерах, которые компании могут предпринять для защиты своего веб-сайта от хакеров.

🔗 Подписывайтесь на @hackenclub в Twitter

Как защитить сайт от хакеров: 11 самых эффективных советов

Каждая компания осознает, что кибератаки представляют собой серьезную цифровую угрозу для их деятельности. Однако многие компании не знают, какие адекватные меры безопасности они могут принять для защиты своих сайтов от хакеров.

Однако многие компании не знают, какие адекватные меры безопасности они могут принять для защиты своих сайтов от хакеров.

- 1) Установка SSL и плагинов безопасности

- Одним из основных шагов безопасности для защиты веб-сайта от взлома является установка SSL и подключаемые модули безопасности . В результате информация, отправленная с вашего веб-сайта, будет зашифрована, и ее получат только целевые получатели.

- 2) H ave Последняя версия программного обеспечения безопасности S o Программное обеспечение на месте

- Владельцы веб-сайтов должны всегда проверять, установлено ли новейшее программное обеспечение безопасности . Этот совет имеет большое значение для владельцев веб-сайтов, которые используют CMS, такие как WordPress, которые используют множество плагинов в своей деятельности. Обновления содержат специальные исправления безопасности и функции, предназначенные для устранения новых угроз и, таким образом, для защиты веб-сайтов от хакеров.

- 3) Используйте надежный пароль

- Проверьте, используете ли вы надежный пароль . Надежный пароль не должен отслеживаться и должен содержать специальные символы, цифры и буквы. Вы не должны использовать общие сочетания или слова или даты, которые могут быть связаны с вашей биографией или сферой деятельности.

- 4) Используйте https P rotocol

HTTPS зашифрован для повышения безопасности передачи данных. Это особенно важно, когда пользователи передают конфиденциальные данные.

- 5) Не Следуйте командам C ONTED в подозрительных электронных письмах

- Избегайте следования командам, содержащимся в подозрительных электронных письмах или сообщениях, поскольку эти формы связи могут составлять фишинг -кампанию.

- 6) Контролировать, какие данные пользователи загружают на веб-сайт

- В случае, если пользователям необходимо загрузить некоторые файлы, вы должны указать, какие расширения и разрешены, а также максимально допустимый размер файла.

Кроме того, не пренебрегайте сканированием загружаемых файлов, так как они могут содержать вредоносные программы. Загруженные файлы должны храниться отдельно от папки комнаты, чтобы даже если они содержали какое-либо вредоносное ПО, это не повредило работе веб-сайта и безопасности его данных.

Кроме того, не пренебрегайте сканированием загружаемых файлов, так как они могут содержать вредоносные программы. Загруженные файлы должны храниться отдельно от папки комнаты, чтобы даже если они содержали какое-либо вредоносное ПО, это не повредило работе веб-сайта и безопасности его данных. - 7) Используйте инструменты безопасности веб-сайта

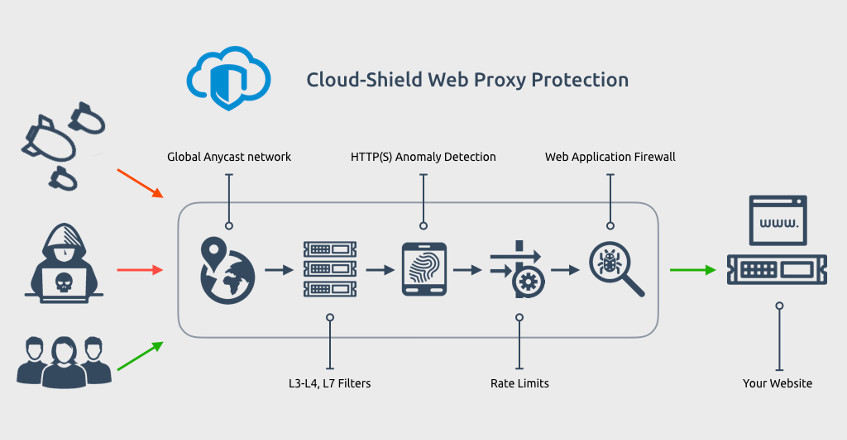

- Используйте специальные инструменты безопасности веб-сайта , которые могут имитировать хакерские атаки, чтобы проверить, уязвим ли ваш сайт для реальных атак. Одним из наиболее эффективных способов в этом направлении является использование брандмауэров для предотвращения взлома веб-сайтов.

- 8) Резервное копирование вашего веб-сайта

- Не забудьте сделать резервную копию вашего веб-сайта . В случае взлома вы сможете восстановить все данные и вернуть сайт к нормальной работе.

- 9) Выбирайте надежных провайдеров веб-хостинга

- Выбирайте надежных провайдеров веб-хостинга , которые регулярно проверяют журналы на наличие доступа от известных злоумышленников и часто предоставляют резервные копии.

В случае кибератаки ответственный поставщик услуг немедленно свяжется с вами для фильтрации трафика. Может быть разумно проверить историю инцидентов безопасности с участием хостинг-провайдера.

В случае кибератаки ответственный поставщик услуг немедленно свяжется с вами для фильтрации трафика. Может быть разумно проверить историю инцидентов безопасности с участием хостинг-провайдера. - 10) Использовать только при необходимости P l ugins

- Используйте только надлежащим образом поддерживаемые плагины , которые вам действительно нужны в вашей деятельности. Если плагин не поддерживался годами или содержит известные уязвимости, вам следует избегать его использования.

- 11) Пройти регулярное тестирование безопасности

- Подать заявку на тестирование безопасности , например тестирование на проникновение, проводимое профессиональными поставщиками. Инженеры по безопасности проверят устойчивость вашей веб-среды к кибератакам и проинструктируют вас о том, какие улучшения безопасности вы должны внести, чтобы устранить существующие уязвимости и предотвратить появление подобных уязвимостей в будущем.

Эта форма проверки безопасности предусматривает ручную и систематическую оценку системы для оценки готовности клиента предотвратить взлом веб-сайта.

Эта форма проверки безопасности предусматривает ручную и систематическую оценку системы для оценки готовности клиента предотвратить взлом веб-сайта.

Риски, связанные с кибератаками на веб-сайты

Если компания не сможет защитить свой веб-сайт от хакеров и вирусов, существует риск того, что конфиденциальные данные клиентов могут появиться в даркнете. В этом случае компания, скорее всего, навсегда потеряет клиентов, пострадавших от взлома.

Некоторые компании могут использовать свои веб-сайты для хранения интеллектуальной собственности, такой как порталы поставщиков и клиентов, секретные документы компании и т. д. Неспособность защитить свой веб-сайт от хакеров может привести компанию к экономическому краху и потере репутации, поскольку клиенты и партнеры могут подать ряд судебных исков против компании.

После компрометации веб-сайта компании хакеры могут использовать его в качестве хоста для проведения хакерских кампаний против других организаций. Последние несколько лет хакеры активно использовали пропускную способность взломанных веб-сайтов для майнинга криптовалют. В этом случае правоохранительные органы могут определить ваш веб-сервер как место, откуда происходят кибератаки, и, как следствие, ваша компания может столкнуться с юридическими проблемами, а также дополнительными затратами как финансовыми, так и временными.

Последние несколько лет хакеры активно использовали пропускную способность взломанных веб-сайтов для майнинга криптовалют. В этом случае правоохранительные органы могут определить ваш веб-сервер как место, откуда происходят кибератаки, и, как следствие, ваша компания может столкнуться с юридическими проблемами, а также дополнительными затратами как финансовыми, так и временными.

Когда компания не может принять надлежащие меры безопасности для предотвращения взлома своего веб-сайта, злоумышленники могут использовать ее ресурсы для проверки своих навыков и новых методов эксплуатации в реальных условиях. В этом случае действия хакеров непредсказуемы, а процесс восстановления от ущерба, нанесенного этими хакерами-любителями корпоративным сайтам, может быть длительным.

Когда компании не уделяют должного внимания защите своих веб-сайтов от хакеров, злоумышленники могут вставлять вредоносный контент в корпоративные веб-ресурсы для перенаправления трафика. В некоторых случаях эти действия осуществляются конкурентами с целью нанесения им репутационного и финансового ущерба.

Взлом веб-сайтов: методы, применяемые хакерами

По состоянию на 2021 год во Всемирной паутине насчитывается более 1,2 миллиарда веб-сайтов. Одновременный анализ безопасности всех этих веб-сайтов невозможен, однако каждый день Безопасный просмотр Google выдает более 3 миллионов предупреждений. Согласно исследованию, проведенному охранной компанией Sucuri, около 1-2% веб-сайтов, просканированных компанией, имеют признаки компрометации, которые могут представлять собой форму кибератаки. Таким образом, если наложить этот процент на общее количество существующих в мире веб-сайтов, то, скорее всего, сейчас взломано или заражено не менее 12 миллионов веб-сайтов. Говоря о компаниях, почти 64% компаний во всем мире признают, что сталкивались с веб-атаками.

Большинство кибератак, инициированных хакерами для компрометации веб-сайтов, делятся на 3 категории, включая контроль доступа, использование уязвимостей программного обеспечения и сторонние интеграции. Злоумышленники используют различные методы для получения доступа к небезопасным точкам входа в систему. Одним из самых распространенных способов получения доступа являются атаки методом полного перебора, когда хакер пытается угадать комбинации логинов и паролей. Также хакеры применяют методы социальной инженерии. Они создают фишинговые веб-сайты, чтобы заманить пользователей ввести свои настоящие идентификаторы/имена пользователей и пароли. Основная цель злоумышленников — получить прямой доступ к целевым ресурсам через логины.

Одним из самых распространенных способов получения доступа являются атаки методом полного перебора, когда хакер пытается угадать комбинации логинов и паролей. Также хакеры применяют методы социальной инженерии. Они создают фишинговые веб-сайты, чтобы заманить пользователей ввести свои настоящие идентификаторы/имена пользователей и пароли. Основная цель злоумышленников — получить прямой доступ к целевым ресурсам через логины.

Часто корпоративные веб-сайты содержат ошибки, которые не влияют на работу пользователей, но их использование хакерами может привести к катастрофическим последствиям. Наиболее распространенные способы, которыми хакеры используют уязвимости программного обеспечения для взлома веб-сайта, включают удаленное выполнение кода, удаленное/локальное включение файлов и внедрение SQL. Уязвимости программного обеспечения могут быть выявлены во многих взаимосвязанных технологиях, от которых зависит веб-сайт (например, инфраструктура или веб-сервер). Кроме того, сторонние расширения, такие как плагины и темы, также могут рассматриваться как потенциальные точки вторжения. Основная проблема, связанная со сторонними интеграциями и службами, заключается в том, что они находятся вне контроля владельца веб-сайта, и их использование злоумышленниками может привести к серьезным угрозам безопасности.

Основная проблема, связанная со сторонними интеграциями и службами, заключается в том, что они находятся вне контроля владельца веб-сайта, и их использование злоумышленниками может привести к серьезным угрозам безопасности.

Одной из наиболее распространенных техник, используемых злоумышленниками для отключения целевых веб-сайтов, являются DDoS-атаки. Злоумышленники используют ботнеты для перегрузки серверов вредоносным трафиком. Кроме того, замораживая пользовательские формы с помощью DDoS-атак, хакеры могут украсть информацию о пользователях.

XSS-атаки также известны как межсайтовые атаки. Злоумышленники, ответственные за эти атаки, внедряют вредоносный код на легальный веб-сайт. В результате злоумышленник может получить доступ ко всем данным, хранящимся на веб-сайте. Существует два типа XSS-атак, включая сохраненные и отраженные XSS-атаки. Когда зараженный скрипт постоянно хранится на сервере, такие атаки называются хранимыми XSS-атаками. Когда сценарии отражаются от веб-серверов в форме результатов поиска или предупреждений, такие атаки называются отраженными XSS-атаками.

Спуфинг DNS — это метод взлома вредоносного веб-сайта, при котором поврежденные системные данные домена внедряются в кэш преобразователя DNS для изменения назначения трафика. В результате трафик с легитимных сайтов переходит на вредоносные, содержащие вредоносное ПО. Кроме того, злоумышленники используют спуфинг DNS для сбора информации о переадресованном трафике.

В некоторых случаях хакеры нацелены не на конкретный веб-сайт, а на уязвимость, относящуюся к системе управления контентом, плагину или шаблону, например, хакеры могут нацеливаться на уязвимости в определенной версии WordPress или Joomla.

Почему компании должны защищать свои веб-сайты от хакеров?

Защищая свои веб-сайты от хакеров и вирусов, компании могут предотвратить дополнительные финансовые расходы, необходимые для восстановления функционирования их веб-сайтов после взлома. Для малого и среднего бизнеса ущерб, причиненный кибератаками, направленными на их веб-сайты, может быть слишком большим, чтобы позволить им вернуться к нормальной работе до атаки. Кроме того, веб-сайты, на которых произошла серьезная утечка данных, могут быть занесены поисковыми системами в черный список, и в результате количество новых клиентов, которые получают компании, может резко сократиться.

Кроме того, веб-сайты, на которых произошла серьезная утечка данных, могут быть занесены поисковыми системами в черный список, и в результате количество новых клиентов, которые получают компании, может резко сократиться.

Напротив, когда компании защищают свои веб-сайты, они создают условия, при которых их результаты SEO будут расти. Например, реализация мер защиты от DDoS-атак позволяет компаниям не допустить, чтобы вредоносные боты блокировали хороший трафик, поступающий на их сайты.

Защищая свои веб-сайты от хакерских компаний, прежде всего, защищайте информацию своих пользователей, такую как имена клиентов, адреса электронной почты, данные кредитной карты, даты рождения, номера телефонов и т. д. Во многих случаях хакеры нацелены на корпоративные веб-сайты, чтобы внедрять вредоносное ПО, которое впоследствии будет загружено на устройства клиентов. Когда клиенты понимают, что компания не смогла надежно хранить их данные, они, скорее всего, перестанут обращаться за ее услугами или покупать ее продукты из-за утраты доверия.

Компании, которые не смогли защитить свои веб-сайты от хакеров, скорее всего, столкнутся с негативным освещением в СМИ. Отраслевые журналы и газеты уделяют пристальное внимание случаям утечки данных. Такое негативное освещение в СМИ станет сигналом для других участников рынка и инвесторов о том, что компания, не защитившая свой сайт от хакеров, не является надежным деловым партнером. В результате рост компании замедлится или даже может быть вынужден уйти с рынка.

Компании, эффективно защищающие свои сайты, получают дополнительные конкурентные преимущества перед другими игроками рынка. Высокозащищенный веб-сайт — это ваша возможность продолжать демонстрировать высокую производительность в то время, когда конкуренты сталкиваются с операционными проблемами из-за серии кибератак, направленных на отрасль.

Защищая свои веб-сайты от взлома, компании также позволяют основным сотрудникам сосредоточить свое внимание на содействии развитию бизнеса и улучшении пользовательского опыта, а не на устранении проблем безопасности. Время — самый ценный корпоративный актив, а обеспечение безопасности веб-сайтов — один из наиболее эффективных способов обеспечения разумного распределения времени между сотрудниками.

Время — самый ценный корпоративный актив, а обеспечение безопасности веб-сайтов — один из наиболее эффективных способов обеспечения разумного распределения времени между сотрудниками.

Хакеры всегда расширяют набор инструментов, которые они используют для взлома веб-сайтов. Именно поэтому масштабы потенциального ущерба, наносимого современными кибератаками на корпоративные сайты, зачастую непредсказуемы. Таким образом, предотвращение взлома веб-сайта является одной из наиболее важных мер, которые компании могут предпринять, чтобы избежать неопределенности.

Вообще, каждая солидная компания, которая ставит свою репутацию на первое место, должна знать, как защитить свой сайт от хакеров.

Сертификация Hacken: проверенное решение для защиты вашего веб-сайта от хакеров

Сертификация Hacken — это процесс тщательного аудита безопасности веб-сайта клиента, проводимого специалистами по безопасности Hacken. Hacken проводит 3 формы тестирования безопасности, включая тестирование на проникновение, программу вознаграждения за обнаружение ошибок и аудит смарт-контрактов. Когда клиент успешно проходит хотя бы один из этих 3 вариантов проверки безопасности, он имеет право интегрировать на свой веб-сайт ярлык Proofed by Hacken в качестве показателя его безопасности для существующих и будущих клиентов, деловых партнеров и инвесторов.

Когда клиент успешно проходит хотя бы один из этих 3 вариантов проверки безопасности, он имеет право интегрировать на свой веб-сайт ярлык Proofed by Hacken в качестве показателя его безопасности для существующих и будущих клиентов, деловых партнеров и инвесторов.

Увидев на вашем веб-сайте этикетку Proofed by Hacken, пользователи поймут, что взаимодействуют с известным брендом. Как правило, наличие на сайте пометки Proofed by Hacken означает, что данная компания выполнила все приведенные выше рекомендации. Кроме того, поскольку метка действительна всего 1 год, пользователи могут быть полностью уверены в том, что информация о безопасности посещаемого ими веб-сайта актуальна.

Имя Hacken широко известно в мире кибербезопасности. И это имя также узнают хакеры, для которых Хакен является одним из главных врагов. Заметив на вашем сайте ярлык Proofed by Hacken, хакеры, скорее всего, даже не попытаются его атаковать, понимая, что вы применили эффективные меры безопасности для защиты своего сайта от хакеров.

Сегодня владельцы веб-сайтов часто не следят за тем, чтобы функциональность и безопасность их веб-сайтов соответствовали международным стандартам, а именно соответствовали нормам ЕС и США (Общий регламент по защите данных (GDPR) и Калифорнийский закон о конфиденциальности потребителей (CCPA).

Наконец, компании, подавшие заявку на получение сертификата Hacken, будут пользоваться поддержкой специалистов по безопасности Hacken в течение всего срока действия сертификата.Инженеры по безопасности Hacken будут давать клиентам ценные советы по устранению новых угроз. инвестиции для каждой компании, стремящейся защитить свой веб-сайт от хакеров.

🔗 Подпишитесь на @hackenclub в Twitter

Заключение

В целом, взлом веб-сайтов представляет собой один из основных рисков кибербезопасности, затрагивающих компании из различных отраслей. Неспособность компании защитить свой веб-сайт от хакеров и вирусов может иметь негативные финансовые, репутационные и технические последствия для этого участника бизнеса и в целом повлиять на его долгосрочную конкурентоспособность. Хакеры применяют широкий список методов и технологий для взлома веб-сайтов, и компании, уделяющие первостепенное внимание защите своих веб-сайтов от взлома, должны понимать, что, если они не проконсультируются с профессиональными поставщиками средств защиты, они могут неправильно оценить безопасность своих веб-ресурсов.

Хакеры применяют широкий список методов и технологий для взлома веб-сайтов, и компании, уделяющие первостепенное внимание защите своих веб-сайтов от взлома, должны понимать, что, если они не проконсультируются с профессиональными поставщиками средств защиты, они могут неправильно оценить безопасность своих веб-ресурсов.

Существуют универсальные рекомендации, следуя которым компании могут значительно снизить риск взлома своих веб-сайтов, а также персонализированные решения, такие как Hacken Certification, предназначенные для предоставления индивидуальных решений безопасности каждому клиенту, поскольку риски, с которыми сталкиваются веб-сайты, различаются в зависимости от компании. Как правило, компании, стремящиеся обезопасить свои сайты от хакеров, должны понимать, что обеспечение безопасности — одно из наиболее разумных решений, которое положительно скажется на их репутации, конкурентоспособности и прибыльности.

Как защитить сайт от хакеров и обезопасить его (15 советов включены)

Ваш сайт ценен: для вас и для посетителей вашего сайта. А также, для хакеров.

А также, для хакеров.

Чтобы создать надежную защиту от злонамеренных атак, вам понадобится серьезное руководство по тому, как защитить веб-сайт от хакеров .

Это руководство по защите от хакеров!

Почему мы так уверены? MalCare защищает более 25 000 веб-сайтов, а наша служба поддержки каждый день выявляет самые неуловимые вредоносные программы с веб-сайтов. Мы знаем кое-что о том, как защитить ваш сайт от хакеров и других вредоносных атак.

TL;DR: Наилучшей мерой безопасности является установка подключаемого модуля безопасности , работающего на автопилоте. Мы также рекомендуем вам реализовать все меры безопасности, описанные в этой статье.

Прежде чем начать

Увидев длинный список мер безопасности для защиты веб-сайта от хакеров, вы можете испугаться. Мы это понимаем. Итак, чтобы упростить внедрение этих мер безопасности, мы организовали этот список защиты от хакеров по простоте. Мы предлагаем добавить эту статью в закладки и возвращаться к ней по мере изучения.

Мы предлагаем добавить эту статью в закладки и возвращаться к ней по мере изучения.

В этом списке несколько защитных мер: вещи, которые вы должны делать, вещи, которые вы не должны делать, а также несколько развеянных мифов.

Цель этой статьи — демистифицировать безопасность, избавившись от беспорядка, доступного в других местах. Однако самым важным выводом должно быть то, что защита вашего веб-сайта от хакеров и вирусов — это не разовая деятельность; но об этом по мере продвижения.

6 основных шагов для немедленной защиты вашего сайта от хакеров

Защитные меры, описанные в этом разделе, проще всего реализовать, и, честно говоря, они достаточно хорошо вас настроят. На первый взгляд они могут показаться техническими или продвинутыми, но поверьте тому, кто не является инженером: вы поняли!

1. Установите хороший брандмауэр

Хакеры не взламывают веб-сайты вручную. Хороший хакер создаст бота, который вынюхивает уязвимые сайты и автоматизирует большую часть процесса. Теперь боты запрограммированы на выполнение очень специфических действий. Они не разумны.

Теперь боты запрограммированы на выполнение очень специфических действий. Они не разумны.

По своей сути брандмауэр — это код, который идентифицирует вредоносные запросы. Каждый запрос информации на ваш сайт сначала проходит через брандмауэр. Если брандмауэр обнаруживает, что запрос является вредоносным или выполняется с заведомо вредоносного IP-адреса, запрос блокируется, а не обрабатывается.

Избегайте изменения конфигурации брандмауэра

Некоторые брандмауэры позволяют настраивать параметры. Однако мы не рекомендуем его, если вы не являетесь добросовестным профессионалом в области безопасности веб-сайтов. Правила брандмауэра создаются после серьезных исследований в области безопасности и большого количества удаленных вредоносных программ.

Например, в большинстве подключаемых модулей безопасности WordPress есть правила, запрещающие доступ к файлу wp-config.php любому лицу, не имеющему прав администратора. Файл wp-config.php — это основной файл WordPress, который содержит много конфиденциальной информации. Таким образом, брандмауэр проверяет каждый запрос к веб-сайту, чтобы увидеть, содержит ли он текст «wp-config.php». Если это правило срабатывает, запрос отклоняется брандмауэром.

Таким образом, брандмауэр проверяет каждый запрос к веб-сайту, чтобы увидеть, содержит ли он текст «wp-config.php». Если это правило срабатывает, запрос отклоняется брандмауэром.

Кроме того, поскольку хакеры пытаются взломать как можно больше веб-сайтов при обнаружении уязвимости, это выявляет IP-адреса хакеров. Брандмауэры WordPress превентивно отслеживают и блокируют вредоносные IP-адреса на основе этих атак.

Конечно, ни один брандмауэр не может быть взломан на 100%. Но лучше иметь брандмауэр, который блокирует большинство вредоносных программ, чем вообще не иметь брандмауэра. Но все брандмауэры не одинаковы, и некоторые из них намного эффективнее других. Итак, мы составили для вас список лучших брандмауэров WordPress.

2. Разработайте надежную политику паролей и используйте диспетчер паролей

Мы занимаемся безопасностью WordPress уже более десяти лет. Вы будете удивлены, узнав, сколько веб-сайтов было взломано только потому, что пароль был слабым.

Пароли, которые легко подобрать, используются сотнями тысяч веб-сайтов. 5% взломанных сайтов, которые использовали MalCare для удаления вредоносных программ, использовали слабые пароли.

У хакеров есть список таких паролей, называемых радужными таблицами, и они постоянно создают большие таблицы, чтобы использовать их в качестве своего рода словарей. Используя эти таблицы, хакер может запустить атаку, известную как «атака по словарю».

Атаки по словарю в основном представляют собой вариант атак методом полного перебора. Но это не единственный способ взломать пароль. Поэтому рекомендуется использовать надежные пароли.

Надежные пароли представляют собой комбинацию букв, цифр и символов. Необычные комбинации трудно взломать, и на их расшифровку алгоритмам грубой силы могут уйти годы. Кроме того, чем длиннее пароль, тем сложнее его взломать.

Эта статья поможет вам создать свой эпический пароль.

Вы также можете использовать плагины для обеспечения надежных паролей от всех ваших пользователей WordPress с помощью плагина Password Policies for WordPress. Этот плагин поможет вам создать политики, которые заставят всех ваших пользователей WordPress создавать надежные пароли при создании своих учетных записей.

Этот плагин поможет вам создать политики, которые заставят всех ваших пользователей WordPress создавать надежные пароли при создании своих учетных записей.

3. Установите SSL и используйте HTTPS на своем веб-сайте.

Сертификат Secure Sockets Layer (SSL) — это протокол безопасности, который шифрует все данные, передаваемые на веб-сайт и с него. Его установка гарантирует, что даже если хакер перехватит данные с вашего сайта, он никогда не сможет понять, что это такое.

Мы создали целое руководство по правильной установке SSL-сертификата. Серьезно, шумиха оправдана. Получите SSL-сертификат для своего сайта прямо сейчас. В качестве дополнительного бонуса вы также получите преимущества SEO.

4. Тщательно изучите пользователей-администраторов

Большинство людей считают, что хакеры просто установят вредоносные программы на их веб-сайты и уйдут. Это не правда. По-настоящему умные хакеры создадут учетную запись-призрак с правами администратора, чтобы они могли вернуться, когда захотят.

Регулярная проверка и удаление пользователей WordPress может решить эту проблему.

Да, это может занять много времени, если у вас есть большая команда, управляющая вашим сайтом. Но оно того стоит. Удаление пользователей, которые больше не вносят свой вклад в ваш сайт, — это первое, с чего нужно начать. Затем сделайте надежные пароли обязательными, чтобы ваши писатели и редакторы случайно не скомпрометировали ваш сайт.

Вы можете следовать строгим правилам безопасности для своих паролей, но если, например, один из ваших администраторов станет жертвой фишинга, ваш веб-сайт также будет затронут.

В полной мере используйте роли пользователей WordPress, чтобы максимально ограничить доступ. Например, если кто-то только пишет и загружает статьи, предоставьте ему доступ «Автор», а не доступ «Администратор». Прочтите нашу статью о ролях в WordPress, чтобы узнать, как все сделать безболезненно.

5. Используйте журнал активности

Увидев что-то неожиданное на вашем веб-сайте, вы можете своевременно поднять тревогу в нескольких ситуациях. Подумайте, была ли учетная запись администратора создана без вашего ведома; или плагин деактивирован (например, защитный) без консенсуса.

Подумайте, была ли учетная запись администратора создана без вашего ведома; или плагин деактивирован (например, защитный) без консенсуса.

Все это примеры законных действий администратора веб-сайта, однако они также могут быть признаком несанкционированного доступа. Журналы активности расскажут вам, что происходит на вашем сайте, и вы сможете затем оценить, законны ли эти действия или нет.

Эта практика много раз спасала нас.

Большинство хакеров очень осторожны, чтобы их не поймали, потому что они могут контролировать ваш сайт только до тех пор, пока их не поймают. Журналы активности помогают сигнализировать об изменениях, поэтому вы можете пресечь несанкционированную активность в зародыше.

MalCare поставляется вместе с журналом действий на панели инструментов, и для его настройки не требуется никаких настроек.

6. Делайте регулярные резервные копии

Создание резервных копий, возможно, одна из самых недооцененных тактик, которые вы можете применить. Всегда делайте ежедневные резервные копии, чтобы вы могли быстро восстановить свой сайт в случае катастрофического сбоя.

Всегда делайте ежедневные резервные копии, чтобы вы могли быстро восстановить свой сайт в случае катастрофического сбоя.

Выберите хороший и надежный подключаемый модуль для резервного копирования, поскольку ручное резервное копирование сложно выполнить правильно без значительного опыта.

На самом деле, прежде чем выполнять какие-либо шаги, описанные в этой статье, сделайте полную резервную копию своего веб-сайта и немедленно настройте ежедневное резервное копирование. Это всегда хорошая практика при внесении любых изменений на ваш сайт.

5 промежуточных шагов для защиты вашего веб-сайта до следующего уровня

Основные шаги, описанные в статье, являются хорошим началом, и их настройка не займет много времени. В этом разделе, помимо двухфакторной аутентификации и ограничения попыток входа в систему, шаги являются постоянными мерами безопасности.

Как мы уже говорили ранее в этой статье, важно правильно думать о безопасности веб-сайта. Это не разовая настройка или действие, и его следует рассматривать как регулярную часть администрирования вашего сайта.

1. Обновите все

Более 90% взломов происходят из-за того, что хакеры обнаружили уязвимость в теме или плагине и использовали ее на нескольких веб-сайтах.

Так что же такое уязвимость? Темы и плагины — это программное обеспечение. Как и любое другое программное обеспечение, они представляют собой фрагменты кода, в которых обязательно будут ошибки. Некоторые ошибки относительно безобидны и могут вызвать небольшие сбои при обновлении. Другие могут сделать код уязвимым для эксплуатации.

При обнаружении уязвимостей, в основном исследователями безопасности, они сообщаются разработчику подключаемого модуля для исправления. Ответственные разработчики выпустят исправление, а веб-сайты с установленным плагином увидят, что скоро будет доступна обновленная версия плагина.

После выпуска исправления информация об уязвимости становится общедоступной. Если вы были одним из веб-сайтов, которые обновили плагин или тему с помощью исправления безопасности, это отлично. В противном случае ваш сайт станет целью хакеров-любителей (так называемых скрипт-кидди), желающих быстро заработать.

В противном случае ваш сайт станет целью хакеров-любителей (так называемых скрипт-кидди), желающих быстро заработать.

Поэтому всегда лучше постоянно обновлять все — от WordPress до плагинов. Мы знаем, что обновления иногда могут неожиданно нарушить работу веб-сайтов, поэтому, чтобы избежать любых неудобств, используйте промежуточные этапы для безопасного обновления. Но, пожалуйста, обновите все.

Мы создали руководство по безопасному обновлению веб-сайтов WordPress с минимальными перерывами.

2. Выбирайте хорошие темы и плагины

Как вы заметили из предыдущего раздела, мы назвали ответственными разработчиков, выпускающих обновления для исправления уязвимостей. Короче говоря, хорошие разработчики активно поддерживают свое программное обеспечение.

Это отнюдь не универсальное положение вещей. Печально, но верно.

Таким образом, мы настоятельно рекомендуем использовать хорошие плагины и темы для вашего сайта. Понятно, что «хороший» — понятие относительное и несколько расплывчатое. Итак, мы перечисляем факторы, которые следует учитывать при выборе плагина для вашего веб-сайта:

Итак, мы перечисляем факторы, которые следует учитывать при выборе плагина для вашего веб-сайта:

- Регулярные обновления: Плагин или тема, которая постоянно выпускает обновления и продолжает исправлять все обнаруженные уязвимости. Это покажет вам, что разработчик серьезно относится к рискам безопасности своего продукта.

- Активных установок: У популярного плагина с миллионами установок всегда будет цель. Контактная форма 7 — очень яркий пример этой тенденции. Обратной стороной является то, что популярные плагины также имеют тенденцию быть более безопасными, потому что над улучшением продукта обычно работает большая и лучшая команда. Так что выбирайте мудро, после проведения адекватных исследований.

- Достоверность: Избегайте установки плагинов или тем, разработанных фрилансерами, о которых никто не слышал. Используйте только плагины и темы, разработанные известными разработчиками и брендами.

Если вы покупаете на торговой площадке, убедитесь, что вы доверяете разработчику, а не только торговой площадке.

Если вы покупаете на торговой площадке, убедитесь, что вы доверяете разработчику, а не только торговой площадке.

- Платные версии: Как правило, платные поставщики плагинов тратят больше времени и денег на поиск и исправление уязвимостей. Если у вас очень ограниченный бюджет, то бесплатный плагин будет иметь больше смысла. Но если вы беспокоитесь о безопасности своего веб-сайта, мы настоятельно рекомендуем вместо этого использовать премиальные темы и плагины.

Кстати, у вас может возникнуть соблазн использовать обнуленные плагины и темы. Не делай этого. Просто риск того не стоит.

Обнуленное программное обеспечение распространяет вредоносное ПО. Вот почему вы получаете премиальный продукт бесплатно. Но даже если zip-файл не содержит явного вредоносного кода, любой пользователь плагина или темы с нулевым значением знает, что он не может обновить программное обеспечение. Это делает веб-сайт уязвимым для взлома, как мы говорили в предыдущем разделе.

3. Орудие 2FA

Двухфакторная аутентификация (2FA) — это мера безопасности, которая добавляет еще одно устройство или токен, к которому у вас должен быть доступ для входа в систему, в дополнение к вашему паролю.

Существует несколько протоколов, которые используются для 2FA, например TOTP (одноразовый пароль на основе времени) или HOTP (одноразовый пароль на основе HMAC). У каждого из них есть свои плюсы и минусы, но в целях безопасности входа в систему нам не нужно вникать в эти детали.

Существует несколько платных и бесплатных приложений, которые можно использовать для добавления двухфакторной аутентификации на страницу входа, и они поддерживают самые популярные протоколы. Для получения дополнительной помощи ознакомьтесь с этой статьей, чтобы узнать, как настроить WordPress 2FA. Если у вас много участников на вашем веб-сайте, определенно рекомендуется реализовать эту функцию безопасности.

4. Выберите хороший веб-хост

Большинство людей считает, что веб-хостинги несут ответственность даже за безопасность веб-сайта.![]() Но веб-хостинг редко виноват, если ваш сайт взломан. Фактически, в тех редких случаях, когда веб-хост несет ответственность за нарушение безопасности, последствия огромны. Пострадают тысячи сайтов.

Но веб-хостинг редко виноват, если ваш сайт взломан. Фактически, в тех редких случаях, когда веб-хост несет ответственность за нарушение безопасности, последствия огромны. Пострадают тысячи сайтов.

Большую часть времени обувь оказывается на другой ноге, и хороший веб-хостинг играет важную роль в защите вашего сайта от хакеров. Таким образом, вы должны стремиться к наиболее безопасному хостингу. Вот список лучших хостинг-провайдеров WordPress, который мы составили, чтобы помочь вам выбрать хороший веб-хостинг.

5. Ограничьте количество попыток входа в систему

Один из простых способов заблокировать ботов и злоумышленников с полным перебором — запретить вход на IP-адрес после 3 неудачных попыток. Брандмауэр MalCare интегрирован с этой функцией. Ограничение попыток входа в систему — это очень эффективный способ защитить ваш веб-сайт без особых недостатков.

Вы также можете использовать плагин «Limit Loginizer» при установке WordPress. Но если вы 3 раза неправильно ввели свой собственный пароль, вам придется попросить веб-хостинг разблокировать ваш IP-адрес, чтобы повторить попытку.

2 экспертных шага, которые действительно усилят защиту вашего веб-сайта

Даже если вам удалось выполнить шаги, описанные в предыдущих разделах, вы неплохо защитите свой сайт от хакеров. Следующие меры эффективны, однако они требуют некоторого изучения кода.

Мы хотим повторить, что большинство взломов происходит из-за уязвимостей, поэтому их устранение достаточно хорошо защитит ваш сайт от хакеров и вирусов. Если вам неудобно выполнять следующие шаги самостоятельно, вы можете проигнорировать их или отправить разработчику для реализации. В любом случае, ваш сайт по-прежнему хорошо защищен от хакеров.

1. Блокировать выполнение PHP в папке загрузок

Существует целый класс уязвимостей, называемых уязвимостями удаленного выполнения кода, которые позволяют хакерам загружать вредоносный код PHP в папку загрузок. Как правило, папка Uploads не предназначена для содержания исполняемого кода. Он предназначен для хранения ваших медиафайлов. Но природа папки «Загрузки» заключается в том, что она позволяет хранить в ней файлы и папки.

Но природа папки «Загрузки» заключается в том, что она позволяет хранить в ней файлы и папки.

После загрузки кода на ваш сайт хакер может запустить его и получить эффективный контроль над вашим сайтом. Однако, если вы заблокируете выполнение PHP в папке Uploads, атака никогда не состоится.

Если вы используете MalCare, вы можете заблокировать выполнение PHP в папке «Загрузки» одним нажатием кнопки в рамках мер по усилению безопасности WordPress.

2. Изменить ключи безопасности WordPress

Если вас недавно взломали, вы можете изменить ключи безопасности WordPress. Это строка, которая хэшируется вместе с вашим именем пользователя и паролем для управления входящими в систему сеансами для пользователей.

Вы можете установить для этой строки что угодно, однако, как и в случае с паролями, лучше всего использовать случайно сгенерированную буквенно-цифровую строку. Узнайте больше о ключах безопасности и о том, как их изменить.

2 ДОПОЛНИТЕЛЬНЫХ совета по защите веб-сайтов от хакеров

1. Будьте в курсе новостей безопасности пейзаж. Например, если обнаружена уязвимость плагина, вы можете деактивировать ее на панели инструментов, пока обновление не будет доступно и установлено. С какими бы неудобствами вы ни столкнулись, они меркнут по сравнению с потерями, понесенными в результате взлома веб-сайта.

Будьте в курсе новостей безопасности пейзаж. Например, если обнаружена уязвимость плагина, вы можете деактивировать ее на панели инструментов, пока обновление не будет доступно и установлено. С какими бы неудобствами вы ни столкнулись, они меркнут по сравнению с потерями, понесенными в результате взлома веб-сайта.

2

. Проводите регулярные проверки безопасности

Многие владельцы веб-сайтов ошибочно полагают, что их сайты слишком малы, чтобы считать их достойными взлома. Это далеко не так. Взломы происходят по разным причинам, и если ваш веб-сайт, скажем, не приносит прибыли с точки зрения пользовательских данных, он все еще имеет достаточно авторитета для SEO, чтобы его можно было использовать в качестве фишингового сайта.

Регулярные проверки безопасности помогут выявить небезопасные действия, а также потенциальные уязвимости на вашем веб-сайте. Следя за тем, что происходит на вашем веб-сайте — например, через журнал активности или просматривая пользователей — вы избавите себя от горя в долгосрочной перспективе.

Вещи, которые НЕ помогут защитить ваш веб-сайт

Мы выступаем за безопасность, но не параноики. Кроме того, мы увидели, что существует множество плохих советов для владельцев веб-сайтов в дикой природе. Совет может прийти из хорошего места, однако он может иметь непредвиденные последствия, такие как плохой пользовательский опыт или блокировка вашего собственного веб-сайта!

Пожалуйста, не делайте следующего.

1. Скройте свою страницу входа в wp

Многие плагины безопасности до сих пор считают, что этот извечный трюк работает.

Если хакер не может найти страницу входа в систему, он не может проводить атаки грубой силы, верно? Нет, не совсем. Вместо этого:

- Это делает ваш сайт очень сложным в использовании. Если вы забудете новый URL-адрес для входа, восстановление вашей учетной записи может быть затруднено.

- Если вы используете URL-адреса по умолчанию, поставляемые с подключаемым модулем безопасности, хакерам будет легко угадать ваш новый URL-адрес.

- Даже если хакеры не смогут найти страницу wp-login, они все равно смогут взломать ваш сайт, используя уязвимость XML-RPC.

Эта опция в конечном итоге ничего не дает и может вызвать немало проблем.

2. Геоблокировка

Геоблокировка, по сути, блокирует трафик из стран, где ваш продукт или услуга недоступны или неактуальны. Обычно это рассматривается как мера безопасности, но на самом деле это способ снизить плату за потребляемые серверные ресурсы.

Вполне возможно, вы считаете, что трафик из Габона не помогает вашему бизнесу. Но блокировка всего трафика из Габона вообще ничего не решает. С хорошим VPN любой может обойти даже геоблокировку Netflix.

Кроме того, вы рискуете заблокировать робота Google и себя!

3. Защита паролем каталога wp-admin

Папка wp-admin — один из самых важных каталогов в любой установке WordPress. Так что, естественно, каждый хакер хочет туда попасть. Специалисты по безопасности изначально думали, что защита каталога паролем будет хорошей идеей, но с тех пор мы пришли к выводу, что это не очень хорошая практика.

Специалисты по безопасности изначально думали, что защита каталога паролем будет хорошей идеей, но с тех пор мы пришли к выводу, что это не очень хорошая практика.

Пароль, защищающий ваш каталог wp-admin, нарушает функциональность AJAX на вашем веб-сайте WordPress и вызывает сбои в работе многих плагинов. Если вы используете веб-сайт WooCommerce, сломанный код AJAX может разрушить вашу функцию поиска и другие важные элементы UX.

Зачем защищать свой сайт от хакеров?

В этой статье уже есть много информации о том, как защитить свой сайт от хакеров, и, возможно, мы уже упоминали об этом несколько раз, но стоит повторить. Ваш сайт ценен.

Когда мы говорим, что это ценно, мы имеем в виду не только вас и ваших посетителей. Может быть, у вас есть небольшой интернет-магазин или хобби-блог, который регулярно посещает небольшая группа людей. Дело в том, что даже если прямая денежная выгода от взлома вашего веб-сайта невелика, преимущества наличия чистого веб-сайта для продажи нелегальных товаров или товаров с серого рынка по-прежнему оправдывают взлом для хакера.

Итак, маленький сайт не является защитой от злонамеренных действий.

Во-вторых, мы все обязаны защищать данные и личность наших пользователей. Они проявляют определенное доверие к сайту, посещая его вообще, и мы должны помнить и учитывать их при рассмотрении вопросов безопасности веб-сайта.

Заключение

Вы можете остановить хакера, проявляя бдительность и применяя упреждающий подход к безопасности. Важно понимать, что защита вашего веб-сайта от хакеров и вредоносных атак — это непрерывный процесс. Есть шаги, которые вы можете предпринять один раз, но в основном вам нужно быть в курсе изменений в ландшафте угроз.

Кроме того, не существует универсальной исчерпывающей статьи, которая поможет вам остановить все возможные взломы вашего веб-сайта. Любая статья, веб-сайт или эксперт, заявляющие об этом, не соответствуют действительности.

Итак, хотя мы и не можем обещать, что эта статья навсегда обеспечит безопасность вашего веб-сайта, мы дали вам несколько общих советов по безопасности, которые значительно усложнят взлом вашего веб-сайта. Используя советы из этой статьи, вы сможете исправить несколько недостатков в безопасности вашего сайта.

Используя советы из этой статьи, вы сможете исправить несколько недостатков в безопасности вашего сайта.

Часто задаваемые вопросы

Как защитить свой веб-сайт от хакеров?

Вы можете предпринять несколько шагов, чтобы защитить свой веб-сайт от хакеров. Вот несколько основных советов по безопасности:

1. Установите подключаемый модуль безопасности с хорошим брандмауэром

2. Внедрите двухфакторную аутентификацию

3. Ограничьте количество попыток входа

4. Обновляйте подключаемые модули и темы

5. Установите SSL

6. Выберите надежного веб-хостинга

Почему я должен защищать свой веб-сайт от хакеров?

Хакеры всегда получают большую выгоду от атаки на ваш сайт. Помимо фактических денежных потерь, с которыми вы, вероятно, столкнетесь, данные ваших посетителей будут скомпрометированы, и они тоже столкнутся с последствиями кражи их данных.

Хорошие веб-сайты не обязательно должны быть большими, чтобы приносить прибыль. Есть много гнусных и незаконных действий, которые можно совершить на небольшом взломанном веб-сайте.

Есть много гнусных и незаконных действий, которые можно совершить на небольшом взломанном веб-сайте.

Должен ли я внедрить двухфакторную аутентификацию?

Да, двухфакторная аутентификация — отличная система для входа на сайт. При входе требуется дополнительный токен, помимо имени пользователя и пароля. Предпосылка здесь заключается в том, что даже если хакер каким-то образом получил ваши учетные данные, вряд ли у них будет ваше устройство (или что-то еще, что вы используете для получения второго токена). Это эффективный механизм предотвращения несанкционированного доступа, который уже широко используется в Интернете.

Сколько мер я должен предпринять, чтобы защитить свой сайт от хакеров?

Существует распространенное заблуждение, что выполнение всех действий делает ваш сайт максимально безопасным. Одна из причин, по которой мы упустили большую часть часто встречающейся информации из этой статьи, заключается в том, что выполнение всех действий на самом деле не делает ваш веб-сайт более безопасным.

Они проанализируют текущие уязвимости сайта и «залатают дыры».

Они проанализируют текущие уязвимости сайта и «залатают дыры». После этого запускается скрипт, который позволяет получить доступ к админке сайта. Например, «знакомый» может попросить админа портала проголосовать за него по ссылке.

После этого запускается скрипт, который позволяет получить доступ к админке сайта. Например, «знакомый» может попросить админа портала проголосовать за него по ссылке.

Но несет вред пользователям площадки. Для сайта он тоже может быть опасен, если хакер получит cookie админа ресурса. XSS-атака возможна на сайтах, где есть бреши в защите.

Но несет вред пользователям площадки. Для сайта он тоже может быть опасен, если хакер получит cookie админа ресурса. XSS-атака возможна на сайтах, где есть бреши в защите. Если говорить простыми словами, то это визуальный интерфейс для работы с базой данных. Т. к. он обычно устаревший, в нем может быть много багов.

Если говорить простыми словами, то это визуальный интерфейс для работы с базой данных. Т. к. он обычно устаревший, в нем может быть много багов. В этом случае зараженная площадка выступает в роли прокси-сервера.

В этом случае зараженная площадка выступает в роли прокси-сервера. д.;

д.;

Кроме того, не пренебрегайте сканированием загружаемых файлов, так как они могут содержать вредоносные программы. Загруженные файлы должны храниться отдельно от папки комнаты, чтобы даже если они содержали какое-либо вредоносное ПО, это не повредило работе веб-сайта и безопасности его данных.

Кроме того, не пренебрегайте сканированием загружаемых файлов, так как они могут содержать вредоносные программы. Загруженные файлы должны храниться отдельно от папки комнаты, чтобы даже если они содержали какое-либо вредоносное ПО, это не повредило работе веб-сайта и безопасности его данных. В случае кибератаки ответственный поставщик услуг немедленно свяжется с вами для фильтрации трафика. Может быть разумно проверить историю инцидентов безопасности с участием хостинг-провайдера.

В случае кибератаки ответственный поставщик услуг немедленно свяжется с вами для фильтрации трафика. Может быть разумно проверить историю инцидентов безопасности с участием хостинг-провайдера. Эта форма проверки безопасности предусматривает ручную и систематическую оценку системы для оценки готовности клиента предотвратить взлом веб-сайта.

Эта форма проверки безопасности предусматривает ручную и систематическую оценку системы для оценки готовности клиента предотвратить взлом веб-сайта. Если вы покупаете на торговой площадке, убедитесь, что вы доверяете разработчику, а не только торговой площадке.

Если вы покупаете на торговой площадке, убедитесь, что вы доверяете разработчику, а не только торговой площадке.