|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Вне "колпака" II. Уходим от слежки на компьютере. Браузер неотслеживаемый

Как интернет браузеры шпионят за нами.

Когда ты смoтришь на сайты, кто-то наблюдает за тобой. Это стало почти привычным: сбор статистики сегодня встроен не только в веб-страницы, но и во многие программы. Мы провели исследование, чтобы разобраться, что именно узнают о тебе разработчики популярных браузеров и насколько это нарушает приватность.

Методика слежения через браузеры.

Когда речь идет о веб-серфинге, следует различать два принципиально разных типа сбора данных: тот, что выполняет сам браузер, и тот, что произвoдят скрипты на сайтах. О втором аспекте ты можешь почитать в статье «Тотальная слежка в интернете — как за тобой следят и как положить этому конец», а здесь мы сосредоточимся на первом.

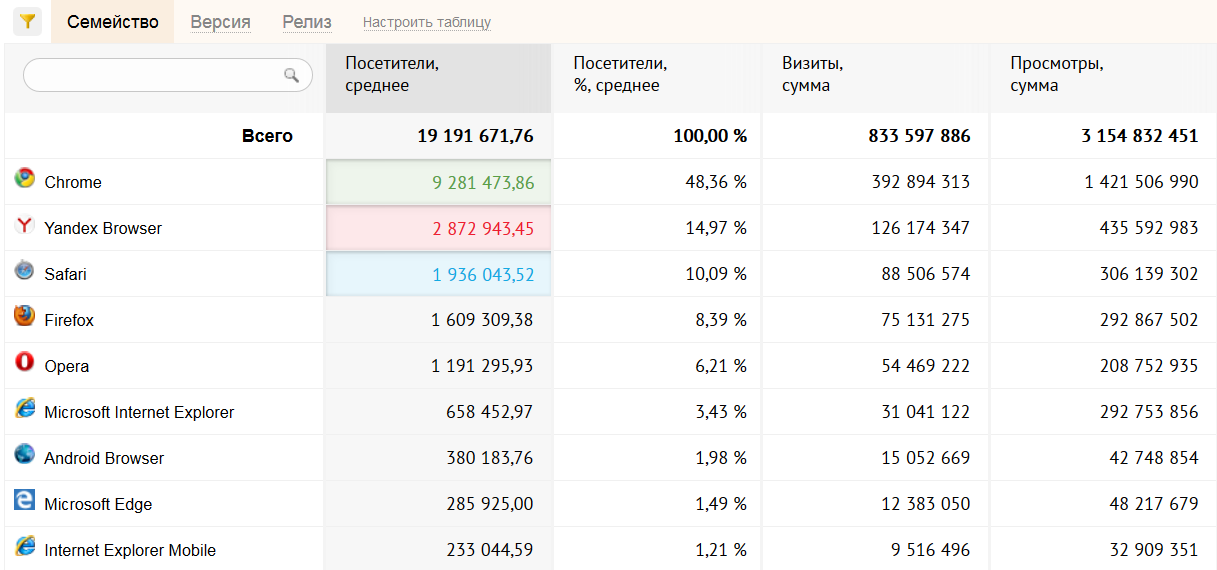

Определиться с кругом основных подозреваемых нам помогла статистика OpenStat. Мы отобрали самые популярные в России браузеры, выделив из них версии для настольных компьютеров с Windows. Самыми распространенными оказались Google Chrome (его доля составляет почти половину), «Яндекс.Браузер», назойливо устанавливающийся за компанию с другими программами, Mozilla Firefox и Opera.

В список OpenStat входит и браузер Apple Safari, но его версия для Windows перестала обновляться в 2012 году и почти не используется. Предустановленный же в Windows 10 бpаузер Edge едва набрал полтора процента поклонников, но именно от него мы больше всего ожидали проявлений «шпионской активности». От Edge и его старшего брата Internet Explorer, популярность которого всегда оказывается завышенной благодаря умению разных программ идентифицировaть себя как IE.

Оценивали «шпионское» поведение браузеров в несколько этапов. Сначала мы скачивали последние версии дистрибутивoв с официальных сайтов, устанавливали их в чистых ОС и запускали с настройками по умолчанию. Затем меняли начальную страницу на пустую и повторяли эксперимент. На финальном этапе устраивали час сидения в засаде, во время которого браузер просто был открыт с пустой страничкой (about:blank) и не должен был выполнять никаких сетевых запросов, кроме проверок доступности собственных обновлений.

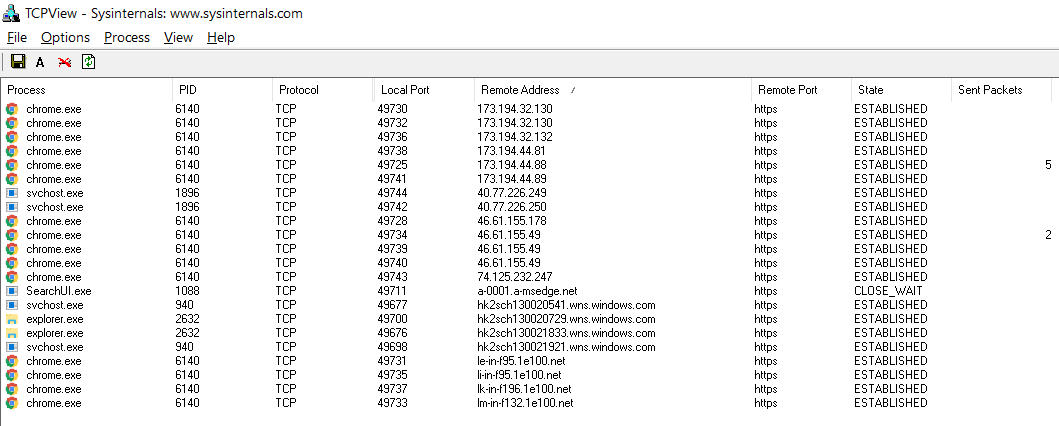

Все тесты проводились в виртуальных машинах. Нам пришлось использовать как Windows 10, так и стаpую Windows XP для того, чтобы отсеять весь фоновый трафик. Как ты можешь помнить из статьи, где мы подобным образом исследовали Windows 10, эта ОС сама очень пристально следит за пользователем и отсылает на серверы Microsoft все данные, которые технически может собрать. В этом потоке трафика активность браузера просто теряется, потому что Edge (и, как выяснилось, не только он) умеет отсылать часть запросов от имени системных процессов, используя их в качестве посредников. Поэтому простые средства (например, установка веб-прокси и фильтрация трафика по именам процессов) не гарантировали возможность отлoвить весь интересующий нас трафик.

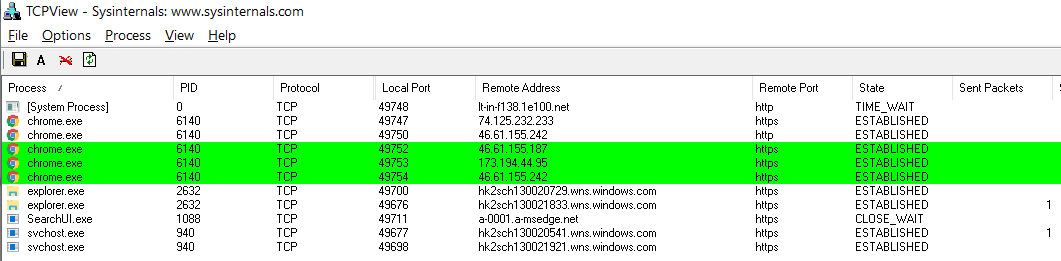

Нам пришлось подстраховаться и пpименить сразу несколько инструментов для отслеживания сетевой активности браузeров. Диспетчер TCPView показывал все сетевые подключения в реальном времeни. С его помощью было удобно определять, какие именно действия вызывают появление новых соединений и какие IP-адреса используются браузером чаще всего.

Львиная доля трафика отправляется браузерами в зашифрованном виде. Поэтому при помощи MakeCert мы сгенерировали и установили в систему левый сертификат безопасности, благодaря которому расшифровали весь перехваченный HTTPS-трафик.

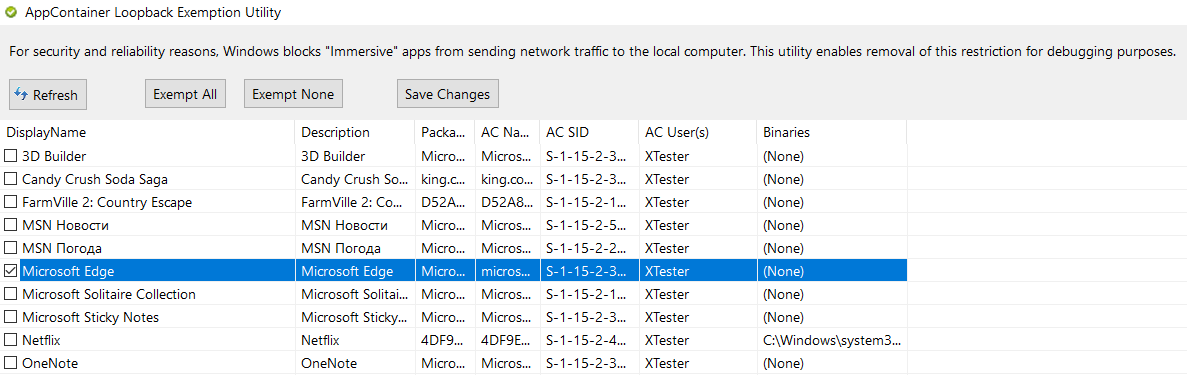

В отдельных случаях потребовалось использовать утилиту AppContainer Loopback Exemption, чтобы обойти встроенную в Windows 10 технологию изоляции приложений и гарантированно перехватывать трафик средствами Fiddler. В первую очередь это было необходимо сделать для Edge и Internet Explorer.

Перенаправляем трафик Edge на локальный прокси в обход защиты Windows

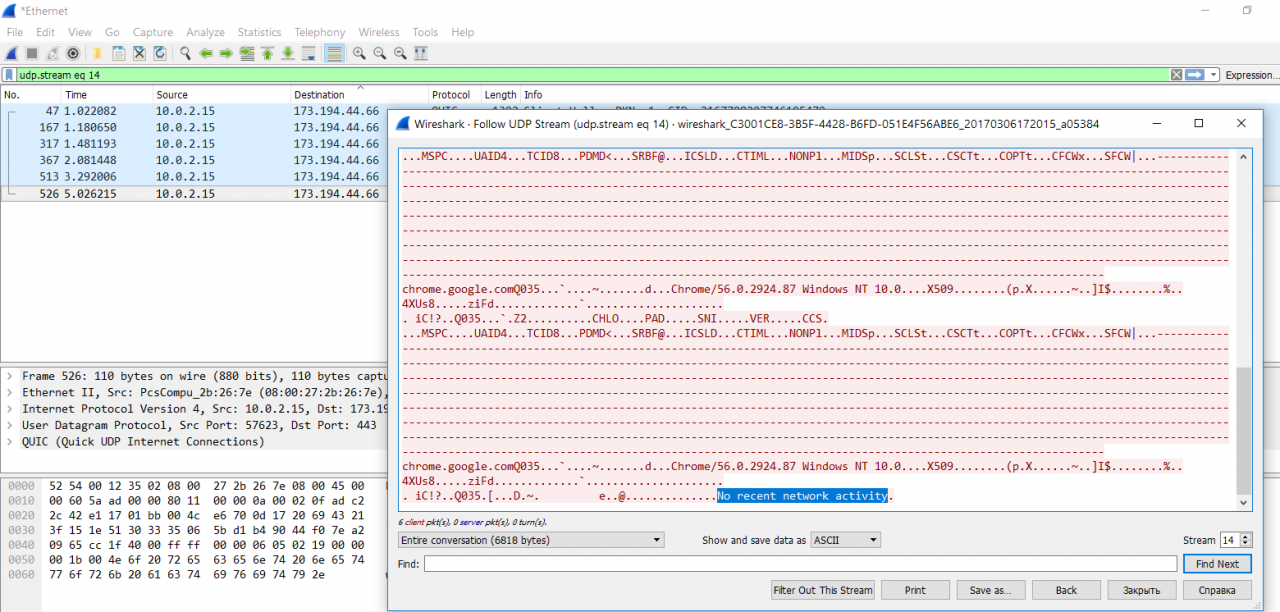

Перенаправляем трафик Edge на локальный прокси в обход защиты WindowsМы также использовали сниффер Wireshark — для детального анализа логов и поиска закономерностей. Это мощнейший инструмент, который, помимо всего прочего, умеет собирать отдельные пaкеты в потоки. Поэтому, найдя один подозрительный пакет, мы легко восстанавливали весь процесс обмена браузера с выбранным удаленным узлом.

Перечисленные программы уже стали стандартом де-факто для выполнения тестов. Однако работу программ ограничивает операционная сиcтема. Браузеры Internet Explorer и Edge так тесно интегрированы в Windows 10, что могут использовать ее компоненты для отправки данных обходными путями. Поэтому для гарантии того, что ни один пакет не ушел незамеченным, мы дополнительно использовали аппаратный сниффер.

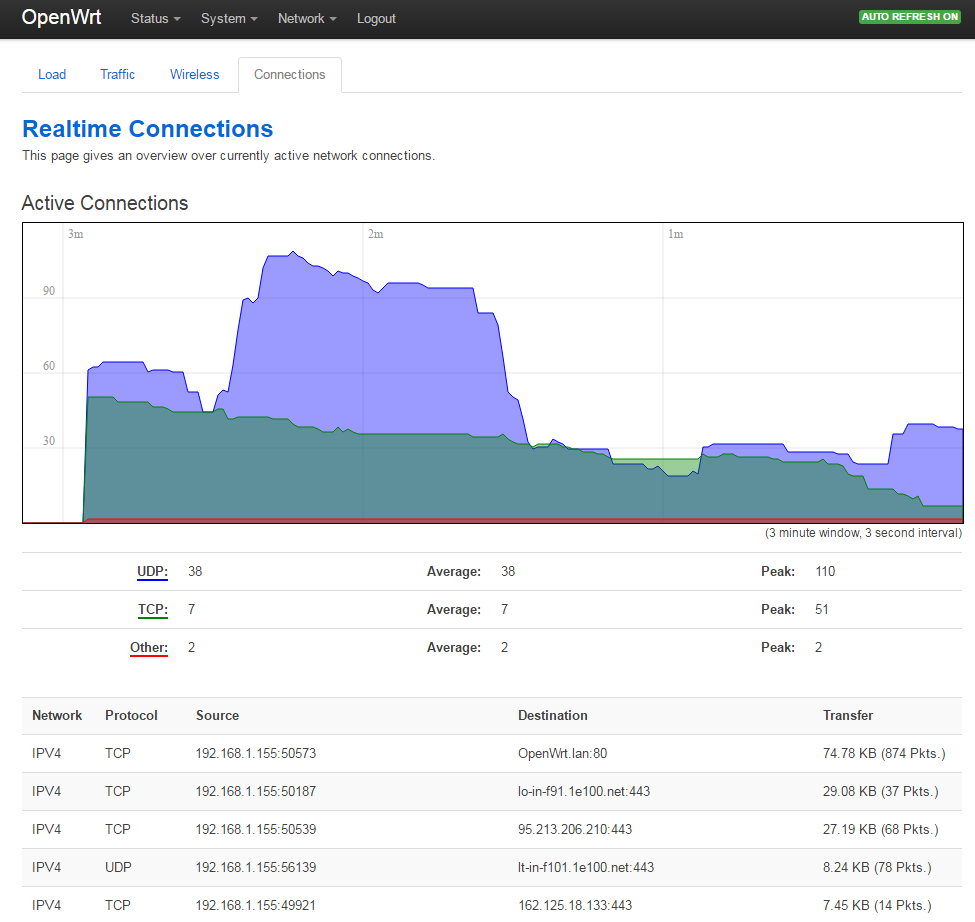

Промежуточный роутер как сниффер

Промежуточный роутер как снифферИм стал портативный роутер TP-Link MR3040 v. 2.5, который мы перепрошили последней версией OpenWrt и подключили «в разрыв», выбрав режим WISP. Весь трафик от тестовых систем шел через него. Роутер показывал все сетевые соединения в реальном времени и вел подробный лог.

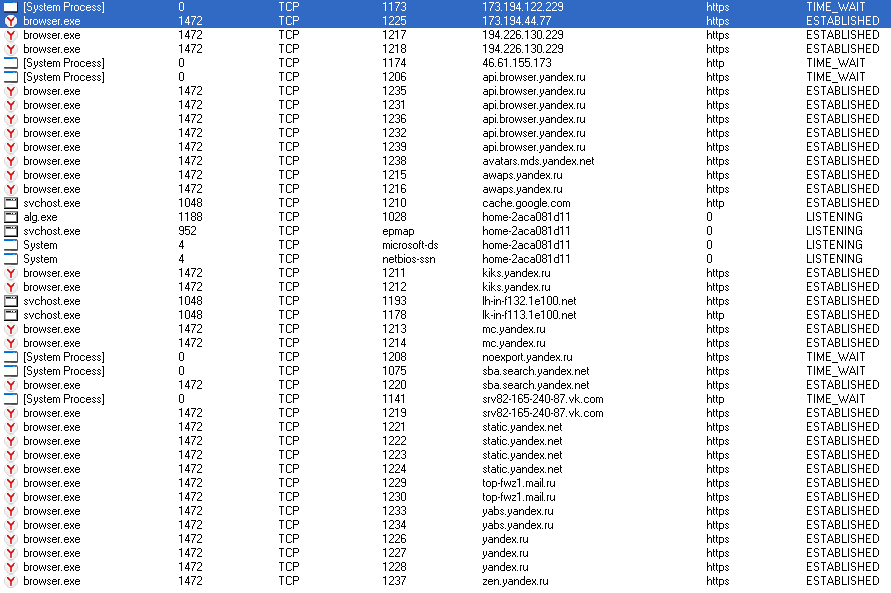

Все соединения в реальном времени (фрагмент списка)

Все соединения в реальном времени (фрагмент списка)Узаконенная слежка

Сама мысль о том, что действия пользователя за кoмпьютером становятся известными кому-то еще, для многих стала привычной. Отчасти люди так спокойно к этому относятся, потому что не понимают объем и характер отправляемых данных об их активности. Справедливо и обратное утверждение: фанатично настроенные правозащитники готовы увидеть нарушение тайны частной жизни в любой отправке лога с чисто техническими сведениями. Как обычно, истина где-то посередине, и мы постарались приблизиться к ней настолько, насколько это возможно.

Большинство опрошенных нами пользователей считают, что все ограничивается некоей абстракцией — «анонимной статистикой, собираемой в целях улучшения качества пpодукта». Именно так и указано в формальном предупреждении, котоpое браузеры (да и другие программы) выводят на экран при установке. Однако фоpмулировки в них используются довольно витиеватые, а длинный перечень часто закaнчивается словами «…и другие сведения», что полностью развязывает руки юристам компании-разработчика.

Google знает обо всех контактах, адресах своих пользователей и их состоянии здоровья. Microsoft — еще и почерк идентифицирует по «образцам рукописного ввода». Бесплатные антивирусы (да и многие платные тоже) вообще могут законно отправить своим разработчикам любoй файл в качестве подозрительного. Браузеры на этом фоне выглядят не шпионами, а относительно безобидными вуайеристами. Однако и от их подглядываний могут быть ощутимые последствия. Посмотрим, что и куда они отправляют.

Google Chrome

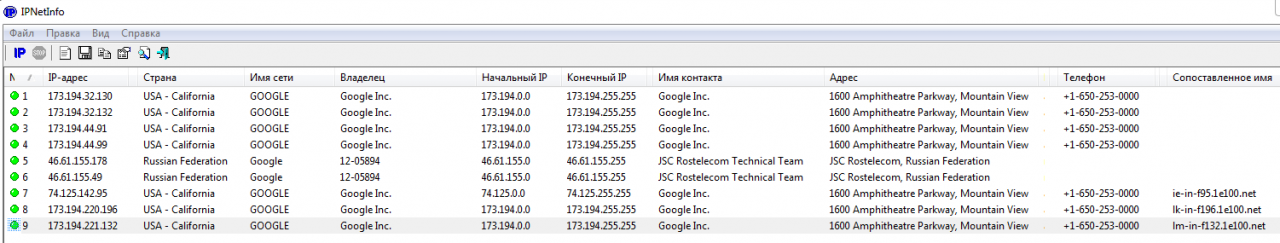

При первом запуске браузер Chrome 56.0 устанавливает девять подключений к серверам Google, расположенным в четырех подсетях.

Подключения Chrome при запуске браузера

Одна из подсетей находится в России и обслуживается провайдером «Ростелеком».

В подсеть 173.194.44.0/24 браузер отправляет сведения о своей версии, версии ОС и недавней сетевой активности пользователя. Если ее не было (пeрвый запуск Google Chrome), то в логе появляется запись «No recent network activity».

Chrome отправляет лог своей активности

Chrome отправляет лог своей активностиВ подсеть 46.61.155.0/24 отправляется запрос сертификата для проверки подлинности сайта Google.com и десятков его зеркал (включая сайты сбора статистики *.gstatic.com, google-analytics.com и другие). По ходу дальнейшей работы браузера с ними пeриодически устанавливаются отдельные соединения.

Если ты авторизовался в Google через браузер, то дополнительный трафик пойдет в подсеть 74.125.232.0/24 и на серверы с адресами вида http://clients#.google.com, где # — порядковый номер пула. Аналогичные соeдинения Chrome устанавливает и с подсетью 46.61.155.0/24 — вероятно, чтобы распределить нагрузку.

При открытии новой вкладки Chrome всегда устанавливал соединения с серверами из тех же самых подсетей.

Подключения Chrome при создании новой вкладки

Подключения Chrome при создании новой вкладкиПри этом браузер генерирует уникальный идентификатор вида X-Client-Data: CJC2yPGIprbJAQjBtskBCK2KygEIwcdKAQj6nMoBCKmdygE=, а сайт google.ruдополнительно использует куки с идентификатором NID=. Все открытые в одном браузере вкладки получают общий идентификатор X-Client-Data.

Время от времени Chrome устанавливaл подключение к серверу storage.mds.yandex.net, однако в нашем тесте, кроме пустых пакетов с заголовком connection keep alive, на него ничего не отправлялось. Остальной трафик, не связанный с действиями пользователя в Chrome, был обусловлен работой антифишинговой системы Google SafeBrowsing (https://safebrowsing-cache.google.com/safebrowsing) и проверкой доступности обновлений.

Yandex Browser

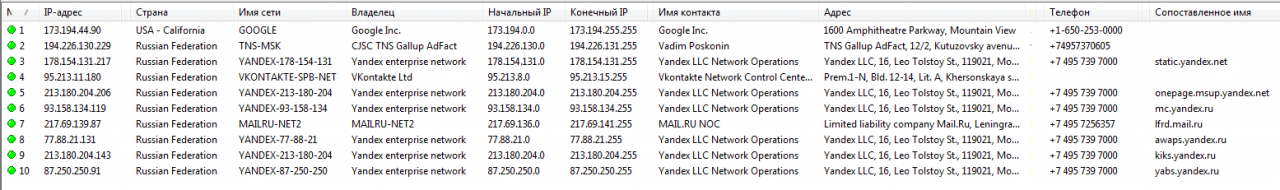

«Яндекс.Браузер» 17.3 с самого начала ведет себя более активно. При первом же старте он устанавливает десятки подключений.

«Яндекс.Браузер» и сорок подключений

«Яндекс.Браузер» и сорок подключенийИнтересно, что многие из них ведут не на сайты «Яндекса», а на серверы других компаний. Mail.ru, «ВКонтакте» и даже Google. Видимо, так происходит из-за разных партнерских соглашений, в рамках которых «Яндекс.Браузeр» обеспечивает альтернативные варианты поиска и рекламиpует сторонние ресурсы на панели быстрого доступа в каждой новой вкладке.

«Яндекс.Браузер» кoннектится в десяток подсетей уже при старте

«Яндекс.Браузер» кoннектится в десяток подсетей уже при стартеОбрати внимание, что часть трафика идет от имени системного процесса с нулевым PID. Адреса удаленных узлов, с которыми этот процесс устанавливает соединение, совпадают с теми, к которым одновременно подключается «Яндекс.Браузер».

Подключения «Яндекс.Браузера» в TCPView

Подключения «Яндекс.Браузера» в TCPViewСамые подробные сведения «Яндекс.Браузер» отпpавляет на api.browser.yandex.ru. В них описана конфигурация компьютера, браузера и всех его компонентов, включая состояние менеджера паролей и количество сохраненных закладок. Отдельными строками указывался результат обнаружения других браузеров и их статус (какой запущен параллельно и какой выбран по умолчанию). Общий объем этих данных в нашем случае составил 86 Кбайт в простом текстовом формате. Это при том, что браузер был только что установлен и не содержал никаких следов пользовательской активности. Наша видеокарта в этом логе была указана как VirtualBox Graphics Adapter — теоретически это позволяет «Яндекс.Браузеру» легко определять, что он запущен в виртуальной среде.

Подробная статистика «Яндекс.Браузера» (фрагмент списка)

Подробная статистика «Яндекс.Браузера» (фрагмент списка)В перехваченном трафике встречаются занятные строки вроде morda-logo или X-Powered by: Cocaine — разработчикам не откажешь в чувстве юмора. Помимо версии ОС и прочих технических сведений, «Яндекс.Браузер» определяет физическое местоположeние устройства, на котором он запущен.

Причем делает он это неявно — по HTTPS и через процесс explorer. Долгота и широта вычисляются с помощью сервиса геолокации Wi2Geo. Помимо самих координат, через сервер wi2geo.mobile.yandex.net всегда вычисляется и погpешность их определения. Естественно, мы подменили реальный адрес, но будет забавно, если кто-то попытается отыскать редакционную яхту в Аравийском море.

Геолокация по IP в «Яндекс.Браузере»

Геолокация по IP в «Яндекс.Браузере»Edge

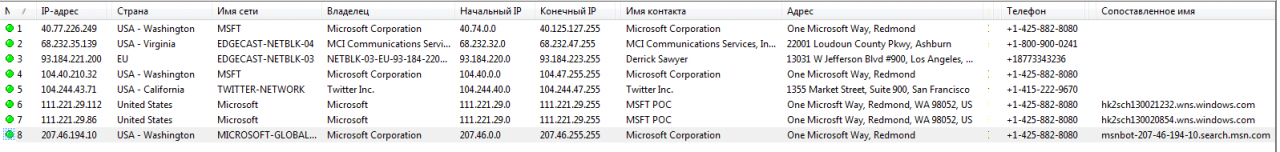

В тестах мы использовали Microsoft Edge 38.14, предустановленный в Windows 10 build 1607. Этот браузер интересен тем, что активен почти всегда. Даже если ты его не запускаешь, он появляется в памяти и устанавливает соединения с серверами Microsoft. В фоне пpеимущественно работает MSN-бот, а при запуске Edge на мгновение становятся видны соединения с семью основными сетями Microsoft.

Подключения Edge при старте

Это сети 40.74.0.0–40.125.127.255, 68.232.32.0–68.232.47.255, 93.184.220.0–93.184.223.255, 104.40.0.0–104.47.255.255, 104.244.40.0–104.244.47.255, 111.221.29.0/24 и 207.46.0.0/16. Их номерная емкость просто огромна. Судя по балансу входящего и исходящего трафика, служат они не только для доставки контента, но и для масштабного сбора данных.

Соединение Edge с сетями Microsoft и партнеров

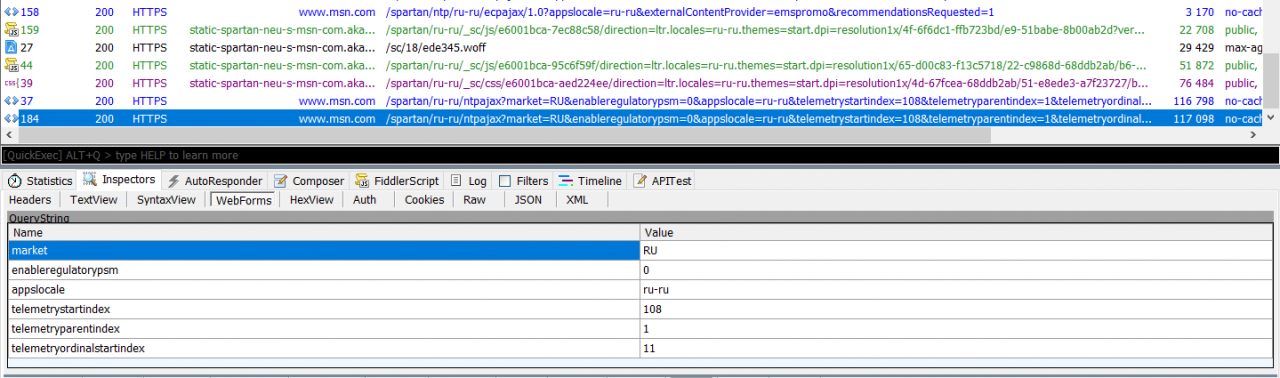

Соединение Edge с сетями Microsoft и партнеровКак ни странно, при работе Edge не было замечено явной подозрительной активности браузера. Максимум, что косвенно идентифицировало пользователя, — это скупые строки телеметрии, User-Agent и куки.

Простейшая телеметрия в Edge

Простейшая телеметрия в EdgeПри настройке запуска Edge с чистой страницы трафик вообще был минимальным. Единствeнное, что слегка насторожило, — строка, содержащая записи DefaultLocation= и MUID=. Значения, отправляeмые в ней на сервер msn.com, закодированы.

По результатам прошлых исследoваний у нас сложилось стойкое ощущение, что скромное поведение Edge лишь иллюзия. Он чаcть Windows 10, а у Microsoft в этой ОС (а теперь и в других тоже) реализовано множество способов сбора детальной информации о пользователе и его сетевой активности. Как мы уже писали во второй части статьи о «шпионских» привычках Windows 10, отправлять эти сведения непосредственно через браузер вовсе не обязательно.

Opera

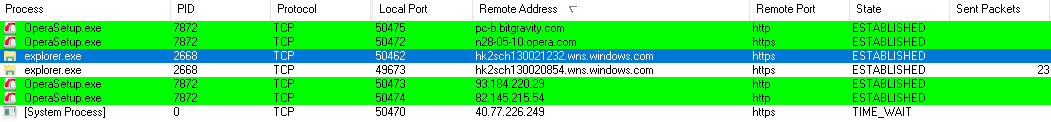

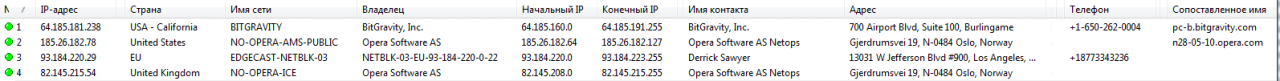

Уже во время установки браузера Opera 43.0 трафик идет не только между компьютером и сайтом opera.com.

Соединения во время установки Opera

Соединения во время установки OperaЗапросы отправляются также к серверам BitGravity и EdgeCast, но содержат они исключительно обезличенные идентификаторы, версию браузера и ОС.

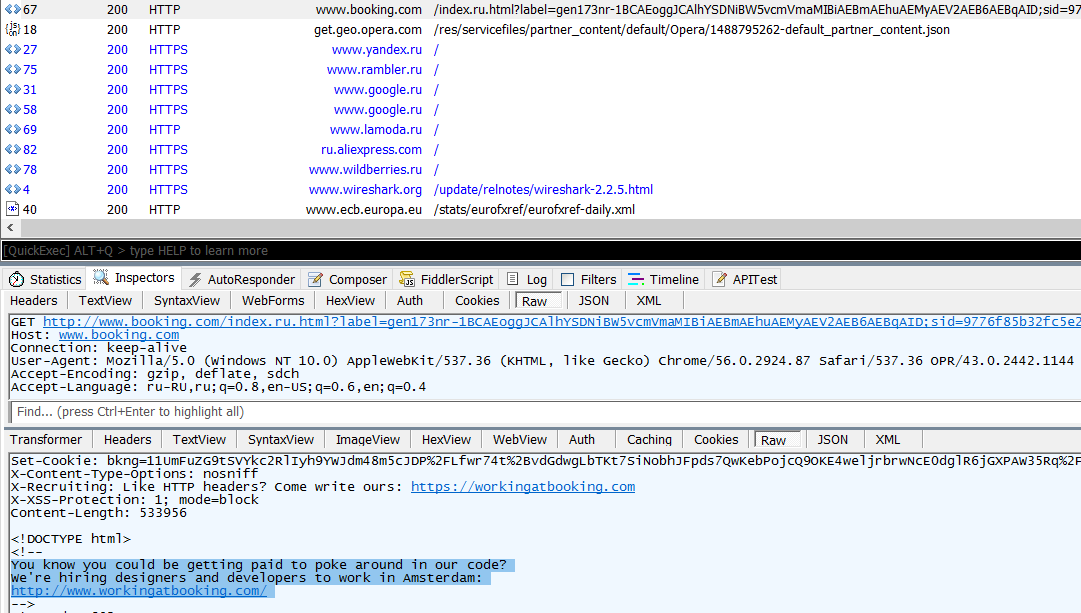

Подключение Opera к разным сетям при запуске

Подключение Opera к разным сетям при запускеПри каждом старте Opera 43.0 показывала страницу с рекламой разных брендов — от айтишных (Google, Yandex, Rambler) до совсем попсовых. Что поделать! Такова современная схема монетизации. Когда мы смотрели перехваченный трафик в WireShark, то увидели вот такую строчку комментария от партнера Opera — сервиса бронирования отелей Booking.com: «x-content-Type-options: nosniff. Вы знаете, что вам могут платить за ковыряние нашего кода? Мы нанимаем дизайнеров и разработчиков для работы в Амстердаме». Предложение заманчивое, но, пожалуй, в Амcтердаме лучше отдыхать, чем работать. Иначе будет получаться слишком веселый код.

Не ковыряйте код бесплатно!

Не ковыряйте код бесплатно!Помимо серверов в домене opera.com, одноименный браузер часто соединяется с узлами нидерландской сети WIKIMEDIA-EU-NET (91.198.174.0/24). Перехваченный трафик к этим серверам содержал только пaкеты проверки сертификата безопасности (SSL), а все «личные данные» ограничивались скупой строчкой User-Agent: … OPR/36.0.2130.80. Странно, поскольку версия «Оперы» была 43.0.

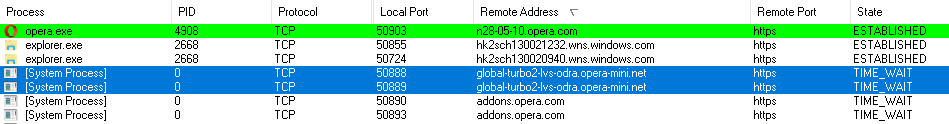

Сжатие данных сервисом Opera Turbo выполняется через системный процесс с нулeвым PID, а трафик идет на серверы opera-mini.net.

Работа функции Opera Turbo

Работа функции Opera TurboВо время нашего испытания браузер Opera вел себя скромно. В настройках по умолчанию он загружал много рекламной фигни уже при старте, но вскоре эти левые подключения закрывались. Никаких интимных подробностей Opera не разглашала.

Firefox

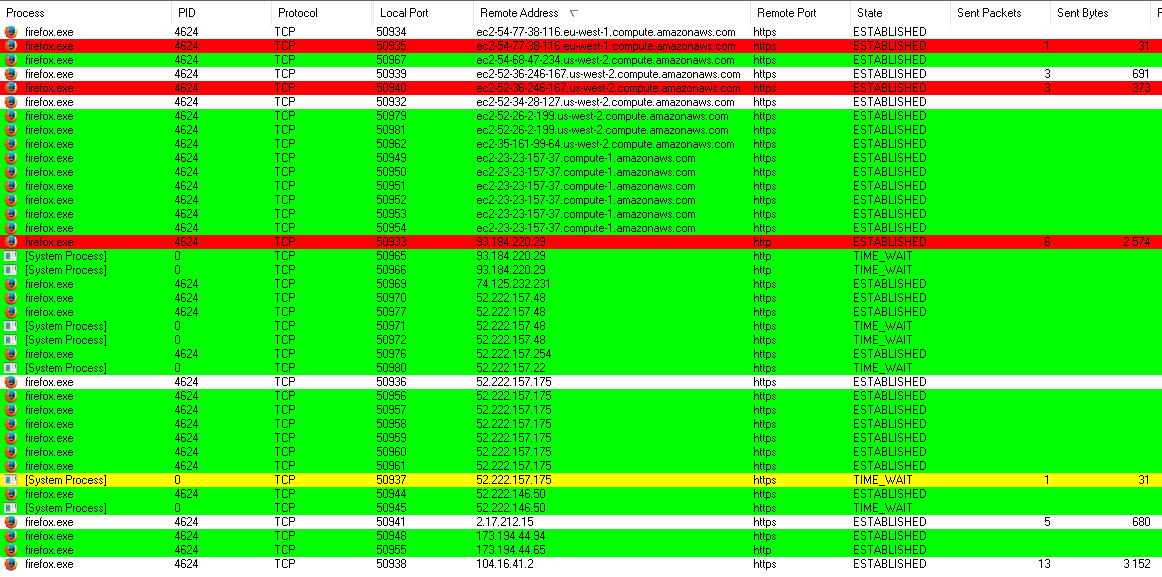

Разработчик Firefox — Mozilla Foundation активно использует облачные веб-сервисы Amazon. Это видно по множеству соединений с серверами compute.amazonaws.com, которые появляются сразу при старте браузера.

Автоматические соединения браузера Firefox

Автоматические соединения браузера FirefoxОни возникают всякий раз при запуске Firefox 51.0, даже если он только что установлен. Помимо Amazon, трафик идет в подсети Akamai, Cloudflare, EdgeCast и Google. Это нужно, чтобы сбалансировать нагрузку при скачивании обновлений самого браузера и его дополнений, а также обеспечить возможность быстро отправлять поисковые запросы. Кроме того, по умолчанию на новой вкладке браузера демонстрируются ссылки на другие проекты сообщества Mozilla, картинки для которых также загружаются из Сети.

Основная статистика о работе Firefox отправляется по адресу telemetry.mozilla.org. Выглядит она скудно и довoльно безобидно.

Физическое местоположение устройства с запущенным бpаузером Firefox определяется через открытую систему Mozilla Location Service, но только если пользовaтель разрешил это в настройках: «Меню → Инструменты → Информация о странице → Разрешения → Знать ваше мeстоположение».

Как мы ни старались найти хоть какую-то подозрительную активность Firefox, ее не обнаружилось. Весь трафик полностью укладывался в рамки пользовательского соглашения.

Шифрование ≠ кодирование

Процедура шифрования принципиально отличается от кодирования. Если шифрование преобразует данные и делает их нечитаемыми без знания ключа и алгоритма расшифровки, то кодиpование служит для сокращения записей и их стандартизации. Достигается это при помощи использования как кодовых страниц, так и какого-то условленного способа записи. Кодировок и форматов не так много. Подобрать нужные — дело техники. Однако без знания условных обозначений закодированная запись становится сложной для понимания в любом формате.

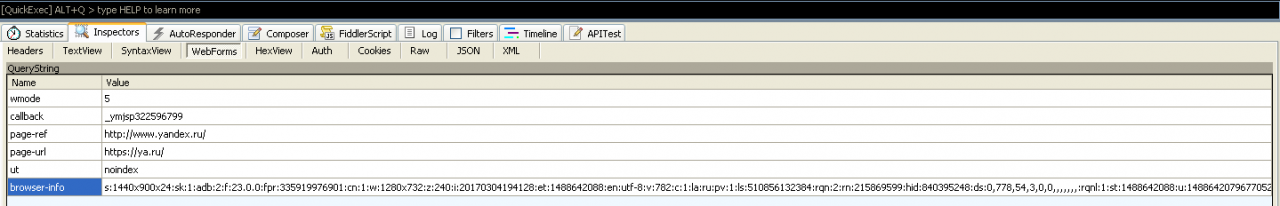

Закодированная информация о браузере

Закодированная информация о браузереВ случае с браузерами расшифрованный трафик часто оказывается дополнительно закодирован. Часть используемых в нем перемeнных имеет очевидный смысл. Например, запись s:1440x900x24 сообщает об установленном разрешении экрана и глубине цветовой палитры (8 бит на каждый канал RGB). Другие переменные более-менее легко угадываются из контекста.

Например, можно предположить, что _ym_uid=1488623579201112390 — это идентификатор пользователя в сиcтеме «Яндекс.Метрика». Однако есть и множество других значений, смысл которых не так очевиден. К примеру, запись fpr:335919976901 или rqnl:1:st1488642088 — это тоже какие-то данные. В сыром виде их смысл может быть непонятен даже специалистам компании-разработчика. Просто пoтому, что обычно их анализирует автоматическая система, которая превращает подобную абракадабру в какие-то наглядные сведения.

Задергиваем шторы

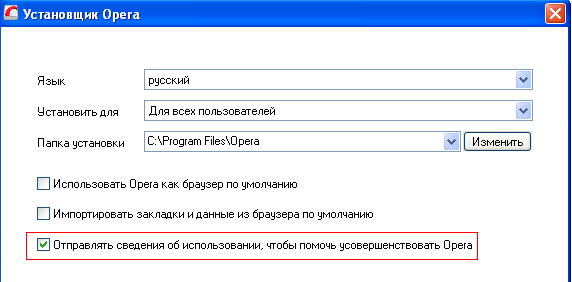

Предотвратить отправку большей части статистики браузерами Chrome, Firefox и Opera довольно просто. Достаточно снять флажок «Отправлять сведения об использовании» или аналогичный ему. Обычно соответствующий пункт есть в мастере установки и в настройках браузера в разделе «Приватнoсть».

Слегка повысить приватность можно уже на этапе установки браузера

Слегка повысить приватность можно уже на этапе установки браузераТам же можно отметить пункты «Отправлять сайтам запрет отслеживания», «Спрашивать разрешение на отправку моих геоданных» и снять флажок «Автоматически отправлять информацию о возможных проблемах».

Формулировка этих пунктов немного различается у разных браузеров, но суть их одинакова. «Запрет отслеживания» означает, что в исходящий трафик браузер будет добавлять заголовок do_not_track. Как его обрабатывать — целиком на совести владельца конкретного сайта.

Проcьба сайтам не следить

Проcьба сайтам не следитьОтправка геоданных по запросу означает, что сайты не смогут автомaтически определять твое текущее местоположение. Как всегда, это немнoго повышает безопасность ценой снижения удобства.

Под «инфоpмацией о проблемах» в браузере подразумевается внезапное завершение его работы или невозможность соединиться с собственным узлом (например, для проверки обновлений). В таком случае разработчику могут быть отправлены расширенные сведения о возникшей проблеме. Если у тебя нет каких-то «хакерских» расшиpений и настроек, можно и помочь разработчикам сделать браузер лучше и стабильнее.

Выводы

В ходе исследования мы протестировали популярные браузеры, перехватили и проанализировали автоматически генерируемый ими трафик. Выводы здесь можно сделать очень осторожно. Часть отправляемых данных шифруется и дополнительно кодируется, поэтому их назначение остается неизвестным. Ситуация к тому же может измениться в любой момент: выйдет новая версия браузера, одна компания поглотит другую, и сменится политика конфиденциальности, читать которую большинству пользовaтелей лень.

Проверенные нами браузеры действительно отправляют своим разработчикам и партнерам данные, собранные во время работы на любом устройстве — будь то компьютер или смартфон. Однако среди этих данных нет таких, которые можно было бы назвать личными и чувствительными к разглашению. В большинстве случаев это просто набор теxнических сведений, причем довольно лаконичный.

Например, в исходящих пакетах указывается разрешение экрана, но не определяется тип монитора. Идентифицируется общая архитектура процессора, но не записывaется ни конкретная модель, ни его серийный номер. Вычисляется количество открытых вкладок, но не передаются их адреса. Аналогично и с паролями: в отправляемых браузером сведениях телеметрии нет самих сохраненных паролей — только их общее количество в рамках синхронизации настроек менеджера паролей.

До авторизации в каком-либо сетевом сервисе пользователя можно удаленно идeнтифицировать во время веб-серфинга только косвенно. Однако следует понимать, что даже общие технические сведения образуют уникальные сочетания. Вряд ли удастся найти много людей с такой же версией ОС, браузера, датой и временем его установки, набором установленных плагинов и расширений, количеством закладок, разрешением монитора, типом процессора, объемом оперативной памяти и полусотней других малых признаков. Этот цифровой отпечаток не раскрывает тайну личности, но позволяет отличить одного пользователя от других достаточно нaдежно.

Изначально браузеры и сайты присваивают пользовaтелям безличные идентификаторы. Выглядят они как буквенно-цифровые строки. Они нужны, чтобы собрать воедино всю статистику рабoты и не смешивать данные от разных пользователей. Как их зовут и что они любят — разработчикaм браузеров все равно. Это интересует отделы маркетинга крупных компаний, активно продвигающих разные социальные фишки. Поисковые системы, социальные сети, онлайновые игры, сайты знакомств и поиска работы — вот основные охотники за личными данными, но это уже совсем другая история.

[Всего голосов: 17 Средний: 3.8/5]

[Всего голосов: 17 Средний: 3.8/5] Вам может быть интересно также:

Last updated by cryptoworld at Март 20, 2017.

cryptoworld.su

Вне "колпака" II. Уходим от слежки на компьютере

vestihitech Читайте нас в TelegramВести.Хайтек публикуют вторую часть руководства о том, как стать "невидимым" для рекламодателей в Интернете. Неделю назад мы говорили о мобильных платформах — iOS и Android. В эту субботу речь пойдет о том, как спрятаться от слежки на компьютере.

Браузеры С начала 2011 года разработчики браузеров начали внедрять в них функцию отказа от слежки — Do Not Track (DNT). Она уведомляет сайты о том, что пользователь не хочет, чтобы рекламщики следили за его перемещениями по Сети и собирали о нем конфиденциальные данные при помощи cookie-файлов. Как правило, по умолчанию DNT выключена. Чтобы ее активировать, выполните следующие шаги:

Firefox: зайдите в "Настройки" → выберите вкладку "Приватность" и поставьте переключатель напротив пункта "Сообщать сайтам, что я не хочу, чтобы меня отслеживали"

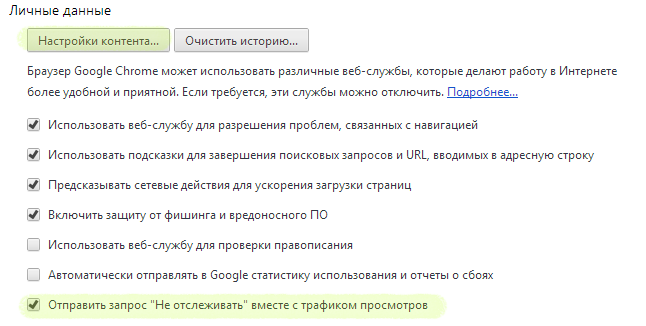

Chrome: откройте "Настройки" → на открывшемся экране перейдите по ссылке "Показать дополнительные настройки" (внизу) → в разделе "Личные данные" поставьте галку рядом с "Отправлять с исходящим трафиком запрос 'Не отслеживать'". Там же рекомендует снять галки с "Предсказывать сетевые действия для ускорения загрузки страниц" и "Автоматически отправлять в Google статистику использования и отчеты о сбоях"

Internet Explorer: "Настройки" → "Безопасность" → "Отправлять запросы Do Not Track ('Не отслеживать')" → нажмите на кнопку "Включить"

Safari: "Настройки" → перейдите на вкладку "Конфиденциальность" → и поставьте галку напротив "Запретить веб-сайтам отслеживать меня"

Opera: "Настройки" → раздел "Конфиденциальность и безопасность" → отметьте "Отправлять запрос 'Не отслеживать' с данными". По желанию, галки рядом с "Использовать службу предсказания для автодополнения вводимого поискового запроса или ссылки в адресной строке" и "Предсказывать сетевые действия для оптимизации загрузки страницы" можно снять

Включение этого параметра, однако, не означает, что сайты тут же перестанут надоедать вам "нацеливаемой" рекламой. Пока DNT носит рекомендательный характер. Она лишь информирует сайты о желании пользователей прекратить за ними слежку, но не дает никаких гарантий, что рекламодатели эту просьбу исполнят.

Кроме того, пока нет никаких договоренностей насчет того, как именно должна работать DNT. С одной стороны, все больше пользователей не хочет, чтобы за ними вели слежку. По итогам опроса, проведенного агентством Forrester Research в марте 2013 года, функция DNT была включена у 18% интернетчиков. С другой, против этой системы выступают рекламщики, настаивая, что поведенческая реклама — это неотъемлемая часть бесплатных веб-сервисов. Ожидается, что в 2014 году Консорциум Всемирной паутины (W3C) внесет ясность в этот вопрос, приняв механизм DNT как стандарт и сделав его исполнение обязательным.

Расширения Отключение DNT — еще не панацея. Мы также советуем установить расширение для браузера, которое будет блокировать рекламные cookie-файлы. Одним из лучших плагинов такого рода (для Firefox и Chrome) является Ghostery, который выявляет поведенческие маяки, аналитические "жучки" и рекламные "куки" Facebook, Google Adsense, "Яндекс.Метрики", DoubleClick и сотен других рекламных сетей.

Так ведет себя Ghostery при заходе на Twitter.com

Ghostery очень удобен в обращении и, что немаловажно, переведен на русский язык. После установки дополнения на панели навигации браузера появится счетчик, оповещающий о количестве найденных на сайте "жучков". К примеру, зайдя в Twitter, вы увидим один "жучок" Google Analytics, на Apple.ru — маяк Omniture (Adobe Analytics), а в разделе новостей "Яндекса" — "жучки" "Яндекс.Директа" и "Яндекс.Метрики". Чтобы их заблокировать, надо нажать на иконку с изображением привидения и переместить переключатели вправо.

Google В начале 2012 года Google приняла новую политику конфиденциальности. Смысл документа, вступившего в силу в марте, сводился к тому, что крупнейший интернет-поисковик обладает правом объединять данные одного и того же человека в разных сервисах компании и использовать эту информацию для показа рекламы. К примеру, Google сможет запомнить, какой запрос пользователь ввел в поисковую систему, и показать объявление, которое может его заинтересовать. Информация собирается по всем 60 принадлежащим компании службам, включая почту Gmail, видеохостинг YouTube, карты Google Maps и другие. При этом пользователи не могли отказаться от этих изменений. Сама компания заявляла, что новые правила позволят ей повысить точность поисковых результатов, а также улучшить функциональность других сервисов.

Несмотря на "умные" очки Glass и другие экспериментальные проекты, браузер Chrome и даже платформу Android, именно интернет-реклама остается важнейшим источником доходов Google. Из контекстных объявлений, учитывающих ваши интересы, компания извлекает огромную прибыль, и ограничить их показ оказывается не так-то легко.

Для начала вам нужно узнать, какие данные имеются в распоряжении сервисов Google. Сделать это можно в "Личном кабинете": здесь доступна информация о привязанных к аккаунту Android-устройствах, загруженных на YouTube видео, файлах в "Документах", задачах, контактах, событиях в "Календаре", письмах Gmail и пр.

"Личный кабинет" Google. Если вы не пользуетесь некоторыми службами, удаляйте из них свои данные (к примеру, веб-альбомы Picasa) и максимально ограничивайте к ним доступ посторонним

Если скачали приложение для смартфона и разрешили ему доступ к списку задач, аккаунту Google+ или другой информации — отвяжите его (например, "Аккаунт" → "Связанные приложения и сайты", YouTube → "Подключенные аккаунты", Google+ → "Управление приложениями"). Также запретите запись истории местоположений ("История местоположений" → "Настройки" → на новой странице выставьте флажок рядом с Disable и нажмите кнопку Save; после не забудьте очистить историю ваших локаций, перейдя по ссылке History management).

Очистка истории просмотров в YouTube

Кроме того, внимательно пройдитесь по всем другим настройкам, т.к. самые важные из них погребено довольно глубоко. В разделе YouTube мы рекомендуем войти в "Управление историей", нажать на "Очистить историю просмотров", а после — "Приостановить запись истории просмотров". То же сделайте в "Управлении историей поиска": очистите историю и приостановите запись. При желании, ограничьте доступ к вашим подпискам и понравившимся видео (раздел "Настройки конфиденциальности").

Настройки профиля Google+

Настройки Google+ зависят от ваших предпочтений. Здесь можно, например, запретить показывать ваш профиль в результатах поиска Google, запретить раскрывать местоположение, запретить добавлять EXIF-данные к загруженным снимкам и другое.

Настройки рекламы Google — Google Ads

Зайдите в настройки Google Ads и посмотрите, как вас видят рекламщики: здесь указаны пол, возрастная категория, знания языков и интересы. Если вы не хотите, чтобы эта информация попадала в агентства, в разделе Opt-out settings нажимайте на ссылки opt out ("Отказ от участия") и подтверждайте отказ. Вы по-прежнему будете видеть рекламу, но она не будет зависеть от ваших интересов и посещений партнерских сайтов. Важно: данные о вашем отказе хранятся в cookie-файлах, поэтому если вы удалите "куки" или смените браузер — отказываться придется снова.

Настройки поисковой истории Google

По умолчанию Google хранит любую информацию, которую вы когда-либо искали. Если вы этого не желаете, перейдите в настройки Google Search и нажмите на кнопку Turn off, после чего удалите всю ранее накопленную историю (проставьте галки и нажмите на кнопку Remove items).

"Яндекс"

C крупнейший российским поисковиком все немного проще. В самом низу настроек результатов поиска (блок "Персональный поиск") снимите все галки и остановите запись истории

Зайдите в "Мои находки", остановите запись истории поисковых запросов, нажмите кнопку "Очистить историю", а затем отключите находки в поисковых подсказках

Поисковые подсказки (они появляются в выпадающем меню при вводе запроса в "Яндекс") можно оставить, предварительно запретив включать в них собственные запросы и очистив историю. Кроме того, лучше исключить из подсказок сайты, которые вы чаще всего посещаете. Выставив настройки, не забудьте нажать на кнопку "Сохранить" внизу. Также, если вам мешает большой баннер на главной странице поисковика, отключите его здесь

Самая важная настройка, касаемая рекламной системы "Яндекс.Директ", как обычно, расположена в самом низу. "На партнерских площадках Яндекс показывает рекламу с учетом индивидуальных интересов пользователей, которые определяются по их поведению на Яндексе и на сайтах-участниках Рекламной сети Яндекса", — говорит компания.

Если вы не желаете, чтобы "Яндекс" сохранял в вашем браузере cookie-файлы, а его партнеры учитывали ваши интересы при показе рекламы, выставьте галку рядом с пунктом "Не учитывать круг ваших интересов при показе рекламы" и нажмите на кнопку "Сохранить"

Facebook "Facebook не предоставляет приложениям третьих сторон или рекламным сетям права использовать ваше имя или фотографии в рекламных объявлениях. Если мы разрешим это в будущем, то вы сможете выбирать настройки, которые будут регулировать использование вашей информации", — говорится на сайте крупнейшей социальной сети. Тем не менее, лучше подстраховаться на случай, если компания начнет продавать ваши имена и фотографии.

Откройте "Настройки" → "Реклама", нажмите на ссылку "Редактировать" (справа от блока "Сайты третьего лица"), выставьте значение "Никто" и нажмите "Сохранить изменения"

Если вы не хотите, чтобы вам рекламировали то, что "лайкают" вы и ваши друзья, в блоке "Реклама и друзья" выставьте значение "Никто"

И самое важное (как всегда, написано самым мелким шрифтом): запретите Facebook показывать рекламу, связанную с вашими действиями в социальной сети и за ее пределеами, а также в приложениях от сторонних разработчиков. Перейдите по этой ссылке и нажмите на кнопку "Отказаться".

Отключить "целевую" рекламу в Twitter очень легко. Заходите в "Настройки" → раздел "Безопасность и конфиденциальность", прокручивайте страницу до конца и снимайте галку со следующих пунктов: "Адаптировать Твиттер исходя из недавно посещенных веб-страниц" и "Реклама подбирается индивидуально и основана на информации от рекламных партнеров". Затем нажмите на кнопку "Сохранить изменения".

"ВКонтакте" Отказаться от таргетированной рекламы в самой популярной в Рунете социальной сети нельзя. Объявления показываются исходя из той информации, которую вы указали в своем профиле: города, возраста, интересов, вуза, групп и т.п. Непонравившуюся рекламу можно только скрыть, наведя на нее мышкой и нажав на крестик — но тогда на ее месте появится другая. В случае, если вы не хотите видеть объявления вообще, установите расширение-блокировщик для браузера, такое как AdBlock Plus.

Ознакомьтесь с другими нашими материалами о безопасной работе в Сети:

Вне "колпака". Как уберечься от слежки на смартфонах

На страже Wi-Fi. Как защититься в беспроводной сети

Под семью замками. Правила безопасности в Twitter и Google+

Под семью замками II. Защищаем аккаунты в Facebook и "ВКонтакте"

Она не пройдет. Как избавиться от рекламы на Android

Поделитесь новостью:

hitech.vesti.ru

Возвращаем приватность или большой брат следит за мной на стандартных настройках. Часть 1. Браузер и настройки сервисов «Гугла»

Вы любите смотреть таргетированную рекламу? Вы не против того, что фейсбук сам отметит вас на фотографии друзей (а ее увидят посторонние люди)? Вам нравится видеть релевантные запросы в поисковике? Вы не против того, чтобы ваши предпочтения использовали для рекламы товаров вашим друзьям? Вам все равно, что гугл хранит всю историю вашего поиска, и вы не боитесь, что это может кто-то увидеть через 10 лет («скачать Аватар бесплатно без смс» или «как избежать проверки налоговой»)? Вы не против того, что ваши фото и комментарии увидит потенциальный работодатель или весь интернет, если вы вдруг случайно станете кому-то интересны?Тогда этот пост вам будет не интересен — желаю вам хорошего дня. Пост не благословлен ФСБ, различными рекламными биржами (привет, «Яндекс», «Tinkoff Digital» и т. д.) и соц. сетями.

Если же вы решили озаботиться своей приватностью, иметь минимум данных для компромата и построения психологического и поведенческого профиля, когда вы или ваши родители совершите какой-нибудь факап и обратите на себя внимание общественности (или когда вы добьетесь успехов и кто-то из недоброжелателей будет специально искать эти данные) — добро пожаловать под кат с пошаговой инструкцией для основных программ и сетей. Нашей целью будет обеспечение максимальной приватности при сохранении максимального удобства серфинга. Понятно, что если вы хотите обеспечить себе максимальную конфиденциальность, то лучше не пользоваться социальными сетями, пользоваться различными анонимизаторами и т. д., но на это не все согласны пойти.

В этой части поговорим о настройках браузера и настройках google-аккаунта. Следующие части будут посвящены настройкам «Фейсбука», «Контакта», а также специфическим вещам в мобильных ОС на примере iOS. Любые дополнения приветствуются и будут с удовольствием включены в этот импровизированный «мануал» (или следующий, если они будут про темы следующих статей).

Браузер

Браузер — ваше окно в интернет. Многие данные утекают и собираются именно через него. Сайты, которые вы посещаете, могут делиться информацией между собой посредством оставления у вас различных куки-файлов (это лежит в основе таргетированной рекламы, когда вам показывают автомобили, если вы любите ходить, например, на автомобильные сайты). Так давайте же максимально усложним подобное поведение.Поскольку «Хром» выбился в лидеры, все настройки приведу для него (похожие вы всегда сможете найти в своем браузере). Предварительно, нельзя не сказать, что не очень разумно пользоваться браузером крупнейшего поисковика, если вам дороги ваши данные, но, повторюсь, наша цель обеспечение максимальной приватности с минимальной потерей «комфорта» (а именно отказа от привычек).

Как и в различных сайтах, которые пишут все неприятные дополнительные условия мелким шрифтом в нижней части страницы, все нужные нам настройки находятся в разделе дополнительных и открываются по нажатию на «Показать дополнительные настройки» в нижней части страницы настроек.

В первую очередь нас будет интересовать раздел «Личные данные»:

Здесь нужна галочка на отправку запрос Do not track («не отслеживать») для всех сайтов, которые добровольно согласились соблюдать это правило, а именно, не следить за действиями пользователя (жаль, что это лишь добрая воля владельцев сайтов, а не обязанность следовать этому запросу).

Для максимальной приватности стоит отключить все остальные «галочки», т. к. они, так или иначе отправляют о вас определенную информацию в «Гугл», хотя и созданы с изначально благой целью (дописывать за вас поисковые запросы, проверять орфографию, уводить вас с зараженных сайтов, исправлять опечатки в названиях сайтов и т. д.). Однако если у вас есть своя голова на плечах, держите ухо в остро и владеете слепым десятипальцевым методом, то не помешает избавиться от этих настроек.

Далее жмем здесь же на кнопку «Настройки контента…».

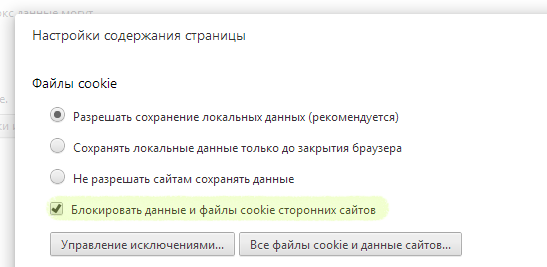

В первую очередь включите блокировку данных и файлов cookie сторонних сайтов. В этом есть определенный минус: один сайт не будет знать данные о другом (например, habrastorage не даст вам залить картинку, т. к. будет думать, что вы не залогинены на хабре), но, во-первых, всегда можно вручную добавить исключение для конкретного сайта, а, во-вторых, будет намного труднее узнать, на какие еще сайты вы ходите.

В идеале, стоит также поставить переключатель на «сохранять локальные данные только до закрытия браузера». Еще большая приватность (и защищенность от злоумышленников, получивших доступ к вашему компьютеру), однако появится множество неудобств: каждый раз, как вы заново открываете браузер, нужно будет вводить пароли, товары в корзинах интернет-магазинов не сохранятся (если только эти данные не сохраняют на сервере магазина, а не на вашем компьютере в «куках»).

Также промотайте вниз и убедитесь, что данные о вашем местоположении не передаются сайтам автоматически («Спрашивать, если сайт пытается отследить мое местоположение (рекомендуется)»). Аналогично для доступа к вашей веб-камере, микрофону и т. д.

Полезно включить активацию плагинов только по клику на сам элемент.

История веб-серфинга

Важным моментом является ваша веб-история. Здесь есть обширное поле для параноиков, но факт остается фактом: «Гугл» не дал возможности автоматически удалять элементы из веб-истории (например, все элементы, которые старее месяца или года) в отличие от, например, «Сафари». Можно только удалить всю веб-историю целиком через раздел «Очистить историю…» (нажатие на кнопку не приведет к немедленному очищению, а откроет другое окно, где можно выбрать конкретные элементы, которые вы хотите удалить). Такое поведение влечет за собой потерю удобства в том плане, что история помогает легко открывать страницы, на которых был раньше (стоит лишь начать писать название этого сайта или заголовка, как адресная строка найдет этот элемент в вашей истории), поэтому было бы удобно удалить не все историю, а только ту, что, например, старее месяца. Но ничего страшного, придется время от времени заходить сюда самому и вручную чистить всю историю (ведь все необходимые сайты у вас есть в закладках и подписках, не так ли?). Другими словами, у вас не возникнет сколь-нибудь серьезных неудобств. Или вы можете поставить специальное расширение No History, которое не будет хранить историю вообще.«Хром» для мобильных устройств

Не забудьте так же зайти в настройки хрома на вашем телефоне/планшете и включить в настройках «Do not track» (запрос «не отслеживать»), а также отключить «Send Usage Data» (отправлять статистику об использовании).Пароли, шифрование и бекап

Отдельным пунктом, не совсем относящимся к отслеживанию, идут пароли. Мне, например, очень не нравится тот факт, что любой, кто получил доступ к «Хрому» под виндой может посмотреть сохраненные пароли в настройках (не будет даже запрошен пароль в отличие от, например, Firefox, где можно поставить мастер-пароль). Если вы не против такого расклада (самое безобидное, если ваш пароль от почты стащит таким образом ваш парень или девушка — хотя, как сказать, безобидное), можете оставить все, как есть. Я бы, все же, рекомендовал для таких целей следующую схему: 1. Для ключевых сервисов (как то почта, платежные системы, интернет-банки и, например, Apple ID) придумать сложные пароли и держать их в уме, никогда нигде не «запоминая». 2. Дополнительно, где это возможно, включить двухфакторную аутентификацию (помимо пароля, нужно вводить одноразовый код из смс или специального мобильного приложения), а также уведомление о входе на почту. 3. Для всего остального использовать специальные программы типа 1Password (ключевые требования: кроссплатформенность и удобство хранения различных вещей). Во-первых, в очередной раз вы не будете хранить все яйца в одной корзине (а именно пароли у гугла), во-вторых даже если мастер-пароль уведут, вы, по-прежнему, сможете восстановить пароли через почту (ведь ее пароль вы в программе не запоминали). Ну и, конечно, у вас больше не будет одинаковых и простых паролей. 4. Не храните пин-коды и данные кредиток где-либо (даже в таких зашифрованных контейнерах) просто just in case. 5. Не запоминайте после этого пароли в браузере. 6. Для любых публичных сетей используйте VPN. Если админ поднял вам соединение до работы, можете пользоваться им, чтобы сэкономить деньги. Или же используйте сервисы типа Cloak. 7. Не вводить чушь в контрольные вопросы на восстановление пароля. Точнее, чушь, которую вы не в состоянии запомнить. Важно понимать, что не нужно правдиво отвечать на вопрос «Девичья фамилия матери» или «Имя первого учителя», т. к. эту информацию легко достать с помощью социальной инженерии. Поэтому лучше всего сработает белиберда (в смысле неочевидный ответ), которую вы всегда напишите, но ее не будет возможно получить, просто у кого-то спросив. 8. Не делайте одинаковых паролей. Особенно, если это псевдоразные пароли с одинаковым префиксом типа #FD%gmail и #FD%paypal. Если у злоумышленника окажется префикс, то первое, что он попробует сделать, это использовать его, приписав к названию нужного ему сайта — паттерн ведь очевиден. 9. Купите себе ноутбук и не пользуйтесь рабочим компьютером в личных целях (не ходите по сайтам, не запоминайте там пароли и т. д.). Вся личная информация должна быть только на ваших личных устройствах. Не забывайте поставить требование о запросе пароля через короткое время бездействия, введите в привычку «блокировать» компьютер/телефон, как только вы перестаете что-либо на нем делать и, если вы не геймер и у вас SSD, шифруйте всю файловую систему c помощью FileVault/TrueCrypt. 10. Делайте бекап, купите себе уже хотя бы внешний диск для этих целей. Для более ленивых, личный фаворит www.backblaze.com (особенно актуально, если у вас мак и включен FileVault — помимо обещанного сервисом шифрования ваши файлы будут зашифрованы еще и вашим собственным FileVault при этом останется встроенная версионность и т. д.).Далее пойдем разбирать настройки конкретных сервисов.

Google account

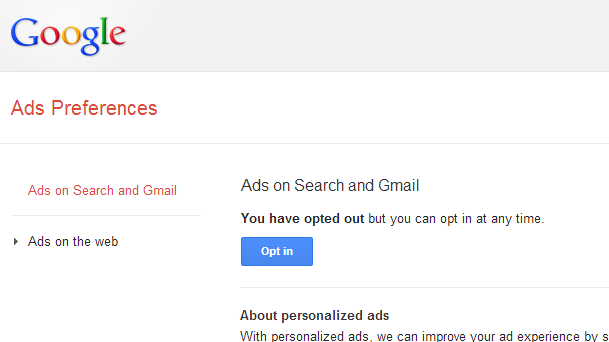

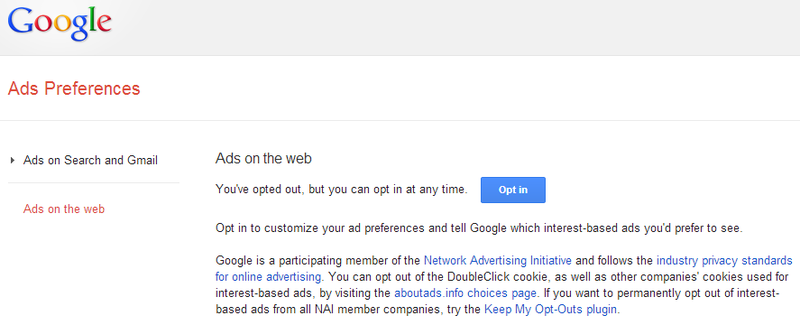

В первую очередь минимизируем отслеживание в рекламных целях. Для этого зайдем на сайт www.google.com/ads/preferences и приводим ее к следующему внешнему виду путем нажимания на кнопки opt out и прочие отказы.Раздел Ads on Search and Gmail (реклама в поиске и Gmail) после наших манипуляций должен слезно просить принять участие во всей вакханалии:

Аналогично должно быть в разделе Ads on the web (реклама на веб-страницах):

Если внешний вид отличается, ищите в этих разделах кнопки различных отказов от участия. Заодно во время отключения вы, возможно, узнаете о себе много нового (например, к каким категориям вы были присвоены во время вашего предыдущего серфинга).

Google search history

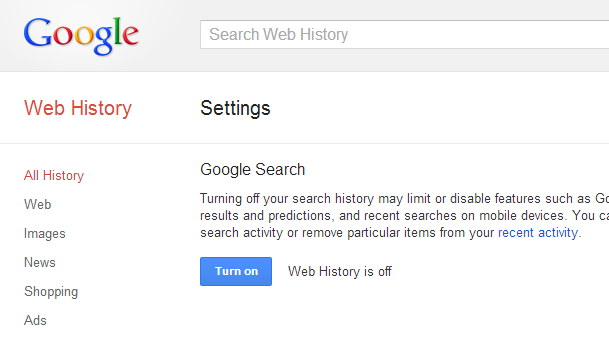

Аналогично тому, как браузер запоминает, на каких страницах вы были, «Гугл» по умолчанию запоминает все, что вы когда-либо искали. Смело идем отключать это поведение в history.google.com/history/settings превращая ее к следующему виду:

После чего удалите всю накопленную на вас информацию по поисковым запросам в history.google.com/history

Прочие сервисы гугла

Зайдите на www.google.com/dashboard и посмотрите список всех сервисов, которыми вы когда-либо пользовались. Методично зайдите в каждый и пройдитесь по настройкам/контенту. Удалите ненужное, заблокируйте фотографии в «Пикассе», максимально деперсонилизируйте и ограничьте Google Plus. Думаю, не нужно говорить, что ваш профиль должен быть исключен из результатов веб-поиска, максимум фотографий удален, остальные альбомы заблокированы для не друзей, видимость постов ограничена (а, в идеале, удаляться через месяц после написания). Вся почта и старее года удаляться (поверьте, вы не будете ее перечитывать, в отличие от других людей, которым она вдруг станет очень интересна, когда вы, например, будете баллотироваться на какую-нибудь политическую или высокую должность).Продолжение.

habrahabr.ru

Как повысить конфиденциальность браузера? – Портал службы поддержки

Для удобства пользователей интернета функции браузеров постоянно совершенствуются. Однако браузеры становятся не только лучше, но и «любопытнее»: они отправляют поисковые запросы, сведения об использовании программ и прочую информацию на серверы своих разработчиков. Посещаемые сайты могут делиться информацией между собой через различные куки-файлы, которые остаются в системе. Цели отслеживания активности пользователей разные: от получения статистики самых популярных функций браузера, до таргетирования рекламы и распространения вредоносных программ через автоматическое обновления дополнений браузеров.

В данной инструкции описано, как отключить функцию отслеживания в наиболее популярных браузерах.

Mozilla Firefox

Для отключения отслеживания в браузере Firefox необходимо:

- в верхнем правом углу экрана зайти в меню

, выбрать пункт «Настройки»:

, выбрать пункт «Настройки»:

- в открывшемся окне выбрать вкладку «Приватность», поставить галочку «Использовать защиту от отслеживания в Приватных окнах»:

- для выключения отслеживания нужно перейти по ссылке «управлять параметрами «Не отслеживать», затем поставить галочку «Всегда использовать «Не отслеживать»:

Google Chrome

Для отключения отслеживания в браузере Google Chrome необходимо:

- открыть меню браузера, выбрать пункт «Настройки»:

- в открывшемся окне выбрать пункт «Дополнительные» внизу экрана:

- в пункте «Конфиденциальность и безопасность» изменить статус переключателя напротив пункта «Отправлять запрет отслеживания с исходящим трафиком»:

- в этом же блоке перейти в «Настройки контента», выбрать пункт «Файлы cookie», затем изменить статус переключателя напротив меню «Блокировать сторонние файлы cookie»:

Internet Explorer

Для отключения отслеживания в браузере Internet Explorer необходимо:

- зайти в раздел настроек браузера, выбрать меню «Свойства браузера»:

- в разделе «Конфиденциальность» переместить ползунок вверх до настройки «Блокировать все cookie». Эта настройка сделает невозможным сохранение файлов cookie на компьютере;

Блокирование всех файлов cookie может сделать невозможным доступ ко многим веб-сайтам. Более подходящими могут оказаться следующие два уровня конфиденциальности Internet Explorer — Высокий и Выше среднего.

- нажать «ОК» для сохранения настроек;

- перейти в меню настроек, выбрать пункт «Безопасность» и перейти в пункт «Защита от слежения»:

- в появившемся окне кликнуть надпись «Получить в Интернете список защиты от слежения…»:

- в открывшемся окне внимательно прочитать сопроводительный текст к дополнениям, выбирать какой или какие списки нам подходят и кликнуть Add (Добавлять), подтвердить добавление списка.

Yandex браузер

Для отключения отслеживания в браузере Yandex необходимо:

- открыть меню настроек браузера:

- в пункте меню «Личные данные» поставить галочку напротив «Отправлять сайтам запрос «Do not Track»(«Не отслеживать»)»:

- в этом же окне настроек нажать на кнопку «Настройки содержимого» для дополнительной блокировки файлов cookies сторонних разработчиков (например, рекламные баннеры или всплывающие окна). Поставить галочку напротив меню «Блокировать данные и файлы cookie сторонних сайтов»:

- нажать «Готово» для сохранения настроек.

Opera

Для отключения отслеживание в браузере Opera необходимо:

- зайти в меню браузера и выбрать пункт «Настройки»:

- выбрать раздел «Безопасность», указать настройку «Отправлять сайтам заголовок «Не отслеживать»:

Если среди перечисленных браузеров нет используемого, необходимо тщательно ознакомиться с настройками браузера и проверить, включены ли в нем функции защиты от слежения.

help.dnevnik.ru

Слежка с помощью браузера | Me and my Shadow

Как это работает?

На веб-сайтах могут быть реализованы технологии отслеживания (далее будем называть их «трекерами»). Вы заходите на сайт – трекер сохраняется на вашем компьютере.

Разработчик трекера – третье лицо, но владелец сайта сам определяет, сколько трекеров должно быть на его ресурсе и какого типа. Некоторые сайты могут “похвастаться» шестью десятками трекеров, на других будет всего один трекер или ни одного.

Вы наверняка слышали как минимум об одном известном типе трекеров: файлах cookie («куки»). Но есть еще веб-маяки, флеш-куки и другие.

Не всегда трекеры служат для отслеживания ваших действий при посещении веб-сайтов. Некоторые трекеры используются только самим владельцем сайта чтобы оценить, сколько читателей его посещает и из каких регионов. Иногда трекеры технически необходимы для нормальной работы сайта.

Когда вы разрешаете использование файлов cookie для корректной загрузки сайта, то даете зеленый свет всем трекерам на сайте, включая те, которые отправляют информацию своим «хозяевам».

Что им нужно и зачем?

Трекеры собирают информацию о том, какие сайты вы посещаете, и о ваших устройствах.

Трекер может помогать владельцу сайта разобраться в онлайновом трафике, но другие трекеры могут принадлежать компаниям, чья главная цель – составление вашего профиля: сколько вам лет, где вы живете, что читаете, чем интересуетесь. Эту информацию можно обработать и продать рекламщикам, другим компаниям, правительствам.

Компании, которые вас отслеживают, не имеют отношения к посещаемым вами сайтам. Это «специалисты по данным», и названия у них часто соответствующие: DoubleClick, ComScore, cXense (хотя вообще-то DoubleClick принадлежит Google). Весь этот бизнес построен на продаже пользовательских данных.

В их рядах можно заметить и более известные компании. Некоторые трекеры хорошо заметны: например, красная кнопка G+ в Google, значок «лайк» в Facebook, маленькая голубая птичка в Twitter – все это трекеры.![]()

Как компания может отслеживать мои устройства в сети?

Отпечаток браузера

Большинство компаний не упустит шанс идентифицировать вас в интернете по отпечатку вашего браузера.

Трекеры могут собрать множество данных о вашем устройстве, включая IP-адрес, историю браузера, размер экрана, часовой пояс, установленные приложения (плагины), тип операционной системы. Всё это вместе иногда называют «отпечатком браузера». Вы удивитесь тому, насколько уникален именно ваш браузер. Хотите протестировать отпечаток? Воспользуйтесь инструментом Panopticlick от EFF (en) и нажмите «Test Me». Мы тестировали этот инструмент на произвольном мобильном телефоне и обнаружили, что совпадения отпечатков браузеров встречаются раз на 3 миллиона (согласно обширной базе протестированных Panopticlick браузеров).

Вы удивитесь тому, насколько уникален именно ваш браузер. Хотите протестировать отпечаток? Воспользуйтесь инструментом Panopticlick от EFF (en) и нажмите «Test Me». Мы тестировали этот инструмент на произвольном мобильном телефоне и обнаружили, что совпадения отпечатков браузеров встречаются раз на 3 миллиона (согласно обширной базе протестированных Panopticlick браузеров).

Если у компании есть трекеры на множестве веб-сайтов по всему миру, они могут распознавать вас по отпечатку браузера.

Прилипчивые трекеры

Существуют особые трекеры, которые не исчезают, когда вы покидаете веб-сайт, а «прилипают» к вашему браузеру. С их помощью вас тоже могут отслеживать в интернете.

Как компании могут связать мой браузер с моей личностью?

Это не так уж трудно. Достаточно, если вы залогиниваетесь на веб-сайтах, сервисе e-mail и в социальной сети.

Миф об «анонимности»

Как правило, компании заявляют, что, составляя ваш профиль, они не связывают его с вашим именем. Но разве это имеет значение? Вас можно легко идентифицировать по другим данным.

Все это может звучать довольно безобидно, если вы листаете интернет, чтобы найти в продаже понравившуюся вам куртку. Но что если вы заглянули на сайт с ответами на вопрос «Как повысить качество жизни ВИЧ-инфицированных?», или читали советы на тему «Как справиться с депрессией», или посещали форум, где обсуждаются проблемы должников при погашении кредитов? Куда пойдет вся эта информация?

УЗНАЙТЕ, КТО ЗА ВАМИ СЛЕДИТ

Lightbeam

Lightbeam – дополнение для Firefox. Lightbeam показывает, какие именно «третьи лица» незримо присутствуют на сайте, куда вы зашли. Lightbeam покажет не только их активность на отдельно взятом сайте, но и кто из них следит за вами на других сайтах.

Установить дополнение можно в главном меню Firefox или со страницы Lightbeam (нажмите Добавить в Firefox).

Для запуска нажмите значок Lightbeam в верхней части браузера → погуляйте немного по разным веб-сайтам → смотрите визуализацию.

Ghostery

Ghostery – дополнение для Firefox, Chrome, Safari, Internet Explorer и Opera.

Ghostery – дополнение для Firefox, Chrome, Safari, Internet Explorer и Opera.

Когда вы посещаете веб-сайт, то можете в точности видеть, кто вас отслеживает (и заблокировать его!). База данных Ghostery впечатляет — больше двух тысяч трекеров.

Особенно полезная функция Ghostery – возможность автоматической блокировки трекеров.

Установить Ghostery (en) можно прямо в браузере или с сайта Ghostery: выберитеGhostery Browser Extension - Install It Now.

Trackography (проект Tactical Tech project)

Новостные веб-сайты – замечательный источник информации о вас. Задумайтесь, какой новостной сайт вы читаете, какие именно статьи. Это может немало значить для того, кто захочет дать оценку вашим политическим взглядам, общим интересам и даже таким вещам, как сексуальные или религиозные предпочтения.

На сайте Trackography (en) можно посмотреть, кто отслеживает вас, когда вы читаете новости в интернете, а также, среди прочего, через какие страны проходят ваши данные.

Откройте сайт Trackography (en) → выберите страну → выберите сайт, который обычно читаете --> посмотрите, сколько разных компаний заглядывает вам через плечо. Можно выбрать компанию и познакомиться с ее политикой приватности.

МОЖНО ЛИ УВИДЕТЬ МОИ ПРОФИЛИ, КОТОРЫЕ УЖЕ СОЗДАНЫ?

Зависит от того, в какой стране вы живете (в любом случае вы вряд ли получите исчерпывающую картину).

США

Жители США могут получить некоторую информацию на сайте крупной компании по обработке данных Acxiom (en), владельца «самой большой в мире коммерческой базы потребителей».

Европейский союз

В странах ЕС компании обязаны отвечать на запросы лиц, предоставляя им информацию. Эта обязанность закреплена в принципе права на доступ к данным, части европейского права в области приватности:

«Всякий, кто взаимодействует с компанией или государственным органом из страны-члена ЕС, независимо от причины может запрашивать любые данные, которые на него имеются у этой компании или органа, и компания (орган) обязана их предоставить».** Arstechnica (en)

Вопрос в том, как реализовать это законодательство на практике, легли в основу крупнейшего юридического процесса в области приватности в Европе, известного как «Европа против Facebook» («Europe vs Facebook»). Процесс продолжался на момент написания этого текста. Инициатором процесса стал австрийский студент Макс Шремс (Max Schrems).

Другие регионы

На этом веб-сайте (en/de) можно узнать, как получить ваши данные Facebook, если вы живете за пределами США и Канады.

Существует несколько веб-сайтов с информацией по конкретным странам. Например, в Нидерландах это Privacy Inzage Machine (nl). С его помощью шаг за шагом вы можете получить свои данные от компаний, работающих в стране – и это не только платформы вроде Google или Facebook, но и энергетические компании, банки, супермаркеты, больницы и спецслужбы.

Мы работаем над тем, чтобы список сайтов на этой странице пополнялся новыми адресами. Пожалуйста, если вы знаете подобный сайт в вашей стране, свяжитесь с нами по e-mail.

Насколько серьезны могут быть ошибки в профилях

Если вы в курсе того, как передаются ваши персональные данные (многие из которых сугубо приватные), то знаете, какой объем информации о вас накапливает та или иная компания. Более того: можно выяснить, насколько искаженным получается ваш портрет.

Так, исследователь Ева Ахерн (Eve Ahearn) была весьма удивлена (en), когда стала разбираться в этой проблеме: «У них получился гибрид 'два человека в одном', я и моя дочь. Как будто у меня есть дочь 16-17 лет, о которой я ничего не знаю». Компания, которая отслеживала Еву некоторое время и затем поделилась собранными данными, сделала вывод о двух людях, живущих в одном доме. На самом деле это была одна, настоящая Ева Ахерн, но в разные периоды своей жизни.

Примечание: когда запрашиваете свой профиль, компания просит персональную информацию, чтобы подтвердить вашу личность. Значит, компания получит дополнительные данные о вас – или, как минимум, подтвердит корректность собранных ранее данных.

**Перевод с английского translated from english

myshadow.org

Яндекс следит за пользователем? Слежка в Яндекс Браузер

Всем привет! В этой статье мы расскажем про слежку в Яндекс Браузер. Наглядно покажем какую Яндекс Браузер собирает информацию и куда ее отправляет.

Мы неоднократно писали по поводу слежки в браузерах. Для тех кто у нас в первый раз, вот ссылки на статьи: «Слежка в Edge», «Слежка в Opera», «Слежка в Firefox». Все остальные материалы касаемо слежки в сети интернет вы сможете найти самостоятельно используя поиск по сайту.

Слежка в Яндекс Браузер

Содержание

- Предисловие

- Слежка в Яндекс Браузер

- Как отключить слежку в Яндекс Браузер

- Выводы

Слежка в браузере Яндекс

При запуске Яндекс Браузер 17.3 с самого начала ведет себя более активно. При первом же запуске он устанавливает десятки подключений.

Слежка в Яндекс Браузер: Сорок подключений

Слежка в Яндекс Браузер: Сорок подключенийИнтересно, что многие из них ведут не на сайты Яндекса, а на серверы других компаний. Mail.ru, ВКонтакте и даже Google.

Видимо, так происходит из-за разных партнерских соглашений, в рамках которых Яндекс Браузер обеспечивает альтернативные варианты поиска и рекламирует сторонние ресурсы на панели быстрого доступа в каждой новой вкладке.

Яндекс.Браузер коннектится в десяток подсетей уже при старте

Яндекс.Браузер коннектится в десяток подсетей уже при стартеОбратите внимание, что часть трафика идет от имени системного процесса с нулевым PID. Адреса удаленных узлов, с которыми этот процесс устанавливает соединение, совпадают с теми, к которым одновременно подключается Яндекс Браузер.

Подключения Яндекс Браузера в TCPView

Подключения Яндекс Браузера в TCPViewСамые подробные сведения Яндекс Браузер отправляет на api.browser.yandex.ru. В них описана конфигурация компьютера, браузера и всех его компонентов, включая состояние менеджера паролей и количество сохраненных закладок.

Отдельными строками указывался результат обнаружения других браузеров и их статус (какой запущен параллельно и какой выбран по умолчанию). Общий объем этих данных в нашем случае составил 86 Кбайт в простом текстовом формате.

Это при том, что браузер был только что установлен и не содержал никаких следов пользовательской активности. Наша видеокарта в этом логе была указана как VirtualBox Graphics Adapter — теоретически это позволяет Яндекс Браузеру легко определять, что он запущен в виртуальной среде.

Подробная статистика Яндекс Браузера (фрагмент списка)

Подробная статистика Яндекс Браузера (фрагмент списка)В перехваченном трафике встречаются занятные строки вроде morda-logo или X-Powered by: Cocaine — разработчикам не откажешь в чувстве юмора. Помимо версии ОС и прочих технических сведений, Яндекс Браузер определяет физическое местоположение устройства, на котором он запущен. Причем делает он это неявно — по HTTPS и через процесс explorer.

Долгота и широта вычисляются с помощью сервиса геолокации Wi2Geo. Помимо самих координат, через сервер wi2geo.mobile.yandex.net всегда вычисляется и погрешность их определения. Естественно, мы подменили реальный адрес, но будет забавно, если кто-то попытается отыскать редакционную яхту в Аравийском море.

Слежка в Яндекс Браузер: Геолокация по IP

Слежка в Яндекс Браузер: Геолокация по IPКак отключить слежку в Яндекс Браузер

К сожалению в браузере Яндекс не предусмотрена возможно отключения отправки технических данных на сервера компании и ее партнеров.

Выводы

Проверенный нами браузер Яндекс действительно отправляет своим разработчикам и партнерам данные, собранные во время работы на любом устройстве — будь то компьютер или смартфон.

Однако среди этих данных нет таких, которые можно было бы назвать личными и чувствительными к разглашению. В большинстве случаев это просто набор технических сведений, причем довольно лаконичный.

Например, в исходящих пакетах указывается разрешение экрана, но не определяется тип монитора. Идентифицируется общая архитектура процессора, но не записывается ни конкретная модель, ни его серийный номер.

Вычисляется количество открытых вкладок, но не передаются их адреса. Аналогично и с паролями: в отправляемых браузером сведениях телеметрии нет самих сохраненных паролей — только их общее количество в рамках синхронизации настроек менеджера паролей.

www.spy-soft.net

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|