|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Майнинг в браузере: все больше сайтов намеренно добавляют скрипт. Cryptofox браузер

Майнинг в браузере: все больше сайтов намеренно добавляют скрипт

В последние месяцы обнаружены файлы JavaScript, которые, по-видимому, использовались для майнинга криптовалют непосредственно в браузере. Уже долго киберпреступники пользовались этим способом для получения быстрой прибыли. Обычно используются вредоносное ПО или потенциально нежелательные приложения, которые устанавливаются на компьютере жертвы, чтобы превратить мощность компьютера в монеты.

Процесс майнинга идет во время простого посещения сайта. Таким образом, нет необходимости заражать компьютер или использовать уязвимости. Все, что нужно, это браузер с активированным JavaScript (что является стандартным состоянием большинства браузеров).

Использование майнера для веб-сайтов связано с нечестным использованием. Это действие нагружает центральный процессор, что запрещено большинством рекламных сетей, чтобы не усложнять посещение сайта. Добыча криптовалют, особенно майнинг биткоина, требует больших мощностей. Но хакеры предпочли брать количеством.

Выгода:

- не требует специального оборудования,

- большой охват — огромное число сайтов, с огромным количеством посетителей

- нет ограничений по региональности и прочим факторам

ESET провел исследование, где обнаружилась следующая статистика по странам: большинство заражений на территории России и Украины.

На рисунке показаны пять основных стран, затронутых этой угрозой. Важно отметить, что этот таргетинг, вероятно, связан с языком веб-сайтов, на которые вставляются скрипты, поскольку проводившие исследование смогли получить к ним доступ с IP-адреса США.

История майнинга через браузер

Идея добычи монет в браузерах не является чем-то новым. В 2013 году группа студентов основала компанию под названием Tidbit, которая предложила веб-сервис для майнинга биткоина в браузере. Вместо того, чтобы показывать посетителям рекламу, веб-мастера могут включать скрипты Tidbit и зарабатывать деньги через майнинг. Тем не менее, на учредителей завели дело в суде, поскольку они использовали вычислительную мощность посетителей сайта без их согласия.

Еще раньше также были подобные проекты, которые закрылись из-за неэффективности добычи, так как майнинг все усложнялся и переходил на GPU.

Как внедряется скрытый майнер

Метод распространения этого типа скрипта является ключевым моментом для определения, является ли он законным или вредоносным. В этом конкретном случае ESET нашли два разных способа: сразу запуск на сайте и зашитый в код баннеров JavaScript.

Вредоносное ПО

Как правило, основной вредоносный метод состоит в том, чтобы купить трафик в рекламной стели и распространять JavaScript вместо традиционной рекламы. Например, сервис listat действовал подозрительно, поскольку он, похоже, имитировал счетчик LiveInternet (LI stat).

Большинство сайтов, на которых по состоянию на июль 2017 года запускался вредоносный сценарий, наполнены потоковым видео или браузерными играми. Это разумно, так как пользователи этих ресурсов проводят на странице много времени и загруженность ЦП поднимается, что маскирует дополнительную нагрузку от майнера. Таким образом, это позволяет скриптам для майнинга работать дольше и использовать больше вычислительной мощности.

Адреса сайтов, с которых шел майнинг Монеро

Адреса сайтов, с которых шел майнинг МонероКакие криптовалюты майнят через браузер

Feathercoin и Litecoin — криптовалюты, «вышедшие» из биткоина. Основное различие заключается в том, что они используют разные алгоритмы хэширования: neoscrypt и scrypt, соответственно. Цель состоит в том, чтобы уменьшить необходимость использования специального оборудования, такого как ASIC, а не обычных процессоров. Для их майнинга требуется не только мощность процессора, но и большой объем памяти.Еще один альткоин, Monero, отличается от двух других. Его основной особенностью является более высокая конфиденциальность. Трудно отслеживать транзакции в сети. В частности, он использует кольцевые подписи, чтобы скрыть адрес отправителя среди нескольких возможных. Он также генерирует новый открытый ключ для каждой транзакции, чтобы скрыть реальный адрес.

Для майнинга используют asm.js вместо обычного JavaScript для реализации хеш-алгоритмов. Три из них названы:

- scrypt.asm.js (Litecoin),

- cryptonight.asm.js (Monero),

- neoscrypt.asm .js (Feathercoin).

Адрес кошелька Feathercoin во всех сценариях одинаковый, а для Monero используются несколько адресов. Однако есть основания полагать, что все они принадлежат к одной и той же группе.

Защититься можно, используя блокировщики запуска скриптов. Сейчас разрабатывают дополнительные расширения, типа NoCoin. Также известно, что AdBlock выпустил соответствующее расширение: как и в случае с навязчивой рекламой, фильтр закрывает нежелательные скрипты, выполняя функцию антимайнинга.

Внедрению майнера для браузера также подверглись SafeBrowse и трекер The Pirate Bay (который, по текущим данным, запускал майнер на некоторых страницах намеренно, чтобы отказаться от рекламы на сервисе).

crypto-fox.ru

Заходим в личный кабинет на zakupki.gov.ru без Internet Explorer и другие полезные советы при работе с КриптоПро

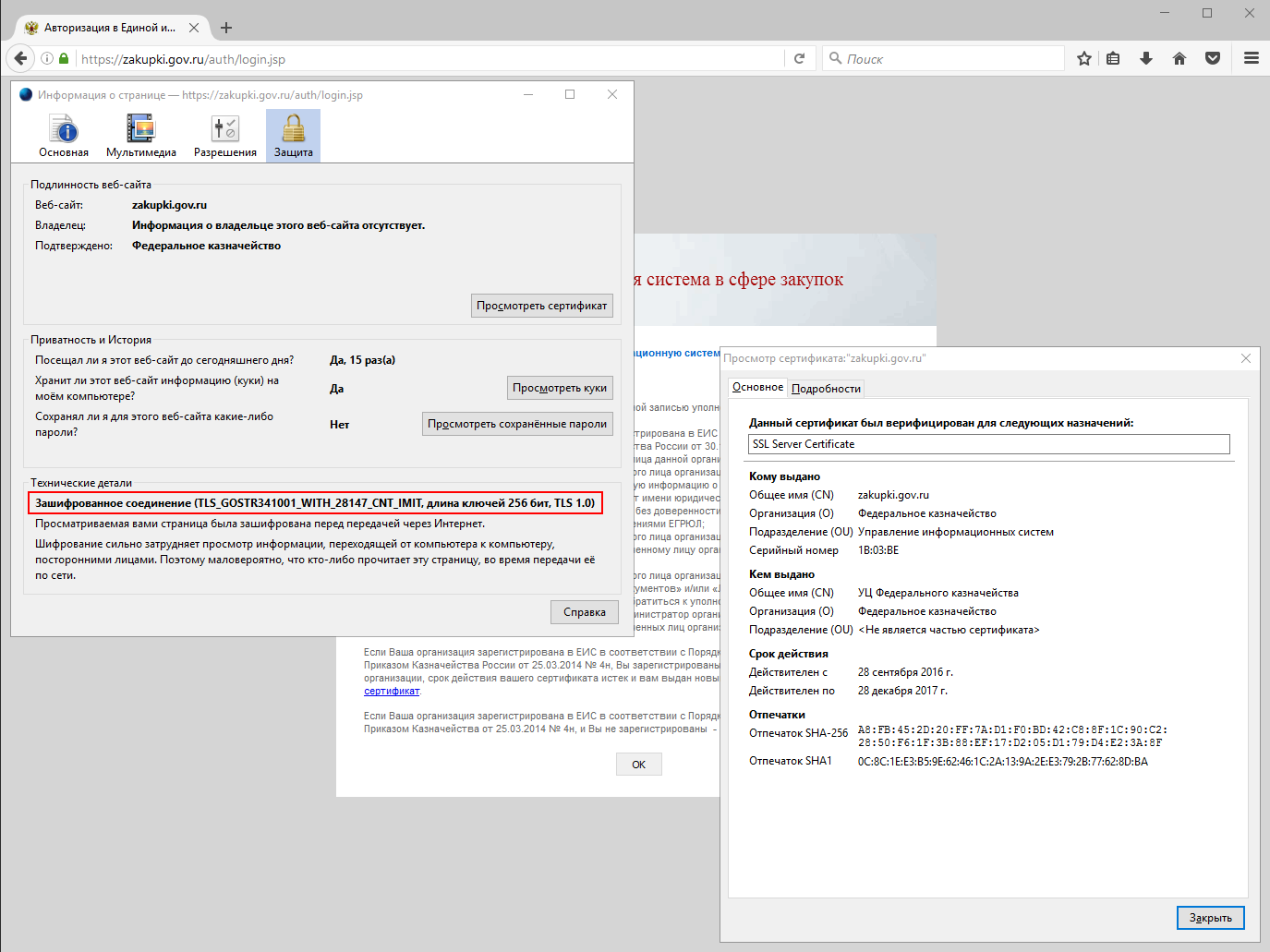

В этой заметке я постараюсь обобщить опыт использования криптопровайдера КриптоПро для доступа к закрытой части официального сайта единой информационной системы в сфере закупок (zakupki.gov.ru) и сайта госуслуг (gosuslugi.ru). Сам криптопровайтер стал уже стандартом де-факто для госучреждений, в его формате выдает ЭЦП, например, удостоверяющий центр (УЦ) Федерального казначейства или УЦ Минздрава.

В этой заметке я постараюсь обобщить опыт использования криптопровайдера КриптоПро для доступа к закрытой части официального сайта единой информационной системы в сфере закупок (zakupki.gov.ru) и сайта госуслуг (gosuslugi.ru). Сам криптопровайтер стал уже стандартом де-факто для госучреждений, в его формате выдает ЭЦП, например, удостоверяющий центр (УЦ) Федерального казначейства или УЦ Минздрава.В первую очередь речь пойдет о сайте zakupki.gov.ru. Личный кабинет этого сайта доступен только через HTTPS с использованием ГОСТ-алгоритмов шифрования. Долгое время HTTPS через ГОСТ работал только в Internet Explorer, который целиком полагался на криптопровайдер. Развязка наступила не так давно, когда на сайте zakupki.gov.ru была прекращена поддержка старых версий IE, в том числе — IE8. Беда в том, что IE8 — последняя версия этого браузера, поддерживаемая в Windows XP, а государственные учреждения, как правило, очень консервативны в плане лицензирования. Таким образом, довольно большая часть пользователей в одночасье оказалась “за бортом”. К счастью, компания КриптоПро выпускает специальную сборку браузера Firefox под названием КриптоПро Fox (CryptoFox), которая поддерживает ГОСТ-алгоритмы и работает, естественно, только в связке с соответствующим криптопровайдером. Было время, когда разработка сборки почти полностью прекратилась, однако сейчас новые версии выходят регулярно. Последняя сборка основана на Firefox 45, Скачать сборки можно тут, доступны версии под Windows, Linux и даже Apple OS X.

По ссылке доступна англоязычная версия браузера. Для ее локализации необходимо скачать пакет с переводом интерфейса. Обратите внимание, что версия пакета должна соответствовать версии самого браузера.

После установки пакета нужно открыть новую вкладку, набрать там about:config, а в открывшемся списке параметров ввести general.useragent.locale и изменить его значение с en-US на ru-RU. После перезапуска браузера интерфейс будет на русском языке.

Теперь можно ставить в хранилище “Доверенные корневые центры сертификации” корневой сертификат УЦ Федерального казначейства, в хранилище “Личные” — персональный сертификат пользователя, перезапускать браузер и заходить в личный кабинет zakupki.gov.ru по 44-ФЗ.

На моем рабочем месте не установлено действующих сертификатов уполномоченных лиц, поэтому доступ в личный кабинет запрещен. Однако шифрование соединения в любом случае проводится алгоритмом семейства ГОСТ.

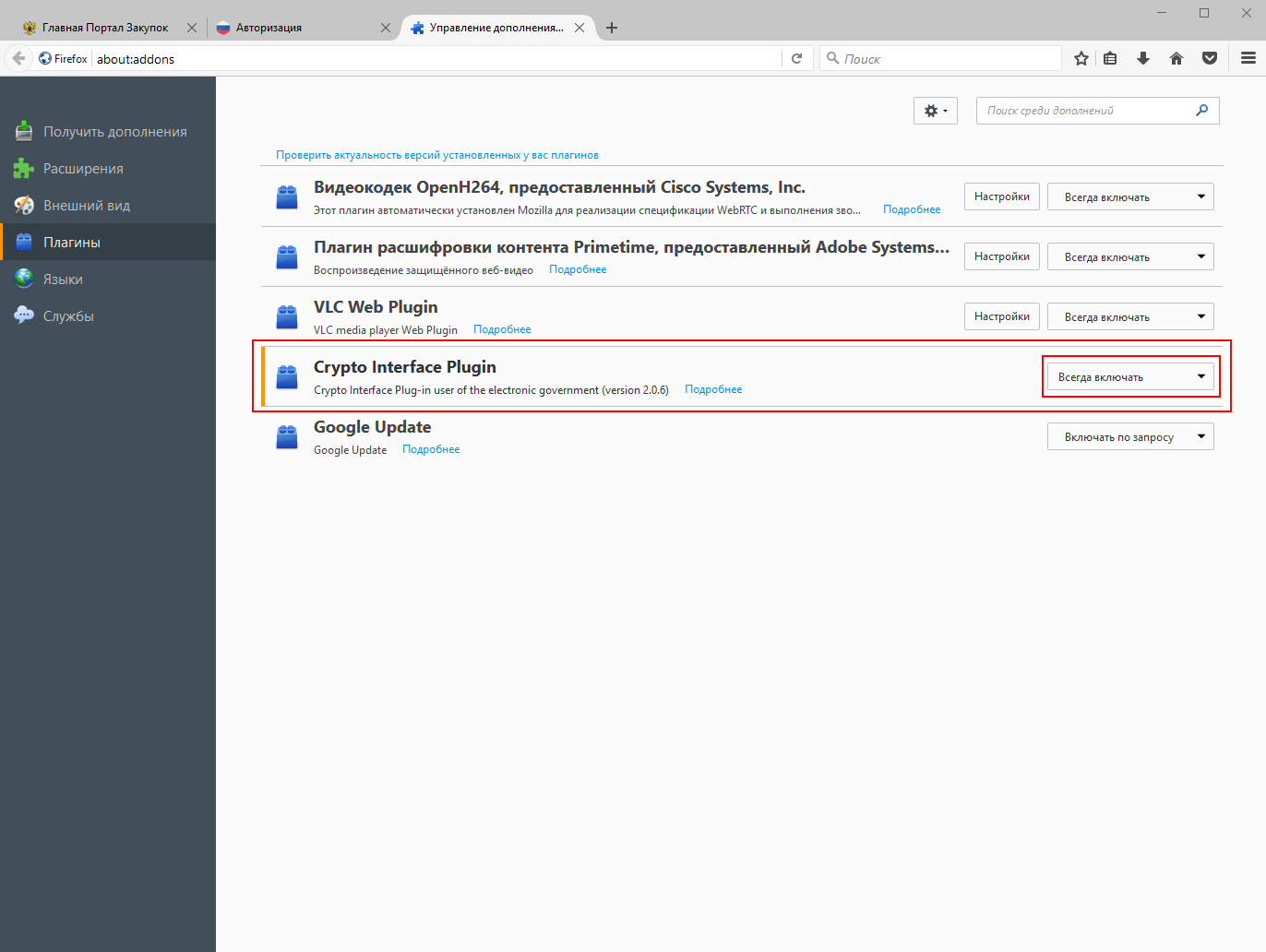

В случае доступа к закрытой части сайта по 223-ФЗ авторизация будет проходить через ЕСИА (то есть через сайт gosuslugi.ru). Здесь ситуация упрощается, потому что у этого сайта плагин для Firefox существует уже давно и разрабатывается Ростелекомом. При первом заходе на сайт нам будет предложено скачать плагин. После установки плагин следует переключить в режим “Всегда включать” в настройках CryptoFox, иначе на сайте госуслуг не будет появляться окно с запросом сертификата.

К сожалению, подпись документов на сайте zakupki.gov.ru реализована через специфичесий компонет sing.cab, который использует технологию ActiveX. Естественно, в CryptoPro этот компонент не будет работать, так что будем ждать перехода на более распространенную технологию. К счастью, подписание документа — это лишь малая часть того, что должен делать оператор во время работы на zakupki.gov.ru, так что для повседневных операций CryptoFox вполне можно использовать.

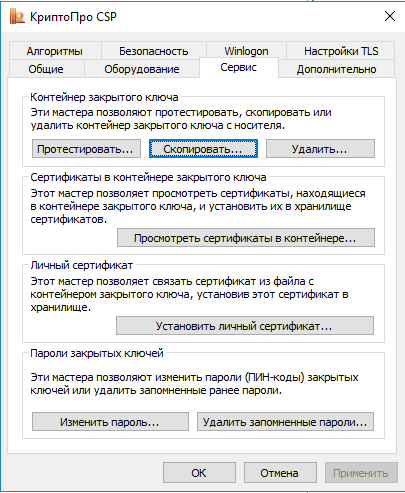

Иногда бывает необходимо сохранить копию закрытого ключа на локальном компьютере. Это возможно сделать, если ключ при создании в УЦ помечен как выгружаемый. Копирование производится с помощью кнопки “Скопировать” (какая неожиданность) в интерфейсе апплета КриптоПро

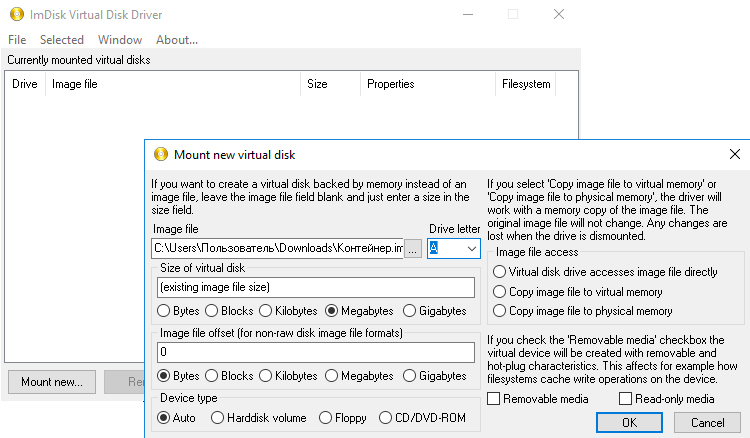

Если два варианта хранения ключа на локальной машине — в считывателе “Реестр” и на виртуальном съемном диске. В принципе, безопасность хранения ключа в обоих случаях примерно одинакова, так что выбор средства остается за читателем.

Если два варианта хранения ключа на локальной машине — в считывателе “Реестр” и на виртуальном съемном диске. В принципе, безопасность хранения ключа в обоих случаях примерно одинакова, так что выбор средства остается за читателем.HKLM\SOFTWARE\Crypto Pro\Settings\Users\[SID пользователя]\Keys для пользователя и в ветви

HKLM\SOFTWARE\Crypto Pro\Settings\Keys для компьютера в целом.

В случае 64-битной ОС пути будут немного другими:

HKLM\SOFTWARE\Wow6432Node\Crypto Pro\Settings\Users\[SID пользователя]\Keys и

HKLM\SOFTWARE\Wow6432Node\Crypto Pro\Settings\Keys

При работе КриптоПро на терминальном сервере у пользователя может не хватить прав на запись ключа в эти ветви, поскольку они находятся не в профиле пользователя. Эту ситуацию можно исправить назначением соответствующих прав на ветви через утилиту Regedit.

КриптоПро ищет контейнеры ключей на дисках, которые имеют атрибут “съемный”, то есть флеш-диск или, прости господи, дискета будут считаться контейнерами ключей, а сетевой диск или диск, проброшенный через RDP — нет. Это позволяет хранить ключи на образах дискет по принципу один ключ — одна дискета и тем самым повысить безопасность. Для создания виртуального дисковода можно применить утилиту ImDisk, у которой есть версия и под 64-битные ОС. Заявляется совместимость с Windows вплоть до 8.1, нормально работает и в Windows 10.

Существует еще утилита Virtual Floppy Drive (VFD), в которой можно создавать дисковод, видимый только конкретным пользователем. К сожалению, она давно не развивается, и, кажется не будет работать на 64-битных ОС из-за неподписанного драйвера.

Применяя эти советы и не забывая о Положении ПКЗ-2005, которое, впрочем, носит рекомендательный характер, можно несколько облегчить жизнь как операторам, работающим на сайтах закупок, так и себе.

habrahabr.ru

Инструкция по установке КриптоПро — Rosalab Wiki

Применимость

В инструкции описана установка СКЗИ КриптоПро CSP 4.0 на ROSA Fresh R7-R10 (ROSA RED X2-X3) для работы с рутокен. Пример указан для 64-разрядной архитектуры AMD64, для 32-разрядной i586 установка аналогична с точностью до указания установочных пакетов и папок. Для установки нужны навыки работы в файловом менеджере (для KDE-версии это Dolphin) и консоли (Konsole или F4 при работе в Dolphin)

Получение установочных пакетов

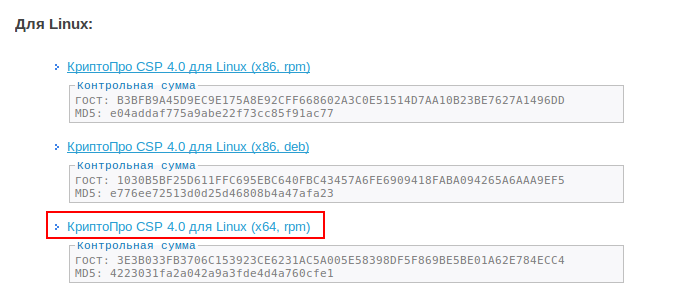

Для установки СКЗИ КриптоПро CSP 4.0 для начала надо зарегистрироваться на сайте https://www.cryptopro.ru/ и со страницы загрузки https://www.cryptopro.ru/products/csp/downloads скачать версию 4.0 для linux в пакете rpm

Установка базовых компонентов КриптоПро

Для установки нужно распаковать полученный архив. Это можно сделать щелкнув по скачанному пакету мышью и используя графический интерфейс или в консоли выполнив команды:

cd ~/Загрузки/ tar -xvf linux-amd64.tgzДолжна появиться папка с установочными файлами КриптоПро, в консоли можно перейти в неё командой

cd linux-amd64/Далее нужно выполнить инсталляцию с правами администратора (root), для этого нужно в консоли ввести команду перехода в режим суперпользователя:

suи ввести пароль, после этого ввести команды инсталляции

urpmi -a lsb-core ccid ./install.sh rpm -ivh cprocsp-rdr-pcsc-* lsb-cprocsp-pkcs11-*также, если пароль суперпользователя неизвестен, можно использовать команду sudo ./install.sh затем sudo rpm -ivh cprocsp-rdr-pcsc-* lsb-cprocsp-pkcs11-*, введя при этом пароль текущего пользователя (если у него есть на это права).

В графическом интерфейсе для той же операции инсталляции можно запустить файловый менеджер, например Dophin в KDE с помощью выполнения команды (Alt+F2)

kdesu dolphinи щелкнуть в открывшемся окне по файлу install.sh.

Также стоит отметить пакеты поддержки устройств (токенов/ридеров/плат расширения). Эти пакеты находятся в архиве КриптоПро CSP, их названия начинаются с cprocsp-rdr-. При необходимости использования определенного устройства (например Рутокен ЭЦП) следует установить соответствующий пакет (sudo rpm -ivh cprocsp-rdr-rutoken*). Также в архиве есть пакеты с драйверами (ifd-*) их также следует установить при использовании соответствующего устройства (Рутокен S -> sudo rpm -ivh ifd-rutokens*).

Установка графических компонентов

В случае, если необходимо использование Криптопро ЭЦП Browser Plugin (данный этап включён в инструкцию в ссылке), rosa-crypto-tool или других программ и компонентов, требующих использование графики, необходимо также установить ещё два пакета:

urpmi pangox-compat && rpm -ivh cprocsp-rdr-gui-gtk*Не следует устанавливать пакет cprocsp-rdr-gui, так как в связке с cprocsp-rdr-gui-gtk он нарушает работу графических компонентов.

Подключение токена к компьютеру

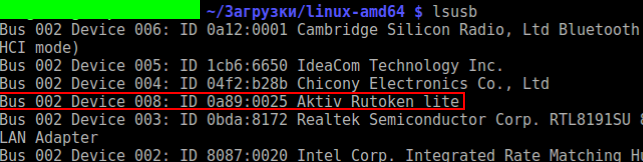

Теперь можно подключить рутокен к USB-порту компьютера

Для контроля правильности подключения дайте после подключения рутокена в консоли команду:

lsusbДолжен быть получен результат, похожий на

Подключение и установка КриптоПро

Теперь нам нужно запустить в отдельной консоли программу pcscd с правами администратора (root). В дальнейшем мы будем это делать через консоль и sudo, хотя можно делать и через команду su чтоб не вводить пароль каждый раз, sudo будет индикатором того, что команда требует прав администратора.

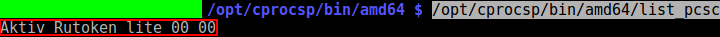

sudo pcscd -adfffffПосле запуска не будем закрывать эту консоль (там можно будет видеть, как система общается со смарт-картой) а для последующих команд откроем еще одну консоль. Выполним в новооткрытой консоли утититу уже установленного в папку /opt КриптоПро:

/opt/cprocsp/bin/amd64/list_pcscУтилита также должна уже видеть устройство:

Установка сертификатов

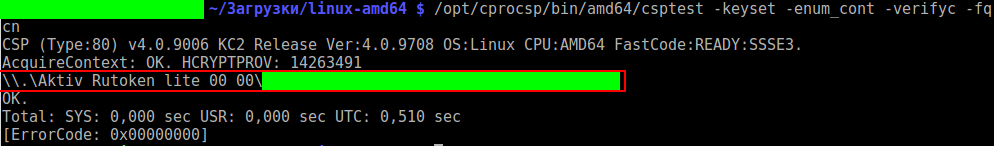

После установки пакетов появится возможность видеть контейнеры на устройстве рутокен. Например, узнать путь к требуемому контейнеру по команде:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fq

Для работы с сертификатами нужно установить сертификат удостоверяющего центра (в данном случае устанавливается непосредственно корневой сертификат) и сертификат с рутокена на локальное хранилище. Для этого нужно загрузить с сайта удостоверяющего центра файл, содержащий корневой сертификат (обычно файл с расширением .cer или .p7b). И, при необходимости, цепочку сертификатов (обычно файл с расширением .cer или .p7b). Также надо загрузить список отозванных сертификатов (обычно файл с расширением .crl) и установить полученные файлы командами, схожими с приведёнными ниже (подробнее о программе certmgr можно узнать здесь):

Установка корневого сертификата удостоверяющего центра:

/opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/<название файла>.cer -store uRootУстановка списка отозванных сертификатов:

/opt/cprocsp/bin/amd64/certmgr -inst -crl -file ~/Загрузки/<название файла>.crlУстановка цепочки промежуточных сертификатов:

/opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/<название файла>.p7b -store CAУстановка сертификата с рутокена:

/opt/cprocsp/bin/amd64/certmgr -inst -cont '<путь к контейнеру, начинающийся на \\.\>' -store uMyПримечание: чаще всего расширение .cer соответствует сертификату, а .p7b - контейнеру, в котором может содержаться один или больше сертификатов (например их цепочка).

Установка КриптоПро Fox

Для установки браузера firefox, умеющего работать с КриптоПро - КриптоПро Fox нужно:

- Скачать браузер с сайта КриптоПро https://www.cryptopro.ru/products/cpfox выбрав Скачать КриптоПро Fox 45 для 64-разрядных Linux (CentOS 6.6+)

- Разархивировать полученный пакет и запустить программу cpfox

Для удобства работы с КриптоПро Fox можно создать ярлык для его запуска на рабочем столе. Для этого нужно кликнуть по столу правой кнопкой мыши и выбрать Создать-Ссылка на приложение, в открывшемся окне на вкладке Приложение указать команду запуска и название ярлыка.

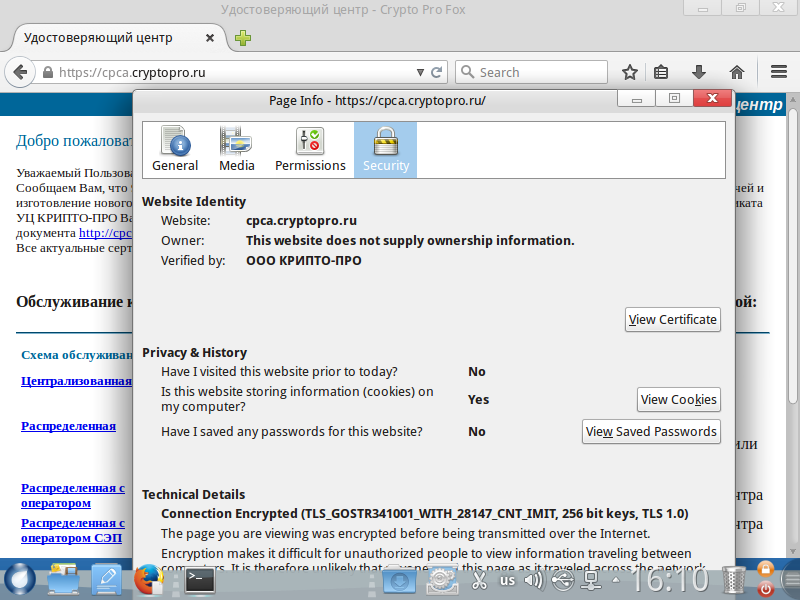

Для проверки правильности установки попробуйте открыть сайт https://cpca.cryptopro.ru Если все нормально, будет так:

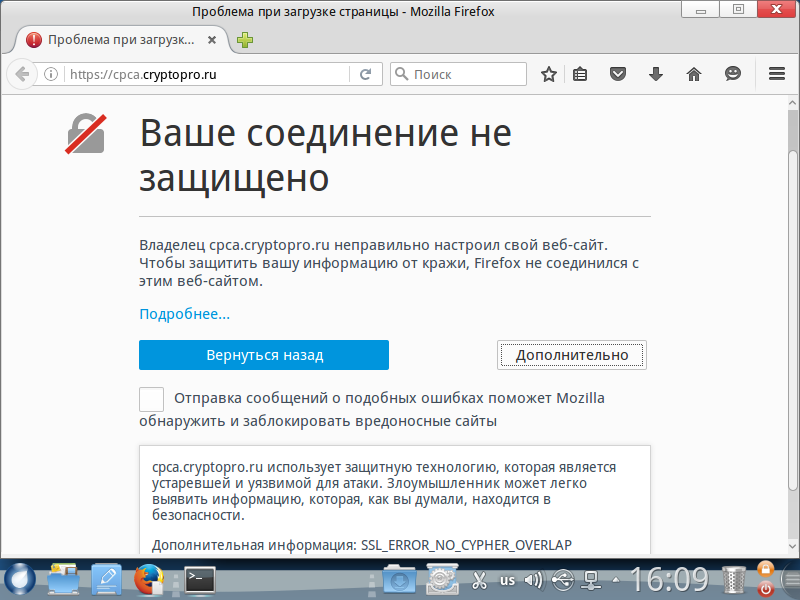

обычный же firefox этот адрес открыть не сможет:

Примечания

Для работы с другими носителями нужно установить модули поддержки нужных устройств. Названия модулей: "cprocsp-rdr-<название_устройства>". К таким модулям относятся (cprocsp-rdr-) emv, esmart, inpaspot, mskey, jacarta, novacard, rutoken.

wiki.rosalab.ru

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|