|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Домашняя сеть в Documents на iPad. Настройка через SMB. Smb через браузер

Домашняя сеть в Documents на iPad. Настройка через SMB

В данной инструкции я расскажу, как настроить домашнюю сеть в программе Documents (спасибо одному из читателей за вопрос на эту тему!). То есть я поведаю, как сделать, чтобы Documents видела файлы с вашего персонального компьютера.

Для доступа к файлам ПК мы будем использовать технологию SMB.

SMB (сокр. от англ. Server Message Block) — сетевой протокол прикладного уровня для удалённого доступа к файлам, принтерам и другим сетевым ресурсам, а также для межпроцессного взаимодействия.

Для удобной работы и настройки iPad, iPhone, iPod Touch должны находится в одной Wi-Fi сети с компьютером.

Настройка SMB в Documents

Заходите в настройки программы (иконка в левом верхнем углу). Затем тыкайте раздел «Сеть» и жмите «Добавить аккаунт».

Выбирайте сервис для хранения «Windows SMB».

Осталось вбить параметры:

- Название — пишите, что хотите. :)

- URL-адрес — смотрите разделы ниже про Mac OS и Windows.

- Домен — не обязательный пункт.

- Логин — логин пользователя на компьютере, который имеет доступ к файлам (см. разделы ниже)

- Пароль — пароль пользователя на компьютере (см. разделы ниже)

Всё, SMB настроено. Теперь можно получать доступ к файлам компьютера буквально в 1 клик и в зависимости от настроек читать их, копировать или даже изменять.

Настройка SMB в Mac OS (OS X)

Откройте Системные настройки и найдите пункт «Общий доступ».

Далее поставьте галочку напротив пункта «Общий доступ к файлам».

Если нажать кнопку «Параметры», должно выскочить окно, в котором галочка нужна напротив пункта: Предоставление общего доступа к файлам и папкам с помощью SMB.

Также укажите какой учётной записи будет предоставлен доступ по SMB (потребуется ввести пароль от неё).

Теперь в окне настройте «Общие папки». Именно их будет видно в Documents. И пользователей, которые получат доступ к ним.

Настройка SMB в Windows

В Windows самое главное узнать свой IP-адрес. Это можно сделать, нажав клавиши Win+R. Откроется окно программы cmd (командная строка). Там вбейте команду ipconfig (и жмите Enter). Ваша строчка «IPv4 Address». Именно этот IP надо вбить в Documents.

Логин и пароль можно использовать тот, что вы используете на вход в Windows. Далее необходимо открыть общий доступ к папке, которую вы хотите сделать доступной через SMB.

Правая кнопка мыши на папке. В меню выберите «Свойства». А затем вкладку «Доступ» и в ней надо нажать кнопку «Общий доступ».

Далее в списке уже должен быть текущий пользователь. Надо нажать кнопку «Общий доступ».

Это простой способ, который позволяет добавить папку для SMB. Расширенные настройки под конкретные ситуации нужно искать на специализированных сайтах.

Всем удачи!

Загрузка...

Загрузка...Отключение smb v1 или как защититься от wannacrypt

Добрый день уважаемые читатели, в прошлый раз я вам подробно рассказал, как защититься от шифровальщика, если он уже попал к вам на компьютер, сегодня же я хочу рассмотреть вопрос, как не дать ему к вам попасть из вне, мы разберем отключение smb v1 или как защититься от wannacrypt и вируса petya. Уверен, что описанный тут материал окажется для вас весьма полезным и актуальным, так как разновидностей данной заразы, будет еще очень много в будущем.

Что такое протокол SMB v1

Прежде, чем начать перекрывать кислород для вирусов шифровальщиков, я хочу вас познакомить с источником, через который они лезут и называется он протокол Server Message Block (SMB).

Server Message Block - это сетевой протокол, работающий на прикладном уровне модели OSI, для доступа к сетевым ресурсам, принтерам, папкам, для взаимодействия процессов. Наверняка многие из вас знают, такое понятие как UNC пути, вида \\server\share, когда вы обращаетесь к сетевой папке или принтеру, так например, сервер печати Windows, расшаривает их.

Ранее SMB протокол работал и NetBIOS прослойкой, где использовал порты UDP 137-138 и TCP 137, 139, но это было до появления 2000-го Windows, где порт поменяли на 445, он так же применяется и для входа компьютеров в домен Active Directory. Самая первая версию данного протокола, имела название "Common Internet File System" (CIFS ), ее придумали еще в далеких 90-х, я тогда еще пешком под стол ходил. Протокол долго не развивался и приобрел вторую версию, лишь в 2006 году с выходом провальной Windows Vista. Windows 8 уже принесла нам SMB 3.0.

Каждая новая версия реализации протокола, привносила новые возможности, и это логично, необходимо было увеличивать скорость передачи данных, так как локальные сети, уже превращались в гигабитные и очень часто стали появляться твердотельные накопители. Новые версии по старинке, поддерживали предыдущие, для обратной совместимости операционных систем и устройств, это и является Ахиллесовой пятой у него, через который лезут wannacrypt и petya.

Ниже вы можете посмотреть, эволюцию протокола SMB v1 с выходом новых операционных систем.

Для чего отключать smb v1

Расскажу небольшую предысторию о появлении вирусов wannacrypt и petya. В начале 2017 года, одна хакерская команда, смогла взломать службу АНБ и похитить у нее данные, о всевозможных лазейках в компьютерных системах, благодаря которым можно получать удаленный доступ к нужному компьютеру и следить за жертвой, получая о ней все данные. Среди этих дыр безопасности, были лазейки для:

Хакеры попытались продать все сворованное, но в итоге покупателей не нашли, не долго думая они выложили все это в сеть, тут и понеслось, другие хакеры и группы, быстро все это дело понахватали и создали свои вирусы, их очень много, но вот за май и июнь 2017 года, мир выучил названия двух, petya и wannacry (wannacrypt). Оба они используют старую уязвимость в протоколе smb v1, являющийся частью операционных систем Windos XP, вплоть до Windows 10, но у десятки все лучше, там по умолчанию работает версия SMB 3.1.1, поэтому она пока спит спокойно.

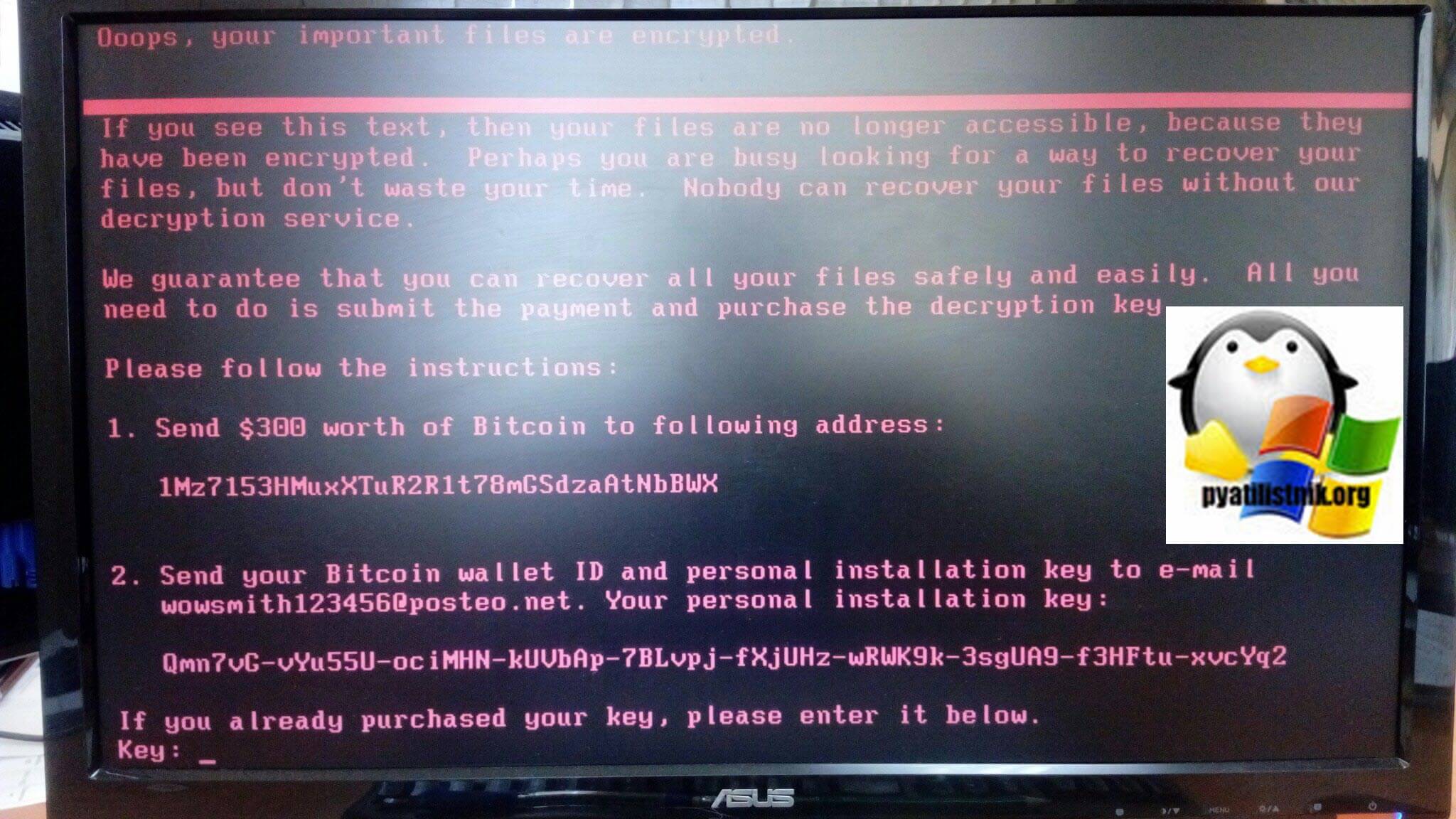

Вот посмотрите как выглядит экран блокировки после вируса petya. У пострадавшего компьютера просят 300 долларов в биткоинах, ни в коем случае не отправляйте деньги, вы ничего не получите, так как изначально данная зараза не включала в себя разблокировку.

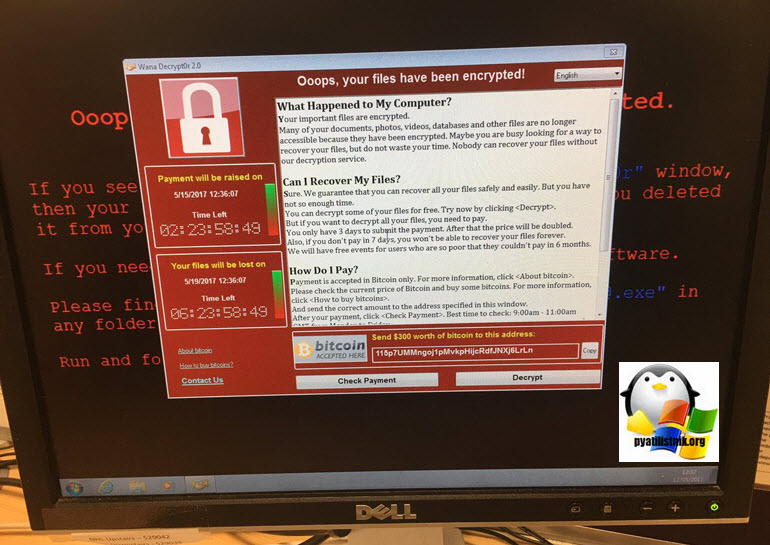

А вот как выглядит экран после заражения wannacrypt. Как и в случае с Петей, все данные зашифрованы и уже являются цифровым мусором.

Что нужно чтобы не стать жертвой шифровальщиков

Давайте я приведу небольшой чек лист, который вам поможет сделать вашу систему более защищенной:

- Своевременно устанавливайте обновления в системе, так как это основная проблема большинства пораженных компьютеров

- Не устанавливайте не проверенный софт

- Посещайте только проверенные веб ресурсы

- Закройте лишние порты на фаэрволе

- Не открывайте электронные письма от неизвестных людей.

Как проверить можно ли заразить ваш компьютер

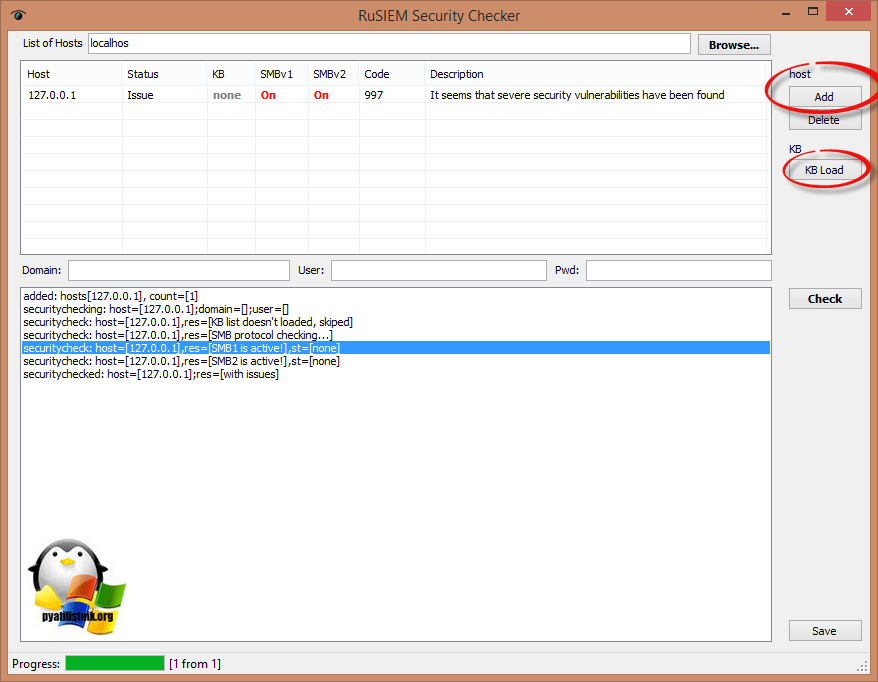

Как я и писал выше, жертвами становятся те компьютеры у кого работает протокол smb v1, который требует отключения. Ниже я вам предоставлю утилиту, с помощью которой вы сможете проверить удовлетворяет ли ваш или другой компьютер в сети, требованиям по безопасности.

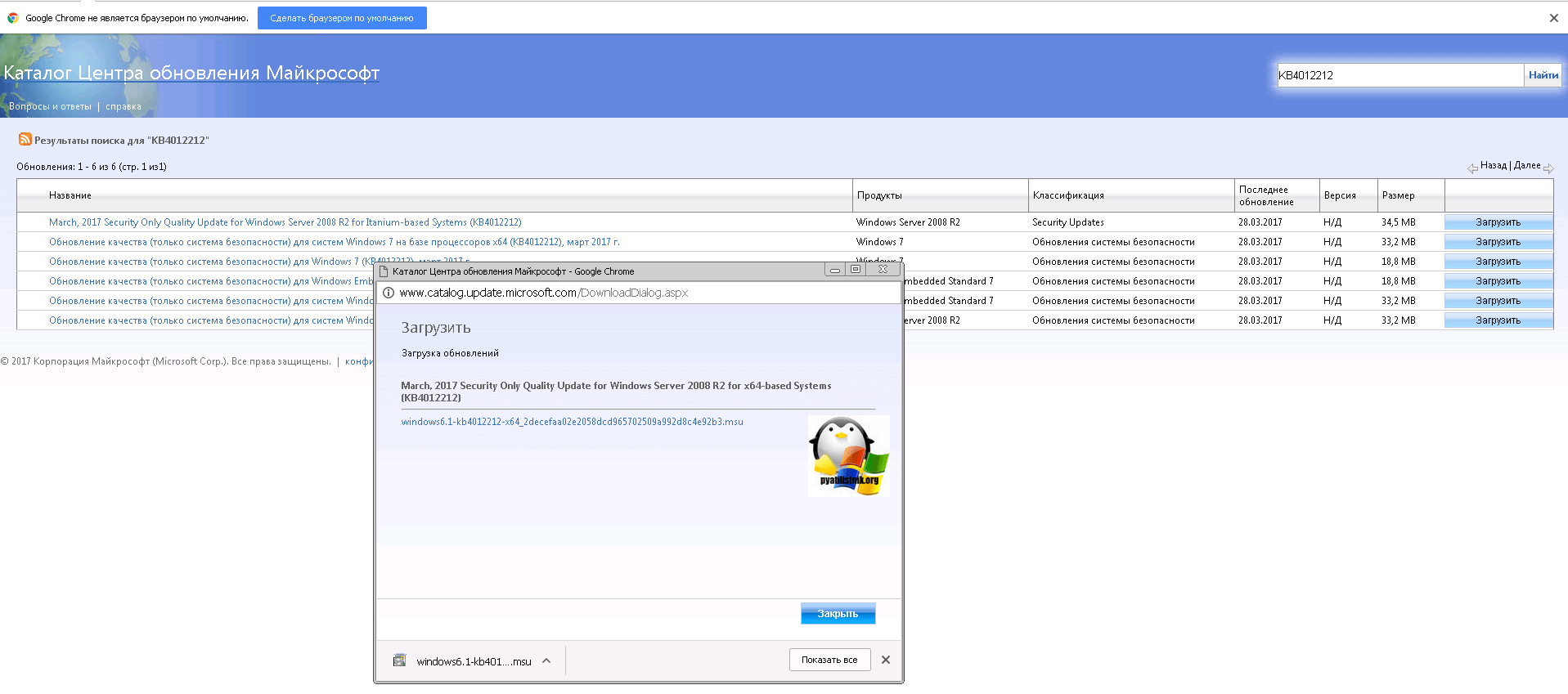

KB обновления защищающие от wannacrypt и Petya

Вот подробный список KB для разных операционных систем Windows:

Windows XP

- https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Windows Vista и Windows Server 2008

- KB4012598 - 32 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012598

- KB4012598 - 64 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012598

Windows 7

- KB4012212 - 32 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012212

- KB4012215 - 32 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012215

- KB4012212 - 64 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012212

- KB4012215 - 64 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012215

Windows Server 2008 R2

- KB4012212 - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012212

- KB4012215 - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012215

Windows 8.1

- KB4012213 - 32 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

- KB4012216 - 32 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012216

- KB4012213 - 64 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

- KB4012216 - 64 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012216

Windows Server 2012 R2

- KB4012214 - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012214

- KB4012217 - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012217

- KB4012213 - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

- KB4012216 - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012216

Windows 10

- KB4012606 -32 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012606

- KB4012606 -64 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012606

- Windows 10 1511 - KB4013198 - 32 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013198

- Windows 10 1511 - KB4013198 - 64 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013198

- Windows 10 1607 - KB4013429 - 32 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013429

- Windows 10 1607 - KB4013429 - 64 бита - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013429

Windows Server 2016

- KB4013429 - http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4013429

Теперь зная нужные KB мы легко можем проверить, где не хватает обновлений и включен протокол smb v1. Ниже я вам предоставлю два метода поиска бреши.

- Утилита SecurityChecker.v2

- Power shell

Утилита SecurityChecker.v2

Данная утилита может показать, где включен smb v1 и 2.0, а так же проверить компьютер или компьютеры локальной сети на наличие нужного обновления.

В открывшейся программе, вам необходимо нажать кнопку "Add" и добавить компьютер или компьютеры, требующие проверки. Через кнопку KB вы можете подгрузить файл находящийся в корне утилиты с нужными KB для проверки, после чего нажимаете "Check". По результату проверки, вы увидите, стоит ли вам выполнить отключение smb v1 или же нет. На моем примере, вы видите, что и первая и вторая версии включены.

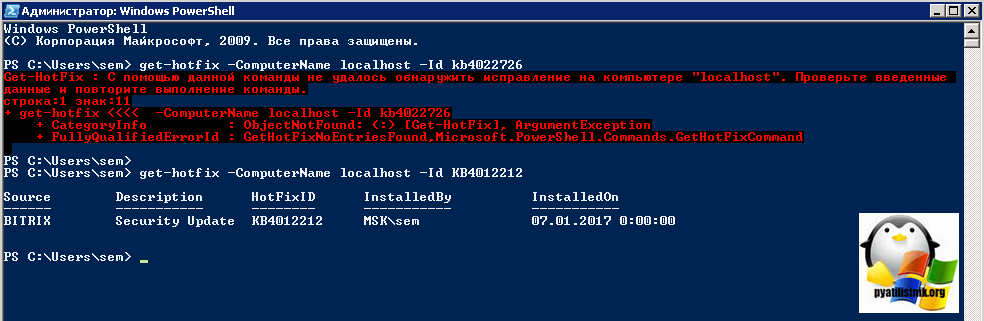

Проверить протокол smb v1 можно и через powershell. Открываем его от имени администратора и вводим такую команду:

get-hotfix -ComputerName имя вашего компьютера -Id нужная kb

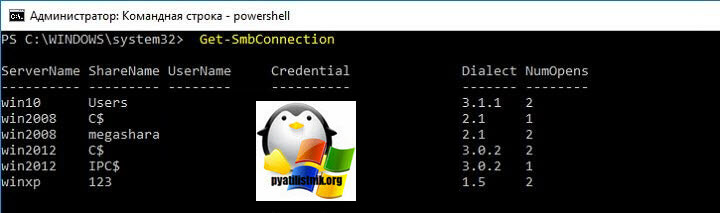

Если у вас есть UNC соединения к вашему компьютеру, то вы можете посмотреть их версии командой

Как отключить smb v1

Я вам хочу рассказать о методах деактивирующих протокол SMB старой версии:

- Через компоненты Windows

- Через PowerShell

- Через реестр Windows

- Через групповую политику

- Оставить и установить обновления

- Через команду sc.exe config

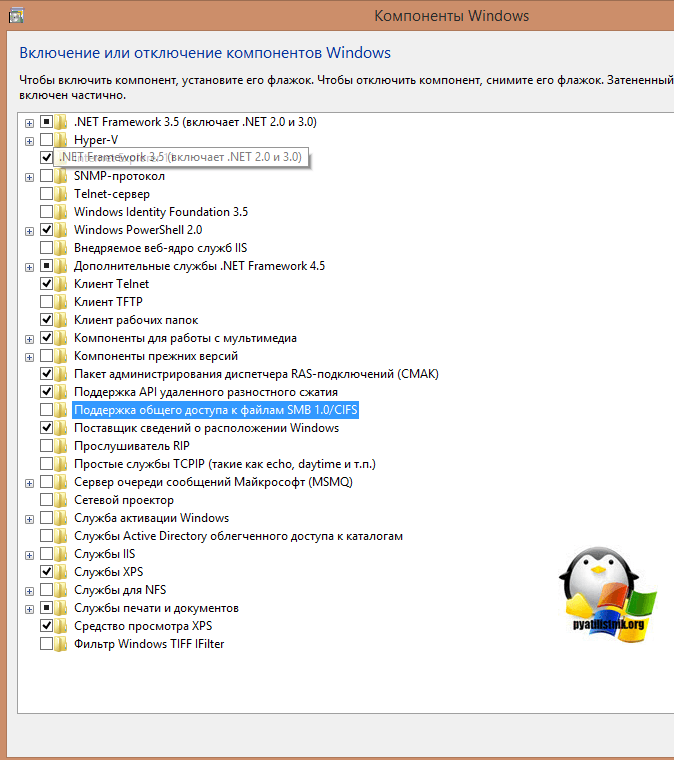

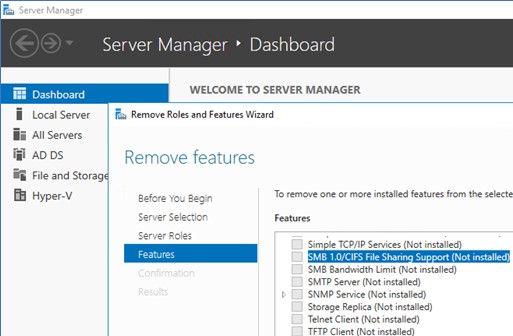

Отключаем smb v1 через компоненты системы

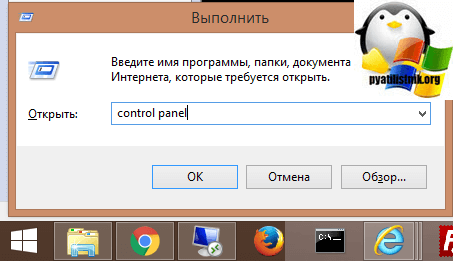

Данный метод подойдет для любой не серверной версии Windows, начиная с Wista и заканчивая Windows 10.Вам необходимо открыть панель управления Windows. Нажимаете одновременно Win+R и в открывшемся окне вводите control panel, это такой универсальный метод, отработает в любой винде.

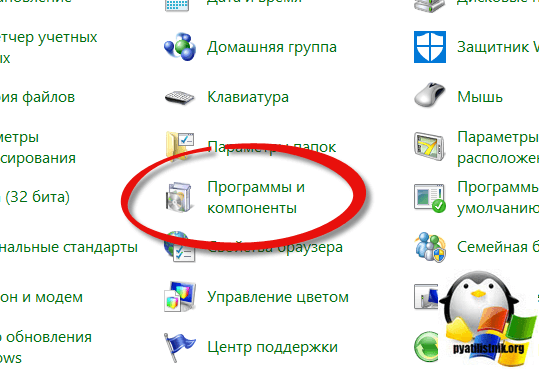

Находим пункт "Программы и компоненты"

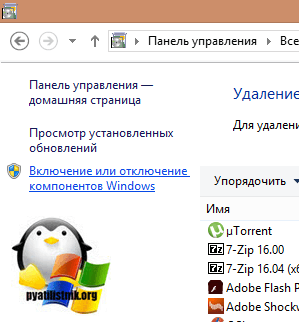

Нажимаем "Включение и отключение компонентов Windows" именно тут, мы уберем доступ для wannacrypt и petya

Снимаем галку "Поддержка общего доступа к файлам SMB 1.0/CIFS"

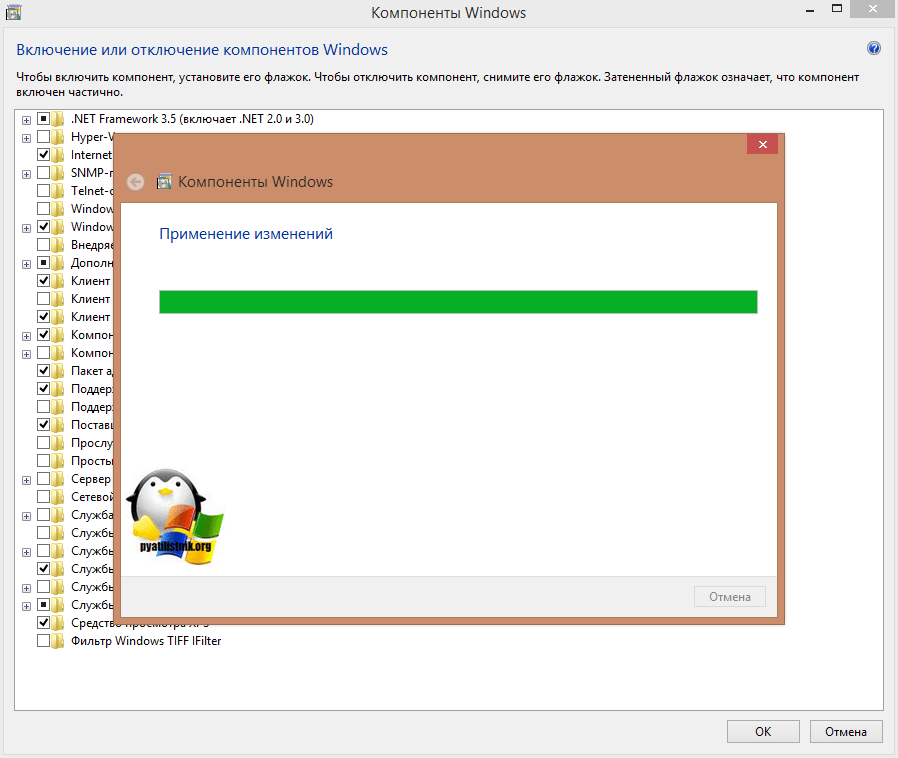

Начнется удаление компонента.

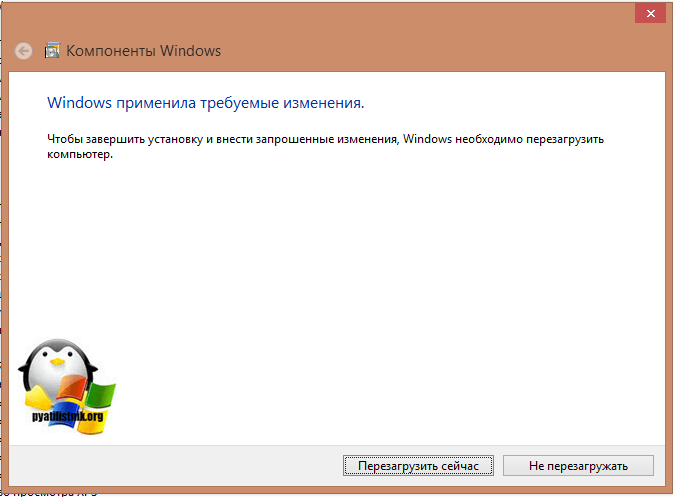

Все, теперь потребуется перезагрузка.

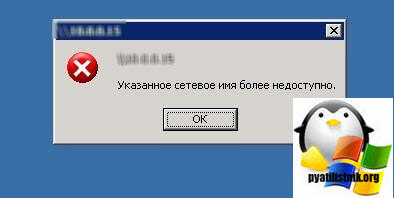

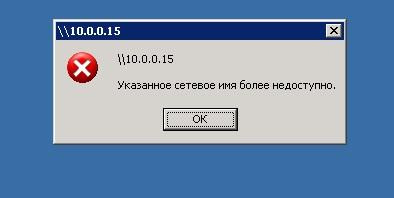

Теперь если со старого компьютера, по типу Windpws XP вы попытаетесь попасть на UNC шару, вы увидите ошибку

Если же вам необходимо сохранить его функциональность и быть защищенным, то устанавливаем нужные KB.

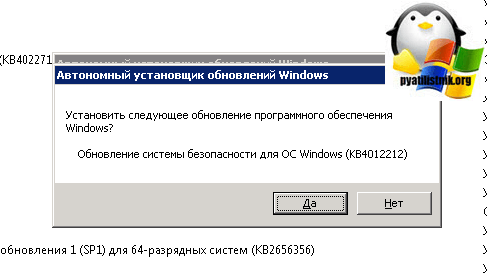

Установка KB против wannacrypt и petya

Выше вы найдете список исправлений для протокола smb v1, скачиваете их из центра обновлений.Это будут файлы формата msu.

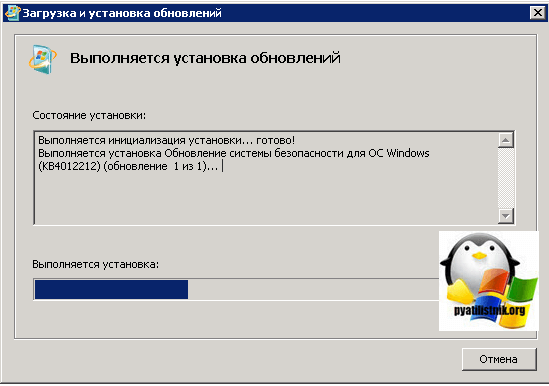

Производите установку KB.

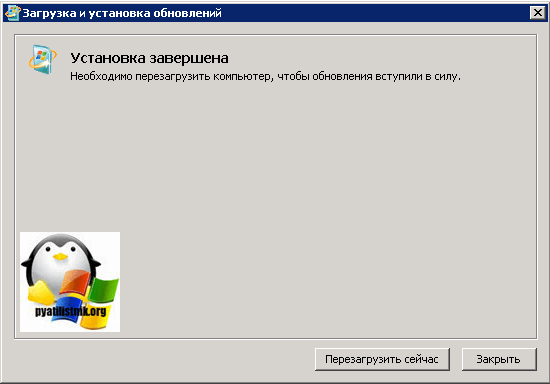

Вот так выглядит процесс установки KB.

Вам потребуется произвести перезагрузку системы. теперь, когда все обновления у вас установлены вам не страшны вирусы wannacrypt и petya.

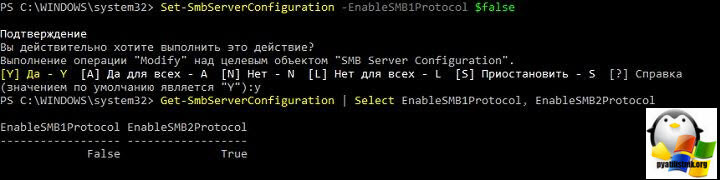

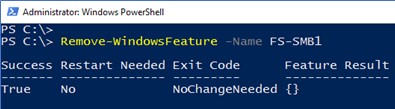

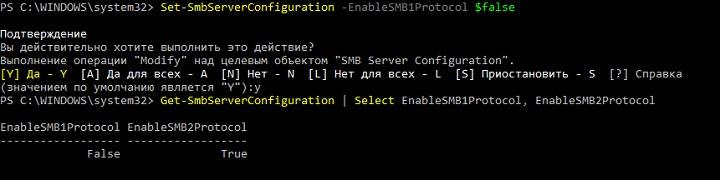

Отключаем smb v1 через powershell

Данный метод подойдет для серверной операционной системы Windows Server 2012 R2 и Windos 8.1, выполните вот такую команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

После ее выполнения smb v1 будет выключен.

Для отключения SMB версии 2 и 3 выполните:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Если захотите включить, то поменяйте $false на $true.

Теперь для Windows 7 и Windows 2008 R2, выполните следующее:

- Чтобы отключить протокол SMB версии 1 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

- Чтобы отключить протоколы SMB версии 2 и 3 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

- Чтобы включить протокол SMB версии 1 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

- Чтобы включить протоколы SMB версии 2 и 3 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

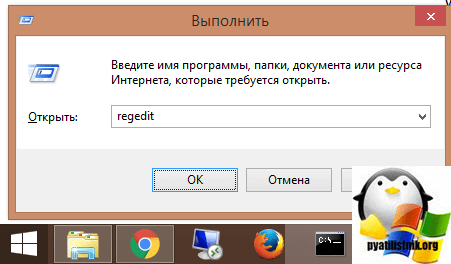

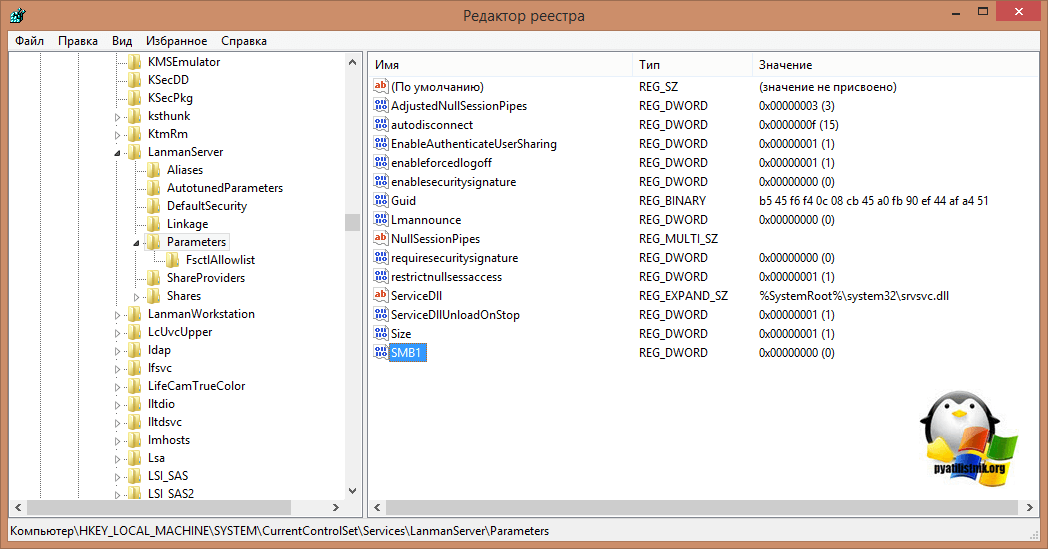

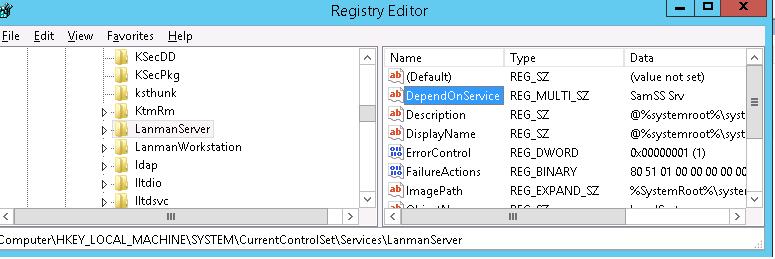

Отключаем smb v1 через реестр

Перед тем как править реестр Windows я советую вам сделать резервную копию, так на всякий случай. Открываем реестр, делается это через нажатие кнопок Win+R и ввода команды regedit.

Находим ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Тут будет параметр SMB1 , по умолчанию там стоит 1, значит включено, меняем его на 0 и закрываем, после перезагрузки все будет выключено. Wannacrypt вас теперь не побеспокоит.

Если нужно отключить SMB2, то находим ветку и меняем там параметр SMB2, так же на ноль.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

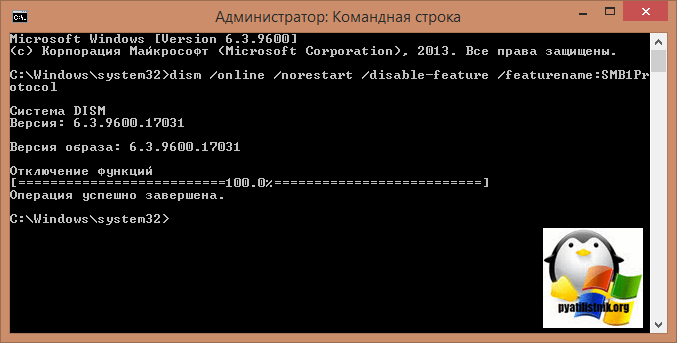

Отключить через DISM

Откройте командную стоку от имени администратора и введите команду:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Как видите еще один метод защититься от wannacrypt.

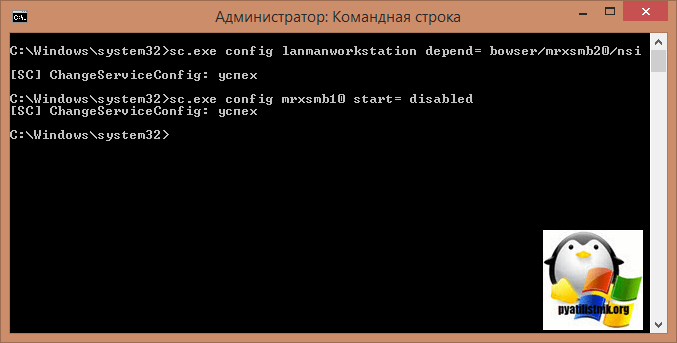

Отключение через sc.exe config

Начиная с Windows 7 вы можете выполнить внутри системы вот такие команды через cmd запущенного от имени администратора:

- Чтобы отключить протокол SMB версии 1 на SMB-клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsisc.exe config mrxsmb10 start= disabled

- Чтобы включить протокол SMB версии 1 на SMB-клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb10 start= auto

- Чтобы отключить протоколы SMB версии 2 и 3 на SMB-клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi sc.exe config mrxsmb20 start= disabled

- Чтобы включить протоколы SMB версии 2 и 3 на SMB-клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb20 start= auto

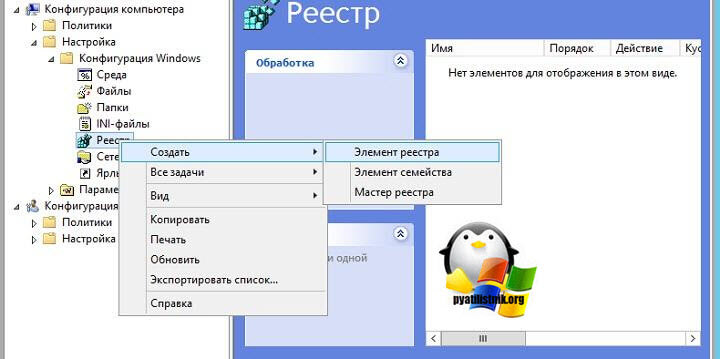

Как защититься от wannacrypt в Active Directory

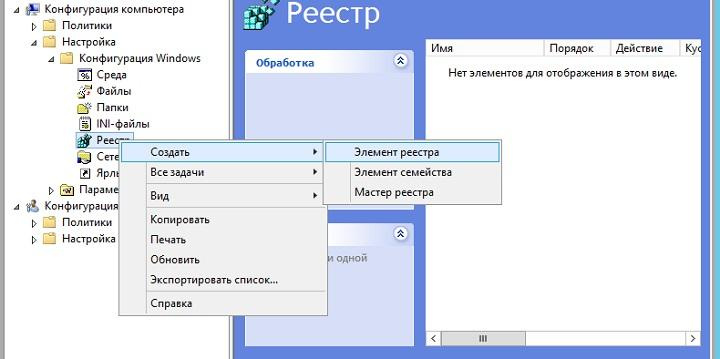

Когда речь идет о домене Active Directory, то у системного администратора сразу это ассоциируется с групповыми политиками. Давайте посмотрим как GPO поможет нам в массовом отключении smb v1. По сути групповая политика это изменение ключей реестра на клиентах. Открываем редактор и создаем новую политику, прилинковываем ее к нужному организационному подразделению и изменяем.

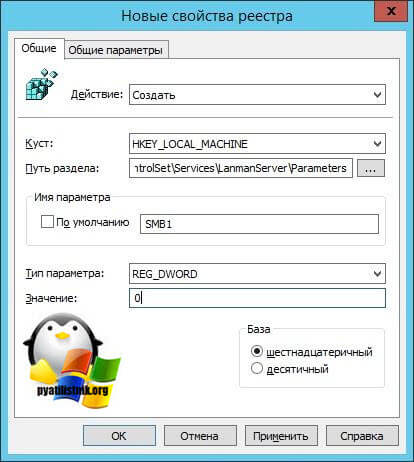

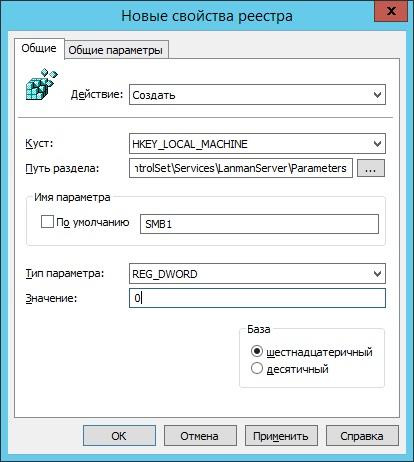

Политика для серверных ОС

Нас будет интересовать объект "Конфигурация компьютера - Настройка - Конфигурация Windows - Реестр", создаем элемент реестра.

- Действие: Создать

- Куст: HKEY_LOCAL_MACHINE

- Путь к разделу: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Имя параметра: SMB1

- Тип значения: REG_DWORD.

- Значение: 0

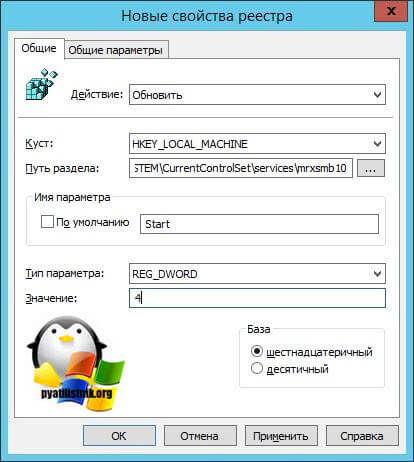

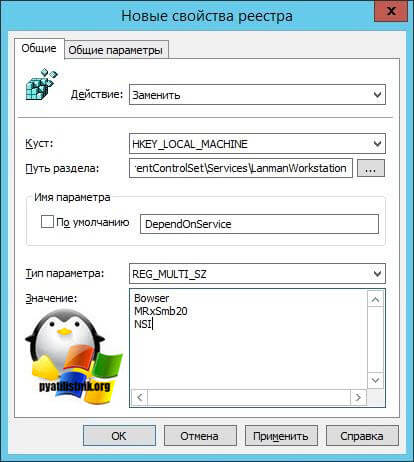

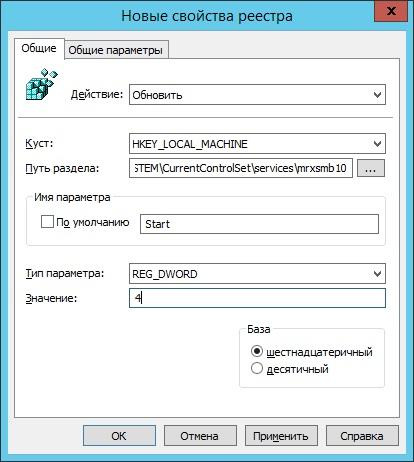

Политика для клиентских ОС

Для отключения поддержки SMB v1 на клиентах понадобится изменить значение двух параметров. Сначала отключим службу протокола SMB v1:

- путь: HKLM:\SYSTEM\CurrentControlSet\services\mrxsmb10;

- параметр: REG_DWORD c именем Start;

- значение: 4.

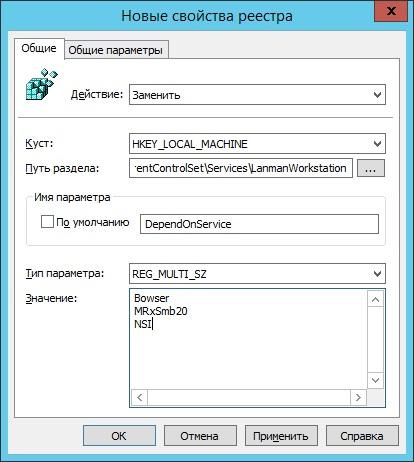

Потом поправим зависимость службы LanmanWorkstation, чтоб она не зависела от SMB v1:

- путь: HKLM:\SYSTEM\CurrentControlSet\Services\LanmanWorkstation;

- параметр: REG_MULTI_SZ с именем DependOnService;

- значение: три строки – Bowser, MRxSmb20 и NSI.

Клиентским компьютерам осталось только перезагрузиться и все будет отключено

Учтите, что выключив smb v1, вы защититесь конечно от wannacrypt и petya, но будьте осторожны, если у вас в локальной сети остались старые компьютеры, они не смогут связаться с контроллерами домена и не смогут пройти аутентификацию, так как не умеют работать по SMB 2

pyatilistnik.org

Поддержка SMB 1.0 в Windows Server 2012 R2 / Windows Server 2016

В Windows Server 2012 R2 была представлена новая версия протокола SMB 3 (технически это SMB 3.02, т.к. версия SMB 3.0 появлялась еще в Windows Server 2012), а драйвер устаревшего протокола SMB 1.0 теперь можно отключать, и блокировать загрузку его компонентов. Вследствии отсутствия поддержки SMB 1.0 устаревшие (Windows XP, Server 2003 ) и совместимые клиенты (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux) не смогут получить доступ к файлам, расположенным файловом сервере под управлением Windows 2012 R2 / 2016.

Версии протокола SMB в Windows

SMB (Server Message Block, иногда называется LAN-Manager) это сетевой протокол для удаленного доступа к файлам, принтерам и другим сервисам. Для подключения используется порт TCP 445. Различные версии протокола SMB появлялись в следующих версиях Windows:

- CIFS — Windows NT 4.0

- SMB 1.0 — Windows 2000

- SMB 2.0 — Windows Server 2008 и WIndows Vista SP1

- SMB 2.1 — Windows Server 2008 R2 и Windows 7

- SMB 3.0 — Windows Server 2012 и Windows 8 (появилась поддержка SMB шифрования)

- SMB 3.02 — Windows Server 2012 R2 и Windows 8.1

- SMB 3.1.1 – Windows Server 2016 и Windows 10

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1,Server 2012 R2 | Windows 8,Server 2012 | Windows 7,Server 2008 R2 | Windows Vista,Server 2008 | Windows XP, Server 2003 и ниже |

| Windows 10 ,Windows Server 2016 | SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 ,Server 2012 R2 | SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 ,Server 2012 | SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7,Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista,Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 7 к файловому серверу с Windows Server 2012 R2 будет использоваться протокол SMB 2.1.

Совет. Определить версию протокола SMB, по которой клиент взаимодействует с сервером можно с помощью команды помощью Powershell:Get-SmbConnection

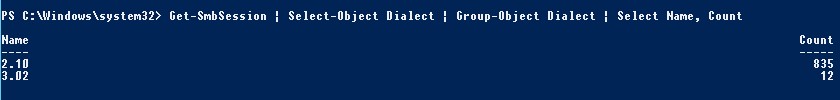

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Win 7 / 2008 r2) и 12 клиентов через SMB 3.02 (Win 8.1/ 2012 r2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003 / R2 и сервера с Windows Server 2012 R2 / Server 2016, нужно понимать, что устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС. А в том случае, если в Windows Server 2016 / 2012 R2 с отключенным SMB 1.0 используется в качестве контроллера домена, то это означает, что клиенты на Windows XP / Server 2003 не смогут выполнить логон скрипты (NETLOGON) и некоторые групповые политики, хранящиеся в сетевых папках на контроллерах домена (например, при использовании централизованного хранилища admx-шаблонов). На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

The specified network name is no longer available

Об опасности использования SMB1

На данный момент протокол SMB 1.0 является устаревшим и в нем присутствует большое количество критических уязвимостей (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

В том случае, если в вашей сети остались клиенты с Windows XP и Windows Server 2003 их нужно как можно скорее мигрировать на более новые версии ОС Microsoft или тщательно изолировать.

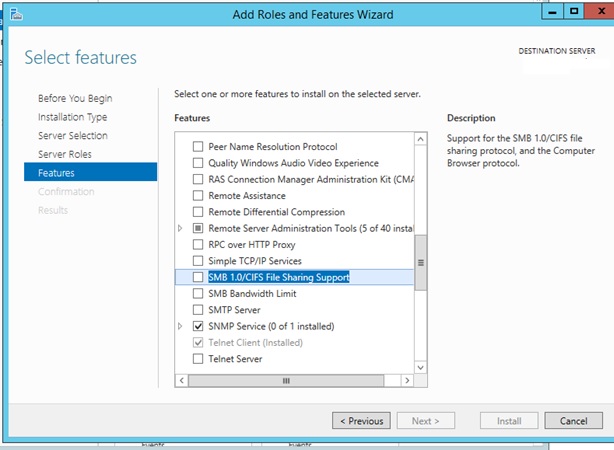

Протокол SMB 1.0 в Windows Server 2012 R2

Если открыть список компонентов Windows Server 2012 R2, среди них можно увидеть функцию с именем SMB 1.0/CIFS File Sharing Support, которая не установлена. Но сам драйвер SMB 1.0 при этом работает. При установке данной роли в системе появляется служба Обозревателя компьютеров (Computer Browser). Это клиент SMB 1.0, без которого с данного сервера не получится подключиться к другим компьютерам, которые поддерживают только этот протокол.

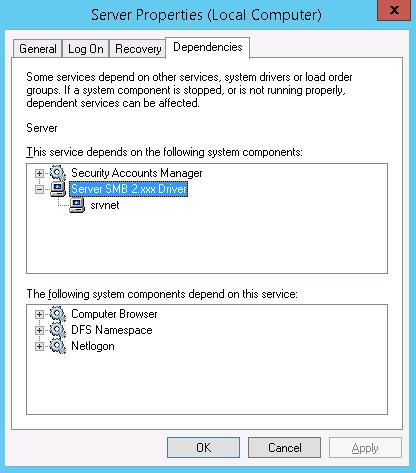

Set-SmbServerConfiguration -EnableSMB1Protocol $false

В Windows Server 2012 по-умолчанию загружаются драйверы как SMB 1, так и SMB 2. Чтобы удостоверится в этом, откроем свойства системной службы Server (LanmanServer) и на вкладке Dependencies убедимся, что на сервере одновременно работают драйвера Server SMB 1.xxx Driver и SMB 2.xxx Driver.

Если открыть свойства службы LanmanServer на Windows 2012 R2 мы увидим, что драйвер, обеспечивающий поддержку SMB 1.0, исключен из зависимостей.

Если открыть свойства службы LanmanServer на Windows 2012 R2 мы увидим, что драйвер, обеспечивающий поддержку SMB 1.0, исключен из зависимостей.

Но это не говорит о том, что драйвер SMB 1.0 не работает. Проверить, включен ли протокол SMB 1.0 на стороне сервера можно командой:

Но это не говорит о том, что драйвер SMB 1.0 не работает. Проверить, включен ли протокол SMB 1.0 на стороне сервера можно командой:

Get-SmbServerConfiguration | Select EnableSMB1Protocol

Как вы видите, протокол SMB1 в WS 2012 R2 включен несмотря на отсутствие компонента SMB 1.0/CIFS File Sharing Support и зависимостей в службе LanmanServer.

В том случае, если устаревшие клиенты (XP / Server 2003 и т.д.) потеряли SMB доступ к файловым серверам / контроллерам домена на Windows Server 2012 R2 можно активировать поддержку SMB 1 следующим образом. Сначала включите протокол в настройках сервера:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Затем включите зависимости протокола SMB 1.0 в Windows Server 2012 R2 через реестр. Перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer и измените значение параметра DependOnService с SamSS Srv2 на SamSS Srv.

После этого сервер нужно перезагрузить и убедится, что драйвер SMB 1.0 вновь работает.

Эту операцию нужно выполнить на всех файловых серверах и контроллерах домена, к которым подключаются устаревшие версии клиентов.

Протокол SMB 1.0 в Windows Server 2016

В Windows Server 2016 поддержка протокола SMB 1.0 на стороне клиента также включается в виде отдельного компонента, который можно найти в списке мастера установки Add/Remove Features. Данный компонент называется SMB 1.0 / CIFS File Sharing Support.

Отключить поддержку SMB v1 и полностью удалить компонент можно командами:

Remove-WindowsFeature FS-SMB1sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsisc.exe config mrxsmb10 start= disabled

Начиная с Windows Server 2016 1709 (и Windows 10 Fall Creators ), компонент SMBv1 (как клиент, так и сервер) по-умолчанию отключен (отключен также гостевой доступ по протоколу SMBv2). Для доступа к старым системам, использующим устаревшую версию протокола его нужно устанавливать отдельно. Нужно установить компонент SMB 1.0/CIFS File Sharing Support и включить SMB 1.0 командами:

Add-WindowsFeature FS-SMB1Set-SmbServerConfiguration -EnableSMB1Protocol $true

winitpro.ru

Проблема с доступом к файлам через SMB в Windows 7

Я давно использую старый XBox как медиацентр (XBMC – XBox Media Center). Приставка у меня совсем старая (а не новая под номером 360), аппаратно модифицированная, с установленной специально оболочкой для работы с медиаконтентом. Играется и показывается очень многое, но для любителей видео с высоким разрешением не подходит – все же машинка старая, и процессор не тянет. Зато есть проигрывание видео/аудио с компакт-дисков и по сети, поддержка YouTube и Apple Trailers, погода с прогнозом на три дня вперед и другие приятности.

Я давно использую старый XBox как медиацентр (XBMC – XBox Media Center). Приставка у меня совсем старая (а не новая под номером 360), аппаратно модифицированная, с установленной специально оболочкой для работы с медиаконтентом. Играется и показывается очень многое, но для любителей видео с высоким разрешением не подходит – все же машинка старая, и процессор не тянет. Зато есть проигрывание видео/аудио с компакт-дисков и по сети, поддержка YouTube и Apple Trailers, погода с прогнозом на три дня вперед и другие приятности.

Сетевые возможности, пожалуй, – самые ходовые. На моем рабочем компьютере лежат файлы (домашний видеоархив и результаты монтажа оного, например), а в другой комнате под телевизором расположилась коробочка XBox. Для работы с общими папками (shared folders) по сети используется протокол SMB (Server Message Block) – специальный протокол запросов и ответов между клиентом и сервером. Он не существует сам по себе, а использует возможности NetBIOS поверх TCP/IP, но это уже технические тонкости.

Так вот, пока у меня на рабочем компьютере стояла операционка Windows XP Pro, все было путем – XBox видел общие папки и их содержимое. Стоило мне перейти на Windows 7, как ситуация изменилась – папки виделись, но к их содержимому доступ был закрыт. На экране постоянно появлялся запрос пароля, который все равно не работал.

Чего я только не перепробовал! Чуть операционку не стал переустанавливать. Интеренет полнился различными советами, но все они до поры до времени были как мертвому припарки. Причем, проблема касалась не только подвинутых влядельцев XBox, но и просто обладателей других операционных систем, включая даже Windows XP. И вот, ища что-то совсем другое (но тоже про Windows 7), я наткнулся на совет, который ниже и изложу.

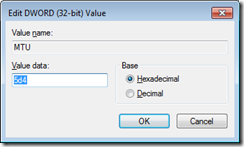

Дело оказалось в неправильном значении MTU (Maximum Transmission Unit), которое в Windows 7 было отдано на откуп операционке, и она выставляла его самостоятельно. Вот это значение нам и предстоит изменить в реестре операционной системы. Все операции надо будет делать в режиме Администратора, а потому делайте это все на свой страх и риск – если что-то испортится, то я не виноват. Вначале, естественно, прочитайте всю инструкцию до конца, чтобы знать все шаги, которые предстоит совершить.

1. Жмете Пуск (Start) и в строке поиска вы набираете cmd, но не нажимаете Ввод (Enter). Или следуете Пуск (Start) –> Все Программы (All Programs) –> Стандартные (Accessories) –> Коммандная Строка (Command Prompt). По тому или другому пункту в меню “жмете” правой кнопкой мыши и выбираете опцию “Запустить как Администратор (Run As Administrator)”. Выберете “Да (Yes)”, если появится окно UAC (User Account Control).

2. В режиме командной строки набираете (или копируете из буфера обменя) команду:

netsh int tcp set global autotuninglevel=disabled

и жмете Ввод (Enter). Эта команда отключит автоматическую установку значения MTU.

3. Теперь нам надо установить такое значение, которе будет работать. Делать это надо, редактируя реестр, а потому будьте осторожны. Запускаете regedit.exe (можно также через строку поиска) опять в режиме Администратора. Ступайте вот по такому пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\servic es\Tcpip\Parameters\Interfaces\

Там вы увидите один или несколько каталогов/папок с кучей букв и цифр в названии. Вам надо найти тот, где внутри среди параметров есть IP адрес вашего компьютера. Если вы не знаете, как это сделать, то просто выполните следующие шаги для всех непустых найденных каталогов.

4. Правой кнопкой мышки “жмете” по названию выбранного каталога и выбираете пункт меню Редактировать (Edit) –> Создать (New) –> DWORD (32 bit). Вводите имя “MTU” (заглавными буквами и без кавычек).

5. Теперь, когда новый параметр создан, двойным щелчком выбираете его для редактирования и в открывшемся диалоговом окне указываете значение 5d4 в режиме Hexadecimal (должен быть по умолчанию) или 1492 в режиме Decimal.

5. Теперь, когда новый параметр создан, двойным щелчком выбираете его для редактирования и в открывшемся диалоговом окне указываете значение 5d4 в режиме Hexadecimal (должен быть по умолчанию) или 1492 в режиме Decimal.

6. Сохраняете и повторяете для других каталогов/папок если нужно.

7. На всякий случай перегрузите операционную систему.

После этого у меня все заработало “без шуму, без пыли”. Я не гарантирую, что это обязательно будет работать у всех (в операционке множество настроек, которые я не могу предугадать), но мне приведенное выше решение помогло даже без изменения способа шифрования и при сохранении режима с паролями (отмена паролей предлагалась как вариант решения проблемы).

Так что я продолжаю плавание с Windows 7, которая мне по-прежнему нравится. А вам? ;-)

www.levkinblog.com

Samba. Графические и Web-интерфейсы. | LinuxRussia.com

Командная строка не всегда требуется даже для тонкой настройки Samba. Во многих случаях графического интерфейса Samba вполне достаточно. Для Samba существует несколько оболочек, в том числе и представленных в виде web-интерфейсов, о которых я и расскажу в этой статье.

GAdmintools

GAdmintools - это набор графических утилит, предназначенных для управления различными серверными службами. В этот набор входит и программа для настройки Samba.

Устанавливается, как всегда, просто:

sudo apt install gadmin-samba

После установки идем в меню приложений и обнаруживаем пополнение:

Запускаем. Тут же получаем сообщение о том, что текущий файл настроек Samba (/etc/samba/smb.conf) был сохранен под другим именем. Далее вам, возможно, сообщат, что текущий конфигурационный файл не имеет нужных параметров и должен быть перезаписан. Соглашаемся и наконец-то видим интерфейс программы.

Несмотря на внешнюю простоту, настроек даже не просто много, а очень много. О некоторых из них я рассказывал в предыдущих статьях. Справа вверху отображается текущее состояние сервера. Все, что касается самого сервера, настраивается на первой вкладке. Здесь же можно изменить команды, которые будут выполняться при управлении пользователями, указать альтернативное расположение важных файлов и директорий и т. д.

На следующих вкладках находятся настройки пользователей, общедоступных папок и многого другого. Последняя вкладка (Configuration) содержит текущий файл smb.conf. Сюда можно заглянуть, чтобы проверить состояние нужных вам параметров или изменить их вручную.

System-config-samba

Если от количества настроек в предыдущей утилите вам стало не по себе, System-config-samba — именно то, что требуется. Установим:

sudo apt install system-config-samba

Запускаем — и видим предупреждение о том, что в smb.сonf есть несколько неизвестных программе директив (во всяком случае, так было у меня). После закрытия этого окна ничего не происходит. Запускаем еще раз из терминала и получаем примерно следующее сообщение:

SystemError: could not open configuration file `/etc/libuser.conf': Нет такого файла или каталога

Если файла нет, создадим его сами:

sudo touch /etc/libuser.conf

Утилита touch была разработана, прежде всего, для того, чтобы менять время последнего доступа к файлу. Если указанный файл отсутствует, она его создает. Данной особенностью мы и воспользовались.

После этой нехитрой манипуляции программа уже запускается без проблем.

Интерфейс крайне минималистичен. Даже начинающему пользователю процесс настройки не покажется слишком уж сложным. В основном окне располагается список общедоступных каталогов и ряд базовых параметров. Чтобы изменить параметры любого из них, нажмите на значок шестеренки. В окнах добавления и редактирования общих папок тоже ничего лишнего: путь, отображаемое название, описание, доступность для записи. Опция видимости соответствует параметру browseable из конфига. На вкладке Доступ выбираем, каким пользователям будет доступна директория.

Webmin

Еще один серьезный инструмент, который можно использовать в том числе и для управления Samba. В отличие от всех предыдущих, доступ здесь предоставляется через web-интерфейс. Вообще, Webmin предназначен для удаленного администрирования сервера через браузер и содержит большое количество модулей для самых разных сервисов. В их числе присутствует и Samba. Нет смысла устанавливать Webmin только для того, чтобы расшарить пару папок, но если нужна возможность тонкой настройки, да еще с удаленным доступом, этот инструмент незаменим.

В репозиториях Ubuntu этот пакет отсутствует, поэтому добавим репозитории и ключи разработчиков. Открываем /etc/apt/sources.list и вставляем следующую строку:

deb http://download.webmin.com/download/repository sarge contrib

Получаем GPG-ключ и устанавливаем его.

wget http://www.webmin.com/jcameron-key.ascsudo apt-key add jcameron-key.asc sudo apt update

Далее обновляем список пакетов и устанавливаем Webmin:

sudo apt updatesudo apt install webmin

Если используете UFW, не забудьте добавить соответствующее правило:

sudo ufw allow webmin

Теперь Webmin будет доступен по адресу https://адрес_вашего_сервера:10000. Для локального доступа используйте: https://localhost:10000

Браузер выдаст предупреждение о подозрительном сертификате. Добавляем в исключения, далее вводим имя пользователя, обладающего правами суперпользователя через sudo и его пароль. Видим панель управления.

Из меню слева выбираем Servers→Samba Windows File Sharing.

Попадаем в достаточно удобную, привлекательно выглядящую и богатую опциями панель управления Samba. Заодно можете ознакомиться и с другими пунктами в меню. Их количество зависит от того, что установлено в вашей системе.

www.linuxrussia.com

Организация доступа к удаленным ресурсам. Samba.

Samba — это эффективный способ не только организовать взаимодействие компьютеров под управлением Windows и Linux, но и в сетях, состоящих только из Linux-машин он позволяет быстро организовать общий доступ к ресурсам. Файл конфигурации Samba может достигать огромной длины и учитывать множество параметров, однако в большинстве случаев достаточно гораздо меньшего количества настроек.

Если мы хотим и расшаривать сами и иметь доступ к файлам на других компьютерах, то необходимо установить три пакета:

sudo aptitude install samba smbclient smbfs

Создадим резервную копию /etc/samba/smb.conf:

sudo cp /etc/samba/smb.conf /etc/samba/smb.conf.backup

Теперь откроем файл /etc/samba/smb.conf для редактирования:

sudo nano /etc/samba/smb.conf

Очищаем и вставляем примерно следующее:

[global]

workgroup = home

netbios name = linux--server

server string = linux_file_server

security = user

browseable = yes

[download]

path = /home/download

comment = download

readonly = No

[torrent]

path = /home/torrent

comment = torrent

readonly = No

[hdisk]

path = /home/virtdiver/hdisk

comment = hdisk_250G

readonly = No

workgroup – это имя сети, должно быть одинаковым для всех компьютеров.

netbios name – устанавливает NetBIOS имя, по которому будет доступен сервер Самба. По умолчанию используется первая часть доменного имени компьютера.

server string — описание компьютера, аналог подобного значения в Windows.

security — определяет доступ к расшариваемым каталогам.

security = USER - клиент должен сначала произвести вход с существующим именем пользователя и паролем. Заметьте, что имя запрошенного ресурса не будет послано серверу до тех пор, пока сервер не аутентифицирует клиента. Именно поэтому гостевые учетки не работают в режиме USER, не позволяя серверу преобразовывать неопознанных пользователей в гостей.

security = SHARE - Когда клиенты присоединяются к ресурсу с security = SHARE им не нужно регистрироваться с использованием действительного имени пользователя и пароля. Вместо этого, клиенты посылают информацию аутентификации (пароли) на конкретный ресурс, в тот момент, когда хотят получить доступ к этому ресурсу. В режиме SHARE от пользователя не требуется отправки его имени, только пароль.

security = SERVER - В этом режиме Samba попытается определить правильность пары пользователь/пароль, передав ее другому серверу SMB, такому как NT. Если это не получится, будет работать security = USER.

security = ADS - В этом режиме Samba работает как член домена AD.

security = DOMAIN - В этом режиме Samba попытается опознать имя пользователя и пароль, передав их первичному или резервному домен контроллерам Windows NT, т.е. сделает тоже самое, что сделал бы сервер Windows NT.

Примечание: Проверял с параметрами share и user, в обеих случаях проблем ни при коннекте с виндовс 7, ни при коннекте с машины под управлением линукс не возникало, а вот с кпк под WM 6.1 удалось подсоединиться только в режиме user.

browseable — хотите ли вы сделать доступными все подкаталоги рашариваемого каталога. Этот параметр также можно использовать отдельно для каждого расшариваемого каталога.

path — путь до расшариваемой папки. В данном конкретном примере будут расшарены папка torrent(для заливки торрент-файлов для программы rtorrent), download(для скачивания закачанных rtorrent файлов) и папка hdisk в которую примонтирован мой внешний жесткий диск.

comment — комментарий.

readonly – только для чтения. Обратите внимание, что Samba может ограничить права пользователя, но не может расширить права, заданные системой. То есть если на рсшариваемом каталоге не стоят права на запись для всех в самой системе, Samba не сможет разрешить запись в него сторонним пользователям. Однако если на каталоге стоят права 777, то задав параметр readonly = Yes вы сможете ограничить доступ на запись для пользователей, подключающихся из сети.

guest ok = Yes - добавьте, если хотитете сделать доступ без авторизации. (В режиме

security = USER работать не будет, см. выше)

Даем права на папки:

sudo chmod 777 /home/torrent/ и аналогично для других.

После завершения конфигурации выполняем команду:

testparm

она автоматически проверит файл конфигурации. После этого перезагружаем Samba:

sudo /etc/init.d/samba restart

sudo smbpasswd -a virtdiver # добавляем пользователя в самбу

В линуксе монтируем сетевые папки так:

sudo smbmount //192.168.1.33/hdisk/ /home/virtdiver/hdisk/ -o rw,iocharset=utf8,usermame=virtdiver,password=pass

или

sudo smbmount //linux--server/hdisk/ ~/hdisk/ -o rw,iocharset=utf8,usermame=virtdiver,password=pass

размонтируем:

sudo smbumount ~/hdisk

Вводить три таких строчки неудобно, поэтому пишем скрипт.

touch samba.sh

nano samba.sh

в файл пишем:

#!/bin/bash

echo 'Монтируем //192.168.1.33/hdisk/'

sudo smbmount //192.168.1.33/hdisk/ /home/virtdiver/hdisk/ -o rw,iocharset=utf8,usermame=virtdiver

echo 'Монтируем //192.168.1.33/torrent/'

sudo smbmount //192.168.1.33/torrent/ /home/virtdiver/torrent/ -o rw,iocharset=utf8,usermame=virtdiver

echo 'Монтируем //192.168.1.33/download/'

sudo smbmount //192.168.1.33/download/ /home/virtdiver/download/ -o rw,iocharset=utf8,usermame=virtdiver

Даем права на выполнение:

sudo chmod 755 samba.sh

запускаем:

~/samba.sh

все параметры файла конфигурации на русском можно посмотреть здесь: http://smb-conf.ru/

linux-bash.ru

Боремся с вирусами и инфраструктурой, или отключение SMB v1 / Блог компании Сервер Молл / Хабрахабр

В связи с недавной эпидемией шифровальщика WannaCry, эксплуатирующим уязвимость SMB v1, в сети снова появились советы по отключению этого протокола. Более того, Microsoft настоятельно рекомендовала отключить первую версию SMB еще в сентябре 2016 года. Но такое отключение может привести к неожиданным последствиям, вплоть до курьезов: лично сталкивался с компанией, где после борьбы с SMB перестали играть беспроводные колонки Sonos.

Специально для минимизации вероятности «выстрела в ногу» я хочу напомнить об особенностях SMB и подробно рассмотреть, чем грозит непродуманное отключение его старых версий.

SMB (Server Message Block) – сетевой протокол для удаленного доступа к файлам и принтерам. Именно он используется при подключении ресурсов через \servername\sharename. Протокол изначально работал поверх NetBIOS, используя порты UDP 137, 138 и TCP 137, 139. С выходом Windows 2000 стал работать напрямую, используя порт TCP 445. SMB используется также для входа в домен Active Directory и работы в нем.

Помимо удаленного доступа к ресурсам протокол используется еще и для межпроцессорного взаимодействия через «именованные потоки» – named pipes. Обращение к процессу производится по пути \.\pipe\name.Первая версия протокола, также известная как CIFS (Common Internet File System), была создана еще в 1980-х годах, а вот вторая версия появилась только с Windows Vista, в 2006. Третья версия протокола вышла с Windows 8. Параллельно с Microsoft протокол создавался и обновлялся в его открытой имплементации Samba.

В каждой новой версии протокола добавлялись разного рода улучшения, направленные на увеличение быстродействия, безопасности и поддержки новых функций. Но при этом оставалась поддержка старых протоколов для совместимости. Разумеется, в старых версиях было и есть достаточно уязвимостей, одной из которых и пользуется WannaCry.

Под спойлером вы найдете сводную таблицу изменений в версиях SMB.| Версия | Операционная система | Добавлено, по сравнению с предыдущей версией |

| SMB 2.0 | Windows Vista/2008 | Изменилось количество команд протокола со 100+ до 19 |

| Возможность «конвейерной» работы – отправки дополнительных запросов до получения ответа на предыдущий | ||

| Поддержка символьных ссылок | ||

| Подпись сообщений HMAC SHA256 вместо MD5 | ||

| Увеличение кэша и блоков записи\чтения | ||

| SMB 2.1 | Windows 7/2008R2 | Улучшение производительности |

| Поддержка большего значения MTU | ||

| Поддержка службы BranchCache – механизм, кэширующий запросы в глобальную сеть в локальной сети | ||

| SMB 3.0 | Windows 8/2012 | Возможность построения прозрачного отказоустойчивого кластера с распределением нагрузки |

| Поддержка прямого доступа к памяти (RDMA) | ||

| Управление посредством командлетов Powershell | ||

| Поддержка VSS | ||

| Подпись AES–CMAC | ||

| Шифрование AES–CCM | ||

| Возможность использовать сетевые папки для хранения виртуальных машин HyperV | ||

| Возможность использовать сетевые папки для хранения баз Microsoft SQL | ||

| SMB 3.02 | Windows 8.1/2012R2 | Улучшения безопасности и быстродействия |

| Автоматическая балансировка в кластере | ||

| SMB 3.1.1 | Windows 10/2016 | Поддержка шифрования AES–GCM |

| Проверка целостности до аутентификации с использованием хеша SHA512 | ||

| Обязательные безопасные «переговоры» при работе с клиентами SMB 2.x и выше |

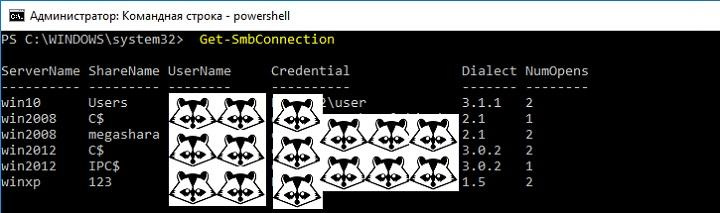

Посмотреть используемую в текущий момент версию протокола довольно просто, используем для этого командлет Get–SmbConnection:

Вывод командлета при открытых сетевых ресурсах на серверах с разной версией Windows.

Из вывода видно, что клиент, поддерживающий все версии протокола, использует для подключения максимально возможную версию из поддерживаемых сервером. Разумеется, если клиент поддерживает только старую версию протокола, а на сервере она будет отключена – соединение установлено не будет. Включить или выключить поддержку старых версий в современных системах Windows можно при помощи командлета Set–SmbServerConfiguration, а посмотреть состояние так:

Get–SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

Выключаем SMBv1 на сервере с Windows 2012 R2.

Результат при подключении с Windows 2003.

Таким образом, при отключении старого, уязвимого протокола можно лишиться работоспособности сети со старыми клиентами. При этом помимо Windows XP и 2003 SMB v1 используется и в ряде программных и аппаратных решений (например NAS на GNU\Linux, использующий старую версию samba).

Под спойлером приведу список производителей и продуктов, которые полностью или частично перестанут работать при отключении SMB v1.| Производитель | Продукт | Комментарий |

| Barracuda | SSL VPN | |

| Web Security Gateway backups | ||

| Canon | Сканирование на сетевой ресурс | |

| Cisco | WSA/WSAv | |

| WAAS | Версии 5.0 и старше | |

| F5 | RDP client gateway | |

| Microsoft Exchange Proxy | ||

| Forcepoint (Raytheon) | «Некоторые продукты» | |

| HPE | ArcSight Legacy Unified Connector | Старые версии |

| IBM | NetServer | Версия V7R2 и старше |

| QRadar Vulnerability Manager | Версии 7.2.x и старше | |

| Lexmark | МФУ, сканирование на сетевой ресурс | Прошивки Firmware eSF 2.x и eSF 3.x |

| Linux Kernel | Клиент CIFS | С 2.5.42 до 3.5.x |

| McAfee | Web Gateway | |

| Microsoft | Windows | XP/2003 и старше |

| MYOB | Accountants | |

| NetApp | ONTAP | Версии до 9.1 |

| NetGear | ReadyNAS | |

| Oracle | Solaris | 11.3 и старше |

| Pulse Secure | PCS | 8.1R9/8.2R4 и старше |

| PPS | 5.1R9/5.3R4 и старше | |

| QNAP | Все устройства хранения | Прошивка старше 4.1 |

| RedHat | RHEL | Версии до 7.2 |

| Ricoh | МФУ, сканирование на сетевой ресурс | Кроме ряда моделей |

| RSA | Authentication Manager Server | |

| Samba | Samba | Старше 3.5 |

| Sonos | Беспроводные колонки | |

| Sophos | Sophos UTM | |

| Sophos XG firewall | ||

| Sophos Web Appliance | ||

| SUSE | SLES | 11 и старше |

| Synology | Diskstation Manager | Только управление |

| Thomson Reuters | CS Professional Suite | |

| Tintri | Tintri OS, Tintri Global Center | |

| VMware | Vcenter | |

| ESXi | Старше 6.0 | |

| Worldox | GX3 DMS | |

| Xerox | МФУ, сканирование на сетевой ресурс | Прошивки без ConnectKey Firmware |

Список взят с сайта Microsoft, где он регулярно пополняется.

Перечень продуктов, использующих старую версию протокола, достаточно велик – перед отключением SMB v1 обязательно нужно подумать о последствиях.

Если программ и устройств, использующих SMB v1 в сети нет, то, конечно, старый протокол лучше отключить. При этом если выключение на SMB сервере Windows 8/2012 производится при помощи командлета Powershell, то для Windows 7/2008 понадобится правка реестра. Это можно сделать тоже при помощи Powershell:

Set–ItemProperty –Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 –Type DWORD –Value 0 –ForceИли любым другим удобным способом. При этом для применения изменений понадобится перезагрузка.

Для отключения поддержки SMB v1 на клиенте достаточно остановить отвечающую за его работу службу и поправить зависимости службы lanmanworkstation. Это можно сделать следующими командами:

sc.exe config lanmanworkstation depend=bowser/mrxsmb20/nsi sc.exe config mrxsmb10 start=disabledДля удобства отключения протокола по всей сети удобно использовать групповые политики, в частности Group Policy Preferences. С помощью них можно удобно работать с реестром.

Создание элемента реестра через групповые политики.

Чтобы отключить протокол на сервере, достаточно создать следующий параметр:

Создание параметра реестра для отключения SMB v1 на сервере через групповые политики.

Для отключения поддержки SMB v1 на клиентах понадобится изменить значение двух параметров.

Сначала отключим службу протокола SMB v1:

Обновляем один из параметров.

Потом поправим зависимость службы LanmanWorkstation, чтоб она не зависела от SMB v1:

И заменяем другой.

После применения групповой политики необходимо перезагрузить компьютеры организации. После перезагрузки SMB v1 перестанет использоваться.

Как ни странно, эта старая заповедь не всегда полезна – в редко обновляемой инфраструктуре могут завестись шифровальщики и трояны. Тем не менее, неаккуратное отключение и обновление служб могут парализовать работу организации не хуже вирусов.

Расскажите, а вы уже отключили у себя SMB первой версии? Много было жертв?

habrahabr.ru

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|