Что такое Active Directory, и как установить и настроить базу данных. Active directory для начинающих

Active Directory для чайников: как настроить

Active Directory — служба каталогов корпорации Microsoft для ОС семейства Windows NT.

Данная служба позволяет администраторам использование групповых политик для обеспечения единообразия настроек пользовательской рабочей среды, установки ПО, обновлений и пр.

Содержание:

В чем суть работы Active Directory и какие задачи она решает? Читайте дальше.

Принципы организации одноранговых и многоранговых сетей

Логическое построение компьютерной сети можно осуществить с помощью 2 подходов:

1. Организация рабочей группы (Workgroup) в одноранговых сетях;

2. Организация службы каталогов (Active Directory) в клиет-серверных (многоранговых) сетях.

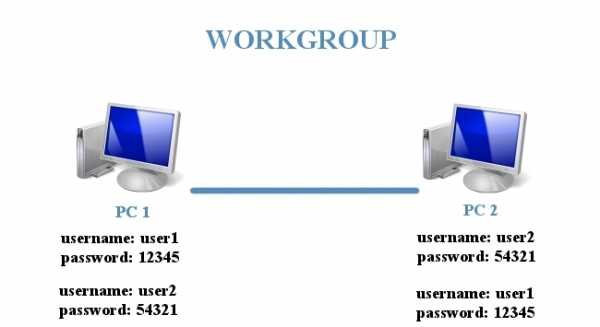

Рассмотрим ситуацию когда имеются 2 рабочие станции — РС1 и РС2, которые объединены между собой, и стоит задача организации предоставления совместных ресурсов.

Эту задачу можно решить двумя способами.

Первый способ — расшарить для всех необходимый ресурс, позволяя таким образом любому пользователю обращаться к ресурсу.

Такой способ нам не подходит, ввиду отсутствия элементарного уровня безопасности.

Второй способ — создание на обоих рабочих станциях учетных записей пользователей, которым разрешен доступ к совместным ресурсам.

На РС1 помимо учетной записи user1 мы создаем учетную запись user2 c точно таким же паролем, как на РС2, т.е. 54321, а на РС2 учетную запись user2 с паролем 12345.

Таким образом, каждый узел непосредственно выполняет контроль аутентификации и авторизации пользователей — это одноранговая сеть.

На данном этапе все хорошо: проблема авторизации и аутентификации решена — доступ будет разрешен только ограниченному кругу лиц, который мы указали.

Но возникает другая проблема, что если пользователь user2 на РС2 решит изменить свой пароль? Тогда если пользователь user1 сменит пароль учетной записи, доступ user2 на РС1 к ресурсу будет невозможен.

Еще один пример: у нас есть 20 рабочих станций с 20-ю учетными записями, которым мы хотим предоставить доступ к некоему файловому серверу, для этого мы должны создать 20 учетных записей на файловом сервере и предоставить доступ к необходимому ресурсу.

А если их будет не 20 а 200?

Как вы понимаете администрирование сети при таком подходе превращается в кромешный ад.

Поэтому подход с использованием рабочих групп подходит для небольших офисных сетей с количеством ПК не более 10 единиц.

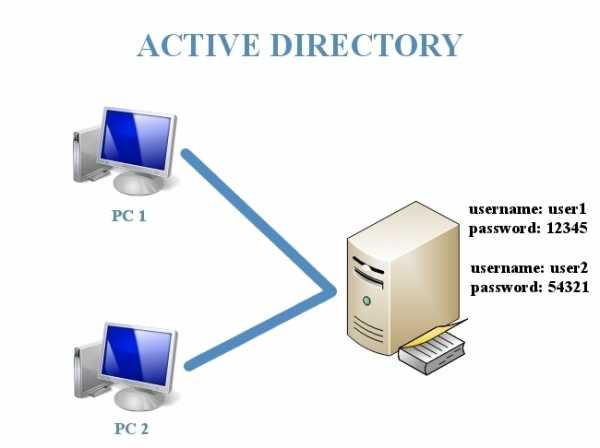

При наличии в сетке более 10 рабочих станций, рационально оправданным стает подход, при котором одному узлу сети делегируют права выполнения аутентификации и авторизации.

Этим узлом и выступает контролер домена — Active Directory.

вернуться к меню ↑Контролер домена

Контролер хранит базу данных учетных записей, т.е. он хранит учетку и для РС1 и для РС2.

Теперь все учетные записи прописываются один раз на контролере, а необходимость в локальных учетных записях теряет смысл.

Теперь, когда пользователь заходит на ПК, вводя свой логин и пароль, эти данные передаются в закрытом виде на контролер домена, который выполняет процедуры аутентификации и авторизации.

После контролер выдает пользователю, осуществившему вход, что-то вроде паспорта, с которым он в дальнейшем работает в сети и который он предъявляет по запросу других компьютеров сетки, серверов к чьим ресурсам он хочет подключиться.

Важно! Контролер домена — это компьютер с поднятой службой Active Directory, который управляет доступом пользователей к ресурсам сети. Он хранит ресурсы (например, принтеры, папки с общим доступом), службы (например, электронная почта), людей (учетные записи пользователей и групп пользователей), компьютеры (учетные записи компьютеров).Число таких сохраненных ресурсов может достигать миллионов объектов.

В качестве контролера домена могут выступать следующие версии MS Windows: Windows Server 2000/2003/2008/2012 кроме редакций Web-Edition.

Контролер домена помимо того, что является центром аутентификации сети, также является центром управления всеми компьютерами.

Сразу после включения компьютер начинает обращаться к контролеру домена, задолго до появления окна аутентификации.

Таким образом, выполняется аутентификация не только пользователя, вводящего логин и пароль, но и аутентификация клиентского компьютера.

вернуться к меню ↑Установка Active Directory

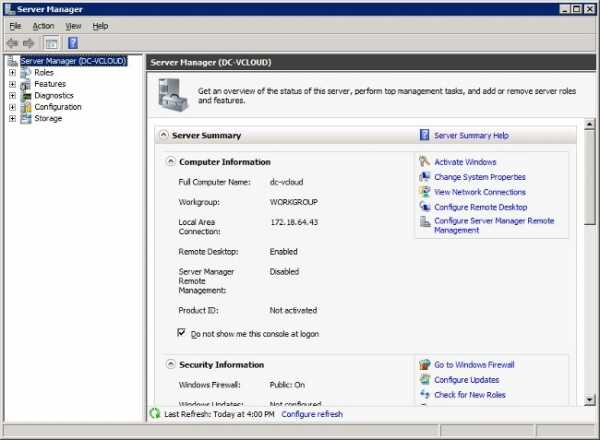

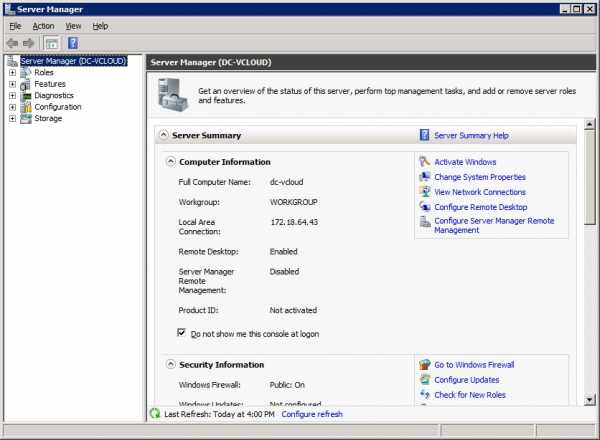

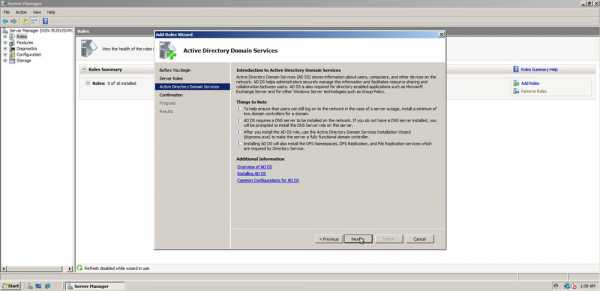

Рассмотрим пример установки Active Directory на Windows Server 2008 R2. Итак для установки роли Active Directory, заходим в «Server Manager»:

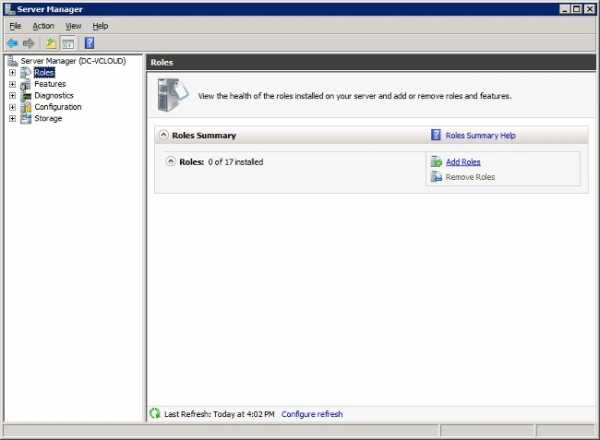

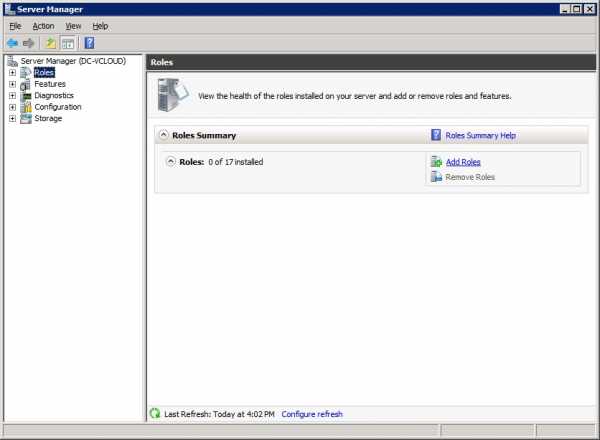

Добавляем роль «Add Roles»:

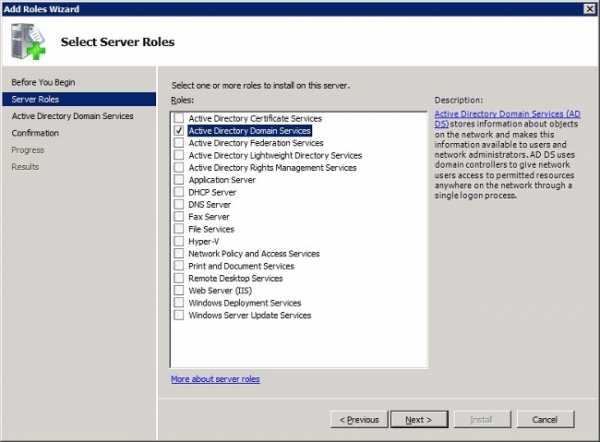

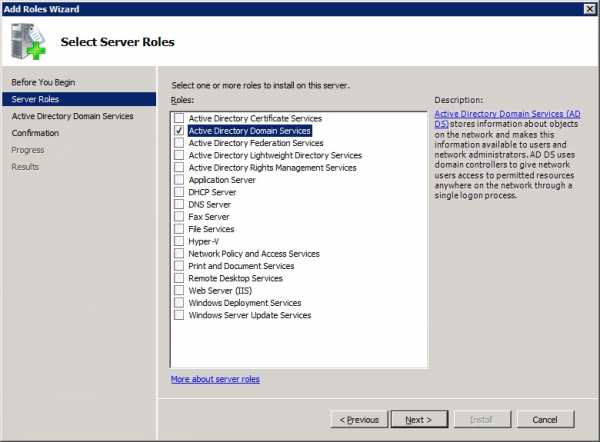

Выбираем роль Active Directory Domain Services:

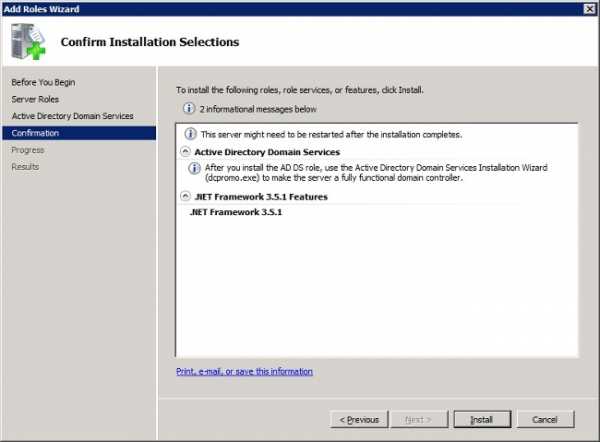

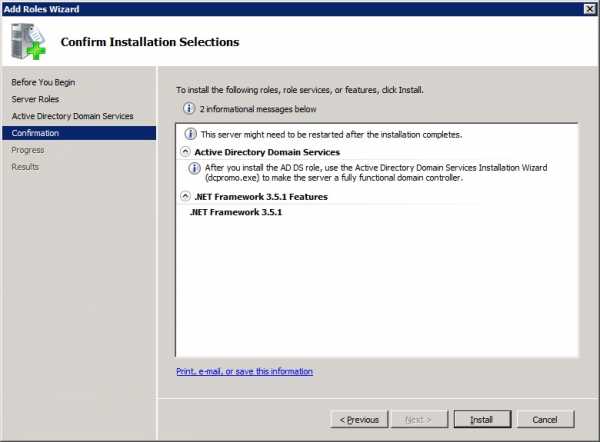

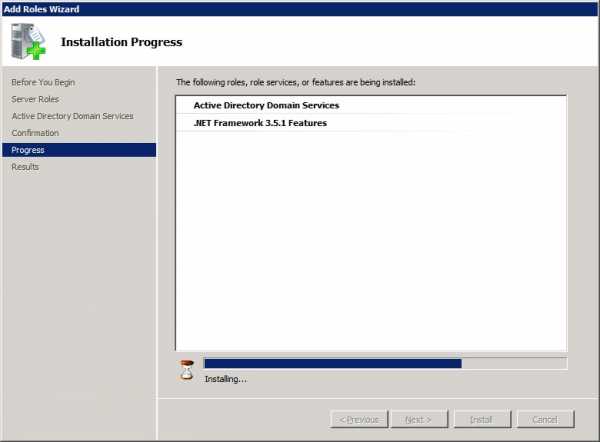

И приступаем к установке:

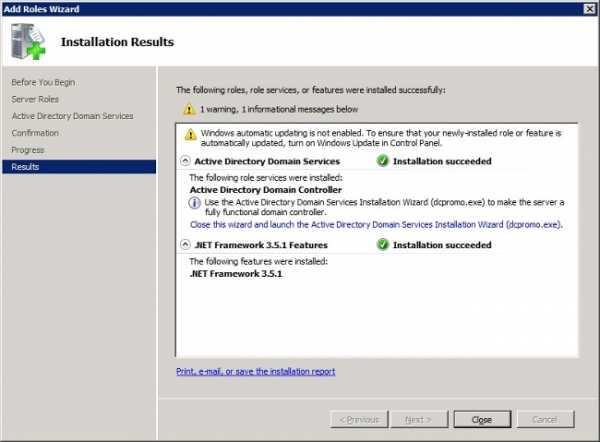

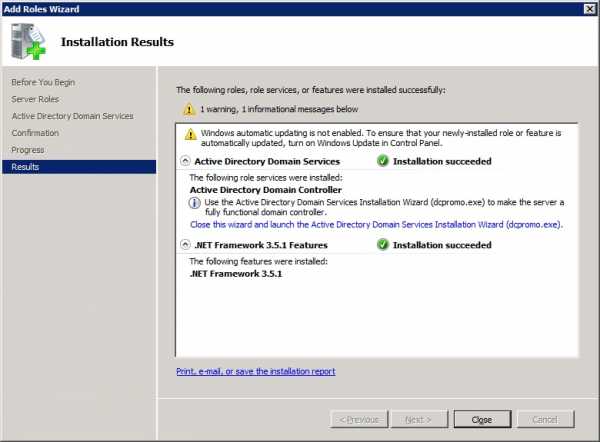

После чего получаем окно уведомления, об установленной роли:

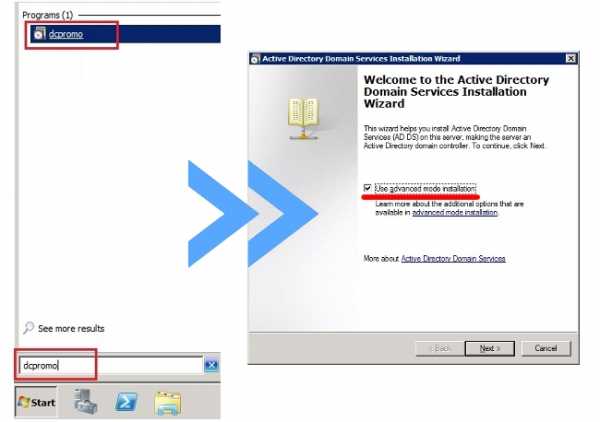

После установки роли контролера домена, приступим к установке самого контролера.

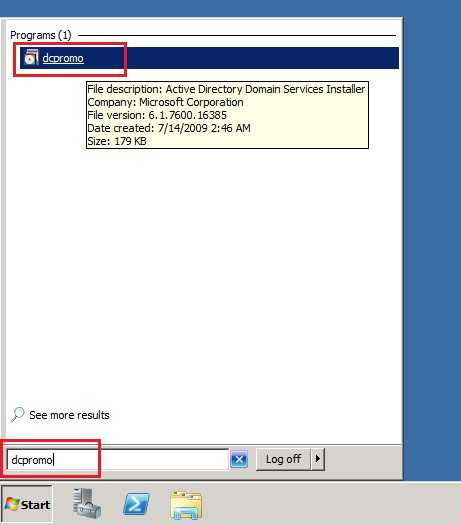

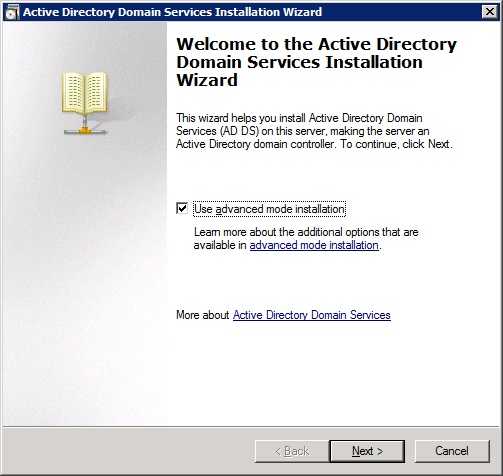

Нажимаем «Пуск» в поле поиска программ вводим название мастера DCPromo, запускаем его и ставим галочку для расширенных настроек установки:

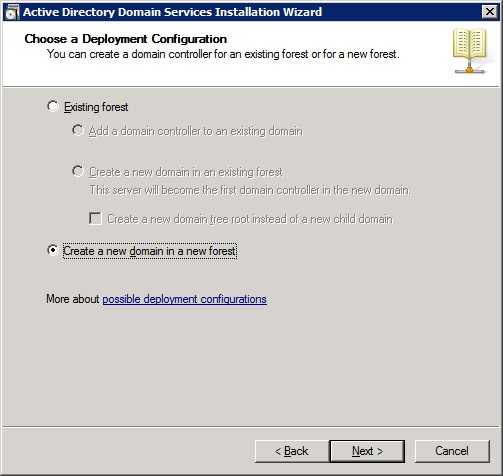

Жмем «Next» из предложенных вариантов выбираем создание нового домена и леса.

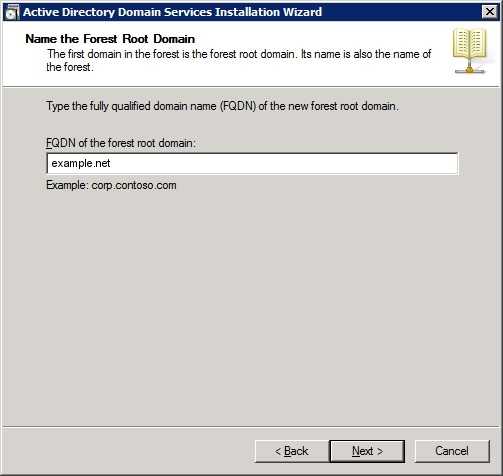

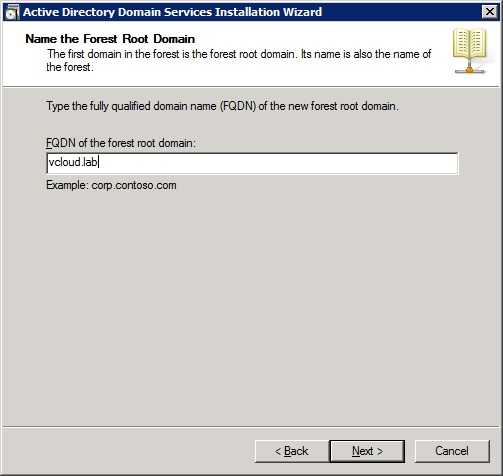

Вводим имя домена, например, example.net.

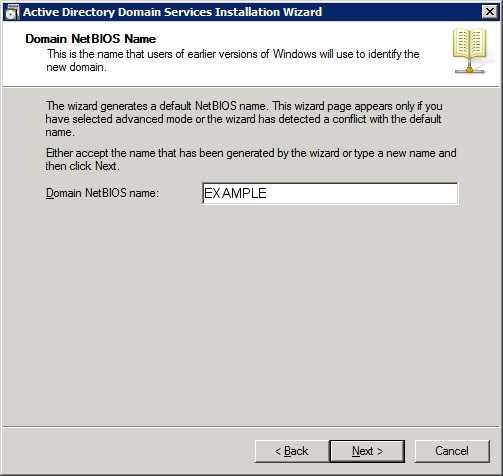

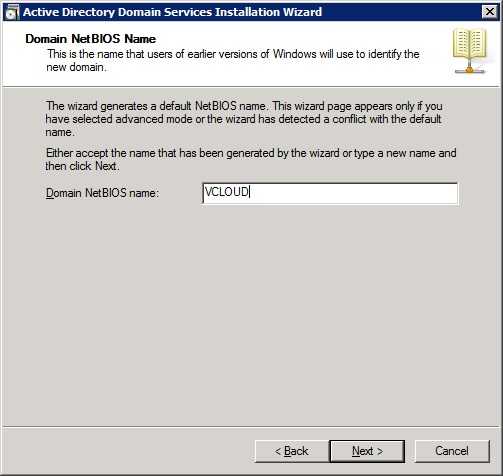

Пишем NetBIOS имя домена, без зоны:

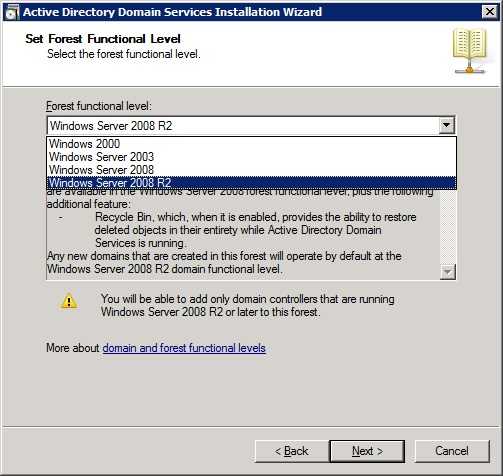

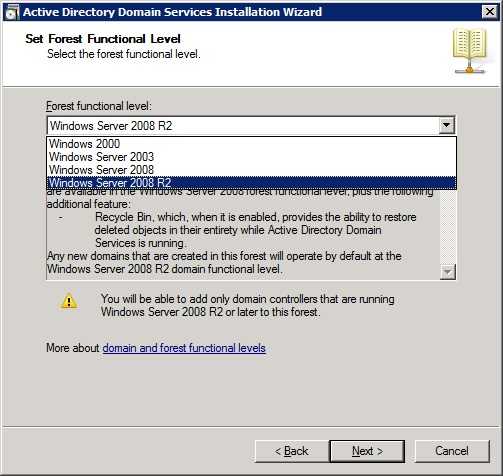

Выбираем функциональный уровень нашего домена:

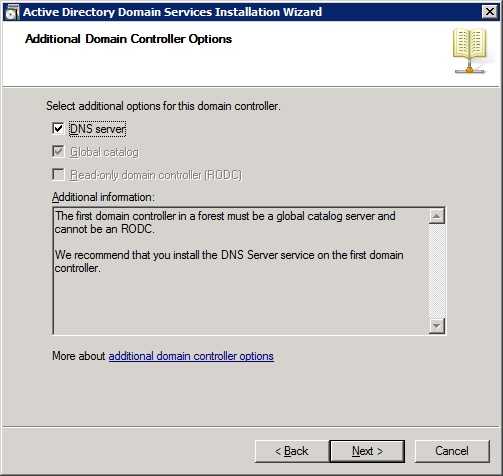

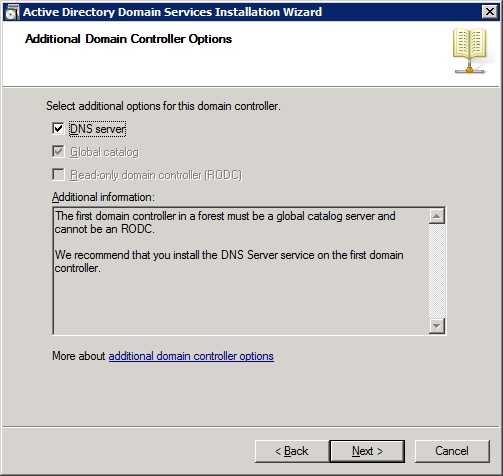

Ввиду особенностей функционирования контролера домена, устанавливаем также DNS-сервер.

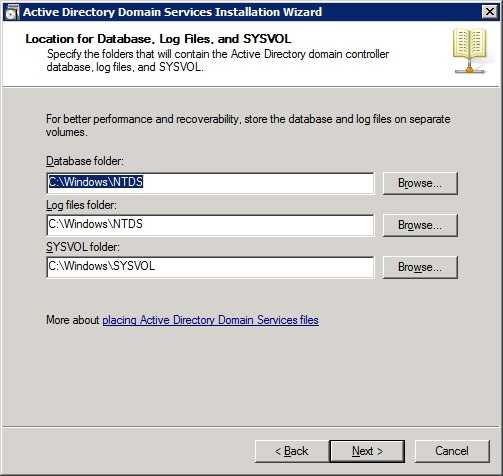

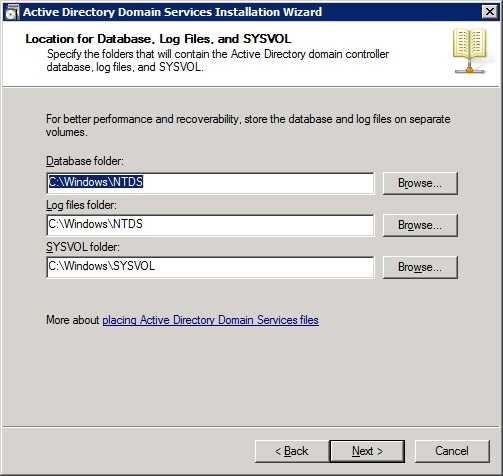

Расположения базы данных, файла логов, системного тома оставляем без изменений:

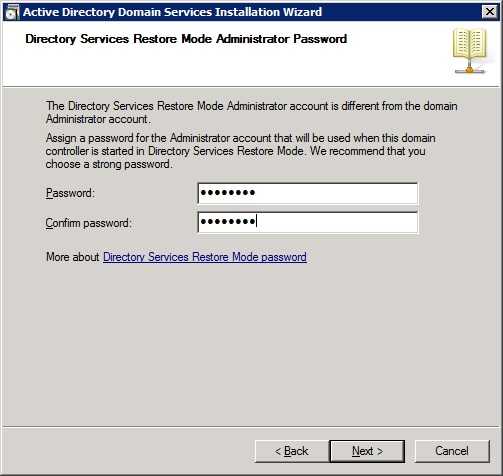

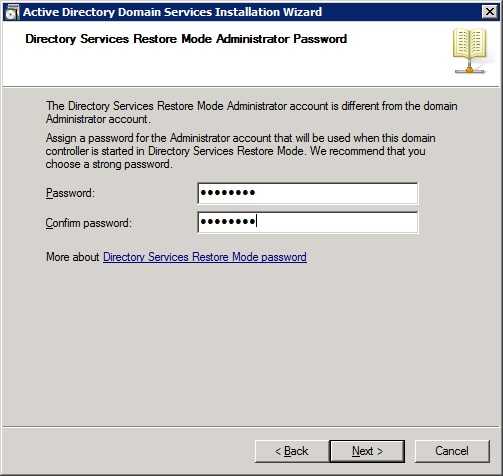

Вводим пароль администратора домена:

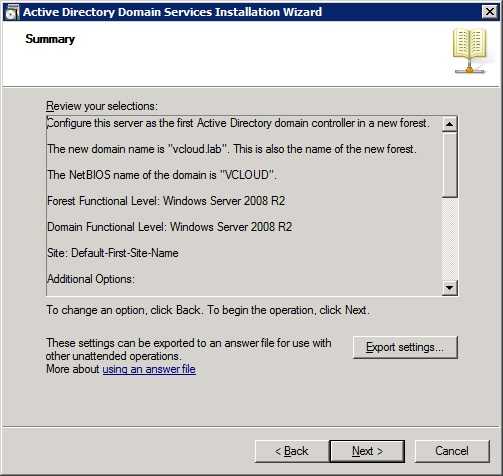

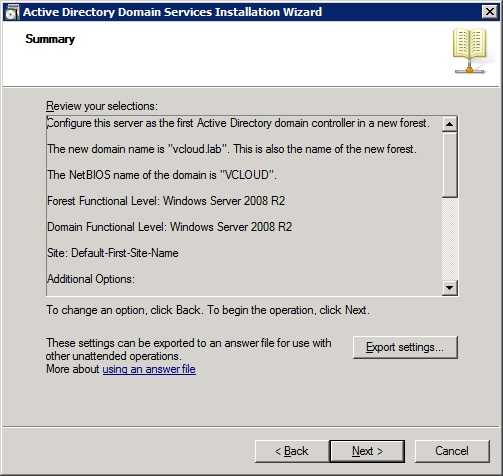

Проверяем правильность заполнения и если все в порядке жмем «Next».

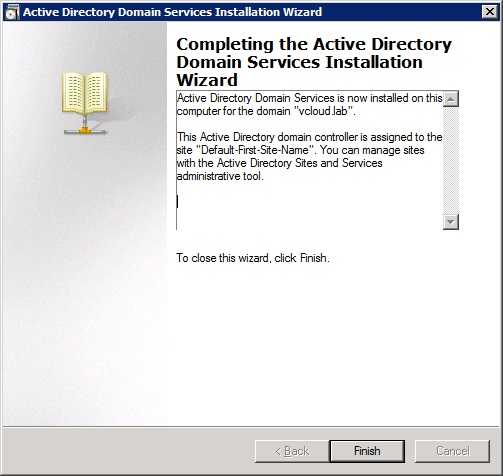

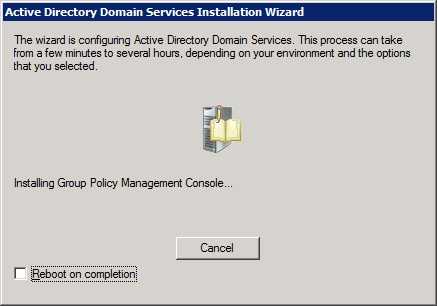

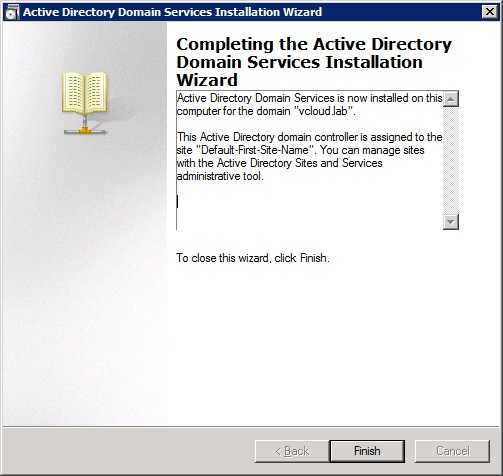

После этого пойдет процесс установки, в конце которого появится окно, которое сообщает, об успешной установке:

Далее необходимо перезагрузиться. На этом установка контролера домена Active Directory завершена.

Active Directory для чайников

5 (100%) 1 голос[ов]geek-nose.com

Основы работы с Active Directory: часть первая - установка и настройка компонентов

Давно собирался написать несколько статей по работе с Active Directory. Недавно в комментариях попросили помочь с данным вопросом и я решил что время пришло :))

Говорю сразу, особо глубоких познаний в этой теме у меня нет, поэтому, ничего нового вы здесь не увидите. Но для начинающих админов-виндузятников данная статья может послужить хорошим отправительным «пинком» для начала изучения данной системы каталогов.

Сам я давно отошел от администрирования винды, но по долгу службы (а занимаюсь я в основном виртуализацией) приходится часто настраивать много всяких вспомогательных сервисов от Microsoft (всякие там AD, DNS, MSSQL и т.п..).

В общем хорош болтать, перейдем к делу.

Рассматривать будем службы каталогов Active Directory на основе Windows 2008 R2 как наиболее распространенную в наше время.

Итак для установки роли лезем в Server Manager -> Add Roles:

Собсна выбираем интересующую нас роль — Active Directory Domain Services:

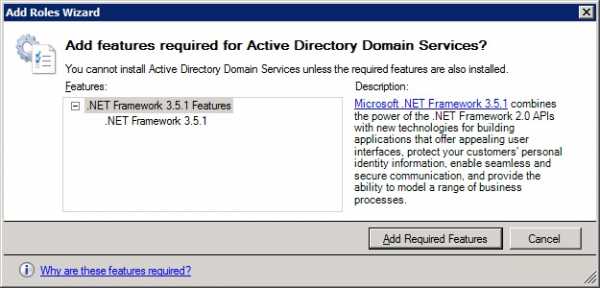

Добавляем .NET Framework, если нужен:

Начинаем установку:

Процесс пошел:

Установка завершена успешно, видим только предупреждение о том, что отключены обновления, (кому это важно — можем включить), а так ничего критического — нажимаем «Close«:

далее идем в меню «Пуск» и напускаем утилитку dcpromo, как нарисовано на картинке:

Отметим галочку «Use advanced mode installation» мы же профессионалы 8-)

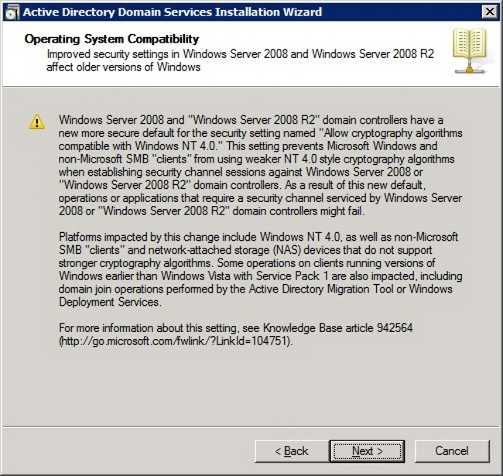

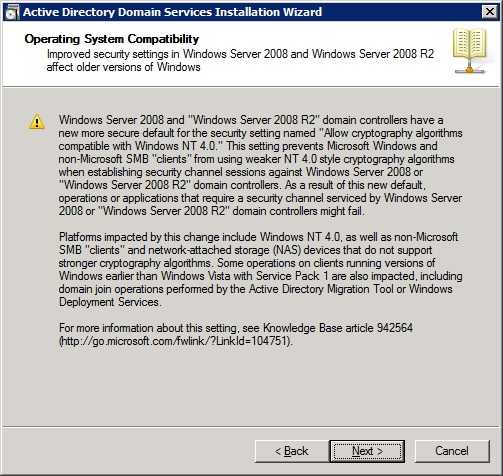

Читаем важное уведомление по поводу нового алгоритма шифрования и нажимаем «Next«:

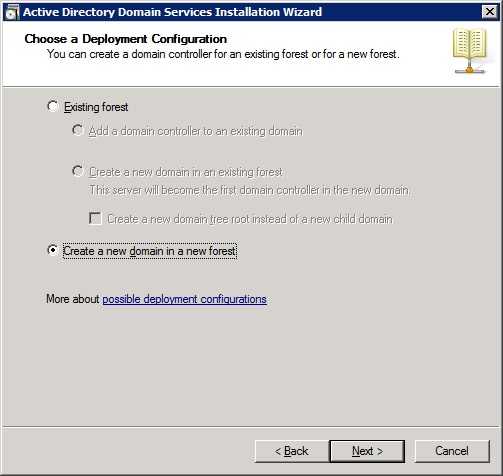

Предлагаются варианты: подключить наш контроллер домена к существующему домену, создать новый домен в существующем лесу, или создать новый лес и новый домен. Я выбираю последнее, т.к. ни леса, ни домена у меня еще нет:

Вводим имя домена. Если ваш контроллер домена не будет смотреть «наружу» и привязываться к внешней доменной зоне, то здесь можно написать какую-то бредовую зону типа «.local» или «.lab», что я собственно и сделал:

Нет времени объяснять, просто пишем имя домена без зоны :))

Выбираем функциональность нашего домена. У меня домен новый, поэтому я выбрал самую новую версию что бы насладиться всеми замечательными возможностями 2008 R2:

Какой же домен без DNS сервера:

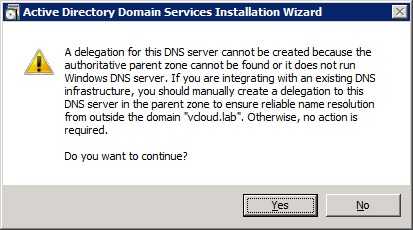

Матюки по поводу отсутствия родительской зоны. В нашем случае это нормально, т.к. мы не интегрируемся с внешним DNS-сервером:

Пути оставляем стандартные:

Вводим пароль администратора домена, который лучше всего не забыть и сохранить в тайне:

Еще раз все проверяем и жмем «Next«:

Процесс пошел:

Установка завершена жмем «Finish«:

Далее будет предложено перезагрузиться и после перезагрузки мы получим контроллер домена, готовый к употреблению.

Если на данном сервере работают пользователи (не администраторы) посредством удаленных рабочих столов (RDP), то после перезагрузки вас будет ожидать сюрприз — на контроллер домена, по-умолчанию имеют право подключаться только пользователи группы локальных администраторов и доменные админы.

О том, как это изменить я писал ранее.

На сегодня все, в следующий четверг поговорим о том, как всем этим счастьем управлять и рассмотрим основные инструменты администрирования.

Поделиться ссылкой:

hutpu4.net

Домен Active Directory - что это простыми словами, описание и отзывы

Любой начинающий пользователь, сталкиваясь с аббревиатурой AD, задается вопросом, что такое Active Directory? Active Directory — это служба каталогов, разработанная Microsoft для доменных сетей Windows. Входит в большинство операционных систем Windows Server, как набор процессов и сервисов. Первоначально служба занималась только централизованным управлением доменами. Однако, начиная с Windows Server 2008, AD стала наименованием для широкого спектра служб, связанных с идентификацией, основанных на каталогах. Это делает Active Directory для начинающих более оптимальной для изучения.

Базовое определение

Сервер, на котором работают доменные службы каталогов Active Directory, называется контроллером домена. Он аутентифицирует и авторизует всех пользователей и компьютеры в сетевом домене Windows, назначая и применяя политику безопасности для всех ПК, а также устанавливая или обновляя программное обеспечение. Например, когда пользователь входит в компьютер, включенный в домен Windows, Active Directory проверяет предоставленный пароль и определяет, является ли объект системным администратором или обычным пользователем. Также он позволяет управлять и хранить информацию, предоставляет механизмы аутентификации и авторизации и устанавливает структуру для развертывания других связанных сервисов: службы сертификации, федеративные и облегченные службы каталогов и управления правами.

В Active Directory используются протоколы LDAP версии 2 и 3, версия Kerberos от Microsoft и DNS.

Active Directory — что это? Простыми словами о сложном

Отслеживание данных сети — трудоемкая задача. Даже в небольших сетях пользователи, как правило, испытывают трудности с поиском сетевых файлов и принтеров. Без какого-либо каталога средними и крупными сетями невозможно управлять, и часто приходится сталкиваться с трудностями при поиске ресурсов.

Предыдущие версии Microsoft Windows включали службы, помогающие пользователям и администраторам находить данные. Сетевое окружение полезно во многих средах, но явным недостатком являются неудобный интерфейс и его непредсказуемость. WINS Manager и Server Manager могут использоваться для просмотра списка систем, но они не были доступны конечным пользователям. Администраторы использовали User Manager для добавления и удаления данных совершенно другого типа сетевого объекта. Эти приложения оказались неэффективными для работы в крупных сетях и вызывали вопрос, зачем в компании Active Directory?

Каталог, в самом общем смысле, представляет собой полный список объектов. Телефонная книга — это тип каталога, в котором хранится информация о людях, предприятиях и правительственных организациях, и обычно в них записывают имена, адреса и номера телефонов. Задаваясь вопросом, Active Directory — что это, простыми словами можно сказать, что эта технология похожа на справочник, но является гораздо более гибкой. AD хранит информацию об организациях, сайтах, системах, пользователях, общих ресурсах и любом другом сетевом объекте.

Введение в основные понятия Active Directory

Зачем организации нужна Active Directory? Как уже упоминалось во введении в Active Directory, служба хранит информацию о сетевых компонентах. В пособии «Active Directory для начинающих» говорится о том, что это позволяет клиентам находить объекты в своем пространстве имен. Этот термин (также называемый деревом консоли) относится к области, в которой может располагаться сетевой компонент. Например, оглавление книги создает пространство имен, в котором главы могут быть соотнесены к номерам страниц.

DNS — это дерево консоли, которое разрешает имена узлов IP-адресам, как телефонные книги предоставляют пространство имен для разрешения имен для номеров телефонов. А как это происходит в Active Directory? AD предоставляет дерево консоли для разрешения имен сетевых объектов самим объектам и может разрешить широкий спектр объектов, включая пользователей, системы и службы в сети.

Объекты и атрибуты

Все, что отслеживает Active Directory, считается объектом. Можно сказать простыми словами, что этим в Active Directory является любой пользователь, система, ресурс или служба. Общий объект терминов используется, поскольку AD способен отслеживать множество элементов, а многие объекты могут совместно использовать общие атрибуты. Что это значит?

Атрибуты описывают объекты в активный каталог Active Directory, например, все пользовательские объекты совместно используют атрибуты для хранения имени пользователя. Это касается и их описания. Системы также являются объектами, но у них есть отдельный набор атрибутов, который включает имя хоста, IP-адрес и местоположение.

Набор атрибутов, доступных для любого конкретного типа объекта, называется схемой. Она делает классы объектов отличными друг от друга. Информация о схеме фактически хранится в Active Directory. Что такое поведение протокола безопасности очень важно, говорит тот факт, что схема позволяет администраторам добавлять атрибуты к классам объектов и распределять их по сети во всех уголках домена без перезапуска любых контроллеров домена.

Контейнер и имя LDAP

Контейнер - это особый тип объекта, который используется для организации работы службы. Он не представляет собой физического объекта, как пользователь или система. Вместо этого он используется для группировки других элементов. Контейнерные объекты могут быть вложены в другие контейнеры.

У каждого элемента в AD есть имя. Это не те, к которым вы привыкли, например, Иван или Ольга. Это отличительные имена LDAP. Различающиеся имена LDAP сложны, но они позволяют идентифицировать любой объект внутри каталога однозначно, независимо от его типа.

Дерево терминов и сайт

Дерево терминов используется для описания набора объектов в Active Directory. Что это? Простыми словами это можно объяснить при помощи древовидной ассоциации. Когда контейнеры и объекты объединены иерархически, они имеют тенденцию формировать ветви — отсюда и название. Связанным термином является непрерывное поддерево, которое относится к неразрывному основному стволу дерева.

Продолжая метафорию, термин «лес» описывает совокупность, которая не является частью одного и того же пространства имен, но имеет общую схему, конфигурацию и глобальный каталог. Объекты в этих структурах доступны всем пользователям, если это позволяет безопасность. Организации, разделенные на несколько доменов, должны группировать деревья в один лес.

Сайт — это географическое местоположение, определенное в Active Directory. Сайты соответствуют логическим IP-подсетям и, как таковые, могут использоваться приложениями для поиска ближайшего сервера в сети. Использование информации сайта из Active Directory может значительно снизить трафик в глобальных сетях.

Управление Active Directory

Компонент оснастки Active Directory — пользователи. Это самый удобный инструмент для администрирования Active Directory. Он напрямую доступен из группы программ «Администрирование» в меню «Пуск». Он заменяет и улучшает работу диспетчера сервера и диспетчера пользователей из Windows NT 4.0.

Безопасность

Active Directory играет важную роль в будущем сетей Windows. Администраторы должны иметь возможность защищать свой каталог от злоумышленников и пользователей, одновременно делегируя задачи другим администраторам. Все это возможно с использованием модели безопасности Active Directory, которая связывает список управления доступом (ACL) с каждым атрибутом контейнера и объекта в каталоге.

Высокий уровень контроля позволяет администратору предоставлять отдельным пользователям и группам различные уровни разрешений для объектов и их свойств. Они могут даже добавлять атрибуты к объектам и скрывать эти атрибуты от определенных групп пользователей. Например, можно установить ACL, чтобы только менеджеры могли просматривать домашние телефоны других пользователей.

Делегированное администрирование

Концепцией, новой для Windows 2000 Server, является делегированное администрирование. Это позволяет назначать задачи другим пользователям, не предоставляя дополнительных прав доступа. Делегированное администрирование может быть назначено через определенные объекты или непрерывные поддеревья каталога. Это гораздо более эффективный метод предоставления полномочий по сетям.

Вместо назначения кому-либо всех глобальных прав администратора домена, пользователю могут быть даны разрешения только в рамках определенного поддерева. Active Directory поддерживает наследование, поэтому любые новые объекты наследуют ACL своего контейнера.

Термин «доверительные отношения»

Термин «доверительные отношения» по-прежнему используется, но доверительные отношения имеют разную функциональность. Не существует различия между односторонними и двусторонними трастами. Ведь все доверительные отношения Active Directory двунаправлены. Кроме того, все они являются транзитивными. Итак, если домен A доверяет домену B, а B доверяет C, тогда существует автоматические неявные доверительные отношения между доменом A и доменом C.

Аудит в Active Directory — что это простыми словами? Это функция безопасности, которая позволяет определить, кто пытается получить доступ к объектам, а также насколько эта попытка успешна.

Использование DNS (Domain Name System)

Система доменных имен, по-другому DNS, необходима для любой организации, подключенной к Интернету. DNS предоставляет разрешение имен между общими именами, такими как mspress.microsoft.com, и необработанные IP-адреса, которые используют компоненты сетевого уровня для связи.

Active Directory широко использует технологию DNS для поиска объектов. Это существенное изменение в сравнении с предыдущими операционными системами Windows, которые требуют, чтобы имена NetBIOS были разрешены IP-адресами, и полагаются на WINS или другую технику разрешения имен NetBIOS.

Active Directory работает лучше всего при использовании с DNS-серверами под управлением Windows 2000. Microsoft упростила для администраторов переход на DNS-серверы под управлением Windows 2000 путем предоставления мастеров миграции, которые управляют администратором через этот процесс.

Могут использоваться другие DNS-серверы. Однако в этом случае администраторы должны будут тратить больше времени на управление базами данных DNS. В чем заключаются нюансы? Если вы решите не использовать DNS-серверы под управлением Windows 2000, вы должны убедиться, что ваши DNS-серверы соответствуют новому протоколу динамического обновления DNS. Серверы полагаются на динамическое обновление своих записей, чтобы найти контроллеры домена. Это неудобно. Ведь, если динамическое обновление не поддерживается, обновлять базы данных приходится вручную.

Домены Windows и интернет-домены теперь полностью совместимы. Например, имя, такое как mspress.microsoft.com, будет определять контроллеры домена Active Directory, ответственные за домен, поэтому любой клиент с DNS-доступом может найти контроллер домена. Клиенты могут использовать разрешение DNS для поиска любого количества услуг, поскольку серверы Active Directory публикуют список адресов в DNS с использованием новых функций динамического обновления. Эти данные определяются как домен и публикуются через записи ресурсов службы. SRV RR следуют формату service.protocol.domain.

Серверы Active Directory предоставляют службу LDAP для размещения объекта, а LDAP использует TCP как базовый протокол транспортного уровня. Поэтому клиент, который ищет сервер Active Directory в домене mspress.microsoft.com, будет искать запись DNS для ldap.tcp.mspress.microsoft.com.

Глобальный каталог

Active Directory предоставляет глобальный каталог (GC) и предоставляет единственный источник для поиска любого объекта в сети организации.

Глобальный каталог — это сервис в Windows 2000 Server, который позволяет пользователям находить любые объекты, которым был предоставлен доступ. Эта функциональность намного превосходит возможности приложения Find Computer, включенного в предыдущие версии Windows. Ведь пользователи могут искать любой объект в Active Directory: серверы, принтеры, пользователей и приложения.

fb.ru

Как установить и настроить Active Directory

Active Directory представляет собой службы для системного управления. Они являются намного лучшей альтернативой локальным группам и позволяют создать компьютерные сети с эффективным управлением и надёжной защитой данных.

Если вы не сталкивались ранее с понятием Active Directory и не знаете, как работают такие службы, эта статья для вас. Давайте разберёмся, что означает данное понятие, в чём преимущества подобных баз данных и как создать и настроить их для первоначального пользования.

Active Directory — что это простыми словами

Active Directory — это очень удобный способ системного управления. С помощью Active Directory можно эффективно управлять данными.

Указанные службы позволяют создать единую базу данных под управлением контроллеров домена. Если вы владеете предприятием, руководите офисом, в общем, контролируете деятельность множества людей, которых нужно объединить, вам пригодится такой домен.

В него включаются все объекты — компьютеры, принтеры, факсы, учётные записи пользователей и прочее. Сумма доменов, на которых расположены данные, именуется «лесом». База Active Directory — это доменная среда, где количество объектов может составлять до 2 миллиардов. Представляете эти масштабы?

То есть, при помощи такого «леса» или базы данных можно соединить большое количество сотрудников и оборудования в офисе, причём без привязки к месту — в службах могут быть соединены и другие юзеры, например, из офиса компании в другом городе.

Кроме того, в рамках служб Active Directory создаются и объединяются несколько доменов — чем больше компания, тем больше средств необходимо для контроля её техники в рамках базы данных.

Далее, при создании такой сети определяется один контролирующий домен, и даже при последующем наличии других доменов первоначальный по-прежнему остаётся «родительским» — то есть только он имеет полный доступ к управлению информацией.

Где хранятся эти данные, и чем обеспечивается существование доменов? Чтобы создать Active Directory, используются контроллеры. Обычно их ставится два — если с одним что-то произойдёт, информация будет сохранена на втором контроллере.

Ещё один вариант использования базы — если, например, ваша компания сотрудничает с другой, и вам предстоит выполнить общий проект. В таком случае может потребоваться доступ посторонних личностей к файлам домена, и здесь можно настроить своего рода «отношения» между двумя разными «лесами», открыть доступ к требуемой информации, не рискуя безопасностью остальных данных.

В общем, Active Directory является средством для создания базы данных в рамках определённой структуры, независимо от её размеров. Пользователи и вся техника объединяются в один «лес», создаются домены, которые размещаются на контроллерах.

Ещё целесообразно уточнить — работа служб возможна исключительно на устройствах с серверными системами Windows. Помимо этого, на контроллерах создаётся 3-4 сервера DNS. Они обслуживают основную зону домена, а в случае, когда один из них выходит из строя, его заменяют прочие серверы.

После краткого обзора Active Directory для чайников, вас закономерно интересует вопрос — зачем менять локальную группу на целую базу данных? Естественно, здесь поле возможностей в разы шире, а чтобы выяснить другие отличия данных служб для системного управления, давайте детальнее рассмотрим их преимущества.

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи, требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

Далее, чтобы изменить пароль на одной учётной записи, для этого необходимо менять его на остальных ПК и серверах. Логично, что при большем количестве пользователей требуется более продуманное решение.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы — «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации — если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах — при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу — эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory — весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес — 192.168.10.252 , маска подсети — 255.255.255.0, основной подшлюз — 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» — другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

- Запустится мастер, но первое окно с описанием можно пропустить.

- Отметьте строку «Установка ролей и компонентов», перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить — для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов — примите его.

- После вам предложат установить другие компоненты — если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб — прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить — проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё — службы загружены на ваш компьютер.

Настройка Active Directory

Для настройки доменной службы вам нужно сделать следующее:

- Запустите одноимённый мастер настройки.

- Кликните на жёлтый указатель вверху окна и выберите «Повысить роль сервера до уровня контроллера домена».

- Нажмите на добавление нового «леса» и создайте имя для корневого домена, затем кликните «Далее».

- Укажите режимы работы «леса» и домена — чаще всего они совпадают.

- Придумайте пароль, но обязательно запомните его. Перейдите далее.

- После этого вы можете увидеть предупреждение о том, что домен не делегирован, и предложение проверить имя домена — можете пропустить эти шаги.

- В следующем окне можно изменить путь к каталогам с базами данных — сделайте это, если они вам не подходят.

- Теперь вы увидите все параметры, которые собираетесь установить — просмотрите, правильно ли выбрали их, и идите дальше.

- Приложение проверит, выполняются ли предварительные требования, и если замечаний нет, или они некритичны, жмите «Установить».

- После окончания инсталляции ПК самостоятельно перегрузиться.

Ещё вам может быть интересно, как добавить юзера в базу данных. Для этого воспользуйтесь меню «Пользователи или компьютеры Active Directory», которое вы найдёте в разделе «Администрирование» в панели управления, или эксплуатируйте меню настроек базы данных.

Чтобы добавить нового юзера, нажмите правой клавишей по названию домена, выберите «Создать», после «Подразделение». Перед вами появится окно, где нужно ввести имя нового подразделения — оно служит папкой, куда вы можете собирать пользователей по разным отделам. Таким же образом вы позже создадите ещё несколько подразделений и грамотно разместите всех сотрудников.

Далее, когда вы создали имя подразделения, нажмите на него правой клавишей мыши и выберите «Создать», после — «Пользователь». Теперь осталось только ввести необходимые данные и поставить настройки доступа для юзера.

Когда новый профиль будет создан, нажмите на него, выбрав контекстное меню, и откройте «Свойства». Во вкладке «Учётная запись» удалите отметку напротив «Заблокировать…». На этом всё.

Общий вывод таков — Active Directory это мощный и полезный инструмент для системного управления, который поможет объединить все компьютеры сотрудников в одну команду. С помощью служб можно создать защищённую базу данных и существенно оптимизировать работу и синхронизацию информации между всеми пользователями. Если деятельность вашей компании и любого другого места работы связана с электронными вычислительными машинами и сетью, вам нужно объединять учётные записи и следить за работой и конфиденциальностью, установка базы данных на основе Active Directory станет отличным решением.

nastroyvse.ru

Good Practice по настройке небольшой локальной сети на базе Active Directory / Хабр

В своей работе мне не раз приходилось сталкиваться с вроде бы работающими сетками, но в которых любой незначительный инцидент мог вылиться в часы простоя на ровном месте. Сдох КД? Не беда, у нас есть второй. Как шары не открываются? Почему шлюз не пингуется? А, на том КД был единственный DHCP-сервер и теперь все отпали.В данной статье я постараюсь описать правильные, с моей точки зрения, решения по созданию инфраструктуры сети малого предприятия. И конечно, данная статья отражает личный good practice автора и может отличаться от идеалов читателя. Итак. Мы имеем в активе до 100 клиентов. Все стандартно, пользователи ходят в интернет, шлют почту, пользуются файловыми хранилищами, работают в 1с, хотят более крутой компьютер и пытаются ловить вирусы. И да, облака мы пока не умеем.

Пара столпов практически любой инфраструктуры,

а далее мы с вами пробежимся по очевидным и не очень нюансам. Кстати, повторяю, у нас малый-средний бизнес, не усугубляйте. Сохранность данных. «В серверную попал фугас». Если к вам в серверную попал фугас, то вероятнее всего сохранность данных будет интересовать вас в последнюю очередь. Намного более вероятно, что 31 декабря трубу сверху прорвало, от этого там случился пожар и провалился пол. — Данные — наше всё. Один из серверов резервного копирования должен находиться вне серверной. Это спасательный круг. Пусть даже на нем лежит только самое важное, за сутки-двое можно снова купить-арендовать сервера и развернуть рабочую инфраструктуру. Безвозвратно потерянную базу 1с вам не удастся восстановить уже никогда. Между прочим, старичок а-ля P4-2400/1024 с правильно организованными бекапами обычно справляется.Мониторинг. «01.01.2013 02:24 | From: Zabbix | Subject: Nuclear launch detected!» Вы прекрасно проводите время отмечая Новый Год в кругу друзей. Кстати, не только вы, сторож здания где вы арендуете помещения тоже времени зря не теряет. Таким образом, залитое водой сгоревшее помещение будет с утра приятным бонусом к вашей больной голове в Счастливом Новом Году. — Если что-то идет не так вы просто обязаны узнать об этом первым. Те же SMS-оповещения о критически событиях — это норма. Кстати, если с утра через 5 минут после прозвеневшего будильника вам не отписался сервер мониторинга, пора бить тревогу. Ведь сервер который следит за сервером мониторинга тоже ничего не написал. А вообще, ничего страшного, у вас есть сервер резервного копирования вне серверной, который все же написал вам, что потерял всех, но сам в строю.План восстановления. «Спокойно, Казладоев, сядем усе!» Это самый страшный Новый Год в вашей практике. Да, получив смс и оценив ситуацию, пожарных вызвали сразу, и приехали они почти за 5 минут, и потушили быстро. Вот только все равно одна часть серверной обгорела, вторая была залита пеной, а третья провалилась в итоге под пол. — Вранье, конечно. Это не самый приятный, но и не самый страшный Новый Год. Да, вас ждет напряженная неделя, но благодаря четкому плану вы знаете с чего начинать и что делать. Рекомендую в плане disaster recovery расписывать все досконально подробно, включая консольные команды. Если потребуется восстановить какой-нибудь MySQL-сервер, настроенный три года назад, врят ли вы вспомните какой-то незначительный нюанс на который в итоге придется потратить пол дня. Кстати, все пойдет несколько не так как вы планировали, возможно даже совсем не так, будьте к этому готовы.Теперь к основам сети на AD.

Я не собираюсь расписывать преимущества кластеризации и прочих LiveMigration. У нас малое предприятие и денег на vMotion-ы нет. Врочем и не надо, большинство сервисов прекрасно резервируются «из коробки». Ниже не будет хау-ту по настройке, но я постараюсь дать верное направление для самоизучения.- Active Directory. Контроллера домена должно быть два, физически на разных железяках. Кстати, Microsoft не рекомендует (не рекомендовало) делать все КД в виртуальных машинах, т.е. хотя бы один КД должен быть чисто железным. В общем-то это ерунда, на разных физических хостах можно делать разные КД, только выполните общие рекомендации Майкрософт по настройке КД в виртуальной среде. Кстати, не забудьте хранить GC на обоих контроллерах домена.

- DNS — это просто основа. Если у вас криво работает Служба Доменных Имен, вы будете постоянно огребать косяки на ровном месте. DNS-серверов должно быть минимум два и для этого нам вполне подойдут КД. И вопреки рекомендациям «Анализатора соответствиям рекомендациям» на самих КД я советую указывать мастером самого себя. И вот еще что, забудьте про практику прописывания серверов на клиентах по IP-адресам: если это NTP-сервер, то клиенты должны знать его как ntp.company.xyz, если это прокси, то что-то типа gate.company.xyz, ну в общем понятно. Кстати, это может быть один и тот же сервер с именмем srv0.domain.xyz, но с разными CNAME. При расширении или перемещении сервисов это очень поможет.

- NTP-сервер, следующий за DNS. Ваши КД всегда должны отдавать точное время. Спасибо foxmuldercp за совет

- DHCP-сервера должно быть тоже два. На этих же самых КД, вполне рабочая схема. Только настраивайте так, чтобы диапазоны выдачи не пересекались, но чтобы кажыдй DHCP мог покрыть весь парк машин. И да, пусть каждый DHCP-сервер выдает первым DNS-сервером тоже себя. Думаю, понятно, почему.

- Файловый сервер. Тут тоже все легко. Делаем DFS с репликацией, на тех же КД. А вообще, репликация даже не при чем, просто всегда прописывайте ссылки на шары через DFS, старайтесь придерживаться этой практики по отношению ко всем файловым ресурсам. Когда понадобится перенести шару в новое место, просто переносите шару и меняете ссылку в DFS. Клиент, может, вообще ничего и не заметит.

- MSSQL-сервер 1с. Это уже не просто. И дорого. У вас отчасти большая база, а держать резервный SQL-сервер непозволительно. Эту штуку отрезервировать не получится, в любом случае нужен новый инстанс, который стоит денег. Бекапы — наше все, ничего страшного. Продумайте где вы сможете по-быстрому развернуть временный сервер СУБД. Кстати, есть бесплатный MSSQL Express с ограничением на размер базы, может быть вам его хватит перебиться.

- Шлюз. Linux и прочие FreeBSD. Как бы не было неприятно, но на TMG и прочие керио денег нет. Все равно придется разбираться в iptables. Тут могу дать однозначный совет — дружишь с OSI — проблем не будет, не дружишь — проблемы будут и с керио. Кстати, если вы считаете, что вы админ и не знаете, в чем разница между фреймом и кадром, то вам будет тяжело.

- Безопасность. Очень обширная тема, поэтому следующие пункты про этот интимный вопрос. Юзеры должны работать под Пользователями домена. Любое, подчеркиваю, любое приложение можно настроить для работы в среде с ограниченными правами. Иногда достаточно добавить права на запись в каталог с установленной программой и внутри запретить запись исполняемых файлов. Иногда для выяснения особенностей потребуется мониторить реестр и файловую систему. Иногда захочется забить и выдать админские права. Иногда это целесообразно. Выбирать вам, но не отключайте UAC никогда. Да и вы, сидя за рабочим местом, максимум должны обладать правами локального админа над всеми рабочими станциями, ни в коем случе не админ домена. При необходимости рулите серверами через терминал.

- Учетные записи. Про пользователей я промолчу, думаю понятно, что один аккаунт на одного юзера. Но не все понимают, что под каждый сервис должна быть своя учетная запись. К примеру, MSSQL, работающему в среде AD нафиг не нужны права админа домена. Создайте обычный пользовательский аккаунт и при установке СУБД укажите его. Инсталлятор сам пропишет нужные права и все будет прекрасно работать. И так почти с любыми сервисами. Если какой-нибудь openfire для подключения к AD просит указать admin account — это одно название, ему нужно всего лишь читать службу каталогов.

- Обновление ПО. Разверните WSUS и не забывайте хотя-бы по вторым средам месяца заходить и проверять наличие новых обновлений. Выделите 10-15 машин из вашего парка и включите в тестовую группу. Новые обновления проверяйте именно на этой группе, а когда не обнаружите косяков, разворачивайте всем. Кстати, вот тут есть инфа как обновлять любой софт через WSUS.

- Антивирус. Должен работать, а вы должны его контролировать. Про мониторинг я писал в начале.

- СКС. Очень больная тема для многих учреждений. Тут совет только один. Если делаете сами, то делайте как для себя, в любом другом случае докажите руководству, что вашей компании жизненно необходимо предоставить работы на аутсорс. Помните, следующий админ может легко найти ваше место жительства.

habr.com

Active directory | Настройка серверов windows и linux

Добрый день уважаемые читатели и подписчики, что то я вам давно не рассказывал про домены Windows, сегодня я это исправлю и мы разберем такую фундаментальную тему, как правильно назвать домен active directory, так как от этого будет дальнейшее, правильное функцианирование ваших сервисов, и вы уменьшите себе количество проблем, которые могли бы возникнуть при неправильном имени доменных служб.

Добрый день уважаемые читатели, продолжаем наш с вами траблшутинг Active Directory в Windows Server 2012 R2, ранее я вам рассказывал, о таких ошибках как ошибка 1722 сервер RPC не доступен на контроллере домена и ошибку 14550 DfsSvc и netlogon 5781, все они не давали нормальной репликации базы данных и групповых политик в домене, что не есть хорошо, мы с ними разобрались, через какое то время при репликации, снова возникла новая ошибка, с текстом: 1818 удаленный вызов процедуры был отменен, давайте смотреть в чем дело и как это решается.

Добрый день уважаемые читатели блога, в прошлых статьях мы с вами разобрали как установить AD и создать свой домен. Как и все службы Active Directory подвержена внешним и внутренним факторам, которые могут привести к появлению ошибок в ее работе и тем самым создать системному администратору дополнительные трудности, вплоть до полной остановки вашего домена. Сегодня я хочу с вами поговорить, о такой ошибке, как NETLOGON 5723, не удалось установить сеанс с компьютером, мы разберем ее причины и их устранение.

Добрый день уважаемые читатели и подписчики, в прошлый раз мы с вами устраняли проблему в Active Directory, а именно ошибку 14550 DfsSvc и netlogon 5781 на контроллере домена, сегодня же продолжается эпопея с продолжением этих ошибок, а именно от них мы избавились, но прилетели новые: Ошибка 1722. Сервер RPC и за последние 24 часа после предоставления SYSVOL в общий доступ зафиксированы предупреждения или сообщения об ошибках. Сбои при репликации SYSVOL могут стать причиной проблем групповой политики. Давайте разбираться в чем дело.

Добрый день уважаемые читатели, в прошлый раз мы с вами решали ошибку: an error occurred while attempting to read the boot configuration data, на сервере, восстанавливая его нормальную загрузку. Сегодня переключим свое внимание на Active Directory, а именно рассмотрим как и из-за чего выскакивают ошибки: 14550 и netlogon 5781 на контроллере домена Windows Server 2012 R2. После переноса одного контроллера домена из одного сайта в другой.

Добрый день уважаемые читатели, сегодня мы продолжим изучение Active Directory, а точнее его сущностей. Под сущностью понимается некий объект, в нашем случае это учетная запись пользователя, но их список куда больше. Наша сегодняшняя задача изучить как узнать sid пользователя windows в домене.

Добрый день, уважаемые читатели, мы с вами продолжаем изучение доменных сетей, и сегодня коснемся темы, где поговорим про секьюрность, куда же без нее и на повестке дня безопасность принтеров в Active Directory. Если кто не в курсе их так же нужно защищать, от внешнего влияния. Можете поискать на хабре статью, о том, как хакеры, шутки ради печатали на них кучу бессмысленного текста и проникали в локальные сети компаний, советую отнестись к этой ситуации серьезно, так как будет очень нелепо потом объяснять руководству, что вас взломали из-за принтера.

Всем привет, сегодня расскажу как можно попасть на компьютер в домене Adctive Directory, у которого при попытке залогиниться выскакивает сообщение отсутствуют серверы которые могли бы обработать запрос на вход в сеть, в итоге вы не можете на него попасть и естественно выполнить задачу. Бывает такое, при первой попытке авторизации, или же после того как вы сходили на обед, а возвратившись с него вы обнаружили свою проблему. Думаю для начинающих системных администраторов это будет полезно, будет большее понимание как это работает и как это чинить.

pyatilistnik.org

Active Directory от простого к сложному. ЧастьI - Active Directory - Каталог статей

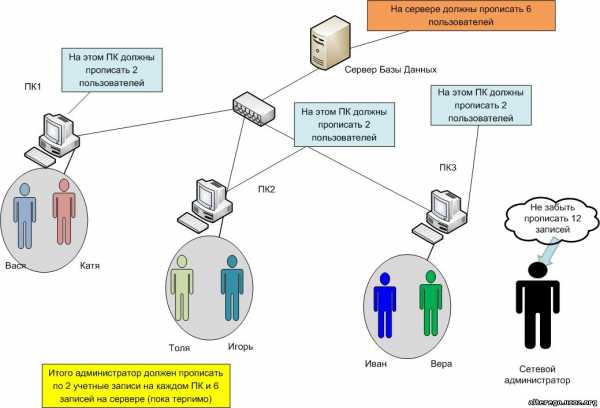

| Часть I. Свободное изложение про это... Давайте постепенно будем разбирать такое понятие как ActiveDirectory(AD) или я буду писать АД что бы не менять раскладку клавиатуры, а то постоянно забываю переключатся. Итак, что такое ActiveDirectory? Что бы понять это «понятие», и почему не только Микрософт но и другие производители операционных систем сделали такое же «фишку» в своих операционных системах( Novell службу каталогов NDS), начнем с истории. Почему с истории, да потому что тогда станет ясно, что сама жизнь указала на создание такого механизма или лучше скажем так – «не от хорошей жизни» специалисты создали такую «фишку». Я называю пока ActiveDirectory«фишкой», так как предположим, что пока Вы, читатели, не знаете что это за зверь такой ActiveDirectory. По ходу изложения мы будем излагаться все профессиональнее. Предположим у нас три компа и один сервер. В дальнейшем, что бы не забыть, я буду обозначать компы - ПК от словосочетания персональный компьютер или PC. Так вот, у нас три компа, и три пользователя. Пока все нормально, но вот наша контора начала расширятся и набрали еще трех сотрудников, а комов пока не купили, экономят шефы. Итого у нас есть сеть из 3 ПК и 6 пользователей, которые пока работают попарно по двое на каждом ПК. Получится такая картина как на рисунке 1.

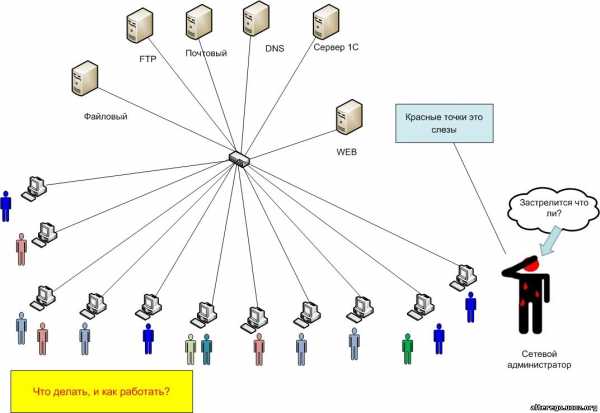

Рисунок 1. То есть, при появление в компании новых сотрудников и с учетом того что сотрудники будут строго работать только за тех ПК которых за ними укреплены то в этом случае администратор прописывает каждого сотрудника на свой ПК. Исходя из рисунка 1 сетевой администратор прописывает на ПК1 учетные записи для пользователей Вася и Катя, на ПК2 – Толю и Игоря, а на ПК3 – Ивана и Веру (как он это делает конкретно, мы рассмотрим позже). И еще ему надо прописать этих всех пользователей в количестве 6 штук на сервере что бы пользователи могли получить доступ к серверу базы данных. Так что пока терпимо, так как пользователей не так уж и много. И только прописал пользователей админ, и сел попить пив….простите кофе после праведных трудов, как новое указание от «всевышних». Надо что бы не привязывать пользователей к строго определенному компьютеру, а позволить им работать за любым компьютером. И оплакивая свою несчастную жизнь админ понурив голову, идет и прописывает всех пользователей на всех компьютеров. И если раньше, когда за определенным компьютером работал определенный пользователь или пользователей, то исходя из нашей придуманной конторы на рисунке 1, на каждом компьютере было по две учетные записи. То теперь на каждом компьютере должны быть по 6 прописанных пользователей. Для тех кто не понимает что такое прописать пользователя – объясняю, вспомните если Вы конечно видели компьютеры, что иногда после того как вы включили компьютер, от Вас требуют какой-то «пароль», и Вы его спрашиваете у хозяина ПК и он «пароль» как правило цифра 1 (это шутка, кто не понял, вернитесь после прочтения всех статьей и дико посмейтесь, над ламерами), и только после ввода пароля Вас пускают работать на компьютере. А требование ввести пароль не появляется при покупки компьютера, а специально прописывается сетевым администратором. И делается это для того что бы у каждого пользователя было свое собственное рабочее пространство, со своими «штучками» (под "штучками" пока что можете понимать какой фон рабочего стола у вас будет, какие программы будут доступны только вам и некому больше,и пока хватит) и еще это делается исхода из требований безопасности. И ХРАНЯТСЯ ВСЕ ЭТИ «пароли» ЛОКАЛЬНО, то есть на том ПК на котором они были прописаны (когда нет централизованного хранилища или AD, но об этом позже). Только еще прошу запомнит что учетные записи еще называются «АКАУНТАМИ». Все! - хватит для начала про учетные записи, так как я еще не сказал про «логин» и еще больше, Вас запутаю, но всему свое время и мы еще поговорим об Active Directory «по взрослому». Итак, вернемся к нашему админу. Он идет и прописывает на каждом ПК всех сотрудников конторы. Тоже пока что не страшно. А вот уже начинаются «мраки». В нашу контору взяли на работу еще сотрудников, и купили еще серверов и кучу компьютеров. Смотрите рисунок 2.

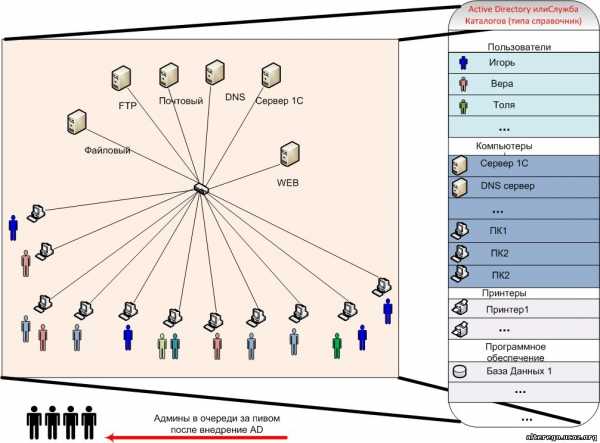

Рисунок 2. И тут понял админ что ему «крышка». Как стольких прописать, настроить, разрешить, одним словом – как все это «блин» администрировать. Решил сперва застрелится, что бы не мучится. Это же ад, а не работа. Но перед смертью решил написать Билу Гейтцу письмо. Пусть и у него совесть помучается. Ну написал что так мол и так, когда было пару компов и пару пользователей, еще ничего, а когда сеть и количество пользователей в сети, а еще и количество серверов выросло то просто стало невозможно работать так как просто невозможно при таком стечении обстоятельств администрировать что либо вообще. Каждый пользователь грозится расправой когда в сотый раз на дню регистрируется на определенный сервер куда ему нужно, а так же что ничего не может найти в сети конторы. Шефы звереют от того что некоторые просматривают их любовную переписку. И так далее…(тут пропускаю). Так что прощай брат Бил..цема, цема и не поминай лихом админа Васю Пупкина. Получил Бил письмо по мылу, прочитал его, и так ему стало жалко админа Васю Пупкина, уронил слезу, и написал – продержись браток еще чуть, чуть. Всем Микрософтом выезжаем на помощь. И вот так появилось в помощь сетевым администраторов такой инструмент как ActiveDirectory. То есть сама жизнь продиктовало необходимость в создание инструмента, который облегчало работу пользователей и сетевым администраторам в повседневной жизни. После того как Бил помог Васи Пупкину, акаунты (учетные записи) стали хранится централизовано, то есть в одном месте и отпало необходимость прописывать пользователей на каждом ПК и на каждом сервере в нашей сети, а пользователям достаточно один раз зарегистрироваться в сети и больше не надо регится на каждом сервере куда он хочет попасть.Красота. Да и вообще, все что есть у нас в сети ActiveDirectory хранит в одном месте, централизованно,а еще позволяет "пущать" и "не пущать" наглых пользователей куда попало, и позволяет так же управлять (администрировать) всем что есть у нас в сети, не затрачивая дополнительные ресурсы, как в плане взятия на работу еще админов, так и в плане покупки дополнительных средств от сторонних производителей для администрирования сети и объектов находящихся в ней. И вручил Бил от имени Мелкосовта персонально Васи такой инструмент как ActiveDirectory. И начал Вася с ним работать и увидел что это хорошо. И что у нас получилось с внедрением такого понятия как ActiveDirectory или как еще его называют – Службой каталогов. Смотрим рисунок 3.

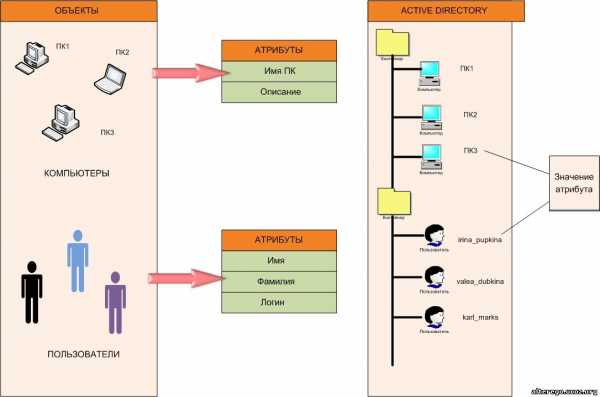

Рисунок 3. А теперь давайте поговорим по взрослому. Каталог (directory) — называется совокупность информации об объектах, которые тем или иным способом связаны друг с другом. То есть это какой-то информационный ресурс, используемый для хранения информации о каком-либо объекте. К примеру самый простой и исторический каталог, это такая тетрадка в которой некий гражданин записывает своих должников. Или более современный пример - телефонный справочник содержащий информацию об абонентах телефонной сети. В файловой системе каталоги (директории, папки) хранят информацию о файлах, связанные между собой тем или иным способом, к примеру, все файлы из папки такой-то -это эротические рассказы. В нашей сети в каталоге может храниться информация об объектах нашей сети. Это могут быть принтеры, компьютеры, пользователи, программные продукты и различные базы данных которые есть у нас в сети. Главная «фишка» или задача здесь в том, что бы предоставить пользователям возможность обнаружить (найти) эти объекты и использовать их, но под зорким глазом администратора, а не так как хотят пользователи. Давайте разберем понятие объект. И рассмотрим это понятие именно в контексте сети. Объект – самостоятельная единица, которая представляет некий ресурс, существующий в сети (ПК, пользователи, ПО, …) со всеми его атрибутами. Что такое атрибут? Представьте, что у нас есть автомобиль, так вот автомобиль это объект, а его цвет, мощность и прочие это атрибуты или свойства и характеристики, или у Вас жена, жена объект, а цвет волос, длина ног, объем груди и талии, вредность, ревнивость, и прочие это атрибуты характеризующие жену как объект (Гы!). Но мы не будем пользоваться, когда будем говорить об объектах в большинстве случае словосочетанием «свойства и характеристики» а будем говорить – его атрибуты. К примеру у объекта нашей сети такой как «пользователь» имеются такие атрибуты как -фамилия, имя, логин, пароль, адрес электронной почты и другие. Смотрите рисунок 4.

Рисунок 4. Служба каталогов - (directoryservice), (на то и служба что бы служить, и приносить нам хоть какуЮту пользу), и посредством исправной службы обеспечивает хранение всей необходимой для применения объектов и управление ими информации в одном месте (централизованно), и благодаря этому процесс обнаружения и администрирования ресурсами сети упрощается. В отличие от каталога, служба каталогов одновременно две роли;

Служба каталогов – нечто вроде основной панели управления сетевой операционной системы (центрального пульта). Или что бы было совсем понятно. Служба каталогов - это такое программное обеспечение (ну такая программа) в составе сетевой операционной системы, которая хранит всю информацию об объектах сети, и которая позволяет обнаруживать эти объекты (ну там различные компы, принтеры, юзверей и прочие, что есть у нас в сети, а все, что есть у нас в сети, мы рассматриваем как объекты), предоставлять их в распоряжение пользователям, и управлять ими (администрировать). Понятно? Нет???? Садитесь! Молчать! Два бала! Кх..Кх …отвлекся…. То есть на вопрос – что такое служба каталогов? Вы бойко отвечайте – это такое ПО (программное обеспечение) которая …далее что то мямлите … не забывая вставлять слово «хранит», «обнаруживать», «делать доступным пользователям»….и ….словосочетание «управлять ими», то бишь объектами. Контролер домена - это компьютер на котором установлено такое ПО как Active Directory. Так вот, уже слово «фишка», которым мы пользовались в начале нашего трудного повествования обрела некий смысл, и теперь она предстала перд нами как «Служба Каталогов». Что бы не путаться что такое «Служба каталогов» и «ActiveDirectory» , то я напишу так, а вы запомните «навечно». Служба каталогов ActiveDirectory это программное обеспечение написанное (разработанное) Микрософтом. То есть Мелкософт назвал «службу каталогов» именем «ActiveDirectory». Novell - NDS. Ну, так окрестил свое детище Бил, правда по некоторым историческим данным он сперва хотел назвать «PupkinDirectory», но небезызвестный Вася был против (скромный блин). И скажу даже больше –Служба каталогов ActiveDirectory входит в состав таких сетевых операционных системах производства Микрософт как – WindowsServer 2000 и WindowsServer 2003 и старше. И получается после стелькой трескотни, в двух словах, что Active Directory содержит каталог, в котором хранится информация о наших сетевых ресурсах и службы которые предоставляющие доступ к этой информации. Ну что то наподобие базы данных с информацией о сетевых ресурсах. И еще хочу добавить такое «философское» замечание. Почему «философское», да потому что в этой науке больше всего выражений типа «с одной стороны» а потом идет сразу добавление - «а с другой стороны» и в конце вообще не понятно, о какой «стороне» идет речь вообще. Так вот Служба каталогов - это с одной стороны инструмент администрирования, а с другой средство взаимодействия конечного пользователя с системой. Чем больше разрастается наша сеть, тем больше в ней объектов, которыми необходимо управлять, и тут без внедрения Службы Каталогов - Active Directory не обойтись, что бы не уподобится Васи. Характеристики служб Active Directory

В Windows Server 2003 протокол LDAP подписывается и шифруется. Учитывая все сказанное давайте уточним еще раз что нам дает применение службы каталогов Active Directory:

Ну пока думаю что достаточно. Есть пункты которые вам прочитавшие до этого места еще непонятны, и вам представляются только как набор слов. Не расстраиваться, в последующих статьях я с вами все постепенно разберем и то что пока непонятно станет ясно. Продолжение тут. |

alterego.ucoz.org

- Оптимальная скорость для домашнего интернета

- Что делать когда компьютер тормозит

- Где хранится

- Запросы t sql

- Измерение скорости интернета ростелеком этом компьютере

- Проверить комп на вирус

- Линукс для новичков

- Как настроить роутер через ноутбук

- Восстановление вин 10 с флешки

- Sql подзапросы в

- Как с монитора записать видео