Разработчики Canonical критикуют безопасность Linux Mint. Безопасность mint linux

Почему не нужно использовать Linux Mint

Прогуливаясь по просторах интернета, я наткнулся на интересную статью “Остановим Linux mint”, в которой рассказывается о вреде использования операционной системы Linux Mint.

Я ни в коем случае не против Linux mint, и большинство читателей моего блога, как раз и являются пользователями этой системы. И вы не должны сразу же отказываться от этой системы, а эта информация больше для разработчиков чтобы они услышали и сделали вывод.

А теперь прочитайте эту статью, и напишите в комментариях что вы об этом думаете.

В сети запущена кампания «Остановим Linux Mint». Нет, это не работники Microsoft решили атаковать один из самых популярных дистрибутивов Linux. Это сами линуксоиды осознали опасности, связанные с популяризацией именно этого дистрибутива, и решили действовать.

Чем плох Linux Mint? Тем, что собирает вокруг себя преимущественно новичков, причем только тех из них, которые хотят Linux, не не желают ничего учить. Даже основы безопасной работы в Linux им не интересны. В то же время разработчики Mint ведут себя крайне непрофессионально:

1. Mint не публикует CVE (данные о найденных уязвимостях). Один лишь этот факт заставляет более-менее думающего линуксоида отказаться от этого дистрибутива. Но как уже было сказано ранее, сообщество фанатов Linux Mint состоит из публики, которую в определенных кругах принято называться ламерами (некомпетентный в компьютерной сфере человек, твердо уверенный в обратном и не предпринимающий попыток что-либо узнать). Они не знают ничего о CVE, о критической важности предоставления этой информации, поэтому отсутствие CVE их не беспокоит.

2. Обновления безопасности опциональны. Это вообще умом не понять. В нормальных дистрибутивах заплатки, исправляющие критические уязвимости, имеют наивысший приоритет. Разработчики из Canonical недовольны безопасностью Linux Mint

3. Нарушена совместимость. Linux Mint является клоном дистрибутива Ubuntu, который, в свою очередь, является клоном Debian. Пользователи Mint ожидают, что Mint совместим с этими дистрибутивами. Часто подключают репозитории для Debian и Ubuntu, после чего Mint идет в разнос. А всё дело в том, что разработчики Минта почему-то решили переименовать часть пакетов. Например, в Ubuntu и Debian пакет mdm содержит инструменты для разработки, а mdm в Mint содержит свой собственный велосипед Mint Display Manager (дисплейный менеджер). Если подключить сторонний репозиторий в Mint, то велика вероятность, что из репозитория потянется по зависимости не тот пакет, который уничтожит систему.

4. Стабильность важнее безопасности. Сами разработчики Linux Mint не стесняются признаваться, что не спешат переходить на новые версии программ, в которых были закрыты критические уязвимости. Лучше пользоваться старой версией с дыркой, чем новой версией, которая может работать нестабильно.

5. Mint не защищает свою инфраструктуру. Безалаберное отношение к безопасности относится не только к разработке самого дистрибутива, но и к процессу его распространения. Последствий долго ждать не пришлось: недавно был взломан официальный сайт Linux Mint. Злоумышленникам легко удалось подменить установочные образы ISO и тысячи фанатов Минта скачали и установили троян. Никаких гарантий, что история не повторится (или в данный момент не повторяется) нет. Разработчики не изменили своего отношения к обеспечению безопасности, поэтому ожидать можно чего угодно. Минусы понятны, но почему бы не дать людям возможность наступить на грабли, если они сами того страстно желают? Потому, что по репутации Linux, как надежной и сверхзащищенной операционной системы, раз за разом наносятся удары. Недоброжелатели используют эти истории для того, чтобы проводить заказные PR-кампании в прессе и препятствовать популяризации свободного ПО. Кроме того, новичкам рекомендуется дистрибутив, который приманивает своей кажущейся простотой, но содержит огромное количество скрытых проблем. Рано или поздно эти проблемы оголяются и пользователь бежит обратно на Windows. В чем суть кампании Stop Linux Mint? Linux — это прежде всего свобода выбора. Поэтому не предлагается запрещать Mint или пойти громить офис разработчиков. Просто не рекомендуйте этот небезопасный дистрибутив новичкам.

Оригинал статьи: http://liberatum.ru/e/stop-linux-mint

Похожее

Автор публикации

707Хотите писать статьи? Напишите мне в чат, и я предоставлю вам такую возможность.

Комментарии: 990Публикации: 776Регистрация: 10-06-20162.6 MintUpdate

Программа MintUpdate предназначена для поддержания системы в актуальном состоянии. Множество настроек делают обновление пакетов удобным для каждого частного случая. Обновления отсортированы по уровню важности, существует возможность редактирования источников и прокси-серверов, просмотр истории обновлений и множество других приятных функций.

Здесь некоторых пояснений требуют первые две колонки. Первая – тип обновления. Их два – стандартно обновляемые пакеты по выходе их новой сборки или версии (отмечены серой стрелкой) и обновления безопасности, ликвидирующие выявленные "дыры" в них (отмечены красным восклицательным знаком).

Во второй колонке указывается уровень безопасности обновления пакетов. Здесь под безопасностью понимается не вероятность использования их злодеями, а то, как обновление пакета может повлиять на общую стабильность системы. Уровней безопасности в этом смысле пять:

Сертифицированные пакеты – обычно те, что непосредственно поддерживаются майнтайнерами Mint.

Рекомендуемые пакеты – проверены и одобрены разработчиками данного дистрибутива.

Безопасные пакеты – не проверялись разработчиками, но нарушение стабильности системы при их обновлении очень маловероятно.

Небезопасные пакеты потенциально могут повлиять на стабильность системы.

Опасные пакеты при некоторых условиях могут привести к нестабильности системы.

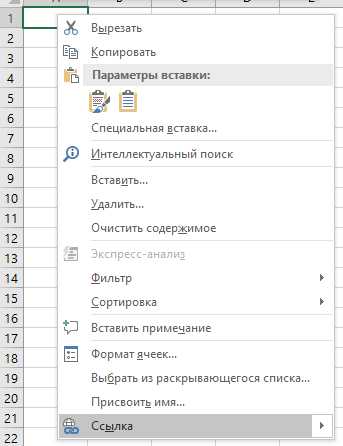

Рисунок 2.10 – Менеджер обновлений

По умолчанию отмечены для обновления (третья колонка) пакет уровней 1-3. Для пакетов уровней 4-5 это нужно сделать принудительно. Если оно, конечно, нужно, в чём я лично не всегда уверен:

Само по себе обновление выполняется нажатием экранной кнопки «Установить обновления» и начинается после ввода пользовательского пароля. Развернув пункт «Show individual files», можно наблюдать за ходом процесса в деталях (если, конечно, больше заняться нечем).

3.Сетевая безопасность в ос linux mint

В операционной системе Linux Mint в качестве фильтра пакетов используется Netfilter, который входит в состав ядра и разрабатывается группой Netfilter Core Team. Для управления его настройками используется утилита командной строки iptables, разрабатываемая параллельно этим же проектом. Процесс настройки требует некоторого понимания протоколов, используемых при обмене информации в Интернете, и назвать его простым нельзя. Хотя тема настройки netfilter/iptables уже не является новой, в глобальной сети можно найти не один десяток документов, описывающих как его устройство, так и сами команды.

3.1 Межсетевой экран в Linux Mint

Кроме этого написано несколько хороших графических утилит (КМуFirewall, Firewall Builder, Firestarter и др.), помогающих самостоятельно создавать правила неподготовленному пользователю. В Ubuntu, начиная с версии 8.04, для управления правилами netfilter используется UFW (Uncomplicated firewall), поэтому процесс настройки здесь выглядит несколько иначе, чем в других дистрибутивах. Позже UFW перекочевал в другие дистрибутивы, в том числе и в Linux Mint. Важно понять, что UFW не заменяет iptables, а является лишь удобной высокоуровневой надстройкой над этой утилитой. Процесс создания новых правил планируется сделать максимально понятным для обычного пользователя. Кроме этого упрощена интеграция приложений с межсетевым экраном. Разработчик может создавать готовые правила, которые будут автоматически активироваться при установке сервиса, разрешая нужные сетевые соединения.

По умолчанию UFW всегда отключен, и перед запуском демона его необходимо актировать, заменив в файле /etc/ufw/ufw.conf строку

ENABLED=no

ENABLED=yes

Иначе при попытке его запуска командой

sudo /etc/init.d/ufw start

будет получен отказ.

Кроме непосредственного редактирования конфигурационных файлов настройки можно производить при помощи консольной утилиты ufw. Например, чтобы активировать uwf и разрешить ее загрузку, при старте системы можно поступить следующим образом:

sudo ufw enable

Отключить также просто:

sudo ufw disable

Существует две глобальные политики: все разрешено и все запрещено. Первая активируется при помощи команды

sudo ufw default allow

Политика по умолчанию incoming изменена на allow.

Чтобы запретить все подключения, используется команда

sudo ufw default deny

При помощи ufw очень просто разрешить или запретить входящие соединения для сервиса, описанного в /etc/services, или конкретного порта/протокола.

В общем случае команда выглядит так:

ufw allow | deny [ service ]

Иными словами, чтобы разрешить подключение к веб-серверу, работающему на 80-м порту, необходимо поступить следующим образом:

sudo ufw allow 80 / tcp

Чтобы просмотреть правила iptables без их активации, необходимо добавить в команду параметр – -dry-run. Параметр status позволит узнать текущие настройки UFW без заглядывания внутрь iptables:

sudo ufw status

Удалить разрешение на подключение к выбранному порту можно так же просто:

sudo ufw delete allow 80/tcp

Запрещающее правило создается аналогично разрешающему, только вместо allow используется deny:

sudo ufw deny 53

Теперь был блокирован доступ к 53-му порту. При этом если ранее было создано, например, разрешающее правило, которое теперь нужно заменить на блокирующее, то это лучше производить в два этапа. Вначале отключается первое правило, а затем устанавливается второе.

Вместо номера порта можно назвать сервис по имени. Необходимо узнать как называется нужный сервис:

cat /etc/services | less

и включить его в правило:

sudo ufw allow ssh

В правилах UFW можно задавать IP-адреса (источника и назначения). Например, чтобы разрешить подключение с внутренней сети 192.168.1.0/24, используется:

sudo ufw allow 192.168.1.0/24

или запрещающее правило:

sudo ufw deny from 10.20.30.40

Опционально можно указать порт и протокол. Для того чтобы разрешить подключение по SSH только с одного IP-адреса следует ввести следующую команду:

Для включения/отключения регистрации используется команда logging.

sudo ufw logging on

Файл /etc/ufw/sysctl.conf задает некоторые системные переменные (аналог общесистемного /etc/sysctl.conf). Например, чтобы разрешить перенаправление пакетов, снимается комментарий со строки

net/ipv4/ip_forward=1

В состав Linux Mint включен и графический интерфейс UFW – GUFW

Рисунок 3.1 – GUFW

Для запуска GUFW используется команда:

sudo gufw

Первым делом следует изменить статус работы фаервола на «Включен». Но следует учесть: на дефолтных настройках входящая информация из интернета запрещена, а исходящая проверяется. Таким образом, весь трафик станет напоминать улицу с односторонним движением.

Также можно создать развернутые правила, например, для специфических задач. Следует обратить внимание на первую из трех вкладок «Правила». В ней задаются правила всестороннего интернет движения для приложений вроде torrent и Skype. К сожалению, не все трудности преодолеваются путем фиксации распоряжений для списка предустановленных приложений. Помимо вышеупомянутого, можно оставить ценные целевые указания целому списку хостов и IP адресов, а также направлений соединений.

Если после всех путешествий по настройкам безопасности системы через фаервол, можно сделать вывод, что все возможное уже сделано, останется последний сервисный штрих – прописать UFW в автозагрузку. Нужно запустить в терминале команду:

sudo update-rc.d ufw defaults

studfiles.net

Разработчики Canonical критикуют безопасность Linux Mint

Хотя популярный дистрибутив Linux Mint сделан на основе Ubuntu, но это не мешает разработчикам из двух проектов с неодобрением смотреть на деятельность друг друга. Интересная дискуссия развернулась по вопросу безопасности Linux Mint, а именно — по поводу правил обновления пакетов в Linux Mint.

Оливер Граверт (Oliver Grawert) из компании Canonical, который работает над проектом Ubuntu, уколол Linux Mint в связи с тем, что последние апдейты для X.Org, ядра, Firefox, загрузчика и других пакетов не всегда своевременно попадают в сборку Mint. Процедура апгрейда не работает автоматически, потому что у Mint есть своя политика обновлений, свои зависимости пакетов и проч. Оливер Граверт написал, что в новом дистрибутиве хорошо бы сделать автоматическое обновление, «чтобы не выходить в онлайн на уязвимой системе». Его мнение поддержали другие разработчики Ubuntu (вообще, спор происходил в почтовом списке рассылки для разработчиков Ubuntu, так что их там было много).

Оливеру ответил один из пользователей Mint (из России). Он выразил несогласие с мнением Граверта, указав ему, что правила апдейта Linux Mint можно посмотреть на Github, а блокировка обновлений некоторых пакетов на свежие версии происходит из-за угрозы стабильности системе.

Вообще, новым версиям любых пакетов требуется определенное время, чтобы сообщество успело их проверить. В последние месяцы было несколько случаев, когда опасные уязвимости обнаруживали именно в последних версиях, но не в предыдущих. Один из таких примеров — баг в OpenSSH 6.2 и 6.3. Из-за этого уязвимыми оказались всего несколько дистрибутивов Linux, которые уже обновились на новую версию, в их числе — Ubuntu 13.10. В то же время Linux Mint работал на неуязвимой версии OpenSSH.

С другой стороны, задержка с установкой апдейтов безопасности Firefox действительно может подвергать опасности пользователей Mint. Но каждый пользователь может самостоятельно изменить настройки обновления пакетов — и устанавливать своевременно все пять категорий. Пакетам присваивается оценка от 1 до 5, в зависимости от степени риска для стабильности системы. Бывает, что обновление безопасности получает оценку 5 и по умолчанию блокируется к установке. Но, как уже было сказано, каждый пользователь может изменить стандартное поведение системы через программу Mint Updater (Edit – Preferences).

xakep.ru

Безопасность сервера Linux | Losst

Безопасность сервера Linux имеет очень важное значение для защиты ваших данных, интеллектуальной собственности, а также времени от рук взломщиков. За безопасность операционной системы Linux отвечает системный администратор. В этой статье мы рассмотрим двадцать вещей, которые нужно сделать с вашей операционной системой Linux чтобы она была всегда в безопасности и надежно защищена. Если это домашний компьютер, то про безопасность, возможно, и нет смысла беспокоиться настолько сильно, достаточно будет надежных паролей и закрытия доступа к портам из сети интернет. Но в случае публичного сервера стоит обратить внимание на обеспечение его защиты.

Эти инструкции подойдут для любого дистрибутива, неважно что вы используете CentOS, Red Hat или Ubuntu, Debian.

1. Шифрование связи

Все данные, передаваемые по сети открыты для мониторинга. Поэтому нужно шифровать передаваемые данные, там, где это возможно с помощью паролей, ключей или сертификатов.

Используйте scp, ssh , rsync, или sftp для передачи файлов. Можно также смонтировать удаленную файловую систему в ваш домашний каталог с помощью таких инструментов, как shhfs.

GnuPG позволяет шифровать и подписывать ваши данные с помощью специального личного ключа. Также есть функции для управления ключами и доступа к открытым ключам.

Fugu - это графический инструмент для передачи файлов по протоколу SFTP. SFTP очень похож на FTP, но вся сессия здесь зашифрована. Это значит что никакие пароли или команды не передаются в открытом виде. А поэтому такие передачи менее уязвимы для третьих сторон. Также можно использовать FileZilla, это кроссплатформенный FTP клиент с поддержкой работы FTS через SSH / TLS и SSH File Transfer Protocol (SFTP).

OpenVPN - эффективный и легкий VPN клиент с поддержкой шифрования по SSH.

Содержание статьи:

2. Постарайтесь не использовать FTP, Telnet, Rlogin и RSH

В большинстве сетей имена пользователей, пароли от FTP, Telnet, RSH команд могут быть перехвачены кем-либо из той же самой сети с помощью анализатора пакетов. Общее решение этой проблемы заключается в использовании OpenSSH, SFTP или SFTP, который добавляет SSL или TLS к обычному FTP. Выполните такую команду чтобы удалить NIS, RSH и другие устаревшие службы:

yum erase inetd xinetd ypserv tftp-server telnet-server rsh-serve

3. Уменьшите количество программного обеспечения

Вам действительно нужны все установленные веб-службы? Не следует устанавливать ненужное программное обеспечение, чтобы избежать уязвимостей в этих программах. Используйте свой пакетный менеджер чтобы посмотреть установленные программы и удалить все ненужные:

yum list installed$ yum list пакет$ yum remove пакет

Или:

dpkg --list$ dpkg --info пакет$ apt-get remove пакет

4. Одна машина - одна служба

Запускайте разные службы на отдельных серверах или виртуальных машинах. Это ограничивает число сервисов, которые могут быть скомпрометированы. Например, если злоумышленник сможет взломать Apache, то он получит доступ ко всему серверу. Включая такие сервисы, как MySQL, сервер электронной почты и так далее. Вы можете использовать такое программное обеспечение, как XEN или OpenVZ для виртуализации.

5. Держите ядро Linux и ПО в актуальном состоянии

Применение патчей безопасности это очень важная часть того чтобы поддерживать безопасность сервера Linux. Операционная система предоставляет все инструменты для поддержания системы в актуальном состоянии, и обновления до новых версий. Все обновления безопасности должны применяться как можно скорее. Здесь тоже нужно использовать ваш менеджер пакетов. Например:

sudo yum update

Или для систем основанных на Debian:

sudo apt update && sudo apt upgrade

Вы можете настроить Red Hat или Fedora для отправки вам уведомления на Email о доступности новых обновлений безопасности. Также вы можете настроить автоматическое обновление через cron, или же вы можете использовать aptcron в Debian для уведомления о необходимости обновить систему.

6. Используйте расширения безопасности в Linux

Операционная система Linux поставляется с различными патчами безопасности, которые могут быть использованы для защиты от неправильной конфигурации или вредоносных программ. Но вы также можете использовать также такие дополнительные системы контроля доступа для приложений как SELinux или AppArrmor.

SELinux предоставляет различные политики безопасности для ядра Linux. Здесь есть возможность контролировать доступ к любым ресурсам системы с помощью ролей. К тому или иному ресурсу может получить доступ только программа, роль которой позволяет это делать и даже права суперпользователя не имеют значения. SELinux намного увеличивает безопасность системы Linux, поскольку даже root здесь считается обычным пользователем. Подробнее о настройке SELinux описано в отдельной статье.

7. Учетные записи пользователей и надежные пароли

Используйте команды useradd и usermod для создания и поддерживания учетных записей пользователей. Убедитесь, что у вас хороший и сильный пароль, он должен содержать, по крайней мере, восемь символов, желательно в разном регистре, среди которых должны встречаться специальные символы или цифры. Например, 8 символов, из которых семь буквы и один символ или цифра. Используйте такие инструменты, как John the ripper чтобы найти слабые пароли пользователей на сервере, а также настройте pam_cracklib.so, чтобы обеспечить соблюдение политики паролей.

8. Время от времени изменяйте пароли

Команда change позволяет указать количество дней до даты принудительной смены пароля. Эта информация используется системой для определения момента, когда пользователь должен его изменить. Эти настройки находятся в /etc/login.defs. Чтобы отключить старение пароля введите следующую команду:

change -l имя_пользователя

Чтобы получить информацию о строке годности пароля введите команду:

Также вы можете все настроить вручную, в файле /etc/shadow:

{пользователь}:{пароль}:{последнее_изменение}:{максимум_дней}:{минимум_дней}:{Предупреждение}:{деактивировать}:{строк_годности}:

- Минимум дней - минимальный интервал между сменами паролей, то есть насколько часто пользователь может менять пароль.

- Максимум дней - сколько дней будет годен пароль, по истечении этого срока пользователь будет вынужден поменять пароль.

- Предупреждение - количество дней после которых пользователь будет предупрежден, что ему нужно сменить пароль.

- Строк_годности - количество дней с первого января 1970 когда аккаунт будет полностью отключен.

Рекомендуется использовать такую команду, вместо редактирования файла /etc/shadow вручную:

chage -M 60 -m 7 -W 7 имя_пользователя

Также желательно запретить пользователям использовать старые пароли, иначе все старания с попытками заставить их принудительно менять пароли будут сведены к нулю.

9. Блокируйте аккаунты после неудачных попыток входа

В операционной системе Linux вы можете использовать команду faillog, чтобы посмотреть неудачные попытки входа пользователей. Также с помощью нее вы можете установить лимит неудачных попыток входа. Вся информация о неудачных попытках входа хранится в файле /var/log/faillog. Чтобы ее посмотреть наберите:

faillog

А чтобы задать лимит попыток входа для определенного аккаунта используйте:

faillog -r -u пользователь

Также вы можете вручную блокировать или разблокировать аккаунты с помощью команды passwd. Чтобы заблокировать используйте:

passwd -l пользователь

А для разблокировки:

passwd -u пользователь

Также желательно проверить есть ли в системе аккаунты с пустыми паролями. Для этого выполните:

awk -F: '($2 == "") {print}' /etc/shadow

Дальше такие аккаунты остается только заблокировать.

Также проверьте нет ли пользователей с группой или идом 0. Такой пользователь должен быть только один, и это root. Проверить можно с помощью такой команды:

awk -F: '($3 == "0") {print}' /etc/passwd

Должна быть только одна строка:

root:x:0:0:root:/root:/bin/bash

Если есть и другие - удалите их. Пользователи, а особенно их слабые пароли - одна из самых уязвимых вещей, которая может нарушить безопасность в linux.

10. Отключите вход для суперпользователя

Чтобы сохранить безопасность системы linux никогда не используйте вход от имени root пользователя. Вы можете воспользоваться sudo, чтобы получить необходимые полномочия и запустить нужную команду от имени суперпользователя. Эта команда позволяет не разглашать пароль суперпользователя другим админам, а также содержит инструменты мониторинга, ограничения и отслеживания действий.

11. Физическая безопасность сервера

Безопасность сервера Linux должна включать физическую безопасность. Вы должны ограничить физический доступ к консоли сервера. Настройте BIOS так, чтобы не поддерживалась загрузка с внешних носителей, таких как DVD, CD, USB. Также установите пароль на BIOS и загрузчик GRUB, чтобы защитить их параметры.

12. Отключите ненужные сервисы

Отключите все неиспользуемые сервисы и демоны. Также не забудьте удалить эти сервисы из автозагрузки. Вы можете посмотреть список всех активных сервисов в системах Red Hat командой:

chkconfig --list | grep '3:on'

Для отключения сервиса используйте:

service сервис stop$ chkconfig сервис off

Найдите все открытые программами порты:

netstat -tulpn

То же самое можно сделать с помощью сканера nmap:

nmap -sT -O localhost

Используйте iptables, чтобы закрыть все порты, которые не должны быть доступны из сети. Или остановите ненужные сервисы как описано выше.

13. Удалите Х сервер

Х сервер на серверном компьютере - вещь совсем необязательная. Вам не нужно запускать графическое окружение на выделенном Apache или Email сервере. Удалите это программное обеспечение для увеличения безопасности и производительности.

14. Настройте Iptables

iptables - это программа пространства пользователя для настройки встроенного в ядро фаервола Netfilter. Он позволяет фильтровать весь трафик и разрешать только определенные виды трафика. Также используйте TCPWrappers - ACL систему для фильтрации доступа в интернет. Вы можете предотвратить множество типов DOS атак с помощью iptables. Сетевая безопасность в Linux это очень важный момент общей безопасности системы.

15. Настройте ядро

В файле /etc/sysctl.conf хранятся настройки ядра, которые загружаются и применяются во время запуска системы.

Включить защиту от переполнения буфера execshield:

kernel.exec-shield=1kernel.randomize_va_space=1

Включить защиту от подделывания IP:

net.ipv4.conf.all.rp_filter=1

Отключить перенаправление IP адресов:

net.ipv4.conf.all.accept_source_route=0

Игнорировать широковещательные запросы:

net.ipv4.icmp_echo_ignore_broadcasts=1net.ipv4.icmp_ignore_bogus_error_messages=1

Логгировать все подделанные пакеты:

net.ipv4.conf.all.log_martians = 1

16. Разбейте жесткий диск на разделы

Разделение жесткого диска на разделы в зависимости от назначения файлов улучшает безопасность ос Linux. Рекомендуется делать отдельные разделы для таких директорий:

- /usr

- /home

- /var и /var/tmp

- /tmp

Сделайте отдельные разделы для корневых директорий Apache и FTP серверов. Откройте файл /etc/fstab и выставьте специальные опции для нужных разделов:

- noexec - не выполнять любые программы или исполняемые файлы на этом разделе, разрешены только скрипты

- nodev - не разрешать символические или специальные устройства на этом разделе.

- nosuid - не разрешать SUID / SGID доступ для программ из этого раздела.

17. Используйте ограничение дискового пространства

Ограничивайте доступное дисковое пространство для пользователей. Для этого создайте дисковую квоту в /etc/fstab, перемонтируйте файловые системы и создайте базу данных дисковых квот. Это повысит безопасность в Linux.

18. Отключите IPv6

Протокол интернета нового поколения IPv6 в будущем заменит уже используемый IPv4. Но на данный момент нет инструментов, позволяющих проверить безопасность сети на основе IPv6. Многие дистрибутивы Linux разрешают использование протокола IPv6 по умолчанию. Хакеры могут отправлять нежелательный трафик и администраторы не смогут его отследить. Так что если эта служба вам не нужна отключите ее.

19. Отключите неиспользуемые SUID и SGID бинарники

Все исполняемые файлы, для которых включен флаг SUID или SGID потенциально опасны. Этот флаг означает, что программа будет выполняться с правами суперпользователя. А это означает, что если в программе есть какая-нибудь уязвимость или баг, то локальный или удаленный пользователь сможет использовать этот файл. Найдите все такие файлы с помощью следующей команды:

find / -perm +4000

Найти файлы с установленным SGID флагом:

find / -perm +2000

Или скомбинируем все это в одной команде:

find / \( -perm -4000 -o -perm -2000 \) -print$ find / -path -prune -o -type f -perm +6000 -ls

Вам придется подробно изучить каждый найденный файл, чтобы понять насколько нужен тот или иной файл.

20. Общедоступные файлы

Также желательно найти файлы, которые могут изменять все пользователи в системе. Для этого используйте такую команду:

find /dir -xdev -type d \( -perm -0002 -a ! -perm -1000 \) -print

Теперь вам нужно проверить правильно ли выставлены права для группы и владельца этого каждого файла и не несет ли это угрозы безопасности.

Также желательно найти все файлы не принадлежащие никому:

find /dir -xdev \( -nouser -o -nogroup \) -print

21. Используйте централизованную систему аутентификации

Без централизованной системы аутентификации пользовательские данные становятся противоречивыми, что может привести к устареванию учетных данных, и забыванию аккаунтов, которые должны были бы быть уже давно удалены. Централизованная служба позволит поддерживать контроль над учетными записями и аутентификационными данными пользователей на разных системах Linux и Unix. Вы можете синхронизировать данные аутентификации между серверами. Но не используйте службу NIS, лучше посмотрите в сторону Open DAP.

Одной из интересных реализаций такой системы есть Kerberos. Она позволяет выполнять аутентификацию пользователей с помощью секретного ключа, в сетях, где пакеты могут быть перехвачены и модифицированы. Kerberos использует симметрический ключ для шифрования данных и требует для своей работы центр управления ключами. Вы можете настроить удаленный вход, удаленное копирование, защищенное копирование файлов между системами и другие задачи, с высоким уровнем безопасности.

22. Логирование и аудит

Настройте логгирование и аудит для сбора и сохранения всех неудачных попыток входа и попыток взлома. По умолчанию все логи или, по крайней мере, большинство из них находятся в папке /var/log/. Подробнее, о том, за что отвечают определенные лог файлы мы говорили в отдельной статье.

Вы можете смотреть логи с помощью таких утилит, как logwatch или logcheck. Они очень сильно упрощают чтение логов. Вы можете просматривать не весь файл, а только интересующие вас события, а также отправлять себе уведомление на электронный адрес.

Наблюдайте за системой с помощью службы auditd. Программа записывает на диск все события аудита которые вас интересуют. Все настройки аудита хранятся в файле /etc/audit.rules при запуске системы сервис прочитывает все правила из этого файла. Вы можете его открыть и настроить все как нужно или же воспользоваться отдельной утилитой - auditctl. Можно настроить такие моменты:

- События запуска и выключения системы

- Дата и время события

- Пользовательские события (например доступ к определенному файлу)

- Тип события (редактирование, доступ, удаление, запись, обновление и т д)

- Удачность или сбой при выполнении события

- Запись событий изменения настроек сети

- Запись изменения пользователей и групп

- Мониторинг изменений файлов

23. Защитите OpenSSH сервер

OpenSSH рекомендуется использовать для удаленного доступа к компьютеру и защищенной передачи данных. Но в то же время сервер подвержен многим атакам. Например, даже перебор пароля.

Поэтому рекомендуется отключить использование протокола SSh2, в пользу более защищенного SSh3. Все настройки сервера ssh находятся в файле /etc/ssh/sshd_config.

Разрешите только использование протокола 2:

Protocol 2

Запретите вход от имени суперпользователя:

PermitRootLogin no

Также рекомендуется сменить порт ssh на случайный и вообще не использовать пароли для аутентификации, а только ключи.

24. Установите IDS

IDS или система обнаружения вторжений пытается обнаружить подозрительную, вредоносную активность, такую как атака DOS, сканирование портов или даже попытки взломать компьютер путем мониторинга сетевого трафика.

Хорошая практика - развернуть подобное программное обеспечение, перед тем как система станет доступной из интернета. Вы можете установить AIDE, это HIDS (Host based IDS) которая может контролировать все аспекты внутреннего устройства вашей системы.

Snort - это программное обеспечение для обнаружения попыток вторжения из сети. Она способна выполнять анализ и журналирование пакетов и анализировать сетевой трафик в реальном времени.

25. Защитите ваши файлы и каталоги

В Linux есть отличные средства защиты от несанкционированного доступа к файлам. Однако разрешения установленные Linux и файловой системой ничего не значат, когда у злоумышленника есть физический доступ к компьютеру и он может просто подключить жесткий диск компьютера к другой системе, чтобы скопировать ваши данные. Но вы можете легко защитить свои файлы с помощью шифрования:

- Для шифрования и расшифровки файла по паролю используйте GPG

- Также можно защищать файлы с помощью OpenSSL

- Шифрование каталогов выполняется с помощью ecryptfs

- TrueCrypt - свободный инструмент для шифрования дисков в Windows и Linux

Выводы

Теперь безопасность ос linux на вашем компьютере будет намного увеличена. Не забывайте ставить сложные пароли и время от времени проверять систему на руткиты. Напишите в комментариях свой любимый инструмент для обеспечения безопасности системы.

losst.ru

Mint vs Ubuntu vs для обеспечения безопасности в режиме разблокировки Flip Linux

Какое отношение к конфиденциальности пользователей больше?

Монетный двор использует репозитории Ubuntu. В зависимости от того, что вы устанавливаете, они почти одинаковы.

Но, кроме того, вы не можете ожидать, что разработчики дистрибутива размером с Mint / Ubuntu знают о проблемах конфиденциальности каждого пакета. Хорошо, это довольно субъективно, поэтому я добавлю пример:

Некоторые считают, что проверка сертификата OSCP (и Chromium's) OSCP является вторжением в личную жизнь. Это потому, что вы никогда не просили Firefox проверять сертификат на базе базы данных OSCP, и эта база данных узнает ваши привычки к просмотру.

Тем не менее Firefox находится в официальных репозиториях почти во всех дистрибутивах Linux и с включенным OSCP. Черт, он по умолчанию используется большинством из них.

Существуют также репозитории APP , которые могут использовать любое программное обеспечение. Хранилища APP в какой-то степени охраняются, как, например, AUR от Arch, но может потребоваться значительное количество времени до устранения проблемного программного обеспечения.

Являются ли оба источника полностью и общедоступными для проверки?

Несколько частей прошивки (особенно драйверов) являются закрытыми источниками.

Flash-плеер, Skype, являются другими примерами программного обеспечения, которое является закрытым источником и которое может быть установлено.

Опять же, это зависит от того, используете ли вы эти вещи.

пусть покупатель будет бдителен

Безопаснее ли катализировать дистрибутивы?

Мораль вышеупомянутой истории заключается в том, что конфиденциальность не является чем-то, что поддерживается дистрибутивом, но зависит от того, какое программное обеспечение вы используете. И, чтобы быть на достойном уровне конфиденциальности (но не идя параноиком), вам нужно быть в курсе программного обеспечения, которое вы запускаете.

Конечно, практически любой дистрибутив Linux / * BSD никогда не бывает таким плохим, как трагедии конфиденциальности, продаваемые Microsoft или Banana Corp (я не могу назвать это явно, я боюсь совершить нарушение товарного знака :)).

fliplinux.com

Настройка основ безопасности в системах Linux

Безусловно, можно сказать, что Linux более безопасен (защищен), чем Windows. Безопасность в Linux встроенная, а не прикрученная где то сбоку, как это реализовано в Windows. Безопасность системы Linux охватывает область от ядра до рабочего стола, но есть шансы для хакеров навредить вашему домашнему каталогу (/home).

Ваши байты с фотографиями, домашним видео, документами и данными кредитных карточек или кошельков — самая дорогая часть информации, содержащаяся на компьютере. Конечно, Linux не восприимчив ко всяким там интернет — червям и вирусам для Windows. Но злоумышленники могут найти способ для доступа к вашим данным на домашнем каталоге.

Подготовив свой старенький компьютер или жесткий диск перед продажей форматированием, вы думаете будет достаточно? Найдется куча современных инструментов для восстановления данных. Хакер с легкостью восстановит ваши данные с жесткого диска, не взирая на ОС в которой вы работали.

На эту тему вспоминается опыт одной компании по перекупке подержанных компьютеров и дисков. По ходу своей деятельности они вынесли вердикт, что 90% прежних хозяев своего компьютера перед продажей не позаботились должным образом об очистке своих носителей информации. И они извлекали очень щепетильные байты данных. Даже и представить страшно, что где — то в закромах вашего жесткого диска найдется информация для входа в ваш интернет банк или он — лайн кошелек.

В этой рубрике, серии статей, я попытаюсь подробно описать инструменты от хакеров для вашей установленной Linux.

Шагнем к основам (отключим ненужные сервисы в linux), которые подойдут почти к любым дистрибутивам Linux.

Зашифруем файловую систему в Linux для более полной безопасности Linux

Пользовательские пароли не решат проблему, если вы хотите чтобы действительно никто не смог прочитать ваш домашний каталог (/home) или определенный размер байтов. Можно зашифровать его так, чтобы даже пользователь с высшими привилегиями root не сможет сунуть свой нос.

Удаляйте щепетильные файлы так, чтобы их больше никто не восстановил

Если вы решили продать или подарить свой компьютер или носитель информации, не думайте, что простое форматирование безвозвратно удалит ваши файлы. Можно на ваш Linux установить инструмент secure-delete, в который входит утилита srm, предназначенная для безопасного удаления файлов.

Установите графический интерфейс для настройки брандмауэра Linux

Также не стоит забывать об имеющемся в ядре Linux брандмауэре. В состав всех дистрибутивов Linux входит lptables, которая является частью ядра. Lptables позволяет фильтровать сетевые пакеты. Конечно же, в терминале можно настроить эту утилиту. Но этот способ непосилен многим, в том числе и мне. Поэтому я устанавливаю, графический клиент для настройки брандмауэра, и произвожу настройку, с такой легкостью как будто играю в игру.

Как и все операционные системы, Linux склонен к накоплению всякого хлама при работе различных приложений. И это не его вина Linux, так как различные приложения, например, браузеры текстовые редакторы и даже видео плееры, работают не на уровне ядра и накапливают временные файлы. Можно установить утилиту BleachBit по универсальному удалению мусора.

Анонимный серфинг, скрываем свой IP — очень важно для безопасности вашей личности под ос Linux

В заключении я хочу поведать вам анонимном веб-серфинге. Иногда бывает так, что необходимо скрыть свой реальный IP, как я это делаю, когда втайне от супруги посещаю сайты с эротическим содержанием. Конечно, я пошутил.

Атакующим будет сложно до вас добраться, если они не могут определить ваше место нахождения. Заметаем следы не сложной настройкой совместно работающих двух утилит под названием privoxy и tor.

По моему мнению, соблюдение и настройка всех этих правил обезопасит вас и ваш компьютер на 90%.

P.S. Я пользуясь облаком под названием dropbox. Храню в нем свои старые и новые, ещё не опубликованные статьи. Удобно иметь доступ к своим файлам с любой точки земли и на любом компьютере. При написании статей для сайта в текстовом редакторе, сохраняю свои текстовые документы с паролем и только после этого закачиваю на сервер dropbox. Никогда не стоит пренебрегать лишней безопасностью, которая сыграет вам только на руку.

linux-user.ru

Как не допустить 10 фатальных ошибок при работе с Linux Mint Ubuntu и Fedora Workstation

Существуют 10 ошибок, которых вы наверняка желаете избежать, сохранив тем самым работоспособность своей системы. Ведь эти ошибки могут оказаться фатальными для любой системы.

Как и в случае любых предупреждений, приведенные ниже предупреждения особенно важны для начинающих пользователей Linux. Опытные пользователи Linux не допускают подобных ошибок и даже не находятся в группе риска. А в том случае, если они по каким-либо причинам все же допускают ошибки, они способны самостоятельно исправить их…

Давайте рассмотрим пример с самолетами: все зависит от того, каким образом вы желаете использовать ваш компьютер.

Как пилот проверенного временем истребителя F-18.

Как пилот экспериментального самолета.

Или как пилот… непонятного летательного аппарата.

Если вам (на данный момент) важнее всего проверенная в боях надежность истребителя F-18, приведенные ниже предупреждения будут полезны для вас.

Основные предупреждения

1. Будьте особенно осторожны с внешними репозиториями пакетов ПО (такими, как PPA и COPR) и с неофициальными файлами пакетов ПО с расширениями .deb и .rpm

Программное обеспечение из персональных репозиториев ПО (PPA в Linux Mint и Ubuntu и COPR в Fedora Workstation) в большинстве своем не тестируется на работоспособность в вашей версии дистрибутива и может негативно повлиять на стабильность, надежность и безопасность вашей системы.

Более того, при использовании подобного программного обеспечения вы попадете в зависимость от владельца персонального репозитория ПО, а это обычно один неизвестный человек. В принципе, после добавления адреса персонального репозитория в список источников программного обеспечения вашей ситемы, вы предоставляете этому человеку полный контроль над ней.

Исходя из этого, следует использовать персональные репозитории лишь тогда (и только тогда), когда у вас нет реальных альтернатив. Или же в тогда, когда вы тестируете определенное программное обеспечение (вы должны заниматься этим лишь на компьютере, который не используется для выполнения важной работы).

Программное обеспечение из персональных репозиториев вызывает, мягко говоря, смешанные чувства. При разумном и добросовестном использовании оно может сослужить вам отличную службу. Но при его беспорядочной установке можно запросто нарушить работу системы.

В вашей системе уже используется множество персональных репозиториев, которые вы желаете отключить? В таком случае вы можете пересоздать файл списка источников программного обеспечения следующим образом.

Также следует быть особенно осторожным с неофициальными файлами пакетов программного обеспечения с расширениями .deb и .rpm.

Файлы пакетов программного обеспечения с расширениями .deb и .rpm являются отдельными установщиками программного обеспечения, примерно такими же, как файлы установщиков с расширением .msi в ОС Windows. Вы можете загрузить файлы пакетов формата DEB и RPM с некоторых веб-сайтов. При использовании двойного клика по отношению к такому файлу пакета вам будет предложено ввести пароль, после чего программное обеспечение из него будет установлено в вашу систему.

Устанавливайте программное обеспечение лишь из тех файлов пакетов формата DEB или RPM, которым вы полностью доверяете. Если вы не уверены насчет источника файла пакета, откажитесь от установки программного обеспечения из него! Данные файлы никак не подписываются, не проверяются и могут нарушить работоспособность вашей системы. Они могут содержать даже вредоносное программное обеспечение, такое, как программное обеспечение, осуществляющее слежку, и другое подобное программное обеспечение.

Описанные случаи имели место: я слышал как минимум об одном инциденте. Несколько лет назад вредоносное программное обеспечение (троян) было обнаружено в файле пакета программного обеспечения формата DEB, который распространялся через популярный веб-сайт gnome-look.org.

2. Используйте утилиты sudo и gksudo только тогда, когда это действительно необходимо

Утилиты sudo и gksudo позволяют вам поднять собственные права в системе до прав пользователя root (прав администратора). Вы должны использовать их лишь при запуске приложений для администрирования системы и никогда не использовать для запуска обычных приложений.

Необоснованное использование утилиты sudo (и gksudo) может привести к установке некорректных прав доступа к файлам и директориям, что в свою очередь приведет к различным сложно диагностируемым системным неполадкам.

При запуске обычного приложения с помощью утилиты sudo (или gksudo) оно будет создавать файлы и директории в домашней директории пользователя root, а не в вашей домашней директории. К тому же, оно может сделать пользователя root владельцем некоторых уже существующих файлов.

Никогда не запускайте обычные приложения с помощью утилит sudo (или gksudo). Это попросту не нужно, опасно и с большой вероятностью приведет к изменению прав доступа к вашим собственным файлам.

3. Проявляйте осторожность при установке дополнений, расширений, апплетов и десклетов

Проявляйте особую осторожность при установке любых дополнений, расширений, апплетов и десклетов. Некоторые из них могут могут стать причиной серьезных проблем.

3.1. Дополнения и расширения для веб-браузеров Firefox и Chromium: не стоит слепо доверять им

Под видом дополнений для веб-браузера Firefox может распространяться вредоносное программное обеспечение; подобные инциденты уже были, несмотря на все меры, принимаемые компанией Mozilla для его выявления. Не стоит слепо доверять даже дополнениям с официального сайта. Это же утверждение справедливо и для расширений веб-браузеров Chrome/Chromium.

Также следует по возможности минимизировать количество установленных дополнений и расширений веб-браузера: не стоит превращать веб-браузер Firefox или Chrome/Chromium в рождественскую елку. Чем больше дополнений вы установите, тем медленнее будет работать ваш веб-браузер. Более того, некоторые дополнения могут оказаться причиной некорректной работы других дополнений или даже самого веб-браузера.

Вы уже пострадали от подобного дополнения? В этом случае вы можете удалить директорию с данными вашего веб-браузера таким образом, как описано в данном документе (в разделе 8).

3.2. Десклеты и апплеты и расширения GNOME Shell: думайте перед их установкой

Апплеты, десклеты и расширения GNOME Shell могут украсить ваш рабочий стол и даже позволят вам пользоваться полезными функциями. Но каждый из них может стать причиной различных проблем. Поэтому постарайтесь минимизировать их количество.

Чем больше десклетов, апплетов и расширений вы установите, тем медленнее будет работать ваша система. При этом некоторые из них могут конфликтовать друг с другом.

4. Никогда не используйте приложения для очистки системы или дефрагментации файловых систем

Воспользовавшись приложениями для очистки системы, такими, как Bleachbit или deborphan, вы можете удалить гораздо больше необходимых файлов, чем предполагаете. Не стоит доверять подобным приложениям, так как каждое из них не является идеальным и зачастую удаляет необходимые для корректного функционирования системы файлы, выводя ее из строя.

Кроме того, они попросту не нужны. В Linux создается не так много ненужных файлов. Именно поэтому очистка системы обычно не дает каких-либо ощутимых преимуществ. В самом лучшем случае вы сможете добиться освобождения около гигабайта дискового пространства, рискуя удалить важные данные. Если вы все же желаете безопасно очистить систему, воспользуйтесь соответствующими инструкциями для дистрибутивов Linux Mint, Ubuntu и Fedora Workstation.

Инструменты для дефрагментации файловых систем таят в себе еще большую угрозу. К сожалению, вы все еще можете обнаружить несколько таких инструментов «на обочине» экосистемы Linux… Ни в коем случае не используйте их! Ведь в случае их использования велика вероятность либо повреждения файловой системы без возможности последующего восстановления, либо необратимой потери большого количества файлов.

Инструменты для дефрагментации файловых систем являются очень опасными и по сути не нужными утилитами. Это относится ко всем подобным инструментам без исключений. Следует упомянуть и о том, что используемые в Linux файловые системы вообще не нуждаются в дефрагментации.

5. Не смешивайте компоненты окружения рабочего стола KDE с компонентами других рабочих столов

В Linux Mint, Ubuntu и Fedora Workstation вы можете установить окружение рабочего стола KDE рядом с уже установленным окружением рабочего стола (таким, как Mate, Cinnamon, Unity, Xfce, LXDE или GNOME), безнадежно смешав компоненты обоих окружений рабочих столов. В результате этого резко упадет производительность и стабильность работы вашей системы.

Если вы желаете, чтобы в будущем ваша система корректно функционировала, пользуйтесь лишь окружением рабочего стола, поставляемым в ее составе по умолчанию. Попытайтесь вообще не устанавливать приложения из состава окружения рабочего стола KDE в Linux Mint, Ubuntu или Fedora Workstation, так как при установке любого такого приложения (например, приложения для записи оптических дисков K3B) в качестве его зависимостей в вашу систему будет установлена практически половина компонентов окружения рабочего стола KDE.

Совет: в случае использования менеджера пакетов Synaptic Linux в Mint или Ubuntu или Yum Extender DNF в Fedora Workstation для установки приложений вы можете ознакомиться со списком зависимостей того или иного приложения перед его установкой.

Существуют окружения рабочего стола, которые используют множество низкоуровневых компонентов других окружений рабочего стола; эти окружения рабочего стола могут относительно безопасно устанавливаться друг рядом с другом. Например, Xfce (окружение рабочего стола дистрибутива Xubuntu) полностью совместимо с окружениями рабочего стола GNOME, Unity, а также Cinnamon и Mate, поставляемыми в дистрибутиве Linux Mint.

Но даже при установке нескольких из упомянутых выше окружений рабочего стола в вашу систему будут устанавливаться избыточные программные компоненты… Система с единственным окружением рабочего стола всегда будет более производительной.

Вы допустили ошибку, установив дополнительное окружение рабочего стола, и желаете исправить ее? К сожалению, в данном случае единственным решением является полная переустановка дистрибутива.

5.1. Не устанавливайте дополнительный полнофункциональный файловый менеджер

Развивая мысль о нежелательности установки нескольких окружений рабочего стола, несложно прийти к выводу о том, что также не следует устанавливать несколько полнофункциональных файловых менеджеров. Гораздо лучше использовать файловый менеджер, который поставляется по умолчанию вместе с окружением рабочего стола вашего дистрибутива.

Это объясняется тем, что полнофункциональные файловые менеджеры тесно связаны с окружениями рабочих столов, для которых они проектировались. Исходя из этого, они могут превратиться в источник проблем после установки в «чужом» окружении рабочего стола: обычно они пытаются максимально тесно интегрироваться с этим «чужим» окружением рабочего стола и иногда конфликтуют с основным файловым менеджером.

Исключением из данного правила являются независимые простые файловые менеджеры, такие, как GNOME Commander и Midnight Commander. Они никак не связаны с окружениями рабочего стола и выполняют лишь свою основную задачу: позволяют работать с файлами.

6. Никогда не используйте установочные сценарии для Linux Mint и Ubuntu, такие, как Ultamatix, Ubuntu Tweak, Ubuntu Sources List Generator или Ubuntuzilla

Использование всех без исключения сторонних установочных сценариев связано с различными опасностями: некоторые из них особо опасны, другие — менее опасны. Лучшим вариантом является полный отказ от их использования. Ниже я опишу некоторые из наиболее опасных сценариев.

6.1. Высокий уровень опасности: Ultamatix

Ultamatix является самым опасным из сценариев. Он может нанести непоправимый вред вашей системе.

Примечание: данный проект, скорее всего, более не развивается, но в прошлом он несколько раз восставал из мертвых… Именно поэтому я не удаляю данное предупреждение.

Ultamatix позволяет установить различные нестабильные версии приложений (ночные сборки). Кроме того, в данном сценарии используются параметры для принудительной установки пакетов программного обеспечения --assume-yes и --force-yes, которые крайне опасно использовать. Разработчик заявляет, что данные параметры используются потому, что «он не хочет утруждать пользователей ответами на различные вопросы». Ввиду этого достаточно лишь одной некорректной зависимости, некорректно работающего приложения или какой-либо другой недоработки для того, чтобы нарушить работу вашей системы без возможности последующего восстановления…

Если вы уже пользовались данным сценарием, единственным вариантом очистки системы является ее полная переустановка. В этом случае также придется отформатировать корневой раздел.

Кроме того, сценарий Ultamatix в большинстве случаев просто не нужен: все, что он делает, может быть также сделано относительно безопасно с помощью официальных инструментов. Вам потребуется лишь приложить немного дополнительных усилий.

6.2. Средний уровень опасности: Ubuntu Tweak и Ubuntu Sources List Generator и GRUB Customizer

Приложения Ubuntu Tweak и Ubuntu Sources List Generator также опасны. Не используйте их! Они позволяют активировать некоторые персональные репозитории пакетов (PPA) со сторонним программным обеспечением без вывода информации об активированном источнике программного обеспечения и подтверждения корректности его цифровой подписи.

Таким образом, вы получите возможность установки всех пакетов программного обеспечения из этих персональных репозиториев пакетов без проверки их качества и получения информации об их совместимости с вашей версией дистрибутива или вашим аппаратным обеспечением. Да, это очень рискованно. Лучше держаться подальше от этих приложений…

6.3. Уровень опасности ниже среднего: Ubuntuzilla

Область действия сценария Ubuntuzilla значительно ограничена, а сам сценарий не связан с каким-либо рисками в плане безопасности функционирования системы. Но все таки лучше избегать его использования. Например, при установке Firefox с помощью Ubuntuzilla используется оригинальная версия от производителя, которая не полностью адаптирована к работе в дистрибутиве Linux Mint или Ubuntu, поэтому веб-браузер может работать не так, как вы ожидаете.

При использовании Ubuntuzilla вы обходите стороной большое количество оптимизаций и проверок качества веб-браузера Firefox, выполняемых разработчиками дистрибутива Ubuntu… Разумеется, это может негативно отразиться на стабильности и надежности Firefox.

7. Не активируйте репозиторий тестовых версий программного обеспечения «proposed» в Ubuntu, «romeo» в Linux Mint и «rawhide» в Fedora Workstation

Не активируйте репозиторий тестовых версий программного обеспечения «proposed» дистрибутива Ubuntu, если вы не тестируете новые версии программного обеспечения и дорожите стабильностью своей системы. В Linux Mint аналогичный репозиторий программного обеспечения носит имя «romeo», а в Fedora Workstation - «rawhide».

Источник приложений «proposed» в Ubuntu, «romeo» в Linux Mint или «rawhide» в Fedora Workstation предоставляет угрозу стабильности вашей системы. Он содержит нестабильное и в некоторых случаях некорректно работающее программное обеспечение, которое недостаточно отлажено и протестировано. Держитесь подальше от него!

Если вы активируете один из указанных источников приложений в вашей системе, ее стабильность рано или поздно значительно понизится. Единственным решением в таком случае является ее полная переустановка. При переустановке не стоит забывать о необходимости форматирования корневого раздела.

По умолчанию данные репозитории, разумеется, деактивированы, но на всякий случай рекомендуется проверить, деактивирован ли соотвествующий репозиторий в вашей системе.

Linux Mint: необходимо осуществить переход в рамках главного меню: «Меню — Администрирование — Менеджер обновлений». После этого в рамках меню открывшегося окна менеджера обновлений следует осуществить переход: «Правка — Источники приложений». Теперь следует нажать на кнопку «Официальные репозитории» в левой части окна и убедиться в том, что флажок «Нестабильные пакеты (romeo)» не установлен.

Ubuntu: если вы пока не установили менеджер пакетов программного обеспечения Synaptic, сейчас самый подходящий момент для того, чтобы сделать это. Synaptic предустановлен по умолчанию в Linux Mint, но отсутствует в Ubuntu. Поэтому воспользуйтесь центром приложений Ubuntu для установки менеджера пакетов Synaptic. После этого вы должны запустить Synaptic, нажав на логотип Ubuntu в левом верхнем углу экрана, введя запрос «synaptic» и выбрав пункт «Менеджер пакетов Synaptic». В рамках меню менеджер пакетов Sysnaptic следует осуществить переход «Настройки — Репозитории», перейти на вкладку «Обновления» в открывшемся окне и убедиться в том, что флажок «Обновления, не вошедшие в официальный выпуск (trusty-proposed)» не установлен.

Fedora Workstation: если вы пока не установили менеджер пакетов программного обеспечения Yum Extender DNF, сейчас самый подходящий момент для того, чтобы сделать это. Он не установлен по умолчанию, поэтому вам придется воспользоваться Центром приложений для его установки. После этого вы должны запустить Yum Extender DNF, перейдя в режим обзора, введя запрос «yum» и выбрав пункт «Yum Extender (DNF)». В рамках меню открываеющегося с помощью кнопки с шестеренкой в заголовке окна менеджера пакетов следует выбрать пункт «Preferences», перейти на вкладку «Repositories» в открывшемся окне и убедиться в отсутствии в списке репозиториев с суффиксом «rawhide».

Как неоднократного говорилось ранее: обязательно убедитесь в том, что репозиторий тестовых версий программного обеспечения не активирован в вашей системе.

Единственной причиной существования репозитория «romeo» (в Linux Mint), «trusty-proposed» (в Ubuntu) и «rawhide» в Fedora Workstation являются востребованность данного репозитория людьми, осуществляющими тестирование программного обеспечения. Эти люди помогают находить ошибки в обновлениях программного обеспечения перед тем, как эти обновления распространяются среди обычных пользователей дистрибутивов.

8. Обращайтесь с особой осторожностью с репозиториями программного обеспечения «Backports», «Partners» и «Independent» в Linux Mint и Ubuntu

В Linux Mint и Ubuntu существуют три репозитория программного обеспечения, которые могут быть относительно безопасно активированы в вашей системе, но при работе с которыми нужно проявлять максимальную осторожность: «Backports», «Partners» и «Independent».

По сути, активация данных репозиториев не является фатальной ошибкой, так как она связана лишь с допустимыми незначительными рисками. Однако, данные риски, хотя и являются допустимыми и незначительными, все же заслуживают внимания…

8.1. Репозиторий «Backports»

В дистрибутиве Linux Mint репозиторий портированных пакетов «backport» по умолчанию деактивирован, при этом лучше не активировать его самостоятельно.

В дистрибутиве Ubuntu, однако, репозиторий официально не поддерживаемых пакетов «backports» активирован по умолчанию. При этом для данного репозитория установлен пониженный (безопасный) приоритет, благодаря которому вы сможете устанавливать программное обеспечение из него лишь тогда, когда явно укажете на него.По аналогии с предыдущим разделом, вы можете проверить, активирован ли данный репозиторий в вашей системе следующим образом:

Linux Mint: необходимо осуществить переход в рамках главного меню: «Меню — Администрирование — Менеджер обновлений». После этого в рамках меню открывшегося окна менеджера обновлений следует осуществить переход: «Правка — Источники приложений». Теперь следует нажать на кнопку «Официальные репозитории» в левой части окна и обратить внимание на флажок «Портированные пакеты (backport)».

Ubuntu: в первую очередь установите менеджер пакетов Synaptic с помощью Центра приложений Ubuntu, если он еще не установлен в вашей системе. После этого нажмите на логотип Ubuntu в левом верхнем углу экрана, введите запрос «synaptic» и выберите пункт «Менеджер пакетов Synaptic» для его запуска. В рамках меню менеджера пакетов Synaptic следует осуществить переход «Настройки — Репозитории», перейти на вкладку «Обновления» в открывшемся окне и обратить внимание на флажок «Официально не поддерживаемые обновления (trusty-backports)».

Источник официально не поддерживаемых обновлений «backports» дистрибутива Ubuntu связан с меньшим количеством рисков, чем источник обновлений, не вошедших в официальный выпуск «proposed» этого же дистрибутива, так как он содержит стабильно работающее программное обеспечение. Но это программное обеспечение не было в достаточной степени протестировано на совместимость с вашей версией дистрибутива Ubuntu. Следовательно, оно может негативно повлиять на стабильность вашей системы (или ее некоторых компонентов).

Хотя данный репозиторий и активирован по умолчанию, ему присвоен низкий и безопасный приоритет. Мой совет относительно данного репозитория достаточно прост: при работе с дистрибутивом Ubuntu следует оставить его активированным, но крайне внимательно относиться к установке пакетов программного обеспечения из него.

Для проверки приоритета источника официально не поддерживаемых обновлений «Backports» вы можете воспользоваться следующей командой в терминале:

apt-cache policy | grep backports

Теперь вы можете самостоятельно убедиться в том, что приоритет репозитория «Backports» равен 100 для всех пакетов, кроме пакетов локализации (используемых в системах с локализацией). Другие репозитории (и пакеты локализаций из репозитория «Backports») по умолчанию имеют приоритет 500.

Это означает, что вам придется явным образом указывать версию портированного пакета программного обеспечения в том случае, если отличная версия данного пакета находится в одном из других репозиториев. Преимущество данной схемы заключается в том, что при наличии пакета программного обеспечения лишь в репозитории «Backports» у вас будет возможность установить его без модификации каких-либо файлов.

8.2. Репозитории «Partners» и «Independent»

Актуально для дистрибутива Ubuntu, но не для дистрибутива Linux Mint; вы можете проверить текущий статус репозиториев «Partners» и «Independent» следующим образом. В первую очередь установите менеджер пакетов Synaptic с помощью Центра приложений Ubuntu, если он еще не установлен в вашей системе. После этого нажмите на логотип Ubuntu в левом верхнем углу экрана, введите запрос «synaptic» и выберите пункт «Менеджер пакетов Synaptic» для его запуска. В рамках меню менеджера пакетов Sysnaptic следует осуществить переход «Настройки — Репозитории» и перейти на вкладку «Другое ПО» в открывшемся окне. С помощью списка на данной вкладке вы можете активировать репозиторий «Партнеры Canonical» («Partners», не активирован по умолчанию) и репозиторий «Независимое» («Independent»). Таким образом вы сможете получить доступ к стороннему программному обеспечению от компаний (партнеров), которые заключили соглашения с компанией Canonical.

Данные репозитории содержат большое количество пакетов с полезным программным обеспечением. Но эти же репозитории могут стать причиной снижения безопасности вашей системы, так как пакеты из этих репозиториев не всегда своевременно обновляются… Новые версии программного обеспечения из упомянутых репозиториев создаются силами комнаний-партнеров Canonical и независимых разрабочиков: специалисты компании Canonical ответственны лишь за упаковку программного обеспечения в пакеты. Компании-партнеры Canonical и независимые разработчики не всегда подходят к вопросам безопасности своего программного обеспечения с должной отвественностью.

Достаточно вспомнить, что в прошлом в репозитории партнеров Canonical («Partners») была размещена устаревшая и небезопасная версия Adobe Flash Player (в то время, как в обычном репозитории программ, ограниченных патентами или законами «Multiverse» была размещена обновленная версия в пакете программного обеспечения под другим именем!).

Аналогичная ситуация была и с отдельными локализованными версиями приложения Adobe Reader (которое нередко становится целью атак вредоносного программного обеспечения).

Исходя из всего вышесказанного, следует использовать упомянутые выше репозитории с осторожностью. Вы можете активировать их в своей системе, но вы не должны быть уверены в безопасности программного обеспечения, установленного из них.

9. Никогда не удаляйте какие-либо приложения, являющиеся частью стандартной поставки дистрибутива

Даже если вы не пользуетесь определенным приложением из стандартной поставки вашего дистрибутива, не удаляйте его. Причина достаточно проста: комплект стандартной поставки дистрибутива является взаимосвязанной системой, стабильность работы которой напрямую зависит от наличия используемых приложениями вспомогательных файлов.

Если вы удаляете приложение из стандартной поставки дистрибутива, вы рискуете серьезно повредить свою систему. В случае удаления части приложений этот риск значительно больше, чем в случае удаления большинства приложений, а в случае удаления другой небольшой части приложений подобного риска нет вообще. Но все-таки лучше избегать подобного риска.

Если вы желаете, вы можете удалить неиспользуемое приложение из стандартной поставки дистрибутива из главного меню системы, но не стоит удалять его из системы.

Это предупреждение относится лишь к тем приложениям, которые устанавливаются в процессе установки дистрибутива Linux Mint, Ubuntu или Fedora Workstation и являются частью его стандартной поставки. Приложения, которые вы устанавливаете самостоятельно, могут безопасно удаляться из системы.

10. Не экспериментируйте на основной машине

С высокой долей вероятности можно предположить, что не все ваши компьютеры одинаково важны для вас. Некоторые компьютеры используются для выполнения важной работы и являются «рабочими лошадками», на которых вы всегда можете положиться. Другие компьютеры являются в большей или меньшей степени «развлекательными системами», которые также нередко используются, но не так важны.

Важно относиться по-разному к компьютерам обоих упомянутых типов. Не стоит экспериментировать на компьютерах, используемых для выполнения важной работы, вне зависимости от того, насколько сильно желание испытать в работе новые версии программного обеспечения.

Проводите эксперименты только на развлекательных системах или на отдельной тестовой машине. Ведь в противном случае вы можете привести систему на машине, используемой для выполнения важной работы, в нерабочее состояние.

Лучшим решением для машин, предназначенных для выполнения важной работы, является использование лишь версий дистрибутива Ubuntu с длительным сроком поддержки. Это объясняется тем, что версии с длительным сроком поддержки являются чрезвычайно качественными и надежными. Все версии дистрибутива Linux Mint на сегодняшний день основываются на версиях дистрибутива Ubuntu с длительным сроком поддержки (начиная с серии 17), поэтому Linux Mint также подходит для таких машин.

Если вы желаете обновить версию дистрибутива Ubuntu с длительным сроком поддержки на машине, предназначенной для выполнения важной работы, вам стоит делать это только после выпуска первой подверсии данной версии дистрибутива (своего рода «сервис-пака») или новой версии с длительным сроком поддержки.

Как говорилось ранее, лучшей практикой является разделение парка компьютеров на три категории: рабочие лошадки, развлекательные системы и тестовые машины.

- На рабочие лошадки рекомендуется устанавливать лишь версии дистрибутива Ubuntu с длительным сроком поддержки, а также все новые версии дистрибутива Linux Mint (начиная с версии Linux Mint 17, все текущие и будущие версии дистрибутива Linux Mint будут основываться на версиях дистрибутива Ubuntu с длительным сроком поддержки).

- На развлекательные системы рекомендуется устанавливать последние стабильные версии дистрибутива Ubuntu через каждые шесть месяцев.

- На тестовые машины можно устанавливать любые альфа-, бета- и разрабатываемые версии дистрибутивов Ubuntu и Linux Mint для самых смелых экспериментов и поиска ошибок.

Хотите ознакомиться с дополнительными советами?

Хотите узнать о других настройках и приемах работы с дистрибутивом Linux Mint, Ubuntu или Fedora Workstation? На данном веб-сайте размещено большое количество подобных материалов.

linux-faq.ru

- Как скинуть видео с ютуба в вк

- Фото после восстановления не открываются

- В контакте какой должен быть пароль

- На компе вирус

- Информатика определение папка

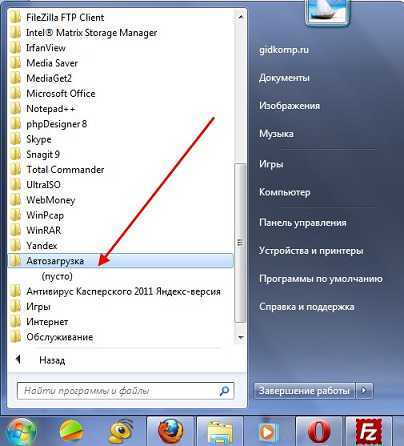

- Программа для чистки автозагрузки

- Unsharp mask перевод в фотошопе

- Как написать вконтакте если нет аккаунта

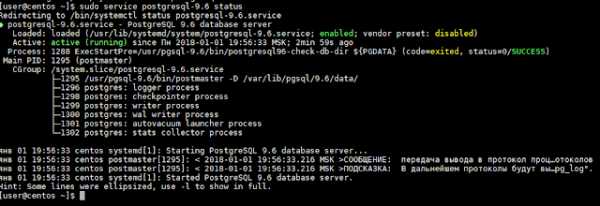

- Postgresql 1c centos 7

- Создать документ в excel

- Abbyy finereader нет доступа к файлу georgia