Что делает вирус twobee: Российским предприятиям угрожает новый вирус Trojan-Banker.Win32.TwoBee.gen

Содержание

Троянец-банкер Arnold: TwoBee или не TwoBee

Меню контента

Закрыть

Подписаться

Авторы

Артем Ушков

В начале 2017 года нами была обнаружена финансовая кампания TwoBee. Внимание ее организаторов было обращено, в первую очередь, на малый и средний бизнес, использующий обмен файлами между учетной системой и ДБО для обработки платежей. Характерной особенностью TwoBee была подмена реквизитов получателя денежного перевода в файле 1c_to_kl.txt, создаваемом бухгалтерской системой. В результате деньги уходили преступникам. Однако это была не первая подобная кампания и, как показала практика, не последняя.

Buhtrap и Fibbit

Подмена реквизитов активно использовалась Buhtrap, также как и в троянце Fibbit. Несмотря на то, что Buhtrap получил широкую известность в 2014 году, первые версии Fibbit были замечены тремя годами ранее. А в июне 2016 нам удалось найти один из модулей троянца (он назывался taz, tazsb или tazjp), который действовал по схеме, похожей на TwoBee. В августе 2016 мы получили последний конфигурационный файл для одного из его модулей:

В августе 2016 мы получили последний конфигурационный файл для одного из его модулей:

{

«filters»: {

«Получатель»:»УФК|ИФНС|казначейства|Федерального»

},

«corps»: [

{

«minSum»: 250000,

«replacement»: {

«ПолучательБИК» : «041117601»,

«ПолучательРасчСчет» : «40702810604000002148»,

«ПолучательСчет» : «40702810604000002148»,

«ПолучательИНН» : «2901277227»,

«ПолучательКПП» : «290101001»

}

}

]}

Те же и RTM

В 2015 году параллельно с Fibbit использовался троянец Trojan-Banker.Win32.RTM. Один из его модулей — 1c_2_kl, — также использующийся для слежения за файлом 1c_to_kl.txt, привлек наше внимание: он отправлял сформированную «платежку» на сервер, но при этом ничего с ней не делал. Предположительно, на тот момент модуль находился в разработке. В 2017 он получил полноценное обновление (1c_2_kl_r), которое сами авторы, судя по всему, называют Arnold. Продукты «Лаборатории Касперского» детектируют его как Trojan-Banker.Win32.Ronald.

В 2017 он получил полноценное обновление (1c_2_kl_r), которое сами авторы, судя по всему, называют Arnold. Продукты «Лаборатории Касперского» детектируют его как Trojan-Banker.Win32.Ronald.

Путь к PDB-файлу проекта оставленный компилятором

Arnold и его «друзья»

Хотя Arnold должен был просто заменить модуль подмены «платежек», в итоге из него получился самостоятельно функционирующий бот, состоящий из загрузчика и нескольких небольших библиотек. Загрузчик инжектируется в процесс explorer.exe, с помощью алгоритма AES и ключа 01234567890123456789012345678901 расшифровывает библиотеки, после чего вызывает в них экспортируемую функцию init.

Библиотеки Arnold:

installPlugin.dll

Не несет полезной нагрузки, выводит сообщение «Install!» с помощью API функции OutputDebugStringA.

hwid.dll

Предоставляет API для получения уникального идентификатора (Hardware ID) инфицированной машины. HWID вычисляется на основе используемого процессора, версии операционной системы и имени компьютера.

jsonParser.dll

Предоставляет API для работы с json-файлами.

processLinker.dll

Предоставляет API для инжектирования в заранее заданные процессы, такие как chrome.exe, firefox.exe, javaw.exe, jp2launcher.exe, cbmain.ex, iexplore.exe, _cbank.exe, clbank.exe.

simpleNetwork.dll

Предоставляет API для общения с командным центром. В отличии от банкера TwoBee, активно использовавшего протокол UDP для общения с C&C, Arnold работает по HTTP. Как только бот устанавливает соединение с командным центром он запрашивает конфигурационный файл – набор правил по которым будет происходить замена в «платежке». Ответ сервера зашифрован алгоритмом AES, но ключ, в отличии от загрузчика, не зашит, а вычисляется как sha256 от имени сервера (sha256(‘arnoldfreeteacher.com’ == ‘xb0x3fx99x53xa3x92xc1x3ax70x76xf8xc9xaaxcex2cxafx5ex7dxb5x2cxc0x18x61x55x56x61x54x86x49x68xf5xa8»). В последних 4 байтах расшифрованного ответа хранится размер данных без учета выравнивания.

replacement.

dll

dllОсновная библиотека бота, именно она отвечает за работу с файлом 1c_to_kl.txt и вносит в него изменения. Если TwoBee просто искал на компьютере файлы с определенным именем, то Arnold получает путь к нужному файлу в результате перехвата API функций CreateFileA и CreateFileW в процессах, перечисленных в processLinker.dll. Причем для Arnold имя файла не имеет значения, главное — наличие подстроки «.txt» в полном пути к файлу. Если содержимое открытого файла удовлетворяет необходимым условиям, троянец создаст его копию в директории %TEMP%, заменит реквизиты и «вернет» обратно.

CommandCenter.dll

Недавно появившаяся в боте DLL. Предположительно, должна запрашивать и обрабатывать команды от C&C, но на текущий момент каких-либо команд обнаружить не удалось – ответ от сервера приходит «пустой» (четыре нулевых байта, которые бот просто игнорирует).

Пример получения зашифрованного конфигурационного файла от командного центра

Расшифрованный конфигурационный файл напоминает то, что мы уже видели в Fibbit:

[{

«minSum»: 10000,

«maxSum»: 100000,

«fields»: {

«ПолучательИНН» : «0277913917»,

«ПолучательСчет» : «40702810806000018613»,

«ПолучательРасчСчет» : «40702810806000018613»,

«ПолучательБИК» : «048073601»,

«ПолучательКПП» : «027701001»,

«ПолучательКорсчет» : «30101810300000000601»

}

},

{

«minSum»: 100001,

«maxSum»: 300000,

«fields»: {

«ПолучательИНН» : «6658495579»,

«ПолучательСчет» : «40702810738410000202»,

«ПолучательРасчСчет» : «40702810738410000202»,

«ПолучательБИК» : «046015207»,

«ПолучательКПП» : «665801001»,

«ПолучательКорсчет» : «30101810100000000964»

}

},

{

«minSum»: 300001,

«maxSum»: 2000000,

«fields»: {

«ПолучательИНН» : «9723027498»,

«ПолучательСчет» : «40702810026220000702»,

«ПолучательРасчСчет» : «40702810026220000702»,

«ПолучательБИК» : «046015207»,

«ПолучательКПП» : «772301001»,

«ПолучательКорсчет» : «30101810500000000207»

}

}]

Фрагмент содержимого библиотеки replacement.dll со строками и адресом командного центра

Заключение

Несмотря на то, что Arnold использует те же методы, что и TwoBee, новый бот имеет больше общего с уже известным Fibbit. Мы полагаем, что оба зловреда находятся в руках одной киберпреступной группы. В ближайшее время мы ожидаем увидеть активное развитие Arnold, в том числе и заимствование троянцем части функций модульного троянца. Fibbit. В качестве временного решения для защиты от текущей версии зловреда пользователи учетных систем могут использовать имя файла экспорта платежных поручений, в имени или расширении которого отсутствует сочетание «.txt».

Мы полагаем, что оба зловреда находятся в руках одной киберпреступной группы. В ближайшее время мы ожидаем увидеть активное развитие Arnold, в том числе и заимствование троянцем части функций модульного троянца. Fibbit. В качестве временного решения для защиты от текущей версии зловреда пользователи учетных систем могут использовать имя файла экспорта платежных поручений, в имени или расширении которого отсутствует сочетание «.txt».

MD5

| Arnold (Trojan-Banker.Win32.Ronald) | 190a92d1c2d24814a3e031f7e3ee6222 28aeaa7ec1e940f744f5640f7ab99c74 3cdf8d64cedf07b881771fc8d8b3cde9 464cc483281cc88de0f7864e731fbbb6 537e7cba4c5071479762dea97f0554a8 7dfc2d47c7da823afd67173776b1558c 8040d081399d3017da7984a08466d9bd 9c94a08b34438a63bf03779be4df3067 aabea04995971696be19701915bfb392 b0dbccfb2e1e7e99553ff26f10cf0968 b9691e245bfcdccac2b8253f5ed0fc59 ba8b452531f6e3fa67ce0af9bba87fa6 c16d429fc384f8f1e610c0f6ce31f9b6 cb3004999e1dfa48a20b5e80ae824311 d7e963d3c8041c1a0e6e12d23c8a1d14 de140d16e7788774d72894041522fcbb e796689efa9cab2b72935d21d1b9a960 e7ac1c6a79d942d2dc35b41e2e09d20d fe812123cfaf96a491cd26a8f3253c38 |

Fibbit (Trojan-Banker. Win32.Fibbit) Win32.Fibbit) | 2e0b35dadce64de84bec6986c289699c 33ef6eab370fc4a532b90b68b940aaf3 430c14131d5ad55a65f7b005d1403650 77b734042e37676913f4487450d64fd9 ccdba9a06d5a40f3898cc9d2cd5686ec dcd1c9135c712f7b28f7f033024afa9d |

| 1c_2_kl (RTM / Trojan-Banker.Win32.RTM) | 463f2edf5affff6a13a8ddc7484e8f21 5991d0a14adfa785ba749d1ce63e8887 6c4a1fe06265c1b05393d7f4ed068612 7b3eb2a36b15af19fbc7eadc092d758c d941b3cee65ab68dbb3c1c60147abd23 |

| Fibbit taz module (Trojan-Banker.Win32.Fibbit) | 04a79a975e890f5a76672e84e664edce 201d3c5b8c4c0577e1d8193e9d31c7bd 91b1ad6d1df4f3dc8f3c7f9e04482f7f f334797ef5837de37f8f10d1ce813483 |

| RTM (Trojan-Banker.Win32.RTM) | 024c48fb090fcd4ead0ed0e84b6d9143 35771476e041e22b0e66b4ef54eb6265 37bdae04d9501059f6c72c3254e7e4b4 38b6d4bfda7d29bafe74dc3e055e402c 89fb6c0375b8bf812db03fd8ba7c8471 909e3397d45419566e4ac5a423c1ea4a 9e960489db69804b93b469779f0d79e1 a50a2a08c274ad9266694732c338b674 b812d98fd768becab9bed36cc180bdc9 e1ec6ea02073624c0d4a37f881a30420 eeedc097632dcec0a5d814142db82535 |

TwoBee (Trojan-Banker. Win32.TwoBee) Win32.TwoBee) | 02f34887b6e446f4a20a89f0bb2a17c4 0e85bd9a4691dd30736935ae3e85e82e 271969eecca1fa5357932a119a3c7c47 43f94d0f1f061fe0814ed752049389b1 60c72b92689609b195b0957bf1ed28ab 645645595da5b4d2aeb63cfa44345131 64feb792c6045d9a4fdb74fa5cba114e eedb09ecd669d1363d98a2bea324619c fb1ce7463549995b54f5aa7c7e299cec |

С&С

hxxp://arnoldfreeteacher.com/data.php

hxxp://xjdhdhsoiuugvzebet.pw/data.php

hxxp://ofcwamcnqclanricwcgl.pw/data.php

hxxp://wemihqipfgtckeilix.pw/data.php

hxxp://moothhits.top/data.php

hxxp://zsulyiyrfzmwmhe.pw/data.php

Последние публикации

Отчеты

В процессе мониторинга собственной корпоративной Wi-Fi сети, мы обнаружили подозрительную активность нескольких iOS-устройств. В результате анализа были обнаружены следы ранее неизвестной вредоносной программы.

«Лаборатория Касперского» проанализировала APT-фреймворк CloudWizard, используемый в зоне российско-украинского конфликта.

В ходе изучения атаки 3CX на одном из компьютеров мы обнаружили файл guard64.dll. Библиотека с таким же именем использовалась в недавних развертываниях бэкдора, который мы назвали Gopuram и отслеживаем с 2020 года.

В октябре 2022 года мы выявили атаку на правительственные, сельскохозяйственные и транспортные организации, расположенные в Донецке, Луганске и Крыму.

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

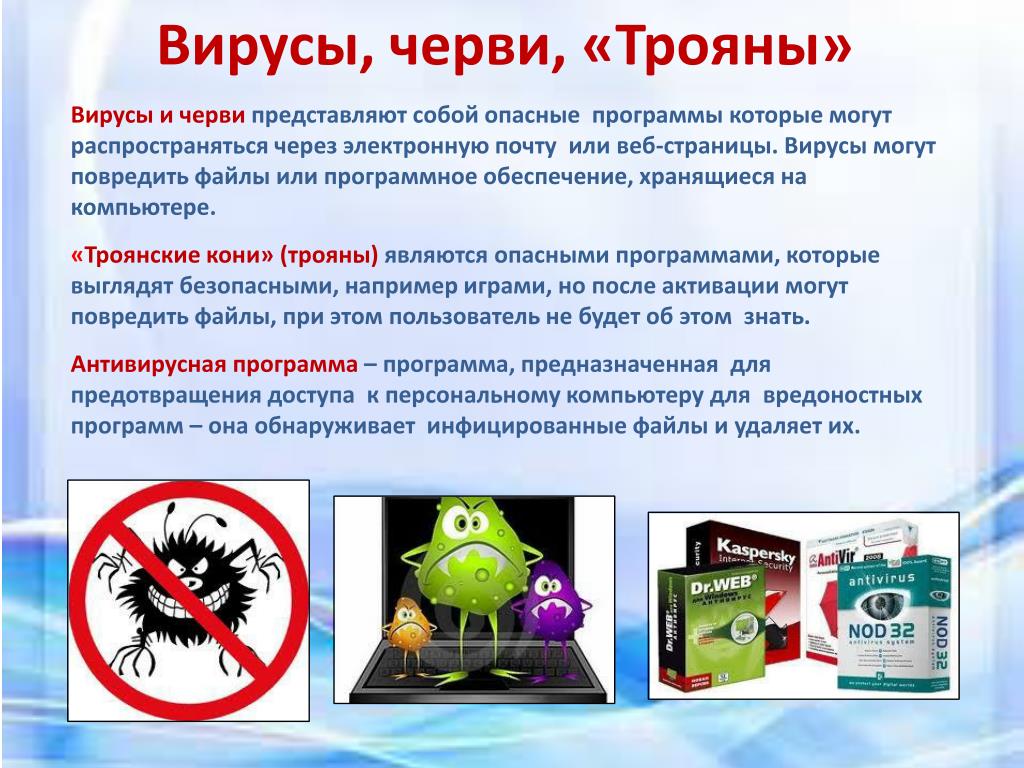

Троян – вирус, замаскированный в программном обеспечении

Троян — вредоносное программное обеспечение, которое скрывает истинную цель своей деятельности с помощью маскировки. Однако, в отличие от вируса, он не способен самостоятельно копировать или заражать файлы.

Чтобы проникнуть на устройство жертвы, угроза использует другие средства, такие как загрузка с диска, использование уязвимостей, загрузка другим вредоносным кодом или методы социальной инженерии.

Чтобы проникнуть на устройство жертвы, угроза использует другие средства, такие как загрузка с диска, использование уязвимостей, загрузка другим вредоносным кодом или методы социальной инженерии.

Троян — вредоносное программное обеспечение, которое скрывает истинную цель своей деятельности с помощью маскировки. Однако, в отличие от вируса, он не способен самостоятельно копировать или заражать файлы. Чтобы проникнуть на устройство жертвы, угроза использует другие средства, такие как загрузка с диска, использование уязвимостей, загрузка другим вредоносным кодом или методы социальной инженерии.

Что такое троян?

Подобно троянскому коню, известному из древнегреческих мифов, троян использует маскировку или неправильное перенаправление, чтобы скрыть свою истинную функцию. Чтобы ввести пользователя в заблуждение и заставить его открыть вредоносный файл, угроза часто использует различные методы. Для этих целей троян также может использовать другие программы.

Сегодня трояны являются наиболее распространенной категорией угроз, которая используется для открытия бэкдоров, контроля зараженного устройства, удаления данных пользователя и передачи их злоумышленникам, загрузки и запуска других вредоносных программ в определенной системе и других целей.

Краткая история

Название «троян» происходит от классического античного мифа об успешном завоевании греками города Троя. Чтобы пройти через защитные сооружения и попасть в город, завоеватели построили большого деревянного коня, внутри которого спрятали группу своих лучших воинов. Грекам удалось обмануть троянцев, которые обрадовались такому неожиданному подарку и втянули коня в город, начав праздновать. Воины, которые были внутри троянского коня, дождались глубокой ночи и захватили город.

Впервые термин «троян» был использован в ссылке на вредоносный код в отчете ВВС США 1974 року, который сосредоточен на анализе уязвимостей компьютерных систем. Тем не менее, термин стал популярным в 1980-х, особенно после лекции Кена Томпсон на награждении ACM Turing Awards 1983 года.

Тем не менее, термин стал популярным в 1980-х, особенно после лекции Кена Томпсон на награждении ACM Turing Awards 1983 года.

Известные примеры

Одним из первых известных троянов, была программа-вымогатель, обнаруженная в реальной среде — AIDS Trojan 1989 года. Этот вредоносный код распространился через тысячи дискет, содержащих интерактивную базу данных о СПИДе. Установленная программа ждала 90 циклов загрузки, после чего шифровала большинство имен файлов в корневом каталоге машины. Программа требовала от потерпевших отправить $189 или $378 на почтовый ящик в Панаме, чтобы вернуть свои данные.

Еще один пример троянской программы — известная шпионская программа FinFisher (FinSpy). Угроза обладает расширенными возможностями для шпионажа и незаконным использованием веб-камер, микрофонов, отслеживания нажатий клавиатуры, а также способностью удалять файлы. Разработчики этой шпионской программы продавали ее как инструмент для правоохранительных органов, но, считается, что программу использовали и репрессивные режимы. Чтобы скрыть свою истинную цель, FinFisher использует различные способы маскировки. В одной из своих кампаний, выявленных компанией ESET, она устанавливалась как инсталлятор для популярных и законных программ, таких как браузеры и медиа-плееры. Программа также распространялся через электронную почту с поддельными вложениями или поддельными обновлениями программного обеспечения.

Чтобы скрыть свою истинную цель, FinFisher использует различные способы маскировки. В одной из своих кампаний, выявленных компанией ESET, она устанавливалась как инсталлятор для популярных и законных программ, таких как браузеры и медиа-плееры. Программа также распространялся через электронную почту с поддельными вложениями или поддельными обновлениями программного обеспечения.

Однако трояны не являются угрозой исключительно для компьютеров или ноутбуков. Под прицелом также большая часть современного мобильного вредоносного программного обеспечения, направленного на устройства Android. Примером может быть DoubleLocker — инновационное семейство вредоносных программ, замаскированное под обновление Adobe Flash Player. Угроза проникала на мобильное устройство с помощью служб специальных возможностей, шифровала данные и блокировала экран устройства с помощью случайного PIN-кода. Впоследствии злоумышленники требовали выкуп в Bitcoin для разблокировки устройства и данных.

Как защитить свои устройства?

Общий термин «троян» включает различные типы угроз, поэтому заражения можно избежать благодаря соблюдению правил безопасной работы в сети Интернет и использованию надежного решения для защиты от киберугроз.

Чтобы проникнуть на устройства жертв, большинство троянов используют уязвимости в системах пользователей. Для уменьшения количества уязвимостей пользователям рекомендуется регулярно устанавливать обновления и исправления не только для операционной системы, а для всего программного обеспечения.

Трояны могут использовать несколько каналов и методов для проникновения на устройство или в сеть жертв, в том числе для получения данных пользователей трояны используют методы социальной инженерии.

Надежное многоуровневое решение по безопасности является важной частью киберзащиты пользователя. Для того, чтобы осуществить удаление троянов и обеспечить максимально возможный уровень безопасности, современные решения для защиты от киберугроз используют различные технологии, такие как песочницы, имитацию программ и машинное обучение.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security Premium

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

Загрузить

Похожие темы

Кража личной информации

Программы-вымогатели

Компьютерный вирус

Рекламное ПО

Социальная инженерия

Спам

Вишинг

Вредоносные программы

[Симптоматическая инфекция Black Queen Cell Virus трутневого расплода на гессенских пасеках]

Сохранить цитату в файл

Формат:

Резюме (текст)PubMedPMIDAbstract (текст)CSV

Добавить в коллекции

- Создать новую коллекцию

- Добавить в существующую коллекцию

Назовите свою коллекцию:

Имя должно содержать менее 100 символов

Выберите коллекцию:

Не удалось загрузить вашу коллекцию из-за ошибки

Повторите попытку

Добавить в мою библиографию

- Моя библиография

Не удалось загрузить делегатов из-за ошибки

Повторите попытку

Ваш сохраненный поиск

Название сохраненного поиска:

Условия поиска:

Тестовые условия поиска

Электронная почта:

(изменить)

Который день?

Первое воскресеньеПервый понедельникПервый вторникПервая средаПервый четвергПервая пятницаПервая субботаПервый деньПервый рабочий день

Который день?

ВоскресеньеПонедельникВторникСредаЧетвергПятницаСуббота

Формат отчета:

РезюмеРезюме (текст)АбстрактАбстракт (текст)PubMed

Отправить максимум:

1 шт. 5 шт. 10 шт. 20 шт. 50 шт. 100 шт. 200 шт.

5 шт. 10 шт. 20 шт. 50 шт. 100 шт. 200 шт.

Отправить, даже если нет новых результатов

Необязательный текст в электронном письме:

Создайте файл для внешнего программного обеспечения для управления цитированием

. 2003 март-апрель;116(3-4):130-3.

[Статья в

немецкий]

Райнхольд Зиде

1

, Ральф Бюхлер

принадлежность

- 1 Hessisches Dienstleistungszentrum für Landwirtschaft, Gartenbau und Naturschutz (HDLGN), Bieneninstitut Kirchhain. [email protected]

PMID:

12680279

[Статья в

немецкий]

Reinhold Siede et al.

Берл Мунк Tierarztl Wochenschr.

2003 март-апрель.

. 2003 март-апрель;116(3-4):130-3.

Авторы

Райнхольд Зиде

1

, Ральф Бюхлер

принадлежность

- 1 Hessisches Dienstleistungszentrum für Landwirtschaft, Gartenbau und Naturschutz (HDLGN), Bieneninstitut Kirchhain. [email protected]

PMID:

12680279

Абстрактный

Вирус клеток черной матки (BQCV) может поражать выводок медоносной пчелы (Apis mellifera). В целом маточники находятся под угрозой исчезновения, демонстрируя темные клеточные стенки как типичные симптомы. Рабочий и трутневый расплод могут быть инфицированы BQCV, но обычно без клинических симптомов. В этой статье впервые описывается симптоматическая BQCV-инфекция больного трутневого расплода, обнаруженного на двух пасеках в Гессене/Германия в 2001 г. Трутневые личинки были серьезно повреждены, а некоторые из них погибли. Образцы пораженного расплода тестировали на BQCV методом обнаружения ПЦР. Обнаружен специфический для BQCV фрагмент нуклеиновой кислоты. Продукт ПЦР секвенировали и сравнивали с соответствующей записью GenBank. На уровне нуклеиновой кислоты, а также на уровне дедуцируемого белка изолят показал высокое сходство с южноафриканским изолятом, отмеченным в GenBank.

Рабочий и трутневый расплод могут быть инфицированы BQCV, но обычно без клинических симптомов. В этой статье впервые описывается симптоматическая BQCV-инфекция больного трутневого расплода, обнаруженного на двух пасеках в Гессене/Германия в 2001 г. Трутневые личинки были серьезно повреждены, а некоторые из них погибли. Образцы пораженного расплода тестировали на BQCV методом обнаружения ПЦР. Обнаружен специфический для BQCV фрагмент нуклеиновой кислоты. Продукт ПЦР секвенировали и сравнивали с соответствующей записью GenBank. На уровне нуклеиновой кислоты, а также на уровне дедуцируемого белка изолят показал высокое сходство с южноафриканским изолятом, отмеченным в GenBank.

Похожие статьи

[Первое обнаружение вируса кашмирской пчелы в Гессене, Германия].

Зиеде Р., Бюхлер Р.

Сиде Р. и соавт.

Берл Мунк Tierarztl Wochenschr. 2004 г., январь-февраль; 117 (1-2): 12-5.

Берл Мунк Tierarztl Wochenschr. 2004.PMID: 14964117

Немецкий.

Вирусные инфекции у бразильских медоносных пчел.

Teixeira EW, Chen Y, Message D, Pettis J, Evans JD.

Teixeira EW, et al.

J Инвертебр Патол. 2008 г., сен; 99(1):117-9. doi: 10.1016/j.jip.2008.03.014. Epub 2008 4 апр.

J Инвертебр Патол. 2008.PMID: 18471826

Первое молекулярное обнаружение вирусного патогена у медоносных пчел Уганды.

Каджобе Р., Маррис Г., Бадж Г., Лоренсон Л., Кордони Г., Джонс Б., Уилкинс С., Катбертсон А.Г., Браун М.А.

Каджобе Р. и соавт.

J Инвертебр Патол. 2010 июнь; 104 (2): 153-6. doi: 10.1016/j.jip.2010.02.007. Epub 2010 26 февраля.

J Инвертебр Патол. 2010.PMID: 20219470

[Прогресс исследований в области вируса клеток черной королевы, вызывающего заболевание].

Ян Ц., Чжан Дж., Сонг З., Чжэн И., Ван С., Суй Дж., Ван З., Моу Дж.

Ян Кью и др.

Бин Ду Сюэ Бао. 2015 май; 31(3):318-25.

Бин Ду Сюэ Бао. 2015.PMID: 26470541

Обзор.

Китайский язык.Тетравирид.

Ханзлик Т.Н., Гордон К.Х.

Ханзлик Т.Н. и соавт.

Adv вирус Res. 1997;48:101-68.

Adv вирус Res. 1997.PMID: 9233432

Обзор.

Аннотация недоступна.

Посмотреть все похожие статьи

Цитируется

Распространение патогенов от медоносных пчел к другим членистоногим.

Нанетти А., Бортолотти Л., Силия Г.

Нанетти А. и др.

Возбудители. 2021 17 августа; 10 (8): 1044. дои: 10.3390/патогены10081044.

Возбудители. 2021.

PMID: 34451508

Бесплатная статья ЧВК.Обзор.

Экспериментальное заражение шмелей вирусами, связанными с медоносными пчелами: никаких прямых затрат на приспособление, но потенциальные будущие угрозы для новых хозяев диких пчел.

Техель А., Стрейхер Т., Трагуст С., Пакстон Р.Дж.

Техель А. и др.

R Soc Open Sci. 2020 8 июля; 7 (7): 200480. doi: 10.1098/rsos.200480. электронная коллекция 2020 июль.

R Soc Open Sci. 2020.PMID: 32874644

Бесплатная статья ЧВК.Половые различия в восприимчивости к патогенам у медоносных пчел (Apis mellifera).

Речниг Г., Уильямс Г.Р., Мехманн М.М., Яньес О., де Миранда Дж.Р., Нойманн П.

Речниг Г. и соавт.

ПЛОС Один. 2014 17 января; 9 (1): e85261. doi: 10.1371/journal.pone.0085261. Электронная коллекция 2014.

ПЛОС Один. 2014.PMID: 24465518

Бесплатная статья ЧВК.

Типы публикаций

термины MeSH

Процитируйте

Формат:

ААД

АПА

МДА

НЛМ

Отправить по телефону

Вирусы у медоносных пчел

Медоносные пчелы могут быть заражены многими вирусами. Вирус мешотчатого расплода был первым вирусом, заражающим пчел, который был описан в научной литературе в 1913, и еще около 20 вирусов были впоследствии описаны на основании их симптомов у пчел. Благодаря новым инструментам молекулярной биологии теперь можно использовать ДНК для идентификации вирусов, заражающих пчел, даже при отсутствии симптомов. Недавний скрининг медоносных пчел, собранных в Пенсильвании, показал, что они были заражены несколькими вирусами, в том числе; Вирус деформированного крыла (DWV), вирус клеток черной королевы (BQCV), вирус Sacbrood (SBV), два вируса паралича и другие.

Вирус деформации крыла

Когда колония сильно заражена вирусом деформации крыльев (DWV), она показывает классический диагностический симптом пчел с деформированными крыльями. Когда наблюдается этот симптом, у колонии часто также проявляются многие другие симптомы, которые составляют синдром паразитарного клеща (ПМС). ПМС включает в себя пятнистый рисунок расплода, личинки, погруженные в ячейки, снятие крышек с некоторых ячеек, содержащих пережеванные куколки, и сокращение взрослой популяции.

Рисунок 1. Пчелы с деформированными крыльями. Фото: Робин Андервуд, Penn State

Рис. 2. Незакрытые клетки с пережеванными куколками. Фото: Робин Андервуд, штат Пенсильвания

Смывка спиртом для клещей варроа может показать или не показать наличие большой популяции клещей, в зависимости от стадии инфекции. Было показано, что клещи варроа передают DWV от одной пчелы к другой и заставляют вирус достигать повреждающего уровня. Таким образом, даже если популяция клещей невелика, когда видны деформированные крылья и симптомы ПМС, вероятно, были вовлечены как клещи, так и DWV.

Вирус мешотчатого расплода

Мешковатый расплод (SBV) характеризуется раскрытием расплода на стадии вытянутой личинки. Если вы удалите крышку и личинку, она окажется внутри мешка.

Рис. 3. Незакрытые клетки с растянутыми личинками и личинкой, извлеченной из клетки, которая выглядит как мешок. Фотографии: Робин Андервуд, штат Пенсильвания

Вирус паралича

Существует два вируса паралича, острый и хронический, которые пчеловодам нелегко отличить. Пчелы, зараженные вирусом паралича, трясутся и почти не имеют волосков.

Рисунок 4. Лысые, блестящие, трясущиеся пчелы. Фотографии: Робин Андервуд, штат Пенсильвания

Вирусные инфекции могут иметь ряд последствий для медоносных пчел, от отсутствия явных симптомов до смерти в течение нескольких часов. Очевидные симптомы — деформированные крылья из-за инфекции DWV, безволосый или сальный вид из-за хронической инфекции, вызванной вирусом паралича пчел, плохая двигательная активность или паралич из-за вируса паралича, или деформация расплода из-за SBV и BQCV, обычно указывают на тяжелую инфекцию.

Вирусные инфекции ассоциируются с повышенным риском гибели семьи зимой. Было обнаружено, что колонии, проявляющие признаки синдрома коллапса колонии (CCD), инфицированы несколькими вирусами, что позволяет предположить, что в этих случаях это комбинация вирусов, которая подрывает здоровье пчел.

Пути передачи

Вирусы могут легко передаваться внутри пчелиных семей и между ними, а также могут передаваться среди других видов пчел и насекомых в этом районе. Передача может происходить от трутня к матке во время спаривания, от матки к яйцу, от медсестер к личинкам во время кормления и между рабочими во время трофаллаксиса или через окружающую среду, особенно когда пчелы питаются зараженной пищей, такой как зараженные хранилища меда в колонии или зараженные цветы в поле.

Инфекции DWV тесно связаны с паразитированием клещей Varroa destructor. DWV передается клещами варроа, и эта передача приводит к очень высокой распространенности (многие рабочие в колонии инфицированы), высокой вирулентности (у отдельных рабочих высокий уровень вируса) и высокой патогенности (тяжелые симптомы у инфицированных рабочих). Считается, что клещи варроа нарушают иммунную функцию медоносных пчел, удаляя гемолимфу, а передача клещей может также привести к более вирулентным штаммам DWV. Интересно, что количество потомства, которое может произвести самка клеща варроа, выше у куколок, инфицированных DWV. DWV снижает заживление ран у медоносных пчел, и это может позволить их потомству получать больше пищи от инфицированных куколок через щель, которую материнский клещ прорезает в кутикуле.

Считается, что клещи варроа нарушают иммунную функцию медоносных пчел, удаляя гемолимфу, а передача клещей может также привести к более вирулентным штаммам DWV. Интересно, что количество потомства, которое может произвести самка клеща варроа, выше у куколок, инфицированных DWV. DWV снижает заживление ран у медоносных пчел, и это может позволить их потомству получать больше пищи от инфицированных куколок через щель, которую материнский клещ прорезает в кутикуле.

Стресс может снизить способность пчел справляться с вирусными инфекциями. Воздействие пестицидов может снизить иммунный ответ. Например, воздействие неоникотиноидов, кремнийорганических соединений и агонистов КАТФ-каналов может привести к повышению титра вируса. Кроме того, обработка химическим акарицидом для контроля популяций клещей варроа, таким как амитраз, может сделать пчел менее устойчивыми к вирусным инфекциям. Тем не менее, обеспечение пчел высококачественным рационом с пыльцой различных видов растений может помочь пчелам снизить уровень вируса.

Диагностика и лечение вирусных инфекций

Возможности диагностики вирусных инфекций ограничены. Как обсуждалось выше, некоторые вирусы имеют явные симптомы, по которым можно диагностировать их присутствие. Идентификация инфекций в колониях, которые не проявляют симптомов, подтверждение присутствия определенного вируса или оценка распространенности или уровней вирусов требует молекулярных подходов, таких как полимеразная цепная реакция (ПЦР). Эта услуга недоступна для широкой публики.

Возможности борьбы с вирусными инфекциями также ограничены, поскольку не существует специфического лечения вирусных инфекций у медоносных пчел. Тем не менее, пчеловоды могут предпринять шаги, чтобы свести к минимуму передачу вируса и уменьшить воздействие других факторов стресса, таких как паразиты, пестициды и дефицит питательных веществ. Ниже мы опишем эти шаги. Также важно отметить, что неконтролируемые популяции клещей варроа являются основным фактором заражения DWV. Таким образом, пчеловодам рекомендуется следовать методам, изложенным в статье Penn State Extension «Методы борьбы с клещами варроа: комплексный подход к борьбе с вредителями».

Рисунок 5. Пирамида IPM для борьбы с вирусами. Изображение: Nick Sloff, Penn State

Cultural Approaches

Используйте запасы медоносных пчел, устойчивых к клещам варроа. К ним относятся русский, чувствительный к варроазу гигиенический инвентарь и инвентарь, кусающий лодыжки / ноги. Также было показано, что чувствительные гигиенические запасы русских и варроа способны подавлять вирусные популяции.

Снижение передачи между колониями

Вирусные инфекции, как правило, выше в районах с более высокой плотностью колоний медоносных пчел. Пчеловоды могут уменьшить передачу инфекции между семьями на:

- Ограничение количества семей на пасеке

- Ориентация семей для уменьшения дрейфа зараженных пчел. Колонии могут располагаться дальше друг от друга, быть обращены в разные стороны или иметь разные отметины.

- Не перемещаются кадры из колонии с симптомами вирусной инфекции в другую колонию.

- Очистка ульев и другого оборудования спиртом после осмотра колонии с симптомами вирусной инфекции.

- Обеспечение пчел качественными кормами

С помощью инструмента Beescape.org вы можете определить, обеспечивает ли территория вокруг вашей пасеки высококачественный корм для ваших пчел весной, летом и осенью. Если прогнозируется низкое качество вашего корма и/или вы заметили, что ваши пчелы не собирают мед или пыльцу в течение длительного периода времени, вам следует рассмотреть возможность предоставления дополнительного корма. Несколько исследований показали, что пыльца, собранная пчелами, обычно лучше поддерживает здоровье пчел, чем дополнительные диеты. Таким образом, если возможно, рассмотрите возможность использования пыльцевой ловушки для сбора пыльцы из сильных колоний и хранения ее в морозильной камере до тех пор, пока она не понадобится.

Уменьшение воздействия пестицидов

С помощью инструмента Beescape.org вы можете определить, прогнозируется ли в районе вашей пасеки высокий уровень использования пестицидов. Пчеловоды также могут зарегистрироваться в PA Plants или Driftwatch, чтобы получать уведомления, если в их районе планируется распыление пестицидов. Также может быть полезно поговорить с производителями в вашем регионе. План защиты опылителей штата Пенсильвания содержит рекомендации по обсуждению применения пестицидов с производителями, с которыми вы работаете или рядом с которыми вы работаете. Обратите также внимание на то, что воздействие акарацидов, используемых для борьбы с клещами варроа (таких как амитраз), может усугубить вирусные инфекции.

Также может быть полезно поговорить с производителями в вашем регионе. План защиты опылителей штата Пенсильвания содержит рекомендации по обсуждению применения пестицидов с производителями, с которыми вы работаете или рядом с которыми вы работаете. Обратите также внимание на то, что воздействие акарацидов, используемых для борьбы с клещами варроа (таких как амитраз), может усугубить вирусные инфекции.

Механические подходы

Удаление старых сот

Для удаления вирусов и других загрязнителей ульев, которые накапливаются по мере старения сот, вы должны регулярно менять старые соты. Обычно рекомендуется заменять около ⅓ рамок в каждой семье каждый год. Старые соты следует уничтожить.

Поощрение отложения прополиса

Оборудование для ульев может быть изготовлено с шероховатой внутренней поверхностью, что побуждает пчел покрывать его прополисом. Этого можно добиться, соорудив оборудование из дерева, шероховатого с одной стороны, или поцарапав внутреннюю деревянную поверхность. Кроме того, использование хлопчатобумажной ткани в качестве внутреннего покрытия заставляет пчел собирать и откладывать прополис. Было показано, что прополис увеличивает экспрессию иммунных генов у медоносных пчел и снижает уровень вируса.

Кроме того, использование хлопчатобумажной ткани в качестве внутреннего покрытия заставляет пчел собирать и откладывать прополис. Было показано, что прополис увеличивает экспрессию иммунных генов у медоносных пчел и снижает уровень вируса.

Рисунок 6. Шероховатая внутренняя поверхность и внутреннее покрытие из хлопчатобумажной ткани побуждают пчел собирать и откладывать прополис. Фотографии Робин Андервуд

Химические подходы

В продаже нет химических препаратов для лечения вирусных инфекций в колониях медоносных пчел. В нескольких исследованиях были выявлены химические вещества природного происхождения (мягкие), которые могут снизить вирусную нагрузку, но они еще не поступили в продажу. К ним относятся:

Лечение тимолом

Обработка тимолом в концентрации 0,16 ppm показала снижение уровня DWV, когда вылупившимся пчелам давали тимол и возвращали в колонии. Однако эффект тимола не был одинаковым при других подходах к лечению, и поэтому он требует дальнейшего изучения.

Прополис

Покрытие внутренней поверхности пчелиных ульев раствором прополиса.

Экстракты грибов

Исследования показали, что кормление экстрактами двух видов грибов ( Ganoderma Resinaceum , Fomes fomentarius ) может снизить уровень DWV и вируса озера Синай.

Резюме

Большинство вирусных инфекций в семьях медоносных пчел не представляют проблемы, если семья медоносных пчел здорова и не испытывает хронического стресса. Тем не менее, высокие уровни клещей варроа могут привести к ульевым уровням DWV, что может привести к серьезным симптомам и гибели колонии. В подходе IPM пчеловоды должны в значительной степени полагаться на культурные и механические методы для снижения передачи вирусов и уровней вирусов в колониях, а также для управления популяциями клещей варроа. Понимание биологии взаимодействия пчелы с вирусом и рассмотрение всех доступных вариантов борьбы с вирусными инфекциями поможет улучшить самочувствие пчелиной семьи.

dll

dll