Если сайт взломан, что делать? Что делать если взломали сайт

Сайт взломан. Кто виноват и что делать?

Ежедневно взламывают тысячи сайтов. Редко когда владелец грамотно оценивает риски и осознанно относится к проблеме безопасности своего сайта. Обычно до момента взлома сайт считается неуязвимым, а у владельца остается 100% уверенность, что беда обойдет его стороной.

Взлом сайта могут обнаружить по прямым или косвенным признакам как владелец сайта, так и посетители или хостер. Часто при взломе сайта владелец начинает обвинять хостинг в некачественном администрировании сервера или недостаточной защите аккаунта. Не нужно спешить искать крайних, так как практика показывает, что подавляющее большинство взломов происходит как раз по вине владельца сайта, который не следовал элементарным правилам безопасной работы в сети. Более того, в случае проблем с сайтом правильная организация взаимодействия с хостингом поможет владельцу оперативно решить проблему и избежать повторного взлома, так как хостер заинтересован в бесперебойной работе доверенного ему сайта и его безопасности.

- Перед тем как восстанавливать сайт из бэкапа, cоберите информацию о взломе, чтобы вы или специалисты смогли провести анализ и разобраться, как именно сайт скомпрометировали:

- запросите в тех. поддержке хостинга журналы (логи) веб-сервера за весь доступный временной интервал. Запрашивать нужно следующие логи: access_log, error_log - это логи веб-сервера, лог ftp подключений и файловых операций, лог ssh подключений и файловых операций по sftp, лог операций в панели управления хостингом,

- опишите проблему с сайтом, чтобы зафиксировать дату и, желательно, ориентировочное время. Также зафиксируйте все найденные сбои в работе (такие как замена главной страницы; спам-ссылки и страницы, на которых они появились; мобильный/поисковый редирект; срабатывание десктопного антивируса или антивируса поисковой системы; посторонние файлы, которые вы не загружали).

- если достаточно дискового пространства, заархивируйте текущую взломанную версию сайта в .tar.gz архив до каких-либо изменений.

- Проверьте все рабочие компьютеры, с которых выполнялось подключение к сайту, коммерческим антивирусом с обновляемыми базами. Это позволит определить наличие троянов или кейлоггеров на компьютере.

- Смените пароль от хостинга, от ftp и от административной панели сайта. Пароли должны быть сложными, содержать заглавные, маленькие буквы и цифры, а также быть длинными (не менее 7 символов).

- Если сайт перестал работать, восстановите его, используя резервную копию.

- Выполните сканирование сайта на наличие хакерских скриптов бесплатными сканерами (AI-BOLIT, ClamAv, Maldet). Удалите найденные вредоносные скрипты. Кстати, часто антивирусы или сканеры вредоносного кода уже интегрированы в панели хостинга, вы можете воспользоваться готовыми решениями. Например, в панели ISPmanager Lite и Plesk есть Revisium Antivirus. Уточните этот момент у вашего хостера.

- Обновите версию CMS до последней доступной на сайте официального разработчика. Если выходили обновления и патчи для модулей и плагинов CMS, их также необходимо установить.

- Установите защиту на сайт:

- изолируйте сайты друг от друга: если на хостинге не поддерживается изоляция сайтов, разместите сайты на разных аккаунтах,

- установите плагины мониторинга сайта и контроля за изменениями файлов (контроль целостности),

- закройте доступ в админ-панель сайта дополнительным паролем или авторизацией по ip адресу,

- сделайте все системные файлы и папки, которые не изменяются, ”только для чтения”,

- отключите ненужные php функции в файле php.ini,

- запретите вызов php скриптов в папках загрузки файлов, кэш- и временных папках через .htaccess или в настройках nginx.

Если самостоятельно выполнить данные действия вы затрудняетесь, обратитесь к специалистам по лечению и защите сайтов.

Важно отметить, что выполнение перечисленных действий не защитит сайт от взлома на 100%, так как всегда остается “человеческий фактор” в лице администраторов сайта, контент-менеджеров, seo-специалистов и веб-разрабочиков, которым для выполнения определенных работ предоставляется доступ к сайту или хостингу. Вам, как владельцу сайта, нужно грамотно организовать взаимодействие с этими специалистами, чтобы минимизировать риски взлома и заражения сайта:

- Разграничьте и ограничьте административный доступ к сайту. У каждого специалиста должен быть свой аккаунт с необходимым минимальным набором привилегий. Действия администраторов должны логироваться (записываться в журнал действий). То же касается и доступов по ftp/ssh к хостингу.

- Установите сложные пароли и регулярно меняйте их для администраторов сайта и хостинга.

- Используйте безопасное подключение к сайту (sftp вместо ftp).

- Все специалисты, которые работают с сайтом, должны гарантировать отсутствие вирусов на своих рабочих компьютерах и использовать антивирусные решения с регулярно обновляемыми базами при работе в сети.

Обсуждаем и комментируем

revisium.com

Как происходит взлом, и что делать, если сайт взломали?

Безопасность сайта зависит от многих факторов, в том числе человеческого (работы службы поддержки хостинга, имеющей контроль над сервером). Это второй пост в рубрике Безопасность.

Взломать сайт могут:

- боты-взломщики, которые в автоматическом режиме массово ломают сайты на популярных CMS, эксплуатируя уязвимости CMS, обнаруженные хакером, написавшим бота-взломщика,

- хакеры, имеющие личный интерес к вашему сайту (оплата взлома вашими конкурентами, желание хакера самоутвердиться, необходимость получить доступ к популярному сайту для увода паролей, получения доступа к платёжной информации, заработка или публикации рекламы),

- недобросовестные хостеры - если вы чем-то обидели службу поддержки или беспокоите неправильными вопросами, а также если на сервере присутствует хакер в лице тех. поддержки, то возможен не только взлом, но и угон сайтов (домен+хостинг, контролируемый одной компанией).

Чаще взломом сайта занимаются программы-боты, которые обходят Интернет и для каждого сайта на CMS производят стандартное тестирование и попытки взлома.

Какие уязвимости используют боты-взломщики

Взлом в автоматическом режиме осуществляется:

- через регистрацию и попытку закачки вирусных файлов, вставки sql-инъекций в посты, получения пароля администратора,

- через перебор паролей для пользователя admin или administrator - наиболее распространённое имя пользователя админа всех CMS,

- через доступный анонимным пользователям интерактив: поиск по сайту, чат, объявления, комментарии, ввод и обработка данных, отправка любых форм,

- через get-запрос к файлам CMS с вирусной инъекцией.

Более сложные способы взлома, которые производятся при участии хакера (не автоматически):

- через вирус на компьютере администратора и увод паролей ftp, хостинга,

- через сканеры сетевых потоков и незащищённое FTP-соединение (если вы подключаетесь к серверу по ftp, а не по sftp или ssh),

- через взлом админ-панели хостинга (если в ней можно менять пароли ftp),

- через взлом других сайтов на этом сервере, если у вас виртуальный хостинг, на котором есть незащищённые сайты, а взлом одного сайта позволяет управлять всеми файлами сервера (то есть сервер настроен неправильно и не защищён),

- через взлом сервера хостинга, если тех. поддержка допустила грубые ошибки, влияющие на защиту сервера (например, после выполнения настроек, обновления ПО, ликвидации поломок),

- через взлом локальной сети или при использовании вами локальной сети, в которой есть злоумышленники (храните пароли в защищённом виде на компьютере, работайте с сайтами через собственное Интернет-соединение, не доверяйте компьютер другим пользователям),

- простой личный взлом тех. поддержкой шаред-хостинга (редкий случай, но тем не менее, риск есть).

Таким образом, если вы владеете сайтом с низкой посещаемостью, то вам достаточно защититься от ботов и разместить сайт на надёжном сервере, на котором не случится массового взлома сайтов. Если у вас очень популярный сайт, то нужно прилагать дополнительные усилия для обеспечения его безопасности, потому что к ресурсу будут обращаться многие хакеры лично.

Мои сайты с очень низкой посещаемостью взламывали:

На CMS WordPress - все 8 сайтов на разных хостингах, с размещением рекламы в футере и с переходом на сайт хакера при клике по любой ссылке, а также с автоматической переадресацией через iframe - возможно, из-за ущербности этой CMS, возможно из-за неправильных прав на файлы и папки, но взломали все сайты на этой CMS.На самописной CMS без бд - с размещением .htaccess вируса для мобильных и с выпадом сайта из поиска - из-за взлома сервера risp.ru, который оказался не только дешёвым, но и ненадёжным.На CMS Drupal - на хостинге бегет, с размещением рекламного баннера знакомств в углу в стиле ВК-сообщения, который появлялся только в вечернее время - по непонятным причинам, возможно, из-за прав на папки и присутствие модуля Devel или других ненадёжных, или из-за уязвимости версии Drupal 7.36 и долгого не обновления.На CMS Drupal из коробки - эти сайты имели включенные неиспользуемые сложные модули, типа rules, commerce... - взлом произошёл из-за этих модулей или из-за ненадёжного хостинг-сервера Aghost (админом было предложено установить доп. защиту после инцидента).

Политика безопасности

Приходится тратить время не только на развитие сайта, но и на его защиту и регулярное изучение уязвимости, поиск и обнаружение вирусов.Бэкапы сайта - не только возможность восстановления работы и отката назад к рабочему состоянию, но и возможность анализа изменённых вирусом файлов.Безопасность не терпит изъянов - если вы знаете об уязвимости, её обязательно нужно закрыть. Любой защищённый сайт всё равно не безопасен на 100%, поэтому известные Администрации уязвимости точно должны исключаться.Обязательно нужно выбрать надёжный хостинг, и менять хостинг на более дорогой и безопасный при увеличении популярности сайта, ужесточении требований к надёжности работы.Роли и права пользователей должны иметь строгие разграничения, внедряемые новые функции обязательно должны интегрировать функции разграничения доступа по ролям.Сложные проекты потребуют более сложных правил политики безопасности, чётких рекомендаций не бывает.

Итак, сайты точно взламывают, допустим это произошло с вашим сайтом, что делать?

Что делать после взлома сайта?

Вначале нужно очистить сайт от вирусов, и только потом менять пароли администратора и других пользователей, имеющих критический уровень доступа. Тем не менее, пароли электронных адресов, пароля от компьютера, ftp-пароли, хостинга можно менять сразу.

Обычно взлом предполагает добавление вирусных файлов, и очень редко sql-инъекций. Во всяком случае, для большей надёжности хакер размещает вирусные файлы, чтобы получить доступ снова, когда администратор удалит инъекции. Поэтому нужно чистить сайт от вирусов.

1. Чистка сайта от вирусов

Проверить права на файлы и папки, обычно 755 для папок и 644 для файлов - заново установить для всех файлов и папок такие права (на некоторых хостингах может быть 600 для файлов и 700 для папок)Проверить файл index.php в корне сайта - обычно там добавляется shell-программа - сравнить index-ный файл с прежними версиямиПроверить .htaccess в корне сайта - там могут добавляться правила переадресации, например для мобильных или для всех пользователейПроверить наличие новых папок в корне и в подпапкахПроверить папку временных файлов и папку, в которую разрешена записьПроверить наличие новых файлов с странными названиями (иногда обычными названиями): обычно с расширением php, иногда и неисполняемые файлы могут содержать вирусы: картинки, текстовые файлы, js,Проверить наличие новых файлов .sh - это файлы, которые могут содержать bash-коды и shell-вирусы,Проверить старые php-файлы на вирусные вставки.

Следующие сервисы помогают определить вирусы, найти php, js, shell инъекции:

https://www.virustotal.com/ru/ - онлайн сканер вирусов, можно закачать бекап сайта или указать url.http://revisium.com/ai/ - AI-Bolit - мощный сканер вирусов, работающий со всеми популярными CMS, написан на php.http://santivi.com/ - Санти - антивирус для сайтов, написанный на php, имеет версию Windows-приложение.http://www.rfxn.com/projects/linux-malware-detect/ - Linux Malware Detect - сканнер сайта, обнаружение различных видов вирусовhttps://github.com/novostrim/watcher4site - Watcher4site - поиск изменённых сайтов.https://sitecheck.sucuri.net/ - Sucuri - онлайн-проверка сайта на вирусыhttps://github.com/emposha/PHP-Shell-Detector - Web Shell Detector - мощный поиск инъекций php/cgi(perl)/asp/aspxhttp://2ip.ru/site-virus-scaner/ - онлайн проверка вирусов на сайте

После обнаружения вирусов - удалить вирусные файлы, заменить заражённые файлы на чистые из бекапа.

2. После чистки сменить пароли

Пароли учётной записи администратора, редакторов, других пользователей, возможно, обновить пароли всех простых пользователей или ограничить их права.Сменить ftp-пароли, почистить компьютер от вирусов, сменить ОС.

Если вирусы появляются снова, попробуйте перенести сайт на другой хостинг на время. Если ситуация повторится - ищите уязвимости.

3. После смены паролей - обновить систему

Если сайт на популярной CMS - обновить ядро и все модули.

Отключить неиспользуемые модули.

Проверить код самописных модулей.

4. После обновления читать логи, искать уязвимые места

Эта работа самая сложная. Но если не залатать дыры безопасности, развитие проекта будет невозможным - вирусы будут съедать вашу работу с сайтом, заставляя производить чистку, смену паролей и прочие не целевые действия.

Изучить следующие логи:

- доступ по ftp

- php-логи

- mysql-логи

- apache-логи

- bash-логи

- логи авторизации на сайте

Что конкретно там нужно смотреть: чужие ip, с которых производился доступ, работа bash-скриптов, php-скриптов.

Если не обнаружена активность хакера, при невозможности чтения логов:

Отключить небезопасные модули.Отключить регистрацию.Ограничить функции сайта.Ожидать появление вируса снова и находить уязвимые места в сайте с ограниченными функциями.

Обратитесь к тех. поддержке хостинга за бесплатным поиском вирусов или уязвимости или предложите оплату за обеспечение безопасности.

Если никакие действия не помогают найти уязвимое место, в том числе, не помогает смена хостинга, придётся перенести сайт на другую CMS: более надёжную или самописную.

Защита сайта на Drupal

Друпал надёжен сам по себе. Только использование непроверенных модулей, ошибки программиста, создающего свои модули для сайта, также ошибки настройки сервера или несоблюдение основ безопасности Друпал могут быть причиной взлома. Также не рекомендуется ставить Друпал из коробки, в том числе Kickstarter и прочие готовые решения на Друпал. Что поможет сделать безопасной CMS Drupal:

https://hackertarget.com/drupal-security-scan/ - онлайн сканер друпал на вирусыHacked! - модуль поиска изменённых файлов ядра и контрибных модулей, шаблоновSecurity Review - поиск уязвимостейSecure Code Review - анализ уязвимости кодаCoder - определяет соответствие кода сайта стандартам написания программ для Drupal

Что поможет сделать сайт наиболее надёжным?

- Собственный сервер VDS или хотя бы VPS - вместо шаред-хостинга

- Использование самописной CMS от надёжного разработчика

- Надёжные пароли ftp, базы данных, админа

- Разграничение прав доступа к действиям на сайте и страницам администрирования

- Отказ от сложных функций с непроверенными кодами или модулями

Где узнать о безопасности и защите сайтов

http://tlito.ru/node/58 - безопасность Drupalhttp://tlito.ru/node/168 - обеспечение безопасности при разработке сайтаhttps://help.yandex.ru/webmaster/protecting-sites/basics.xml - основы безопасности от Яндексhttps://yandex.ru/support/webmaster/security/protecting-site.xml - как защитить сайт от зараженияhttp://habrahabr.ru/post/12067/ - основы безопасности PHP

Резюме

Если ваш сайт - это Интернет-адрес, на котором размещён набор функций и контент, а также присутствуют пользователи, то это всегда будет оставаться с вами. Взлом только ломает функции, но не уничтожает проект полностью. Поэтому, в любом случае, вы можете повторить проект на новой CMS, новом адресе, используя наработанный прежде опыт.

Защищайте сайт, чтобы решение о смене CMS, хостинга, адреса, политики развития ресурса было собственным решением Администрации ресурса, а не принятым в условиях форс-мажора, давления, угроз, шантажа или даже судебных исков.

Да, кстати, за действия хакеров, взломавших сервер, и причинённый пользователям вред ответственность несёт Администрация Интернет-сайта. Поэтому не стоит хранить любую личную информацию, платёжную информацию или предлагать любые функции, которые принесут урон пользователям после взлома сайта хакером.

Вопросы размещайте в вопросах и ответах.

www.tlito.ru

Взломали сайт, что делать?

Для начала, пару слов о том, зачем хакеры вообще взламывают сайты. Основная причина взлома сайта это заработок. Прибыль осуществляется за счет рассылки спама, размещения на сайте кодов бирж купли/продажи ссылок. Часто бывает, что после взлома сайта, хакер просит деньги, взамен на которые, он укажет на уязвимости вашего сайта. Если ваш сайт взломали, вы сразу зададитесь вопросом, что делать? Итак, попробуем разобраться в столь неприятной проблеме…

Что делать, если сайт взломали

Как только вы обнаружите, что ваш сайт взломали, делать нужно следующее:

- Проверить компьютер на наличие вредоносных программ, поскольку с помощью вирусов обычно похищаются пароли, что хранятся в браузере и ftp клиенте, и таким образом, взламывается сайт. То есть при обнаружении вируса вам необходимо в срочном порядке очистить от него компьютер.

- Связаться с хостингом и передать ему сообщение о совершенном взломе. Скажите оператору техподдержки, что ваш сайт взломали, в ближайшее время служба поддержки должна проверить сайт на вирусы и отправить вам список зараженных файлов, журналы доступа к сайту (access_log). Обычно, список зараженных файлов далеко не полный - антивирусные сканеры, которые используются хостингом, при проверке сайта не реагируют на много вредоносных вставок, по этому для проверки сайта нужно использовать специальные программы.

- В срочном порядке изменить пароли доступов к сайту. Пароли должны содержать буквы, цифры, и специальные знаки.

- Обратиться к специалистам по безопасности. Если вы сами не можете разобраться с причиной взлома, и определить через какую уязвимость взломали сайт, нужно обратиться к специалистам, которые закроют уязвимость и установят защиту от взлома.

Что делать, чтобы сайт не взломали в будущем

Чтобы обезопасить себя от взлома сайта в дальнейшем, вам необходимо следовать определенным рекомендациям:

- использовать длинные комбинированные пароли от сайта, взломать которые не так легко, как те, что состоят из нескольких букв или цифр.

- обновлять пароль примерно каждые три месяца.

- не пользоваться бесплатными хостингами, поскольку они легко поддаются взлому;

- загрузить мощный и проверенный антивирус, который необходимо регулярно обновлять.

- не хранить пароль от сайта на компьютерах, к которым имеют доступ посторонние люди, даже ваши родственники и друзья.

- следить за обновления и вовремя обновлять cms, плагины, компоненты и шаблоны, которые используются на сайте.

- устанавливать на сайт дополнения только с проверенных источников и официальных сайтов.

- Преждевременно позаботиться о защите админ панели и сайта в целом.

Чтобы вам не пришлось лихорадочно думать, что же делать, если вы вдруг узнаете, что взломали ваш сайт, лучше побеспокоиться о защите от взлома заранее, ведь при взломе сайта вы можете сильно пострадать. Если же вы где-то допустили оплошность и не смогли проследить за проникновением вируса на сайт, то сотрудники нашей компании «Вирус Детект» помогут вам решить эту проблему путем проведения диагностики компьютера и устранения всех существующих в нем неполадок.

Добавить комментарий

virus-detect.ru

Что делать если взломали сайт или блог?

Вебмастеру постоянно приходится сталкиваться с разными трудностями. Одни из них довольно легко решаются, другие вызывают массу проблем. Мы надеемся, что последние будут обходить вас стороной, но в жизни всякое случается.

Так, иногда ваш интернет ресурс может стать жертвой хакерской атаки. Поэтому мы и хотим рассказать, что делать если взломали сайт или блог.

Основная цель, конечно, это максимально быстро восстановить свой проект, чтобы он продолжал исправно работать.

Напомним, что узнать о том, что с вашим сайтом что-то не так, можно в панели вебмастера Яндекс или Google, в соответствующих разделах. Там появятся предупреждения. Но, скорость обновления информации довольно низкая, поэтому вы можете сами догадаться раньше об заражении своего сайта.

Если на сайт внедрено вредоносное ПО, в результатах поиска он отмечается как зараженный, чтобы защитить других пользователей.

Мы рекомендуем вам выполнить следующие действия независимо от платформы и типа заражения:

1. Поместите сайт в карантин

Вам необходимо предотвратить заражение компьютеров других посетителей сайта и не допустить его злонамеренного использования хакерами.

- Немедленно приостановите работу сайта. Сделайте все, что от вас зависит, чтобы вредоносное ПО не распространилось дальше.

- Обратитесь к провайдеру хостинга. Если атака затронула другие сайты этого провайдера, возможно, он уже начал устранять эту проблему.

- Смените пароли всех пользователей и аккаунтов (например, пароли для доступа к FTP, пароли аккаунта администратора и аккаунтов системы управления контентом). Проверьте своих пользователей, поскольку хакер мог создать новые аккаунты.

Если у вас есть доступ к серверу, настройте его так, чтобы он выдавал код статуса 503. Лучше временно закрыть сайт, чем блокировать его от сканирования с помощью файла robots.txt.

2. Оцените ущерб

После блокировки сайта необходимо определить область и масштаб ущерба. Советуем выполнить следующие действия:

- Посетите страницу мониторинга безопасности веб-ресурсов для вашего сайта, чтобы узнать подробную информацию о результатах, полученных автоматическими сканерами Google или Яндекс.

- Проверьте свой компьютер обновленной антивирусной программой, чтобы найти и удалить внедренное вредоносное ПО. Проверьте весь контент (не ограничиваясь текстовыми файлами), поскольку вредоносное содержание часто встраивается в изображения.

- Запросите удаление всех лишних адресов, которые хакеры добавили вам на сайт.

- Сообщите о фишинговых страницах специалистам поисковых систем.

- Если у вас есть другие сайты, проверьте и их на предмет возможного взлома.

Если у вас есть доступ к серверу, выполните дополнительные действия:

- Проверьте, использовалось ли на вашем сайте открытое перенаправление.

- Проверьте файл .htaccess (если используете Apache) или другие механизмы управления доступом на наличие изменений вредоносного характера.

- Просмотрите журналы сервера, чтобы узнать, когда произошел взлом (но имейте в виду, что хакеры могут их изменять). Изучите подозрительные действия, например, неудачные попытки входа, поданные команды (в особенности от пользователя root), а также операции неизвестных аккаунтов.

3. Очистите свой сайт

Чтобы очистить сайт, удалите добавленные страницы, спам и подозрительный код, обнаруженный с помощью антивирусных программ или страницы «Вредоносные программы». Если имеются резервные копии контента, полностью удалите их и замените последней копией (предварительно проверив её на отсутствие постороннего содержания). Проверьте, насколько успешно выполнена очистка, с помощью инструмента Просмотреть как Googlebot в Search Console.

Если у вас есть доступ к серверу, выполните следующие действия:

- Установите последние версии программных пакетов. Рекомендуется переустановить ОС из надежного источника, чтобы полностью удалить любые изменения, которые могли быть внесены хакером. Кроме того, нужно переустановить или обновить блог-платформы, системы управления контентом и любое другое ПО.

- Убедившись в том, что ваш сайт очищен, смените пароли ещё раз.

- Возобновите работу сайта в Интернете. Измените конфигурацию своего сервера, чтобы он не выдавал код статуса 503, и выполните другие действия, необходимые для безвредной работы сайта.

- Если вы с помощью инструмента удаления URL блокировали адреса страниц, которые теперь очищены и могут быть показаны в результатах поиска, отзовите эти запросы с помощью того же инструмента.

4. Попросите у Google отзыв о своем сайте

Убедившись, что вредоносный код полностью удален, вы можете запросить повторную проверку своего сайта средствами поисковой системы.

Если вредоносное ПО не обнаружится, то в результатах поиска не будет отображаться предупреждение о вашем сайте.

После получения подтверждения о том, что ваш сайт очищен, предупреждение о наличии вредоносного ПО в результатах поиска может быть снято с вашего сайта в течение суток.

Также стоит прочитать

sitesnulya.ru

Если сайт взломан что делать?

Если сайт взломан, мало удалить с него вирус и загруженный PHP Shell. Нужно еще найти причину, по которой произошел взлом, иначе через день-два на сайте снова будет под бодрую музыку развеваться красивый турецкий иностранный флаг. Чаще всего причина — украденный пароль от FTP, устаревшая версия CMS или плагина к ней, но как найти, что именно было использовано для проникновения?Имея некоторый опыт в этой сфере (в среднем наша техподдержка занимается поиском причины взлома сайта раз в неделю), мы систематизировали накопившуюся информацию.

Итак, зачем вообще взламывают сайты? И что делать, если сайт взломан, как найти причину и защититься от последующих атак?

Зачем взламывают сайты

Процесс взлома сайтов сейчас поставлен на поток. Ботнеты используют известные эксплойты к распространенным CMS, взламывают сайты, устанавливают на них свои скрипты и дальше могут использовать взломанный сайт в любых целях. Вирусы крадут пароли от FTP, подключаются к сайтам и заражают их вирусами, которые в свою очередь заражают посетителей сайтов, после чего круг повторяется. Чаще всего после взлома сайта происходит следующее:Дефейс сайта. Это можно назвать, скорее, озорством, дальше дефейса дело часто не идет.Заражение страниц сайта вирусом. Вирусы могут как просто добавляться в конец каждой страницы сайта, так и быть довольно изощренными. Например, нам встречался вирус, заражавший конкретный класс Joomla, отвечающий за вывод данных в браузер.Поиск других сайтов в соседних папках и их заражение.Рассылка спама.Загрузка PHP Shell и выполнение произвольных действий — например, попытка взлома сервера с помощью существующих эксплойтов к операционным системам.Установка ботов, которые подключаются к серверу IRC и могут выполнять произвольные команды «хозяина» — например, производить DDoS других сайтов.То есть, действия взломщиков направлены на дальнейшее распространение ботов, создание сети (ботнета) и дальнейшее ее использование в своих целях.

Алгоритм поиска причины взлома

Алгоритм сам по себе очень простой: Найти следы взлома.Определить точное время взлома.По логам найти, как именно поломали сайт.Сложность составляет реализация пунктов 1 и 3. На них мы остановимся подробнее.

Как искать следы взлома

При взломе практически всегда остаются следы: файлы, которые злоумышленник использовал для работы, например, PHP Shell. Классический способ взлома CMS:Через какую-либо уязвимость загрузить PHP Shell (или получить через уязвимость доступ администратора CMS и загрузить PHP Shell через менеджер файлов).Через PHP Shell сделать все остальное.Поэтому в первую очередь необходимо искать такие файлы — файлы, очевидно не принадлежащие сайту. Как правило, загруженные скрипты называются довольно необычно и сильно выделяются среди собственных скриптов CMS:wzxp.phpgwd.phpa10881d.php.2046Результат работы эксплойта, запущенного для взлома сервера, может выглядеть так:./w.sh./env./env.c./program.c./program.o./w00t.so.1.0/tmp/sh/tmp/sh3Эти файлы могут быть расположены как в корне сайта, так и в папке tmp/ или cache/. Поискать их стоит также в папках вроде images/, upload/, user_files/ и т. д. — часто через уязвимости в редакторах или библиотеках фотографий скрипты загружаются именно в то место, куда обычно загружаются фотографии или хранятся временные файлы.

Помимо файлов сайта стоит также проверить общий /tmp сервера — в нем могут находиться временные файлы, использованные для взлома или для запуска ботов.

Обязательно загляните в файл .htaccess — в нем могут быть добавлены перенаправления на другие сайты, распространяющие вирус. При этом файл .htaccess может быть размещен как в корне сайта, так и выше, поэтому не поленитесь посмотреть все директории вашего аккаунта.

Иными словами, необходимо искать все необычное/непонятное и заглядывать внутрь всех подозрительных файлов. PHP Shell может выглядеть, например, так:

много кода в base64

Ключевые моменты, на которые стоит обращать внимание в скриптах PHP:Co0lHaZZkeR'ский стиль написания текста.Наличие слов Exploit и Shell.Наличие большого количества кода в base64.Наличие eval() или функции preg_replace() с ключом /e в первом аргументе.В конце концов, можно просто зайти браузером и посмотреть, что делает этот скрипт.

Файлы можно искать и вручную, но быстрее, если взлом произошел недавно, воспользоваться командой find:

# find ./public_html -mtime -3d# find ./public_html -mtime -10h

(синтаксис find указан для FreeBSD). Эти команды покажут файлы, изменявшиеся за последние три дня и последние 10 часов, соответственно.

Если ничего не помогает, можно просто поискать все файлы, содержащие закодированное в base64 содержимое, например, так:

# find ./ -name '*.php' | xargs grep -E '[0-9a-zA-Z/]{80}'

Эта команда найдет все скрипты PHP, в которых есть строки, похожие на base64 длиной не менее 80 символов.

Определение времени взлома

Когда файлы найдены, определить время взлома очень просто — достаточно посмотреть время изменения самого раннего файла.

Если подозрительных файлов не найдено, но сайт заражен вирусом, посмотрите дату изменения файлов index.php, index.html или тех, в которых обнаружите вирус. Скорее всего в этом случае сайт взломали, украв пароль от FTP.

Поиск журналов взлома сайта

Теперь самое главное — чтобы эти журналы были в наличии!

Если на сайте только произведен дефейс или добавлен вирус ко всем файлам index.html, скорее всего, сайт взломали через кражу пароля FTP (или, гораздо реже, SSH). Посмотрите журналы подключения по FTP и SSH во время взлома — присутствие в нем неизвестных IP-адресов или большого количества разных IP-адресов, осуществивших успешное подключение к сайту, означает, что пароль украден.

В этом случае достаточно проверить компьютеры, с которых осуществлялся доступ к сайту, на вирусы, сменить пароли FTP и никогда больше не сохранять пароли в клиентах FTP.

Если же на сайте присутствуют PHP Shell или вредоносные скрипты (например, для рассылки спама), скорее всего, сайт взломали через уязвимость в CMS или каком-либо её плагине. В этом случае потребуется проанализировать логи веб-сервера.

Чтобы лучше понять, что необходимо искать, рассмотрим, как происходит взлом CMS.Злоумышленник определяет, что на сайте установлены CMS или ее плагины, либо другое ПО (устаревшая Joomla, phpMyAdmin, редактор WYSIWYG, галерея фотографий и т. д.), потенциально подверженные уязвимости.Он начинает перебирать известные эксплойты к этому ПО. Цель — каким-либо образом загрузить свой файл на сайт.Когда уязвимость найдена, взломщик загружает PHP Shell.Подключившись к PHP Shell, взломщик получает полный доступ к сайту и дальше может использовать его в любых целях.Важный момент — загрузка PHP Shell. В предыдущей части мы определили, в какое время на сайт были загружены вредоносные скрипты. Теперь достаточно найти обращения к ним в журнале веб-сервера. Таким образом мы сможем определить IP-адрес злоумышленника. Это можно сделать простым grep'ом в access.log по имени файла PHP Shell'а.

Если удалось определить IP-адрес

Определив IP-адрес взломщика, мы производим поиск этого IP-адреса по журналу веб-сервера и видим все действия, которые он совершал. Где-то близко к моменту обращения к PHP Shell будет успешное использование уязвимости сайта.

Если определить IP-адрес не удалось

Описанный выше способ работает, если известно конкретное имя файла, через которое производилась работа с сайтом после взлома. Однако это имя не всегда известно. В этом случае придется поискать момент взлома немного подольше, но найти его все равно можно.

Большинству, подавляющему большинству взломов свойственны запросы HTTP POST, так как через них происходит загрузка файлов на взламываемый сайт. Через POST злоумышленник может также пытаться взломать форму ввода пароля или просто зайти в раздел администрирования с украденным паролем.

Если известно время взлома сайта (а мы его уже знаем), необходимо поискать в журнале веб-сервера все запросы POST, находящиеся близко ко времени взлома. Здесь нет конкретных советов — выглядеть они могут совершенно по-разному, но выглядеть они будут в любом случае необычно. Например, это могут быть запросы, содержащие '../../../../' или длинные запросы, содержащие имена файлов или запросы SQL.

Если ничего не удалось найти

Такое тоже может быть. В этом случае можно порекомендовать только чистую переустановку CMS и ее расширений и последующий импорт данных. Обязательно убедитесь, что версия CMS и ее расширений — последняя.

И ее расширений! Чаще всего взломы производятся не через ядро системы управления сайтом, а через какой-нибудь устаревший плагин, автор которого давно забросил его разработку.

Ну и, разумеется, смените все пароли, которые имеют какое-либо отношение к сайту.

Хозяйке на заметкуВ процессе поиска уязвимостей на сайте, если нет возможности заблокировать к нему доступ посетителей, заблокируйте хотя бы запросы POST. Это предотвратит возможность применения большинства стандартных эксплойтов.Не используйте устаревшие версии CMS и плагинов к ним. Следите за обновлениями!После определения причины взлома не ограничивайтесь удалением найденных скриптов — добавленные злоумышленником точки проникновения могут быть хорошо спрятаны. Лучшая схема восстановления сайта после взлома — это закрыть к нему доступ посетителей, найти причину взлома, восстановить сайт из резервной копии (этим мы исключаем любые изменения сайта, которые мог произвести злоумышленник), обновить CMS, убедившись, что уязвимый компонент также обновился, после чего снова открыть доступ к сайту.

hak.ucoz.net

Что делать если сайт взломали?

Если у Вас возник такой вопрос, значит, как минимум Вы уже определили по тем или иным признакам, что Ваш сайт взломан. Теперь предстоит работа по нейтрализации источника взлома, устранении полученных «повреждений» и наверно даже не стоит напоминать о необходимости принятия мер от повторного взлома.

Первоочерёдной задачей следует (по мере возможности конечно) установить, когда именно произошел взлом, т.е. зафиксировать дату и время проблемы и попытаться выяснить IP-адрес или список IP-адресов причастных к проишествию.

Далее в первоочередных задачах – это стоит определить для себя, будете-ли Вы обращаться в правоохранительные органы по поводу данного инцидента. Если Ваш ответ: «Да», тогда необходимо позаботиться о сборе доказательной базы и написать заявление в милицию. Вот небольшой минимум из того, что Вы можете сохранить:

- Понадобится копия БД;

- Архив всех файлов сайта;

- Скриншоты сайта с фактами взлома;

- И все доступные логи с сервера.

Продолжаем восстанавливать последствия «крушения» и пытаемся понять и определить пути взлома сайта. Главный инструмент на этом этапе – это анализ логов на сервере хостинга. Затем восстанавливаем из «чистой» резервной копии все файлы сайта и создаем новую БД из бэкапа. И на последок меняем все пароли доступа ко всем админкам, хостингу и т.д., и т.п.

После принятия валерианки и созерцания успешно восстановленного сайта стоит задуматься о целесообразности проведения комплексного аудита Вашего сайта на предмет обнаружения различного рода уязвимостей. Нарушение безопасности сайта - это как болезнь, а любую болезнь гораздо легче предупреждать, чем затем лечить. Если еще и у Вашего компьютера «болячки», тогда сервисный центр CyberTech.com.ua к услугам его «лечения».

Краткое РЕЗЮМЕ:

- Зафиксировать точные время и дату, когда взломали сайт

- Определить IP адрес атакующего

- Проанализировать ошибки в логах сервера

- Найти механизм взлома

- Восстановить файлы сайта из бэкапа

- Восстановить БД

- Сменить все используемые пароли

- Закрыть уязвимости, приведшие к взлому

- Сделать комплексный аудит на предмет уязвимостей

- Уделять некоторое время после взлома анализу возможных повторных попыток взлома сайта

av-host.net

Взломали сайт. Что делать?

Итак, ваш сайт, который вы взращивали и поднимали «потом и кровью», взломали злые хакеры.

Итак, ваш сайт, который вы взращивали и поднимали «потом и кровью», взломали злые хакеры.

Сначала вы тщательно продумывали концепт, выбирали подходящий домен и надежный хостинг, устанавливали популярную CMS, наполнили его качественным контентом, потратились на SEO и контекстную рекламу... Короче говоря, вы вложили много средств, времени и сил в ваш сайт.И вот, в один прекрасный день, вы открываете его в браузере, и обнаруживаете, что: его там нет, или он перенаправляет вас на другой сайт, или он кишит «левыми» объявлениями... Что вы должны делать и какие действия предпринять, чтобы срочно починить сайт?

Сохраняйте спокойствие

Да, ситуация вышла из-под контроля, но вы должны взять себя в руки чтобы иметь возможность справиться с проблемой быстро и решительно. И для этого вам нужно самообладание. Первый шаг, прежде чем реагировать на любые инциденты, связанные с безопасностью вашего сайта - это хладнокровно воспринять ситуацию и спокойно приступить к действиям, чтобы не совершить никаких ошибок.

Просканируйте компьютер

Иногда вредоносные программы проникают через скомпрометированную систему безопасности компьютера, с которого ведется работа над сайтом. Запустите полное антивирус-сканирование на локальном компьютере, а также на всех других, у которых есть доступ к базе данных сайта. Некоторые вирусы могут быть не обнаружены антивирусным ПО и скрыться от них. Имеет смысл также попробовать другой антивирус. Этот совет в целом применяется только в системах Windows.

Другим способом является Unhide всех файлов и папок, отобразив расширения всех файлов. Запустите поиск *. EXE файлов, сортируйте их по размеру. Вредоносный код, вероятнее всего, является исполняемым (программным) и размером меньше, чем 5 МБ, но может быть и более 5 МБ. Будьте внимателны - не каждый Exe-файл под 5 МБ является вредоносным, убедитесь, что вы не удаляете системные файлы Securelist. Удалите известные вам вирусы / черви / Autoruns, для неизвестных - составьте список всех подозрительных файлов и проверьте их по надежной и современной онлайновой базе данных вирусов.

Сообщите хостинг-провайдеру

Хакеры могут повлиять не только ваш сайт, особенно если вы используете виртуальный хостинг. Стоит проинформировать вашего хостинг-провайдера и выяснить принимают ли они какие-либо меры по предотвращению взлома сайтов. Ваш хостинг-провайдер может подтвердить, действительно ли ваш сайт выл взломан или, например, они просто имеют временные проблемы с сервером.

Поменяйте пароли

Измените все пароли для пользователей сайта, к вашему FTP и для пользователей MySQL.

Создайте резервную копию

Если ваши файлы и базы данных все еще на месте, создайте их резервную копию, которую вы можете исследовать позже в свободное время, или восстановите предыдущую версию, если ваша попытка очистки сайта не удалась. Seegnal регулярно делает бэкап вашего сайта без напоминания.

Сделайте web research

В интернете часто публикуют хорошие подробные статьи, адаптированные под разные ОС и CMS, об экстренных мерах при взломе сайта. В них вы обнаружите подробный пошаговый мануал к действию независимо от вашего уровня владения языком кодирования.

Проверьте файл .htaccess

Хакеры могут использовать .htaccess для перенаправления с вашего URL на вредоносные сайты. Посмотрите в папке базы для вашего сайта, а не только папку вашего блога. Обычно они пытаются скрыть свой код, поместив его в конец файла, так что прокрутите вниз, чтобы найти его. Они могут также изменить права доступа к файлу .htaccess, чтобы остановить новичков от редактирования файла. Измените разрешения к 644.

Рассмотрите полное удаление

Самый верный способ удалить вредоносный код с вашего сайта, который существуют в настоящее время - это удалить все файлы с вашего веб-пространства и очистить базу данных вашей CMS. Конечно, если вы это сделаете, то вам потребуется «чистая» сохраненная резервная копия для восстановления данных. Конечно, без потерь не обойтись – часть файлов, новостей и обновлений исчезнет, если, конечно, вы не делаете резервную копию каждый день. Seegnal – делает.

Нет резервного копирования?

У вас есть на выбор два варианта. Вы можете начать новый свежий сайт с нуля. Вы можете попытаться вручную найти и удалить вредоносный код. Даже шансы эксперта в полной очистке сайта бедны. Кто-то может целыми днями искать файлы для удаления лишь небольших фрагментов хакерского кода. Однако его заново можно полностью заменить в ту же секунду, как только ваш сайт будет в онлайн. Читайте о бэкдорах, чтобы иметь представление о том, чему вы противостоите. Если вы читаете это и еще не были ни разу взломаны и не сохранили свой сайт, срочно сделайте бэкап прямо сейчас и подключитесь в сервису Seegnal!

Установите обновления

После того, как вы очистили сайт, вы должны обновить свою версию CMS до новейшей и обеспечить себя новейшим программным обеспечением. Старые версии являются более склонными к взлому, чем более новые версии, в которых уже устранены существующие известные уязвимости. Поэтому не пренебрегайте предлагаемыми обновлениями от оригинальных разработчиков.

Измените пароли снова!

Помните, что вы должны изменить пароли для вашего сайта после того как убедились, что ваш сайт стал «чистым». Так что, если вы изменили их только когда обнаружили вирус, измените их снова теперь.

Регулярно делайте резервное копирование

Теперь, когда этот кошмар закончится, делайте регулярные резервные копии базы данных и файлов. Если нападение на сайт когда-нибудь случится еще раз, все что вам нужно будет сделать - это восстановить в последней версии «чистую» резервную копию и изменить ваши пароли.

Мы рекомендуем не надеяться на «авось» и предпринять все возможные превентивные меры по обеспечению безопасности вашего сайта. С Seegnal вы будете спать спокойно, ведь он работает 24 часа 7 дней в неделю.

seegnal.ru

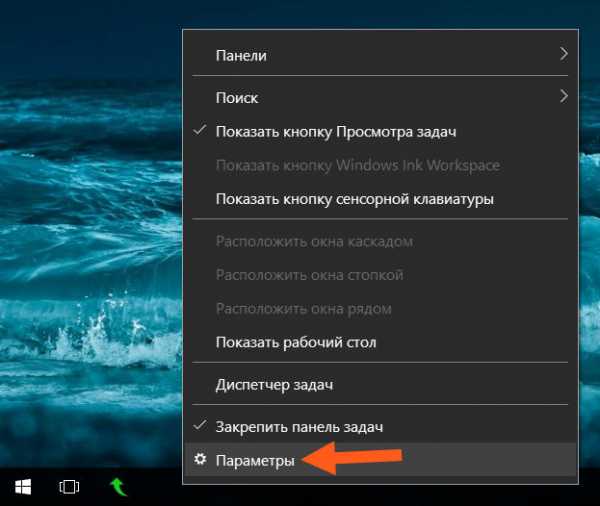

- Настройка windows server vpn

- Как отключить рекламу в браузерах

- Какой браузер у меня

- Видео не воспроизводится avi

- Ошибка при работе с ярлыком

- Как на ноутбуке отключить вай фай виндовс 7

- Acer сенсорная панель на ноутбуке не работает

- Возникла проблема с этим диском проверьте диск и исправьте ее

- Командные файлы windows

- Где находится корзина в компьютере

- Командная строка del