Трюки с реестром Windows. Hklm software что это

Где прячутся вирусы - Авиационные и компьютерные заметки

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их самая основная необходимая часть. Для этого они обычно вносят изменения в реестр Windows.

В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи, где прячутся вирусы:

1. В автозагрузке операционной системы

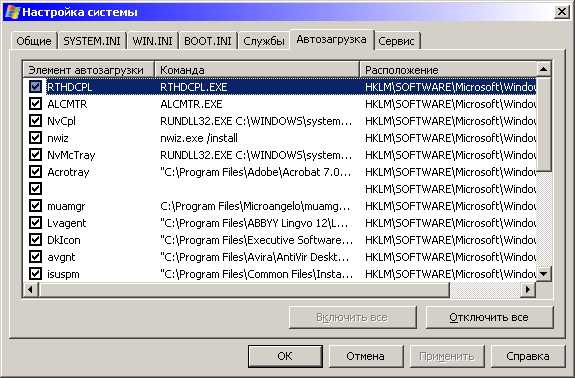

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск - Выполнить

В столбце "Команда" не должно быть подозрительных элементов, например C:\Program Files\novirus.exe

Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце "Расположение").

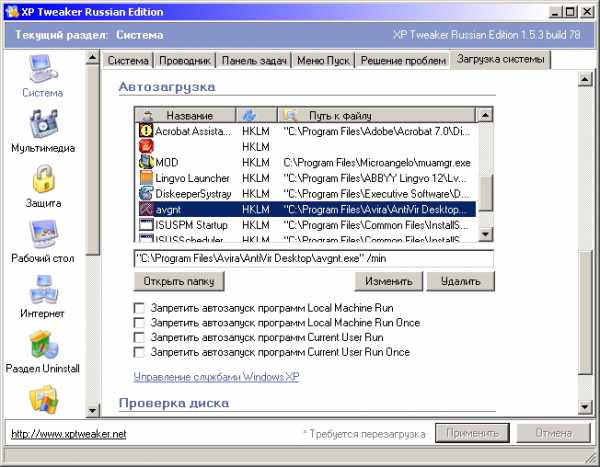

Как альтернативe команде msconfig можно использовать программу XPTweaker.

В разделе "Система" перейти на закладку "Загрузка системы", прокрутить скроллом немного вниз до заголовка "Автозагрузка". Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows - уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса - самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5-10-летней давности.

Дополнительно:

Если вы словили порно-баннер, и нет возможности посмотреть автозагрузку, то, загрузившись с любого загрузочного диска удалите все файлы из директорий C:\Temp, C:\WINDOWS\Temp, C:\Documents and Settings\user\Local Settings\Temp, т.к. существует очень большая вероятность загрузки вируса из этих папок.

Если загрузочный диск позволяет подключиться к удаленному реестру операционной системы (к вашей) - типа ERD, то можно проверить ключи реестра, отвечающие за автозагрузку. Для операционной системы Windows XP это:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run и

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

При нахождении в них подозрительных элементов - мочить гадов! :)

2. Вместо проводника

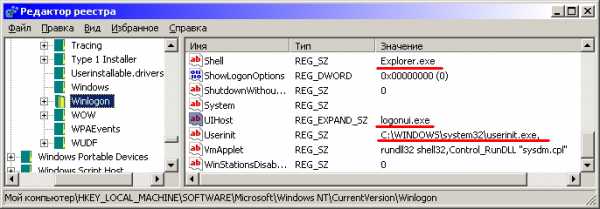

Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\WinlogonПараметр Shell (reg_sz) вместо значения "explorer.exe" заменяется вирусом на свой, например C:\WINDOWS\system32\h6d8dn.exe или подобную хрень.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба - launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе.

Более действенный и быстрый способ - загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, исправить "хрень" у записи параметра Shell (reg_sz) на "explorer.exe" и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe - программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:\WINDOWS\system32\userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Оригинальные параметры записи в реестре должны быть следующими:

Userinit = C:\WINDOWS\system32\userinit.exeUIHost = logonui.exeShell = explorer.exe

Вирус может прописать себя например так:

Userinit = C:\WINDOWS\system32\userinit.exe,C:\WINDOWS\system32\gertinw.exe

В данном примере файл gertinw.exe - это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:\WINDOWS\system32\) и explorer.exe (находится в C:\WINDOWS\) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей. Или скачайте отсюда.

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:\windows\system32\drivers\etc\hosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\PersistentRoutes

и

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet {номера 001 или 002}\Services\Tcpip\Parameters \PersistentRoutes

Удалить их содержимое полностью кроме строки "По умолчанию" с неприсвоенным значением.

skalolaskovy.ru

Где в реестре чаще всего пишутся вирусы

В каких местах реестра чаще всего записываются вирусы?

Решил составить список таких мест. Обычно это те ветки реестра, из которых осуществляется автозагрузка программ при старте. Но не обязательно. Очень хорошую информацию дает утилита autorun из набора Sysinternals Марка Руссиновича.Некоторые из тех мест, которые ниже приведены я не видел ни в каких инструкциях и книгах. Просто когда-либо видел заразу которая оттуда стартовала.

- Папка "Автозагрузка" пользователя

- Папка "Автозагрузка" всех пользователей

- HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Userinit Должен содержать c:\windows\system32\userinit.exe и ничего более

- HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Shell Должен содержать explorer.exe и ничего более

- HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify

- HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Taskman На здоровой Windows я этого параметра ни разу не видел. На зараженных он присутствовал и сылылся на какую-нибудь левую программу из нестандартной папки типа %appdata%. Я так понимаю, что тут записывается альтернативный диспетчер задач (Task Manager). Это место не видел в книгах. Но иногда встречаю заразу именно здесь.

- HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs На лицензионной Windows обычно этот параметр пустой. Если нет, приглядеться к тому, что оттуда запускается. На ворованных сборках Windows там может изначально что-нибудь находится

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run На большинстве машин этот параметр отсутствует.

- HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows\Load.

- HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows\Run ??? Название этого ключа я мог перепутать за давностью. Это место и предыдущее не видел ни в каких книгах. Просто были вирусы, которые я находил именно тут.

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\ Здесь под-ветки с названиями программ. В каждой такой ветке может быть ключ «Debugger»=программа. В этот ключ может записываться зараза. В первую очередь смотри ветку explorer.exe

- HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\ Здесь перечислен список сервисов, которые запускаются из svchost.exe. Ключ ImagePath содержит полное имя запускаемой программы. Здесь ключей очень много

- HKLM\System\CurrentControlSet\Control\SafeBoot Список запускаемых в безопасном режиме программ

Со временем надеюсь пополнять этот список

www.nastroj-comp.ru

windows - Обнаружение установленных программ через реестр

Пользовательские настройки должны быть записаны в HKCU\Software, для конкретных компьютеров в HKLM\Software. Под этими ключами структура [software vendor name]\[application name] (например, HKLM\Software\Microsoft\Internet Explorer) может быть наиболее распространенной, но это просто соглашение, а не закон природы.

Многие (большинство?) приложений также добавляют свои записи для удаления в HKLM\Software\Microsoft\Windows\CurrentVersion\Uninstall\[app name], но опять же не все приложения делают это.

Это самые важные ключи; однако содержимое реестра не должно точно представлять установленное программное обеспечение - возможно, приложение было установлено один раз, но затем было удалено вручную, или, возможно, удалитель не удалил все его следы. Если вы хотите быть уверенным, проверьте файловую систему, чтобы узнать, существует ли приложение, где его записи в реестре говорят.

Edit:

Если вы являетесь членом группы Администраторы, вы можете проверить куст HKEY_USERS - каждый пользователь HKCU на самом деле находится там (вам нужно знать SID пользователя или пройти через все из них).

qaru.site

Грузимся модно - «Хакер»

При написании троянов и прочих полезныхутилит 🙂 часто возникает потребность вавтозагрузке. Так уж повелось так что всеиспользуют для этих целей раздел RUN вреестре Windows… А зря, ведь есть еще многоэффективных способов автозагрузки.

Мне кажется или все разленились? Уже никтоне хочет думать! Некоторые задачи сталинастолько тривиальны, что никто даже недумает над их решением. Я это к тому, чтобольшая часть людей считает, что в Windows’еможно сделать автозагрузку через VxD или RUN вреестре… хммм… давайте копнем поглубже иувидим неограниченые возможности скрытые вWindows.

Магические директории

Люди особо «творческого» ума могутсообщить нам, что загрузится можноскопировав себя куда-то в «C:\WINDOWS\Главноеменю\Программы\Автозагрузка»(В Windows XP этобудет выглядеть где-то так: «C:\Documents andSettings\User\Программы\Автозагрузка»). Неспорю, такой вариант сработает, но давайтесделаем немного иначе. Местоположение этойпапки система узнает с реестра. Упоминанияо ней можно найти в таких разделах:

HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Explorer\ShellFoldersHKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Explorer\User ShellFoldersHKEY_LOCAL_MACHINE\Software\Microsoft\ Windows\CurrentVersion\explorer\ShellFoldersHKEY_LOCAL_MACHINE\Software\Microsoft\ Windows\CurrentVersion\explorer\UserShell Folders

Значение там хранится в переменных «Startup»и «Common Startup». Все дело в том, что впеременную «Common Startup» можно написатьвсе, что угодно. То есть записав туда «c:\windows\system\my_secret_program»мы запустим все программы находящиеся вкаталоге «my_secret_program». Привет Билли 🙂

Волшебные INI

Ну… Тут есть два варианта, использоватьWIN.INI или SYSTEM.INI. В WIN.INI ключ «windows»содержит две переменные load и run. Придаваемыеим значения и есть программы которые надозагрузить. Например:………….[windows]load=my_secret_pogram1.exerun=my_secret_pogram2.exe………….

А в SYSTEM.INI метод немного другого характера. Включе «boot» есть параметр Shell, он задаетпрограмму которая будет служить GUI для Windows.По умолчанию это Explorer, но можно указывать идругую программу 🙂 А самое интересное то,что можно указать и Explorer с параметром/параметрами.На что он услужливо запустит передаваемыйпараметр. Например:………….[boot]Shell=Explorer.exe my_secret_pogram.exe………….

И снова подарки от майкрософт 🙂 Шелл ещеуказывается в реестре: «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell». По умолчанию тамExplorer, но его можно заменить…

Великий BAT

Ну что, поехали дальше… Что такое бат файлызнают все (я надеюсь…), но не все знают чтосуществует достаточно интересный файлwinstart.bat, который находится в папке Windows. Онавтоматически запускается системой каждыйраз при загрузке. Это обычный Bach файл сдосовскими командами. Чтобы с его помощьюзапустить нашу программу добавляем в файлчто-то вроде: c:\windows\my_secret_program.exe.

В противовес ему прилагается dosstart.bat,который как и winstart находится в директорииWindows, но запускается он если выбрать «Перезагрузитькомпьютер в режим эмуляции MS-DOS».

И конечно же Autoexec.bat, про который нельзя неупомянуть говоря про батники :), запускаетсяпри каждой загрузке твоего металлическогодруга еще до винды. А для счасливыхобладателей NT/XP я имею другую прекраснуюновость. У них Autoexec.bat не грузится, зато Microsoftне обделила и их вниманием, они могутпользоваться файлом Autoexec.NT 🙂 Его работазаключается в том, что если у DOS’овскойпрограммы нет ярлыка, то настройки длясоздания DOS-BOX’а берутся из него. А он в своюочередь тот же батник 🙂 А если кто-нибудьхочет загрузится в NT с Autoexec.bat (удовольствиедля исключительных извращенцев), тогдапридется покопаться в реестре… В разделе:

HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon.

Значение переменной ParseAutoexec установитеравным «1». Вот и все 🙂

Реестр — знакомый и не очень

Хех… Про реестр рассказали уже столькобаек, что мне даже стыдно про него упоминать,но ради приличия перечислю стандартныеключи автозагрузки и то, о чем знаютнемногие. Итак, стандартные места откудаможно загрузится:

HKEY_LOCAL_MACHINE\Software\ Microsoft\Windows\CurrentVersion\RunServicesHKEY_LOCAL_MACHINE\Software\ Microsoft\Windows\CurrentVersion\RunServicesOnceHKEY_LOCAL_MACHINE\Software\ Microsoft\Windows\CurrentVersion\RunHKEY_LOCAL_MACHINE\Software\ Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\Software\ Microsoft\Windows\CurrentVersion\RunHKEY_CURRENT_USER\Software\ Microsoft\Windows\CurrentVersion\RunOnceHKEY_CURRENT_USER\Software\ Microsoft\Windows\CurrentVersion\RunServices

Тут все просто в нужном разделе, создаемпараметр со значением запускаемой проги. Атеперь встречайте RunOnceEx! Что оченьудивительно, мало кто знает как в этом ключепрописать свою программу. Вот рекомендациипо использованию 🙂

1 Создаем ключ(если его нету)

HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows\CurrentVersion\RunOnceEx\000x

2 Создаем строковую переменную созначением программы которую надо запустить,но в интересном формате:

«DLL|Function|Arguments» или «||command parameters»

То есть у нас есть два варианта: мы можемзапустить некоторую функцию Function или exe-шник.

Например:

«my_secret_pogram»=»||my_secret_pogram.exe» —запустит my_secret_pogram.exe«msprint2.dll|RUNDLL_PrintTestPage|» — печать пробнойстраницы 🙂

Ах да… В NT есть еще один раздел:

HKEY_LOCAL_MACHINE\Software\ Microsoft\WindowsNT\CurrentVersion\Winlogon\Userinit

Работает он также, как и классический RUN.

RegisterServiceProcces

Поскольку мелкомягкие отменили фичу сRegisterServiceProcces в NT, то я расскрою тебе тайну,как сделать RegisterServiceProcces+Autorun. Все оченьпросто залазишь в «HKEY_LOCAL_MACHINE/Software/ Microsoft/WindowsNT/CurrentVersion/AppInit_DLLs».Теперь создаешь переменную со значением«my_secret_pogram.dll», где «my_secret_pogram.dll» —имя нашей Dll’ки. В ней нужно создать функцию,которая будет исполнятся при загрузке.Радует то, что в этом случае наш процесс небудет видно в Таск Менеджере! Ноиспользовать можно только функции изKERNEL32.DLL. 🙁 За более подробной информациейполезай на www.microsoft.com!

Быстрее всех

Windows NT позволяет запускать специальнонаписанные программы до регистрациипользователя (logon). Эти программыподразделяются на две группы: драйверы исервисы. Все дело в том, что любую Win32программу можно запустить до logon с помощьюспециального сервиса. В Windows NT Resource Kitвключен сервис srvany.exe, выполняющий именноэти задачи :). Его подробное описаниенаходится в файле srvany.wri. Почитай на досуге 🙂

Маленький трюк 🙂

Ну и наконец, после такого прогрузона яскажу, что если тебе влом копаться в этомдерьме, то ты можешь просто скопироватьmy_secret_pogram.exe в корень диска C:\ ипереименовать в Explorer.exe. Он запустится донастоящего Эксплорера 🙂 И это работает вовсех версиях Windows…

Теперь ты вооружен. Надеюсь после прочтенияэтого ты задумаешься, каким способом будетгрузится твой новый троян 🙂 Удачи!

xakep.ru

Трюки с реестром Windows

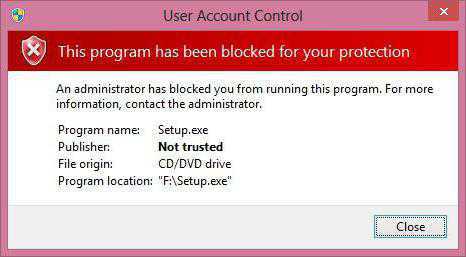

Довольно часто вирусы блокируют Windows. Правка реестра regedit.exe на такой машине сответственно не запускается, впрочем как и диспетчер процессов, а вычистить эту заразу надо.

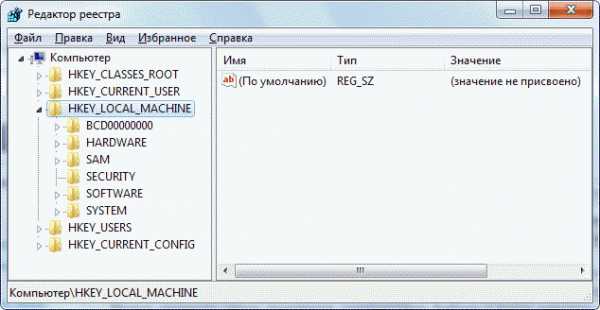

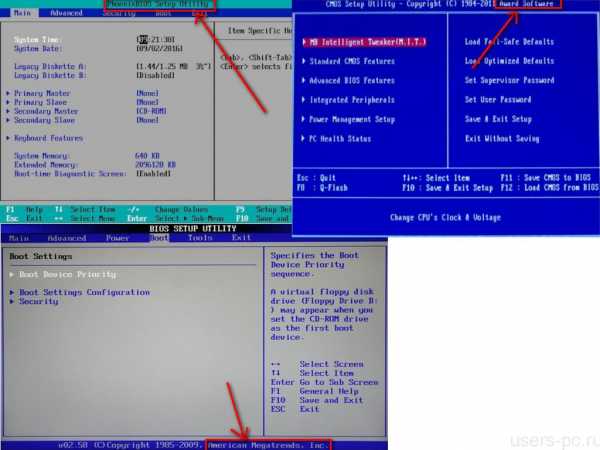

Даже загрузившись с LiveCD или флешки, вы всё равно получаете доступ к реестру именно запущенной операционный системы, а не больной. Но выход есть. Достаточно загрузить куст реестра из соответсвующего файла больной ОС и работать с ним в обычном порядке.

Проведу соответствие файлов и веток реестра, не полное, но достаточное для нашей задачи:

- Ветка реестра [HKEY_LOCAL_MACHINE\Software] формируется из файла «software»

- Ветка реестра [HKEY_LOCAL_MACHINE\System] формируется из файла «system»

- Ветка реестра [HKEY_USERS] формируется из файлов «default»

Как подключить (имеется в виду, что вы уже загрузились с LiveCD или флешки)

1. запускаем C:\Windows\regedit.exe

2. выбираем нужный куст реестра, например HKEY_LOCAL_MACHINE и в меню Файл щелкаем на загрузить куст

3. загружаем соответствующий файл больного реестра C:\Windows\system32\config\software и подключаем его под любым именем, хоть "1" назовите

4. осуществляем необходимые правки, после чего не забываем дать команду выгрузить куст

Собственно это всё - ничего сложного нет. Удачи в восстановлении систем.

Полезные советы

В списке установленных программ висит программа давно удаленная

Обычно это бывает, если вы удалили программу вручную, а не деинсталлировали ее, или же деинсталлятор глюканул. Исправить ситуацию можно отредактировав раздел:

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Uninstall]

Запрет на запуск Regedit.exe

Раздел [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System]

DisableRegistryTools =dword:00000001 запрещено запускать

DisableRegistryTools =dword:00000000 разрешено запускать

Изменение языка по умолчанию в окне входа в систему

Если в окне ввода пароля используется русская раскладка клавиатуры, то изменить это можно подредактировать раздел [HKEY_USERS\.DEFAULT\Keyboard Layout\Preload]

Он имеет 2 строковых параметра - "1" и "2". Если значения равны:

то раскладка в окне входа в систему станет английской. Если значения параметрам присвоить наоборот ("1"=00000419, "2"= 00000409) - то раскладка станет русской.

Если считаете статью полезной,не ленитесь ставить лайки и делиться с друзьями.

mdex-nn.ru

Реестр? Что это? ИЛИ - "Автоматический вход в систему пользователя, если есть другие пользователи" - Ki Mi

Reg-файл - это файл, имеющий определенную структуру и содержащий информацию, которая может быть импортирована в реестр.

При его использовании появляется возможность сохранять параметры ключей реестра в этот файл, так и загружать их в сам реестр.

Давайте попробуем на примере "Автоматический вход в систему пользователя, если есть другие пользователи" выяснить из чего состоит Reg-файл. Это актуально, если на домашнем компьютере был создан дополнительный пользователь, допустим с ограниченными правами, а основная учетная запись сделана для администрирования, и нужно чтобы простой пользователь не видел экрана приветствия и запроса ввода пароля при включении компьютера. В идеале, даже у простого пользователя должен быть пароль.

Запустите редактор реестра Regedit.

Зайдите в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon и далее по пунктам:

- создайте параметр с именем DefaultUserName типа Строковый, в который впишите имя простого пользователя;

- создайте параметр с именем DefaultPassword типа Строковый, в который впишите пароль пользователя (увы, но он будет храниться в открытом виде)

- если компьютер в домене - создайте параметр с именем DefaultDomainName, в который впишите домен, в котором находится компьютер

- и главное - измените параметр с именем AutoAdminLogon на 1

Перезагрузите компьютер.

Примечание: не нажимайте кнопку Reset, т.к. данные не будут сохранены.

Компьютер должен загрузиться под пользователем, которого Вы указали в реестре.

Запустите вновь редактор реестра. Раздел в котором вы последний раз вносили изменения открывается автоматически (во всяком случае у меня).

Выделите любой созданный вами параметр, и выполните команду Файл > Экспорт.

В поле Имя файла введите My Reg. (или любое другое по вашему усмотрению).

Тип файла: Файл реестра (*reg).

Диапазон экспорта: Выбранная ветвь.

Сохраните на рабочем столе.

Щёлкните правой кнопкой мыши по сохраненному файлу и выберите команду Изменить.

Файл должен открыться в обычном блокноте. У меня содержимое этого блокнота такое:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]"ReportBootOk"="1""Shell"="explorer.exe""PreCreateKnownFolders"="{A520A1A4-1780-4FF6-BD18-167343C5AF16}""Userinit"="C:\\Windows\\system32\\userinit.exe,""VMApplet"="SystemPropertiesPerformance.exe /pagefile""AutoRestartShell"=dword:00000001"Background"="0 0 0""CachedLogonsCount"="10""DebugServerCommand"="no""ForceUnlockLogon"=dword:00000000"LegalNoticeCaption"="""LegalNoticeText"="""PasswordExpiryWarning"=dword:00000005"PowerdownAfterShutdown"="0""ShutdownWithoutLogon"="0""WinStationsDisabled"="0""DisableCAD"=dword:00000000"scremoveoption"="0""ShutdownFlags"=dword:00000027"AutoAdminLogon"="0"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions\{0ACDD40C-75AC-47ab-BAA0-BF6DE7E7FE63}]@="Wireless Group Policy""DisplayName"=hex

.... много других разных и страшных строк

Возможно вы уже нашли небольшую ошибку. На самом деле сохранился не один ключ а целая ветвь [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] а именно её вы указали в диалоговом окне Экспорт. А конкретно папки Winlogon, а ключ является вложенным ключом этой папки. Вы можете сохранять только ветвь или весь реестр.

Теперь давайте разберём, что же там такое написано.

К reg-файлам предъявляются определенные требования по структуре.

Первой строкой является: Windows Registry Editor Version 5.00 (для Windows 2000/XP/Vista/7).

Для Windows 9x/Me это строка: REGEDIT4.

Обратите внимание на то, что буквы должны быть большие. Кроме этого в первой строке ничего быть не должно. После этого текста ОБЯЗАТЕЛЬНО должна быть пустая строка. Затем, указывается раздел реестра, в котором надо прописать или изменить какие-то параметры у нас это [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]. Название раздела должно быть заключено в квадратные скобки [...]. Ниже прописываются параметры, которые надо добавить, по одному параметру в строке. Если вам надо провести изменения в нескольких разделах, то вы должны оставлять одну пустую строку между последним параметром предыдущего раздела и названием следующего раздела. Может немного запутанно, но вот как это должно выглядеть:

Windows Registry Editor Version 5.00[Razdel1]"param1"="znachenie1""param2"="znachenei2""param3"="znachenie3"

[Razdel2]"param_1"="znachenie_1"

Где: [Razdel1] - это ветвь

Где 'param1' это имя ключа

"znachenie1" это значение ключа

Последняя строка в файле также должна быть ПУСТОЙ. После того, как вы создали такой файл, просто запустите его как обычную программу, вам будет выдан запрос о необходимости провести изменения в реестре, и после положительного ответа информация из файла будет импортирована. О результатах импортирования Windows сообщит в появившемся после этого окне.

Windows 2000/XP/Vista/7 обладает обратной совместимостью и может обрабатывать файлы, созданные в Windows 9x/Me. Но если вы экспортировали файл в Windows 7 и перенесли его на Windows 9x, то вручную измените первую строчку на REGEDIT4

Теперь пару слов о параметрах, которые можно добавлять. Как вы, наверное, обратили внимание, в приведенном выше примере добавляются параметры с помощью строк типа "param1"="znachenie1". Т.е. таким образом добавляется СТРОКОВЫЙ параметр с именем "param1" и значением "znachenie1". Но ведь существуют еще и параметры двоичные и DWORD. Формат записи для их добавления несколько другой. Для параметров типа DWORD используется строка

"param"=dword:XXXXXXXX

Здесь "param" - имя параметра, dword - указывает на тип этого параметра (буквы должны быть обязательно маленькие!) и после двоеточия следует значение из восьми цифр только в шестнадцатеричном формате. Однако большинство параметров DWORD имеют значение либо 0, либо 1, значит, вы должны написать соответственно либо 00000000, либо 00000001 вместо значков ХХХХХХХХ. Пробелы в строке не допускаются.

Для добавления двоичного параметра формат записи несколько иной:

"param"=hex:XX,XX,XX,....

Теперь расшифруем эту строку. Ну, с названием параметра все ясно, после знака "=" идет hex, т.е. указывается, что это будет двоичный параметр, затем идут шестнадцатеричные числа, отделенные запятой. Например, если вам надо добавить двоичный параметр равный "be 00 00 00", то вы пишете строку"param"=hex:be,00,00,00

В реестре существуют параметры "По умолчанию" ("Default"). Чтобы присвоить им какое-то значение через reg-файл, надо добавить такую строку:

@="znachenie"

Где "znachenie" - значение параметра.

Здесь значок @ показывает, что у нас присваивается значение параметра "По умолчанию". Обратите внимание на то, что он не заключается в кавычки.

Удаление параметров

С помощью reg-файлов можно не только устанавливать новые параметры, но и удалять их. Например, для удаления раздела из реестра надо перед его именем в квадратных скобках поставить символ "-". Вот как это выглядит:

[-HKEY_LOCAL_MACHINE\ a\b\c]

По этой записи, подраздел "c" из раздела "b" будет удален со всем содержимым.

Если вы написали Reg-файл сами то для того чтобы он сохранился в Reg-файл а не в обычный блокнот, выберите команду Сохранить как: в Имя файла впишите: имя файла.REG (в проводнике в настройках должна стоять галочка напротив отображения расширений файлов).

Для удаления конкретного ключа реестра вместо его значения необходимо написать -, т.е.Часть данного текста когда-то была взята с ресурса http://www.whatis.ru/

www.km-it.pro

Реестр Faq

Реестр

- Что это такое?

- Из каких файлов состоит реестр и где они находятся?

- Какие есть клавиши управления в редакторе реестра Regedit?

- Как ограничить доступ к редакторам реестра?

- Каков максимальный размер реестра?

- Что использовать: REGEDIT.EXE или REGEDT32.EXE?

- Как ограничить удаленный доступ к реестру?

- Как узнать, какие изменения были сделаны в реестре?

- Как удалить значение/ключ реестра из командной строки?

- Как провести аудит изменений реестра?

- Как очистить реестр от поврежденных ключей?

- Почему не сохраняются изменения в разделе HKLM\HARDWARE регистра?

- Как выполнить *.reg файл без вывода подтверждения?

- Почему REG.EXE не обновляет значения типа DWORD?

- Как установить .inf файл из командной строки?

- Какие типы данных существуют в реестре?

- Как автоматизировать обновление реестра?

- Как сжать реестр?

- С какими ключами можно использовать Regedit?

- Какие ключи реестра используются апплетом Add/Remove Programs?

Что это такое?

Первоначально в Windows вместо реестра использовались *.ini файлы, но при работе с ними возникало много проблем - ограничения размеров, отсутствие стандартного формата, медленный доступ, отсутствие поддержки сети и т.д. В Windows 3.1 (именно Windows, а не Windows NT) уже существовал реестр, который хранился в reg.dat и мог быть просмотрен, используя regedit.exe. Он использовался для интеграции DDE, OLE и File Manager. В Windows NT реестр - сердце NT, в котором хранится почти вся информация, разделенная на несколько подразделов, каждый из которых начинается с HKEY_.

|

HKEY_LOCAL_MACHINE |

Содержит информацию об аппаратной конфигурации и установленном программном обеспечении. |

|

HKEY_CLASSES_ROOT |

Это просто линк на HKEY_LOCAL_MACHINE\SOFTWARE\Classes Содержит связи между приложениями и типами файлов, а также информацию об OLE. |

|

HKEY_CURRENT_CONFIG |

Это линк на HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Hardware Profiles\Current Содержит информацию о текущей конфигурации. |

|

HKEY_CURRENT_USER |

Это линк на HKEY_USERS\<SID of User> Содержит информацию о текущих пользователях (как например, переменные среды, сетевые подключения, принтеры и т.д.) |

|

HKEY_USERS |

Содержит информацию о загруженных профилях пользователей, включая профиль, заданный по умолчанию. |

Каждый раздел может иметь несколько подразделов, а каждый подраздел может иметь несколько собственных подразделов . Каждый раздел/подраздел может иметь несколько значений, состоящих из трех частей:

- Имя параметра, например Wallpaper

- Тип параметра, например REG_SZ (текстовая строка)

- Фактическое значение параметра, например "c:\winnt\winfaq.bmp"

Редактировать реестр можно с помощью двух инструментов: regedt32.exe и regedit.exe.Regedit.exe обладает лучшими средствами поиска, но не поддерживает все типы парметров Windows NT. Если Вы хотите просто посмотреть, что из себя представляет реестр, выполните следующее:

- Откройте редактор реестра (regedit.exe или regedt32.exe)

- В Regedt32.exe Вы можете установить на реестр режим "только чтение", что не позволит Вам в нем что-нибудь сломать :-) (Options - Read Only Mode)

- Выделите подраздел HKEY_USERS .

- Перейдите в .default - Control Panel - Desktop и Вы увидите множество параметров в правой части панели.

- Один из них - обои (это фон, который отображается до Вашего входа в систему).

Из каких файлов состоит реестр и где они находятся?

Файлы, составляющие реестр, хранятся в папке %systemroot%/system32/config и состоят из:

- SAM - HKEY_LOCAL_MACHINE\SAM

- SECURITY - HKEY_LOCAL_MACHINE\Security

- software - HKEY_LOCAL_MACHINE\Software

- system - HKEY_LOCAL_MACHINE\System & HKEY_CURRENT_CONFIG

- default - HKEY_USERS\.DEFAULT

- Ntuser.dat - HKEY_CURRENT_USER (этот файл хранится в %SystemRoot%\Profiles\%username%)

Также имеются файлы с другими расширениями:

- .alt - Содержит резервную копию раздела HKEY_LOCAL_MACHINE\System. Только у System есть .alt файлы.

- .log - Файл регистрации изменений значений параметров в разделе.

- .sav - Копия раздела, создаваемая в конце text mode stage установки.

Какие есть клавиши управления в редакторе реестра Regedit?

|

Комбинация клавиш |

Действие |

|

стрелка, направленная вниз |

Переход к следующему разделу, отображенному на экране |

|

стрелка, направленная вверх |

Переход к предыдущему разделу, отображенному на экране |

|

стрелка, направленная влево |

Раскрытие выделенного раздела |

|

стрелка, направленная вправо |

Свертывание раскрытого раздела или переход к разделу на уровень выше |

|

Alt+Home |

Переход к значку Мой компьютер |

|

Alt+Home+стрелка влево |

Переход к значку Мой компьютер и свертывание всех ветвей |

|

Tab |

Переход между левой и правой панелью Редактора реестра |

|

F1 |

Вызов справки |

|

F2 |

Переименование выделенного раздела |

|

F3 |

Открытие окна Поиск или вызов команды Найти далее |

|

Alt+F4 |

Закрытие Редактора реестра |

|

F5 |

Обновление содержимого панелей Редактора реестра |

|

F6 |

Переход между левой и правой панелью Редактора реестра |

|

F10 |

Переход к меню управления |

|

Shift+F10 |

Открытие \ закрытие контекстного меню |

|

Любой символ |

Переход к следующему доступному подразделу, чье название начинается с выбранного символа |

Как ограничить доступ к редакторам реестра?

Воспользуйтесь редактором реестра (regedt32.exe).

- Выделите HKEY_USERS и затем, Load Hive из меню Registry.

- Перейдите в папку с Profile пользователя, которому Вы хотите ограничить доступ к редакторам реестра, и выберите NTUser.dat.

- После вывода подсказки для ввода Key Name, введите его UserID.

- Перейдите в \Software\Microsoft\Windows\CurrentVersion\Policies.

- Если не существует параметра System, нажмите Add Key. Потом Add Value и введите DisableRegistryTools (в System key) Тип REG_DWORD, значение установите в 1.

- Unload Hive из меню Registry.

Каков максимальный размер реестра?

Максимальный размер реестра - 102MB, но тем не менее, это можно изменить.

Максимальный размер реестра контролируется параметром HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ Control\ RegistrySizeLimit. По умолчанию его не существует, поэтому необходимо его создать:

- Откройте редактор реестра (regedit.exe)

- Перейдите в HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ Control

- Из меню Edit выберите New, тип Dword. Введите имя RegistrySizeLimit

- Двойным щелчком откройте новый параметр и введите значение в байтах (выберите десятичный тип исчислений)

Минимальное размер - 4MB, и даже если фактически меньше, значение будет принудительно увеличено до 4MB. Максимальный размер - 80% от "paged pool" (если его максимальный размер 128MB, следовательно, 102MB - это 80% от 128MB). Когда значение не установлено, то максимальный размер ограничен 25% от "paged pool". "Paged pool" - область физической памяти, используемая для данных системы, которые могут быть перемещены из оперативной памяти на винчестер во время их простоя.

Важно знать, что RegistrySizeLimit - это максимум, а не выделение. И установка более высокого значения не резервирует свободное пространство и не гарантирует достижения такого размера. Это можно сделать, воспользовавшись апплетом System в Control Panel. Нажмите вкладку Performance и установите максимальный размер реестра. Перезагрузитесь.

Есть и другие проблемы: в начале загрузки NTLDR загружает некий программный код, распределяет рабочую память и читает части реестра. Все это должно быть загружено в первые 16MB памяти, независимо от того, сколько ее у Вас установлено. Считываемые системные файлы загружаются в память полностью, независимо от того, на сколько они используются :(

Некоторые другие проблемы:

- Реестр содержит много пустого пространства (иногда очень много). Попробуйте сохранить SYSTEM key из REGEDT32 и сравните с тем что хранится в \%systemroot%\system32\config\

- Создание LastKnownGood ControlSet (обычно #2) после загрузки почти удваивает размер файла. В зависимости от обстоятельств, добавление в реестр может потребовать создания нового пустого пространства, которое добавляется к объединенным разделам Current и LastKnownGood SYSTEM. Далее, после очередной перезагрузки, еще один LastKnownGood добавляется в реестр, что утраивает первоначальный размер и грозит крахом системы.

Способы избавления от вышеописанной проблемы:

- На FAT просто загрузитесь с загрузочной дискеты DOS и замените файл SYSTEM.

- На NTFS загрузитесь с другого NT раздела и замените файл SYSTEM.

- Используйте утилиту REGBACK/REGREST из NT reskit (самый легкий способ).

- Выполните RDISK, перезагрузитесь и восстановите систему. Используете только RDISK /s. При этом сохраняется и база данных пользователей.

- Воспользуйтесь ERD Commander (Winternals Software)

Предотвратить данную проблему можно. Используя REGEDT32, вставьте параметр "ReportBootOk:REG_SZ:0" [ноль] в HKEY_Local_Machine\ SOFTWARE\ Microsoft\ WindowsNT\ CurrentVersion\ Winlogon. Это предотвратит создание LastKnownGood ControlSet. Если ошибки при загрузке вызваны превышением 16MB при работе NTLDR, то dump не производится и MS не сможет решить эту проблему. Проблема 16 MB не решена и в NT5.

Что использовать: REGEDIT.EXE или REGEDT32.EXE?

Для NT можно использовать любой. REGEDIT имеет некоторые ограничения. Наибольшее - то, что он не поддерживает все типы данных реестра (например, REG_MULTI_SZ). Так что, если Вы редактируете этот тип данных REGEDIT'ом, знайте, что он изменит тип записи.

REGEDIT.EXE базируется на Windows95, но имеет некоторые преимущества над REGEDT32.EXE (например, лучшие средства поиска). В целом, с REGEDIT.EXE работать легче. Особенно новичкам.

Как ограничить удаленный доступ к реестру?

Доступ к удаленному редактированию реестра контролируется ACL ключом winreg реестра.

- Откройте редактор реестра (regedt32.exe)

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurePipeServers

- Найдите ключ с именем winreg. Если его нет, создайте (Edit -Add Key).

- Выделите ключ winreg (нажмите на нем).

- В меню Security выберите permissions

- Нажмите Add и дайте пользователю, которого хотите ограничить, доступ read (чтение)

- После добавления, нажмите на пользователе и выберите "Special Access".

- И даблкликнув на пользователе можно еще выбрать, какие действия он сможет выполнять

- OK.

Возможно установить, чтобы некоторые ключи были доступны для пользователя, даже если ему не дали прав на редактирование: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurePipeServers\winreg\AllowedPaths\Machine (используйте regedt32). Добавьте необходимые пути в список.

Как узнать, какие изменения были сделаны в реестре?

Используя программу regedit.exe, можно экспортировать часть реестра. А потом сравнить с текущей.

Для этого выполните следующее:

- Откройте редактор реестра (regedit.exe)

- Выберите ключ, который Вы хотите отследить.

- Выберите в меню Реестр пункт Экспорт файла реестра (Export registry file)

- Введите имя файла (если хотите экспортировать весь реестр, просто пометьте в меню "Export Range All") и нажмите OK

- Выполните изменения в реестре (установка ПО или изменение системных параметров)

- Повторите шаги 1-4, используя другое имя для сохраняемого файла

- Откройте утилиту сравнения двух файлов (например, windiff.exe)

- Если Вы используете windiff.exe, выберите Compare Files из меню File. На запрос укажите 2 файла для сравнения

- После сравнения будет показано окно с выводом различий.

- Нажмите F8 для просмотра следующего различия (если их несколько)

Для мониторинга изменений реестра также можно использовать ПО сторонних производителей. Например, RegSnap [Win9X / NT. (184 Kb)].

Как удалить значение/ключ реестра из командной строки?

Используя утилиту REG.EXE из Windows NT Resource Kit Supplement 2 Вы можете удалить параметр реестра и из командной строки или командного файла. Пример:

reg delete HKLM\Software\test

Удалится параметр HKEY_LOCAL_MACHINE\Software\test . После ввода команды выводится запрос на подтверждение удаления, вводим Y. Чтобы избежать вывода запроса на подтверждение, добавьте параметр /f , например:

reg delete HKLM\Software\test /f

Полный список кодов разделов реестра, используемых с REG DELETE:

|

HKCR |

HKEY_CLASSES_ROOT |

|

HKCU |

HKEY_CURRENT_USER |

|

HKLM |

HKEY_LOCAL_MACHINE |

|

HKU |

HKEY_USERS |

|

HKCC |

HKEY_CURRENT_CONFIG |

Для удаления значений в реестре на удаленной машине добавьте имя машины: \\< имя машины >, например:

reg delete HKLM\Software\test \\andrey

Как провести аудит изменений реестра?

Используя regedt32.exe можно установить аудит изменений отдельных частей реестра. Ведение аудита - очень чувствительная мера, позволяющая выводить предупреждающие сообщения людям, нарушающим установленные Вами правила редактирования реестра.

- Откройте редактор реестра (regedt32.exe)

- Выберите ключ, на который хотите назначить аудит (например, HKEY_LOCAL_MACHINE\Software)

- Из меню Security (Безопасность), выберите Auditing (Аудит).

- Пометьте "Audit Permission on Existing Subkeys" (Разрешение аудита для существующих разделов), если Вы хотите проводить аудит и подразделов.

- Нажмите Add (добавить) и выберите пользователей, которые будут подвержены аудиту, нажмите Add и OK

- В разделе "Names" можно выбрать, аудит каких событий будет проводиться.

- После заполнения всей информации, нажмите OK.

Убедитесь, что у Вас включен Auditing for File and Object (воспользуйтесь User Manager - Polices - Audit).

Для просмотра результатов аудита, воспользуйтесь Event Viewer (Просмотр событий), раздел Security.

Как очистить реестр от поврежденных ключей?

Microsoft выпустила утилиту, называемую RegClean, которая просканирует содержимое Вашего реестра и удалит неиспользуемые/поврежденные ключи. Текущая версия RegClean: http://support.microsoft.com/download/support/mslfiles/RegClean.exe

После загрузки просто запустите ее, и она, просканировав Ваш реестр, выдаст запрос на устранение ошибок (Fix Errors). Для выхода, нажмите клавишу Exit.

Если были внесены изменения в реестр, RegClean в своей директории создаст файл отмены изменений с именем "Undo <machine name> <yyyymmdd> <hhmmss>.reg" Пример: "Undo workstation 19980320 104323.reg"

Для отмены сделанных в реестре изменений, даблкликните на файле отмены изменений.

Более подробная информация: http://support.microsoft.com/support/kb/articles/q147/7/69.asp .

Почему не сохраняются изменения в разделе HKLM\HARDWARE регистра?

Потому что раздел HKEY_LOCAL_MACHINE\HARDWARE создается заново после каждой перезагрузки. Остальные разделы HKLM (SOFTWARE, SYSTEM, SAM, SECURITY) хранятся локально на диске и не перезаписываются при перезагрузке.

Как выполнить *.reg файл без вывода подтверждения?

Стандартная форма выполнения *.reg файла из командной строки:

C:\> regedit <registry file>.reg

После ее выполнения вылезет сообщение "Information is <filename>.reg has been successfully entered into the registry"

Если Вы хотите запретить вывод подтверждения, используйте ключ /s :

C:\> regedit /s <registry file>.reg

Почему REG.EXE не обновляет значения типа DWORD?

Это ошибка REG.EXE (редактор реестра, входящий в NT 4.0 resource kit). Скачайте исправленную версию с ftp://ftp.microsoft.com/bussys/winnt/winnt-public/reskit/nt40/i386/reg_x86.exe

Как установить .inf файл из командной строки?

Обычно .inf файл устанавливают нажатием на нем правой клавишей мыши с дальнейшим выбором Install из контекстного меню. Но можно установить и из командной строки:

C:\> rundll32 syssetup,SetupInfObjectInstallAction DefaultInstall 128 .\<file>.inf

Какие типы данных существуют в реестре?

Внизу, в таблице, приведен список данных, поддерживаемых Regedt32.exe. Regedit.exe не поддерживает REG_EXPAND_SZ и REG_MULTI_SZ

|

REG_BINARY |

Двоичные данные |

|

REG_DWORD |

Двойное слово (4 байта). Может отображаться в двоичном, шестнадцатеричном и десятичном форматах. |

|

REG_EXPAND_SZ |

Расширенная текстовая строка, содержащая переменную (например %systemroot%) |

|

REG_MULTI_SZ |

Многострочный параметр (multiple line string). |

|

REG_SZ |

Текстовая строка |

Как автоматизировать обновление реестра?

Есть два метода для создания сценариев автоматической модификации реестра. Первый - создание *.reg файла, который можно выполнить, используя

regedit /s <reg file>

Формат такого файла:

REGEDIT4 [<key name>] "<value name>"="<value>" a string value "<value name>"=hex:<value> a binary value "<value name>"=dword:<value> a dword value

Пример:

REGEDIT4

[HKEY_USERS\.DEFAULT\Control Panel\Desktop] "Wallpaper"="E:\\WINNT\\winfaq.bmp" "TileWallpaper"="0"

[HKEY_USERS\.DEFAULT\Control Panel\Colors] "Background"="0 0 0"

Установит обои "по умолчанию" и цвет фона до входа в систему.

Второй метод - это использование пришедших из Windows 95 *.inf файлов. Они выполняются используя следующий формат команды:

rundll32 syssetup,SetupInfObjectInstallAction DefaultInstall 128 <inf file>

Формат файлов следующий:

[Version] Signature = "$Windows NT$" Provider=%Provider%

[Strings] Provider="WinFAQ Ltd"

[DefaultInstall] AddReg = AddReg DelReg = DelReg UpdateInis = UpdateInis

[AddReg] [DelReg] [UpdateInis]

Используемые ключи:

|

HKCR |

HKEY_CLASSES_ROOT |

|

HKCU |

HKEY_CURRENT_USER |

|

HKLM |

HKEY_LOCAL_MACHINE |

|

HKU |

HKEY_USERS |

Ниже представлен пример *.inf файла, выполняющего те же действия, что и описанный выше *.reg файл:

[Version] Signature = "$Windows NT$"

[DefaultInstall] AddReg = AddReg

[AddReg] HKU,".DEFAULT\Control Panel\Colors","Background",0000000000,"0 0 0" HKU,".DEFAULT\Control Panel\Desktop","Wallpaper",0000000000,"E:\WINNT\winfaq.bmp" HKU,".DEFAULT\Control Panel\Desktop","TileWallpaper",0000000000,"1"

Как сжать реестр?

Следующая процедура может быть использована для уплотнения файлов реестра. Будьте осторожны. Неверное выполнение может привести к полному краху системы.

1. Сделайте резервные копии всех системных файлов, включая реестр.

2. Выполните из командной строки "RDISK /S-" для обновления резервных копий в %systemroot%\repair Данные реестра при этом будут несколько упорядочены и сжаты.

3. Раскройте эти файлы во временную директорию:

EXPAND %systemroot%\REPAIR\DEFAULT._ %temp%\DEFAULT EXPAND %systemroot%\REPAIR\SAM._ %temp%\SAM EXPAND %systemroot%\REPAIR\SECURITY._ %temp%\SECURITY EXPAND %systemroot%\REPAIR\SOFTWARE._ %temp%\SOFTWARE EXPAND %systemroot%\REPAIR\SYSTEM._ %temp%\SYSTEM

4. Сравните размеры файлов, находящихся в Вашей временной папке %temp% с размерами таких же файлов в %systemroot%\system32\config. У меня они сократились суммарно с 15Mb до 8,8Mb.

5. Файлы реестра из %systemroot%\system32\config могут быть перезаписаны уплотненными версиями из временной папки %temp% несколькими путями:

· Перезагрузитесь в DOS или Win3.x/95/98 и просто перепишите старые файлы новыми (конечно, если системные файлы расположены на FAT)

· Заменить эти файлы, загрузив другую Windows NT (подключить Ваш винчестер к другому компьютеру с NT).

· Использовать команду MV (move) из Resource Kit`а для перемещения этих файлов во время перезагрузки NT. Пример:

MV /X /D %temp%\DEFAULT %systemroot%\SYSTEM32\CONFIG\DEFAULT MV /X /D %temp%\SAM %systemroot%\SYSTEM32\CONFIG\SAM MV /X /D %temp%\SECURITY %systemroot%\SYSTEM32\CONFIG\SECURITY MV /X /D %temp%\SOFTWARE %systemroot%\SYSTEM32\CONFIG\SOFTWARE MV /X /D %temp%\SYSTEM %systemroot%\SYSTEM32\CONFIG\SYSTEM

После выполнения данных команд, перезагрузка будет длиться дольше обычного (необходимо время на перезапись файлов).

С какими ключами можно использовать regedit?

Чтобы получить список ключей, с которыми можно использовать regedit, загрузитесь с системной дискеты. Перейдите в каталог, содержащий редактор реестра и в командной строке выполните REGEDIT. На экране отобразится список ключей, используемых regedit`ом.

В отличие от большинства других исполняемых файлов, для вызова справки по regedit не нужно ставить после имени файла обратный слеш со знаком вопроса (/?).

Кроме указанных в справке ключей, есть недокументированный ключ /S, позволяющий выполнять команды без вывода предупреждений. Данный ключ работает только при запуске regedit через Пуск -> Выполнить -> Открыть.

Какие ключи реестра используются апплетом Add/Remove Programs?

Ниже перечислены ключи реестра, используемые апплетом Add/Remove Programs. Как правило, эти ключи устанавливаются в процессе регистрации апплета при помощи команды REGSRV APPWIZ.CPL, запущенной из командной строки.

- [HKEY_CLASSES_ROOT\CLSID\{352EC2B7-8B9A-11D1-B8AE-006008059382}] @="%DESC_ShellAppMgr%"

- [HKEY_CLASSES_ROOT\CLSID\{352EC2B7-8B9A-11D1-B8AE-006008059382}\InProcServer32] @="SystemRoot%\System32\appwiz.cpl" (REG_EXPAND_SZ) "ThreadingModel"="Apartment"

- [HKEY_CLASSES_ROOT\CLSID\{0B124F8F-91F0-11D1-B8B5-006008059382}] @="Installed Apps Enumerator"

- [HKEY_CLASSES_ROOT\CLSID\{0B124F8F-91F0-11D1-B8B5-006008059382}\InProcServer32] @="SystemRoot%\System32\appwiz.cpl" (REG_EXPAND_SZ) "ThreadingModel"="Apartment"

- Resol [HKEY_CLASSES_ROOT\CLSID\{CFCCC7A0-A282-11D1-9082-006008059382}] @="Darwin App Publisher"

- [HKEY_CLASSES_ROOT\CLSID\{CFCCC7A0-A282-11D1-9082-006008059382}\InProcServer32] @="SystemRoot%\System32\appwiz.cpl" (REG_EXPAND_SZ) "ThreadingModel"="Apartment"

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\Shell Extensions\Approved] "{352EC2B7-8B9A-11D1-B8AE-006008059382}"="Shell Application Manager"

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\Shell Extensions\Approved] "{0B124F8F-91F0-11D1-B8B5-006008059382}"="Installed Apps Enumerator"

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\App Management\Publishers\Darwin App Publisher] @="{CFCCC7A0-A282-11D1-9082-006008059382}"

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\Shell Extensions\Approved] "{CFCCC7A0-A282-11D1-9082-006008059382}"="Darwin App Publisher"

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\Explorer\ ControlPanel\InProcCPLs] "appwiz.cpl"=""

Нижеперечисленные ключи используются в процессе работы апплета Add/Remove Programs:

- HKLM\Software\Microsoft\Windows\CurrentVersion\ AppInstallPath

- HKLM\Software\Policies\Microsoft\Windows\Installer\Terminal Server\EnableAdminRemote

- HKLM\Software\Microsoft\Windows\CurrentVersion\App Management\Publishers

- HKLM\System\CurrentControlSet\Control\Wx86\cmdline

- HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\ NewShortcutHandlers

- HKLM\System\CurrentControlSet\Control\Shutdown\ForceReboot

- HKLM\Software\Microsoft\Windows\CurrentVersion\MS-DOSOptions

sniperteam.narod.ru

- Как проверить ноутбук на производительность

- Это приложение заблокировано в целях защиты windows 10 как исправить

- Биос пищит 2 раза

- Чи компьютер

- Что делать если браузер не открывается на компьютере

- Активатор windows 7 service pack 1 64

- При загрузке компьютера звуковые сигналы

- Какая матрица лучше для монитора для игр

- Как узнать как у меня ip

- Самообучение it технологиям

- Основы css и html