Какие функции выполняет локальная сеть кратко: Локальная сеть. Что это? Виды локальных сетей

Содержание

Меры по обеспечению безопасности локальной сети

По утверждениям IT-специалистов, процесс построения локальной сети — это лишь третья часть работы по конструированию. Второй этап — проведение настройки конфигурации, первый — обеспечение безопасности локальной сети. Каждому предприятию необходимо сохранить приватность сведений, которые передаются по разным каналам или находятся на хранении внутри самой корпоративной системы.

Почему необходимо обеспечить безопасность?

Цели во многом зависят от индивидуальной ситуации. Но можно выделить три основные, характерные для всех случаев.

- Предотвращение любых попыток изменить информацию, сохранение ее в неизменном виде.

- Обеспечение конфиденциальности всех занесенных данных.

- Доступность всех действий и сохранение возможности проводить операции.

Обеспечение неизменности гарантирует, что в случае, если произойдет вторжение злоумышленников внутрь операционной системы ПК, файлы не подвергнутся уничтожению. Также невозможно изменение их содержимого и подмена исходных файлов.

Также невозможно изменение их содержимого и подмена исходных файлов.

К конфиденциальной информации относятся следующие сведения:

- сведения, которые составляют коммерческую тайну;

- личные данные санкционированных пользователей;

- список логинов, паролей;

- документация, находящаяся во внутреннем пользовании фирмы;

- бухгалтерские отчеты;

- сохраненные рабочие переписки;

- кадры фото и видеосъемки, наблюдений;

- иная важная информация.

Подобные файлы представляют особый интерес для преступников и конкурентов, так как могут использоваться не только для хищения финансовых средств, но и с целью обнародования данных в личных целях.

При выполнении действий по защите возникает еще одна проблема: обеспечение доступности. Серверы, принтеры, рабочие станции, критические файлы и иные ресурсы должны находиться в состоянии круглосуточного доступа для всех пользователей.

Как киберпреступники взламывают локальные сети

Для того чтобы иметь возможность выполнять произвольный код, добывать нужную информацию, дискредитировать сайты своих «жертв», бывает достаточно проникнуть за внешний периметр локальной вычислительной сети. Это становится возможным по ряду причин:

Это становится возможным по ряду причин:

- неправильная политика управления учетными записями и паролями;

- уязвимости используемого программного обеспечения, применение устаревших веб-приложений;

- недостаток знаний сотрудников, не являющихся программистами, в области информационной безопасности;

- неправильная политика разграничения доступа между различными пользователями.

Вопреки распространенному мнению, хакеры довольно редко пользуются недостаточно изученными «уязвимостями нулевого дня», а предпочитают действовать гораздо более простыми методами. Так, используя протоколы Telnet, SSH, RSH, RDP и специальное программное обеспечение вроде Radmin и Hydra злоумышленники проводят атаки на подбор учетных данных. Иногда не спасает даже фильтрация IP-адресов: умелые хакеры знают, как ее обойти. Да и сами системные администраторы часто используют слишком простые, примитивные логины и пароли — подобрать их можно с помощью словаря.

Атака на локальные сети предприятий может проводиться и через скомпрометированные административные учетные записи. Так, изменив расширение, можно загрузить веб-консоль и выполнять удаленно произвольный код.

Еще одной возможностью для злоумышленника являются SQL-инъекции. С помощью этого вносятся определенные изменения в базу данных, что позволяет получить административные права или совершить другие противоправные действия.

Наилучшего результата хакеры часто достигают с помощью методов социальной инженерии. Например, злоумышленник может позвонить сотруднику банка, и представившись сотрудником службы поддержки, выведать желаемые логины и пароли.

Часто в дополнение к этому используется фишинг, когда просят перейти на веб-сайт злоумышленника, как две капли воды похожий на официальный ресурс.

Методики защиты

Все меры по обеспечению безопасности должны быть предварительно проработаны, сформулированы в виде плана. Один из самых важных моментов — профилактика возникновения форс-мажорных ситуаций.

Для обеспечения защиты создаются физические препятствия к проникновению злоумышленников к аппаратуре. Устанавливается контроль над всеми ресурсами системы. Криптографическое преобразование информации с целью маскировки проводится при передаче ее по линиям связи на большие расстояния. Заключительный этап — создание свода правил безопасности, принуждение всех сотрудников организации к их исполнению.

Программные инструменты

Главным образом обеспечение безопасности локальных сетей зависит от программных средств. К таковым относятся:

- Межсетевые экраны. Это промежуточные элементы компьютерной сети, которые служат для фильтрации входящего и исходящего трафика. Риск несанкционированного доступа к информации становится меньше.

- Прокси-серверы. Производят ограничение маршрутизации между глобальной и локальной частями сети.

- VPN. Позволяют передавать информацию по зашифрованным каналам.

- Разные наборы протоколов, которые нужны для создания защищенного соединения и установления контроля над элементами локальной сети.

Эти приложения, встроенные в оперативную систему и специализированные, шифруют данные. Данные разграничивают потоки информации.

Комплексная защита

Наша компания создала решение, обеспечивающее полный контроль за локальными сетями. Это ИКС — межсетевой экран, снабженный всеми необходимыми функциями для защиты сети.

Использование локальных сетей сопряжено с многочисленными рисками взлома внешнего периметра, порчи информации и кражи конфиденциальных данных. Для этого злоумышленники пользуются многочисленными приемами: подбирают пароли к учетным записям администратора и СУБД, эксплуатируют веб-уязвимости, используют недостатки устаревшего программного обеспечения и методы социальной инженерии.

Как ИКС защищает локальные сети

Для защиты локальной сети от внешних атак необходимо использовать специальное программное обеспечение — ИКС-сервер. В этот программный комплекс включается сертифицированный сетевой экран, антивирус, детектор атак Suricata, шифровальщики туннелей и многое другое. В нем есть функции проверки целостности своего программного кода и восстановления его после сбоев, например, после хакерских и вирусных атак. Все события безопасности тщательно регистрируются для их дальнейшего анализа и принятия соответствующих выводов.

В нем есть функции проверки целостности своего программного кода и восстановления его после сбоев, например, после хакерских и вирусных атак. Все события безопасности тщательно регистрируются для их дальнейшего анализа и принятия соответствующих выводов.

Предприятия малого и среднего бизнеса используют ИКС-сервер для защиты ЛВС не только от внешних вторжений, но и от утечки информации, намеренно организованной сотрудниками.

Место и роль локальных сетей Немного истории компьютерной связи

Тема 2. Компьютерные

сети. Преимущества сетей: совместное

использование данных, совместное

использование периферийных устройств.

Локальные и глобальные сети.

Преимущества и недостатки одноранговой

сети. Ограничения использования

одноранговой сети в организациях.

Преимущества и недостатки сети на основе

сервера. Функции сервера в организации.

Распределение прав доступа в локальной

сети, обеспечение конфиденциальности

к доступу информации. Сервер приложений.

Удаленный доступ. Системы распределенных

Системы распределенных

складов и центральный офис.

Посмотрим,

что дает Википедия1

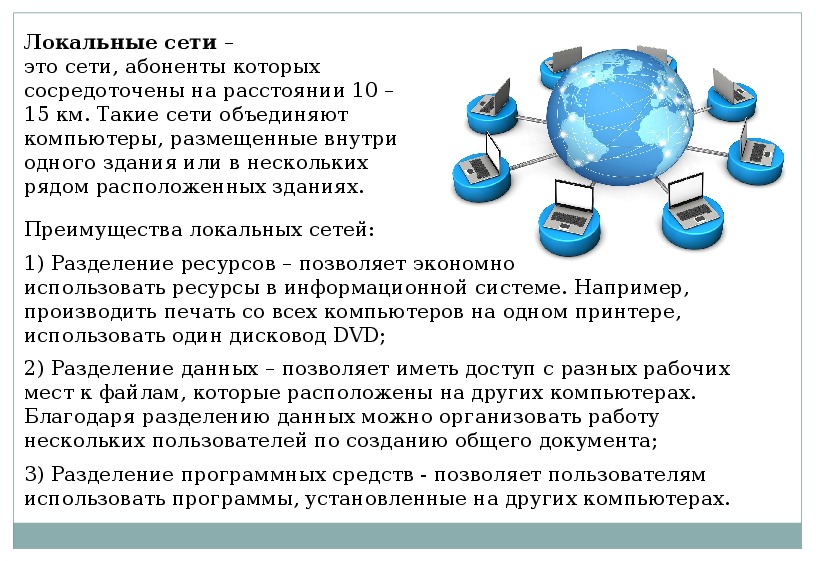

— Лока́льная вычисли́тельная

сеть (ЛВС, локальная

сеть, сленг. локалка; англ. Local

Area

Network,

LAN) — компьютерная

сеть,

покрывающая обычно относительно

небольшую территорию или небольшую

группу зданий (дом, офис, фирму, институт).

Также существуют локальные сети, узлы

которых разнесены географически на

расстояния более 12 500 км (космические

станции и орбитальные центры). Несмотря

на такие расстояния, подобные сети всё

равно относят к локальным.

Существует

множество способов классификации сетей.

Основным критерием классификации

принято считать способ администрирования.

То есть в зависимости от того, как

организована сеть и как она управляется,

её можно отнести к локальной, распределённой,

городской или глобальной сети. Управляет

сетью или её сегментом сетевой

администратор.

В случае сложных сетей их права и

обязанности строго распределены, ведётся

документация и журналирование действий

команды администраторов.

Компьютеры могут

соединяться между собой, используя

различные среды доступа: медные проводники

(витая

пара),

оптические проводники (оптические

кабели)

и через радиоканал (беспроводные

технологии). Проводные связи устанавливаются

через Ethernet,

беспроводные — через Wi-Fi, Bluetooth, GPRSи

прочие средства. Отдельная локальная

вычислительная сеть может иметь шлюзы

с другими локальными сетями, а также

быть частью глобальной вычислительной

сети (например, Интернет)

или иметь подключение к ней.

Чаще

всего локальные сети построены на

технологиях Ethernet или Wi-Fi.

Для построения простой локальной сети

используются маршрутизаторы, коммутаторы,

точки беспроводного доступа, беспроводные

маршрутизаторы, модемы

и сетевые адаптеры.

Сетевой

администратор —

человек, ответственный за работу

локальной сети или её части. В его

В его

обязанности входит обеспечение и

контроль физической связи, настройка

активного оборудования, настройка

общего доступа и предопределённого

круга программ, обеспечивающих стабильную

работу сети.

Связь на

небольшие расстояния в компьютерной

технике существовала еще задолго до

появления первых персональных

компьютеров2.

К большим

компьютерам (mainframes), присоединялись

многочисленные терминалы (или

«интеллектуальные дисплеи»). Правда,

интеллекта в этих терминалах было очень

мало, практически никакой обработки

информации они не делали, и основная

цель организации связи состояла в том,

чтобы разделить интеллект («машинное

время») большого мощного и дорогого

компьютера между пользователями,

работающими за этими терминалами. Это

называлось режимом

разделения времени,

так как большой компьютер последовательно

во времени решал задачи множества

пользователей. В данном случае достигалось

совместное использование самых дорогих

в то время ресурсов — вычислительных

Затем

были созданы микропроцессоры и первые

микрокомпьютеры. Появилась возможность

Появилась возможность

разместить компьютер на столе у каждого

пользователя, так как вычислительные,

интеллектуальные ресурсы подешевели.

Но зато все остальные ресурсы оставались

еще довольно дорогими. А что значит

голый интеллект без средств хранения

информации и ее документирования? Не

будешь же каждый раз после включения

питания заново набирать выполняемую

программу или хранить ее в маловместительной

постоянной памяти. На помощь снова

пришли средства связи. Объединив

несколько микрокомпьютеров, можно было

организовать совместное использование

ими компьютерной периферии (магнитных

дисков, магнитной ленты, принтеров). При

этом вся обработка информации проводилась

на месте, но ее результаты передавались

на централизованные ресурсы. Здесь

опять же совместно использовалось самое

дорогое, что есть в системе, но уже

совершенно по-новому. Такой режим получил

название режима

обратного разделения времени.

Как

и в первом случае, средства связи снижали

стоимость компьютерной системы в целом.

Затем появились

персональные компьютеры, которые

отличались от первых микрокомпьютеров

тем, что имели полный комплект достаточно

развитой для полностью автономной

работы периферии: магнитные диски,

принтеры, не говоря уже о более совершенных

средствах интерфейса пользователя

(мониторы, клавиатуры, мыши и т.д.).

Периферия подешевела и стала по цене

вполне сравнимой с компьютером. Казалось

бы, зачем теперь соединять персональные

компьютеры? Что им разделять, когда и

так уже все разделено и находится на

столе у каждого пользователя? Интеллекта

на месте хватает, периферии тоже. Что

же может дать сеть в этом случае?

Самое главное — это

опять же совместное использование

ресурса. То самое обратное разделение

времени, но уже на принципиально другом

уровне. Здесь уже оно применяется не

для снижения стоимости системы, а с

целью более эффективного использования

ресурсов, имеющихся в распоряжении

компьютеров. Например, сеть позволяет

объединить объем дисков всех компьютеров,

обеспечив доступ каждого из них к дискам

всех остальных как к собственным.

Но нагляднее всего

преимущества сети проявляются в том

случае, когда все пользователи активно

работают с единой базой данных, запрашивая

информацию из нее и занося в нее новую

(например, в банке, в магазине, на складе).

Никакими дискетами тут уже не обойдешься:

пришлось бы целыми днями переносить

данные с каждого компьютера на все

остальные, содержать целый штат курьеров.

А с сетью все очень просто: любые изменения

данных, произведенные с любого компьютера,

тут же становятся видными и доступными

всем. В этом случае особой обработки на

месте обычно не требуется, и в принципе

можно было бы обойтись более дешевыми

терминалами (вернуться к первой

рассмотренной ситуации), но персональные

компьютеры имеют несравнимо более

удобный интерфейс пользователя,

облегчающий работу персонала. К тому

же возможность сложной обработки

информации на месте часто может заметно

уменьшить объем передаваемых данных.

Без сети также

невозможно обойтись в том случае, когда

необходимо обеспечить согласованную

работу нескольких компьютеров. Эта

Эта

ситуация чаще всего встречается, когда

эти компьютеры используются не для

вычислений и работы с базами данных, а

в задачах управления, измерения, контроля,

там, где компьютер сопрягается с теми

или иными внешними устройствами.

Примерами могут служить различные

производственные технологические

системы, а также системы управления

научными установками и комплексами.

Здесь сеть позволяет синхронизировать

действия компьютеров, распараллелить

и соответственно ускорить процесс

обработки данных, то есть сложить уже

не только периферийные ресурсы, но и

интеллектуальную мощь.

Именно

указанные преимущества локальных

сетей и

обеспечивают их популярность и все

более широкое применение, несмотря на

все неудобства, связанные с их установкой

и эксплуатацией.

Что такое VLAN (виртуальная локальная сеть)? — Глоссарий ИТ

Ресурсы

ВЛАН

Узнайте о VLAN, в том числе о различных типах VLAN, об управлении и настройке VLAN, а также об основных различиях между VLAN и LAN.

Определение VLAN

Какие существуют типы VLAN?

Как управлять и настраивать VLAN

Каковы преимущества VLAN?

В чем разница между LAN и VLAN?

Определение VLAN

VLAN Определение

Виртуальная локальная сеть (VLAN) — это виртуальное соединение, которое соединяет несколько устройств и сетевых узлов из разных локальных сетей в одну логическую сеть.

Какие существуют типы VLAN?

Какие существуют типы VLAN?

Виртуальные локальные сети стали критически важными для организаций со сложными сетевыми системами.

Организациям требуются решения, которые позволяют им масштабировать свои сети, сегментировать их для усиления мер безопасности и уменьшения сетевых задержек. В то время как локальная сеть используется для подключения группы устройств, таких как компьютеры и принтеры, к серверу с помощью кабелей, виртуальные локальные сети позволяют нескольким локальным сетям и связанным устройствам обмениваться данными через беспроводной Интернет. Ниже описаны пять различных типов виртуальных сетей:

Организациям требуются решения, которые позволяют им масштабировать свои сети, сегментировать их для усиления мер безопасности и уменьшения сетевых задержек. В то время как локальная сеть используется для подключения группы устройств, таких как компьютеры и принтеры, к серверу с помощью кабелей, виртуальные локальные сети позволяют нескольким локальным сетям и связанным устройствам обмениваться данными через беспроводной Интернет. Ниже описаны пять различных типов виртуальных сетей:- Управление виртуальной локальной сетью. Сеть меньшего размера, предназначенная для управления трафиком, поступающим от устройств, ведения журнала приложений и мониторинга. Основным преимуществом использования этой сети является повышенная сетевая безопасность. Он может свести к минимуму воздействие широковещательного излучения и сделать сеть более безопасной, ограничив ее доступ и перенаправив весь обычный трафик в другие виртуальные сети.

- Голосовая виртуальная локальная сеть: этот тип сети настроен для передачи голосового трафика и помогает сохранить полосу пропускания и улучшить качество VoIP.

Его можно использовать для управления трафиком, генерируемым оборудованием или устройствами VoIP, такими как IP-телефоны, конечные точки VoIP и голосовые системы. Этот тип сети в основном имеет более высокий приоритет передачи по сравнению с другим сетевым трафиком.

Его можно использовать для управления трафиком, генерируемым оборудованием или устройствами VoIP, такими как IP-телефоны, конечные точки VoIP и голосовые системы. Этот тип сети в основном имеет более высокий приоритет передачи по сравнению с другим сетевым трафиком. - Собственная виртуальная локальная сеть: Концепция, используемая в традиционной системе или устройствах, которые не поддерживают VLAN. Эта сеть служит общим идентификатором на противоположных концах магистральных каналов для передачи нетегированного трафика, генерируемого системой или устройствами, сконфигурированными для работы с собственной VLAN через порт коммутатора.

- Виртуальная локальная сеть по умолчанию: виртуальная сеть по умолчанию со всеми портами доступа, пока они не будут назначены другим сетям, таким как виртуальные сети голосовой связи или управления. Виртуальная сеть по умолчанию позволяет различным устройствам подключаться друг к другу. Более того, эту сеть нельзя переименовать или удалить.

- Виртуальная локальная сеть данных: делит всю сеть на две основные группы, известные как пользователи и устройства. Эта сеть не может передавать управляющий или голосовой трафик. Он настроен на перенос только пользовательских данных. Эта сеть позволяет администраторам группировать пользователей, даже если они не подключены к одному и тому же сетевому коммутатору.

Как управлять и настраивать VLAN

Как управлять и настраивать виртуальные локальные сети

Виртуальная локальная сеть предназначена для обеспечения полезного уровня взаимодействия между локальными сетями и связанными с ними устройствами. Порты коммутатора являются важными компонентами сетевой конфигурации этого типа и помогают группировать несколько устройств из разных локальных сетей. Таким образом, связь и обмен данными между устройствами становятся более управляемыми и удобными.

Как настроить виртуальную локальную сеть

Конфигурация виртуальных локальных сетей включает в себя те же процессы, что и конфигурация физической сети.

Вам нужно обнаружить сетевые узлы, которыми вам нужно управлять. Следующим шагом является создание файлов конфигурации VLAN для отслеживания обнаруживаемых узлов. После завершения настройки вы можете заархивировать их или отредактировать для диагностики устранения неполадок. Одним из самых простых способов настройки конфигураций VLAN является использование инструментов настройки VLAN для обмена информацией и автоматизации файлов конфигурации для обновлений.

Вам нужно обнаружить сетевые узлы, которыми вам нужно управлять. Следующим шагом является создание файлов конфигурации VLAN для отслеживания обнаруживаемых узлов. После завершения настройки вы можете заархивировать их или отредактировать для диагностики устранения неполадок. Одним из самых простых способов настройки конфигураций VLAN является использование инструментов настройки VLAN для обмена информацией и автоматизации файлов конфигурации для обновлений.Почему важно управление VLAN?

Ручное управление VLAN может быть сложным, особенно если у вас большая сеть с несколькими локальными сетями. Ручное выполнение и изменения конфигурации могут увеличить риск неточностей и ошибок, которые могут привести к простоям и проблемам с задержкой. Это также может привести к ненужным или непродуктивным конфликтам с вашими отчетами о соответствии требованиям безопасности. Лучший способ — поддерживать точную и актуальную настройку конфигурации, чтобы соблюдать правила безопасности и соответствия, а также выявлять потенциальные проблемы в вашей виртуальной сети.

Программное обеспечение для управления VLAN помогает получать обновления сети в режиме реального времени и получать мгновенные оповещения об изменениях в сетевых узлах. Эти инструменты также могут помочь в управлении аварийным восстановлением.

Каковы преимущества VLAN?

Каковы преимущества VLAN?

VLAN предлагает несколько преимуществ, таких как упрощенное администрирование, повышенная производительность, большая гибкость и многое другое.

- Экономия затрат: Рабочие станции или устройства, связанные с определенной VLAN, могут обмениваться данными через коммутаторы, устраняя необходимость в использовании маршрутизаторов, необходимых для получения и отправки данных в компьютерных сетях за пределами виртуальной локальной сети. Маршрутизаторы могут создавать узкие места и вызывать проблемы с безопасностью из-за внешнего обмена большими объемами данных.

С другой стороны, у коммутаторов меньше возможностей, чем у маршрутизатора, но они могут обмениваться информацией с устройствами в сети и эффективно управлять нагрузкой данных. Эта настройка и конфигурация могут помочь вашей организации сократить затраты на вложения в маршрутизаторы и уменьшить общую задержку в сети.

С другой стороны, у коммутаторов меньше возможностей, чем у маршрутизатора, но они могут обмениваться информацией с устройствами в сети и эффективно управлять нагрузкой данных. Эта настройка и конфигурация могут помочь вашей организации сократить затраты на вложения в маршрутизаторы и уменьшить общую задержку в сети. - Повышенная гибкость: Виртуальные локальные сети более гибкие, чем физические сети. Их можно легко настроить, обновить и назначить на основе порта, критериев подсети и протокола. Поскольку эти сети не зависят от близости к другим устройствам или физическим соединениям, таким как провода и кабели, вам становится проще сотрудничать с вашей командой и обмениваться данными.

- Упрощенное администрирование и повышенная безопасность: виртуальные локальные сети не требуют тщательного административного мониторинга. Эти сети позволяют вам ограничивать, изменять, удалять, обновлять или модифицировать элементы управления доступом и права разрешений.

Если вам нужно предоставить доступ определенной группе пользователей, вы можете разделить системы и устройства на несколько сегментов локальной сети для обеспечения безопасности. Нет необходимости перенастраивать виртуальные локальные сети, если устройства, системы или группы пользователей, связанные с конкретной сетью, перемещаются. Таким образом, ваша организация может сэкономить время, затраты и ресурсы.

Если вам нужно предоставить доступ определенной группе пользователей, вы можете разделить системы и устройства на несколько сегментов локальной сети для обеспечения безопасности. Нет необходимости перенастраивать виртуальные локальные сети, если устройства, системы или группы пользователей, связанные с конкретной сетью, перемещаются. Таким образом, ваша организация может сэкономить время, затраты и ресурсы.

- Экономия затрат: Рабочие станции или устройства, связанные с определенной VLAN, могут обмениваться данными через коммутаторы, устраняя необходимость в использовании маршрутизаторов, необходимых для получения и отправки данных в компьютерных сетях за пределами виртуальной локальной сети. Маршрутизаторы могут создавать узкие места и вызывать проблемы с безопасностью из-за внешнего обмена большими объемами данных.

В чем разница между LAN и VLAN?

В чем разница между LAN и VLAN?

LAN: Локальная сеть (LAN) — это набор устройств или систем, соединенных кабелями для обмена критически важными бизнес-данными из одной системы в другую. Локальная сеть ограничена определенной географической областью, такой как здание, этаж и т. д. Эта экономичная сетевая система использует кабели и сетевые устройства для поддержания соединения. Локальная сеть управляется централизованно и позволяет вам обмениваться данными и ресурсами, такими как файлы, приложения и принтеры, с вашей командой.

Для работы локальных сетей требуются определенные компоненты, такие как интерфейс или конечные точки, соединения, протоколы и сетевые устройства.

- Конечные точки в сети необходимы для отправки и получения данных. Этими конечными точками могут быть компьютеры или другие электронные устройства.

- Соединения облегчают передачу данных с одного устройства на другое. NIC и сетевые устройства, такие как кабели и беспроводные носители, являются некоторыми примерами взаимосвязей, которые могут передавать сигналы. Роль этих взаимосвязей заключается в преобразовании данных в определенный формат, чтобы их можно было передавать по локальной сети.

- Такие протоколы, как ARP, IP и DHCP, необходимы для управления передачей данных по локальной сети.

- Сетевые устройства, такие как концентраторы, коммутаторы и маршрутизаторы, используются для объединения конечных точек с сегментами локальной сети.

Виртуальная локальная сеть: Логическое разделение локальной сети (ЛВС) на несколько сегментов в пределах одной полосы пропускания.

Одним из значительных преимуществ использования этой сети является ее настраиваемость. Это помогает устранить необходимость установки нескольких коммутаторов для подключения к подсетям, тем самым увеличивая пропускную способность. Эта сетевая система использует порты коммутатора для своей реализации. Существует два способа создания виртуальной локальной сети: статический и динамический.

Одним из значительных преимуществ использования этой сети является ее настраиваемость. Это помогает устранить необходимость установки нескольких коммутаторов для подключения к подсетям, тем самым увеличивая пропускную способность. Эта сетевая система использует порты коммутатора для своей реализации. Существует два способа создания виртуальной локальной сети: статический и динамический.Статический: Для этого создания сети требуется, чтобы виртуальные локальные сети подключались к порту вручную. Это самый безопасный способ создания виртуального соединения, так как конфигурации не могут быть изменены без разрешения администратора.

Динамический: Для динамического создания требуется программное обеспечение или интеллектуальные инструменты для автоматического назначения порта виртуальной локальной сети.

Представлено в этом ресурсе

Как то, что вы видите? Попробуйте продукты.

Монитор производительности сети

Мониторинг сети от нескольких поставщиков, созданный для масштабирования и расширения в соответствии с потребностями вашей сети.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ

Полная функциональность в течение 30 дней

ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ

Полная функциональность в течение 30 дней

Менеджер конфигурации сети

Сократите расходы, сэкономьте рабочее время и соблюдайте нормативные требования с помощью комплексной системы управления сетью.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ

Полная функциональность в течение 30 дней

ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ

Полная функциональность в течение 30 дней

Что такое VPN? Как это работает, типы VPN

VPN означает «Виртуальная частная сеть» и описывает возможность установки защищенного сетевого подключения при использовании общедоступных сетей. VPN шифруют ваш интернет-трафик и маскируют вашу личность в сети. Это затрудняет отслеживание ваших действий в Интернете и кражу данных третьими лицами. Шифрование происходит в реальном времени .

VPN шифруют ваш интернет-трафик и маскируют вашу личность в сети. Это затрудняет отслеживание ваших действий в Интернете и кражу данных третьими лицами. Шифрование происходит в реальном времени .

Как работает VPN?

VPN скрывает ваш IP-адрес, позволяя сети перенаправлять его через специально настроенный удаленный сервер, управляемый хостом VPN. Это означает, что если вы путешествуете в Интернете с помощью VPN, VPN-сервер становится источником ваших данных. Это означает, что ваш интернет-провайдер (ISP) и другие третьи стороны не могут видеть, какие веб-сайты вы посещаете или какие данные вы отправляете и получаете в Интернете. VPN работает как фильтр, который превращает все ваши данные в «тарабарщину». Даже если кто-то получит ваши данные, это будет бесполезно.

Каковы преимущества VPN-подключения?

VPN-подключение маскирует трафик данных в Интернете и защищает его от внешнего доступа. Незашифрованные данные может просмотреть любой, кто имеет доступ к сети и хочет их видеть. С помощью VPN хакеры и киберпреступники не могут расшифровать эти данные.

С помощью VPN хакеры и киберпреступники не могут расшифровать эти данные.

Безопасное шифрование: Чтобы прочитать данные, вам нужен ключ шифрования . Без него компьютеру потребовались бы миллионы лет, чтобы расшифровать код в случае атаки грубой силы. С помощью VPN ваши действия в Интернете будут скрыты даже в общедоступных сетях.

Сокрытие вашего местонахождения : VPN-серверы фактически действуют как ваши прокси в Интернете. Поскольку данные о демографическом местоположении поступают с сервера в другой стране, ваше фактическое местоположение определить невозможно. Кроме того, большинство VPN-сервисов не хранят журналы ваших действий. Некоторые провайдеры, напротив, записывают ваше поведение, но не передают эту информацию третьим лицам. Это означает, что любая потенциальная запись вашего пользовательского поведения остается навсегда скрытой.

Доступ к региональному контенту: Региональный веб-контент не всегда доступен отовсюду. Услуги и веб-сайты часто содержат контент, доступ к которому возможен только из определенных частей мира. Стандартные подключения используют локальные серверы в стране для определения вашего местоположения. Это означает, что вы не можете получить доступ к домашнему контенту во время путешествия, и вы не можете получить доступ к международному контенту из дома. С помощью VPN-подмены местоположения вы можете переключиться на сервер в другой стране и эффективно «изменить» свое местоположение.

Услуги и веб-сайты часто содержат контент, доступ к которому возможен только из определенных частей мира. Стандартные подключения используют локальные серверы в стране для определения вашего местоположения. Это означает, что вы не можете получить доступ к домашнему контенту во время путешествия, и вы не можете получить доступ к международному контенту из дома. С помощью VPN-подмены местоположения вы можете переключиться на сервер в другой стране и эффективно «изменить» свое местоположение.

Безопасная передача данных: Если вы работаете удаленно, вам может потребоваться доступ к важным файлам в сети вашей компании. По соображениям безопасности для такого рода информации требуется безопасное соединение. Чтобы получить доступ к сети, часто требуется VPN-подключение. Службы VPN подключаются к частным серверам и используют методы шифрования для снижения риска утечки данных.

Зачем использовать VPN-подключение?

Ваш интернет-провайдер обычно настраивает ваше соединение при подключении к Интернету. Он отслеживает вас по IP-адресу. Ваш сетевой трафик направляется через серверы вашего интернет-провайдера, которые могут регистрировать и отображать все, что вы делаете в Интернете.

Он отслеживает вас по IP-адресу. Ваш сетевой трафик направляется через серверы вашего интернет-провайдера, которые могут регистрировать и отображать все, что вы делаете в Интернете.

Ваш интернет-провайдер может показаться заслуживающим доверия, но он может поделиться вашей историей просмотров с рекламодателями, полицией или правительством и/или другими третьими лицами. Интернет-провайдеры также могут стать жертвами атак киберпреступников: если их взломают, ваши личные и личные данные могут быть скомпрометированы.

Это особенно важно, если вы регулярно подключаетесь к общедоступным сетям Wi-Fi. Вы никогда не знаете, кто может отслеживать ваш интернет-трафик и что они могут украсть у вас, включая пароли, личные данные, платежную информацию или даже всю вашу личность.

Что должен делать хороший VPN?

Вы должны полагаться на свою VPN для выполнения одной или нескольких задач. Сама VPN также должна быть защищена от компрометации. Вот функции, которые вы должны ожидать от комплексного решения VPN:

- Шифрование вашего IP-адреса: Основная задача VPN — скрыть ваш IP-адрес от вашего интернет-провайдера и других третьих лиц.

Это позволяет вам отправлять и получать информацию онлайн без риска того, что кто-либо, кроме вас и провайдера VPN, увидит ее.

Это позволяет вам отправлять и получать информацию онлайн без риска того, что кто-либо, кроме вас и провайдера VPN, увидит ее. - Шифрование протоколов: VPN также должен препятствовать тому, чтобы вы оставляли следы, например, в виде вашей интернет-истории, истории поиска и файлов cookie. Шифрование файлов cookie особенно важно, поскольку оно предотвращает доступ третьих лиц к конфиденциальной информации, такой как личные данные, финансовая информация и другой контент на веб-сайтах.

- Переключатель экстренного отключения: Если ваше VPN-соединение внезапно прервется, ваше безопасное соединение также будет прервано. Хорошая VPN может обнаруживать такие внезапные простои и завершать предварительно выбранные программы, снижая вероятность компрометации данных.

- Двухфакторная аутентификация: Используя различные методы аутентификации, надежный VPN проверяет всех, кто пытается войти в систему. Например, вам может быть предложено ввести пароль, после чего на ваше мобильное устройство будет отправлен код.

Это затрудняет доступ непрошеных третьих лиц к вашему защищенному соединению.

Это затрудняет доступ непрошеных третьих лиц к вашему защищенному соединению.

История VPN

С тех пор как люди начали пользоваться Интернетом, появилось движение по защите и шифрованию данных интернет-браузеров. Министерство обороны США уже принимало участие в проектах по шифрованию данных интернет-коммуникаций еще в 19 веке.60-е годы.

Предшественники VPN

Их усилия привели к созданию ARPANET (Advanced Research Projects Agency Network), сети с коммутацией пакетов, которая, в свою очередь, привела к развитию протокола управления передачей/Интернет-протокола (TCP/ ИП).

TCP/IP имеет четыре уровня: Канал, Интернет, транспорт и приложение . На уровне Интернета локальные сети и устройства могут быть подключены к универсальной сети, и именно здесь становится очевидным риск заражения. В 19В 93 году команде из Колумбийского университета и AT&T Bell Labs наконец удалось создать своего рода первую версию современной VPN, известную как swIPe: протокол программного IP-шифрования.

В следующем году Вэй Сюй разработал сеть IPSec, протокол интернет-безопасности, который аутентифицирует и шифрует информационные пакеты, которыми обмениваются в Интернете. В 1996 году сотрудник Microsoft по имени Гурдип Сингх-Палл создал протокол однорангового туннелирования (PPTP).

Ранние VPN

Одновременно с разработкой Singh-Pall PPTP популярность Интернета росла, и возникла потребность в готовых к использованию сложных системах безопасности. В то время антивирусные программы уже эффективно предотвращали заражение компьютерной системы вредоносными и шпионскими программами. Однако люди и компании также начали требовать программного обеспечения для шифрования, которое могло бы скрыть их историю просмотров в Интернете.

Таким образом, первые VPN появились в начале 2000-х годов, но использовались почти исключительно компаниями. Однако после множества нарушений безопасности, особенно в начале 2010-х годов, потребительский рынок VPN начал расти.

VPN и их текущее использование

Согласно GlobalWebIndex , количество пользователей VPN во всем мире увеличилось более чем в четыре раза в период с 2016 по 2018 год. В таких странах, как Таиланд, Индонезия и Китай, использование Интернета ограничено и подвергается цензуре. , каждый пятый интернет-пользователь использует VPN. В США, Великобритании и Германии доля пользователей VPN ниже и составляет около 5% , но растет.

В таких странах, как Таиланд, Индонезия и Китай, использование Интернета ограничено и подвергается цензуре. , каждый пятый интернет-пользователь использует VPN. В США, Великобритании и Германии доля пользователей VPN ниже и составляет около 5% , но растет.

Одним из основных факторов, стимулирующих внедрение VPN в последние годы, стал растущий спрос на контент с географическими ограничениями доступа. Например, службы потокового видео, такие как Netflix или YouTube, делают определенные видео доступными только в определенных странах. С помощью современных VPN вы можете зашифровать свой IP-адрес, чтобы казалось, что вы находитесь в другой стране, что позволяет вам получать доступ к этому контенту из любого места.

Вот как можно безопасно просматривать веб-страницы с помощью VPN

VPN шифрует ваши действия в Интернете, которые можно расшифровать только с помощью ключа. Этот ключ известен только вашему компьютеру и VPN, поэтому ваш интернет-провайдер не может распознать, где вы находитесь. В разных VPN используются разные процессы шифрования, но обычно они работают в три этапа:

В разных VPN используются разные процессы шифрования, но обычно они работают в три этапа:

- Как только вы подключитесь к сети, запустите VPN. VPN действует как безопасный туннель между вами и Интернетом. Ваш интернет-провайдер и другие третьи стороны не могут обнаружить этот туннель.

- Теперь ваше устройство находится в локальной сети VPN, и ваш IP-адрес можно изменить на IP-адрес, предоставленный VPN-сервером.

- Теперь вы можете путешествовать по Интернету по своему желанию, так как VPN защищает все ваши личные данные.

Какие виды VPN существуют?

Существует множество различных типов VPN, но вы обязательно должны быть знакомы с тремя основными типами:

SSL VPN

Часто не все сотрудники компании имеют доступ к корпоративному ноутбуку, который они могут использовать для работы из дома. Во время коронакризиса весной 2020 года многие компании столкнулись с проблемой нехватки оборудования для своих сотрудников. В таких случаях часто прибегают к использованию личного устройства (ПК, ноутбук, планшет, мобильный телефон). В этом случае компании прибегают к 9Решение 0061 SSL-VPN , которое обычно реализуется с помощью соответствующего аппаратного блока.

В таких случаях часто прибегают к использованию личного устройства (ПК, ноутбук, планшет, мобильный телефон). В этом случае компании прибегают к 9Решение 0061 SSL-VPN , которое обычно реализуется с помощью соответствующего аппаратного блока.

Обязательным условием обычно является браузер с поддержкой HTML-5, который используется для вызова страницы входа в компанию. Браузеры с поддержкой HTML-5 доступны практически для любой операционной системы. Доступ защищен логином и паролем.

Site-to-Site VPN

Site-to-Site VPN по существу представляет собой частную сеть, предназначенную для сокрытия частных интрасетей и предоставления пользователям этих защищенных сетей доступа к ресурсам друг друга.

VPN типа «сеть-сеть» полезна, если в вашей компании есть несколько офисов, каждый из которых имеет собственную локальную сеть (LAN), подключенную к WAN (глобальной сети). Сети VPN также полезны, если у вас есть две отдельные интрасети, между которыми вы хотите отправлять файлы без явного доступа пользователей из одной интрасети к другой.

Сеть VPN в основном используется в крупных компаниях. Их сложно реализовать, и они не обеспечивают такой же гибкости, как SSL VPN. Однако они являются наиболее эффективным способом обеспечения связи внутри крупных отделов и между ними.

Client-to-Server VPN

Подключение через VPN-клиент можно представить так, как если бы вы подключали свой домашний ПК к компании с помощью удлинительного кабеля. Сотрудники могут подключиться к сети компании из своего домашнего офиса через безопасное соединение и вести себя так, как будто они сидят в офисе. Однако сначала на компьютере должен быть установлен и настроен VPN-клиент.

При этом пользователь не подключается к Интернету через своего собственного интернет-провайдера, а устанавливает прямое соединение через своего VPN-провайдера. Это существенно сокращает туннельную фазу пути VPN. Вместо того, чтобы использовать VPN для создания туннеля шифрования для маскировки существующего интернет-соединения, VPN может автоматически шифровать данные, прежде чем они станут доступны пользователю.

Это все более распространенная форма VPN, которая особенно полезна для провайдеров небезопасных общедоступных сетей WLAN. Он предотвращает доступ третьих лиц к сетевому соединению и его компрометацию, а также шифрует данные на всем пути к провайдеру. Это также предотвращает доступ интернет-провайдеров к данным, которые по какой-либо причине остаются незашифрованными, и обходит любые ограничения на доступ пользователя в Интернет (например, если правительство этой страны ограничивает доступ в Интернет).

Преимуществом данного типа VPN-доступа является большая эффективность и универсальный доступ к ресурсам компании. При наличии соответствующей телефонной системы сотрудник может, например, подключиться к системе с помощью гарнитуры и действовать так, как если бы он находился на рабочем месте в своей компании. Например, клиенты компании даже не могут сказать, находится ли сотрудник на работе в компании или в их домашнем офисе.

Как установить VPN на свой компьютер?

Перед установкой VPN важно ознакомиться с различными методами реализации:

VPN-клиент

Программное обеспечение должно быть установлено для автономных VPN-клиентов. Это программное обеспечение настроено в соответствии с требованиями конечной точки. При настройке VPN конечная точка выполняет ссылку VPN и подключается к другой конечной точке, создавая туннель шифрования. В компаниях этот шаг обычно требует ввода пароля, выданного компанией, или установки соответствующего сертификата. С помощью пароля или сертификата брандмауэр может распознать авторизованное соединение. Затем сотрудник идентифицирует себя с помощью известных ему учетных данных.

Это программное обеспечение настроено в соответствии с требованиями конечной точки. При настройке VPN конечная точка выполняет ссылку VPN и подключается к другой конечной точке, создавая туннель шифрования. В компаниях этот шаг обычно требует ввода пароля, выданного компанией, или установки соответствующего сертификата. С помощью пароля или сертификата брандмауэр может распознать авторизованное соединение. Затем сотрудник идентифицирует себя с помощью известных ему учетных данных.

Расширения браузера

Расширения VPN можно добавить в большинство веб-браузеров, таких как Google Chrome и Firefox. Некоторые браузеры, в том числе Opera, даже имеют собственные встроенные расширения VPN. Расширения упрощают пользователям быстрое переключение и настройку VPN во время работы в Интернете. Однако VPN-подключение действительно только для информации, которая используется в этом браузере. Использование других браузеров и другие виды использования Интернета вне браузера (например, онлайн-игры) не могут быть зашифрованы с помощью VPN.

Хотя расширения браузера не столь всеобъемлющи, как клиенты VPN, они могут быть подходящим вариантом для случайных пользователей Интернета, которым нужен дополнительный уровень интернет-безопасности. Однако оказалось, что они более подвержены взлому. Пользователям также рекомендуется выбрать надежное расширение, поскольку сборщики данных могут попытаться использовать поддельные расширения VPN. Сбор данных — это сбор личных данных, например, то, что делают маркетинговые стратеги, чтобы создать ваш личный профиль. Затем рекламный контент подстраивается под вас.

Router VPN

Если несколько устройств подключены к одному и тому же интернет-соединению, может быть проще реализовать VPN непосредственно на маршрутизаторе, чем устанавливать отдельную VPN на каждое устройство. Маршрутизатор VPN особенно полезен, если вы хотите защитить устройства с подключением к Интернету, которые сложно настроить, например смарт-телевизоры. Они даже могут помочь вам получить доступ к географически ограниченному контенту через ваши домашние развлекательные системы.

Маршрутизатор VPN прост в установке, всегда обеспечивает безопасность и конфиденциальность и предотвращает компрометацию вашей сети при входе в систему небезопасных устройств. Однако управлять им может быть сложнее, если ваш маршрутизатор не имеет собственного пользовательского интерфейса. Это может привести к блокировке входящих соединений.

Корпоративный VPN

Корпоративный VPN — это индивидуальное решение, требующее индивидуальной настройки и технической поддержки. VPN обычно создается для вас ИТ-командой компании. Как пользователь, вы не имеете административного влияния со стороны самой VPN, а ваши действия и передача данных регистрируются вашей компанией. Это позволяет компании минимизировать потенциальный риск утечки данных. Основным преимуществом корпоративного VPN является полностью безопасное подключение к внутренней сети и серверу компании даже для сотрудников, которые работают за пределами компании, используя собственное интернет-соединение.

Могу ли я также использовать VPN на своем смартфоне или других устройствах?

Да, существует несколько вариантов VPN для смартфонов и других устройств, подключенных к Интернету. VPN может иметь важное значение для вашего мобильного устройства, если вы используете его для хранения платежной информации или других личных данных или даже просто для серфинга в Интернете. Многие провайдеры VPN также предлагают мобильные решения, многие из которых можно загрузить прямо из Google Play или Apple App Store, например, Kaspersky Secure Connection.

VPN может иметь важное значение для вашего мобильного устройства, если вы используете его для хранения платежной информации или других личных данных или даже просто для серфинга в Интернете. Многие провайдеры VPN также предлагают мобильные решения, многие из которых можно загрузить прямо из Google Play или Apple App Store, например, Kaspersky Secure Connection.

Действительно ли VPN настолько безопасен?

Важно отметить, что виртуальные частные сети не работают как комплексное антивирусное программное обеспечение. Хотя они защищают ваш IP-адрес и шифруют вашу интернет-историю, VPN-подключение не защищает ваш компьютер от вторжения извне. Для этого обязательно следует использовать антивирусное программное обеспечение, такое как Kaspersky Internet Security. Потому что использование VPN само по себе не защищает вас от троянов, вирусов, ботов или других вредоносных программ.

Как только вредоносное ПО проникнет на ваше устройство, оно может украсть или повредить ваши данные независимо от того, используете ли вы VPN или нет. Поэтому важно, чтобы вы использовали VPN вместе с комплексной антивирусной программой для обеспечения максимальной безопасности.

Поэтому важно, чтобы вы использовали VPN вместе с комплексной антивирусной программой для обеспечения максимальной безопасности.

Выбор надежного провайдера VPN

Также важно выбрать провайдера VPN, которому можно доверять. Хотя ваш интернет-провайдер не может видеть ваш интернет-трафик, ваш VPN-провайдер может. Если ваш провайдер VPN скомпрометирован, вы тоже. По этой причине крайне важно, чтобы вы выбрали надежного провайдера VPN, чтобы обеспечить как сокрытие ваших действий в Интернете, так и высочайший уровень безопасности.

Как установить VPN-подключение на свой смартфон

Как уже упоминалось, есть также VPN-подключения для Android-смартфонов и iPhone. К счастью, сервисы VPN для смартфонов просты в использовании и обычно включают в себя следующее:

- В процессе установки обычно загружается только одно приложение из iOS App Store или Google Play Store. Хотя существуют бесплатные провайдеры VPN, разумно выбрать профессионального провайдера, когда речь идет о безопасности.

- Настройка чрезвычайно удобна для пользователя, так как настройки по умолчанию уже в основном предназначены для среднего пользователя смартфона. Просто войдите под своей учетной записью. Затем большинство приложений проведут вас через ключевые функции VPN-сервисов.

- Включение VPN буквально работает как выключатель для многих приложений VPN. Вероятно, вы найдете эту опцию прямо на главном экране.

- Переключение серверов обычно выполняется вручную, если вы хотите подделать свое местоположение. Просто выберите нужную страну из предложения.

- Расширенная настройка доступна для пользователей, которым требуется более высокая степень защиты данных. В зависимости от вашей VPN вы также можете выбрать другие протоколы для своего метода шифрования. Диагностика и другие функции также могут быть доступны в вашем приложении. Прежде чем оформить подписку, узнайте об этих функциях, чтобы найти подходящий VPN для ваших нужд.

- Чтобы теперь безопасно пользоваться Интернетом, все, что вам нужно сделать, это сначала активировать VPN-соединение через приложение.

Но имейте в виду следующее: Защита VPN зависит от политики использования и хранения данных ее провайдера. Помните, что служба VPN передает ваши данные на свои серверы, и эти серверы подключаются через Интернет от вашего имени. Если они хранят журналы данных, убедитесь, что понятно, с какой целью эти журналы хранятся. Серьезные провайдеры VPN обычно ставят вашу конфиденциальность на первое место. Поэтому вам следует выбрать надежного поставщика, такого как Kaspersky Secure Connection.

Помните, что шифруются только интернет-данные. Все, что не использует сотовую связь или соединение Wi-Fi, не будет передаваться через Интернет. В результате ваш VPN не будет шифровать ваши стандартные голосовые вызовы или текстовые сообщения.

Заключение

Соединение VPN устанавливает безопасное соединение между вами и Интернетом. Через VPN весь ваш трафик данных направляется через зашифрованный виртуальный туннель. Это маскирует ваш IP-адрес, когда вы пользуетесь Интернетом, делая его местоположение невидимым для всех. VPN-подключение также защищено от внешних атак. Это потому, что только вы можете получить доступ к данным в зашифрованном туннеле — и никто другой не может, потому что у них нет ключа. VPN позволяет вам получать доступ к контенту с региональным ограничением из любой точки мира. Многие потоковые платформы доступны не во всех странах. Вы по-прежнему можете получить к ним доступ с помощью VPN. VPN-решения от «Лаборатории Касперского» доступны как для ПК с Windows, так и для компьютеров Apple Mac.

VPN-подключение также защищено от внешних атак. Это потому, что только вы можете получить доступ к данным в зашифрованном туннеле — и никто другой не может, потому что у них нет ключа. VPN позволяет вам получать доступ к контенту с региональным ограничением из любой точки мира. Многие потоковые платформы доступны не во всех странах. Вы по-прежнему можете получить к ним доступ с помощью VPN. VPN-решения от «Лаборатории Касперского» доступны как для ПК с Windows, так и для компьютеров Apple Mac.

В настоящее время существует множество провайдеров VPN-соединений для смартфонов, которые сохраняют анонимность мобильного трафика данных. Вы можете найти сертифицированных поставщиков в Google Play Store или iOS App Store. Однако помните, что с помощью VPN анонимизируется и защищается только ваш трафик данных в Интернете. VPN-подключение не защищает вас от хакерских атак, троянов, вирусов или других вредоносных программ. Поэтому вам следует полагаться на дополнительное надежное антивирусное программное обеспечение.

Организациям требуются решения, которые позволяют им масштабировать свои сети, сегментировать их для усиления мер безопасности и уменьшения сетевых задержек. В то время как локальная сеть используется для подключения группы устройств, таких как компьютеры и принтеры, к серверу с помощью кабелей, виртуальные локальные сети позволяют нескольким локальным сетям и связанным устройствам обмениваться данными через беспроводной Интернет. Ниже описаны пять различных типов виртуальных сетей:

Организациям требуются решения, которые позволяют им масштабировать свои сети, сегментировать их для усиления мер безопасности и уменьшения сетевых задержек. В то время как локальная сеть используется для подключения группы устройств, таких как компьютеры и принтеры, к серверу с помощью кабелей, виртуальные локальные сети позволяют нескольким локальным сетям и связанным устройствам обмениваться данными через беспроводной Интернет. Ниже описаны пять различных типов виртуальных сетей: Его можно использовать для управления трафиком, генерируемым оборудованием или устройствами VoIP, такими как IP-телефоны, конечные точки VoIP и голосовые системы. Этот тип сети в основном имеет более высокий приоритет передачи по сравнению с другим сетевым трафиком.

Его можно использовать для управления трафиком, генерируемым оборудованием или устройствами VoIP, такими как IP-телефоны, конечные точки VoIP и голосовые системы. Этот тип сети в основном имеет более высокий приоритет передачи по сравнению с другим сетевым трафиком.

Вам нужно обнаружить сетевые узлы, которыми вам нужно управлять. Следующим шагом является создание файлов конфигурации VLAN для отслеживания обнаруживаемых узлов. После завершения настройки вы можете заархивировать их или отредактировать для диагностики устранения неполадок. Одним из самых простых способов настройки конфигураций VLAN является использование инструментов настройки VLAN для обмена информацией и автоматизации файлов конфигурации для обновлений.

Вам нужно обнаружить сетевые узлы, которыми вам нужно управлять. Следующим шагом является создание файлов конфигурации VLAN для отслеживания обнаруживаемых узлов. После завершения настройки вы можете заархивировать их или отредактировать для диагностики устранения неполадок. Одним из самых простых способов настройки конфигураций VLAN является использование инструментов настройки VLAN для обмена информацией и автоматизации файлов конфигурации для обновлений.

С другой стороны, у коммутаторов меньше возможностей, чем у маршрутизатора, но они могут обмениваться информацией с устройствами в сети и эффективно управлять нагрузкой данных. Эта настройка и конфигурация могут помочь вашей организации сократить затраты на вложения в маршрутизаторы и уменьшить общую задержку в сети.

С другой стороны, у коммутаторов меньше возможностей, чем у маршрутизатора, но они могут обмениваться информацией с устройствами в сети и эффективно управлять нагрузкой данных. Эта настройка и конфигурация могут помочь вашей организации сократить затраты на вложения в маршрутизаторы и уменьшить общую задержку в сети. Если вам нужно предоставить доступ определенной группе пользователей, вы можете разделить системы и устройства на несколько сегментов локальной сети для обеспечения безопасности. Нет необходимости перенастраивать виртуальные локальные сети, если устройства, системы или группы пользователей, связанные с конкретной сетью, перемещаются. Таким образом, ваша организация может сэкономить время, затраты и ресурсы.

Если вам нужно предоставить доступ определенной группе пользователей, вы можете разделить системы и устройства на несколько сегментов локальной сети для обеспечения безопасности. Нет необходимости перенастраивать виртуальные локальные сети, если устройства, системы или группы пользователей, связанные с конкретной сетью, перемещаются. Таким образом, ваша организация может сэкономить время, затраты и ресурсы.

Одним из значительных преимуществ использования этой сети является ее настраиваемость. Это помогает устранить необходимость установки нескольких коммутаторов для подключения к подсетям, тем самым увеличивая пропускную способность. Эта сетевая система использует порты коммутатора для своей реализации. Существует два способа создания виртуальной локальной сети: статический и динамический.

Одним из значительных преимуществ использования этой сети является ее настраиваемость. Это помогает устранить необходимость установки нескольких коммутаторов для подключения к подсетям, тем самым увеличивая пропускную способность. Эта сетевая система использует порты коммутатора для своей реализации. Существует два способа создания виртуальной локальной сети: статический и динамический. Это позволяет вам отправлять и получать информацию онлайн без риска того, что кто-либо, кроме вас и провайдера VPN, увидит ее.

Это позволяет вам отправлять и получать информацию онлайн без риска того, что кто-либо, кроме вас и провайдера VPN, увидит ее. Это затрудняет доступ непрошеных третьих лиц к вашему защищенному соединению.

Это затрудняет доступ непрошеных третьих лиц к вашему защищенному соединению.