Добавление сервера в существующий домен Active Directory. Настройка ad windows server 2018

Настройка SSO (Single Sign On) авторизации на Apache в Active Directory (Debian 8 Jessie/Ubuntu Server 14.04)

Содержание статьи:

SSO (Single Sing-on) – позволяет пользователям вошедшим в систему не вводить пароль при авторизации на доменных сетевых ресурсах. Этот же механизм можно запросто прикрепить к Apache, что бы позволить доменным пользователям проходить аутентификацию, например на внутреннем сайте компании, не вводя имя пользователя и пароль.

Исходные данные:

- Контроллер домена (DC1) на Windows Server 2012 R2, домен JAKONDA.LOCAL

- Веб-сервер (webserver) (Apache 2.4.10) на Debian 8 Jessie

Настройка системы (Debian 8 Jessie)

Указываем FQDN (Fully Qualified Domain Name) имя системы, в файле (/etc/hostname):

webserver.jakonda.local

Настраиваем синхронизацию времени с контроллером домена, выполняем установку NTP, выполняем синхронизацию времени с контроллером домена:

Настройка Active Directory (Windows Server 2012 R2)

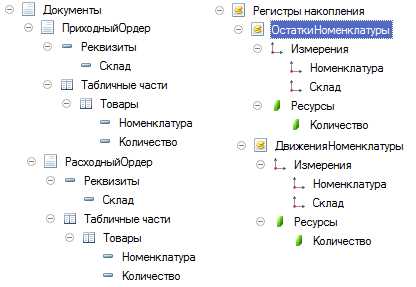

В DNS зону (JAKONDA.LOCAL), добавляем A-запись веб-сервера:

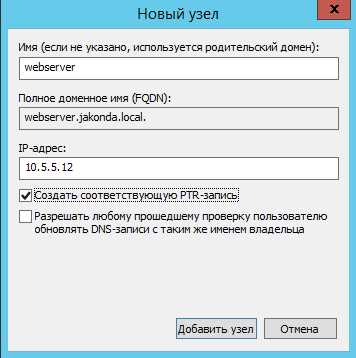

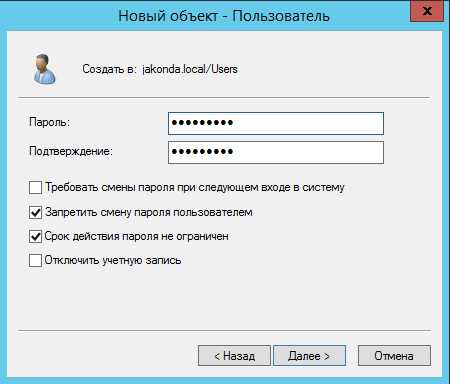

Создаем служебного пользователя (прим. apache), с бесконечным срок действия пароля.

Создаем KEYTAB-файл (необходим для аутентификации пользователей в Active Directory). В командной строке с правами администраторы выполняем команду (соблюдая регистр):

ktpass -princ HTTP/[email protected] -mapuser [email protected] -pass Aa1234567 -crypto RC4-HMAC-NT -ptype KRB5_NT_PRINCIPAL -out C:\webserver.keytab

Полученный KEYTAB-файл, передаем любым удобным способом на Веб-сервер (расположение KEYTAB-файла на моем веб-сервере — /etc/webserver.keytab). Как передать файл посредством утилиты PuTTY можно прочитать тут

Настройка Kerberos (Debian 8 Jessie)

Установка пакетов для поддержки аутентификации Kerberos:

apt-get install krb5-user libapache2-mod-auth-kerbВ ходе установки может появится запрос указать область по-умолчанию для Kerberos, область необходимо его указать в заглавном виде (прим. JAKONDA.LOCAL)

Файл конфигурации Kerberos (/etc/krb5.conf), приводим к виду:

[logging] default = FILE:/var/log/krb5libs.log kdc = FILE:/var/log/krb5kdc.log admin_server = FILE:/var/log/kadmind.log [libdefaults] default_realm = JAKONDA.LOCAL default_keytab_name = /etc/webserver.keytab dns_lookup_kdc = false dns_lookup_realm = false forwardable = true ticket_lifetime = 24h [realms] JAKONDA.LOCAL = { kdc = dc1.jakonda.local default_domain = JAKONDA.LOCAL admin_server = dc1.jakonda.local } [domain_realm] .jakonda.local = JAKONDA.LOCAL jakonda.local = JAKONDA.LOCAL

Проверка работы Kerberos, выполним авторизацию в Active Directory:

kinit -kV -p HTTP/webserver.jakonda.local Using default cache: /tmp/krb5cc_0 Using principal: HTTP/[email protected] Authenticated to Kerberos v5

Настройка Apache (Debian 8 Jessie)

Выставляем права на KEYTAB-файл для веб-сервера:

chown root:www-data /etc/webserver.keytab chmod 640 /etc/webserver.keytab

В качестве примера Kerberos аутентификации в Apache, в конфигурацию веб-сервера по-умолчанию (000-default.conf), добавляем:

<VirtualHost *:80> ServerName webserver.jakonda.local <Location /> AuthType Kerberos AuthName "Kerberos authenticated intranet" KrbAuthRealms JAKONDA.LOCAL KrbServiceName HTTP/webserver.jakonda.local Krb5Keytab /etc/webserver.keytab KrbMethodNegotiate On KrbMethodK5Passwd On require valid-user </Location> </VirtualHost>

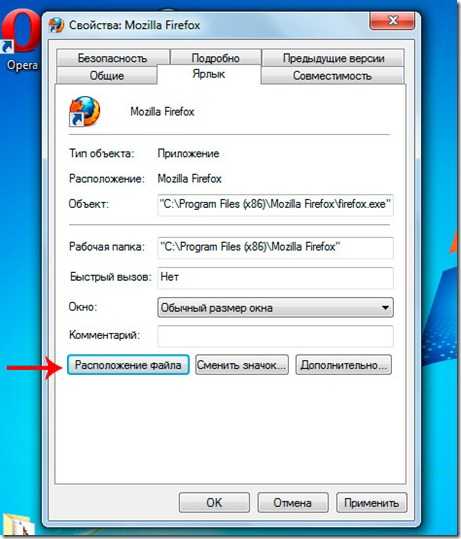

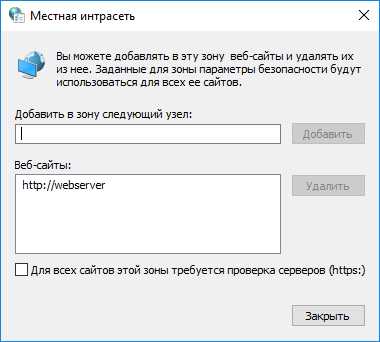

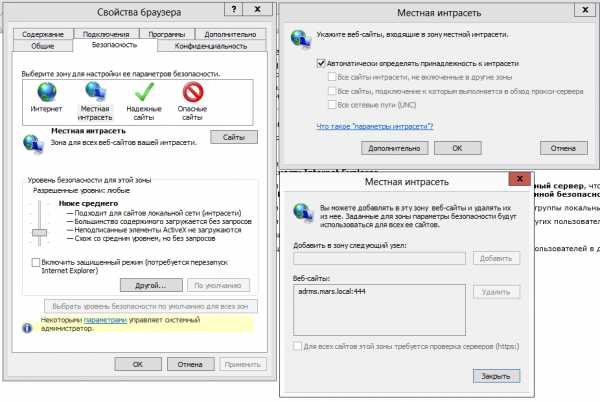

Чтобы SSO аутентификации проходила корректно, необходимо добавить веб-сервер в зону местной интрасети:

Хочу обратить внимание, что при попытке доступа на сайт по IP-адресу SSO аутентификация работать не будет. Необходимо обязательно использовать доменное имя (прим. http://webserver)

Понравилась или оказалась полезной статья, поблагодари автора

jakondo.ru

Руководство по добавлению сервера в домен Active Directory

В статье описан процесс подключения сервера к существующему домену Active Directory.

Что это такое?

Доменные службы Active Directory (AD DS) - это реализация службы каталогов Microsoft, которая предоставляет централизованные службы проверки подлинности и авторизации. AD DS в Windows Server предоставляет мощную службу каталогов для централизованного хранения и управления безопасностью, например пользователями, группами и компьютерами, а также обеспечивает централизованный и безопасный доступ к сетевым ресурсам. Active Directory Domain Services используется для организации локальных вычислительных сетей.

Подготовка Windows Server и настройка сети

Создание и настройка сети

Для работы с Active Directory необходимо создать необходимые для сети серверы и контроллер домена.

Важно: для работы с Active Directory необходимо при заказе vds в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После того как серверы сформированы необходимо объединить все машины в единую частную сеть разделе “Частные сети”, в результате чего они получат локальные IP-адреса и дополнительный сетевой адаптер.

Настройка сетевого адаптера сервера

Для начала подключитесь к vds по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

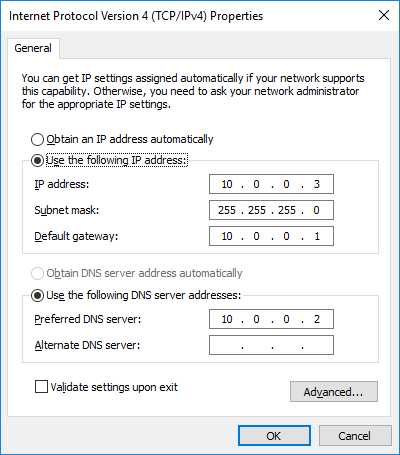

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес контроллера домена. Сохраните настройки.

Предварительные требования

Для выполнения дальнейших действий у вас должен быть настроен контроллер домена и создан пользователь.

Добавления сервера в домен

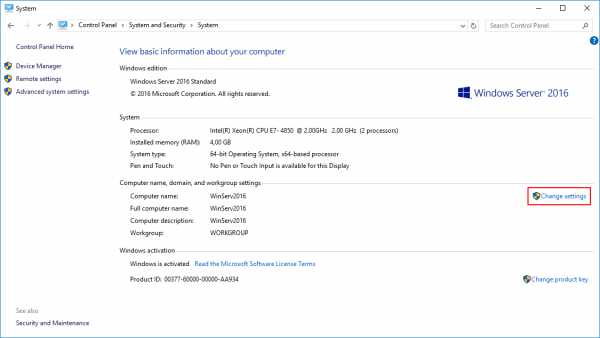

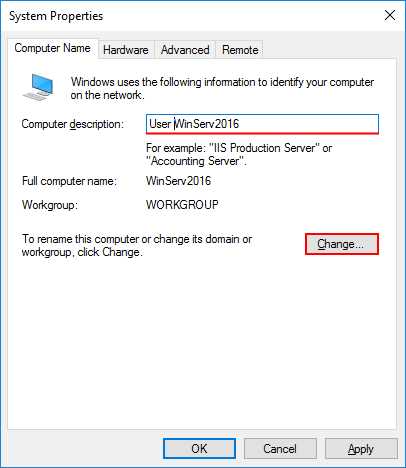

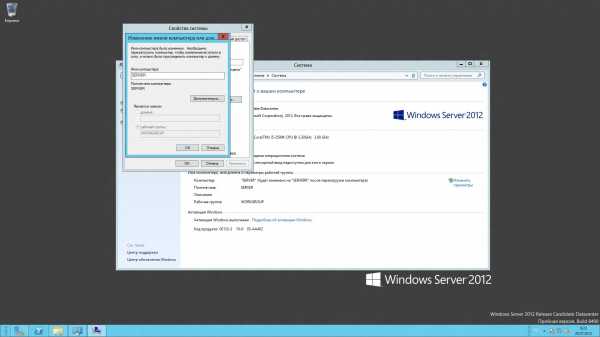

Чтобы добавить сервер в домен откройте в панели управления информацию о вашей системе Control Panel -> System and Security -> System и нажмите Change settings.

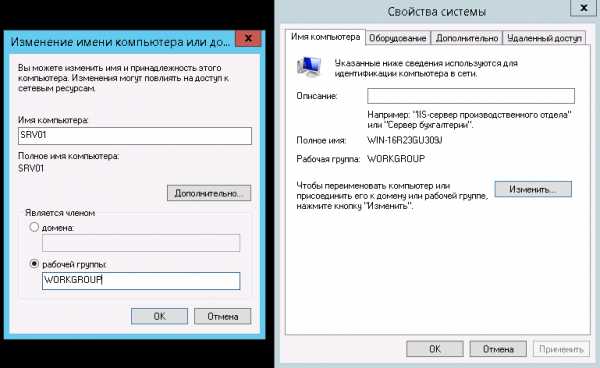

В открывшемся окне введите краткое описание сервера в поле Computer description. Нажмите на кнопку Change для изменения рабочей группы на домен.

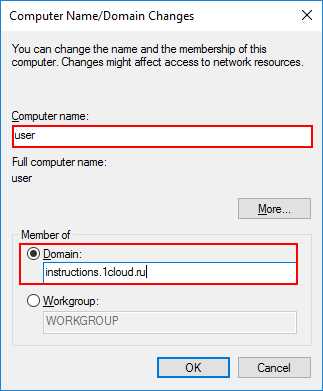

Введите понятное имя компьютера в поле Computer name и выберете участие в домене, в поле Domain введите ваш домен. Нажмите Ok.

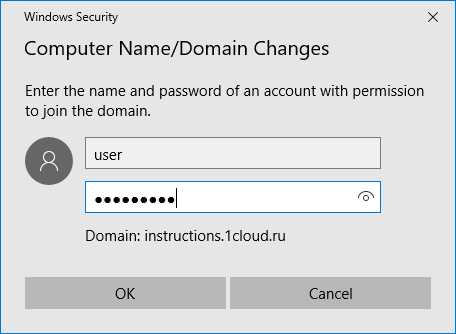

В открывшемся окне введите имя пользователя, созданного при настройке контроллера, и пароль. Нажмите Ok.

В результате успеха появится следующее сообщение.

Чтобы изменения вступили в силу, перезагрузите компьютер средствами операционной системы.

Кликните Restart Now для немедленной перезагрузки.

После перезагрузки в панели управления вы увидите новые данные.

Подключение к серверу

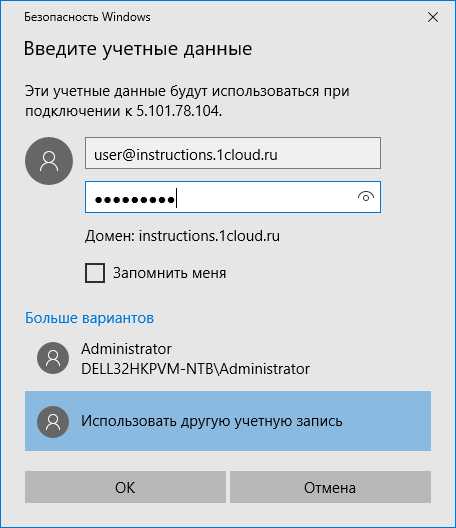

Подключитесь по протоколу RDP используя учетные данные созданного пользователя.

Примечание: не забудьте указать ваш домен.

P. S. Другие инструкции:

Поделиться в соцсетях:Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

ru191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2018-12-07 Добавление сервера в существующий домен Active Directory191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2018-12-07 Добавление сервера в существующий домен Active Directory 600 auto1cloud.ru

Настройка AD RMS на платформе Windows Server 2012 Essentials

В этой статье я расскажу о настройке AD RMS на платформе Windows Server 2012 Essentials.

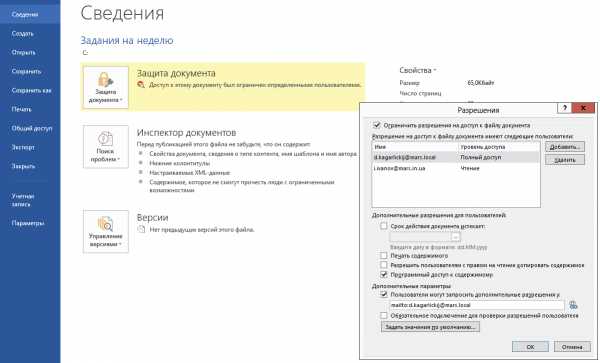

Если коротко, то суть AD RMS в том, что подписанный документ может быть доступен кому угодно, но получить доступ к содержимому смогут только указанные люди.

Т.е. если злоумышленник получит документ по почте или на флешке, прочитать его он не сможет.

Также можно запретить редактирование и печать документа для определенной группы людей.

Установка отличается от аналогичной на Standard/Datacetner, что и послужило основанием для написания статьи.

Установим роль AD RMS, создадим учетную запись rms_svc с “вечным” паролем, который пользователь не может менять.

Т.к. наш сервер является контроллером домена, то учетка для AD RMS должна входить в группу доменных администраторов.

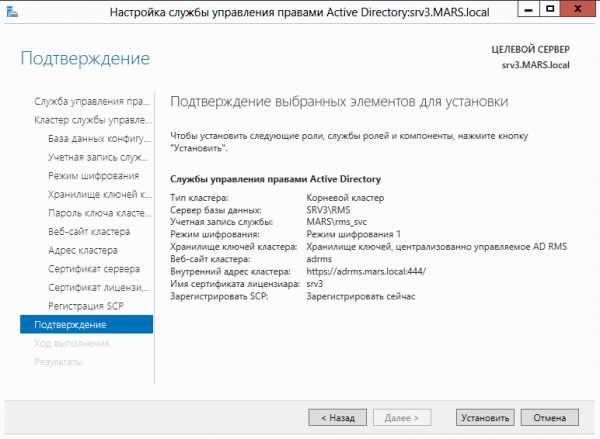

На нашем сервере установлен SQL 2012 SP1 Standard, и использовать бы будем новый инстанс в нем, а не WID.

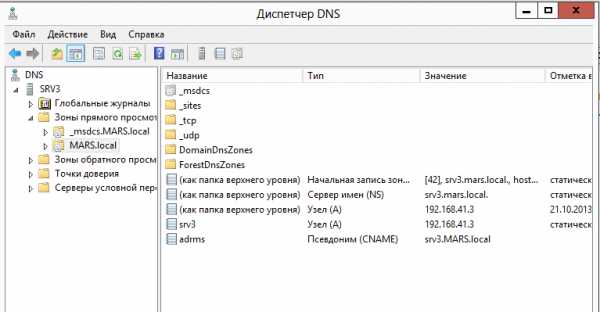

Адрес кластера будет https://adrms.domain.name , соответственно в DNS нужно добавить CNAME которая сопоставит это имя с FQDN сервера:

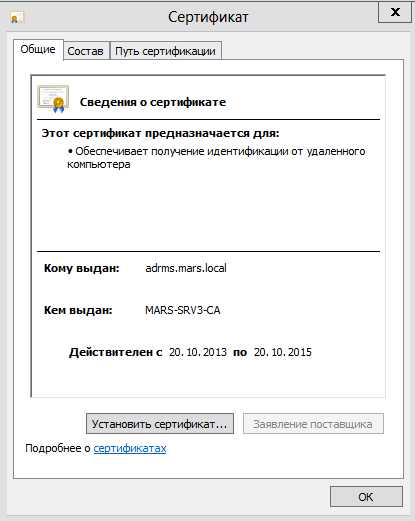

В Диспетчере IIS создадим новый сайт, на порту 444:

Для подписи этого сайта запросим у ЦС сертификат по шаблону “Web Server” у нашего ЦС:

В итоге, будут такие параметры установки:

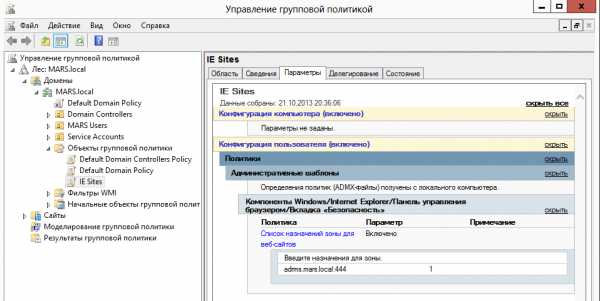

Затем необходимо создать политику, в которая внесет наш сервис в “безопасную зону”. Политика будет применяться на OU с пользователями.

Важно помнить, что у каждого участника обмена данными (будь то пользователи и ли группа) в AD должен быть указан email.

Проверим результат:

Как видете настройка проста, и на этом пожалуй все 🙂

it-community.in.ua

Как правильно настроить домен на windows server

Заметки по информационным технологиям

В данной статье будет приведена подробная пошаговая инструкция по установке и настройке с нуля роли Active Directory на базе Windows Server 2012. Инструкция будет основываться на базе английской редакции. Иногда будут приводиться названия параметров и команд, аналогичные русской редакции Windows Server 2012.

Подготовка

Прежде, чем настраивать роль Active Directory необходимо произвести настройку Windows Server 2012 — задать статический IP адрес и переименовать компьютер.

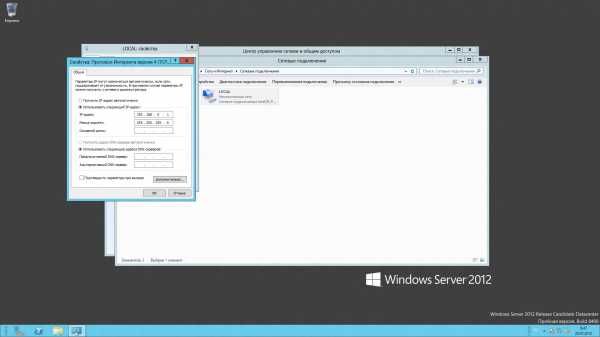

Чтобы установить статический IP адрес, необходимо щелкнуть правой кнопкой мышки по иконке Network в панели задач и выбрать Open Network ang Sharing Center -> Change adapter settings. Выбрать адаптер, который смотрит во внутреннюю сеть. Properties -> Internet Protocol Version 4 (TCP/IPv4) и задать IP адрес по подобию, как приведено на картинке.

192.168.0.11 — IP адрес текущего сервера — первого контроллера домена.

192.168.0.254 — IP адрес шлюза.

Теперь необходимо переименовать имя сервера и перезагрузить его. Start -> System -> Change Settings -> Computer Name -> Change. Ввести Computer Name. В примере сервер будет называться DC1.

Установка роли Active Directory на Windows Server 2012

Итак, после предварительной настройки сервера, переходим к установки роли службы каталогов.

Add roles and features -> Next

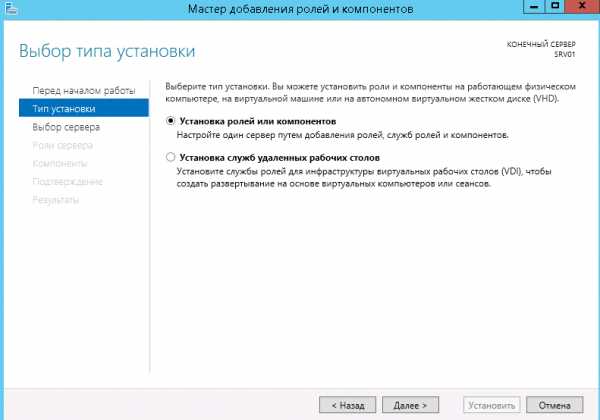

Выбрать Role-based or feature-based Installation (Установка ролей и компонентов) -> Next

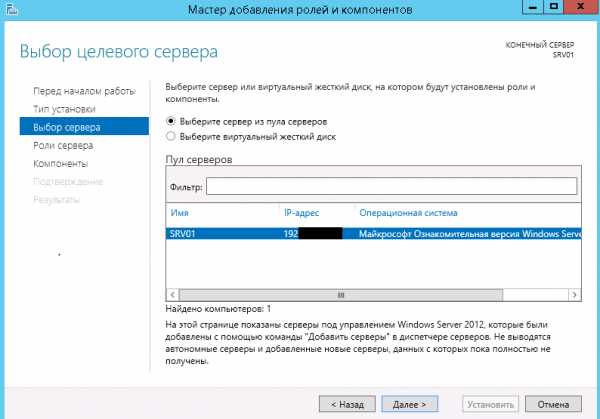

Выбрать сервер, на который устанавливается роль AD и нажать Далее. Select a server from the server pool -> Next

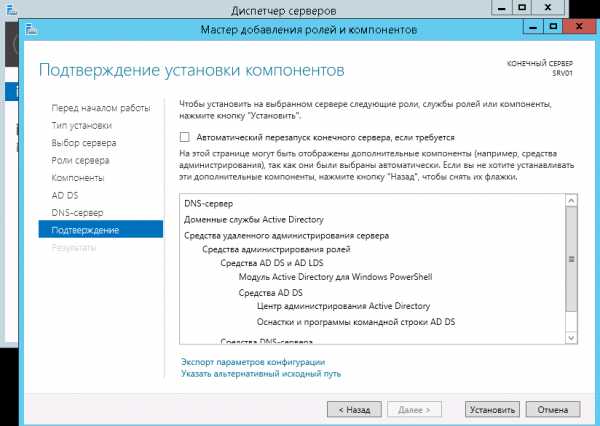

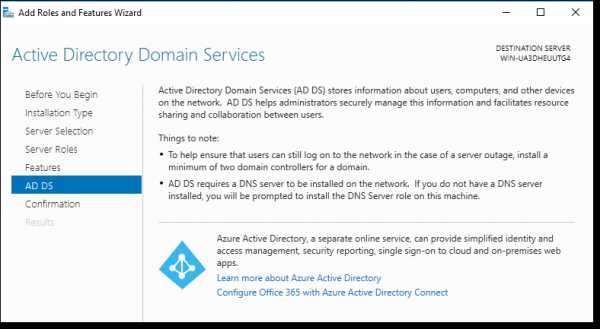

Выбираем роль Active Directory Domain Services (Доменные службы Active Directory), после чего появляется окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features.

Можно также выбрать роль DNS Server. Если вы забудете установить галочку для добавления роли DNS Server, можно особо не переживать, т.к. её можно будет добавить позже на стадии настройки роли AD.

После этого жмем каждый раз кнопку Next и устанавливаем роль.

Настройка доменных служб Active Directory

После установки роли, закрыть окно — Close. Теперь необходимо перейти к настройке роли AD.

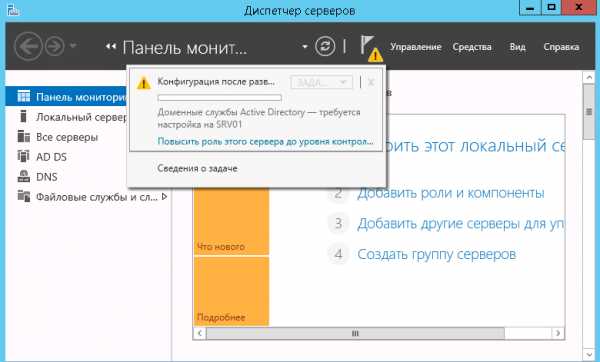

В окне Server Manager нажать пиктограмму флага с уведомлением и нажать Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера домена) на плашке Post-deploiment Configuration.

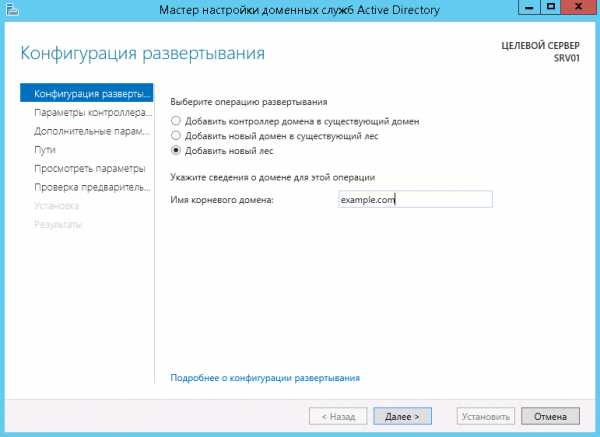

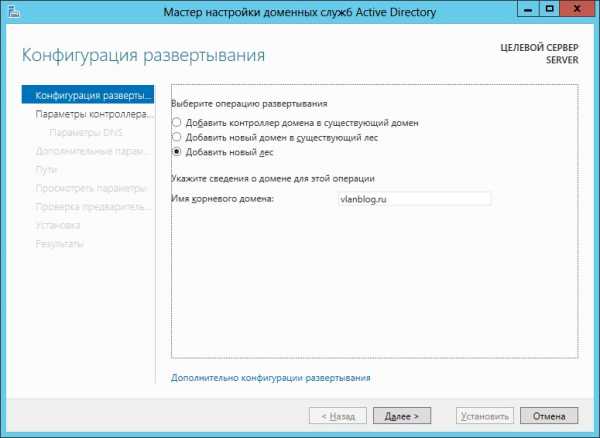

Выбрать Add a new forest (Добавить новый лес), ввести название домена и нажать Далее.

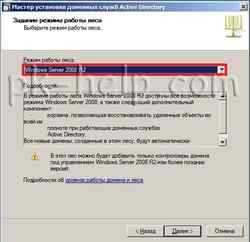

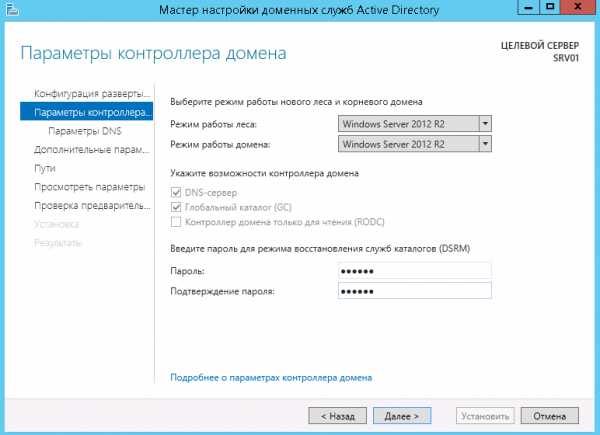

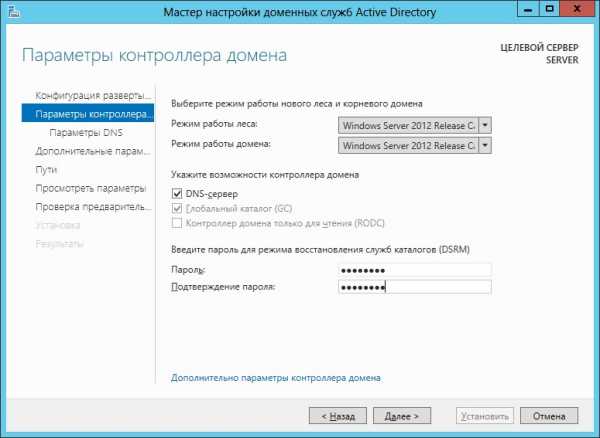

Можете выбрать совместимость режима работы леса и корневого домена. По умолчанию устанавливается Windows Server 2012.

На этой вкладке можно будет отключить роль DNS Server. Но, в нашем случае, галочку оставляем.

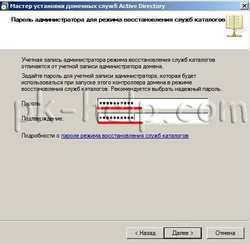

Далее ввести пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем Далее.

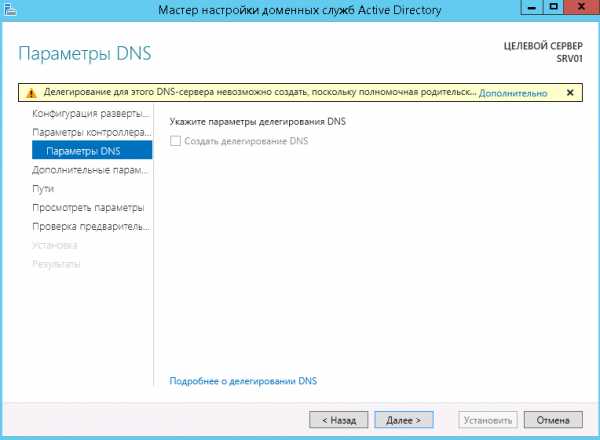

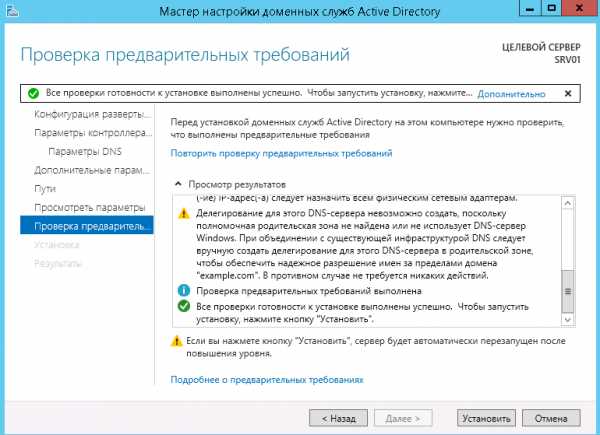

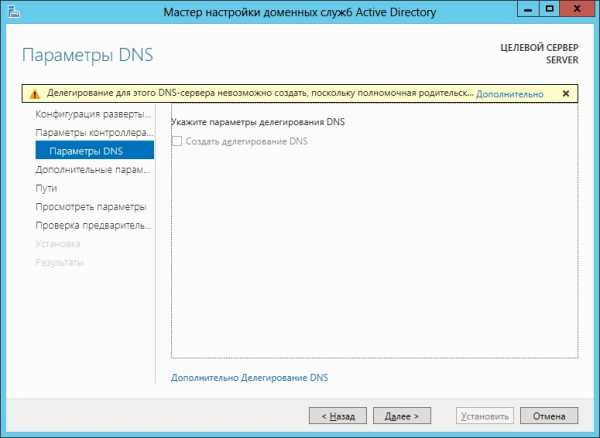

На следующем шаге мастер предупреждает о том, что делегирование для этого DNS-сервера создано не было (A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found or it does not run Windows DNS server. If you are integrating with an existing DNS infrastructure, you should manually create a delegation to this DNS server in the parent zone to ensure reliable name resolution from outside the domain «ithz.ru». Otherwise, no action is required.).

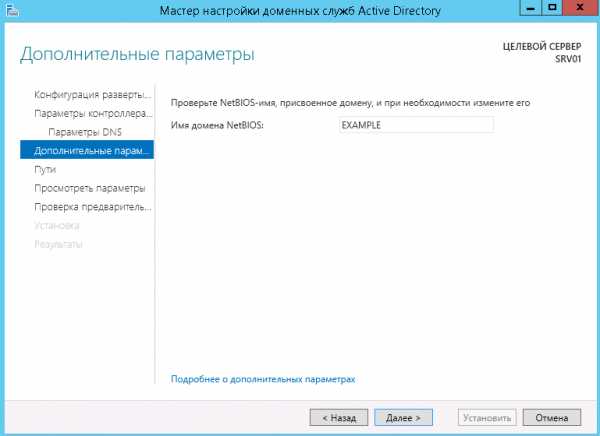

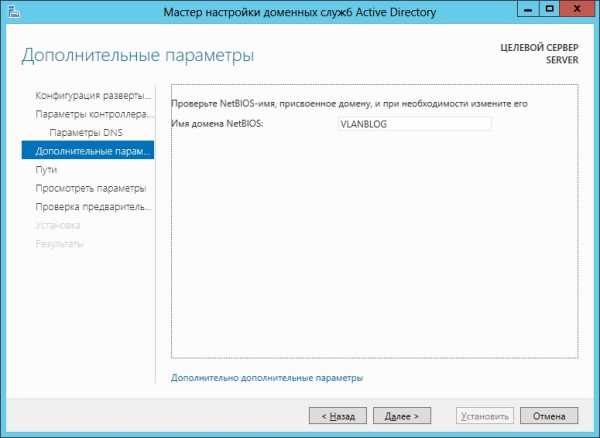

На следующем шаге можно изменить NetBIOS имя, которое было присвоено домену. Мы этого делать не будем. Просто нажимаем Далее.

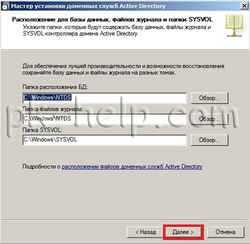

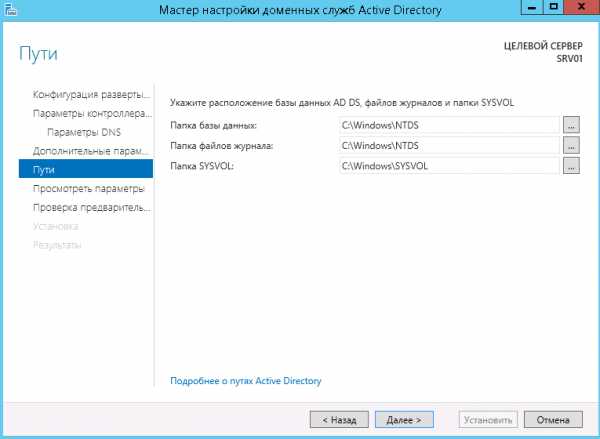

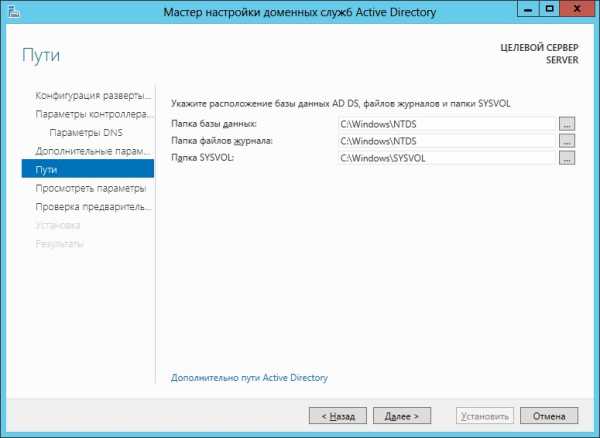

На следующем шаге можно изменить пути к каталогам базы данных AD DS (Active Directory Domain Services – доменная служба Active Directory), файлам журнала, а так же папке SYSVOL. Мы менять ничего не будем. Нажимаем кнопку Далее.

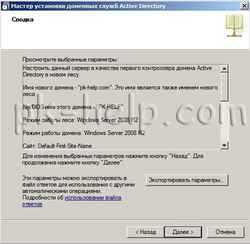

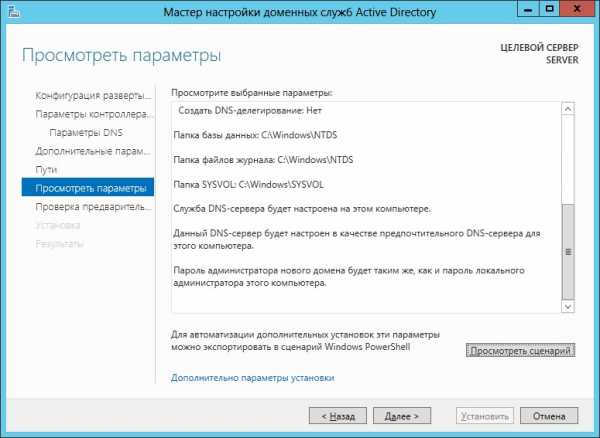

На следующем шаге отображается сводная информация по настройке. Нажав кнопку View Script, можно посмотреть Powershell скрипт, который произведет настройку доменных служб Active Directory.

# Windows PowerShell script for AD DS Deployment

Убедившись, что все указано верно, нажимаем на кнопку Next.

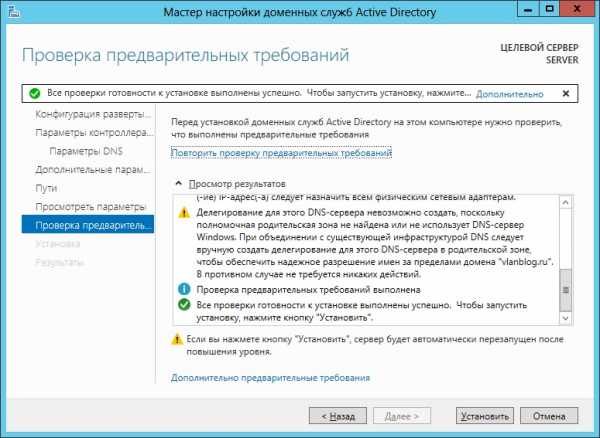

На следующем шаге производится проверка, все ли предварительные требования соблюдены. После чего покажет нам отчёт. Одно из обязательных требований — это установленный пароль локального администратора. В самом низу можно прочитать предупреждение о том, что после того, как будет нажата кнопка Install уровень сервера будет повышен до контроллера домена и будет произведена автоматическая перезагрузка.

Должна появиться надпись All prerequisite checks are passed successfully. Click «install» to begin installation.

Нажимаем кнопку Install.

После завершения всех настроек, сервер перезагрузится, и вы совершите первый ввод компьютера в ваш домен. Для этого необходимо ввести логин и пароль администратора домена.

На этом базовая настройка служб каталога Active Directory завершена. Конечно же еще предстоит проделать огромный объем работы по созданию подразделений, созданию новых пользователей, настройке групповых политик безопасности, …

Дополнительная информация по статье

Прощай dcpromo, привет Powershell

Из анонсов все уже знают, что утилита dcpromo устарела. Если запустить в командной строке dcpromo, то появится окно с предупреждением, предлагающее вам воспользоваться Диспетчером сервера.

The Active Directory Services installation Wizard is relocated in Server Manager.

Тем не менее, данной командой можно воспользоваться c указанием параметра автоматической настройки — dcpromo /unattend. При работе сервера в режиме Core, предупреждения не будет, а в командной строке появится информация по использованию утилиты dcpromo.

Все эти изменения связаны с тем, что в Windows Server 2012 сделали акцент на администрирование с помощью Powershell.

Компоненты, связанные с Active Directory, удаленны из Windows Server 2012

Службы федерации Active Directory (AD FS)

- Больше не поддерживаются приложения, использующие веб-агенты «в режиме маркеров NT». Эти приложения должны переноситься на платформу Windows Identity Foundation и использовать службу Claims to Windows Token для преобразования имени участника-пользователя из маркера SAML в маркер Windows для использования в приложении.

- Больше не поддерживаются «Группы ресурсов» (описание групп ресурсов см. по адресу http://technet.microsoft.com/library/cc753670(WS.10).aspx)

- Больше не поддерживается возможность использования служб Active Directory облегченного доступа к каталогам (AD LDS) в качестве хранилища результатов проверки подлинности.

- Необходим переход к версии AD FS в Windows Server 2012. Не поддерживается обновление «на месте» с AD FS 1.0 или со «стандартной» версии AD FS 2.0.

Поставщики WMI

- Устарел поставщик WMI для Active Directory. Для управления Active Directory рекомендуется использовать командлеты PowerShell.

Источники информации

Features Removed or Deprecated in Windows Server 2012 — Компоненты, удаленные или не рекомендуемые к использованию в Windows Server 2012.

Источник: http://ithz.ru/windows-server-2012-setup-active-directory/

Настройка Active Directory Domain Services

Настройка Active Directory представляет из себя достаточно простой процесс и рассматривается на множестве ресурсов в интернете, включая официальные . Тем не менее на своем блоге я не могу не затронуть этот момент, поскольку большинство дальнейших статей будет так или иначе основано на окружении, настройкой которого я планирую заняться как раз сейчас.

Если вам интересна тематика Windows Server, рекомендую обратиться к тегу Windows Server на моем блоге. Также рекомендую ознакомиться с основной статье по Active Directory — Active Directory Domain Services

Подготовка окружения

Первым делом необходимо подготовить окружение. Разворачивать роль AD я планирую на двух виртуальных серверах (будущих контроллерах домена) по очереди.

- Первым делом нужно задать подходящие имена серверов, у меня это будут DC01 и DC02.

- Далее необходимо прописать статические настройки сети. Пока не будем заострять внимание что и где прописывать, пусть это будут любые настройки. Подробно этот момент я рассмотрю ниже.

- Разумеется установите все обновления системы, особенно обновления безопасности. Большинство этот момент пропускают, но он важен, ведь в обновлениях выпускаются заплатки для дыр в безопасности, устраняются баги и т.п.

На этом этапе необходимо определиться какое имя домена у вас будет. Это крайне важно, поскольку потом смена доменного имени будет очень большой проблемой для вас, хоть и сценарий переименования официально поддерживается и внедрен достаточно давно. Некоторые рассуждения, а также множество ссылок на полезный материал вы можете найти в моей статье Пара слов про именование доменов Active Directory, рекомендую ознакомиться с ней, а также со списком использованных источников.

Поскольку у меня будут использоваться виртуализованные контроллеры домена, необходимо изменить некоторые настройки виртуальных машин, а именно отключить синхронизацию времени с гипервизором. Время в AD должно синхронизироваться исключительно с внешних источников. Включенные настройки синхронизации времени с гипервизором могут обернуться циклической синхронизацией и как следствие проблемами с работой всего домена, вплоть до невозможности залогиниться на свои рабочие станции у пользователей.

Вообще сам подход к администрированию виртуализованных контроллеров домена отличается в виду некоторых особенностей функционирования AD DS 1 2 :

Виртуальные среды представляют особую трудность для распределенных рабочих потоков, зависящих от логической схемы репликации по времени. Например, репликация AD DS использует равномерно увеличивающееся значение (которое называется USN, или номер последовательного обновления), назначенное транзакциям в каждом контроллере домена. Каждый экземпляр базы данных контроллера домена также получает идентификатор под названием InvocationID. InvocationID контроллера домена и его номер последовательного обновления вместе служат уникальным идентификатором, который связан с каждой транзакцией записи, выполняемой на каждом контроллере домена, и должны быть уникальны в пределах леса.

На этом основные шаги по подготовке окружения завершены, переходим к этапу установки.

Установка Active Directory

Установка производится через Server Manager и в ней нет ничего сложного, подробно все этапы установки вы можете увидеть ниже:

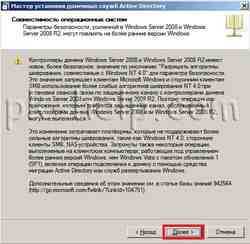

Сам процесс установки претерпел некоторые изменения 3 по сравнению с предыдущими версиями ОС:

Развертывание доменных служб Active Directory (AD DS) в Windows Server 2012 стало проще и быстрее по сравнению с предыдущими версиями Windows Server. Установка AD DS теперь выполняется на основе Windows PowerShell и интегрирована с диспетчером серверов. Сократилось количество шагов, необходимых для внедрения контроллеров домена в существующую среду Active Directory.

Необходимо выбрать только роль Доменные службы Active Directory, никакие дополнительные компоненты устанавливать не нужно. Процесс установки занимает незначительно время и можно сразу переходить к настройке.

Настройка Active Directory

Когда установится роль, справа вверху Server Manager вы увидите восклицательный знак — требуется провести конфигурацию после развертывания. Нажимаем Повысить роль этого сервера до контроллера домена. Сама формулировка мягко намекает на то, что мы делаем что-то важное.

Повышение роли сервера до контроллера домена

Вообще все этапы мастера подробно описаны в документации 4 Microsoft, однако у них как всегда есть одна проблема — они пытаются объять необъятное. В итоге получается, что в одну статью помещены все возможные сценарии. Это конечно удобно, но в некотором смысле тяжело для восприятия.

Проходим все этапы настройки. Поскольку мы разворачиваем AD с нуля, то нужно добавлять новый лес. Не забудьте надежно сохранить пароль для режима восстановления служб каталогов (DSRM). Расположение базы данных AD DS можно оставить по умолчанию (именно так и рекомендую. Однако для разнообразия в своей тестовой среде я указал другой каталог).

Создание учетных записей администраторов домена/предприятия

После этого сервер самостоятельно перезагрузится, залогиниться нужно будет под учетной записью локального администратора как и прежде. Зайдите в оснастку Active Directory — пользователи и компьютеры, создайте необходимые учетные записи — на этом этапе главным образом администратора домена.

Настройка DNS на единственном DC в домене

Во время установки AD также была установлена роль AD DNS, поскольку других серверов DNS у меня в инфраструктуре не было. Для правильно работы сервиса необходимо изменить некоторые настройки. Для начала нужно проверить предпочитаемые серверы DNS в настройках сетевого адаптера. Необходимо использовать только один DNS-сервер с адресом 127.0.0.1. Да, именно localhost. По умолчанию он должен прописаться самостоятельно.

Убедившись в корректности настроек, открываем оснастку DNS. Правой кнопкой нажимаем на имени сервера и открываем его свойства, переходим на вкладку «Сервер пересылки». Адрес DNS-сервера, который был указан в настройках сети до установки роли AD DS, автоматически прописался в качестве единственного сервера пересылки:

Необходимо его удалить и создать новый и крайне желательно, чтобы это был сервер провайдера, но никак не публичный адрес типа общеизвестных 8.8.8.8 и 8.8.4.4. Для отказоустойчивости пропишите минимум два сервера. Не снимайте галочку для использования корневых ссылок, если нет доступных серверов пересылки. Корневые ссылки — это общеизвестный пул DNS-серверов высшего уровня.

Добавление второго DC в домен

Поскольку изначально я говорил о том, что у меня будет два контроллера домена, пришло время заняться настройкой второго. Проходим также мастер установки, повышаем роль до контроллера домена, только выбираем Добавить контроллер домена в существующий домен:

Обратите внимание, что в сетевых настройках этого сервера основным DNS-сервером должен быть выбран настроенный ранее первый контроллер домена! Это обязательно, иначе получите ошибку.

После необходимых настроек логиньтесь на сервер под учетной записью администратора домена, которая была создана ранее.

Настройка DNS на нескольких DC в домене

Для предупреждения проблем с репликацией нужно снова изменить настройки сети и делать это необходимо на каждом контроллере домена (и на существовавших ранее тоже) и каждый раз при добавлении нового DC:

Если у вас больше трех DC в домене, необходимо прописать DNS-серверы через дополнительные настройки именно в таком порядке. Подробнее про DNS вы можете прочитать в моей статье Шпаргалка по DNS.

Настройка времени

Этот этап нужно выполнить обязательно, особенно если вы настраиваете реальное окружение в продакшене. Как вы помните, ранее я отключил синхронизацию времени через гипервизор и теперь нужно её настроить должным образом. За распространение правильного время на весь домен отвечает контроллер с ролью FSMO PDC эмулятор (Не знаете что это такая за роль? Читайте статью PDC emulator — Эмулятор первичного контроллера домена). В моем случае это конечно же первый контроллер домена, который и является носителем всех ролей FSMO изначально.

Настраивать время на контроллерах домена будем с помощью групповых политик. Напоминаю, что учетные записи компьютеров контроллеров домена находятся в отдельном контейнере и имеют отдельную групповую политику по умолчанию. Не нужно вносить изменения в эту политику, лучше создайте новую.

Назовите её как считаете нужным и как объект будет создан, нажмите правой кнопкой — Изменить. Переходим в Конфигурация компьютера\Политики\Административные шаблоны\Система\Служба времени Windows\Поставщики времени. Активируем политики Включить NTP-клиент Windows и Включить NTP-сервер Windows, заходим в свойства политики Настроить NTP-клиент Windows и выставляем тип протокола — NTP, остальные настройки не трогаем:

Дожидаемся применения политик (у меня это заняло примерно 5-8 минут, несмотря на выполнение gpupdate /force и пару перезагрузок), после чего получаем:

Вообще надо сделать так, чтобы время с внешних источников синхронизировал только PDC эмулятор, а не все контроллеры домена под ряд, а будет именно так, поскольку групповая политика применяется ко всем объектам в контейнере. Нужно её перенацелить на конкретный объект учетной записи компьютера-владельца роли PDC-эмулятор. Делается это также через групповые политики — в консоли gpmc.msc нажимаем левой кнопкой нужную политику и справа у вас появятся её настройки. В фильтрах безопасности нужно добавить учетную запись нужного контроллера домена:

Подробнее о принципе работы и настройке службы времени читайте в официальной документации 5 .

На этом настройка времени, а вместе с ней и начальная настройка Active Directory, завершена.

Источник: http://blog.bissquit.com/windows/windows-server/nastrojka-active-directory-domain-services/

Установка роли контролера домена на Windows Server 2008/ 2008 R2

Контроллер домена (Domain Controller)— сервер, контролирующий область компьютерной сети (домен). Если более подробно, то DC позволяет централизованно администрировать все сетевые ресурсы, включая пользователей, файлы, периферийные устройства, доступ к службам, сетевым ресурсам, веб-узлам, базам данных и так далее. В компаниях в которых более 10 компьютеров рекомендуется для централизованного управления, рекомендуется создать доменную сеть, само собой первый сервер который должен появиться в доменной сети это контроллер домена. В этой статье пошагово опишу как установить роль контроллера домена на сервер Windows Server 2008\ 2008 R2.

Имеем установленную операционную систему Windows Server 2008\ 2008 R2 на которую необходимо развернуть роль Контроллера домена (DC). Но перед установкой DC необходимо подготовить сервер, с этого и начнем.

Подготовка к установке контроллера домена:

1 Установить все обновления на сервер.

Нажмите правой кнопкой мыши на «Компьютер» выберите «Свойства» , в окне свойств нажмите «Центр обновления Windows» проверьте и установите все обновления.

2 Установить часовой пояс и имя компьютера.

В окне «Диспетчер сервера» нажмите «Изменить свойства системы».

В закладке Имя компьютера нажмите кнопку «Изменить» и впишите необходимое имя. В этом примере я использую имя – DC. Нажмите «Ок«.

После этого необходимо перезагрузить сервер.

Что бы изменить часовой пояс необходимо нажать на часы в панели управления в правом углу, выбрать «Изменение настрое даты и времени» в открывшемся окне нажать «Изменить часовой пояс» и выбрать необходимые настройки часового пояса.

3 Настроить сетевую конфигурацию для котроллера домена.

Для контролера домена необходимо использовать статический IP адрес и маску подсети. Что бы указать сетевые настройки, необходимо в окне Диспетчера сервера нажать «Отобразить сетевые подключения»

На необходимом сетевом подключении нажать правой кнопкой мыши, выбрать «Свойства» в открывшемся окне свойств выбрать «Протокол интернета версии 4 (TCP/IPv4)», выбрать активизировавшуюся кнопку «Свойства» и заполнить поля сетевых настроек.

4 Подготовить имя домена и DNS-имя.

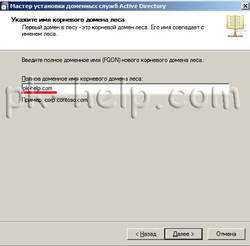

Домен должен иметь уникальное DNS-имя, в моем случае pk-help.com.

Установка роли контроллера домена.

Первым делом необходимо установить роль «Доменные службы Active Directory». Для этого запускаем «Диспетчер сервера- Роли» , нажимаем «Добавить роль».

Читаем информационное окно и нажимаем «Далее».

В окне Выбора ролей сервера ставим галочку напротив «Доменные службы Active Directory», появится окно о установки дополнительных компонентов, нажимаем «Добавить необходимые компоненты».

После этого появляется галочка напротив «Доменные службы Active Directory», нажимаем «Далее».

Читаем информационное окно и нажимаем «Далее».

В окне Подтверждения, утверждаем свой выбор и нажимаем «Установить».

После этого будет происходить установка ролей. По окончании, если все прошло успешно, увидите окно с подтверждением успешной установки, нажимаете «Закрыть».

На этом процесс установки контроллера домена не закончен, теперь необходимо, как и на Windows Server 2003, запустить команду DCPROMO. Для этого нажимаем «Пуск» и в строке поиска пишем DCPROMO и нажимаем «Enter».

Откроется мастер установки доменных служб AD, нажимаем «Далее».

Читаем очередное информационное окно и нажимаем «Далее».

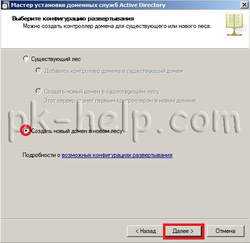

Поскольку мы настраиваем первый домен в лесу, в окне выбора конфигурации развертывания, выбираем «Создать новый домен в новом лесу».

После этого указываем имя корневого домена леса. В данном примере я использовал имя – pk-help.com.

Для того, что бы использовать все преимущества контроллера домена развернутого на Windows Server 2008 R2 в окне выбора режима домена леса, необходимо указать Windows Server 2008 R2.

По умолчанию будет выбран DNS- сервер. Мастер установки доменных служб AD создаст инфраструктуру DNS в процессе установки контролера домена. Первый контроллер домена в лесу должен быть сервером глобального каталога и не может быть контроллером домена только для чтения RODC. Все оставляем как есть и нажимаем «Далее».

Появится сообщение о том, что не удается делегировать для этого DNS-сервера невозможно создать, поскольку полномочная родительская зона не найдена или не использует DNS-сервер Windows. Нажимаем «Да».

В следующем окне можно изменить расположение баз данных, файлов журнала и папки Sysvol. Эти файлы лучше всего хранить в трех отдельных папках, где нет приложений и других файлов, которые не связанны с AD, благодаря этому повыситься производительность, а также эффективность архивации и восстановления. Поэтому не рекомендую менять пути, оставить все как есть и нажать кнопку «Далее».

Следующим шагом необходимо ввести пароль администратора для запуска режима восстановления. Поскольку при установке на сервер роли контроллера домена такое понятие как локальный администратор теряет всякий смысл.

В следующем окне проверяем все настройки и если все указано верно нажимаем «Далее».

Начнется установка первого контроллера домена в лесу. Процесс может занять 10-20 мин. Рекомендую установить галочку «Перезагрузить» по окончании.

После перезагрузки сервера, процесс настройки первого контроллера домена можно считать оконченной.

Для отказоустойчивой работы доменной сети, рекомендуется использовать два и более контроллера домена. Как настроить второй контроллер домена в сети, будет описано в следующих статьях.

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

Похожие материалы (по тегу)

Комментарии

Отлично написано. Будет ли статья про настройку второго контроллера домена?

Установил по ней доменную сеть на Windows Server 2012

Источник: http://pk-help.com/server/install-dc-windows_server_2008-2008_r2

akakpravilno.ru

активация, лицензирование, настройка в Windows Server 2016 (2012 r2)

Установка Active Directory + Сервер терминалов на Windows Server 2012 R2

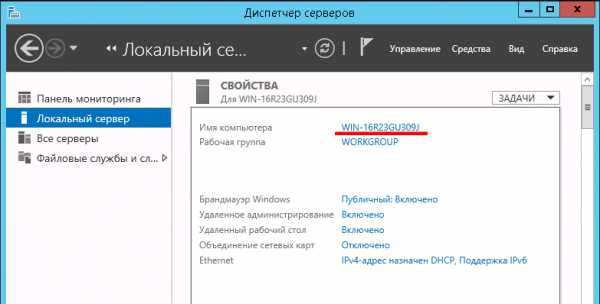

Перед началом настроек необходимо установить имя самого сервера:

Пуск → Диспетчер серверов → Локальный сервер → Выполнить нажатие на текущее имя компьютера для его изменения.

Попав после этого на страницу Свойства системы нажимаем кнопку Изменить, после чего переходим на страницу изменения имени компьютера. Указываем желаемое имя, жмем ОК. В результате получаем системное сообщение о том, что для применения новой настройки понадобится перезагрузка. Перезагрузку можно выполнить как сразу, так и позже самостоятельно.

После перезагрузки сервера мы можем приступить непосредственно к установке службы каталогов Active Directory:

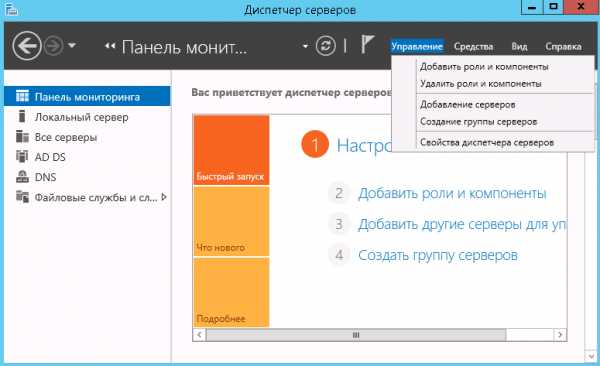

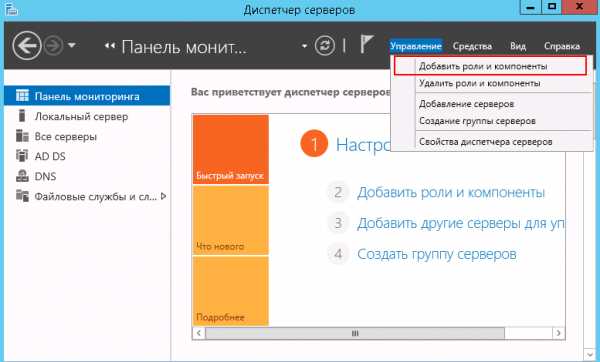

Пуск → Диспетчер сервервов → Добавить роли и компоненты:

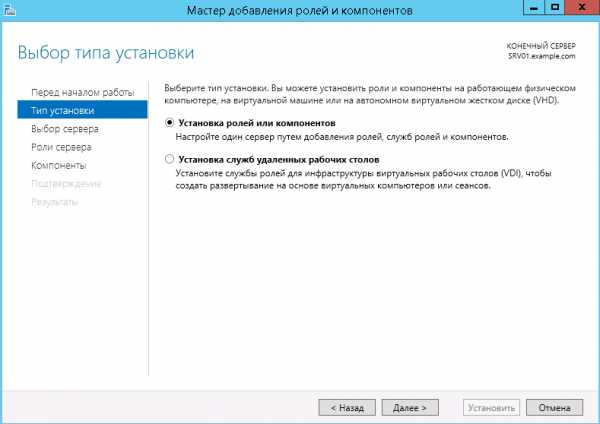

В открывшемся диалоговом окне выберем пункт Установка ролей и компонентов:

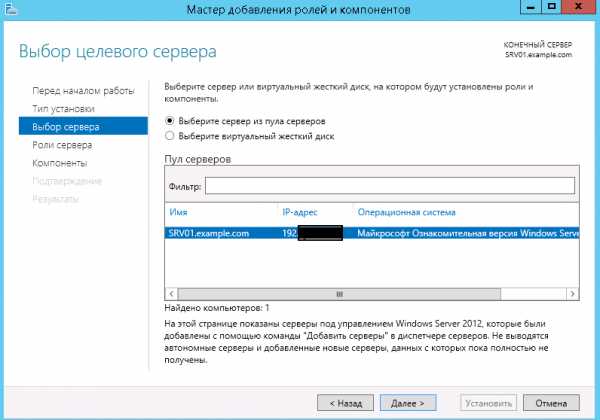

Далее необходимо выбрать сервер, на который мы будем производить установку роли AD. Из списка Пул серверов выбираем наш сервер SRV01 и жмем Далее:

Затем появится список доступных ролей для установки на наш сервер. В данном случае нас интересует роль с названием Доменные службы Active Directory. Отметив этот пункт, мы откроем список всех необходимых компонентов, которые будут установлены для базового функционирования роли AD. Также во время выбора ролей для установки можно установить роль DNS-сервера. Во всех оставшихся диалоговых окнах жмем кнопку Далее. На самом последнем этапе жмем Установить для установления роли:

По завершении установки перейдем снова в пункт меню Пуск → Диспетчер серверов → Добавить роли и компоненты. Как и на изображении ниже, после установления новой роли появится иконка в виде желтого треугольника:

Повышаем роль сервера до уровня контроллера домена, нажав одноименную кнопку.

Затем, после выбора пункта Добавить новый лес, указываем название нашего домена и жмем Далее:

Совместимость работы леса и корневого домена оставляем Windows Server 2012 R2.Отмечаем пункты DNS-сервер и Глобальный каталог (GC).Устанавливаем пароль для восстановления служб каталогов, если в будущем возникнет такая необходимость:

На следующей вкладке мы получим предупреждение о том, что невозможно выполнить делегирование для этого DNS-сервера, игнорируем сообщение и переходим к следующему окну:

На следующей вкладке NetBIOS имя оставляем без изменений:

На следующем этапе будут отображены пути к файлам базы, оставляем их также без изменений:

Нажав Далее мы перейдем к списку суммарных настроек, после этого можно переходить непосредственно к этапу самой установки. Буду выполнены автоматические проверки на корректность установленных параметров и настроек, после чего кнопка Установить станет доступной:

По завершении установки сервер будет перезагружен.

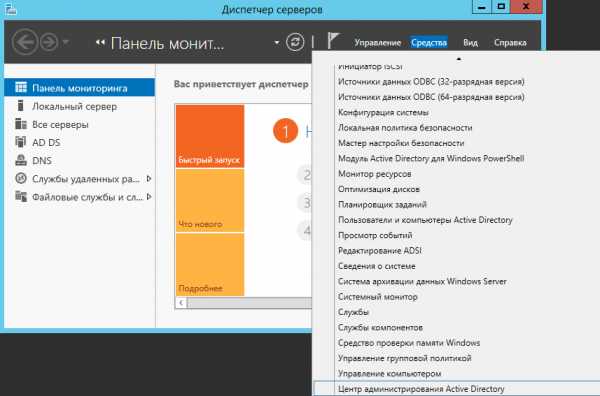

Централизованное управление пользователями, группами, их редактированием, добавлением и удалением теперь можно выполнять через оснастку Центр администрирования Active Directory в меню Диспетчера серверов, с вкладки Средства:

Приступим к установке терминального сервера:Пуск → Диспетчер серверов → Добавить роли и компоненты. Оставляем на следующем диалоговом окне выбранный пункт Установка ролей и компонентов и переходим далее:

Выбираем в диалоговом окне пункт Выбор целевого сервера и жмем Далее:

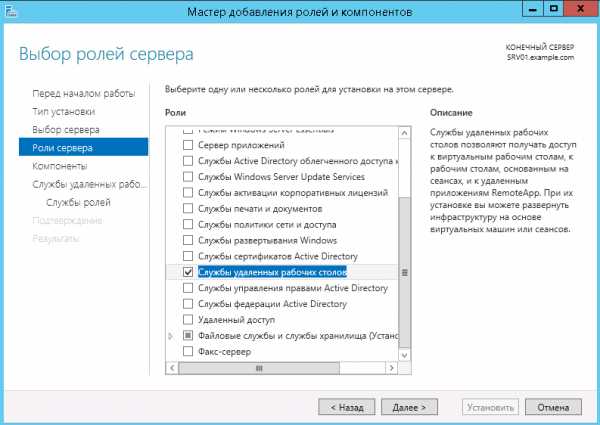

Переходим к выбору конкретной роли для сервера, которую хотим установить. В данном случае – Службы удаленных рабочих столов:

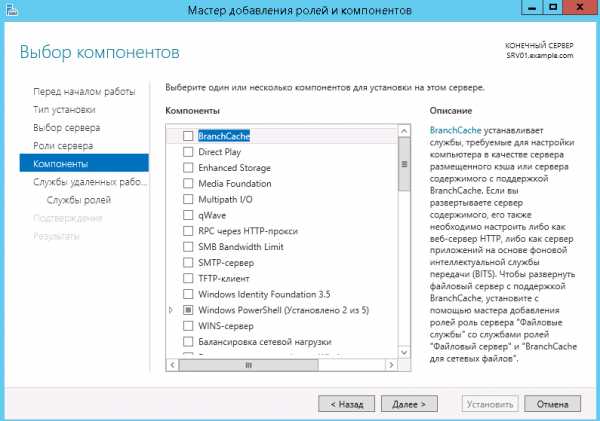

Переходим к следующему окну Компоненты. Оставляем всё как есть, без изменений, и переходим далее:

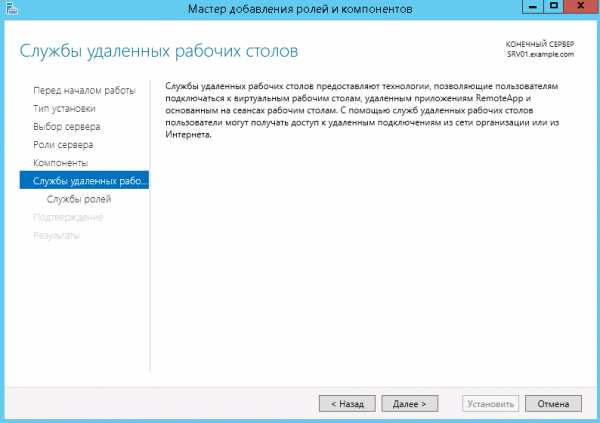

Ознакомимся с описанием службы удаленных рабочих столов и нажимаем Далее:

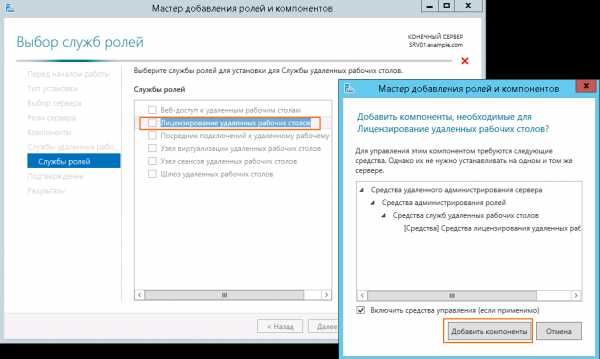

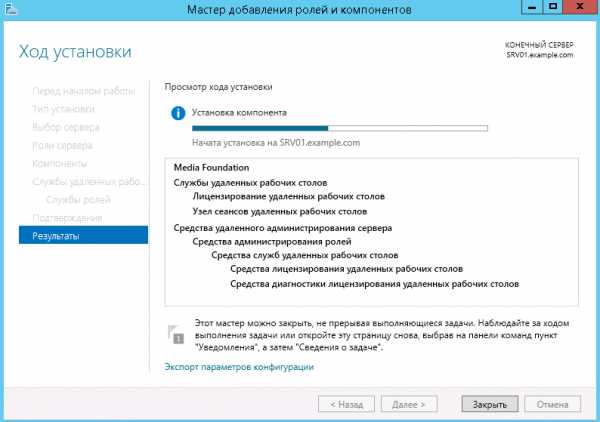

Теперь необходимо выбрать устанавливаемые службы ролей. Нам необходима роль Лицензирование удаленных рабочих столов. Отмечаем соответствующий пункт, в открывшемся дочернем окне подтверждаем добавление компонентов этой роли, переходим к этапу установки и ждем ее успешного завершения.После установки потребуется перезагрузка сервера:

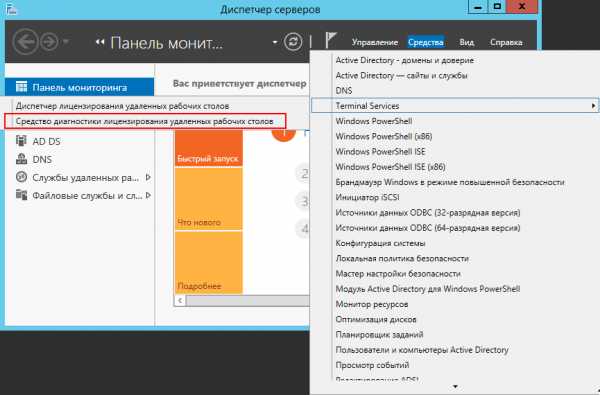

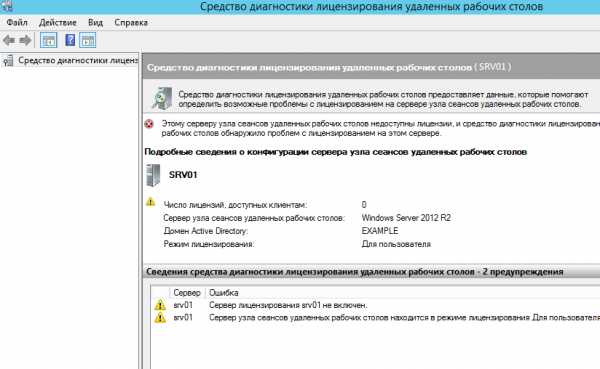

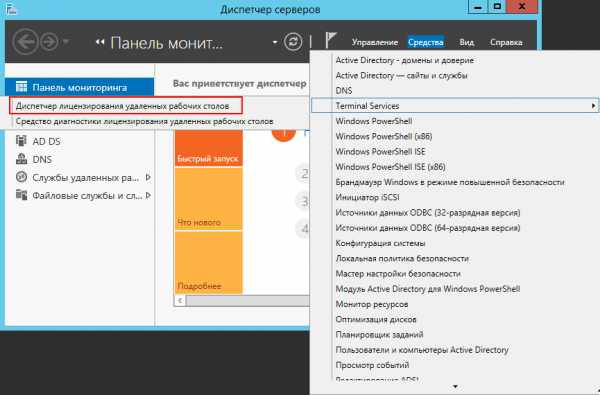

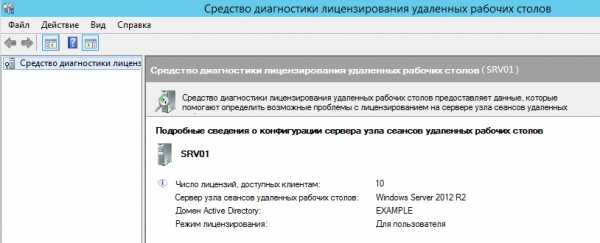

После этого необходимо выполнить лицензирование сервера терминалов.Запустим Средство диагностики лицензирования удаленных рабочих столов. Данный пункт доступен из Диспетчера серверов:

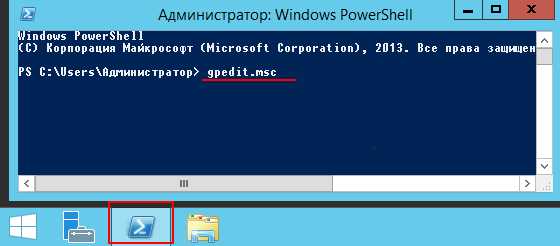

Как можно заметить, открыв Средство диагностики лицензирования удаленных рабочих столов, количество доступных лицензий пока равно нулю. Прежде всего, для установки лицензий понадобится задать режим лицензирования для терминального сервера.В Windows Server 2012 это выполняется через панель управления групповыми политиками. Откроем командную строку и пропишем команду gpedit.msc:

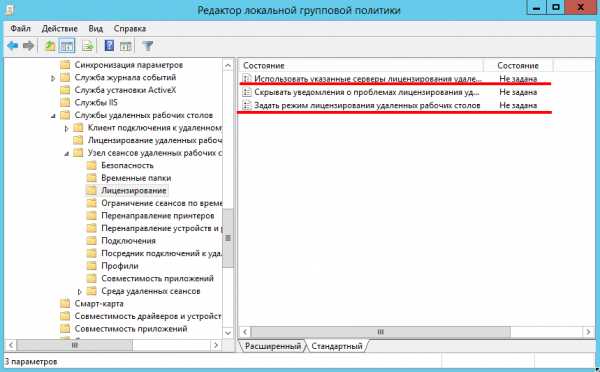

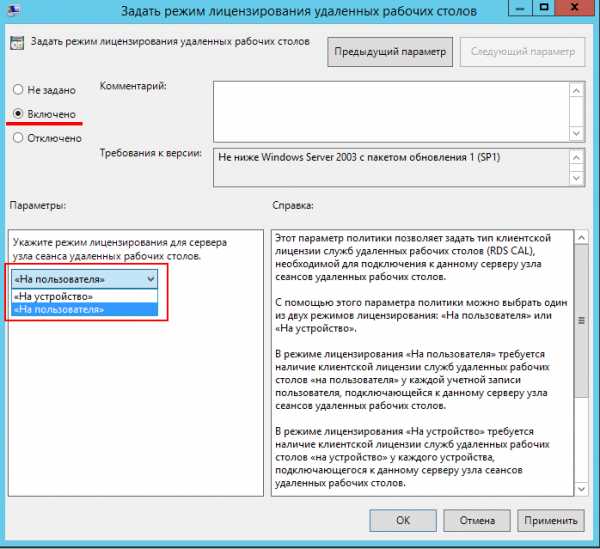

По этой команде откроется редактор групповых политик. Переходим по пути:Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Узел сеансов удаленных рабочих столов → ЛицензированиеТут нас интересуют два параметра: Использовать указанные серверы лицензирования удаленных рабочих столов и Задать режим лицензирования удаленных рабочих столов:

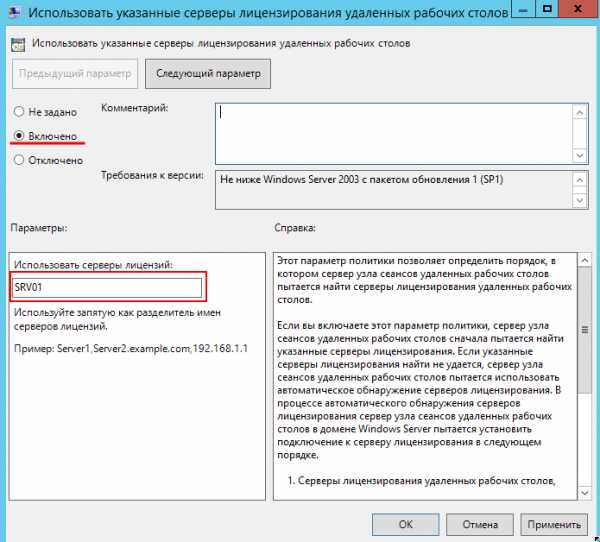

Откроем для редактирования первый параметр и укажем сервер лицензирования. Поскольку он располагается на нашем сервере, то указываем имя нашего сервера (SRV01) или наш IP-адрес и меняем состояние политики на Включено:

Меняем второй параметр групповой политики. Нам необходимо выбрать, каким образом будет происходить процедура лицензирования. Есть два варианта: На устройство, либо На пользователя.При 5 лицензиях и режиме На устройство можно создать неограниченное число пользователей на сервере, которые смогут подключаться через удаленный рабочий стол только с 5 компьютеров, на которых установлены эти лицензии. Если выбрать режим На пользователя, то зайти на сервер смогут только 5 выбранных пользователей, независимо от того, с какого устройства они выполняют подключение. В нашем примере мы выбираем вариант лицензирования На пользователя.

Вернемся в оснастку Средство диагностики лицензирования удаленных рабочих столов и видим ошибку, говорящую о том, что сервер лицензирования указан, но не включен:

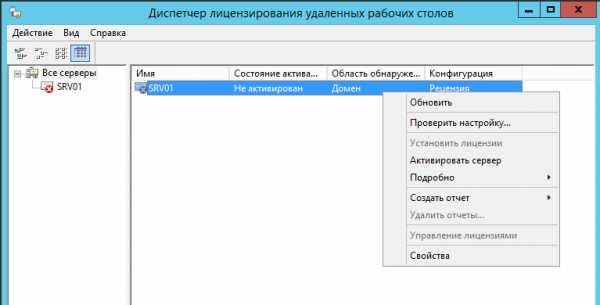

Исправим эту ошибку, активировав сервер лицензирования. Перейдем в Диспетчер лицензирования удаленных рабочих столов:

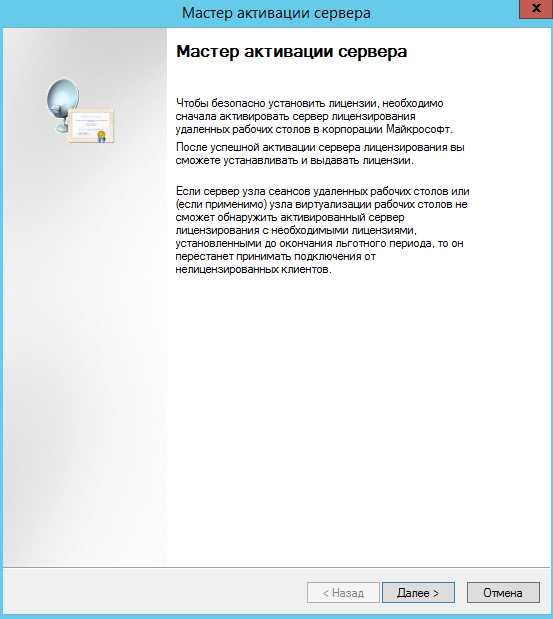

Видим, что статус нашего сервера лицензирования – Не активирован. Чтобы активировать его, жмем правой кнопкой мыши, и в появившемся контекстном меню выбираем пункт Активировать сервер. После чего откроется мастер активации сервера:

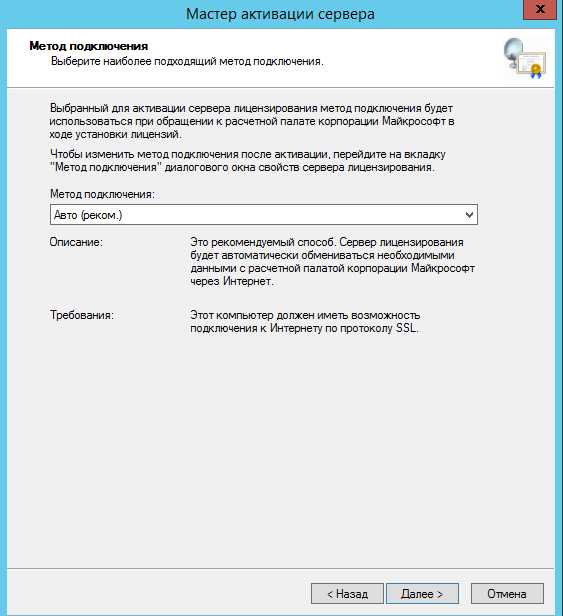

Жмем Далее и переходим к следующему пункту выбора метода подключения, оставляем пункт Авто:

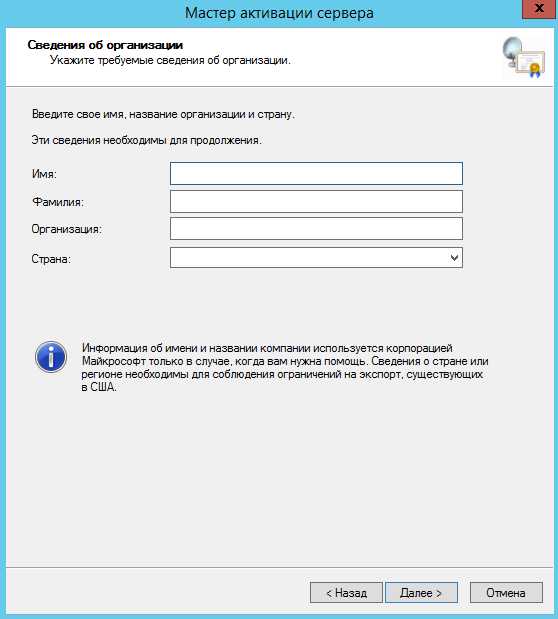

Далее потребуется ввести сведения для организации, где все поля обязательны для заполнения.А также дополнительные сведения об организации, которые являются необязательными:

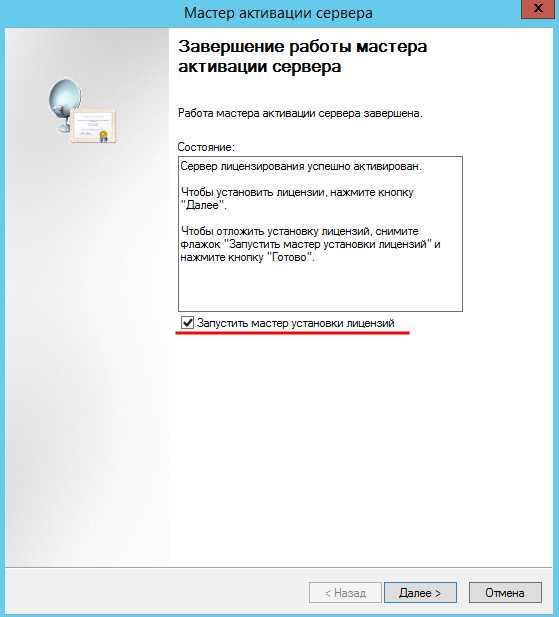

Затем появится сообщение о активации сервера лицензирования. Осталось выполнить установку лицензий на сервер. Оставим включенным пункт Запустить мастер установки лицензий в финальном окне активации сервера лицензирования:

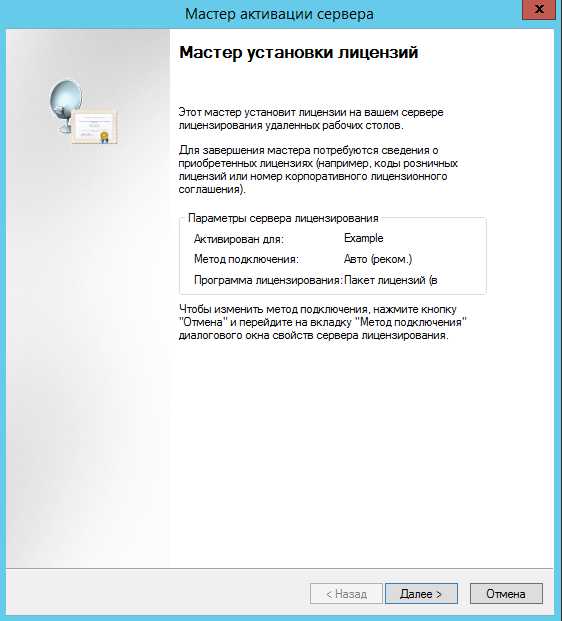

Запустится мастер установки лицензий:

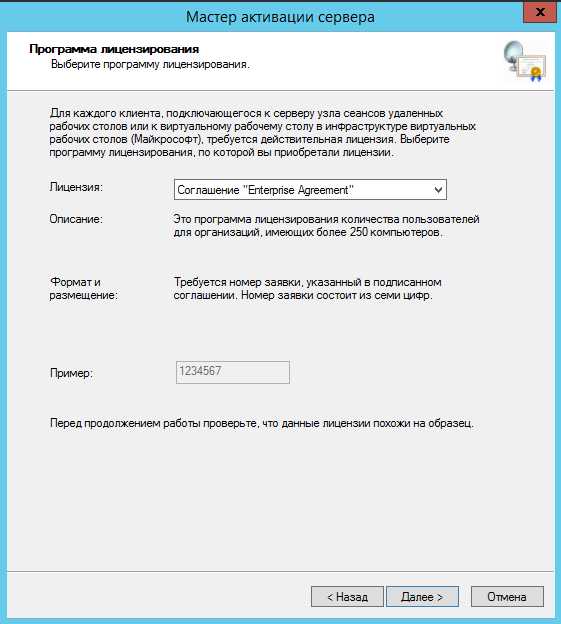

Нам необходимо в следующем окне выбрать программу, на основе которой получены наши лицензии. В примере рассматривается тип Соглашение «Enterprise Agreement»:

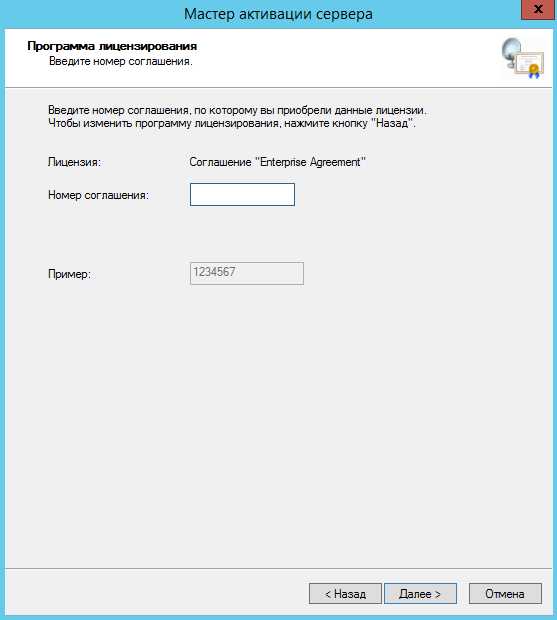

Переходим к следующему окну и вводим номер нашего соглашения:

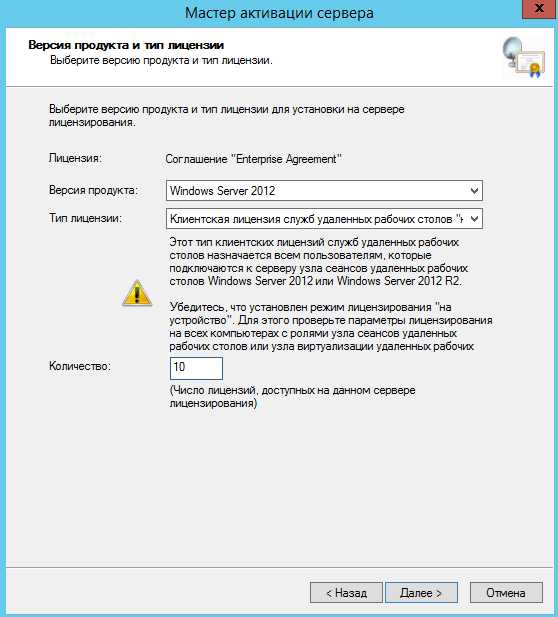

Указываем версию продукта, тип лицензии и количество лицензий в соответствии с нашей программой лицензирования:

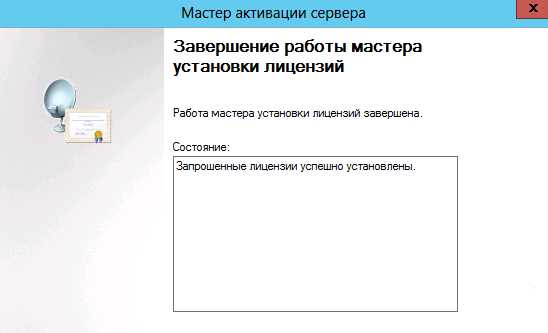

Дождемся, пока мастер установки активирует лицензии:

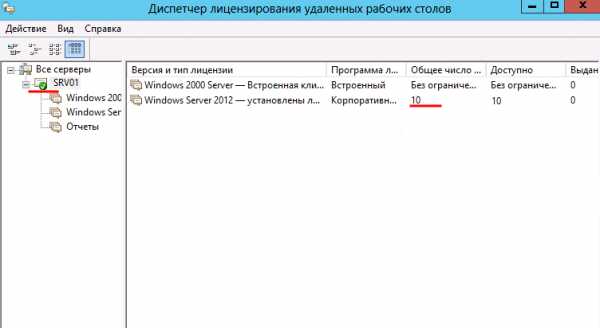

Убедимся, что сервер лицензирования работает, и проверим число установленных лицензий в диспетчере лицензирования:

В меню Средства диагностики лицензирования удаленных рабочих столов видим, что ошибок нет и число установленных лицензий равно тому, которое мы вводили на предыдущих шагах:

После этого можно выполнять многопользовательское подключение клиентов, например, через встроенный в Windows клиент Подключение к удаленному рабочему столу. Также необходимо заметить, что пользователь, которому нужен доступ к подключению через удаленный рабочий стол, должен состоять в группе Пользователи удаленного рабочего стола.

Подбор конфигурации выделенного сервера тут: https://www.sim-networks.com/dedicated

www.sim-networks.com

Что нового в Active Directory в Windows Server 2016

Последнее время, очень много говорится о нововведениях Windows Server 2016 связанных с виртуализацией, хранилищами данных и службами удалённого рабочего стола. Однако это не единственные компоненты серверной ОС Microsoft, получившие масштабные обновления. Наиболее незаслуженно, на мой взгляд, обойдена вниманием служба Active Directory. Поэтому ниже вашему вниманию будет представлен перевод статьи Джозефа Муди (Joseph Moody) посвящённой именно этой службе.

С выходом Windows Server 2016, служба Active Directory получила три важных новых функции. В этой статье мы обсудим Access Management, Azure AD Join и Microsoft Passport.

Лейтмотив большей части нововведений в Windows Server 2016 — безопасность. Вы можете увидеть это во всех ролях и службах. Shielded VM в Hyper-V, code integrity в сервере приложений и Privileged Access Management в Active Directory Domain Services.

Однако, не все новое в Active Directory связано с безопасностью. Особенно выделяются две новых функции. Вы еще много услышите про первую из них — Azure Active Directory Join в ближайшие месяцы (особенно если вы поддерживаете небольшие/средние организации). Вторая важная функция, которую мы упомянем — Microsoft Passport. Хотя ещё рано утверждать это, Microsoft Passport, потенциально, может избавить пользователей от их головной боли (и IT специалистов от их проблем) связанной с паролями. Достаточно введений. Перейдём к делу!

Privileged Access Management

Privileged Access Management (PAM) это Active Directory эквивалент для Privileged Access Workstation (PAW). В то время как PAW используется для рабочих станций и серверов, PAM предназначен для управления лесом, группами безопасности и членством в группах.

В качестве ядра, PAM использует Microsoft Identity Manager (MIM) и требует, чтобы функциональный уровень вашего леса был не ниже Windows Server 2012 R2. Microsoft полагает, что если организации потребовался PAM, то её Active Directory лес уже скомпрометирован. Поэтому при настройке PAM создаётся новый AD лес. Он изолирован для работы с привилегированными учётными записями и, так как MIM его только что создал, чист от любых сторонних действий.

Настройка AD DS с заметками о Azure Active Directory

С помощью этого защищённого леса, MIM может управлять запросами на права доступа. Подобно другим приложениям для управления разрешениями, таким как, например, AGPM, MIM реализует процесс управления административными правами доступа на основе одобрения запросов. Когда пользователь получает дополнительные административные права, он или она становится членом теневых групп безопасности в новом доверенном лесу.

С помощью использования ссылок с истекающим сроком действия, членство в значимых группах ограничивается по времени. Если пользователю одобряется запрос на получение дополнительных прав доступа на один час, то час спустя эти права автоматически у него снимаются.

Все это происходит совершенно незаметно для пользователя. За счёт использования доверительных отношений между лесами и дополнительных безопасных учётных записей в новом лесу, пользователи могут получать повышенные права доступа без необходимости перелогиниваться. Key Distribution Center (KDC) учитывает эти множественные временные группы и пользователь, входящий в несколько теневых групп, получает Kerberos ticket на срок, соответствующий минимальному ограничению по времени.

Что такое Azure Active Directory Join?

Azure AD Join выполняет для AD Domain Services ту же роль, что и Intune для SCCM — Azure AD Join, в основном, предназначен для небольших организаций, у которых ещё нет инфраструктуры Active Directory. Microsoft называет эти организации cloud-first/cloud-only.

Основная цель Azure AD Join — предоставить преимущества локальной Active Directory среды без сопутствующей сложности владения и управления. Устройства поставляемые с Windows 10 могут быть включены в Azure AD и это позволяет компаниям без полноценного IT отдела управлять своими корпоративными ресурсами.

Портал администрирования Microsoft Azure

Наибольшую выгоду от Azure AD Join смогут получить компании, которые уже используют Office 365. Со своего устройства, с установленной Windows 10, пользователь может логинится, проверять почту, синхронизировать настройки Windows и т.д. с одной и той же учётной записью. При необходимости, персонал IT поддержки может настраивать MDM политики и Windows Store для своей компании. И всё это без локально развернутого AD домена.

Одним из важных потенциальных рынков для Azure AD Join является сфера образования. Сегодня доминирующим продуктом на этом рынке является Google’s Chromebook. Несмотря на то, что мобильное устройство включённое в AD домен предоставляет больше возможностей кастомизации чем Chromebook, цена и производительность Windows устройств играли против них. Теперь же очень дешевое устройство, включенное в Azure AD c доступом к настраиваемому магазину приложений и Office 365 может существенно усилить позиции Microsoft и позволить ей догнать конкурентов.

Microsoft Passport может помочь решить проблемы с паролями

Обновление паролей одна из основных проблем безопасности, которая возникает при работе с пользователями. Я думаю, что каждый администратор знает тех, кто используют один и тот же пароль для множества сервисов. Когда они используют ещё и одно и тем же имя пользователя, например свой email адрес, эксплуатирование этой уязвимости становится совсем простым. Как только злоумышленник получил данные одной учётной записи, он получил их все.

Microsoft Passport должен все изменить. С помощью двухфакторной аутентификации, Passport может предложить повышенную безопасность, по сравнению с обычными паролями, без сложностей таких традиционных решений, как смарт карты. Он спроектирован для использования совместно с Windows Hello (встроенная биометрическая система авторизации в Windows 10 Pro/Enterprise).

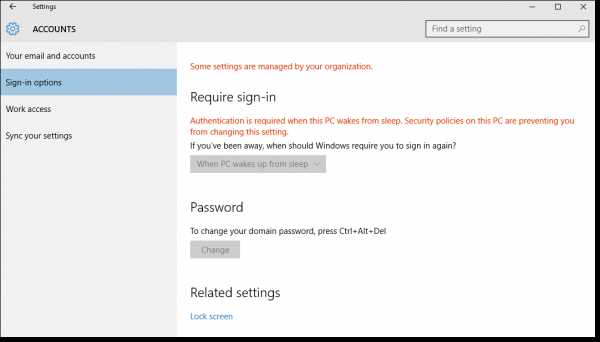

Настройки авторизации

Двухфакторная аутентификация Microsoft Passport состоит из учётной записи пользователя и специальных учётных данных для используемого устройства (которое ассоциировано с пользователем). Каждый пользователь устройства имеет специальный аутентификатор (называемый hello) или PIN. Это позволяет удостовериться, что человек, вводящий учётные данные, это и есть их владелец.

Эта технология может работать как в традиционной локальной Active Directory среде, так и в Azure AD. В некоторых вариантах установки, вам потребуется домен контроллер с установленным Windows Server 2016. При использовании Microsoft Passport, IT администратор может больше не беспокоиться о смене паролей пользователей, так как всё равно нужен второй метод аутентификации. Можно будет смягчить жёсткие политики паролей (требующие длинных паролей или устанавливающих короткий срок действия), так как Microsoft Passport теперь обеспечит дополнительную защиту. Более простой процесс аутентификации может значительно повысить удовлетворённость пользователей корпоративным IT.

Каждое из этих нововведений Active Directory ориентировано на постоянно растущую аудиторию Windows Server. PAM позволяет защитить учётные записи пользователей. Azure AD Join дает возможность воспользоваться преимуществами AD небольшим компаниям, у которых нет денег или инфраструктуры для полноценного локального решения. Наконец, Microsoft Passport должен изменить то, как происходит аутентификация. За счёт работы с альянсом FIDO, Microsoft Passport может быть использован на множестве различных устройств и платформ (и, возможно, получит более широкое распространение).

Автор: Aivendil

Источник

www.pvsm.ru

Блог одной виртуальной сети Windows Server 2012. Установка и настройка Active Directory

В этой статье я хотел бы рассказать об установке и настройке роли ActiveDirectory на компьютере под управлением Windows Server 2012. После установки роли Active Directory на нём настраивается контроллер домена, после чего с помощью этого сервера можно будет централизованно управлять сетевой инфраструктурой. С помощью групповых политик домена, вы сможете управлять пользователями вашей сети (открывать или блокировать им доступ к определённым ресурсам сети, хранить данные о каждом пользователе, такие как Ф.И.О, адреса, телефоны, почту и многое другое). Так же вы сможете развёртывать приложения на всех или только на группе компьютеров входящих в ваш домен. Подготовка Для начала давайте подготовим Windows Server 2012 к установке роли Active Directory (далее AD). Нам необходимо сделать две вещи:- Задать осмысленное имя компьютеру.

- Задать статический IP адрес и маску подсети сетевому адаптеру конечно если ваш сетевой адаптер не получает настройки по DHCP.

Установка роли После того как компьютер будет подготовлен приступаем к установке роли AD на компьютер. Для этого откроем “Диспетчер сервера” (Пуск -> Диспетчер сервера). Выберем “Добавить роли и компоненты” тем самым запустив “Мастер добавления ролей и компонентов”, в этот статье я кратко опишу добавление роли AD на сервер, т.к. роли добавляются одинаково, подробную установку вы можете прочитать в моих прошлых статьях про установку роли NAT и DHCP. 1. На первом этапе мастер напоминает, что необходимо сделать перед началом добавления роли на сервер, нажимаем ”Далее”. 2. На втором шаге выбираем “Установка ролей и компонентов” и нажимаем “Далее”. 3. Выбираем сервер, на который мы установим роль AD и снова нажимаем ” Далее ”. 4. На этом шаге нам нужно выбрать роль, которую мы хотим добавить на компьютер, отмечаем галочкой “Доменные службы Active Directory”, после чего нам предлагают добавить «службы ролей или компоненты» необходимые для установки роли AD, нажимаем кнопку “Добавить компоненты” после чего жмём “Далее”. 5. На следующем шаге нам предлагают выбрать компоненты, просто жмём “Далее” 6. Попадаем на описание роли “Доменных служб Active Directory”. Читаем описание роли и пункт “на что обратить внимание” после чего нажимаем “Далее” 7. На этом шаге нам показывают, что будет добавлено на сервер, проверяем, если всё верно нажимаем “Установить”. 8. После того как установка будет завершена нажимает “Закрыть” Настройка доменных служб Active Directory После того как роль была добавлена на сервер, необходимо настроить доменную службу, для этого запустим “Мастер настройки доменных служб Active Directory” (нажмите на иконку “уведомления” в “диспетчере сервера” после чего нажмите “Повысить роль этого сервера до уровня контроллера домена”) 1. Выберете пункт “Добавить новый лес”, после этого впишите имя домена в поле “Имя корневого домена” и нажмите “Далее”

Установка роли После того как компьютер будет подготовлен приступаем к установке роли AD на компьютер. Для этого откроем “Диспетчер сервера” (Пуск -> Диспетчер сервера). Выберем “Добавить роли и компоненты” тем самым запустив “Мастер добавления ролей и компонентов”, в этот статье я кратко опишу добавление роли AD на сервер, т.к. роли добавляются одинаково, подробную установку вы можете прочитать в моих прошлых статьях про установку роли NAT и DHCP. 1. На первом этапе мастер напоминает, что необходимо сделать перед началом добавления роли на сервер, нажимаем ”Далее”. 2. На втором шаге выбираем “Установка ролей и компонентов” и нажимаем “Далее”. 3. Выбираем сервер, на который мы установим роль AD и снова нажимаем ” Далее ”. 4. На этом шаге нам нужно выбрать роль, которую мы хотим добавить на компьютер, отмечаем галочкой “Доменные службы Active Directory”, после чего нам предлагают добавить «службы ролей или компоненты» необходимые для установки роли AD, нажимаем кнопку “Добавить компоненты” после чего жмём “Далее”. 5. На следующем шаге нам предлагают выбрать компоненты, просто жмём “Далее” 6. Попадаем на описание роли “Доменных служб Active Directory”. Читаем описание роли и пункт “на что обратить внимание” после чего нажимаем “Далее” 7. На этом шаге нам показывают, что будет добавлено на сервер, проверяем, если всё верно нажимаем “Установить”. 8. После того как установка будет завершена нажимает “Закрыть” Настройка доменных служб Active Directory После того как роль была добавлена на сервер, необходимо настроить доменную службу, для этого запустим “Мастер настройки доменных служб Active Directory” (нажмите на иконку “уведомления” в “диспетчере сервера” после чего нажмите “Повысить роль этого сервера до уровня контроллера домена”) 1. Выберете пункт “Добавить новый лес”, после этого впишите имя домена в поле “Имя корневого домена” и нажмите “Далее”  2. На этом шаге мы можем изменить совместимость режима работы леса и корневого домена. В моём примере я оставляю эти настройки по умолчанию (в режиме работы “Windows Server 2012 RC”). Так же мы может отключить возможность DNS-сервера, я оставил эту настройку включенной. В низу нам необходимо задать пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога), задаём пароль и нажимаем “Далее”

2. На этом шаге мы можем изменить совместимость режима работы леса и корневого домена. В моём примере я оставляю эти настройки по умолчанию (в режиме работы “Windows Server 2012 RC”). Так же мы может отключить возможность DNS-сервера, я оставил эту настройку включенной. В низу нам необходимо задать пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога), задаём пароль и нажимаем “Далее”  3. На этом шаге мастер предупреждает нас о том, что делегирование для этого DNS-сервера создано не было, нажимаем “Далее”.

3. На этом шаге мастер предупреждает нас о том, что делегирование для этого DNS-сервера создано не было, нажимаем “Далее”.  4. Здесь мы можем изменить NetBIOS имя, которое было присвоено нашему домену, изменяем, если требуется и нажимаем “Далее”.

4. Здесь мы можем изменить NetBIOS имя, которое было присвоено нашему домену, изменяем, если требуется и нажимаем “Далее”.  5. Теперь мы можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services – доменная служба Active Directory), файлам журнала, а так же папке SYSVOL. Если требуется, измените, пути расположения каталогов и нажимайте «Далее».

5. Теперь мы можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services – доменная служба Active Directory), файлам журнала, а так же папке SYSVOL. Если требуется, измените, пути расположения каталогов и нажимайте «Далее».  6. В этом шаге, можно проверить какие параметры мы выбрали, так же мы можем посмотреть “Сценарий Windows PowerShell для развертывания AD DS ”. Нажимаем “Далее”.

6. В этом шаге, можно проверить какие параметры мы выбрали, так же мы можем посмотреть “Сценарий Windows PowerShell для развертывания AD DS ”. Нажимаем “Далее”. 7. Мастер проверит, соблюдены ли предварительные требования, после чего покажет нам отчёт. Одно из обязательных требований, это установленный пароль на профиль локального администратора. В самом низу мы может прочитать предупреждение мастера о том что после того как будет нажата кнопка “Установить” уровень сервера будет повышен до контроллера домена, после чего произойдёт автоматическая перезагрузка. Нажимаем “Установить”.

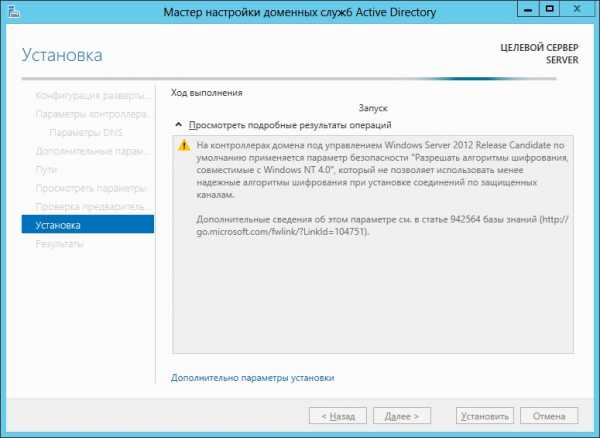

7. Мастер проверит, соблюдены ли предварительные требования, после чего покажет нам отчёт. Одно из обязательных требований, это установленный пароль на профиль локального администратора. В самом низу мы может прочитать предупреждение мастера о том что после того как будет нажата кнопка “Установить” уровень сервера будет повышен до контроллера домена, после чего произойдёт автоматическая перезагрузка. Нажимаем “Установить”.  8. После того как установка будет закончена, компьютер перезагрузится, вы совершите первый ввод компьютера в ваш домен. Для этого введите логин и пароль администратора домена и нажмите “Войти”.

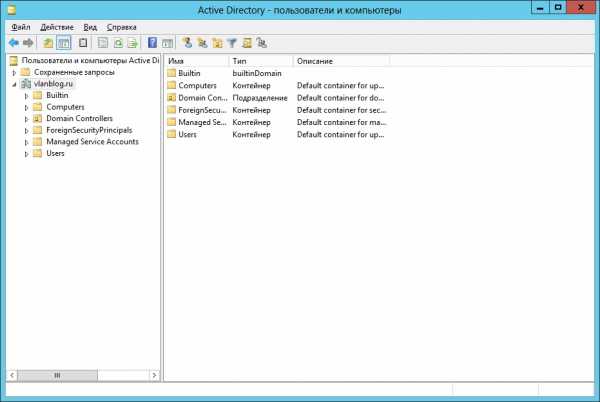

8. После того как установка будет закончена, компьютер перезагрузится, вы совершите первый ввод компьютера в ваш домен. Для этого введите логин и пароль администратора домена и нажмите “Войти”.  Добавление нового пользователя Теперь нам нужно добавить новых пользователей в наш домен, ниже я покажу, как создать новое подразделение и добавить в него пользователя, после чего можно присоединить компьютер к домену и войти в домен под новым пользователем. 1. Для начала работы запустите оснастку “Пользователи и компьютеры Active Directory” (Пуск -> Панель управления -> Администрирование -> Пользователи и компьютеры Active Directory)

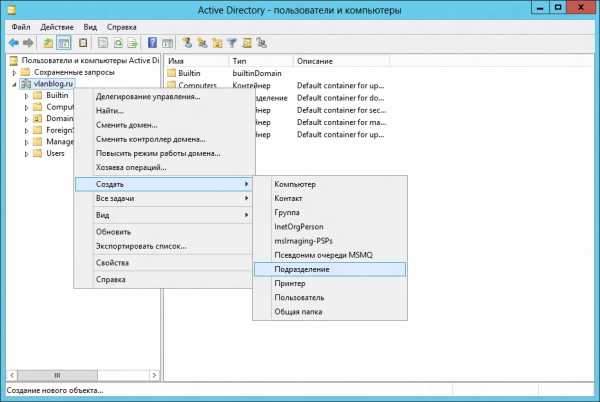

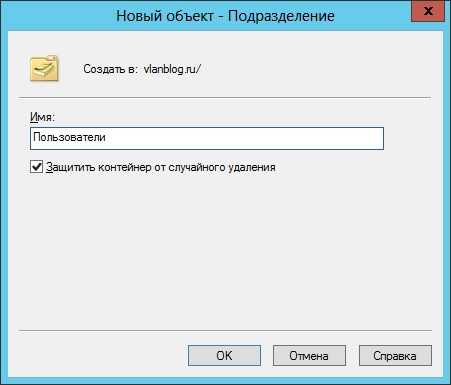

Добавление нового пользователя Теперь нам нужно добавить новых пользователей в наш домен, ниже я покажу, как создать новое подразделение и добавить в него пользователя, после чего можно присоединить компьютер к домену и войти в домен под новым пользователем. 1. Для начала работы запустите оснастку “Пользователи и компьютеры Active Directory” (Пуск -> Панель управления -> Администрирование -> Пользователи и компьютеры Active Directory)  2. Выделите название домена и вызовите контекстное меню, в котором выбираете (Создать -> Подразделение). После чего вводим имя для подразделения, а так же можем снять защиту контейнера от случайного удаления, эту опцию я оставил включённой. Нажимаем “OK”. Подразделения служат для того что бы удобно управлять группами компьютеров пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компании, в которой они работают (Бухгалтерия, отдел кадров, менеджеры и т.д.)

2. Выделите название домена и вызовите контекстное меню, в котором выбираете (Создать -> Подразделение). После чего вводим имя для подразделения, а так же можем снять защиту контейнера от случайного удаления, эту опцию я оставил включённой. Нажимаем “OK”. Подразделения служат для того что бы удобно управлять группами компьютеров пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компании, в которой они работают (Бухгалтерия, отдел кадров, менеджеры и т.д.)

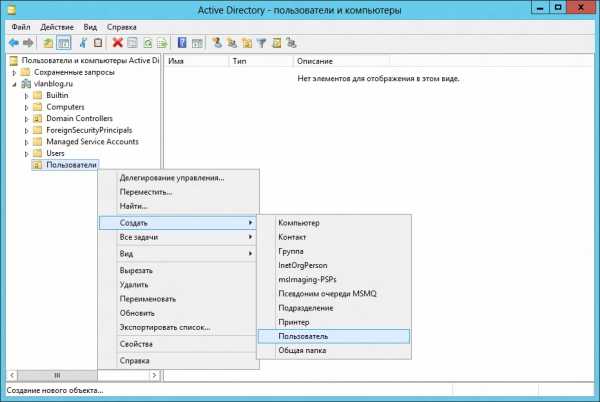

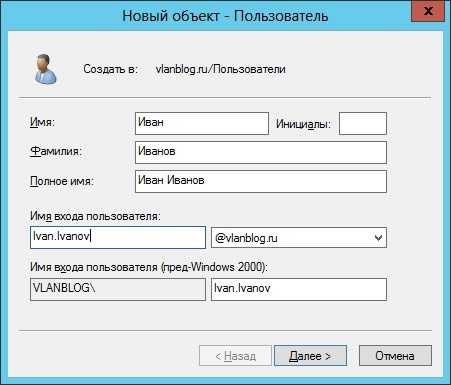

3. Теперь создадим нового пользователя в контейнере. Выделяем контейнер “Пользователи”, вызываем контекстное меню и выбираем в нём (Создать -> Пользователь). Заполняем поля имя и фамилия, в полях имя входа пользователя указываем логин пользователя, под которым он будет заходить в домен. Логин может содержать точки, например: Ivan.Ivanov

3. Теперь создадим нового пользователя в контейнере. Выделяем контейнер “Пользователи”, вызываем контекстное меню и выбираем в нём (Создать -> Пользователь). Заполняем поля имя и фамилия, в полях имя входа пользователя указываем логин пользователя, под которым он будет заходить в домен. Логин может содержать точки, например: Ivan.Ivanov

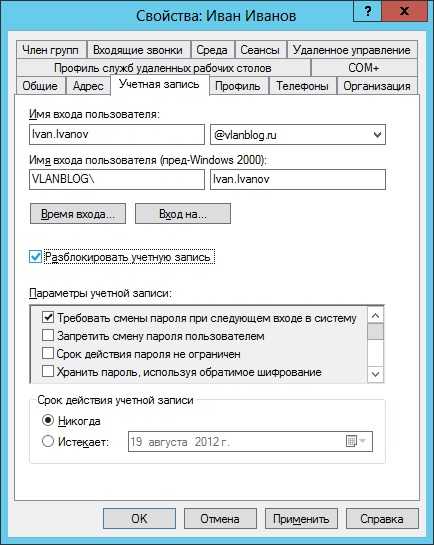

Нажмите кнопку “Далее”, задайте пароль для пользователя (пароль должен соответствовать политике безопасности Windows), так же доступны четыре опции для изменения

Нажмите кнопку “Далее”, задайте пароль для пользователя (пароль должен соответствовать политике безопасности Windows), так же доступны четыре опции для изменения - Требовать смены пароля пользователя при следующем входе в систему – при входе пользователя в ваш домен ему будет предложено сменить пароль.

- Запретить смену пароля пользователем – отключает возможность смены пароля пользователем

- Срок действия пароля не ограничен – пароль можно не менять сколь угодно долго

- Отключить учётную запись – делает учётную запись пользователя не активной

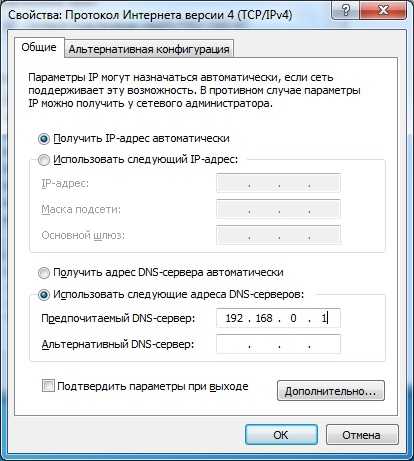

Ввод компьютера в домен После проделанных манипуляций мы создали новое подразделение “Пользователи” и добавили в него нового пользователя “Иван Иванов” с логином “Ivan.Ivanov”.Давайте теперь введём компьютер в наш домен и попробуем залогиниться под новым пользователем. Для этого на компьютере пользователя делаем следующие: 1. Укажем на клиентском компьютере DNS-адрес. Для этого открывает “Свойства сетевого подключения” (Пуск –> Панель управления –> Центр управления сетями и общим доступом -> Изменить параметры адаптера), вызываем контекстное меню подключения и нажимаем «Свойства». После чего выделяем “Протокол Интернета версии 4 (TCP/IPv4)”, нажимаем “Свойства”, выбираем “Использовать следующие адреса DNS-серверов” и в поле “Предпочитаемый DNS -сервер” указываем адрес вашего DNS-сервера.

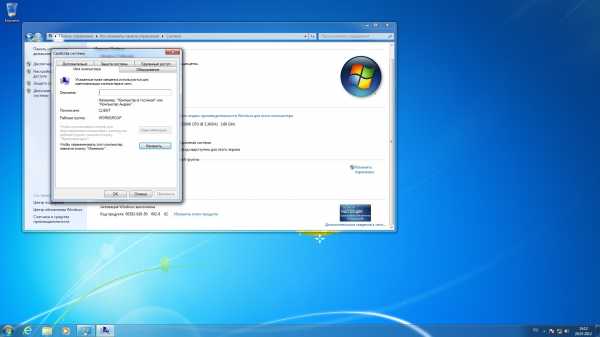

Ввод компьютера в домен После проделанных манипуляций мы создали новое подразделение “Пользователи” и добавили в него нового пользователя “Иван Иванов” с логином “Ivan.Ivanov”.Давайте теперь введём компьютер в наш домен и попробуем залогиниться под новым пользователем. Для этого на компьютере пользователя делаем следующие: 1. Укажем на клиентском компьютере DNS-адрес. Для этого открывает “Свойства сетевого подключения” (Пуск –> Панель управления –> Центр управления сетями и общим доступом -> Изменить параметры адаптера), вызываем контекстное меню подключения и нажимаем «Свойства». После чего выделяем “Протокол Интернета версии 4 (TCP/IPv4)”, нажимаем “Свойства”, выбираем “Использовать следующие адреса DNS-серверов” и в поле “Предпочитаемый DNS -сервер” указываем адрес вашего DNS-сервера.  2. Открываем “Свойства системы” (Пуск -> Панель управления -> Система -> Изменить параметры), нажимаем кнопку “Изменить»

2. Открываем “Свойства системы” (Пуск -> Панель управления -> Система -> Изменить параметры), нажимаем кнопку “Изменить»  3. Выберете “Компьютер является членом домена” и введите имя домена. Нажмите “OK”, после чего введите имя пользователя и пароль созданного вами пользователя, нажмите “OK” после чего выскочит приветствие “Добро пожаловать в домен”. Подтверждаем “OK” и видим предупреждение, что компьютер необходимо перезагрузить, жмём “OK” потом “Закрыть” затем “Перезагрузить сейчас”. 4. После того как клиентская машина будет перезагружена, вводим в поле «Пользователь» имя домена/Ivan.Ivanov в поле пароль указываем пароль от учётной записи пользователя. Нажимаем “Войти”.

3. Выберете “Компьютер является членом домена” и введите имя домена. Нажмите “OK”, после чего введите имя пользователя и пароль созданного вами пользователя, нажмите “OK” после чего выскочит приветствие “Добро пожаловать в домен”. Подтверждаем “OK” и видим предупреждение, что компьютер необходимо перезагрузить, жмём “OK” потом “Закрыть” затем “Перезагрузить сейчас”. 4. После того как клиентская машина будет перезагружена, вводим в поле «Пользователь» имя домена/Ivan.Ivanov в поле пароль указываем пароль от учётной записи пользователя. Нажимаем “Войти”.  Заключение В этой статье была описана установка роли доменных служб Active Directory, развёртка домена, создание подразделения и добавление нового пользователя. А так же ввод компьютера в домен.

Заключение В этой статье была описана установка роли доменных служб Active Directory, развёртка домена, создание подразделения и добавление нового пользователя. А так же ввод компьютера в домен.vlanblog.ru