Обновить visual studio 2018 до 2018: Требования к системе Visual Studio 2019

Содержание

Как получить обновление Windows 10 October 2018 Update

Джон Кейбл, директор по программному менеджменту, подразделение Windows Servicing and Delivery

2 октября Юсуф Мехди объявил о выходе Windows 10 October 2018 Update, новейшего обновления Windows 10. Я рад поделиться нашими планами по развертыванию октябрьского обновления, рассказать о том, как вы можете получить его уже сегодня, и сообщить о некоторых улучшениях в процессе обновления.

Как получить Windows 10 October 2018 Update

Как и в случае с предыдущими обновлениями Windows 10, наша цель — поэтапное и контролируемое развертывание, обеспечивающее оптимальное обновление всех устройств до October 2018 Update. В ближайшие недели мы начинаем глобальное развертывание через Центр обновления Windows (Windows Update). Как и раньше, мы будем использовать для обновления ваших устройств обратную связь в реальном времени и телеметрию, чтобы выбрать момент, когда устройство готово обновиться. Вам не нужно ничего делать, чтобы получить обновление; оно автоматически загрузится через Центр обновления Windows.

Вам не нужно ничего делать, чтобы получить обновление; оно автоматически загрузится через Центр обновления Windows.

Как только обновление загрузится на ваше устройство и будет готово к установке, мы уведомим вас. Вы сами сможете выбрать удобное для вас время, чтобы завершить установку и выполнить перезагрузку. Мы постоянно работаем над улучшением процесса обновления в каждой новой версии Windows 10.

Во время развертывания предыдущего обновления Windows 10 April 2018 Update мы использовали машинное обучение, чтобы определять устройства, готовые к обновлению, проверяя ключевые атрибуты, такие как данные о совместимости. Благодаря машинному обучению нам удалось провести развертывание безопасно и быстро, и в результате апрельское обновление стало самой распространенной версией Windows 10. Кроме того, после целевого развертывания с использованием искусственного интеллекта и машинного обучения мы получили самое низкое число обращений в службу поддержки среди всех выпусков Windows 10.

В октябрьском обновлении мы будем шире использовать машинное обучение для интеллектуального выбора устройств, готовых к обновлению, на основе анализа собранных данных и обратной связи. По мере расширения масштабов поэтапного развертывания мы продолжим повышать производительность нашей модели машинного обучения, используя больше информации от устройств, в том числе улучшенную телеметрию и оценку ключевых компонентов, таких как антивирусное ПО. Как и при развертывании апрельского обновления, мы будем активно отслеживать всю имеющуюся обратную связь и обновлять данные, выпуская соответствующие обновления продуктов для решения обнаруженных проблем, а также будем корректировать скорость развертывания по мере необходимости, чтобы гарантировать наиболее удобное обновление всех устройств.

Хотите установить Windows 10 October 2018 Update сегодня? Начните с ручной проверки обновлений

Мы рекомендуем подождать, пока обновление будет предложено вашему устройству, но если вы опытный пользователь активно обслуживаемой версии Windows 10 и хотите установить обновление October 2018 Update уже сейчас, вы можете сделать это с помощью ручной проверки обновлений. В поле поиска на панели задач введите «проверить наличие обновлений» (check for updates). Открыв окно проверки обновлений, просто нажмите кнопку «Проверить наличие обновлений» (Check for updates), чтобы начать процесс загрузки и установки. Чтобы помочь пользователям, устанавливающим обновления вручную, мы, опираясь на данные машинного обучения, предоставляем возможность обновления только тех устройств, которые не имеют известных проблем с обновлением. Если устройство имеет проблемы совместимости, оно не получит обновление до тех пор, пока мы не решим эти проблемы, даже если вы будете выполнять проверку вручную. Вы можете также посмотреть видео, в котором рассказывается, как получить обновление October 2018 Update.

В поле поиска на панели задач введите «проверить наличие обновлений» (check for updates). Открыв окно проверки обновлений, просто нажмите кнопку «Проверить наличие обновлений» (Check for updates), чтобы начать процесс загрузки и установки. Чтобы помочь пользователям, устанавливающим обновления вручную, мы, опираясь на данные машинного обучения, предоставляем возможность обновления только тех устройств, которые не имеют известных проблем с обновлением. Если устройство имеет проблемы совместимости, оно не получит обновление до тех пор, пока мы не решим эти проблемы, даже если вы будете выполнять проверку вручную. Вы можете также посмотреть видео, в котором рассказывается, как получить обновление October 2018 Update.

Если вы используете компьютер с Windows 10 на работе, обратитесь к системному администратору, чтобы узнать планы вашей организации относительно обновления.

Улучшение процесса обновления

Мы приняли во внимание отзывы пользователей, которые сообщали: хотя они ценят, что обновления помогают обеспечивать безопасность их устройств, иногда эти обновления мешают работать. В October 2018 Update мы внесли некоторые изменения в процесс обновления, чтобы предоставить пользователям больше контроля и уменьшить возможные проблемы.

В October 2018 Update мы внесли некоторые изменения в процесс обновления, чтобы предоставить пользователям больше контроля и уменьшить возможные проблемы.

Интеллектуальное составление расписания обновлений. Для многих мобильных пользователей, работающих на ноутбуках и устройствах «2 в 1», мы улучшили способность Windows распознавать время, когда устройство не будет использоваться, чтобы выполнять обновление, не мешая работе пользователя. Возможность проводить обновление ночью, когда устройство подключено к электросети, а не питается от батареи, поможет сделать обновление незаметным, без помех для пользователя. Чтобы помех было еще меньше (если система обновляется ночью), Windows отключает звук, когда выходит из спящего режима для обновления. Если устройство не обновилось в течение нескольких ночей, мы предложим вам оставить устройство включенным, чтобы можно было обновить его ночью.

Интеллектуальное составление расписания перезагрузки. Центр обновления Windows теперь будет автоматически определять наиболее подходящий момент вне активных часов и с помощью машинного обучения оценивать уровень активности, чтобы определить, будет ли пользователь отсутствовать достаточно долго или лишь ненадолго прервал работу.

Более быстрое обновление с меньшим временем простоя. Мы улучшили процесс установки обновлений и стремимся сделать период простоя во время обновления до October 2018 Update еще меньше, сократив его до 31% по сравнению с Windows 10 April 2018 Update (по результатам, полученным участниками программы предварительной оценки Windows).

Меньший размер загружаемых файлов. В октябрьском обновлении мы представляем новую систему доставки пакетов обновлений для ежемесячного обновления качества. Эта система создает компактные пакеты обновлений для более простого и быстрого развертывания. Новый уменьшенный размер пакетов даст пользователям ощутимое преимущество при установке обновлений качества, поскольку они на 40% эффективнее.

Улучшенный контроль конфиденциальности

Мы по-прежнему сосредоточены на предоставлении пользователям средств управления, поэтому в октябрьском обновлении мы расширяем набор доступных пользователям параметров и инструментов для управления конфиденциальностью. Теперь основные параметры можно настраивать для каждой учетной записи, созданной на устройстве, а не только для первого пользователя, выполнившего первоначальную настройку устройства.

Теперь основные параметры можно настраивать для каждой учетной записи, созданной на устройстве, а не только для первого пользователя, выполнившего первоначальную настройку устройства.

Кроме того, во время настройки нового устройства теперь предлагается страница журнала действий (Activity history), на которой пользователи могут выбирать, следует ли отправлять историю действий в Microsoft, чтобы помочь в совершенствовании бесшовной работы на нескольких устройствах. Благодаря этой функции пользователи могут продолжать работать (например, над документом Word) с того места, на котором прервали работу на другом устройстве (подробнее о журнале действий).

Отметим также, что мы перенесли параметры персонализации рукописного ввода и ввода с клавиатуры в отдельный раздел, убрав их со страницы параметров конфиденциальности голосовых функций. Это позволяет более детально управлять параметрами персонализации функций ввода, не смешивая их с параметрами распознавания речи в Интернете. Подробнее о распознавании речи, рукописного ввода и ввода с клавиатуры можно узнать здесь.

Выпуски Semi-Annual Channel (Targeted)

Для наших коммерческих пользователей с выходом Windows 10 версии 1809 со 2 октября 2018 года начинается новый период обслуживания для Semi-Annual Channel (Targeted). Начиная с этого выпуска, все последующие обновления компонентов Windows 10 Enterprise и Education, выпущенные после сентября, будут иметь 30-месячный период обслуживания. Мы рекомендуем системным администраторам разворачивать октябрьское обновление в своих организациях так же, как это делаем мы — поэтапно, убеждаясь перед масштабным развертыванием в том, что используемые приложения, устройства и инфраструктура нормально работают в новой версии. Для управления развертыванием мы используем данные и рекомендуем нашим коммерческим пользователям делать то же самое с помощью Windows Analytics. Обновление уже доступно для поэтапного развертывания через Windows Server Update Services (WSUS), Windows Update for Business (WUfB) и System Center Configuration Manager (SCCM). Обзор новых и изменившихся функций можно найти здесь: What’s new for IT pros in Windows 10, version 1809.

Обзор новых и изменившихся функций можно найти здесь: What’s new for IT pros in Windows 10, version 1809.

Непрерывное совершенствование Windows 10 и процесса обновления

Мы рады представить вам новые возможности Windows 10 и надеемся, что вам понравится улучшенный процесс обновления. Пожалуйста, оставляйте отзывы, чтобы мы могли продолжать совершенствовать процесс обновления и без проблем доставлять вам новые компоненты, функции безопасности и другие улучшения.

UX/UI дизайн новой VS 2019 / Хабр

Мы рады поделиться с вами сегодня тем, что в рамках разработки Visual Studio 2019 мы обновим нашу тему, обновим значок продукта и заставку. Эти изменения в рамках UX/UI дизайна поможет быстрее приступать к работе. Мы бы очень хотели, чтобы вы высказали свое мнение об этих обновлениях. Каждый комментарий влияет на будущий продукт.

В качестве КДПВ у нас сегодня первое изменение: Значок Visual Studio 2017 (слева) и новый значок Visual Studio 2019 (справа)

Эта статья — перевод статьи из нашего Vusial Studio Blog.

Итак, первое изменение: мы решили обновить значок в VS2019. Отчасти это делается для того, чтобы пользователю было проще различать, какую версию программы он открыл и использует. Мы столкнулись с некоторыми проблемами юзабилити стиля значка на ранних этапах выпуска Visual Studio 2017, и мы сосредоточены на решении этих проблем в Visual Studio 2019.

Одна из проблем, которая возникла, заключалась в том, что плоский стиль текущей иконки сделал ее почти невидимой на фоне аналогичного цвета. Переняв Fluent Design System и применив его к глубине, освещению и материалу, мы визуально улучшили значок, чтобы он был намного более заметным на разных фонах.

Еще одна проблема, с которой мы столкнулись, — это разница между превью и окончательной версией Visual Studio. С помощью значков можно решить эту проблему, но в VS2017 появились другие сложности. Для Visual Studio 2017 значок был разработан как часть большой семьи продуктов Visual Studio. Метод, который мы использовали, состоял в том, чтобы у каждого значка была «ленточка» с правой стороны. Однако это оставило меньше места для самого логотипа.

Однако это оставило меньше места для самого логотипа.

В Visual Studio 2019 мы удалили все дополнительные части значка. Мы хотим сосредоточиться на самом узнаваемом элементе логотипа Visual Studio: а именно, на бесконечной петле.

Мы увеличили размер бесконечной петли, что дало нам больше возможностей показать разницу между значками Preview и Release. Мы использовали более смелый подход к Preview-logo. Разделив форму значка в нескольких местах, мы сохранили общую форму значка Visual Studio. Но мы показываем четкую разницу между Preview и Release.

Мы работаем над аналогичным подходом к новой иконке Visual Studio для Mac, которая дебютирует в предстоящих анонсах.

Легче запускать код

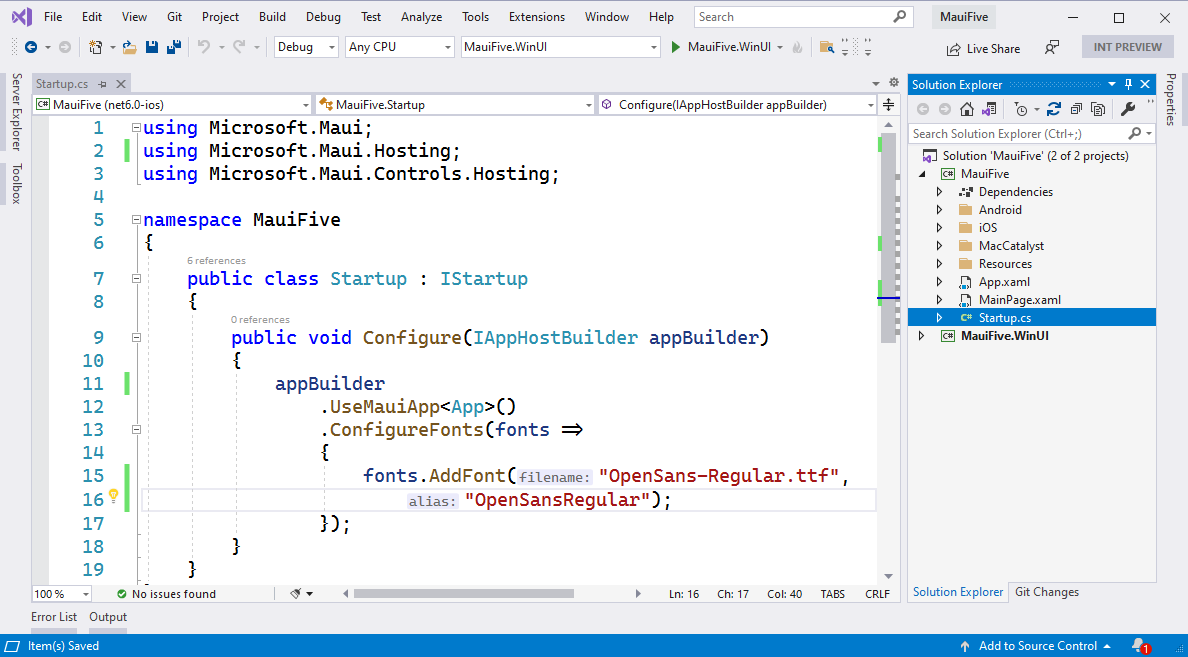

Стартовое окно в Visual Studio for Mac (слева) и Visual Studio (справа)

Благодаря исследованиям и наблюдениям мы определили пути упрощения выбора, который вы должны сделать в ходе наиболее важных шагов в начале работы с Visual Studio. Мы поняли, что нам нужно удалить то, что мы называем «трамплинами наружу», и предоставить вам наилучшие пути к коду.

Независимо от того, являетесь вы новичком или опытным разработчиком Visual Studio, новое окно запуска предоставляет быстрый доступ к наиболее распространенным способам начала работы разработчиков с кодом: клонирование или проверка кода, открытие проекта, открытие локальной папки на ПК или создание нового проекта.

Наконец, мы также переосмыслили опыт создания нового проекта с новым списком самых популярных шаблонов и улучшенными возможностями поиска и фильтрации. С новым дизайном и пошаговым подходом выбора шаблона и его настройки, мы считаем, что сделали его менее перегруженным, чтобы вы могли сосредоточиться на одном решении за раз. Вы также сможете изучать другие языки, платформы и типы проектов, поддерживаемые Visual Studio, и в конечном итоге сможете установить их без проблем.

Обновленная голубая тема

Обновленная голубая тема (слева) рядом с текущей синей темой (справа)

Одним из наиболее заметных визуальных эффектов, которые вы можете увидеть при запуске Visual Studio 2019, является наша обновленная голубая тема. Более половины из вас используют синюю тему, но она не менялась в VS2012. Мы сосредоточились на желании обновить интерфейс Visual Studio. Мы внесли небольшие изменения в весь пользовательский интерфейс, сгладили углы.

Более половины из вас используют синюю тему, но она не менялась в VS2012. Мы сосредоточились на желании обновить интерфейс Visual Studio. Мы внесли небольшие изменения в весь пользовательский интерфейс, сгладили углы.

Производительность у вас под рукой

Текущее пространство (вверху) и упрощенная версия для Visual Studio 2019 (внизу)

В поисках возможностей для уменьшения беспорядка, мы начали с панели инструментов. Удалив строку названия файла, мы смогли переосмыслить панель инструментов Visual Studio без существенного изменения рабочего процесса. Мы изменили поиск: в предстоящих версиях вы увидите, что поиск в Visual Studio 2019 более мощный и точный.

Live Share теперь имеет стабильное место в интерфейсе. Там же видно людей, с которыми вы работаете.

Заметные уведомления

В начале следующего года в одном из наших предварительных выпусков будет обновлен пользовательский интерфейс уведомлений. Из исследований: текущие уведомления не до конца устраивают разработчиков. Теперь уведомления будут появляться в строке состояния в нижней части IDE. Это поможет разработчикам не терять концентрацию во время работы.

Теперь уведомления будут появляться в строке состояния в нижней части IDE. Это поможет разработчикам не терять концентрацию во время работы.

Ждем ваш фидбек!

Делитесь отзывами, всё читаем и учитываем.

бюллетеней по безопасности Майкрософт: июль 2018 г.

Консультативный обзор

Qualys Vulnerability R&D Lab выпустила новый

проверки уязвимостей в Qualys Cloud Platform для защиты

организации против

46 уязвимостей

которые были зафиксированы в

8 бюллетеней

объявила сегодня Microsoft. Клиенты могут немедленно проверить

свои сети для этих и других новых уязвимостей, получив доступ

их подписка Qualys. Посетите блог Qualys Security, чтобы определить приоритеты исправления.

Клиенты, не являющиеся пользователями Qualys, могут проверить свою сеть на наличие этих и других уязвимостей, подписавшись на бесплатную пробную версию Qualys или попробовав Qualys Community Edition.

Сведения об уязвимости

Microsoft выпустила 8 систем безопасности

бюллетени

исправить недавно обнаруженные недостатки в их программном обеспечении. Qualys выпустила следующие проверки для этих новых уязвимостей:

Qualys выпустила следующие проверки для этих новых уязвимостей:

Обновление безопасности Microsoft Internet Explorer за июль 2018 г.

- Строгость

- Критический

4

- Идентификатор качества

- 100339

- Справочник поставщика

КБ4338814,

КБ4338815,

КБ4338818,

КБ4338819,

КБ4338825,

КБ4338826,

КБ4338829,

КБ4338830,

КБ4339093

- Справочник по CVE

CVE-2018-0949,

CVE-2018-8242,

CVE-2018-8287,

CVE-2018-8288,

CVE-2018-8291,

CVE-2018-8296

- CVSS-баллы

- База 7.6 /

Темпоральный 6.3 - Описание

- Internet Explorer — это веб-браузер, разработанный Microsoft, который входит в состав операционных систем Microsoft Windows.

Microsoft выпустила накопительные обновления безопасности для Internet Explorer, которые устраняют различные уязвимости, обнаруженные в Internet Explorer 9 (IE 9), Internet Explorer 10 (IE 10) и Internet Explorer 11 (IE 11). Обновленная система безопасности имеет рейтинг «Умеренный» для Internet Explorer 9 (IE 9) и Internet Explorer 10 (IE 10) и «Критический» для Internet Explorer 11 (IE 11).

Самая серьезная уязвимость делает возможным удаленное выполнение кода.

Самая серьезная уязвимость делает возможным удаленное выполнение кода.Статьи базы знаний, связанные с обновлением:

1) 4338818

2) 4339093

3) 4338815

4) 4338814

5) 4338829

6) 4338826

7) 4 338825

8) 4338819

9) 4338830Логика обнаружения QID (с проверкой подлинности):

Операционные системы: Windows Server 2008, Windows Server 2008 R2, Windows 7, Windows 8.1, Windows RT 8.1, Windows10, Windows Server 2012, Windows Server 2012 R2, Windows Server 2016

Этот QID проверяет наличие версия файла %windir%\System32\mshtml.dll

Проверяются следующие базы знаний:

Версия исправления — 11.0.9600.19081 (KB4338818 или KB4339093 — Windows Server 2008 R2, Windows 7)

Версия исправления — 11.0.9600.19061 (KB4339093 или KB4338815 — Windows 8.1, Windows РТ 8.1, Windows Server 2012 R2)

Версия исправления — 11.0.10240.17914 (KB4284860)

Версия исправления — 11.0.14393.2363 (KB4284880)

Версия исправления — 11. 0.15063.1206 (KB4284874) 900 45 Версия исправления — 11.0.16299.547 (KB4284819)

0.15063.1206 (KB4284874) 900 45 Версия исправления — 11.0.16299.547 (KB4284819)

версия патча 11.0.17134.165 (KB4284835)

Версия исправления — 10.0.9200.22500 (KB4339093 или KB4338830)

Версия исправления — 9.0.8112.21250 (KB4339093) - Последствие

- Успешная эксплуатация уязвимости приведет к:

1) Удаленное выполнение кода

2) Обход функций безопасности - Решение

- Для получения дополнительной информации клиентам рекомендуется обратиться к Руководству по обновлению безопасности.

Исправления:

Ниже приведены ссылки для загрузки исправлений для исправления этих уязвимостей:

Руководство по обновлению безопасности Microsoft

Обновление безопасности для Microsoft Windows Adobe Flash Player за июль 2018 г. (ADV180017)

- Строгость

- Срочный

5

- Идентификатор качества

- 100340

- Справочник поставщика

АДВ180017

- Справочник по CVE

CVE-2018-5007,

CVE-2018-5008

- CVSS-баллы

- База 6.

8 /

8 /

Временная 5 - Описание

- Это обновление для системы безопасности устраняет уязвимости в Adobe Flash Player, установленном в любой поддерживаемой версии

Windows Server версии 1803, Windows 10 версии 1803, Windows Server 2016 версии 1709, Windows 10 версии 1709, Windows RT, Windows 10 версии 1703, Windows Server 2016, Windows 10 версии 1607, Windows 10 RTM, Windows Server 2012 R2, Windows 8.1, Windows RT 8.1 и Windows Server 2012.Логика обнаружения QID:

Этот аутентифицированный QID проверяет версию файла %windir%\System32\Macromed\Flash\Flash.ocx на наличие версии файла ниже 30.0.0.134.Статья базы знаний, связанная с этим обновлением: KB4338832

- Последствие

- Успешная эксплуатация позволяет злоумышленнику удаленно выполнять код и обходить ограничения безопасности, чтобы получить доступ к конфиденциальной информации.

- Решение

- Клиентам рекомендуется следовать KB4338832 для получения инструкций по устранению этих уязвимостей.

Патчи:

Ниже приведены ссылки для загрузки патчей для исправления этих уязвимостей:

ADV180017 Windows (флэш-память)

.

Обновление для системы безопасности Microsoft Office, служб Microsoft Office и веб-приложений, июль 2018 г.

- Строгость

- Критический

4

- Идентификатор качества

- 110320

- Справочник поставщика

КБ4011202,

КБ4018338,

КБ4018351,

КБ4022200,

КБ4022202,

КБ4022218,

КБ4022224,

КБ4022228,

КБ4022235,

КБ4022243,

КБ4032214

- Справочник по CVE

CVE-2018-8238,

CVE-2018-8281,

CVE-2018-8299,

CVE-2018-8300,

CVE-2018-8310,

CVE-2018-8311,

CVE-2018-8312,

CVE-2018-8323

- CVSS-баллы

- База 9.3 /

Временной 6.9 - Описание

- В июле 2018 г. Microsoft выпускает обновления безопасности для исправления нескольких уязвимостей:

.

Эти обновления безопасности содержат следующие КБ:

KB4011202

КБ4018338

КБ4018351

КБ4022200

КБ4022202

КБ4022218

КБ4022224

КБ4022228

КБ4022235

КБ4022243

КБ4032214Логика обнаружения QID:

Этот аутентифицированный QID сравнивает версии файлов из приведенной выше статьи Microsoft KB с версиями в уязвимой офисной системе.

- Последствие

- Успешная эксплуатация позволяет злоумышленнику выполнить произвольный код.

- Решение

- Клиентам рекомендуется обратиться к Руководству по безопасности Microsoft для получения дополнительных сведений об этой уязвимости.

Исправления:

Ниже приведены ссылки для загрузки исправлений для исправления этих уязвимостей:

Обновление для системы безопасности Microsoft Office, служб Microsoft Office и веб-приложений, июль 2018 г.

Обновление безопасности Microsoft Lync и Skype для бизнеса за июль 2018 г.

- Строгость

- Критический

4

- Идентификатор качества

- 110321

- Справочник поставщика

КБ4022221,

КБ4022225

- Справочник по CVE

CVE-2018-8238,

CVE-2018-8311

- CVSS-баллы

- База 9.3 /

Временной 6.9 - Описание

- Это обновление для системы безопасности устраняет уязвимости в Skype для бизнеса и Microsoft Lync 2013, которые делают возможным удаленное выполнение кода путем отправки специально созданного сообщения электронной почты или мгновенного сообщения, либо заставляя пользователя открыть вредоносное вложение электронной почты.

Обновление также устраняет уязвимость обхода функций безопасности, которая позволяет злоумышленнику выполнить произвольную команду, заставив пользователя щелкнуть ссылку на вредоносный файл.

Затронутые продукты:

Microsoft Lync 2013 с пакетом обновления 1

Skype для бизнеса 2016Статьи базы знаний, связанные с этим обновлением: 4022221, 4022225

Логика обнаружения QID:

Этот аутентифицированный QID обнаруживает версии файлов Microsoft Lync и Skype для бизнеса (lync.exe) ниже 16.0.4717.1000 (KB4022221) и 15.0.5049..1000 (KB4022225) - Последствие

- Успешная эксплуатация уязвимости приведет к:

1) Удаленное выполнение кода

2) Обход функций безопасности - Решение

- Клиентам рекомендуется обратиться к Руководству по безопасности Microsoft для получения дополнительных сведений об этой уязвимости.

Исправления:

Ниже приведены ссылки для загрузки исправлений для исправления этих уязвимостей:

Руководство по обновлению безопасности Microsoft

Обновление для системы безопасности Microsoft Windows, июль 2018 г.

- Строгость

- Критический

4

- Идентификатор качества

- 91456

- Справочник поставщика

КБ4291391,

КБ4293756,

КБ4295656,

КБ4338814,

КБ4338815,

КБ4338818,

КБ4338819,

КБ4338820,

КБ4338823,

КБ4338824,

КБ4338825,

КБ4338826,

КБ4338829,

КБ4338830,

КБ4339291,

КБ4339503,

КБ4339854,

КБ4340583

- Справочник по CVE

CVE-2018-8206,

CVE-2018-8222,

CVE-2018-8282,

CVE-2018-8304,

CVE-2018-8307,

CVE-2018-8308,

CVE-2018-8309,

CVE-2018-8313,

CVE-2018-8314

- CVSS-баллы

- База 8,5 /

Темпоральный 6.3 - Описание

- Уязвимость отказа в обслуживании возникает, когда Windows неправильно обрабатывает FTP-подключения (CVE-2018-8206). (CVE-2018-8206)

В Device Guard существует уязвимость обхода функции безопасности, которая позволяет злоумышленнику внедрить вредоносный код в сеанс Windows PowerShell. (CVE-2018-8222)

В Windows существует уязвимость, связанная с несанкционированным получением прав, когда драйвер режима ядра Windows не может правильно обрабатывать объекты в памяти. (CVE-2018-8282)

(CVE-2018-8282)

В DNSAPI.dll системы доменных имен Windows (DNS) существует уязвимость, приводящая к отказу в обслуживании, когда она не может должным образом обрабатывать ответы DNS. (CVE-2018-8304)

Уязвимость обхода функции безопасности возникает, когда Microsoft WordPad неправильно обрабатывает встроенные объекты OLE. (CVE-2018-8307)

Уязвимость, связанная с несанкционированным получением прав, возникает, когда ядро Windows не может правильно обрабатывать объекты в памяти. (CVE-2018-8308)

Уязвимость отказа в обслуживании возникает, когда Windows неправильно обрабатывает объекты в памяти. (CVE-2018-8309)

В способе принудительного применения разрешений API ядра Windows существует уязвимость, связанная с повышением привилегий. (CVE-2018-8313)

Уязвимость, связанная с повышением привилегий, существует, когда Windows не проходит проверку, что позволяет выйти из песочницы. (CVE-2018-8314) Логика обнаружения QID(проверено):

Операционные системы: Windows Server 2008, Windows Server 2008 R2, Windows 7, Windows 8. 1, Windows RT 8.1, Windows10, Windows Server 2012, Windows Server 2012 R2, Windows Сервер 2016

1, Windows RT 8.1, Windows10, Windows Server 2012, Windows Server 2012 R2, Windows Сервер 2016

Этот QID проверяет следующие версии файлов %windir%\System32\Win32k.sys для всех затронутых ОС, кроме Windows 10 и Windows 16:

Версия исправления 6.0.6002.24417 (KB4339854)

Версия исправления 6.1.7601.24187 (KB4338818 или KB4338823)

Версия исправления 6.2.9200.22486 (KB4338820 или KB433883) 0)

Исправленная версия 6.3.9600.19064 (KB4338815 или KB4338824)Этот QID проверяет наличие следующих версий файлов %windir%\System32\Win32kfull.sys для Windows 10 и Windows 16:

Версия исправления 10.0.10240.17914 (KB4338829) 14)

Патч версия 10.0.15063.1206 (KB4338826)

Версия исправления 10.0.16299.547 (KB4338825)

Версия исправления 10.0.17134.165 (KB4338819)Этот QID проверяет следующие файлы и их версии для Windows 2008 SP2:

Версия исправления %windir%\System32\ Адвапи32 .dll 6.0.6002.24412 (KB4339291)

Версия исправления %windir%\System32\Dnsapi. dll 6.0.6002.24412 (KB4291391)

dll 6.0.6002.24412 (KB4291391)

Версия исправления %windir%\system32\Mpsdrv.sys 6.0.6002.2441 1 (KB4293756)

версия исправления %windir%\System32\drivers\tcpip.sys 6.0.6002.24408 (KB4295656)

Версия исправления %windir%\system32\Csrsrv.dll 6.0.6002.24421 (KB4340583)

Версия исправления %windir%\system32\Shell32.dll 6.0.6002.24414 (KB4339503)

9000 5 - Последствие

- Успешная эксплуатация позволяет злоумышленнику выполнить произвольный код и получить контроль над уязвимой системой.

- Решение

- Клиентам рекомендуется обратиться к Руководству по безопасности Microsoft для получения дополнительных сведений об этой уязвимости.

Исправления:

Ниже приведены ссылки для загрузки исправлений для исправления этих уязвимостей:

КБ4291391

КБ4293756

КБ4295656

КБ4338814

КБ4338815

КБ4338818

КБ4338819

КБ4338820

КБ4338823

КБ4338824

КБ4338825

КБ4338826

КБ4338829

КБ4338830

КБ4339291

КБ4339503

KB4339854

КБ4340583

Обновление для системы безопасности Microsoft .

NET Framework, июль 2018 г.

NET Framework, июль 2018 г.- Строгость

- Критический

4

- Идентификатор качества

- 91457

- Справочник поставщика

.Net Core, июль 2018 г.,

КБ4338415,

КБ4338416,

КБ4338417,

КБ4338418,

КБ4338419,

КБ4338420,

КБ4338421,

КБ4338422,

КБ4338423,

КБ4338424,

КБ4338600,

КБ4338601,

КБ4338602,

КБ4338604,

КБ4338605,

КБ4338606,

КБ4338610,

КБ4338611,

КБ4338612,

КБ4338613,

КБ4338814,

КБ4338819,

КБ4338825,

КБ4338826,

КБ4338829

- Справочник по CVE

CVE-2018-8202,

CVE-2018-8260,

CVE-2018-8284,

CVE-2018-8356

- CVSS-баллы

- База 9.3 /

Временной 6.9 - Описание

- В .NET Framework существует уязвимость повышения привилегий, которая может позволить злоумышленнику повысить свой уровень привилегий. (CVE-2018-8202)

В программном обеспечении .NET существует уязвимость удаленного выполнения кода, когда программное обеспечение не может проверить исходную разметку файла.

(CVE-2018-8260)

(CVE-2018-8260)Уязвимость удаленного выполнения кода возникает, когда Microsoft .NET Framework не может правильно проверить входные данные. (CVE-2018-8284)

Уязвимость обхода функции безопасности существует, когда компоненты Microsoft .NET Framework неправильно проверяют сертификаты. (CVE-2018-8356)

KB4338415, KB4338416, KB4338417, KB4338418, KB4338419, KB4338420, KB4338421, KB4338422, KB4338423, KB4338424, KB4338600, KB4338601, KB4338602, KB433 8604, KB4338605, KB4338606, KB4338610, KB4338611, KB4338612, KB4338613, KB4338814, KB4338819, KB4338825, KB4338826, KB4338829 включено в этот QID

Это обновление для системы безопасности имеет уровень важности для поддерживаемых версий Microsoft .NET Framework.

Логика обнаружения QID (проверено):

Этот QID проверяет уязвимую версию файла mscorlib.dll. - Последствие

- Успешная эксплуатация позволяет злоумышленнику выполнить произвольный код.

- Решение

- Клиентам рекомендуется обратиться к Руководству по безопасности Microsoft для получения дополнительных сведений об этой уязвимости.

Исправления:

Ниже приведены ссылки для загрузки исправлений для исправления этих уязвимостей:

.NET Framework, июль 2018 г.

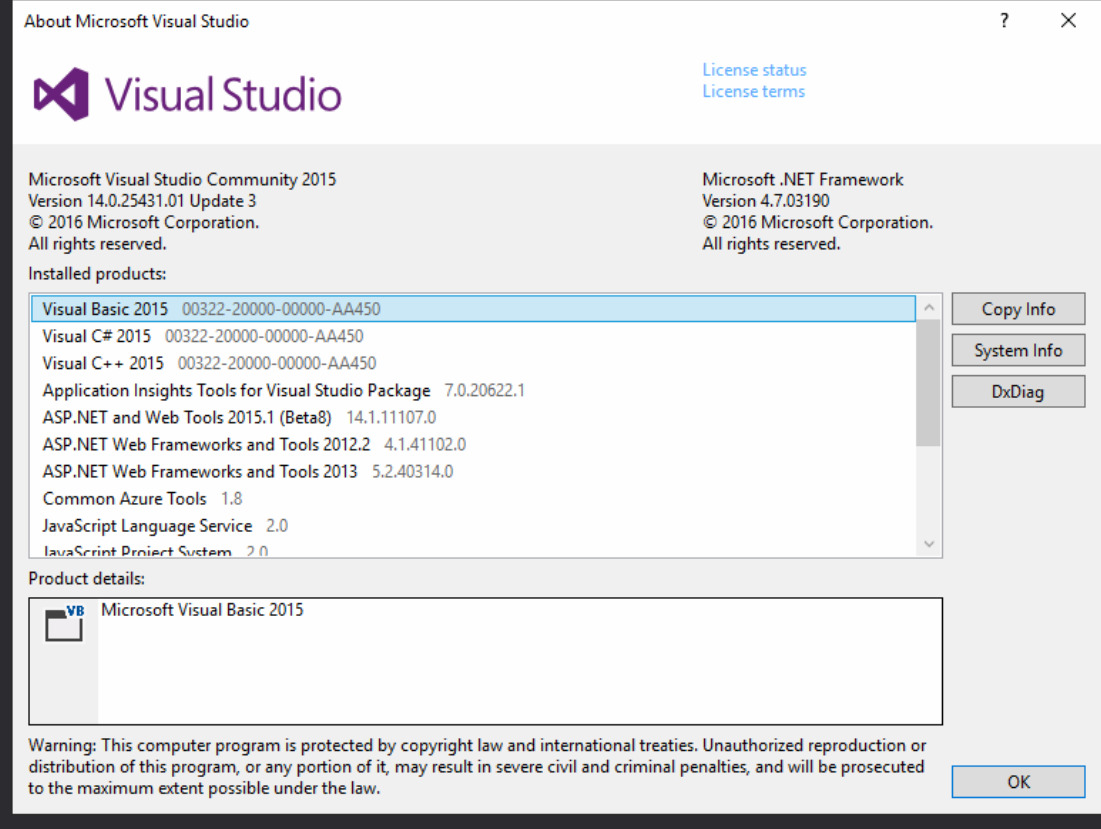

Обновление безопасности Microsoft Visual Studio за июль 2018 г.

- Строгость

- Критический

4

- Идентификатор качества

- 91458

- Справочник поставщика

CVE-2018-8172

- Справочник по CVE

CVE-2018-8172

- CVSS-баллы

- База 9.3 /

Временной 6.9 - Описание

- Microsoft Visual Studio подвержена уязвимости удаленного выполнения кода, которую злоумышленники могут использовать, заставляя пользователя открыть специально созданный файл (CVE-2018-8172)

.

Злоумышленник может добавить в приложение код, который непреднамеренно изменяет данные. (CVE-2018-8232)Затронутое программное обеспечение:

Microsoft Visual Studio 2010 с пакетом обновления 1

Microsoft Visual Studio 2012, обновление 5

Microsoft Visual Studio 2013, обновление 5

Microsoft Visual Studio 2015, обновление 3Логика обнаружения QID:

Этот аутентифицированный QID проверяет версии файлов Microsoft. VisualStudio.XamlUI.dll для Visual Studio 2010 SP1 и devenv.exe для более поздних версий по следующим записям реестра:

VisualStudio.XamlUI.dll для Visual Studio 2010 SP1 и devenv.exe для более поздних версий по следующим записям реестра: - Последствие

- Успешная эксплуатация уязвимостей приведет к удаленному выполнению кода. Уязвимости также могут позволить злоумышленнику добавить в приложение код, который непреднамеренно изменяет данные.

- Решение

- Для получения дополнительной информации клиентам рекомендуется обратиться к Руководству по обновлению безопасности.

Исправления:

Ниже приведены ссылки для загрузки исправлений для исправления этих уязвимостей:

Руководство по обновлению безопасности Microsoft

Обновление безопасности Microsoft Edge за июль 2018 г.

- Строгость

- Срочный

5

- Идентификатор качества

- 91460

- Справочник поставщика

КБ4338814,

КБ4338819,

КБ4338825,

КБ4338826,

КБ4338829

- Справочник по CVE

CVE-2018-8125,

CVE-2018-8262,

CVE-2018-8274,

CVE-2018-8275,

CVE-2018-8276,

CVE-2018-8278,

CVE-2018-8279,

CVE-2018-8280,

CVE-2018-8286,

CVE-2018-8287,

CVE-2018-8288,

CVE-2018-8289,

CVE-2018-8290,

CVE-2018-8291,

CVE-2018-8294,

CVE-2018-8297,

CVE-2018-8301,

CVE-2018-8324,

CVE-2018-8325

- CVSS-баллы

- База 7.

6 /

6 /

Темпоральный 6.3 - Описание

- Microsoft Edge — это веб-браузер, разработанный Microsoft, который заменяет Internet Explorer в качестве веб-браузера по умолчанию.

Microsoft Edge уязвим для множества проблем.

Статьи базы знаний, связанные с обновлением:

1) KB4338814

2) KB4338829

3) KB4338826

4) KB4338825

5) KB4338819Логика обнаружения QID (аутентифицированная):

Операционные системы: Windows 10 (1507, 1607, 1703, 1709 и 1803) и Windows Server 2016

Этот QID проверяет версию файла %windir%\System32\edgehtml.dll

Версия исправления: 11.0.10240.17914 (KB4338829)

Версия исправления 11.0.14393.2363 (KB4338814)

Версия исправления — 11.0.15063.1206 (KB4338826)

Версия исправления — 11.0.16299.547 (KB4338825)

Версия исправления — 11.0.17134.165 (KB4338819 ) - Последствие

- В зависимости от используемой уязвимости удаленный злоумышленник может использовать эти уязвимости, чтобы обойти ограничения безопасности, получить доступ к конфиденциальным данным или выполнить произвольный код в целевой системе.

- Решение

- Клиентам рекомендуется обратиться к Руководству по обновлению безопасности для получения дополнительной информации об этих уязвимостях.

Исправления:

Ниже приведены ссылки для загрузки исправлений для исправления этих уязвимостей:

Руководство по обновлению безопасности Microsoft Windows (Edge)

Эти новые проверки уязвимостей включены в Qualys

сигнатура уязвимости

2.4.370-3.

Каждая учетная запись Qualys автоматически обновляется последними

сигнатуры уязвимостей по мере их появления. Чтобы просмотреть

версия сигнатуры уязвимости в вашем аккаунте, из

В меню «Справка Qualys» выберите вкладку «О программе».

Инструкции по выборочному сканированию с использованием Qualys

Чтобы выполнить выборочное сканирование уязвимостей, настройте профиль сканирования, чтобы использовать следующие параметры:

- Убедитесь, что доступ к TCP-портам 135 и 139 доступен.

- Включите проверку подлинности Windows (укажите записи проверки подлинности).

- Включите следующие идентификаторы Qualys:

- 100339

- 100340

- 110320

- 110321

- 91456

- 91457

- 91458

- 91460

- Если вы хотите, чтобы сканирование возвращало имя хоста Windows, также укажите QID 82044 и убедитесь, что доступ к UDP-порту 137 доступен.

- Если вы хотите получать уведомления, если Qualys не может войти на хост (в случае сбоя аутентификации), также укажите QID 105015.

Кроме того, перед сканированием этих новых уязвимостей вы можете оценить свою подверженность этим новым угрозам, запустив отчет об анализе рисков, доступный на вкладке Qualys Vulnerability Management Reports.

Доступ для клиентов Qualys

Платформы и идентификация платформ

Техническая поддержка

Для получения дополнительной информации клиенты могут обратиться в службу технической поддержки Qualys.

О Qualys

Облачная платформа Qualys и ее интегрированный набор приложений для обеспечения безопасности и соответствия требованиям предоставляют организациям любого размера глобальный обзор своих решений для обеспечения безопасности и соответствия требованиям, при этом значительно снижая общую стоимость владения. Решения Qualys включают в себя: непрерывный мониторинг, управление уязвимостями, соблюдение политик, соответствие PCI, опросник для оценки безопасности, сканирование веб-приложений, брандмауэр веб-приложений, обнаружение вредоносных программ и SECURE Seal для тестирования безопасности веб-сайтов.

Решения Qualys включают в себя: непрерывный мониторинг, управление уязвимостями, соблюдение политик, соответствие PCI, опросник для оценки безопасности, сканирование веб-приложений, брандмауэр веб-приложений, обнаружение вредоносных программ и SECURE Seal для тестирования безопасности веб-сайтов.

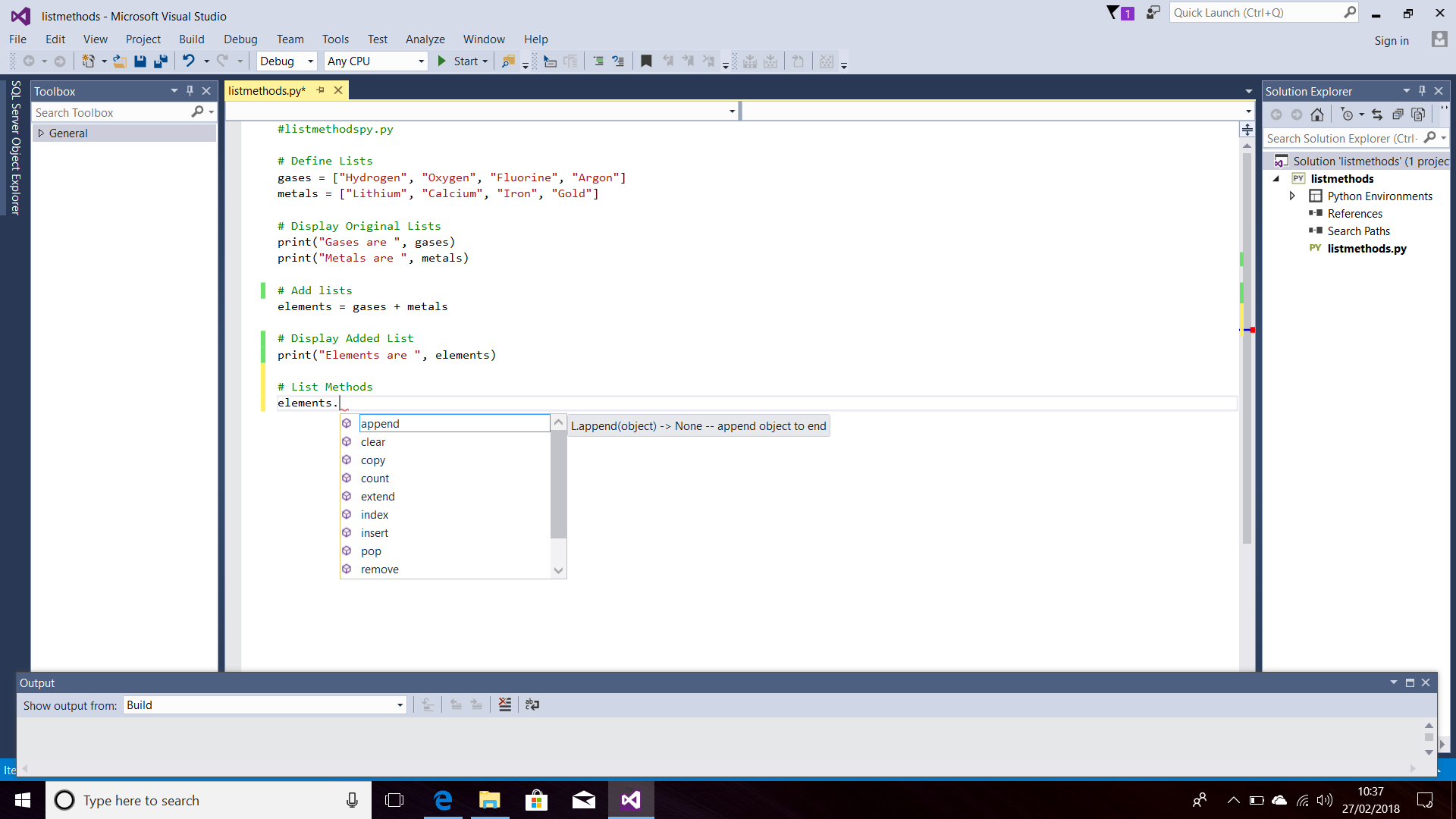

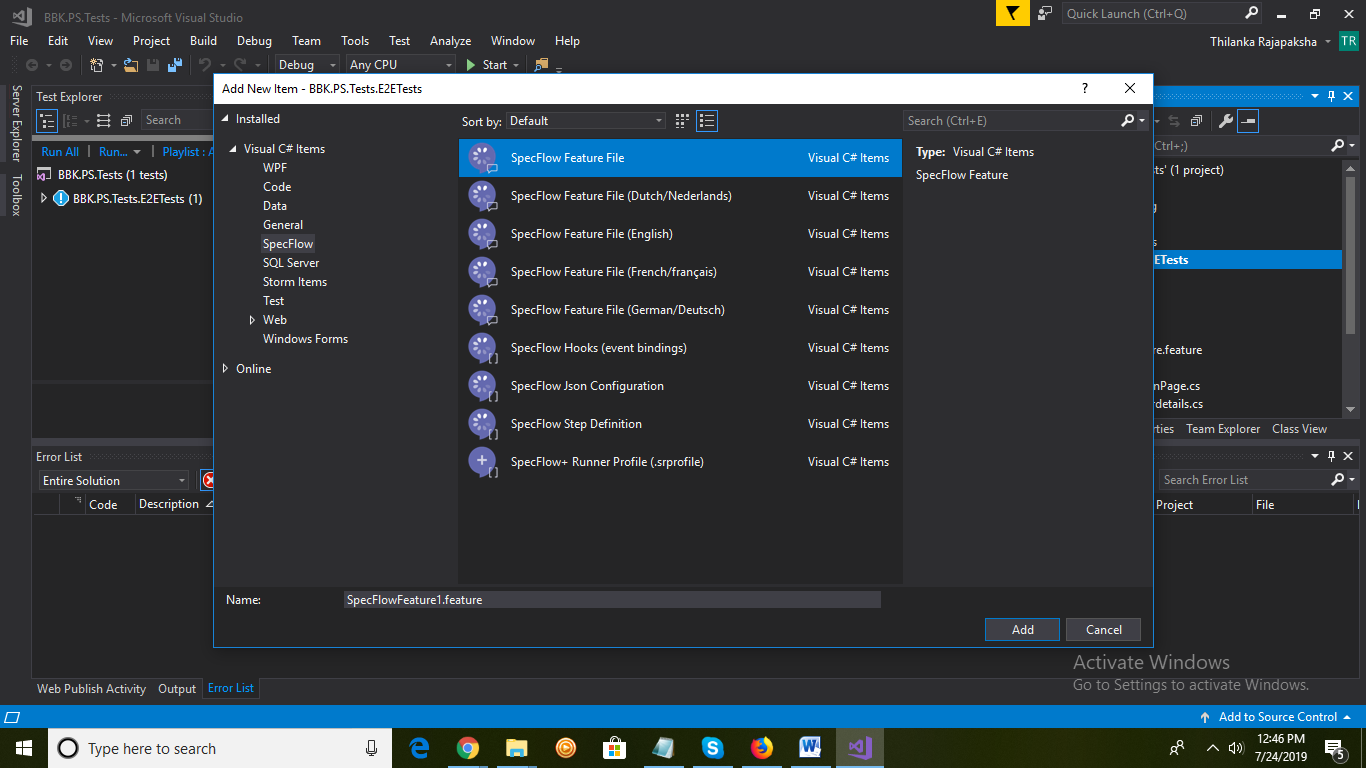

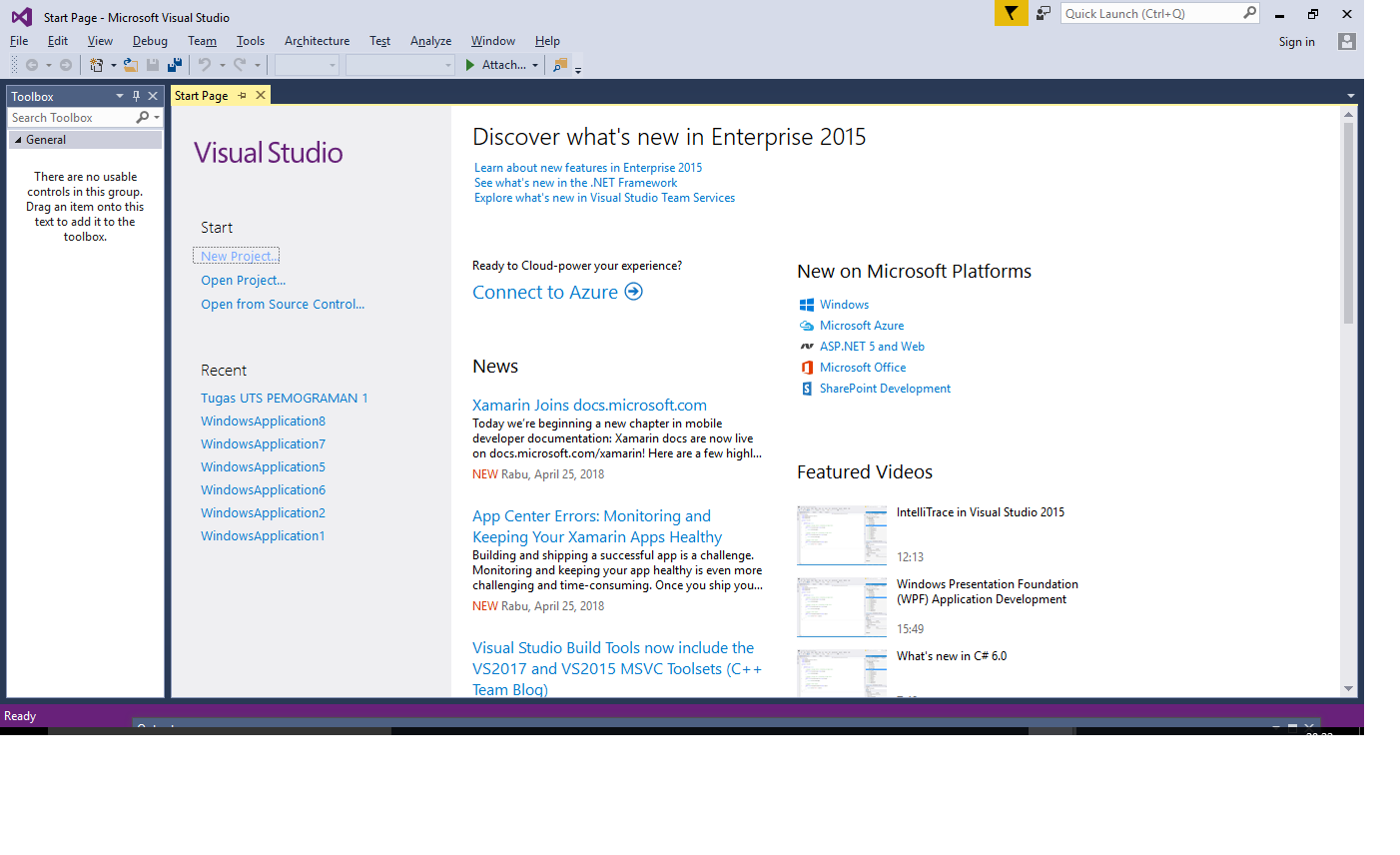

Как перенести существующие проекты в Visual Studio 2022

Visual Studio — это популярная интегрированная среда разработки (IDE), используемая многими разработчиками по всему миру. С недавним выпуском Visual Studio 2022 многие разработчики рассматривают возможность обновления своих существующих проектов, чтобы воспользоваться преимуществами новых функций и улучшений производительности.

В этой статье мы предоставим пошаговое руководство по переносу существующих проектов в Visual Studio 2022. Продолжайте читать дальше.

Как перенести существующие проекты в Visual Studio 2022

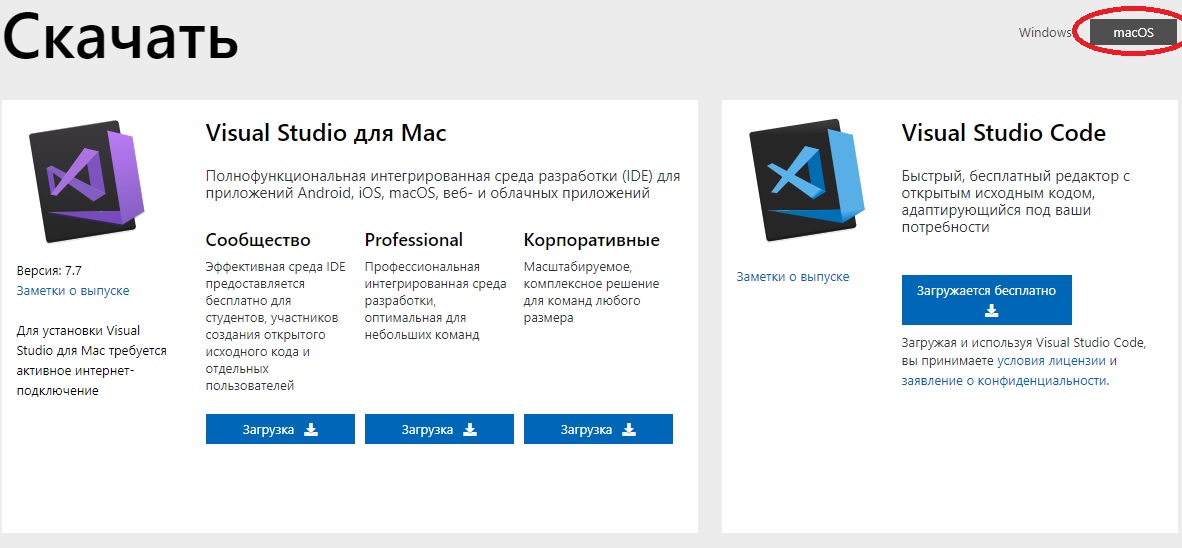

Шаг 1. Установите Visual Studio 2022

Первым шагом при переносе проектов в Visual Studio 2022 является установка программного обеспечения. Вы можете загрузить последнюю версию Visual Studio с официального сайта Microsoft. Процесс установки прост, и вы можете выбрать, какие компоненты вы хотите установить в зависимости от ваших потребностей.

Вы можете загрузить последнюю версию Visual Studio с официального сайта Microsoft. Процесс установки прост, и вы можете выбрать, какие компоненты вы хотите установить в зависимости от ваших потребностей.

Шаг 2: Резервное копирование ваших проектов

Прежде чем начать процесс миграции, необходимо создать резервную копию ваших проектов, чтобы не потерять данные или код. Вы можете создать резервную копию файлов вашего проекта, скопировав их на внешний жесткий диск или в облачное хранилище.

Шаг 3. Откройте свой проект в Visual Studio 2022

После установки Visual Studio 2022 и резервного копирования ваших проектов теперь вы можете открыть свой проект в новой среде IDE. При первом запуске Visual Studio 2022 вам будет предложено импортировать настройки из предыдущей версии Visual Studio. Вы можете импортировать настройки или начать с настроек по умолчанию.

Чтобы открыть свой проект в Visual Studio 2022, вы можете использовать параметр «Файл» > «Открыть» > «Проект/решение» в строке меню. Перейдите к местоположению файла проекта, выберите его и нажмите кнопку «Открыть».

Перейдите к местоположению файла проекта, выберите его и нажмите кнопку «Открыть».

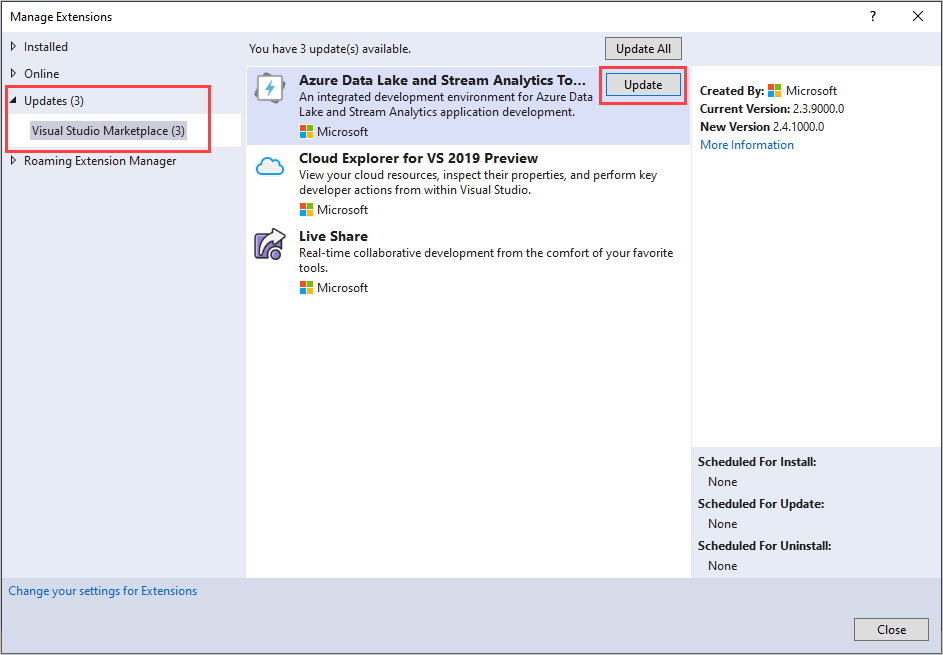

Шаг 4: Обновите свой проект

После открытия проекта в Visual Studio 2022 вам будет предложено обновить проект до последней версии .NET Framework. Это необходимо, чтобы воспользоваться преимуществами новых функций Visual Studio 2022. Нажмите кнопку «Обновить», чтобы продолжить процесс обновления.

Если вы обновляете веб-проект, вам также может потребоваться обновить версию целевой платформы в свойствах проекта.

Шаг 5. Проверьте свой проект

После обновления проекта его следует тщательно протестировать, чтобы убедиться, что он работает должным образом в Visual Studio 2022. В процессе переноса могут возникнуть проблемы или ошибки, например отсутствующие ссылки или несовместимые пакеты. Вы можете использовать отладчик Visual Studio для выявления и устранения любых проблем.

Шаг 6.

Обновите пакеты и зависимости

Обновите пакеты и зависимости

Visual Studio 2022 поставляется с новой версией NuGet, которая используется для управления пакетами и зависимостями в ваших проектах. Вы должны обновить свои пакеты и зависимости до последних версий с помощью диспетчера пакетов NuGet.

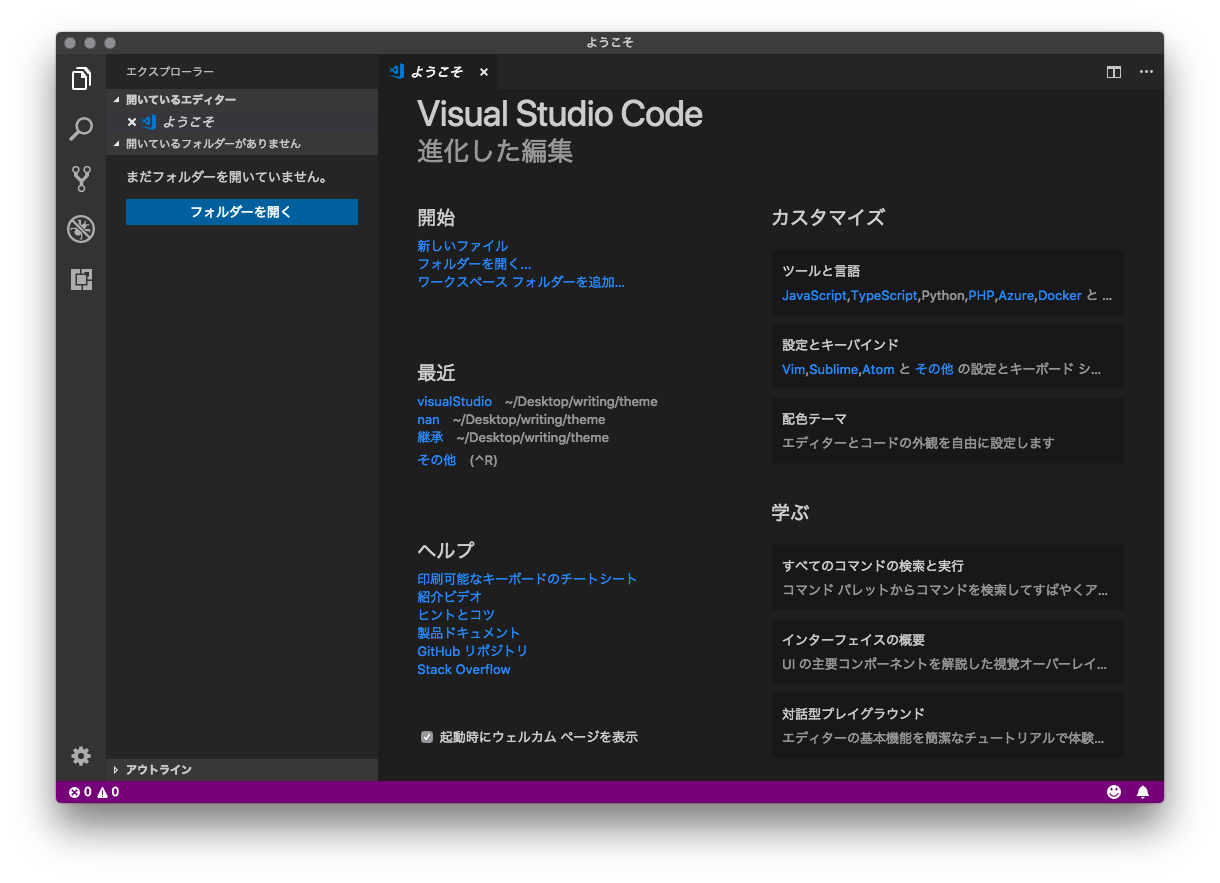

Шаг 7. Настройте рабочее пространство

Visual Studio 2022 поставляется с новым пользовательским интерфейсом, более интуитивно понятным и настраиваемым, чем в предыдущих версиях. Вы можете настроить свое рабочее пространство, добавив или удалив окна инструментов, изменив тему и макет.

Шаг 8. Наслаждайтесь новыми функциями

После того, как вы завершили процесс миграции и протестировали свой проект, вы можете приступить к использованию новых функций в Visual Studio 2022. Некоторые из примечательных функций этой версии включают улучшенную производительность, новые инструменты отладки, улучшенный анализ кода, а также улучшенную совместную работу и код.

Самая серьезная уязвимость делает возможным удаленное выполнение кода.

Самая серьезная уязвимость делает возможным удаленное выполнение кода. 0.15063.1206 (KB4284874) 900 45 Версия исправления — 11.0.16299.547 (KB4284819)

0.15063.1206 (KB4284874) 900 45 Версия исправления — 11.0.16299.547 (KB4284819)  8 /

8 /

(CVE-2018-8282)

(CVE-2018-8282)  1, Windows RT 8.1, Windows10, Windows Server 2012, Windows Server 2012 R2, Windows Сервер 2016

1, Windows RT 8.1, Windows10, Windows Server 2012, Windows Server 2012 R2, Windows Сервер 2016 dll 6.0.6002.24412 (KB4291391)

dll 6.0.6002.24412 (KB4291391)  NET Framework, июль 2018 г.

NET Framework, июль 2018 г. (CVE-2018-8260)

(CVE-2018-8260)

VisualStudio.XamlUI.dll для Visual Studio 2010 SP1 и devenv.exe для более поздних версий по следующим записям реестра:

VisualStudio.XamlUI.dll для Visual Studio 2010 SP1 и devenv.exe для более поздних версий по следующим записям реестра: 6 /

6 /