Определение ип адреса: 2ip.ru | DDoS protection

Содержание

Как узнать IP адрес сайта?

Каждый веб-сайт в Интернете имеет по крайней мере один адрес интернет-протокола (IP), назначенный ему. Знание IP-адреса веб-сайта может быть полезно для:

- Обход веб-блокировки инструментов

- Блокировать определенные сайты, например, при администрировании домашней сети

- Узкое географическое расположение веб- сервера

Поиск IP-адресов может быть сложным. Веб-браузеры обычно не отображают их. Кроме того, на крупных сайтах используется пул IP-адресов, а не только один, что означает, что адрес, используемый в один день, может изменить следующий. Два человека в разных частях мира часто получают разные IP-адреса для одного и того же сайта, даже если они используют одни и те же методы поиска.

Через онлайн-сервисы

Для того, чтобы узнать IP адрес сайте, введите его адрес на странице https://ip-calculator.ru/siteip/, после чего сервис выдаст вам IP адрес сайта и связанную с этим информацию:

Использование Ping

Утилиту ping можно использовать для поиска IP-адресов веб-сайтов и любого другого работающего сетевого устройства. Ping пытается связаться с сайтом по имени и сообщает о найденном IP-адресе, а также другую информацию о соединении. Ping — это команда для командной строки в Windows. Например, чтобы найти IP-адрес Example.com на настольном компьютере, используйте интерфейс командной строки вместо графического интерфейса и введите команду

Ping пытается связаться с сайтом по имени и сообщает о найденном IP-адресе, а также другую информацию о соединении. Ping — это команда для командной строки в Windows. Например, чтобы найти IP-адрес Example.com на настольном компьютере, используйте интерфейс командной строки вместо графического интерфейса и введите команду

ping google.com

Это возвращает результат, аналогичный следующему, который содержит IP-адрес:

Обмен пакетами с google.com [64.233.163.101] с 32 байтами данных: ...

В магазинах Google Play и Apple App есть много приложений, которые могут создавать эти же пины с мобильного устройства.

Обратите внимание, что многие крупные веб-сайты не возвращают информацию о соединении в ответ на команды ping в качестве меры безопасности, но вы обычно можете получить IP-адрес сайта. Метод ping не работает, если веб-сайт временно недоступен или компьютер, используемый для выполнения пинга, не подключен к Интернету.

Использование интернет-системы WHOIS

Альтернативный метод поиска IP-адресов веб- сайтов зависит от интернет-системы WHOIS. WHOIS — это база данных, которая отслеживает информацию о регистрации веб-сайта, включая владельцев и IP-адреса.

WHOIS — это база данных, которая отслеживает информацию о регистрации веб-сайта, включая владельцев и IP-адреса.

Чтобы найти IP-адреса веб-сайтов в WHOIS, просто посетите один из многих общедоступных сайтов, таких как whois.net или networksolutions.com, которые предлагают службы запросов к базе данных WHOIS. Поиск определенного имени сайта дает результат, аналогичный следующему:

Текущий регистратор: REGISTER.COM, INC. IP Адрес: 207.241.148.80 (ARIN & RIPE IP поиск) . . .

В методе WHOIS обратите внимание, что IP-адреса хранятся статически в базе данных и, следовательно, не требуют, чтобы веб-сайт был онлайн или доступен через Интернет.

Использование списков IP-адресов

На популярных веб-сайтах публикуется и публикуется информация об IP-адресах через стандартные веб-поиски, поэтому, если вы ищете IP-адрес для Facebook, вы можете найти его в Интернете с помощью простого поиска.

Насколько публикация полезна?

Нажмите на звезду, чтобы оценить!

Средняя оценка / 5. Количество оценок:

Количество оценок:

Оценок пока нет. Поставьте оценку первым.

Статьи по теме:

VBA: определение IP адреса по имени хоста

Самый простой способ получить IP-адрес машины, зная имя хоста, — применить функцию ResolveAddress:

Function ResolveAddress(ByVal ComputerName$) As String

' выполняет ICMP запрос (ping) до адреса ComputerName

' возвращает IP-адрес ComputerName$

Dim oPingResult As Variant: On Error Resume Next

For Each oPingResult In GetObject("winmgmts://./root/cimv2").ExecQuery _

("SELECT * FROM Win32_PingStatus WHERE Address = '" & ComputerName & "'")

If IsObject(oPingResult) Then ResolveAddress = oPingResult.ProtocolAddress

Next

End FunctionИспользовать функцию можно так:

Sub ПримерИспользованияResolveAddress()

Debug.Print ResolveAddress("yandex.ru") ' возвращает 87.250.250.11

Debug.Print ResolveAddress("google.com") ' возвращает 209. 85.143.99

End Sub

85.143.99

End SubЭтот код (c функцией ResolveAddress) работает очень быстро (в отличие от приведённого ниже)

Кроме того, для определения имени машины, зная ее IP-адрес, а также для получения IP-адреса машины, зная ее доменное имя, можно использовать WinAPI:

Public Const PING_TIMEOUT As Long = 555, IP_SUCCESS As Long = 0, WS_VERSION_REQD As Long = &h201

Public Const INADDR_NONE As Long = &HFFFFFFFF, MAX_WSADescription As Long = 256, MAX_WSASYSStatus As Long = 128

Public Const SOCKET_ERROR = -1, AF_INET = 2, PF_INET = AF_INET, MAXGETHOSTSTRUCT = 1024, SOCK_STREAM = 1, MSG_PEEK = 2

Public Type ICMP_OPTIONS: Ttl As Byte: Tos As Byte: Flags As Byte: OptionsSize As Byte: OptionsData As Long: End Type

Public Type WSAData

wVersion As Integer: wHighVersion As Integer:

szDescription(0 To MAX_WSADescription) As Byte: szSystemStatus(0 To MAX_WSASYSStatus) As Byte:

wMaxSockets As Long: wMaxUDPDG As Long: dwVendorInfo As Long

End Type

Public Type SockAddr: sin_family As Integer: sin_port As Integer: sin_addr As String * 4: sin_zero As String * 8: End Type

Public Type Inet_Address: Byte4 As String * 1: Byte3 As String * 1: Byte2 As String * 1: Byte1 As String * 1: End Type

Public Type T_Host: h_name As Long: h_aliases As Long: h_addrtype As Integer: h_length As Integer: h_addr_list As Long: End Type

Public Declare Function WSAGetLastError Lib "wsock32" () As Long

Public Declare Function WSAStartup Lib "wsock32" (ByVal wVersionRequired As Long, lpWSADATA As WSAData) As Long

Public Declare Function WSACleanUp Lib "wsock32" Alias "WSACleanup" () As Long

Public Declare Function GetHostName Lib "wsock32" Alias "gethostname" (ByVal szHost As String, ByVal dwHostLen As Long) As Long

Public Declare Function GetHostByName Lib "wsock32" Alias "gethostbyname" (ByVal szHost As String) As Long

Public Declare Function GetHostByAddr Lib "wsock32" Alias "gethostbyaddr" (addr As Long, ByVal addr_len As Long, ByVal addr_type As Long) As Long

Public Declare Sub CopyMemory Lib "kernel32" Alias "RtlMoveMemory" (xDest As Any, xSource As Any, ByVal nbytes As Long)

Public Declare Function inet_addr Lib "wsock32" (ByVal S As String) As Long

Public WSA_Data As WSAData, IPStruct As Inet_Address

' =====================================================================================================

Function HostByName(sHost As String) As String

Dim S As String, p As Long, Host As T_Host, ListAddress As Long, ListAddr As Long, Address As Long

S = String(64, 0): p = GetHostByName(sHost)

If p = SOCKET_ERROR Then

Exit Function

Else

If p <> 0 Then

CopyMemory Host. h_name, ByVal p, Len(Host): ListAddress = Host.h_addr_list

CopyMemory ListAddr, ByVal ListAddress, 4: CopyMemory Address, ByVal ListAddr, 4

HostByName = InetAddrLongToString(Address)

Else

HostByName = "No DNS Entry"

End If

End If

End Function

Private Function InetAddrLongToString(Address As Long) As String

CopyMemory IPStruct, Address, 4

InetAddrLongToString = CStr(Asc(IPStruct.Byte4)) & "." & CStr(Asc(IPStruct.Byte3)) & _

"." & CStr(Asc(IPStruct.Byte2)) & "." & CStr(Asc(IPStruct.Byte1))

End Function

Function HostByAddress(ByVal sAddress As String) As String

Dim lAddress As Long, p As Long, HostName As String, Host As T_Host

lAddress = inet_addr(sAddress)

p = GetHostByAddr(lAddress, 4, PF_INET)

If p <> 0 Then

CopyMemory Host, ByVal p, Len(Host): HostName = String(256, 0)

CopyMemory ByVal HostName, ByVal Host.h_name, 256

If HostName = "" Then HostByAddress = "Unable to Resolve Address"

If InStr(HostName, Chr(0)) > 0 Then HostByAddress = Left(HostName, InStr(HostName, Chr(0)) - 1)

Else

HostByAddress = ""

End If

End Function

h_name, ByVal p, Len(Host): ListAddress = Host.h_addr_list

CopyMemory ListAddr, ByVal ListAddress, 4: CopyMemory Address, ByVal ListAddr, 4

HostByName = InetAddrLongToString(Address)

Else

HostByName = "No DNS Entry"

End If

End If

End Function

Private Function InetAddrLongToString(Address As Long) As String

CopyMemory IPStruct, Address, 4

InetAddrLongToString = CStr(Asc(IPStruct.Byte4)) & "." & CStr(Asc(IPStruct.Byte3)) & _

"." & CStr(Asc(IPStruct.Byte2)) & "." & CStr(Asc(IPStruct.Byte1))

End Function

Function HostByAddress(ByVal sAddress As String) As String

Dim lAddress As Long, p As Long, HostName As String, Host As T_Host

lAddress = inet_addr(sAddress)

p = GetHostByAddr(lAddress, 4, PF_INET)

If p <> 0 Then

CopyMemory Host, ByVal p, Len(Host): HostName = String(256, 0)

CopyMemory ByVal HostName, ByVal Host.h_name, 256

If HostName = "" Then HostByAddress = "Unable to Resolve Address"

If InStr(HostName, Chr(0)) > 0 Then HostByAddress = Left(HostName, InStr(HostName, Chr(0)) - 1)

Else

HostByAddress = ""

End If

End FunctionSub ПримерИспользования()

'В начале работы вы должны использовать функцию WSAStartup

WSAStartup &h201, WSA_Data

'Определение имени машины, зная ее IP-адрес

Debug. Print HostByAddress("87.250.250.11") ' возвращает "yandex.ru"

Debug.Print HostByAddress("209.85.143.99") ' возвращает "dy-in-f99.1e100.net"

'Определение IP адреса машины, зная ее доменное имя

Debug.Print HostByName("yandex.ru") ' возвращает 87.250.250.11

Debug.Print HostByName("google.com") ' возвращает 209.85.143.99

'В конце работы вы должны использовать функцию WSACleanUp

WSACleanUp

End Sub

Print HostByAddress("87.250.250.11") ' возвращает "yandex.ru"

Debug.Print HostByAddress("209.85.143.99") ' возвращает "dy-in-f99.1e100.net"

'Определение IP адреса машины, зная ее доменное имя

Debug.Print HostByName("yandex.ru") ' возвращает 87.250.250.11

Debug.Print HostByName("google.com") ' возвращает 209.85.143.99

'В конце работы вы должны использовать функцию WSACleanUp

WSACleanUp

End SubОбнаружение многопользовательского IP-адреса

Загрузка…

15 октября 2021 г. 14:01

Алекс Чен

Нейт Продажи

Cloudflare предоставляет нашим клиентам инструменты безопасности, которые помогают им защитить свои интернет-приложения от вредоносного или нежелательного трафика. Вредоносный трафик может включать в себя извлечение контента с веб-сайта, рассылку спама при отправке форм и множество других кибератак. Чтобы защитить себя от этих типов угроз и свести к минимуму блокировку законных посетителей сайта, клиенты Cloudflare должны иметь возможность идентифицировать трафик, который может быть вредоносным.

Вредоносный трафик может включать в себя извлечение контента с веб-сайта, рассылку спама при отправке форм и множество других кибератак. Чтобы защитить себя от этих типов угроз и свести к минимуму блокировку законных посетителей сайта, клиенты Cloudflare должны иметь возможность идентифицировать трафик, который может быть вредоносным.

Мы знаем, что некоторые из наших клиентов полагаются на IP-адреса, чтобы различать трафик законных пользователей и потенциально злонамеренных пользователей. Однако во многих случаях IP-адрес запроса не соответствует конкретному пользователю или даже устройству. Кроме того, Cloudflare считает, что в долгосрочной перспективе IP-адрес будет еще более ненадежным сигналом для определения источника запроса. Мы предвидим день, когда ИС будет полностью не связана с личностью. Имея это в виду, определение многопользовательского IP-адреса представляет собой наш первый шаг: указание на ситуации, когда IP-адрес запроса не может считаться адресом одного пользователя. Это дает нашим клиентам возможность принимать более взвешенные решения при ответе на трафик с IP-адреса, вместо того, чтобы без разбора рассматривать этот трафик, как если бы он исходил от одного пользователя.

Это дает нашим клиентам возможность принимать более взвешенные решения при ответе на трафик с IP-адреса, вместо того, чтобы без разбора рассматривать этот трафик, как если бы он исходил от одного пользователя.

Исторически сложилось так, что компании обычно рассматривали IP-адреса как номера мобильных телефонов: теоретически каждый номер телефона соответствует одному человеку. Если вы получаете несколько спам-звонков в течение часа с одного и того же номера телефона, вы можете с уверенностью предположить, что номер телефона представляет одного человека, и игнорировать будущие звонки или даже заблокировать этот номер. Точно так же многие механизмы обнаружения безопасности в Интернете полагаются на IP-адреса, чтобы определить, какие запросы являются законными, а какие вредоносными.

Однако эта аналогия ошибочна и может представлять проблему для безопасности. На практике IP-адреса больше похожи на почтовые адреса, потому что ими могут совместно пользоваться несколько человек одновременно (а из-за NAT и CG-NAT количество людей, использующих один и тот же IP-адрес, может быть очень большим!). Многие существующие инструменты интернет-безопасности принимают IP-адреса как надежный способ различать посетителей сайта. Однако, если несколько посетителей используют один и тот же IP-адрес, продукты безопасности не могут полагаться на IP-адрес как на уникальный идентификационный сигнал. Тысячи запросов от тысяч разных пользователей должны обрабатываться иначе, чем тысячи запросов от одного и того же пользователя. Первый, скорее всего, является обычным трафиком, а второй — почти наверняка автоматизированным вредоносным трафиком.

Многие существующие инструменты интернет-безопасности принимают IP-адреса как надежный способ различать посетителей сайта. Однако, если несколько посетителей используют один и тот же IP-адрес, продукты безопасности не могут полагаться на IP-адрес как на уникальный идентификационный сигнал. Тысячи запросов от тысяч разных пользователей должны обрабатываться иначе, чем тысячи запросов от одного и того же пользователя. Первый, скорее всего, является обычным трафиком, а второй — почти наверняка автоматизированным вредоносным трафиком.

Например, если несколько человек в одном многоквартирном доме получают доступ к одному и тому же сайту, возможно, все их запросы будут направляться через промежуточный блок, управляемый их интернет-провайдером, который имеет только один IP-адрес. Но эта внезапная серия запросов с одного и того же IP-адреса может очень напоминать поведение бота. В этом случае наши клиенты не могут использовать IP-адреса, чтобы отличить эту деятельность от реальной угрозы, что приводит к тому, что они ошибочно блокируют или оспаривают своих законных посетителей сайта.

Добавив многопользовательское обнаружение IP-адресов в продукты Cloudflare, мы повышаем качество наших методов обнаружения и сокращаем количество ложных срабатываний для наших клиентов.

Примеры многопользовательских IP-адресов

Многопользовательские IP-адреса бывают разных форм. Например, когда ваша компания использует корпоративную VPN, сотрудники могут использовать один и тот же IP-адрес при доступе к внешним веб-сайтам. Другие типы VPN и прокси также размещают нескольких пользователей за одним IP-адресом.

Другой тип многопользовательского IP-адреса, созданный на основе основного протокола связи Интернета. IPv4 был разработан в 1980-х годах. Протокол использует 32-битное адресное пространство, что позволяет использовать более четырех миллиардов уникальных адресов. Однако сегодня устройств во много раз больше, чем адресов IPv4, а это означает, что не каждое устройство может иметь уникальный IP-адрес. Хотя IPv6 (протокол-преемник IPv4) решает проблему со 128-битными адресами (поддерживает 2 128 уникальных адресов), IPv4 по-прежнему направляет большую часть интернет-трафика (76% трафика, предназначенного только для людей, приходится на IPv4, как показано на Cloudflare Radar). .

.

Чтобы решить эту проблему, многие устройства в одной и той же локальной сети (LAN) могут совместно использовать один IP-адрес с адресацией в Интернете для связи с общедоступным Интернетом, используя при этом частные интернет-адреса для связи внутри локальной сети. Поскольку частные адреса должны использоваться только внутри локальной сети, разные локальные сети могут нумеровать свои хосты, используя одно и то же пространство частных IP-адресов. Интернет-шлюз локальной сети выполняет преобразование сетевых адресов (NAT), а именно принимает сообщения, поступающие на этот единственный общедоступный IP-адрес, и перенаправляет их на частный IP-адрес соответствующего устройства в их локальной сети. По сути, это похоже на то, как все в офисном здании используют один и тот же почтовый адрес, а сотрудник стойки регистрации отвечает за сортировку почты, предназначенную для какого человека.

В то время как NAT позволяет нескольким устройствам за одним интернет-шлюзом использовать один и тот же общедоступный IP-адрес, взрывной рост населения Интернета потребовал дальнейшего повторного использования ограниченного адресного пространства IPv4. Интернет-провайдеры (ISP) требовали, чтобы пользователи в разных локальных сетях использовали один и тот же IP-адрес для масштабирования своих услуг. Преобразование сетевых адресов операторского класса (CG-NAT) стало еще одним решением для повторного использования адресного пространства. Сетевые операторы могут использовать промежуточные блоки CG-NAT для преобразования сотен или тысяч частных IPv4-адресов в один (или пул) общедоступных IPv4-адресов. Однако такое совместное использование не лишено побочных эффектов. CG-NAT приводит к тому, что IP-адреса не могут быть привязаны к отдельным устройствам, пользователям или подпискам на широкополосную связь, что создает проблемы для продуктов безопасности, использующих IP-адрес как способ различать запросы от разных пользователей.

Интернет-провайдеры (ISP) требовали, чтобы пользователи в разных локальных сетях использовали один и тот же IP-адрес для масштабирования своих услуг. Преобразование сетевых адресов операторского класса (CG-NAT) стало еще одним решением для повторного использования адресного пространства. Сетевые операторы могут использовать промежуточные блоки CG-NAT для преобразования сотен или тысяч частных IPv4-адресов в один (или пул) общедоступных IPv4-адресов. Однако такое совместное использование не лишено побочных эффектов. CG-NAT приводит к тому, что IP-адреса не могут быть привязаны к отдельным устройствам, пользователям или подпискам на широкополосную связь, что создает проблемы для продуктов безопасности, использующих IP-адрес как способ различать запросы от разных пользователей.

Что мы создали

Мы создали инструмент, помогающий нашим клиентам определять, когда префикс IP /24 (набор IP-адресов с одинаковыми первыми 24 битами) может содержать многопользовательские IP-адреса, чтобы они могли более точно настроить правила безопасности, которые защищают их веб-сайты. Для идентификации многопользовательских IP-префиксов мы используем как внутренние данные, так и общедоступные источники данных. В рамках этих данных мы рассмотрим несколько ключевых параметров.

Для идентификации многопользовательских IP-префиксов мы используем как внутренние данные, так и общедоступные источники данных. В рамках этих данных мы рассмотрим несколько ключевых параметров.

Каждое TCP-соединение между источником (клиентом) и местом назначения (сервером) идентифицируется 4 идентификаторами (IP-адрес источника, порт источника, IP-адрес назначения, порт назначения)

Когда пользователь Интернета посещает веб-сайт, базовый стек TCP открывает несколько соединений для отправки и получения данных с удаленных серверов. Каждое соединение идентифицируется четырьмя кортежами (IP-адрес источника, порт источника, IP-адрес назначения, порт назначения). Повторяющиеся запросы от одного и того же веб-клиента, скорее всего, будут сопоставлены с одним и тем же исходным портом, поэтому количество различных исходных портов может служить хорошим индикатором количества различных клиентских приложений. Подсчитав количество портов с открытым исходным кодом для данного IP-адреса, вы можете оценить, используется ли этот адрес несколькими пользователями.

Пользовательские агенты предоставляют сообщаемую устройством информацию о себе, такую как версии браузера и операционной системы. Для обнаружения многопользовательского IP-адреса вы можете подсчитать количество различных пользовательских агентов в запросах с данного IP-адреса. Чтобы избежать пересчета веб-клиентов на устройство, вы можете исключить запросы, идентифицированные как инициированные ботами, и мы учитываем только запросы от пользовательских агентов, которые используются веб-браузерами. У этого подхода есть некоторые компромиссы: некоторые пользователи могут использовать несколько веб-браузеров, а некоторые другие пользователи могут иметь точно такой же пользовательский агент. Тем не менее, прошлые исследования показали, что количество уникальных пользовательских агентов веб-браузера является лучшим компромиссом для наиболее точного определения использования CG-NAT.

Mozilla/5.0 (X11; Linux x86_64; rv:92.0) Gecko/20100101 Firefox/92.0

Для наших выводов мы группируем IP-адреса по соответствующему IP-префиксу /24. На рисунке ниже показано распределение пользовательских агентов браузера по IP-префиксу /24 на основе данных, накопленных за сутки. Около 35% префиксов имеют за собой более 100 различных браузерных клиентов.

На рисунке ниже показано распределение пользовательских агентов браузера по IP-префиксу /24 на основе данных, накопленных за сутки. Около 35% префиксов имеют за собой более 100 различных браузерных клиентов.

Наша служба также использует другие общедоступные источники данных для дальнейшего повышения точности нашей идентификации и классификации типа многопользовательского IP-адреса. Например, мы собираем данные из PeeringDB, базы данных, в которой сетевые операторы самостоятельно определяют тип своей сети, уровни трафика, точки подключения и политику пиринга. Эти данные охватывают лишь часть автономных систем Интернета (АС). Чтобы обойти это ограничение, мы используем эти данные и наши собственные данные (количество запросов на AS, количество веб-сайтов в каждой AS) для определения типа AS. Мы также используем внешние источники данных, такие как IRR, для идентификации запросов от VPN и прокси-серверов.

Эти сведения (особенно тип AS) могут предоставить дополнительную информацию о типе многопользовательского IP-адреса. Например, системы CG-NAT развернуты почти исключительно провайдерами широкополосного доступа, поэтому, определяя тип AS (ISP, CDN, Enterprise и т. д.), мы можем более уверенно определить тип каждого многопользовательского IP-адреса. Запланированное задание периодически выполняет код для извлечения данных из этих источников, их обработки и записи списка многопользовательских IP-адресов в базу данных. Затем эти информационные данные IP передаются другой системе, которая развертывает их на границе Cloudflare, позволяя нашим продуктам безопасности обнаруживать потенциальные угрозы с минимальной задержкой.

Например, системы CG-NAT развернуты почти исключительно провайдерами широкополосного доступа, поэтому, определяя тип AS (ISP, CDN, Enterprise и т. д.), мы можем более уверенно определить тип каждого многопользовательского IP-адреса. Запланированное задание периодически выполняет код для извлечения данных из этих источников, их обработки и записи списка многопользовательских IP-адресов в базу данных. Затем эти информационные данные IP передаются другой системе, которая развертывает их на границе Cloudflare, позволяя нашим продуктам безопасности обнаруживать потенциальные угрозы с минимальной задержкой.

Чтобы подтвердить наши выводы о том, какие IP-адреса являются многопользовательскими, мы создали набор данных, основанный на отдельных данных и измерениях, которые, по нашему мнению, являются более надежными индикаторами. Один из методов, который мы использовали, заключался в выполнении запросов traceroute через RIPE Atlas от каждого зонда RIPE Atlas к общедоступному IP-адресу зонда. Изучив переходы трассировки, мы можем определить, находится ли IP-адрес за CG-NAT или другим промежуточным устройством. Например, если IP-адрес не находится за CG-NAT, трассировка должна завершиться немедленно или иметь только один переход (вероятно, домашний NAT). С другой стороны, если путь traceroute включает адреса в RFC 6598 префикс CGNAT или другие переходы в частном или общем адресном пространстве, скорее всего, соответствующий зонд находится за CG-NAT.

Изучив переходы трассировки, мы можем определить, находится ли IP-адрес за CG-NAT или другим промежуточным устройством. Например, если IP-адрес не находится за CG-NAT, трассировка должна завершиться немедленно или иметь только один переход (вероятно, домашний NAT). С другой стороны, если путь traceroute включает адреса в RFC 6598 префикс CGNAT или другие переходы в частном или общем адресном пространстве, скорее всего, соответствующий зонд находится за CG-NAT.

Чтобы еще больше улучшить наши наборы данных проверки, мы также обращаемся к нашим партнерам-провайдерам, чтобы подтвердить известные IP-адреса CG-NAT. По мере того, как мы уточняем наши проверочные данные, мы можем более точно настраивать параметры вывода многопользовательских IP-адресов и предоставлять клиентам интернет-провайдеров лучший опыт на сайтах, защищенных продуктами безопасности Cloudflare.

Служба обнаружения многопользовательских IP-адресов в настоящее время распознает примерно 500 000 уникальных многопользовательских IP-адресов и настраивается для дальнейшего повышения точности обнаружения. Следите за предстоящим техническим сообщением в блоге, где мы более подробно рассмотрим созданную нами систему и показатели, собранные после запуска этого сервиса в течение более длительного периода времени.

Следите за предстоящим техническим сообщением в блоге, где мы более подробно рассмотрим созданную нами систему и показатели, собранные после запуска этого сервиса в течение более длительного периода времени.

Как это повлияет на управление ботами и ограничение скорости для клиентов?

Наш первоначальный запуск будет включать определение многопользовательских IP-адресов в наши продукты для управления ботами и ограничения скорости.

Три модуля, составляющие систему обнаружения ботов.

Продукт Cloudflare Bot Management имеет пять механизмов обнаружения. Интеграция улучшит три из пяти: механизм обнаружения машинного обучения (ML), механизм эвристики и модели поведенческого анализа. Многопользовательские IP-адреса и их типы будут служить дополнительными функциями для обучения нашей модели машинного обучения. Кроме того, будет добавлена логика для обеспечения того, чтобы многопользовательские IP-адреса обрабатывались по-разному в других наших механизмах обнаружения. Например, наш механизм обнаружения поведенческого анализа не должен обрабатывать серию запросов с многопользовательского IP-адреса так же, как серию запросов с однопользовательского IP-адреса. Не будет никаких новых способов увидеть или взаимодействовать с этой функцией, но вы должны ожидать уменьшения количества ложноположительных обнаружений ботов с использованием многопользовательских IP-адресов.

Например, наш механизм обнаружения поведенческого анализа не должен обрабатывать серию запросов с многопользовательского IP-адреса так же, как серию запросов с однопользовательского IP-адреса. Не будет никаких новых способов увидеть или взаимодействовать с этой функцией, но вы должны ожидать уменьшения количества ложноположительных обнаружений ботов с использованием многопользовательских IP-адресов.

Интеграция с ограничением скорости позволит нам увеличить установленный порог ограничения скорости при получении запросов, поступающих с многопользовательских IP-адресов. Фактор, на который мы увеличиваем порог, будет консервативным, чтобы не обойти ограничение скорости полностью. Однако повышенный порог должен значительно уменьшить количество случаев, когда законные пользователи, использующие многопользовательские IP-адреса, блокируются или оспариваются.

Заглядывая вперед

Мы планируем дальнейшую интеграцию со всеми продуктами Cloudflare, которые полагаются на IP-адреса как меру уникальности, включая, помимо прочего, защиту от DDoS, Cloudflare One Intel и брандмауэр веб-приложений.

Мы также продолжим улучшать нашу многопользовательскую систему обнаружения IP-адресов, чтобы включить дополнительные источники данных и повысить точность. Один источник данных позволил бы нам получить долю предполагаемого количества подписчиков от общего количества IP-адресов, объявленных (принадлежащих) AS. Автономные системы, у которых предполагаемых подписчиков больше, чем доступных IP-адресов, должны полагаться на CG-NAT для предоставления услуг всем подписчикам.

Как упоминалось выше, с помощью наших партнеров-провайдеров мы надеемся улучшить наборы данных проверки, которые мы используем для проверки и уточнения точности наших выводов. Кроме того, наша интеграция с Bot Management также откроет возможность создать цикл обратной связи, который дополнительно проверяет наши наборы данных. Коэффициент решения задач (CSR) — это показатель, созданный Bot Management, который указывает долю запросов, которые были оспорены и решены (и, таким образом, предполагается, что они были человеческими). Изучение запросов как с высоким, так и с низким CSR позволит нам проверить, действительно ли многопользовательские IP-адреса, которые мы изначально определили, представляют собой в основном законный человеческий трафик, который наши клиенты не должны блокировать.

Изучение запросов как с высоким, так и с низким CSR позволит нам проверить, действительно ли многопользовательские IP-адреса, которые мы изначально определили, представляют собой в основном законный человеческий трафик, который наши клиенты не должны блокировать.

Дальнейшее внедрение IPv6 может когда-нибудь сделать CG-NAT и другие технологии совместного использования IPv4 бесполезными, поскольку адресное пространство больше не будет ограничено. Это может снизить распространенность многопользовательских IP-адресов. Однако с развитием новых сетевых технологий, которые запутывают IP-адреса для обеспечения конфиденциальности пользователей (например, рандомизированное назначение адресов IPv6), маловероятно, что станет легче привязать IP-адрес к одному пользователю. Cloudflare твердо верит, что в конечном итоге IP полностью перестанет ассоциироваться с идентификацией.

Тем не менее, в краткосрочной перспективе мы понимаем, что IP-адреса по-прежнему играют ключевую роль в обеспечении безопасности наших клиентов. Интегрируя эту возможность многопользовательского определения IP-адресов в наши продукты, мы стремимся предоставить более свободный и гибкий опыт для всех, кто пользуется Интернетом.

Интегрируя эту возможность многопользовательского определения IP-адресов в наши продукты, мы стремимся предоставить более свободный и гибкий опыт для всех, кто пользуется Интернетом.

Мы защищаем

целые корпоративные сети,

помочь клиентам построить

Интернет-приложения эффективно,

ускорить любой

Веб-сайт

или Интернет-приложение,

защититься от DDoS-атак

атаки, держать

хакеры в

залив,

и может помочь вам в

ваш путь к нулевому доверию.

Посетите 1.1.1.1 с любого устройства, чтобы начать работу

наше бесплатное приложение, которое делает ваш Интернет быстрее и безопаснее.

Чтобы узнать больше о нашей миссии по улучшению Интернета, начните здесь. Если вы ищете

новое направление карьеры, ознакомьтесь с нашими открытыми

позиции.

Новости о продуктах

Исследовать

Лучший Интернет

Безопасность устройства

Боты

Похожие сообщения

28 сентября 2018 г. 20:40

Подведение итогов дня рождения

: каждый день — день запуска Cloudflare

Наши клиенты привыкли к тому, что мы лихорадочно запускаем новые сервисы, функции и функции, но в последнее время мы особенно активны. На этой неделе мы отпраздновали нашу восьмую неделю рождения, объявив о новых предложениях, которые принесут пользу нашим клиентам и глобальному интернет-сообществу….

- К

Джейк Андерсон

Неделя дня рождения

,

Новости о продуктах

,

Регистратор

,

Рабочие Cloudflare

,

Рабочие Cloudflare KV

07 января 2022 г. 15:57

15:57

Недели инноваций Cloudflare 2021

Приступая к планированию Недель инноваций 2022 года, мы вспоминаем основные моменты каждой из этих недель…

- К

Рейган Рассел

,

Джон Грэм-Камминг,

Вал Веса

Неделя дня рождения

,

Неделя ИТ-директоров

,

Неделя разработчиков

,

Неделя полного стека

,

Ударная неделя

18 ноября 2022 г. 21:13

21:13

ICYMI: анонсы недели разработчиков 2022

На этой неделе мы сделали более 30 объявлений, если вы что-то пропустили, вот краткий обзор….

- К

Рассвет Парзич

Неделя разработчиков

,

Разработчики

,

Бессерверный

,

Новости о продуктах

,

Супероблако

19 сентября 2022 г. 15:00

Представляем расширенные оповещения DDoS

Advanced DDoS Alerts от Cloudflare предоставляют адаптированные и действенные уведомления в режиме реального времени. ..

..

- К

Омер Йоахимик

Неделя ГС

,

Общая доступность

,

Расширенный DDoS

,

ДДоС

,

Оповещения о DDoS-атак

PROB2: АНАЛИЗ IP-АДРЕСА

PROB2: АНАЛИЗ IP-АДРЕСА

АНАЛИЗ IP-АДРЕСА

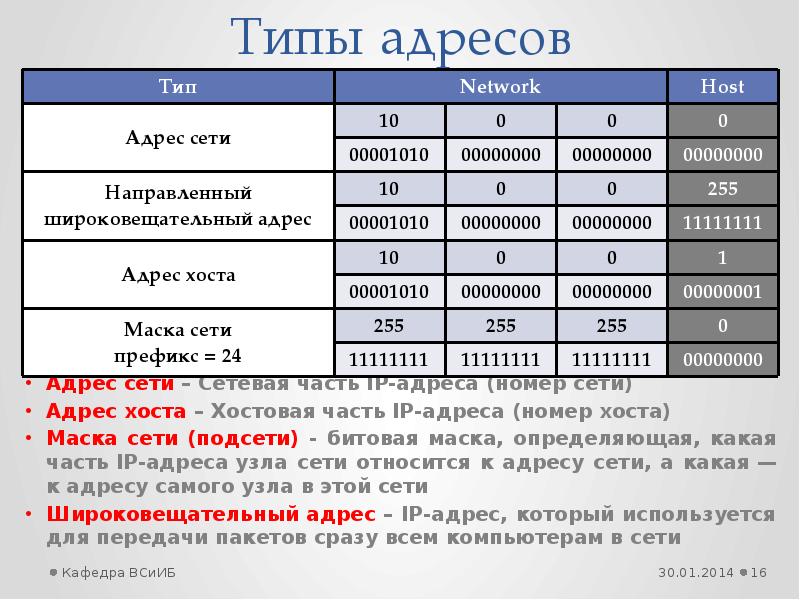

- Определите префикс сети и суффикс хоста для адреса IPV4

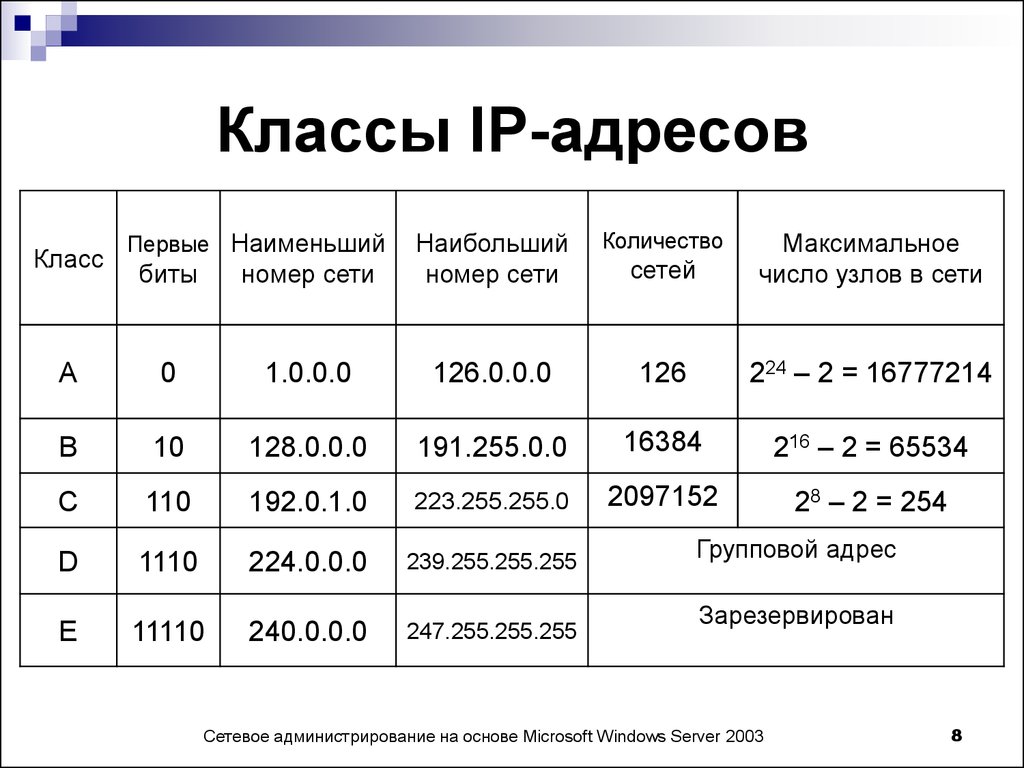

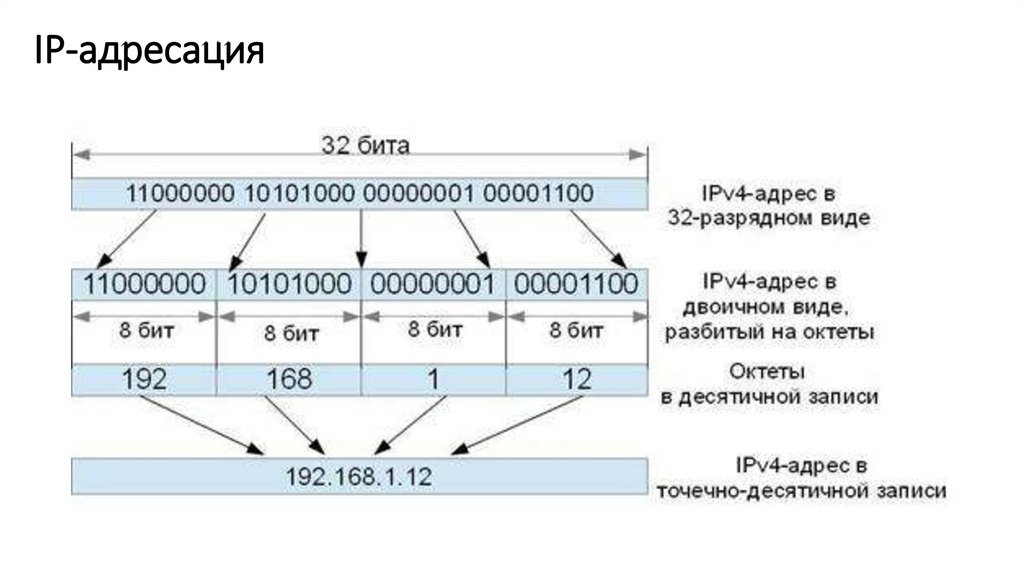

Версия 4 Интернет-протокола (IP) определяет класс A, класс B и класс

адреса С. В следующей таблице показан пример каждого из трех

классы адресов. В знакомой «десятичной системе с точками» каждая из

четыре числовых поля адреса представляют собой неотрицательное целое число, не

превышает 255. В двоичной форме каждое поле адреса выражается

в базе 2 как 8-битный «октет». 3 = 11001000 двоичных.

3 = 11001000 двоичных.

Определения:

- Адрес класса A: Крайний левый бит крайнего левого поля

двоичное представление равно 0.

Адрес класса B: Два крайних левых бита крайнего левого поля

двоичного представления равны 10.

Адрес класса C: Крайние левые три бита самого левого поля

двоичного представления 110.

Компоненты адреса класса А:

Крайний левый бит используется только для идентификации типа адреса, поэтому

это не часть фактического адреса. Остальные биты самого левого

поле (в приведенном выше примере 1000000) составляют сетевой префикс (который

идентифицирует конкретную подсеть в Интернете). Остальные поля

(11001000.10000000.00000011) объединяются для формирования суффикса хоста (который

идентифицирует конкретный компьютер в подсети).

Следовательно, в приведенном выше примере

- Сетевой префикс = 1000000 двоичный = 64 десятичный

Суффикс узла = 110010001000000000000011 двоичный = 13139971 десятичный

Компоненты адреса класса B:

Самые левые два бита используются только для идентификации типа адреса, поэтому

они не являются частью фактического адреса. Остальные биты самого левого

Остальные биты самого левого

поле (в приведенном выше примере 100000), объединенное со вторым крайним слева

поле (11001000) составляют сетевой префикс. Остальные поля (10000000.00000011)

объединяются для формирования суффикса хоста.

Следовательно, в приведенном выше примере

- Префикс сети = 10000011001000 двоичный = 8392 десятичный

Суффикс хоста = 1000000000000011 двоичный = 32771 десятичный

Компоненты адреса класса C:

Крайние левые три бита используются только для идентификации типа адреса,

поэтому они не являются частью фактического адреса. Остальные биты

крайнее левое поле (в приведенном выше примере 01010), объединенное с

второе и третье крайние слева поля (11001000.10000000) составляют сеть

префикс. Оставшееся поле (00000011) формирует суффикс хоста.

Следовательно, в приведенном выше примере

- Префикс сети = 010101100100010000000 двоичный код = 706688

Суффикс хоста = 00000011 двоичный = 3

ВВОД: ip.

85.143.99

End Sub

85.143.99

End Sub h_name, ByVal p, Len(Host): ListAddress = Host.h_addr_list

CopyMemory ListAddr, ByVal ListAddress, 4: CopyMemory Address, ByVal ListAddr, 4

HostByName = InetAddrLongToString(Address)

Else

HostByName = "No DNS Entry"

End If

End If

End Function

Private Function InetAddrLongToString(Address As Long) As String

CopyMemory IPStruct, Address, 4

InetAddrLongToString = CStr(Asc(IPStruct.Byte4)) & "." & CStr(Asc(IPStruct.Byte3)) & _

"." & CStr(Asc(IPStruct.Byte2)) & "." & CStr(Asc(IPStruct.Byte1))

End Function

Function HostByAddress(ByVal sAddress As String) As String

Dim lAddress As Long, p As Long, HostName As String, Host As T_Host

lAddress = inet_addr(sAddress)

p = GetHostByAddr(lAddress, 4, PF_INET)

If p <> 0 Then

CopyMemory Host, ByVal p, Len(Host): HostName = String(256, 0)

CopyMemory ByVal HostName, ByVal Host.h_name, 256

If HostName = "" Then HostByAddress = "Unable to Resolve Address"

If InStr(HostName, Chr(0)) > 0 Then HostByAddress = Left(HostName, InStr(HostName, Chr(0)) - 1)

Else

HostByAddress = ""

End If

End Function

h_name, ByVal p, Len(Host): ListAddress = Host.h_addr_list

CopyMemory ListAddr, ByVal ListAddress, 4: CopyMemory Address, ByVal ListAddr, 4

HostByName = InetAddrLongToString(Address)

Else

HostByName = "No DNS Entry"

End If

End If

End Function

Private Function InetAddrLongToString(Address As Long) As String

CopyMemory IPStruct, Address, 4

InetAddrLongToString = CStr(Asc(IPStruct.Byte4)) & "." & CStr(Asc(IPStruct.Byte3)) & _

"." & CStr(Asc(IPStruct.Byte2)) & "." & CStr(Asc(IPStruct.Byte1))

End Function

Function HostByAddress(ByVal sAddress As String) As String

Dim lAddress As Long, p As Long, HostName As String, Host As T_Host

lAddress = inet_addr(sAddress)

p = GetHostByAddr(lAddress, 4, PF_INET)

If p <> 0 Then

CopyMemory Host, ByVal p, Len(Host): HostName = String(256, 0)

CopyMemory ByVal HostName, ByVal Host.h_name, 256

If HostName = "" Then HostByAddress = "Unable to Resolve Address"

If InStr(HostName, Chr(0)) > 0 Then HostByAddress = Left(HostName, InStr(HostName, Chr(0)) - 1)

Else

HostByAddress = ""

End If

End Function Print HostByAddress("87.250.250.11") ' возвращает "yandex.ru"

Debug.Print HostByAddress("209.85.143.99") ' возвращает "dy-in-f99.1e100.net"

'Определение IP адреса машины, зная ее доменное имя

Debug.Print HostByName("yandex.ru") ' возвращает 87.250.250.11

Debug.Print HostByName("google.com") ' возвращает 209.85.143.99

'В конце работы вы должны использовать функцию WSACleanUp

WSACleanUp

End Sub

Print HostByAddress("87.250.250.11") ' возвращает "yandex.ru"

Debug.Print HostByAddress("209.85.143.99") ' возвращает "dy-in-f99.1e100.net"

'Определение IP адреса машины, зная ее доменное имя

Debug.Print HostByName("yandex.ru") ' возвращает 87.250.250.11

Debug.Print HostByName("google.com") ' возвращает 209.85.143.99

'В конце работы вы должны использовать функцию WSACleanUp

WSACleanUp

End Sub