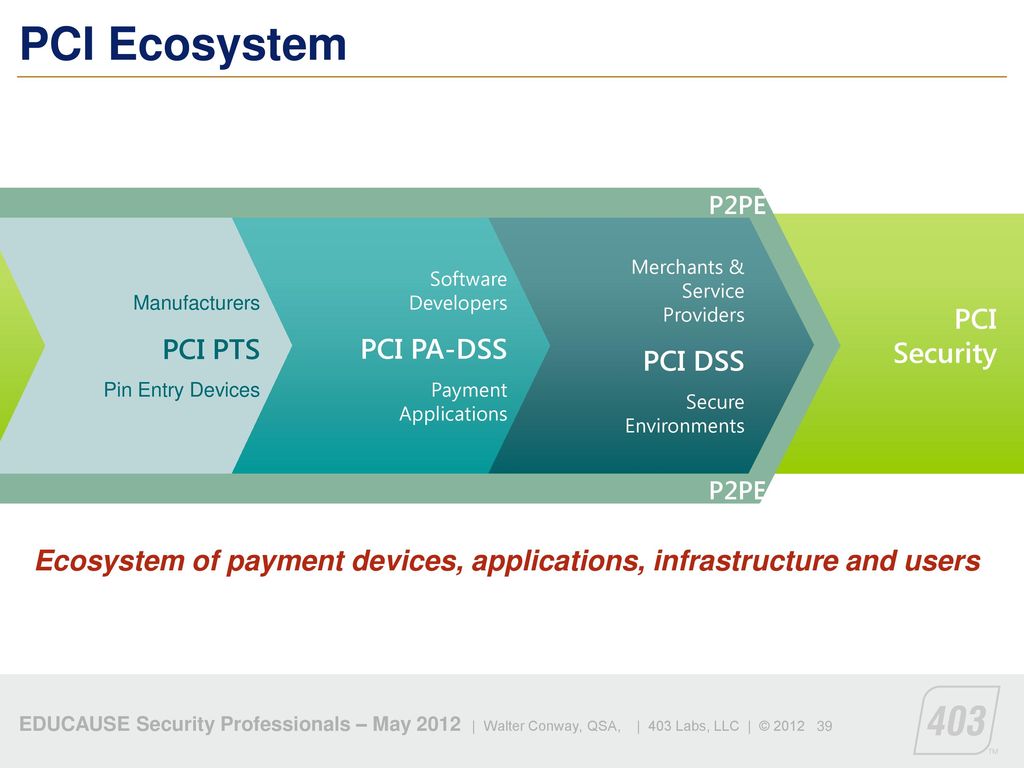

Pci pts: What is PA DSS and PCI PTS?

Содержание

Стандарт PCI DSS

В ПС «Мир» для обеспечения безопасности данных карт «Мир» используется международный индустриальный стандарт PCI Data Security Standard (PCI DSS)

Этот стандарт должен применяться всеми организациями, которые хранят, обрабатывают и передают данные карт «Мир», а также организациями, которые не хранят, не передают и не обрабатывают данные карт ПС «Мир», но имеют возможность влиять на безопасность данных карт ПС «Мир». К таким организациям относятся и торгово-сервисные предприятия, которые принимают к оплате карты «Мир».

Стандарт PCI DSS — это международный стандарт безопасности, созданный специально для защиты данных платежных карт. Он позволяет защитить организацию от инцидентов безопасности и обеспечить необходимый уровень защищенности во всей платежной системе.

Действующая русскоязычная версия PCI DSS 3.2.1

Требования

PCI DSS содержит более 250 требований, которые позволяют достичь определенных целей защиты.

Сгруппированы по направлениям защиты и целям:

цель

Создание и поддержка защищенной сети и систем

Группы требований PCI DSS

Требование 1

Установить и поддерживать конфигурацию межсетевых экранов для защиты данных

Требование 2

Не использовать пароли и другие системные параметры безопасности, заданные

производителем по умолчанию

цель

Защита данных Держателей карт

Группы требований PCI DSS

Требование 3

Защищать хранимые данные держателей карт

Требование 4

Шифровать данные держателей карт при их передаче в открытых общедоступных сетях

цель

Ведение программы по управлению уязвимостями

Группы требований PCI DSS

Требование 5

Защищать все системы от вредоносного ПО и регулярно обновлять антивирусное ПО или программы

Требование 6

Разрабатывать и поддерживать безопасные системы и приложения

цель

Внедрение строгих мер контроля доступа

Группы требований PCI DSS

Требование 7

Ограничить доступ к данным держателей карт в соответствии со служебной необходимостью

Требование 8

Определять и подтверждать доступ к системным компонентам

Требование 9

Ограничить физический доступ к данным держателей карт

цель

Регулярный мониторинг и тестирование сети

Группы требований PCI DSS

Требование 10

Контролировать и отслеживать любой доступ к сетевым ресурсам и данным держателей карт

Требование 11

Регулярно выполнять тестирование систем и процессов обеспечения безопасности

цель

Поддержание политики информационной безопасности

Группы требований PCI DSS

Требование 12

Разработать и поддерживать политику обеспечения информационной безопасности для всех сотрудников организации

Может проводиться ТСП самостоятельно. ТСП вправе привлекать QSA для помощи в проведении самооценки. QSA должен быть привлечен для проведения оценки ТСП на соответствие набору требований PCI DSS, указанных в соответствующем Листе самооценки (SAQ), если того потребует Банк-эквайрер.

ТСП вправе привлекать QSA для помощи в проведении самооценки. QSA должен быть привлечен для проведения оценки ТСП на соответствие набору требований PCI DSS, указанных в соответствующем Листе самооценки (SAQ), если того потребует Банк-эквайрер.

ТСП могут направлять свои вопросы о выполнении требований PCI DSS на адрес [email protected].

Программа безопасности ПС «Мир» определяет контрольные процедуры по соответствию Участников ПС «Мир» и организаций, с которыми они взаимодействуют, требованиям PCI DSS. Форма подтверждения соответствия зависит от категории организации и ее уровня. Требования к типам и уровням ТСП указаны на странице Программа безопасности. Подтверждение соответствия организаций требованиям Стандарта PCI DSS может выполняться путем проведения сертификационного аудита или проведения самооценки.

Сертификационный аудит в ТСП имеет право проводить организация, имеющая статус Qualified Security Assessor (QSA) и указанная в списке или сертифицированный внутренний аудитор, имеющий статус Internal Security Assessor (ISA) и указанный в списке.

Настоящий Web-ресурс nspk.ru использует файлы «cookie», в том числе собирает сведения о Посетителях Web-ресурса, в целях улучшения качества работы и удобства использования Web-ресурса, персонализации сервисов и предложений для Посетителей Web-ресурса. Обработка сведений о Посетителях Web-ресурса осуществляется в соответствии с Политикой обработки и защиты персональных данных в АО «НСПК». При использовании данного Web-ресурса Вы подтверждаете свое согласие на использование файлов «cookie». Если Вы не хотите использовать файлы «cookie», измените настройки браузера.

Что такое PCI DSS и как происходит проверка на соответствие стандарту? / Хабр

В конце 2015 года система электронных платежей PayOnline уже в восьмой раз доказала, что мерчанты и плательщики находятся под надежной защитой. А в мае 2016 года компания получила физический сертификат соответствия требованиям стандарта PCI DSS версии 3.1, подтверждающий высший мировой уровень безопасности.

На фоне этого события мы бы хотели подробнее рассказать, что такое PCI DSS, по каким критериям осуществляется проверка на соответствие стандарту и как, не имея собственного сертификата, интернет-магазин может обеспечить безопасность финансовых данных пользователей.

Если попробовать забить аббревиатуру PCI DSS в Google или поискать по ней на Хабре, то можно обнаружить достаточно много статей, описывающих этот стандарт. Тут же выяснится, что целевой аудиторией всех этих материалов будут те, кто так или иначе связан с электронной коммерцией. Главным образом это платёжные агрегаторы и процессинговые центры, а уже потом разработчики интернет-магазинов.

Любой вид электронной коммерции так или иначе основан на том, что покупатели, желающие приобрести товар, должны будут расплатиться за него. Несмотря на то, что возможность расплатиться архаичным способом (отдать деньги курьеру при встрече) наиболее популярна в России, есть большая вероятность, что покупатель предпочтет воспользоваться своей платёжной картой. Тут разработчикам магазина придётся иметь дело с такой деликатной материей как личные данные пользователей, которые ещё и связаны с их финансами. Вряд ли кто-то из клиентов магазина захочет, чтобы все это стало достоянием общественности, поэтому здесь приходится прибегать к продуманным и многократно проверенным решениям.

Создание целого интернет-магазина с нуля — мягко говоря, задача непростая. Поэтому на рынке довольно много фреймворков, помогающих разработчикам с этим (у всех на слуху Magento, к примеру). Задачу приема платежей, как одну из самых важных, потому что она связана с деньгами, включают в себя все решения для электронной коммерции. Разработчики, имевшие с этим дело, знают, что это достаточно простая последовательность шагов, которая часто выглядит как «качаем код библиотеки для платёжного шлюза XYZ», «настраиваем его» (все обычно сводится к получению и использованию специального ключа, позволяющего шлюзу понять с каким магазином он имеет дело), «немного допиливаем» и «выгружаем на продакшн».

Как правило, это не вызывает существенных проблем. Правда, после того, как пользователь вашего магазина перешел на страницу оплаты выбранного платежного шлюза, ввел данные своей платежной карты и нажал на кнопку «Оплатить», вмешаться в процесс уже не получится — разве только обработать ответ шлюза на своей стороне и показать пользователю красивую страничку с благодарностью (если всё прошло нормально) или извиниться (если что-то пошло не так).

Квалифицированный пользователь знает, к примеру, что https лучше http и проверяет это, многие браузеры будут показывать в адресной строке данные сертификата сайта. Однако когда платёжный шлюз начнёт свои «внутренние» транзакции с банком-эмитентом (тот, который выдал карту) и с банком-эквайером (тот, который должен получить оплату), то может возникнуть вполне закономерный вопрос — а насколько это всё вообще безопасно? Ведь передача данных по протоколу https — еще не гарантия безопасности, а лишь один из сотен параметров, обеспечивающих защиту информации.

Может быть ребята из этого шлюза и смогли настроить себе https, купили сертификат и даже большими буквами написали на своём сайте, что всё очень хорошо и всё очень защищено. Но единственным по-настоящему надёжным способом убедиться в этом является выполнение каких-то процедур, удостоверяющих безопасность внутреннего кода платежного шлюза. И, конечно, желательно, чтобы пройти такую проверку было бы сложнее, чем написать на своём сайте немного красивого HTML — «100% гарантия безопасности».

Мы опишем такую процедуру и попробуем понять, почему она является стандартом в индустрии электронной коммерции. Всё это будет скрываться под аббревиатурой PCI DSS, и именно наличие этого сертификата у платёжного шлюза вполне может означать, что данные платёжной карты (да что там, проще говоря, деньги плательщика) дойдут до адресата без проблем.

Что такое PCI DSS?

PCI DSS (Payment Card Industry Data Security Standard) — стандарт безопасности данных индустрии платежных карт. Другими словами, это документация со списком критериев, которому должен удовлетворять сервис, если он как-то управляет такими вещами, как номер карты, срок её действия и CVV-код.

Платёжных карт можно насчитать довольно много (все знают Visa и MasterCard), а поскольку речь идёт о стандарте индустрии, то было бы нелишним всем компаниям договориться между собой о том, что они будут считать безопасным. Для этого существует Совет PCI SSC (Payment Card Industry Security Standards Council) — Совет по стандартам безопасности индустрии платежных карт, образованный пятью крупнейшими платёжными системами. Именно он создаёт правила «безопасной игры», и именно его правилам должны следовать компании, желающие получить заветный шильдик «Сертифицировано PCI-DSS». Проходить сертификацию необходимо каждый год.

Именно он создаёт правила «безопасной игры», и именно его правилам должны следовать компании, желающие получить заветный шильдик «Сертифицировано PCI-DSS». Проходить сертификацию необходимо каждый год.

Что именно проверяют?

На самом деле описать все критерии проверки будет сложно — их 288. Сама процедура довольно длительная, потому что затрагивает проверку ряда сложных технических моментов. Полностью список критериев, разбитый на 12 групп, выглядит следующим образом:

- Защита вычислительной сети.

- Конфигурация компонентов информационной инфраструктуры.

- Защита хранимых данных о держателях карт.

- Защита передаваемых данных о держателях карт.

- Антивирусная защита информационной инфраструктуры.

- Разработка и поддержка информационных систем.

- Управление доступом к данным о держателях карт.

- Механизмы аутентификации.

- Физическая защита информационной инфраструктуры.

- Протоколирование событий и действий.

- Контроль защищенности информационной инфраструктуры.

- Управление информационной безопасностью.

Тут хорошо заметно, что речь идёт и о программной части, и о «физическом компоненте» — проще говоря, проверяется всё. При этом под словом «проверка» понимается буквальное присутствие того, кто эту проверку выполняет, в офисе той компании, которую проверяют. Уполномоченный аудитор, обладающий статусом QSA (Qualified Security Assessor — а этот статут подтверждается Советом PCI SSC) имеет право пообщаться с сотрудником платежного шлюза (для этого есть специальная процедура интервью), изучить настройки компонентов системы, сделать скриншоты и просто посмотреть «как это работает». Аудитором PayOnline в последние годы выступает компания Deiteriy. Её заключения признаются международными платёжными системами Visa, MasterCard, МИР, American Express, Discover и JCB.

Сам программный код библиотек проверяется выборочно, наибольшее внимание уделяют ядру, непосредственно обрабатывающему данные платёжных карт, при этом внимание обращают на соответствие внешнему стандарту безопасности OWASP, который описывает основные требования к поиску и исключению в коде уязвимостей. Также в бизнес-процессе разработки присутствует звено Code Review, на котором, собственно, проходит дополнительная проверка другим разработчиком, не участвующим в самом написании кода.

Также в бизнес-процессе разработки присутствует звено Code Review, на котором, собственно, проходит дополнительная проверка другим разработчиком, не участвующим в самом написании кода.

Все взаимоотношения и ответственность в рамках требований PCI DSS между сервис-провайдерами, а именно между процессинговым центром и датацентром, а также банками-эквайерами, фиксируются в так называемых матрицах ответственности. Наличие подписанных матриц ответственности между сервис-провайдерами стало обязательным требованием с версии 3.1 стандарта PCI DSS. Помимо прочего, разумеется, у датацентра должен быть также актуальный сертификат соответствия PCI DSS на компоненты инфраструктуры, которые использует в работе процессинговый центр — виртуализация, сервисы, физическое оборудование и так далее.

Сами серверы, так же как и все остальные компоненты инфраструктуры, например, сетевое оборудование, также подлежат обязательной проверке. Основным требованием здесь является актуальность статуса PCI-DSS, который ставится в прямую зависимость от частоты изменений программного обеспечения, конфигураций оборудования или/и виртуальных машин и, что не менее важно, от ставших известными уязвимостей, таких как печально известный HeartBleed. Администраторы инфраструктуры обязаны проводить аудит системы на предмет поиска внутренних/внешних уязвимостей и приводить компоненты инфраструктуры в соответствие стандарту PCI DSS.

Администраторы инфраструктуры обязаны проводить аудит системы на предмет поиска внутренних/внешних уязвимостей и приводить компоненты инфраструктуры в соответствие стандарту PCI DSS.

Аудит безопасности выполняется дважды. Первый раз используется автоматический сканер на известные уязвимости, который предоставляет сертифицированная организация ASV (Approved Scanning Vendor). В случае успешного прохождения этого теста, система проверяется на безопасность второй раз экспертами, что называется, вручную, с вынесением официального заключения.

Возможные трудности

Здесь хотелось бы привести пример из личного опыта. Во время последней сертификации PCI-DSS наши специалисты организовали специальную службу мониторинга, которая следила за тем, чтобы транзакции между нашим дата-центром и банками выполнялись непрерывно. Источником потенциальных проблем было то, что некоторые банки сообщают о том, что их сертификат TLS 1.0 был обновлён до версии 1.2 уже постфактум. Потенциально могло произойти так, что мы пытаемся общаться с банком, имея старый сертификат, тогда как на их стороне он уже обновлён. Благодаря тому, что теперь у нас отдельная служба мониторинга непрерывности транзакций, такая проблема больше невозможна.

Благодаря тому, что теперь у нас отдельная служба мониторинга непрерывности транзакций, такая проблема больше невозможна.

Вообще можно привести несколько примеров, как работает проверка, и как мы приводили нашу инфраструктуру в соответствие с требованиями. Как известно, согласно PCI-DSS, платёжная система не должна хранить у себя так называемые Критичные аутентификационные данные (КАД), к которым относят, к примеру, CVV или PIN-код (последний обычно поступает из POS-терминалов супермаркетов). Реализовано это таким образом:

Когда транзакция получает от процессингового центра специальный статус, говорящий о том, что она завершена (независимо от того успешно или нет), то в системе инициируется специальный программный код, решающий две задачи. Если во время транзакции по какой-либо причине её данные были записаны на диск, то специальная операция, удаляющая эту запись, получает максимальный приоритет и выполняется специальным воркером. Если обращения к диску не было, то всё еще проще: процесс транзакции удаляется из памяти сервера и таким образом фиксации КАД не происходит. Единственные данные, которые можно хранить — это номер карты PAN (Primary Account Number), и то исключительно в зашифрованном виде.

Единственные данные, которые можно хранить — это номер карты PAN (Primary Account Number), и то исключительно в зашифрованном виде.

Еще один пример напрямую связан с одним из наших пользователей (хотя на самом деле таких историй много, просто эта последняя по времени), который покупал товар в интернет-магазине. После того, как что-то «пошло не так», он не стал читать достаточно подробные сообщения об ошибке, а просто сфотографировал свою платёжную карту с обеих сторон (наверно, потому, что в форме платежа ему объяснили, что надо вводить три последние цифры после магнитной полосы на оборотной стороне) и прислал её нам в службу поддержки. По мнению покупателя, это должно было помочь нам выяснить статус его платежа — «снялись деньги» или нет. Надо сказать, что даже такие курьёзные и одновременно печальные случаи оговорены стандартом PCI-DSS.

В случае компрометации данных пользователя платёжная система обязана уведомить его самого и банк-эмитент, выпустивший «засвеченную» карту. Кроме того, необходимо было удалить письмо с вложениями-картинками из клиентской почтовой программы оператора службы поддержки, а также на почтовом сервере. Всё это делалось для того, чтобы следовать золотому правилу обеспечения безопасности индустрии платёжных карт — «Если тебе не нужна эта информация, то не храни её».

Кроме того, необходимо было удалить письмо с вложениями-картинками из клиентской почтовой программы оператора службы поддержки, а также на почтовом сервере. Всё это делалось для того, чтобы следовать золотому правилу обеспечения безопасности индустрии платёжных карт — «Если тебе не нужна эта информация, то не храни её».

Интеграция PayOnline с интернет-магазином

Как уже упоминалось выше, задачу интеграции конкретного интернет-магазина с платёжной системой вряд ли можно назвать сложной. В интернете можно найти множество примеров для многих шлюзов. Всё обычно сводится к установке на сервер специально написанной библиотеки (у нас их много и под разные платформы) и написанию какого-то клиентского кода, который будет собирать информацию пользовательской формы и отправлять её платёжному шлюзу. Единственным моментом, на который хотелось бы обратить внимание, должно быть месторасположение самой платёжной формы — будет она находиться на стороне интернет-магазина или будет работать на стороне PayOnline. Несмотря на то, что многие решения вполне могут позволить принимать платежи прямо на своём сайте, в случае отсутствия у мерчанта собственного сертификата PCI-DSS, необходимо будет организовать всё так, чтобы платежи выполнялись на стороне платёжного шлюза. Обоснование тут одно — это безопасность финансовых данных пользователя. При этом платёжную форму можно кастомизировать под компанию, так что отторжения у конечного пользователя не возникнет.

Несмотря на то, что многие решения вполне могут позволить принимать платежи прямо на своём сайте, в случае отсутствия у мерчанта собственного сертификата PCI-DSS, необходимо будет организовать всё так, чтобы платежи выполнялись на стороне платёжного шлюза. Обоснование тут одно — это безопасность финансовых данных пользователя. При этом платёжную форму можно кастомизировать под компанию, так что отторжения у конечного пользователя не возникнет.

У нас есть библиотеки для организации платежей для десктопных и мобильных решений, включая и Windows Phone (хотя позиции этой платформы с точки зрения популярности у пользователей гораздо слабее, чем у тех же Android или iOS). Говорить о библиотеке для PHP мы даже не будем — это практически подразумевается само собой. У нас также есть SDK для .NET-решений. Часто спрашивают, почему для Android выбран не традиционный подход — библиотека на Java — а используется Node.js. Такое решение было принято некоторое время назад — интегрировать такой код чуть проще, чем написанный на Java, равно как и отвечать требованиям субстандарта PCI PA-DSS. Что касается будущих интеграций, то мы сейчас располагаем адаптивными платежными формами, которые великолепно работают в нативных мобильных приложениях, интегрированных в приложение через WebView, и отвечают всем требованиям PCI PA-DSS.

Что касается будущих интеграций, то мы сейчас располагаем адаптивными платежными формами, которые великолепно работают в нативных мобильных приложениях, интегрированных в приложение через WebView, и отвечают всем требованиям PCI PA-DSS.

Что получает интернет-магазин

Среди основных преимуществ системы электронных платежей PayOnline мы можем выделить особо наши технические возможности, нацеленные на увеличение конверсии в успешные платежи. В первую очередь, конечно, это тонкая работа с 3-D Secure, позволяющая сохранить высокий уровень защиты от мошеннических операций и одновременно увеличить платежную конверсию.

Мы внимательно изучаем поведение плательщиков, которое из года в год меняется вслед за технологическим прогрессом. Благодаря возможности измерять конверсию и поведение человека на платёжной странице в момент заполнения данных и совершения платежа, мы технологически позволяем своим клиентам шаг за шагом отследить путь покупателя, представить себя на его месте и максимально упростить его пользовательский опыт на основе полученной статистики. В случае же, если при совершении платежа у покупателя по какой-то причине не получается провести оплату, магазин получает от процессингового центра точную причину отклонения, далее магазин транслирует причину отклонения плательщику в любом кастомизированном виде. Таким образом, клиент сразу понимает, почему платеж не прошел и что ему необходимо сделать, чтобы приобрести товар или услугу.

В случае же, если при совершении платежа у покупателя по какой-то причине не получается провести оплату, магазин получает от процессингового центра точную причину отклонения, далее магазин транслирует причину отклонения плательщику в любом кастомизированном виде. Таким образом, клиент сразу понимает, почему платеж не прошел и что ему необходимо сделать, чтобы приобрести товар или услугу.

Если вас заинтересовала такая возможность, обращайтесь, наши специалисты предоставят дополнительную информацию и, в случае необходимости, помогут настроить прием платежей на сайте и в мобильном приложении по защищенному шлюзу, отвечающему требованиям стандарта PCI DSS 3.1.

Официальный сайт Совета по стандартам безопасности PCI

Торговые ресурсы

Благодаря прочной основе безопасности данных вы можете защитить платежные данные своих клиентов и предотвратить утечку данных, которая может вывести вас из бизнеса. Надежная основа безопасности данных начинается с людей, процессов и технологий. Узнайте больше о ресурсах и инструментах PCI, которые помогут защитить платежные данные.

Узнайте больше о ресурсах и инструментах PCI, которые помогут защитить платежные данные.

Наймите квалифицированных и надежных партнеров и обучите своих сотрудников основам безопасности платежных данных.

Узнать больше

Применяйте правильные политики и методы, чтобы обеспечить безопасность платежей каждый день.

Узнать больше

Убедитесь, что вы используете правильную технологию и правильно ее внедряете, чтобы получить максимальную безопасность и бизнес-преимущества.

Узнать больше

Центр угроз

Вредоносное ПО

Преступники используют вредоносное программное обеспечение для проникновения в компьютерную систему и кражи платежных данных. Программа-вымогатель — самая быстрорастущая угроза вредоносного ПО.

Фишинг

Фишинговые электронные письма являются

распространенным средством доставки вредоносных программ. Эти электронные письма выглядят

Эти электронные письма выглядят

законными, например счет-фактура или электронный факс

, но они содержат вредоносные ссылки и/или вложения, которые могут заразить ваш компьютер и систему.

Удаленный доступ

Преступники могут получить доступ к вашим

системам, которые хранят, обрабатывают или передают платежные

данные через слабые средства удаленного доступа. Удаленный доступ может использоваться поставщиками вашего платежного терминала, например, для оказания поддержки вашему терминалу или для предоставления обновления программного обеспечения.

Слабые пароли

Более 80% утечек данных связано с

украденными/или слабыми паролями.

* Веризон 2017 DBIR

Устаревшее программное обеспечение

Преступники ищут

устаревшее программное обеспечение, чтобы использовать недостатки в неисправленных системах.

скимминг

Преступники прикрепляют небольшие аппаратные «скимминговые устройства» к считывателям карт, которые могут получать платежные данные клиентов, когда они используют платежные карты в вашем магазине. Преступники используют украденные данные для создания поддельных карт и совершения незаконных покупок.

Преступники используют украденные данные для создания поддельных карт и совершения незаконных покупок.

Ресурсы Data Security Essentials

Эти ресурсы содержат простые рекомендации о том, почему и как обеспечить безопасность платежных данных клиентов. Начните обучать своих клиентов и партнеров из малого бизнеса основам безопасности платежей, загрузив эти ресурсы прямо сейчас

Руководство по безопасным платежам

Простое руководство для понимания рисков для малого бизнеса, основ безопасности для защиты от кражи платежных данных и того, куда обратиться за помощью. Доступен также в спиральном формате — нажмите здесь, чтобы заказать.

Общие платежные системы

Наглядные изображения из реальной жизни, помогающие определить, какой тип платежной системы используют малые предприятия, виды рисков, связанных с их системой, и действия, которые они могут предпринять для ее защиты.

Вопросы к поставщикам

Список распространенных поставщиков, на которых полагаются малые предприятия, и конкретные вопросы, которые следует задать им, чтобы убедиться, что они защищают платежные данные клиентов.

Глоссарий терминов платежной и информационной безопасности

Простые для понимания объяснения технических терминов, используемых в платежной безопасности

Инструмент оценки Data Security Essentials

Этот онлайн-инструмент и сопровождающие формы оценки позволяют провести предварительную оценку уровня безопасности мелкого продавца.

Основы брандмауэра PCI

Одностраничная инфографика по основам настройки брандмауэра.

Видео и инфографика

Важное значение безопасности платежных данных: надежные пароли

Использование ненадежных паролей по умолчанию является одной из основных причин взлома платежных данных в компаниях. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, изменив пароли поставщиков по умолчанию на надежные и никогда не разглашая пароли.

Важное значение безопасности платежных данных: безопасный удаленный доступ

Незащищенный удаленный доступ является одной из основных причин утечки платежных данных в компаниях. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, разрешая удаленный доступ только при необходимости и используя многофакторную аутентификацию.

Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, разрешая удаленный доступ только при необходимости и используя многофакторную аутентификацию.

Важное значение безопасности платежных данных: исправление

Неисправленное программное обеспечение является одной из основных причин утечки платежных данных для предприятий. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, быстро устанавливая исправления для программного обеспечения.

Необходима безопасность платежных данных: надежные пароли

Использование слабых паролей и паролей по умолчанию

одна из основных причин утечки платежных данных для бизнеса. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, изменив пароли поставщиков по умолчанию на надежные и никогда не разглашая пароли.

Важное значение безопасности платежных данных: безопасный удаленный доступ

Незащищенный удаленный доступ является одной из основных причин утечки платежных данных для предприятий. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, разрешая удаленный доступ только при необходимости и используя многофакторную аутентификацию.

Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, разрешая удаленный доступ только при необходимости и используя многофакторную аутентификацию.

Важное значение безопасности платежных данных: исправление

Неисправленное программное обеспечение является одной из основных причин утечки платежных данных для предприятий. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, быстро устанавливая исправления для программного обеспечения.

Co-Brand

Ваши клиенты доверяют вам свой бизнес. Покажите им, что вы так же серьезно относитесь к защите их данных, разместив логотип PCI Data Security Essentials for Small Merchants совместно с логотипом вашей компании.

- Закажите 20+ обычных книг в спиральном переплете

- Закажите более 1000 индивидуальных книг в спиральном переплете с логотипом вашей компании

- Персонализируйте цифровую версию, создав кобрендинг с логотипом вашей компании

Для получения дополнительной информации о совместном брендинге или оптовых заказах нажмите здесь.

Рекомендуемое обучение

- Вариант начального уровня: Обучение PCI Awareness доступно в режиме онлайн 24/7/365. Узнайте о 12 требованиях PCI в удобном для вас темпе, чтобы повысить уровень безопасности и снизить риск для данных держателей карт.

- Более продвинутый вариант : Обучение PCI Professional (PCIP) — это курс электронного обучения

для самостоятельного изучения для тех, кто имеет опыт работы в сфере ИТ не менее двух лет. Этот курс предоставляет вам инструменты, которые помогут вам создать безопасную платежную среду и помочь вашей организации достичь соответствия PCI. Получите трехлетнее возобновляемое удостоверение и зарегистрируйтесь на веб-сайте PCI. - Дополнительные образовательные ресурсы: Ознакомьтесь с образовательными ресурсами безопасности платежей PCI SSC

, где вы найдете инфографику, видеоролики, вебинары и другие полезные инструменты для изучения способов защиты платежных данных.

Часто задаваемые вопросы

Стандарт безопасности данных PCI (PCI DSS) применяется ко всем организациям, которые хранят, обрабатывают и/или передают данные о держателях карт. Он охватывает технические и операционные методы для системных компонентов, включенных или подключенных к средам с данными о держателях карт. Если вы принимаете или обрабатываете платежные карты, к вам применяется стандарт PCI DSS.

Каждый из платежных брендов-основателей PCI SSC (American Express, Discover, JCB International, MasterCard и Visa) в настоящее время имеет свои собственные программы соответствия PCI для защиты данных счетов своих аффилированных платежных карт. Организации должны напрямую обращаться к платежным системам для получения информации об их программах соблюдения требований. Контактные данные платежных систем можно найти в разделе Как связаться с платежными картами?

Вопросы, касающиеся требований соответствия данных счетов платежных карт, связанных с другими платежными сетями или брендами, следует направлять в соответствующие платежные сети или бренды.

PCI SSC также призывает организации быть в курсе возможных нюансов в местных законах и правилах, которые могут повлиять на применимость стандартов PCI.

Использование шифрования в среде продавца не устраняет необходимость в PCI DSS в этой среде. Торговая среда по-прежнему находится в сфере действия стандарта PCI DSS из-за наличия данных о держателях карт. Например, в среде с наличием карт продавцы имеют физический доступ к платежным картам для совершения транзакции, а также могут иметь бумажные отчеты или квитанции с данными держателя карты. Точно так же в средах без предъявления карты, таких как заказ по почте или по телефону, данные платежной карты предоставляются по каналам, которые необходимо оценивать и защищать в соответствии с PCI DSS.

Шифрование данных о держателях карт с помощью надежной криптографии является приемлемым методом приведения данных в нечитаемый вид в соответствии с требованием PCI DSS 3.4. Однако одного лишь шифрования может быть недостаточно, чтобы вывести данные о держателях карт из сферы действия стандарта PCI DSS.

Следующие пункты подпадают под действие стандарта PCI DSS:

- Системы, выполняющие шифрование и/или дешифрование данных держателей карт, и системы, выполняющие функции управления ключами

- Зашифрованные данные о держателях карт, которые не изолированы от процессов шифрования и дешифрования и управления ключами

- Зашифрованные данные держателя карты, присутствующие в системе или на носителе, которые также содержат ключ дешифрования

- Зашифрованные данные держателя карты, присутствующие в той же среде, что и ключ дешифрования

- Зашифрованные данные держателя карты, доступные для объекта, который также имеет доступ к ключу дешифрования

.

Если третья сторона получает и/или хранит только данные, зашифрованные другим лицом, и если у нее нет возможности расшифровать данные, третья сторона может считать зашифрованные данные не относящимися к делу при соблюдении определенных условий. . Дополнительные рекомендации см. в разделе часто задаваемых вопросов 1233: Как зашифрованные данные о держателях карт влияют на сферу применения стандарта PCI DSS для сторонних поставщиков услуг?

в разделе часто задаваемых вопросов 1233: Как зашифрованные данные о держателях карт влияют на сферу применения стандарта PCI DSS для сторонних поставщиков услуг?

Кроме того, для получения информации о том, как продавец может получить сокращение объема за счет использования проверенного решения P2PE, см. FAQ 1158: Как влияет использование решения P2PE, включенного в список PCI, на проверку продавца на соответствие стандарту PCI DSS?

Анкеты самооценки PCI DSS (SAQ) представляют собой инструменты проверки для продавцов и поставщиков услуг, которые имеют право оценивать и сообщать о своем соответствии PCI DSS посредством самооценки. Существует ряд различных SAQ, предназначенных для удовлетворения потребностей конкретных типов сред.

Каждый SAQ содержит раздел «Перед началом работы», в котором описывается тип среды, для которой предназначен SAQ. Чтобы использовать этот SAQ, должны быть соблюдены все критерии приемлемости для конкретного SAQ.

Дополнительные указания также содержатся в документе «Инструкции и рекомендации по заполнению анкеты для самооценки PCI DSS» в библиотеке документов.

Продавцы также должны проконсультироваться со своим эквайером (торговым банком) или платежным брендом, чтобы определить, имеют ли они право или обязаны ли они предоставлять SAQ, и если да, то какой SAQ подходит для их среды.

PCI DSS предназначен для всех организаций, участвующих в обработке платежей, включая продавцов, независимо от их размера или объема транзакций. По сравнению с более крупными торговыми точками у мелких торговцев часто более простая среда с ограниченным объемом данных о держателях карт и меньшим количеством систем, требующих защиты, что может помочь им снизить усилия по обеспечению соответствия стандарту PCI DSS.

Обязанность мелкого продавца подтверждать соответствие определяется отдельными платежными системами. По вопросам, касающимся проверки соответствия и требований к отчетности, продавцы должны обращаться к своему эквайеру (торговому банку) или платежному бренду, с которым они ведут бизнес, если это применимо.

Ресурсы

Блог PCI Perspectives

PCI – больше, чем один стандарт

В динамичном мире платежей безопасность транзакций имеет первостепенное значение. Когда мы разговариваем с нашими клиентами и партнерами, всегда поднимается тема безопасности платежей и соответствия PCI. Несмотря на то, что доступно много полезной информации о безопасности платежей, в отрасли также возникает множество вопросов, касающихся PCI. Итак, с последним обновлением стандарта PCI Data Security Standard и выпуском последних стандартов безопасности для платежных терминалов я подумал, что это будет прекрасная возможность быстро обновить информацию о соответствии PCI и о различных стандартах безопасности, которые должны знать продавцы.

Когда мы разговариваем с нашими клиентами и партнерами, всегда поднимается тема безопасности платежей и соответствия PCI. Несмотря на то, что доступно много полезной информации о безопасности платежей, в отрасли также возникает множество вопросов, касающихся PCI. Итак, с последним обновлением стандарта PCI Data Security Standard и выпуском последних стандартов безопасности для платежных терминалов я подумал, что это будет прекрасная возможность быстро обновить информацию о соответствии PCI и о различных стандартах безопасности, которые должны знать продавцы.

Совет PCI и его различные стандарты безопасности

Совет по стандартам безопасности индустрии платежных карт (PCI SSC) — это глобальный открытый орган, созданный для разработки, улучшения, распространения и помощи в понимании стандартов безопасности для безопасности платежей. Совет также предоставляет важные инструменты, необходимые для реализации различных стандартов безопасности.

Ниже приведен список всех различных стандартов безопасности PCI SSC, актуальных для организаций, принимающих электронные платежи:

1. PCI DSS:

PCI DSS:

Стандарт безопасности данных индустрии платежных карт (PCI DSS) охватывает безопасность среды данных держателей карт — ИТ-систем, которые обрабатывают, хранят и передают информацию о кредитных и дебетовых картах. Большинство продавцов знакомы с PCI DSS благодаря своим ежегодным оценкам. Поскольку ландшафт угроз, с которыми сталкиваются продавцы и поставщики платежных услуг, не является статичным, стандарты защиты среды данных держателей карт также не являются статичными. PCI SSC выпустила обновления для версии 3, последней из которых является версия 3.2, в ответ на эти развивающиеся угрозы.

2. PA-DSS:

Стандарт безопасности данных платежных приложений (PA-DSS) обеспечивает безопасность платежных приложений, которые получают доступ к данным держателей карт. Платежное приложение — это программное обеспечение, разработанное для помощи продавцам в обработке электронных платежей, включая магнитные полосы, EMV и бесконтактные транзакции. Этот стандарт гарантирует, что сторонние платежные приложения должным образом обрабатывают данные о держателях карт и соответствуют лучшим отраслевым практикам для безопасной разработки приложений.

Этот стандарт гарантирует, что сторонние платежные приложения должным образом обрабатывают данные о держателях карт и соответствуют лучшим отраслевым практикам для безопасной разработки приложений.

3. PCI-PTS:

Стандарт безопасности транзакций с PIN-кодом в индустрии платежных карт (PCI-PTS) представляет собой набор технических и операционных требований к платежным терминалам, ориентированных на защиту данных держателей карт. Стандарт PCI PTS является модульным и охватывает требования безопасности аппаратного и микропрограммного обеспечения для защиты от физических, логических и сетевых атак. Требования PCI PTS теперь включают требования безопасности для открытых протоколов, таких как TCP/IP, TLS, Bluetooth и USB, а также способы чтения и шифрования данных держателей карт с помощью модуля безопасного чтения и обмена данными (SRED).

Стандарты PCI PTS обновляются каждые три года. В отличие от большинства других стандартов PCI, PCI PTS не требует оценки на определенный момент времени. Вместо этого терминалы отправляются в утвержденные сторонние лаборатории для оценки текущей версии PTS. При утверждении выдается Письмо об одобрении (LOA) с указанием срока действия оцененной версии спецификации.

Вместо этого терминалы отправляются в утвержденные сторонние лаборатории для оценки текущей версии PTS. При утверждении выдается Письмо об одобрении (LOA) с указанием срока действия оцененной версии спецификации.

Производители терминалов не могут отгружать терминалы после истечения срока действия LOA для терминала, однако ремонт и замена по гарантии по-прежнему разрешены. Истечение срока действия PCI PTS LOA терминала само по себе не влияет на возможность продавца продолжать использовать терминал. Даты закрытия терминалов устанавливаются отдельными брендами карт и PCI, которые рекомендуют продавцам выбирать терминалы, отвечающие самым высоким стандартам безопасности, а также отвечающие их конкретным потребностям.

4. PCI P2PE:

Стандарт шифрования «точка-точка» индустрии платежных карт (PCI P2PE) представляет собой набор требований безопасности, которые охватывают все аспекты решения P2PE, включая платежный терминал, терминальное приложение, развертывание. , управление ключами и среда дешифрования. Проверенные решения PCI P2PE являются «золотым стандартом» защиты данных держателей карт. Продавцы, которые используют проверенные решения PCI P2PE, получают значительное сокращение своих оценок PCI DSS за счет использования анкеты самооценки (SAQ) P2PE. Проверенные решения PCI P2PE перечислены на веб-сайте PCI SSC.

, управление ключами и среда дешифрования. Проверенные решения PCI P2PE являются «золотым стандартом» защиты данных держателей карт. Продавцы, которые используют проверенные решения PCI P2PE, получают значительное сокращение своих оценок PCI DSS за счет использования анкеты самооценки (SAQ) P2PE. Проверенные решения PCI P2PE перечислены на веб-сайте PCI SSC.

Кому необходимо соответствовать стандарту PCI?

Прием электронных платежей включает в себя обработку конфиденциальной информации о держателях карт, и обеспечение ее безопасности должно быть главным приоритетом для компаний, которые принимают, обрабатывают или передают информацию о кредитных картах. Проще говоря, если вы принимаете электронные платежи за продажу товаров или услуг, ваш бизнес должен соответствовать требованиям PCI. Компании, которые не соблюдают соответствующие стандарты соответствия PCI, не только подвергают риску конфиденциальные данные держателей карт, но и подвергаются крупным штрафам.