Pci pts: What is PA DSS and PCI PTS?

Содержание

Стандарт PCI DSS

В ПС «Мир» для обеспечения безопасности данных карт «Мир» используется международный индустриальный стандарт PCI Data Security Standard (PCI DSS)

Этот стандарт должен применяться всеми организациями, которые хранят, обрабатывают и передают данные карт «Мир». К таким организациям относятся и торгово-сервисные предприятия, которые принимают к оплате карты «Мир».

Стандарт PCI DSS — это международный стандарт безопасности, созданный специально для защиты данных платежных карт. Он позволяет защитить организацию от инцидентов безопасности и обеспечить необходимый уровень защищенности во всей платежной системе.

Действующая русскоязычная версия PCI DSS 3.2.1

Требования

PCI DSS содержит более 250 требований, которые позволяют достичь определенных целей защиты.

Сгруппированы по направлениям защиты и целям:

цель

Создание и поддержка защищенной сети и систем

Группы требований PCI DSS

Требование 1

Установить и поддерживать конфигурацию межсетевых экранов для защиты данных

Требование 2

Не использовать пароли и другие системные параметры безопасности, заданные

производителем по умолчанию

цель

Защита данных Держателей карт

Группы требований PCI DSS

Требование 3

Защищать хранимые данные держателей карт

Требование 4

Шифровать данные держателей карт при их передаче в открытых общедоступных сетях

цель

Ведение программы по управлению уязвимостями

Группы требований PCI DSS

Требование 5

Защищать все системы от вредоносного ПО и регулярно обновлять антивирусное ПО или программы

Требование 6

Разрабатывать и поддерживать безопасные системы и приложения

цель

Внедрение строгих мер контроля доступа

Группы требований PCI DSS

Требование 7

Ограничить доступ к данным держателей карт в соответствии со служебной необходимостью

Требование 8

Определять и подтверждать доступ к системным компонентам

Требование 9

Ограничить физический доступ к данным держателей карт

цель

Регулярный мониторинг и тестирование сети

Группы требований PCI DSS

Требование 10

Контролировать и отслеживать любой доступ к сетевым ресурсам и данным держателей карт

Требование 11

Регулярно выполнять тестирование систем и процессов обеспечения безопасности

цель

Поддержание политики информационной безопасности

Группы требований PCI DSS

Требование 12

Разработать и поддерживать политику обеспечения информационной безопасности для всех сотрудников организации

Может проводиться ТСП самостоятельно. ТСП вправе привлекать QSA для помощи в проведении самооценки. QSA должен быть привлечен для проведения оценки ТСП на соответствие набору требований PCI DSS, указанных в соответствующем Листе самооценки (SAQ), если того потребует Банк-эквайрер.

ТСП вправе привлекать QSA для помощи в проведении самооценки. QSA должен быть привлечен для проведения оценки ТСП на соответствие набору требований PCI DSS, указанных в соответствующем Листе самооценки (SAQ), если того потребует Банк-эквайрер.

ТСП могут направлять свои вопросы о выполнении требований PCI DSS на адрес mirsecurity@nspk.ru.

Программа безопасности ПС «Мир» определяет контрольные процедуры по соответствию Участников ПС «Мир» и организаций, с которыми они взаимодействуют, требованиям PCI DSS. Форма подтверждения соответствия зависит от категории организации и ее уровня. Требования к типам и уровням ТСП указаны на странице Программа безопасности. Подтверждение соответствия организаций требованиям Стандарта PCI DSS может выполняться путем проведения сертификационного аудита или проведения самооценки.

Сертификационный аудит в ТСП имеет право проводить организация, имеющая статус Qualified Security Assessor (QSA) и указанная в списке или сертифицированный внутренний аудитор, имеющий статус Internal Security Assessor (ISA) и указанный в списке.

Настоящий Web-ресурс nspk.ru использует файлы «cookie», в том числе собирает сведения о Посетителях Web-ресурса, в целях улучшения качества работы и удобства использования Web-ресурса, персонализации сервисов и предложений для Посетителей Web-ресурса. Обработка сведений о Посетителях Web-ресурса осуществляется в соответствии с Политикой обработки и защиты персональных данных в АО «НСПК». При использовании данного Web-ресурса Вы подтверждаете свое согласие на использование файлов «cookie». Если Вы не хотите использовать файлы «cookie», измените настройки браузера.

Информационная безопасность банковской деятельности. Некоторые мифы о PCI DSS. Стоит ли ими руководствоваться?

BIS Journal №2(45)/2022

6 июня, 2022

Евгений Безгодов, Deiteriy

В последние три недели стало модно обсуждать, «кто уходит, а кто остаётся в России», а также «что нам стоит оставить, а от чего избавиться». В связи с этим появляется много мифов. Не обошли эти мифы стороной и стандарт безопасности данных индустрии платёжных карт PCI DSS. Я решил развеять некоторые из них.

В связи с этим появляется много мифов. Не обошли эти мифы стороной и стандарт безопасности данных индустрии платёжных карт PCI DSS. Я решил развеять некоторые из них.

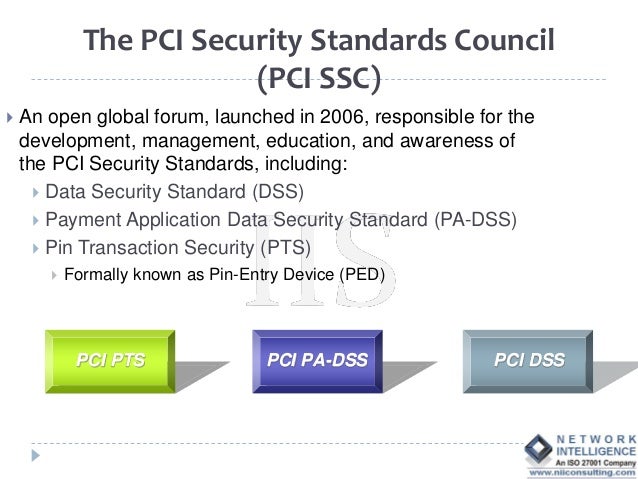

Миф: PCI DSS – это стандарт

Да, PCI DSS – это стандарт. При этом стоит учитывать, что это один из элементов целой экосистемы безопасности карточной индустрии. В экосистему входит 12 стандартов: PCI DSS, PA-DSS, SSS, SSLCS, P2PE, PTS, Card Production, 3DS CSS, CPoC, PIN Security, SPOC и PCI TSP Security Requirements. Кроме стандартов, в экосистему входят ещё и международный и национальные регуляторы, аудиторы, процедуры контроля качества аудитов, база знаний на основе многолетнего опыта обеспечения безопасности карточной индустрии, а также учебные курсы.

Миф: PCI DSS больше не нужен, поскольку VISA и MasterCard ушли из России

Нет. Платёжная система «Мир» продолжает работать и нуждается в эффективной защите всех своих участников. Защита должна быть целенаправленной, должна учитывать всю специфику именно карточных платёжных технологий. Кроме того, карты ушедших платёжных систем, выпущенные российскими банками, продолжают использоваться населением. Транзакции по этим картам внутри России обрабатывает АО НСПК – оператор платёжной системы «Мир». Риски утечки данных этих карт и последующего хищения денежных средств населения в ближайшее время возрастут по нескольким причинам. Во-первых, пользователи чаще будут вводить в Интернете данные карт в открытом виде из-за отключения функций Apple Pay и Google Pay. Во-вторых, срок действия таких карт многие банки объявили теперь неограниченным, а значит, некоторые скомпрометированные карты потенциально будут дольше оставаться незаблокированными. По этим и другим причинам АО НСПК продолжает требовать от своих участников соответствия PCI DSS и прохождения QSA-аудитов. По моей информации, оператор платёжной системы «Мир» не планирует отказываться от этих требований. Кроме того, российские банки сейчас активно развивают сотрудничество с платёжной системой Union Pay, которая также применяет стандарт PCIDSS в качестве набора требований по защите карточных данных.

Кроме того, карты ушедших платёжных систем, выпущенные российскими банками, продолжают использоваться населением. Транзакции по этим картам внутри России обрабатывает АО НСПК – оператор платёжной системы «Мир». Риски утечки данных этих карт и последующего хищения денежных средств населения в ближайшее время возрастут по нескольким причинам. Во-первых, пользователи чаще будут вводить в Интернете данные карт в открытом виде из-за отключения функций Apple Pay и Google Pay. Во-вторых, срок действия таких карт многие банки объявили теперь неограниченным, а значит, некоторые скомпрометированные карты потенциально будут дольше оставаться незаблокированными. По этим и другим причинам АО НСПК продолжает требовать от своих участников соответствия PCI DSS и прохождения QSA-аудитов. По моей информации, оператор платёжной системы «Мир» не планирует отказываться от этих требований. Кроме того, российские банки сейчас активно развивают сотрудничество с платёжной системой Union Pay, которая также применяет стандарт PCIDSS в качестве набора требований по защите карточных данных.

Миф: PCI DSS можно прямо сейчас заменить аналогом в России

Заменить, конечно, можно всё. Но для этого нужно создать аналог, столь же эффективный в деле защиты индустрии и населения. На данный момент замена не готова. Российского стандарта, учитывающего всю специфику и технологии безопасности карточной индустрии, нет, а задача по его созданию пока, насколько мне известно, не ставилась. Да и все предыдущие обсуждения идей создания такой альтернативы приводили участников дискуссии к выводу, что это будет попытка «изобрести велосипед». Также, как уже сказано выше, PCI DSS – это далеко не только стандарт, но и система сертификации, мотивирующая участников индустрии выполнять требования по защите платёжных карт.

Миф: ГОСТ Р 57580 уже сейчас полностью может заменить собой PCI DSS

Не может. И не имеет такой цели. По крайней мере, в сегодняшней своей редакции. ГОСТ Р 57580 – это обширный стандарт защиты информации финансовых организаций в целом. А PCI DSS – это локальная инструкция о том, как защитить очень специфичный набор данных: номера карт, проверочные коды, ПИН-коды и ещё несколько столь же конкретных параметров, утечка которых всегда приводит к прямым финансовым потерям населения. Маршрут движения этих данных весьма ограничен, операции, выполняемые с ними,— тоже, технологии во многих компаниях плюс-минус похожие, протокол передачи описан в стандарте ISO 8583 и не особо варьируется от системы к системе. Отсюда и весьма конкретные методики защиты этих данных: принципы сегментации сети, запрет на хранение некоторых видов данных, требования к физической безопасности POS-терминалов и так далее. Если проводить аналогию, то ГОСТ Р 57580 можно сравнить с Федеральным законом, а PCI DSS – с подзаконным нормативным актом, например приказом органа исполнительной власти. В том смысле, что ГОСТ Р 57580 устанавливает общие требования к рассматриваемой области, а PCI DSS даёт инструкцию о том, как эти требования выполнить в отношении конкретной технологии.

А PCI DSS – это локальная инструкция о том, как защитить очень специфичный набор данных: номера карт, проверочные коды, ПИН-коды и ещё несколько столь же конкретных параметров, утечка которых всегда приводит к прямым финансовым потерям населения. Маршрут движения этих данных весьма ограничен, операции, выполняемые с ними,— тоже, технологии во многих компаниях плюс-минус похожие, протокол передачи описан в стандарте ISO 8583 и не особо варьируется от системы к системе. Отсюда и весьма конкретные методики защиты этих данных: принципы сегментации сети, запрет на хранение некоторых видов данных, требования к физической безопасности POS-терминалов и так далее. Если проводить аналогию, то ГОСТ Р 57580 можно сравнить с Федеральным законом, а PCI DSS – с подзаконным нормативным актом, например приказом органа исполнительной власти. В том смысле, что ГОСТ Р 57580 устанавливает общие требования к рассматриваемой области, а PCI DSS даёт инструкцию о том, как эти требования выполнить в отношении конкретной технологии. Разумеется, эта аналогия сильно ограничена, но, надеюсь, хорошо иллюстрирует мысль о том, что частное нельзя заменить общим.

Разумеется, эта аналогия сильно ограничена, но, надеюсь, хорошо иллюстрирует мысль о том, что частное нельзя заменить общим.

Миф: ГОСТ Р 57580 предоставляет такую же степень защиты, как и PCI DSS

Это нельзя сравнивать, поскольку подход к оценке соответствия этим двум стандартам принципиально разный. В PCI DSS подход бинарный: либо ты соответствуешь на 100% всем применимым требованиям, и тогда ты молодец, либо ты хоть какое-то актуальное для тебя требование не выполнил, и ты не соответствуешь стандарту. При этом для ГОСТ Р 57580 существует понятие «уровень соответствия», который измеряется от нулевого до пятого. На практике большинство организаций выделяют отдельный контур для PCI DSS, поскольку не готовы соблюдать столь же строгие правила информационной безопасности для всего контура ГОСТ Р 57580, который обычно в разы шире, чем карточный процессинг, по количеству приложений, баз данных, серверов, сетевого оборудования и людей.

Миф: в ГОСТ Р 57580 есть все те же самые требования, что и в PCI DSS

Нет, далеко не все. Разумеется, основные подходы к обеспечению информационной безопасности во всём мире сильно похожи. Если сравнивать стандарты с этой точки зрения, то между ними мало различий. Но вся суть в конкретике, в методах защиты именно карточных данных. Вот некоторые примеры требований, которые в силу специфики есть в PCI DSS, но отсутствуют в ГОСТ 57580:

Разумеется, основные подходы к обеспечению информационной безопасности во всём мире сильно похожи. Если сравнивать стандарты с этой точки зрения, то между ними мало различий. Но вся суть в конкретике, в методах защиты именно карточных данных. Вот некоторые примеры требований, которые в силу специфики есть в PCI DSS, но отсутствуют в ГОСТ 57580:

- разделение сети на среду хранения карточных данных и на DMZ;

- запрет хранения критичных аутентификационных данных после авторизации транзакции;

- запрет хранения карточных данных в открытом виде;

- минимизация мест хранения карточных данных;

- запрет хранения маски и хеша номера карты вместе;

- множество требований к процессу управления криптографическими ключами, используемыми для шифрования карточных данных;

- требование о маскировании номеров карт при отображении;

- запрет использования пользовательских технологий передачи сообщений для передачи карточных данных;

- требования о контроле соответствия поставщиков услуг и о распределении ответственности за выполнение требований PCI DSS;

- детальные требования к процессу безопасной разработки программного обеспечения;

- более строгие требования к процессу управления изменениями, детализирующие участников и этапы внесения изменений в компоненты информационной инфраструктуры, чем раздел ЖЦ в ГОСТ Р 57580;

- требование о документированном описании инфраструктуры и бизнес-процессов в виде схем и диаграмм, документировании и обосновании всех правил межсетевого экрана;

- детализация состава стандартов конфигурации компонентов информационной инфраструктуры;

- запрет совмещения нескольких функций, различных по уровню безопасности, на одном сервере;

- требование об отключении всех неиспользуемых служб, протоколов и функций;

- требование об обязательной смене выданного пароля после первого входа;

- требования о контроле доступа в помещения с сетевыми розетками;

- требование о визуально отличимых бейджах для работников и посетителей;

- требование о проверке устройств, считывающих карты, на наличие скиммеров и прочих несанкционированно установленных устройств;

- требование о проверке на наличие неавторизованных точек доступа Wi-Fi;

- детализация состава информации, входящей в журналы протоколирования событий;

- обязательный ежедневный мониторинг событий;

- внешнее ASV-сканирование уязвимостей;

- детализация требований к методологии тестирования на проникновение, обязательное проведение как внешнего, так и внутреннего пентеста, а также пентеста сегментации;

- требование о кадровых проверках;

- детализация требований к планам реагирования на инциденты;

- ежеквартальные внутренние аудиты выполнения регулярных процедур.

Миф: применяя в России стандарт PCI DSS, мы сливаем за рубеж сведения о защищённости нашей критичной инфраструктуры

Не сливаем. Процедура оценки соответствия PCI DSS не предполагает отправки отчётных документов в Совет PCI SSC. Более того, она не предполагает даже информирования Совета PCI SSC о факте проведённой оценки. Есть, правда, процедура контроля качества работы аудиторов. В рамках этой процедуры Совет PCI SSC может запросить у QSA-аудитора отчётные документы по некоторым попавшим в выборку аудитам. И вот эта тема, с учётом новой мировой ситуации, возможно, требует дополнительного обсуждения и принятия каких-то решений. Следует отметить, что процедура проверки качества очень редкая. Большинство российских QSA-компаний проходили такую проверку всего один раз за всю историю существования. Думаю, если проверка случится, то вопрос непредоставления конфиденциальных отчётов по отдельным российским компаниям можно будет легко решить, поскольку Совет PCI SSC всегда ставит локальное законодательство выше стандарта.

Кроме Совета PCI SSC, есть также международные и национальные платёжные системы. И вот в платёжную систему VISA до сих пор аудиторы отправляли детальные отчёты по некоторым российским компаниям. Это делалось не просто с согласия, а по просьбе самих этих компаний. Теперь же, с уходом VISA, эта проблема решится сама собой: если компания не работает с платёжной системой, то и отправлять в эту платёжную систему её отчётные документы не требуется и не имеет никакого смысла. Отчёты по российским компаниям будут отправляться только в НСПК.

Итого

Заменить PCI DSS российским аналогом, конечно, можно, но в этом нет никакого смысла. Не зря эта тема прорабатывалась с 2014 года, и после детального анализа было принято решение для российской НСПК наследовать международный опыт в деле защиты платёжных карт. Это ни в коей мере не делает нашу платёжную инфраструктуру зависимой или уязвимой, поскольку стандарт – это инструмент. Использование двигателей внутреннего сгорания не делает наши автомобили уязвимыми или зависимыми от зарубежных структур лишь потому, что западные автомобили тоже оснащены такими же двигателями. Создание собственного аналога стандарта PCI DSS сразу поставит перед отраслью несколько сложных и трудоёмких задач: нужно создать и развить такой аналог, нужно создать систему сертификации, нужно приучить целую отрасль к новому стандарту. На это уйдут годы, а польза от такого решения будет весьма сомнительной. Попытки «на хайпе» протащить замену эффективного механизма защиты российской карточной индустрии чем-то новым, или тем, что создавалось совсем с другими целями, лишь подвергнут участников индустрии и всё население нашей страны существенным информационным и финансовым рискам. Аналог, если он будет создаваться, как вариант, может стать развитием ГОСТ Р 57580, неким подчинённым ему документом. Но ГОСТ в сегодняшнем его виде не является таким аналогом и не пытается им быть.

Создание собственного аналога стандарта PCI DSS сразу поставит перед отраслью несколько сложных и трудоёмких задач: нужно создать и развить такой аналог, нужно создать систему сертификации, нужно приучить целую отрасль к новому стандарту. На это уйдут годы, а польза от такого решения будет весьма сомнительной. Попытки «на хайпе» протащить замену эффективного механизма защиты российской карточной индустрии чем-то новым, или тем, что создавалось совсем с другими целями, лишь подвергнут участников индустрии и всё население нашей страны существенным информационным и финансовым рискам. Аналог, если он будет создаваться, как вариант, может стать развитием ГОСТ Р 57580, неким подчинённым ему документом. Но ГОСТ в сегодняшнем его виде не является таким аналогом и не пытается им быть.

Стать автором BIS Journal

Официальный сайт Совета по стандартам безопасности PCI

Обзор обучения и квалификации

Совет по стандартам безопасности PCI реализует программы обучения, тестирования и квалификации организаций и отдельных лиц, которые оценивают и подтверждают соответствие, чтобы помочь продавцам успешно внедрять стандарты и решения PCI. Совет также квалифицирует платежное оборудование и программное обеспечение, чтобы продавцы могли выбирать и внедрять одобренные решения для защиты платежных данных и систем.

Совет также квалифицирует платежное оборудование и программное обеспечение, чтобы продавцы могли выбирать и внедрять одобренные решения для защиты платежных данных и систем.

Программы обучения и квалификации PCI SSC

3ДС

Выполнение оценки сред 3DS в соответствии с основным стандартом безопасности PCI 3DS

Скачать описание курса

Дополнительная информация

Эквайрер

Получите специальные инструменты, которые помогут вашим клиентам с соблюдением требований PCI DSS

Скачать описание курса

Дополнительная информация

Осведомленность

Узнайте, как стандарты PCI могут помочь защитить данные держателей карт

Скачать описание курса

Дополнительная информация

АСВ

Подтвердить соблюдение требования о внешнем сканировании стандарта PCI DSS

Скачать описание курса

Дополнительная информация

КПСА

Выполнение оценок в соответствии со Стандартами производства и поставки карт PCI.

ЭТО

Выполнение внутренних оценок соответствия PCI

Скачать описание курса

Дополнительная информация

PCIP

Примените стандарты PCI в своей организации и получите возобновляемый сертификат PCI

Скачать описание курса

Дополнительная информация

P2PE

Получите прочную основу для оценки соответствия двухточечному шифрованию

Скачать описание курса

Дополнительная информация

QIR

Безопасная установка, настройка и обслуживание проверенных платежных приложений PA-DSS

Скачать описание курса

Дополнительная информация

QPA

Проводить оценку организаций в соответствии с требованиями PCI PIN

Скачать описание курса

Дополнительная информация

КСА

Выполнение оценки продавцов и поставщиков услуг PCI-DSS

Скачать описание курса

Дополнительная информация

Безопасный лицензионный сертификат

Выполнение оценок объектов в соответствии с требованиями безопасного жизненного цикла программного обеспечения и процедурами оценки

Дополнительная информация

Безопасное программное обеспечение

Выполнение оценки платежного программного обеспечения в соответствии с требованиями к безопасному программному обеспечению и процедурами оценки

Дополнительная информация

Работа из дома: осведомленность о безопасности

Описывает многие угрозы и проблемы, связанные с обработкой и защитой данных платежных счетов в домашних офисах и удаленных рабочих средах.

Скачать описание курса

Дополнительная информация

Познакомьтесь с нашими тренерами

Официальный сайт Совета по стандартам безопасности PCI

Торговые ресурсы

Имея прочную основу для обеспечения безопасности данных, вы можете защитить платежные данные своих клиентов и предотвратить утечку данных, которая может вывести вас из бизнеса. Надежная основа безопасности данных начинается с людей, процессов и технологий. Узнайте больше о ресурсах и инструментах PCI, которые помогут защитить платежные данные.

Наймите квалифицированных и надежных партнеров и обучите своих сотрудников основам безопасности платежных данных.

Учить больше

Применяйте правильные политики и методы, чтобы обеспечить безопасность платежей каждый день.

Учить больше

Убедитесь, что вы используете правильную технологию и правильно ее внедряете, чтобы получить максимальную безопасность и бизнес-преимущества.![]()

Учить больше

Ресурсы Data Security Essentials

Эти ресурсы содержат простые рекомендации о том, почему и как обеспечить безопасность платежных данных клиентов. Начните обучать своих клиентов и партнеров из малого бизнеса основам безопасности платежей, загрузив эти ресурсы прямо сейчас

Руководство по безопасным платежам

Простое руководство для понимания рисков для малого бизнеса, основ безопасности для защиты от кражи платежных данных и того, куда обратиться за помощью. Доступны также в спиральном формате — нажмите здесь, чтобы заказать.

Общие платежные системы

Наглядные изображения из реальной жизни, помогающие определить, какой тип платежной системы используют малые предприятия, виды рисков, связанных с их системой, и действия, которые они могут предпринять для ее защиты.

Вопросы к поставщикам

Список распространенных поставщиков, на которых полагаются малые предприятия, и конкретные вопросы, которые следует задать им, чтобы убедиться, что они защищают платежные данные клиентов.

Глоссарий терминов платежной и информационной безопасности

Простые для понимания объяснения технических терминов, используемых в платежной безопасности

Инструмент оценки Data Security Essentials

Этот онлайн-инструмент и прилагаемые формы оценки обеспечивают предварительную оценку уровня безопасности мелкого продавца.

Основы брандмауэра PCI

Одностраничная инфографика по основам настройки брандмауэра.

Видео и инфографика

Важное значение безопасности платежных данных: надежные пароли

Использование ненадежных паролей по умолчанию является одной из основных причин утечки платежных данных в компаниях. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, изменив пароли поставщиков по умолчанию на надежные и никогда не сообщая пароли.

Важное значение безопасности платежных данных: безопасный удаленный доступ

Незащищенный удаленный доступ является одной из основных причин утечки платежных данных в компаниях. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, разрешая удаленный доступ только при необходимости и используя многофакторную аутентификацию.

Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, разрешая удаленный доступ только при необходимости и используя многофакторную аутентификацию.

Важное значение безопасности платежных данных: исправление

Программное обеспечение без исправлений является одной из основных причин утечки платежных данных для предприятий. Посмотрите этот короткий анимационный видеоролик, чтобы узнать, как компании могут минимизировать свои шансы на взлом, быстро устанавливая исправления для программного обеспечения.

Необходима безопасность платежных данных: надежные пароли

Использование слабых паролей и паролей по умолчанию

одна из основных причин утечки платежных данных для бизнеса. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, изменив пароли поставщиков по умолчанию на надежные и никогда не сообщая пароли.

Важное значение безопасности платежных данных: безопасный удаленный доступ

Небезопасный удаленный доступ является одной из основных причин утечки платежных данных для предприятий. Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, разрешая удаленный доступ только при необходимости и используя многофакторную аутентификацию.

Посмотрите это короткое анимированное видео, чтобы узнать, как компании могут минимизировать свои шансы на взлом, разрешая удаленный доступ только при необходимости и используя многофакторную аутентификацию.

Важное значение безопасности платежных данных: исправление

Неисправленное программное обеспечение является одной из основных причин утечки платежных данных для предприятий. Посмотрите этот короткий анимационный видеоролик, чтобы узнать, как компании могут минимизировать свои шансы на взлом, быстро устанавливая исправления для программного обеспечения.

Co-Brand

Ваши клиенты доверяют вам свой бизнес. Покажите им, что вы так же серьезно относитесь к защите их данных, разместив логотип вашей компании на PCI Data Security Essentials for Small Merchants.

- Закажите 20+ обычных книг в спиральном переплете

- Закажите более 1000 индивидуальных книг в спиральном переплете с логотипом вашей компании

- Персонализируйте цифровую версию, создав кобрендинг с логотипом вашей компании

Для получения дополнительной информации о совместном брендинге или оптовых заказах нажмите здесь.

Рекомендуемое обучение

- Вариант начального уровня: Обучение PCI Awareness доступно в режиме онлайн 24/7/365. Узнайте о 12 требованиях PCI в удобном для вас темпе, чтобы повысить уровень безопасности и снизить риск для данных держателей карт.

- Более продвинутый вариант : Обучение PCI Professional (PCIP) — это курс электронного обучения

для самостоятельного изучения для тех, кто имеет опыт работы в сфере ИТ не менее двух лет. Этот курс предоставляет вам инструменты, которые помогут вам создать безопасную платежную среду и помочь вашей организации достичь соответствия PCI. Получите трехлетнее возобновляемое удостоверение и зарегистрируйтесь на веб-сайте PCI. - Дополнительные образовательные ресурсы: Ознакомьтесь с образовательными ресурсами PCI SSC

по безопасности платежей, где вы найдете инфографику, видеоролики, вебинары и другие полезные инструменты для изучения способов защиты платежных данных.

Центр угроз

Вредоносное ПО

Преступники используют вредоносное программное обеспечение для проникновения в компьютерную систему и кражи платежных данных. Программа-вымогатель — самая быстрорастущая угроза вредоносного ПО.

Фишинг

Фишинговые электронные письма являются

распространенным средством доставки вредоносных программ. Эти электронные письма выглядят законными

, например счет-фактура или электронный факс

, но они содержат вредоносные ссылки и/или вложения, которые могут заразить ваш компьютер и систему.

Удаленный доступ

Преступники могут получить доступ к вашим

системам, которые хранят, обрабатывают или передают платежные

данные через слабые средства управления удаленным доступом. Удаленный доступ может использоваться поставщиками вашего платежного терминала, например, для оказания поддержки вашему терминалу или для предоставления обновления программного обеспечения.

Слабые пароли

Более 80% утечек данных связано с

украденным/или слабым паролем.

* Веризон 2017 ДБИР

Устаревшее программное обеспечение

Преступники ищут

устаревшее программное обеспечение, чтобы использовать недостатки в неисправленных системах.

Скимминг

Преступники прикрепляют небольшие аппаратные «скимминговые устройства» к считывателям карт, которые могут получать платежные данные клиентов, когда они используют платежные карты в вашем магазине. Преступники используют украденные данные для создания поддельных карт и совершения незаконных покупок.

Часто задаваемые вопросы

Стандарт безопасности данных PCI (PCI DSS) применяется ко всем организациям, которые хранят, обрабатывают и/или передают данные о держателях карт. Он охватывает технические и операционные методы для системных компонентов, включенных или подключенных к средам с данными о держателях карт. Если вы принимаете или обрабатываете платежные карты, к вам применяется стандарт PCI DSS.

Каждый из платежных брендов-основателей PCI SSC (American Express, Discover, JCB International, MasterCard и Visa) в настоящее время имеет свои собственные программы соответствия требованиям PCI для защиты данных счетов своих аффилированных платежных карт. Организации должны напрямую обращаться к платежным системам для получения информации об их программах соблюдения требований. Контактные данные платежных систем можно найти в разделе Как связаться с платежными картами?

Вопросы, касающиеся требований соответствия данных счетов платежных карт, связанных с другими платежными сетями или брендами, следует направлять в соответствующие платежные сети или бренды.

PCI SSC также призывает организации быть в курсе возможных нюансов в местных законах и правилах, которые могут повлиять на применимость стандартов PCI.

Использование шифрования в среде продавца не устраняет необходимость в PCI DSS в этой среде. Торговая среда по-прежнему находится в сфере действия стандарта PCI DSS из-за наличия данных о держателях карт. Например, в среде с наличием карт продавцы имеют физический доступ к платежным картам для совершения транзакции, а также могут иметь бумажные отчеты или квитанции с данными держателя карты. Точно так же в средах без предъявления карты, таких как заказ по почте или по телефону, данные платежной карты предоставляются по каналам, которые необходимо оценивать и защищать в соответствии с PCI DSS.

Например, в среде с наличием карт продавцы имеют физический доступ к платежным картам для совершения транзакции, а также могут иметь бумажные отчеты или квитанции с данными держателя карты. Точно так же в средах без предъявления карты, таких как заказ по почте или по телефону, данные платежной карты предоставляются по каналам, которые необходимо оценивать и защищать в соответствии с PCI DSS.

Шифрование данных о держателях карт с помощью надежной криптографии является приемлемым методом приведения данных в нечитаемый вид в соответствии с требованием PCI DSS 3.4. Однако одного лишь шифрования может оказаться недостаточно, чтобы вывести данные о держателях карт из сферы действия стандарта PCI DSS.

Следующие пункты подпадают под действие стандарта PCI DSS:

- Системы, выполняющие шифрование и/или дешифрование данных держателей карт, и системы, выполняющие функции управления ключами

- Зашифрованные данные о держателях карт, которые не изолированы от процессов шифрования и дешифрования и управления ключами

- Зашифрованные данные держателя карты, присутствующие в системе или на носителе, которые также содержат ключ дешифрования

- Зашифрованные данные держателя карты, присутствующие в той же среде, что и ключ дешифрования

- Зашифрованные данные держателя карты, доступные для объекта, который также имеет доступ к ключу дешифрования

Если третья сторона получает и/или хранит только данные, зашифрованные другим лицом, и если у нее нет возможности расшифровать данные, третья сторона может считать зашифрованные данные не относящимися к делу при соблюдении определенных условий . Дополнительные рекомендации см. в разделе часто задаваемых вопросов 1233: Как зашифрованные данные о держателях карт влияют на сферу применения стандарта PCI DSS для сторонних поставщиков услуг?

Дополнительные рекомендации см. в разделе часто задаваемых вопросов 1233: Как зашифрованные данные о держателях карт влияют на сферу применения стандарта PCI DSS для сторонних поставщиков услуг?

Кроме того, для получения информации о том, как продавец может получить сокращение объема за счет использования проверенного решения P2PE, см. FAQ 1158: Как влияет использование решения P2PE, внесенного в список PCI, на проверку продавца на соответствие стандарту PCI DSS?

Анкеты самооценки PCI DSS (SAQ) представляют собой инструменты проверки для продавцов и поставщиков услуг, которые имеют право оценивать и сообщать о своем соответствии PCI DSS посредством самооценки. Существует ряд различных SAQ, предназначенных для удовлетворения потребностей конкретных типов сред.

Каждый SAQ содержит раздел «Перед началом работы», в котором описывается тип среды, для которой предназначен SAQ. Чтобы использовать этот SAQ, должны быть соблюдены все критерии приемлемости для конкретного SAQ.

Дополнительные указания также содержатся в документе «Инструкции и рекомендации по заполнению анкеты для самооценки PCI DSS» в библиотеке документов.

Продавцы также должны проконсультироваться со своим эквайером (торговым банком) или платежным брендом, чтобы определить, имеют ли они право или обязаны ли они предоставлять SAQ, и если да, то какой SAQ подходит для их среды.

PCI DSS предназначен для всех организаций, участвующих в обработке платежей, включая продавцов, независимо от их размера или объема транзакций. По сравнению с более крупными торговыми точками у мелких торговцев часто более простая среда с ограниченным объемом данных о держателях карт и меньшим количеством систем, требующих защиты, что может помочь им сократить усилия по обеспечению соответствия стандарту PCI DSS.

Обязанность мелкого продавца подтверждать соответствие определяется отдельными платежными системами. По вопросам, касающимся проверки соответствия и требований к отчетности, продавцы должны обращаться к своему эквайеру (торговому банку) или платежному бренду, с которым они ведут бизнес, если это применимо.