Проверка пк на вирусы онлайн: ESET Online Scanner | ESET

Как с помощью Virustotal uploader проверить ПК на вирусы онлайн?

В этой статье будем искать вирусы онлайн, при помощи программы, которая позволит делать это в пару кликов.

Установка Virustotal Uploader.

Для того чтобы скачать загрузочный файл, переходим на официальный сайт. Нажимаем «Download the App here»:

Открываем установочный файл .exe. Переходим к процессу установки. Соглашаемся с лицензией:

Далее жмём «Next» и «Install». Ждём пока установится программа:

После установки, можно проверить какую-либо программу на вирусы онлайн. Например, проверим сам загрузчик. Для этого правой кнопкой мыши кликаем по нему, после чего в контекстном меню появился раздел «Send to VirusTotal»:

После чего открывается окно браузера и видны результаты проверки:

Альтернативный загрузчик SamuelTulach.

Существуют другие загрузчики, с такими же возможностями, как у предыдущего. Один из таких это SamuelTulach. Для того чтобы его скачать переходим на официальный сайт. На сайте есть два варианта архива программы. Первый – портативный (не добавит команду в контекстное меню и будет на английском). Второй – обычная установка, с добавлением в контекстное меню и русским переводом. В примере скачиваем его:

Открываем папку загрузки. Извлекаем из архива. Выбираем файл. Запускаем установку (можно оставить всё по умолчанию):

Установка завершена. В открывшемся окне программы, можно сразу поменять язык:

Получение ключа API.

Этот ключ можно получить, просто зарегистрировавшись на VirusTotal. Для этого нажимаем «Получить API key»:

Для этого нажимаем «Получить API key»:

В открывшемся окне браузера есть ссылка на регистрацию:

Регистрация очень простая. Всё что нужно ввести это имя и фамилию, затем адрес электронной почты. Придумать имя и пароль, а также его повторить. После чего ставим галочку ниже, о том что соглашаемся с условиями:

Затем будет отправлено сообщение на вашу электронную почту с инструкцией как активировать регистрацию. Для активации аккаунта нажимаем на первую ссылку:

Теперь нужно войти в аккаунт. Нажимаем «Sign in». После входа в аккаунт нужно забрать ключ. Для этого нажимаем на иконку пользователя, а далее на «API key»:

Для этого нажимаем на иконку пользователя, а далее на «API key»:

После чего открывается страница с ключом:

Вставляем этот ключ в нашу программу. Нажимаем «Сохранить»:

Теперь можно попробовать проверить какую-либо программу на вирусы. Для этого нажимаем на программу, из контекстного меню выбираем «Отправить», далее «VirusTotal Uploader»:

Появился результат проверки на сайте:

Также можно просто перетащить файл в открытое окно программы, после чего просто нажать кнопку «Отправить»:

Вывод.

Таким образом используя первую или вторую программу можно в пару кликов отправить тот или иной файл на проверку онлайн. А в случае с последней программой, можно перетащить файл в неё и отправить на проверку. Также в ходе данной статьи, было не лишним узнать, как получить API key на официальном сайте VirusTotal.

0

Поделиться

Что такое вредоносное ПО? Определение, типы, профилактика

Безопасность

К

- Бен Луткевич,

Технические характеристики Писатель

Что такое вредоносное ПО?

Вредоносное ПО или вредоносное программное обеспечение — это любая программа или файл, которые преднамеренно наносят вред компьютеру, сети или серверу.

Типы вредоносных программ включают компьютерные вирусы, черви, троянские кони, программы-вымогатели и программы-шпионы. Эти вредоносные программы крадут, шифруют и удаляют конфиденциальные данные; изменять или захватывать основные вычислительные функции и отслеживать действия конечных пользователей на компьютере.

Эти вредоносные программы крадут, шифруют и удаляют конфиденциальные данные; изменять или захватывать основные вычислительные функции и отслеживать действия конечных пользователей на компьютере.

Что делает вредоносное ПО?

Вредоносное ПО может заражать сети и устройства и предназначено для того, чтобы каким-либо образом нанести вред этим устройствам, сетям и/или их пользователям.

В зависимости от типа вредоносного ПО и его цели этот вред может по-разному представляться пользователю или конечной точке. В некоторых случаях вредоносное ПО оказывает относительно мягкое и безвредное воздействие, а в других оно может иметь катастрофические последствия.

Независимо от метода, все типы вредоносных программ предназначены для использования устройств за счет пользователя и в интересах хакера — человека, который разработал и/или развернул вредоносное ПО.

Как происходит заражение вредоносным ПО?

Авторы вредоносных программ используют различные физические и виртуальные средства для распространения вредоносных программ, заражающих устройства и сети. Например, вредоносные программы могут быть доставлены в систему с помощью USB-накопителя с помощью популярных инструментов для совместной работы и загрузок с диска , , которые автоматически загружают вредоносные программы в системы без согласия или ведома пользователя.

Эта статья является частью

Фишинговые атаки — еще один распространенный тип доставки вредоносных программ, когда электронные письма, замаскированные под законные сообщения, содержат вредоносные ссылки или вложения, которые доставляют исполняемый файл вредоносного ПО ничего не подозревающим пользователям. В сложных атаках вредоносного ПО часто используется командно-контрольный сервер, который позволяет злоумышленникам взаимодействовать с зараженными системами, извлекать конфиденциальные данные и даже удаленно управлять скомпрометированным устройством или сервером.

Новые штаммы вредоносного ПО включают новые методы обхода и запутывания, предназначенные не только для обмана пользователей, но и для администраторов безопасности и продуктов для защиты от вредоносных программ. Некоторые из этих методов уклонения основаны на простых тактиках, таких как использование веб-прокси для сокрытия вредоносного трафика или исходных IP-адресов. Более сложные угрозы включают полиморфное вредоносное ПО , которое может многократно изменять свой базовый код, чтобы избежать обнаружения с помощью инструментов обнаружения на основе сигнатур; методы защиты от песочницы, которые позволяют вредоносному ПО обнаруживать, когда оно анализируется, и откладывать выполнение до тех пор, пока оно не покинет песочницу; и бесфайловое вредоносное ПО, которое находится только в оперативной памяти системы, чтобы его не обнаружили.

Диаграмма различных типов вредоносных программ.

Какие существуют типы вредоносных программ?

Различные типы вредоносных программ имеют уникальные особенности и характеристики. Типы вредоносных программ включают следующие:

Типы вредоносных программ включают следующие:

- Вирус – это наиболее распространенный тип вредоносных программ, которые могут выполняться сами по себе и распространяться, заражая другие программы или файлы.

- Червь может самовоспроизводиться без основной программы и обычно распространяется без какого-либо взаимодействия со стороны авторов вредоносного ПО.

- Троянский конь представляет собой законную программу для получения доступа к системе. После активации после установки трояны могут выполнять свои вредоносные функции.

- Шпионское ПО собирает информацию и данные об устройстве и пользователе, а также наблюдает за действиями пользователя без его ведома.

- Программа-вымогатель заражает систему пользователя и шифрует ее данные. Затем киберпреступники требуют от жертвы выкуп в обмен на расшифровку данных системы.

- Руткит получает доступ на уровне администратора к системе жертвы. После установки программа предоставляет злоумышленникам корневой или привилегированный доступ к системе.

- Вирус-бэкдор или троян удаленного доступа (RAT) тайно создает лазейку в зараженной компьютерной системе, которая позволяет злоумышленникам получить удаленный доступ к ней, не предупреждая пользователя или программы безопасности системы.

- Рекламное ПО отслеживает историю браузера и загрузок пользователя с целью отображения всплывающих окон или рекламных баннеров, побуждающих пользователя совершить покупку. Например, рекламодатель может использовать файлы cookie для отслеживания веб-страниц, которые посещает пользователь, для более точного таргетирования рекламы.

- Кейлоггеры, также называемые системными мониторами, отслеживают почти все, что пользователь делает на своем компьютере. Сюда входят электронные письма, открытые веб-страницы, программы и нажатия клавиш.

Как обнаружить вредоносное ПО

Пользователи могут обнаружить вредоносное ПО, если они наблюдают необычную активность, такую как внезапная потеря места на диске, необычно низкая скорость, повторяющиеся сбои или зависания, увеличение нежелательной активности в Интернете и всплывающая реклама.

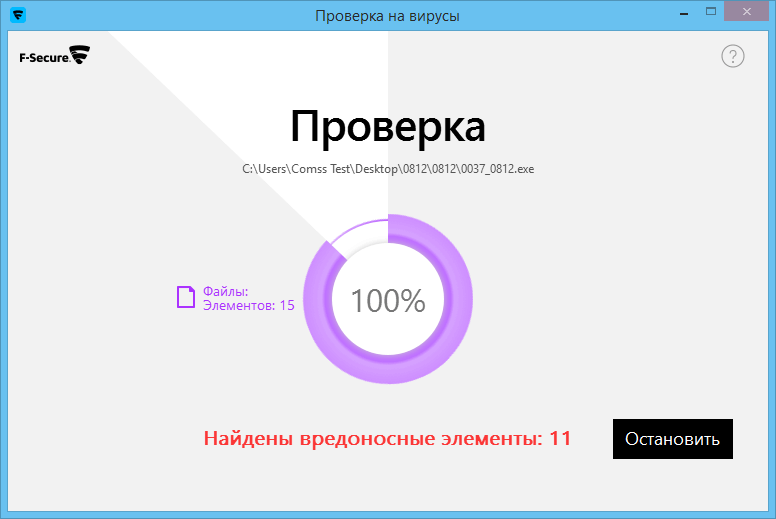

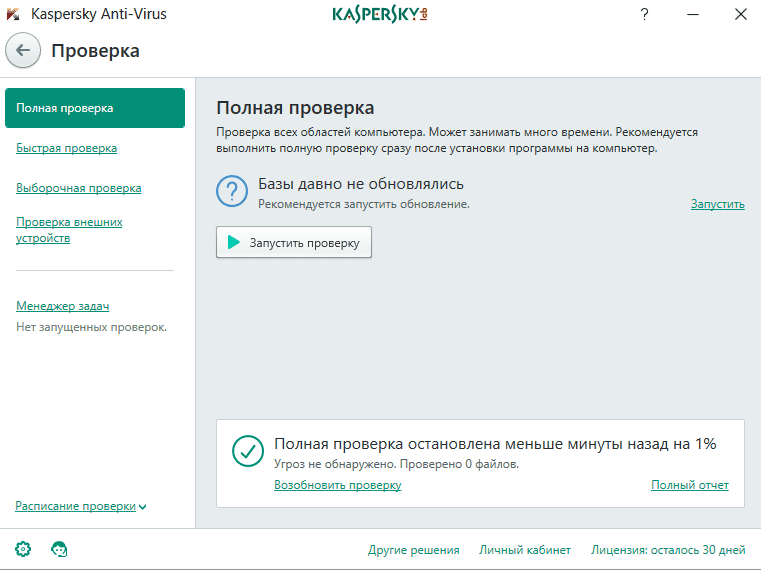

На устройстве может быть установлено антивирусное и антивредоносное программное обеспечение для обнаружения и удаления вредоносных программ. Эти инструменты могут обеспечивать защиту в режиме реального времени или обнаруживать и удалять вредоносное ПО, выполняя стандартное сканирование системы.

Например,

Защитник Windows — это программное обеспечение Microsoft для защиты от вредоносных программ, включенное в операционную систему Windows 10 (ОС) в Центре безопасности Защитника Windows. Защитник Windows защищает от таких угроз, как шпионское ПО, рекламное ПО и вирусы. Пользователи могут установить автоматическое «Быстрое» и «Полное» сканирование, а также установить оповещения с низким, средним, высоким и серьезным приоритетом.

Шаги, включенные в план реагирования организации на вредоносное ПО.

Как удалить вредоносное ПО

Как уже упоминалось, многие программные продукты для обеспечения безопасности предназначены для обнаружения и предотвращения вредоносных программ, а также для их удаления из зараженных систем.

Malwarebytes — это пример инструмента для защиты от вредоносных программ, который занимается обнаружением и удалением вредоносных программ. Он может удалять вредоносные программы с платформ Windows, macOS, Android и iOS. Malwarebytes может сканировать файлы реестра пользователя, запущенные программы, жесткие диски и отдельные файлы. В случае обнаружения вредоносное ПО может быть помещено в карантин и удалено. Однако, в отличие от некоторых других инструментов, пользователи не могут устанавливать расписание автоматического сканирования.

Как предотвратить заражение вредоносным ПО

Пользователи могут предотвратить вредоносное ПО несколькими способами. В случае защиты персонального компьютера пользователи могут установить антивирусное программное обеспечение.

Пользователи могут предотвратить вредоносное ПО, практикуя безопасное поведение на своих компьютерах или других личных устройствах. Это включает в себя запрет на открытие вложений со странных адресов электронной почты, которые могут содержать вредоносные программы, замаскированные под законные вложения — такие электронные письма могут даже претендовать на то, что они отправлены законными компаниями, но имеют неофициальные почтовые домены.

Пользователи должны регулярно обновлять свое программное обеспечение для защиты от вредоносных программ, поскольку хакеры постоянно адаптируют и разрабатывают новые методы взлома программного обеспечения безопасности. Поставщики программного обеспечения для обеспечения безопасности отвечают выпуском обновлений, устраняющих эти уязвимости. Если пользователи пренебрегают обновлением своего программного обеспечения, они могут пропустить исправление, которое делает их уязвимыми для предотвратимой уязвимости.

В корпоративных условиях сети больше, чем домашние сети, и в финансовом плане на карту поставлено больше. Существуют упреждающие шаги, которые компании должны предпринять для обеспечения защиты от вредоносных программ. Меры предосторожности, направленные наружу, включают следующее:

- Внедрение двойного утверждения для транзакций между предприятиями (B2B); и

- Внедрение проверки второго канала для транзакций между бизнесом и потребителем (B2C).

Внутренние меры предосторожности для бизнеса включают следующее:

- Внедрение автономного обнаружения вредоносных программ и угроз для обнаружения вредоносных программ до их распространения;

- Внедрение политик безопасности белого списка, когда это возможно; и

- Внедрение надежной защиты на уровне веб-браузера.

Влияет ли вредоносное ПО на компьютеры Mac?

Вредоносное ПО

может повлиять как на Mac, так и на Windows. Исторически сложилось так, что устройства Windows считаются большей мишенью для вредоносных программ, чем Mac, отчасти потому, что пользователи могут загружать приложения для macOS через App Store.

В 2020 году компания Malwarebytes сообщила, что впервые вредоносное ПО на компьютерах Mac опережает вредоносное ПО на ПК. Отчасти это связано с популярностью устройств Apple, которые привлекают больше внимания хакеров.

Влияет ли вредоносное ПО на мобильные устройства?

Вредоносное ПО

может быть обнаружено на мобильных телефонах и может предоставлять доступ к компонентам устройства, таким как камера, микрофон, GPS или акселерометр. Вредоносное ПО может попасть на мобильное устройство, если пользователь загружает неофициальное приложение или переходит по вредоносной ссылке из электронного письма или текстового сообщения. Мобильное устройство также может быть заражено через соединение Bluetooth или Wi-Fi.

Вредоносное ПО может попасть на мобильное устройство, если пользователь загружает неофициальное приложение или переходит по вредоносной ссылке из электронного письма или текстового сообщения. Мобильное устройство также может быть заражено через соединение Bluetooth или Wi-Fi.

Вредоносное ПО для мобильных устройств чаще встречается на устройствах под управлением ОС Android, чем iOS. Вредоносное ПО на Android-устройства обычно загружается через приложения. Признаки того, что устройство Android заражено вредоносным ПО, включают в себя необычное увеличение использования данных, быстро разряжающийся заряд батареи или отправку звонков, текстовых сообщений и электронных писем контактам устройства без первоначального ведома пользователя. Точно так же, если пользователь получает подозрительное сообщение от известного контакта, это может быть вредоносное ПО для мобильных устройств, которое распространяется между устройствами.

Устройства Apple iOS редко заражаются вредоносными программами, потому что Apple проверяет приложения, продаваемые в App Store. Тем не менее, устройство iOS по-прежнему может быть заражено вредоносным кодом, открыв неизвестную ссылку, найденную в электронном письме или текстовом сообщении. Устройства iOS также станут более уязвимыми после джейлбрейка.

Тем не менее, устройство iOS по-прежнему может быть заражено вредоносным кодом, открыв неизвестную ссылку, найденную в электронном письме или текстовом сообщении. Устройства iOS также станут более уязвимыми после джейлбрейка.

История вредоносных программ

Термин вредоносных программ впервые был использован ученым-компьютерщиком и исследователем безопасности Исраэлем Радаи в 1990 году. Однако вредоносные программы существовали задолго до этого.

Одним из первых известных примеров вредоносных программ был вирус Creeper в 1971 году, который был создан в качестве эксперимента инженером BBN Technologies Робертом Томасом. Creeper был разработан для заражения мейнфреймов в ARPANET. Хотя программа не изменяла функции, не крала и не удаляла данные, она перемещалась с одного мейнфрейма на другой без разрешения, отображая телетайпное сообщение, которое гласило: «Я крипер: поймай меня, если сможешь». Позднее Creeper был изменен ученым-компьютерщиком Рэем Томлинсоном, который добавил вирусу способность к самовоспроизведению и создал первого известного компьютерного червя.

Концепция вредоносных программ укоренилась в технологической отрасли, и примеры вирусов и червей начали появляться на компьютерах Apple и IBM в начале 1980-х годов, прежде чем они стали популярными после появления Всемирной паутины и коммерческого Интернета в 1990-х годах. С тех пор вредоносное ПО и стратегии безопасности для его предотвращения стали только сложнее.

Программы, аналогичные вредоносным программам

Существуют и другие типы программ, которые имеют общие черты с вредоносными программами, но существенно отличаются друг от друга. Одним из примеров является ПНП или потенциально нежелательная программа. Это приложения, которые обманом заставляют пользователей устанавливать их в свои системы, например панели инструментов браузера, но не выполняют никаких вредоносных функций после их установки. Однако бывают случаи, когда ПНП может содержать функции, подобные шпионскому ПО, или другие скрытые вредоносные функции, и в этом случае ПНП будет классифицироваться как вредоносное ПО.

Последнее обновление: июнь 2022 г.

Продолжить чтение о вредоносных программах

- Вредоносное ПО и программа-вымогатель: в чем разница?

- Анализ вредоносных программ для начинающих: начало работы

- Топ-10 типов угроз информационной безопасности для ИТ-команд

Копайте глубже об угрозах и уязвимостях

Как обнаружить и удалить вредоносные программы с iPhone

Автор: Майкл Гоуд

Как обнаружить и удалить вредоносное ПО с устройства Android

Автор: Майкл Гоуд

антивирусное программное обеспечение (антивирусная программа)

Автор: Кинза Ясар

Топ-10 типов угроз информационной безопасности для ИТ-команд

Автор: Линда Розенкранс

Сеть

-

Введение в smartNIC и их преимуществаСетевые адаптеры SmartNIC разгружают задачи обработки пакетов с ЦП сервера, высвобождая ресурсы для производительности приложений.

Они могут запускать пакет…

Они могут запускать пакет… -

IOTech Edge Connect освобождает данные от заводских устройствIOTech разработала Edge Connect для сбора данных от операционных технологий и отправки их в ИТ-системы, которые отслеживают и контролируют …

-

5 методов устранения проблем с сетью в Linux и WindowsОтладка проблемы с сетью должна начинаться с устранения основных неполадок. Если это не поможет, администраторы должны проверить, проверить и…

ИТ-директор

-

Отсутствие соглашения о правилах ИИ в США и ЕС дает Китаю преимуществоВ то время как ЕС и Китай предложили правила ИИ, США продолжают применять подход невмешательства к регулированию, который может повлиять на их …

-

США балансируют между дипломатией и безопасностью с КитаемНа фоне разговоров о дальнейшем введении экспортного контроля в отношении Китая представители администрации подтвердили стремление президента Байдена .

..

.. -

Напряженность в отношениях с ЕС растет из-за Закона о цифровых рынках и технической политикиЧлены Конгресса хотят, чтобы администрация Байдена выступила против ЕС по поводу технологической политики, направленной против американского бизнеса.

Корпоративный настольный компьютер

-

Увеличьте срок службы ПК с помощью эффективного управления жизненным циклом ПККогда ИТ-отделы устанавливают политику жизненного цикла для ПК и настольных компьютеров, им необходимо установить продолжительность жизни ПК для групп пользователей. …

-

Оценка вариантов поддержки AppleCare ProfessionalAppleCare+ — не единственный вариант покрытия и поддержки, который предлагает Apple. ИТ-специалистам следует рассмотреть различные варианты AppleCare Professional…

-

Роль шифрования файлов и папок Mac для бизнесаИТ-администраторы могут включить утилиту Mac FileVault для бизнес-файлов и данных, чтобы обеспечить дополнительный уровень безопасности и .

..

..

Облачные вычисления

-

Навигация по проблемам выставления счетов за использование нескольких облаковОтслеживание облачных счетов из нескольких облаков или учетных записей может быть сложным. Узнайте, как идентифицировать мультиоблачный биллинг…

-

5 лучших практик оптимизации затрат Google CloudСтоимость всегда является главным приоритетом для предприятий. Для тех, кто рассматривает Google Cloud или текущих пользователей, откройте для себя эти оптимизации …

-

Как создавать моментальные снимки Amazon EBS и управлять ими через интерфейс командной строки AWS

Моментальные снимкиEBS являются неотъемлемой частью любой стратегии резервного копирования и восстановления данных в развертываниях на основе EC2. Ознакомьтесь с тем, как …

ComputerWeekly.com

-

Будущие киберугрозы: четыре «всадника апокалипсиса»Как справляться с новыми угрозами безопасности от глубокого подделки людей до прекращения безопасного шифрования

-

Как центры обработки данных могут избежать повышения цен и удержать больше клиентовНаиболее многообещающие стратегии обеспечения минимального роста цен для клиентов требуют, чтобы операторы начали анализировать свой подход .

Они могут запускать пакет…

Они могут запускать пакет… ..

.. ..

..