Развертывание Windows 10 в лаборатории тестирования с помощью Microsoft Deployment Toolkit. Руководство windows 10

Руководство по проектированию AppLocker (Windows 10)

- 09/21/2017

- Время чтения: 2 мин

-

Соавторы

В этой статье

Область применения

- Windows 10.

- Windows Server

В этой статье, предназначенной для ИТ-специалистов, описаны действия по проектированию и планированию, которые необходимо выполнить при развертывании политик управления приложениями с помощью AppLocker.

Это руководство содержит важные сведения для развертывания политик управления приложениями с помощью AppLocker планирование и проектирование. Он предназначен для архитекторам безопасности, Администраторы безопасности и системные администраторы. Через последовательный и итеративный процесс можно создать плана развертывания политики AppLocker для вашей организации, которые будут адрес требований управления конкретного приложения, отдела, подразделения или бизнес-группы.

В этом руководстве не рассматривается развертывание политики управления приложениями с помощью политик ограниченного использования программ (SRP). Тем не менее SRP рассматривается как вариант развертывания в сочетании с политиками AppLocker. Сведения об этих параметрах см. в разделе Определение целей по управлению приложениями.

Чтобы понять, если AppLocker — это решение для управления правильный приложений для вашей организации, см. в разделе проектировании политик AppLocker понять.

В этом разделе

После тщательного планирование и проектирование подробные следующий шаг — развертывание политик AppLocker. Руководство по развертыванию AppLocker охватывает Создание и тестирование политик развертывания принудительного применения параметра и управления и обслуживания политик.

окна 10 - краткое руководство

Шифрование диска BitLocker - это функция полного шифрования диска, впервые представленная Microsoft в Windows Vista, но усовершенствованная в Windows 7, 8.1 и Windows 10 с расширенными функциями. Он предназначен для защиты данных, обеспечивая шифрование для всех томов на диске, по умолчанию в AES-шифровании ...

Краткое описание: В этом подробном руководстве вы найдете различные способы установки программного обеспечения в Ubuntu Linux, а также демонстрирует, как удалить установленное программное обеспечение в Ubuntu. Когда вы переключаетесь на Linux, опыт может быть подавляющим с самого начала. Даже основные вещи, такие как установка приложений ...

Недавно Microsoft обновила свой Office Lens для приложения iOS. Две новые функции, развернутые в последней версии приложения, обеспечивают «доступную» функцию для людей с ослабленным зрением, в дополнение к интуитивно понятным навыкам чтения. Одна из возможностей, Immersive Reader, позволяет пользователям ...

Операционная система Windows имеет встроенную программу Sticky Notes с момента выпуска Windows XP Tablet Edition. Sticky Notes помогает быстро записывать заметки и может также использоваться как приложение для списка дел. Хотя Sticky Notes имеет ...

Вы находите какой-либо инструмент для удаления пароля PDF, чем в нужном месте, потому что в этой статье мы используем Top 10 Best Free PDF Password Remover, также известный как (PDF Password cracker, PDF Password Reset, PDF Password Recovery Tool, PDF password unlocker ). ...

Эта статья покажет вам лучшее бесплатное программное обеспечение для записи CD / DVD-дисков с превосходным 10. Если вы компьютерный компьютер, бизнес-профессионал или домашний пользователь, вам нужно будет получить копию ваших важных файлов или носителей на каком-то этапе на компакт-диск или ...

Краткое описание: руководство этого новичка показывает вам, как быстро создать книгу с помощью инструмента Caliber в Linux. Ebooks росли стремительно и быстро, поскольку Amazon начала продавать их несколько лет назад. Хорошей новостью является то, что их очень легко создать ...

Меню Win + X или пользовательское меню было введено с помощью Windows 8, чтобы пользователи могли легко обращаться к различным системным инструментам, таким как Управление дисками, Панель управления и Командная строка. Меню Win + X - это ничего, кроме меню, которое появляется, когда вы ...

Microsoft удаляет приложение «Get Windows 10» (GWX) из компьютеров Windows 7 и 8.1. Хорошие новости для пользователей Windows 7 или Windows 8.1, которые раздражали приложение «Get Windows 10» (GWX). Microsoft выпустила обновление «KB3184143» для пользователей Windows 7 / 8.1, которое удаляет «Get Windows ...

В своей новой попытке внедрения Windows 10 далее Microsoft представила новые инструменты для развертывания Windows 10 в Business. Эти инструменты призваны помочь предприятиям модернизировать свои системы до последней и самой безопасной версии Windows - Windows 10. Windows ...

Если вы используете Windows Store иногда или даже регулярно, возможно, иногда возникали проблемы при этом. Возможно, вы не смогли получить приложение для загрузки на свое устройство, получить листинг для показа в магазине или вообще открыть Windows Store. ...

Списки запуска панели задач были представлены в Windows 7. Списки переходов панели задач предоставляют простой способ доступа к недавно и часто открываемым файлам в зависимости от программы. Например, Списки переходов в File Explorer отображают часто открытые папки, тогда как списки переходов Notepad показывают недавно открытые файлы. Windows ...

Вы сталкиваетесь с проблемами при использовании Windows 10 на вашем ПК? Ваша старая машина борется за правильную работу? Тогда это руководство для вас. Windows накапливает ненужные файлы и кеш, а также запись в реестре, что иногда может привести к задержке и уменьшению системы ...

Если некоторые файлы не отображаются в результатах поиска, вероятно, потому, что Cortana не знает, где искать. Вот как добавить альтернативные места поиска в Windows 10. Cortana - ваш персональный цифровой помощник в Windows 10. Это функция, которая поможет вам выполнить ...

Начиная с июля 29 Windows 10 будет доступен в разных странах 190 для разных устройств, таких как ПК и планшеты. С этой целью Microsoft уже подготовила свой веб-сайт и запускает Windows 10. Microsoft также опубликовала Краткое руководство для Windows 10 о своем новом официальном ...

websetnet.net

Как создать образ Windows 10: Пошаговое руководство

Для того чтобы создать образ windows 10 вам потребуется специальная утилита, разработанная компанией Майкрософт.

Программа позволяет также и обновить текущую систему и записать ее на флешку или CD.

Содержание:

Для того чтобы создать оригинальный образ ОС Windows 10 нужно приготовить накопитель с объемом памяти не менее 8 Гб. Его создание доступно для следующих версий:

- Виндовс 10 Pro

- Виндовс 10 Домашняя

Пошаговая инструкция создания образа Windows 10 с помощью программы установки

- Для начала нужно подключить накопитель или DVD-R и убедится в том, что на носителе есть необходимое количество памяти.

- Затем щелкнуть на иконку утилиты «Программа установки Виндовс 10», где в появившемся окне выбрать пункт «Создать установочный носитель для другого компьютера». Нажать «Далее»

- В следующем этапе программа предложить выбрать параметры, в частности, язык, выпуск и архитектуру. Нажать кнопку «Далее»

- Затем программа предложит избрать носитель, на который инсталлируется система. Это может быть непосредственно флешка или DVD.В последнем случае можно сначала создать его или сразу записать на DVD, а в первом варианте запись происходит сразу на накопитель.

- Выбрав необходимый пункт, нажать кнопку «Далее» и при записи сразу на флешку ОС покажет имеющеюся носители.

Обратите внимание! Все файлы на флешке будут удалены.

- После нажатия кнопки «Далее» программа продлит запись или инсталляцию.

- Во втором варианте, когда вы выбираете пункт «iso-файл» ему прилагается несколько вариантов папок, в которых сохранится образ системы или двд привод, где уже должен быть вставлен пустой DVD-R с необходимым объемом памяти.После сохранения его в будущем можно записать на любой носитель.

Важно знать! Подобные операции возможны только на компьютерах с операционной ОС Винодвс 7 и выше.

вернуться к меню ↑Как установить Windows 10 с образа?

Установка Виндовс 10 этим путем это самый просто способ, который не требует специальных навыков или умений.

Для инсталляции нужно вставить флешку или CD в привод, а затем при перезагрузке компьютера нажать любую кнопку, когда появится сообщение «Press any key to boot from CD or DVD» или другое в зависимости от типа системы.

Затем на появившемся экране надо выбрать базовые настройки, например, язык, часовой пояс. После чего нажать кнопку «Далее», а после нее «Установить».

В следующем этапе система потребует ввод ключа продукта.

Его можно увидеть на коробке или если Windows 10 устанавливается в качестве обновления, то необходимо нажать кнопку «У меня нет ключа».

Затем надо принять соглашение и выбрать тип инсталляции. Выборочную установку не рекомендуется применять неопытным пользователям.

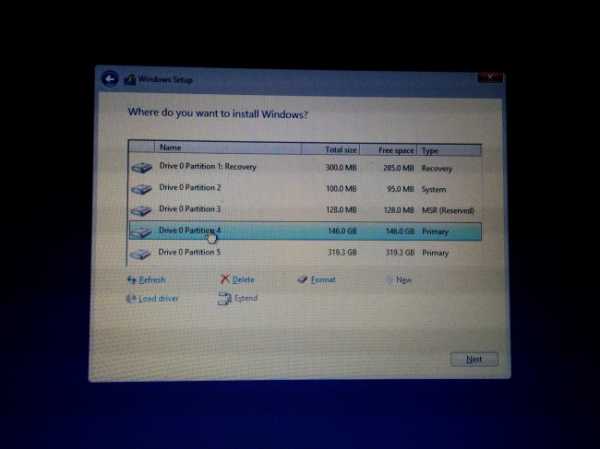

Далее вы попадаете в меню выбора раздела, где будет установлена операционная система.

После завершения всех действий ОС начнет установку, после которой предложит настроить ее под себя.

Настройка Windows 10 включает в себя:

- Создание учетной записи

- Настройка и инсталляция стандартных приложений

На этом этапе можно выбирать самостоятельно настройки параметров или оставлять стандартные.

Как создать образ Windows 10: Пошаговое руководство

Проголосоватьgeek-nose.com

Инструкция: установка Windows 10 на свой компьютер

Буквально недавно компания Microsoft анонсировала свою новую операционную систему Windows 10. Однако, судя по комментариям к статье, не все пользователи смогли установить себе новинку от компании Microsoft. Таким образом, было принято решение написать инструкцию по установке Windows 10 Technical Preview на свой компьютер.

Стоит сразу отметить, что в моем случае установка Windows 10 производится с USB-флеш-накопителя на ноутбук с абсолютно чистым жестким диском.

Первым делом нам необходимо скачать образ операционной системы с сайта Microsoft, перейдя по этой ссылке. Сразу стоит учесть, что русского языка в версии Technical Preview нет. Для себя я загружал 64-разрядную английскую версию ОС.

Далее данный образ необходимо записать на флешку или DVD-диск. Для этого можно воспользоваться любой программой для записи образов формата ISO. Я использовал программу ultraISO, так как разработчики предоставляют 30-дневную пробную версию программы.

После этого мы переходим непосредственно к самому этапу установки операционной системы. Первым делом необходимо вставить флешку в ноутбук и выбрать в BIOS ее как устройство для загрузки. У большинства компьютеров BIOS немного отличается, однако почти у всех настройка загрузки расположена в разделе BOOT.

Далее загружаем ноутбук, и после некоторого времени на экране появляется экран выбора языковых параметров. После данного шага мы переходим к выбору раздела для установки ОС на жесткий диск. Из своего жесткого диска емкостью 500 гигабайт, я отдал под Windows 10 около 150 гигабайт, а все остальное оставил под данные. Отмечу, что каждый может разделить свой жесткий диск на столько частей, сколько захочет.

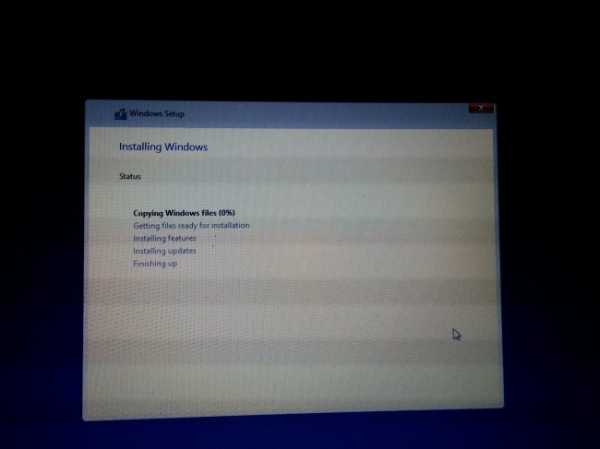

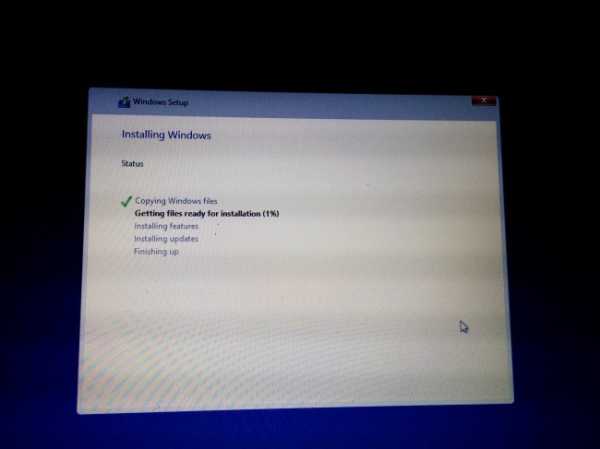

После выбора раздела на жестком диске и нажатия кнопки «Next» система начинает процесс установки, который может занять некоторое время. Стоит обратить внимание, что компьютер во время установки может несколько раз перегружаться.

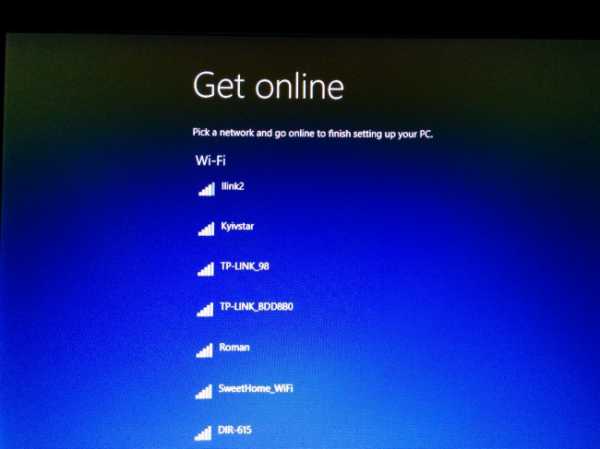

После установки и нескольких перезагрузок система предложит вам выбрать Wi-Fi-сеть, к которой она будет подключаться по умолчанию. Этот этап вы можете пропустить при отсутствии сети.

Следующим этапом является настройка операционной системы, а в частности выбор периодичности обновлений, отправка отчетов об ошибках и т. д. Вы можете выбрать все настройки по умолчанию, нажав «Use express settings», или кастомизировать все настройки под себя, нажав «Customize». Подробно на всех пунктах настроек мы останавливаться не будем.

hi-news.ru

Пошаговое руководство: развертывание Windows 10 в лаборатории тестирования с помощью MDT

- 10/11/2017

- Время чтения: 21 мин

- Соавторы

В этой статье

Относится к:

Важно! В этом руководстве используется провереннная экспериментальная среда (PoC), настроенная с помощью процедур из следующего руководства:

Выполните все действия из руководства по предварительным условиям, прежде чем выполнять данное руководство. Для выполнения этого руководства требуется около 5 часов, но количество времени может измениться в любую сторону в зависимости от скорости узла Hyper-V. После завершения текущего руководство см. также дополнительное руководство:

Среда PoC – это виртуальная сеть, работающая на узле Hyper-V с тремя виртуальными машинами (VM):

- DC1: контроллер домена contoso.com, DNS-сервер и DHCP-сервер.

- SRV1: двусторонний рядовой сервер домена contoso.com, DNS-сервер и шлюз по умолчанию, предоставляющий NAT-службу для сети PoC.

- PC1: рядовой компьютер contoso.com под управлением Windows 7, Windows 8 или Windows 8.1, для которого была создана теневая копия из физического компьютера в вашей корпоративной сети.

В данном руководстве используется роль сервера Hyper-V. Если вы не выполните все действия за один сеанс, рассмотрите возможность использования контрольных точек и сохраненных состояний для приостановки, возобновления или перезапуска работы.

В данном руководстве

В этом руководстве приведены инструкции по установке и настройке Microsoft Deployment Toolkit (MDT) для развертывания образа Windows 10.

В следующей таблице обобщены разделы и процедуры из этого руководства. Также предоставляется приблизительное время, необходимое для выполнения каждой процедуры. Время, необходимое для завершения процедур, будет зависеть от ресурсов, доступных на узле Hyper-V и назначенных виртуальным машинам, в частности быстродействия сервера, выделенной памяти, скорости диска и скорости сети.

Сведения о службе MDT

MDT выполняет развертывание с помощью методов полуавтоматической (LTI), полностью автоматической (ZTI) и управляемой пользователем установки (UDI).

- LTI — метод развертывания, используемый в текущем руководстве и требующий только MDT. Он выполняется с минимальным вмешательством пользователя.

- ZTI — это полностью автоматизированный метод, не требующий вмешательства пользователя и выполняющийся с помощью MDT и System Center Configuration Manager. После выполнения шагов из текущего руководства см. документ Пошаговое руководство: развертывание Windows 10 в лаборатории тестирования с помощью System Center Configuration Manager для использования метода развертывания ZTI в среде PoC.

- UDI требует ручного вмешательства для реагирования на подсказки по установке, например, на имя, пароль и языковые параметры компьютера. UDI требует MDT и System Center Configuration Manager.

Установка MDT

На SRV1 временно отключите улучшенную конфигурацию безопасности Internet Explorer для администраторов, введя следующие команды в командной строке с повышенными привилегиями Windows PowerShell:

$AdminKey = "HKLM:\SOFTWARE\Microsoft\Active Setup\Installed Components\{A509B1A7-37EF-4b3f-8CFC-4F3A74704073}" Set-ItemProperty -Path $AdminKey -Name “IsInstalled” -Value 0 Stop-Process -Name ExplorerСкачайте и установите 64-разрядную версию Microsoft Deployment Toolkit (MDT) на SRV1 с использованием параметров по умолчанию. На момент написания этого руководства последней версией MDT была 8443.

Скачайте и установите на SRV1 новейший комплект средств для развертывания и оценки Windows (ADK), используя параметры установки по умолчанию. Текущей версией является ADK для Windows 10, версия 1703. Установка может занять несколько минут для получения всех компонентов.

При необходимости, повторно включите конфигурацию усиленной безопасности Internet Explorer:

Set-ItemProperty -Path $AdminKey -Name “IsInstalled” -Value 1 Stop-Process -Name Explorer

Создание общей папки развертывания и эталонного образа

Эталонный образ выполняет роль основы для устройств с Windows 10 в вашей организации.

В документе Пошаговое руководство: настройка лаборатории тестирования для развертывания Windows 10 ISO-файл Windows 10 Enterprise был сохранен в каталог c:\VHD как c:\VHD\w10-enterprise.iso. Первый шаг в создании общей папки развертывания заключается в подключении этого файла на SRV1. Чтобы подключить DVD-диск с Windows 10 Корпоративная к SRV1, откройте командную строку Windows PowerShell с повышенными привилегиями на главном компьютере Hyper-V и введите следующую команду:

Set-VMDvdDrive -VMName SRV1 -Path c:\VHD\w10-enterprise.isoНа SRV1 убедитесь, что установочный DVD-диск с Windows Корпоративная подключен как диск D.

Установочные файлы Windows 10 Корпоративная будут использоваться для создания общей папки развертывания на SRV1 с помощью рабочей области развертывания MDT. Чтобы открыть рабочую область развертывания, в меню Пуск введите команду развертывание, а затем выберите элемент Рабочая область развертывания.

Чтобы включить быстрый доступ к приложению, щелкните правой кнопкой мыши элемент Рабочая область развертывания на панели задач и выберите пункт Закрепить программу на панели задач.

В консоли Deployment Workbench щелкните правой кнопкой мыши Deployment Shares и выберите New Deployment Share.

Используйте следующие параметры для мастера создания общей папки развертывания:

- Путь к общей папке развертывания: C:\MDTBuildLab

- Имя общей папки: MDTBuildLab$

- Описание общей папки развертывания: Промежуточная версия развертывания MDT

- Параметры: нажмите кнопку Далее, чтобы принять значения по умолчанию.

- Сводка: нажмите кнопку Далее

- Ход выполнения: будут применены параметры.

- Подтверждение: нажмите кнопку Готово

Разверните узел Папки развертывания, а затем — промежуточную версию развертывания MDT.

Щелкните правой кнопкой мыши узел Операционные системы и выберите пункт Создать папку. Назовите новую папку Windows 10. Завершите работу мастера, используя значения по умолчанию, и нажмите кнопку Готово.

Щелкните правой кнопкой мыши папку Windows 10, созданную в предыдущем шаге, а затем выберите элемент Импорт операционной системы.

Используйте следующие параметры для Мастера импорта операционной системы:

- Тип ОС: Полный набор исходных файлов

- Источник: D:\

- Назначение: W10Ent_x64

- Сводка: нажмите кнопку Далее

- Ход выполнения: дождитесь завершения копирования файлов

- Подтверждение: нажмите кнопку Готово

Для целей этой лаборатории тестирования мы добавим только предварительный компонент .NET Framework. Коммерческие приложения (ex: Microsoft Office) не будут добавлены в папку развертывания. Сведения о добавлении приложений см. в разделе Добавление приложений статьи Создание эталонного образа Windows 10 в библиотеке TechNet.

Следующий шаг — создать последовательность задач, на которую будет ссылаться импортированная операционная система. Чтобы создать последовательность задач, щелкните правой кнопкой мыши узел Последовательности задач, а затем выберите пункт Создать последовательность задач. Используйте следующие параметры в мастере создания последовательности задач:

- Идентификатор последовательности задач: REFW10X64-001

- Имя последовательности задач: Windows 10 Корпоративная x64 Default Image

- Комментарии последовательности задач: эталонная сборка

- Шаблон: стандартная последовательность задач клиента

- Выбор операционной системы: щелкните Ознакомительная версия Windows 10 Корпоративная в W10Ent_x64 install.wim

- Укажите ключ продукта: не указывайте ключ продукта на этом этапе

- Полное имя: Contoso

- Организация: Contoso

- Домашняя страница в Internet Explorer:http://www.contoso.com

- Пароль администратора: не указывайте пароль администратора на этом этапе

- Сводка: нажмите кнопку Далее

- Подтверждение: нажмите кнопку Готово

Измените последовательность задач для добавления компонента Microsoft NET Framework 3.5, необходимого для многих приложений. Чтобы изменить последовательность задач, дважды щелкните элемент Windows 10 Корпоративная x64 Default Image, созданный на предыдущем шаге.

Выберите вкладку Последовательность задач. В разделе Восстановление состояния щелкните Татуировка, чтобы выделить его, а затем нажмите кнопку Добавить и выберите пункт Создать группу.

На вкладке "Свойства" группы, созданной на предыдущем шаге, измените имя с Создать группу на Настраиваемые задачи (обновление перед установкой Windows), а затем нажмите кнопку Применить. Выберите другое местоположение в окне, чтобы просмотреть изменение имени.

Щелкните группу Настраиваемые задачи (обновление до установки Windows) снова, нажмите кнопку Добавить, наведите курсор на Роли и выберите элемент Установка ролей и компонентов.

В разделе Выбор ролей и компонентов, которые должны быть установлены выберите пункт .NET Framework 3.5 (включает .NET 2.0 и 3.0) и нажмите кнопку Применить.

Включите Центр обновления Windows в последовательности задач, щелкнув действие Центр обновления Windows (установка после приложений), открыв вкладку Параметры и сняв флажок Отключить этот шаг.

Примечание. Так как мы не устанавливаем приложения в этой лаборатории тестирования, нет необходимости выполнять шаг "Установка до приложений Центра обновления Windows". Однако при установке приложений также следует включить этот шаг.

Нажмите кнопку ОК, чтобы завершить последовательность задач.

Следующий шаг — настроить правила общей папки развертывания MDT. Чтобы настроить правила в Deployment Workbench, щелкните правой кнопкой мыши элемент Промежуточная версия развертывания MDT (C:\MDTBuildLab), выберите пункт Свойства, а затем откройте вкладку Правила.

Замените правила по умолчанию следующим текстом:

[Settings] Priority=Default [Default] _SMSTSORGNAME=Contoso UserDataLocation=NONE DoCapture=YES OSInstall=Y AdminPassword=pass@word1 TimeZoneName=Pacific Standard Time OSDComputername=#Left("PC-%SerialNumber%",7)# JoinWorkgroup=WORKGROUP HideShell=YES FinishAction=SHUTDOWN DoNotCreateExtraPartition=YES ApplyGPOPack=NO SkipAdminPassword=YES SkipProductKey=YES SkipComputerName=YES SkipDomainMembership=YES SkipUserData=YES SkipLocaleSelection=YES SkipTaskSequence=NO SkipTimeZone=YES SkipApplications=YES SkipBitLocker=YES SkipSummary=YES SkipRoles=YES SkipCapture=NO SkipFinalSummary=NOНажмите кнопку Применить, а затем выберите элемент Изменить Edit Bootstrap.ini. Замените содержимое файла Bootstrap.ini следующим текстом и сохраните файл:

[Settings] Priority=Default [Default] DeployRoot=\\SRV1\MDTBuildLab$ UserDomain=CONTOSO UserID=MDT_BA UserPassword=pass@word1 SkipBDDWelcome=YESНажмите кнопку ОК для завершения настройки общей папки развертывания.

Щелкните правой кнопкой мыши элемент Промежуточная версия развертывания MDT (C:\MDTBuildLab), а затем выберите команду Обновить общую папку развертывания.

Примите все значения по умолчанию для Мастера обновления общей папки развертывания, нажав кнопку Далее дважды. Процесс обновления займет от 5 до 10 минут. После его завершения нажмите кнопку Готово.

Скопируйте файл c:\MDTBuildLab\Boot\LiteTouchPE_x86.iso с SRV1 в каталог c:\VHD на главном компьютере Hyper-V. Обратите внимание на то, что в MDT образ загрузки x86 может развертывать как операционную систему x86, так и x64 (за исключением компьютеров на основе интерфейса UEFI.

Подсказка. Чтобы скопировать файл, щелкните правой кнопкой мыши файл LiteTouchPE_x86.iso и выберите команду Копировать на SRV1, а затем откройте папку c:\VHD на узле Hyper-V, щелкните правой кнопкой мыши внутри папки и выберите пункт Вставить.

Откройте командную строку Windows PowerShell на главном компьютере Hyper-V и введите следующие команды:

New-VM REFW10X64-001 -SwitchName poc-internal -NewVHDPath "c:\VHD\REFW10X64-001.vhdx" -NewVHDSizeBytes 60GB Set-VMMemory REFW10X64-001 -DynamicMemoryEnabled $true -MinimumBytes 1024MB -MaximumBytes 1024MB -Buffer 20 Set-VMDvdDrive REFW10X64-001 -Path c:\VHD\LiteTouchPE_x86.iso Start-VM REFW10X64-001 vmconnect localhost REFW10X64-001Виртуальной машине потребуется несколько минут, чтобы подготовить устройства и выполнить загрузку из файла LiteTouchPE_x86.iso.

В Мастере развертывания Windows выберите элемент Windows 10 Корпоративная x64 Default Image, а затем нажмите кнопку Далее.

Примите значения по умолчанию на странице "Запись образа" и нажмите кнопку Далее. Установка операционной системы завершится через 5–10 минут, и затем виртуальная машина автоматически перезагрузится. Позвольте системе загрузиться в обычном режиме (не нажимайте ни одну из клавиш). Этот процесс полностью автоматизирован.

Дополнительные перезагрузки системы будут выполняться для завершения обновления и подготовки операционной системы. Программа установки выполнит следующие действия:

- Установит операционную систему Windows 10 Корпоративная.

- Установит добавленные приложения, роли и компоненты.

- Обновит операционную систему с помощью Центра обновления Windows (или служб WSUS, если указано дополнительно).

- Сохранит Windows PE на локальном диске.

- Выполнит средство подготовки системы Sysprep и перезагрузится в Windows PE.

- Создаст снимок установки и сохранит его в файл WIM.

- Отключит виртуальную машину.

На этом этапе требуется от 30 минут до 2 часов, в зависимости от скорости узла Hyper-V. Через некоторое время будет создан образ Windows 10 Корпоративная x64 со всеми обновлениями, прошедшими через Sysprep. Образ находится в папке C:\MDTBuildLab\Captures на сервере развертывания (SRV1). Имя файла — REFW10X64-001.wim.

Развертывание образа Windows 10 с помощью MDT

Эта процедура покажет, как развернуть эталонный образ в среде PoC с помощью MDT.

На SRV1 откройте консоль Deployment Workbench MDT, щелкните правой кнопкой мыши элемент Общие папки развертывания, а затем выберите пункт Создать общую папку развертывания. Используйте следующие значения для Мастера создания общей папки развертывания:

- Путь к общей папке развертывания: C:\MDTProd

- Имя общей папки: MDTProd$

- Описание общей папки развертывания: MDT Production

- Параметры: примите значение по умолчанию

Нажмите кнопку Далее, убедитесь в том, что новая общая папка развертывания успешно добавлена, а затем нажмите кнопку Готово.

В консоли Deployment Workbench разверните общую папку развертывания MDT Production, щелкните правой кнопкой мыши элемент Операционные системы, а затем выберите пункт Создать папку. Назовите новую папку Windows 10 и завершите работу мастера, используя значения по умолчанию.

Щелкните правой кнопкой мыши папку Windows 10, созданную в предыдущем шаге, а затем выберите элемент Импорт операционной системы.

На странице Тип ОС выберите Custom image file и нажмите кнопку Далее.

На странице "Образ" перейдите к файлу C:\MDTBuildLab\Captures\REFW10X64-001.wim, созданному в предыдущей процедуре, нажмите кнопку Открыть, а затем — кнопку Далее.

На странице установки выберите параметр Копировать установочные файлы Windows 7, Windows Server 2008 R2 или более поздних версий из указанного пути.

В разделе Setup source directory перейдите к C:\MDTBuildLab\Operating Systems\W10Ent_x64, нажмите кнопки ОК и Далее.

На странице назначения примите имя каталога назначения по умолчанию REFW10X64-001, нажмите кнопку Далее дважды, дождитесь завершения импорта, а затем нажмите кнопку Готово.

На узле Операционные системы > Windows 10 дважды щелкните операционную систему, которая была добавлена, для просмотра ее свойств. Измените имя операционной системы на Windows 10 Корпоративная x64 Custom Image и нажмите кнопку ОК. См. следующий пример:

Создание последовательности задач развертывания

С помощью Deployment Workbench щелкните правой кнопкой мыши элемент Последовательности задач на узле MDT Production, выберите команду Создать папку и создайте папку с именем: Windows 10.

Щелкните правой кнопкой мыши папку Windows 10, созданную на предыдущем этапе, а затем выберите команду Создать последовательность задач. Используйте следующие параметры в мастере создания последовательности задач:

- Идентификатор последовательности задач: W10-X64-001

- Имя последовательности задач: Windows 10 Корпоративная x64 Custom Image

- Комментарии последовательности задач: рабочий образ

- Выбор шаблона: стандартная последовательность задач клиента

- Выбор операционной системы: Windows 10 Корпоративная x64 Custom Image

- Укажите ключ продукта: не указывайте ключ продукта на этом этапе

- Полное имя: Contoso

- Организация: Contoso

- Домашняя страница в Internet Explorer:http://www.contoso.com

- Пароль администратора: pass@word1

Настройка общей папки развертывания MDT для рабочей среды

На SRV1 откройте командную строку Windows PowerShell с повышенными привилегиями и введите следующие команды:

copy-item "C:\Program Files\Microsoft Deployment Toolkit\Templates\Bootstrap.ini" C:\MDTProd\Control\Bootstrap.ini -Force copy-item "C:\Program Files\Microsoft Deployment Toolkit\Templates\CustomSettings.ini" C:\MDTProd\Control\CustomSettings.ini -ForceВ консоли Deployment Workbench на SRV1 щелкните правой кнопкой мыши общую папку развертывания MDT Production и выберите пункт Свойства.

Откройте вкладку Правила и замените правила следующим текстом (пока не нажимайте кнопку ОК):

[Settings] Priority=Default [Default] _SMSTSORGNAME=Contoso OSInstall=YES UserDataLocation=AUTO TimeZoneName=Pacific Standard Time OSDComputername=#Left("PC-%SerialNumber%",7)# AdminPassword=pass@word1 JoinDomain=contoso.com DomainAdmin=administrator DomainAdminDomain=CONTOSO DomainAdminPassword=pass@word1 ScanStateArgs=/ue:*\* /ui:CONTOSO\* USMTMigFiles001=MigApp.xml USMTMigFiles002=MigUser.xml HideShell=YES ApplyGPOPack=NO SkipAppsOnUpgrade=NO SkipAdminPassword=YES SkipProductKey=YES SkipComputerName=YES SkipDomainMembership=YES SkipUserData=YES SkipLocaleSelection=YES SkipTaskSequence=NO SkipTimeZone=YES SkipApplications=NO SkipBitLocker=YES SkipSummary=YES SkipCapture=YES SkipFinalSummary=NO EventService=http://SRV1:9800Примечание. Содержимое вкладки "Правила" добавляется к файлу c:\MDTProd\Control\CustomSettings.ini.

В этом примере запись MachineObjectOU не предоставляется. Обычно эта запись описывает конкретный OU, в котором создаются новые объекты клиентского компьютера в Active Directory. Тем не менее, в рамках этой лаборатории тестирования клиенты добавляются на компьютеры OU по умолчанию, для чего требуется не указывать этот параметр.

При необходимости, измените следующую строку, чтобы включить или исключить других пользователей при переносе параметров. На данный момент команда имеет значение user exclude (ue) для всех пользователей, кроме пользователей CONTOSO, указанных параметром user include option (ui):

ScanStateArgs=/ue:*\* /ui:CONTOSO\*Например, чтобы перенести всех пользователей на компьютер, замените эту строку следующим текстом:

ScanStateArgs=/allДополнительные сведения см. в разделе Синтаксис ScanState.

Щелкните команду Изменить Bootstap.ini и замените текст в файле следующим текстом:

[Settings] Priority=Default [Default] DeployRoot=\\SRV1\MDTProd$ UserDomain=CONTOSO UserID=MDT_BA UserPassword=pass@word1 SkipBDDWelcome=YES- По завершении нажмите кнопку ОК.

Обновление общей папки развертывания

Щелкните правой кнопкой мыши общую папку развертывания MDT Production и выберите команду Update Deployment Share.

Используйте параметры по умолчанию для мастера обновления общей папки развертывания. Процесс обновления требует 5–10 минут.

После завершения обновления нажмите кнопку Готово.

Включение мониторинга развертывания

В консоли Deployment Workbench щелкните правой кнопкой мыши элемент MDT Production и выберите пункт Свойства.

На вкладке Мониторинг установите флажок в поле Enable monitoring for this deployment share и нажмите кнопку ОК.

Проверка службы мониторинга работает должным образом, запустив следующую ссылку на SRV1 в Internet Explorer: http://localhost:9800/MDTMonitorEvent/. Если в верхней части страницы не отображается текст "Вы создали службу", см. раздел Устранение неполадок мониторинга MDT 2012.

Закройте Internet Explorer.

Настройка служб развертывания Windows

Инициализируйте службы развертывания Windows (WDS), введя следующую команду в командной строке Windows PowerShell с повышенными привилегиями на SRV1:

WDSUTIL /Verbose /Progress /Initialize-Server /Server:SRV1 /RemInst:"C:\RemoteInstall" WDSUTIL /Set-Server /AnswerClients:AllНажмите кнопку Пуск, введите Развертывание Windows и выберите пункт Службы развертывания Windows.

В консоли служб развертывания Windows разверните Серверы, SRV1.contoso.com, щелкните правой кнопкой мыши элемент Загрузочные образы, а затем выберите команду Добавить загрузочный образ.

Перейдите к файлу C:\MDTProd\Boot\LiteTouchPE_x64.wim, щелкните пункт Открыть, нажмите кнопку Далее и примите значения по умолчанию в Мастере добавления образа. Нажмите кнопку Готово для завершения процесса добавления загрузочного образа.

Развертывание клиентского образа

Прежде чем использовать WDS для развертывания клиентского образа, необходимо временно отключить внешний сетевой адаптер на SRV1. Это просто артефакт лабораторной среды. В обычной среде развертывания WDS не будет устанавливаться на шлюз по умолчанию.

Примечание. Не отключайте внутренний сетевой интерфейс. Чтобы быстро просмотреть IP-адреса и имена интерфейсов, настроенные на виртуальной машине, введите Get-NetIPAddress | ft interfacealias, ipaddress

При условии, что внешний интерфейс называется "Ethernet 2", чтобы отключить внешний интерфейс на SRV1, откройте командную строку Windows PowerShell на SRV1 и введите следующую команду:

Disable-NetAdapter "Ethernet 2" -Confirm:$falseДождитесь завершения команды disable-netadapter перед продолжением работы.

Затем перейдите на узел Hyper-V и откройте командную строку Windows PowerShell с повышенными привилегиями. Создайте второе поколение виртуальной машины на узле Hyper-V, которая будет загружать свою ОС с помощью PXE. Чтобы создать эту виртуальную машину, введите следующие команды в командной строке Windows PowerShell с повышенными привилегиями:

New-VM –Name "PC2" –NewVHDPath "c:\vhd\pc2.vhdx" -NewVHDSizeBytes 60GB -SwitchName poc-internal -BootDevice NetworkAdapter -Generation 2 Set-VMMemory -VMName "PC2" -DynamicMemoryEnabled $true -MinimumBytes 720MB -MaximumBytes 2048MB -Buffer 20Динамическая память настраивается на виртуальной машине для сохранения ресурсов. Однако это может привести к уменьшению выделения памяти до объема меньше, чем требуется для установки операционной системы. В этом случае сбросьте виртуальную машину и немедленно начните последовательность задач установки операционной системы. Это гарантирует, что выделение памяти виртуальной машины не уменьшится во время ее простоя.

Запустите новую виртуальную машину и подключитесь к ней:

Start-VM PC2 vmconnect localhost PC2В ответ на запрос нажмите клавишу ВВОД, чтобы начать процесс загрузки сети.

В Мастере развертывания Windows выберите Windows 10 Корпоративная x64 Custom Image и нажмите кнопку Далее.

После начала полуавтоматической установки MDT не забудьте повторно включить внешний сетевой адаптер на SRV1. Это необходимо, чтобы клиент мог использовать Центр обновления Windows после завершения установки операционной системы. Чтобы повторно включить внешний сетевой интерфейс, откройте командную строку Windows PowerShell с повышенными привилегиями на SRV1 и введите следующую команду:

Enable-NetAdapter "Ethernet 2"- На SRV1 в консоли Deployment Workbench щелкните Мониторинг и просмотрите состояние установки. Щелкните правой кнопкой мыши Мониторинг и выберите пункт Обновить, если не отображаются никакие данные.

Для установки операционной системы требуется около 10 минут. По завершении установки система автоматически перезагрузится, настроит устройства и установит обновления, для которых требуется еще 10–20 минут. После завершения обновления нового клиентского компьютера нажмите кнопку Готово. Вы автоматически войдете в локальный компьютер от имени администратора.

На этом завершается демонстрация того, как развернуть эталонный образ в сети. Для сохранения ресурсов отключите виртуальную машину PC2 перед запуском следующего раздела.

Обновление компьютера с Windows 10

В этом разделе показано, как экспортировать данные пользователя из существующего клиентского компьютера, очистить компьютер, установить новую операционную систему и затем восстановить данные и параметры пользователя. Сценарий будет использовать PC1 — компьютер, который был клонирован из физического устройства в виртуальную машину, как описано в документе Пошаговое руководство: Развертывание Windows 10 в лаборатории тестирования.

Если виртуальная машина PC1 еще не запущена, запустите и подключитесь к ней:

Start-VM PC1 vmconnect localhost PC1Вернитесь на узел Hyper-V и создайте контрольную точку для виртуальной машины PC1, чтобы можно было легко вернуться к текущему состоянию для диагностики и устранения проблем и выполнения дополнительных сценариев. Контрольные точки также называются снимками. Для создания контрольной точки для виртуальной Машины PC1 введите следующую команду в командной строке Windows PowerShell с повышенными привилегиями на узле Hyper-V:

Checkpoint-VM -Name PC1 -SnapshotName BeginStateВойдите в систему над компьютере 1 под учетной записью CONTOSO\Administrator.

Укажите contoso\administrator как имя пользователя, чтобы убедиться, что вы не входите с помощью учетной записи локального администратора. Необходимо войти в систему с помощью этой учетной записи, чтобы иметь доступ к общей папке развертывания.

Откройте командную строку с повышенными привилегиями на PC1 и введите следующую команду:

cscript \\SRV1\MDTProd$\Scripts\Litetouch.vbsПримечание. У Litetouch.vbs должна быть возможность создать каталог C:\MININT на локальном компьютере.

Выберите Windows 10 Корпоративная x64 Custom Image и нажмите кнопку Далее.

Выберите Не делать резервную копию существующего компьютера и нажмите кнопку Далее.

Примечание. Служба USMT будет и дальше выполнять резервное копирование компьютера.

Полуавтоматическая установка выполнит следующие действия:

- Сделает резервное копирование пользовательских данных и параметров с помощью USMT.

- Установит операционную систему Windows 10 Корпоративная x64.

- Обновит операционную систему через Центр обновления Windows.

Восстановит пользовательские данные и параметры с помощью USMT.

Вы можете просмотреть данные о ходе выполнения установки на SRV1, щелкнув узел Мониторинг в рабочей области развертывания. По завершении установки операционной системы компьютер перезагрузится, настроит устройства и параметры.

Выполните вход с помощью учетной записи CONTOSO\Administrator и убедитесь, что все учетные записи пользователей в домене CONTOSO и данные были перенесены в новую операционную систему или другие учетные записи пользователей , как указано ранее.

Создайте другую контрольную точку для виртуальной машины PC1, чтобы можно было просматривать результаты восстановления компьютера. Для создания контрольной точки введите следующую команду в командной строке Windows PowerShell с повышенными привилегиями на узле Hyper-V:

Checkpoint-VM -Name PC1 -SnapshotName RefreshStateВосстановите виртуальную машину PC1 до ее предыдущего состояния во время подготовки к процедуре замены. Для восстановления контрольной точки введите следующую команду в командной строке Windows PowerShell с повышенными привилегиями на узле Hyper-V:

Restore-VMSnapshot -VMName PC1 -Name BeginState -Confirm:$false Start-VM PC1 vmconnect localhost PC1Войдите в систему PC1 под учетной записью contoso\administrator.

Замена компьютера с Windows 10

На высоком уровне процесс замены компьютера состоит из:

- Специальная последовательность задач замены выполняет резервное копирование USMT и, если заданы соответствующие настройки, дополнительное полное резервное копирование с сохранением в файле WIM.

- Стандартное развертывание операционной системы на новом компьютере. В конце развертывания будет восстановлена резервная копия USMT со старого компьютера.

Создание последовательности задач только для резервного копирования

- На SRV1 в консоли deployment workbench щелкните правой кнопкой мыши папку развертывания MDT Production, нажмите кнопку Свойства, откройте вкладку Правила и измените строку SkipUserData=YES на SkipUserData=NO.

- Нажмите кнопку ОК, щелкните правой кнопкой мыши MDT Production, нажмите кнопку Обновить общую папку развертывания и примите параметры по умолчанию в Мастере для обновления общей папки.

Введите в строку Windows PowerShell с повышенными привилегиями следующие команды на SRV1:

New-Item -Path C:\MigData -ItemType directory New-SmbShare -Name MigData$ -Path C:\MigData -ChangeAccess EVERYONE icacls C:\MigData /grant '"contoso\administrator":(OI)(CI)(M)'- На SRV1 в рабочей области развертывания в разделе MDT Production щелкните правой кнопкой мыши узел Последовательности задач и выберите команду Создать папку.

- Назовите новую папку Other и завершите работу Мастера, используя параметры по умолчанию.

- Щелкните правой кнопкой мыши папку Other и выберите New Task Sequence. В Мастере используйте следующие значения:

- Идентификатор последовательности задач: REPLACE-001

- Имя последовательности задач:: последовательность задач только для резервного копирования

- Комментарии к последовательности задач:: запуск USMT для резервного копирования данных и параметров пользователя

- Шаблон: стандартная последовательность задач для замены клиентского компьютера (примечание: это не шаблон по умолчанию)

- Примите значения по умолчанию для остальных параметров Мастера и нажмите кнопку Готово. Последовательность задач замены пропустит выбор операционной системы и параметров.

- Откройте новую последовательность задач, которая была создана, и просмотрите ее. Обратите внимание на тип задач записи и резервного копирования, которые имеются. Нажмите кнопку ОК по завершении просмотра последовательности задач.

Запуск последовательности задач только резервного копирования

Если вы еще не вошли на PC1 как contoso\administrator, сделайте это с помощью этой учетной записи. Для проверки входа с помощью учетной записи в настоящее время введите следующую команду в командной строке с повышенными привилегиями:

whoamiЧтобы обеспечить чистую среду перед запуском последовательности задач резервного копирования, введите в командной строке Windows PowerShell с повышенными привилегиями на PC1:

Remove-Item c:\minint -recurse Remove-Item c:\_SMSTaskSequence -recurse Restart-ComputerВойдите в PC1, используя учетную запись contoso\administrator, а затем введите в командной строке с повышенными привилегиями следующий текст:

cscript \\SRV1\MDTProd$\Scripts\Litetouch.vbs- Завершите работу Мастера развертывания со следующими параметрами:

- Последовательность задач: последовательность задач только для резервного копирования

- Данные пользователя: укажите расположение: \\SRV1\MigData$\PC1

- Резервное копирование компьютера: не создавать резервную копию существующего компьютера.

- Во время выполнения последовательности задач на PC1 откройте консоль рабочей области развертывания на SRV1 и щелкните узел *Мониторинг. Нажмите клавишу F5, чтобы обновить консоль, и просмотрите состояние текущих задач.

- Убедитесь, что на PC1 отображается Запись состояния пользователя выполнена успешно, и нажмите кнопку Готово по завершении записи.

На SRV1 убедитесь, что файл USMT.MIG был создан в каталоге C:\MigData\PC1\USMT. См. следующий пример:

PS C:\> dir C:\MigData\PC1\USMT Directory: C:\MigData\PC1\USMT Mode LastWriteTime Length Name ---- ------------- ------ ---- -a--- 9/6/2016 11:34 AM 14248685 USMT.MIGРазвертывание PC3

На узле Hyper-V введите следующие команды в командной строке Windows PowerShell с повышенными привилегиями:

New-VM –Name "PC3" –NewVHDPath "c:\vhd\pc3.vhdx" -NewVHDSizeBytes 60GB -SwitchName poc-internal -BootDevice NetworkAdapter -Generation 2 Set-VMMemory -VMName "PC3" -DynamicMemoryEnabled $true -MinimumBytes 512MB -MaximumBytes 2048MB -Buffer 20Снова временно отключите внешний сетевой адаптер на SRV1, чтобы мы могли успешно загрузить PC3 с WDS. Чтобы отключить адаптер, введите следующую команду в командную строку Windows PowerShell с повышенными привилегиями на SRV1:

Disable-NetAdapter "Ethernet 2" -Confirm:$falseКак упоминалось ранее, убедитесь, что отключен внешний сетевой адаптер, и дождитесь завершения выполнения команды, прежде чем продолжить.

Запустите и подключитесь к PC3, введя следующие команды в командной строке Windows PowerShell с повышенными привилегиями на узле Hyper-V:

Start-VM PC3 vmconnect localhost PC3В ответ на запрос нажмите клавишу ВВОД для сетевой загрузки.

На PC3 используйте следующие параметры для Мастера развертывания Windows:

- Последовательность задач: Windows 10 Корпоративная x64 Custom Image

- Перемещение данных и параметров: не перемещать данные и параметры пользователя

- Данные пользователя (восстановление): укажите расположение: \\SRV1\MigData$\PC1

После запуска установки операционной системы на PC1 повторно включите внешний сетевой адаптер на SRV1, введя следующую команду на SRV1:

Enable-NetAdapter "Ethernet 2"Программа установки установит операционную систему Windows 10 Корпоративная, обновит Центр обновления Windows и восстановит параметры и данные пользователей из PC1.

После завершения установки ОС на PC3 войдите на PC3 с учетной записью contoso\administrator. По завершении обновления ПК нажмите кнопку Готово.

Убедитесь, что параметры были перенесены из PC1. На этом завершается демонстрация процедуры замены.

Завершите работу PC3 при подготовке к следующей процедуре.

Устранение неполадок журналов событий и служебных программ

Журналы развертывания доступны на клиентском компьютере в следующих местах:

- Перед применением образа: X:\MININT\SMSOSD\OSDLOGS

- После форматирования системного диска: C:\MININT\SMSOSD\OSDLOGS

- После развертывания: %WINDIR%\TEMP\DeploymentLogs

Вы можете просмотреть события WDS в средстве просмотра событий в меню: Журналы приложений и служб > Microsoft > Windows > Deployment-Services-Diagnostics. По умолчанию включены только журналы Admin и Operational. Чтобы активировать остальные журнал, щелкните правой кнопкой мыши по названию журнала и выберите пункт Включить журнал.

Инструменты для просмотра файлов журнала и помощи в устранении неполадок доступны в Наборе средств System Center 2012 R2 Configuration Manager Toolkit

Подробные сведения об устранении ошибок см. также в разделе Устранение ошибок при обновлении до Windows 10.

Еще по теме

Microsoft Deployment ToolkitПодготовка к развертыванию с помощью MDT

docs.microsoft.com

Планирование и начало работы в процессе развертывания управления приложения Защитник Windows (Windows 10)

- 05/16/2018

- Время чтения: 5 мин

-

Соавторы

В этой статье

Область применения

- Windows 10

- WindowsServer2016

В этом разделе приводятся инструкции по планированию и начало работы с для процесса развертывания управления приложения Защитник Windows (WDAC), а также ссылки на разделы, содержащие подробные. Планирование развертывания WDAC включает в себя посмотрев конечный пользователь и влияние специалистов ИТ выбранных элементов.

Планирование

Просмотрите требования, особенно требования к оборудованию для работы VBS.

Сгруппируйте устройства по степени необходимого контроля. Можно ли распределить большинство устройств по нескольким категориям или же они распределяются по всем категориям? Разрешено ли пользователям устанавливать любые приложения, или они могут выбирать только те приложения, которые включены в список? Разрешено ли пользователям использовать собственные периферийные устройства?Развертывание упрощается при наличии единообразия, однако соответствие определенным требованиям каждого отдела и работа с широким спектром устройств может потребовать более комплексного и гибкого развертывания.

Оцените, насколько разнообразно программное обеспечение и оборудование, необходимое для разных ролей или отделов. Следующие вопросы помогут вам уточнить, сколько политик WDAC следует создавать.

Насколько стандартизировано оборудование?Это имеет значение в связи с драйверами. Можно создать политику WDAC для оборудования, которое использует определенный набор драйверов, и если прочие драйверы в этой среде используют ту же подпись, их запуск также будет разрешен. Однако может потребоваться создать несколько политик WDAC для различного базового оборудования, затем объединить эти политики вместе, чтобы обеспечить распознавание результирующей политикой всех драйверов в вашей среде.

Какое программное обеспечение требуется каждому отделу или роли? Должны ли они иметь возможность устанавливать и запускать программное обеспечение других отделов?Если нескольким отделам разрешено запускать одно и то же программное обеспечение, вы можете объединить несколько политик WDAC для упрощения управления.

Имеются ли отделы или роли, которые используют уникальное, ограниченное программное обеспечение?Если одному отделу необходимо запускать приложение, которое запрещено в других отделах, может потребоваться отдельная политика WDAC. Аналогичным образом если одному отделу необходимо работать со старой версией приложения (тогда как все остальные отделы могут использовать только более новую), может потребоваться отдельная политика WDAC.

Имеется ли список допустимых приложений?Список допустимых приложений можно использовать для создания базовой политики WDAC.Начиная с Windows 10 версии 1703 также может быть полезно иметь список подключаемых модулей, надстроек или модулей, которые вы хотите разрешить только в конкретных приложениях (например, бизнес приложениях). Аналогичным образом может быть полезно иметь список подключаемых модулей, надстроек или модулей, которые необходимо заблокировать в конкретном приложении (например, браузере).

Выполнили ли вы в рамках процедуры анализа угроз анализ систем на предмет программного обеспечения, способного загружать произвольные библиотеки DLL либо выполнять код или сценарии? В повседневной работе политика безопасности вашей организации может разрешать выполнение в ваших системах определенных приложений, кода или сценариев в зависимости от их роли и контекста. Однако, если ваша политика безопасности требует, чтобы в системах запускались только доверенные приложения, коды и сценарии, вы можете надежно заблокировать эти системы с помощью политики управления приложениями в Защитнике Windows.

Разрешенные приложения от доверенных поставщиков обеспечивают допустимые функции. Однако злоумышленник может использовать те же функции для выполнения вредоносного исполняемого кода, который способен обойти WDAC.

Для рабочих сценариев, требующих повышенной безопасности, определенные приложения с известными способами обхода политики целостности кода могут представлять опасность, если вы добавите их в список разрешений ваших политик WDAC. Другие приложения, в старых версиях которых были уязвимости, также представляют угрозу для безопасности. Таким образом, может потребоваться запретить или заблокировать такие приложения в ваших политиках WDAC. Что касается приложений с уязвимостями, то как только эти уязвимости будут устранены, вы сможете создать правило, позволяющее работать только с исправленными или более новыми версиями таких приложений. Решение о том, разрешить или заблокировать то или иное приложение, зависит от контекста и от того, каким образом используется исходная система.

Наши специалисты по безопасности совместно с Microsoft постоянно работают над усилением безопасности наших клиентов. Благодаря их ценным отчетам корпорации Майкрософт удалось определить список известных приложений, которые злоумышленник может использовать для обхода функции управления приложениями в Защитнике Windows. В зависимости от контекста эти приложения можно блокировать. Этот список приложений, а также для использования вариантов примеры, например, отключение msbuild.exe, см правилами блока, рекомендуемые Майкрософт.

Определите бизнес-приложения, которые в данный момент не подписаны. Несмотря на то, что требование к наличию подписанного кода (через WDAC) защищает от многих угроз, ваша организация может использовать неподписанные бизнес-приложения, процесс подписания которых может оказаться очень сложным. У вас также могут иметься подписанные приложения, однако вам необходимо добавить к ним вторую подпись. В этом случае определите такие приложения, так как вам понадобится создать для них файл каталога.

Начало процесса развертывания

Кроме того, можно создать сертификат подписывания для функции управления приложениями в Защитнике Windows. По мере развертывания WDAC вам может понадобиться подписать файлы каталога или политики WDAC внутри организации. Для этого вам понадобится выданный сертификат подписи кода (который вы приобрели) или внутренний центр сертификации. Если вы решите использовать во внутреннем центре сертификации, необходимо создать сертификат подписи кода.

Создание политик WDAC компьютера-образца. В этом отношении создание политик WDAC и управление ими в соответствии с потребностями ролей или отделов могут походить на управление корпоративными образами. Из каждого компьютера-образца можно создать политику WDAC и Выбор способа управления этой политики. Можно политик WDAC merge Создание главных политику или политику более широкой, или можно управлять и развертывать каждой политики по отдельности.

Выполните аудит политики WDAC и соберите информацию о приложениях, которые не охвачены этой политикой. Рекомендуется использовать режим аудита для тщательно проверить каждой политики WDAC перед ее применения. В режиме аудита никакие приложения не блокируются— политика просто записывает в журнал событие при каждом запуске приложения, которое в нее не входит. Позже вы сможете расширить политику, чтобы при необходимости разрешить эти приложения.

Создание файла каталога для неподписанных бизнес-приложениями. Используйте средство Package Inspector для создания и подписи файла каталога для ваших неподписанных бизнес-приложений. На последующих шагах вы сможете объединить подпись файла каталога с политикой WDAC, чтобы приложения в каталоге были разрешены политикой.

Получите необходимые сведения о политике из журнала событий и при необходимости включите сведения в существующую политику. После того, как политика WDAC проработает в режиме аудита в течение некоторого времени, журнал событий будет содержать сведения о приложениях, которые не охвачены этой политикой. Чтобы расширить политику и разрешить запуск этих приложений, используйте команды Windows PowerShell для сбора необходимых данных о политике из журнала событий и объединения этих данных с существующей политикой. Вы можете объединить политики WDAC также из других источников. Это позволяет гибко подходить к созданию итоговых политик WDAC.

Разверните политики WDAC и файлы каталога. После подтверждения того, что вы завершили все предыдущие шаги, вы можете начать развертывание файлов каталога и вывод политик WDAC из режима аудита. Мы настоятельно рекомендуем начать этот процесс с тестовой группы пользователей. Таким образом вы сможете выполнить контрольную проверку качества перед более широким развертыванием файлов каталога и политик WDAC.

Включите необходимые функции безопасности на основе виртуализации (VBS). Функции безопасности на основе оборудования, также называемая безопасности на основе виртуализации функции (VBS) — усиления защиты, предлагаемых элементом управления приложения Защитник Windows.

Известные проблемы

В этом разделе описываются известные проблемы с WDAC и защита устройств. На основе виртуализации защита целостности кода может быть несовместима с некоторые устройства и приложений, которые могут привести к непредвиденных отказов, потери данных или системная ошибка (также называемой stop-ошибкой). Проверьте эту конфигурацию в лабораторной среде перед включением в рабочей среде.

Блокирует установку MSI WDAC

Установка MSI-файлы непосредственно из Интернета на компьютер, для защиты WDAC завершится с ошибкой. Например эта команда не будут работать.

msiexec –i https://download.microsoft.com/download/2/E/3/2E3A1E42-8F50-4396-9E7E-76209EA4F429/Windows10_Version_1511_ADMX.msiЧтобы избежать этого загрузите файл MSI и локального запуска:

msiexec –i c:\temp\Windows10_Version_1511_ADMX.msidocs.microsoft.com

Руководство по развертыванию AppLocker (Windows 10)

- 09/21/2017

- Время чтения: 2 мин

-

Соавторы

В этой статье

Область применения

- Windows 10.

- Windows Server

В этой статье, предназначенной для ИТ-специалистов, представлены концепции и описаны действия, необходимые для развертывания политик AppLocker.

В этом руководстве шаги зависит от разработки и планирования исследования для развертывания политик управления приложениями с помощью AppLocker. Он предназначен для архитекторам безопасности, Администраторы безопасности и системные администраторы. Процесс развертывания последовательные и последовательно можно создать политики управления приложениями, тестирования и настроить политики и реализовать метод для поддержания этих политик в соответствии с потребностями в вашей организации измените.

В этом руководстве описывается использование политик ограниченного использования программ (SRP) в сочетании с AppLocker политики для управления использования приложения. Сравнение SRP и AppLocker см. в разделе с помощью политик ограниченного использования программ и политик AppLocker в этом руководстве. Чтобы понять, если AppLocker — это решение для управления правильный приложений для вас, см. в разделе проектировании политик AppLocker понять.

Необходимые условия для развертывания политик AppLocker

Ниже перечислены необходимые условия и рекомендаций для развертывания политик.

- Понять возможности AppLocker:

- Документирование плана развертывания политики управления приложения Адресуя следующие задачи:

Содержимое этого руководства

В этом руководстве приведены действия в зависимости от разработки и планирования исследования для развертывания политик управления приложениями создаются и настраиваются с помощью AppLocker для компьютеров под управлением поддерживаемых версий Windows, перечисленные в условия для использования AppLocker .

В этом разделе

docs.microsoft.com

- Проблемы с воспроизведением видео на компьютере

- Как открыть скрытый раздел восстановления на ноутбуке

- Уничтожение вирусов

- In в sql

- Ошибка 0х0000008е windows 7 как исправить

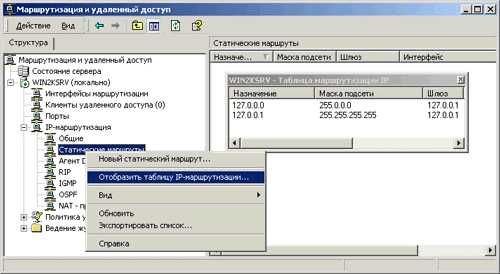

- Windows очистить таблицу маршрутизации

- Как удалить тор браузер с компьютера полностью

- Sql операторлары

- В экселе повтор действия

- Категория программ которые улучшают сервис и возможности работы других программ

- Как узнать сетевой адаптер