Svchost что это за процесс: svchost.exe — Что это такое?

Содержание

Svchost. Что за процесс? — Компьютерные сети

Что же это такое?

По данным Microsoft: “svchost.exe – это общее название главного процесса для служб, запускаемых из динамических библиотек”.

Почему так много svchost.exe процессов?

Если вы зайдете в раздел Services в Диспетчере задач вы можете заметить, что существует множество служб, необходимых для функционирования Windows.

Эти Службы объединены в логические группы, один процесс svchost.exe создается для каждой группы. Например, один процесс svchost.exe запускает 3 службы, связанные с брандмауэром. Другие svchost.exe процессы могут запускать другие службы, связанные с пользовательским интерфейсом, и так далее.

Вы можете остановить службы, которые вам не нужны. Кроме того, если вы заметили, что очень большая нагрузка ЦП приходится на один процес svchost.exe , например, вы можете перезапустить службы под управлением этого процесса.

Самая большая проблема заключается в определении, какие службы в настоящее время работают на конкретном svchost.exe процессе.

Давайте откроем диспетчер задач и установите флажок “Отображать процессы всех пользователей”:

Проверка с помощью командной строки (Vista или XP Pro)

Если вы хотите увидеть, какие службы в настоящее время запущены для конкретного svchost.exe, вы можете воспользоваться следующей командой в командной строке, чтобы увидеть перечень сервисов.

Tasklist / SVC

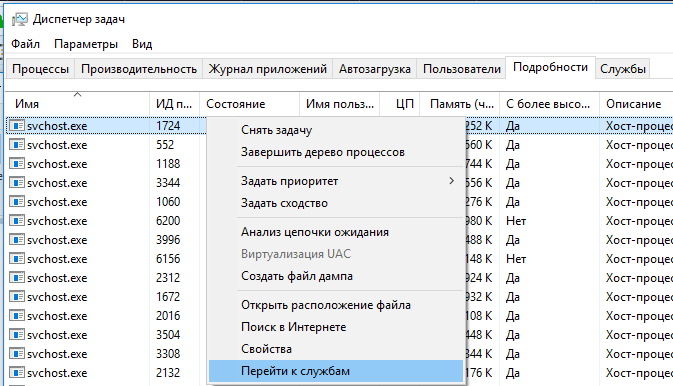

Проверка в диспетчере задач Vista

Вы можете щелкнуть правой кнопкой мыши на конкретный процесс svchost.exe, а затем выбрать “Перейти к службе”.

Вас перебросит на вкладку Services, где будут выбраны службы, выполняющиеся в рамках этого процесса svchost.exe:

Так что вы можете отключить эту службу, если вы не хотите чтобы она работала.

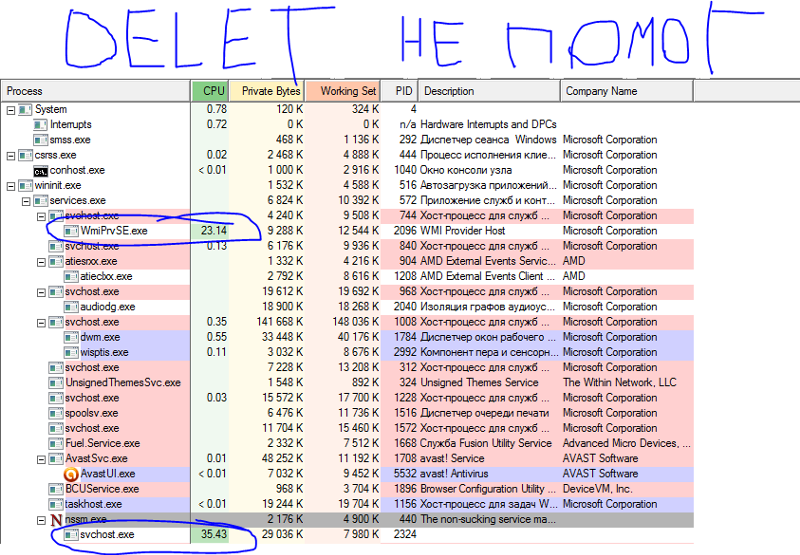

Использование Process Explorer в Vista или XP

Вы можете использовать Process Explorer, утилиту от Microsoft / Sysinternals, чтобы увидеть, какие службы работают как часть процесса svchost.exe.

Статический курсор мыши на одном из процессов покажет всплывающее сообщение:

Или вы можете дважды щелкнуть на svchost.exe процесс и выбрать вкладку “Службы”, где вы можете остановить данную службу.

Отключение служб

Откройте Службы в административном разделе в панели управления, либо наберите Пуск -> Выполнить и напечатайте services.msc .

Найти службу в списке, которую вы хотите отключить, и либо дважды щелкните по ней, либо правой кнопкой мыши и выберите “Свойства”.

Измените тип запуска Отключено (disabled), а затем нажмите кнопку Стоп, чтобы немедленно остановить ее.

Вы также можете использовать командную строку, чтобы отключить службу. Для примера, “trkwks” – это имя службы, тогда синтаксис такой:

Для примера, “trkwks” – это имя службы, тогда синтаксис такой:

sc config trkwks start= disabled

Надеюсь, это кому-нибудь поможет!

Переведено с источника.

Источник: systemadmins.ru

Приложение svchost.exe

WINDXP.COM.RU Настройка и оптимизация операционных систем

Очень часто у пользователей возникает вопрос — что это за приложение «svchost.exe«, наблюдаемое ими в списке процессов, и почему оно загружено в нескольких экземплярах?

SVCHOST.EXE — это главный системный процесс для тех служб, которые запускаются из динамически загружаемых библиотек (DLL-файлов).

И действительно несколько экземпляров процесса svchost.exe могут быть запущены одновременно (но с разными PID*). Так как каждый из таких экземпляров представляет собой определенную преимущественно системную службу или же группу служб. Эти группы определены в следующем разделе реестра:

HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\SvcHost

Каждый параметр этого раздела представляет собой отдельную Svchost-группу и отображается при просмотре активных процессов, как отдельный экземпляр svchost. exe.

exe.

Также, чтобы просмотреть список служб, выполняющихся в каком-либо процессе svchost.exe, можно сделать следующее:

Start > Run (Пуск > Выполнить)

Вписываем: CMD

Нажимаем ОК или клавишу ENTER.

В появившемся приложении вводим команду: tasklist /SVC

И нажимаем на клавишу ENTER.

Список служб Windows XP, запускаемых с помощью svchost.exe:

(т.е. эти службы не являются вирусами!)

| Английское название | Русское название |

|---|---|

| Alerter | Оповещатель |

| Application Management | Управление приложениями |

| Automatic Updates | Автоматическое обновление |

| Background Intelligent Transfer Service | Фоновая интеллектуальная служба передачи |

| Bluetooth Support Service | |

| COM+ Event System | Система событий COM+ |

| Computer Browser | Обозреватель компьютеров |

| Cryptographic Services | Службы криптографии |

| DCOM Server Process Launcher | |

| DHCP Client | DHCP-клиент |

| Distributed Link Tracking Client | Клиент отслеживания изменившихся связей |

| DNS Client | DNS-клиент |

| Error Reporting Service | Служба регистрации ошибок |

| Fast User Switching Compatibility | Совместимость быстрого переключения пользователей |

| Help and Support | Справка и поддержка |

| HTTP SSL | |

| Human Interface Device Access | Доступ к HID-устройствам |

| Logical Disk Manager | Диспетчер логических дисков |

| Messenger | Служба сообщений |

| Network Connections | Сетевые подключения |

| Network Location Awareness (NLA) | Служба сетевого расположения (NLA) |

| Network Provisioning Service | |

| Portable Media Serial Number Service | Серийный номер переносного медиа-устройства |

| Remote Access Auto Connection Manager | Диспетчер авто-подключений удаленного доступа |

| Remote Access Connection Manager | Диспетчер подключений удаленного доступа |

| Remote Procedure Call (RPC) | Удаленный вызов процедур (RPC) |

| Remote Registry | Удаленный реестр |

| Removable Storage | Съемные ЗУ |

| Routing and Remote Access | Маршрутизация и удаленный доступ |

| Secondary Logon | Вторичный вход в систему |

| Security Center | Центр обеспечения безопасности |

| Server | Сервер |

| Shell Hardware Detection | Определение оборудования оболочки |

| SSDP Discovery Service | Служба обнаружения SSDP |

| System Event Notification | Уведомление о системных событиях |

| System Restore Service | Служба восстановления системы |

| Task Scheduler | Планировщик заданий |

| TCP/IP NetBIOS Helper | Модуль поддержки NetBIOS через TCP/IP |

| Telephony | Телефония |

| Terminal Services | Службы терминалов |

| Themes | Темы |

| Universal Plug and Play Device Host | Узел универсальных PnP-устройств |

| Upload Manager | Диспетчер отгрузки |

| WebClient | Веб-клиент |

| Windows Audio | Windows Audio |

| Windows Firewall/Internet Connection Sharing (ICS) | Брандмауэр Интернета (ICF)/Общий доступ к Интернету (ICS) |

| Windows Image Acquisition (WIA) | Служба загрузки изображений (WIA) |

| Windows Management Instrumentation | Инструментарий управления Windows |

| Windows Management Instrumentation Driver Extensions | Расширения драйверов WMI |

| Windows Time | Служба времени Windows |

| Wireless Zero Configuration | Беспроводная настройка |

| Workstation | Рабочая станция |

Список «левых» служб, ссылающихся на svchost. exe:

exe:

(т.е. эти службы были созданы вирусами!)

| Название службы | Командная строка |

|---|---|

| AppMgmt | svchost.exe -k AppMgmt |

| Browser | svchost.exe -k Browser |

| COM Message Transfer (mscommt) | svchost.exe -k mscommt |

| Disk Monitor Services (DiskMon32) | svchost.exe -k dmon |

| dmserver | svchost.exe -k |

| DNS Server (DNS Server) | svchost.exe |

| FastUserSwitchingCompatibil (Fast User Switching Compatibil) | svchost.exe |

| Generic Host Process For Win32 Services (Generic Host Process) | svchost. exe exe |

| generic host process (svchost) | svchost.exe |

| Hardware Detection (Serv-U) | svchost.exe |

| Host Services (Host Services) | svhosts.exe |

| IPRIP (IPRIP) | svchost.exe -k netsvcs |

| kdc | svchost.exe -k kdc |

| LmHosts | svchost.exe -k LmHosts |

| Messenger | svchost.exe -k Messenger |

| MS Internet Countermeasures Framework (ICF) | \System32:svchost.exe |

| NetLogon | svchost.exe -k |

| Network Connections Sharing (RpcTftpd) | svchost. exe exe |

| Network DDE DSMA (NetDDEdsma) | svchost.exe |

| ntmssvc | svchost.exe -k ntmssvc |

| NVIDIA Driver ServiceЎЎ (NVSv) | svchost.exe |

| RasAt (Remote Connection) | svchost.exe |

| Policy Agent | svchost.exe -k Policy Agent |

| Power Manager (PowerManager) | svchost.exe |

| ProtectedStorage | svchost.exe -k ProtectedStorage |

| Server Management Service | svchost.exe |

| SVC Module (SVC Module) | svchost.exe |

| svchost | SVCHOST. EXE EXE |

| svchost.exe (moto) | svchost.exe |

| svchost.exe (moto) | любое название из 18-ти знаков |

| svchost.exe (svchost.exe) | svchost.exe |

| System Event Messaging | svchost.exe |

| taskmng (svchost) | svchost.exe |

| TrkSvr | svchost.exe -k TrkSvr |

| TrkWks | svchost.exe -k TrkWks |

| W32Time | svchost.exe -k W32Time |

| Windows Configuration Backup Service (CfgBackupSvc) | svchost.exe |

| Windows Configuration Loader (Windows Configuration Loader) | SVCHOST. EXE EXE |

| Windows Configuration Manager (ConfigMgr) | svchost.exe |

| Windows Kernel (Windows Kernel) | svchost.exe |

| Windows Management (Windows Management) | svchost.exe |

| Windows Network Mapping Service (NetMap) | svchost.exe |

| Windows Security Drivers (csrs) | svchost.exe |

| Windows Smrss Service | svchost.exe |

| .NET Framework Service | svchost.exe |

| .NET Framework Service (.NET Connection Service) | svchost.exe |

Обязательно нужно иметь в виду, что системный файл svchost.exe должен находиться в папке:

C:\WINDOWS\system32 (касается только Windows XP/NT/2000)

Если он находится в папке WINDOWS и/или файлов с таким названием в вашей системе несколько, то, скорее всего, у вас живет вирус. Я сказала именно «скорее всего», так как несколько копий файла svchost.exe — это всё-таки еще не гарантия заражения.

Я сказала именно «скорее всего», так как несколько копий файла svchost.exe — это всё-таки еще не гарантия заражения.

Например, вас ни в коем случае не должны пугать копии файла svchost.exe в таких папках, как:

C:\WINDOWS\ServicePackFiles\i386

C:\WINDOWS\Prefetch

а также некоторых других. Или, к примеру, файл с названием svchost.exe создается при установке антивируса BullGuard:

C:\Program Files\BullGuard Software\svchost.exe

который также к вирусам никакого отношения не имеет. Поэтому еще раз замечу, что в первую очередь, обращать внимание нужно именно на папку WINDOWS, т.к. она наиболее часто используется в целях маскировки под настоящий файл svchost.exe.

Наиболее распространенные местоположения вирусов, маскирующихся под svchost.exe:

(т.е. эти файлы на 99% были созданы вирусами)

C:\WINDOWS\svchost.

exe

C:\WINDOWS\system\svchost.exe (касается только Windows XP/NT/2000)

C:\WINDOWS\config\svchost.exe

C:\WINDOWS\inet20000\svchost.exe

C:\WINDOWS\inetsponsor\svchost.exe

Помимо этого очень многие вирусы пытаются себя замаскировать, используя имена и названия, которые очень похожи на название «svchost» (в этом случае местоположение файлов уже может быть абсолютно любое, в том числе достаточно часто используется и папка WINDOWS\system32)

Наиболее распространенные названия файлов, маскирующихся под svchost.exe:

(т.е. эти файлы на 99% были созданы вирусами)

svсhost.exe (вместо английской «c» используется русская «с»)

svcchost.exe (2 «c»)

svhost.exe (пропущено «c»)

svch0st.exe (вместо «o» используется ноль)

svchos1.exe (вместо «t» используется единица)

svchosl.exe (вместо «t» используется «l»)

svchosts.exe (в конец добавлено «s»)

svchoste.exe (в конец добавлено «e»)

svchostt.exe (2 «t» на конце)

svchost32.exe (в конец добавлено «32»)

svchosts32.exe (в конец добавлено «s32»)

svchosthlp.exe (в конец добавлено «hlp»)

svdhost32.exe (вместо «c» используется «d» + в конец добавлено «32»)

svshost.exe (вместо «c» используется «s»)

svehost.exe (вместо «c» используется «e»)

svrhost.exe (вместо «c» используется «r»)

svchest.exe (вместо «o» используется «e»)

svschost.exe (после «v» добавлено лишнее «s»)

svcshost.exe (после «c» добавлено лишнее «s»)

svxhost.exe (вместо «c» используется «x»)

syshost.exe (вместо «vc» используется «ys»)

svchoes.exe (вместо «st» используется «es»)

svhostes.exe (пропущено «c» + в конец добавлено «es»)

svho0st98.exe

ssvvcchhoosst.exe

Также обязательно должно насторожить, если svchost.exe (или что-либо похожее) каким-либо образом пытается записать себя в обычную автозагрузку (т.е. помимо запуска в качестве системной службы, использует Windows StartUp или ini-файлы). Реальные примеры подобных вирусов из логов HijackThis:

F2 — REG:system.ini: UserInit=C:\WINDOWS\System32\userinit.exe,C:\WINDOWS\config\svchost.exe

F2 — REG:system.ini: Shell=Explorer.exe C:\WINDOWS\config\svchost.exe

F2 — REG:system.ini: Shell=Explorer.exe scvhost.exe

F3 — REG:win.ini: run=C:\WINDOWS\scvhost.exe

O4 — HKLM\..\Run: [Win32 Update] svchosts.exe

O4 — HKLM\..\RunOnce: [Win32 Update] svchosts.exe

O4 — HKLM\..\RunServices: [Win32 Update] svchosts.exe

O4 — HKCU\..\Run: [Win32 Update] svchosts.exe

O4 — HKCU\..\RunOnce: [Win32 Update] svchosts.exe

O4 — HKLM\..\Run: [GNP Generic Host Process] C:\WINDOWS\system\svchost.exe

O4 — HKLM\..\Run: [WinService32] C:\Program Files\System32\svchost.exe

O4 — HKLM\..\Run: [svc] C:\WINDOWS\svchost.exe

O4 — HKLM\..\Run: [Microsoft ® Windows Configuration Backup Service] C:\WINDOWS\config\svchost.exe O4 — HKLM\..\Run: [Microsoft ® Windows Configuration Manager] C:\WINDOWS\system\svchost.exe

O4 — Startup: svchost.exe

O4 — Global Startup: svchost.exe

Похожие публикации

- Обследуем Windows XP. Новое поколение настольных систем

- NTFS позволяют оптимизировать использование диска и расширить функциональность программ

- Продлеваем жизнь Windows XP

Разделы

Дополнительно

Быстро

Разработка

Обнаружение мошеннических процессов Svchost | ЛогРитм

Автор: Эндрю Холлистер на | Популярные | Комментариев нет

Категория: LogRhythm Labs | Советы и рекомендации по безопасности

Тип: Блог

Проблема

Авторы вредоносных программ могут попытаться скрыть свои процессы «на виду», называя их теми же именами, что и некоторые обычные процессы Windows.

Очень часто для этой цели используется «svchost.exe». Это трудно понять, просто взглянув на систему, поскольку ожидается, что в типичной системе Windows будет запущено несколько экземпляров svchost.exe. Например, у меня есть 12 экземпляров в моей тестовой системе.

Решение

Особый интерес представляют два аспекта процесса svhost:

- Откуда запускается svhost.exe? Мы ожидаем, что это будет C:\Windows\System32.

- Является ли родительским процессом или создателем самого процесса svchost.exe? Мы ожидаем, что это services.exe

Использовать Sysmon для предоставления имени процесса и имени родительского процесса

Нам нужен источник журнала, который предоставляет нам как имя запускаемого процесса, откуда он запускается, так и имя родительского процесса. Версии Windows до Windows 10 не предоставляют эту информацию в журнале аудита, поэтому мы обратились к инструменту Microsoft SysInternals «Sysmon», чтобы предоставить нам более глубокий уровень видимости.

Версии Windows до Windows 10 не предоставляют эту информацию в журнале аудита, поэтому мы обратились к инструменту Microsoft SysInternals «Sysmon», чтобы предоставить нам более глубокий уровень видимости.

Стандартное правило обработки для Sysmon фактически в настоящее время не связывает родительский процесс с полем метаданных, поэтому я создал специальное правило для создания дополнительного поля метаданных. (Это обновление вскоре будет добавлено в политику обработки в базе знаний.)

Затем мы получаем как фактический процесс, так и его родителя в метаданные:

Создание правила AI Engine, начиная с необычного родительского процесса Имя

Мы знаем, что svchost должен запускаться services.exe, поэтому мы ищем любой процесс с именем svchost, запускаемый где services.exe не является его родительским процессом:

Поиск любого процесса с именем Svchost, запускаемого из любого другого места

Наконец, создайте правило AI Engine, которое ищет вхождения svchost. exe, начиная с необычного места на диске. Мы знаем, что svchost находится в C:\Windows\System32, поэтому мы ищем любой процесс с именем svchost, запускаемый из любого другого места:

exe, начиная с необычного места на диске. Мы знаем, что svchost находится в C:\Windows\System32, поэтому мы ищем любой процесс с именем svchost, запускаемый из любого другого места:

Преимущества

Основным преимуществом этого варианта использования является возможность разница между нормальным и ненормальным поведением. Это ключ к победе над нападающими.

Это правило AI Engine немедленно выявит наличие вредоносных программ, маскирующихся под svchost; даже если он использует передовые методы скрытности, такие как недавно обнаруженное вредоносное ПО LatentBot.

LatentBot попытался скрыть часть своей активности на виду именно с помощью этого метода. Сам факт того, что процесс с таким именем запускается по необычному пути или родительский процесс отличается от ожидаемого, является признаком злонамеренности.

Используя встроенную в LogRhythm поддержку синтаксического анализа для инструмента Windows Sysinternals «sysmon», мы можем обнаруживать мошеннические процессы svchost.

Еще от Эндрю Холлистера

Отслеживание изменений групповой политики, часть 3

Необычный дочерний процесс узла службы — бездетная служба | Elastic Security Solution [8.8]

Идентифицирует необычные дочерние процессы Service Host (svchost.exe), которые обычно не порождают никаких дочерних процессов. Это может указывать на внедрение кода или эквивалентную форму эксплуатации.

Тип правила : eql

Индексы правил :

- журналы-endpoint.events.*

- winlogbeat-*

- лаги-окна.*

Серьезность : средняя

Оценка риска : 47

Выполняется каждые : 5 минут

Поиск индексов из : now-9m (формат Date Math, см. также Дополнительное время ретроспективного анализа )

Максимальное количество предупреждений на выполнение : 100

Теги :

- Эластичный

- Хозяин

- Окна

- Обнаружение угроз

- Уклонение от защиты

- Повышение привилегий

Версия : 101 (история версий)

Добавлено (выпуск Elastic Stack) : 7. 11.0

11.0

Последнее изменение (выпуск Elastic Stack) : 8.5.0

Авторы правил : Эластичный

Лицензия на правило : Elastic License v2

Возможные ложные срабатывания

Изменения в службах Windows или редко выполняемом дочернем процессе.

Руководство по расследованию

Правило queryedit

процесс, где event.type == "start" и process.parent.name :

"svchost.exe" и /* на основе аргументов службы svchost -s

svcname, где известно, что служба не имеет потомков */

process.parent.args : ("WdiSystemHost", "LicenseManager",

"StorSvc", "CDPSvc", "cdbhsvc", "BthAvctpSvc", "SstpSvc", "WdiServiceHost",

"imgsvc", "TrkWks", "WpnService", "IKEEXT", "PolicyAgent", "CryptSvc",

"netprofm", "ProfSvc", "StateRepository", "camsvc", "LanmanWorkstation",

«NlaSvc», «EventLog», «hidserv», «DisplayEnhancementService», «ShellHWDete».

ction", "AppHostSvc", "fhsvc", "CscService", "PushToInstall") и

/* сюда можно добавить неизвестные FP */ not process. name :

(«WerFault.exe», «WerFaultSecure.exe», «wermgr.exe»), а не

(process.executable: "?:\\Windows\\System32\\RelPost.exe" и

process.parent.args : "WdiSystemHost"), а не (process.name :

«rundll32.exe» и process.args:

"?:\\WINDOWS\\System32\\winethc.dll,ForceProxyDetectionOnNextRun" и

process.parent.args : "WdiServiceHost"), а не

(process.executable : ("?:\\Program Files\\*", "?:\\Program Files

(x86)\\*", "?:\\Windows\\System32\\Kodak\\kds_i4x50\\lib\\lexexe.exe")

и process.parent.args : "imgsvc")

name :

(«WerFault.exe», «WerFaultSecure.exe», «wermgr.exe»), а не

(process.executable: "?:\\Windows\\System32\\RelPost.exe" и

process.parent.args : "WdiSystemHost"), а не (process.name :

«rundll32.exe» и process.args:

"?:\\WINDOWS\\System32\\winethc.dll,ForceProxyDetectionOnNextRun" и

process.parent.args : "WdiServiceHost"), а не

(process.executable : ("?:\\Program Files\\*", "?:\\Program Files

(x86)\\*", "?:\\Windows\\System32\\Kodak\\kds_i4x50\\lib\\lexexe.exe")

и process.parent.args : "imgsvc") Отображение угроз

Платформа : MITRE ATT&CK TM

Тактика:

- Название: Повышение привилегий

- ID: TA0004

- URL ссылки: https://attack.mitre.org/tactics/TA0004/

Техника:

- имя: Инъекция процесса

- ID: T1055

- URL ссылки: https://attack.mitre.org/techniques/T1055/

Тактика:

- Название: Уклонение от защиты

- ID: TA0005

- URL ссылки: https://attack.

mitre.org/tactics/TA0005/

mitre.org/tactics/TA0005/

Техника:

- имя: Инъекция процесса

- ID: T1055

- URL ссылки: https://attack.mitre.org/techniques/T1055/

История версий правил

- Версия 101 (выпуск 8.5.0)

Обновлен запрос, изменен с:

процесс, где event.type в ("start", "process_started") и process.parent.name : «svchost.exe» и /* на основе svchost аргументы службы -s svcname, где известно, что служба находится бездетный */ process.parent.args : ("WdiSystemHost", "LicenseManager", "StorSvc", "CDPSvc", "cdbhsvc", "BthAvctpSvc", "SstpSvc", "WdiServiceHost", "imgsvc", "TrkWks", "WpnService", "IKEEXT", "PolicyAgent", "CryptSvc", "netprofm", "ProfSvc", "StateRepository", "camsvc", "LanmanWorkstation", «NlaSvc», «EventLog», «hidserv», «DisplayEnhancementService», «ShellHWDete». ction", "AppHostSvc", "fhsvc", "CscService", "PushToInstall") и /* сюда можно добавить неизвестные FP */ not process. name :

(«WerFault.exe», «WerFaultSecure.exe», «wermgr.exe»), а не

(process.executable: "?:\\Windows\\System32\\RelPost.exe" и

process.parent.args : "WdiSystemHost"), а не (process.name :

«rundll32.exe» и process.args:

"?:\\WINDOWS\\System32\\winethc.dll,ForceProxyDetectionOnNextRun" и

process.parent.args : "WdiServiceHost"), а не

(process.executable : ("?:\\Program Files\\*", "?:\\Program Files

(x86)\\*", "?:\\Windows\\System32\\Kodak\\kds_i4x50\\lib\\lexexe.exe")

и process.parent.args : "imgsvc")

name :

(«WerFault.exe», «WerFaultSecure.exe», «wermgr.exe»), а не

(process.executable: "?:\\Windows\\System32\\RelPost.exe" и

process.parent.args : "WdiSystemHost"), а не (process.name :

«rundll32.exe» и process.args:

"?:\\WINDOWS\\System32\\winethc.dll,ForceProxyDetectionOnNextRun" и

process.parent.args : "WdiServiceHost"), а не

(process.executable : ("?:\\Program Files\\*", "?:\\Program Files

(x86)\\*", "?:\\Windows\\System32\\Kodak\\kds_i4x50\\lib\\lexexe.exe")

и process.parent.args : "imgsvc")

- Версия 6 (выпуск 8.4.0)

Обновлен запрос, изменен с:

процесс, где event.type в ("start", "process_started") и

process.parent.name : «svchost.exe» и /* на основе svchost

аргументы службы -s svcname, где известно, что служба находится

бездетный */ process.parent.args :

("WdiSystemHost", "LicenseManager",

"StorSvc", "CDPSvc", "cdbhsvc", "BthAvctpSvc", "SstpSvc", "WdiServiceHost",

"imgsvc", "TrkWks", "WpnService", "IKEEXT", "PolicyAgent", "CryptSvc",

"netprofm", "ProfSvc", "StateRepository", "camsvc", "LanmanWorkstation",

«NlaSvc», «EventLog», «hidserv», «DisplayEnhancementService», «ShellHWDete».

exe

exe exe (вместо «t» используется «l»)

exe (вместо «t» используется «l»)  exe (вместо «st» используется «es»)

exe (вместо «st» используется «es»)  exe

exe name :

(«WerFault.exe», «WerFaultSecure.exe», «wermgr.exe»), а не

(process.executable: "?:\\Windows\\System32\\RelPost.exe" и

process.parent.args : "WdiSystemHost"), а не (process.name :

«rundll32.exe» и process.args:

"?:\\WINDOWS\\System32\\winethc.dll,ForceProxyDetectionOnNextRun" и

process.parent.args : "WdiServiceHost"), а не

(process.executable : ("?:\\Program Files\\*", "?:\\Program Files

(x86)\\*", "?:\\Windows\\System32\\Kodak\\kds_i4x50\\lib\\lexexe.exe")

и process.parent.args : "imgsvc")

name :

(«WerFault.exe», «WerFaultSecure.exe», «wermgr.exe»), а не

(process.executable: "?:\\Windows\\System32\\RelPost.exe" и

process.parent.args : "WdiSystemHost"), а не (process.name :

«rundll32.exe» и process.args:

"?:\\WINDOWS\\System32\\winethc.dll,ForceProxyDetectionOnNextRun" и

process.parent.args : "WdiServiceHost"), а не

(process.executable : ("?:\\Program Files\\*", "?:\\Program Files

(x86)\\*", "?:\\Windows\\System32\\Kodak\\kds_i4x50\\lib\\lexexe.exe")

и process.parent.args : "imgsvc")  mitre.org/tactics/TA0005/

mitre.org/tactics/TA0005/ name :

(«WerFault.exe», «WerFaultSecure.exe», «wermgr.exe»), а не

(process.executable: "?:\\Windows\\System32\\RelPost.exe" и

process.parent.args : "WdiSystemHost"), а не (process.name :

«rundll32.exe» и process.args:

"?:\\WINDOWS\\System32\\winethc.dll,ForceProxyDetectionOnNextRun" и

process.parent.args : "WdiServiceHost"), а не

(process.executable : ("?:\\Program Files\\*", "?:\\Program Files

(x86)\\*", "?:\\Windows\\System32\\Kodak\\kds_i4x50\\lib\\lexexe.exe")

и process.parent.args : "imgsvc")

name :

(«WerFault.exe», «WerFaultSecure.exe», «wermgr.exe»), а не

(process.executable: "?:\\Windows\\System32\\RelPost.exe" и

process.parent.args : "WdiSystemHost"), а не (process.name :

«rundll32.exe» и process.args:

"?:\\WINDOWS\\System32\\winethc.dll,ForceProxyDetectionOnNextRun" и

process.parent.args : "WdiServiceHost"), а не

(process.executable : ("?:\\Program Files\\*", "?:\\Program Files

(x86)\\*", "?:\\Windows\\System32\\Kodak\\kds_i4x50\\lib\\lexexe.exe")

и process.parent.args : "imgsvc")