Ubuntu server linux: Get Ubuntu Server | Download

Содержание

Как установить VNC на Linux Ubuntu и CentOS 🔁

Содержание:

- Подготовка

- Настройка VNC-сервера

- Обеспечение безопасности VNC

- Подключение к сессии VNC

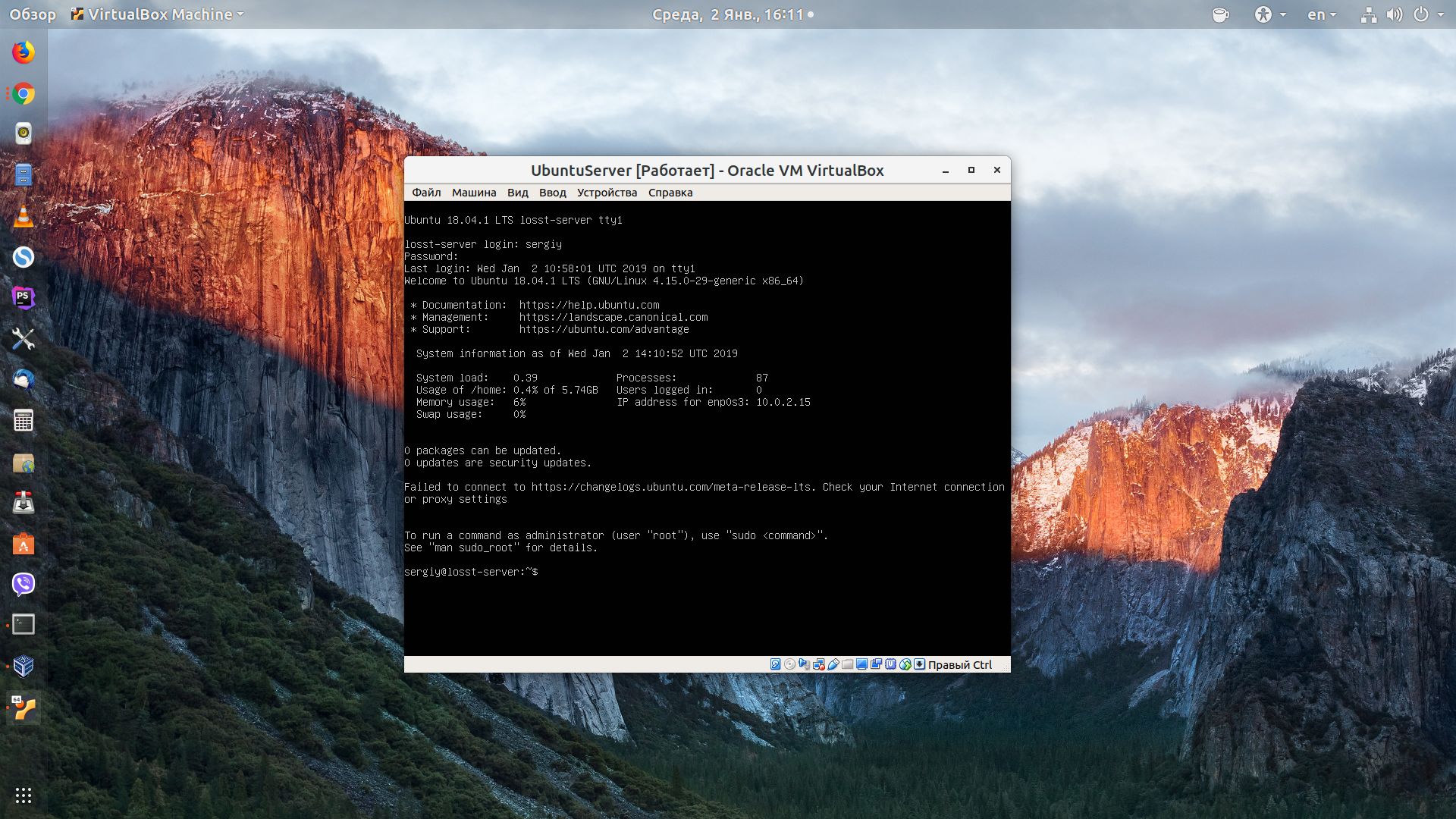

Virtual Network Computing (VNC) – система управления удалённым рабочим столом, использующая протокол RFB (Remote FrameBuffer, англ. «удалённый кадровый буфер»). Соединение осуществляется между двумя устройствами: клиентом (управляющее) и сервером (подчиняющееся).

Взаимодействие между системами происходит путём передачи откликов с периферии клиента (мышь, клавиатура и т. д.) и ретрансляции изображения с удалённого компьютера. Для создания сессии, на каждой из сторон должно быть установлено соответствующее ПО: VNC-клиент (VNC Viewer) и VNC-сервер (VNC Server).

Подробнее узнать, что из себя представляет технология управления удалённым рабочим столом можно здесь.

Далее будет рассказано о том, как установить VNC на Linux и обезопасить подключение. Инструкция подойдёт для двух популярных дистрибутивов: Ubuntu (18.04 и 20.04) и CentOS 7. В качестве VNC-сервера будет использоваться TightVNCServer.

Инструкция подойдёт для двух популярных дистрибутивов: Ubuntu (18.04 и 20.04) и CentOS 7. В качестве VNC-сервера будет использоваться TightVNCServer.

Подготовка

Обновление компонентов

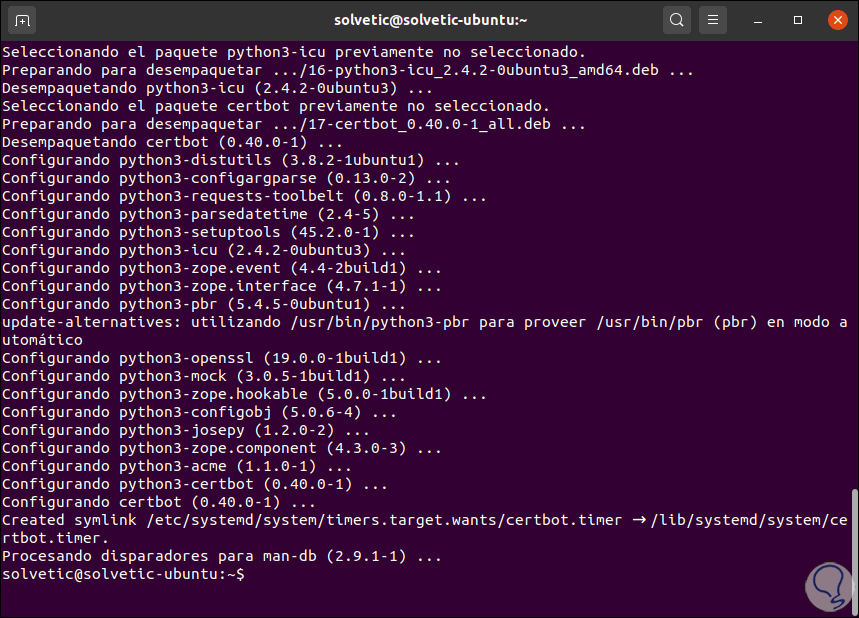

Перед началом выполнения каких-либо действий нужно обновить компоненты системы. Для CentOS также будет установлены дополнительные пакеты: EPEL репозиторий и текстовой редактор Nano.

Ubuntu

sudo apt update -y && sudo apt upgrade -y

CentOS

sudo yum update -y && sudo yum upgrade -y && sudo yum install epel-release nano

Установка окружения

Управление системой через подключение VNC осуществляется посредством графической среды. За основу в статье будет взято окружение XFCE, стабильно работающее в связке с TightVNCServer. Чтобы установить эту оболочку со всеми дополнениями, нужно ввести следующую команду в терминал:

Ubuntu

sudo apt install xfce4 xfce4-goodies

CentOS

sudo yum groupinstall xfce

Установка TightVNCServer

Инсталлировать пакет TightVNCServer вместе с зависимостями можно командой:

Ubuntu

sudo apt install tightvncserver -y

CentOS

sudo yum install tigervnc-server -y

Настройка фаервола CentOS

На серверах под управлением CentOS брандмауэр по умолчанию блокирует доступ к сети сторонним программам. Чтобы дать разрешение TightVNCServer открывать сетевые порты, понадобится ввести команду:

Чтобы дать разрешение TightVNCServer открывать сетевые порты, понадобится ввести команду:

sudo firewall-cmd --permanent --zone=public --add-service vnc-server

Теперь нужно применить изменения:

sudo firewall-cmd --reload

Настройка VNC-сервера

Для начала необходимо произвести «пробный» запуск TightVNCServer, чтобы программа создала конфиги, которые позже понадобятся для настройки VNC. Все файлы сохраняются в домашней папке пользователя, от имени которого запускается программа.

Запустить VNC-сервер можно следующей командой:

vncserver

Далее программа попросит придумать пароль (от 6 до 8 символов), который в дальнейшем будет использоваться для подключения к сессии VNC.

Сменить пароль можно в любой момент командой «vncpasswd».

А также пользователю будет задан вопрос: «Would you like to enter a view-only password (y/n)?» («Вы хотите ввести пароль только для просмотра (да/нет)?») Функция позволяет подключиться к сессии для демонстрации. То есть пользователь будет видеть всё, что происходит на экране, но не сможет управлять удалённым компьютером. Если применять возможность не планируется, то стоит выбрать ответ «n» («нет»).

То есть пользователь будет видеть всё, что происходит на экране, но не сможет управлять удалённым компьютером. Если применять возможность не планируется, то стоит выбрать ответ «n» («нет»).

Ещё важная строка, на которую нужно обратить внимание: «New ‘X’ desktop is test:1» (Ubuntu) или «New ‘test.program.ru:1 (username)’» (CentOS). В предложении говориться о создании новой сессии с порядковым номером «1». Таких «дисплеев» можно запустить несколько и все они будут привязаны к определённым сетевым портам. Например, сессия «1» будет «висеть» по умолчанию на 5901 порте, сессия с номером «2» на 5902 и так далее по порядку.

Подготовка VNC для работы с окружением XFCE

Чтобы при подключении к сессии запускалась графическая среда, необходимо выполнить настройку VNC для работы с XFCE.

Не стоит забывать, что все действия требуется выполнять с одной и той же учётной записи Linux.

Для начала нужно остановить работающий дисплей. Чуть раньше говорилось, что ему присвоен порядковый номер «1», поэтому команда составляется следующим образом:

Чуть раньше говорилось, что ему присвоен порядковый номер «1», поэтому команда составляется следующим образом:

vncserver -kill :1

Теперь нужно удалить старый конфигурационный файл, отвечающий за запуск графической оболочки:

rm -f ~/.vnc/xstartup

И создать вместо него новый:

nano ~/.vnc/xstartup

Откроется пустой документ, в который необходимо добавить следующий код:

Ubuntu

#!/bin/bash xrdb $HOME/.Xresources startxfce4 &

CentOS

#!/bin/sh unset SESSION_MANAGER unset DBUS_SESSION_BUS_ADDRESS exec startxfce4

Для сохранения нужно воспользоваться сочетанием клавиш «Ctrl+X», затем «Y» и подтвердить внесений изменений нажатием «Enter».

Остаётся сделать созданный файл исполняемым:

chmod +x ~/.vnc/xstartup

Настройка автозапуска

После перезагрузки удалённого компьютера, запуск VNC-сервера не будет выполняться самостоятельно. Это можно исправить, добавив службу автозапуска.

Для начала нужно создать скрипт, при выполнении которого будет запускаться TightVNCServer с определённым набором параметров:

sudo nano /usr/local/bin/myvnc

Теперь в открывшийся пустой файл нужно занести следующий код:

#!/bin/bash

PATH="$PATH:/usr/bin/"

DISPLAY="1"

DEPTH="16"

GEOMETRY="1024x768"

OPTIONS="-depth ${DEPTH} -geometry ${GEOMETRY} :${DISPLAY}"

case "$1" in

start)

/usr/bin/vncserver ${OPTIONS}

;;

stop)

/usr/bin/vncserver -kill :${DISPLAY}

;;

restart)

$0 stop

$0 start

;;

esac

exit 0Переменные, на которые стоит обратить внимание:

- «DISPLAY» – номер запускаемой сессии;

- «DEPTH» – глубина цвета;

- «GEOMETRY» – разрешение экрана.

Остаётся сделать файл исполняемым, чтобы скрипт стал доступен для запуска:

sudo chmod +x /usr/local/bin/myvnc

Теперь можно использовать следующие простые команды, чтобы управлять VNC-сервером:

myvnc start ###запустить vnc myvnc stop ###остановить vnc myvnc restart ###перезапустить vnc

Скрипт готов, но теперь нужно сделать так, чтобы запуск производился каждый раз при загрузке системы. Для этого создаётся юнит:

sudo nano /lib/systemd/system/myvnc.service

В создаваемый файл вносится следующий код:

[Unit] Description=MyVnc [Service] Type=forking ExecStart=/usr/local/bin/myvnc start ExecStop=/usr/local/bin/myvnc stop ExecReload=/usr/local/bin/myvnc restart User=username [Install] WantedBy=multi-user.target

В переменную «User» вводится логин пользователя Linux, от имени которого будет запускаться VNC-сервер.

Теперь нужно сохранить файл и добавить созданную службу в автозагрузку:

sudo systemctl enable myvnc.service

Для применения настроек остаётся перезапустить демон systemd и VNC-сервер следующими командами:

sudo systemctl daemon-reload myvnc restart

Базовая настройка VNC выполнена. Подключиться к сессии можно уже сейчас, но рекомендуется сначала обезопасить соединение, если VNC планируется использовать в публичной сети.

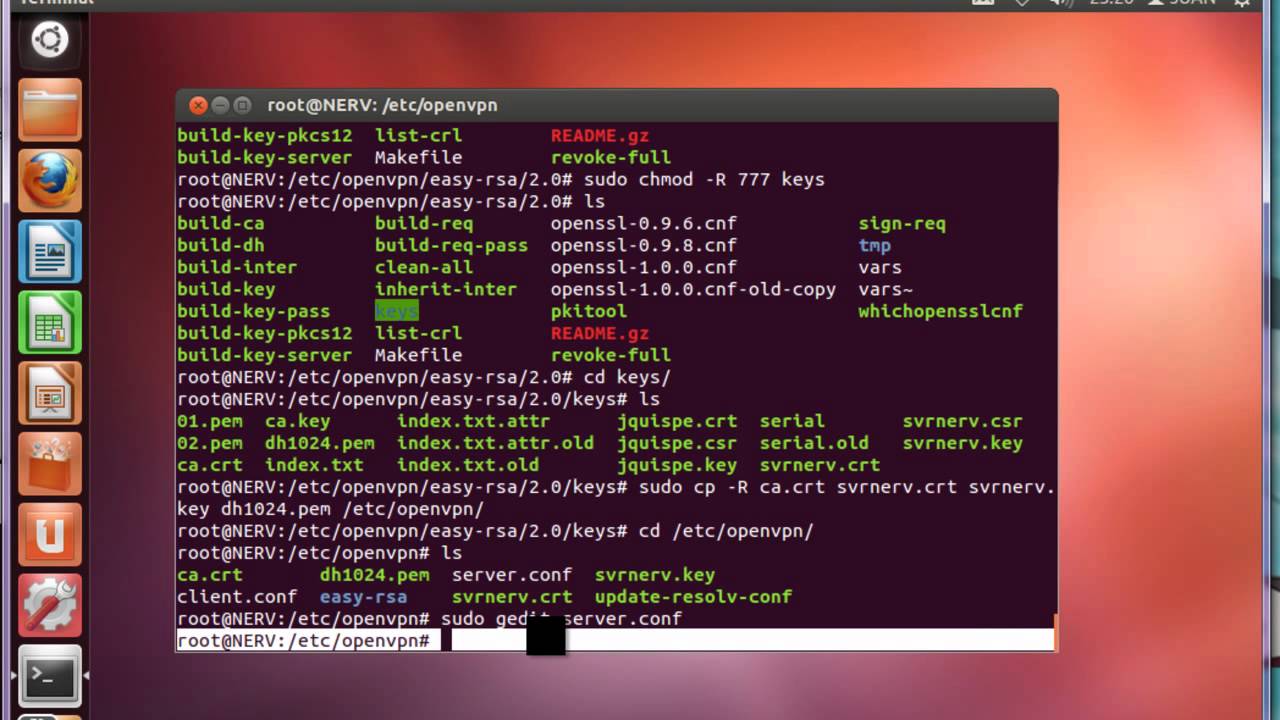

Обеспечение безопасности VNC

Использовать VNC в «голом» виде не рекомендуется по нескольким причинам:

- Отсутствие шифровки трафика.

- На сервере открыты порты, которые может атаковать злоумышленник.

- Пароль ограничен 8 символами.

Всё это делает использование VNC небезопасным. Но есть решение проблемы: туннелирование трафика через протокол SSH, который надёжнее реализован и поддерживает шифровку проходящих данных.

Настройка туннелирования трафика через SSH

Для начала нужно запретить доступ к VNC-серверу извне, чтобы исключить возможность атаки по открытому порту (5901, 5902 и т. д.). Для этого необходимо отредактировать скрипт, созданный на ранних этапах настройки TightVNCServer:

sudo nano /usr/local/bin/myvnc

В файле заменяются строки:

OPTIONS="-depth ${DEPTH} -geometry ${GEOMETRY} :${DISPLAY}"

на

OPTIONS="-depth ${DEPTH} -geometry ${GEOMETRY} :${DISPLAY} -localhost"«-localhost» – разрешает подключаться к порту только с самого сервера.

После сохранения скрипта необходимо перезагрузить VNC для применения изменений:

myvnc restart

Подключение

Unix

Выполнить подключение с туннелированием трафика на Unix-системах можно с помощью встроенной консольной утилиты. Команда составляется следующим образом:

Команда составляется следующим образом:

ssh [email protected] -L 5901:localhost:5901

Значения, которые нужно изменить на собственные:

- «user» – имя пользователя;

- «xxx.xxx.xxx.xxx» – IP-адрес сервера.

Утилита запросит пароль для входа в учётную запись. Внешне подключение будет ничем не отличаться от обычного соединения с сервером через SSH. Туннелирование будет работать до тех пор, пока сессия не будет закрыта.

Windows

Установка соединения на Windows будет рассмотрена на примере распространённого клиента Putty.

Алгоритм подключения

- Открыть программу и перейти по пути: «Соединение» -> «SHH» -> «Туннели».

- В поле «Исходный порт» нужно ввести значение «5901», а в «Назначение» подставить «localhost:5901». Для применения параметров необходимо нажать «Добавить».Можно создать несколько таких профилей, изменив «5901» на значения других портов («5902», «5903» и т.

д.), если планируется подключить сразу несколько сессий.

д.), если планируется подключить сразу несколько сессий. - Теперь можно вернуться в исходный раздел «Сеанс», ввести данные для подключения к серверу через SSH и нажать «Соединиться».

Чтобы заново не проходить операцию настройки каждый раз, можно сохранить параметры в профиль. Для этого нужно ввести произвольное имя в поле «Управление сеансами» и нажать «Сохранить».

- В открывшемся окне нужно ввести данные для подключения к серверу. Туннелирование начинает работать с этого момента и проходит незаметно для пользователя. Для поддержания соединения достаточно не прерывать сессию SSH.

Подключение к сессии VNC

Подключиться по VNC к Linux можно с помощью клиента TightVNC Viewer, который доступен для загрузки на официальном сайте. Для остальных программ алгоритм установки соединения будет аналогичен.

Сначала нужно открыть TightVNC Viewer и в поле «Remote Host» ввести внешний IP-адрес сервера и порт, разделяя их двоеточием («:»). Если подключение осуществляется с туннелированием трафика, то вместо IP-адреса подставляется стандартное значение локального хоста (например, «localhost» или «127.0.0.1»). Для установки соединения нужно нажать «Connect».

Если подключение осуществляется с туннелированием трафика, то вместо IP-адреса подставляется стандартное значение локального хоста (например, «localhost» или «127.0.0.1»). Для установки соединения нужно нажать «Connect».

Откроется окно, в котором программа запросит пароль. Для подтверждения остаётся нажать «ОК».

В итоге появится изображение рабочего стола с удалённого сервера.

Сервер NFS на Ubuntu — установка и настройка

Опубликовано:

Используемые термины: NFS, Ubuntu.

В инструкции мы кратко пробежим по процессу установки и настройки сервера NFS на Ubuntu Server. Также мы рассмотрим пример подключения клиентом к шаре сервера.

Настройка сервера

Настройка клиента

Настройка сервера

На сервере устанавливаем компонент для серверной части NFS:

apt install nfs-kernel-server

Открываем на редактирование файл:

vi /etc/exports

Добавим в него такую строку:

/data/nfs 192. 168.0.0/24(rw,no_root_squash,no_subtree_check)

168.0.0/24(rw,no_root_squash,no_subtree_check)

* предполагается, что мы создадим нашу первую шару из каталога /data/nfs, которая будет доступна для всех узлов сети 192.168.0.0/24. Также нам доступны для настройки следующие опции, которые мы перечисляем через запятую в скобках:

- rw / ro — разрешить чтение и запись или только чтение.

- sync / async — отвечать на запросы только когда данные будут сохранены на диск или не блокировать подключения пока данные записываются на диск.

- secure / insecure — использовать для соединения только порты ниже 1024 или любые порты.

- root_squash / no_root_squash — подменять запросы от root на анонимные или не делать этого.

- subtree_check / no_subtree_check — проверять попытки пользователя выйти за пределы экспортированной папки или отключить данную проверку.

- nohide — не скрывать поддиректории, если открыт доступ к нескольким каталогам.

- crossmnt — эта опция аналогична nohide, но позволяет клиентам перемещаться с файловой системы, помеченной crossmnt, на смонтированные на ней экспортированные файловые системы. Таким образом, когда дочерняя файловая система «B» монтируется в родительской «A», установка crossmnt для «A» имеет тот же эффект, что и установка «nohide» для B.

- all_squash — делать все запросы анонимными.

- anonuid — указывает uid анонимного пользователя.

- anongid — указывает gid анонимного пользователя.

Создадим каталог на сервере для нашей шары:

mkdir -p /data/nfs

Выполним экспорт данных (перечитаем наш конфигурационный файл /etc/exports, чтобы сервер начал отдавать настроенные шары):

exportfs -a

Сервер готов к работе. Состояние службы можно посмотреть командой:

systemctl status nfs-server

Если в нашей системе на сервере используется брандмауэр, нам нужно добавить порты 111 (udp, tcp) и 2049 (udp,tcp):

iptables -I INPUT -p udp —dport 111 -j ACCEPT

iptables -I INPUT -p tcp —dport 111 -j ACCEPT

iptables -I INPUT -p tcp —dport 2049 -j ACCEPT

iptables -I INPUT -p udp —dport 2049 -j ACCEPT

Для сохранения правил используем утилиту netfilter-persistent:

apt install netfilter-persistent

netfilter-persistent save

Настройка клиента

На стороне клиента может понадобиться поставить или обновить клиента NFS. В зависимости от используемого дистририбутива Linux, действия будут немного отличаться:

В зависимости от используемого дистририбутива Linux, действия будут немного отличаться:

а) для систем на базе Deb (Ubuntu, Debian, Mint):

apt install nfs-common

б) для систем на базе RPM (Rocky Linux, CentOS):

yum install nfs-utils

Клиент будет установлен или обновлен.

Теперь можно попробовать примонтировать нашу шару:

mount -t nfs 192.168.0.15:/data/nfs /mnt

* в нашем примере мы подключимся к серверу с IP-адресом 192.168.0.15; каталог, который мы монтируем /data/nfs (тот, который настроили в файле exports; монтирование будет выполнено в каталог /mnt.

Для того, чтобы монтирование осталось после перезагрузки, открываем файл fstab:

vi /etc/fstab

И добавляем строку:

192.168.0.15:/data/nfs /mnt nfs auto 0 0

* где 192.168.0.15 — адрес сервера NFS; /mnt — каталог, куда будет примонтирована шара.

Была ли полезна вам эта инструкция?

Да Нет

Установка Ubuntu Linux Server — Руководство пользователя для VMware vSphere

В этой статье

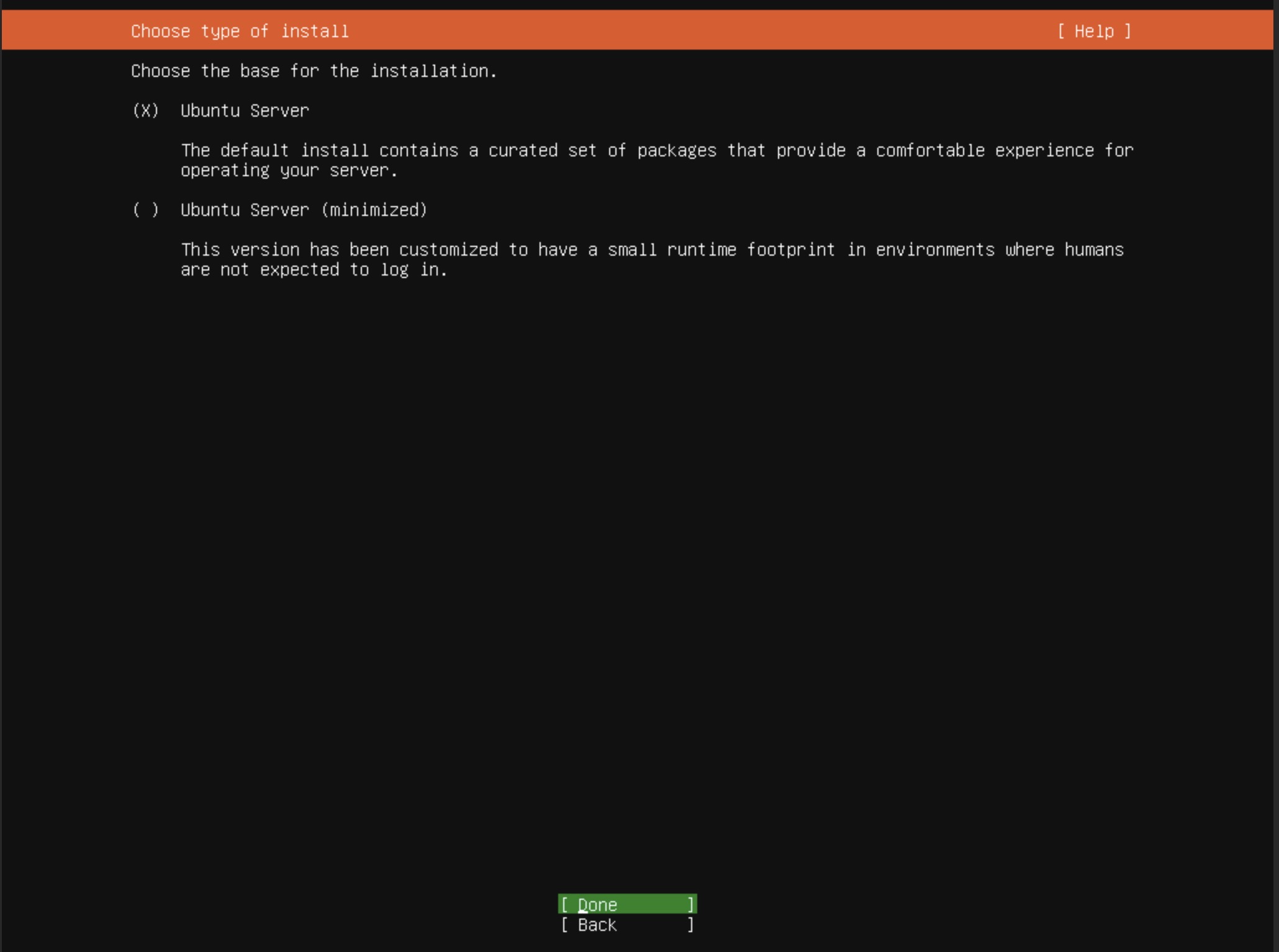

Чтобы установить Ubuntu 20.04 LTS, загрузите установочный образ сервера со страницы Ubuntu Releases. Дополнительные сведения об установщике и параметрах мастера установки см. в официальном руководстве Canonical.

Установка

В процессе установки учитывайте следующие рекомендации Veeam:

- Перед загрузкой программы установки включите безопасную загрузку UEFI, чтобы предотвратить загрузку неподписанных модулей ядра Linux.

- В меню GRUB выберите параметр «Загрузка и установка с ядром HWE» для поддержки новейшего оборудования.

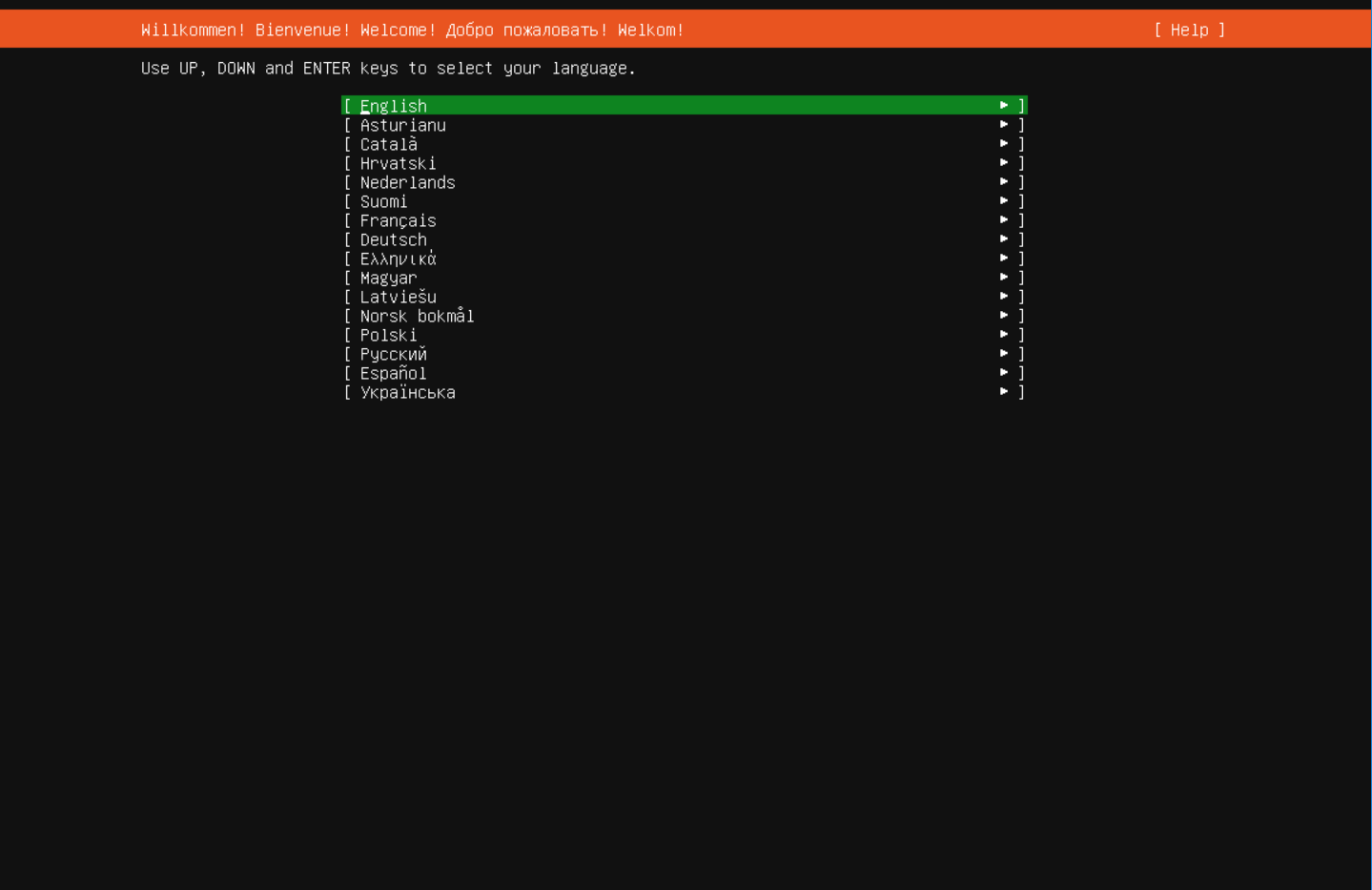

- На экране приветствия мастера установки выберите язык программы установки и язык по умолчанию для установленной системы.

Для устранения неполадок рекомендуется выбрать английский язык.

Для устранения неполадок рекомендуется выбрать английский язык. - На шаге обновления установщика мастера установки выберите вариант Продолжить без обновления.

- На этапе настройки клавиатуры мастера установки настройте раскладку клавиатуры, используемую в вашей инфраструктуре резервного копирования.

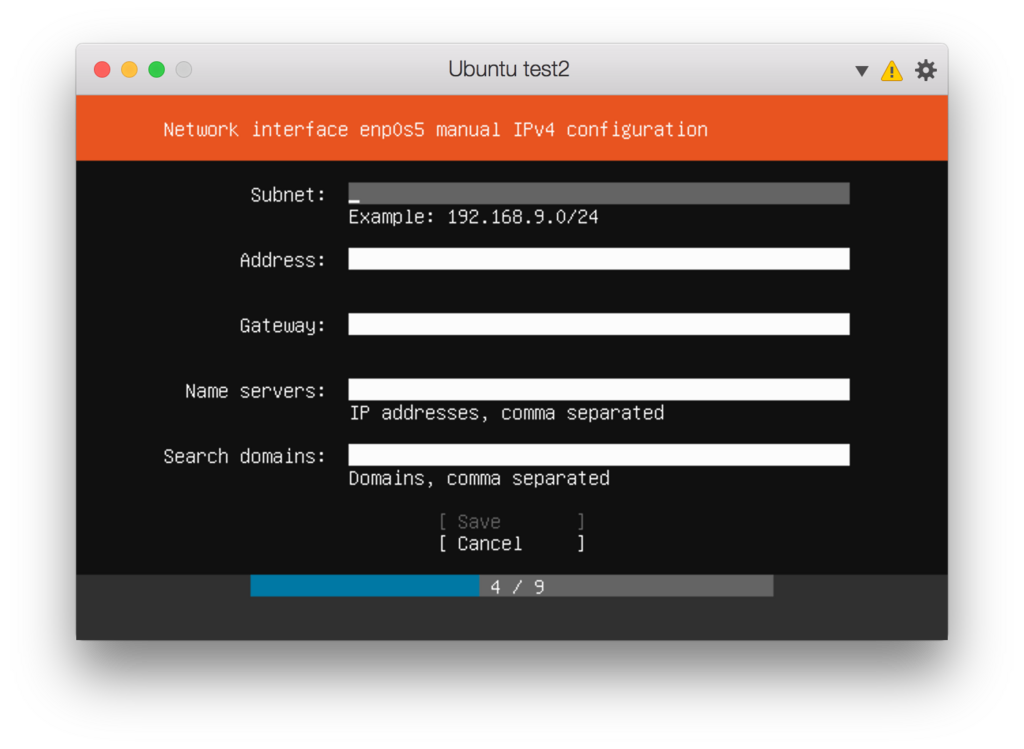

- На шаге Сетевые подключения мастера установки выполните следующие действия:

- Если у вас несколько сетевых карт, создайте связь, чтобы обеспечить переключение сети в случае проблем с подключением. Для режима связи выберите один из следующих вариантов:

- balance-rr (если вы используете EtherChannel без LACP)

- 802.3ad (если вы используете EtherChannel с LACP)

- active-backup (для других конфигураций)

Пример:

- создать связь, назначить статический IP-адрес для сетевого интерфейса, чтобы снизить риск проблем с подключением, например, с DHCP-сервером.

- На шаге Настройка прокси мастера установки при необходимости укажите прокси-сервер.

- На этапе настройки зеркала архива Ubuntu мастера установки оставьте адрес зеркала по умолчанию.

- На этапе настройки хранилища мастера установки следуйте рекомендациям CIS Benchmarks для Ubuntu Linux 20.04 LTS STIG по разделению.

Для операционной системы используйте файловую систему ext4. Пример:

Для резервного копирования данных используйте файловую систему XFS. Пример:

Примечание |

Для обеспечения совместимости с DISA STIG UBTU-20-010414 вам не нужно включать шифрование диска для операционной системы. Чтобы защитить данные в резервных копиях, используйте встроенное шифрование Veeam Backup & Replication. Дополнительные сведения см. в разделе Параметры хранилища. |

После добавления разделов для всех дисков нажмите «Продолжить» в окне «Подтвердить деструктивное действие», чтобы применить изменения. Обратите внимание, что все данные на дисках будут удалены.

Обратите внимание, что все данные на дисках будут удалены.

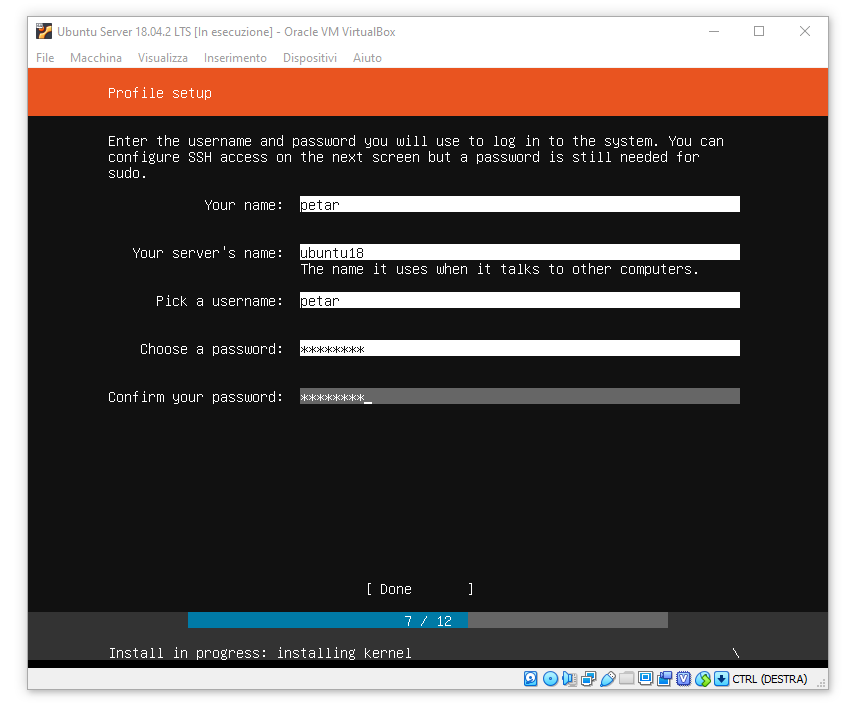

- На шаге настройки профиля мастера установки укажите имя хоста и учетную запись пользователя, которые вы будете использовать для подключения к серверу Linux. Имейте в виду, что по умолчанию у него будут разрешения sudo. После того как вы добавите защищенный репозиторий в инфраструктуру резервного копирования, вы должны удалить эту учетную запись пользователя из группы sudo. Дополнительные сведения см. в разделе «После установки».

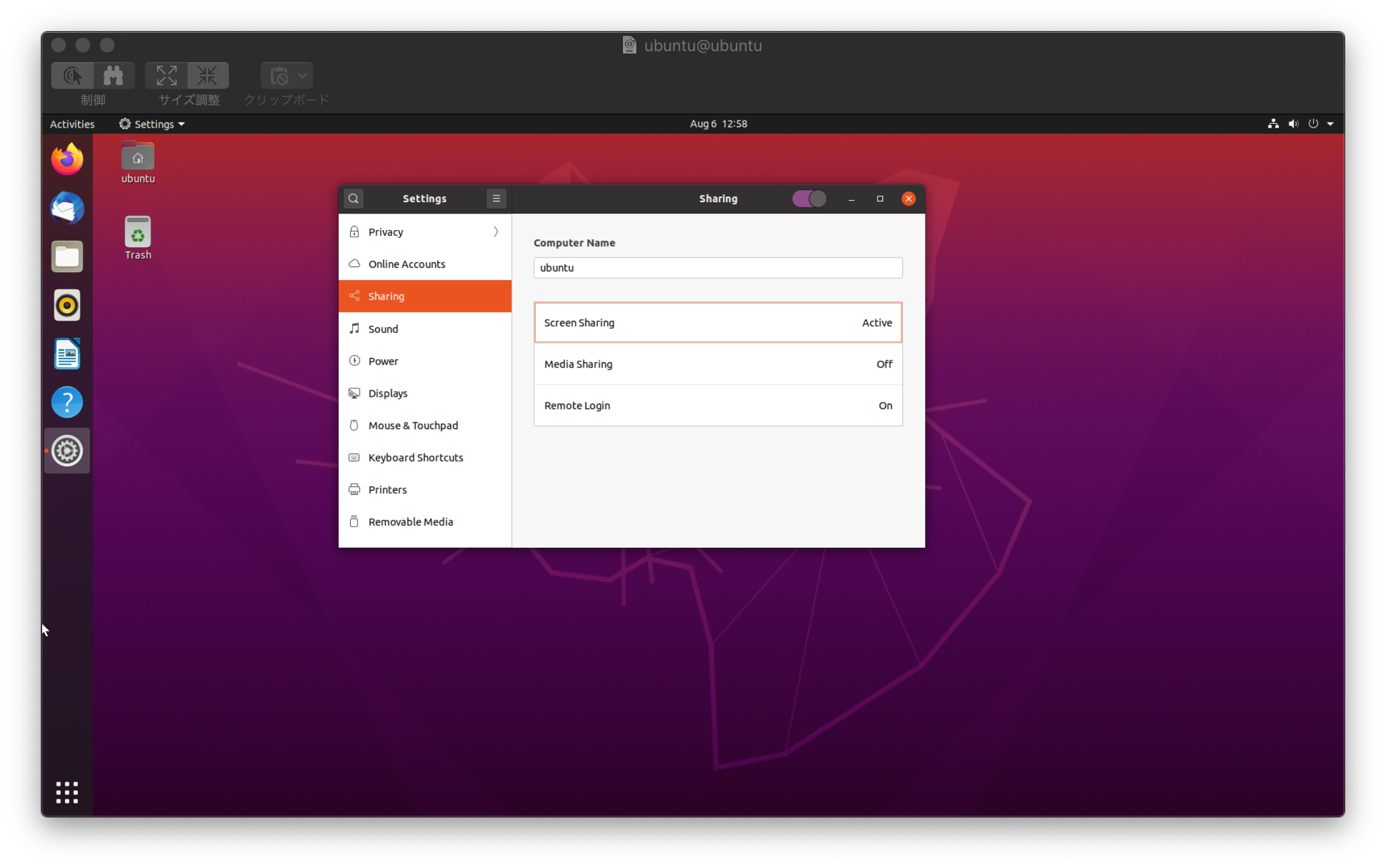

- На этапе настройки SSH мастера установки установите флажок Установить сервер OpenSSH. Сервер OpenSSH должен соответствовать требованиям DISA STIG UBTU-20-010042, а также для развертывания и обновления Veeam Data Mover.

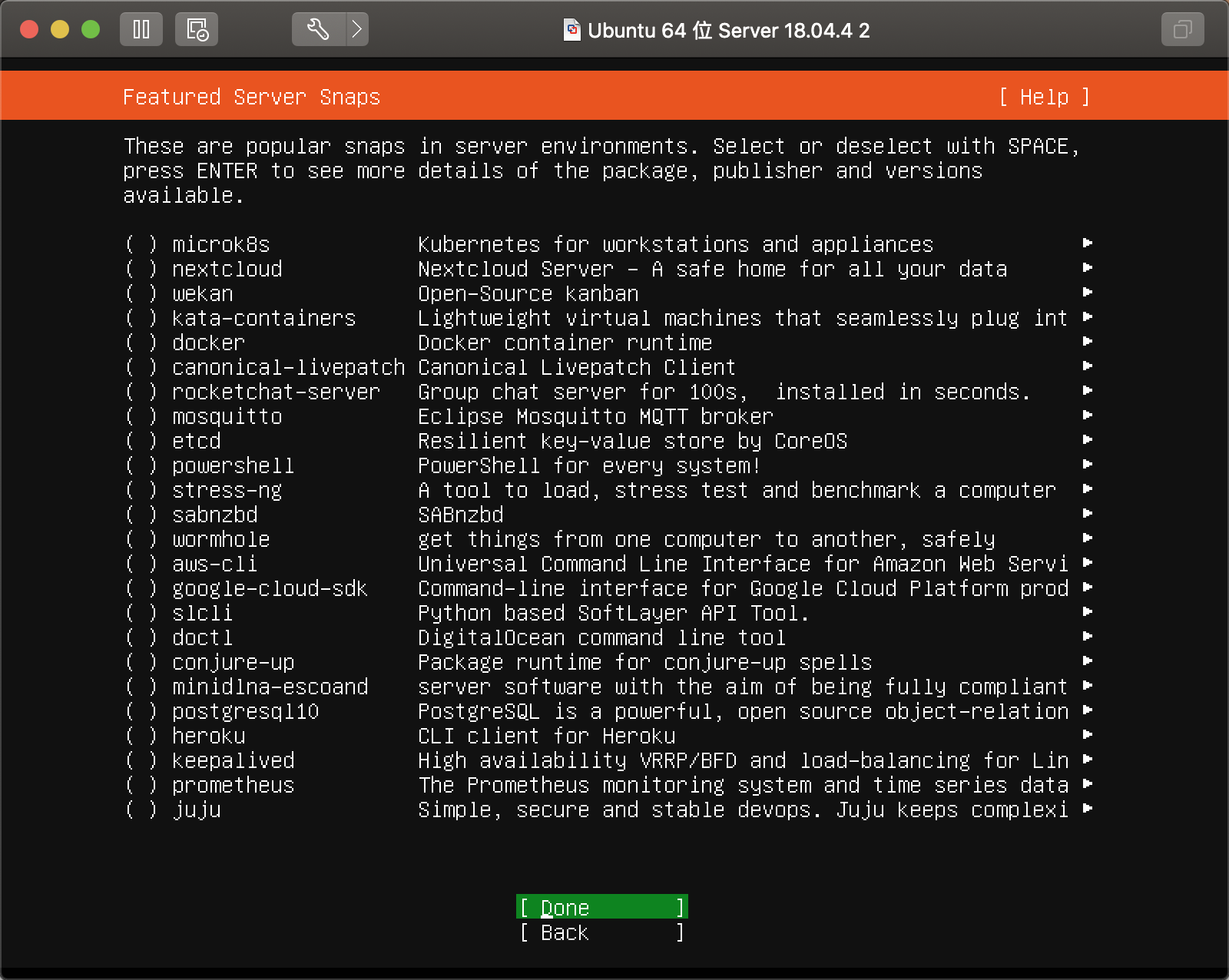

- На шаге Featured Server Snaps мастера установки не устанавливайте никаких дополнительных пакетов. Нажмите Готово, чтобы начать процесс установки.

После завершения установки извлеките установочный носитель и перезагрузите систему.

После установки

При выполнении после установки учитывайте следующие рекомендации Veeam:

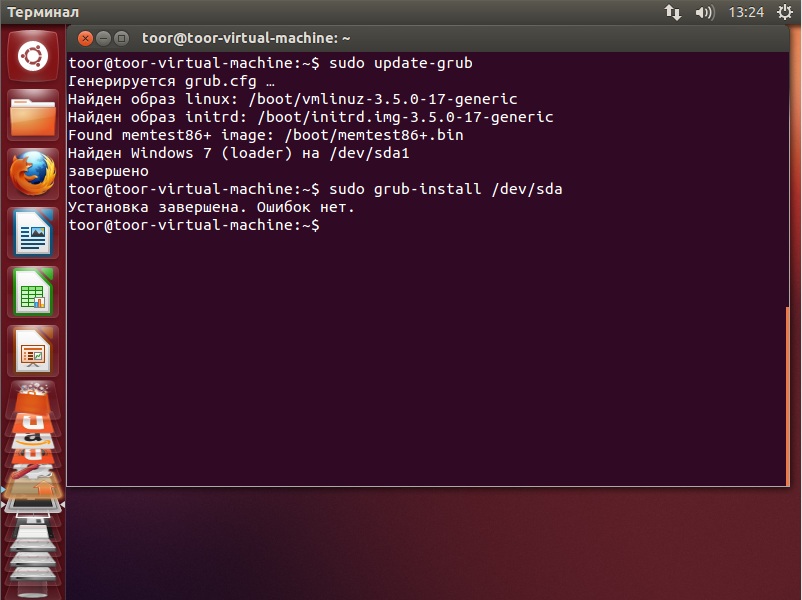

- Чтобы соответствовать требованиям DISA STIG UBTU-20-010009, установите пароль для GRUB. Чтобы настроить параметр вручную, выполните следующие действия:

- Создайте пароль с помощью команды grub-mkpasswd-pbkdf2:

grub-mkpasswd-pbkdf2 Введите пароль: 9000 2 Повторно введите пароль: Хэш PBKDF2 вашего пароля: grub.pbkdf2.sha512 .10000.C0F70D240A8BC5C1BC4E1303EC4F040957C1AF1BB8E99EED573133D3A017BE9B2BB48E52577A141B3A6952527A9D1BEF13E2BB29978DA71F2D867EBB035450 21.C4E81CAE7B464E78B15DF0A578B63BAB3A0CB180C311AFA5A85F6245800D11D40B37B817C3F30348EE603AF725B7E09B98A291114B0206D[…] |

- Добавьте имя пользователя и хэш пароля в конец файла /etc/grub.d/40_custom:

набор суперпользователь = root password_pbkdf2 root grub. |

- Чтобы отключить запрос учетных данных после перезагрузки системы и требовать их только при редактировании пунктов меню загрузки, откройте файл /etc/grub.d/10_linux и добавьте — неограниченный параметр переменной CLASS:

CLASS=»—class gnu-linux —class gnu —class os —unrestricted» |

- Обновите конфигурацию GRUB:

sudo update-grub |

- Для обеспечения совместимости с DISA STIG UBTU-20-010455 отключите все беспроводные сетевые адаптеры, как описано в этой статье DISA STIG.

- Если вы не используете прокси-сервер, а на сервере Linux разрешен исходящий HTTP-доступ в Интернет, ограничьте исходящий HTTP-трафик только серверами Ubuntu или используйте внутреннее зеркало Ubuntu. Для получения обновлений безопасности Linux должен быть доступ к серверам обновлений безопасности дистрибутива Linux.

- Для отдельного каталога, который вы создали для данных резервного копирования, разрешите доступ только для учетной записи пользователя, которую вы создали во время установки. Используйте следующие команды:

- Чтобы назначить владельца каталога:

chown -R owner:group |

И владелец, и группа должна быть учетной записью пользователя, которую вы создали во время установки.

- Разрешить доступ к каталогу только его владельцу и учетной записи root:

chmod 700 |

- Для совместимости с DISA STIG UBTU-20-010012 у вас должно быть только два пользователя:

- Учетная запись root. Обратите внимание, что по умолчанию учетная запись root имеет пустой пароль и не может использоваться для подключения.

- Учетная запись пользователя, которую вы создали во время установки.

Эта учетная запись будет использоваться для подключения к серверу Linux и развертывания необходимых компонентов Veeam Backup & Replication, включая постоянный Veeam Data Mover или службу транспорта. Дополнительные сведения о Veeam Data Movers см. в этом разделе.

Эта учетная запись будет использоваться для подключения к серверу Linux и развертывания необходимых компонентов Veeam Backup & Replication, включая постоянный Veeam Data Mover или службу транспорта. Дополнительные сведения о Veeam Data Movers см. в этом разделе.

9 0026

По умолчанию учетная запись пользователя, которую вы создали во время установки, является членом группы sudo и имеет достаточно прав для развертывания и установки необходимых компонентов Veeam Backup & Replication. В этом случае, когда вы добавляете Linux-сервер в качестве защищенного репозитория в инфраструктуру резервного копирования и указываете одноразовые учетные данные, вам не нужно вводить пароль для учетной записи root. После добавления репозитория вы должны удалить учетную запись пользователя из группы sudo, чтобы сделать ее учетной записью без полномочий root. Для этого выполните следующие действия:

- Разрешить учетной записи пользователя перезагружаться и выключать операционную систему:

sudo bash -c «echo ‘user1 ALL = (root) NOEXEC: /usr/sbin/reboot’ >> /etc/sudoers» sudo bash -c «echo ‘user1 ALL = (root) NOEXEC: /usr/sbin/shutdown’ >> /etc/sudoers» |

- Удалить учетную запись пользователя из группы sudo:

sudo deluser user1 sudo |

Обратите внимание, что при следующем входе в систему с этой учетной записью он потеряет разрешения sudo. если вам нужно выполнять команды от имени привилегированного пользователя, вы должны загрузить операционную систему в однопользовательском режиме.

если вам нужно выполнять команды от имени привилегированного пользователя, вы должны загрузить операционную систему в однопользовательском режиме.

Страница обновлена 13.07.2023

Линукс | Jellyfin

Alpine Linux

Jellyfin можно найти в репозитории сообщества как

желефин и

jellyfin-web .

Чтобы включить веб-интерфейс после установки jellyfin-web , обязательно удалите параметр --nowebclient из

/etc/conf.d/jellyfin .

Arch Linux

Jellyfin можно найти в AUR как jellyfin , jellyfin-bin и jellyfin-git .

Fedora

Сборки Fedora в формате пакета RPM пока доступны здесь, но скоро появится официальный репозиторий Fedora.

Вам нужно будет включить rpmfusion, так как ffmpeg является зависимостью пакета сервера jellyfin

sudo dnf install https://mirrors.

rpmfusion.org/free/fedora/rpmfusion-free-release-$(rpm -E %fedora).noarch.rpm https://mirrors.rpmfusion.org/nonfree/fedora/rpmfusion-nonfree-release-$(rpm -E %fedora).noarch.rpm

rpmfusion.org/free/fedora/rpmfusion-free-release-$(rpm -E %fedora).noarch.rpm https://mirrors.rpmfusion.org/nonfree/fedora/rpmfusion-nonfree-release-$(rpm -E %fedora).noarch.rpm

Вам не нужно вручную устанавливать ffmpeg, он будет установлен пакетом MeLlyFin Server в качестве зависимости

Установить MELLEFIN Server

SUDO DNF Установка (ссылка на версию Jellyfin Server, который вы хотите установить)

.

Установите веб-интерфейс jellyfin

sudo dnf install (ссылка на веб-RPM, который вы хотите установить)

Включите службу jellyfin с помощью systemd

sudo systemctl start jellyfin

sudo systemctl enable jellyfin

Открыть службу jellyfin с firewalld

sudo firewall-cmd --permanent --add-service=jellyfin

Это откроет следующие порты

8096 TCP используется по умолчанию для HTTP-трафика, вы можете изменить это на панели инструментов.

8920 TCP используется по умолчанию для HTTPS-трафика, вы можете изменить это на панели управления.

1900 UDP используется для автоматического обнаружения службы, это не настраивается

7359 UDP используется для автоматического обнаружения, это не настраиваетсяПерезагрузите компьютер

sudo systemctl reboot

Перейдите на

localhost:8096илиip-address-of-jellyfin-server:80 96для завершения настройки в веб-интерфейсе

CentOS

Сборки CentOS/RHEL 7 в формате пакета RPM доступны здесь, а в будущем планируется создать официальный репозиторий CentOS/RHEL.

Репозитории CentOS/RHEL по умолчанию не предоставляют FFmpeg, который требуется для RPM.

Вам нужно будет добавить сторонний репозиторий, который предоставляет FFmpeg, например, бесплатный репозиторий RPM Fusion.

Вы также можете собрать версию Jellyfin самостоятельно.

Это включает в себя сбор зависимостей, их компиляцию и установку.

Инструкции можно найти на вики FFmpeg.

Debian

Репозиторий

Команда Jellyfin предоставляет репозиторий Debian для установки на Debian Buster, Bullseye и Bookworm.

Поддерживаемые архитектуры: amd64 , arm64 и armhf .

Microsoft не предоставляет .NET для 32-разрядных систем Linux x86, поэтому Jellyfin имеет номер , а не поддерживается в архитектуре i386 .

Мы предоставляем сценарий установки для простой настройки репозитория Jellyfin APT.

Все, что вам нужно сделать, это запустить эту команду в вашей системе:

curl https://repo.jellyfin.org/install-debuntu.sh | sudo bash

Если у вас не установлен curl , вы можете вместо этого попробовать wget :

wget -O- https://repo.jellyfin.org/install-debuntu.sh | sudo bash

Если вы не доверяете сценарию или хотите сделать все вручную, выполните следующие полные шаги:

Установите

curlиgnupg, если вы еще этого не сделали:sudo apt install curl gnupg

Загрузите ключ подписи GPG ( подписано командой Jellyfin):

sudo mkdir -p /etc/apt/keyrings

curl -fsSL https://repo. jellyfin.org/jellyfin_team.gpg.key | sudo gpg --dearmor -o /etc/apt/keyrings/jellyfin.gpg

jellyfin.org/jellyfin_team.gpg.key | sudo gpg --dearmor -o /etc/apt/keyrings/jellyfin.gpg

Добавить конфигурацию репозитория по адресу

/etc/apt/sources.list.d/jellyfin.sources 9VERSION_CODENAME=/{ print $NF }' /etc/os-release )

Компоненты: main

Архитектуры: $( dpkg --print-architecture )

Подписано: /etc/apt/keyrings/jellyfin.gpg

EOFПоддерживаемые выпуски:

buster,bullseyeиbookworm.Обновление репозиториев APT:

sudo apt update

Установка Jellyfin:

sudo apt install jellyfin

90 014

Управление системной службой Jellyfin:

sudo systemctl {action} jellyfin

Пакеты

Необработанные пакеты Debian, включая старые версии, доступны здесь.

Предпочтительным способом получения Jellyfin в Debian является репозиторий, так как он также содержит несколько зависимостей.

Загрузите нужные пакеты

jellyfinиjellyfin-ffmpeg.debиз репозитория.Установите загруженные пакеты

.deb:sudo dpkg -i jellyfin_*.deb jellyfin-ffmpeg_*.deb

Используйте

aptдля установки любые отсутствующие зависимости:sudo apt -f install

Управление системной службой Jellyfin:

sudo systemctl {action} jellyfin

Ubuntu

Миграция в новый репозиторий

Предыдущие версии Jellyfin включали Ubuntu в репозиторий Debian.

Теперь он разделен на отдельный репозиторий, чтобы лучше обрабатывать отдельные бинарные пакеты.

Если вы столкнулись с ошибками в Выпуск Ubuntu не найден, и вы ранее настроили файл ubuntu jellyfin.list , выполните следующие действия.

Удалить старый файл

/etc/apt/sources.: list.d/jellyfin.list

list.d/jellyfin.list sudo rm /etc/apt/sources.list.d/jellyfin.list

- 9 0002 Продолжить следующий раздел, как написано.

Репозиторий Ubuntu

Команда Jellyfin предоставляет репозиторий Ubuntu для установки на Ubuntu Bionic, Focal, Impish и Jammy.

Поддерживаемые архитектуры amd64 , arm64 и armhf .

Microsoft не предоставляет .NET для 32-разрядных систем Linux x86, поэтому Jellyfin поддерживает , а не в архитектуре i386 .

Мы предоставляем сценарий установки для простой настройки репозитория Jellyfin APT.

Все, что вам нужно сделать, это запустить эту команду в вашей системе:

curl https://repo.jellyfin.org/install-debuntu.sh | sudo bash

Если у вас нет curl , вы можете вместо этого попробовать wget :

wget -O- https://repo.jellyfin.org/install-debuntu.sh | sudo bash

Если вы не доверяете сценарию или хотите сделать все вручную, выполните следующие шаги:

Установите

curlиgnupg, если вы еще этого не сделали:sudo подходящий install curl gnupg

Включить репозиторий Universe для получения всех зависимостей FFMpeg:

sudo add-apt-repository Universe

Если приведенная выше команда не удалась, вам потребуется установить следующий пакет

software-properties-common.

Этого можно добиться с помощью следующей командыsudo apt-get install software-properties-commonЗагрузите ключ подписи GPG (подписанный командой Jellyfin):

sudo mkdir -p /etc/apt/keyrings

curl -fsSL https://repo.jellyfin.org/jellyfin_team.gpg.key | sudo gpg --dearmor -o /etc/apt/keyrings/jellyfin.gpg 9VERSION_CODENAME=/{ print $NF }' /etc/os-release )

Компоненты: main

Архитектуры: $( dpkg --print-architecture )

Подписано: /etc/apt/keyrings/jellyfin.gpg

EOF

Поддерживаемые выпуски:

bionic,focus,impishиjammy.Обновление репозиториев APT:

sudo apt update

Установка Jellyfin:

sudo apt install jellyfin

Управление системной службой Jellyfin:

sudo systemctl {action} jellyfin

Пакеты Ubuntu

Необработанные пакеты Ubuntu, включая старые версии, доступны здесь.

Репозиторий является предпочтительным способом установки Jellyfin в Ubuntu, так как он также содержит несколько зависимостей.

Включить репозиторий Universe для получения всех зависимостей FFMpeg и обновления репозиториев:

sudo add-apt-repository Universe

sudo apt update

Загрузите нужные пакеты

jellyfinиjellyfin-ffmpeg.debиз репозитория.Установите необходимые зависимости:

sudo apt install at libsqlite3-0 libfontconfig1 libfreetype6 libssl1.0.0

Установите загруженный

.deb 90 234 пакета:sudo dpkg -i jellyfin_*.deb jellyfin-ffmpeg_ *.deb

Используйте

aptдля установки отсутствующих зависимостей:sudo apt -f install

Управление системной службой Jellyfin:

sudo systemctl {action} jellyfin 9026 7

Gentoo

ebuild Gentoo репозиторий включает пакет Jellyfin, который можно установить как другое программное обеспечение:

emerge www-apps/jellyfin

Linux (универсальный amd64)

Generic amd64 , arm64 и armhf сборки Linux в формате архива TAR доступны здесь.

Базовый процесс установки

Создайте каталог в /opt для jellyfin и его файлов и войдите в этот каталог.

sudo mkdir /opt/jellyfin

cd /opt/jellyfin

Загрузите последнюю универсальную сборку Linux для вашей архитектуры.

В остальных инструкциях предполагается, что устанавливается версия 10.8.9 (т. е. jellyfin_10.8.9_amd64.tar.gz ).

Загрузите общую сборку, затем распакуйте архив:

sudo wget https://repo.jellyfin.org/releases/server/linux/stable/combined/jellyfin_10.8.9_amd64.tar.gz

sudo tar xvzf jellyfin_10.8.9_amd64 .tar.gz

Создайте символическую ссылку на каталог Jellyfin 10.8.9.

Это позволяет выполнить обновление, повторив описанные выше шаги и включив его, просто повторно создав символическую ссылку на новую версию.

sudo ln -s jellyfin_10.8.9 jellyfin

Создайте четыре подкаталога для данных Jellyfin.

sudo mkdir data cache config log

FFmpeg Установка

Если вы не используете производную версию Debian, установите ffmpeg через диспетчер пакетов вашей ОС и пропустите этот раздел.

Внимание

Невозможность использования jellyfin-ffmpeg , скорее всего, приведет к поломке аппаратного ускорения и тональной компрессии.

Если вы используете Debian или производную версию, вам следует загрузить и установить выпуск ffmpeg , созданный специально для Jellyfin.

Обязательно загрузите последнюю версию, соответствующую вашей ОС ( 5.1.3-2 для Debian Bookworm (предполагается ниже).

sudo wget https://repo.jellyfin.org/releases/server/debian/versions/jellyfin-ffmpeg/5.1.3-2/jellyfin-ffmpeg5_5.1.3-2-bookworm_amd64.deb

sudo dpkg --install jellyfin -ffmpeg5_5.1.3-2-bookworm_amd64.deb

Если вы столкнетесь с какими-либо ошибками зависимостей, запустите это, и он установит их и jellyfin-ffmpeg .

sudo apt install -f

Запуск Jellyfin

Из-за количества параметров командной строки, которые необходимо передать в двоичный файл Jellyfin, проще всего создать небольшой скрипт для запуска Jellyfin.

sudo nano jellyfin.sh

Затем вставьте следующие команды и внесите необходимые изменения.

#!/bin/bash

JELLYFINDIR="/opt/jellyfin"

FFMPEGDIR="/usr/share/jellyfin-ffmpeg"$JELLYFINDIR/jellyfin/jellyfin \

-d $JELLYFINDIR/data \

-C $ JELLYFINDIR/cache \

-c $JELLYFINDIR/config \

-l $JELLYFINDIR/log \

--ffmpeg $FFMPEGDIR/ffmpeg

Предположим, вы хотите, чтобы Jellyfin работал как пользователь без полномочий root, chmod все файлы и каталоги вашему обычному пользователю и группе входа в систему.

Также сделайте скрипт запуска выше исполняемым.

sudo chown -R user:group *

sudo chmod u+x jellyfin.sh

Наконец-то вы можете его запустить.

При запуске вы увидите много информации журнала, это нормально.

Настройка как обычно в веб-браузере.

./jellyfin.sh

Запуск Jellyfin при загрузке (необязательно)

Создайте файл модуля systemd .

target

target

д.), если планируется подключить сразу несколько сессий.

д.), если планируется подключить сразу несколько сессий.

Для устранения неполадок рекомендуется выбрать английский язык.

Для устранения неполадок рекомендуется выбрать английский язык.

pbkdf2 .sha512.10000.C0F70D240A8BC5F[…]

pbkdf2 .sha512.10000.C0F70D240A8BC5F[…]

Эта учетная запись будет использоваться для подключения к серверу Linux и развертывания необходимых компонентов Veeam Backup & Replication, включая постоянный Veeam Data Mover или службу транспорта. Дополнительные сведения о Veeam Data Movers см. в этом разделе.

Эта учетная запись будет использоваться для подключения к серверу Linux и развертывания необходимых компонентов Veeam Backup & Replication, включая постоянный Veeam Data Mover или службу транспорта. Дополнительные сведения о Veeam Data Movers см. в этом разделе. rpmfusion.org/free/fedora/rpmfusion-free-release-$(rpm -E %fedora).noarch.rpm https://mirrors.rpmfusion.org/nonfree/fedora/rpmfusion-nonfree-release-$(rpm -E %fedora).noarch.rpm

rpmfusion.org/free/fedora/rpmfusion-free-release-$(rpm -E %fedora).noarch.rpm https://mirrors.rpmfusion.org/nonfree/fedora/rpmfusion-nonfree-release-$(rpm -E %fedora).noarch.rpm

jellyfin.org/jellyfin_team.gpg.key | sudo gpg --dearmor -o /etc/apt/keyrings/jellyfin.gpg

jellyfin.org/jellyfin_team.gpg.key | sudo gpg --dearmor -o /etc/apt/keyrings/jellyfin.gpg  list.d/jellyfin.list

list.d/jellyfin.list