Vpn server windows 2018: Настройка сервера удаленного доступа для постоянно подключенного VPN-профиля

Настройка сервера удаленного доступа для постоянно подключенного VPN-профиля

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 7 мин

-

применимо к: Windows server 2022, Windows server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10

- Назад: Шаг 2.

Настройка серверной инфраструктуры

Настройка серверной инфраструктуры - Назад: Шаг 4. Установка и настройка сервера политики сети (NPS)

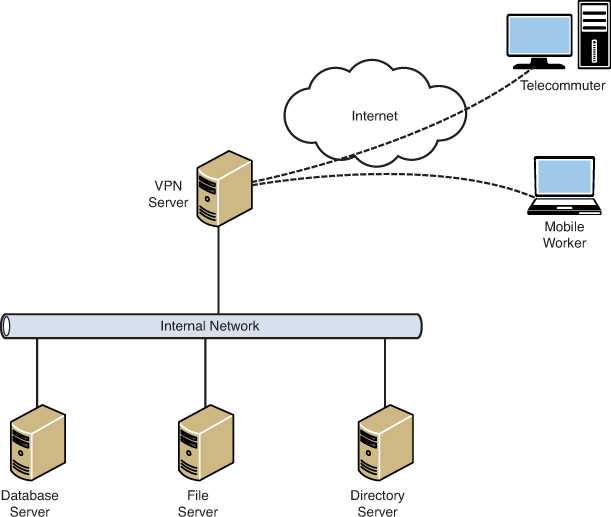

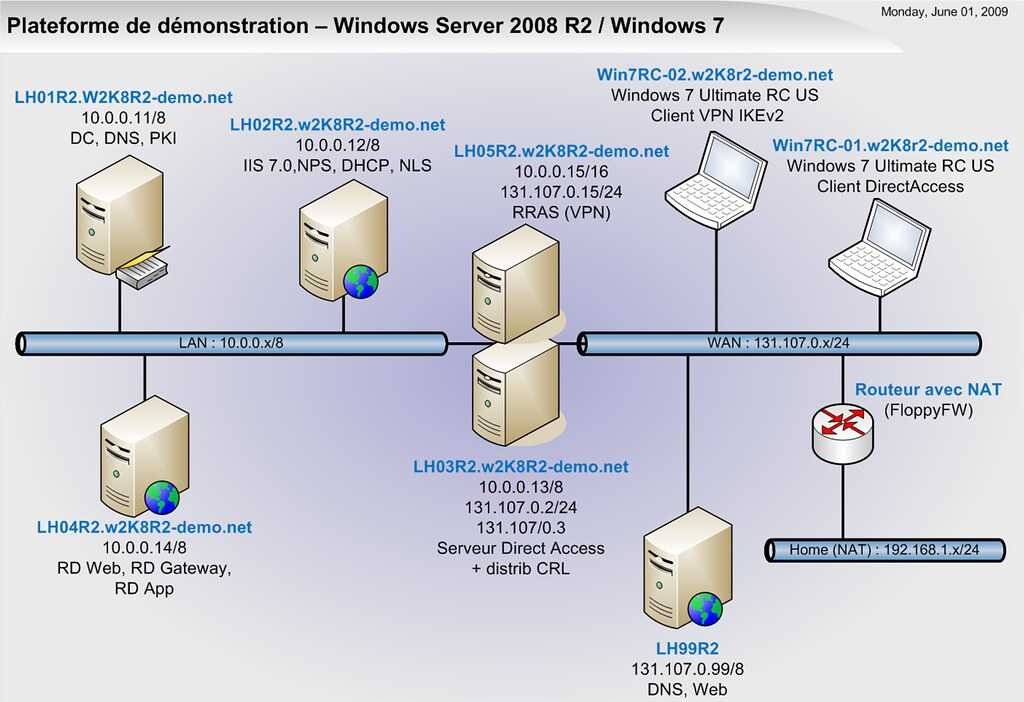

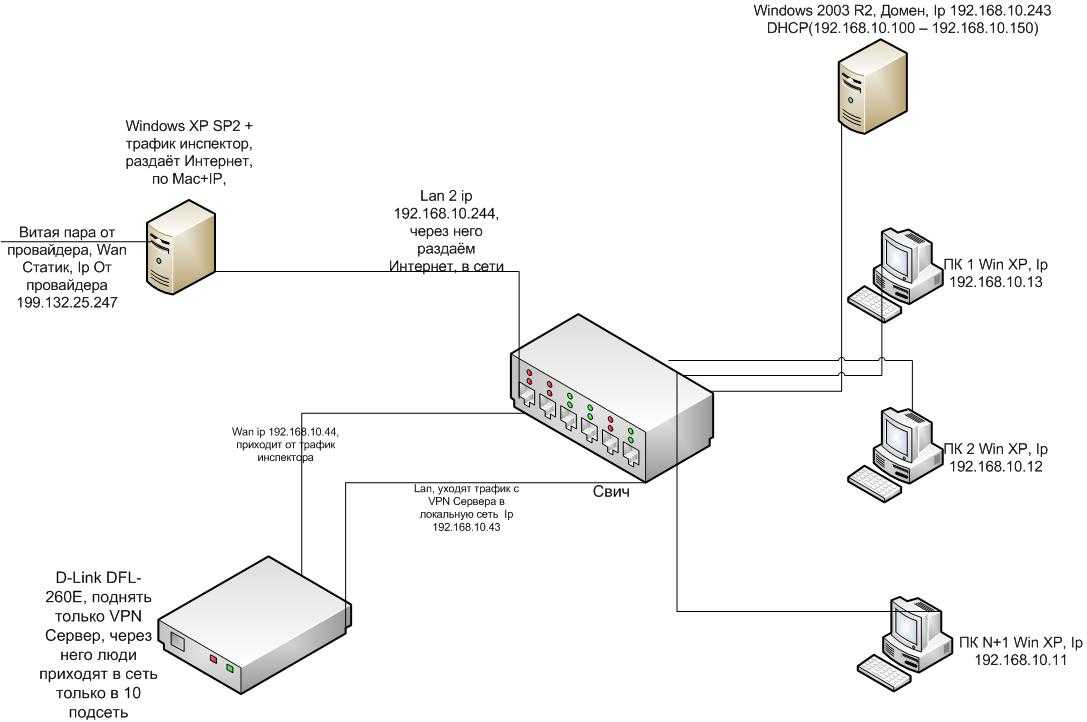

Служба RRAS разработана так же, как маршрутизатор и сервер удаленного доступа, поскольку она поддерживает широкий набор функций. Для целей этого развертывания требуется только небольшое подмножество этих функций: поддержка VPN-подключений IKEv2 и маршрутизация по локальной сети.

IKEv2 — это туннельный протокол VPN, описанный в статье запрос принудительного запроса задачи по инженерам Интернета для комментариев 7296. Основное преимущество IKEv2 заключается в том, что оно допускает прерывания в базовом сетевом подключении. Например, если подключение временно потеряно или пользователь переместит клиентский компьютер из одной сети в другую, IKEv2 автоматически восстанавливает VPN-подключение при переустановке сетевого подключения — без вмешательства пользователя.

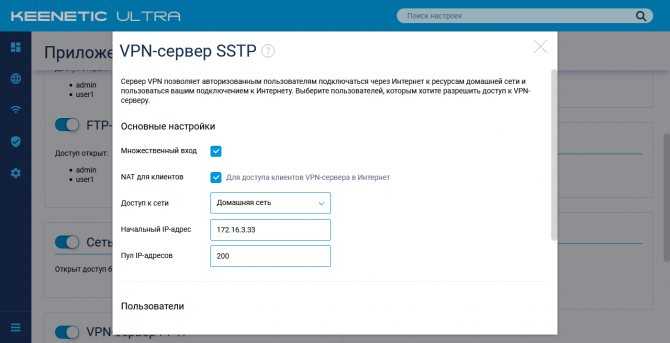

Настройте сервер RRAS для поддержки подключений IKEv2 при отключении неиспользуемых протоколов, что снижает объем безопасности сервера. Кроме того, настройте сервер для назначения адресов VPN-клиентам из статического пула адресов. Вы можете феасибли назначать адреса из пула или DHCP-сервера. Однако использование DHCP-сервера повышает сложность проектирования и предоставляет минимальные преимущества.

Кроме того, настройте сервер для назначения адресов VPN-клиентам из статического пула адресов. Вы можете феасибли назначать адреса из пула или DHCP-сервера. Однако использование DHCP-сервера повышает сложность проектирования и предоставляет минимальные преимущества.

Важно!

Важно:

Установите два сетевых адаптера Ethernet на физическом сервере. При установке VPN-сервера на виртуальной машине необходимо создать два внешних виртуальных коммутатора, по одному для каждого физического сетевого адаптера. Затем создайте два виртуальных сетевых адаптера для виртуальной машины, каждый из которых подключен к одному виртуальному коммутатору.

Установите сервер в сети периметра между пограничным и внутренним брандмауэрами с одним сетевым адаптером, подключенным к внешней сети периметра, и одним сетевым адаптером, подключенным к внутренней сети периметра.

Предупреждение

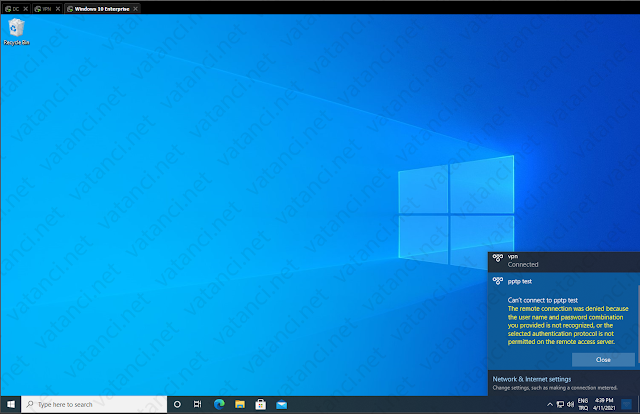

Прежде чем приступить к работе, обязательно включите IPv6 на VPN-сервере. В противном случае соединение не может быть установлено, и отображается сообщение об ошибке.

В противном случае соединение не может быть установлено, и отображается сообщение об ошибке.

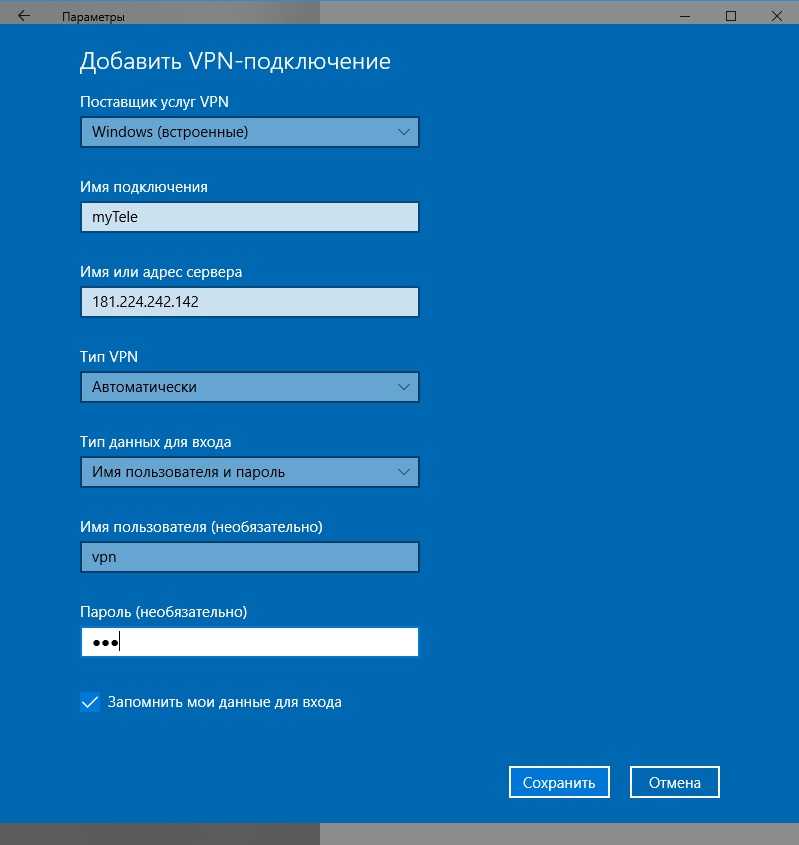

Установка удаленного доступа в качестве VPN-сервера шлюза RAS

В этой процедуре вы устанавливаете роль удаленного доступа как VPN-сервер шлюза RAS одного клиента. Дополнительные сведения см. в разделе Удаленный доступ.

Установка роли удаленного доступа с помощью Windows PowerShell

откройте Windows PowerShell от имени администратора.

Введите и выполните следующий командлет:

Install-WindowsFeature DirectAccess-VPN -IncludeManagementTools

После завершения установки в Windows PowerShell появится следующее сообщение.

| Success | Restart Needed | Exit Code | Feature Result | |---------|----------------|-----------|--------------------------------------------| | True | No | Success | {RAS Connection Manager Administration Kit |

Установка роли удаленного доступа с помощью диспетчер сервера

Для установки роли удаленного доступа с помощью диспетчер сервера можно использовать следующую процедуру.

На VPN-сервере в диспетчер сервера выберите Управление и щелкните Добавить роли и компоненты.

Откроется мастер добавления ролей и компонентов.

На странице перед началом выполнения нажмите кнопку Далее.

На странице Выбор типа установки выберите вариант установки на основе ролей или компонентов и нажмите кнопку Далее.

На странице Выбор целевого сервера выберите из пула серверов параметр выбрать сервер .

В разделе пул серверов выберите локальный компьютер и нажмите кнопку Далее.

На странице Выбор ролей сервера в области роливыберите Удаленный доступ, а затем Далее.

На странице Выбор компонентов нажмите кнопку Далее.

На странице удаленный доступ нажмите кнопку Далее.

На странице Выбор службы роли в службах ролейвыберите DirectAccess и VPN (RAS).

Откроется диалоговое окно Мастер добавления ролей и компонентов .

В диалоговом окне Добавление ролей и компонентов выберите Добавить компоненты , а затем нажмите кнопку Далее.

На странице роль веб-сервера (IIS) нажмите кнопку Далее.

На странице Выбор служб ролей нажмите кнопку Далее.

На странице Подтверждение выбора установки просмотрите выбранные параметры и нажмите кнопку установить.

По завершении установки нажмите кнопку Закрыть.

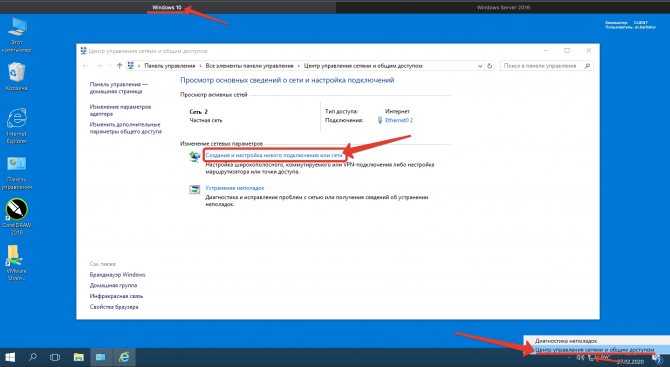

Настройка удаленного доступа в качестве VPN-сервера

В этом разделе вы можете настроить VPN удаленного доступа, разрешающее подключения по протоколу IKEv2 VPN, запретить подключения от других протокола VPN и назначить пул статических IP-адресов для выдачи IP-адресов для подключения разрешенных VPN-клиентов.

На VPN-сервере в диспетчер сервера выберите флаг уведомлений .

В меню задачи выберите команду открыть мастер начало работы .

Откроется мастер настройки удаленного доступа.

Примечание

Мастер настройки удаленного доступа может открыться позади диспетчер сервера. Если вы считаете, что мастер занимает слишком много времени, переместите или уменьшите диспетчер сервера, чтобы узнать, находится ли мастер за ним. В противном случае дождитесь инициализации мастера.

Выберите вариант развернуть только VPN.

Откроется консоль управления Microsoft (MMC) Маршрутизация и удаленный доступ.

Щелкните правой кнопкой мыши VPN-сервер, а затем выберите настроить и включить маршрутизацию и удаленный доступ.

Откроется мастер установки сервера маршрутизации и удаленного доступа.

В окне приветствия мастера установки сервера маршрутизации и удаленного доступа нажмите кнопку Далее.

В окне Конфигурациявыберите Настраиваемая конфигурация, а затем нажмите кнопку Далее.

В окне Настраиваемая конфигурациявыберите VPN-доступ, а затем нажмите кнопку Далее.

Откроется окно Завершение работы мастера установки сервера маршрутизации и удаленного доступа.

Нажмите кнопку Готово , чтобы закрыть мастер, а затем кнопку ОК , чтобы закрыть диалоговое окно Маршрутизация и удаленный доступ.

Выберите запустить службу , чтобы запустить удаленный доступ.

В консоли управления для удаленного доступа щелкните правой кнопкой мыши VPN-сервер и выберите пункт Свойства.

В окне Свойства перейдите на вкладку Безопасность и выполните следующие действия.

a. Выберите поставщик проверки подлинности и выберите Проверка подлинности RADIUS.

b. Нажмите кнопку Настроить.

Откроется диалоговое окно Проверка подлинности RADIUS.

c. Выберите Добавить.

Откроется диалоговое окно Добавление сервера RADIUS.

d. В поле имя серверавведите полное доменное имя (FQDN) сервера политики сети в вашей организации или корпоративной сети.

Например, если NetBIOS-имя сервера NPS — NPS1, а имя домена — corp.contoso.com, введите NPS1.Corp.contoso.com.

д) В окне общий секретвыберите изменить.

Откроется диалоговое окно изменение секрета.

е) В поле новый секретвведите текстовую строку.

ж. В поле Подтверждение нового секретавведите ту же текстовую строку, а затем нажмите кнопку ОК.

Важно!

Сохраните эту текстовую строку. При настройке сервера политики сети в организации или корпоративной сети этот VPN-сервер будет добавлен в качестве RADIUS-клиента.

Во время этой конфигурации вы будете использовать тот же общий секрет, чтобы серверы NPS и VPN могли обмениваться данными.

Во время этой конфигурации вы будете использовать тот же общий секрет, чтобы серверы NPS и VPN могли обмениваться данными.В окне Добавление сервера RADIUSпроверьте параметры по умолчанию для.

При необходимости измените значения в соответствии с требованиями для вашей среды и нажмите кнопку ОК.

NAS — это устройство, предоставляющее некоторый уровень доступа к более крупной сети. NAS, использующий инфраструктуру RADIUS, также является клиентом RADIUS, который отправляет запросы на подключение и сообщения учета на сервер RADIUS для проверки подлинности, авторизации и учета.

Проверьте настройку регистратора.

Если требуется… То… Действие удаленного доступа, зарегистрированное на сервере удаленного доступа убедитесь, что выбрана учет Windows . Сервер политики сети для выполнения служб учета VPN Измените поставщик учетной отчетности на RADIUS-учет , а затем настройте NPS в качестве поставщика учетных данных.

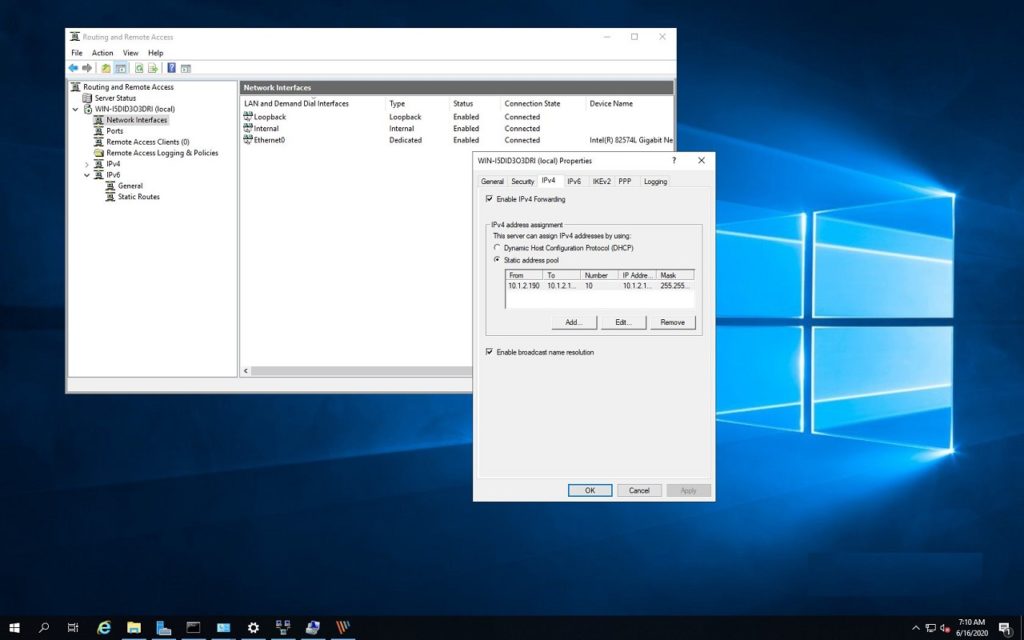

Перейдите на вкладку IPv4 и выполните следующие действия.

a. Выберите статический пул адресов.

b. Выберите Добавить , чтобы настроить пул IP-адресов.

Пул статических адресов должен содержать адреса из внутренней сети периметра. Эти адреса находятся на внутреннем сетевом подключении на VPN-сервере, а не в корпоративной сети.

c. В поле начальный IP-адресвведите начальный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам.

d. В поле конечный IP-адресвведите конечный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам или в поле число адресоввведите номер адреса, который необходимо сделать доступным. Если вы используете DHCP для этой подсети, убедитесь, что на DHCP-серверах настроено соответствующее исключение адресов.

Примечание

Для оптимальной производительности сети сам VPN-сервер не должен иметь сетевой интерфейс в той же подсети IPv4, которая назначает клиентам IPv4-адреса.

Если VPN-сервер имеет сетевой интерфейс в этой подсети, то широковещательная или многоадресная рассылка, отправленная в эту подсеть, может привести к резкому увеличению задержки.

Если VPN-сервер имеет сетевой интерфейс в этой подсети, то широковещательная или многоадресная рассылка, отправленная в эту подсеть, может привести к резкому увеличению задержки.д) Используемых Если вы используете DHCP, выберите адаптери в списке результатов выберите адаптер Ethernet, подключенный к внутренней сети периметра.

Используемых При настройке условного доступа для VPN-подключенияиз раскрывающегося списка Сертификат в разделе привязка SSL-сертификатавыберите аутентификацию сервера VPN.

Используемых При настройке условного доступа для VPN-подключенияв консоли управления NPS разверните узел политики полиЦиес\нетворк и выполните следующие действия.

a. Правой кнопкой мыши щелкните подключения к сетевой политике сервера маршрутизации и удаленного доступа Майкрософт и выберите свойства.

b. Выберите доступ с предоставлением доступа.

Предоставить доступ, если запрос на подключение соответствует этому параметру политики.

Предоставить доступ, если запрос на подключение соответствует этому параметру политики.c. В разделе Тип сервера сетевого доступа выберите сервер удаленного доступа (VPN-подключение) в раскрывающемся списке.

В консоли MMC «Маршрутизация и удаленный доступ» щелкните правой кнопкой мыши элемент порты и выберите пункт свойства.

Откроется диалоговое окно Свойства портов.

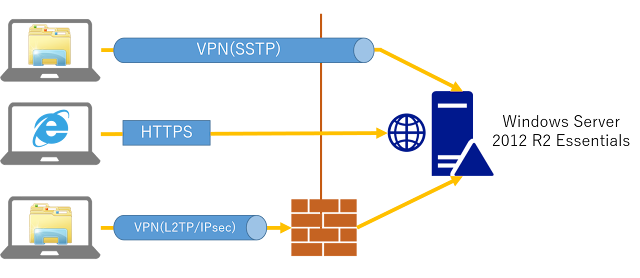

Выберите Минипорт WAN (SSTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (SSTP).

a. Снимите флажки подключения удаленного доступа (только входящие) и подключения с маршрутизацией вызовов по требованию (входящие и исходящие) .

b. Щелкните ОК.

Выберите Минипорт WAN (L2TP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (L2TP).

a. В поле Максимальное число портоввведите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (PPTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (PPTP).

a. В поле Максимальное число портоввведите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (IKEv2) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (IKEv2).

a. В поле Максимальное число портоввведите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

При появлении запроса выберите Да , чтобы подтвердить перезапуск сервера, и нажмите кнопку Закрыть , чтобы перезапустить сервер.

Следующий этап

Шаг 4. установка и настройка сервера политики сети (nps). на этом шаге вы устанавливаете сервер политики сети (nps) с помощью Windows PowerShell или мастера диспетчер сервера добавление ролей и компонентов. Вы также настраиваете NPS для обработки всех операций проверки подлинности, авторизации и учета для запросов на подключение, получаемых от VPN-сервера.

Управление VPN в Windows Server Essentials

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 2 мин

-

применимо к: Windows Server 2016 essentials, Windows Server 2012 R2 essentials, Windows Server 2012 Essentials

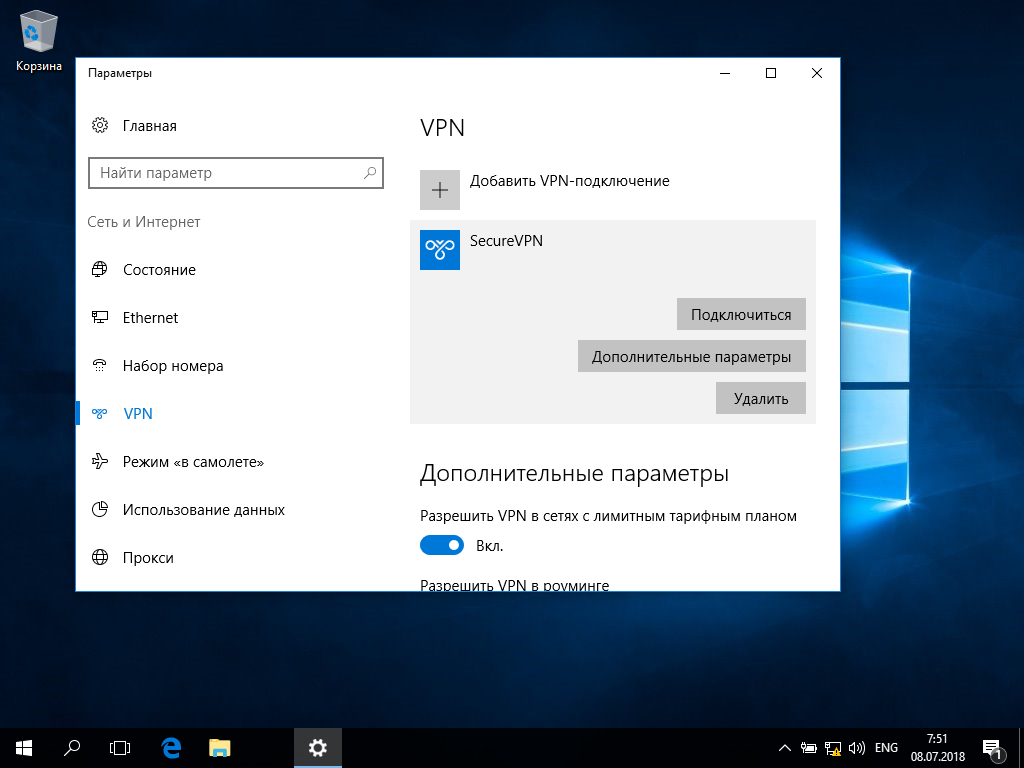

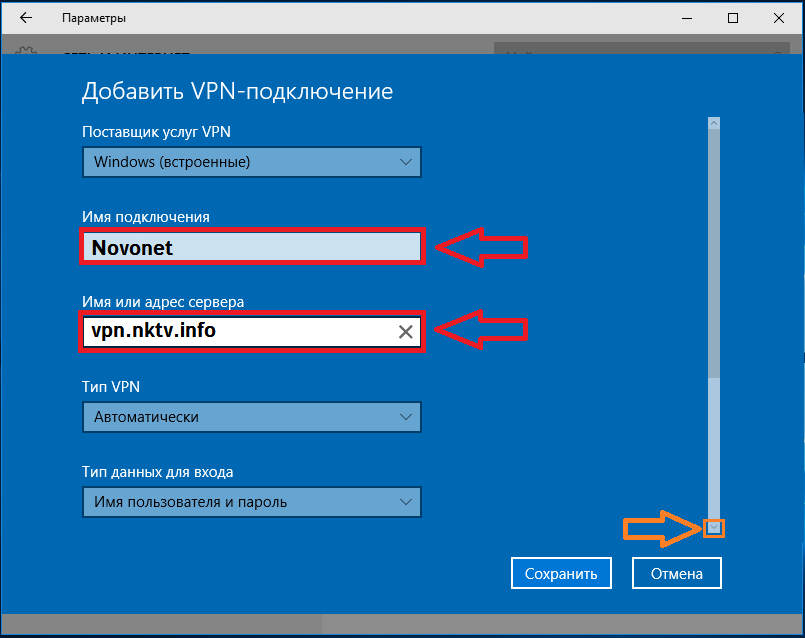

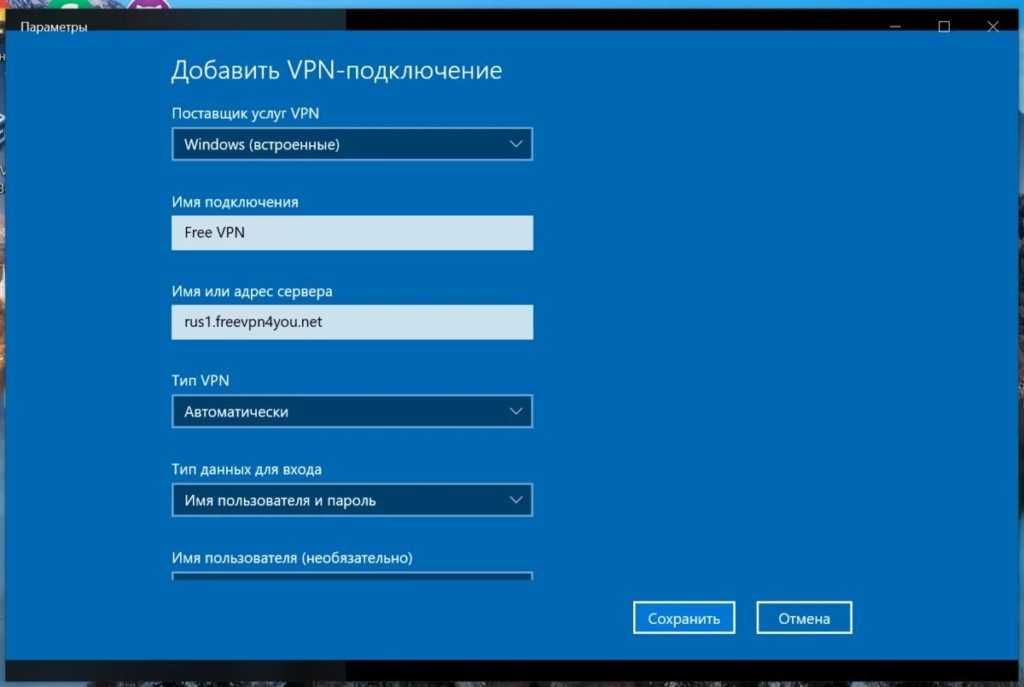

Подключения по виртуальной частной сети позволяют работающим дома или в дороге пользователям осуществлять доступ к серверу через частную сеть, используя предоставленную общедоступной сетью (например, Интернетом) инфраструктуру. Чтобы использовать VPN для доступа к серверным ресурсам, необходимо сделать следующее:

Чтобы использовать VPN для доступа к серверным ресурсам, необходимо сделать следующее:

Включить VPN для удаленного доступа на сервере

Задание разрешений VPN для пользователей сети

Подключение клиентских компьютеров к серверу

Использование виртуальной частной сети для подключения к Windows Server Essentials

Включить VPN для удаленного доступа на сервере

Чтобы настроить VPN в Windows Server Essentials для включения удаленного доступа, выполните следующие действия.

Включение VPN в Windows Server Essentials

Откройте панель мониторинга.

Нажмите кнопку Параметры, а затем откройте вкладку Повсеместный доступ.

Нажмите Настроить. Откроется мастер настройки повсеместного доступа.

На странице Выбор функций повсеместного доступа для включения установите флажок Виртуальная частная сеть.

Для завершения работы мастера следуйте инструкциям на экране.

Задание разрешений VPN для пользователей сети

Можно воспользоваться VPN для подключения к Windows Server Essentials и осуществления доступа ко всем ресурсам, сохраненным на сервере. Это особенно полезно, если имеется клиентский компьютер, на котором настроены сетевые учетные записи, которые можно использовать для подключения к размещенному серверу Windows Server Essentials через VPN-подключение. Все только что созданные учетные записи пользователей на размещенном сервере Windows Server Essentials, должны осуществлять первичный вход на клиентский компьютер через VPN.

Задание разрешений VPN для пользователей сети

Откройте панель мониторинга.

На панели навигации щелкните ПОЛЬЗОВАТЕЛИ.

В списке учетных записей пользователей выберите учетную запись, которой необходимо предоставить разрешения для удаленного доступа к рабочему столу.

В области >задачи учетной записи > пользователя нажмите кнопку свойства.

в свойствах учетной записи > пользователяперейдите на вкладку > .

На вкладке Повсеместный доступ, чтобы разрешить пользователю подключаться к серверу с помощью VPN, установите флажок Разрешить виртуальную частную сеть (VPN).

Щелкните Применить и нажмите кнопку ОК.

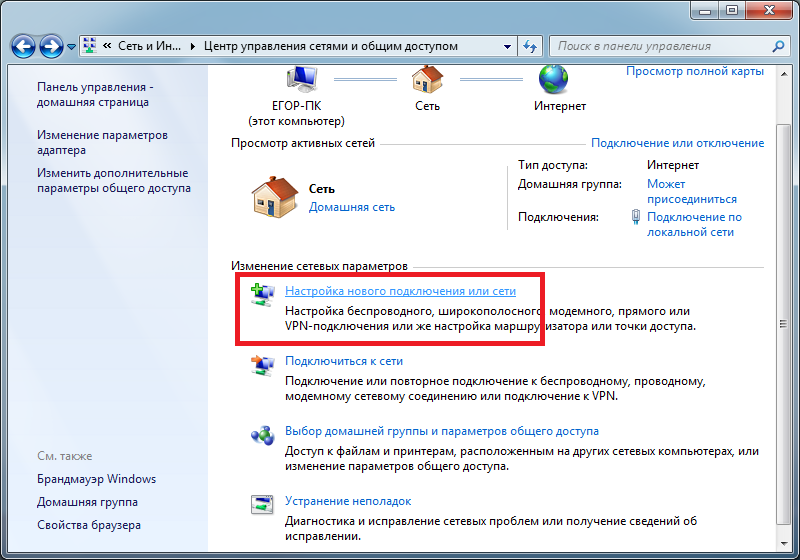

Подключение клиентских компьютеров к серверу

Включив VPN на сервере под управлением Windows Server Essentials для удаленного доступа, можно использовать VPN-подключение для доступа ко всем серверным ресурсам. Но сначала необходимо подключить компьютер к серверу. При подключении компьютера к серверу при помощи соответствующего мастера на клиентском компьютере автоматически создается VPN-подключение, которое можно использовать для доступа к серверным ресурсам из дома или в дороге. Пошаговые инструкции по подключению компьютера к серверу см. в разделе Connect computers to the server.

Пошаговые инструкции по подключению компьютера к серверу см. в разделе Connect computers to the server.

Использование виртуальной частной сети для подключения к Windows Server Essentials

При наличии клиентского компьютера, на котором настроены сетевые учетные записи, которые можно использовать для подключения к размещенному серверу, работающему под управлением Windows Server Essentials через VPN-подключение, все вновь создаваемые пользовательские учетные записи на размещенном сервере должны использовать для первого входа на клиентский компьютер VPN-подключение. Выполните следующие действия с клиентского компьютера, подключенного к серверу.

Использование виртуальной частной сети для удаленного доступа к серверным ресурсам

На клиентском компьютере нажмите клавиши CTRL+ALT+DELETE.

На экране входа в систему щелкните Сменить пользователя.

Щелкните значок входа в сеть в нижнем правом углу экрана.

Выполните вход в сеть Windows Server Essentials, указав сетевые имя пользователя и пароль.

Дополнительные ссылки

Удаленная работа

Управление повсеместным доступом

Управление Windows Server Essentials

Настройка сервера удаленного доступа для Always On VPN

Обратная связь

Редактировать

Твиттер

Фейсбук

Эл. адрес

- Статья

- 8 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10

- Предыдущий: Шаг 2.

Настройка серверной инфраструктуры

Настройка серверной инфраструктуры - Предыдущий: Шаг 4. Установите и настройте сервер политики сети (NPS)

RRAS хорошо работает как в качестве маршрутизатора, так и в качестве сервера удаленного доступа, поскольку поддерживает широкий набор функций. Для целей этого развертывания вам потребуется лишь небольшой набор этих функций: поддержка VPN-соединений IKEv2 и маршрутизация по локальной сети.

IKEv2 — это протокол туннелирования VPN, описанный в запросе комментариев 729 инженерной группы Интернета.6. Основное преимущество IKEv2 заключается в том, что он допускает прерывания основного сетевого соединения. Например, если соединение временно потеряно или если пользователь перемещает клиентский компьютер из одной сети в другую, IKEv2 автоматически восстанавливает VPN-соединение при восстановлении сетевого соединения — и все это без вмешательства пользователя.

Настройте сервер RRAS для поддержки подключений IKEv2 при отключении неиспользуемых протоколов, что снижает влияние безопасности сервера. Кроме того, настройте сервер для назначения адресов VPN-клиентам из статического пула адресов. Вы можете назначать адреса из пула или DHCP-сервера; однако использование DHCP-сервера усложняет конструкцию и дает минимальные преимущества.

Кроме того, настройте сервер для назначения адресов VPN-клиентам из статического пула адресов. Вы можете назначать адреса из пула или DHCP-сервера; однако использование DHCP-сервера усложняет конструкцию и дает минимальные преимущества.

Важно

Важно:

Установите два сетевых адаптера Ethernet на физическом сервере. Если вы устанавливаете VPN-сервер на виртуальную машину, необходимо создать два внешних виртуальных коммутатора, по одному для каждого физического сетевого адаптера; а затем создайте два виртуальных сетевых адаптера для виртуальной машины, при этом каждый сетевой адаптер будет подключен к одному виртуальному коммутатору.

Установите сервер в сети периметра между граничным и внутренним брандмауэрами, подключив один сетевой адаптер к внешней сети периметра, а другой сетевой адаптер — к внутренней сети периметра.

Предупреждение

Прежде чем начать, обязательно включите IPv6 на сервере VPN. В противном случае соединение не может быть установлено и отображается сообщение об ошибке.

Установка удаленного доступа в качестве VPN-сервера шлюза RAS

В этой процедуре вы устанавливаете роль удаленного доступа в качестве VPN-сервера шлюза RAS с одним арендатором. Дополнительные сведения см. в разделе Удаленный доступ.

Установка роли удаленного доступа с помощью Windows PowerShell

Откройте Windows PowerShell от имени администратора .

Введите и запустите следующий командлет:

Install-WindowsFeature DirectAccess-VPN-IncludeManagementTools

После завершения установки в Windows PowerShell появляется следующее сообщение.

| Успех | Требуется перезагрузка | Код выхода | Функция Результат | |---------|----------------|------------|---------- ----------------------------------| | Правда | Нет | Успех | {Комплект администрирования диспетчера подключений RAS |

Установка роли удаленного доступа с помощью диспетчера серверов

Для установки роли удаленного доступа с помощью диспетчера серверов можно использовать следующую процедуру.

На VPN-сервере в диспетчере серверов выберите Управление и выберите Добавить роли и функции .

Откроется мастер добавления ролей и компонентов.

На странице Перед началом выберите Далее .

На странице выбора типа установки выберите Установка на основе ролей или функций и выберите Далее .

На странице «Выбор целевого сервера» выберите параметр «Выбрать сервер из пула серверов «.

В разделе «Пул серверов» выберите локальный компьютер и выберите Далее .

На странице Выбор ролей сервера в Роли выберите Удаленный доступ , затем Далее .

На странице «Выбор функций» выберите Далее .

На странице удаленного доступа выберите Далее .

На странице Выбор службы ролей в Службы ролей выберите DirectAccess и VPN (RAS) .

Откроется диалоговое окно Мастера добавления ролей и компонентов .

В диалоговом окне «Добавить роли и функции» выберите «Добавить функции» , затем выберите «Далее». .

На странице Роль веб-сервера (IIS) выберите Далее .

На странице Выбор служб ролей выберите Далее .

На странице Подтверждение выбора установки просмотрите свои варианты, затем выберите Установить .

После завершения установки выберите Закрыть .

Настройка удаленного доступа в качестве VPN-сервера

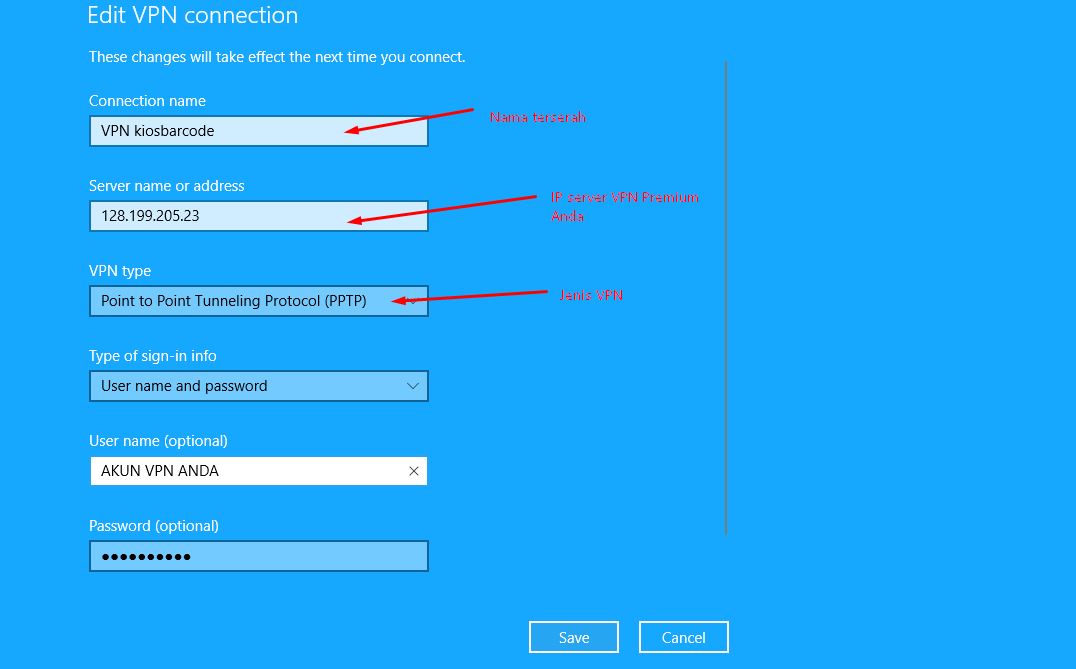

В этом разделе можно настроить VPN удаленного доступа, чтобы разрешить подключения VPN IKEv2, запретить подключения по другим протоколам VPN и назначить пул статических IP-адресов для выдачи IP-адресов для подключения авторизованных VPN-клиенты.

На VPN-сервере в Диспетчере серверов установите флаг Уведомления .

В меню Задачи выберите Открытие мастера начала работы

Откроется мастер настройки удаленного доступа.

Примечание

Мастер настройки удаленного доступа может открыться за диспетчером серверов. Если вы считаете, что мастер открывается слишком долго, переместите или сверните Диспетчер серверов, чтобы выяснить, не стоит ли за этим мастер. Если нет, дождитесь инициализации мастера.

Выберите Развернуть только VPN .

Откроется консоль управления маршрутизацией и удаленным доступом (MMC).

Щелкните правой кнопкой мыши VPN-сервер, затем выберите Настроить и включить маршрутизацию и удаленный доступ .

Откроется мастер настройки сервера маршрутизации и удаленного доступа.

В приветствии мастера настройки сервера маршрутизации и удаленного доступа выберите Далее .

В Configuration выберите Custom Configuration , а затем выберите Next .

В Пользовательская конфигурация выберите Доступ к VPN , а затем выберите Далее .

Откроется окно завершения мастера настройки сервера маршрутизации и удаленного доступа.

Выберите Готово , чтобы закрыть мастер, затем выберите OK , чтобы закрыть диалоговое окно Маршрутизация и удаленный доступ.

Выберите Запустить службу , чтобы запустить удаленный доступ.

В MMC удаленного доступа щелкните правой кнопкой мыши VPN-сервер, затем выберите Свойства .

В свойствах выберите вкладку Безопасность и выполните:

а. Выберите Поставщик аутентификации и выберите Аутентификация RADIUS .

б. Выберите Настройте .

Откроется диалоговое окно Аутентификация RADIUS.

с. Выберите Добавить .

Откроется диалоговое окно «Добавить сервер RADIUS».

д. В поле Имя сервера введите полное доменное имя (FQDN) сервера NPS в вашей организации/корпоративной сети.

Например, если NetBIOS-имя вашего сервера NPS — NPS1, а ваше доменное имя — corp.contoso.com, введите NPS1.corp.contoso.com .

эл. В Shared secret выберите Change .

Откроется диалоговое окно «Изменить секрет».

ф. В Новый секрет введите текстовую строку.

г. В поле Confirm new secret введите ту же текстовую строку, затем выберите OK .

Важно

Сохраните эту текстовую строку. Когда вы настраиваете NPS-сервер в своей организации/корпоративной сети, вы добавляете этот VPN-сервер в качестве RADIUS-клиента.

Во время этой настройки вы будете использовать тот же общий секрет, чтобы NPS и VPN-серверы могли обмениваться данными.

Во время этой настройки вы будете использовать тот же общий секрет, чтобы NPS и VPN-серверы могли обмениваться данными.В Добавить сервер RADIUS проверьте настройки по умолчанию для:

Тайм-аут

Начальная оценка

Порт

При необходимости измените значения в соответствии с требованиями вашей среды и выберите OK .

NAS — это устройство, обеспечивающее некоторый уровень доступа к более крупной сети. NAS, использующий инфраструктуру RADIUS, также является клиентом RADIUS, отправляющим запросы на подключение и учетные сообщения на сервер RADIUS для аутентификации, авторизации и учета.

Просмотрите настройку для Accounting provider :

Если вы хотите… Затем… Активность удаленного доступа зарегистрирована на сервере удаленного доступа Убедитесь, что выбрано Учет Windows .

NPS для выполнения бухгалтерских услуг для VPN Измените поставщика учета на RADIUS Accounting , а затем настройте NPS в качестве поставщика учета. Выберите вкладку IPv4 и выполните:

а. Выберите Статический пул адресов .

б. Выберите . Добавьте , чтобы настроить пул IP-адресов.

Пул статических адресов должен содержать адреса из внутренней сети периметра. Эти адреса находятся во внутреннем сетевом соединении на сервере VPN, а не в корпоративной сети.

с. В поле Start IP address введите начальный IP-адрес из диапазона, который вы хотите назначить VPN-клиентам.

д. В Конечный IP-адрес введите конечный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам, или в Количество адресов введите номер адреса, который вы хотите сделать доступным.

Если вы используете DHCP для этой подсети, убедитесь, что вы настроили соответствующее исключение адресов на своих DHCP-серверах.

Если вы используете DHCP для этой подсети, убедитесь, что вы настроили соответствующее исключение адресов на своих DHCP-серверах.Примечание

Для обеспечения оптимальной производительности сети сам VPN-сервер не должен иметь сетевой интерфейс в той же подсети IPv4, которая назначает IPv4-адреса клиентам. Если у VPN-сервера есть сетевой интерфейс в этой подсети, широковещательная или многоадресная рассылка, отправляемая в эту подсеть, может вызвать всплеск задержки.

эл. (Необязательно) Если вы используете DHCP, выберите Adapter и в списке результатов выберите адаптер Ethernet, подключенный к вашей внутренней сети периметра.

(необязательно) Если вы настраиваете условный доступ для VPN-подключения , в раскрывающемся списке Сертификат в разделе Привязка SSL-сертификата выберите аутентификацию VPN-сервера.

(дополнительно) Если вы настраиваете условный доступ для подключения к VPN , в NPS MMC разверните Policies\Network Policies и выполните:

а.

Справа — Connections to Microsoft Routing and Remote Access Server сетевой политики и выберите Properties .

Справа — Connections to Microsoft Routing and Remote Access Server сетевой политики и выберите Properties .б. Выберите Предоставить доступ. Предоставьте доступ, если запрос на подключение соответствует этому параметру политики .

с. В разделе Тип сервера доступа к сети выберите Сервер удаленного доступа (VPN-Dial-up) из раскрывающегося списка.

В консоли MMC «Маршрутизация и удаленный доступ» щелкните правой кнопкой мыши Ports, и выберите Properties .

Откроется диалоговое окно «Свойства портов».

Выберите Мини-порт WAN (SSTP) и выберите Настроить . Откроется диалоговое окно «Настроить устройство — мини-порт WAN (SSTP)».

а. Снимите флажки Соединения удаленного доступа (только входящие) и Соединения маршрутизации вызова по требованию (входящие и исходящие) .

б. Выберите ОК .

Выберите Мини-порт WAN (L2TP) и выберите Настроить . Откроется диалоговое окно «Настроить устройство — мини-порт WAN (L2TP)».

а. В поле Максимальное количество портов введите количество портов, соответствующее максимальному количеству одновременных подключений VPN, которые вы хотите поддерживать.

б. Выберите ОК .

Выберите Минипорт WAN (PPTP) и выберите Настройка . Откроется диалоговое окно «Настроить устройство — мини-порт WAN (PPTP)».

а. В поле Максимальное количество портов введите количество портов, соответствующее максимальному количеству одновременных подключений VPN, которые вы хотите поддерживать.

б. Выберите ОК .

Выберите Мини-порт WAN (IKEv2) и выберите Настроить .

Откроется диалоговое окно «Настроить устройство — мини-порт WAN (IKEv2)».

Откроется диалоговое окно «Настроить устройство — мини-порт WAN (IKEv2)».а. В поле Максимальное количество портов введите количество портов, соответствующее максимальному количеству одновременных подключений VPN, которые вы хотите поддерживать.

б. Выберите ОК .

При появлении запроса выберите Да , чтобы подтвердить перезапуск сервера, и выберите Закрыть , чтобы перезапустить сервер.

Следующий шаг

Шаг 4. Установка и настройка сервера политики сети (NPS). На этом шаге вы устанавливаете сервер политики сети (NPS) с помощью Windows PowerShell или мастера добавления ролей и компонентов диспетчера серверов. Вы также настраиваете NPS для обработки всех обязанностей по проверке подлинности, авторизации и учету для запросов на подключение, которые он получает от VPN-сервера.

Обратная связь

Отправить и просмотреть отзыв для

Этот продукт

Эта страница

Просмотреть все отзывы о странице

Управление VPN в Windows Server Essentials

Редактировать

Твиттер

Фейсбук

Эл. адрес

адрес

- Статья

- 2 минуты на чтение

Применяется к: Windows Server 2016 Essentials, Windows Server 2012 R2 Essentials, Windows Server 2012 Essentials

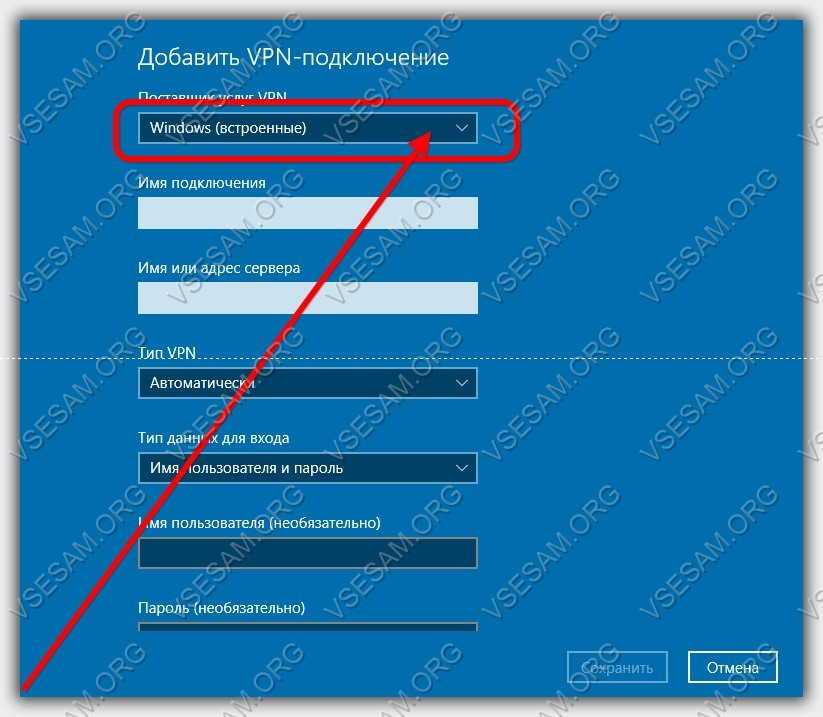

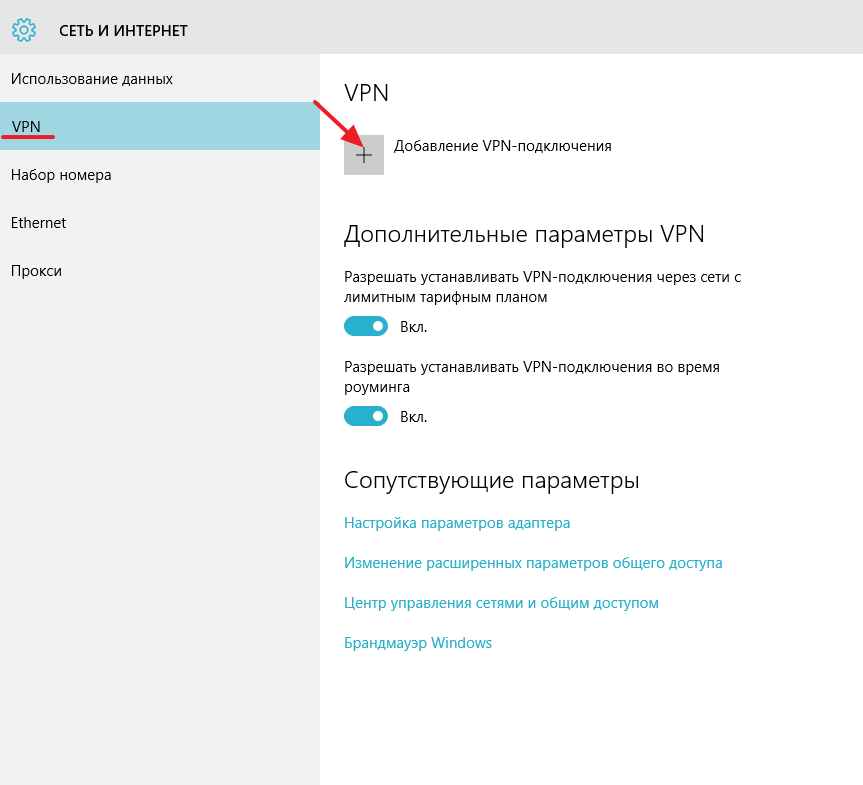

Подключения к виртуальной частной сети (VPN) позволяют пользователям, работающим дома или в пути, получить доступ к серверу в частной сети, используя инфраструктуру, предоставляемую общедоступной сетью, такой как Интернет. Чтобы использовать VPN для доступа к ресурсам сервера, необходимо выполнить следующее:

Включить VPN для удаленного доступа на сервер

Установка разрешений VPN для сетевых пользователей

Подключение клиентских компьютеров к серверу

Использовать VPN для подключения к Windows Server Essentials

Включить VPN для удаленного доступа к серверу

Выполните следующую процедуру, чтобы настроить VPN в Windows Server Essentials для включения удаленного доступа.

Включение VPN в Windows Server Essentials

Откройте панель управления.

Щелкните Настройки , а затем щелкните вкладку Anywhere Access .

Щелкните Настроить . Появится мастер настройки повсеместного доступа.

На странице Выберите функции доступа из любого места для включения установите флажок Виртуальная частная сеть .

Следуйте инструкциям для завершения работы мастера.

Установка разрешений VPN для пользователей сети

Вы можете использовать VPN для подключения к Windows Server Essentials и доступа ко всем вашим ресурсам, хранящимся на сервере. Это особенно полезно, если у вас есть клиентский компьютер, на котором настроены сетевые учетные записи, которые можно использовать для подключения к размещенному серверу Windows Server Essentials через VPN-подключение. Все вновь созданные учетные записи пользователей на размещенном сервере Windows Server Essentials должны использовать VPN для первого входа на клиентский компьютер.

Все вновь созданные учетные записи пользователей на размещенном сервере Windows Server Essentials должны использовать VPN для первого входа на клиентский компьютер.

Чтобы установить разрешения VPN для пользователей сети

Откройте панель управления.

На панели навигации щелкните ПОЛЬЗОВАТЕЛИ .

В списке учетных записей пользователей выберите учетную запись пользователя, которой вы хотите предоставить разрешения на удаленный доступ к рабочему столу.

На панели задач <Учетная запись пользователя> щелкните Свойства .

В свойствах <Учетная запись пользователя> , щелкните вкладку Anywhere Access .

На вкладке Anywhere Access , чтобы разрешить пользователю подключаться к серверу с помощью VPN, установите флажок Разрешить виртуальную частную сеть (VPN) .

Щелкните Применить , а затем щелкните OK .

Подключение клиентских компьютеров к серверу

После включения VPN на сервере под управлением Windows Server Essentials для удаленного доступа можно использовать VPN-подключение для подключения и доступа ко всем ресурсам, хранящимся на сервере. Однако сначала необходимо подключить компьютер к серверу. Когда вы подключаете компьютер к серверу с помощью мастера подключения моего компьютера к серверу, на клиентском компьютере автоматически создается сетевое подключение VPN, которое можно использовать для доступа к ресурсам сервера во время работы дома или в дороге. Пошаговые инструкции по подключению компьютера к серверу см. в разделе Подключение компьютеров к серверу.

Использовать VPN для подключения к Windows Server Essentials

Если на клиентском компьютере настроены сетевые учетные записи, которые можно использовать для подключения к размещенному серверу под управлением Windows Server Essentials через VPN-подключение, все вновь созданные учетные записи пользователей на размещенном сервере необходимо использовать VPN для входа на клиентский компьютер в первый раз.

Настройка серверной инфраструктуры

Настройка серверной инфраструктуры

Во время этой конфигурации вы будете использовать тот же общий секрет, чтобы серверы NPS и VPN могли обмениваться данными.

Во время этой конфигурации вы будете использовать тот же общий секрет, чтобы серверы NPS и VPN могли обмениваться данными.

Если VPN-сервер имеет сетевой интерфейс в этой подсети, то широковещательная или многоадресная рассылка, отправленная в эту подсеть, может привести к резкому увеличению задержки.

Если VPN-сервер имеет сетевой интерфейс в этой подсети, то широковещательная или многоадресная рассылка, отправленная в эту подсеть, может привести к резкому увеличению задержки. Предоставить доступ, если запрос на подключение соответствует этому параметру политики.

Предоставить доступ, если запрос на подключение соответствует этому параметру политики.

Настройка серверной инфраструктуры

Настройка серверной инфраструктуры

Во время этой настройки вы будете использовать тот же общий секрет, чтобы NPS и VPN-серверы могли обмениваться данными.

Во время этой настройки вы будете использовать тот же общий секрет, чтобы NPS и VPN-серверы могли обмениваться данными.

Если вы используете DHCP для этой подсети, убедитесь, что вы настроили соответствующее исключение адресов на своих DHCP-серверах.

Если вы используете DHCP для этой подсети, убедитесь, что вы настроили соответствующее исключение адресов на своих DHCP-серверах. Справа — Connections to Microsoft Routing and Remote Access Server сетевой политики и выберите Properties .

Справа — Connections to Microsoft Routing and Remote Access Server сетевой политики и выберите Properties .

Откроется диалоговое окно «Настроить устройство — мини-порт WAN (IKEv2)».

Откроется диалоговое окно «Настроить устройство — мини-порт WAN (IKEv2)».