Vpn windows server 2018: Настройка Windows Server 2008 R2 VPN-сервера

Содержание

Настройка VPN-сервера в Windows Server — IT Blog

На тесте приведу пример настройки VPN-сервера в Windows Server 2008 R2.

Первым делом установим роль:

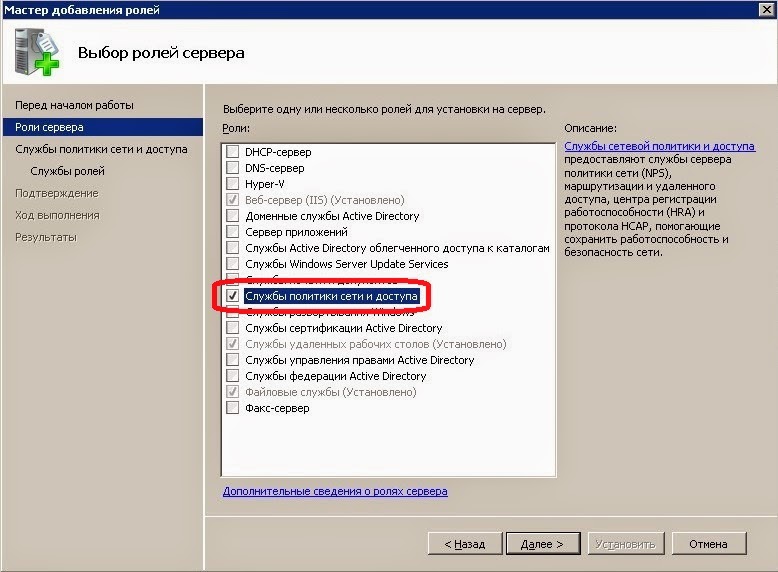

1) Открываем диспетчер сервера и нажимаем на ссылку «Добавить роль«.

2) Выбираем роль «Службы политики сети и доступа» и нажимаем «Далее«.

3) Выбираем «удаленного доступа» и нажимаем «Далее«.

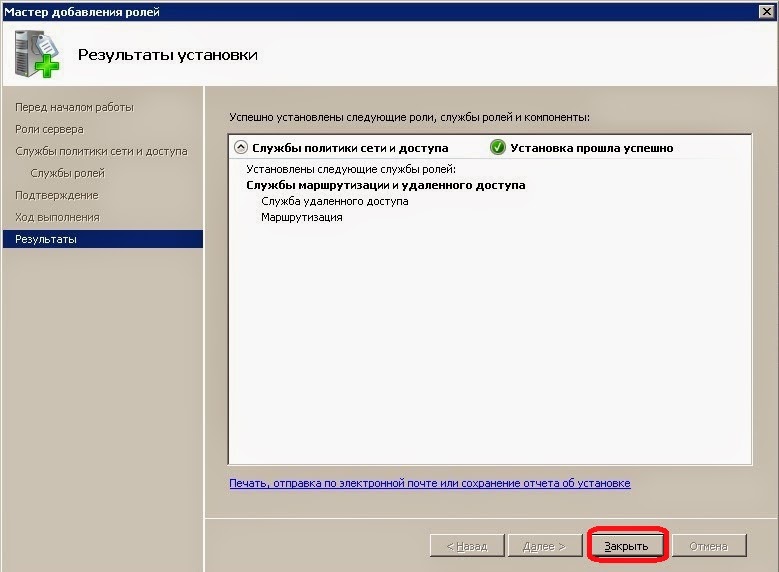

4) Нажимаем «Установить» и по завершению установки кнопку «Закрыть«.

Теперь перейдем к настройке:

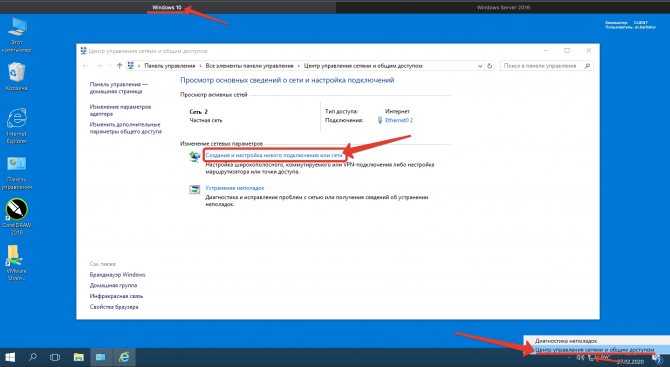

1) Открываем диспетчер сервера, раскрываем ветку «Роли«, выбираем роль «Службы политики сети и доступа«, правой кнопкой мыши жмем по «Маршрутизация и удаленный доступ«, выбираем «Настроить и включить маршрутизацию и удаленный доступ«.

2) В первом окошке жмем «Далее«, в следующем выберем «Особая конфигурация«, жмем кнопку «Далее«, отметим галочками три пункта: «Доступ к виртуальной частной сети (VPN)«, «Преобразование сетевых адресов (NAT)» и «Маршрутизация локальной сети«, жмем «Далее» и «Готово«.

В появившемся окне нажмем «Запустить службу«.

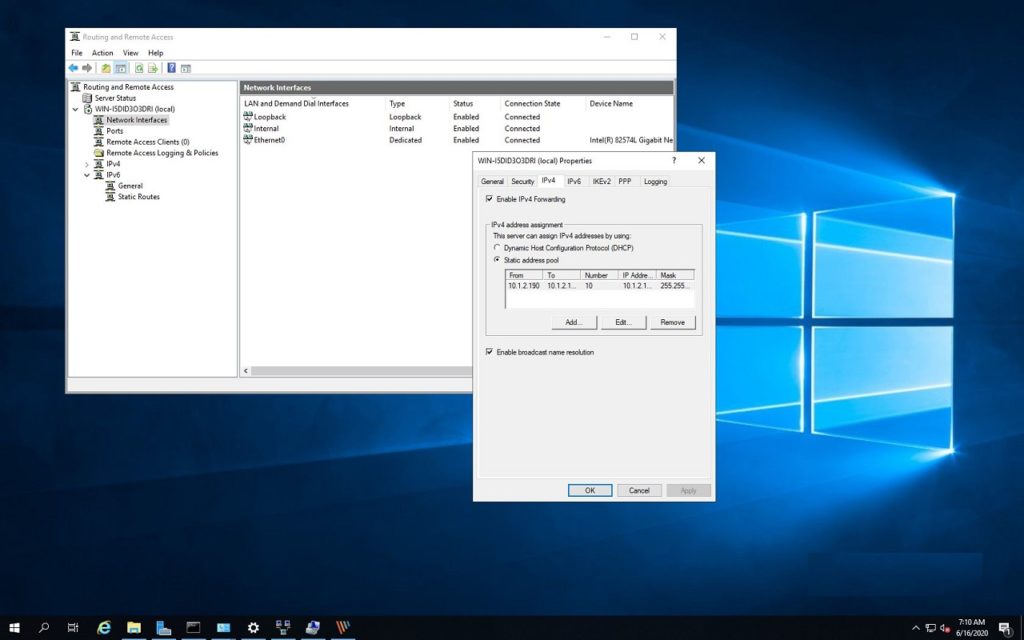

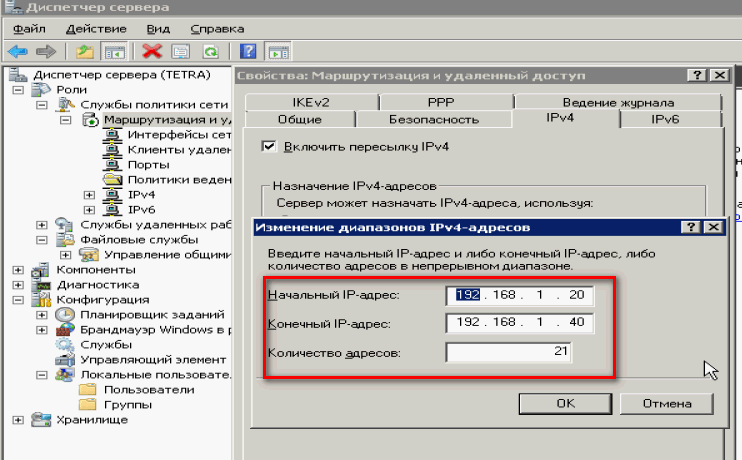

3) Добавим пул адресов для клиентов, открыв «Диспетчер сервера» — «Роли» — «Службы политики сети и доступа«, правой кнопкой мыши жмем по «Маршрутизация и удаленный доступ» и выбираем «Свойства«.

Во вкладке «IPv4» выберем «Статический пул адресов» и добавим любой диапазон после нажатия кнопки «Добавить«.

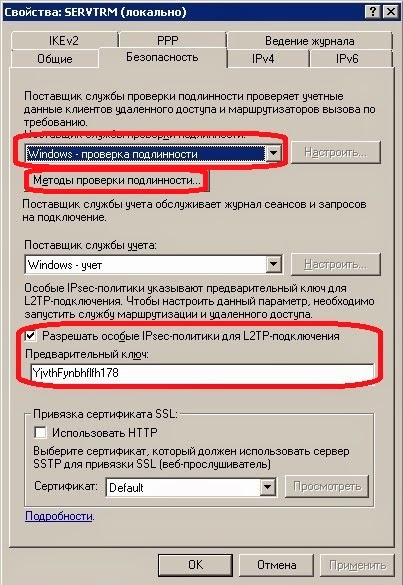

Чтобы можно было подключиться к VPN серверу например с iPhone (по L2TP), во вкладке «Безопасность» поставим галочку на «Разрешить особые IPSec-политики для L2TP подключения» и укажем ключ.

4) Теперь настроим разрешения для пользователей. Переходим в «Диспетчер сервера — Конфигурация — Локальные пользователи и группы — Пользователи«:

Открываем «Свойства» нужного пользователя и во закладке «Входящие звонки«, где «Права доступа к сети» выбираем «Разрешить доступ«.

5) Добавим NAT правила, нужные маршруты и перезапустим службу, нажав правой кнопкой мыши по «Маршрутизация и удаленный доступ» — «Все задачи» — «Перезапуск«.

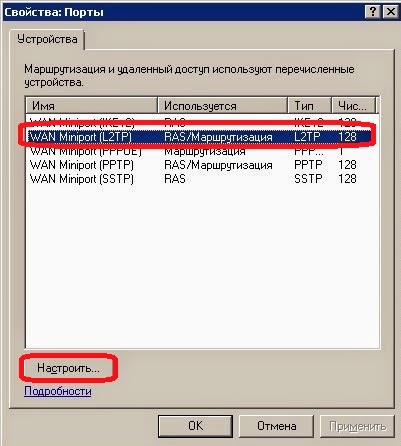

Для работы VPN используются и должны быть открыты порты:

TCP 1723 (для PPTP)

TCP 1701 и UDP 500 (для L2TP)

TCP 443 (для SSTP)

Готово.

Логи подключений можно увидеть в директории C:\Windows\System32\LogFiles

Написано авторомVyacheslavНаписано вWindows ServerМетки: VPN

Управление VPN в Windows Server Essentials

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 2 мин

-

применимо к: Windows Server 2016 essentials, Windows Server 2012 R2 essentials, Windows Server 2012 Essentials

Подключения по виртуальной частной сети позволяют работающим дома или в дороге пользователям осуществлять доступ к серверу через частную сеть, используя предоставленную общедоступной сетью (например, Интернетом) инфраструктуру. Чтобы использовать VPN для доступа к серверным ресурсам, необходимо сделать следующее:

Чтобы использовать VPN для доступа к серверным ресурсам, необходимо сделать следующее:

Включить VPN для удаленного доступа на сервере

Задание разрешений VPN для пользователей сети

Подключение клиентских компьютеров к серверу

Использование виртуальной частной сети для подключения к Windows Server Essentials

Включить VPN для удаленного доступа на сервере

Чтобы настроить VPN в Windows Server Essentials для включения удаленного доступа, выполните следующие действия.

Включение VPN в Windows Server Essentials

Откройте панель мониторинга.

Нажмите кнопку Параметры, а затем откройте вкладку Повсеместный доступ.

Нажмите Настроить. Откроется мастер настройки повсеместного доступа.

На странице Выбор функций повсеместного доступа для включения установите флажок Виртуальная частная сеть.

Для завершения работы мастера следуйте инструкциям на экране.

Задание разрешений VPN для пользователей сети

Можно воспользоваться VPN для подключения к Windows Server Essentials и осуществления доступа ко всем ресурсам, сохраненным на сервере. Это особенно полезно, если имеется клиентский компьютер, на котором настроены сетевые учетные записи, которые можно использовать для подключения к размещенному серверу Windows Server Essentials через VPN-подключение. Все только что созданные учетные записи пользователей на размещенном сервере Windows Server Essentials, должны осуществлять первичный вход на клиентский компьютер через VPN.

Задание разрешений VPN для пользователей сети

Откройте панель мониторинга.

На панели навигации щелкните ПОЛЬЗОВАТЕЛИ.

В списке учетных записей пользователей выберите учетную запись, которой необходимо предоставить разрешения для удаленного доступа к рабочему столу.

В области >задачи учетной записи > пользователя нажмите кнопку свойства.

в свойствах учетной записи > пользователяперейдите на вкладку > .

На вкладке Повсеместный доступ, чтобы разрешить пользователю подключаться к серверу с помощью VPN, установите флажок Разрешить виртуальную частную сеть (VPN).

Щелкните Применить и нажмите кнопку ОК.

Подключение клиентских компьютеров к серверу

Включив VPN на сервере под управлением Windows Server Essentials для удаленного доступа, можно использовать VPN-подключение для доступа ко всем серверным ресурсам. Но сначала необходимо подключить компьютер к серверу. При подключении компьютера к серверу при помощи соответствующего мастера на клиентском компьютере автоматически создается VPN-подключение, которое можно использовать для доступа к серверным ресурсам из дома или в дороге. Пошаговые инструкции по подключению компьютера к серверу см. в разделе Connect computers to the server.

Пошаговые инструкции по подключению компьютера к серверу см. в разделе Connect computers to the server.

Использование виртуальной частной сети для подключения к Windows Server Essentials

При наличии клиентского компьютера, на котором настроены сетевые учетные записи, которые можно использовать для подключения к размещенному серверу, работающему под управлением Windows Server Essentials через VPN-подключение, все вновь создаваемые пользовательские учетные записи на размещенном сервере должны использовать для первого входа на клиентский компьютер VPN-подключение. Выполните следующие действия с клиентского компьютера, подключенного к серверу.

Использование виртуальной частной сети для удаленного доступа к серверным ресурсам

На клиентском компьютере нажмите клавиши CTRL+ALT+DELETE.

На экране входа в систему щелкните Сменить пользователя.

Щелкните значок входа в сеть в нижнем правом углу экрана.

Выполните вход в сеть Windows Server Essentials, указав сетевые имя пользователя и пароль.

Дополнительные ссылки

Удаленная работа

Управление повсеместным доступом

Управление Windows Server Essentials

Настройка L2TP/IPSec VPN на Windows Server 2016

В следующем руководстве показано, как настроить Windows Server 2016 (один сетевой адаптер, за NAT/брандмауэром) в качестве L2TP / IPSec VPN Server .

Установить роль удаленного доступа

- Откройте диспетчер сервера > Управление > Добавить роли и функции и добавьте роль удаленного доступа .

- На экране Role Services выберите только DirectAccess и VPN (RAS) .

Включение и настройка маршрутизации и удаленного доступа

- Открыть Диспетчер серверов > Инструменты > Маршрутизация и удаленный доступ

- Щелкните правой кнопкой мыши имя сервера и выберите Настройка маршрутизации и удаленного доступа .

- Следуйте указаниям мастера и выберите параметры Пользовательская конфигурация и VPN-доступ.

- Щелкните правой кнопкой мыши имя сервера и выберите 9.0003 Свойства .

- Общие : Оставить настройки по умолчанию

- Безопасность : выберите « Разрешить настраиваемую политику IPsec для соединения L2TP/IKEv2 » и введите выбранный предварительный ключ.

- IPv4 : Оставьте настройки по умолчанию (если у вас есть DHCP-сервер)

- Настройки на других вкладках можно оставить как есть.

Создать VPN-группу Active Directory

- Открыть Пользователи и компьютеры Active Directory .

- Создайте новую группу безопасности и добавьте всех пользователей, у которых будет разрешение на подключение через VPN.

Создание и настройка политики удаленного доступа

- Открыть Диспетчер серверов > Инструменты > Сервер политики сети

- Откройте Policies , щелкните правой кнопкой мыши Network Policies и выберите New

- Настройте следующим образом:

- Имя политики: Разрешить доступ к VPN

- Тип сервера доступа к сети: Сервер удаленного доступа (VPN-Dial-up)

- Условия > Добавить > Группы пользователей .

Добавьте группу пользователей VPN , которую вы создали ранее.

Добавьте группу пользователей VPN , которую вы создали ранее. - Укажите разрешение на доступ: Доступ разрешен

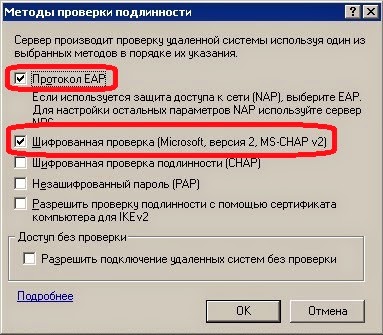

- типов EAP: добавить Microsoft: защищенный пароль (EAP-MSCHAP v2)

- Ограничения: Настройка по мере необходимости…

- Завершите оставшуюся часть мастера и переместите политику до Заказ на обработку : 1

Внесите изменения в реестр, чтобы разрешить L2TP за NAT

Это изменение реестра необходимо внести на VPN-сервере и всех клиентах Windows VPN:

- Открыть regedit.exe

- Перейти к HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

- Создайте новое значение типа DWORD 32 :

- Имя : AssumeUDPEncapsulationContextOnSendRule

- Данные : 2

0 — Нет подключения к серверам за NAT (по умолчанию).

1 — подключение, при котором VPN-сервер находится за NAT.

2 — Соединение, при котором VPN-сервер и клиент находятся за NAT.

- Перезагрузите компьютер , чтобы изменения вступили в силу.

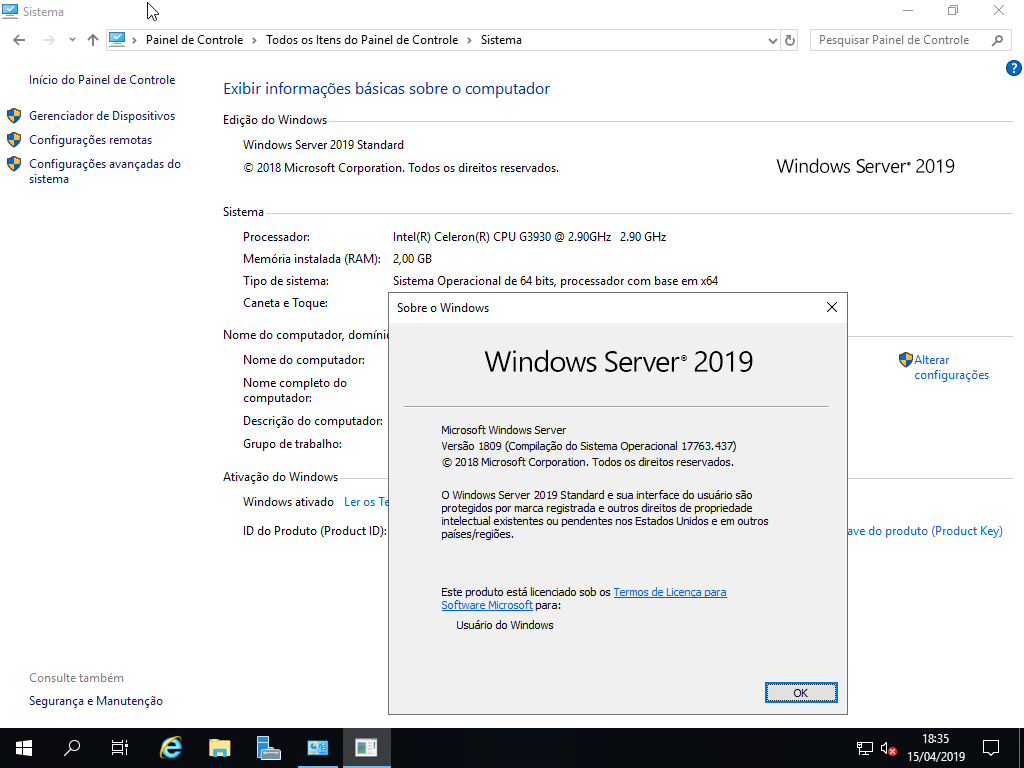

Апрель 2018 г.

Windows Server Standard 2016

Нет мыслей о «Настройка L2TP / IPSec VPN на Windows Server 2016»

Windows Server 2019 Включение Easy Azure VPN Connections — Redmondmag.com

Новости

Windows Server 2019 Включение Easy Azure VPN Connections

- Курт Маки

- 10.09.2018

Microsoft выделяет возможность быстрой настройки подключений к виртуальным сетям Azure как главную сетевую функцию Windows Server 2019.

Эта возможность позволяет ИТ-специалистам «настроить VPN-подключение «точка-сеть» между локальным сервером Windows Server и виртуальной сетью Azure одним щелчком мыши, согласно объявлению Microsoft на прошлой неделе. Согласно документу Microsoft «Point-to-Site VPN», это способ создания безопасного соединения с клиентским компьютером (ПК или Mac) для поддержки удаленных сотрудников. Он позволяет удаленно подключаться к «любым ресурсам Azure в виртуальной сети».

Согласно документу Microsoft «Point-to-Site VPN», это способ создания безопасного соединения с клиентским компьютером (ПК или Mac) для поддержки удаленных сотрудников. Он позволяет удаленно подключаться к «любым ресурсам Azure в виртуальной сети».

Настройка VPN-подключений типа «точка-сеть» осуществляется с помощью сетевого расширения Azure Network Adapter в центре администрирования Windows, ранее известного как «Проект Гонолулу». Windows Admin Center — это набор средств управления и настройки на основе браузера, который включает функции диспетчера серверов и консоли управления Microsoft. Расширение сетевого адаптера Azure в Windows Admin Center «автоматизирует настройку шлюза виртуальной сети Azure, а также локального VPN-клиента», поясняется в объявлении Microsoft.

Новое сетевое расширение Windows Admin Center облегчает организации работу с сетью и опыт.

«Для подключения этих локальных рабочих нагрузок к их ресурсам Azure традиционно требуется подключение Express Route, Site-to-Site VPN или Point-to-Site VPN», — поясняется в объявлении Microsoft. «Каждый из этих вариантов требует нескольких шагов и опыта как в сети, так и в управлении сертификатами, а в некоторых случаях — в настройке и обслуживании инфраструктуры».

«Каждый из этих вариантов требует нескольких шагов и опыта как в сети, так и в управлении сертификатами, а в некоторых случаях — в настройке и обслуживании инфраструктуры».

Microsoft планирует предоставить возможность VPN-подключения типа «точка-сеть» через Windows Admin Center, когда она выпустит Windows Admin Center версии 1809, выход которой ожидается в этом месяце.

Об авторе

Курт Маки — старший новостной продюсер группы Converge360 компании 1105 Media.

Microsoft и Fortra пресекают использование Cobalt Strike для атак программ-вымогателей

Согласно заявлению Microsoft, опубликованному в четверг, Microsoft и Fortra используют лицензионные соглашения и законы об авторском праве для предотвращения атак программ-вымогателей.

Microsoft внедряет Copilot на базе ИИ в приложение OneNote

На этой неделе Microsoft сообщила, что Microsoft 365 Copilot появится в приложении для создания заметок OneNote.

Microsoft представляет фирменный дизайн Teams Rooms для личных встреч

На этой неделе Microsoft объявила о публикации своего дизайна «Signature Teams Rooms», целью которого является сделать встречи с удаленными участниками более естественными и инклюзивными.

Доступна предварительная версия Windows 365 Frontline Limited

Microsoft в четверг объявила об ограниченной общедоступной предварительной версии Windows 365 Frontline, нового предложения «рабочий стол как услуга» для сменных работников.

Microsoft увеличит объем универсальных ресурсов печати в следующем месяце

Microsoft планирует увеличить общее ежемесячное распределение заданий печати для пользователей Universal Print с пяти заданий печати в месяц до 100 заданий печати в месяц, начиная со следующего месяца, согласно объявлению, сделанному в среду.

Добавьте группу пользователей VPN , которую вы создали ранее.

Добавьте группу пользователей VPN , которую вы создали ранее.