Защита WordPress от взлома: прячем wp-login.php. Защита сайта от взлома php

Защита PHP-сайта от вирусов | Mysql

vovakm Здравствуйте! подскажите каим образом происходит заражение сайта, как от этого защитится. на блоки могут наиболее уязвимыми, как повысить безопасность PHP-кода? буду благодярен любым толковым статьям на эту тему ) заранее спасибо

vladkras Самый толковый способ - это попытаться взломать сайт самому, сразу узнаете все типы уязвимостейгуглите "как взломать сайт"ссылок приводить не буду, сами понимаетея так кучу дыр закрыл, после того как взломал собственный же сайти не забывайте об уголовной ответственностиу нас был опыт привлечения, правда до суда не дошло, пошли на мировую, но желание у него точно отпало на всегда

Rage Noirлучший ответ В сайт, не обязательно на PHP, злоумышленник внедряет свой код, например на javascript, который в зависимости от версии браузера пользователя скачивает второй скрипт. Он уже пытается использовать одну или несколько уязвимостей конкретного браузера. Происходит скачивание вируса на компьютер пользователя и последующий запуск.

Внедрение кода на сайт происходит многими способами, например украв/подобрав у пользователя пароль к ФТП сайта.Через mysql injection, в случае плохой фильтрации входных данных.Через XSS, когда скрипт подгружается с другого сервера, через туже самую плохую фильтрацию. Это самые примитивности.

Один из методов защиты посчитать и записать контрольные суммы всех файлов на сервере, и периодически сравнивать с эталоном.

программист-игрок Способов взлома много для того что бы понять как защититься рекомендую прочитать книгу М. Флёнова "Wed-сервер глазами хакера" там о многом пишется… Кстати если у тебя несколько компов и они объединены в локальной сети прочитай книгу Криса Касперского "Записки исследователя компьютерных вирусов" поскольку вирусы и так тоже могут проползти

mysqlru.com

Как обезопасить свой сайт от взлома?

PopOFF17 Как обезопасить свой сайт от взлома? Пишу на php. Например, у меня на сайте многие данные передаются методом _GET. Как-то можно сделать так, чтобы в адресной строке пользователя вместо:index.php? Параметр=значениевыводилось, например:index.phpили какое-либо другое название переменной и пр.

и еще: можно ли как-то запретить просмотр исходного кода страницы?Дополнено (1). а про замену адреса что-нибудь можно узнать? Хотя бы например подменить php на html в адресной строке? Я что-то слышал про файл.htaccess но откуда оттолкнуться - не знаю

Гость Запретить исходный код никак нельзя

Гость Защита сайтов от взлома - достаточно большая тема, но самое главное, что вы должны сделать - это экранирование запросов в MySQL (функцией mysql_real_escape_string(. И экранирование вывода с помощью htmlspecialchars().

Sciko > Как обезопасить свой сайт от взлома?

Масимально ограничить возможности пользователя.Более того видов атак на сайты существует огромное множество. Самые известные XSS (это когда данные уходят на другой сайт) и инъекции (в этом случае формируется такой запрос, который превращается в непредусмотренную команду).Тема очень широкая и требующая серьёзных знаний по устройству и работе веб-сервера.

> можно ли как-то запретить просмотр исходного кода страницы?

Это невозможно в принципе, так как Фактически по этому коду браузер и строит изображение страницы. А вот исходный код php показан не будет, так как Будет обработан при любом запросе через веб-сервер. Естественно через ftp или ещё как в обход веб-сервера его посмотреть можно будет.

Гость Исходный код это все ерунда! Главное чтобы при ошибке в скрипте, php не выдавал сообщения об ошибке(номер где почему и так далее). Ведь когда он выдает код ошибки это наводит на мысль, что истина где-то рядом.

mysqlru.com

Концепт защиты PHP сайта | Безопасность

Все мы, так или иначе, хотели бы быть уверенны в том, что наш сайт или блог никто не сможет взломать. Но увы, реальность такова, что любая система уязвима, как бы сильна она не была бы защищена. Все упирается лишь в ресурсы и в упорство взломщика… Хм… Что то меня не туда потянуло… Будем считать это предисловием =)

Не так давно я писал о том как правильно загружать файлы на сервер. Но допустим вы взяли уже готовую CMS и не знаете, как там реализованна загрузка, да и вобще вся защита. Конечно, особо пытливые и грамотные разработчики изучат код этой цмс прежде чем поставят на свой сайт. Но что делать тем у кого нет столько времени?

Хорошо, или допустим вы из тех кто считает что безопасность и правильная настройка сервера лишней не бывает? Если так то добро пожаловать под кат.

Нет, в статье вы не найдете какой-то супер пупер плагин, фильтрующий все данные, который нужно приинклудить ко всем файлам. Моя идея заключается в использовании директивы auto_prepend_file и постройки списка разрешенных файлов… Но в общем читайте сами…

Данная идея у меня давно сидела в голове, но наконец у меня дошли руки, хоть ничего сложного тут и нету, и я смог эту систему реализовать и написать статью =)

Принцип работы

Как я уже говорил выше, система основанна на работе директивы auto_prepend_file в php.ini. Отвечает она за установку скрипта, который будет выполнятся ПЕРЕД выполнением основного.

К примеру вы открыли index.php, а перед его выполнением запускается файл, указанный в auto_prepend_file. Суть в том, что в этом скрипте мы сможем контролировать дальнейшую работу остальных скриптов. Грубо говоря, продолжить работу и запустить запрошенный скрипт, или завершиться сразу (die()).

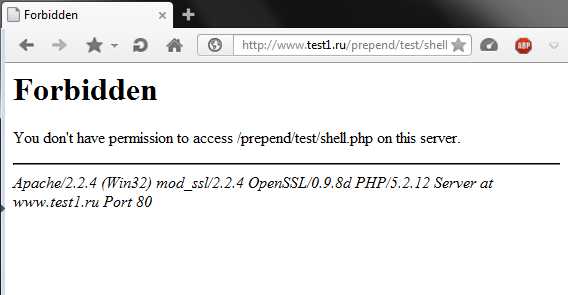

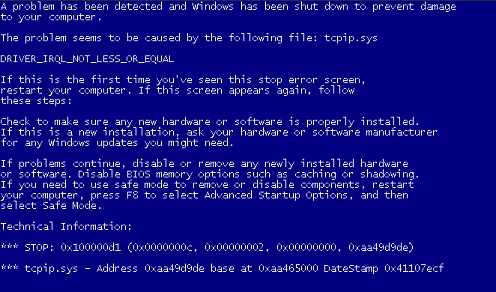

К примеру ситуация — злоумышленник залил на ваш сайт шелл через какую нибудь уязвимость и пытается его открыть в браузере. А вместо его шелла, ему, без всяких на то причин, отдается, вот такая вот ошибка: Меня бы подобное ввело бы в ступор…

Меня бы подобное ввело бы в ступор…

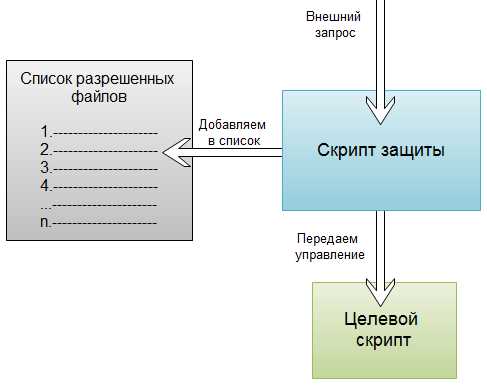

Для работы мой системы, нужен список разрешенных файлов, доступ к файлам, отсутствующим же в этом списке будет блокироваться.

(Не знаю нужна ли эта диаграмма, вроде бы и так все должно быть понятно…)

Конечно составлять такой список вручную — дело не благородное, поэтому я пришел к выводу, что имеет смысл реализовать так называемый «режим обучения». Режим в котором все обращения ко всем скриптам будут заносится в список разрешенных файлов автоматически.

Что это дает? Вы можете запустить эту систему в режиме обучения и продолжить пользоваться своим сайтом. По мере того как вы будете им пользоваться, ваша база будет пополнятся теми страницами, которыми вы пользуетесь (простите за каламбур). И допустим через месяц — другой у вас в списке будут содержаться все файлы которые имеют отношение к вашему сайту (к которым вы непосредственно обращались).

Причем заметьте, в списке будут содержаться только те файлы, с которыми вы непосредственно будете работать. Обычный среднестатистический движок сайта имеет кучу подключаемых файлов (с классами, с функциями, библиотеки, модули и прочее), эти файлы в этот список не попадут, и доступ к ним в дальнейшем будет блокироваться на уровне нашей защиты (конечно среднестатистические движки имеют защиту от прямого запуска, но вдруг гдето эта защита пропущенна).

Что умеем

Так как это концепт, то и умеем мы не много.

- Блокирование неразрешенных скриптов (собственно основная функция). Но опять же это настраиваемо, можно не блокировать соединение, а только лишь уведомлять админа по email

- Уведомление о нелегитимных запросах администратору по email (краткий отчет или полный отчет, последний включает заголовки пакета и данные POST запроса если таковые имеются)

- Можно указать IP администратора, который будет иметь доступ к любым скриптам, т.е. данная система его затрагивать не будет (эти IP не будут участвовать в режиме обучения). К примеру теперь не надо закрывать .htaccess-ом софтины типа PhpMyAdmin, SupexDumper и прочие системные утилиты.

- Ксати Ip адреса поддерживают простенькие маски=)

- Полностью прокомментированный код, и подробно описанна каждая директива конфигурации

- Хз что еще…

Настройка

Теперь о том как встроить эту защиту в ваш сайт…

Для этого вам необходим доступ к файлу php.ini

- Для начала скачиваем сам скрипт: PrependSecuritySystem

- Распаковываем содержимое архива (data.txt и main.php) в какую либо папку на сервере, желательно в папку не доступную из веба (не обязательно, т.к. работать будет в любой, это имеет смысл чтобы убрать скрипт подальше от глаз взломщика)

- Открываем файл main.php и редактируем настройки. Необходимо обязательно поменять ip адрес и email админа. Остальные настройки же — по вашему желанию.

- Устанавливаем права доступа к распакованным файлам. Под никсами желательно изменить владельца для обоих файлов, отличного от пользователя из под которого работает веб сервер. Для файла main.php необходимо запретить запись для всех. Для файла data.txt необходимо установить права на чтение и на запись для всех (это временно, на период обучения)

- Открываем php.ini и вписываем следующее:auto_prepend_file=[путь до распакованного файла main.php]

- С данного момента начинается обучение системы. Выжидаем определенное колличество времени, достаточное, по вашему мнению, для полного обучения данной системы.

- По окончанию обучения открываем файл main.php и редактируем костанту PSS_STATUS_BLOCK, устанавливаем ее значение в true, сохраняем

- Изменяем права доступа на файл data.txt. Запрещаем редактирование данного файла для всех.

- Теперь система перешла в режим блокирования неразрешенных скриптов

Многовато шагов, конечно, но с этим, как мне кажется, справится даже ребенок.

Если вам необходимо переобучить систему (с нуля или дополнить), то вам необходимо:

- Разрешить запись в файл data.txt

- Очистить содержимое data.txt (ТОЛЬКО если вам необходимо переобучить систему с нуля)

- Отредактировать костанту PSS_STATUS_BLOCK в файле main.php, установив ее значение в false

- Проводим переобучение…

- По окончанию переобучения редактируем константу PSS_STATUS_BLOCK устанавливая ее значение обратно в true

- Запрещаем запись файла data.txt

Ну а теперь о грустном

Лукавить я не буду, и теперь расскажу о недостатках.

- Пожалуй главный недостаток по сравнению с которым меркнут все остальные, это то, что эту систему можно обойти. Вы спросите: как же так? Все очень просто, директиву auto_prepend_file можно указать и в .htaccess. И если подойти трезво то если злоумышленник вдруг смог залить шелл, то наверняка он сможет залить и свой .htaccess в котором он может отключить оригинальную директиву.Это работает только под apache, но к примеру под nginx этот трюк не выйдет (у nginx нет файлов .htaccess). НО! Под Nginx можно вообще залить свой php.ini в любую папку и в этой папке будут действовать новые директивы.

- Злоумышленник может отредактировать «разрешенный» скрипт если есть допустимые права на это, и с этим наша система ничего, к сожалению, сделать не сможет. Разве что необходимо устанавливать правильные права на все исполнемые файлы

- Помимо PHP есть еще всякие perl, cgi и прочее… с ними данная система не работает.

- Дополнительная нагрузка. Но вртяли эта нагрузка будет ощутима.

Именно поэтому, казалось бы такая оригинальная система, не может называться идеальной. Но она вполне подойдет в качестве простой превентивной меры, которая остановит не самых упоротых упертых взломщиков. По крайней мере данная система сможет отнять время у взломщика на проведение атаки. К примеру, система уведомит администратора о попытке взлома, дав тем самым администратору возможность устранить уязвимость до тех пор пока злоумышленник разберется с причиной его неудач.

Заключение

Все же, так или иначе, это концепт, может быть вы сможете придумать на ее основе что то лучшее. А может быть вас устроит моя система.

На мой взгляд разумной защиты много не бывает. Использовать что-либо подобное или нет, у вас на сайтах решать вам.

Фуф. Ну и написал я, почти целый день ушел. Простите если описал несколько сумбурно. В общем задавайте ваши вопросы в комментариях, я постараюсь ответить.

PS: хоть я и кодил максимально адекватно, скрипт может иметь баги. Тестировалось на win/apache/php 5.2 — все было ок.

UPD: запилил репозиторий на гитхабе: https://github.com/InSys/PrependSecuritySystem

intsystem.org

Защита сайта от взлома и вирусов

Вредоносное ПО: вирусы

Вирус – это любой вредоносный код, который размещается на страницах сайта. Технически правильно будет назвать вирус вставкой в html код на странице сайта. Это может быть script, iframe, embed или object вставка. В результате этой вставки посетитель либо сразу, либо по некой цепочке переадресаций получает себе вредоносный код, который и заражает рабочий компьютер.

Очень популярно заражение компьютера через уязвимости flash player и java плагина для браузера. Поэтому рекомендуется либо их отключать, либо регулярно обновлять, чтобы вредоносный код при посещении сайта не попал к вам на рабочий десктоп.

Для лечения сайта от вируса необходимо удалить источник внедрения вредоносного кода, либо сам код. Если это просто вставка javascript в шаблон, то достаточно удалить эту вставку и сайт будет вылечен. Если это какой-то модуль в веб-сервере или вставка в конфигурационный файл, то также необходимо заменить либо настройки веб-сервера, либо удалить модуль, либо удалить вредоносный код из конфигурационного файла.

Следует отметить, что данные вставки сами по себе не появляются. Наличие вируса на сайте означает, что сайт взломали. Взломать его могли разными способами, поэтому необходимо провести диагностику, сканирование сайта и обязательно найти причину.

Варианты взлома сайта

Существуют следующие наиболее распространённые варианты взлома сайтов:

- Воровство пароля от FTP. Это наиболее популярный способ, когда у пользователя (администратора сайта или владельца), подключающегося к сайту, перехватывают FTP пароль. Либо его воруют, либо его подбирают. Затем, используется это же FTP подключение и происходит заражение файлов на хостинге. Пароль можно перехватить с помощью трояна, который работает на компьютере. Может быть перехват с помощью кейлоггера – это специальное вредоносное приложение. После того, как у злоумышленника появился доступ, заражение компьютера происходит в автоматическом режиме. Выполняется поиск определённых файлов и в них внедряются статические фрагменты, которые приводят к тому, что у посетителей сайта загружается вредоносный код.

- Подбор пароля от панели администратора (брудфорс). Операция достаточно быстрая. Случаи использования слабых паролей, которые содержат только буквы, или только цифры, или типичные словарные слова достаточно распространены. Подбор пароля от админ-панели занимает несколько секунд. Лучше всего использовать менеджеры паролей, которые генерируют сложные последовательности. Такой пароль не будет удобным, но он безопасен. Длина пароля обязательно должна быть не менее восьми символов.

- Взлом через уязвимости сайта. Используются различные уязвимости в компонентах. Для Джумла и Вордпресс это стандартный вариант, когда взламывают сайт через открытые компоненты. Исходный код известен, можно его проанализировать, найти какие-то слабые места, дыры и через них выполнить проникновение на сайт (sql инъекция, удалённый вызов кода, локальное подключение файла, удалённое подключение файла, xss атака и так далее).

- Взлом через хостинг. Это наиболее редкий, не типичный способ. Хостинг не заинтересован во взломе сайта и старается поддерживать безопасность на высоком уровне. Но тем не менее проблемы случаются. Взламывают панели управления, через уязвимости в этих панелях. Получают контроль над целым сервером, либо над конкретным сайтом. Взламывают через уязвимости в сервисах на сервере. Это может быть, например, уязвимость в сервисе SSH. Также возможен взлом через соседей по хостингу. Это очень популярно для виртуальных хостингов с безграмотной системой администрирования, когда соседние сайты могут видеть файлы друг у друга. Взломав один сайт на хостинге на определённом сервере, можно получить конфигурационные данные с других сайтов (логины, пароли для подключения к базе данных, пароли от админок). То есть всё это делается с соседнего сайта, путём обычного чтения файла.

Как защитить сайт от взлома: основные элементы

Что такое защита? Защита – это сокращение степеней свободы без ущерба для функциональности сайта. То есть мы, как инициаторы этого процесса, «закручиваем гайки» и стараемся как можно меньше дать свободы злоумышленнику, который может потенциально проникнуть на этот сайт. Необходимо максимально ограничить возможности несанкционированных изменений на сайте, отключить всё лишнее и этим ограничить свободу изменений на сайте.

Нужно помнить, что защита никогда не бывает удобной. Идеальная защита – это поиск баланса между тем, насколько она эффективна и тем, насколько администратору удобно продолжать обслуживать этот сайт. Поиск этого баланса очень сложный процесс, потому что хочется сделать администрирование сайта наиболее удобным, но это всегда идёт в ущерб безопасности сайта.

Существуют классические правила, которые являются основными элементами защиты:

- Обновлять CMS. Это действие постоянно игнорируют администраторы сайтов. Иногда просто лень. А, чаще всего, потому что на сайте есть написанные собственноручно модули. Шаблоны уже настолько изменены, что могут быть не совместимы с новыми версиями CMS. В этом случае обновить не получается и обновление будет равноценно полному созданию сайта с нуля.

- Все файлы и каталоги должны быть только для чтения.

- Запретить выполнение скриптов в каталогах загрузки.

- Заблокировать доступ к административной панели для всех, кроме определённого круга лиц.

- Отключить на хостинге системные функции.

- Должна быть дополнительная авторизация на панели администратора. Она может быть сделана средствами веб-сервера или какими-то дополнительными модулями.

- Замена ftp на sftp. Это отдельный безопасный протокол, который использует транспортный уровень SSH (безопасное подключение к серверу). Почти на всех современных хостингах он есть.

- Безопасное размещение сайтов на хостинге. Важно размещать сайты как можно более изолированно. Один сайт на одном аккаунте хостинга.

- Постоянно сканировать рабочий компьютер антивирусом.

nn-lab.ru

Защита сайта от взлома-Better WP Security

Доброго времени суток, дорогие читатели! Недавно у нас зашел разговор о защите блога от взлома. И я решила поискать, как это можно организовать и наткнулась на один очень интересный плагин, о котором и пойдет сегодня речь.

Доброго времени суток, дорогие читатели! Недавно у нас зашел разговор о защите блога от взлома. И я решила поискать, как это можно организовать и наткнулась на один очень интересный плагин, о котором и пойдет сегодня речь.

Защита сайта от взлома-

это один из важнейших моментов!

Очень обидно будет, когда ведешь блог и в один "прекрасный" момент понимаешь, что доступа к нему у тебя нет... Но давайте не будем о грустном и заранее побеспокоимся о защите своего ресурса. Не буду долго затягивать и скажу, что поможет нам в этом замечательный плагин Better WP Security, который полностью оградит нас от нерадивых товарищей, занимающихся плохими делами.

И первым делом скачаем сам плагин тут. Установка стандартная, как для других плагинов. После его активации в админке появится пункт в меню, который называется "безопасность". Переходим в нее и наш плагин сразу поинтересуется нужно ли нам создать резервную копию данных?

Да или нет - решать вам. У меня например была сохранена копия с помощью программы FileZilla, о которой мы говорили в статье о создании резервной копии. Но и на всякий случай я сделала еще одну, которая была тут же отправлена на мою почту. Как говорится лучше перестраховаться. На следующем этапе он уточнит возможно ли изменять файлы блога (это касается .htaccess и wp-config.php), в них он будет вносить информацию о подозрительных товарищах, блокируя для них доступ к нашему ресурсу.

И в заключении еще уточнит, защитить ли сайт от атак. Конечно же мы не против 🙂 Пускай защищает!

После этого плагин покажет нам, как в данный момент у нашего блога обстоят дела с безопасностью:

зеленый цвет– все отлично защищено

желтый – защита частичная, можно дополнительно настроить до полной защиты

красный – не защищено. Стоит уделить особое внимание!

синий – не защищено, но если изменить настройки, это может привести к конфликту с некоторыми плагинами или установленными темами.

Чтобы не путаться с настройками, по порядку рассмотрим все верхние вкладки и все обезопасим.

Вкладка Пользователь В ней вам нужно поменять логин для входа, так как изначально у нас стоит admin, придумайте что-то свое (латиницей!) и запишите. После сохранения изменений, примите поздравления от Better WP Security, и зайдите в админку под своим новым логином. Возможно другой логин был уже ранее установлен, и этот пункт можно пропустить. Далее необходимо поменять ID админа. Для этого просто нажмите Change.

Следующая вкладка Away в ней вы можете установить настройки времени для входа в админку. Я ее пропустила, потому что ни к чему. Могу зайти всегда. Но если вам это необходимо- установите, но определитесь с временем, иначе сами попасть в админку не сможете. Плагин вас не пустит.

С вкладкой Ban будьте осторожнее потому как поставив галочку в первом пункте вы наживете себе лишние проблемы с Яндексом...

Это кстати единственная проблема, которая может возникнуть с плагином. Необходимость в этом пункте есть только тогда, когда идет ddos атака. Далее вы можете заблокировать определенных пользователей по IP адресам. Сохраните изменения.

Вкладка Dir нужна только тем у кого блог вновь создан. Если вы ведете свой ресурс не первый день, у вас есть статьи, установленные плагины, то ничего не делайте (!!!) в этом пункте, иначе нужно будет все переделывать.

В вкладке Backup вы можете создать бэкап базы, также можно задать интервал, через который эта самая база будет приходить к вам прямо на e-mail. Полезная функция!

Далее в вкладке Prefix, стандартный wp меняется на произвольный, чтобы никто не смог получить доступ к вашей базе.

Для более надежной защиты в вкладке Hide измените стандартные URL для доступа к регистрации, входа в админку. Еще один важный пункт, так как вы изменяете стандартный wp-admin на произвольный. И на ваш сайт не так-то просто будет попытаться зайти в админку. Секретный ключ можете не устанавливать, считаю что он ни к чему. Вполне хватит всех настроек. Не забудьте записать данные, чтобы потом не забыть все сделанные изменения.

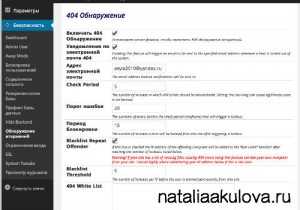

Вкладка Detect- Если вы заметили что идет очень много запросов на страницу 404 (страница ошибки)- это атака. Чтобы ограничить слишком активных товарищей, для начала включим обнаружение и уведомления на наш e-mail. И далее зададим следующие настройки:

- Check Period – указываем сколько времени плагину необходимо помнить переходы на 404 страницу. Много минут не выставляйте, иначе можете заблокировать нормальных читателей.

- Порог ошибки - указываем допустимое количество ошибок (за определенный нами период), после которых подозрительный IP адрес будет забанен.

- Период блокировки- указываем время, на которое настойчивый IP адрес будет забанен.

- Blacklist Repeat Offender - наш "слишком активный читатель" будет определен в надлежащее место, после определенного вами числа банов. Смотрим следующий пункт. Blacklist Threshold тут задайте количество банов IP адресов, прежде чем "живчики" навсегда переедут в черный список ресурса.

- White List – прописываем список IP адресов, которые ни при каких условиях не должны подвергаться блокировке, проще говоря это ваш IP адрес. Узнать его вы можете в вкладке Dashboard в сведениях о системе.

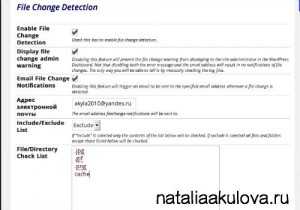

- Далее плагин предложит вам следить за изменениями файлов. Смело включаем эту функцию и вы всегда будете в курсе, какие файлы изменялись. В том числе вам будут приходить уведомления о файлах, которые вы сами изменяли. Так что будьте внимательны.

- В поле File/Directory Check List укажите файлы картинок, кэша и всего, изменения чего, вас не интересует.

Вкладка Login- Интересная вкладка, так как в ней мы будем пресекать вторжения в админку мнимых администраторов. И настроим ограничения на количество попыток для входа и через сколько такие "администраторы" попадут в бан. При данной расстановке у горе-админа 5 попыток в течение 10 минут, блокировка на 15 минут и три блокировки, после чего он поедет в черный список навсегда.

Следующие две SSL и Tweeks рекомендую оставить без изменений. Хотя, одну настройку лучше сделать

Better WP Security is allowed to write to wp-config.php and .htaccess. выключим, чтобы плагин нам ничего не наизменял, как это у меня получилось. Находится это в вкладке Tweeks - другие хитрости

А в последней Logs вы сможете контролировать происходящую ситуацию и радоваться, что теперь у вас есть такой замечательный плагин и вы находитесь под его защитой. Поздравляю! Защита сайта от взлома установлена! А в следующих статьях я расскажу о том, как обезопасить свой сайт от еще одних вредителей... Так что подписывайтесь на обновления, чтобы быть в курсе! Если вам понравилась данная статья, поделитесь ей с другими! Буду очень благодарна!

С вами была, Наталья Акулова

СПАСИБО ЗА РЕПОСТ, ДРУЗЬЯ:nataliaakulova.ru

Защита WordPress от взлома: прячем wp-login.php

Доброго времени суток, я как обычно рад вас приветствовать на страницах блога the-Sever.ru. Сегодня хотелось бы поговорить о такой важной вещи как защита WordPress сайта от взлома.

Доброго времени суток, я как обычно рад вас приветствовать на страницах блога the-Sever.ru. Сегодня хотелось бы поговорить о такой важной вещи как защита WordPress сайта от взлома.

Безопасность сайта очень важна в современном мире. Ежедневно взламываются тысячи сайтов и ваш портал может не стать исключением, если вы не подойдете к вопросу безопасности на полном серьезе.

Один из способов усложнить хакеру жизнь при взломе сайта на WordPress, это спрятать вход в админку движка, путь к которой wpsite/wp-login.php.

Инструкция как спрятать wp-login.php

Скрыть вход в админ панель WordPress и тем самым усложнить процесс взлома для злоумышленника, довольно просто. Мы просто переименуем файл авторизации.

Идем в корневую директорию вашего сайта, например через ftp клиент и находим файл wp-login.php. После чего переименовываем его в что то нестандартное, например alert.php.

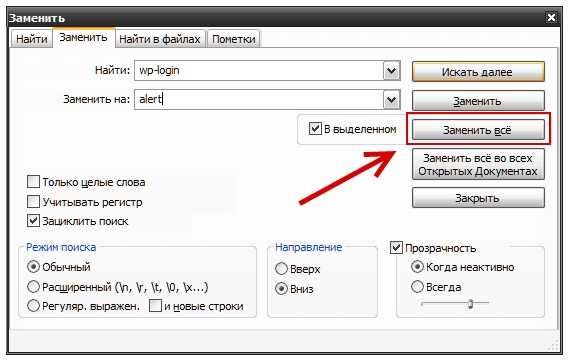

Теперь нужно в вашем переименованном файле авторизации alert.php, изменить путь. Для этого открываем файл при помощи Notepad++ и заменяем старый путь на новый.

Теперь нужно провести последние штрихи для защиты WordPress от взлома с помощью скрытия файла авторизации. Идем в директорию wp-includes и находим файл general-template.php. В нем так же нужно заменить старое название файла авторизации на новое.

После всех манипуляций, которые вы провели, если кто-то наберет wpsite/wp-login.php, то получит страницу ошибки а не форму входа.

Важно! При обновлении WordPress, файлы скорее всего перезапишет и придется весь процесс провести заново!

Удачи в ваших начинаниях! Следите за обновлениями блога, в скором времени я опубликую новые статьи на тему других способов защиты WordPress от взлома.

Подпишитесь и получайте новые статьи мгновенно на электронную почту

the-sever.ru

Как защитить сайт от взлома хакерами?

Даже если Ваш сайт не несет коммерческой ценности и является, к примеру, просто онлайн-дневником он по-прежнему может стать жертвой взлома. Ну, скажем, для организации спам-рассылки. Причем даже не факт, что будет взламываться персонально Ваш ресурс. В сети существует огромное множество скриптов просто серфящих по интернету и взламывающих сайты с типичными «дырами» в безопасности.

Основные приемы защиты сайта от взлома

- Регулярно обновляйте используемое Вами ПО. Причем это касается не только CMS на которой функционирует сайт, а и версии браузера с которой его администрируют, и версии антивирусного ПО стоящей на компьютере администратора сайта.

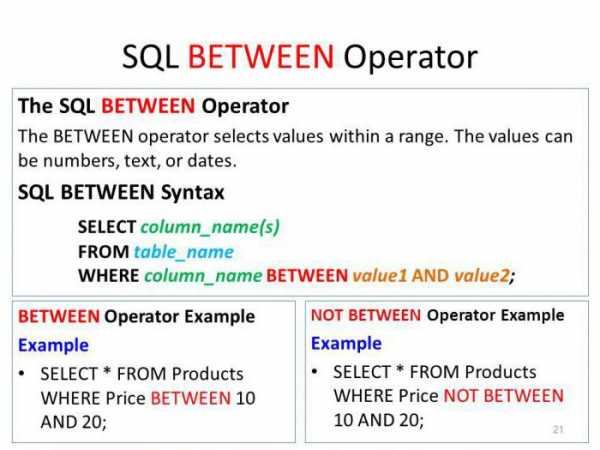

- Используйте параметризованные SQL запросы. Один из распространенных видов хакерской атаки в сети это SQL-инъекции. Он заключается в том, что варьируя параметры URL строки можно управлять данными, из БД сайта. Рассмотрим как хакер может добавить дополнительный SQL запрос. Имеется код запроса: "SELECT * FROM table WHERE column = '" + parameter + "';" Выполним замену URL параметра на ‘ OR ’1′ = ’1 и получаем на ровном месте дополнительный запрос к БД. "SELECT * FROM table WHERE column = '' OR '1'='1';" Параметризованные запросы способны избавить вас от этой проблемы.

- Всегда проверяйте и удаляйте сторонние вставки в HTML коде сайта. Как пример можно рассмотреть мета-тег следующего содержания. <meta http-equiv="refresh" content="5;url=<?=$_GET['url']?>"></meta>При занесении в этот тег заместо get переменной кода http://localhost/?url=»><script>alert(«XSS»)</script><!- мы получаем... XSS–атаку (запускает вредоносный код направленный на посетителей сайта).

- Не давайте лишней информации в сообщениях об ошибке на сайте. Примером подобной ошибки может служить уточнение что именно введено не верно (логин или пароль) при авторизации пользователя на сайте. Зачем упрощать работу взломщику оповещая его о том, какая именно из переменных авторизации неверна? Банального оповещения о том, что введено не верно логин ИЛИ пароль более чем достаточно.

- Ограничивайте количество возможных отправок формы за определенный промежуток времени. Можно сделать так, чтобы в случае неверного ввода логина или пароля на сайте после трех попыток пришлось ждать пару часиков до следующих трех попыток авторизации на сайте.

- Ставьте проверку вводимых данных в формах. Причем проверяйте данные не только на стороне браузера, но и на стороне сервера, поскольку проверку формы на стороне клиента (в браузере) порой можно довольно просто обойти, к примеру отключив исполнение джаваскриптов.

- Уже устал о этом говорить везде, где только возможно, но используйте комбинированные, длинные, сложные пароли. Об этом знают или подозревают все, но вот пользуются пожалуй избранные единицы. Теперь по-порядку. Под «комбинированным» паролем я понимаю пароль состоящий из цифр и букв различных регистров. Под «длинным» пароль содержащий более 8 символов. Под «сложным» то, что это все должно быть перемешано между собой и, в идеале, не должно нести в себе смысла.

- Пароли на сайте должны храниться в зашифрованном виде. Способов зашифровать пароли более чем достаточно. Типичный пример в этом плане алгорим SHA. Применяя этот метод мы можем обезопасить себя от того, что хакер сумевший скачать данные паролей пользователей сможет ими воспользоваться, поскольку они будут содержаться в зашифрованном виде. Думаю Вас обрадует тот факт, что в большинстве современных CMS пароли шифруются по-умолчанию.

- Если у Вас есть возможность- запретите пользователям грузить файлы на сайт. Исключением не является даже банальная смена аватара на странице пользователя, то всегда есть риск, что подгружаемый файл может содержать скрипт исполняемый на стороне сервера. И проверка файла по MIME типу ни от чего нас не спасает. Его элементарно можно подделать, а в раздел комментариев (да, его поддерживает большинство форматов картинок) можно добавить вредоносный исполняемый PHP код. Что же делать? В первую очередь запретить исполнение файла (выставляем права CHMOD 0666 ). Также в файл .htaccess можно добавить код запрещающий исполнение файлов с двойным расширением: deny from all <Files ~ "^\w+\.(gif|jpe?g|png)$"> order deny,allow allow from all </Files>

- Проследите за безопасностью сервера. Если Вы используете качественный хостинг, то его администрация сама обеспечит безопасность серверной части сайта. Если же вы настраиваете его самостоятельно, то проверьте работоспособность firewall, обеспечьте доступ к 443 и 80 портам через демилитаризованную зону DMZ, используйте только защищенные методы загрузки файлов на срвер (SFTP или SSH).

- Пользуйтесь SSL протоколом для безопасной передачи данных в интернете. Если вы не используете защищенную передачу данных, то хакеры могут получить доступ к передаваемым Вами данным.

- Периодически самостоятельно проверяйте свой ресурс на наличие уязвимостей. Есть множество продуктов способных облегчить Вам данную задачу. Так, Netsparker прогонит сайт по SQL и XSS атакам, а OpenVAS и вовсе включает в себя проверку сайта на примерно 25000 различных видов уязвимостей. Жаль только, что для его использования нужно наличие соответствующего ПО и на стороне сервера.

Оценок: 2 (средняя 5 из 5)

- 1630 просмотров

Понравилась статья? Расскажите о ней друзьям:

Еще интересное

vaden-pro.ru

- Ноутбук не заряжается и не работает от сети

- Одинаковые ярлыки на рабочем столе windows 7 как восстановить

- Зарядка подключена не заряжается

- Использование даты в sql примеры

- Онлайн проверка на вирусы компьютер

- Одноклассники когда создали

- Как отключить тачпад на windows 10 на ноутбуке asus

- Виндовс стоп код

- Как открыть ярлык lnk

- Синий экран смерти код ошибки 0x00000124 windows 7 как исправить

- Виндовс не открывает фотографии