|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Как полностью зашифровать папку профиля браузеров Chrome, Firefox и Opera. Зашифрованный браузер

8 популярных приложений, шифрующих ваши данные — FURFUR

Современный интернет в самом широком его понимании жесток и не прощает ошибок. Оставаясь самым удобным и распространённым средством связи и передачи информации прямо сейчас, сеть запоминает каждый шаг пользователей и долго хранит историю взаимоотношений с ней. Конфиденциальные фотографии удивительным образом оказываются в открытом доступе, личные файлы убегают на файлообменники, Google заботливо подсовывает подозрительно релевантную рекламу (подсмотрев поисковые запросы), а Apple под шумок загружает очередной альбом U2 на смартфон. Завуалированная слежка в сети, которую уже и не скрывают ни спецслужбы, ни частные компании, к счастью, рождает противодействие в виде контршагов интернет-активистов, борющихся за нашу приватную жизнь. Борьба за свободный интернет особенно актуальна в нашей стране, где к контролю над сетевыми гражданами стремятся государственные структуры.

Сегодня среди пользователей криптомессенджеров и защищённых браузеров не интернет-маргиналы и WWW-криминалитет, а сознательные и свободные люди. Мы решили выбрать самые известные проверенные приложения и технологии, шифрующие пользовательские данные, исходя из потребностей активных пользователей сети.

Проект Tor

«Луч света в тёмном интернете» — о Tor знают даже те, кто ни разу не пользовался системой луковой маршрутизации и не сёрфил в дарквебе. Пожалуй, Tor — основа основ в наборе современного безопасного интернет-пользователя. С помощью одноимённого браузера и системы прокси-серверов входящий и исходящий трафик шифруется, обеспечивая анонимность в сети. Tor даёт доступ к дарквебу, где существует уже огромное количество сайтов, скрытых от глаз рядового пользователя. К тому же браузер этого проекта неплохо работает и в «нормальном» интернете. Tor часто решает проблему с доступом к определённым сайтам, которые вносятся в запретные списки контролирующих интернет органов и блокируются провайдером.

ТЕХНОЛОГИЯ ШИФРОВАНИЯ: многоуровневое шифрование на основе «лукового» прокси-сервера

сайт: torproject.org

Поисковик DuckDuckGo

Поисковая система с открытым исходным кодом почти не использует данные cookies, не хранит IP-адреса юзеров и не собирает информацию (например, сколько порносайтов вы посещаете в неделю). DuckDuckGo не будет (как все остальные поисковики) подсказывать пользователю популярные запросы и подстраивать интернет (и, соответственно, рекламу) под него. Поисковик всего лишь обеспечивает надёжный и полностью анонимный сёрфинг: DuckDuckGo хорошо справляется со своей основной задачей, параллельно шифруя данные пользователя. Кстати, разработка американца Габриэля Вайнберга является самым удобным средством поиска в дарквебе — остальные поисковики зачастую шарахаются от поиска по доменным зонам .onion и отказываются работать, ссылаясь на якобы ненадёжное соединение. С недавнего времени DuckDuckGo работает с браузером Safari: возможность выбора криптопоисковика встроена во все операционные системы Apple.

ТЕХНОЛОГИЯ ШИФРОВАНИЯ: алгоритм шифрования RC4 и 128-битный ключ

САЙТ: duckduckgo.com

Мессенджер Telegram

Пожалуй, самый популярный криптомессенджер во многом обязан своей славе своевременному появлению в сети. На Telegram обратили внимание на фоне громких заявлений Сноудена о слежке в АНБ, а также перехода конкурента WhatsApp под крыло монструозной Facebook. Спустя всего два года Telegram, имеющий русские корни, но больше ориентированный на англоязычных пользователей, превратился из малоизвестного приложения в монстра криптообщения с безупречной репутацией (Telegram ещё не удалось взломать никому). Сейчас мессенджер представляет собой удобный кроссплатформенный инструмент с собственной системой шифрования, к тому же нетребовательный к качеству интернет-соединения. Главная фишка Telegram — возможность общаться через секретный чат, зашифрованные данные в котором остаются лишь на смартфонах собеседников, не оседая на серверах приложения.

ТЕХНОЛОГИЯ ШИФРОВАНИЯ: MTProto

САЙТ: telegram.org

Плагин HTTPS Everywhere

Мультибраузерная надстройка HTTPS Everywhere — решение для тех, кому сложно ориентироваться в Tor, а слежка в интернете ещё не тревожит сознание. Плагин соблюдает минимальные требования безопасности — использование протокола HTTPS. Встраиваясь в браузер, HTTPS Everywhere фильтрует сайты, на которые заходит пользователь. Плагин автоматически переключает веб-ресурсы с протокола HTTP на протокол с шифрованием данных, если последний протокол поддерживается.

ТЕХНОЛОГИЯ ШИФРОВАНИЯ: HTTPS

САЙТ: eff.org

Файлообменник Mega

Детище опального интернет-предпринимателя Кима Доткома должно решить проблему надёжного и защищённого хранения большого количества информации в интернете. Облачный сервис Доткома, созданный спустя год после принудительного закрытия файлообменника Megaupload, шифрует данные пользователя на стороне клиента с помощью алгоритма AES. К тому же Mega обещает анонимный и безопасный обмен файлами между отправителем и получателем данных. Последнее осуществляется с помощью системы ключей Friend-to-Friend. Приятный сюрприз от Кима — сервис дарит 50 Гб места на хостинге при регистрации, что вполне достаточно для хранения важнейших данных.

ТЕХНОЛОГИЯ ШИФРОВАНИЯ: алгоритм шифрования AES

САЙТ: mega.co.nz

Мессенджер Confide

Confide — ещё один криптомессенджер, но с оригинально реализованной технологией получения информации. Получатель принимает зашифрованный текст сообщения в виде нескольких прямоугольников. Геометрические фигуры преобразовываются в текст только тогда, когда пользователь наводит на них свой палец. Такая необычная технология исключает появления полного текста сообщения на экране смартфона. Ещё одна неожиданная фича Confide — полный запрет на скриншоты. Если пользователь попытается сделать снимок изображения во время чтения сообщения, то мессенджер закроется, сообщение сотрётся, а отправитель получит тревожный сигнал.

ТЕХНОЛОГИЯ ШИФРОВАНИЯ: шифрование на стороне клиента

САЙТ: itunes.apple.com

Чат Crypto.cat

Оупенсорс-сервис Crypto.cat — очередное, но популярное и проверенное годами средство коммуникации, умеющее шифровать данные собеседников. Данные шифруются на стороне клиентов по технологии AES-256, а при передаче ключей, способных открыть переписку, используется несколько функций и методов сохранения секретности данных. Данные о переписке (в чате можно собрать до десяти человек) автоматически удаляются по истечении 30 минут после завершения разговора.

ТЕХНОЛОГИЯ ШИФРОВАНИЯ: технология AES-256

САЙТ: crypto.cat

Мессенджер Jitsi

Jitsi — свободно распространяемая программа с открытым кодом, живая альтернатива Skype. Jitsi выполняет те же самые коммуникативные функции, что и её маститый коллега, но коммуникатор ещё и шифрует данные по протоколу ZRTP. Видеочат организуется через специальный сервер Jitsi Videobridge, поддерживается неограниченное количество участников разговора.

ТЕХНОЛОГИЯ ШИФРОВАНИЯ: протокол ZRTP

САЙТ: jitsi.org

www.furfur.me

Защита личных данных пользователя в браузерах – Official Russian – Medium

Проблема — это не проблема, пока её никто не увидел.Firefox, Chromium, explorer, safari, opera-vivaldi, yandex browser — Это лишь только самые популярные браузеры, а есть еще целая куча других и форков этих. Не известно зачем так много их нужно, но каждый из них что-то делает лучше, хотя бы выглядят по-разному, и как-то по своему интерпретирует стандарты web. В плане безопасности все они решают одну проблему — сделать так, чтобы какой-то сторонний сайт не получил контроль над вашим компьютером через браузер. С другой же стороны, иногда необходимо дать некоторые права до реальной операционной системы или железа web-приложениям, например до камеры, gps и т.д.

Балансируя на разрешениях/ограничениях все вендоры решают только эту сторону безопасности браузеров, игнорируя защиту локальных данных пользователя. Я решил изучить этот вопрос и узнать, что происходит именно в этой области безопасности современных браузеров.

Все браузеры хранят пользовательские закладки, историю посещений, кэш, пароли, кукис, файлы web-sql, indexedDB и прочее. Где же именно хранятся эти данные?

Chromium(Windows): C:\Users\%username%\AppData\Local\Google\Chrome\UserData\DefaultChromium(Linux): /home/%username%/.config/google-chrome/DefaultFirefox(Windows): C:\Users\%username%\AppData\Roaming\Mozilla\Firefox\Profiles\$hash.defaultFirefox(Linux): /home/%username%/.mozilla/firefox/$hash.default/Критично важно хранить в защищенном месте по крайней мере пароли и кукисы. В действительности же браузеры защищают только пароли и то не всегда.

Хранение паролей.

Для справки IE использует методы WinAPI CryptProtectData и CredentialManager. Благодаря этому методу файл с паролями хоть и хранится в определенном месте, но сами пароли там зашифрованы средствами ОС. CryptProtectData использует сведения о сессии Logon, поэтому только данный пользователь сможет расшифровать данные. К сожалению, если вирус уже окажется на компьютере, то он сам сможет распаковать от имени этого пользователя все файлы паролей и увезти их с собой.

Chromium хранит все пароли в каталоге %PROFILE%/Login Data — это файл sqlite базы данных. В этой БД хранятся адреса сайтов, соответственно логин-пароли, дата их создания и модификации, количество использований, url аватарки и так далее. Для шифрования паролей и только паролей в Windows используется CryptProtectData. А в Linux они по-умолчанию хранятся в открытом виде. И только если включен gnome keyring или kwallet, то все данные из Login Data будут зашифрованы их средствами.

Интереснее обстоят дела с firefox. Там по умолчанию пароли шифруются алгоритмом 3des. В качестве ключа используются случайно сгененрированный файл key3.db, а сами пароли хранятся как blob объекты в logins.json или signons.sqlite. Злоумышленнику придется получить все эти файлы и знать как именно расшифровывать файл-паролей, но это конечно же не проблема. Но зато в firefox есть мастер-ключ, при установке которого добавляется соль в key3.db и тогда уже расшифровать без знания мастер пароля не получится ничего. По умолчанию мастер пароль просто равен пустой строке.

Угрозы безопасности.

Для того чтобы оценить, какой из подходов защищает лучше всего, определим то от чего мы защищаемся. Я выделю следующие угрозы:

- Вредоносное ПО может получить всю папку с данными пользователя браузера. Похитить пароли, куки и файлы баз данных web-api. Проанализировать и скомпрометировать пользователя по истории браузера, кэшу и БД.

- Любой пользователь ОС имея доступ к одной сессии может забрать весь каталог профиля и запустить у себя браузер от имени жертвы. Особенно актуально на рабочих местах, когда по политике безопасности предприятия на всех машинах строго определенные пароли и все их знают. Тогда средства шифрования, основанные на сессии строго говоря бессмысленны.

Учитывая эти угрозы, можно считать наиболее защищенным от кражи паролей только cromium в linux/macOs с включенными менеджерами ключей, так как они всегда требуют пароль, независимо от сессии. А так же firefox с мастер паролем.

Решение проблемы.

Итак, проблема — каталоги с пользовательскими данными во всех браузерах хранятся в строго определенных местах и не защищаются шифрованием. Самое простое, но далеко не изящное решение — это шифровать только эту папку средствами ОС или какими-то сторонними программами. Например, cryptkeeper или EFS в windows. В принципе, именно так я и решил проблему на текущий момент на своем рабочем компьютере. Также можно запускать хром внутри docker или виртуальном контейнере, в котором сама файловая система будет зашифрована. Эти методы защищают от второго типа угрозы, но к сожалению не от первого, так как расшифрованная папка существует как обычная примонтированная директория, т. е. ВПО так или иначе получит доступ к вашим файлам.

Если бы браузеры сами прозрачно для себя шифровали все файлы с которыми работали, тогда на ФС хранились бы только зашифрованные данные и не было бы момента времени, когда они существуют в открытом виде. Использование браузера и дополнительно программы для шифрования не так удобно для пользователя, как единый мастер пароль в браузере. Т.е. решение проблемы — это использовать профили браузера, а не операционной системы, прозрачно шифровать данные методами самого браузера, а не ОС. Такой подход, может несколько снизить производительность, а именно скорость работы IO браузера, но зато даст требуемый уровень защищенности.

Зачем?

Какие бонусы мы получим?

- Полную защищенность данных, начиная от истории браузера, заканчивая паролями и данными web-sql.

- Можно будет использовать один браузер разным пользователям из-под одной сессии ОС.

- Все куки будут привязаны к профилю браузера и не надо будет каждый раз при запуске браузера вводить пароли, как например в подходе с мастер ключом по паролю не зависимо от исполнения(ff, gnome-keyring, kde-wallet, osX keystore и др..), т.е. будет сохранённое зашифрованное состояние браузера.

Возникает закономерный вопрос, почему же мейтнеры ни одного браузера не добавили такой функциональности? После некоторого исследования вопроса, я нашел рубрику вопросов-ответов по поводу безопасности в chromium. В основном там описываются вопросы безопасности со стороны веба. Но есть один интересный пункт: «Why aren’t physically-local attacks in Chrome’s threat model?» — почему не рассматриваются физические атаки на хром в его модели безопасности. Далее привожу мой перевод с пояснениями этого раздела.

Пользователи иногда жалуются, что они могут компрометировать Chromium если установят вредоносное ПО или dll, или используют уязвимости в api. Мы(мейтнеры) считаем, что все эти уязвимости вне компетенции хромиума, мы не можем защищаться от вредоносного ПО, которое уже есть на вашем компьютере. Так как если кто-то уже получил доступ к вашему компьютеру и вашей сессии, то он сможет так же подменить dll у других приложений и вообще получить всю информацию, хранящуюся у вас на компьютере. Это не проблема хрома — в общем приложения должны доверять локальному пользователю. Чтобы уменьшить риск сторонними пользователями получить физический доступ к вашему компьютеру следуйте этим рекомендациям:Используйте FDE — full disk encryption(полное шифрование диска). Используйте пароли и usb-ключи для расшифровывания диска. ChromeOS шифрует домашнюю директорию. Так же в своей ОС шифровать отдельные ресурсы.Если вы разделяете компьютер с несколькими людьми, то пользуйтесь средствами ОС, такими как сессии и шифрование домашнего каталога.Используйте блокировку экрана. (Очевидно)Вы можете отключить сохранение пароля хромиумом, удалять все куки и чистить историю при выходе из хромиума.Заметим, что невозможно избежать рисков на общедоступных компьютерах. Всё что хранится на таких компьютерах становится автоматически общедоступным. Используйте режим инкогнито на таких компьютерах.Исходя из политики хромиума, желаемой функции у них не появится никогда. И они действительно не считают это уязвимостью.

Fork it.

А как тогда можно решить эту проблему, кроме описанных ранее интуитивно понятных способов? Единственным решением будет сделать форк браузера, хромиума или фаерфокса, и написать специальный патч, добавляющий такой функционал. Скорее всего его не подтвердят мейтнеры, так как он может усложнить интуитивность интерфейса браузера, но тем не менее можно распространять это решение как та же самая подключаемая библиотека dll с необходимым функционалом. Интересно рассмотреть tor-browser, он позиционируется как защищенный форк фаерфокса, так что в него могут включить этот патч.

Интерфейс браузера не сильно изменится, но появится менеджер сессии, как в ОС. При запуске браузера, пользователя попросят выбрать профиль, ввести мастер-пароль или подключить usb-ключ. Далее браузер построит ключ расшифрования и будет работать в прежнем режиме, думая что шифрования и нет. Таким образом предполагается патч подсистемы ввода-вывода браузера и добавление новых меню в UI.

В качестве целевого браузера, для которого я буду делать патч, я выбрал chromium. В принципе нет никакой разницы между firefox и chromium, но решающим фактором для выбора стало наличие исчерпывающей документации по исходному коду и проекту в целом у chromium. В любом случае подход, который я применю в одном браузере достаточно просто можно будет перенести на любой другой, так как в целом архитектура у них схожая.

medium.com

Безопасность (шифрование) трафика / Хабрахабр

Параллельно с развитием технологий защиты интернет-трафика от несанкционированного доступа развиваются и технологии перехвата защищенного трафика. Перехватить и изучить незашифрованный трафик пользователя уже давно не составляет труда даже для рядового юзера. Практически каждому известно слово «сниффер». Теоретически, защищенные SSL/TSL-соединения перехватить обычными средствами невозможно. Но так ли это? На самом деле — не совсем так. Да, зашифрованный трафик теоретически невозможно расшифровать, хотя опять таки теоретически при очень большой необходимости и желании, и такой трафик можно расшифровать, подобрав ключ. Однако для этого нужны такие затраты ресурсов, что актуальность взлома сохраняется только, наверное, на правительственном или военном уровне :)

Параллельно с развитием технологий защиты интернет-трафика от несанкционированного доступа развиваются и технологии перехвата защищенного трафика. Перехватить и изучить незашифрованный трафик пользователя уже давно не составляет труда даже для рядового юзера. Практически каждому известно слово «сниффер». Теоретически, защищенные SSL/TSL-соединения перехватить обычными средствами невозможно. Но так ли это? На самом деле — не совсем так. Да, зашифрованный трафик теоретически невозможно расшифровать, хотя опять таки теоретически при очень большой необходимости и желании, и такой трафик можно расшифровать, подобрав ключ. Однако для этого нужны такие затраты ресурсов, что актуальность взлома сохраняется только, наверное, на правительственном или военном уровне :)При работе по защищенному соединению (самый просто пример — HTTPS) весь трафик между взаимодействующими точками в сети шифруется на стороне отправителя и дешифруется на стороне получателя. Шифруется трафик, идущий в обоих направлениях. Для того, чтобы его зашифровать и расшифровать нужна пара ключей (ассиметричное шифрование). Публичный ключ служит для зашифрования и передается получателю данных, а приватный — для дешифрования, он остается у отправителя. Таким образом, узлы, между которыми устанавливается SSL-соединение, обмениваются публичными ключами. Далее, для повышения производительности формируется единый ключ, который пересылается уже в зашифрованном виде и используется как для шифрации, так и для дешифрации на обеих сторонах (симметричное шифрование).

А как они это делают? Обычно — по тому же каналу, по которому далее будет идти защищенный трафик. Причем обмен ключами происходит в открытом режиме. В случае HTTPS ключ сервера связан с сертификатом, который пользователю предлагается просмотреть и принять. И вот этот сертификат как раз и может перехватить любой промежуточный сервер, на пути которого идет сертификат в открытом виде (прокси, роутер).

Чтобы далее «читать» весь трафик пользователя, промежуточный сервер подменяет сертификат на свой. Т.е. он просто сам подключается к клиенту со своим сертификатом, и в то же время подключается к удаленному серверу. Клиенту приходит «левый» сертификат от сервера-злоумышленника, а браузер сообщает пользователю об опасности (такие сертификаты всегда не подписаны). У пользователя остается выбор: принять сертификат и работать с сайтом, либо отказаться его принимать, но и работать с сайтом тогда уже не получится. Иногда пользователи вообще игнорируют содержимое сертификатов и машинально принимают любые переданные им.

Если пользователь принимает сертификат-подделку, то трафик будет идти по следующей схеме:

клиент <= SSL-соединение => сервер-прослушка <= SSL-соединение => сервер назначения

Т.е. промежуточный сервер будет получать весь ваш «защищенный» трафик в открытом виде. Стоит также заметить, что передача сертификата происходит в начале каждой сессии HTTPS.

В случае защищенного SSH при первом соединении с сервером на клиенте сохраняется ключ сервера, а на сервере — ключ клиента. Эти ключи передаются между данными клиентом-сервером только один раз, при первом подключении. Если в этом случае SSH-трафик попытаются перехватить, то и клиент, и сервер откажут в соединении из-за несоответствия ключей. Так как ключи можно перенести между клиентом и сервером обходным путем (по защищенному каналу или на внешнем носителе), этот способ соединения является относительно безопасным. Его могут лишь заблокировать, заставив пользователя работать в открытую.

Стоит отметить, что уже давно продаются так называемые «решения по информационной безопасности предприятия», которые перехватывают весь трафик, проходящий через офисный прокси-сервер, и «читают» его. Программы ищут наличие определенных фраз или информации определенного вида в потоке данных от браузеров, почтовых программ, ftp-клиентов, мессенджеров сотрудников офиса. Причем, эти программы умеют различать и обрабатывать правильно самые разные виды информационного взаимодействия с серверами. В том числе, они проверяют и защищенный SSL-трафик путем подмены сертификатов. С разработкой одной из таких систем я сталкивался почти непосредственно.

Но пути спасения от тотальной слежки есть. Через установленное SSH-соединение можно направлять любой нужный трафик, который с SSH-сервера будет уже в открытом виде идти на конечную точку. Этот способ называется SSH-туннелинг (tunneling). Так можно обезопасить прохождение трафика по незащищенному каналу, но имеет смысл такой подход только при наличии доверенного сервера с поднятым и настроенным на туннелинг SSH-демоном. Причем организовать это достаточно просто. SSH-клиент подключается к серверу, настраивается на прослушку любого данного порта на локальной машине. Этот клиент будет предоставлять услугу SOCKS5-прокси, т.е. его использование можно настроить в любом браузере, почтовых программах, IM-ах и т.д. Через SSH-туннель пакеты попадают на сервер, а с него уходят на целевой сервер. Схема получается следующая:

[localhost: клиент <=> proxy] <== SSH-соединение ==> сервер <=> целевой сервер

Другой способ защиты трафика — VPN-канал. В использовании он проще и удобнее SSH-туннелинга, но в первичной установке и настройке сложнее. Основное удобство этого способа в том, что в программах не нужно прописывать прокси. А некоторый софт и вовсе прокси не поддерживает, следовательно только VPN и подойдет.

На практике есть два варианта работы. Первый — покупка VPN-акканута, который продается специально для этих целей (шифрование трафика по небезопасному каналу). В этом случае продаются обычно аккаунты, соединяться с которыми надо по протоколам PPTP (обычный VPN, который реализован, например, в Windows) или L2TP.

Второй вариант — покупка VDS-сервера (виртуальный выделенный сервер) с любым дистрибутивом линукса на борту и поднятие на нем VPN-сервера. VDS может быть российским или американским (только не забывайте про заокеанские пинги), дешевым (от $5) и слабым или дорогим и помощнее. На VDS ставят OpenVPN-сервер, а на компьютере поднимается OpenVPN-клиент. Для Windows есть даже гуишная версия клиента.

Если вы решите использовать вариант с OpenVPN, то есть например эта простая пошаговая инструкция по поднятию сервера (Debian). Установить клиента еще проще, особенно под Windows. Отметить стоит только один нюанс. Если весь трафик требуется пустить по созданному VPN-соединению, то требуется прописать default gateway на шлюз VPN (параметр redirect-gateway в конфиге клиента), а если только часть трафика (на определенные хосты), то можно прописать обычные статические маршруты на данные хосты (по IP; например, route add -p 81.25.32.25 10.7.0.1).

Для соединения OpenVPN обмен ключами происходит в ручном режиме, т.е. транспортировать их от сервера на клиент можно абсолютно безопасно.

Таким образом, SSH- и VPN-соединения могут практически полностью гарантировать безопасность вашего трафика при перемещении по незащищенному каналу. Единственная проблема, которая может возникнуть в этом случае, — это запрет на SSL-трафик на корпоративном файрволе. Если SSL-трафик разрешен хотябы на один любой порт (обычно дефолтный 443), то вы уже потенциально можете поднять и SSH-тонель, и VPN-соединение, настроив соответствующего демона на вашем VDS на этот порт.

habrahabr.ru

Совет дня. Как зашифровать ВЕСЬ интернет-трафик. - 9 Октября 2016

Программа SoftEnter VPN Client.

Программа SoftEnter VPN Client.

В связи с реальной угрозой расширения карательных функций «Антипиратского закона» и возможным началом переноса его действия на простых пользователей, а именно, возможным введением штрафов за скачивание пиратского контента (фильмов музыки программ и так далее), продолжаю знакомить посетителей моих сайтов с информацией, как этих штрафов избежать, то есть, как скачивать с интернета АНОНИМНО. Ранее, я показал, как скачивать анонимно по прямым ссылкам и с торрентов. В данной статье рассмотрим один из способов, как зашифровать весь интернет-трафик. Шифрование всего интернет-трафика позволит вам стать полностью анонимным в интернете, сменив свой IP-адрес, на сторонний. После смены IP-адреса при помощи предлагаемого в данной статье приложения никто из посторонних уже не сможет узнать какие сайты вы посещали, что скачивали, в том числе будет зашифрован и ваш интернет-трафик в торрент-клиенте.Речь пойдет о приложении под названием SoftEnter VPN Client. Это клиентская программа для связи с сервисом под названием VPN Gate.Сервис VPN Gate – это экспериментальный проект Высшей школы университета г. Цукуба (Япония). Идея проекта заключается в организации добровольцами публичной общественной сети туннелей VPN, которые создаются, с помощью специального программного обеспечения, и бесплатно предоставляются в публичное общее пользование. Подключиться к ним может каждый желающий.Частные публичные сети VPN Gate предоставляются обычными людьми, а не компаниями и, даже гипотетическая возможность получения логов (истории посещённых Вами сайтов и истории скачивания) по запросу компетентных органов исключена. Сервис VPN Gate и создавался для того, чтобы дать возможность гражданам стран, где блокируются определённые сайты свободно и анонимно посещать их, но сервис можно использовать и для скачивания нужного вам контента, не опасаясь неприятных последствий.Настроить работу программы SoftEnter VPN Client вовсе несложно. Сейчас покажу, как это сделать.

Для начала скачиваем на сайте разработчика по ссылке здесь архив с установочным файлом программного обеспечения SoftEnter VPN Client.

Кстати, информация для тех, кто уже пользовался универсальным моментальным немецким клеем Nano Kleber и для тех, кто еще не знаком с нашим продуктом - наш клей кардинально изменился.Естественно в лучшую сторону. Во-первых, изменился внешний вид упаковки и флаконов клея. Во-вторых, объем флаконов увеличился на треть! Теперь вес флакона 31,5 граммов, флакона со сварочным гранулятом, 25 граммов.И главное, улучшено качество самого клея. По многочисленным просьбам покупателей, клей стал гуще. Это позволяет работать с ним, перед сжатием (склеиванием) не торопясь. Срок подготовки увеличен в 2 раза! При этом его цена осталась прежней.Подробнее узнать о клее Nano Kleber можно на нашем официальном сайте по ссылке здесь. Там же можно его и заказать. Доставка – по всей России.

После скачивания архива распаковываем папку с установочным файлом на рабочий стол.

После скачивания архива распаковываем папку с установочным файлом на рабочий стол.

Открываем ее и запускаем установку программного обеспечения SoftEnter VPN Client.

Открываем ее и запускаем установку программного обеспечения SoftEnter VPN Client.

После установки программного обеспечения SoftEnter VPN Client запускаем его в работу.

После установки программного обеспечения SoftEnter VPN Client запускаем его в работу.

Выбираем один из серверов VPN и подключаемся к нему.

Выбираем один из серверов VPN и подключаемся к нему.

После подключения к выбранному серверу VPN весь ваш интернет-трафик будет перебрасываться через сторонний сервер, надежно скрывая ваши действия в интернете.

После подключения к выбранному серверу VPN весь ваш интернет-трафик будет перебрасываться через сторонний сервер, надежно скрывая ваши действия в интернете.

То что вы подключены к выбранному вами серверу VPN легко можно узнать, посетив один из сервисов проверки IP-адресов. Найти их несложно. В поисковой строке любого поисковика, например, в Яндексе, пишем поисковую фразу «проверка ip».

То что вы подключены к выбранному вами серверу VPN легко можно узнать, посетив один из сервисов проверки IP-адресов. Найти их несложно. В поисковой строке любого поисковика, например, в Яндексе, пишем поисковую фразу «проверка ip».

Отключить VPN-соединение просто. В трее после установки программного обеспечения SoftEnter VPN Client появиться специальный значок. Кликните по нему правой кнопкой мыши и в выпавшем контекстном меню выберете нижнюю строчку отключения программы.

Отключить VPN-соединение просто. В трее после установки программного обеспечения SoftEnter VPN Client появиться специальный значок. Кликните по нему правой кнопкой мыши и в выпавшем контекстном меню выберете нижнюю строчку отключения программы.

Как видите, зашифровать весь свой интернет-трафик при помощи программы SoftEnter VPN Client и сервиса VPN Gate совсем несложно.В ближайшее время продолжим изучение темы шифрования интернет-трафика и рассмотрим еще один способ шифрования трафика при помощи сервисов VPN, напрямую, без использования сторонних приложений, а лишь меняя настройки интернет-соединения.

Как видите, зашифровать весь свой интернет-трафик при помощи программы SoftEnter VPN Client и сервиса VPN Gate совсем несложно.В ближайшее время продолжим изучение темы шифрования интернет-трафика и рассмотрим еще один способ шифрования трафика при помощи сервисов VPN, напрямую, без использования сторонних приложений, а лишь меняя настройки интернет-соединения.

&lt;p&gt;Подпишитесь на обновления RSS заголовков от: &lt;a href="http://feeds.feedburner.com/http/halyavinru"&gt;&lt;/a&gt;&lt;br/&gt;Создано FeedBurner&lt;/p&gt;

halyavin.ru

Как полностью зашифровать папку профиля браузеров Chrome, Firefox и Opera. — Rohos

Google Chrome – очень популярный Web-браузер. Однако, в его арсенале отсутствует одна очень важная функция – функция мастер-пароль. Это значит, что все ваши пароли, данные кредитных карт, web-логины доступны для всех, кто пользуется вашим компьютером. В этой статье вы узнаете, как полностью зашифровать папку профиля Google Chrome. Подобное средство защиты можно также применить для браузеров Firefox, Opera и для Skype.

Google Chrome – очень популярный Web-браузер. Однако, в его арсенале отсутствует одна очень важная функция – функция мастер-пароль. Это значит, что все ваши пароли, данные кредитных карт, web-логины доступны для всех, кто пользуется вашим компьютером. В этой статье вы узнаете, как полностью зашифровать папку профиля Google Chrome. Подобное средство защиты можно также применить для браузеров Firefox, Opera и для Skype.

Мастер-пароль и web-сессии.

Как пользователь Firefox, должен отметить, что разработчики этого браузера предприняли определенные меры по безопасности данных браузера и обеспечили своих пользователей возможностью установки функции мастер-пароль для защиты всех сохраненых паролей. В случае с Google Chrome, любой, кто пользуется вашим компьютером, без особых усилий может извлечь ваши web-логины и пароли, сохраняемые в Chrome, используя специальные средства или программы наподобие ChromePass. Браузер Google Chrome сохраняет ваши данные в открытой форме, поэтому вы рискуете разделить их с кем-то еще. Закладки, история web-просмотров и другая информация остаются доступными и могут приятно удивить охотников за чужой информацией и спец. службы. Также очень часто пользователи используют опцию «запомнить меня», чтобы не вводить пароль постоянно для доступа к почте, facebook, одноклассникам и др. сервисам. Это означает, что тот кто получит доступ к папке профиля браузера (хранилище сессий и cookies) получает доступ и в ваш емайл. Это касается всех браузеров.

Управление паролями web-сайтов.

Каждый браузер, выпущенный за последнее десятилетие, имеет свою систему управления паролями. Google Chrome не исключение. Каждый раз, когда вы вводите пароль для входа на новый сайт, появляется окно, предлагающее вам запомнить, т.е. сохранить ваш пароль на будущее. В браузере Chrome эту функцию выполняет Менеджер Паролей (Password Manager). Эта функция отвечает и за многое другое. Что нас больше всего беспокоит — это абсолютная уязвимость паролей и web-логинов. Если вы действительно хотите быть уверенными в безопасности ваших персональных данных, мы рекомендуем вам защитить паролем доступ в Google Chrome путем полного шифрования папки профиля (куки, журнал посещений, историю загрузки файлов, закладки, кэш, пароли, данные автозаполнения для форм и т.д.).

Полное шифрование папки профиля Google Chrome.

С помощью бесплатной программы для шифрования Rohos Mini Drive создаем виртуальный зашифрованный диск и перемещаем на него профиль Google Chrome. Теперь, чтобы заблокировать доступ в Chrome для посторонних и пресечь любые попытки посягнуть на вашу личную информацию, необходимо выключить виртуальный диск Rohos.

Перед тем как начать:

- Загрузите и Установите Rohos Mini Drive (бесплатный) или Rohos Disk Encryption (30 дней демо).

- Создайте виртуальный зашифрованный диск.

- Google Chrome приложение должно быть закрытым.

- Если у вас есть другие приложения Google, например Desktop или Picasa, их тоже необходимо закрыть (чтобы остановить процесс GoogleDesktop.exe).

Как зашифровать профиль Google Chrome.

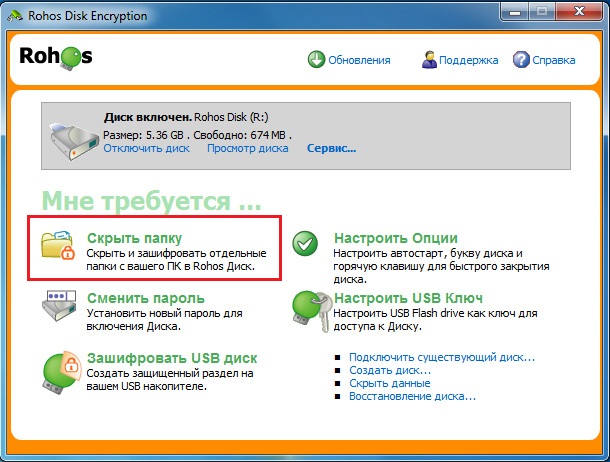

- Откройте приложение Rohos Disk Encryption.

- Подключите зашифрованный Rohos-диск.

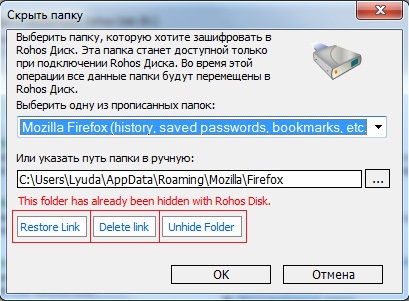

- Как только Rohos-диск будет подключен, кликните на опцию Скрыть папку (Hide folder).

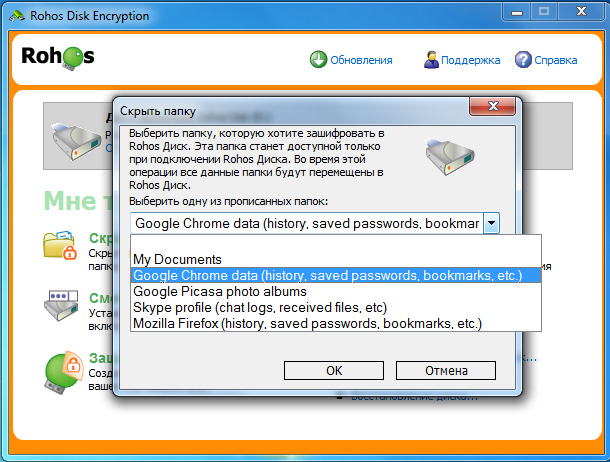

- В диалоговом окне Hide Folder выберите Google Chrome data (history, saved passwords, bookmarks, etc.).

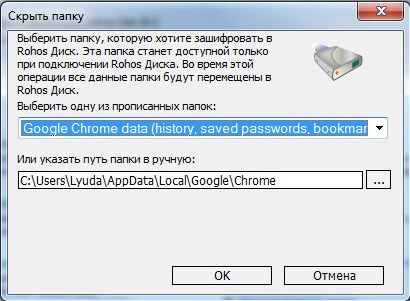

Rohos автоматически отобразит путь к профилю Google Chrome.

Rohos автоматически отобразит путь к профилю Google Chrome. На данном этапе вместо Google Chrome вы также можете выбрать такие браузеры, как Mozilla Firefox, Opera или Skype-приложение. В будущих релизах программы Rohos Disk Encryption мы дополним список приложений.

На данном этапе вместо Google Chrome вы также можете выбрать такие браузеры, как Mozilla Firefox, Opera или Skype-приложение. В будущих релизах программы Rohos Disk Encryption мы дополним список приложений. - Нажмите OK.

В этот момент папка с профилем Google Chrome будет перемещена в зашифрованный Rohos-диск. Затем ярлык с вашим Chrome приложением будет снова восстановлен на прежнем месте. Это позволит вам работать с вашим приложением как прежде.

Теперь ваша папка с профилем Google Chrome зашифрована и защищена паролем. Шифрование является прозрачным и происходит «на лету».

Как заблокировать доступ к вашему профилю в Google Chrome?

Теперь вы можете запустить Google Chrome и убедиться, что все работает должным образом, как прежде:

- вы можете входить на web-сайты с помощью сохраненных паролей;

- все сайты, которым вы доверились, помнят вашу сессию доступа;

- избранное не претерпело никаких изменений;

- история посещаемых сайтов сохранена.

Теперь все ваши куки, журнал обозревателя, история загрузки файлов, кэш и другие данные будут храниться в зашифрованном разделе.

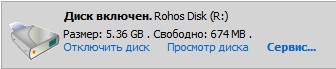

Для того, чтобы заблокировать доступ к профилю Google Chrome, закройте приложение Google Chrome (все окна, если необходимо) и отключите зашифрованный диск с помощью главного окна Rohos-диска или в Rohos-меню возле системных часов.

Теперь виртуальный зашифрованный диск R: скрыт и папка с профилем Google Chrome недоступна. Если вы попытаетесь открыть Chrome в Windows Vista, появится следующее сообщение:

Если вы нажмете на OK, Google Chrome браузер начнет работу по умолчанию, но при этом все ваши пароли, закладки с избранным, история вашего взаимодействия с web-сайтами и другая приватная информация останется абсолютно недоступной для чужих глаз.

Если вы попытаетесь открыть приложение Chrome в Windows 7, вы увидите следующее сообщение:

Чтобы снова запустить ваш Google Chrome, просто подключите виртуальный Rohos-диск (т. е. диск R:).

Зашифруйте и заблокируйте профили Firefox, Opera.

Тем же способом можно зашифровать и заблокировать профили Firefox, Opera. Помните о том, что приложение того или иного web-браузера не запустится, пока вы не подключите виртуальный зашифрованный диск. Даже переустановка приложения не поможет запустить его при отключенном зашифрованном диске. В прямом смысле этого слова происходит блокировка приложения.

В этом случае появится диалоговое окно Firefox, сообщающее о том, что Firefox не может установить связь с зашифрованным профилем. Вам необходимо подключить виртуальный диск R: и снова запустить приложение.

Как это работает?

Ваш профиль Google Chrome (куки, история работы с web-сайтами, кэш, логины и т. д.) можно заблокировать, как только вы отключите Rohos-диск.

Профиль Google Chrome соединен с Rohos-диском и информация хранится на диске R: в папке \symlinks\:

Хотя обычно по умолчанию папка с профилем Chrome находится на диске С: в папке C:\Users\Your User Name\AppData\Local\Google\Chrome .Когда виртуальный зашифрованный диск R: отключен, эта папка тоже становится недоступной.

Как управлять зашифрованными и скрытыми папками?

Вы можете отменить функцию шифрования в любое время.

- Откройте Rohos Disk приложение и подключите зашифрованный диск R: .

- Выберите опцию «Скрыть папку».

- Выберите профиль приложения или любой путь, который был зашифрован ранее.

- Rohos-приложение проверит папку и вы можете:

- Кликнуть на «Restore Link» для того, чтобы снова соединить папку профиля приложения с профильной папкой, которая уже имеется на Rohos-диске. Это позволит использовать один общий профиль Google Chrome на нескольких компьютерах с Windows.

- Кликнуть на «Delete Link«, если вы деинсталлировали приложение или не хотите, чтобы кто-нибудь знал, что профиль приложения зашифрован Rohos-диском. В следующий раз для того, чтобы воспользоваться Google Chrome, вам нужно будет выбрать опцию “Repair”.

- Кликнуть на «Unhide Folder«, если вы хотите отменить функцию шифрования или удалить Rohos-диск.

Просим вас обратить внимание на то, что эта функция шифрования связывает профиль Google Chrome с вашим главным зашифрованным диском, созданным в приложении Rohos Disk (Rohos Mini Drive). И поэтому, удалив зашифрованный диск, вы также удалите ваш профиль в Google Chrome. Если вы забудете ваш пароль доступа в Rohos-диск, вы также можете потерять ваш профиль в Google Chrome. Чтобы этого не случилось, воспользуйтесь файлом восстановления пароля.

Проблема безопасности.

Существуют сторонние средства и программы, с помощью которых можно запросто украсть все ваши учетные данные с web-браузеров. Приложение ChromePass является одним из таких средств и его можно приобрести бесплатно. И если кому-то удалось войти в вашу систему (виртуально или физически), не пройдет и нескольких секунд, как все ваши секретные данные будут позаимствованы. И возможно грабителю даже не придется открывать ваш браузер.

Программы шифрования Rohos. Наши программы для шифрования обеспечат «неприкосновенность» вашему профилю и защитят ваши личные данные от посягательств извне с помощью надежного пароля. При этом доступ к содержимому вашего профиля для вас — это один клик.

Если вы новичок в области шифрования, будьте осторожны. Как только вы создадите ваш первый Rohos-диск и воспользуетесь функцией Скрыть папку, убедитесь, что вы не удалили зашифрованный раздел и потом не создали новый, т.к. это может привести к безвозвратной потере профиля в Google Chrome. Что касается случаев с несколькими учетными записями на одном компьютере, если папка с данными в Google Chrome зашифрована для одного аккаунта, то это никак не влияет на взаимодействие с приложением Google Chrome для пользователя с другим аккаунтом. Таким образом, защитив ваш профиль паролем, вы не ущемляете прав другого человека использовать то или иное приложение на свое усмотрение.

Кто-то может предложить другую альтернативу безопасности данных, например оставить компьютер в Спящем режиме — это его право на риск. Мы знаем точно, что с Rohos Mini Drive и Rohos Disk вы сможете доверить свой компьютер кому угодно и при этом сможете чувствовать себя комфортно, зная, что содержимое ваших профилей надежно защищено от кражи. Даже если кто-то извлечет жесткий диск из вашего компьютера и установит его в другой компьютер, все ваши данные на Rohos-диске будут недоступны до тех пор, пока не будет введен правильный пароль.

Возможности защиты с функцией Hide folder.

- Можно зашифровать любую папку на вашем компьютере (Мои документы, мои рисунки и т. д.).

- Зашифровать и защитить профиль Google Chrome: история работы с web-сайтами, избранное, данные кредитной карты, сохраненные пароли, куки (cookies) и т. д..

- Защитить паролем папку любого приложения на диске C:\Program Files\ .

- Зашифровать и скрыть Skype-профиль с историей сообщений, полученными файлами, контактами и Skype-паролем.

- Зашифровать профили в Mozilla Firefox и Opera.

- Сохранить конфиденциальные файлы на виртуальном диске.

Rohos Mini Drive — лучшее бесплатное приложение для защиты ваших данных. Если вам нужен неограниченный объем шифрования и дополнительные возможности, тогда вам больше подойдет Rohos Disk Encryption.

Скачайте Rohos Mini Drive (бесплатный).Скачайте Rohos Disk Encryption ( и получите 30 пробных дней).

www.rohos.ru

Шифрование в интернете: HTTPS — не панацея

Безопасные сайты в интернете можно распознать по аббревиатуре HTTPS (Hypertext Transport Protocol Secure) и зелёной маркировке защиты в левой части адресной строки браузера – так обозначается шифрование обмена данными между сайтом со всеми модулями и браузером. Кроме того, перед началом передачи данных сервер предъявляет действительный сертификат. Так пользователи могут быть уверены, что открывают «правильный» сайт, а не подложенный злоумышленниками.

Впрочем, это подход в духе «всё или ничего»: сервер передает данные или полностью в зашифрованном виде по протоколу HTTPS, или полностью в незашифрованном по HTTP. Но часто бывают случаи, когда шифруется только часть сайта, например, если он содержит рекламу, которая передается по HTTP, или использует скрипты, которые опять-таки обращаются к HTTP-ресурсам. Это приводит к проблемам в HTTPS: браузеры выводят предупреждения, блокируют или неправильно отображают сайты. В таких случаях выход предлагает оппортунистическое шифрование (OE, Opportunistic Encryption).

Оппортунистическое шифрование

Оппортунистическое шифрование (OE) является важным промежуточным решением между HTTP и HTTPS. Этот метод при необходимости позволяет шифровать передачу данных сайта по HTTP. Побочный эффект использования OE – данные сайта могут передаваться по HTTP/2 на более высоких скоростях.

[caption align="aligncenter"] Увеличение доли безопасных соединенийСогласно регулярным оценкам Google, пользователи Chrome все чаще обмениваются данными по HTTPS-соединению[/caption]

Увеличение доли безопасных соединенийСогласно регулярным оценкам Google, пользователи Chrome все чаще обмениваются данными по HTTPS-соединению[/caption]

Шифрование HTTP

OE – это метод, в настоящее время установленный в рамках проекта Инженерного совета Интернета (Internet Engineering Task Force). Суть заключается в следующем: для передачи данных HTTP-сайтов применяется криптографический протокол TLS (Transport Layer Security). Похоже на HTTPS только на первый взгляд, поэтому при использовании OE в адресной строке не видно пометки «HTTPS».

Для того, чтобы уловить разницу, нужно сравнить установление соединения браузера и сервера по HTTPS и OE и проанализировать поведение браузера. На правой странице предлагаем схематическое описание принципа работы обоих методов. HTTPS рассчитан на обеспечение безопасности с самого начала и срабатывает сразу вместе с конкретным запросом браузера об установлении зашифрованного соединения.

Если сервер не может его установить, обмен данными завершается уведомлением об ошибке, не успев действительно начаться. С точки зрения безопасности это правильное решение, поскольку по HTTPS передача данных в незашифрованном виде не может осуществляться.

OE работает по-другому. Браузер запрашивает у сервера незащищенный HTTP-сайт через порт 80. Через так называемую альтернативную службу, простой дополнительный заголовок, сервер в ответ сообщает браузеру, что данные аналогичного сайта он может передавать не только через порт 80, но и через порт 443 с использованием TLS. Если браузер поддерживает OE (в настоящее время только Firefox), следующие запросы могут происходить по TLS.

Как и в случае с HTTPS, сначала браузер проверяет сертификат сервера, затем происходит обмен ключом шифрования, и только потом устанавливается защищенное соединение между браузером и сервером. Но, в отличие от HTTPS, если шифрование не удается, передача данных не прерывается – происходит переход к незашифрованной связи, как изначально браузер запрашивал у сервера.

Технически отличие между HTTP с TLS и HTTPS, что касается запросов, заключается не в мощности шифрования, а только в букве S в адресной строке. Разница заключается в установлении соединения с сайтом и в том, что браузеры по-разному осуществляют соединения HTTP и HTTPS: при зашифрованном HTTP-соединении, в отличие от HTTPS, может быть сомнительный смешанный контент, например, ссылки на HTTP-ресурсы или реклама, которая передается только в открытом виде.

Сравнение скорости: обращение к сайту по HTTP и HTTP/2

Скорость протокола HTTP/2 намного выше, как показывают тесты, но каналы передачи данных по-прежнему защищаются HTTPS. HTTP-соединения по протоколу HTTP/2 позволяет только OE.

Больше скорости, меньше безопасности

Оппортунистическое шифрование можно спокойно воспринимать как инструмент для заполнения пробелов, пока все сайты не перешли на HTTPS – а этот процесс займет не один год. Между тем OE можно использовать для увеличения скорости обмена данными. Для HTTP/2, второй версии протокола HTTP, шифрование обязательно. По HTTP/2 передаются данные защищенных сайтов, причем скорость сайтов возрастает (см. справа), но только тех из них, которые поддерживают HTTPS. Поскольку OE работает как раз на HTTP-сайтах, данные таких сайтов тоже могут передаваться по более быстрому протоколу HTTP/2.

Пока не все сайты перешли на HTTPS, оппортунистическое шифрование является практическим временным решением

Что касается безопасности, OE выполняет не всю работу. Этим методом можно защититься от пассивного прослушивания, например, спецслужбами, которые следят за сетевым трафиком в целом. Активной же атаке достаточно перехватить только первый заголовок, в котором сервер предлагает альтернативную службу. Как только удаляется это указание, процесс установления шифрования прерывается и появляется возможность прослушивать незащищенный канал.

OE не представляет собой альтернативу HTTPS – на этом его сторонники даже не настаивают. Скептики также указывают на то, что OE – это отличный повод для администраторов сайтов не переходить на HTTPS. Но в действительности получается не совсем так: нередко перечисленные технические причины переходу препятствуют.

HTTPS совсем исчезнет?

В дискуссию о шифровании в интернете включился даже изобретатель Всемирной паутины Тим Бернерс-Ли. Он выступил за то, чтобы совсем уйти от HTTPS – не в смысле положить конец шифрованию, а наоборот: он предложил для всего сетевого трафика использовать криптографию TLS в режиме реального времени – тогда разводить HTTP и HTTPS не было бы необходимости.

В дискуссию о шифровании в интернете включился даже изобретатель Всемирной паутины Тим Бернерс-Ли. Он выступил за то, чтобы совсем уйти от HTTPS – не в смысле положить конец шифрованию, а наоборот: он предложил для всего сетевого трафика использовать криптографию TLS в режиме реального времени – тогда разводить HTTP и HTTPS не было бы необходимости.

Три метода обращения к веб-сайтам

Заезд Браузер и веб-сайт обмениваются данными или по незашифрованному каналу по протоколу HTTP, или по зашифрованному каналу по HTTPS, или при помощи нового метода шифрования Opportunistic Encryption по HTTP.

HTTP

При стандартном запросе по HTTP браузер обращается к серверу и отправляет запрос по незашифрованному каналу, на который сервер отвечает без аутентификации также в открытом виде.

HTTPS

Перед тем, как отправить хотя бы бит полезных данных, по протоколу HTTPS между браузером и сервером устанавливается зашифрованное соединение. Этот метод подразумевает в том числе аутентификацию.

Новинка: Оппортунистическое шифрование

Новинка: Оппортунистическое шифрование

Оппортунистическое шифрование начинается с незашифрованного запроса. Шифрование устанавливается только тогда, когда сервер отправляет альтернативный заголовок с предложением зашифровать канал.

Здесь угрожает опасность: при помощи атаки посредника злоумышленник может перехватить альтернативный заголовок (см. основной текст)

Здесь угрожает опасность: при помощи атаки посредника злоумышленник может перехватить альтернативный заголовок (см. основной текст)Фото: компании-производители

ichip.ru

Решаем проблему перехвата и подмены DNS-запросов. DNSCrypt в Яндекс.Браузере

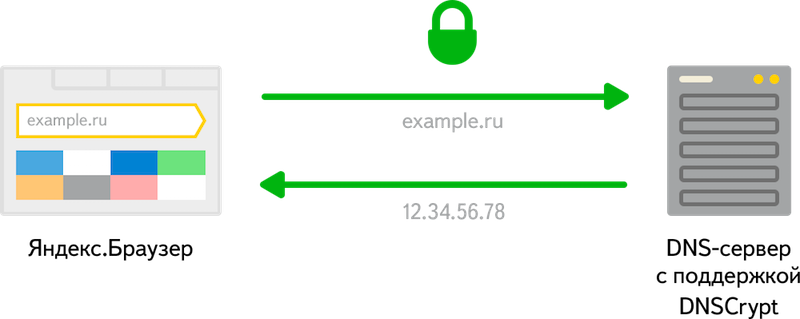

Когда речь заходит о защите веб-трафика от перехвата и подмены, то на ум в первую очередь приходят протокол HTTPS или даже собственный VPN-сервер. К сожалению, многие забывают еще об одной незащищенной стороне, а именно о DNS-запросах. Сегодня я еще раз привлеку внимание к этой проблеме и расскажу о том, как мы решаем ее в Яндекс.Браузере с помощью технологии DNSCrypt.

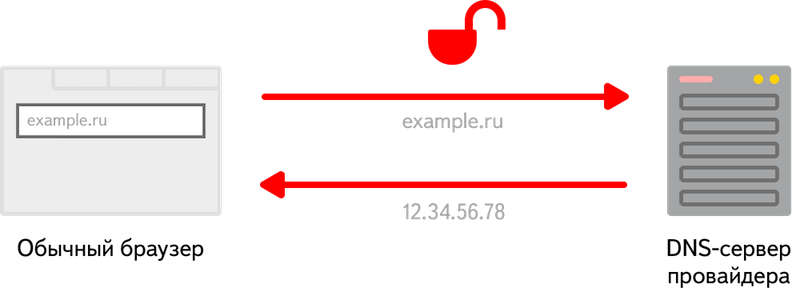

Архитектура системы доменных имен (DNS) за редким исключением остается неизменной с 1983 года. Каждый раз, когда вы хотите открыть сайт, браузер отправляет запрос с указанием домена на DNS-сервер, который в ответ отправляет необходимый IP-адрес. И запрос, и ответ на него передаются в открытом виде, без какого-либо шифрования. Это значит, что ваш провайдер, администратор сети или злоумышленник c MITM могут не только хранить историю всех запрошенных вами сайтов, но и подменять ответы на эти запросы. Звучит неприятно, не правда ли?

Предлагаю вспомнить несколько реальных историй перехвата и подмены DNS-запросов.

DNS hijacking

Перехват DNS-запросов (DNS hijacking) это не какая-то редкая страшилка, а вполне распространенная практика. Например, среди провайдеров. Обычно это работает следующим образом. Если пользователь пытается перейти на несуществующий сайт, то провайдер перенаправляет его на свою страницу с рекламой. А может и не на свою.

Американский провайдер Earthlink в 2006 году стал перенаправлять пользователей и информацию об их запросах рекламному партнеру Barefruit. Особенно плохо это выглядело в том случае, если пользователь запрашивал несуществующий домен известного сайта, например, webmale.google.com. Пользователь видел рекламу и контент, которые не имели ничего общего с google.com в адресной строке.

Подобная практика явно нарушает стандарт RFC для DNS-ответов и делает пользователей уязвимыми для XSS-атак. К примеру, исследователь Дэн Камински продемонстрировал уязвимость, которая позволяла встраивать в Facebook или PayPal мошеннические фреймы.

Вы, конечно же, можете отказаться от использования DNS-сервера провайдера и прописать в настройках роутера сторонние решения (например, Google Public DNS или Яндекс.DNS). Но при отсутствии шифрования это никак не решит проблему. Провайдер вполне может вмешаться и здесь, подменив ответ на свой.

Если уж провайдеры научились зарабатывать на подмене DNS-ответов, то что говорить о мошенниках. В 2007 году группа предприимчивых людей из Эстонии создала троян DNSChanger, который за несколько лет заразил 4 млн компьютеров по всему миру. Троян изменял системные настройки DNS, что приводило к появлению рекламы на веб-страницах. Это принесло создателям $14 млн и тюремный срок. Причем самое удивительное в этой истории то, что по решению суда пришлось в течение 7 месяцев поддерживать временные DNS-сервера по тем адресам, где располагались сервера мошенников. Если бы они это не сделали, то пользователи зараженных устройств одномоментно лишились бы доступа в сеть.

Масштабы трояна DNSChanger впечатляют, но бразильцы его переплюнули. 4,5 млн DSL-модемов было взломано в одной только Бразилии в 2011-2012 годах. Для этого было достаточно разослать спам со ссылкой на вредоносную страницу, которая взламывала модем и прописывала новый адрес DNS-сервера. Причем в этот раз мошенники не стали мелочиться с рекламой. На своих подставных DNS-серверах они подменяли адреса для всех крупнейших банков Бразилии.

С домашними и офисными WiFi-роутерами дело обстоит так же печально, как и с бразильскими модемами. Пользователи нередко оставляют заводские логин и пароль на админку, да и за выходом свежих прошивок с исправленными уязвимостями не следит почти никто (кроме читателей Хабра, конечно же). В прошлом году исследователи из Sentrant в своем докладе рассказали о новых случаях взлома роутеров. Мошенники перехватывали обращения к Google Analytics и благодаря этому встраивали на сайты рекламу.

Думаю, с примерами перехвата можно закончить. Вывод тут простой: DNS перехватывают много, на разных этапах и с разной целью.

DNSCrypt

Разработчики популярного сервиса OpenDNS предложили решение проблемы еще несколько лет назад. Они создали опенсорсную утилиту DNSCrypt и одноименный протокол, который играет для DNS-запросов такую же роль, как и SSL для HTTP.

Во-первых, DNSCrypt зашифрует с помощью стойкой эллиптической криптографии сообщения между вашим компьютером и DNS-сервером. Это защитит их от прослушки и MITM.

Во-вторых, вы больше не привязаны к серверу провайдера или настройкам своего роутера. DNSCrypt обращается за адресами напрямую на указанный вами сервер.

До сих пор для применения DNSCrypt пользователям было необходимо установить на компьютер отдельную утилиту. Это не сложно, но без широкого распространения знаний об угрозе и способах ее решения вряд ли стоит рассчитывать на массовое применение технологии.

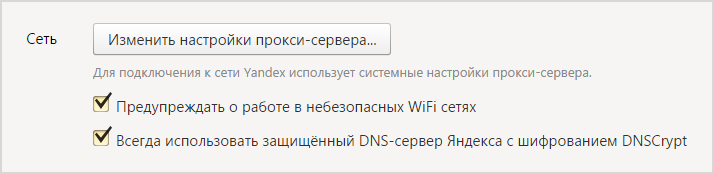

Поддержка DNSCrypt в Яндекс.Браузере

Наша команда считает шифрование DNS не менее важным, чем переход на HTTPS, поэтому мы решили поддержать DNSCrypt на уровне Яндекс.Браузера. И сегодня мы начинаем тестирование новой бета-версии Яндекс.Браузера 16.4, пользователи которой могут включить в настройках защиту DNS-запросов.

При этом все запросы в зашифрованном виде будут отправляться на быстрый DNS-сервер Яндекса, который также получил поддержку протокола DNSCrypt. Ограничивать пользователей только одним сервером мы не хотим, поэтому уже в ближайшее время добавим в этом месте возможность выбрать альтернативный DNS-сервер (например, тот же OpenDNS).

И еще кое-что. Подменить IP-адрес на фишинговый можно не только через перехват запроса, но и через самый обычный системный host-файл. Поэтому мы сейчас экспериментируем с запретом использовать системный резолвер в случае недоступности DNS-сервера. Мы понимаем, что включение этой опции по умолчанию может навредить пользователям корпоративных и локальных ресурсов, поэтому пока только наблюдаем и собираем отзывы.

Установить бету вы можете с browser.yandex.ru/beta. Нам было бы интересно узнать мнение сообщества.

habrahabr.ru

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|