Базовая настройка сервера на базе CentOS. Centos сервер

Первоначальная настройка сервера с CentOS 7

Шаг первый – Войти под root

Для того, чтобы войти на свой сервер, то вам нужно знать общественный IP – адрес сервера и пароль для учетной записи пользователя “root“. Если вы еще не вошли на свой сервер, вы можете следовать гиду как подключиться к Вашему серверу через SSH, который охватывает этот процесс в деталях.

Если вы еще не подключены к серверу, идти вперед и войдите в систему как пользователь root, используя следующую команду (замените слово SERVER_IP_ADDRESS на IP адрес вашего сервера):

ssh root@SERVER_IP_ADDRESS

Завершив процесс входа в систему, приняв предупреждение о подлинности хоста, если он появится, при предоставлении корневой аутентификации (пароль или ключ). Если ваш вход на сервер произошел в первый раз, с помощью пароля, вам также будет предложено изменить пароль.

О Root

Привилегированный пользователь является пользователь с правами администратора в среде Linux , которая имеет очень широкие привилегии. Из – за возросших привилегий корневой учетной записи, вам на самом деле не рекомендуется использовать его на регулярной основе. Это происходит потому, что часть привилегий, присущей корневой учетной записи является возможность сделать деструктивные изменения, даже случайно.

Следующим шагом является создание альтернативной учетной записи пользователя с уменьшенной сферой влияния. Мы научим вас, как получить повышенные привилегии во времена, когда вы нуждаетесь в них.

Шаг второй – создать нового пользователя

После того, как вы вошли в систему под root, мы готовы, чтобы добавить новую учетную запись пользователя, которую мы будем использовать, чтобы войти.

В этом примере создается новый пользователь с именем “demo“, но вы должны заменить его на имя пользователя, который вам нравится:

adduser demo

Затем назначьте пароль новому пользователю (опять же, заменить слово “demo” с пользователем, который вы только что создали):

Введите надежный пароль и повторить его еще раз, чтобы проверить его.

Шаг третий – суперпользователь

Теперь мы имеем новую учетную запись пользователя с регулярными привилегиями учетной записи. Тем не менее, нам иногда необходимо выполнять административные задачи.

Чтобы избежать необходимости выйти из нашего обычного пользователя и снова войти в систему в качестве корневой учетной записи, мы можем установить, известного как “супер – пользователь” или корневые привилегии для нашей обычной учетной записи. Это позволит нашему обычному пользователю выполнять команды с правами администратора, поставив слово sudo перед каждой командой.

Чтобы добавить эти привилегии к нашему новому пользователю, нам нужно добавить нового пользователя в группу “wheel“. По умолчанию на CentOS 7, пользователям, принадлежащим к группе “wheel” разрешено использовать команду sudo.

Запустите эту команду под root, чтобы добавить нового пользователя к группе wheel (заменить слово demo на нового пользователя):

gpasswd -a demo wheel

Теперь ваш пользователь может запускать команды с привилегиями супер-пользователя! Для получения дополнительных сведений о том, как это работает, проверьте наш гид о sudoers.

Шаг четвертый – добавить публичный ключ аутентификации (рекомендуется)

Следующим шагом в обеспечении безопасности вашего сервера, это настроить проверку подлинности открытого ключа для нового пользователя. Установка этой программы позволит повысить безопасность вашего сервера, требуя секретный ключ SSH для входа в систему.

Генерация пары ключей

Если у вас еще нет пары ключей SSH, который состоит из открытого и секретного ключа, необходимо их сгенерировать. Если у вас уже есть ключ, который вы хотите использовать, перейдите к шагу скопировать открытый ключ.

Для создания новой пары ключей, введите следующую команду в терминале вашей локальной машине:

ssh-keygen

Предположим, что ваш локальный пользователь называется “localuser“, вы увидите вывод, который выглядит следующим образом:

Вывод ssh-keygen

Generating public/private rsa key pair. Enter file in which to save the key (/Users/localuser/.ssh/id_rsa):Нажмите вернуться, чтобы принять это имя файла и путь к нему (или введите новое имя).

Далее, вам будет предложено ввести ключевую фразу, чтобы обеспечить ключ. Вы можете либо ввести ключевую фразу или оставьте пустым парольную фразу.

Примечание

Примечание: Если оставить ключевую фразу пустым, вы будете иметь возможность использовать секретный ключ для аутентификации без ввода пароля. Если ввести ключевую фразу, вам потребуется как закрытый ключ, так и ключевую фразу, чтобы войти. Защита ключей с фразами является более безопасным, но оба метода имеют свое применение и более безопасны, чем базовая аутентификация пароля.

Это создает закрытый ключ id_rsa и открытый ключ, id_rsa.pub, в директории .ssh домашней директории localuser‘s. Помните, что закрытый ключ не должен использоваться совместно с кем – либо, кто не должен иметь доступ к серверам!

Скопируйте открытый ключ

После генерации пары ключей SSH, вы захотите скопировать свой открытый ключ на новый сервер. Мы рассмотрим два простых способа сделать это.

Вариант 1: Использование ssh-copy-id

Если ваша локальная машина имеет установленный скрипт ssh-copy-id, вы можете использовать его, чтобы установить свой открытый ключ любому пользователю, которому вы установили учетные данные для входа.

Запустите скрипт ssh-copy-id, указав пользователя и IP – адрес сервера, на который вы хотите установить ключ, так:

ssh-copy-id demo@SERVER_IP_ADDRESS

После предоставления пароля в командной строке, ваш открытый ключ будет добавлен к удаленного пользователю в файл .ssh/authorized_keys. Соответствующий секретный ключ теперь может быть использован для входа на сервер.

Вариант 2: Вручную установить ключ

Предполагая, что вы сгенерировали пару ключей SSH, используя предыдущий шаг, используйте следующую команду в терминале вашей локальной машине, чтобы напечатать ваш открытый ключ ( id_rsa.pub):

cat ~/.ssh/id_rsa.pub

Это должно напечатать ваш публичный ключ SSH, который должен выглядеть следующим образом:

Содержание id_rsa.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDBGTO0tsVejssuaYR5R3Y/i73SppJAhme1dH7W2c47d4gOqB4izP0+fRLfvbz/tnXFz4iOP/H6eCV05hqUhF+KYRxt9Y8tVMrpDZR2l75o6+xSbUOMu6xN+uVF0T9XzKcxmzTmnV7Na5up3QM3DoSRYX/EP3utr2+zAqpJIfKPLdA74w7g56oYWI9blpnpzxkEd3edVJOivUkpZ4JoenWManvIaSdMTJXMy3MtlQhva+j9CgguyVbUkdzK9KKEuah+pFZvaugtebsU+bllPTB0nlXGIJk98Ie9ZtxuY3nCKneB+KjKiXrAvXUPCI9mWkYS/1rggpFmu3HbXBnWSUdf localuser@machine.localДобавить открытый ключ для новых удаленных пользователей

Для того, чтобы разрешить использование ключа SSH для аутентификации в качестве нового удаленного пользователя, вы должны добавить открытый ключ в специальный файл в домашнем каталоге пользователя.

На сервере, в качестве корневого пользователя, введите следующую команду, чтобы временно переключиться на нового пользователя (замените на собственное имя пользователя):

su - demo

Теперь вы будете в домашнем каталоге вашего нового пользователя.

Создайте новую папку с именем .ssh и ограничьте права доступа со следующими командами:

mkdir .ssh chmod 700 .ssh

Теперь откройте файл в .ssh под названием authorized_keys с помощью текстового редактора. Мы будем использовать vi для редактирования файла:

vi .ssh/authorized_keys

Введите режим вставки, нажав i, а затем введите свой открытый ключ (который должен быть в вашем буфере обмена), вставьте его в редактор. Теперь нажмите , ESC чтобы выйти из режима вставки.

Введите :x и, ENTER чтобы сохранить и выйти из файла.

Теперь ограничьте права доступа к файлу authorized_keys с помощью следующей команды:

Введите эту команду один раз, чтобы вернуться к пользователю root:

exit

Теперь вы можете войти по SSH в качестве нового пользователя, с помощью закрытого ключа в качестве проверки подлинности.

Шаг пятый – Настройка SSH демона

Теперь, когда у нас есть наш новый аккаунт, мы можем обеспечить наш сервер немного изменяя его конфигурацию SSH – демон (программа, которая позволяет нам войти в систему удаленно), чтобы запретить удаленный доступ по SSH к корневой учетной записи.

Начните с открытия файла конфигурации с помощью текстового редактора в качестве root:

vi /etc/ssh/sshd_config

Здесь мы имеем возможность отключить корневой вход через SSH. Это, как правило, более безопасный параметр, так как теперь мы можем получить доступ к нашему серверу через нашу обычную учетную запись пользователя и повышения привилегий при необходимости.

Чтобы отключить удаленных корневых логин, нам нужно найти строку, которая выглядит следующим образом:

/etc/ssh/sshd_config (до)

#PermitRootLogin yesПодсказка: Для поиска этой линии, наберите /PermitRoot и затем нажмите ENTER. Это должно привести курсор к символу “P” на этой строке.

Раскомментируйте строку, удалив символ “#” (нажмите Shift-x).

Теперь переместите курсор на “yes”, нажав кнопку c.

Теперь вместо “yes” наберите “no”. Нажмите Escape когда вы закончите редактирование. Оно должен выглядеть следующим образом :

/etc/ssh/sshd_config (после)

PermitRootLogin noОтключение удаленного корневого входа настоятельно рекомендуется на каждом сервере!

Введите :x, а затем, ENTER чтобы сохранить и выйти из файла.

Перезагрузите SSH

Теперь, когда мы сделали наши изменения, нам необходимо перезапустить службу SSH, так чтобы можно было использовать нашу новую конфигурацию.

Введите эту команду, чтобы перезапустить SSH:

systemctl reload sshd

Теперь, прежде чем выйти из системы сервера, мы должны проверить нашу новую конфигурацию. Мы же не хотим, отключиться от сервера, пока мы не сможем подтвердить, что новые соединения могут быть успешно установлены.

Откройте новое окно терминала. В новом окне, мы должны начать новое соединение с нашим сервером. На этот раз, вместо того чтобы использовать корневую учетную запись, мы хотим использовать новую учетную запись, которую мы создали.

Для сервера, который мы настраивали выше, подключение с помощью этой команды. Подставьте свою собственную информацию, где это необходимо:

ssh demo@SERVER_IP_ADDRESS

Примечание

Если вы используете PuTTY для подключения к серверам, не забудьте обновить в сессии номер порта, чтобы соответствовать текущей конфигурации вашего сервера.Вам будет предложено ввести пароль нового пользователя, который был настроен. После этого вы войдете в систему в качестве нового пользователя.

Помните, что если вам нужно выполнить команду с привилегиями суперпользователя, введите “sudo” перед ним, как здесь:

sudo command_to_run

Если все хорошо, вы можете выйти из ваших сессий, набрав:

exitЕсли вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

andreyex.ru

Поднимаем сервер на CentOS 6

Пошаговая установка и настройка сервисов на сервере под управлением CentOS Linux 6.

Нанимаем сервер

(Если уже есть или настраиваем локальную машину, пропускаем этот шаг)

Если просто нужен недорогой и не сильно мощный сервер, достаточно будет взять VDS:

Идём по этой ссылке и регистрируемся

Выбираем сервер с CentOS 6 (самый простой стоит 250р, в дальнейшем можно перейти на тариф выше, если потребуется)

На почту приходят данные по SSH - логинимся на сервер с этим логином и паролем и приступаем непосредственно к конфигурации.

Обычно установка не вызывает вопросов, за исключением некоторых базовых (что такое RAID и т.д.). На этот случай присылайте вопросы, попробуем их описать подробнее.

Меняем имя сервера (change hostname)

Редактируем файл:

nano /etc/sysconfig/network

Меняем это значение:

HOSTNAME=wikiadmin.net

А так же проверяем сетевые настройки

nano /etc/sysconfig/network-scripts/ifcfg-eth0

и смотрим HOSTNAME там

Теперь идём в

nano /etc/hosts

и добавляем свой IP и имя сервера

Для начала стоит просто это выключить, тем более если не нужно. В дальнейшем это можно будет включить, используя материалы из статьи iptables для начинающих

| 1 2 3 | /etc/init.d/iptables stop #останавливает iptables chkconfig iptables off #отключаем автозагрузку chkconfig ip6tables off #отключаем автозагрузку |

Далее отключаем и selinux. Несмотря на то, что это очень неплохая технология, используют её не часто. Если вы из тех, кто пока не знает как её настроить, просто отключаем:

nano /etc/selinux/config

Здесь:

SELINUX=‘’‘disabled’‘’ #меняем это

SELINUXTYPE=targeted

Настройка сетевого интерфейса

Редактируем файл сетевого интерфейса eth0.

nano /etc/sysconfig/network-scripts/ifcfg-eth0

| 1 2 3 4 5 6 7 8 9 10 11 12 13 | DEVICE=eth0 HWADDR=00:50:4.... #ваш mac-адрес TYPE=Ethernet UUID=c1539085.... #ваш UUID ONBOOT=yes #включаем сеть во время загрузки NM_CONTROLLED=yes BOOTPROTO=none #если у нас статика, то dhcp тут ставить не надо IPADDR=192.168.0.10 #ip вашего сервера NETMASK=255.255.255.0 #маска сети GATEWAY=10.0.0.1 #пропишем шлюз DNS1=10.0.0.10 #указываем DNS-сервер IPV6INIT=no #если ipv6 не нужен USERCTL=no |

Перегружаем сеть

/etc/init.d/network restart

| 1 2 3 4 | Shutting down interface eth0: [ OK ] Shutting down loopback interface:[ OK ] Bringing up loopback interface: [ OK ] Bringing up interface eth0:[ OK ] |

Если ок - ставим автозапуск сети:

chkconfig network on

Проверяем после перезагрузки

ifconfig

Пример с работающего сервера:

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 | eth0 Link encap:Ethernet HWaddr 00:1D:7D:D4:E8:FC inet addr:192.168.0.10 Bcast:192.168.0.255 Mask:255.255.255.0 inet6 addr: fe80::21d:7dff:fed4:e8fc/64 Scope:Link UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:21946556 errors:0 dropped:0 overruns:0 frame:0 TX packets:16587490 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:4202054243 (3.9 GiB) TX bytes:624791644 (595.8 MiB) lo Link encap:Local Loopback inet addr:127.0.0.1 Mask:255.0.0.0 inet6 addr: ::1/128 Scope:Host UP LOOPBACK RUNNING MTU:16436 Metric:1 RX packets:479379 errors:0 dropped:0 overruns:0 frame:0 TX packets:479379 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:0 RX bytes:2454018306 (2.2 GiB) TX bytes:2454018306 (2.2 GiB) |

Отключение IPv6, если это не нужно

Если ipv6 вам не нужен, просто отключим эту возможность. Редактируем файл:

nano /etc/sysctl.conf

В конец добавляем

| 1 2 | net.ipv6.conf.all.disable_ipv6 = 1 net.ipv6.conf.default.disable_ipv6 = 1 |

После сохранения применяем изменения:

sysctl -p

Смотрим

ifconfig

| 1 2 3 4 5 6 7 | eth0 Link encap:Ethernet HWaddr 00:1D:7D:D4:E8:FC inet addr:192.168.0.10 Bcast:192.168.0.255 Mask:255.255.255.0 UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:21947038 errors:0 dropped:0 overruns:0 frame:0 TX packets:16587647 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:4202114799 (3.9 GiB) TX bytes:624863846 (595.9 MiB) |

3 строка из примера выше ( inet6 addr: fe80…) пропала.

Настройка sysctl

Настройка под веб-сервер

nano /etc/sysctl.conf

Добавляем в конец

| 1 2 3 4 5 6 7 8 9 10 11 12 13 | vm.swappiness=5 vm.vfs_cache_pressure=1000 net.core.somaxconn=262144 net.ipv4.tcp_syncookies=1 net.ipv4.tcp_max_syn_backlog = 262144 net.ipv4.tcp_max_tw_buckets = 720000 net.ipv4.tcp_tw_recycle = 1 net.ipv4.tcp_timestamps = 1 net.ipv4.tcp_tw_reuse = 1 net.ipv4.tcp_fin_timeout = 30 net.ipv4.tcp_keepalive_probes = 5 net.ipv4.tcp_keepalive_intvl = 20 kernel.panic = 5 |

Применяем изменения и смотрим, нет ли ошибок

sysctl -p

Добавляем пользователя

Делаем дополнительного пользователя, чтобы чуть обезопасить систему:

useradd -m user

и задаём пароль

passwd user

Настройка SSH

Простая настройка, для начала вполне хватит. Итак

mcedit /etc/ssh/sshd_config

Исправляем Port на нестандартный

Раскоментируем и изменим PermitRootLogin на without-password (руту по ключам заходить можно будет, по паролю - нет). Если не знаете, как это сделать, посмотрите статью SSH авторизация по публичным ключам.

Добавим в конце строчку, кому можно входить на сервер

AllowUsers root user

Настройка yum и обновление системы

Ставим нужные плагины

yum -y install yum-plugin-fastestmirror

yum -y install yum-plugin-priorities

Выставляем приоритет основного хранилища

sed -i -e “s/]$/]\npriority=1/g” /etc/yum.repos.d/CentOS-Base.repo

Ставим хранилище epel и задаём нужный приоритет

yum -y install epel-release

sed -i -e “s/]$/]\npriority=5/g” /etc/yum.repos.d/epel.repo

Отключаем epel по-умолчанию

sed -i -e “s/enabled=1/enabled=0/g” /etc/yum.repos.d/epel.repo

Если нужно что-то поставить из epel, просто делаем так:

yum –enablerepo=epel install package-name

Добавляем rpmforge и делаем то же, что и с epel

| 1 2 3 | yum -y install http://pkgs.repoforge.org/rpmforge-release/rpmforge-release-0.5.3-1.el6.rf.x86_64.rpm sed -i -e "s/\]$/\]\npriority=10/g" /etc/yum.repos.d/rpmforge.repo sed -i -e "s/enabled = 1/enabled = 0/g" /etc/yum.repos.d/rpmforge.repo |

Ставим пакеты из rpmforge:

yum –enablerepo=rpmforge install package-name

Обновляем, используя все хранилища:

yum –enablerepo=epel –enablerepo=rpmforge update

Доустанавливаем пакеты

Этот список скорее личное предпочтение, так что ставить это или нет - решать вам. Мне так удобнее, поэтому добавляю

yum install –enablerepo=epel –enablerepo=rpmforge mc screen htop wget git rsync

Ставим virtualmin на CentOS

Разумеется, это нужно далеко не всегда, но если нужно

| 1 2 3 4 | cd /tmp yum install wget mlocate wget -c http://software.virtualmin.com/gpl/scripts/install.sh chmod a+rx install.sh |

Далее система подскажет, что нужно сделать (согласится с лицензией, указать hostname и т.д.)

Что ещё можно сделать

Статья в стадии написания, если есть вопросы по уже написанным пунктам, просьба выслать их на почту (она справа), дополню.

wikiadmin.net

Настройка серверов windows и linux

Добрый день уважаемые читатели и гости блога pyatilistnik.org, сегодня мне хочется вам показать, каким образом вы можете настроить переадресацию на почтовом ящике Zimbra. Приведу пример использования данного действия, вы уходите в отпуск или у вас увольняется сотрудник и вы хотели бы его входящую почту перенаправить на другой электронный ящик сотрудника. Делается это для того, чтобы не оповещать клиентов о смене ящика, так как бизнес процесс уже построен.

Добрый день уважаемые читатели блога pyatilistnik.org, сегодня хочу рассказать, очередной случай из своей повседневной жизни. Есть у меня почтовый сервер Zimbra, он работает как часы и никаких нареканий на него нет. В какой-то момент обращается ко мне сотрудник, с такой вот проблемой, у него есть почтовый ящик, с него получается отправлять письма, но не получается их принимать, и его почтовый клиент Microsoft Outlook не выдавал ошибок при отправке и получении почты. Давайте разбираться по какой причине, не приходят входящие письма в Zimbra.

Добрый день уважаемые читатели и подписчики блога pyatilistnik.org, не так давно я вам рассказывал, как на почтовом сервере Zimbra установить SSL сертификат, сегодня расскажу еще очень полезную вещь, как перезапустить Zimbra сервер, полностью или отдельный компонент. Данная задача может у вас возникать в повседневной жизни по ряду причин, и согласитесь, что перезапустить службу, в разы проще и правильнее, чем перезапускать полностью ваш сервер.

Добрый день уважаемые читатели и гости блога pyatilistnik.org, продолжаем изучать админские операционные системы, в частности CentOS. В прошлый раз мы ее установили и подробнейшим образом познакомились с ее файловой структурой и общими элементами управления. Азы изучены, двигаемся к реальной практике, очень часто бывает ситуация, что в момент установки вы не правильно указали дату или время, либо ваши системные часы отстают получая не правильное время с NTP сервера, вот в таких моментах вам может потребоваться умение устанавливать, менять дату и время на CentOS 7.

Добрый день уважаемые читатели и подписчики, сегодня хочу с вами отвлечься от операционной системы Windows 10 и решения проблем с ней и перевести ваше внимание к серверной операционной системе CentOS 7, про нее я пишу не так часто, как хотелось бы, но в будущем я это поправлю. Сегодняшней темой у нас будет рассмотрен вопрос, как удалить старые ядра CentOS 7, которые у вас могут скопиться за все время эксплуатации.

Добрый день уважаемые читатели, продолжаем наше изучение Linux платформ. Бывают ситуации, что вы установили сервер и он благополучном работает, через год вам нужно его обновить, но вот незадача вы забыли пароль от CentOS или наоборот вам по наследству достался сервер пароля от которого вы и не знали, я вам расскажу как выходить из таких ситуаций и научу, как производится сброс пароля root CetnOS 7 и CetnOS 6, все что вам потребуется это физический или KVM-ный доступ к серверу, давайте приступать.

Добрый день уважаемые читатели и гости портала, в современном мире, большинство серьезных сервером имеют под капотом операционную систему семейства Linux, так как она бесплатная и ее можно допиливать, так как вам угодно. Одним из популярных дистрибутивов, является Centos 7, сегодня я вам постараюсь подробно рассказать, как правильно производится установка сервера centos 7, мы поговорим про нюансы и разберем, что с ним делать дальше.

В этой статье мы узнаем как происходит в centos 7 настройка сети и как настроить статический ip адрес в CentOS 7/6, четырьмя способами. Я уверен, что для начинающих свое знакомство с данной Linux платформой, избавит от кучи потерянного времени в поисках этой информации в интернете. Первым делом логинимся в ваш CentOS. В моем случае установлена минимальная версия, это лучше с точки зрения производительности и безопасности, для серверов, но мы рассмотрим и графический вариант, так как многие пользователи используют его как гостевую операционную систему.

pyatilistnik.org

Базовая настройка сервера на базе CentOS

CentOS выбрана мной и много другими системными администраторами, как основная система для серверов в «продакшене». Не будем останавливаться на обсуждении и разъяснении этого выбора, а перейдем к рассмотрению базовой настройки свежеустановленной операционной системы. Представленные пункты я использую как шаблон, он применим к CentOS как версии 6.5, так и 7.0

Настройка сети CentOS

Указанный пункт уже подробно описан в одноименной записи на страницах ресурса gotoADM.ru. Сейчас сделаем основные операции. В файле ifcfg-eth0 прописываем при необходимости статический IP адрес, либо корректируем параметры получения сетевых настроек. Определить имя сетевого интерфейса можно при помощи команды ifconfig или ip a

Рекомендую сначала скопировать данные файлы в другой каталог и делать так в дальнейшем со всеми настраиваемыми конфигами:

mkdir /backup

cp /etc/sysconfig/network-scripts/ifcfg-eth0 /backup

nano /etc/sysconfig/network-scripts/ifcfg-eth0

Далее прописываем имя сервера, используемый протокол IPv4/IPv6:

nano /etc/sysconfig/network

После этого проверяем наличие DNS записей, при отсутствии добавить в указанном формате:

nano /etc/resolv.conf

Nameserver IP/DNS

Nameserver IP/DNS

По завершению настроек сети — перезапускаем службу:

service network restart

Добавление нового пользователя

Для повышения безопасности сервера необходимо создать нового пользователя, под этой учетной записью будет выполняться все последующие операции с ОС и сервисами. Добавить нового пользователя можно так:

useradd itechf2 -G wheel -u 777

passwd itechf2

chown -R itechf2:itechf2 /home/itechf2/

chmod 700 /home/itechf2/

Далее для удобства работы снимаем комментарий со строки из файла /etc/sudoers:

nano /etc/sudoers

%wheel ALL=(ALL) NOPASSWD: ALL

Для применения настроек делаем logout и заходим под созданным пользователем.

Настройка времени и даты

Выставляем правильный часовой пояс. Удаляем стандартный файл, заменяем другим, с корректными данными:

sudo rm -f /etc/localtime

sudo ln -s /usr/share/zoneinfo/Europe/Moscow /etc/localtime

Теперь устанавливаем пакет ntp для синхронизации времени на сервере:

sudo yum install ntp ntpdate -y

sudo ntpdate pool.ntp.org

11 Dec 20:32:07 ntpdate[11055]: step time server 31.135.73.5 offset 242666.411088 sec

sudo ntpdate -bs pool.ntp.org

date

Сбт Дек 11 20:32:21 MSK 2015

Отключить SElinux

Данная настройка делается «по желанию» — лучше разобраться в работе данной подсистемы. Подробнее — здесь.

Итак, переходим в файл и меняем первое значение на disabled:

www.gotoadm.ru

Свой DNS сервер на Centos 7 | Глеб Воронов

DNS — сервис, который позволяет получить адреса сервисов по их доменным именам и наоборот, так же получить информацию о маршрутизации почты и прочее. По простому — DNS связывает IP и доменное имя, что бы человеку не приходилось запоминать сложные IP, а вместо этого использовать удобные доменные имена.Рассмотрим пример реализации такого сервиса и настроим один тестовый домен.Установим необходимый пакет

# yum -y install bindДля того что бы BIND слушал и отвечал на всех интерфейсах поправим /etc/named.conf до такого состояния

options { listen-on port 53 { any; }; listen-on-v6 port 53 { ::1; }; # Если планируете использовать IPv6 directory "/var/named"; dump-file "/var/named/data/cache_dump.db"; statistics-file "/var/named/data/named_stats.txt"; memstatistics-file "/var/named/data/named_mem_stats.txt"; allow-query { any; }; ...А в его конец добавим следующие строки

zone "test.com" IN { type master; file "/etc/named/test.com.zone"; allow-update { none; }; };В конце конфигурационного файла обязательно должна присутствовать пустая строка.Теперь настраиваем зону.

# vim /etc/named/test.com.zone $TTL 86400 @ IN SOA ns1.test.com. ns2.test.com. ( 2017011301 ;Serial 3600 ;Refresh 1800 ;Retry 604800 ;Expire 86400 ;Minimum TTL ) IN NS ns1.test.com. IN NS ns2.test.com. IN MX 10 mail.test.com. @ IN A 100.200.100.229 ns1 IN A 100.200.100.229 ns2 IN A 100.200.100.229 mail IN A 100.200.100.229 www IN A 100.200.100.229Можно проверить конфиг на наличие ошибок стандартными средствами

# named-checkconf /etc/named.confЕсли вывод пустой, то значит ошибок нетуТак же можно проверить настройки зоны

# named-checkzone test.com /etc/named/test.com.zone zone test.com/IN: loaded serial 2017012001 OKЗапускаем сервис, предварительно добавив его в автозагрузку

# systemctl enable named # systemctl start namedТеперь нужно проверить работает ли сервис и отдаёт ли он необходимые ответыДля этого можно с другого Linux хоста дать парочку запросов. Будем использовать утилиту dig

# dig @100.200.100.229 -t A +short www.test.com 100.200.100.229 # dig @100.200.100.229 -t MX +short test.com 10 mail.test.com.В первом случае мы отправляем запрос на 100.200.100.229 и спрашиваем А-запись для доменного имени www.test.com.Во втором запрашиваем там же MX запись.Как видим, сервер корректно отвечает на запросы. Теперь можно в качестве основного NS-сервера указать наш IP и полноценно использовать домен.

tradenark.com.ua

Домашний сервер под управлением CentOs

CentOs - выбрал, потому. что можно сказать пошла она мне (так и хочется сказать на встречу ;)), до нее пробовал юбунту , но как то очень туго, скорее всего знаний было мало и юбунта не виновата.

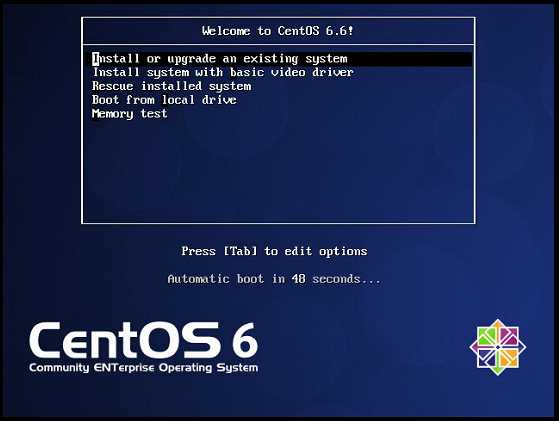

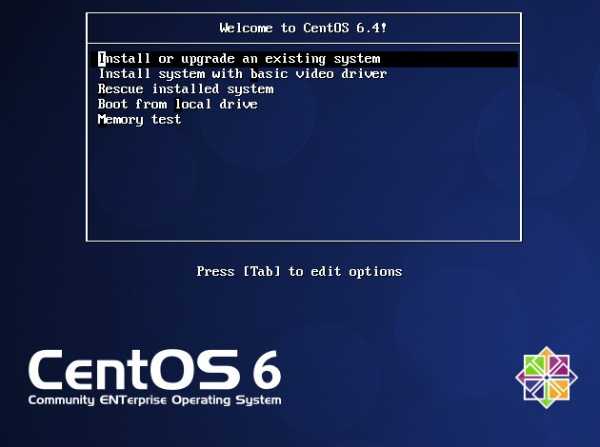

Итак будем ставить CentOs 6.6 тут можно скачать образы. Заморачиваться про i386 или х86_64 не будем, берем эту CentOS-6.7-x86_64-bin-DVD1to2.torrent если вы владеете torrent-ом иначе последовательно это CentOS-6.7-x86_64-bin-DVD1.iso и CentOS-6.7-x86_64-bin-DVD2.iso и режим на болванки Nero или чем вам сподручней.

Раз все готово , можно приступать (мы с вами осознаем, что делаем!).В биосе установлено загрузка с CD или DVD, что у вас там.Комп включен, на экране информация о том, что загрузится не можем так как винт у нас чистый, если нет, то я бы рекомендовал жахнуть все разделы, но это на любителя. Вставляем DVD1 и жмем reset, CD-DVD начнет шуршать и мы увидим...

Можно нажать enter после чего увидим ....

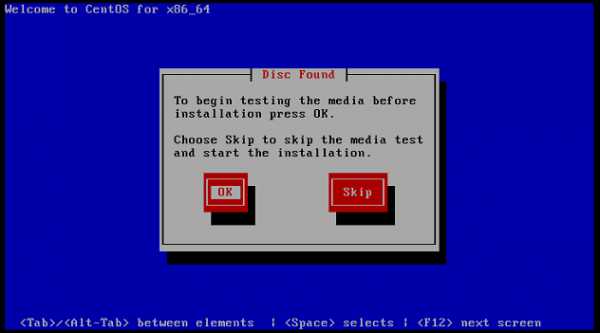

Тут нам предлагают потестировать образ, я обычно пропускаю, жмем Skip, комп подумает немного и выдаст этот экран....

Остается только Next....

Выбираем русский Next....

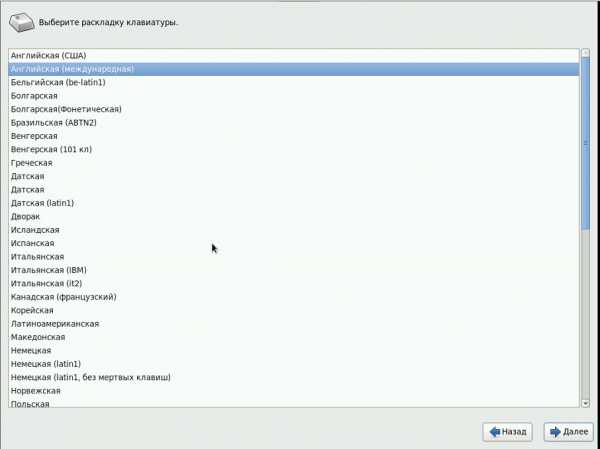

Я обычно выбираю Английская (международная) Далее...

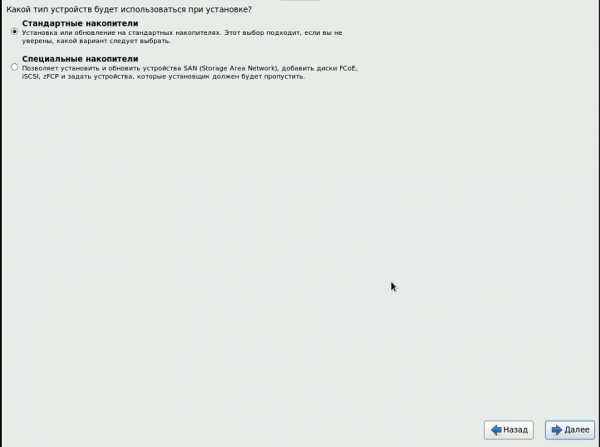

У нас стандартные, поэтому Далее....

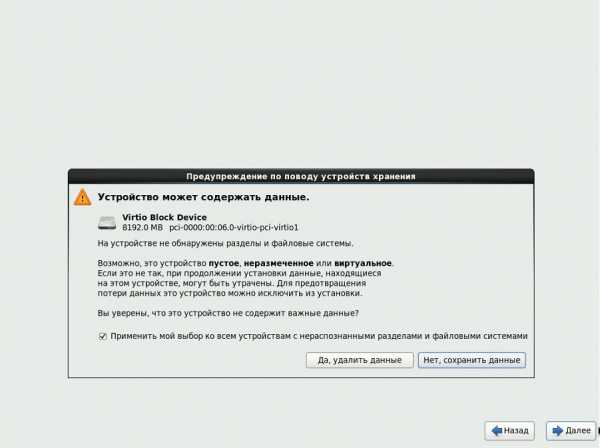

Тут "Да,удалить данные" Далее....

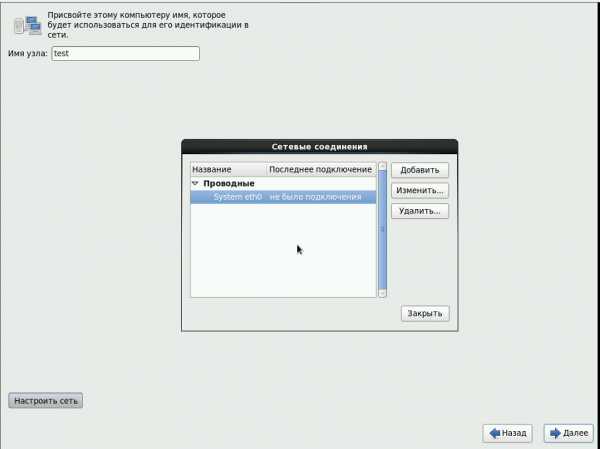

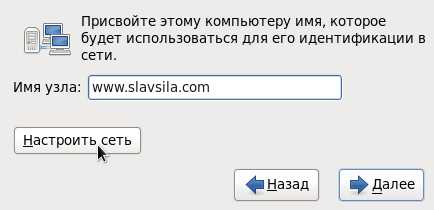

Придумываем имя компьютеру , у меня test и нажимаем "Настроить сеть" ....

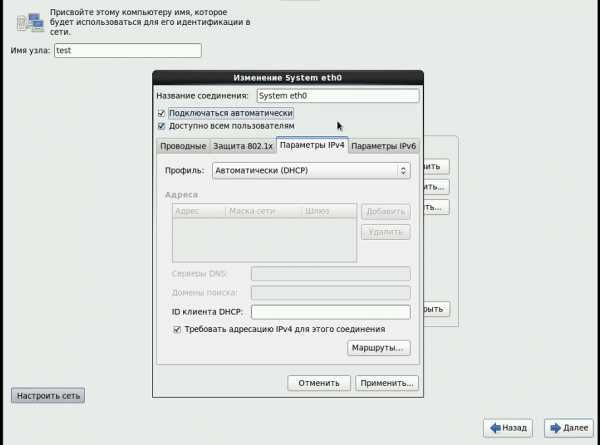

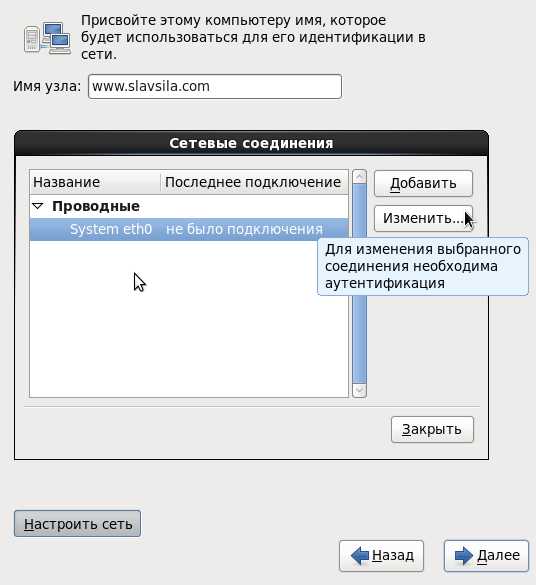

Выбираем наш адаптер и нажимаем "Изменить".....

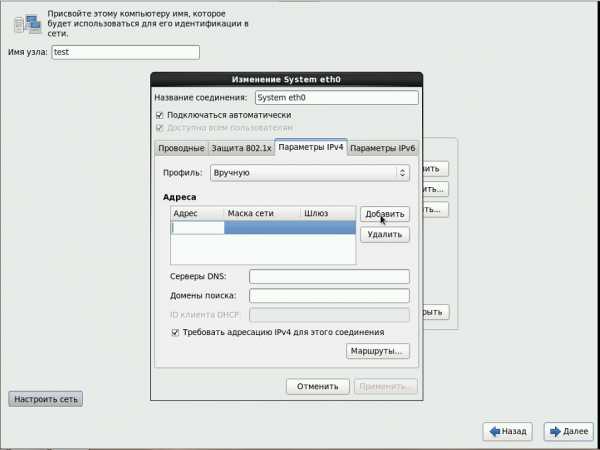

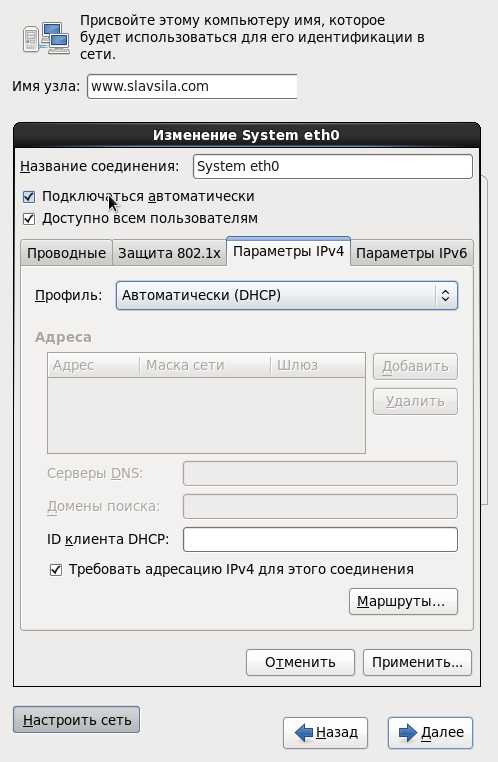

Выбираем вкладку "Параметры Ipv4" тут обязательно поставьте чекбокс на "Подключаться автоматически" , в том случае когда наш сервер за роутером и/или у нас есть настроенный DHCP можно оставить как есть, но мы собираемся использовать по взрослому наш сервер , поэтому выбираем профиль "Вручную" и нажимаем "Добавить" ....

И заполняем параметры нашей сети (нужен не занятый IP из нашей сетки ): моя сетка за роутером 192.168.0.5-192.168.0.10 это в роутере прописано значит все что свыше 192.168.0.10 можно использовать и поэтому.

Адрес - 192.168.0.11

Маска сети 255.255.255.0

Шлюз - это IP нашего роутера и он 192.168.0.1 такой

Серверы DNS если с пониманием этого проблемы, то можно вбить 8.8.8.8 - это гугловский DNS круглосуточный :)

Домены поиска это как WORKGROUP в виндовс (название рабочей группы) можно ее записать

Теперь жмем "Применить" --- "Закрыть" и Далее...

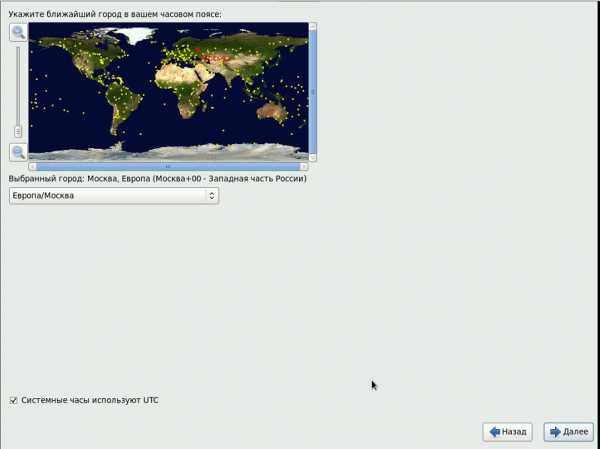

Выбираем часовой пояс Далее...

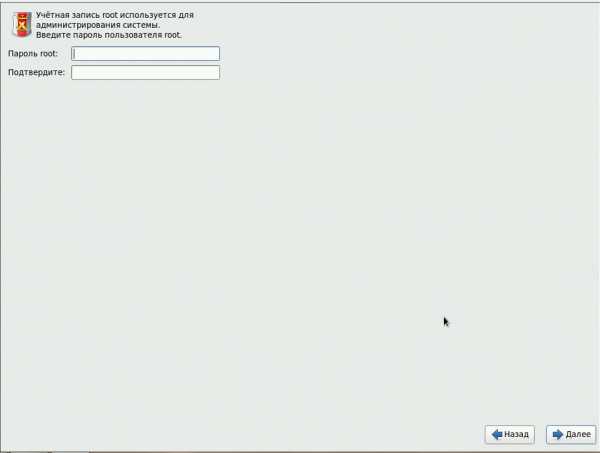

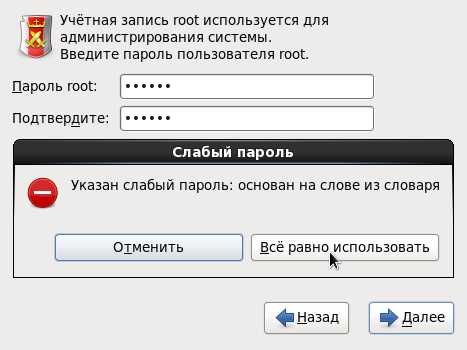

Тут очень важно , если комп смотрит напрямую в интернет, то лучше придумать сложный пароль, так как легкий взломают влет и надо будет снова переустанавливать сервер, если внутри сети, то все равно сложный, лучше к этому привыкнуть сразу (СЕРВЕР типа :) ). Далее....

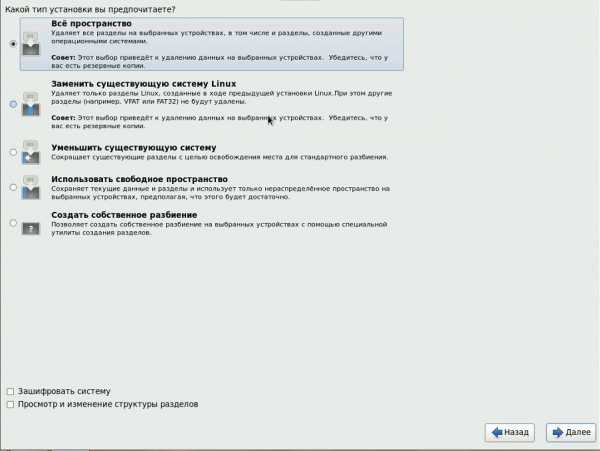

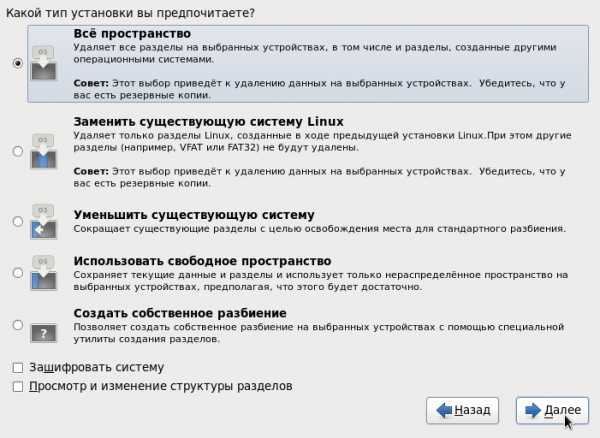

Я обычно выбираю "Все пространство" Далее...

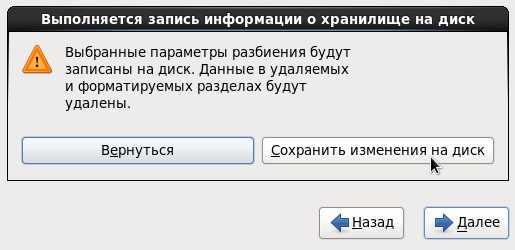

Ну вот настал момент преобразить наш винт под CentOs при нажатии на "Сохранить изменения на диск" наш винт будет размечен и отформатирован....

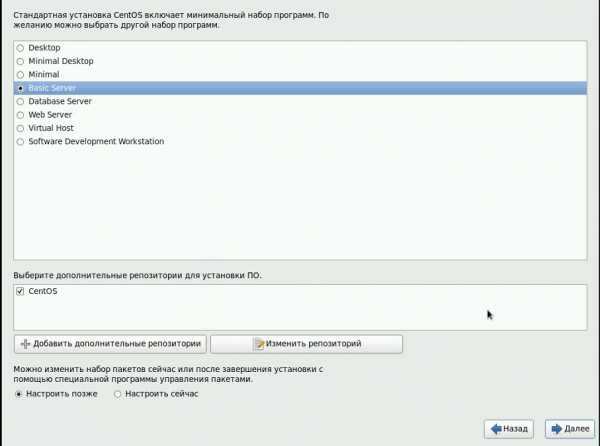

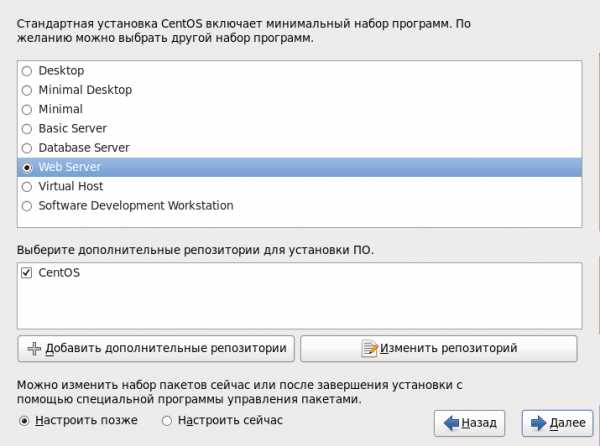

Раз уж у нас сервер, то выбираем "Basic Server" Далее...

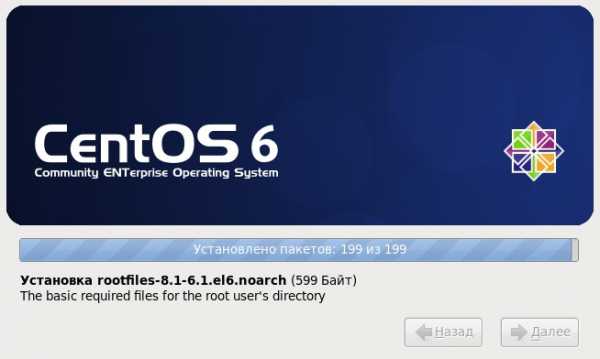

И ждем завершения установки .

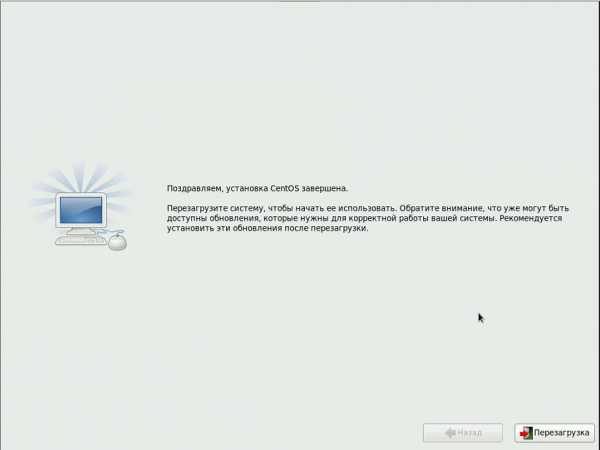

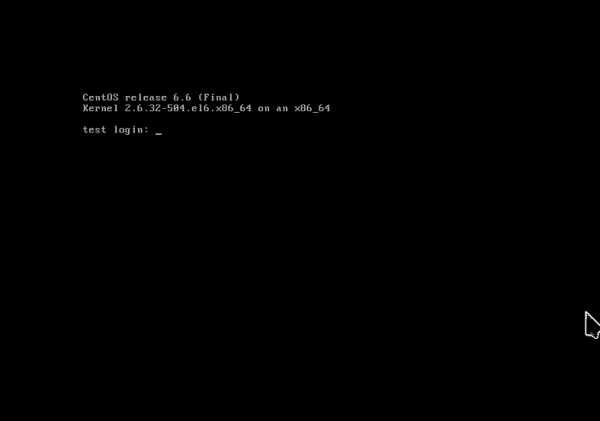

Поздравляю, жмите Перезагрузка, комп перезагрузится и покажет вам это....

Вводим логин root и жмём enter , вводим наш сложный пароль :) снова enter

Дальше речь пойдет про настройку и все это будет в консоли , поэтому картинок не будет (а может и будут), будет текстовый вид приглашения в консоли.

Итак мы вошли и видим:

Last login: Wed Mar 4 23:31:43 2015[root@test ~]#

Первое что надо сделать это выполнить команду yum update , что бы наш сервер обновился, подтянув все свежие пакеты. (Интернет у нас подключен)

Обновить 132 пакет(а,ов)

Объем загрузки: 211 MПродолжить? [y/N]:

У вас может отличаться количество пакетов, это нормально.Нажмите Y и enter, сервер начнет обновлять пакеты.В процессе обновления будут задаваться вопросы про Importin GPG Key (или другие :) а вдруг), жмите Y и enter, по окончании вы получите список пакетов и окончание Готово!

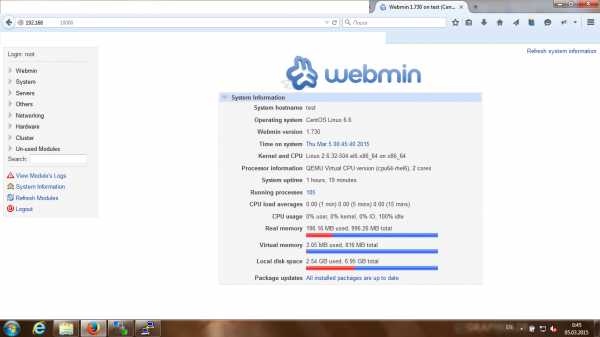

Теперь, так как это сервер и хоть мы и будем конфигурить его в основном в консоли,давайте поставим штуку под названием WEBMIN, он даст нам возможность увидеть в графическом веб виде (а не в консоли) содержимое нашего сервера, ну и возможность конфигурирования , так как в консоли мы еще того.

Выполним команду:(webmin требует perl ставится так yum install perl)

Для последних версий Webmin-a понпдобится еще установить это:

yum -y install perl-Net-SSLeay

cd /opt/

rpm -Uhv http://prdownloads.sourceforge.net/webadmin/webmin-1.760-1.noarch.rpm

Результат примерно следующий:

Загружается http://prdownloads.sourceforge.net/webadmin/webmin-1.760-1.noarch.rpmпредупреждение: /var/tmp/rpm-tmp.OfJgZA: Заголовок V3 DSA/SHA1 Signature, key ID 11f63c51: NOKEYПодготовка... ########################################### [100%]Operating system is CentOS Linux 1:webmin ########################################### [100%]Webmin install complete. You can now login to http://test:10000/as root with your root password.

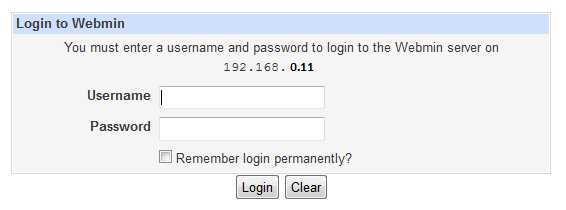

Теперь с другого компьютера в браузере надо вбить строку http://192.168.0.11:10000 это IP нашего сервера и порт 10000 на котором висит Webmin, результатом скорее всего будет Время ожидания ответа от сервера 192.168.0.11 истекло, это потому что порт закрыт файерволом, давайте его откроем.

Выполним команду:

nano /etc/sysconfig/iptables

Увидим что то типа этого

# Firewall configuration written by system-config-firewall# Manual customization of this file is not recommended.*filter:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT-A INPUT -p icmp -j ACCEPT-A INPUT -i lo -j ACCEPT-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT-A INPUT -j REJECT --reject-with icmp-host-prohibited-A FORWARD -j REJECT --reject-with icmp-host-prohibitedCOMMIT

После строки -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

Вставим строку

-A INPUT -m state --state NEW -m tcp -p tcp --dport 10000 -j ACCEPT

Должно получиться так

# Firewall configuration written by system-config-firewall# Manual customization of this file is not recommended.*filter:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT-A INPUT -p icmp -j ACCEPT-A INPUT -i lo -j ACCEPT-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 10000 -j ACCEPT-A INPUT -j REJECT --reject-with icmp-host-prohibited-A FORWARD -j REJECT --reject-with icmp-host-prohibitedCOMMIT

Нажмем кнопки Ctrl+O , enter и Ctri+X выход

Теперь надо перезапустить фаервол выполним команду

service iptables restart

видим результат

iptables: Цепочкам назначается политика ACCEPT: filter [ OK ]iptables: Сбрасываются правила межсетевого экрана: [ OK ]iptables: Выгружаются модули: [ OK ]iptables: Применяются правила межсетевого экрана: [ OK ]

Еще надо отключить SELinux.

Выполним команду:

nano /etc/selinux/config

И заменим значение переменной на SELINUX=disabled, должно получиться так

# This file controls the state of SELinux on the system.# SELINUX= can take one of these three values:# enforcing - SELinux security policy is enforced.# permissive - SELinux prints warnings instead of enforcing.# disabled - No SELinux policy is loaded.SELINUX=disabled# SELINUXTYPE= can take one of these two values:# targeted - Targeted processes are protected,# mls - Multi Level Security protection.SELINUXTYPE=targeted

Жмем Ctrl+O и Ctrl+X, в принципе не плохо бы ребутнуться (перезагрузить комп) , но мы это будем делать еще не раз в процессе настройки, так что продолжим.

Снова с другого компьютера в браузере надо ввести строку http://192.168.0.11:10000, на что теперь мы получим...

Вводим root и его пароль

Ну вот, поздравляю, работает, еще бы по русски, для этого идем (слева) Webmin - > Webmin Configuration - > Language , выбираем в "Display in language" наш родной язык с UTF-8 и жмем кнопку Change Language, дальше надо выйти из webmina и снова зайти и вуаля!

Вот так.

Теперь давайте хранилище настраивать, установим самбу:

Установка SAMBA на домашний сервер

sys.lion-home.ru

Установка Linux CentOS 6.3, CentOS 6.4 сервера

В этой статье, мы предлагаем пошаговую инструкцию по установке CentOS 6.4 сервера и CentOS 6.3 сервера из дистрибутивов CentOS-6.4-x86_64-minimal.iso и CentOS-6.3-x86_64-bin-DVD1to2.

Скачать ISO образ загрузочного диска CentOS 6.4 можно с зеркала рекомендованного на официальном сайте разработчика CentOS. Мы рекомендуем воспользоваться зеркалом Яндекс где кроме дистрибутивов Вам будут, также, доступны ссылки на торренты.

Запишите дистрибутив CentOS-6 на CD диск или Flash накопитель, установите соответствующий порядок загрузки компьютера и можно приступать к установке CentOS. В виртуальную машину VirtualBox CentOS можно установить непосредственно с ISO образа загрузочного диска.

На этом этапе установки Centos 6.4 Вам предлагается протестировать загрузочный диск. Этот процесс довольно длительный и его можно пропустить выбрав кнопку Skip.

Далее, если в Вашей системе достаточно памяти, процесс инсталляции CentOS 6.4 сервера будет проходить в графическом интерфейсе. Ознакомиться с примечаниями к выпуску CentOS и системными требованиями можно в wiki разделе официального сайта проекта CentOS или на нашем сайте Требования к системе для установки CentOS 6.4

Окно приветствия CentOS 6. Графический режим. Нажмите кнопку Next и начнется инсталляция операционной системы CentOS сервер на компьютер.

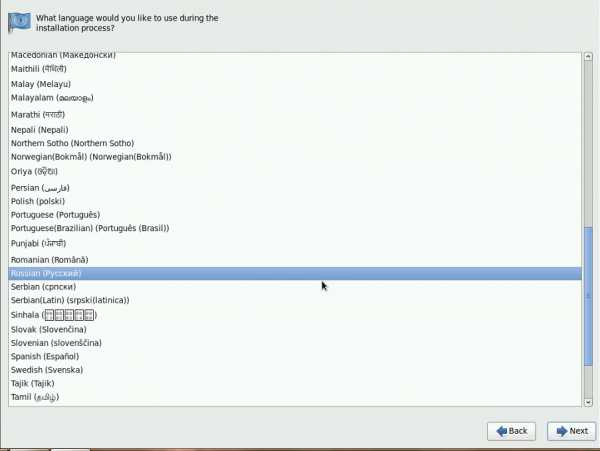

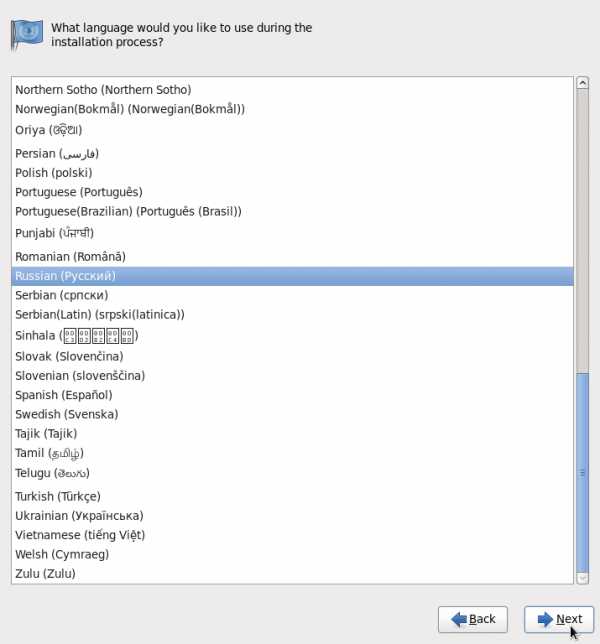

Инсталлятор Centos 6.3 позволяет проводить установку Centos 6.3 на многих языках, в том числе и на русском.

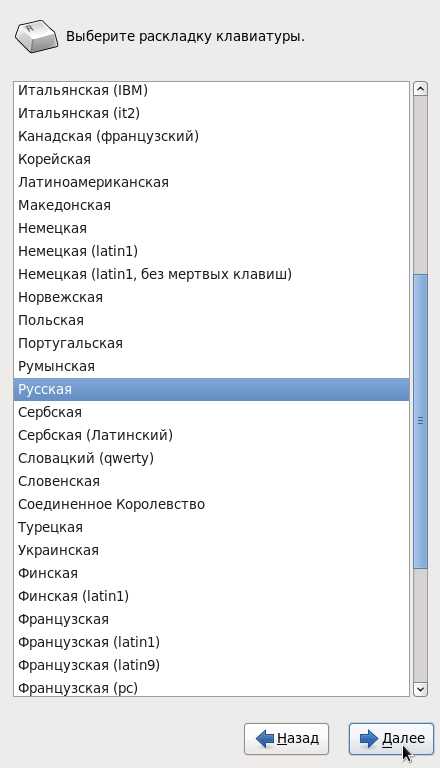

Сейчас Вам предлагается выбрать раскладку клавиатуры для Вашей операционной системы Centos 6.4

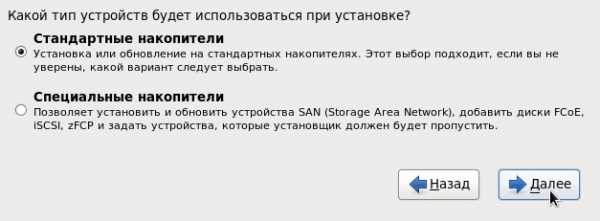

Очередной диалог установщика Centos 6.3 позволяет Вам сообщить о наличии в системе не стандартных накопителей. Если Вы устанавливаете Centos 6.3 на жесткий диск, выбирайте пункт Стандартные накопители.

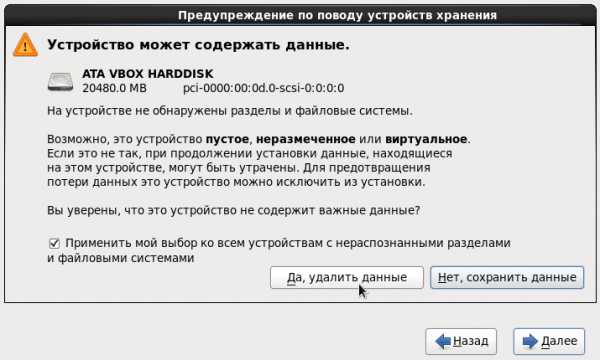

Читайте предупреждения инсталлятора Centos 6.4, они довольно подробные и информативные.

На этом этапе, Вам будет предложено задать полное имя хоста. Не спешите покидать этот экран, нажмите кнопку Настроить сеть в левом нижнем углу экрана.

Откроется окно настройки сетевых соединений. Выберите сетевой интерфейс и нажмите кнопку Изменить...

Пометьте галочкой пункт "Подключаться автоматически" и на вкладке выберите профиль . Если в вашей сети не настроен DHCP сервер, например, на роутере, тогда задайте IP адрес для сетевой карты, маску сети, шлюз, IP адреса DNS серверов (через запятую).

Укажите часовой пояс Вашего местоположения.

В этом примере мы выбрали пароль bitrix. В дальнейшем этот пароль необходимо изменить. Система выдала предупреждение о не достаточной надежности пароля, однако, это не помешает продолжить установку CentOS 6.4.

Выберите вариант размещения Вашей Centos 6.3 на жестком диске.

Сохраните выбранные на предыдущем этапе параметры.

Если Вы выбрали для установки дистрибутив на DVD, Вам будет предоставлена возможность выбрать один из вариантов сборки CentOS. Среди них:

- Desktop

- Minimal Desktop

- Minimal

- Basic Server

- Database Server

- Web Server

- Virtual Host

- Software Development Workstation

Для хостинга сайтов на 1С Битрикс - выбирайте пункт Minimal.

Если Вы используете дистрибутив CentOS 6...minimal.iso, выбор вариантов сборки CentOS Вам будет не доступен. На компьютер будет установлен CentOS сервер в минимальной конфигурации.

Установка всех пакетов, входящих в состав сборки CentOS сервер может занять более 10 минут.

Установка CentOS сервера завершена, осталось перезагрузить компьютер.

Загрузка CentOS 6.4

Сервер CentOS 6.4 готов к работе.

adior.ru

- Manjaro linux обзор

- Xampp состав

- Нечеткое изображение на мониторе windows 10

- Матрица va для игр

- Почему отключается ноутбук сам по себе на винде 10

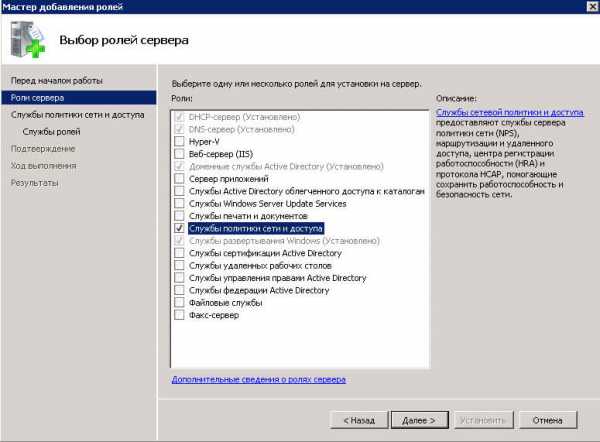

- Службы политики и сети доступа

- Как отключить восстановление системы windows 10

- Pci e 16x что это

- Inner join sql запросы

- Отключить поиск

- На ноутбуке не работает тачпад packard bell