Как получить одноразовый пароль Сбербанк Онлайн. Что такое смс пароль

Одноразовые смс пароли для входа в Сбербанк Онлайн. Это надёжно?

На днях захожу в Сбербанк Онлайн – ввожу идентификатор пользователя и пароль, а затем получаю смс с одноразовым паролем. Никогда и внимания то не обращал, какой текст в ней содержится, просто запоминал 5-ти значный код и вводил его на сайте Сбербанка, а тут решил прочитать, и меня посетили интересные мысли, с которыми мне бы хотелось с вами поделиться.

Кстати, ещё совсем недавно можно было распечатать в банкомате чек с одноразовыми паролями, но несколько дней назад мне случайно попалась на глаза заметка одного интернет-издания, датированная мартом 2016 года, где сообщалось о том, что Сбер отменил такую возможность из соображений безопасности. Вроде как человек распечатывает чек с паролями, пользуется одним из них, и чек благополучно отправляется в мусорную корзину, где его «находит» мошенник и вершит свои грязные дела: получает доступ к счёту растяпы-клиента и обналичивает его.

Вот что содержит смс-сообщение с одноразовым паролем для входа в Сбербанк Онлайн (СбОл):

«Пароль для входа в Сбербанк Онлайн: 12345. НИКОМУ не сообщайте пароль»Заставило задуматься именно второе предложение. Казалось бы, в банковской сфере придумали отличный способ противостоять мошенничеству, отправляя на привязанный к вашей карте сотовый (который всегда при вас) одноразовый пароль (код) для подтверждения входа в систему. Т.е. этот код нельзя уже использовать повторно и он действует ограниченный промежуток времени (в нашем случае – 3 минуты, если я не ошибаюсь). Но изначально даже эта массовая технология не защищена от взлома. Например, если будет использован метод перехватывания данных («человек посередине»), что-то типа снифферинга, то паролем уже могут воспользоваться. Или нашумевшие случаи создания мошенниками дубликатов сим-карт, когда в качестве сообщников мошенника выступают сотрудники компаний-операторов сотовой связи (ОПСОС) – они просто берут и подделывают симку, получают с её помощью логин и пароль от СбОл, и воруют со счетов клиентов деньги. Ещё можно отметить программы-вирусы (трояны), которые заражают вам смартфон и незаметно от его владельца делают смс-запросы с командами мобильного банка на перевод денег с вашего на другие счета.

Вроде как эти случаи известны и массового распространения они не получили из-за технической сложности методов, доступных не каждому так сказать начинающему мошеннику.

Но ведь люди у нас доверчивые до невозможности. Или же абсолютно финансово не грамотны! Они умудряются не просто передавать различного рода мошенникам реквизиты карты (её номер, ФИО, срок действия, код проверки подлинности), а даже сообщают им одноразовый пароль, который приходит в момент, когда мошенник по выуженному у вас номеру карты пытается зарегистрироваться в Сбербанке Онлайн, т.е. войти в святая святых – в ваш личный кабинет. Для примера, посмотрите статью о мошенниках на Авито. Может именно для таких людей Сбер и добавляет второе предложение, на которое и внимание-то никто не обращает, даже когда у вас просят продиктовать одноразовый код.

Скажу больше, в соответствии с заявлениями сбербанковских сотрудников, даже номер карты нельзя никому «светить» – это уже считается, что ваша карточка скомпрометирована!

Вы же, извиняюсь, не ходите по улице с открытым кошельком и не показываете всем, сколько у вас там денег, так а почему с картами такое безобразие творится? Или у нас так принято, что инструкции никто никогда не читают, просто берут и пользуются. А ведь банки выкладывают на своих сайтах подробные условия использования карт и прочие документы.

К чему это я всё? Банки не будут бегать за каждым с носовым платком и учить его жизни. Оформили карту – научитесь ей безопасно пользоваться! В большинстве случаев в том, что наши данные воруют, виноваты мы сами. Поэтому хотя бы надо быть внимательным и обращать внимание на то, что вам пишет в смс-ке Сбербанк: НИКОМУ не сообщайте пароль, НИКОМУ! Даже сотруднику банка.

А вы для интереса посмотрите на главную страницу СбОла (ещё до того, как ввели логин и пароль). Там внизу под формой ввода есть небольшая рубрика: «Осторожно, мошенники!». Позвольте я вам процитирую все три совета из неё:

- «Никому не говорите свой логин и пароль, даже если вам представились сотрудником Сбербанка»;

- «Сбербанк Онлайн никогда не запрашивает номер паспорта при подтверждении операций и входе на сайт»;

- «Если вас просят ввести пароль входа в Сбербанк Онлайн для отмены или аннулирования операции, не делайте этого. Это мошенники.».

По-моему здесь и добавлять ничего не надо, всё предельно ясно.

Вот такие мысли посетили мою голову…

А напоследок вам вопрос на засыпку. Интересно, когда сотрудницы в сбербанковских отделениях втюхивают бабушкам кредитные карты, о которых те и слыхом не слыхивали, они, вообще, думают, как бабушки будут пользоваться таким непростым финансовым инструментом, как кредитка?

.

www.privatbankrf.ru

Как получить одноразовый пароль Сбербанк Онлайн через СМС и банкомат

Одноразовые пароли нужны для дополнительной безопасности — проверки пользователя при входе в Личный Кабинет Сбербанк Онлайн, а также совершения наиболее рисковых банковских операций.

В системе Сбербанк Онлайн используется 2 вида одноразовых паролей:

- Чек с 20 одноразовыми паролями, распечатанный через банкомат

- Разовые пароли, полученные через СМС

Внимание! Сбербанк отменил печать чеков с одноразовыми паролями. Получить уникальный код подтверждения можно по SMS.

Как взять одноразовые пароли в банкомате Сбербанка

Получить разовые пароли могут клиенты банка, у которых на руках есть банковская карта Сбербанка России.

Первый способ подразумевает получение списка с 20 одноразовыми паролями через банкомат для дальнейшего их использования в системе интернет-банка Сбербанк Онлайн. Период действия этих паролей неограничен по времени, но если распечатать чек с новыми паролями, то предыдущие перестают быть годными. Т.е., можно использовать пароли только с последнего распечатанного чека.

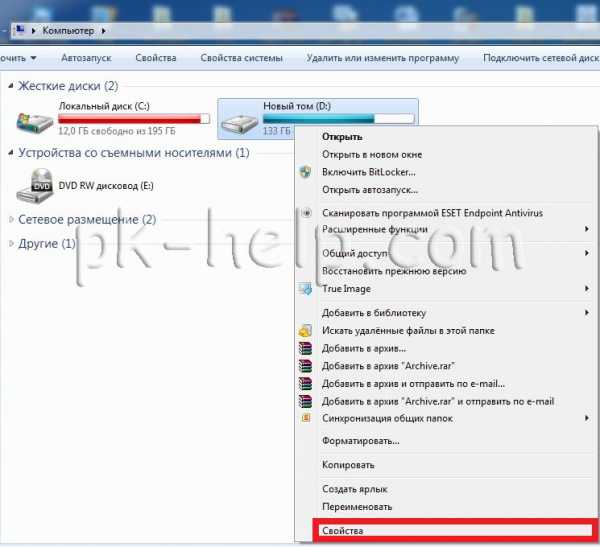

Подойдите к ближайшему терминалу самообслуживания – банкомату Сбербанка, вставьте в него карточку и введите свой пароль. На экране отобразится Главное меню – выберите раздел «Подключить Сбербанк Онлайн».

Далее нажмите по «Печать разовых чеков».

Банкомат распечатает чек с пронумерованными паролями. Будьте внимательны, Сбербанк будет запрашивать пароль под определенным номером в случайном порядке, не ошибитесь.

Внимание! Потеряв или скомпрометировав чек, незамедлительно распечатайте новые одноразовые пароли и старые перестанут быть действительными – будут заблокированы.

Как получить одноразовый пароль через СМС

Чтобы получать разовые пароли в SMS, нужно подключить Мобильный банк. Банковская карта привязывается к мобильному телефону, на который приходят уведомления от Сбербанка России.

Одноразовые пароли высылаются в подтверждение той или иной операции: входа в Сбербанк Онлайн, при переводе денег и др.

Помните! Разовые пароли, полученные на телефон через СМС, действуют 5 минут и только для подтверждения какой-то конкретной операции. Если сгенерируется новый одноразовый пароль через Мобильный банк, старый будет недействителен.

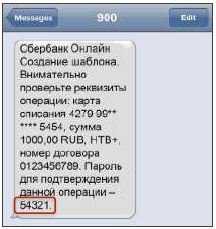

Ниже показан пример SMS сообщения с разовым паролем, сгенерированным в подтверждение создания шаблона для платежей в Сбербанк Онлайн, где 54321 – одноразовый пароль.

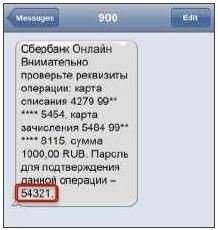

На следующем рисунке пример подтверждения перевода с одноразовым паролем через СМС.

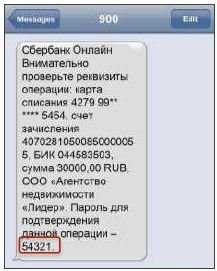

Образец полученного одноразового пароля для подтверждения платежа.

Почему не работают одноразовые пароли в Сбербанке?

Внимание! Сбербанк отменил печать чеков с одноразовыми паролями. Получить уникальный код подтверждения можно по SMS — нужно подключить Мобильный банк.

Одноразовые пароли с чека не работают в том случае, если они использовались ранее, выбран неправильный порядковый номер или допущена ошибка при их наборе, в этом случае пароль не проходит. Распечатайте новые разовые пароли в банкомате или позвоните по номеру Контактного центра:

- +7 (495) 500-55-50

- 8 (800) 555-55-50 (по России бесплатно)

Разовые пароли не приходят на телефон, который не подключен к Мобильному банку. Узнать статус этой услуги можно СМС сообщением на номер 900 с текстом СПРАВКА.

Не забывайте о том, что у паролей, полученных через Мобильный банк ограниченный срок действия. Если вы не успели его ввести в соответствующую запросу форму на странице Сбербанка Онлайн, сгенерируйте новый проверочный код.

prosberbank.com

Как поставить пароль на смс 🚩 защита sms телефона 🚩 Мобильные телефоны

СМС прочно влетели в нашу жизнь с появлением мобильного телефона. Они и сейчас являются наиболее популярным средством коммуникации, заменяя письма и телефонные звонки. В сообщениях мы пишем обо всем, и каждый из нас хотел бы ограничить свою переписку от посторонних глаз. Поэтому была придумана функция смс-блокировки.

Статьи по теме:

Инструкция

Смс-защита есть у большинства современных телефонов, но некоторые из них производители не оснащают такой функцией. Эту информацию вы можете уточнить у продавца салона мобильной связи при покупке телефона или в инструкции к аппарату.

В различных телефонах доступ функции автоматической блокировки сообщений начинается с главного меню, затем следует выбрать значок «Настройки». В этом меню, помимо всех вариантов, должен быть такой пункт, как безопасность, в некоторых телефонах он может прописываться «Защита данных» или «Личная защита».

Когда вы войдете в него, система выдаст ряд ссылок. Найдите среди них такую, как «Защита смс-сообщений», войдите в нее, телефон предложит активировать функцию. Во время ее подключения понадобится ввести пароль. Если вы его не изменяли при покупке телефона, то он будет стандартным – 1234, или 0000.

Введите его, тогда произойдет подтверждение активации функции защиты ваших сообщений от посторонних. Убедиться в работоспособности и надежности сохранения конфиденциальности данных вы можете, войдя в свои сообщения. Если телефон запросит пароль, то система работает и выполняет защиту.

Таким образом, ваш личная переписка будет надежно защищена, но при условии сложного пароля. Поэтому не стоит устанавливать стандартных шифров - 1234 или 0000. Сменить пароль вы также можете в меню безопасности телефона.

Совет полезен?

Распечатать

Как поставить пароль на смс

Похожие советы

www.kakprosto.ru

Смс пароль андроид: установка и сброс

Случается, что вашим мобильным устройством хотят воспользоваться родственники, друзья. Для того чтобы они не узнали ваших секретов, можно поставить смс-пароль, Андроид система позволяет это. Сделав подобное, вы защитите личные данные, которые хранятся в телефоне. И каждый раз, когда его берут по любым причинам, вы не будете беспокоиться, что кто-то прочитает сообщение, увидит фотографии, которые вы не хотите показывать. Блокировку можно ставить на отдельные приложения, не обязательно блокировать весь телефон или планшет.

Блокировка с помощью стандартных программ

Многие, у кого есть планшет или мобильное устройство с операционной системой Андроид, не знают методы блокировки телефона без наличия дополнительных программ. А защищать свои личные данные нужно всем, чтобы злоумышленники не воспользовались ими. Чтобы поставить блокировку без дополнительных приложений, нужно зайти в настройки устройства и в выбранном меню нажать на «безопасность». Есть три способа блокировки устройства:

Многие, у кого есть планшет или мобильное устройство с операционной системой Андроид, не знают методы блокировки телефона без наличия дополнительных программ. А защищать свои личные данные нужно всем, чтобы злоумышленники не воспользовались ими. Чтобы поставить блокировку без дополнительных приложений, нужно зайти в настройки устройства и в выбранном меню нажать на «безопасность». Есть три способа блокировки устройства:- Первый способ — это стандартный ПИН-код. Если вы решили остановиться на этом виде безопасности, то нужно в данном меню выбрать его и заполнить поля, следуя подсказкам.

- Второй способ — это графический рисунок, который выбирают чаще всего, поскольку он более новый. Для установки нажмите на него и выберите рисунок, который хотите, соединяя точки между собой.

- Третий способ — это блокировка устройства между ПИН-кодом и графическим рисунком.

Данные способы блокировки подходят для общей защиты планшета, мобильного устройства. Когда требуется защитить определенную папку, то здесь уже не обойтись без дополнительных приложений.

В операционной системе Андроид не встроена такая функция. Для установки приложения для защиты телефона лучше всего использовать Play Market.

Вернуться к оглавлению

Вернуться к оглавлениюПрограмма Smart AppLock

Чтобы защитить личные данные, такие как смс, фото, видео, рекомендуют установить именно эту программу. Для этого надо подключиться на этом устройстве к интернету. Когда подключение произошло, нужно зайти в Play Market, он имеется на каждом телефоне с системой Андроид, и ввести в строку поиска название Smart Applock. Существуют и другие программы для защиты устройства, но это усовершенствованная и бесплатная версия.

После установки программы следует запустить ее. После открытия вы увидите в верхнем правом углу знак плюса. Далее стоит определиться, какие приложения хотите защитить. Определившись, поставьте галочки возле них и нажмите «Save». После этого потребуется нарисовать графический ключ, который будет высвечиваться каждый раз, когда кто-нибудь попытается зайти в эту папку.

Если вы забыли пароль, есть возможность его восстановить. При большом количестве неверного ввода, внизу экрана можно будет увидеть кнопку «Восстановить пароль». При нажатии на нее программа запрашивает методы, каким образом хотите восстановить пароль. Можно восстановить с помощью секретного вопроса, e-mail. Если выбрали первый вариант, то стоит всего лишь ответить правильно. При выборе второго варианта на указанный адрес электронной почты придет письмо с резервным паролем, который нужно ввести для восстановления.

Совсем недавно вышла новая версия приложения под названием Smart AppLock 2. В этой версии добавлены новые возможности. Установив ее, пользователи смогут блокировать входящие звонки, пользоваться приложениями социальных сетей, наслаждаться новым дизайном. А также блокировка Google Play имеет защиту установки/удаления программ от детей и много чего другого, не менее полезного. Эти обновления дополняют предыдущую версию.

Если вы не желаете потерять все данные, то стоит установить менеджер паролей, который обеспечит хранение, к примеру, имен пользователей в социальных сетях, паролей в зашифрованной базе данных.

Менеджер паролей обеспечивает автоблокировку, установку пароля, очистку буфера обмена и многое другое.

proantab.ru

Что такое CVC-код

Вопрос о том, что такое CVC-код, возникает только у пользователей всемирной паутины, которые оплачивают товары и услуги онлайн с помощью кредитной или дебетовой банковской карты. Большинство виртуальных платежных систем после номера карты запрашивают данные этого кода, и люди часто теряются, пытаются ввести ПИН-код или какой-нибудь свой пароль. В итоге платеж не проходит, а потенциальный покупатель остается в недоумении. Так что же представляет собой загадочный код CVC и где его искать?

CVC/CVV – это проверочный код подлинности, дополнительные цифры которого нанесены на банковскую карту. Его названия бывают разными. Так, у вас могут запросить «код проверки подлинности» – CVV, «защитный код» или «личный код безопасности».

CVC/CVV – это проверочный код подлинности, дополнительные цифры которого нанесены на банковскую карту. Его названия бывают разными. Так, у вас могут запросить «код проверки подлинности» – CVV, «защитный код» или «личный код безопасности».

Обратите внимание: в обычных магазинах на кассе нужно вводить ПИН-код, т.е. пароль. А CVC-код потребуется только при оплате в онлайн-режиме.

Зачем нужен код

Его основная цель – защитить и обезопасить покупки в сети. Продавец увидит только фамилию и имя клиента, а код будет от него скрыт. Это обеспечивается специальным соединением, которое использует протокол SSL. Чтобы усилить безопасность и убедиться, что карточка действительно находится в руках у ее владельца, у вас могут запросить также информацию о сроке действия карты.

Где он расположен

CVC-код Visa и MasterCard в стандартном исполнении находится в поле подписи на обратной стороне карты и представляет собой трехзначное число. А на карточках AMEX (American Express) его нужно искать на лицевой стороне – это будут четыре цифры.

Код никогда не наносят рельефной печатью, в отличие от номера самой карты. Он не печатается на бумажных чеках, поэтому неизвестен посторонним лицам.

Если кода нет

Если кода нет

Бывает, что CVV/CVC кода на карте нет, а значит, и расплатиться онлайн вы не сможете. Придется искать другие способы оплаты – ВебМани, Яндекс.Деньги и т.д. или же заказать другой тип карточки, на которой код будет присутствовать.

Большее количество цифр

Еще одна ситуация, которая вызывает вопросы пользователей, заключается в том, что делать, если на обратной стороне напечатано не три цифры, а семь. На самом деле в этом нет никакой проблемы. Первые четыре цифры просто дублируют окончание номера карточки, а вот последние три – это и есть нужный вам код.

Случаи мошенничества

Всегда следите, чтобы данные о коде не попали в руки третьих лиц. Например, сейчас в сети встречается известный трюк: на сайтах размещают предложение проверить уровень безопасности вашей карты и для этого просят ввести ее номер и CVC-код. Понимаете, зачем это нужно на самом деле? Если вы предоставите данные, то фактически отдадите в руки мошенников доступ к своему банковскому счету. Они без труда смогут использовать вашу карту для любых онлайн-платежей или просто вывести с нее все возможные деньги. Поэтому будьте бдительны!

Правила безопасности

Правила безопасности

Чтобы ваши онлайн-покупки стали действительно комфортными и безопасными, нужно соблюдать простые правила: не размещать данные о своей карте на непроверенных веб-ресурсах, уходить с подозрительных сайтов, удалять личную информацию.

Если код узнали посторонние люди

Всякое случается в жизни, и самым разумным действием в данном случае будет немедленный звонок в банк с просьбой заблокировать вашу карточку.

И все же оплачивать товары и услуги онлайн действительно очень удобно – это помогает сэкономить массу времени и увеличивает возможности выбора. Базовую безопасность таких покупок обеспечивает CVC-код, а дальше – уже вопросы здравого смысла и опыта.

fb.ru

Автоматическая смена паролей пользователей с помощью SMS PASSCODE Password Reset

SMS PASSCODE Password Reset - это дополнительный (необязательный) компонент комплекса SMS PASSCODE, который обеспечивает возможность безопасной смены паролей Active Directory самими пользователями, без участия службы технической поддержки.

Для того, чтобы воспользоваться Password Reset, потребуются отдельные лицензии для каждого из пользователей, использующих услугу по автоматической смене пароля. Впрочем, в обязательный стартовый лицензионный пакет уже входит 5 лицензий на Password Reset, так что любой обладатель лицензии на SMS PASSCODE 7.x уже имеет пять лицензий, чтобы как минимум иметь возможность опробовать продукт. Разумеется, можно также получить пробную версию Password Reset для тех, кто еще не стал клиентом SMS PASSCODE.

Архитектура Password Reset

Password Reset состоит из двух основных компонентов: веб-сайт, на котором происходит смена пароля, и системная служба (Back-end), которая осуществляет эту смену. Поскольку чаще всего смена пароля наиболее актуальна для удаленных пользователей, веб-сайт Password Reset необходимо выносить в DMZ или иным образом публиковать на межсетевом экране. В этом смысле рекомендуется разделить эти два компонента (службу и сайт) и установить сайт на внешний веб-сервер, доступный всем пользователям извне, а службу установить на внутренний сервер, обеспечив соответствующими настройками связь между этими компонентами.

В простейшем же варианте можно установить оба компонента на один сервер.

Установка Password Reset

Рассмотрим самый простой в тестировании вариант установки: все компоненты SMS PASSCODE располагаются на одном и том же сервере. Разумеется, в реальных условиях это чаще всего не так: компоненты распределяются по разным серверам, а связь между ними обеспечивается по определенным, задаваемым портам.

Для установки Password Reset вам не потребуется отдельный установочный файл. Все необходимые компоненты находятся в едином установочном файле, который вы получите или с постоянной приобретенной лицензией, или при получении пробной лицензии.

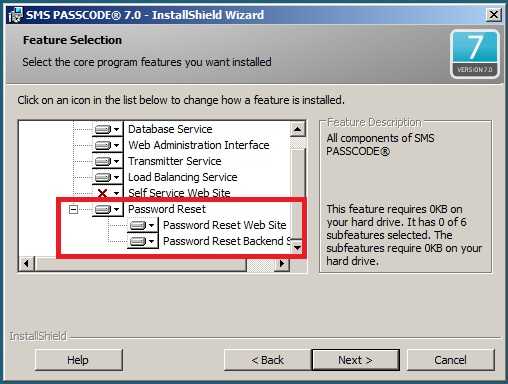

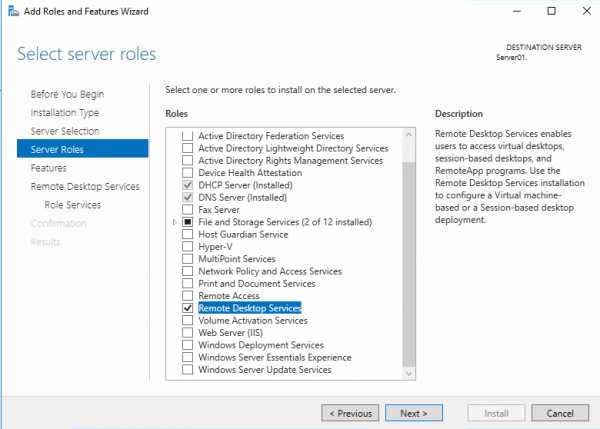

После запуска установочного файла на этапе выбора устанавливаемых компонентов выберите Password Reset Web Site и Password Reset Backend Service. Обратите внимание, что эти компоненты не устанавливаются по умолчанию. Далее установка осуществляется стандартно, аналогично тому, как устанавливается SMS PASSCODE без Password Reset. Вам только потребуется указать папку, куда установить Password Reset и порт, на котором будет работать веб-сайт (по умолчанию 5000). Веб-сайт Password Reset базируется на Microsoft IIS, поэтому необходимо заранее установить соответствующую роль сервера (веб-сервер).

Что нам потребуется для тестирования?

- Учетная запись Active Directory, от которой будет производиться смена пароля пользователей. Необходимость иметь такую учетную запись вытекает из той логики, по которой работает Password Reset: при получении запроса на изменение пароля системная служба обращается к контроллеру домена и запрашивает изменение пароля пользователя. Следовательно служба должна иметь соответствующие права и полномочия.

- Сертификат SSL. Доступ к сайту для изменения паролей может осуществляться только с защитой трафика и по протоколу HTTPS, Поэтому потребуется как минимум само-подписанный сертификат SSL, который можно сделать за несколько минут из интерфейса IIS.

- Тестовая учетная запись пользователя, для которого мы будем менять пароль.

Второй и третий пункт вряд ли вызовет затруднение, а по первому вам потребуется выполнить следующие действия.

- Создайте учетную запись Active Directory с минимально необходимым набором прав (этой записи не потребуется например осуществлять вход на сервер с консоли).

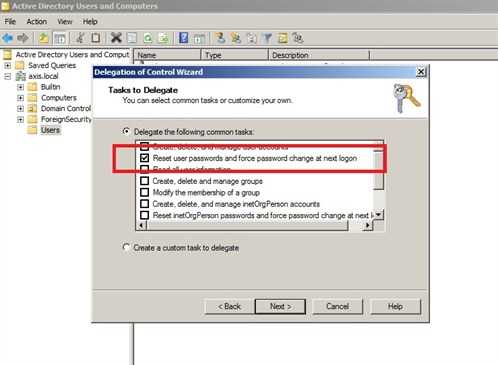

- В оснастке Active Directory Users and Computers выберите узел, который содержит тех пользователей, для которых необходимо изменять пароль. Это может быть какой-либо OU или, как в нашем самом простом случае, все пользователи сразу. После этого выберите пункт Delegate Control.

- Укажите учетную запись, которую вы создали на первом этапе, и перейдите к этапу выбора разрешаемых действий. Там вам необходимо выбрать пункт Reset user passwords and force password change at next logon.

- Подтвердите новые права для этой учетной записи.

Настройка в SMS PASSCODE Configuration Tool

- Откройте утилиту настройки Configuration Tool (ярлык на нее есть в программной группе SMS PASSCODE).

- Перейдите на вкладку Password Reset и убедитесь в том, что в качестве Password Reset Backend Host указан данный локальный компьютер.

- На той же вкладке в поле Server name укажите IP-адрес или имя компьютера контроллера домена или сам домен (если вы оставите поле пустым, то будет выбран тот домен, к которому присоединен данный сервер).

- В пункте Password reset account укажите учетную запись, которую вы создали с правом менять пароли пользователей.

Настройка в веб-интерфейсе администрирования SMS PASSCODE

Будем исходить из того, что, пользуясь другими инструкциями и нашими рекомендациями, вы уже настроили отправку одноразовых паролей с помощью SMS или другими методами. В этом случае нам необходимо сделать всего две вещи:

- Создать в SMS PASSCODE тестового пользователя, пароль которого будет меняться.

- Указать для него Personal passcode.

Для чего все это делается? Создавать пользователя в базе данных SMS PASSCODE в принципе необязательно, если у вас уже настроена интеграция SMS PASSCODE с Active Directory и программа "знает" обо всех интересующих вас пользователях, включая их номер мобильного телефона (SMS PASSCODE должен "знать", куда отправлять SMS). В самом простейшем варианте, когда все пользователи заносятся в базу данных вручную, мы просто добавляем его и указываем номер телефона и учетную запись Active Directory. Должно получить примерно так:

Второе - это Personal passcode. Логика работы Password Reset требует минимальной аутентификации пользователя до того, как он получит SMS с одноразовым кодом. Этой минимальной аутентификацией является наличие Personal passcode. Можно назвать это простым PIN-кодом, который не даст доступа ни к каким серьезным ресурсам, а потому может состоять из всего четырех цифр, что очень легко запомнить пользователю.

Так как же его задать для пользователя? Во-первых, необходимо включить такую возможность в принципе. Это делается в глобальных настройках:

После этого возвращаемся к списку пользователей и открываем свойства нужного нам пользователя (в реальных условиях обычно для этой процедуры используется сайт самообслуживания SMS PASSCODE, где при самостоятельной регистрации пользователь задает этот Personal passcode).

Задайте Personal passcode как показано на иллюстрации ниже:

Настройка веб-сайта изменений пароля

Осталось всего лишь настроить веб-сайт IIS. Сайт уже создан при установке SMS PASSCODE, поэтому осталось лишь обеспечить возможность доступа к нему по HTTPS (что является обязательным требованием). Для этого откройте утилиту IIS Manager и найдите сайт SMS PASSCODE Password Reset.

После этого откройте раздел Bindings и убедитесь, что там есть только привязка к HTTP по протоколу 5000. Этого недостаточно для работы, поэтому добавляем привязку HTTPS (можно оставить порт 443 или поставить любой другой) и указываем на предварительно созданный сертификат SSL (например, самоподписанный).

Тестирование системы

Пришло время попробовать сменить пароль нашего тестового пользователя. Для этого зайдем на веб-сайт по протоколу HTTPS и, если мы все сделали правильно, то увидим примерно следующую страницу:

Язык сайта выбирается автоматически на основе языка, указанного в веб-браузере.

- Укажите учетную запись пользователя, пароль которой нужно изменить.

- Укажите Personal passcode.

- Дождитесь получения одноразового кода на мобильный телефон (или, например, на Email, если выбран этот способ доставки кода).

- Введите код.

- Смените пароль.

- Дождитесь подтверждения успешной смены пароля.

Возможные проблемы

В подавляющем большинстве случаев, если что-то не работает в SMS PASSCODE, нужно посмотреть в лог SMS PASSCODE, вернее сразу в несколько отдельных лог файлов с помощью Microsoft Event Viewer.

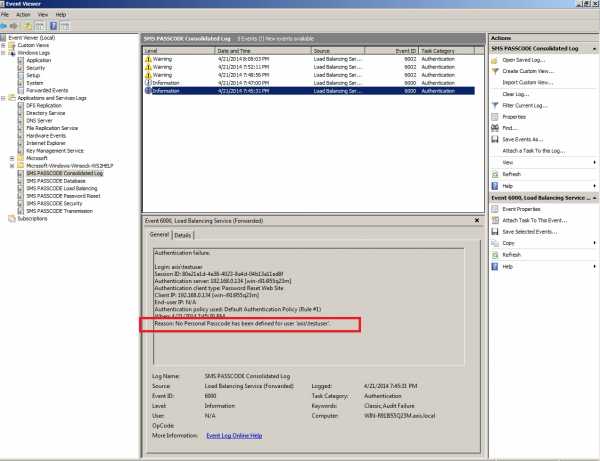

Вот к примеру, что произойдет, если вы забудете задать Personal passcode для пользователя:

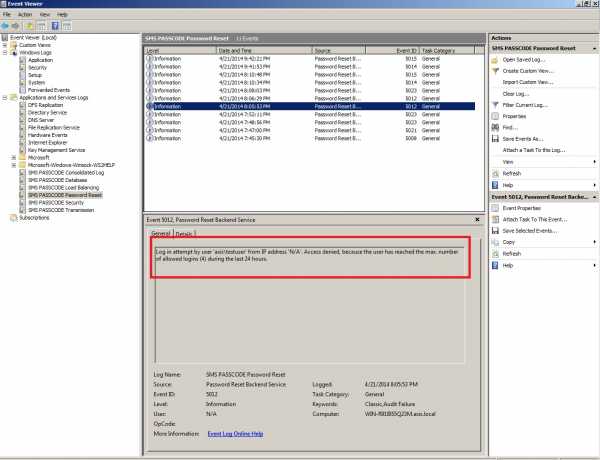

Если вы слишком много раз пробовали сменить пароль, а у вас не получилось и не получается до сих пор, проверьте лог SMS PASSCODE Password Reset. Вполне вероятно, что вы исчерпали лимит на количество неудачных попыток входа и учетная запись была заблокирована. В лог-файле это может выглядеть так:

Если это произошло, то перезапустите системную службу SMS PASSCODE Password Reset и учетная запись будет разблокирована.

www.smspasscode.ru

Одноразовый пароль - это... Что такое Одноразовый пароль?

Одноразовый пароль (англ. one time password, OTP) — это пароль, действительный только для одного сеанса аутентификации. Действие одноразового пароля также может быть ограничено определённым промежутком времени. Преимущество одноразового пароля по сравнению со статическим состоит в том, что пароль невозможно использовать повторно. Таким образом, злоумышленник, перехвативший данные из успешной сессии аутентификации, не может использовать скопированный пароль для получения доступа к защищаемой информационной системе. Использование одноразовых паролей само по себе не защищает от атак, основанных на активном вмешательстве в канал связи, используемый для аутентификации (например, от атак типа «человек посередине»).

Человек не в состоянии запомнить одноразовые пароли. Поэтому требуются дополнительные технологии для их корректной работы.

Способы создания и распространения OTP

Алгоритмы создания OTP обычно используют случайные числа. Это необходимо, потому что иначе было бы легко предсказать последующие пароли на основе знания предыдущих. Конкретные алгоритмы OTP сильно различаются в деталях. Различные подходы к созданию одноразовых паролей перечислены ниже.

- Использующие математические алгоритмы для создания нового пароля на основе предыдущих (пароли фактически составляют цепочку, и должны быть использованы в определённом порядке).

- Основанные на временной синхронизации между сервером и клиентом, обеспечивающей пароль (пароли действительны в течение короткого периода времени)

- Использующие математический алгоритм, где новый пароль основан на запросе (например. случайное число, выбираемое сервером или части входящего сообщения) и/или счётчике.

Также существуют различные способы, чтобы сообщить пользователю следующий пароль. Некоторые системы используют специальные электронные токены, которые пользователь носит с собой, создающие одноразовые пароли и выводящие затем их на маленьком экране. Другие системы состоят из программ, которые пользователь запускает с мобильного телефона. Ещё другие системы генерируют одноразовые пароли на сервере и затем отправляют их пользователю используя посторонние каналы, такие как SMS сообщения. Наконец, в некоторых системах одноразовые пароли напечатаны на листе бумаги или на скретч-карте, которые пользователю необходимо иметь с собой.

Реализация

Математические алгоритмы

Основная статья: Хэш цепочка

Один подход, разработанный Лесли Лэмпортом, использует одностороннюю функцию (назовём её f). Система одноразовых паролей начинает работать от начального числа s, затем генерирует пароли

f(s), f(f(s)), f(f(f(s))), …столько раз, сколько необходимо. Если ищется бесконечная серия паролей, новое начальное число может быть выбрано после того, как ряд для s оказывается исчерпанным. Каждый пароль распределяется в обратном порядке, начиная с f(f(…f(s))…), заканчивая f(s).

Если злоумышленнику удаётся получить одноразовый пароль, он может получить доступ только на один период времени или одно соединение, но это становится бесполезным, когда этот период закончится. Чтобы получить следующий пароль в цепочке из предыдущих, необходимо найти способ вычисления обратной функции f−1. Так как f была выбрано односторонней, то сделать это невозможно. Если f — криптографическая хеш-функция, которая обычно используется, то, насколько известно, это будет вычислительно неосуществимая задача.

Синхронизированные по времени

Синхронизированные по времени одноразовые пароли обычно связаны с физическими аппаратными токенами (например, каждому пользователю выдаётся персональный токен, который генерирует одноразовый пароль). Внутри токена вcтроены точные часы, которые синхронизированы с часами на сервере. В этих OTP системах, время является важной частью алгоритма создания пароля так как генерация нового пароля основывается на текущем времени, а не на предыдущем пароле или секретном ключе.

В последнее время, стало возможным брать электронные компоненты, связанные с постоянными токенами-часами, такие как от ActivIdentity, InCard, RSA, SafeNet, Vasco, и VeriSign и встраивать их в форм-фактор кредитной карты. Однако, так как толщина карты (от 0.79 мм до 0.84мм) не позволяет использовать традиционные элементов батареек, необходимо использовать специальные батарейки, основанные на полимерах, время жизни которых гораздо больше, чем у обычных мини-батареек. Кроме того, должны использоваться крайне маломощные полупроводниковые компоненты для экономии энергии во время режима ожидания и/или использования продукта. В производстве тонких устройств OTP лидируют две компании: Identita и NagraID.

Мобильные телефоны и КПК также могут быть использованы для генерации синхронизированных по времени одноразовых паролей. Этот подход может быть более экономной альтернативой, так как большинство пользователей Интернета уже имеет мобильные телефоны. Кроме того, это может быть более удобно, потому что у пользователя не будет необходимости носить с собой отдельный токен, для каждого безопасного соединения, когда он или она нуждается в доступе.

Запрос

Использование одноразовых паролей с запросом требует от пользователя обеспечивать синхронизированные по времени запросы, чтобы была выполнена проверка подлинности. Это может быть сделано путём ввода значения в сам токен. Чтобы избежать появления дубликатов, обычно включается дополнительный счётчик, так что если случится получение двух одинаковых запросов, то это всё равно приведёт к появлению разных одноразовых паролей. Однако, вычисления обычно не включают предыдущий одноразовый пароль, так как это приведёт к синхронизации задач. EMV начинают использовать такие системы (т. н. «Chip Authentication Program») для кредитных карт в Европе.

Одноразовый пароль через SMS

Распространённая технология, используемая для доставки одноразовых паролей — это SMS. Так как SMS — это повсеместный канал связи, которая имеется во всех телефонах и используется большим количеством клиентов, SMS сообщения имеют наибольший потенциал для всех потребителей, обладающие низкой себестоимостью. Токены, смарт-карты и другие традиционные методы аутентификации гораздо более дороги для реализации и для использования и часто встречают сопротивление со стороны потребителей. Они также гораздо более уязвимы для атак типа «человек посередине», в которых фишеры крадут одноразовые пароли обманом или даже потому что одноразовые пароли отображаются на экране токена. Также токены могут быть потеряны и интеграция одноразовых паролей в мобильные телефоны может быть более безопасным и простым, потому что пользователям не придётся носить с собой дополнительные портативные устройства. В то же время, одноразовые пароли через SMS могут быть менее безопасны, так как сотовые операторы становятся частью цепи доверия. В случае роуминга, надо доверять более чем одному мобильному оператору.

Одноразовый пароль на мобильном телефоне

По сравнению с аппаратной реализацией токена, которая требует, чтобы пользователь имел с собой устройство-токен, токен на мобильном телефоне существенно снижает затраты и предлагает беспрецедентный уровень удобства. Это решение так же уменьшает материально-технические требования, так как нет необходимости выдавать отдельное устройство каждому пользователю. Мобильные токены, такие как FiveBarGate или FireID дополнительно поддерживают некоторое число токенов в течение одной установки приложения, позволяя пользователю аутентифицироваться на нескольких ресурсах с одного устройства. Этот вариант также предусматривает специфические приложения для разных моделей телефонов пользователя. Токены в мобильных телефонах также существенно более безопасны, чем OTP по SMS, так как SMS отправляются по сети GSM в текстовом формате с возможностью перехвата.

Сравнение технологий

С точки зрения затрат, самыми дешёвыми решениями являются распространение одноразовых паролей на бумаге, скретч-карте или генератор одноразовых паролей на мобильном телефоне. Это так, потому что эти системы исключают затраты, связанные с (пере-)выдачей электронных токенов и стоимостью SMS сообщений.

Для систем, которые опираются на электронные токены, не синхронизованные по времени системы должны решить проблему, когда сервер и токен сбиваются с синхронизации. Это приводит к дополнительным затратам на разработку. С другой стороны, они позволяют избегать расходов на часы в электронных токенах (и коррекцию их значений с учётом временного дрейфа).

Одноразовые пароли также уязвимы для «выуживания» (фишинга). В конце 2005 года у пользователей Банка Швеции обманом выманили их одноразовые пароли[1]. Даже синхронизированные по времени пароли уязвимы для фишинга, если взломщик успевает достаточно быстро воспользоваться паролем. Это было замечено в 2006 году по атаке на пользователей Citibank в США[2].

Хотя одноразовые пароли являются более безопасными, чем обычные пароли, использование систем OTP всё ещё уязвимо для атак типа «человек посередине». Поэтому одноразовые пароли не должны передаваться третьей стороне. Синхронизирован ли одноразовый пароль по времени, в основном никак не влияет на степень уязвимости. Основанные на запросе одноразовые пароли тоже являются уязвимыми, хотя успешная атака требует от злоумышленника чуть более активных действий, чем для других типов OTP.

Стандартизация

Запатентовано множество технологий OTP. Это делает стандартизацию в этой области ещё более трудной, так как каждая компания пытается протолкнуть свою собственную технологию. Стандарты, тем не менее, существуют, например, RFC 2289[3] и RFC 4226 (HOTP).

OTP в рамках банковского дела

В некоторых странах одноразовые пароли используются для удалённого использования банков. В некоторых из этих систем банк посылает пользователю пронумерованный список одноразовых паролей, напечатанный на бумаге. Для каждой удалённой транзакции, пользователь должен ввести соответствующий одноразовый пароль из этого списка. В Германии эти пароли обычно называют TAN кодом (от «transaction authentication numbers»). Некоторые банки отправляют TAN-коды пользователю с помощью SMS, и в этом случае они называются mTAN-коды (от «mobile TANs»).

Связанные технологии

Чаще всего, одноразовые пароли являются олицетворением двухфакторной аутентификации. Некоторые Технологии единого входа[4] системы используют одноразовые пароли. OTP технология так же используется в токенах безопасности.

См. также

Примечания

Ссылки

Поставщики решений одноразовых паролей:

dic.academic.ru

- Dlpushplugin что это

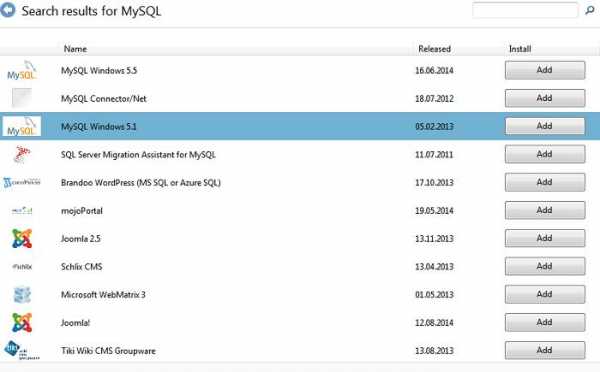

- Mysql установка на windows

- Программа компьютерные для резюме

- Облегчит удаление

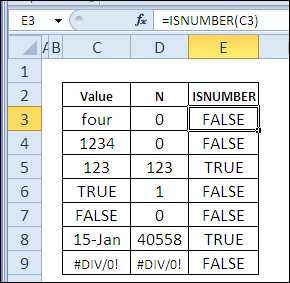

- Функция erf в excel

- Мигает монитор компьютера

- Ошибка жесткого диска

- Обновить виндовс 7 до 7 64

- Rds windows server 2018 настройка

- Windows 10 или windows 7 что лучше для слабых компьютеров

- Как войти в скайп если забыли пароль и логин