Настраиваем квоту на файловый ресурс на сервере Windows Server 2008 R2. Файловый сервер на windows server 2018 r2 настройка

Файловый сервер на Windows Server R2

Как многие считают Файловый сервер – это просто расшареная папка с разграниченными правами доступа и придумать, что то еще нельзя да и не нужно. Но так было до выхода Windows Server 2008 R2 который был оснащен полезными инструментами по управлению файловым сервером, которые придутся по вкусу многим администраторам.

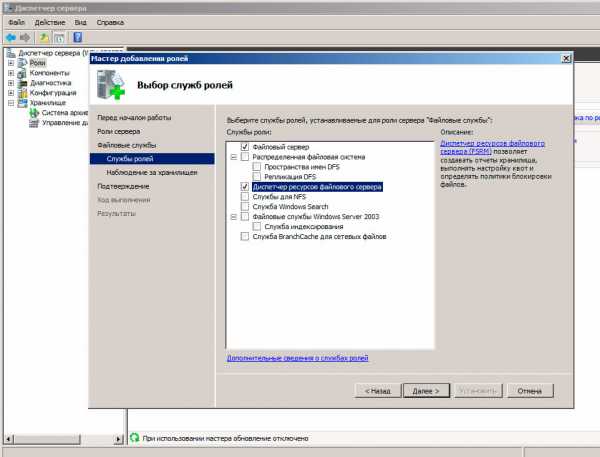

И так от слов к делу. Для начала давайте установим на сервере роль файлового сервера. В Диспетчере сервера переходим в Роли – Добавить роли. В мастере добавления ролей выбираем для установки пункт Файловые службы и посмотрим, что нам будет предложено установить.

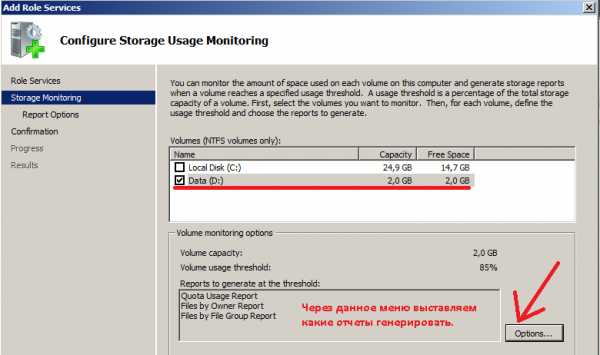

Перед нами открывается довольно богатый выбор, но мы не будем разбирать в этой статье все службы, а установим и разберемся с основными службами, выбираем для установки службы: Файлового сервера и Диспетчера ресурсов. Следующим шагом нам предлагают настроить наблюдение над томами хранилища. Наблюдать за системным диском нет смысла, поэтому выбираем только те тома, которые будут использоваться для хранения пользовательских данных.

Далее завершаем установку служб и по завершению перейдем к их настройке.

Настройка Файлового сервера

Создадим на диске каталог, к которому будем предоставлять доступ.

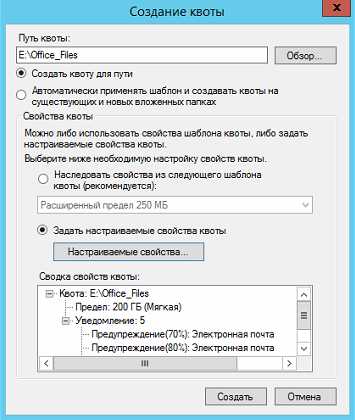

Первым этапом создадим квоту для каталога для этого запускаем оснастку “Диспетчер ресурсов файлового сервера” (File Server Resource Manager) через Пуск > Администрирование (Start – > Administrative Tools). В меню «Действие»(Actions) выбираем «Создать квоту»(Create Quota), в строке адреса указываем путь к каталогу, к которому нужно назначить квоту.

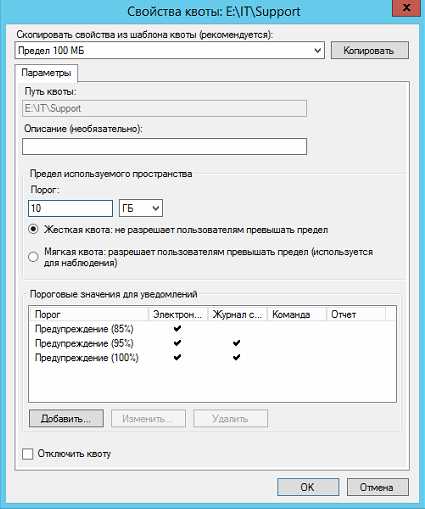

В меню «Действие»(Actions) выбираем «Создать квоту»(Create Quota), в строке адреса указываем путь к каталогу, к которому нужно назначить квоту. Выбираем Задать настраиваемые свойства квоты и нажимаем «Настраиваемы свойства»(Сustom properties), в поле «Порог»(Space limit) указываем нужное нам значение дискового пространства

Выбираем Задать настраиваемые свойства квоты и нажимаем «Настраиваемы свойства»(Сustom properties), в поле «Порог»(Space limit) указываем нужное нам значение дискового пространства

Во вкладке «Отчет»(Reports) выбрать нужные вам параметры для создания отчёта

Во вкладке «Отчет»(Reports) выбрать нужные вам параметры для создания отчёта Сохраняем все настройки порога

Сохраняем все настройки порога Вам будет предложенно сохранить текущую квоту как шаблон

Вам будет предложенно сохранить текущую квоту как шаблон

Создание общего доступа:

Запускаем оснастку «Управление общими ресурсами»(Share and Storage Management) как обычно через Пуск > Администрирование (Start – > Administrative Tools), где в меню«Действие»(Actions) выбрать «Подготовить общий ресурс»(Provision Share)

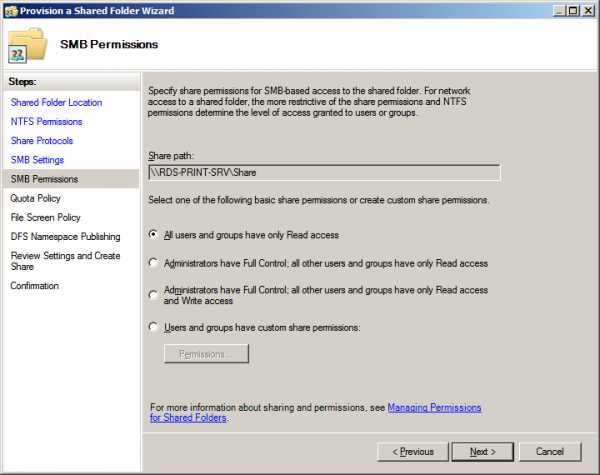

Определение разрешений безопасности NTFS оставим оставляем по умолчанию(пропустить).Определяем имя для общего ресурса, которое будет отображаться в сети

Определение разрешений безопасности NTFS оставим оставляем по умолчанию(пропустить).Определяем имя для общего ресурса, которое будет отображаться в сети Указываем нужный вам вариант разрешений общего доступа для ресурса (по умолчанию – «Все – для чтения»)

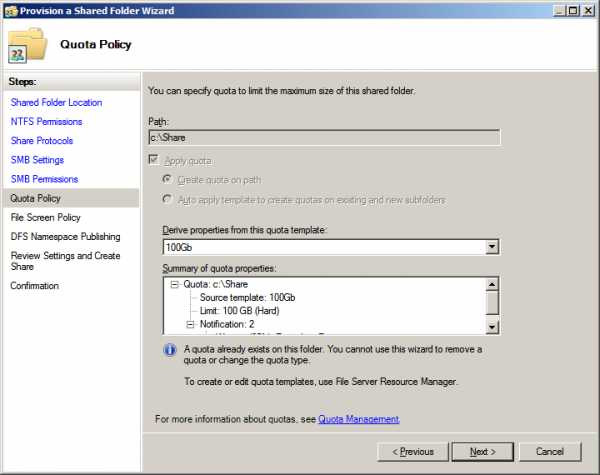

Указываем нужный вам вариант разрешений общего доступа для ресурса (по умолчанию – «Все – для чтения») Определение политики квот – выбрать Применить квоту и выбираем созданную ранее политику или создаем новую

Определение политики квот – выбрать Применить квоту и выбираем созданную ранее политику или создаем новую Определение политики фильтра содержимого – выбираем из списка нужный вам фильтр файлов для их блокировки

Определение политики фильтра содержимого – выбираем из списка нужный вам фильтр файлов для их блокировки Шаг публикации DFS-имени пропускаем (оставляем настройки по умолчанию)Проверяем все настроенные нами параметры если все верно жмем «Создать»(Create)

Шаг публикации DFS-имени пропускаем (оставляем настройки по умолчанию)Проверяем все настроенные нами параметры если все верно жмем «Создать»(Create)

На этом все.

afirewall.ru

Настройка отказоустойчивого файлового сервера на Windows Server 2012 R2

Дата: 06.02.2015 Автор Admin

В данной статье я расскажу как настроить отказоустойчивый файловый сервер на Windows Server 2012 R2 в домене Active Directory Первым делом убедитесь что сервер введен в домен Active Directory, далее установите роли DFS и файлового сервера

Выберите следующие роли и установите их.

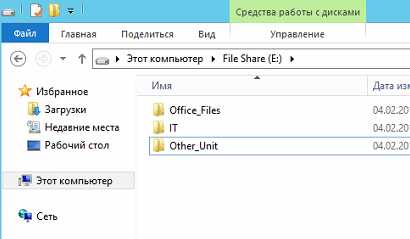

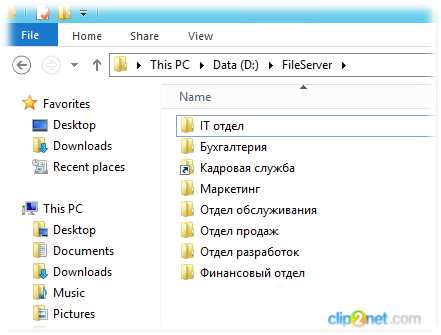

Далее создайте структуру папок на отдельном диске.

Теперь включим общий доступ.

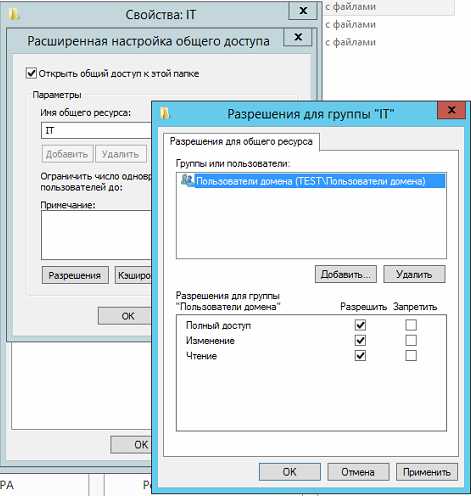

Выберите «расширенная настройка»

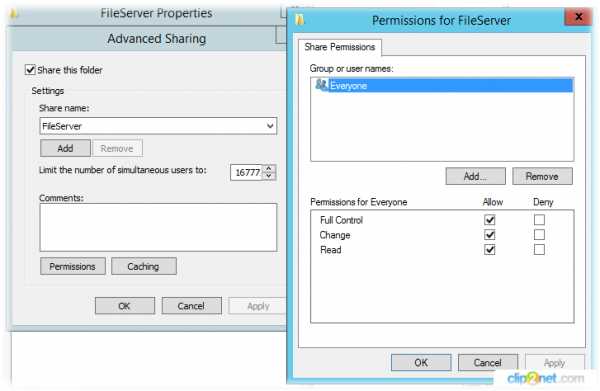

Далее выберите «Разрешения» и установите права как на скриншоте.

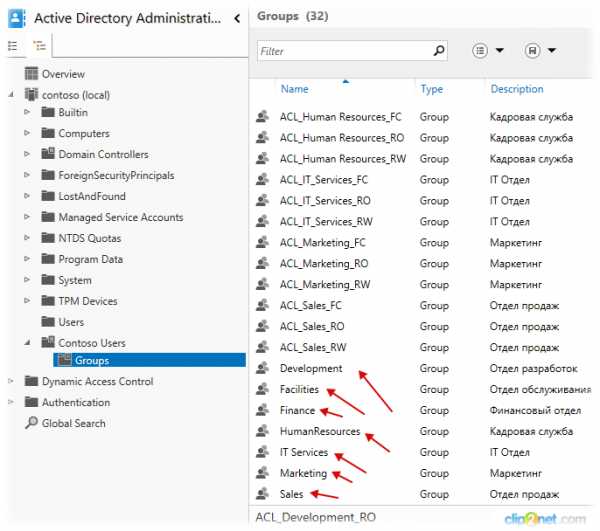

Теперь нам нужно создать структуру прав для наших каталогов в Active Directory.

Для начала рассмотрим из чего состоит наша файловая структура.

Теперь на ее основе создадим в Active Directory OU — File Sharing

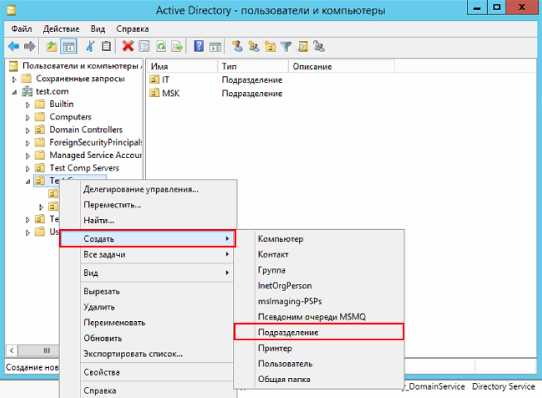

Переходим в консоль пользователи и компьютеры, и создаем OU

Аналогичным путем создадим структуру наших папок

Теперь создадим комплекты прав.

Начнем мы с верхних папок.

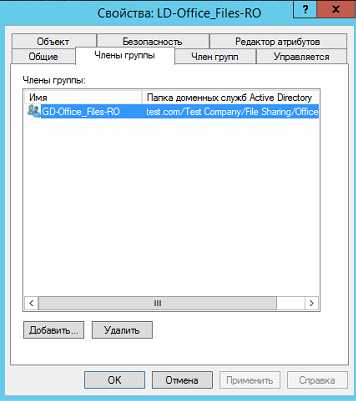

Создадим 2-е локальные группы с правами RW и RO , и 2-е глобальные группы с правами RW и RO, и одну локальную L группу для листинга.

Разберем почему именно так.

В глобальных группах хранятся пользователи, для правильной работы глобальные группы входят в локальные.

Локальные группы назначаются на папки. Их членами являются глобальные группы.

Локальные группы лучше использовать если у вас 1 домен, если доменов несколько и между ними настроено доверие нужно использовать универсальные группы.

Рассмотрим на практике, создадим комплект прав для папки Office_Files.

Создадим 2-е глобальные группы :

GD-Office_Files-RO

GD-Office_Files-RW

Создадим локальные группы:

LD-Office_Files-RO

LD-Office_Files-RW

LD-Office_Files-L

Глобальные группы входят в локальные

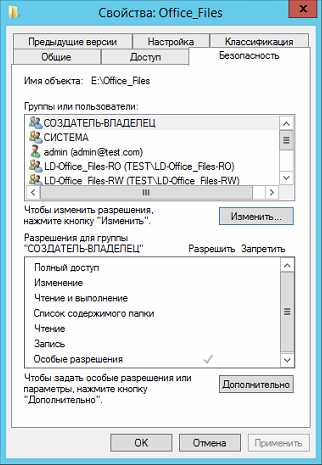

Теперь настроим права на папке.

Откройте свойство папки и выберите вкладку безопасность

Добавьте созданные локальные группы

Расставьте права на чтение и запись

Теперь нажмите кнопку «Дополнительно»

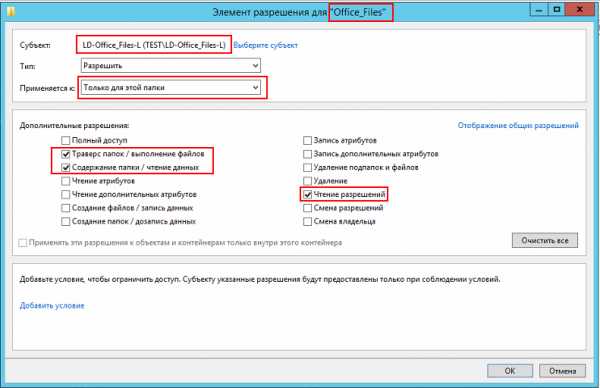

Теперь нужно установить права на листинг

Выберите L группу и нажмите изменить

Теперь установите параметры как на скриншоте ниже

Обратите внимание что мы даем доступ только на листинг и только для данной папки.

Это нужно для того чтобы пользователь получивший права на папку не смог попасть в каталоги ниже если у него нет соответствующих прав.

Для корректной работы добавим в эту группу пользователей домена, чтобы они могли видеть корень каталога.

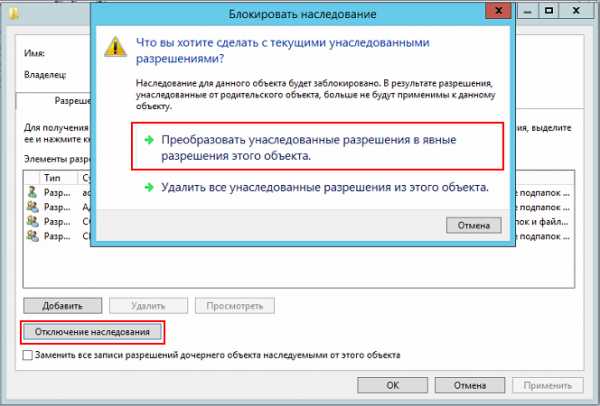

Также отключите наследование прав от корневого каталога диска.

По аналогии настроим права на каталог Moscow.

Создадим группы:

GD-Moscow-RO

GD-Moscow-RW

LD-Moscow-RO

LD-Moscow-RW

LD-Moscow-L

В Active Directory это должно выглядеть так:

Теперь настроим права на папку:

Настроим листинг.

Теперь настроим нижний каталог — HR.

Создаем группы по аналогии.

GD-MoscowHR-RO

GD-MoscowHR-RW

LD-MoscowHR-RO

LD-MoscowHR-RW

Должно получится так

Теперь добавим группы GD-MoscowHR-RO и GD-MoscowHR-RW в группу LD-Moscow-L

Это нужно для того чтобы пользователи у которых нет прав на папку Moscow могли попасть во вложенную папку HR.

При этом открывать файлы в папке Moscow они не смогут.

Настроим права на папку.

По аналогии создадим права на остальные папки.

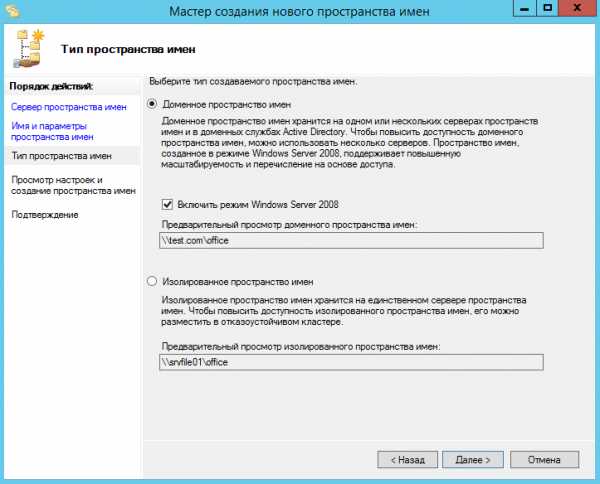

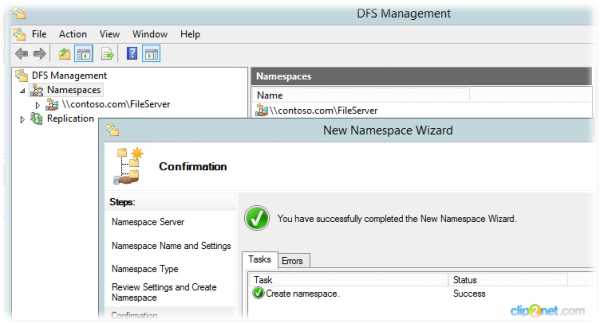

Теперь добавим пространство имен.

Откроем консоль DFS и создадим пространство имен.

Указываем наш сервер.

Указываем название пути DFS.

Включаем режим 2008.

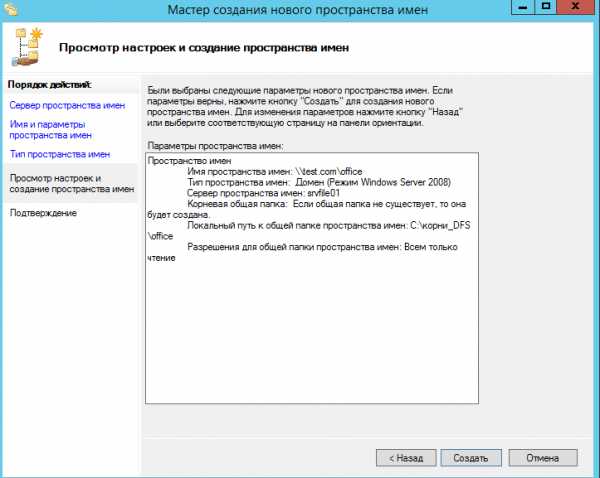

Создаем пространство.

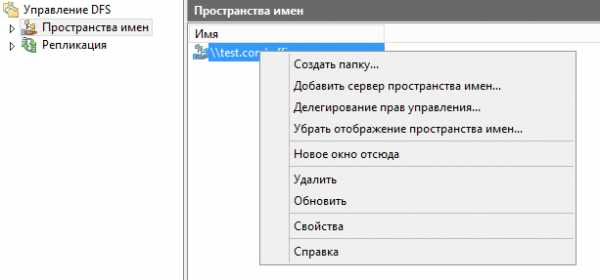

Теперь создадим папку.

Далее указываем путь к папке. Путь можно посмотреть тут, выбрав «open share».

Создаем папку.

Теперь по данному пути — \\test.com\office\Office Мы видим нашу общую папку.

Теперь если добавить пользователя в группу GD-MoscowHR-RW, он сможет попасть в папку HR, но не сможет открывать или редактировать файлы в папке Moscow.

В другие папки пользователь тоже попасть не сможет.

Если мы добавим пользователя в группу GD-Moscow-RW, он будет иметь доступ на всю папку Moscow, на чтение и запись.

Если мы добавим пользователя в группу GD-Office_Files-RW, он получит доступ ко всем каталогам.

Теперь рассмотрим настройку ABE.

Создайте следующую структуру в Active Directory.

Откройте общий доступ к папке.

Настройте права на папках.

И так далее.

Теперь создайте папку в DFS.

Должно получится так.

Теперь включим ABE.

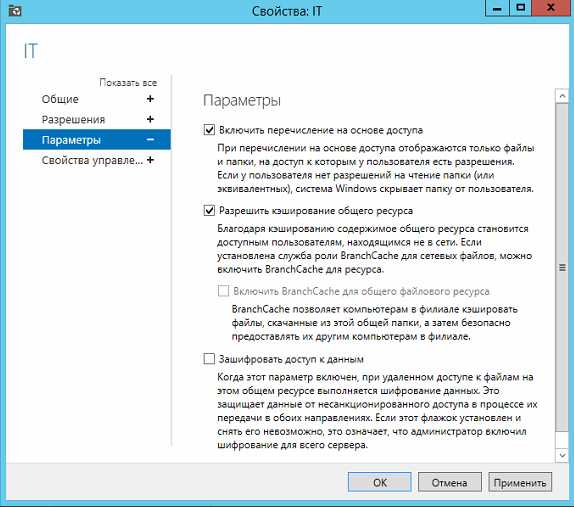

В диспетчере сервера откройте «Файловые службы» — «Общие ресурсы».

Выберите каталог IT, и нажмите свойства.

Далее выбираем параметры, и включаем функцию — «Перечисление на основе доступа».

Особенность функции ABE в том что она проверяет права пользователя до того как нужно показать папки в проводнике.

Другими словами, пользователь видит только те папки на которые у него есть права.

Для примера дадим пользователю support права на папку Support (добавим его в группу — GD-IT-Support-RW)

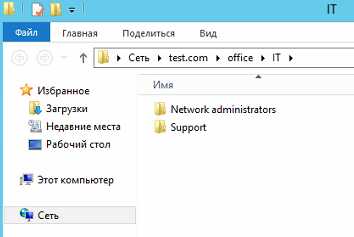

Теперь перейдем по пути — \\test.com\office\IT

Как видите пользователь видит только папку Support.

Если мы добавим его в группу GD-IT-NetAdm-RO , то у него появится папка Network administrators с правами на чтение.

На этом настройка ABE закончена.

Учтите, что если в вашей файловой структуре нужно давать права пользователям на под каталоги, минуя корневые папки, то ABE вам не подойдет, т.к. ABE просто скроет от пользователя корневую папку, через которую пользователь попадает в подкаталог.

Перейдем в оснастку — Диспетчер ресурсов файлового сервера.

Настроим квоты.

Настроим мягкую квоту для папки Office_Files.

Настроим жесткую квоту для папки Support.

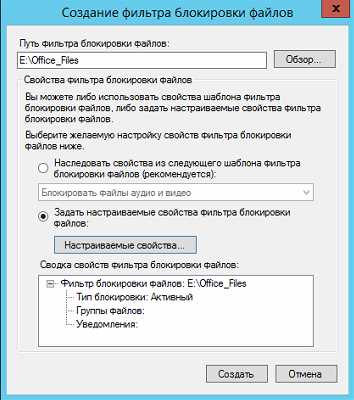

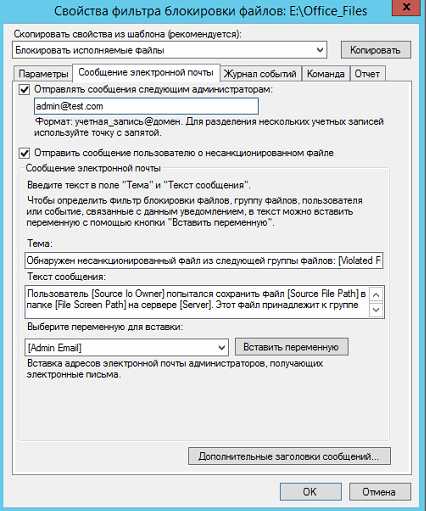

Теперь настроим блокировку файлов для папки Office_Files.

Выберем типы файлов, которые мы будем блокировать.

Настроим отправку сообщений по электронной почте.

Включим журнал.

Включим отчеты.

Учтите, без SMTP сервера отправка отчетов работать не будет.

Если вы хотите изменить группы файлов, то это можно сделать тут:

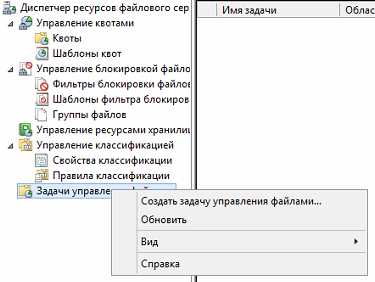

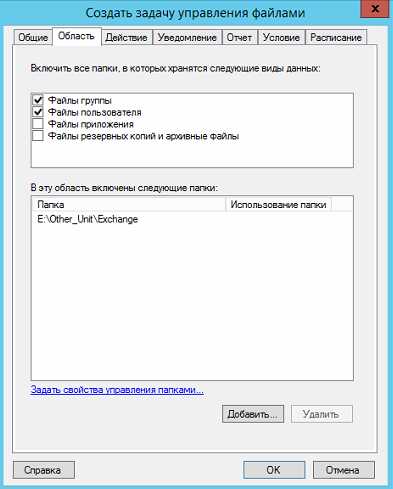

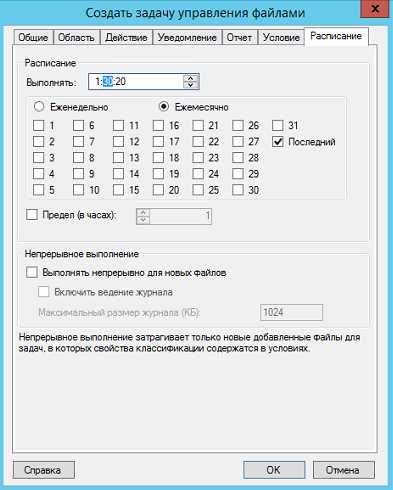

Создадим задачу управления файлами.

Представим что у нас есть папка Exchange. в которой пользователи обмениваются файлами.

Нам нужно сделать так, чтобы раз в период данная папка очищалась, а удаленные данные перемещались в папку Temp

Создаем задачу.

Задаем имя задачи.

Задаем путь и область.

Задаем свойства управления папками.

Задаем срок действия папки.

Настраиваем уведомление.

Задаем условие.

Настраиваем расписание.

Готово!

Теперь перейдем к настройке репликации.

Настройте сервер реплику (роли и доступы), введите его в домен.

Создаем на сервере реплике общую папку и отключаем наследование.

Назовем ее Office_Files, она будет репликой папки — Office_Files с основного файлового сервера.

Переходим на основной файловый сервер, и открываем консоль DFS.

Выбираем пространство имен, которое хотим реплицировать, и выбираем пункт «Добавить конечный объект папки».

Указываем общую папку со 2-го сервера.

На вопрос о создании группы репликации отвечаем — да.

Оставляем заполненное по-умолчанию.

Проверяем что указаны 2-а наших сервера, основной и резервный.

Указываем основной сервер.

Выбираем топологию — полная сетка.

Выбираем пропускную способность канала между серверами.

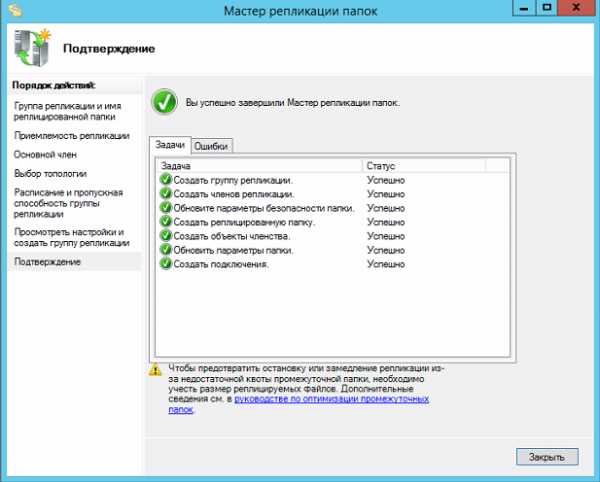

Проверяем все, и выбираем — создать.

Если все прошло успешно, то вы увидите это:

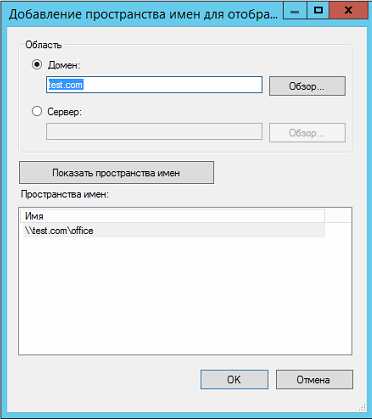

Для отказоустойчивости добавим пространство имен для отображения, на 2-м нашем сервере.

И выберем наше пространство имен.

Должно получится так.

Теперь добавьте 2-й в «серверы пространства имен» на основном сервере.

Теперь пространство имен будет доступно на 2-х серверах.

Также обратите внимание, что настройки диспетчера ресурсов файлового сервера, настройки ABE, не реплицируются на 2-й сервер.

Настройку данного сервера нужно будет производить заново.

Также помните, что DFS репликация файлов работает по принципу — кто последний тот и прав.

Например, если 2 пользователя одновременно отредактируют или создадут один и тот же файл, то DFS реплицирует тот файл, который был создан последним.

А предыдущий файл будет сохранен в папке DfsrPrivate\ConflictandDeleted на сервере разрешившем проблему.

На этом все! Удачной настройки!

Похожие статьи

ittraveler.org

Базовые приёмы работы с файловым сервером на базе Windows Server

Файловый сервер – что это? При разговоре многие IT специалисты отвечают очень просто: “шара” она и в Африке “шара”. Задаешь следующий вопрос, как ты считаешь у файлового сервера может быть логика функционирования? И в ответ получаешь, что-то подобное ответу на первый вопрос. Ну и в заключении просишь показать скриншот рабочего файлового сервера компании со стороны обычного пользователя, результат обычно такой…

И еще пару-тройку десяток папок своих и не своих, которые видит пользователь.

А как ты предоставляешь доступ пользователю?

Захожу на файловый сервер, открываю свойства конкретной папки далее вкладка Security и добавляю требуемые разрешения конкретному пользователю.

А ты слышал, что в Active Directory есть группы?

Да конечно, но я так привык делать.

А если тебе придётся администрировать файловый сервер к примеру на одну тыс. человек, как ты считаешь твоя модель будет эффективной?

Ответ зависит от креативности конкретной личности)))

Недавно мне попался такой файловый сервер который нужно было оптимизировать и продумать новую логику работы с учетом роста компании.

Какие проблемы будут решены после оптимизации файлового сервера:

1) Зайдя на файловый сервер человек будет видеть только “свои” папки.

2) Доступ к папкам будет предоставляться через ролевые группы на базе групп Active Directory.

При таком подходе предоставление доступа к ресурсу осуществляется лишь добавлением определенного пользователя в требуемую группу через оснастку Active Directory Administrative Center.

Цитата из книги “Эффективное Администрирование. Windows Server 2008.” Автор: Холме Дэн.:

Ролевая группа определяет набор компьютеров или пользователей, ориентируясь на их общие черты с точки зрения бизнеса. Это помогает установить, кем является данный пользователь или компьютер

В книге очень подробно описано как грамотно организовать файловый север. Советую.

3) Файловый сервер будет работать на базе технологии Distributed File System.

4) Будет активирована технология Data Deduplication.

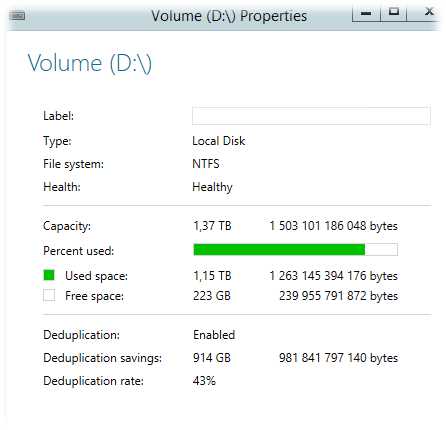

К примеру в моем случаи Deduplication rate (при дефолтовых настройках) составляет 43%:

Устанавливаем роли:

Создаем папку самого верхнего уровня:

Когда создаем папку или папки верхнего уровня лучше избежать русских букв в названии и пробелов. Если этим пренебречь, то к примеру некоторые Linux клиенты могу при монтирование этой папки испытывать дополнительные проблемы.

Далее заходим в свойства этой папки на вкладку Security –> Advanced и выключаем наследование прав:

Далее приводим группы в такое соответствие:

Далее приводим группы в такое соответствие:

Если группе Domain Users не сделать This folder Only, то технология ABE не отработает. Плюс мы выключи наследование прав.

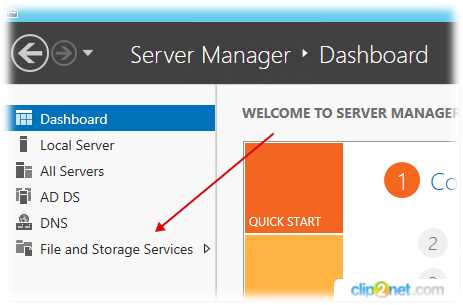

Далее открываем Server Manager переходим:

Выбираем нашу папку верхнего уровня:

Выбираем нашу папку верхнего уровня:

На следующем шаге включаем технологию ABE:

На следующем шаге включаем технологию ABE:

Permissions мы уже указали. Management Properties и Quota мы конфигурировать так же не будем.

В конечном итоге доходим до конца мастера и нажимаем Create и получаем такие результаты:

На этом этапе стоит пояснить одну фундаментальную вещь.

Цитата из блога Vadims Podans (ссылка на статью):

Как известно, при доступе к общим ресурсам (сетевым папкам) мы различаем 2 типа прав:

Share Permissions NTFS Rights

Оба типа прав влияют на результирующие (эффективные) права пользователя при доступе к сетевому ресурсу. В общем смысле эффективные права будут являть собой наиболее ограничивающее разрешение из обоих типов прав. Например, на ресурс установлено право Share Permissions = Read, а NTFS = Full Control, то исходя из наиболее ограничивающего разрешения эффективным будет Read. Если Share Permissions = FullControl, а NTFS = Modify, то эффективным правом для пользователя будет Modify. Вот такая несложная схема. Т.е. там, где прав меньше, те и будут ваши :-) Как известно, эта проблема редко кого касается, т.к. обычно на уровне Share Permissions выдают FullControl на ресурс и дальше уже права регулируют за счёт NTFS

Теперь запускаем DFS Management и создадим New NameSpace…:

Практически всегда ваш файловый сервер должен “жить” в пространстве DFS. При таком подходе доступ к файловому серверу или серверам осуществляется через единый NameSpace в нашем случае \\Contoso.com\FileServer

Практически всегда ваш файловый сервер должен “жить” в пространстве DFS. При таком подходе доступ к файловому серверу или серверам осуществляется через единый NameSpace в нашем случае \\Contoso.com\FileServer

Запускаем мастер вводим Name, далее Edit Settings и выбираем нашу первую папку в иерархии:

Далее кнопка Customize и поправим права иначе мастер нам их сбросит:

Далее кнопка Customize и поправим права иначе мастер нам их сбросит:

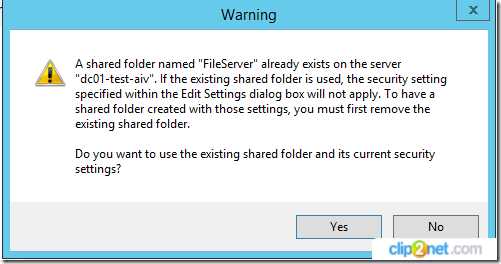

Нажимаем Next и получаем предупреждение:

Нажимаем Next и получаем предупреждение:

Так как для папки мы уже заранее все настроили отвечаем на вопрос - Yes.

Так как для папки мы уже заранее все настроили отвечаем на вопрос - Yes.

На следующем шаге оставляем все как есть:

Конечный результат:

Конечный результат:

Теперь на клиенте можно создавать такие ярлыки (удобно это делать через групповую политику):

Теперь если мы захотим добавить к нашему файловому серверу еще один сервер и начнем уже там размещать новые данные, то конечный пользователь даже не поймет, что был добавлен второй файловый сервер:

Папка “Кадровая служба” физически располагается на втором файловом сервере, но путь ко всем папкам один \\Contoso.com\FileServer:

Как это реализовать в этой заметке рассказано не будет.

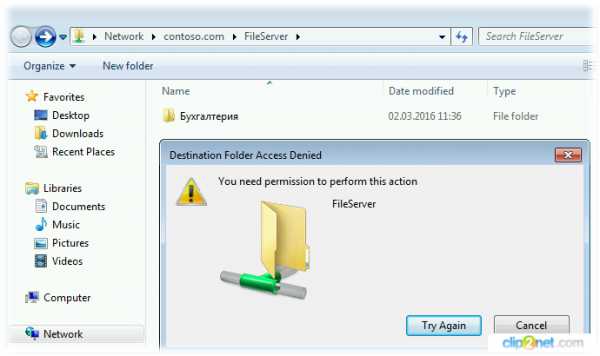

Если на данном этапе реализации файлового сервера взять обычного пользователя и попытаться открыть наш файл сервер, то никаких файлов и папок мы не увидим, хотя они там есть:

Отрабатывает технология Access-based enumeration:

Скрин со стороны сервера:

Нашему тестовому вновь созданному пользователю не предоставлено по умолчанию никаких прав, а мы помним если задействована технология ABE и пользователь не имеет хотя бы права Read на файл или папку то ему этот файл или папка не видны.

Пришло время создать ролевые группы, вначале этой заметке я уже приводил цитату из книги, но хочу добавить еще одну:

Цитата из книги “Эффективное Администрирование. Windows Server 2008.” Автор: Холме Дэн:

Ролевые группы определяют набор компьютеров или пользователей на основе сходства, которым обладают объекты в бизнесе, их территориального размещения, подразделений, функций, трудового стажа или статуса, команд, проектов или любых других связанных с бизнесом характеристик

Я создал типичную структуру отделов-подразделений компании (предыдущий скриншот).

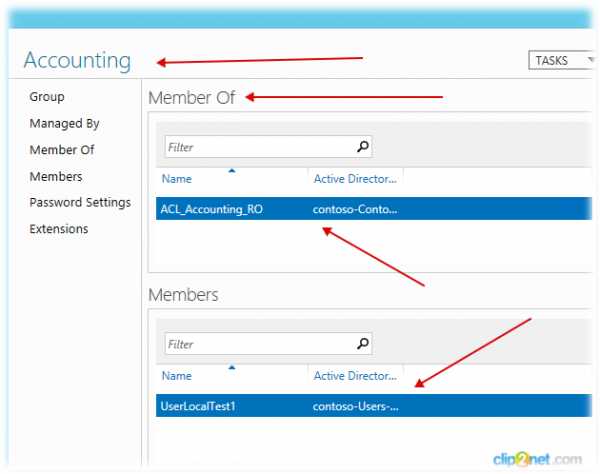

На основании этой структуры мы создадим первые ролевые группы (отмечены стрелочками):

Так как в AD DS я никогда не использую русский язык кроме поля Description в названиях групп мы используем английские аналоги, но для удобства в поле Description можно вписать русское название.

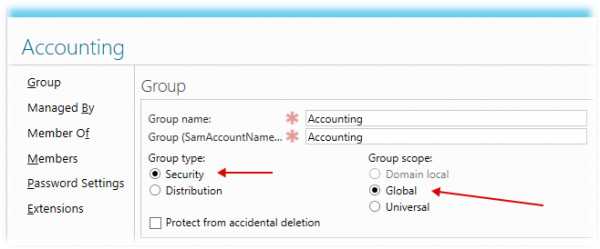

Имя_Группы к примеру Accounting (ролевая группа) – глобальная группа в этот тип групп у нас входят пользователи.

Группа Accounting входит в состав (Member Of) группы ACL_Accounting_FC или RW или RO

Еще раз:

Еще раз:

User –> Accounting –> ACL_Accounting_RO (Read Only) –> Папка БухгалтерииUser –> Accounting –> ACL_Accounting_RW (Read and Write) –> Папка Бухгалтерии

User –> Accounting –> ACL_Accounting_FC (Full Control) –> Папка БухгалтерииACL_Имя_Группы_FC или RW или RO - это доменно локальная группа которая регулируют уровень доступа к файлам и папкам.

Теперь раздаем разрешения:ACL_Accounting_RO – доменно локальная группа. NTFS разрешения на папку или файл Read Only

Доменно локальная группа это:

ACL_Accounting_RW - доменно локальная группа. NTFS разрешения на папку или файл Read and Write ACL_Accounting_FC - доменно локальная группа. NTFS разрешения на папку или файл Full Control

ACL_Accounting_FC - доменно локальная группа. NTFS разрешения на папку или файл Full Control

Кто задается вопрос о модели вложенности групп в Active Directory статья Дмитрия Буланова

Сценарий 1:Предоставить право на чтение и запись в папку Бухгалтерия пользователю User2.

”Вложить” пользователя User2 в группу ACL_Accounting_RW - это решит поставленную задачу, но противоречит нашей логике ролевого доступа.

“Вложить” пользователя User2 в ролевую группу Accounting, в свою очередь группа Accounting должна входить в группу доступа ACL_Accounting_RW – это решит поставленную задачу, но при таком подходе встает вопрос, а если части сотрудников отдела Бухгалтерия нужно дать доступ типа Read Only или Full Control на папку Бухгалтерия? В какую ролевую группу мы должны включить этого сотрудника?

Создаем ролевую группу Accounting_RO в которую будет входить наш пользователь, а сама группа будет входит в группу доступа ACL_Accounting_RO

Можно сразу пойти по такому пути и создавать группы по такой логике:

Accounting_FC --> ACL_Accounting_FC

Accounting_RW --> ACL_Accounting_RW

Accounting_RO --> ACL_Accounting_RO

Такой подход требует больших первоначальных трудозатрат, но когда дело касается практики он себя оправдает.

Вернемся к нашему вопросу:

Предоставить права на чтение и запись в папку Бухгалтерия пользователю User2.

Решение:

Ответственный инженер добавит пользователя User2 в ролевую группу Accounting_RW.

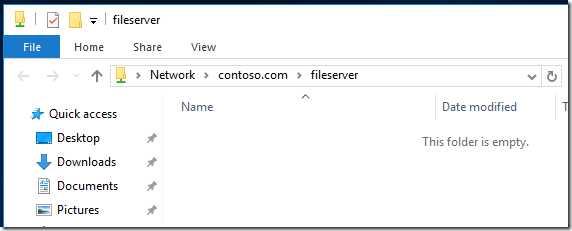

Результат:В итоге пользователь видит только свою папку. Так же в корневой папке он не имеет никаких прав:

Идем в папку бухгалтерия и видим, что уже в папке бухгалтерия пользователь User2 имеет права Read and Write:

Идем в папку бухгалтерия и видим, что уже в папке бухгалтерия пользователь User2 имеет права Read and Write:

Сценарий 2:

Предоставить права Read Only в папку Бухгалтерия пользователю User3.

Решение:

Ответственный инженер добавит пользователя User3 в ролевую группу Accounting_ROТак же как и User2, User3 увидит на файловом сервере только папку Бухгалтерия, но уже записать и удалить какие либо файлы не сможет:

Сценарий 3:

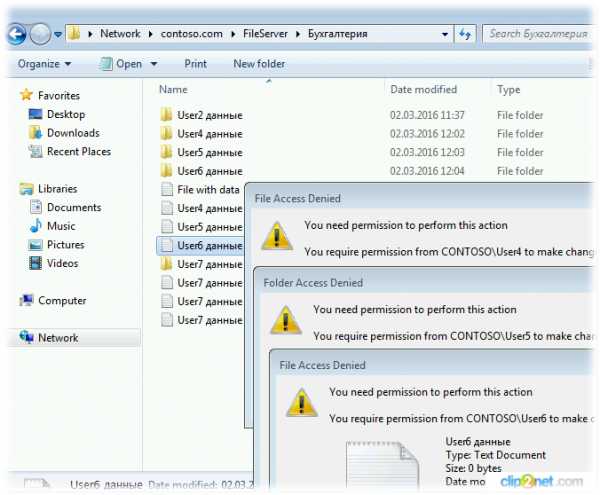

Предоставить права Read and Write в папку Бухгалтерия для User7 , но при увольнении User7 захочет удалить все файлы из папки Бухгалтерия.

Решение:

Ответственный инженер добавит пользователя User7 в ролевую группу Accounting_RW.

По легенде в папку бухгалтерия складывают свою данные еще четыре бухгалтера – это User2,4,5,6, но User7 при увольнении решил удалить все бухгалтерские документы, к счастью удаление файлов у которых пользователь не является владельцем удалить нельзя.

Но если у пользователя права Full Control, то в конечной папке он может делать все что ему вздумается.

Сценарий 4:

В папке Бухгалтерия должна быть создана подпапка Документы_Клиент_Банк. Этa папка будет использовать ответственными сотрудниками для хранения документов экспортируемые из клиент банков. Эту папку должны видеть только ответственные сотрудники.

Решение:

Первым делом выключаем наследовании этой подпапки Документы_Клиент_Банк:

Удаляем все унаследованные группы кроме:

Удаляем все унаследованные группы кроме:

Итог, на файловом сервере папка есть, но пользователь с правами которая предоставляет ролевая группа Accounting_RW или Accounting_FC или Accounting_RO ее не видит:

Дальше создаем ролевую группу к примеру ClientBank_RW (глобальаня) –> ALC_ClientBank_RW (доменно локальная) и назначаем разрешения:

Но так как папка Документы клиент банк вложена в папку Бухгалтерия и если просто добавить пользователя в группу ClientBank_RW, то пользователь увидит такую картину:

Почему? У пользователя нет никаких прав на папку верхнего уровня Бухгалтерия.

Почему? У пользователя нет никаких прав на папку верхнего уровня Бухгалтерия.

К примеру если он взаимодействует только с папкой Документы клиент банк то ему достаточно будет дать права Accounting_RO и ClientBank_RW после этого он сможет без проблем добраться до папки Документы клиент банк.

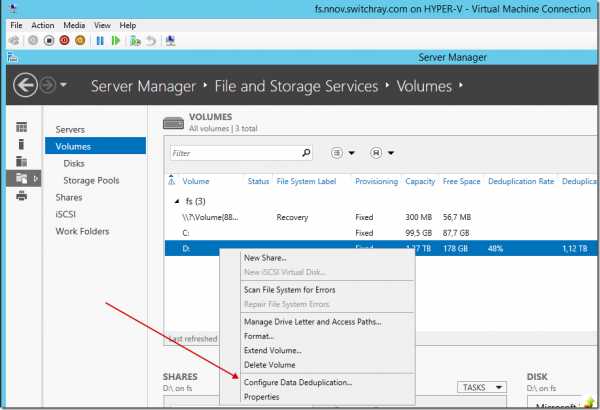

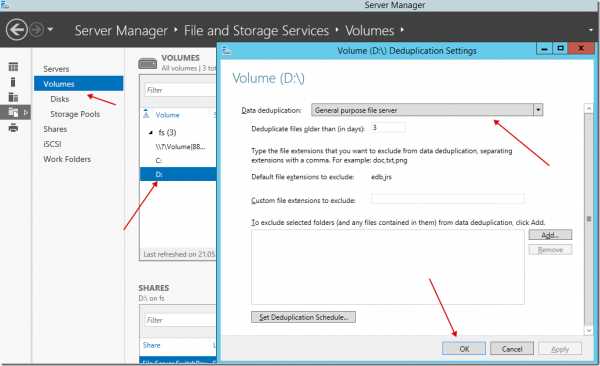

И в заключении включаем Data Dedeuplication:

Подведем итоги:Мы создали файл сервер с ролевым типом доступа. Каждый пользователь файлового сервера видит только свои папки. Наш файловый сервер “живет” в пространстве DFS, что позволяет в будущем при необходимости масштабировать. Задействовали технологию Data Deduplication.Соблюли вложенность групп в AD DS.

Будет интересно узнать о ваших мыслях о правильных, на ваш взгляд, практиках развёртывания и настройки файлового сервера на базе Windows Server.

Поделиться ссылкой на эту запись:

Похожее

blog.it-kb.ru

Дисковые квоты пользователей на файловой системе NTFS

Дисковые квоты позволяют администраторам Windows контролировать и управлять размером дискового пространства, используемого пользователями на файловой системе серверов и рабочих станций. ОС Windows Server поддерживает два типа квотирования: квотирование на базе File Server Resource Manager(дисковые квоты FSRM) и NTFS квоты. Хотя FSRM квотирование и является более гибким и удобным, но в некоторых простых случаях эффективно можно использовать и NTFS квоты. К примеру, для ограничения размеров каталогов перемещаемых профилей (но не User Profile Disks) и перенаправляемых домашних папок в RDS сценариях, каталогов пользователей на FTP сервере, личных каталогов на сайтах IIS и т.д.

Благодаря использованию квот можно ограничить максимальный размер файлов и папков каждого пользователя, так чтобы он не превысил некого лимита и не занял своими файлами весь диск. Принадлежность фалов и каталогов определяется путем проверки их владельца. Дисковые квоты работают как на северных, так и на клиентских версиях Windows.

Основные особенности и ограничения NTFS-квот:

- Квотирование может быть применено только целиком к конкретному тому (разделу), отформатированному в файловой систем NTFS (на ReFS квотирование работать не будет)

- Квоты действуют на всех пользователей, хранящих свои данные на данном разделе. Применить квоту на группу пользователей, или отдельный каталог не удастся, в этом случае лучше использовать FSRM.

- Принадлежность файлов пользователям определяется путем определения его владельца (owner) файла, заданного в дескрипторе защиты NTFS

- По умолчанию система сканирует раздел с включенным квотированием и пересчитывает суммарный размер файлов каждого пользователя 1 раз в час

- При использовании NTFS-компрессии, учитывается оригинальный размер файлов (до сжатия)

Можно выделить следующие сценарии использования дисковых квот:

- Мониторинг использования дисков – просмотр статистики использования пользователями места на диске сервера.

- Мониторинг и оповещение – в дополнении к первому сценарию, при превышении квоты в журнал системы записывается данный факт.

- Контроль использования диска — при превышении квоты пользователь не может сохранять новые файлы

Рассмотрим пример настройки NTFS квот на диске с данными пользователей на примере Windows Server 2012 R2. Во всех предыдущих версия Windows (начиная с Windows 2003) квоты настраиваются аналогично.

Откройте окно свойств диска, на котором нужно включить квоты и перейдите на вкладку Quota. Затем нажмите на кнопку Show Quota Settings:

Чтобы включить политику квотирования для данного тома, установите чекбокс Enable quota management.

Чтобы включить политику квотирования для данного тома, установите чекбокс Enable quota management.

Дальнейшие опции следует выбрать в зависимости от желаемого сценария использования квот:

- Deny disk space to users exceeding quota limit – запретить запись на диск пользователям, превысившим лимит

- Limit disk space to — лимит дискового пространства для пользователя

- Log event when a user exceeds their quota limit – записывать в системный журнал событие при превышении квоты пользователем

- Log event when a user exceeds their warning level – записывать в журнал события при приближении к указанному порогу

Не рекомендуется сразу включать правило запрета записи при превышении лимита. Предпочтительно сначала оценить текущее использование дисков пользователями. В нашем примере мы хотим ограничить пользователей 300 Мб места на диске сервера.

Сохраняем изменения (Apply). Через некоторое время (в зависимости от размера диска и количества файлов), Windows подсчитает суммарное использование диска каждым пользователем.

Сохраняем изменения (Apply). Через некоторое время (в зависимости от размера диска и количества файлов), Windows подсчитает суммарное использование диска каждым пользователем.

Нажав на кнопку Quota Entries, можно перейти к результирующей таблице, в которой указаны квоты и текущий размер занятого места каждым пользователем системы (файлы которых найдены на файловой системе).

Из данного окошка можно создать/изменить/удалить значение квоты. Тем самым можно переопределить стандартные настройки квот, к примеру, увеличив квоту для определенного пользователя.

Чтобы NTFS квоты не применялись к конкретной учетной записи, нужно открыть свойства записи в таблице квот (Properties) и установить опцию Do not limit disk usage.

Важно. Обязательно следует отключить квотирование для системных учётных записей. NT Service\TrustedInstaller и NT AUTHORITY\SYSTEM, иначе работа системы может быть парализована.

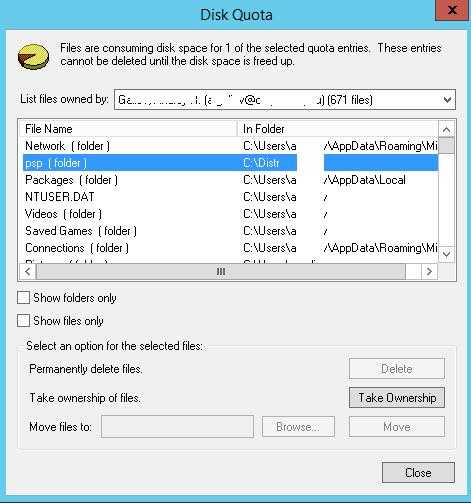

Если нужно получить список файлов конкретного пользователя, который, к примеру, превысил квоту, нужно выбрать пункт Delete.

Из этого диалогового окна можно сменить владельца конкретного файла (Take ownership), удалить (Delete) или переместить его (Move).

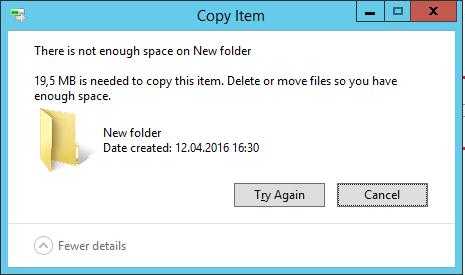

После того, как навели порядок с квотами в режиме аудита, можно включать опцию Deny disk space to users exceeding quota limit. После этого пользователь не сможет превысить выделенное ему на диске место, а размер диска в сессии пользователя будет отображаться с учетом имеющихся у него квот. В этом примере для моего аккаунта на диске C:\ использовано 70 Мб из 300 Мб квоты.

При превышении квоты пользователь получает сообщение:

При превышении квоты пользователь получает сообщение:

“There is not enough space on ….”

Одновременно в журнале системы фиксируется событие с EventID 37, source Ntfs (Ntfs)

Одновременно в журнале системы фиксируется событие с EventID 37, source Ntfs (Ntfs)

A user hit their quota limit on volume C:.

NTFS-квотами можно управлять и из командной строки для этих целей используется команда fsutil quota.

NTFS-квотами можно управлять и из командной строки для этих целей используется команда fsutil quota.

Чтобы получить текущие настройки квот для указанного диска, выполните:

fsutil quota query e:

Получить список превышенных квот:

fsutil quota violations

Получить частоту обновления (перерасчета) таблицы квот:

fsutil behavior query quotanotify

winitpro.ru

Настройка веб и файлового сервера с поддержкой BranchCache

Настройка технологии BranchCache на сервере под управлением Windows Server 2008 R2

Как я уже говорил, технология BranchCache работает только на веб или файловых серверах. Мы уже рассматривали режимы размещенного и распределенного кэша. Чуть ранее была рассмотрена настройка клиентских компьютеров для работы с технологией BranchCache, а так же разобрана настройка сервера хост-кэша, который располагается в сети филиала. За всем этим мы упускаем один важный момент: как же настроить веб или файловые сервера, которые находятся в главной офисе предприятия, чтобы они тоже поддерживали технологию BranchCache. В данной статье мы рассмотрим что нужно сделать, чтобы веб или файловые сервера под управлением Windows Server 2008 R2 начали поддерживать технологию BranchCache.

Настройка BranchCache на веб-сервере

Настройка BranchCache на веб-сервере достаточно простое занятие. Для этого необходимо открыть Диспетчер сервера и нажать кнопку Добавить компоненты. В списке доступных компонентов необходимо найти и выбрать пункт с названием BranchCache, после чего нажать кнопку Далее. Последним действием будет выступать нажатие кнопки Установить. После всего этого Вам необходимо дождаться окончания установки компонента и перезагрузить сервер. Данным действием мы получаем разрешение на использование протокола HTTP для технологии BranchCache. На этом настройка веб-сервера с технологией BranchCache заканчивается.

Настройка BranchCache на файловом сервере

Более продолжительные танцы с бубном необходимы чтобы файловый сервер стал поддерживать технологию BranchCache. Для начала необходимо добавить компонент BranchCache в систему, для чего необходимо проделать все действия из вышеописанного пункта.

Следующим нашим действием станет добавление роли Файлового сервера. Для этого в окне Диспетчер сервера необходимо раскрыть узел Роли и выбрать пункт Добавить роли. Из доступного списка ролей выбираем роль Файловой сервер и дополнительно устанавливаем службу роли Служба BranchCache для сетевых файлов. Ждем окончания операции и переходим к следующему пункту.

Далее нам нужно указать на каких общих папках должна действовать технология BranchCache. Для этого необходимо открыть Редактор локальной групповой политики и найти узел Конфигурация компьютера — Административные шаблоны — Сеть — Сервер Lanman. В данном узле находится политика Публикация хэша для служб BranchCache, которую нам необходимо включить. После включения данной политики необходимо активировать один из трех доступных параметров:

- Запрещает публикацию хэша на всех общих папках. Это значение по умолчанию, нет хэша — нет прока от того, работает ли BranchCache или нет.

- Разрешает публикация хэша для всех общих папок.

- Разрешает публикацию хэша только для общих папок, для которых включена служба BranchCache. Если активировать данный пункт, то -технология BranchCache будет работать только на общих папках, на которых включена служба BranchCache(процесс включения этой службы на общей папке описана ниже).

Вот такие действия необходимо проделать, чтобы настроить файловый сервер с поддержкой технологии BranchCache.

Как включить службу BranchCache на общей папке?

Чтобы включить службу BranchCache на общей сетевой папке необходимо найти её в окне Управление общими ресурсами и хранилищами. Открыв Свойства данной папки необходимо перейти во вкладку Доступ, после чего нажать кнопку Дополнительно. Последним действием необходимо поставить галочку напротив пункта Включить BranchCache и сохранить внесённые изменения.

about-windows.ru

Настраиваем квоту на файловый ресурс на сервере Windows Server 2008 R2.

Задача: настроить квоту ограничивающую размер файлового ресурса.

Файловый сервер на базе Windows Server 2008 R2.

Для выполнения поставленной задачи необходимо будет до установить в систему роль:

File Server Resource Manager.

Заходим «Start» – «Control Panel» – «Administrative Tools» – «Server Manager» – «Roles» – выбираем пункт «File Server», а далее «File Server Resource Manager».

Нажимаем «Next», дальше предстоит определиться за какими дисками производить мониторинг, в моем случае это будет диск Data (D:). В меню «Options» выбираем какие отчеты создавать:

Quota Usage Report

Files by Owner Report

Files by File Group Report

Снова нажимаем «Next», далее снова «Next» (отправку отчетов сделаем позже), далее «Next», «Install» – настройка завершена.

Далее запускаем саму оснастку для дальнейшей настроки:

«Start» – «Control Panel» – «Administrative Tools» – запускаем «File Server Resource Manager».

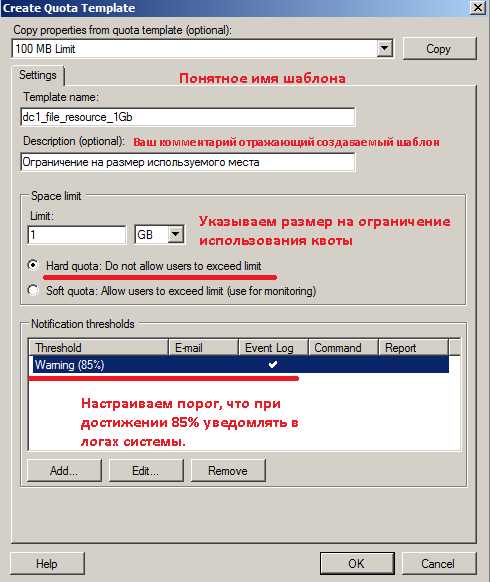

Первым делом создадим шаблоны квоты:

Перейдем в меню: «File Server Resource Manager» – «Quota Management» – «Quota Templates» – «Create Quota Templates».

Здесь все достаточно просто:

Указываем название шаблона – dc1_file_resource_1Gb, я настраиваю шару на контроллере домена, хотя это в принципе не правильно. Вы же можете использовать любой другой сетевой ресурс.

Указываем комментарий к шаблоны – так будет в дальнейшем более понятно.

Указываем размер квоты – 1Gb

Указываем тип квоты — Для себя я делаю жесткую квоту, чтобы при достижении заполненности в 1Gb запись не производилась, Вы же можете выбрать более щадящий режим.

Указываем, как уведомлять по событиям – запись уведомлений в системный лог.

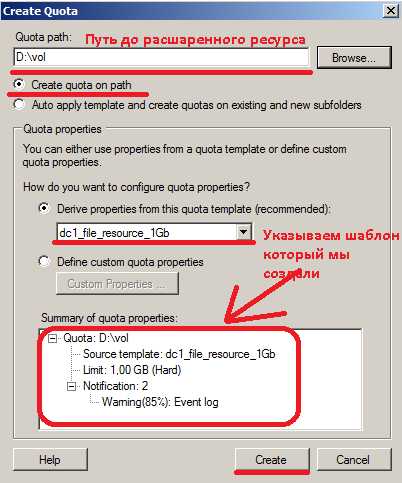

И так шаблон создали. Теперь привязываем к указанному расшаренному ресурсу наш шаблон:

Переходим «File Server Resource Manager» – «Quota Management» – и создаем квоту:

указываем путь до расшаренной папки, шаблон квоты:

После заполнения всех параметров, создаем нажав пункт «Create» и перед нами настроенная квота на расшаренный ресурс:

Вот собственно и все. Опираясь на эту заметку, Вы можете всегда вспомнить, как делаются квоты в Windows Server 2008 R2.

www.ekzorchik.ru

Настройка файлового сервера Windows Server 2012

Системные администраторы часто сталкиваются с проблемой размещения файлов пользователей а именно с созданием файлового сервера Windows Server 2012 в сети и как потом предоставить к ним доступ, причем только нужным пользователям!

Одним из главных понятий в этом вопросе является термин: общий ресурс, под которым подразумевается устройство или часть информации к которой можно предоставить доступ, и получить этот доступ с другого компьютера.

Важно понимать, что общим ресурсом может быть не только папка а еще: принтер, сканер, картинки, еще важно знать, что создатель файла может легко предоставить к нему доступ, без каких-либо специфических настроек.

Но в рамках данной статьи мы будем рассматривать как реализовать настройку файлового сервера Windows Server 2012.Для этого заходим на наш сервер, после чего нам необходимо предоставить доступ к определенной папке.

Файловый сервер настройка:

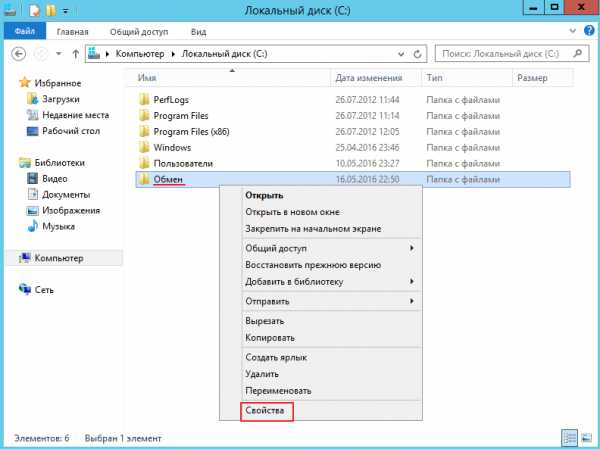

Для этого создайте папку например с именем: "Обмен"

Важно: Для всех настроек вы должны обладать правами Администратора

Давайте теперь назначим на эту папку разрешения. Для того что бы это сделать мы кликаем по ней правой кнопкой мыши и выбираем пункт "Свойства"

В появившимся окне переходим на вкладку "Доступ" и назначаем определенные разрешения именно на эту сетевую папку путем перехода в пункт "Расширенная настройка"

Ставим галочку напротив надписи: открыть общий доступ к этой папке, после чего нам необходимо добавить пользователей которые будут иметь доступ к этой папке с определенными правами, для того что бы выбрать конкретных пользователей из Active Directory нажмите вкладку "Разрешения"

Мы попали в настройки разрешения общего доступа, что вы выбрать пользователя который будет иметь доступ, нажмите "Добавить"

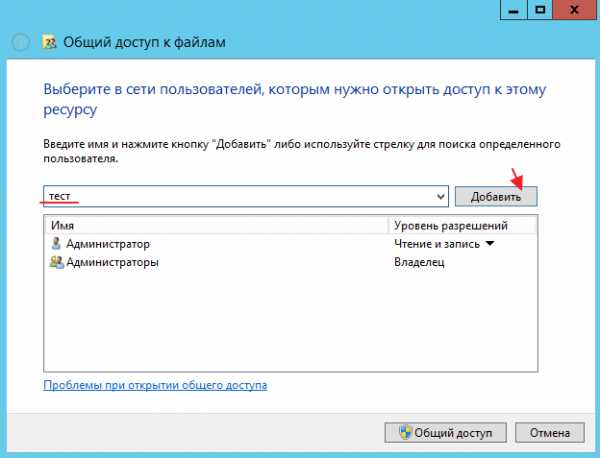

В AD мы создавали тестового пользователя с именем "Тест" если вы не знаете, как добавить пользователя в оснастку Active Directory прочитайте эту статью.

Итак назначим учетной записи Тест полный доступ к этой папке, для этого введите имя "Тест" в поле выбираемых объектов после чего кликаем "Проверить имена"

Так же добавляем еще один параметр для общего доступа, для этого нажмите ПКМ по папке и перейдите по пунктам: "Общий доступ" – "Отдельные люди" В появившимся окне в поле для ввода имени вводим "Тест" и кликаем "Добавить" (желательно в данной папке выставить пользователям права на Чтение и запись)

Как только пользователь определился в чек-боксе разрешить выставим "Полный доступ к данной папке" и нажмем "Ок" Идентичную операцию проделываем с Администраторами

Как только пользователь определился в чек-боксе разрешить выставим "Полный доступ к данной папке" и нажмем "Ок" Идентичную операцию проделываем с Администраторами Самое главное это путь к сетевой папке, для чего он нужен я расскажу чуть ниже, сейчас просто выберете "Свойства" сетевой папки и запомните "Сетевой путь"

Самое главное это путь к сетевой папке, для чего он нужен я расскажу чуть ниже, сейчас просто выберете "Свойства" сетевой папки и запомните "Сетевой путь" Итак, настало самое интересное, подключение данной сетевой папки к пользователю Тест. Для этого заходим на пользовательский компьютер под учетной записью Администратор

Итак, настало самое интересное, подключение данной сетевой папки к пользователю Тест. Для этого заходим на пользовательский компьютер под учетной записью Администратор Жмем сочетание клавиш "Win + R" у вас должна появиться командная строка в которой необходимо написать сетевой путь а именно: "\\server" и нажать "Enter"

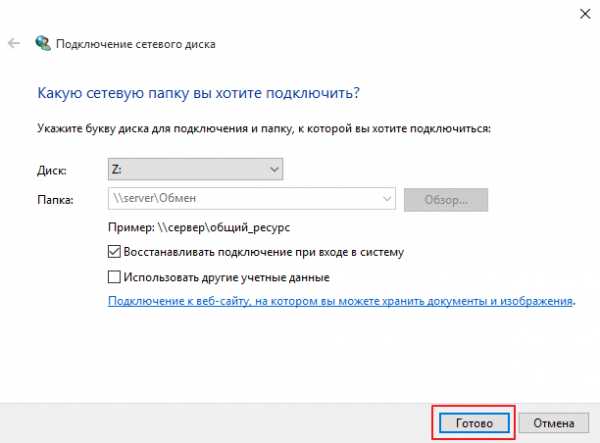

Жмем сочетание клавиш "Win + R" у вас должна появиться командная строка в которой необходимо написать сетевой путь а именно: "\\server" и нажать "Enter" Далее подключаем данную папку как сетевой диск, для этого щелкаем правой кнопкой мыши по папке "Обмен" и выбираем раздел "Подключить сетевой диск…"

Далее подключаем данную папку как сетевой диск, для этого щелкаем правой кнопкой мыши по папке "Обмен" и выбираем раздел "Подключить сетевой диск…" Что бы выполнить подключение нажмите "Готово"

Что бы выполнить подключение нажмите "Готово"

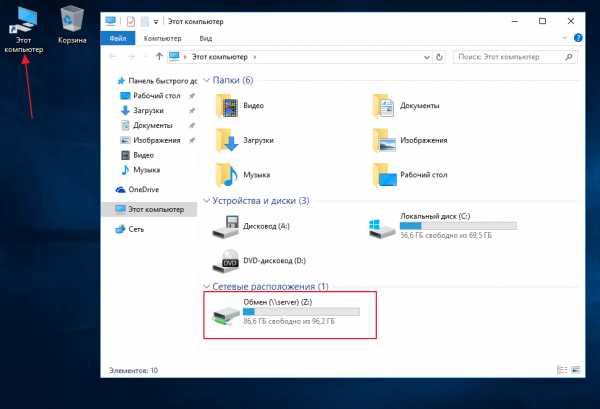

Для того что бы проверить настройку и факт добавления сетевой папки у пользователя, войдем под учетной записью Тест!Если вы откроете "Мой компьютер" то вы увидите подключенную сетевую папку "Обмен"

И как видим все прошло удачно. Если у вас возникли вопросы по теме, можете смело писать их в комментарии, я по возможности постараюсь ответить и не забываем подписываться на рассылку!

mixprise.ru

- Бывший телеграм

- Переменные среды что такое

- Как в ноутбуке почистить кэш

- Net framework что за программа

- Как подключить ноутбук к интернету через мобильный телефон

- Можно ли передать свои оки другу в одноклассниках

- Для чего в офисе нужен сервер

- Как компьютер вывести на телевизор

- Шаблоны excel 2018 где хранятся

- Популярные пароли wifi

- Как называется графическая ссылка на какой либо объект компьютера