IIS: Настройка удаленного управления IIS. Iis настройка windows 10

IIS: Настройка удаленного управления IIS

- 08/22/2016

- Время чтения: 5 мин

В этой статье

С помощью Windows PowerShell Remoting можно упростить настройку удаленного управления серверами.

Джейсон Хелмик

Вам когда-нибудь требовалось удаленно управлять IIS-сервером, менять его конфигурацию или добавлять простой веб-сайт, причем делать все это из удаленного местоположения? Очевидно, что по соображениям безопасности нельзя просто открыть IIS Manager и подсоединиться к удаленному серверу. На каждом IIS-сервере, которым вы собираетесь управлять, необходимо активизировать и настроить удаленное управление и назначить сертификат для HTTPS.

Можно быстро и без усилий настроить удаленное управление IIS в графическом IIS Manager, но тогда вы должны сидеть за веб-сервером или использовать Remote Desktop Protocol (RDP). Если у вас несколько веб-серверов, которыми требуется управлять удаленно, или если вы, как и я, работаете с Server Core, то использовать GUI IIS Manager нецелесообразно или даже невозможно.

Можно настроить удаленное управление любым количеством веб-серверов с помощью Windows PowerShell. Вы можете это сделать для любого нужного вам количества веб-серверов, причем за один раз. Воспользуйтесь специальной функцией Windows PowerShell — удаленным взамодействием (remoting) Windows PowerShell.

Потребуется активизировать удаленное взаимодействие Windows PowerShell на всех IIS-серверах. Без этого никак. Лучше всего активизировать удаленное взаимодействие с помощью объекта групповой политики (Group Policy Object, GPO). Если вы не знаете, как это сделать, или вам нужна дополнительная информация об этом процессе, прочитайте нашу бесплатную электронную книгу «Secrets of PowerShell Remoting», написанную Доном Джоунзом (Don Jones) и доктором Тобиасом Уэлтнером (Dr. Tobias Weltner).

Перед тем как сказать: «Я не вправе это делать», сядьте и прочитайте это руководство. Выполните настройку в тестовой среде, попросите специалистов по безопасности все проверить и получите разрешение на активизацию удаленного взаимодействия. Если ваши веб-серверы работают под управлением Windows Server 2012, удаленное взаимодействие уже активизировано. Иначе это потребуется сделать перед выполнением действий, о которых я расскажу далее.

Удаленное взаимодействие Windows PowerShell полностью безопасно и потребуется в будущем для решения многих задач по управлению IIS. Процесс настройки удаленного взаимодействия несложен, тем не менее, он состоит из нескольких операций. Вот что вам предстоит:

- Создать по сеансу Windows PowerShell для каждого из серверов.

- Установить службу IIS Web Management Service (WMSvc).

- Активизировать IIS WMSvc.

- Запустить IIS WMSvc.

- Заменить временный сертификат.

- Подсоединиться в IIS Manager.

В своем примере я настрою удаленное управление на четырех IIS-серверах: Web1, Web2, Web3 и Web4, причем сразу на всех. После того как они заработают, я заменю временный сертификат на доверяемый сертификат от Active Directory Certificate Services (AD CS).

1. Создание сеансов удаленного доступа через Windows PowerShell для веб-серверов

Первый этап — создание сеансов удаленного доступа через Windows PowerShell для веб-серверов. Начните с создания переменной $Servers, которая будет содержать имена компьютеров, являющихся веб-серверами. Затем создайте сеансы и сохраните их в переменной $Sessions:

PS> C:\> $Servers = 'web1', 'web2', 'web3', 'web4' PS> C:\> $Sessions = New-PSSession –ComputerName $Servers

Обе переменные будут нужны на всем протяжении процесса. Не пытайтесь сократить этот код, заменив его однострочной командой. Возможно, вы будете заполнять $Servers из текстового файла, CSV-файла или Active Directory (используя командлет Get-ADComputer), но это уже другая тема.

2. Установка IIS WMSvc

IIS WMSvc — дополнительный компонент, который потребуется добавить в IIS. Это несложно сделать в Windows PowerShell с помощью сеансов удаленного доступа (если у вас Windows Server 2012, то первая строка не понадобится):

PS C:\> Invoke-Command –Session $Sessions –ScriptBlock {Import-Module ServerManager} PS C:\> Invoke-Command –Session $Sessions –ScriptBlock {Add-WindowsFeature Web-Mgmt-Service}

Итак, вы установили IIS WMSvc. Следующий этап — ее активизация.

3. Активизация IIS WMSvc

По умолчанию эта служба управления настроена на разрешение удостоверений Windows, использование порта 8172 и временного сертификата. Пока что оставим все как есть — мы заменим временный сертификат на доверяемый в самом конце процесса. Чтобы активизировать службу управления, измените записи реестра на удаленных веб-серверах:

PS C:\> Invoke-command –Session $Sessions -ScriptBlock{Set-ItemProperty -Path HKLM:\SOFTWARE\Microsoft\WebManagement\Server -Name EnableRemoteManagement -Value 1}

Теперь служба удаленного управления активна, и можно ее запустить.

4. Запуск IIS WMSvc

По умолчанию IIS WMSvc не запускается. По сути, служба настроена на запуск вручную. Если в будущем вы перезагрузите веб-сервер, то служба управления не будет выполняться. Измените тип запуска на Automatic, а затем запустите службу:

PS C:\> Invoke-command –Session $Sessions -ScriptBlock {Set-Service -name WMSVC -StartupType Automatic} PS C:\> Invoke-command –Session $Sessions -ScriptBlock {Start-service WMSVC}

Теперь служба управления выполняется, и вы можете удаленно управлять веб-серверами в IIS Manager. Единственная проблема — использование временного недоверяемого сертификата, поэтому замените сертификат на доверяемый.

5. Замена временного сертификата

Имеется много способов замены временного сертификата, в частности, применение новой функции IIS 8 — хранения сертификатов в Central Certificate Store. Это мой излюбленный способ.

Я выполняю пару операций по копированию и установке нового сертификата из .pfx-файла, а затем задаю привязки веб-сайтов для нового сертификата. В примере предполагается, что сертификат с поддержкой поддоменов (wildcard certificate) хранится у меня на локальном компьютере в файле C:\_.Company.loc.pfx. Сначала скопируйте сертификат (.pfx-файл) на удаленные веб-серверы, затем установите сертификат с помощью CertUtil.exe:

PS C:\> $Servers | Foreach-Object {Copy-Item -Path C:\_.Company.loc.pfx -Destination "\\$_\c$"} PS> c:\> Invoke-Command -Session $Sessions {certutil -p P@ssw0rd -importpfx c:\_.company.loc.pfx}

Обратите внимание, что я передаю пароль открытым текстом. Удаленное взаимодействие Windows PowerShell полностью безопасно и обеспечивает шифрование. После установки сертификата важно не забыть удалить .pfx-файлы с веб-серверов:

PS> $Servers | Foreach-Object {Remove-Item -Path "\\$_\c$\_.Company.loc.pfx"}

Теперь мы воспользуемся свойством Thumbprint (отпечаток) установленного сертификата — нужно будет изменить привязки для службы управления. Чтобы это сделать, понадобится IIS-провайдер. Сначала загрузите модуль WebAdministration на удаленные веб-серверы:

PS C:\> Invoke-Command -Session $Sessions {Import-Module WebAdministration}

Получите свойство Thumbprint сертификата, необходимое для создания новой привязки:

PS C:\> Invoke-Command -Session $Sessions {$cert = Get-ChildItem -Path Cert:\LocalMachine\My | Where {$_.subject -like "*company*"} | Select-Object -ExpandProperty Thumbprint}

Удалите старую SSL-привязку:

PS C:\> Invoke-command -Session $Sessions {Remove-Item -Path IIS:\SslBindings\0.0.0.0!8172}

Добавьте новую SSL-привязку, указав свойство Thumbprint сертификата:

PS C:\> Invoke-Command -Session $Sessions {Get-Item -Path "cert:\localmachine\my\$cert" | New-Item -Path IIS:\SslBindings\0.0.0.0!8172}

Теперь вы готовы к подсоединению к веб-серверам в IIS Manager.

6. Подсоединение к удаленным веб-серверам в IIS Manager

Последний этап — открыть IIS Manager, выбрать Start Page в панели слева и выбрать Connect to a server в центральной панели. Укажите имя сервера и свои удостоверения, и вы увидите новое соединение в навигационной панели IIS Manager.

Поскольку я нередко выполняю такие операции, я взял приведенные выше команды и поместил их в сценарий. Если вы полагаете, что они потребуются вам более одного раза — а я уверен, что так и будет — всегда лучше автоматизировать этот процесс.

Джейсон Хелмик (Jason Helmick) — имеет более чем 20-летний опыт работы в ИТ в роли корпоративного консультанта, преподавателя и автора. Являясь директором по технологиям Windows PowerShell в Interface Technical Training, в основном занимается автоматизацией с помощью Active Directory и IIS. Вы узнаете больше об IIS, прочитав книгу Джейсона «Learn Windows IIS in a Month of Lunches», которая скоро выйдет в Manning Publications. С ним можно связаться по адресу JasonHelmick@gmail.com.

technet.microsoft.com

Настройка сервера IIS 7 для веб-синхронизации

ОБЛАСТЬ ПРИМЕНЕНИЯ ЭТОЙ СТАТЬИ: SQL Server (начиная с 2008) База данных SQL Azure Хранилище данных SQL Azure Parallel Data Warehouse

Процедуры, описанные в этом разделе проведет вас через процесс настройки вручную Microsoft Internet Information Services (IIS) версии 7 и выше для использования с веб-синхронизации для репликации слиянием.

Настройка IIS 7 или более поздней версии — первый из трех шагов, необходимых для включения веб-синхронизации.

Общие сведения о процессе настройки в разделе настройки веб-синхронизации.

ВажноУбедитесь в том, что приложение использует только .NET Framework 2.0 или более позднюю версию, а более ранние версии .NET Framework на IIS-сервере не установлены. Использование более ранних версий .NET Framework может привести к ошибкам, например: «Недопустимый формат сообщения во время веб-синхронизации. Убедитесь в том, что компоненты репликации на веб-сервере настроены правильно». |

Чтобы использовать веб-синхронизацию, необходимо настроить службы IIS, выполнив следующие шаги. Каждый шаг подробно описан в данном разделе.

Установите и настройте средство прослушивания репликации Microsoft SQL Server на компьютере, на котором запущены службы IIS.

Настройте протокол SSL (Secure Sockets Layer). Протокол SSL необходим для взаимодействия сервера IIS и всех подписчиков.

Настройка проверки подлинности служб IIS

Настройте учетную запись и задайте разрешения для средства прослушивания репликации SQL Server .

Веб-синхронизация поддерживается в IIS, начиная с версии 5.0. Настройка веб-синхронизации мастера из IIS версии 5 и 6, недоступен в службах IIS версии 7.0 и более поздних. Начиная с SQL Server 2012 для использования веб-компонента синхронизации на сервере IIS, следует установить SQL Server с репликацией. Это может быть бесплатный выпуск SQL Server Express.

Установка и настройка средства прослушивания репликации SQL Server

Установка репликации SQL Server на компьютере IIS.

Создайте на компьютере, где запущены службы IIS, новый каталог для файла replisapi.dll. Можно создать каталог везде, где это требуется, но рекомендуется создать каталог в разделе <диск>: \Inetpub directory. Например, создайте каталог <диск>: \Inetpub\SQLReplication\.

Скопируйте файл replisapi.dll из каталога <диск>:\Program Files\Microsoft SQL Server\130\com\ в каталог файл, созданный на шаге 1.

Зарегистрируйте файл replisapi.dll:

Нажмите кнопку Пуск, затем щелкните Выполнить. В поле Открыть введите cmdи нажмите кнопку ОК.

В каталоге, созданном в шаге 1, выполните следующую команду:

regsvr32 replisapi.dll

Создайте новый веб-сайт для репликации или воспользуйтесь уже существующим. Во время синхронизации компоненты репликации будут обращаться к этому веб-сайту. В процедурах, описываемых в этом разделе, будет использоваться веб-сайт по умолчанию. Дополнительные сведения о том, как создать веб-сайт, содержатся в документации по службам IIS.

Создайте виртуальный каталог в службах IIS. Виртуальный каталог должен быть создан на сайте, созданном в шаге 4, и сопоставлен с каталогом, созданным в шаге 1. Разрешения для этого каталога должны быть максимально ограничены. Необходимо выбрать как минимум разрешения Чтение и Выполнение .

В диспетчера Internet Information Services (IIS), в подключений панели, щелкните правой кнопкой мыши веб-узел по умолчанию, и выберите Добавить виртуальный каталог.

В поле Псевдонимвведите SQLReplication.

Для физический путь, введите < диск>: \Inetpub\SQLReplication\, а затем нажмите кнопку ОК.

Установите в настройках служб IIS разрешение выполнять файл replisapi.dll.

В диспетчера Internet Information Services (IIS), нажмите кнопку веб-узел по умолчанию.

На центральной панели выберите Сопоставления обработчика.

На панели Действия выберите Добавить сопоставление модуля.

В поле Путь запроса введите replisapi.dll.

Из модуль раскрывающемся списке выберите IsapiModule.

Для исполняемый файл, введите < диск>: \Inetpub\SQLReplication\replisapi.dll.

В поле Имявведите Replisapi.

Нажмите кнопку Ограничения запроса , перейдите на вкладку Доступ и щелкните Выполнить.

Нажмите кнопку ОК , чтобы закрыть диалоговое окно Ограничения запроса , а затем повторно нажмите кнопку ОК , чтобы закрыть диалоговое окно Добавить сопоставление модуля . При запросе на разрешение расширений ISAPI нажмите Да , чтобы добавить расширение.

Убедитесь, что файл Replisapi.dll включен в список Включены сопоставлений обработчика. Если он находится в отключенных списка, щелкните правой кнопкой мыши запись Replisapi и выберите Изменить разрешения функции. Установите флажок Выполнить , а затем нажмите кнопку ОК.

При подключении компьютеров подписчиков к серверу IIS службы IIS должны проверить подлинность подключаемых подписчиков перед предоставлением им доступа к ресурсам и процессам. Проверка подлинности может выполняться для всего веб-сайта или для созданного виртуального каталога.

Рекомендуется использовать процедуру обычной проверки подлинности в сочетании с протоколом SSL. Протокол SSL должен использоваться вне независимости от типа применяемой проверки подлинности.

Рекомендуется использовать процедуру обычной проверки подлинности в сочетании с протоколом SSL. Протокол SSL должен использоваться вне независимости от типа применяемой проверки подлинности.

Настройка проверки подлинности служб IIS

В диспетчера Internet Information Services (IIS), нажмите кнопку веб-узел по умолчанию.

В средней области дважды щелкните проверки подлинности.

Щелкните правой кнопкой мыши «Анонимная проверка подлинности» и выберите «Выключить».

Щелкните правой кнопкой мыши «Обычная проверка подлинности» и выберите «Включить».

Чтобы настроить протокол SSL, укажите сертификат, который будет использоваться компьютером, на котором запущены службы IIS. Веб-синхронизация для репликации слиянием поддерживает использование сертификатов сервера, но не клиентских. Чтобы настроить службы IIS для развертывания, необходимо вначале получить сертификат из центра сертификации (certification authority, CA). Дополнительные сведения о сертификатах см. в документации по службам IIS.

После установки сертификата необходимо связать сертификат с веб-сайтом, который используется веб-синхронизацией. При отладке можно указать самозаверяющий сертификат. С помощью служб IIS 7 можно создать сертификат и зарегистрировать его на компьютере пользователя.

Различие развертывания в рабочей среде и процедуры, описанной здесь, заключается в том, что при проверке в рабочей среде необходимо использовать сертификат, выданный центром сертификации, а не самозаверяющий сертификат.

ВажноВ рабочей среде использовать самозаверяющие сертификаты не рекомендуется. Самозаверяющие сертификаты не безопасны. Самозаверяющие сертификаты следует использовать только при разработке и отладке. |

Для настройки протокола SSL следует выполнить следующие действия.

Настроить веб-сайт для принятия только SSL и игнорирование сертификатов клиента.

Получить сертификат в центре сертификации или создать самозаверяющий сертификат.

Выполнить привязку сертификата к веб-сайту репликации.

Настройка проверки безопасности с помощью SSL для веб-сайта

В диспетчера Internet Information Services (IIS), разверните узел локального сервера и нажмите кнопку веб-узел по умолчанию (или на веб-сайт синхронизации, если оно отличается от веб-сайта по умолчанию).

В средней области дважды щелкните Параметры SSL.

Выберите параметр Требовать SSL . Убедитесь, что в области Клиентские сертификатывыбран параметр Игнорировать .

Создание самозаверяющего сертификата для тестирования

В диспетчера Internet Information Services (IIS), щелкните узел локального сервера и затем в центральной области дважды щелкните сертификаты сервера.

В действия панели, щелкните Создание самозаверяющего сертификата.

В Создание самозаверяющего сертификата диалоговое окно «» введите имя для сертификата и нажмите кнопку ОК.

В подключений панели, щелкните веб-узел по умолчанию (или на веб-сайт синхронизации, если оно отличается от веб-сайта по умолчанию).

На панели Действия выберите Привязкии щелкните Добавить. Откроется диалоговое окно Добавить привязку сайта .

От типа раскрывающемся списке выберите https. Оставьте без изменений настройки для полей IP-адрес и Порт.

Из SSL-сертификат нажмите кнопку раскрывающегося списка, выберите сертификат, созданный в «Создание самозаверяющего сертификата для тестирования» ОК, и нажмите кнопку Закрыть.

В диспетчера Internet Information Services (IIS), нажмите кнопку веб-узел по умолчанию.

Из действия панели, щелкните Обзор *: 443(https).

В Internet Explorer появится сообщение «Ошибка проверки сертификата безопасности веб-сайта». Это предупреждение указывает на то, что сертификат, связанный с этим веб-сайтом, не был выдан официальным центром сертификации и может не являться надежным. Это ожидаемое предупреждение, поэтому нажмите кнопку Продолжить открытие этого веб-сайта (не рекомендуется).

При запросе Подключиться к локальному компьютерувведите имя пользователя и пароль. Должна отобразиться домашняя страница веб-сайта.

При подключении компьютера подписчика к компьютеру, на котором запущены службы IIS, проверка подлинности подписчика производится с помощью типа проверки подлинности, заданного при настройке служб IIS. После проверки подлинности подписчика службы IIS проверяют, обладает ли подписчик правами для использования репликации SQL Server . Задание разрешений на файл replisapi.dll позволяет определить пользователей, которые получают возможность запускать репликацию SQL Server . Правильная настройка разрешений необходима для предотвращения несанкционированного доступа к репликации SQL Server .

Чтобы установить минимальные разрешения для учетной записи, под которой может запускаться средство прослушивания репликации SQL Server , выполните следующую процедуру. Шаги, описанные в следующей процедуре, применимы к Microsoft Windows Server 2008, на котором запущены службы IIS 7.0.

Помимо выполнения следующих шагов, убедитесь в том, что все необходимые имена входа содержатся в списке доступа к публикации (PAL). Дополнительные сведения о списке доступа к публикации см. в разделе организация безопасности издателя.

Внимание! Учетная запись, созданная в этом разделе, будет использоваться для соединения с издателем и распространителем во время синхронизации. Эта учетная запись должна быть добавлена как учетная запись входа SQL на сервере издателя и распространителя.

Для учетной записи, используемой для средства прослушивания репликации SQL Server, необходимы разрешения, описанные в разделе «Соединение с издателем и распространителем».

В нескольких словах, учетная запись должна отвечать следующим требованиям.

Она должна входить в список доступа к публикации (PAL).

Она должна быть сопоставлена с именем входа, связанным с пользователем в базе данных публикации.

Она должна быть сопоставлена с именем входа, связанным с пользователем в базе данных распространителя.

Она должна иметь разрешение на чтение в хранилище моментального снимка.

Настройка учетной записи и разрешений

На компьютере, на котором запущены службы IIS, создайте локальную учетную запись:

Откройте Диспетчер сервера. Из меню «Пуск», щелкните правой кнопкой мыши компьютера, а затем нажмите кнопку Управление.

В Диспетчер сервераразверните узел Настройка, затем узел Локальные пользователи и группы.

Щелкните правой кнопкой мыши пользователей, а затем нажмите кнопку нового пользователя.

Введите имя пользователя и надежный пароль. Снимите флажок Потребовать смену пароля при следующем входе в систему.

Нажмите кнопку Создать, а затем кнопку Закрыть.

Добавьте учетную запись в группу IIS_IUSRS:

В диспетчере сервераразверните узел Настройка, затем узел Локальные пользователи и группы, выберите элемент Группы.

Щелкните правой кнопкой мыши IIS_IUSRS, а затем нажмите кнопку Добавить в группу.

В Свойства IIS_IUSRS диалоговом нажмите кнопку Добавить.

В диалоговом окне Выбор: Пользователи, Компьютеры или Группы добавьте учетную запись, созданную на шаге 1.

Убедитесь, что из этого расположения отображает имя локального компьютера (а не в домен). Если в этом поле не отображается имя локального компьютера, нажмите кнопку Расположение.... В диалоговом окне Расположение... выберите локальный компьютер, а затем нажмите кнопку ОК.

В Выбор: пользователи диалоговое окно и Свойства IIS_IUSRS диалоговом нажмитеOK.

Предоставьте учетной записи минимальные разрешения для доступа к папке, содержащей библиотеку replisapi.dll:

В проводнике Windows щелкните правой кнопкой мыши папку, созданную для файла replisapi.dll и нажмите кнопку Свойства.

На вкладке Безопасность нажмите Изменить.

В разрешения для < имя_папки> диалоговом нажмите кнопку Добавить для добавления учетной записи, созданной на шаге 1.

Убедитесь, что из этого расположения отображает имя локального компьютера (а не в домен). Если в этом поле не отображается имя локального компьютера, нажмите кнопку Расположение.... В диалоговом окне Расположение... выберите локальный компьютер, а затем нажмите кнопку ОК.

Убедитесь, что учетной записи предоставлены только чтения, Чтение и выполнение, и Список содержимого папки разрешения.

Выберите пользователей и группы, которым не требуется доступ к этому каталогу, и нажмите Удалить, затем нажмите кнопку ОК.

Создайте пул приложений в диспетчера Internet Information Services (IIS):

В диспетчера Internet Information Services (IIS), в подключений область, разверните узел локального сервера.

Щелкните правой кнопкой мыши Пулы приложений, а затем нажмите кнопку Добавить пул приложений.

Введите имя пула приложений, оставьте без изменений значения по умолчанию в остальных полях и нажмите кнопку ОК.

Если предполагается использовать более двух параллельных клиентов синхронизации, рекомендуется создать веб-сад. Дополнительные сведения см. в разделе «Создание веб-сада» в настройки веб-синхронизации.

Свяжите учетную запись с этим пулом приложений:

В диспетчера Internet Information Services (IIS), разверните узел локального сервера и выберите команду Пулы приложений.

Щелкните правой кнопкой мыши пул приложений, который был создан и нажмите кнопку значение по умолчанию пула приложений.

В диалоговом окне Настройки по умолчанию пула приложений с помощью прокрутки перейдите к разделу Модель процесса , а затем выберите поле Удостоверение .

Нажмите овальную кнопку справа от строки Удостоверение .

Щелкните переключатель Настраиваемая учетная запись и выберите Настроить.

В полях Имя пользователя и Пароль введите имя пользователя и пароль для учетной записи, созданной на шаге 1, затем нажмите кнопку ОК.

Нажмите кнопку ОК , чтобы закрыть диалоговое окно Удостоверение пула приложений , затем повторно нажмите кнопку ОК , чтобы закрыть диалоговое окно Значения по умолчанию для пула приложений.

Свяжите пул приложений с веб-сайтом репликации:

В диспетчера Internet Information Services (IIS), разверните узел локального сервера и выберите команду веб-узел по умолчанию (или на веб-сайт синхронизации, если оно отличается от веб-сайта по умолчанию).

На панели Действия под Управление веб-сайтомвыберите Дополнительные параметры.

В диалоговом окне Дополнительные параметры нажмите кнопку с многоточием справа от Пула приложений.

С пул приложений раскрывающемся списке выберите пул приложений, созданный на шаге 4 и нажмите кнопку ОК.

Повторно нажмите кнопку ОК , чтобы закрыть диалоговое окно «Дополнительные параметры».

Запустите веб-синхронизацию в диагностическом режиме, чтобы проверить соединение с сервером IIS и удостовериться, что SSL-сертификаты установлены правильно. Чтобы запустить веб-синхронизацию в режиме диагностики, необходимо быть администратором сервера IIS.

Проверка подключения к replisapi.dll

Убедитесь, что параметры локальной сети на подписчике установлены правильно:

В Microsoft Internet Explorer в меню Сервис щелкните Свойства обозревателя.

На вкладке Подключения щелкните Настройки локальной сети.

Если в локальной сети не используется прокси-сервер, снимите флажки Автоматическое определение параметров и Использовать прокси-сервер для подключений LAN.

Если прокси-сервер используется, выберите Использовать прокси-сервер для подключений локальной сети и Не использовать прокси-сервер для локальных адресови нажмите кнопку ОК.

В обозревателе Internet Explorer на подписчике подключитесь к серверу в диагностическом режиме, добавив параметр ?diag к адресу replisapi.dll. Например: https://server.domain.com/directory/replisapi.dll?diag.

ПримечаниеВ приведенном выше примере server.domain.com необходимо заменить точным Кому выдан имя в списке сертификаты сервера в диспетчере служб IIS.

Если сертификат, заданный для сервера IIS, не распознается операционной системой Windows, то выводится диалоговое окно Предупреждение безопасности . Это предупреждение может возникать из-за того, что это проверочный сертификат или сертификат, выданный центром сертификации, который не распознается Windows.

ПримечаниеЕсли это диалоговое окно не выводится, обязательно добавьте этот сертификат для сервера, с которым устанавливается соединение, в качестве доверенного в хранилище сертификатов на подписчике. Дополнительные сведения об экспорте сертификатов см. в документации по службам IIS.

В диалоговом окне Предупреждение системы безопасности щелкните Просмотреть сертификат.

В диалоговом окне Сертификат на вкладке Общие щелкните Установить сертификат.

Выполните указания мастера импорта сертификатов, приняв значения по умолчанию.

В диалоговом окне Предупреждение безопасности нажмите кнопку Да.

В окне подтверждения мастера импорта сертификатов нажмите кнопку ОК.

Закройте диалоговое окно Сертификат .

В диалоговом окне Предупреждение безопасности нажмите кнопку Да.

Сертификаты установлены. Эту операцию необходимо выполнить для каждого пользователя, который будет выполнять синхронизацию.

В подключиться к < имя_сервера> диалоговом окне укажите имя входа и пароль, которые агент слияния будет использовать для подключения к серверу IIS. Эти учетные данные указываются также в мастере создания подписки.

В окне обозревателя Internet Explorer Диагностические сведения SQL Websyncпроверьте, чтобы значение в каждом столбце Состояние на этой странице было равно SUCCESS.

Убедитесь в том, что сертификат правильно установлен на подписчике:

Закройте, а затем повторно откройте окно Internet Explorer.

Подключитесь к серверу в диагностическом режиме. Если сертификат установлен правильно, диалоговое окно Предупреждение безопасности не появится. Если это окно появилось, то агент слияния не сможет подключиться к серверу IIS. Необходимо убедиться, что этот сертификат добавлен в качестве доверенного в хранилище сертификатов у подписчика. Дополнительные сведения об экспорте сертификатов см. в документации по службам IIS.

Веб-синхронизация для репликации слиянием Настройка веб-синхронизации

technet.microsoft.com

Настройка сервера IIS вручную

Эта документация перемещена в архив и не поддерживается.

Параметры подключения и безопасности для Microsoft SQL Server Compact 3.5, задаваемые с помощью мастера настройки веб-синхронизации, можно указать вручную. Ниже приведено краткое обобщенное описание минимального набора параметров, необходимых для использования репликации или удаленного доступа к данным.

Настройка сервера Microsoft IIS (Internet Information Services) для использования репликации или удаленного доступа к данным включает следующие шаги.

-

Создание виртуального каталога с помощью IIS.

-

Укажите псевдоним для виртуального каталога.

-

Укажите путь к папке с содержимым для виртуального каталога. В этом каталоге должна располагаться копия файла агента сервера SQL Server Compact 3.5 (Sqlcesa35.dll). По умолчанию агент сервера SQL Server Compact 3.5 устанавливается в каталог «%Program Files%\Microsoft SQL Server Compact Edition\v3.5\sync\SQL».

ПримечаниеИмя сервера, на котором запущены службы IIS, и имя виртуального каталога должны быть указаны как часть свойства InternetURL. По желанию можно включить имя файла агента сервера SQL Server Compact 3.5 (Sqlcesa35.dll). Например, приведенный URL-адрес обращается к агенту сервера SQL Server Compact 3.5 в виртуальном каталоге sqlce: http://www.adventure-works.com/sqlce/Sqlcesa35.dll

-

Предоставьте разрешение «Выполнить» для доступа к виртуальному каталогу.

Дополнительные сведения см. в разделе Сведения о виртуальном каталоге (SQL Server Compact).

ПримечаниеПри использовании служб IIS 6.0 агент сервера SQL Server Compact 3.5 добавляется как расширение веб-службы и для него устанавливается состояние Разрешено.

-

Зарегистрируйте библиотеку sqlcerp35.dll в виртуальном каталоге служб IIS. Чтобы зарегистрировать библиотеку sqlcerp35.dll, откройте окно командной строки и введите команду regsvr32 "%Program Files%\Microsoft SQL Server Compact Edition\v3.5\sync\SQL\sscerp35.dll".

-

-

Настройте проверку подлинности IIS с помощью IIS. Измените свойства виртуального каталога, созданного на шаге 1. SQL Server Compact 3.5 поддерживает следующие типы проверки подлинности:

-

анонимный доступ;

-

базовая проверка подлинности;

-

встроенная проверка подлинности Windows.

Дополнительные сведения см. в разделе «Сведения о виртуальном каталоге».

-

-

Настройте авторизацию IIS с помощью проводника Windows.

ПримечаниеЕсли на компьютере с сервером IIS используется файловая система FAT, этот шаг можно пропустить. Несмотря на то, что удаленный доступ к данным и репликация SQL Server Compact 3.5 работают с файловой системой FAT, рекомендуется использовать файловую систему NTFS.

-

Выберите папку с содержимым, указанную при настройке виртуального каталога IIS, и настройте авторизацию для доступа каталогу. Добавьте к списку разрешений на доступ к этой папке следующие разрешения NTFS.

Пользователь

Требуемые разрешения

При использовании анонимного доступа предоставьте разрешения учетной записи ИмяКомпьютера\IUSR_ИмяКомпьютера или учетной записи, настроенной для выполнения анонимного доступа.

Чтение и запись

При использовании базовой проверки подлинности или встроенной проверки подлинности Windows предоставьте разрешения учетной записи пользователя или группы клиента.

Чтение и запись

-

Авторизация агента сервера SQL Server Compact 3.5 настраивается следующим образом: переместитесь в папку, которая была задана при конфигурировании виртуального каталога IIS, а затем добавьте следующие разрешения файловой системы NTFS на файл Sqlcesa35.dll:

Пользователь

Требуемые разрешения

При использовании анонимного доступа предоставьте разрешения учетной записи ИмяКомпьютера\IUSR_ИмяКомпьютера или учетной записи, настроенной для выполнения анонимного доступа.

Чтение и выполнение

При использовании базовой проверки подлинности или встроенной проверки подлинности Windows предоставьте разрешения учетной записи пользователя или группы клиента.

Чтение и выполнение

-

technet.microsoft.com

Настройка Kerberos авторизации на сайте IIS

Пошаговая инструкция по настройке на веб-сайте IIS на Windows Server 2012 R2 прозрачной авторизации доменных пользователей в режиме SSO (Single Sign-On) по протоколу Kerberos.

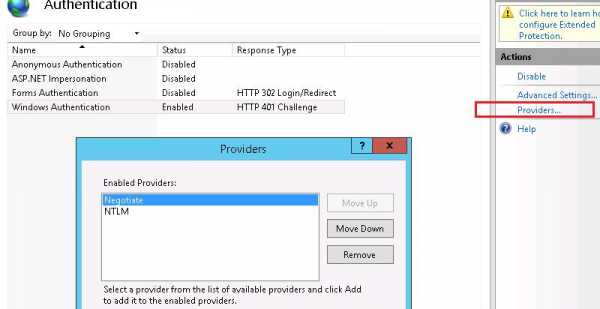

На веб сервере запустите консоль IIS Manager, выберите нужный сайт и откройте раздел Authentication. Как вы видите, по умолчанию разрешена только анонимная аутентификация (Anonymous Authentication). Отключаем ее и включаем Windows Authentication (IIS всегда сначала пытается выполнить анонимную аутентификацию).

Открываем список провайдеров, доступных для Windows аутентификации (Providers). По умолчанию доступны два провайдера: Negotiate и NTLM. Negotiate – это контейнер, который в качестве первого метода проверки подлинности использует Kerberos, если эта аутентификация не удается, используется NTLM. Необходимо, чтобы в списке провайдеров метод Negotiate стоял первым.

Открываем список провайдеров, доступных для Windows аутентификации (Providers). По умолчанию доступны два провайдера: Negotiate и NTLM. Negotiate – это контейнер, который в качестве первого метода проверки подлинности использует Kerberos, если эта аутентификация не удается, используется NTLM. Необходимо, чтобы в списке провайдеров метод Negotiate стоял первым.

Следующий этап – регистрация Service Principal Name (SPN) записей для имени сайта, к которому будут обращаться пользователи. В том случае, если сайт IIS должен быть доступен только по имени сервера, на котором он расположен (http://server-name или http://server-name.contoso.com), создавать дополнительные SPN записи не нужно (SPN записи уже имеются в учетной записи сервера в AD). При использовании адреса сайта, отличного от имени хоста, или при построении веб-фермы с балансировкой, придется привязывать дополнительные записи SPN к учётной записи сервера или пользователя.

Предположим, у нас имеется ферма IIS серверов. В этом случае оптимально создать отдельную учетную запись в AD и привязать SPN записи к ней. Из-под этой же учетной записи будут запускать целевой Application Pool нашего сайта.

Создадим доменную учетную запись iis_service. Убедимся, что SPN записи для этого объекта не назначены (атрибут servicePrincipalName пустой).

Предположим, что сайт должен отвечать по адресам http://webportal and http://webportal.contoso.loc. Мы должны прописать эти адреса в SPN атрибут служебной учетной записи

Предположим, что сайт должен отвечать по адресам http://webportal and http://webportal.contoso.loc. Мы должны прописать эти адреса в SPN атрибут служебной учетной записи

Setspn /s HTTP/webportal contoso\iis_serviceSetspn /s HTTP/webportal.contoso.loc contoso\iis_service

Таким образом, мы разрешим этой учетной записи расшифровывать тикеты Kerberos при обращении пользователей к данным адресам и аутентифицировать сессии.

Проверить настройки SPN у учетной записи можно так:

setspn /l iis_service

Совет. Kerberos не будет работать корректно при наличии дублирующих SPN у разных записей домена. С помощью следующей команды, убедитесь, что дубликатов SPN в домене нет: setspn –x

Следующий этап – настройка в IIS Application Pool для запуска из-под созданной сервисной учетной записи.

Выберите Application Pool сайта (в нашем примере это DefaultAppPool).

Откройте раздел настроек Advanced Settings и перейдите к параметру Identity.

Измените его с ApplicationPoolIdentity на contoso\iis_service.

Измените его с ApplicationPoolIdentity на contoso\iis_service.

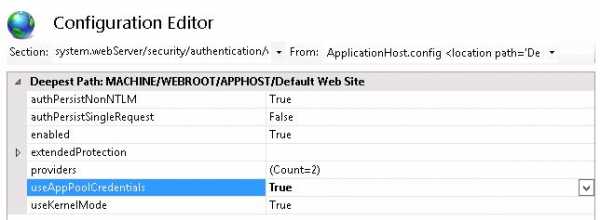

Затем в консоли IIS Manager перейдите на свой сайт и выберите секцию Configuration Editor.

В выпадающем меню перейдите в раздел system.webServer > security > authentication > windowsAuthentication

Измените useAppPoolCredentials на True.

Тем самым мы разрешим IIS использовать доменную учетку для расшифровки билетов Kerberos от клиентов.

Перезапустим IIS командой:

iisreset

Аналогичную настройку нужно выполнить на всех серверах веб-фермы.

Аналогичную настройку нужно выполнить на всех серверах веб-фермы.

Протестируем работу Kerberos авторизации, открыв в браузере клиента (браузер нужно предварительно настроить для использования Kerberos) адрес http://webportal.contoso.loc

Примечание. В моем примере, на IE11 сразу авторизоваться не получилось. Пришлось добавить адрес в доверенные и в настройках Trusted Zones Sites выставить значение параметра User Authentication -> Logon на Automatic logon with current user name and password

Убедится, что для авторизации на сайте используется Kerberos можно с помощью инспектирования HTTP трафика утилитой Fiddler (ранее мы уже упоминали эту утилиту).

Запускаем Fiddler, в браузере открываем целевой сайт. В левом окне находим строку обращения к сайте. Справа переходим на вкладку Inspectors. Строка Authorization Header (Negotiate) appears to contain a Kerberos ticket, говорит о том, что для авторизации на IIS сайте использовался протокол Kerberos.

winitpro.ru

- Как записать образ на диск на неро

- Не открывается браузер хром

- Windows xp mode для windows 7 как запустить

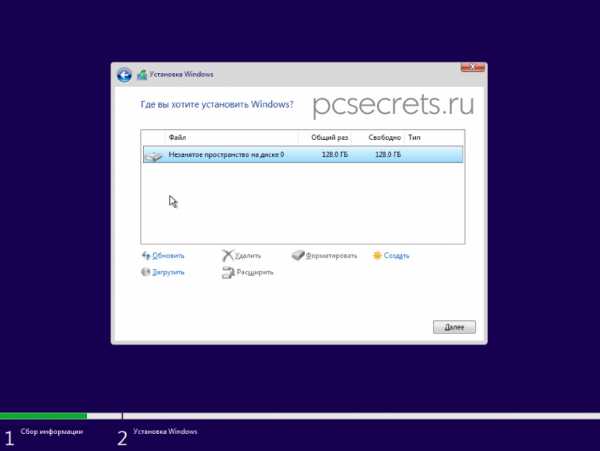

- Диски разбить

- Что дало возможность создать пк

- Join sql примеры

- Компьютер не включается не грузится

- Pci e питание

- Голосовой алиса

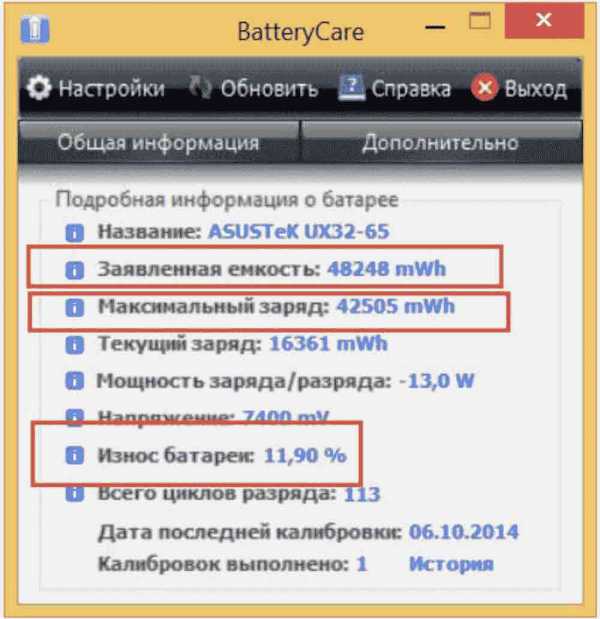

- Новый аккумулятор для ноутбука не заряжается

- Windows xp восстановление пароля windows