Как защитить свой сайт на wordpress от спама с помощью плагина. Как защитить сайт на wordpress

17 шагов, чтобы защитить ваш сайт на WordPress от хакеров / Заметки Сис.Админа

Сегодня мы поговорим о такой замечательной штуке как защита Ваших сайтов на популярном движке WordPress от хакеров и прочих злоумышленников.

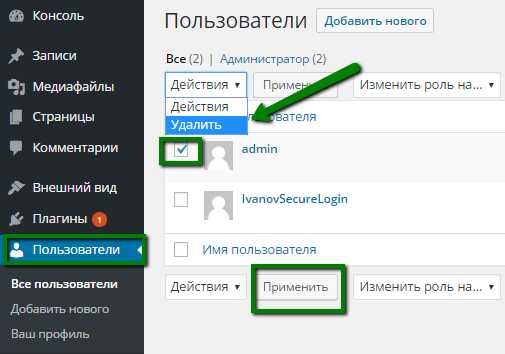

Вас ждут простые, интересные и, самое главное, рабочие советы. Приступим.- Смените ваш логинОн у вас всё ещё admin? При создании сайта его ставят чаще всего. Это первое, что проверяют боты, ищущие прорехи в безопасности. Войдите в административную часть и создайте новую административную учётную запись с каким-нибудь другим именем. Затем выйдите из системы управления, войдите вновь и удалите аккаунт admin.

- Необычный парольНикто не хочет запоминать по 20 разных паролей, но жизненно важно, чтобы для вашего блога он был уникальный. Используйте прописные, строчные буквы, знаки пунктуации и пр.Пример: Vg8uB6Z.<4 – это отличный пароль.Есть программы, хранящие и генерирующие пароли – это то, что вам нужно. К примеру, Password Agent.

- Обновляйте WordPressОдним из самых часто встречающихся случаев взлома сайта является использование устаревших скриптов. WordPress уведомит вас о выходе своей новой версии прямо в панели управления. Обновите его. Потеряв минуту, вы сэкономите часы в дальнейшем – новая разработка сайтов стоит и денег и времени.

- Избегайте бесплатных темМножество сайтов предлагают вам скачать уже готовые темы для оформления вашего веб-ресурса. В некоторых их них есть неприятные скрытые «сюрпризы». Используйте только доверенные сайты, вроде WordPress.org для скачивания тем или создавайте свою собственную с помощью бесплатных фреймворков.

- Бойтесь плагиновКонечно, плагины дают вам отличную от базовой функциональность, однако, некоторые из них открывают двери для хакеров. Скачивайте их только с официального сайта Вордпресса и обращайте внимание на все появляющиеся предупреждения. Также, не забывайте обновлять плагины.

- Храните только то, что вам нужноУ вас есть несколько неиспользуемых плагинов? Даже будучи неактивированными, они могут представлять угрозу. Удалите все неиспользуемые плагины, темы, файл readme из корня сайта. Есть простое правило: меньше скриптов, меньше уязвимостей.

- Делайте резервные копииНе все хакерские атаки могут повредить вам, но даже одна успешная испортит вам жизнь. Делайте регулярные резервные копии своего сайта! У многих хостеров эта функция включена по умолчанию и в случае проблем вам можно будет восстановить сайт из копии месячной, недельной, вчерашней «свежести».

- Проверьте свой компьютер на наличии вирусовНужно следить не только за своим сайтом на WordPress, но и за собственным компьютером. У вас должен быть часто обновляемый антивирус. Не хотите же вы заразить свой сайт, разместив там несколько вирусных файлов?

- SFTP это не ФТПВсе загрузки файлов на ваш сайт должны происходить через SFTP, если ваш провайдер позволяет это делать. Если нет, перейдите к более защищённому хостеру. Соединение будет происходить по защищённому протоколу и «плохие парни» не смогут его перехватить.

- Защитите свои конфигурационный файлыДобавив специальный файл .htaccess в корень сайта, вы существенно повысите безопасность. Если у вас нет этого файла, создайте текстовой с этим именем и переименуйте его (расширения нет!). Код, представленный ниже, не даст злоумышленнику логин от базы данных в случае неполадок с PHP.<Files wp-config.php>order allow, denydeny from all</Files><IfModule mod_rewrite.c>RewriteEngine OnRewriteBase /RewriteRule ^index\.php$ - [L]RewriteCond %{REQUEST_FILENAME} !-fRewriteCond %{REQUEST_FILENAME} !-dRewriteRule . /index.php [L]</IfModule>

- Смените префикс у таблиц в базе данныхЭтот шаг только для новых установок (первоначальное создание сайтов, Пермь)(см. код ниже для уже существующих сайтов). Убрав префикс wp по умолчанию, вы значительно осложните поиск для злоумышленников. Откройте файл wp-config.php и найдите строки, касающиеся префикса. Смените его на что-либо другое.К примеру, $table-prefix=’movie_’;Как сменить префикс у уже работающих сайтов? Вам понадобится PHPMyAdmin и Dreamweaver (скачать дамп базы данных, произвести поиск/замену, закачать дамп снова).Если это выглядит слишком сложным для вас, в конце статьи будет описан более лёгкий способ.

- Защитите каталоги от просмотраЧтобы хакеры не смогли просмотреть папки на вашем сервере, набрав их полный путь, защитите их с помощью .htaccess (добавьте туда Options -Indexes) или поместите в директорию пустой файл index.html

- Защитите файл .htaccessВыглядит немного странным, что кто-то будет менять этот файл, но это самое сердце вашей защиты, поэтому, лучше о нём позаботиться заранее. Заприте каждую дверь, какую сможете. Поместите туда код: <files .htaccess>order allow, denydeny from all</files>

- Ограничения по IP адресу Если у вас статичный IP-адрес, вы можете ограничить доступ к административной части сайта. Это отличный способ обезопасить себя. В файл .htaccess добавьте следующие строки:AuthUserFile /dev/nullAuthGroupFile /dev/nullAuthName "Access Control"AuthType Basicorder deny, allowdeny from allallow from ??.???.???.???

- Ограничение попыток входаОбычно хакеры, подбирая пароль, делают множество попыток входа. Можно настроить систему так, что после 2й неудачной попытки ip-адрес злоумышленника будет заблокирован на несколько часов.

- Запрет отслеживания HTTP заголовкаДобавьте в .htaccess эти строки:RewriteEngine OnRewriteCond %{REQUEST_METHOD} ^TRACERewriteRule .* - [F]

- Защита от SQL-инъекцийЭто самая часто встречающаяся форма атак на WordPress сайты. Многие хостеры закрывают эти возможные «дыры» в защите, но вам не мешает защититься и самим. Опять же, добавьте в .htaccess эти строки:RewriteCond %{QUERY_STRING} (\<|%3C).*script.*(\>|%3E) [NC, OR]RewriteCond %{QUERY_STRING} GLOBALS(=|\[|\%[0 - 9A-Z]{0, 2}) [OR]RewriteCond %{QUERY_STRING} _REQUEST(=|\[|\%[0 - 9A-Z] {0,2})RewriteRule ^(.*)$ index.php [F.L]

А чтобы не мучиться со всем этим, просто поставьте плагин Better WP Security. Он может всё вышеперечисленное и даже больше.

Хотите знать и уметь, больше и сами?Мы предлагаем Вам скачать бесплатные книги от автора. Компьютеры, программы, администрирование, сервера, сети и другое. Не является рекламой. Предложение от sonikelf.ru

Скачать книги Белов Андрей (Sonikelf) Заметки Сис.Админа [Sonikelf's Project's] Космодамианская наб., 32-34 Россия, Москва (916) 174-8226© 2008 – 2018 IT-лаборатория [Sonikelf's Project's] [SP], sonikelf.ruБелов Андрей (Sonikelf), «Заметки Сис.Админа». Права защищены.

Москва, Берниковская наб. д.14 Телефон: — +7 (916) 174 82 26

^wpDiscuzsonikelf.ru

10 способов защитить сайт на wordpress

Здравствуйте, уважаемые посетители!

На сегодняшний день WordPress является наиболее популярной CMS системой для создания персональных сайтов, что делает его привлекательной мишенью для хакеров. Если у вас есть свой интернет-ресурс на WordPress, то вам необходимо приложить некоторые усилия для обеспечения безопасности ваших данный, а так же персональных данных посетителей вашего сайта. Рано или поздно у каждого владельца сайта возникает вопрос: Как защитить сайт на WordPress?

Навигация по статье:

Сегодня мы рассмотрим 10 основных методов защиты сайта от вирусов, а так же несанкционированного доступа, которые помогут вам организовать грамотную защиту своего блога на вордпресс. Важно отметить, что эти способы не гарантируют 100% защиту вашего веб-сайта.

Основная причина этого заключается в том, что не существует гарантированной 100% защиты от всех возможных варианто взлома. Поэтому очень важно использовать, перечисленные ниже методы защиты совместно, только так можно добиться лучшего результата что бы оградить свой сайт от большинства способов атак.

1. Следите за обновлениями WordPress и установленных плагинов

Очень важно следить за тем, чтобы система WordPress, а так же все установленные плагины были обновлены до последних версий, т. к. часто обновления WordPress и плагинов содержат патчи безопасности. Разработчики постоянно работаю над усилением защиты своих программных продуктов, устраняя известные уязвимости или «дыры», которыми могут воспользоваться недобросовестные пользователи для получения доступа к вашим данным.

2. Защитите административную часть своего сайта

Очень важно ограничить доступ к административной части. Доступ к «админке» должны иметь только администратор вашего сайта. Для этого вам необходимо получить у вашего провайдера услуги интернет выделенный IP-адрес. Затем, открываем файл .htaccess, который находится в корневой папке веб-сайта на хостинге, нужно прописать следующие команды доступа:

<Files wp-login.php> order deny,allow Deny from all Allow from xx.xxx.xxx.xxx </Files>

<Files wp-login.php> order deny,allow Deny from all Allow from xx.xxx.xxx.xxx </Files> |

Если необходимо разрешить доступ из нескольких компьютеров (например, домашний ПК, ноутбук на работе, компьютер вашего администратора и т. д.) просто добавьте еще раз с новой строки директиву Allow from xx.xxx.xxx.xxx.

В случае, если вы не хотите ограничивать доступ к «админке» с других IP-адресов можно ограничить число неудачных попыток входа в систему. Такой способ позволяет обезопасить свой блог от взлома с помощью подбора пароля. Для таких целей удобный маленький плагин Limit Login Attempts.

3. Не используйте стандартный логин «админ»

Часто, при подборе пароля к вашему ресурсу будут использовать стандартный логин «admin». Можно легко избежать этой проблемы просто задав уникальный логин для авторизации. При установке вордпресса вам предлагается указать имя пользователя. Если же WP уже установлен, то логин можно поменять через базу данных.

4. Используйте «сильные» пароли

Вероятно, вы будете удивлены, узнав, что тысячи пользователей используют как пароль для входа в панель управления сайта фразы на подобии «пароль» или «12345». Эти пароли очень легко угадать, такие варианты пробуют в первую очередь при подборе пароля. Хороший пароль должен состоять из заглавных букв, строчных букв, чисел и специальных символов.

Например: SZD3vdll?@%$2385.

Так намного сложнее его подобрать методом перебора.

5. Не запоминайте пароли

Практически все браузеры при вводе логина и пароля предлагают сохранить их для того, что бы в дальнейшем, при повторном входе вам не нужно было напрягаться и вводить все заново. НИ КОГДА НЕ ДЕЛАЙТЕ ЭТОГО! Т. к. различного рода вирусы, которыми может быть заражен (или может заразится) компьютер, ищут файлы в которых сохраняются пароли и отправляют их злоумышленникам.

6. Используйте двухуровневую авторизацию

Добавление двухуровневой авторизации эффективно работает как дополнительная мера защиты. Сделать это можно с помощью плагина Clef, который добавляет проверку подлинности с помощью мобильного телефона. Даже если злоумышленнику удастся получить данные для доступа, ему еще придется украсть ваш телефон:)

7. Убедитесь что компьютер не заражен вирусами и вредоносными программами

Так же, злоумышленник может получить доступ к логину и паролю через ваш компьютер, заразив его вирусом. Поэтому, очень важно, что бы у вас был установлен хороший антивирус с «свежей» антивирусной базой.

8. Защита сайта WordPress от d-dos атак

D-dos атака — это хакерская атака с целью доведения интернет-ресурса до отказа, либо затруднения его использования. Другими словами, злоумышленник создает большое количество внешних запросов к интернет-ресурсу, которые не могут быть обработаны сервером вашего хостинга, что приводит к перегрузке и отключению сервера, т. е. к блокировке веб-сайта.

Это очень серьезная тема для обсуждения. Существует много способов противодействия d-dos атакам. Вот наиболее простые из них:

- Пользоваться хостингом с защитой от ddos атак.

- Использовать плагин Wordfence Security.

9. Используйте плагины-антивирусы

Репозиторий WP содержит много плагинов для обеспечения безопасности блога от вирусов и различного рода атак. Они имеют обширный функционал и позволяют организовать комплексную защиту. Одними из таких плагинов является All In One WP Security & Firewall и уже упомянутый выше плагин Wordfence Security.

10. Делайте резервное копирование

Есть много различных вариантов, которые могут привести к потере работоспособности вашего интернет-проекта и было бы очень полезно иметь резервную копию всех данных веб-сайта, что позволит вам без особых затрат все восстановить. Есть несколько вариантов:

- С помощью хостинга — многие хостинги предлагают услугу автоматического резервного копирования через определенные промежутки времени. Если, вдруг, случится какая-то непредвиденная ситуация, вам не составит труда восстановить утерянные, зараженные либо поврежденные файлы. Очень удобная функция, на наличие которой стоит обращать внимание при выборе хостинга.

- Вручную — можно периодически делать резервную копию файловой части и базы данных вашего интернет-проекта вручную. Резервное копирование файловой части делается с помощью FTP-клиента, а БД копируется через приложение phpMyAdmin доступное на панели управления хостингом

- С помощью специальных плагинов — также, вы можете настроить резервное копирования базы данных при помощи специальных плагинов. Например, таких как:

- BackUp WordPress

- WP Remote

- Online Backup for WordPress

Так же, стоит отметить, что архивы с резервными копиями сделанные автоматически хостингом, или при помощи плагина хранятся в корневой папке вашего сайта на хостинге. Поэтому нужно периодически скачивать эти архивы себе на компьютер. Не обязательно сохранять их каждый день, достаточно это делать хотя бы один раз в 1-2 недели, т. к. с сервером вашего хостинга тоже могут произойти различные неприятности.

Сегодня я постаралась вам рассказать про основные, известные мне, методы защиты сайта на WordPress от различного рода хакерских атак. Каждый из приведенных способов — это отдельный повод для написания статьи. Поэтому если у вас возникли какие-то вопросы, или вам хотелось бы узнать о каком-то приеме защиты более подробно, пишите комментарии и задавайте вопросы.

С уважением Юлия Гусарь

impuls-web.ru

Как защитить свой сайт на Wordpress от спама. Настройки плагина wp security

Друзья, если вы веб-мастер и создаёте свои сайты на WordPress, вы наверняка сталкивались со спамом в комментариях и попытками взлома вашего сайта злоумышленниками. В это статье мы поговорим с вами о том, как защитить свой сайт на WordPress от спама с помощью плагина All in One WP Security & Firewall. Забегая немного вперед, хочу сказать, что данный плагин имеет большое количество настроек и является универсальным средством защиты вашего сайта на WordPress.

Оглавление

- Установка плагина.

- Настройка плагина

- Общие настройки

- Администраторы

- Аторизация

- Регистрация пользователя

- Защита базы данных

- Защита файловой системы

Итак, приступим к освоению плагина All in One WP Security & Firewall. Для того чтобы установить плагин, необходимо в панели администратора перейти на вкладку плагины и нажать на кнопку «добавить новый».

Далее в поисковой форме вводим «All in One WP Security & Firewall».

Обратите внимание, что на скриншоте кнопка не активна и написано «Активен». Это связанно с тем, что плагин уже установлен. У вас же кнопка будет активна и на ней будет написано «Установить». После того, как вы нажмете на кнопку, плагин начнет устанавливаться. После этого, на кнопке будет написано «активировать», жмем на нее, тем самым активируем плагин.

После установки и активации плагина, в левой части панели управления появится вкладка «WP Security». Щелкаем по ней и разбираемся:

Обратите внимание на цифру 340. Таким образом, плагин показывает, на сколько баллов защищен сайт из возможных 500.

Настройки плагина All in One WP Security & Firewall

Далее мы рассмотрим с вами процесс настройки плагина WP Security.

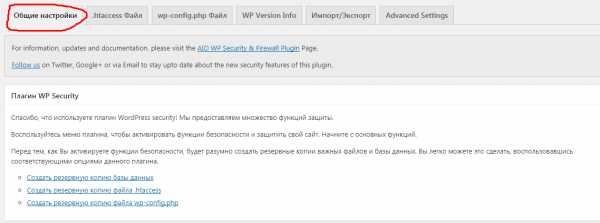

Настройки

- Переходим в настройки,

вкладка «общие настройки».

Здесь вы можете создать резервные копии:

- Базы данных;

- Файла .htacces;

- Файла wp-config.php.

- Вкладка .htacces файл. Файл «.htaccess» — это ключевой компонент обеспечения безопасности сайта, который позволяет в значительной степени варьировать механизмы его защиты. В этом разделе Вы можете создать резервную копию файла .htaccess и, при необходимости, восстановить его из резервной копии в будущем.

- Вкладка wp-config.php файл. Файл wp-config.php — это один из наиболее важных файлов WordPress, содержащий данные доступа к Вашей базе данных и другие очень ценные настройки. В этом разделе Вы можете создать резервную копию этого файла и, при необходимости, восстановить его в будущем, используя эту резервную копию.

- Вкладка WP Version Info. WP Generator автоматически выводит информацию о текущей весии WordPress в специальном мета-теге в секции «head» на всех страницах сайта. Вот пример такого вывода: <meta name=»generator» content=»WordPress 3.5.1″ />Эта информация существенно помогает хакерам и их роботам-паукам определять, не используете ли Вы какую-нибудь устаревшую версию WordPress с уже известными уязвимостями.

- Вкладка Импорт/Экспорт. Данная секция позволяет Вам экспортировать или импортироать все настройки All In One WP Security & Firewall. Это может быть удобно, если Вы хотите использовать одинаковые настройки на нескольких сайтах. Внимание: До того, как импортировать, Вы должны понимать, какие настройки Вы пытаетесь импортировать. При слепом импорте настроек, есть риск, что Вы потеряете доступ к Вашему собственному сайту. Например, если какая-нибудь настройка зависит от URL домена, тогда она может не работать правильно при использовании сайта с другим доменом.

- Вкладка Advanced Settings. Параметры IP Retrieval позволяют указать, какую глобальную переменную $ _SERVER вы хотите использовать для получения IP-адреса посетителя.По умолчанию этот плагин использует переменную $ _SERVER [‘REMOTE_ADDR’] для получения IP-адреса посетителя. Обычно это самый надежный способ получить IP-адрес. Однако в некоторых настройках, таких как те, которые используют прокси-серверы, балансировщики нагрузки и CloudFlare, может потребоваться использовать другую переменную $ _SERVER. Вы можете использовать приведенные ниже настройки, чтобы настроить, какой глобальный $ _SERVER вы хотите использовать для получения IP-адреса.

Администраторы

- Вкладка «Пользовательское им WP». При установке WordPress автоматически присваивает администратору имя пользователя «admin» (если Вы вручную не измените его). Многие хакеры пытаются воспользоваться этой информацией, применяя для нападения «Брутфорс-атаку», когда они систематично подбирают пароль, используя слово «admin» в качестве имени пользователя. По соображениям безопасности, одна из первых и наиболее разумных вещей, которую Вы должны сделать на своем сайте, это изменить имя пользователя «admin», установленное по умолчанию. Этот раздел предназначен для изменения имени пользователя «admin» на более безопасное, по Вашему выбору.

- «Отображаемое имя». Когда Вы публикуете пост или отвечаете на комментарий, WordPress обычно отображает Ваш «никнейм». По умолчанию отображаемое имя пользователя идентично логину аккаунта. Из соображений безопасности, этого допускать нельзя, так как это уже на половину облегчает хакеру работу — фактически, Вы сами сообщаете ему логин своего аккаунта. Поэтому, чтобы усилить безопасность сайта, мы рекомендуем Вам изменить свой никнейм и отображаемое имя, чтобы они отличались от Вашего имени пользователя.

- «Пароль». Плохой пароль — это наиболее распространенная уязвимость на большинстве сайтов, и, как правило, первое, что будет делать хакер, чтобы проникнуть на сайт — попытается подобрать пароль. Многие люди сами себе ставят ловушку, используя в качестве пароля простое слово или ряд цифр. На подбор такого предсказуемого пароля у опытного хакера уйдет всего несколько минут, так как для этого используются специальные программы с большими базами наиболее распространенных сочетаний букв, слов и цифр. Чем длиннее и сложнее пароль, тем тяжелее будет хакеру его подобрать, потому что это требует гораздо больше вычислительных мощностей и времени. Здесь Вы можете проверить свой пароль на надежность.

Авторизация

- Первая вкладка «Блокировка авторизаций». Здесь можно настроить процесс авторизации на вашем сайте.

Опции блокировки авторизации.

- Отмечаем галочку, если хотим активировать блокировку попыток авторизации.

- Далее ставим галочку, если хотим позволить пользователям самостоятельно разблокировать свой аккаунт.

- Указываем максимальное количество попыток входа.

- Указываем ограничение времени попыток авторизации в минутах.

- Устанавливаем период блокирование в минутах.

- Ставим галочку, если хотим выводить сообщение об ошибках авторизации (необязательно).

- Не рекомендую ставить галочку в пункте «Сразу заблокировать неверные пользовательские имена», так как можно самим ошибиться при вводе имени пользователя.

- Далее в поле ввода можно указать имена пользователей, которые не будут блокироваться при неудачных авторизациях

- Ниже ставим галочку, если хотим получать уведомления неудачных попытках авторизации и указываем почтовый ящик.

- Если вы хотите пользоваться белым списком избранных IP-адресов, то ставим галочку и вводим в поле ниже IP-адреса.

- Далее переходим во вкладку «Ошибочные попытки авторизации». Здесь будут отображаться записи о безуспешных попытках авторизации.

- Вкладка «Автоматическое разлогинивание пользователей». Здесь ставим галочки, если хотим, чтобы выход пользователя происходил автоматически. Ниже указываем время в минутах каждой сессии.

- Вкладка «Журнал активности аккаунта». Здесь отображается информация по активности аккаунтов на вашем сайте.

- «Активные сессии» — отображает активные сессии.

Регистрация пользователя

- Вкладка «Подтверждение вручную». Если хотим самостоятельно подтверждать регистрацию пользователей на сайте, ставим галочку.

- «CAPTCHA при регистрации». Ставим галочку если хотим выводить капчу при регистрации пользователей.

- Регистрация «Honeypot». Honeypot с английского – горшочек меда. Представьте себе, медведя, который забрался кому-то в гости. Если он увидит горшочек меда, то обязательно возьмет его, он же медведь! Теперь представьте себе робота, который регистрируется на вашем сайте. Honeypot это некое скрытое поле, которое видит только робот и при регистрации он обязательно заполнит это скрытое поле. Как только плагин обнаружит, что это поле заполнено, то сразу поймет, что это робот и заблокирует регистрацию.

Защита базы данных

- «Префикс таблиц БД». По умолчанию префикс таблиц WordPress – “wp_”. Атакам хакеров часто подвергаются базы данных сайта. Для того, чтобы усилить защиту, необходимо поменять префикс таблиц. Это можно сделать автоматически или вручную. Ставим галочку и жмем «Изменить префикс таблиц», чтобы изменить префикс автоматически. Если хотим сделать это вручную, в поле записываем префикс и жмем «Изменить прификс таблиц».

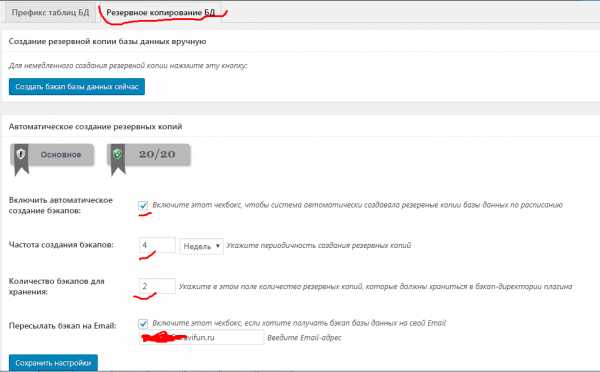

- «Резервное копирование БД». Здесь мы настраиваем резервирование базы данных: частоту создания бэкапов и количество хранящихся бэкапов.

Защита файловой системы

- «Доступ к файлам». Нажимаем кнопку «Применить рекомендуемые параметры где это необходимо».

- «Редактирование файлов PHP». Если хоти запретить редактировать файлы в админ панели, ставим галочку. ВНИМАНИЕ! Установив эту галочку пункт «Редактор» в пункте «Внешний вид» отображаться не будет. Чтобы редактировать файлы например, header.php или style.css, необходимо, зайти на хостинг и редактировать файлы в файловом менеджере.

- Доступ к файлам WP. Если хотим запретить доступ к файлам readme.html, license.txt и wp-config-sample.php, ставим галочку.

- Системные журналы. Ваш сервер периодически может публиковать отчеты об ошибках в специальных файлах, которые называются «error_log». В зависимости от характера и причин ошибки, Ваш сервер может создать несколько файлов журналов в различных каталогах Вашей установки WordPress. Просматривая время от времени эти журналы, Вы будете в курсе любых основных проблем на Вашем сайте и сможете воспользоваться этой информацией для их решения.

Whois-поиск

Эта функция позволяет получить детальную информацию об IP-адресе или домене. Чтобы получить информацию, введите доменное имя и нажмите «Выполнить поиск по IP или домену».

Черный список

Функция «Черный список» позволяет блокировать определенные IP-адреса, диапазоны и юзер-агенты, отказывая в доступе к сайту тем пользователям и ботам, которые использовали эти IP-адреса для спама или по другим причинам. Данная функция реализуется добавлением в файл .htaccess определенных правил. Блокируя пользователей с помощью директив файла .htaccess, Вы получаете первую линию обороны, которая отбросит нежелательных посетителей сразу же, как только они попытаются создать запрос к Вашему серверу.

Файерволл

- Базовые правила файрвола. Опции в этой вкладке позволяют применить некоторые базовые правила защиты для Вашего сайта. Данная функциональность брандмауэра достигается методом добавления в Ваш файл .htaccess некоторых специальных директив.Активация этих опций не должна иметь никакого влияния на общую функциональность Вашего сайта, но при желании Вы можете создать backupВашего .htaccess файла, перед тем, как включите эти настройки.

- «Активировать основные функции брандмауэра». Ставим галочку, если хотим активировать файерволл.

- «Completely Block Access To XMLRPC». Выберите этот пункт, если вы не используете функциональные возможности WP XML-RPC и хотите полностью заблокировать внешний доступ к XMLRPC.

- «Disable Pingback Functionality From XMLRPC». Если вы используете Jetpack или WP iOS или другие приложения, которым требуется WP XML-RPC, тогда выберите этот пункт. Это позволит защитить от уязвимостей WordPress pingback. НУЖНО ВЫБРАТЬ ЧТО-ТО ОДНО.

- «Block Access to debug.log File». Установите галочку, если вы хотите заблокировать доступ к файлу debug.log, который создает WordPress при включенном ведении журнала отладки.

- Дополнительные правила файерволла. В этой вкладке Вы можете активировать дополнительные настройки файрволл для защиты Вашего сайта.

- Отключить возможность просмотра директорий. Отметив этот пункт, мы запретим просмотр директорий сайта.

- Отключить http-трассировку. Ставим галочку, если хотим запретить http-трассировку.

- Комментарии через прокси-сервер. Позволяет запретить комментирование статей на вашем сайте, если пользователь подключен к прокси-серверу.

- Запретить вредоносные строки в запросах. Включите этот чекбокс, чтобы активировать защиту от XSS-атак.

- Активировать дополнительную фильтрацию символов. Включите этот чекбокс, чтобы защитить сайт от XSS-атак.

- 6G Blacklist Firewall Rules. Эта функция позволяет вам активировать 6G (или устаревшие 5G) правила защиты от брандмауэра, разработанные и выпущенные компанией Perishable Press. Черный список 6G — это простой, гибкий черный список, который помогает сократить количество вредоносных запросов URL-адресов, попавших на ваш сайт. Дополнительным преимуществом применения брандмауэра 6G на вашем сайте является то, что он был протестирован и подтвержден людьми PerishablePress.com как оптимальный и наименее разрушительный набор правил безопасности .htaccess для общих сайтов WP, работающих на сервере Apache или аналогичных. Здесь нужно выбрать что-то одно. Рекомендую выбрать активацию 6G.

- Интернет-боты. Бот это компьютерная программа. Большинство из них не вредоносны, такие как, например Googlebot, который посещает ваш сайт с целью индексирования страниц. Помните, что если вы активируете данную функцию, то плагин будет запрещать вход не только вредоносных ботов, но и полезных тоже.

- Предотвратить хотлинки. Хотлинк — когда кто-то на своем сайте показывает изображение, которое, на самом деле, находится на Вашем сайте, используя прямую ссылку на исходник изображения на Вашем сервере. Так как изображение, которое показывается на чужом сайте, предоставляется с Вашего сайта, для Вас это может привести к потерям скорости и ресурсов, потому что Вашему серверу приходится передавать эту картину людям, которые видят ее на чужом сайте. Данная функция предотвращает прямые хотлинки на изображения с Ваших страниц, добавив несколько инструкций в Ваш файл .htaccess.

- Детектирование 404. Ошибка 404 или «Страница не найдена» возникает, когда кто-то запрашивает страницу, которой нет на Вашем сайте. Большинство ошибок 404 случаются, когда посетитель написал URL страницы с ошибкой или использовал старую ссылку на страницу, которой уже нет. Однако, иногда можно заметить большое количество ошибок 404 подряд за относительно короткое время с одного и того же адреса IP, с запросами URL страниц, которых нет. Такое поведение может означать, что хакер пытается найти какую-то специальную страницу или URL со злым умыслом. Данная функция позволяет отслеживать все случаи 404, которые происходят на вашем сайте, а также дает возможность заблокировать соответствующие адреса IP на время, которое Вы выбираете.

- Custom Rules. Здесь вы можете указать свои собственные правила в файле .htacces.

Защита от брутфорс-атак

Брутфорс-атакой называется многократный перебор различных сочетаний имен пользователей и паролей, до тех пор, пока не будет найдена их правильная комбинация.

- Переименование страницы логина. Здесь вы можете переименовать страницу входа/логина на сайте. Например, по умолчанию это yoursite.ru/wp-admin. Злоумышленники, которые пытаются взломать ваш сайт, будут заходить именно на эту страницу и подбирать логин и пароль от вашего сайта. Если изменить адрес, например на этот yoursite.ru/enter или yoursite.ru/woity, то это усилить защиту вашего сайта.

- Защита от брутфорс-атак с помощью куки.

- Активировать защиту от брутфорс-атак. Активация этой функции действие также как и переименование страницы входа. В поле «секретное слово» вводим слово, которое будет трудно отгадать. Если, например, ввести слова woity, то адрес авторизации изменится на yoursite.ru/?woity=1. Т.е. по сути то же изменение страницы входа.

- Далее устанавливаем галочку, если на вашем сайте используется встроенная функция защиты контента паролем от WordPress.

- Далее ставим галочку, если есть тема сайта или плагин, работающий на AJAX.

- Captcha на логин.

- Ставим галочку, чтобы активировать КАПЧУ.

- Ставим галочку, чтобы КАПЧА отображалась на странице логина.

- Если у вас интернет магазин на Woocommerce, ставим галочку для показа капчи на формах.

- Если у вас интернет магазин на Woocommerce, ставим галочку для показа капчи на форме регистрации.

- Ставим галочку, чтобы показать капчу на странице «потерянного пароля»

- Белый список для логина. Если активировать данную функцию, то необходимо будет составить список IP-адресов, которым можно авторизоваться на сайте. Я бы не рекомендовал активировать этот пункт

Защита от Spam

Данная функция добавить поле с простой математической задачей в форму комментариев WordPress. Добавление поля CAPTCHA в форму для комментариев — простой способ резко снизить количество спам от роботов в комментариах, без использования правил в файле .htaccess.

- Спам в комментариях.

- Активировать CAPTCHA в формах для комментариев. Ставим галочку.

- Блокировать спам-ботов от комментирования. Отметьте этот чекбокс, чтобы активировать правила файрволла для блокировки комментарии от спам-ботов.

- Отслеживание IP-адресов по спаму в комментариях. Эта функция позволяет автоматически и постоянно блокировать IP-адреса, которые превысили определенное количество комментариев, помеченных как СПАМ. Комментарии обычно обозначаются как СПАМ либо плагином Akismet, либо вручную администратором WP, когда они отмечают комментарий как «спам» из меню комментариев WordPress. ПРИМЕЧАНИЕ. Эта функция НЕ использует файл .htaccess для постоянного блокирования IP-адресов, поэтому он должен быть совместим со всеми веб-серверами, на которых работает WordPress.

Сканер

Сканер позволяет сканировать ваш сайт на предмет изменения файлов системы. Также можно настроить периодичность проверок сайта.

Режим обслуживания

Эта опция позволяет перевести Ваш сайт в режим обслуживания, сделав невозможным просмотр сайта посетителями, за исключением администраторов. Это может быть очень полезным, если Вы что-то настраиваете, меняете дизайн, проверяете работу плагинов и т.д. и т.п.

Разное

- Защита от копирования. Данная опция позволит Вам закрыть возможность пометить и копировать текст в публичной части Вашего сайта.

- Фреймы. Эта функция позволяет предотвратить показ Вашего сайта и его содержания внутри frame или iframe на другом сайте. Данная функция, когда активна, определяет параметр «X-Frame-Options» как «sameorigin» в заголовках HTTP.

- User Enumeration. Эта функция позволяет запретить внешним пользователям / ботам получать информацию о пользователе с помощью URL-адресов, например «/? Author = 1». Когда эта функция включена, эта функция будет печатать «запрещенную» ошибку, а не информацию пользователя.

wavifun.ru

Как защитить сайт на WordPress?

Правильная настройка административной учетной записи, конфигурация файлы .htaccess, комплексный компонент защиты iThemes Security (бывший Better WP Security), установка оптимальной Captcha, настройка конфиденциальности с помощью файлы robots.txt.

1. В параметрах учетной записи скрываем логин в админ. панели (заменяем на вшае имя), ставим надежный пароль, устойчивый к подбору.

2. Установка капчи защитит админку от подбора пароля (брутфорса), а комментарии от спама.

3. Делаем резервную копию сайта, устанавливаем компонент резервного копирования всех файлов сайта и базы данных — Duplicator.О том, как выполнять резервное копирование и восстанавливать сайт — смотрите видео https://www.youtube.com/watch?v=0_ptXhYWSRU

4. iThemes Security (бывший Better WP Security) — комплексное решение, которое устраняет почти все возможные уязвимости WordPress и плагинов.— Защита файла wp-config.php и .htaccess от записи— Защита административной панели от брутфорса (от подбора пароля)— Уведомления на e-mail— Черный список хостов и IP— Защита от SQL-инъекций и других хакерских атак— Скрытие административной панели WordPress и защита административной панели сайта— Автоматическое резервное копирование базы данных WordPress— Уведомления об изменении файлов на сервере— Запрет листинга директорий на сервере— Фильтрация запросов и символов в адресной строке браузера— Удаление мета-тега generator и отображение случайной версии WordPress и плагинов

Советы для администраторов сайта на WordPress:1) всегда используйте только лицензионные компоненты, темы, плагины, скачанные только с официальных сайтов разработчиков2) всегда обновляйте ваши компоненты — плагины, темы, саму систему WordPress3) регулярно делайте бекап сайта (всех файлов и базы данных)4) храните резервные копии в надежном месте5) не давайте вашим пользователям избыточных прав (редакторов, администраторов)

Оптимальный файл robots.txt смотрите на http://maxtop.org/robots-txt-dlya-wordpress/Параметры .htaccess смотрите на http://maxtop.org/optimalnyj-htaccess-dlya-wordpress/Вопросы можете задавать мне на сайте: http://maxtop.org/help/

Поделитесь этой записью с друзьями, буду благодарен!

maxtop.org

Защита сайта на Wordpress. Плагины и не только.

Как можно взломать блог, для чего нужно защищать свой блог, какие есть способы для этого, все это рассмотрим в сегодняшней статье.

Всем привет, друзья! Да, представьте себе, блог на нашей любимой платформе можно взломать. Или если быть точным, злоумышленник может спокойно получить доступ к странице входа в админку, которая находится по адресу http://адрес блога/wp-admin и попытаться подобрать логин и пароль.

Дело в том, что у всех блогов на WordPress, есть один маленький нюанс — это одинаковый и общедоступный адрес админ панели. Это значит что увидеть его и получить доступ может любой человек в том числе и какой-нибудь супостат.

Максим Ефимов «Фашист»

Конечно же, не использовать такую возможность злоумышленнику было бы просто грешно. Результат, друзья сами понимаете, может быть довольно неприятным.

Действия человека, у которого есть полный доступ к вашему блогу, могут быть весьма разнообразными, но в любом случае чего-то, хорошего и полезного для вашего ресурса они нести не будут.

Помимо защиты админ панели, я так же расскажу о базовых основах безопасности при ведении своего блога.

О том, Кому нужен взлом WordPress сайтов? расскажу в одной из следующих своих статей, так что рекомендую подписаться, дабы не проглядеть эту интересную информацию.

Сразу отвечу на вопрос по поводу — почему нельзя сделать авторизацию по типу банковского интернет клиент-банка, где доступ к вводу логина и пароля клиента такой же свободный, а авторизация проходит с помощью мобильного телефона. Насколько все просто и эффективно, скажете вы, почему бы не сделать такую же фишку в WordPress и не мучатся.

Так вот, такая фишка есть, точнее не совсем такая, но принцип примерно похожий.

Плагин называется iThemes Security и о нем поговорим немного позже. Это какой-то не плагин а целый секьюрити-комбайн. Тема отдельной статьи, ибо возможностей у него море. Количество скачиваний более 3,9 млн. говорит само за себя.

Немного отвлекся. Вернемся к нашим «баранам», т.е. основам безопасности в WordPress. Проще говоря, я расскажу о элементарных действиях, которые должен знать и делать любой вебмастер, для защиты своего драгоценного блога. Ну, поехали…

Основы защиты сайта на WordPress

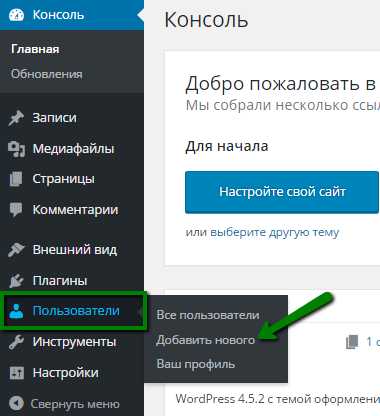

Изменить стандартный логин

Итак, друзья, первое что необходимо сделать – это изменить логин, если он у вас стандартный типа admin, administrator и т.д. Если, вдруг, вы не сделали это при установке WordPress, то сделать это нужно обязательно сейчас. Для этого придется создать нового пользователя с правами администратора, зайти под этим пользователем, связать с ним весь существующий контент и удалить старого.

Изменить отображаемое имя

Если, не изменить отображаемое имя, то при публикации статьи или комментария, в поле автор, будет указан ваш логин администратора. Понятное дело, что если злодею будет известен логин, то ему останется подобрать только пароль т.е. работы по взлому админки у него поубавится ровно в половину. Кстати функционал некоторых шаблонов позволяет убрать отображение автора из статьи вообще. А если немножко разбираться в HTML и PHP можно и самому подправить код в этом направлении.

Использовать сложные пароли

Пароль ни в коем случае не должен быть простым. Типа vova, admin, privet и т.д. Пароль должен содержать не менее 6-ти символов. Пароль должен содержать цифры, заглавные и прописные буквы и символы. По сути это должна быть мешанина из всего того, что я перечислил. Например: ghy?45y) N. Только запишите где-нибудь свой пароль, дабы не забыть и никому не показывайте. Это хорошо когда память хорошая, а если нет….!

Обязательное обновление WordPress

WordPress постоянно совершенствуется. Разработчики постоянно выпускают обновления для улучшения функционала и обеспечения безопасности. Дело в том, что в процессе работы выявляются дыры в системе безопасности, кстати не без участия тех же хакеров, которые потом закрываются с помощью обновления системы. Так что, не побрезгуйте.

Изменение адреса входа в админ панель

Как по мне так это самый простой, удобный и эффективный способ защитить свою админ панель, от взлома. Суть метода заключается в замене имени файла wp-login.php, который находится в корневой директории вашего сайта на хостинге, на какое-нибудь другое. Ну, например, на rupor123. Т.е. файл будет называться rupor123.php. Для осуществления этой операции необходимо зайти по FTP на свой хостинг скачать файл wp-login.php себе на компьютер и переименовать его. Далее открываем этот файл, например, с помощью Wordpad и жмем кнопку «Замена». Далее, в поле «Что» пишем wp-login.php, в поле «Чем» rupor123.php. Далее жмем “Заменить все» и программка меняет во всем файле одно название на другое. Все готово! Заливаем новый файл обратно по FTP на хостинг, а старый удаляем. Но, предварительно, старый файл сохраните его где-нибудь, на всякий случай, вдруг он потом пригодится.

В результате наших манипуляций, любой кто попытается получить доступ к странице ввода логина и пароля по адресу http://адрес блога/wp-admin — увидит:

ОШИБКА 404.

Попасть же в админку можно лишь по адресу http://адрес блога/rupor123.php. Если нехороший человек этого нового названия файла не знает, соответственно доступ к админке он не получит. Что, собственно и требовалось доказать.

Использование антивируса

Необходимость использования антивируса в системе, я думаю сомнений ни у кого не вызывает. Поэтому не буду многословным. Просто скачайте себе нормальный антивирь, обновляйте базы и будет вам счастье. Использование антивируса, можно воспринимать как один из элементов, комплексной защиты блога на WordPress.

Не сохраняйте пароли в браузере

Функция хранения паролей в браузере, реализована по большому счету, для удобства ввода паролей, на форумах и сайтах, не слишком значимых для пользователя. Использовать эту возможность, в качестве хранилища паролей к важным ресурсам, не рекомендуется. К таким важным ресурсам можно отнести: платежные системы, хостинги, интернет-банкинг.

Бесплатные шаблоны могут содержать вирусы

Таки да, друзья, халява в интернете может быть с душком. В идеале необходимо брать бесплатные шаблоны с официальных ресурсов, либо покупать у известных фирм. Ну еще можно заказать индивидуальный шаблон, но, это опять же за деньги. Я не утверждаю, что все абсолютно бесплатные шаблоны содержат вирусы, нет! Но некоторые могут. Поэтому будьте внимательны.

Удаление файлов readme.html и license.txt

В обязательном порядке необходимо удалить вышеуказанные файлы из корневой директории блога на хостинге. Зачем? Объясняю. Если набрать в адресной строке браузера http://адрес блога/readme.html, мы увидим страницу, в которой помимо всего прочего, указана версия нашего WordPress. А знать эту информацию чужим людям совсем не обязательно. По той же причине удалению подлежит и файл license.txt.

Обращаю внимание, что после обновления движка, эти файлы надо удалять снова!

Использование плагинов

Существует масса разнообразных плагинов, которые облегчают задачу вебмастера для обеспечения безопасности. Например, тот же Rublon, довольно активно обсуждается, или вот Protected wp-login либо Lockdown WP Admin. Но следует помнить, что использование большого количества плагинов может замедлить работу сайта. А скорость загрузки, как известно, – это один из факторов ранжирования в Google.

Ставим ограничение на количество неверных входов

Вот еще, полезный способ для обеспечения безопасности. Реализуется с помощью плагинов. Суть метода заключается в определенном разрешенном количестве попыток неверной авторизации. После исчерпания разрешенных попыток входа, пользователь блокируется с последующем уведомлением администратора. Вот некоторые из плагинов, которые отвечают за это.

Limit Login Attempts

BruteProtect

Lockdown WP Admin

WP Fail2Ban

Admin Renamed Extended

Wordfence Security

All in one WP Security

Rename wp-login

Brute Force Login Protection

Сейчас на функционале каждого из этих плагинов я останавливаться не буду, подробный обзор будет в следующих статьях.

Вот и все что я могу сказать….

Фильм Форест Гамп.

Вот такая вот получилась, как мне кажется, обобщенная информация относительно безопасности. Я постарался, более или менее, все изложить сжато, но тем не менее, я считаю этого будет достаточно для начала. Все-таки, каждый раздел, это тема практически целой статьи. Над чем и буду дальше трудиться.

Итак, друзья, за сим разрешите откланяться, надеюсь статья оказалась полезной и у вас хотя бы в отдалении, появилось понимание основ защиты блога на WordPress.

blogstarter.ru

17 способов защитить сайт на WordPress

Время чтения:18 минут Изображений:17

На сегодняшний день WordPress – это одна из самых популярных и распространенных систем управления контентом в мире. На основе этого удобного и простого движка строится множество блогов, сайтов, порталов. Но такая простота и распространенность привлекают внимание не только честных пользователей, но и злоумышленников. Сделать сайт сейчас может любой школьник, а вот чтобы грамотно его защитить, потребуются знания и хотя бы небольшой опыт.

Именно поэтому защищенность и безопасность WordPress – это один из главнейших аспектов работы над вашим веб-сайтом. Защита WordPress от взлома включает в себя множество способов, которые важно применять всем, кто не хочет, чтобы их сайт пострадал.

Сегодня мы рассмотрим ряд простейших, но в то же время очень важных способов защиты сайта на WordPress.

1. Используйте хороший логин.

Защита сайта на WordPress начинается с элементарного — создания хорошего логина. Устанавливая WordPress, пользователи часто используют логин, который программа установки предлагает по умолчанию, а именно – admin. Это то, что проверяют боты, ищущие дыры в безопасности вашего сайта, в первую очередь. Используя этот логин, вы уже предоставляете половину необходимой информации для хакеров, и им остается только подобрать пароль.

Если вы уже установили платформу и работаете над вашим сайтом, то вряд ли вам захочется удалять установку и начинать всё с чистого листа, чтобы использовать более надежный логин. Выход есть:

Шаг 1 – Создание нового пользователя

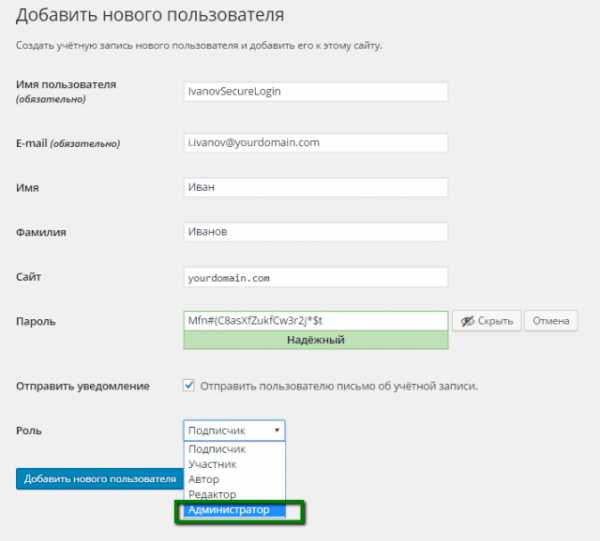

Войдите в административную панель WordPress и создайте новую учётную запись с более сложным логином, наделенную полным доступом ко всем функциям сайта, то есть правами администратора.

В главном меню слева выберите Пользователи >> Добавить нового.

Введите всю необходимую информацию для нового пользователя, определив его роль как «Администратор»и нажмите «Добавить нового пользователя».

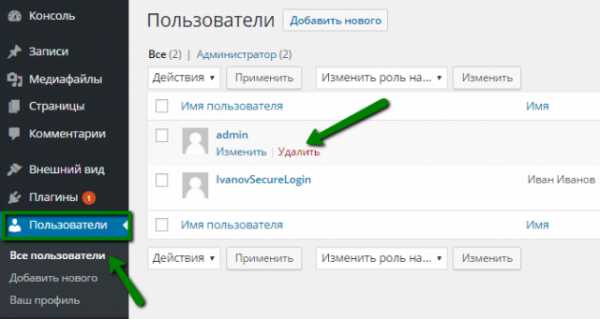

Шаг 2 – Удаление пользователя admin

После этого выйдите из системы управления, войдите под новой учетной записью и удалите пользователя adminиз системы одним из способов:

Способ 1 – В главном меню слева выберите Пользователи >> Все пользователи. Наведите на имя пользователя admin, и вы увидите функцию «Удалить».

Способ 2 — В главном меню слева выберите Пользователи >> Все пользователи. Найдите пользователя admin, отметьте его галочкой и из выпадающего меню «Действия»выберите «Удалить». После этого нажмите на опцию «Применить»под списком пользователей. Эта опция удобна, если вам необходимо удалить сразу несколько пользователей.

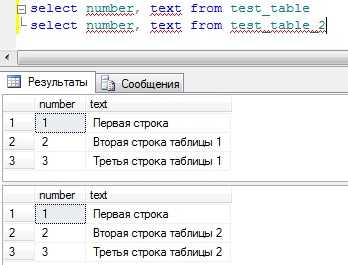

Так же вы можете изменить имя пользователя admin через запрос к базе данных:

UPDATE wp_users SET user_login = ‘новый_логин’ WHERE user_login = ‘admin’;

У данного способа есть минус: автор для постов, написанных пользователем admin, не будет изменен. Для того, чтобы это исправить, необходимо сделать еще один запрос к базе данных:

UPDATE wp_posts SET post_author = ‘новый_логин’ WHERE post_author = ‘admin’;

2. Используйте сложный и уникальный пароль.

Защита админки WordPress, конечно, невозможна без сложного хорошего пароля. Важно, чтобы он был уникальным и включал в себя цифры, буквы разных регистров, знаки пунктуации, символы и прочее. Пароли типа: pass, 1q2w3e4r5t6y, 87654321, qwerty, abc123, 111111, 1234, дата вашего рождения и т.д. – не являются надежными, но многие пользователи продолжают их использовать. Пример хорошего пароля: pcVaOF8r39. Конечно, вам сложно будет запомнить такой пароль, но для этого существует ряд программ, которые хранят и генерируют пароли, а также могут быть интегрированы в интерфейс вашего браузера (например, Password Agent, KeyPass, Roboform и т.д.)

Если вы все же хотели бы помнить свои пароли наизусть, рекомендуем создавать комбинированный пароль из хорошо знакомого вам названия/слова с несколькими большими буквами/цифрами в случайных местах и несколькими специальными символами в начале или конце. Такой пароль также будет сложен для подбора, но его будет достаточно легко запомнить.

Не забывайте регулярно обновлят

mainview.ru

Безопасность сайта за 7 шагов. Как защитить wordpress от взлома

Эта статья посвящена безопасности сайта на движке wordpress. Как максимально защитить wordpress от взлома? Надо сделать всего 7 шагов.

Здравствуйте, уважаемый читатель. Такова уж человеческая натура, как в побасенке говорится – пока гром не грянет, мужик не перекрестится. Вы создали свой блог, установили движок wordpress, плагины, пишите посты, раскручиваете свой сайт и больше ни о чем не беспокоитесь? Напрасно.

И, если Вы думаете, что молодой сайт никому не нужен, то опять же заблуждаетесь.

Ведь как только Вы заявите себя в поисковых системах, Ваш блог тут же станет интересным для срытого размещения ссылок, скриптов и других разнообразных шпионских штучек. Зачем? Вариантов достаточно много –

заработать денег, потренироваться для улучшения профессиональных навыков, для развлечения просто, наконец.

Обидно будет потерять свое детище или найти кучу проблем по восстановлению своего ресурса из-за собственной легкомысленности.

Не теряйте время, в самом начале создания сайта побеспокойтесь о его безопасности. Хочу дать Вам предложить сделать несколько шагов по защите wordpress.

Первый шаг.

Запретить регистрацию пользователей на блоге, это очень даже обезопасит Ваш блог. Имейте в виду, если на Ваше сайте нет формы регистрации, роботам это не помешает регистрироваться. Сделать это просто – в консоли админпанели wordpress в общих настройках надо снять галочку – любой может зарегистрироваться. Я сама столкнулась с этим – за 2 дня на моем блоге внезапно зарегистрировалось 240 человек. Явно – это были роботы.

Второй шаг.

Попробуйте набрать в адресной строке браузера и пройти по этим адресам

- http://ваш блог/wp-content/

- http://ваш блог/wp-content/plugins/

Если Вы наблюдаете через браузер файлы и папки этих директорий, то это просто супер плохо. Немедленно создавайте в каждой из этих директорий пустой файл index.php. Надеюсь, Вы понимаете, что этот файл создается в текстовом редакторе и затем просто меняется расширение. Теперь, после ввода этих адресов в браузере, Вам будет открываться пустая страница.

Третий шаг.

Изменить логин и пароль для входа в панель управления хостингом на более сложные. А лучше всего менять пароль раз в 3 месяца хотя бы. Наверно не надо объяснять почему. Ведь это полный доступ к Вашему ресурсу. И если кто-то проберется сюда, то все другие Ваши старания защитить wordpress от взлома напрасны.

Четвертый шаг.

Защитить вход в админпанель wordpress. Для этого надо установить 2 плагина –

- Login LockDown или Limit Login Attempts – для предотвращения многократных попыток входа в админпанель. Если кто-то станет подбирать комбинации логин-пароль для проникновения и это не получиться у него с N-ного количества раз, то вход автоматически заблокируется на некоторый промежуток времени. Число попыток и значение промежутка времени блокировки можно устанавливать самому в настройках плагина.

- Плагин для защиты Вашего блога от XSS-атак – UpdraftPlus Backup and Restoration for WordPress или WP Database Backup.

Пятый шаг.

В корне Вашего блога есть файлы readme.html и license.txt, надо удалить их. В этих файлах содержится информация о версии вашего движка wordpress и еще разные полезные вещи для взлома, а Вам они совершенно не нужны.

Шестой шаг.

Поменять логин и пароль для входа в админпанель. Пароль я советую менять раз в месяц. Самый простой способ из админпанели – во вкладке пользователи выбрать профиль и изменить. А вот изменить логин admin, который стоит по умолчанию для входа, через саму админпанель сделать невозможно. Необходимо зайти в панель управления хостингом и затем в phpMyAdmin.

база данных

Затем выбрав базу и в ней вкладку wp_users, жмем в строчке admin – изменить.

Теперь в обоих выделенных на рисунке местах user_login и user_nicename необходимо изменить значение admin на Ваше имя(Вами придуманное). Тут же необходимо сразу изменить пароль. Было бы неплохо, если бы он составлял 20-30 знаков – буквы и цыфры.

В таблице в поле user_pass надо удалить все ее содержимое и написать свой пароль, при этом в выпадающем списке выбираем MD5.

Не забудьте нажат OK, чтобы изменения вступили в силу.

Седьмой шаг.

Желательно назначить пароль на папку wp-admin.

Для этого надо зайти в панель управления, затем файловый менеджер, public_html, далее имя Вашего домена и в настройках папки wp-admin нажать Protect. Затем ввести имя пользователя и 2 раза пароль. Этим способом можно воспользоваться, если Ваш хостинг допускает это. Хостинг sprinthost предоставляет такую возможность.

И еще несколько советов

- Желательно скачивать плагины с официального сайта wordpress.org. Плагин вполне может стать источником заражения вирусами.

- Систематически проверяйте свой сайт на вирусы, ну, например, на ресурсах iritec.ru и antivirus-alarm.ru.

- Настройте права доступа на папки – 755, на файлы – 644, для cache и uploads – 777.

- Обязательно регулярно делайте бэкап базы данных блога.

- Чтобы избавиться от назойливых комментаторов рекомендую установить плагин wp-ban.

Теперь Вы знаете что делать, чтобы защитить wordpress от взлома. Ни в коем случае не расслабляйтесь. Обязательно надо защищаться! До безопасности сайта всего 7 шагов.

Удачи!

Статьи по теме:

http://vkpluss.ru/dvizhok-wordpress/bezopasnost-sajta-za-7-shagov-kak-zashhitit-wordpress-ot-vzloma.html2014-09-22T18:59:59+00:00НадеждаWordPressбезопасность сайта,защитить wordpressЭта статья посвящена безопасности сайта на движке wordpress. Как максимально защитить wordpress от взлома? Надо сделать всего 7 шагов. Здравствуйте, уважаемый читатель. Такова уж человеческая натура, как в побасенке говорится – пока гром не грянет, мужик не перекрестится. Вы создали свой блог, установили движок wordpress, плагины, пишите посты, раскручиваете свой...

Надежда Трофимоваwork.vkpluss@gmail.comAdministratorБлог vkpluss.ruvkpluss.ru

- Активировать лист excel vba

- Антивирус выбрать

- Как подключить маршрутизатор tp link

- Стал долго включаться ноутбук

- Как поменять пароль на wifi на windows 10

- Софт обзор

- Термины компьютерные для чайников

- Роуминг это что такое

- Union all sql описание

- Дефрагментация флешки это

- Как на клавиатуре изменить язык ввода