10 важных советов безопасности для защиты сайта от хакеров. Как защитить сайт от хакеров

10 важных советов безопасности для защиты сайта от хакеров

Вы, наверное, думаете, что ваш сайт не представляет ценности для взлома, но это не так. Web-сайт постоянно подвергается риску быть взломанным. Большинство взломов происходит не с целью украсть ваши данные или испортить web-сайт, а для того, чтобы использовать сайт для рассылки спама или производить какие-либо незаконные действия. Написано множество скриптов, которые бегают по Интернету в попытке найти сайты с известными проблемами безопасности. Ниже приводится 10 лучших советов, которые помогут сохранить ваш сайт в безопасности:

1. Регулярно обновляйте программное обеспечение

Этот совет может показаться банальным, но своевременное обновление программного обеспечения может помочь вам обезопасить ваш сайт. Это относится как к серверному обеспечению, так и к любому обеспечению, которое может быть запущено на вашем сайте, например, CMS. Как только находятся дыры в безопасности — хакеры тут же ими пользуются.

Об обновлении серверного программного обеспечения должна беспокоиться хостинг компания, так что вам, возможно, не стоит беспокоиться об этом.

Если вы используете программное обеспечение сторонних разработчиков, например, CMS, то вы должны убедиться, что версия актуальна на текущий момент. У большинства разработчиков есть RSS лента с описанием всех вопросов безопасности. WordPress и многие другие CMS уведомляют о доступных новых версиях системы.

2. SQL-инъекции

SQL инъекции — атака, когда хакер использует поле web формы или параметры URL строки с целью получения и манипулирования данными, хранящимися в базе данных. При использовании обычных SQL запросов можно вставить вредоносный код, который может изменить таблицы, получить информацию или удалить данные.

Рассмотрим пример:

"SELECT * FROM table WHERE column = '" + parameter + "';"Если хакер изменит URL параметр и напишет ‘ OR ‘1’ = ‘1, тогда запрос будет выглядеть так:

"SELECT * FROM table WHERE column = '' OR '1'='1';"Т.к. 1 = 1, то это позволит хакеру добавить дополнительный запрос в конец SQL запроса, который так же будет выполнен.

Вы можете легко предотвратить это, если будете всегда использовать параметризованные запросы.

3. XSS

Cross Site Scripting — атака, в которой злоумышленник пытается запустить вредоносный код для посетителей сайта. Нужно убедиться, что вы всегда проверяете данные, кодируете, обрезаете или удаляете все сторонние HTML вставки.

Посмотрим пример:

<html> <head> <meta http-equiv="refresh" content="5;url=<?=$_GET['url']?>"></meta> </head> </html>Если мы занесем в GET переменную значение http://localhost/?url=»><script>alert(«XSS»)</script><!—, то мы получим XSS атаку.

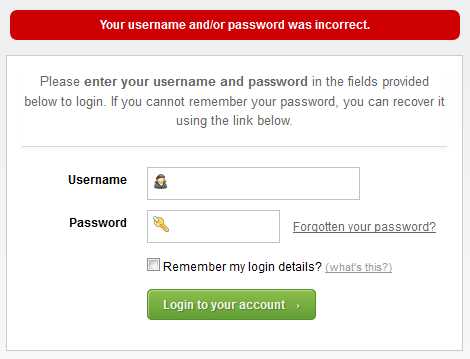

4. Сообщения об ошибках

Будьте осторожны, когда даете слишком много информации в ваших сообщениях об ошибки. Например, вы пытаетесь залогиниться на вашем сайте. Вы должны использовать общие сообщения типа «Неправильное имя пользователя или пароль». Не надо уточнять, что именно, имя или пароль неверны, так как это позволит злоумышленнику понять, что он разгадал одно поле и может сконцентрироваться на другом.

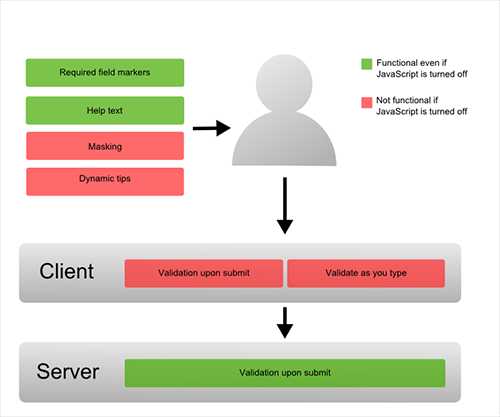

5. Проверки на стороне сервера, проверки в формах.

Проверка данных должны быть, как в браузере, так и на стороне сервера. В браузере можно отловить простые ошибки и выделить поля, в которых допущены ошибки. Например, проверить на пустоту или на ввод только цифр. Однако, эти проверки могут быть легко пропущены и на сервер могут отправиться непроверенные данные. Если сервер не будет проверять входные данные, то это может привести к нежелательным последствиям.

6. Пароли

Каждый знает, что нужно использовать комплексные пароли, в которых содержаться и буквы и цифры. Это критично не только для паролей в администраторскую зону, но и для пользовательских профилей.

Многие пользователи не любят длинные, сложные пароли, однако, просто необходимо, чтобы пароль был не меньше 8 символов, включающие большие и маленькие буквы, цифры. Такой пароль поможет им сохранить их данные в безопасности.

Пароль должен храниться в зашифрованном виде. Можно использовать такие алгоритмы, как SHA. Во время авторизации будут сравниваться только зашифрованные данные паролей. Для дополнительной безопасности можно добавлять «соль» в пароль. Для каждого пароля должна быть своя «соль».

В случае взлома и кражи ваших паролей ничего страшного не произойдет. Хакер не сможет расшифровать пароли. Лучшее, что он может сделать — это использовать словарь паролей для подбора. При использовании «соли» пароли будут подбираться медленней, так как будет искаться хэш для «соли» и пароля, что трудоемко.

К счастью, во многих CMS уже встроены эти функции безопасности, хотя в некоторых, возможно, понадобится дополнительный плагин, который будет добавлять «соль» к паролям.

7. Загрузка файлов

Позволять пользователям загружать файлы на сервер очень опасно, даже если они всего лишь меняют аватар. Риск в том, что загруженный файл может содержать скрипт, который может быть выполнен на сервере, если открыть его через браузер.

Если у вас есть форма для загрузки файлов, то вы должны с огромным подозрением относится к загружаемым файлам. Если вы позволяете пользователям загружать изображения, вы не можете полагаясь на расширение файла или MIME тип, чтобы определить, что файл является изображением, как их можно легко подделать. Даже открыв файл и прочитав заголовки, или используя функцию для проверки размера изображения вы не сможете гарантировать полную защиту от подмены. Большинство изображений позволяют хранить раздел комментариев, которые могут содержать PHP код, который может быть выполнен на сервере.

Так что можно сделать, чтобы предотвратить это? В конечном итоге мы хотим, чтобы пользователи не могли запустить файлы, которые они загружают. Не рекомендуется полагаться на расширение файлов. Нередки случаи, когда на сервер поступал файл image.jpg.php.

Можно переименовать загружаемый файл и поставить ему правильное расширение или поставить файлу права CHMOD 0666 (файл не сможет быть выполнен). Можно создать .htaccess файл, который предотвратит обращение к файлам с двойным расширением.

deny from all <Files ~ "^\w+\.(gif|jpe?g|png)$"> order deny,allow allow from all </Files>

8. Безопасность сервера

Если вы сами настраиваете свой сервер, то необходимо знать некоторые вещи.

Убедитесь, что у вас установлен firewall и блокируются все несущественные порты. Если возможно, установите DMZ (демилитаризованная зона), обеспечивающую доступ к порту 80 и 443.

Для загрузки файлов на сервер, используйте только безопасные методы, такие как SFTP или SSH.

Если возможно, то запустите базу данных на другом сервере. Таким образом только ваш web-сервер сможет получить доступ к базе данных. В результате ваши данные будут лучше защищены.

Наконец, не стоит забывать об ограничении физического доступа к серверу.

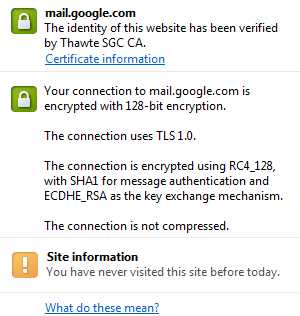

9. SSL

SSL — протокол, который используется для обеспечения безопасности в Интернете. Всякий раз, когда вы передаете информацию между сайтом и web-сервером, используется сертификат безопасности. Но, если средства коммуникации не являются безопасными, злоумышленники могут получить сертификат и получить доступ к данным пользователей.

10. Средства безопасности

Если вы думаете, что вы сделали все возможное, чтобы обеспечить безопасность вашего сайта, то самое время, чтобы проверить ее. Самый эффективный способ это сделать — проверить с помощью использования некоторых средств тестирования безопасности.

Есть много коммерческих и бесплатных продуктов, чтобы помочь вам в этом. Скрипты будут пытаться взломать ваш сайт, используя некоторые из предыдущих упомянутых методов, таких как SQL-инъекции.

Несколько бесплатных инструментов, которые стоит посмотреть:

- Netsparker (Free Community Edition, доступна пробная версия). Хорошо подходит для тестирования SQL-инъекции и XSS.

- OpenVAS. Хорошо подходит для тестирования известных уязвимостей, в настоящее время более 25 000. Но инструмент сложен в настройке и требует OpenVAS на сервере, который работает только на * Nix.

При получении результатов в первую очередь нужно сосредоточиться на важных вопросах.

Если вы хотите пойти дальше, можно вручную подвергнуть под угрозу ваш сайт путем изменения POST / GET значений.

Еще стоит попробовать протестировать формы, изменить значение POST, чтобы попытаться передать код для выполнения XSS или загрузить скрипт на стороне сервера.

Надеемся, что эти советы помогут вам поддерживать ваш сайт и информацию в безопасности. К счастью, большинство CMS имеют много встроенных функций безопасности, но все равно будет хорошо, если вы будете знать и понимать принципы безопасности.

Спасибо за внимание!

Подписываемся на рассылку! 😉

Остались вопросы? Задавайте их в комментариях, вместе разберемся! 😉

Автор статьи: Alex. Категория: Безопасность Дата публикации: 13.06.2013

alexdev.ru

Как защитить свой сайт от хакеров? — Интересное и полезное

Сегодня технологии и доступность Интернета позволяют практически любому пользователю создать свой сайт. Это может быть как простой личный блог или небольшой ресурс на Ucoz, так и серьезный проект на платной CMS и мощном хостинге. К сожалению, даже владельцы крупных и популярных сайтов не всегда знают, как же защитить свое детище и его пользователей от хакеров.

За примерами далеко ходить не надо. Сентябрьская новость -хакерам удалось получить доступ к не зашифрованному резервному хранилищу ключей BitCoin, системы обмена валют, и похитить 250 тыс. долларов. Как видно, основная вина ложиться именно на сам ресурс – если бы были приняты элементарные меры безопасности (шифрование данных), кражи могло бы и не быть.

К счастью, чтобы максимально обезопасить свой сайт от взлома, есть несколько правил, которые будут полезны как владельцам крупных ресурсов, так и небольших личных проектов.

1. Надежно храните свои логины и пароли. В первую очередь – от хостинга. Получив доступ к размещенным на сайте файлам и панели управления ими, злоумышленник может делать практически что угодно – менять содержимое страниц ресурса, начать распространять вирусы, сделать переадресацию на вредоносный сайт и т.д. И восстановить доступ к взломанному хостингу бывает достаточно проблематично. Чаще всего для этого необходим личный визит к хостеру. И хорошо, если он располагается в России или Украине. А если в Германии или США?

То же касается и данных для входа в админ-панель сайта. Доступ к ним точно также позволит хакеру управлять всем сайтом и размещенными на нем файлами.

Все вводимые пароли ни в коем случае не стоит сохранять в браузере. Также не стоит хранить их в отельном текстовом файле на самом компьютере. Наилучшим решением будет сохранять все идентификаторы в файле на отдельной флешке. И, конечно же, пароли не должны быть вида qwerty, лучше всего использовать для создания ключей онлайн-генераторы, создающие пароли не короче 10 символов.

2. Не устанавливайте на сайт скрипты или коды, назначение которых непонятно. Очень часто под видом таких полезных программ для расширения функционала сайта на самом деле распространяют вредоносные коды, через которые можно получить доступ к ресурсу. Если предлагаемый скрипт вызывает подозрения, то перед его установкой лучше всего проконсультироваться с опытным программистом.

3. Маскировка адреса доступа к админ-панели сайта. Большинство стандартных CMS имеют шаблонные адреса ввода логина и пароля для управления содержимым. К примеру, войти в админку движка Wordpress почти всегда можно, набрав в браузере адрес-сайта/wp—admin.php. Однако практически всегда есть возможность изменить стандартную форму входа на сайт, заменив ее на менее очевидный адрес.

4. Использование лицензионных программ. Конечно, искушение воспользоваться бесплатно полнофункциональной версией платной версией CMS очень велико. Но при этом необходимо понимать две вещи. Во-первых, очень часто распространяемые в сети «ломаные» движки стараниями хакеров уже имеют встроенные скрипты, которые упрощают взлом. А во-вторых, даже если скачанная CMS«чистая», она чаще всего будет устаревшей версии, взломать которую намного проще – все ее уязвимости давно уже известны хакерам.

И, конечно же, отсутствие тех. поддержки у не лицензионных версий также усложняет управление ею.

5. Мониторинг активности пользователей на хостинге или в админ-панели. Если вы администратор ресурса, то обычно должны быть в курсе, какие еще пользователи или другие модераторы должны иметь доступ к панели управления движка или хостинга. Поэтому попытки входа в админку и тем более зарегистрированные входы с незнакомых IP-адресов чаще всего сигнализируют о взломе сайта. Чаще всего активировать мониторинг активности можно либо средствами самой CMS, либо установив дополнительные плагины или программы.

6. Использование антивируса. Существуют специальные антивирусы, разработанные для установки на хостинг. Такие программы позволяют оперативно выявлять проникновение посторонних файлов на сайт, определять их вредоносность и оперативно удалять.

Кроме того, необходимо использовать надежный антивирус и на рабочем компьютере, а при подозрении на вирусы лучше вообще не посещать админ-панель сайта и хостинга до полного «выздоровления».

7. Шифрование данных на сайте. Этот метод необходим, если на ресурсе хранятся данные, которые не должны быть доступны широкой аудитории. Угроза взлома всегда есть, а для сайтов с конфиденциальной информацией она еще выше. Шифрование затруднит извлечение хакерами ценной информации из украденных сведений и даст вам время принять необходимые меры, чтобы устранить последствия взлома.

Но необходимо понимать – даже использование всех вышеперечисленных средств не даст 100%-ной гарантии защиты от взлома. Но и становиться параноиком из-за этого тоже не следует – вероятность хакерской атаки прямо пропорциональна ценности хранимой на сервере информации. Если вы владелец личного блога, то эти семь способов практически полностью помогут забыть об интернет-злоумышленниках.

Эксперты по информационной безопасности рекомендуют:

Главное условие обеспечения безопасности вашего сайта – это забота о его безопасности. Своевременно обновляйте программное обеспечение (CMS), устанавливайте плагины и дополнения только из проверенных источников, не храните пароли в FTP-клиентах (например, популярный Total Commanderникак не защищает сохраняемые в нём пароли). Конечно, не всегда есть возможность хранить пароли на отдельном носителе – постарайтесь хотя бы не называть файл с ними passwords.txt и не помещайте его на рабочий стол. Ну и конечно, в идеале, работайте с сайтом только через защищенные соединения, если это поддерживает ваш хостинг-провайдер.

Отсель

www.remezovi.ru

6 способов защитить свой сайт от хакеров

С хакерскими атаками знаком практически каждый веб-мастер, разработчик или владелец сайта. Атаки вредят репутации ресурса и его рейтингу в поисковой выдаче, что негативно сказывается на посещаемости сайта, а также на доходах его владельца, если проект является коммерческим. Именно поэтому необходимо рассматривать безопасность ресурса как приоритетную задачу для вашего бизнеса, особенно если вы запрашиваете личную информацию у клиентов. Каким образом можно обеспечить эту безопасность? Прочтите эту статью и узнайте о 6 способах защиты от хакерских атак.

1. Храните только нужные данные клиентов

Хакеры не могут украсть то, чего у вас нет. Поэтому запрашивайте через ваш интернет-ресурс и сохраняйте только те личные данные клиента, которые действительно необходимы для ведения вашего бизнеса. Когда необходимо обработать данные банковских карт, используйте зашифрованный канал для их обработки, чтобы исключить возможность прочтения данных карты вашими серверами. Это может занять больше времени при проведении платежа вашими клиентами, однако подобные действия оградят вас от рисков, связанных с сохранностью данных банковских карт ваших клиентов.

2. Обновите SSL

При передаче конфиденциальной информации необходимо зашифровать соединение между сайтом и браузером. Для того, чтобы обезопасить сайт от взлома хакерами, постоянно обновляйте версии текущих шифровальных алгоритмов, например для SSL (Secure Sockets Layer - уровень защищенных сокетов). Для обеспечения безопасности важно использовать обновленные версии библиотеки шифрования. Некоторое время назад исследователи обнаружили серьезную уязвимость в коде версий SSL 3.0 и 2.0. Именно поэтому обновления необходимы.

3. Тестируйте свой сайт на наличие уязвимостей

Компании, выпускающие банковские карты, обязывают продавцов тестировать их ресурсы на соответствие определенным стандартам безопасности. Однако этого порой недостаточно. Самый надежный путь предотвращения непредвиденных взломов - проведение регулярного тестирования ваших ресурсов. Это включает в себя:

- Регулярную проверку веб-сайтов (включая тестирование всех ссылок) для того, чтобы убедиться, что хакеры не внедрили вредоносные программы (malware) в рекламные объявления, графику или любой другой контент, размещенный на вашем сайте третьими лицами.

- Тестирование на проникновение. Если ваш бюджет позволяет, подумайте о том, чтобы нанять специалиста по кибер-безопасности для нахождения уязвимостей в коде.

- Подбор инструментов для сканирования, которые в процессе тестирования программы помогают вычислить различные уязвимости в коде.

4. Шифруйте коммуникации

Шифруйте коммуникации со своими партнерами по бизнесу, особенно когда это касается данных платежных карт. При необходимости можно даже задуматься о шифровке ваших электронных писем. Помните, что никогда не стоит отправлять важные личные данные простым текстом через Интернет. Зачем рисковать сохранностью ваших данных?

5. Доверяй, но проверяй

Мы все хотим доверять свои клиентам, верно? Однако в наши дни лучше всего проверить дважды. Поэтому подключите систему подтверждения адреса и запрашивайте клиентов вводить код проверки подлинности карты для всех транзакций.

6. Выбирайте надежного хостинг-провайдера

Выбирая хостинг-провайдера, убедитесь, что вы инвестируете в качественные услуги. Множество хостеров, например, Timeweb, предлагают набор услуг, способствующих стабильной и надежной работе вашего сайта. Наибольшую безопасность вам могут гарантировать провайдеры, которые:

- проводят регулярное резервное копирование;

- проводят регулярный мониторинг сети;

- предоставляют поддержку в случае возникновения каких-либо проблем.

Вы должны быть уверены, что у хостинг-провайдера есть сценарии реагирования на непредвиденные неполадки или атаки. Уточните у хостера всю необходимую информацию.

Вывод

Ваши клиенты должны быть уверены, что вы делаете все необходимое для обеспечения онлайн-безопасности. Для этого регулярно тестируйте свой сайт, оперативно устраняйте проблемы в случае их обнаружения и следите за тем, чтобы все уязвимости были под вашим контролем.

timeweb.com

Как защитить сайт от копирования и хакерских угроз |

Приветствую Вас, дорогие посетители блога WebMasterDima. На связи с Вами как всегда Дмитрий Смирнов, и в данной статье я хочу рассказать о том, как защитить сайт от хакерских атак, копирования, сетевых угроз. Данный пост будет интересен каждому вебмастеру! В прошлой статье я говорил о том, как передать большой файл через интернет, но теперь расскажу про сетевые угрозы.

Веб-сайт представляет собой виртуальную недвижимость, цифровую собственность, может быть использован для осуществления деятельности направленной на получение доходов. Поэтому владельцу сайта необходимо знать, как защитить сайт от разного рода злоумышленных действий, могущих принести значительный материальный и репутационный ущерб.

Начинающие веб-мастера редко задумываются о безопасности своих молодых проектов. Просто не хватает времени в многочисленных заботах, которые обрушиваются на новоиспеченного сайтовладельца.

Часто говорят – да зачем может понадобиться взламывать или заражать вирусами сайт, который еще не имеет высокой посещаемости и никому не известен.

На самом деле даже малозначительные интернет-ресурсы могут представлять интерес для злоумышленников.

Сайт может использоваться как хранилище для сомнительных файлов без взлома владельца. Через сайт может производиться незаконный файлообмен. На веб-страницы внедряются однопиксельные исходящие ссылки и сайт превращается в скрытого донора ссылочной массы. Сайты могут использоваться для организации массированных DDoS-атак. Конкуренты заражают вирусами в HTML-код чтобы дискредитировать соперников. Если сайт компании хорошо раскручен, хакеры могут тайно подменить контактные данные и тогда клиенты будут заказывать услуги и свершать покупки у конкурентов, использующих в свою пользу популярность подвергшегося взлому проекта.

Признаки того, что сайт подвергся злому или заражен вирусами

Ресурс без видимой причины начал потреблять очень много интернет-трафика, хотя посещаемость и осталась прежней. Это свидетельствует о том, что аппаратные ресурсы сайта на сервере используются для обслуживания непредусмотренных задач. Ухудшилась сетевая репутация проекта. Неожиданно упали позиции в поисковой выдаче. Появились негативные отзывы о сайте, жалобы администрации или в поисковые компании. Это прямое указание на то, что сайт заражен вирусами и пользователи имеют проблемы после посещения ресурса. Сайт попал под поисковые фильтры, ухудшились показатели ссылочного цитирования. Велика вероятность, что на страницах сайта появились скрытые исходящие ссылки. Несмотря на высокую посещаемость и хорошие позиции в поиске коммерческий проект резко потерял в объеме заказов. Ресурс начал некорректно работать, отключись некоторые функции, сайт часто недоступен, хотя с серверами хостинга все в порядке. Поисковые системы выдают уведомления о подозрительном трафике или активности на сайте и вокруг него. Администраторы и модераторы не могут авторизоваться. Происходят редакционные изменения, хотя уполномоченные администраторы ничего такого не делали. В процессе создания резервных копий сайта и загрузки их на компьютер антивирусные программы обнаруживают вирусы. Технические службы хостинга сообщаются о подозрительных событиях с сайтом.

Основные уязвимости сайтов

Предупрежден – значит, вооружен. Чтобы лучше разобраться как защитить сайт важно изучать методы взлома и заражения вирусами. Тогда можно будет закрыть слабые места и перекрыть вход злоумышленникам.

Человеческий фактор. Уязвимости хостинга. Уязвимости системы управления контентом.

Как показывает практика – почти 90% всех нежелательных вторжений на сайты происходит по вине владельца, из-за халатности, неосторожности и несоблюдения элементарных правил безопасности.

Сохранение паролей и логинов в памяти FTP-клиентов и браузеров (если используются онлайн-конструкторы). Использование слабых паролей от панели управления сайтом. Предоставление паролей посторонним людям. Отказ от использования антивирусного программного обеспечения. Использование незащищенных протоколов передачи данных.

Если злоумышленникам не удается заполучить логин и пароль от сайта, могут быть найдены слабые места в технической части ресурса.

Популярные бесплатные системы управления контентом имеют открытый код и это значительно облегчает задачу хакерам. Вирусы могут быть внедрены в свободно распространяемые шаблоны или плагины для CMS. При скачивании и установке движка не из официального источника велика вероятность вирусного заражения, получения троянов и шпионских скриптов. Обычно этот путь хакеры используют в отношении коммерческих CMS, выкладывая взломанные дистрибутивы для свободного скачивания.

Способы обеспечения безопасности веб-проекта

Для работы с сайтом целесообразно использовать отдельный компьютер, на котором никаких других действий не производится. Установите на компьютер надежный антивирус. Регулярно приводите глубокое сканирование системы. После каждого редактирования сайта обязательно создавайте резервную копию и сохраняйте в нескольких независимых хранилищах. Это гарантирует восстановление сайта при любых форс-мажорах. Предоставляйте логин и пароль от сайта только ограниченному кругу уполномоченных администраторов. После проведения на сайте какой-либо работы сторонними подрядчиками обязательно поменяйте пароль. Отключите сохранение паролей в памяти FTP-клиентов и браузеров. Используйте для авторизации надежный менеджер паролей.

Не забывайте своевременно обновлять все программное обеспечение – ядро CMS и плагины, вирусные базы, конструкторы сайтов. На удаленном сервере обслуживание аппаратной части и ПО занимаются сотрудники хостинга. Важно арендовать хостинг у провайдера с хорошей репутацией в отношении безопасности.

Если сайт подвергается DDoS-атакам, защиту можно осуществить размещением ресурса на специальном хостинге. Это довольно дорогая услуга. Поэтому если атака была случайной и единичной, выгоднее заказать одноразовую услугу по блокировке DDoS-воздействия.

При обмене файлами сайта с сервером при помощи FTP-клиента используйте шифрованное соединение.

Информация о методиках хакеров поможет владельцу сайта лучше понять, как защитить сайт и обеспечить безопасность своему проекту.

Теперь Вы знаете о том, как защитить сайт от хакерских атак и сетевых угроз. А что на счет копирования, что защита сайта от копирования заключается в своевременном предупреждении поисковых систем о выходе нового контента. Сделайте себе правило, всегда публикуйте информацию о новом контенте в яндекс вебмастере, и только потом на своем сайте!

webmasterdima.ru

Безопасный хостинг для сайта. Как защитить сайт от взлома?

Вопрос безопасности собственного сайта с каждым днем становится все более очевидным. Как правило, многие владельцы веб-ресурсов откладывают работы по защите своих веб-проектов, перенося их на неопределенный срок, о чем сожалеют в будущем. Зачастую оказывается, что вложения в защиту собственного ресурса были бы значительно меньше, нежели вложения в восстановление полноценной работы некогда взломанного сайта.

К каким последствиям может привести взлом сайта или заражение его вирусами

Неопытные вебмастера полагают, что взлом сайта чреват лишь временным пропаданием его из сети. На самом деле последствия куда более серьезные, чем может показаться на первый взгляд. Вот лишь основные из них:

- репутация сайта и качество работы с ним мгновенно ухудшаются. В связи с этим большая часть аудитории может покинуть его, сделав выбор в пользу ресурса-конкурента. Посетители крайне требовательны и если что-то не понравится им, то они не будут ждать, пока недостаток будет исправлен. Вернуть часть ушедшей аудитории может уже оказаться невозможно;

- придется потратить массу денежных средств и времени, чтобы восстановить работу ресурса в прежнем режиме. Если взломан был сайт, созданный недавно, то проще будет удалить его. Намного дешевле выйдет разработка нового веб-проекта. Не забыть учесть, имевшие место ошибки;

- тянуть с восстановлением работы ресурса не следует, так как поисковая система может перестать индексировать одну или несколько его страниц. Поисковые роботы действуют прагматично, и даже малейший недостаток они не обойдут стороной. Это чревато падением в поисковой выдаче или просто отказом поискового робота в индексации сайта в целом. Проведенные работы, направленные на раскрутку веб-проекта, мгновенно оказываются лишены всякого смысла. Вновь прибегать к ним неразумно, не определив причину проблемы.

Как вирусы оказываются на сайте

Прежде чем начать разбирать вопрос - как защитить сайт от взлома, стоит понять, как вирусы попадают на ресурс, и для какой цели злоумышленники взламывают веб-проекты. Безопасность сайта - это, прежде всего, работа, которой должен заниматься хостинг. То есть он должен использовать мощные антивирусные продукты, которые стоят достаточно дорого.

Их могут позволить себе лишь работающие долгое время и успешно хостинг-компании. Все остальные, а среди них и организации, предоставляющие бесплатный хостинг, довольствуются антивирусными программами, уровень защиты которых ниже. По этой причине последние становятся частыми жертвами злоумышленников.

Взломав защиту, они загружают различные вирусы, которые тут же могут нанести непоправимый урон любому сайту, находящемуся на серверах. Оперативно вычислить их присутствие удается редко. В основном вирусы обнаруживают, когда они уже выполнили все или часть, возложенных на них, задач.

Вопросом безопасности должен заниматься и владелец сайта. Подавляющее количество клиентов хостингов считает, что нет смысла им тратить на это время, так как за предоставленные услуги они заплатили. Соответственно, по-умолчанию, безопасность им должна быть обеспечена.

Как правило, к заражению ресурса вирусами приводит несколько причин, в основе которых самоуверенность в собственной неуязвимости и неосмотрительность:

- использование бесплатного хостинга. Взломать такие хостинги проще, чем платные хостинги. Их владельцы используют элементарные инструменты защиты, беззащитные перед новейшими средствами взлома. Даже если на бесплатном хостинге атакам подвергнутся сотни сайтов, руководство хостинг-компании, предоставляющей услуги на безвозмездной основе, не понесет ответственности;

- простой пароль к администраторской панели. Вот тут и становится понятно, почему нужен сложный пароль, включающий в себя буквы в разном регистре, а также цифры. Многие ленятся его придумывать и не представляют, к чему может привести их лень;

- хранение паролей в браузере, а также в FTP клиентах. Это бесспорно удобно, но небезопасно. Если это так, то получение злоумышленником данных для входа будет только делом времени;

- применение плагинов и модулей, которые были скачены с сайтов, пользующихся сомнительной славой. Аналогичные модули и плагины можно найти на ресурсах, пользование которыми является абсолютно безопасным;

- несвоевременное обновление систем управления сайтов. Поставить перед собой задачу – использовать лишь последние версии CMS. Обновляя их раз в неделю или реже, владелец не потеряет много времени. В каждом новом продукте разработчике исправляют старые ошибки, которые могли послужить подспорьем хакеру в его неправомерной деятельности.

Зачем злоумышленники взламывают сайты и заражают их вирусами

Список причин огромен. Никто этим не занимается в целях интереса, так как взломать веб-проект не так уж просто - нужны и навыки, и опыт, и программное обеспечение. Первая причина взлома - это внедрение скрытой внешней ссылки. Благодаря ей можно раскрутить ресурс, на который она ведет. Это метод черного СЕО, который эффективен, но строго-настрого запрещенный поисковыми системами.

Если сайт будет уличен в его применении, то попадет "под фильтры", а с ним и ресурс, на котором была эта ссылка. Следующая причина - это затруднение доступа к ресурсу. Делается это по заказу конкурентов. Иногда бывает и так, что взломщики полностью блокируют доступ к сайту. Вместо главной страницы на экране появляется изображение, уведомляющее об ошибке.

Последняя причина, считающаяся наиболее опасной, заключается во внедрении вирусов, которые никак не дают о себе знать. Они будут собирать важную и конфиденциальную информацию - номера счетов, пароли от них и многое другое. Конечно же, при условии, что данные сведения время от времени там фигурируют. Таким образом, получив их в пользование, злоумышленник может легко взломать этот самый счет и украсть с него серьезную сумму. Вернуть украденные средства не так уж и просто, а в некоторых случаях и вовсе не представляется возможным.

Прочитав информацию выше, становится понятно, что сайт должен обладать достойной защитой вне зависимости от его тематики и вида.

Как можно защитить свой сайт от взлома и вирусов

При рассмотрении вопроса - как защитить сайт от взлома, нужно сказать, что первым делом стоит грамотно подобрать хостинг для своего ресурса. Многие выбирают его, отталкиваясь от цены. Предпочитают дешевые предложения, а после разбираются с массой неприятных последствий.

В действительности безопасный хостинг для сайта - это хостинг, предлагаемый компанией с положительной репутацией, которая занимает первые строчки в рейтинге. Она точно не станет экономить на средствах защиты сайтов.

Что касается остальных способов, которые помогут защитить веб-проект от вирусов и взлома, то они следующие:

- защита доступа к панели администратора;

- защита FTP соединения;

- использование лишь модулей и плагинов, скачанных с известных сайтов;

- защита ресурса от атак XSS плана.

Одним из проверенных способов защиты является запрет доступа по IP адресу посредством файла htaccess. Его минус заключается в том, что он подходит не всем. Ведь лишь малая часть интернет-провайдеров готова предоставить своим клиентам IP динамического плана. При наличии бюджета можно приобрести динамический адрес.

Как избежать получения хакерами доступа к панели администратора

Помогут в этом деле следующие нехитрые правила:

- пароль следует менять ежемесячно. Пароль должен состоять не менее чем из 20 символов, включающие в себя цифры и буквы с различным регистром. Слабый пароль легко определить специальной программой и для этого не нужно быть агентом специальной службы. Не забыть где-нибудь записать пароль;

- пароль должен быть уникальным. Это говорит о том, что он должен быть лишь от панели администратора. Некоторые владельцы сайтов устанавливают один и тот же пароль на нее, на электронную почту, а также на все учетные записи в социальных сетях. Это практично, но небезопасно. Таким образом, определив пароль в одном месте, взломщик автоматически получает доступ к огромной кипе конфиденциальной и важной информации человека. Ни в коем случае не передавать пароли кому-либо, в том числе и специалистам службы поддержки хостинга. Настоящие работники его никогда не потребуют. Исключительно лишь лицам, заинтересованным в развитии сайта, которых человек знает лично;

- пароль от панели администратора не должен храниться в браузере. Иначе он станет добычей даже начинающего хакера, пробующего свои силы. Довольно-таки простыми программами для взлома, которые есть в прямом доступе, можно узнать пароль, сохраненный в браузере;

- мало подходящим местом для хранения является и FTP клиент. Как показало время, при попадании вируса на компьютер, он первым делом крадет данные в FTP клиенте и передает их хакерам. Примечательно, но этим пренебрегают многие, считая, что ничего страшного в этом нет, либо по незнанию;

- не нужно хранить конфиденциальные данные на почтовых серверах. Их невозможно защитить, а поэтому пользоваться ими лишь в случае крайней необходимости. Аналогичное нужно сказать и об облачных хранилищах. То и дело их взламывают, похищая информацию с учетных записей пользователей. Хранить на них лишь данные, не представляющие какой-либо ценности - изображения, музыку и документы;

- полученные пароль и логин от хостинг провайдера стоит тут же сменить. Ведь их присылают на электронную почту и, возможно, что они давно были приняты к сведению злоумышленником. Не открывать подозрительные письма, а удалять их безвозвратно. Важной информации в них точно нет, а вот вред они принести могут. Настроить папку "спам", куда автоматически будут отправляться все письма от неизвестных отправителей;

- отказаться от использования виджетов, партнерских сетей и расширений, которые не играют особой роли в функционировании ресурса. Это может привести к заражению. Прецеденты имели место;

- применяемые плагины и модули должны быть скачаны только с проверенных сайтов, а лучше с ресурсов разработчиков. Если пренебречь этим, то винить во взломе сайта можно будет только себя. При наличии малейшего сомнения в плагине или модуле, отказаться от него. Лучше верить интуиции, нежели описанию программных продуктов, написанных непонятно кем;

- системы управления сайтом должны периодически обновляться. В старых версиях есть уязвимые места, которыми непременно воспользуются злоумышленники. В новых версиях от них избавляются.

Принимая во внимание все советы, владелец сайта до максимума снижает вероятность взлома своего ресурса. Конечно же, если он представлен сайтом-визиткой небольшой юридической конторы или блогом о путешествиях, то вряд ли кто-то решит тратить время и средства на то, чтобы заполучить логин и пароль от него.

Но, если же это корпоративный сайт серьезного холдинга, либо международной компании, то подвергаться атакам он будет с частой периодичностью, как и иные коммерческие ресурсы. Причем хакеры будут применять передовые способы взлома, дабы добиться поставленной цели. Чтобы их деятельность не увенчалась успехом, нужно не только принять во внимание советы выше, но и установить на компьютер современное антивирусное программное обеспечение.

Сегодня предлагается такая услуга, как "мониторинг безопасности". Заключается в использовании программ, которые каждый час диагностируют сайт. Если они выявляют какие-либо несоответствия, то первым делом сообщают об этом владельцу ресурса, отправкой сообщения на электронный адрес.

Как понять, что сайт был взломан или заражен вирусами

Конечно же, зная, как защитить сайт от взлома и вирусов и, используя знания на практике, владелец может не волноваться относительно своего ресурса и конфиденциальных сведений. Стоит теперь обратить внимание на то, какие симптомы указывают на то, что веб-проект подвергся атакам.

Примечательно, но многие из них затруднительно вычислить. Даже если и появятся какие-либо проблемы в работе ресурса, ряд владельцев даже и не подозревает то, что виною этому стали действия хакеров. Они готовы винить в этом некачественный контент, сбои в работе сервера и многое другое.

Среди основных симптомов сайта, подверженного взлому, следует выделить такие, как:

- резкое снижение пользовательской аудитории. Если веб-проект раскручен и его ежедневно посещает не менее тысячи пользователей, то одномоментное снижение их количества должно дать понять, что с ресурсом что-то не так. В редких случаях причиной становится неуникальный или перенасыщенный ключевыми словами контент. Скорее всего, к нему затруднен доступ или вовсе теперь заблокирован. Попробовать перейти с компьютера на личный сайт и оценить качество его работы. Все ссылки должны работать, а странице открываться за считанные секунды;

- потеря позиций в поисковой выдаче. Над ресурсом было проведено множество разнообразной работы, потрачены немалые деньги, и он начал медленно, но неуклонно подниматься в поисковой выдаче. Внезапно его рост остановился, и даже веб-проект потерял несколько позиций. Есть вероятность, что это действия хакеров, ставшие причиной того, что поисковый робот перестал индексировать некоторые страницы, или даже наложил фильтры на сайт весь сайт в целом;

- появление неизвестного контента на страницах ресурса - ссылки, статьи, картинки и многое другое рекламного характера. Вряд ли владелец сайта сам его добавил, а позже забыл об этом. Это указывает на то, что у кого-то тоже есть доступ к панели управления веб-проектом. Самое время сменить пароль и почистить компьютер от вирусов, пока самому не удалось лишиться доступа;

- посетители жалуются на снижение качества работы. Одни говорят о том, что долго загружаются страницы, вторые о засилье рекламы на страницах, всплывающих баннерах и о многом другом. Это и есть происки конкурентов, направленные на то, чтобы переманить посетителей на свой ресурс. Если не предпринять какие-либо меры, то аудитория уменьшится за считанные дни. Как известно, чтобы восстановить ее, придется потратить не менее месяца. Причем делать это можно будет только после того, как ресурс будет восстановлен после взлома;

- попадание под "фильтры" поисковых систем. Это худшее что может случиться. Выбраться из фильтров уж очень сложно. Потребуется и домен сменить, и переписать весь контент. Порой, бывают ситуации, когда проще разработать новый веб-проект, нежели восстанавливать старый.

Восстановление работы сайта и избавление от следов взлома

Вкратце стоит сказать и об этой деятельности. Поняв, что ресурс был подвержен деструктивному действию со стороны хакеров, стоит незамедлительно принять меры. Малейшее промедление в такой ситуации опасно.

Первым делом заблокировать доступ к сайту. После этого на главной странице разместить баннер с надписью "Сайт недоступен, так как проводятся технические работы". Несколько часов на исправление ситуации удалось заполучить.

Далее запросить резервную копию сайта, к примеру, месячной или же недельной давности. Как правило, это позволит получить абсолютно "здоровый" ресурс. Чтобы избежать рецидивов, тут же сменить все пароли и удалить с сайта недавно добавленные плагины и модули. Не забыть предупредить специалистов службы поддержки о том, что личный ресурс пострадал. Они проверят сервер, где находится сайт на предмет вирусов.

best-hoster.ru

Как защитить сайт от хакеров - ТОП 5 советов

С развитием интернет технологий развиваются и злоумышленники, поэтому в настоящее время огромное число владельцев сайтов сталкивается с хакерскими атаками. Такие атаки и взломы наносят вред репутации и рейтингу сайта, его посещаемости, а также сказываются на прибыли проекта. Особенно важна безопасность сайта, если он работает с личной информацией посетителей и клиентов.Мы предлагаем вам ознакомиться с основными способами защиты сайта от хакеров.

Данные клиентов

Так как жертвой хакерского взлома может стать не только сам сайт, но и его посетители, очень важно позаботиться об их защите. Поэтому запрашивать у ваших клиентов и хранить на своем сервере нужно только самые необходимые данные. При обработке особо важных данных следует обязательно пользоваться зашифрованным каналом. Такая процедура обычно немного замедляет процесс обработки данных, но способна защитить данные клиентов и избавить вас от рисков.

SSL сертификат

Для того, чтобы зашифровать соединение между вашим сайтом и браузером пользователя при передаче особо важных данных, вам следует постоянно обновлять алгоритм шифрования. Желательно иметь сертификат SSL последней версии, чтобы не допустить уязвимостей и защитить сайт от взлома. Кстати, наша компания предоставляет бесплатные SSL. Они будут особенно полезны, если ваш проект не работает со сверх важными данными клиентов, например, такими как денежные транзакции.

Самостоятельный поиск уязвимостей

Защита сайта от хакеров на вашем ресурсе никогда не будет полной, если вы не будете регулярно тестировать свой проект на предмет уязвимостей от взлома. Для этого следует:

- проводить проверку сайта для поиска вредоносных программ, которые хакеры могут внедрить в рекламные баннеры, графику или любой другой контент, который размещают на сайте пользователи;

- проводить тестирования на поиск уязвимостей в коде, этим занимаются специалисты по кибербезопасности. Их труд может быть довольно дорогим, но, если у вас крупный проект, безопасность того стоит;

- выбирать подходящие инструменты для сканирования, использовать программы защиты от хакеров.

Проверка клиентов

Чтобы защитить сайт от хакеров, нужно проводить проверку всех его пользователей. Доверяйте клиентам, но на всякий случай введите подтверждение адреса. Если речь идет о денежных операциях, проверяйте подлинность карты для каждой транзакции.

Надежный хостинг

Защита сайта от взлома будет неосуществима, если проблема состоит в самом провайдере. Если вы беспокоитесь о защите своего сайта, работайте только с теми хостингами, которые предлагают услуги по борьбе со взломами и хакерами.Хороший хостинг, который может обеспечить вашему сайту надежную защиту, должен выполнять следующие функции:

- регулярное создание резервных копий во избежание потери данных;

- регулярный мониторинг сети;

- помощь в решении проблем при их возникновении.

Для того, чтобы и вы и ваши клиенты были уверены в безопасности своих данных, вам следует всерьез заняться защитой сайта от хакеров. Проводите тестирования, устраняйте неполадки, регулярно обновляйте ПО и программы для борьбы со взломами. Если вы будете соблюдать все эти правила, то сможете обеспечить своему проекту безопасное и надежное функционирование.

adminvps.ru

Защита сайта от хакерских атак — Nemesida WAF / Блог компании Pentestit / Хабр

Современные реалии показывают постоянно растущие атаки на веб-приложения — до 80% случаев компрометации систем начинаются с веб-приложения. В статье будут рассмотрены наиболее распространенные уязвимости, которые активно используют злоумышленники, а также эффективные методы противодействия им с использованием Nemesida WAF.

При увеличении количества инструментов и техник атак все сложнее становится обеспечить доступность сайта, защитить веб-приложение или его компоненты от взлома и подмены контента. Несмотря на усилия технических специалистов и разработчиков обороняющаяся сторона традиционно занимает догоняющую позицию, реализовывая защитные меры уже после того, как веб-приложение было скомпрометировано. Веб-сайты подвергаются атакам из-за публичной доступности, не всегда качественно написанному коду, наличию ошибок в настройке серверной части, а также отсутствующему контрою со стороны службы ИБ, тем самым обеспечивая злоумышленникам доступ к критичным данным.

В связи с этим возникает необходимость использовать защитные средства, учитывающие архитектуру веб-приложения, и не приводящие к задержкам в работе сайта.

Уязвимости нулевого дня

Уязвимость нулевого дня или 0-day – это ранее неизвестная уязвимость, которая эксплуатируется злоумышленниками. Происхождение термина связано с тем обстоятельством, что уязвимость или атака становится публично известна до момента выпуска производителем ПО исправлений ошибки (то есть потенциально уязвимость может эксплуатироваться на работающих копиях приложения без возможности защититься от нее).Природа уязвимостей нулевого дня позволяет злоумышленникам успешно атаковать веб-приложения в период от нескольких минут до нескольких месяцев. Такой большой период обусловлен множеством факторов:

- уязвимость необходимо локализовать и устранить;

- выкатить работоспособный патч;

- уведомить пользователей о проблеме;

- пользователям приложения запустить процесс патч-менеджмента (что бывает очень нелегко сделать «здесь и сейчас» на крупном проекте).

В качестве примера можно привести хронологию атаки Struts2: CVE-2013-2251 Struts2 Prefixed Parameters OGNL Injection Vulnerability — c момента появления «боевого» эксплойта прошло несколько дней, прежде чем многие компании смогли накатить патч.

Тем не менее, при использовании защитных средств можно было выявить запрос вида: http://host/struts2-blank/example/X.action?action:%25{(new+java.lang.ProcessBuilder(new+java.lang.String[]{'command','goes','here'})).start()} для блокирования атаки, т.к. он явно не является легитимным в контексте пользовательских действий.

«Классические» атаки

Статистика показывает, что многие веб-приложения компрометируются также, как и годами ранее — это разного рода инъекции, инклуды, клиент-сайд атаки, поэтому защитное средство должно уметь выявлять и блокировать атаки, направленные на эксплуатацию следующих уязвимостей:- SQL Injection — sql инъекции;

- Remote Code Execution (RCE) — удаленное выполнение кода;

- Cross Site Scripting (XSS) — межсайтовый скриптинг;

- Cross Site Request Forgery (CSRF) — межстайтовая подделка запросов;

- Remote File Inclusion (RFI) — удалённый инклуд;

- Local File Inclusion (LFI) — локальный инклуд;

- Auth Bypass — обход авторизации;

- Insecure Direct Object Reference — небезопасные прямые ссылки на объекты;

- Bruteforce — подбор паролей.

Защита на прикладном уровне

Веб-приложения отличаются от обычных приложений двумя вещами: огромным разнообразием и значительной интерактивностью. Это создаёт целый ряд новых угроз, с которыми традиционные межсетевые экраны не справляются.Протокол прикладного уровня — протокол верхнего (7-го) уровня сетевой модели OSI, обеспечивает взаимодействие сети и пользователя. Уровень разрешает приложениям пользователя иметь доступ к сетевым службам, таким, как обработчик запросов к базам данных, доступ к файлам, пересылке электронной почты. Защита на прикладном уровне является наиболее надежной. Уязвимости, эксплуатируемые злоумышленниками, зачастую полагаются на сложные сценарии ввода данных пользователем, что делает их трудноопределимыми с помощью классических систем обнаружения вторжений. Также этот уровень является самым доступным извне. Возникает необходимость понимать группы протоколов и зависимостей, свойственных для веб-приложений, которые строятся над прикладными протоколами http/https.

Основной принцип защиты сайта на прикладном уровне — верификация и фильтрация данных запросов, передаваемых методами GET, POST и т.д. Подмена или модификация запроса — это базовая основа практически всех способов взлома и атак на сайты.

Цели атак

Веб-приложения могут быть атакованы независимо от их принадлежности к той или иной области деятельности: сайты малой посещаемости, неоперирующие большими объемами информации и не хранящие критичных данных могут быть атакованы в результате нецелевых атак. Значимые сайты, имеющие высокие показатели трафика, огромные объемы пользовательских данных и т.д. являются привлекательной мишенью для злоумышленников и подвергаются атакам практически ежедневно:- Каждый третий сайт был взломан или подвергался атакам хакеров;

- 80% сайтов взламываются в ходе нецелевых атак с использованием популярных сканеров или утилит;

- Около 60% взломанных сайтов были заражены и заблокированы поисковыми системами.

Пункт 6.6 гласит, что помимо проведения аудита веб-приложения необходимо обеспечить применение специализированных защитных средств:

To gain a better understanding of the Requirement 6.6, we should refer to PCI DSS 3.1 standard which says that public-facing web applications shall “address new threats and vulnerabilities on an ongoing basis and ensure these applications are protected against known attacks.” What is important here is the “on an ongoing basis” condition, which makes it very clear that web security is a permanent process and highlights the importance of continuous web security. PCI DSS proposes two ways to achieve this requirement: “Reviewing public-facing web applications via manual or automated application vulnerability security assessment tools or methods, at least annually and after any changes.” “Installing an automated technical solution that detects and prevents web-based attacks (for example, a web-application firewall) in front of public-facing web applications, to continually check all traffic.” Пункт 6.6 носит обязательный характер, если веб-приложение входит в CDE (Cardholder Data Environment).Обеспечение защиты сайта

Оптимальным решением для обеспечения защиты сайта является применение Web Application Firewall — межсетевого экрана прикладного уровня, позволяющего эффективно защищать сайты от атак злоумышленников.Web Application Firewall — это специальный механизм, накладывающий определенный набор правил на то, как между собой взаимодействуют сервер и клиент, обрабатывая HTTP-пакеты. В основе кроется тот же принцип, что и в обычных пользовательских фаерволах, — контроль всех данных, которые поступают извне. WAF опирается на набор правил, с помощью которого выявляется факт атаки по сигнатурам – признакам активности пользователя, которые могут означать нападение.

Как это работает

Web Application Firewall работает в режиме прозрачного проксирующего механизма, анализирую на лету приходящие от клиента данные и отбрасывая нелегитимные запросы:После установки Web Application Firewall необходима настройка под целевое веб-приложение — в зависимости от типа и вида CMS добавляются учитывающие веб-приложение настройки фильтрации и правила и защитное средство переводится в режим обучения, для сбора эталонных моделей коммуникации с веб-приложением, идентификаторов и т.д.

После этапа машинного обучения включается боевой режим, который оперирует как готовыми правилами фильтрации, так и наработками, собранными на этапе обучения для обнаружения и блокирования атак.

Эффективность применения Web Application Firewall складывается из нескольких факторов:

- Простая интеграция в инфраструктуру;

- Гибкая система адаптации с веб-приложением;

- Блокирование угроз OWASP Top 10;

- Анализ и блокирование аномалий протокола или данных;

- Обнаружение и блокирование подделки идентификаторов сессий;

- Обнаружение и блокирование подбора паролей;

- Инспекция ответов сервера на наличие критичных данных;

- Динамическое обновление сигнатур атак;

- Низкое количество ложных срабатываний;

- Самозащита WAF;

- Удобный сервис информирования об атаках;

- Статистика и регламентная отчетность.

Одним из источников, позволяющих выявлять новые сценарии и реализацию атак на веб-приложения, являются «Лаборатории тестирования на проникновение», имитирующие реальную инфраструктуру современных компаний. В лабораториях принимают участие около 9000 специалистов по информационной безопасности со всего мира, с разным уровнем подготовки, навыков и инструментария. Анализ атак, направленных на объекты лаборатории, позволяют составить модели нарушителя и реализации векторов атаки.

Эти данные тщательно анализируются и на их основе добавляются новые правила фильтрации. Таким образом наше решение способно обеспечить полноценную защиту сайта от различных видов и типов атак.

Nemesida WAF — это межсетевой экран прикладного уровня (Web Application Firewall), позволяющий эффективно защищать сайты от хакерских атак даже в случае наличия на сайте уязвимости «нулевого дня».habr.com

- На какое расстояние работает wifi роутер

- На виндовс 10 в скайпе не работает камера на ноутбуке

- Почему происходит крах плагина adobe flash в firefox

- Utorrent что это

- Linux fedora обзор

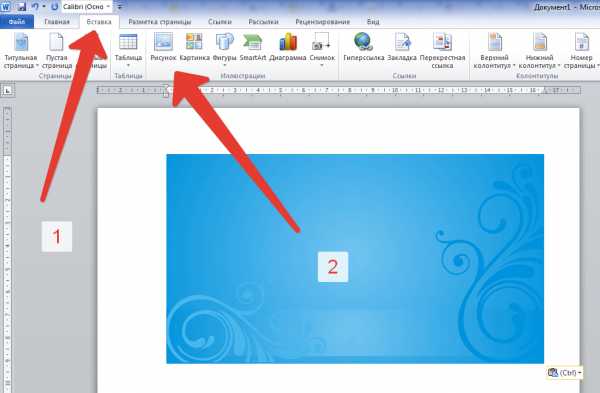

- Как самому сделать макет визитки

- Как зашифровать свой ip адрес компьютера

- Что лучше nod32 или dr web

- Восстановление флешки диск не найден

- Настроить сетевой адаптер

- Веб телеграмм что это такое