Передача и захват ролей FSMO с главного контроллера домена Windows Server 2012 R2 на резервный контроллер домена Windows Server 2012 R2. Контроллер домена на windows server 2018 r2 с нуля

Разворачиваем дополнительный контроллер домена на базе Windows Server 2012 R2. Репликация, настройка работы DHCP с основным контроллером домена.

Содержание статьи:

В этой статьe мы разобрали как развернуть контроллер домена на базе Windows Server 2012 R2. Теперь наша задача развернуть дополнительный контроллер домена, который будет подстраховкой в случае если основной выйдет из строя.

Итак мы имеем в работе:

- Основной контроллер домена Windows Server 2012 R2 (DC1, jakonda.local, 192.168.0.2) с развернутыми службами AD DS, DNS, DHCP.

Наша задача:

- Развернуть дополнительный контроллер домена на базе Windows Server 2012 R2, выполнить предварительную настройку системы.

- Поднять на дополнительном контроллере роли AD DS, DNS, DHCP.

- Выполнить настройку работы DHCP сервера совместно с основным контроллером домена.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и подготовительная настройка системы

Устанавливаем Windows Server 2012 R2 Standart with GUI. После установки системы обязательно:

- Устанавливаем все имеющиеся обновления на текущий момент.

- Выставляем корректную временную зону (+03:00 Moscow, St. Petersburg, Volgograd).

- Изменяем имя системы на (прим. DC2).

- Указываем в системе статический IP-адрес (в моем случае это будет 192.168.0.3), в качестве предпочитаемого DNS сервера указываем адрес DNS сервера на основном контроллере домена DC1 (192.168.0.2) и в качестве альтернативного DNS сервера указываем адрес который мы присвоили на текущем сервере DC2 (192.168.0.3).

- Вводим систему в имеющийся домен jakonda.local.

На этом подготовка системы завершена, можно приступать к развертыванию необходимых ролей.

Поднимаем роли AD DS + DNS + DHCP на дополнительном контроллере домена

Все действия по развертыванию и настройке ролей на дополнительном контроллере домена, мы будем производить с основного контроллера домена. Поэтому заходим в моем случае на основной контроллер домена DC1 (192.168.0.2) и добавим наш дополнительный сервер в основной, Manage — Add Servers.

Переходим во вкладку DNS, в поле Search вбиваем IP-адрес нашего дополнительного сервера (в моем случае 192.168.0.3), сервер должен появится в списке найденных, выделяем его и нажимаем кнопку переместить (>). Нажимаем ОК.

После добавления сервера, если перейти в All Servers, то мы увидим что у нас там теперь два сервера. Теперь можно из основного сервера добавлять, настраивать роли на другом сервере.

Добавляем новую роль на дополнительном сервере DC2. Переходим Server Manager — Manage — Add Roles and Features.

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов).Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер из списка, т.к. мы настраиваем дополнительный сервер, то выделяем dc2.jakonda.local и нажимаем Next.

Далее все как и в статье по развертыванию контроллера домена:

- Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features.

- В выборе установки дополнительных компонентов, ничего не выбираем.

- На завершающих этапах установки нажимаем Next и Install.

По завершении установки роли AD DS в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS для сервера DC2.

Т.к. мы разворачиваем дополнительный контроллер домена, то нужно добавить его в уже существующий домен. Выбираем Add a domain controller to an existing domain. Автоматические подставится название текущего домена (jakonda.local) и какую доменную учетную запись использовать при выполнении данной операции. Нажимаем Next.

Проверяем установлены ли галочки (Domain Name System (DNS) Server, Global Catalog (GC)), в пункте Site name оставляем значение Default-First-Site-Name и задаем пароль для восстановления служб каталогов. Нажимаем Next.

Предупреждение о том что не может быть создано делегирование разворачиваемого DNS сервера, игнорируем. Нажимаем Next.

В дополнительных опциях в пункте Replicate from (Репликация из) выбираем основной контроллер домена DC1.jakonda.local. Это мы указываем дополнительному контроллеру домена откуда производить репликацию даннных AD, DNS. Нажимаем Next.

Пути к каталогам оставляем по-умолчанию, далее просматриваем сводную информацию по конфигурации AD DS. Нажимаем Next.

Если проверка выполнена успешно, то нажимаем Install.

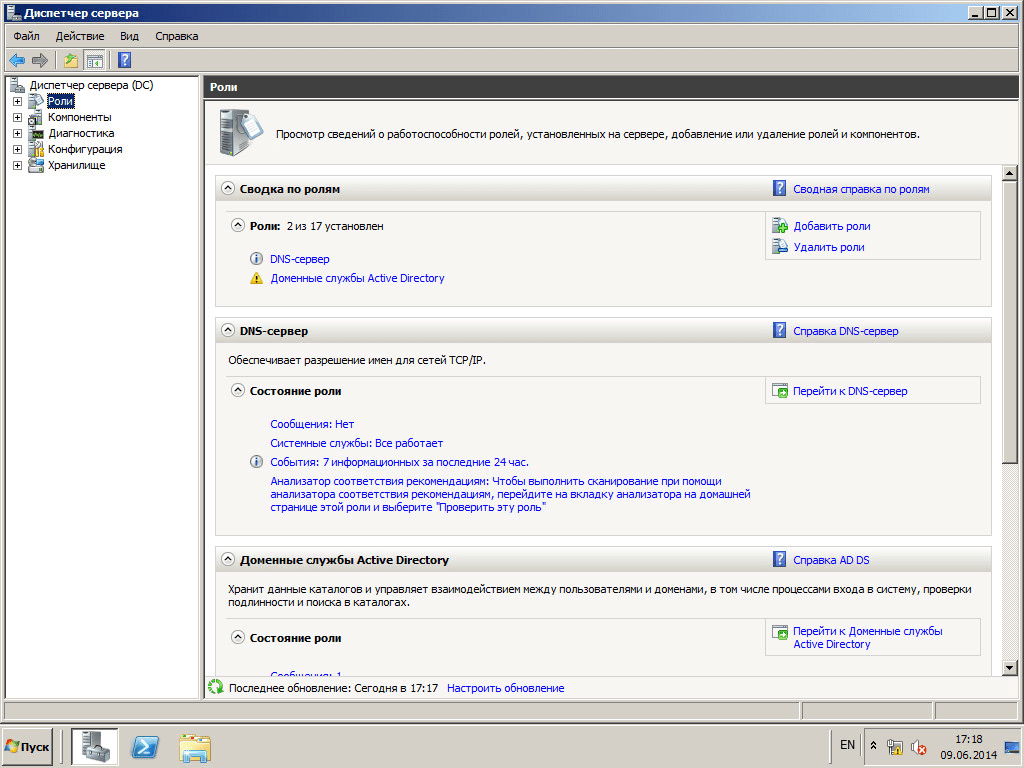

После того пройдет установка, если зайти на DC2, то увидим что роли AD, DNS подняты, произведена репликация из DC1.

Если необходимо посмотреть, изменить параметры репликации, то заходим Server Manager — Tools — Active Directory Sites and Services.

Так же можно с помощью командной строки принудительно запустить процесс репликации, с помощью утилиты repadmin:

repadmin /syncall DC2Так же с помощью данной утилиты можно посмотреть результат последних репликаций:

repadmin /showreplТеперь перейдем к развертыванию DHCP на дополнительном сервере DC2 и его настройке в совместном режиме работы с DHCP на основном сервере DC1.

Поднимаем на дополнительном сервере службу DHCP и настраиваем ее режим работы

Устанавливаем роль DHCP Server аналогично как описано в этой статье только в качестве установки роли выбираем дополнительный сервер.

- Запускаем Server Manager — Manage — Add Roles and Features.

- Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов).

- Выбираем Select a server from the server pool и выбираем сервер dc2.jakonda.local.

- Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features.

- В выборе установки дополнительных компонентов, ничего не выбираем.

- На завершающих этапах установки нажимаем Install.

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP. В мастере выполняем следующие действия:

- На информационной странице нажимаем Next.

- Нажимаем Commit что бы завершить процесс авторизации в Active Directory.

- Если процесс создания групп безопасности и авторизация в AD успешен, то получим вывод Done.

- Нажимаем Close.

На основном контроллере домена DC1, настроен DHCP-сервер, нужно решить как будет работать DHCP-сервер на дополнительном контроллере домена DC2. Пути решения могут быть такие:

- Split Scope (Использование разделенных областей) — возможность распределения адресного пула между двумя серверами. Например DC1 назначает 80% адресов, а DC2 назначает 20%. В случае если DC1 не доступен, то клиент сможет всегда получить адрес с DC2.

- Failover (Отказоустойчивый) — В случае если DC1 отказывает, то DC2 принимает на себя нагрузку. Данный механизм работает в двух режимах:

- Load Balance Mode (Балансировка нагрузки) — Работа данного режима предполагает работу двух серверов DC1 и DC2 одновременно предоставляющих IP-адреса клиентам. Запросы можно распределить в процентном отношении между серверами, по-умолчанию 50 на 50.

- Hot Standby Mode (Режим горячей замены) — Работа данного режима предполагает что основной сервер DC1 (активный), который отвечает за выдачу IP-адресов клиентам, а дополнительный сервер DC2 (пассивный) принимает эту роль на себя в случае, отказа основного сервера.

Настройка Split Scope (использование разделенных областей). Открываем оснастку DHCP на основном сервере DC1: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Advanced… — Split Scope.

Описание режима Split-Scope. Нажимаем Next.

Указание дополнительного DHCP сервера, в моем случае DC2. Нажимаем Add Server.

Отмечаем пункт This authorized DHCP server и выбираем дополнительный сервер (dc2.jakonda.local). Нажимаем ОК и следом Next.

Задаем процентное соотношение распределения адресного пула между двумя серверами DC1 и DC2. Ниже видно с какого по какой адрес будет выдаваться основным и дополнительным сервером. Нажимаем Next.

Указываем задержку ответа серверов в мс. Укажем для дополнительного сервера DC2 задержку в 10 мс, выдавать все адреса будет основной сервер DC1, а дополнительный только при недоступности основного или заполнении его пула адресов.

Вывод сводной информации по настройке. Нажимаем Finish.

Если все заданные нами параметры успешно установлены, то напротив каждого пункта будет Successful. Нажимаем Close.

Открываем оснастку DHCP на дополнительном сервере DC2: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Activate.

Теперь при отказе или заполнении выделенного на основной сервер DC1 пула адресов, его подстрахует дополнительный сервер DC2.

Настройка Failover (Отказоустойчивый). Открываем оснастку DHCP на основном сервере DC1: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Configure Failover…

Выбираем пул к которому хотим применить Failover. Нажимаем Next.

В поле Partner Server выберем второй сервер (dc2.jakonda.local). Пункт Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активно, если ранее уже создавалось отказоустойчивый профиль, то мастер предложит воспользоваться существующим профилем. Нажимаем Next.

Задание отказоустойчивых параметров:

- Relationship Name (Название конфигурации) — задается уникальное название создаваемой конфигурации.

- Maximum Client Lead Time (Максимальное время упреждения клиента) — максимальное время аренды IP-адреса выдаваемого доступным сервером.

- Mode (Режим работы):

- Load Balance (балансировка нагрузки) — процентное отношение нагрузки между серверами. По-умолчанию 50 на 50.

- Hot Standby (горячей замены) — выбираем состояние работы дополнительного сервера: Активный / Резервный и задаем количество IP-адресов в процентом отношении, для резервирования дополнительного сервера.

- Load Balance (балансировка нагрузки) — процентное отношение нагрузки между серверами. По-умолчанию 50 на 50.

- State Switchover Interval (Переключение режима по таймауту) — интервал автоматического переключения режима в режим отказа дополнительного сервера, по истечении заданного времени в минутах.

- Enable Message Authentication (Включение проверки подлинности сообщений) — Для настройки проверки подлинности сообщений между серверами.

- Shared Secret (пароль) — Задается пароль для аутентификации серверов между собой.

Задаем нужные нам параметры. Нажимаем Next.

Вывод сводной информации по указанной конфигурации. Нажимаем Finish.

Если все заданные нами параметры успешно установлены, то напротив каждого пункта будет Successful. Нажимаем Close.

В рамках текущей задачи, мы настроили работу дополнительного контроллера домена DC2, который в случае отказа основного контроллера домена DC1 подстрахует его.

Понравилась или оказалась полезной статья, поблагодари автора

jakondo.ru

Установка контроллера домена Active Directory в Windows Server 2008 R2

В данном руководстве подробно описан и продемонстрирован процесс установки роли Active Directory Domain Services (контроллер домена) на Windows Server 2008 R2.

Для установки роли Active Directory Domain Services на Windows Server 2008 R2 потребуется компьютер, под управлением Windows Server 2008 R2 (О том как установить Windows Server 2008 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2008 R2 с USB флешки» ).

.

I. Настройка имени сервера и статического IP-адреса

1. Откройте окно диспетчера сервера и выберите Изменить свойства системы (Рис.1).

Рис.1

.

2. В Свойствах системы выберите вкладку Имя компьютера и нажмите Изменить… . В появившемся окне укажите новое имя сервера в поле Имя компьютера, затем нажмите ОК (Рис.2).

Рис.2

.

3. Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер. Нажмите кнопку ОК (Рис.3).

Рис.3

.

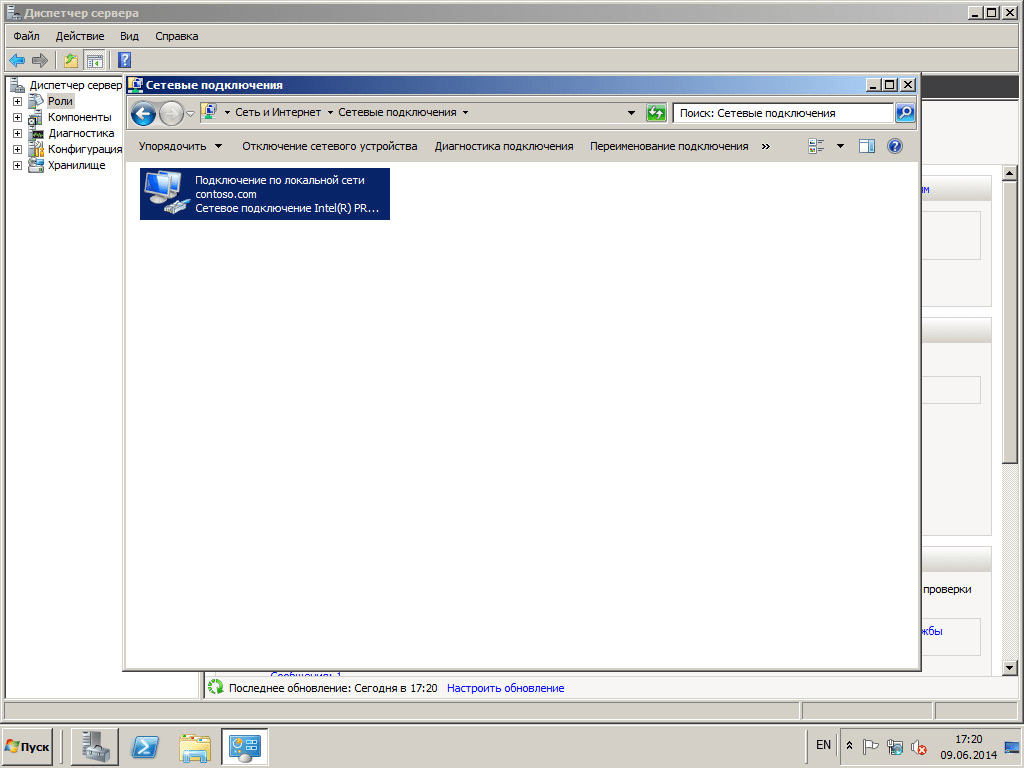

4. После перезагрузки сервера откройте окно диспетчера сервера и выберите Отобразить сетевые подключения (Рис.4).

Рис.4

.

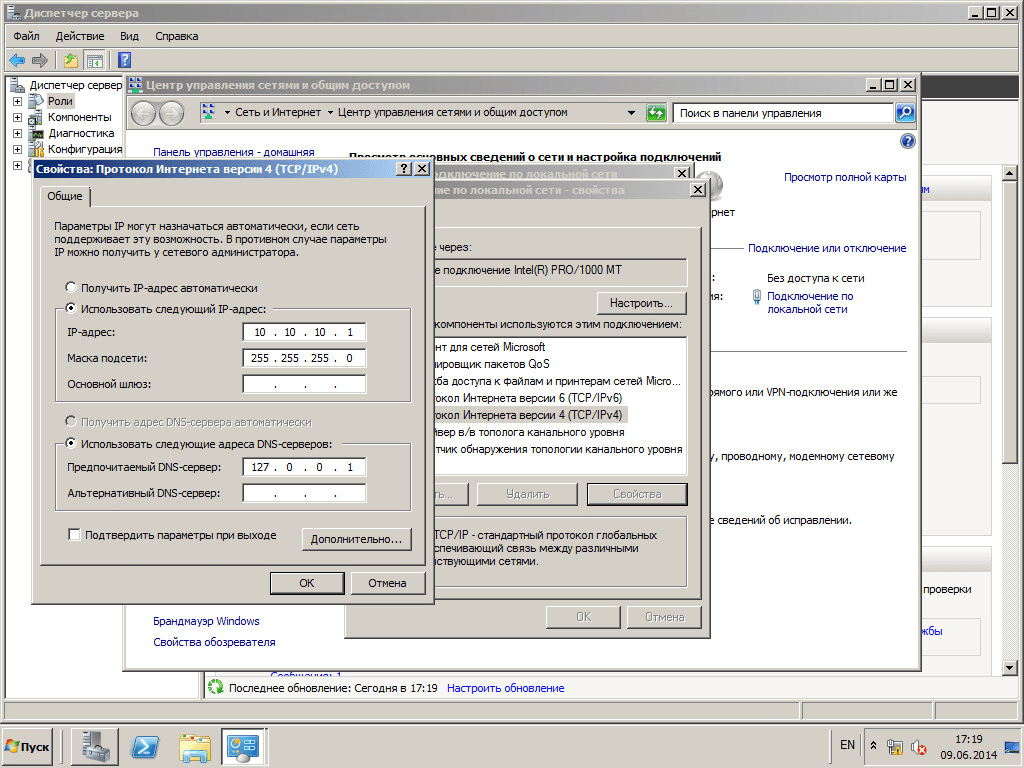

5. В открывшемся окне Сетевые подключения нажмите правой кнопкой мыши на сетевом подключении и выберите пункт Свойства. В появившемся окне выделите Протокол Интернета версии 4 (TCP/IPv4) и нажмите Свойства (Рис.5).

Рис.5

.

6. В свойствах, на вкладке Общие выберите пункт Использовать следующий IP-адрес. В соответствующие поля введите свободный IP-адрес, маску подсети и основной шлюз. Затем выберите пункт Использовать следующие адреса DNS-серверов. В поле предпочитаемый DNS-сервер введите IP-адрес сервера, после чего нажмите ОК (Рис.6).

Примечание! В данном руководстве, в качестве примера, был выбран свободный IP-адрес 192.168.0.104, маска подсети установлена по умолчанию 255.255.255.0, а в качестве основного шлюза выступает Wi-Fi роутер с адресом 192.168.0.1. Помните, что предпочитаемый DNS-сервер должен совпадать с введённым выше IP-адресом сервера.

Рис.6

.

II. Установка роли Active Directory Domain Services

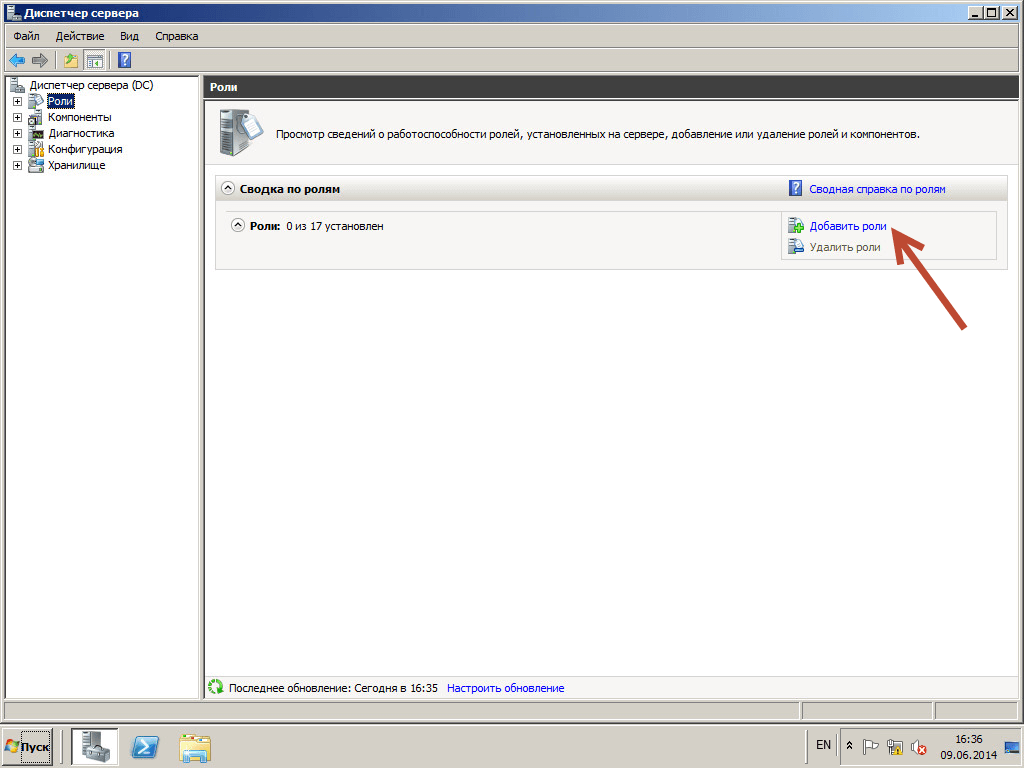

1. Откройте окно диспетчера сервера, выберите пункт Роли, затем Добавить роли (Рис.7).

Рис.7

.

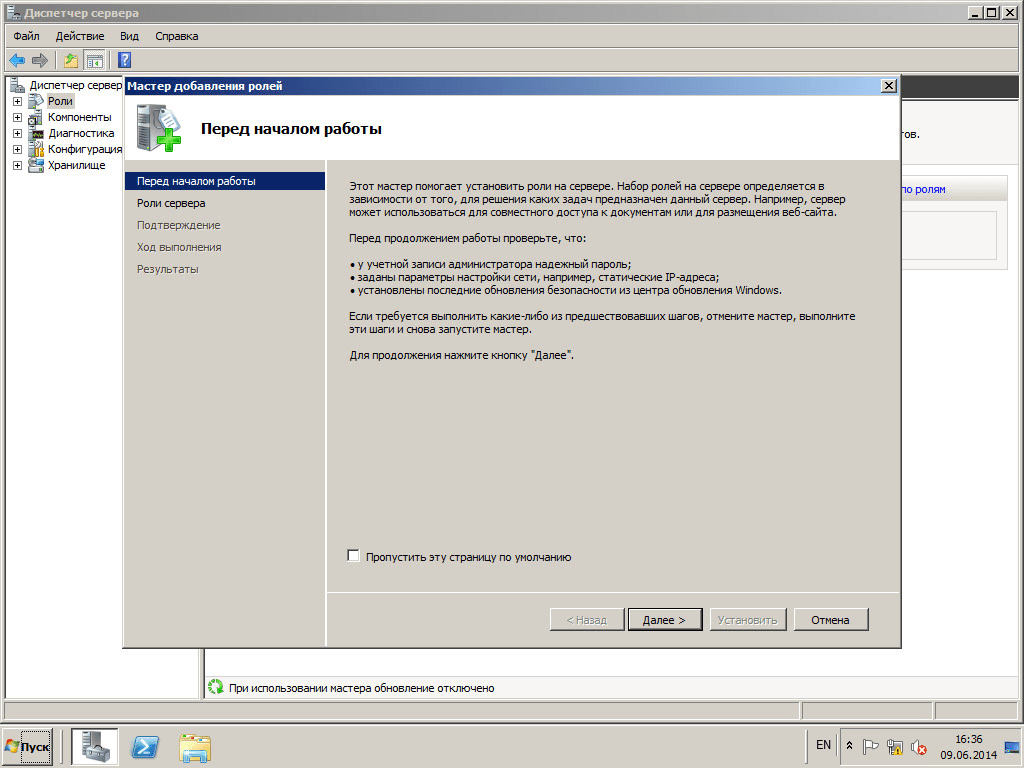

8. В появившемся окне нажмите Далее (Рис.8).

Рис.8

.

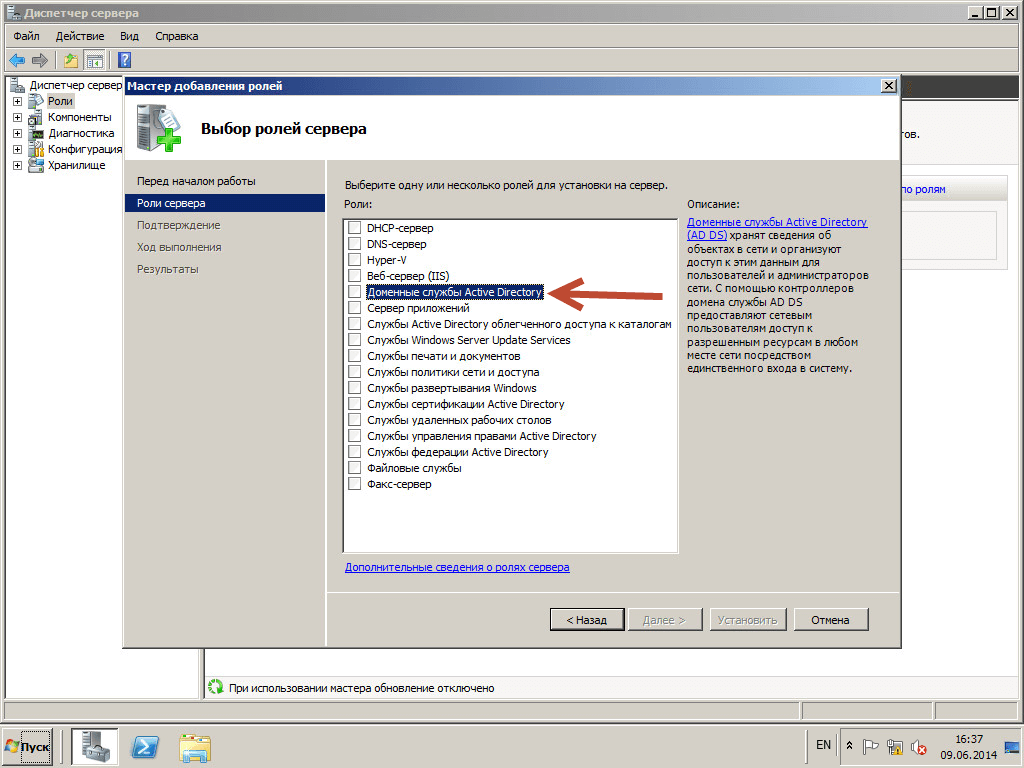

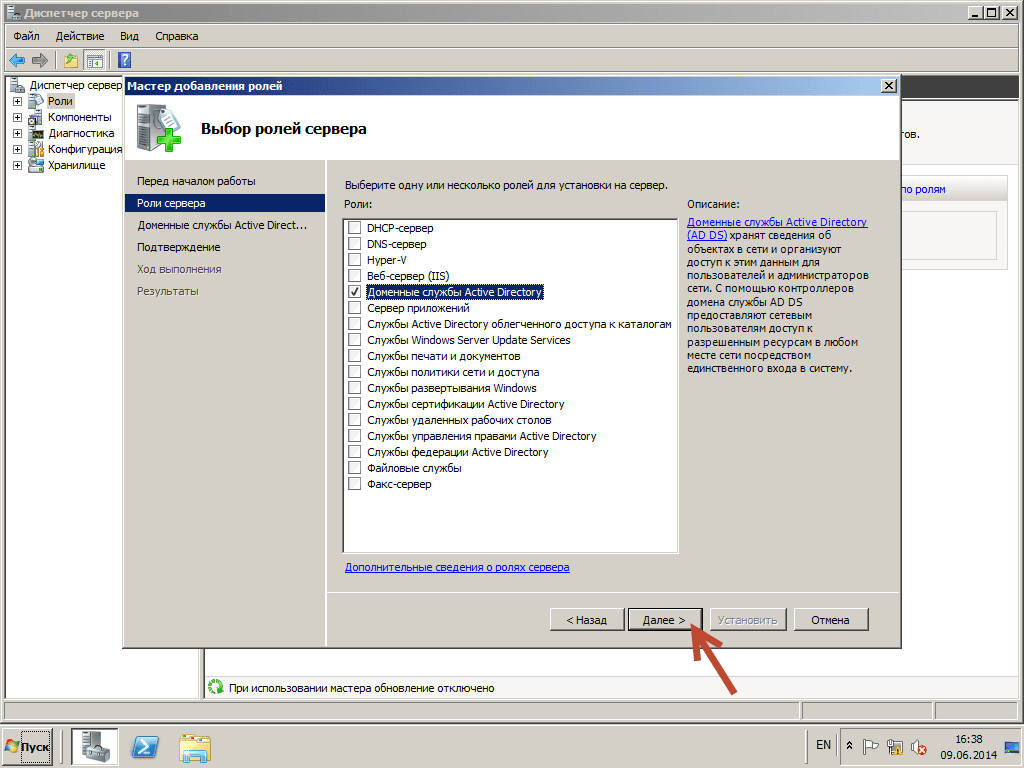

9. Выберите роль Доменные службы Active Directory, в появившемся окне нажмите Добавить необходимые компоненты (Рис.9).

Рис.9

.

10. Убедитесь, что после установки необходимых компонентов напротив Доменные службы Active Directory стоит галочка, затем нажмите Далее (Рис.10).

Рис.10

.

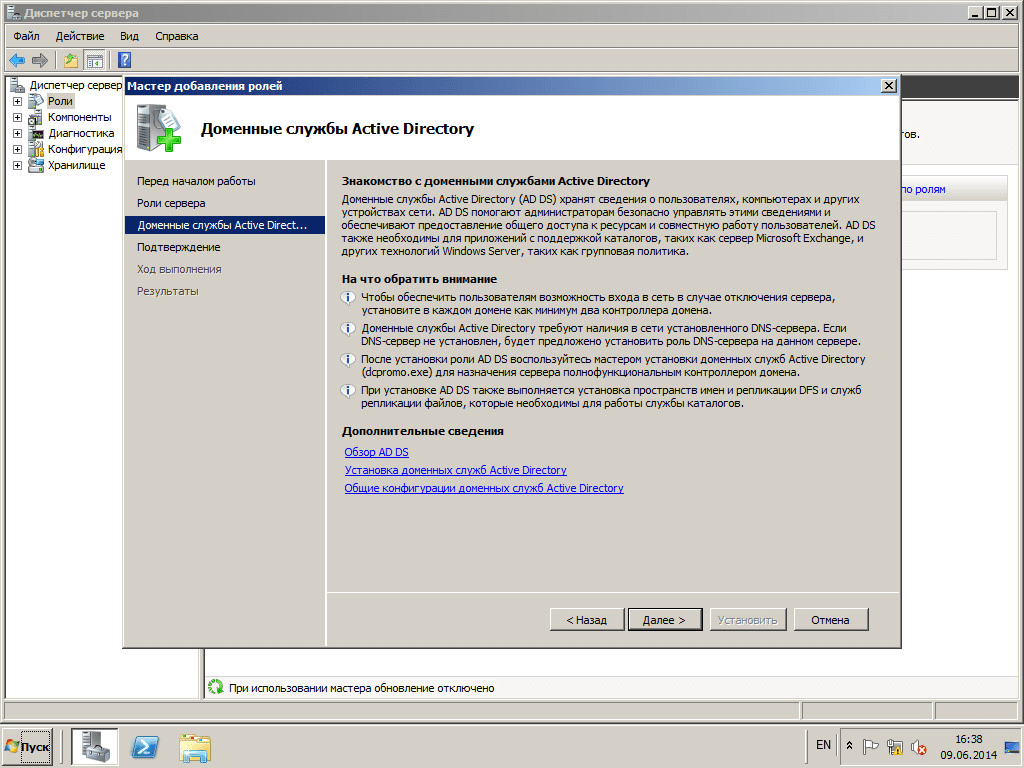

11. Ознакомьтесь с дополнительной информацией касательно роли Active Directory Domain Services, затем нажмите Далее (Рис.11).

Рис.11

.

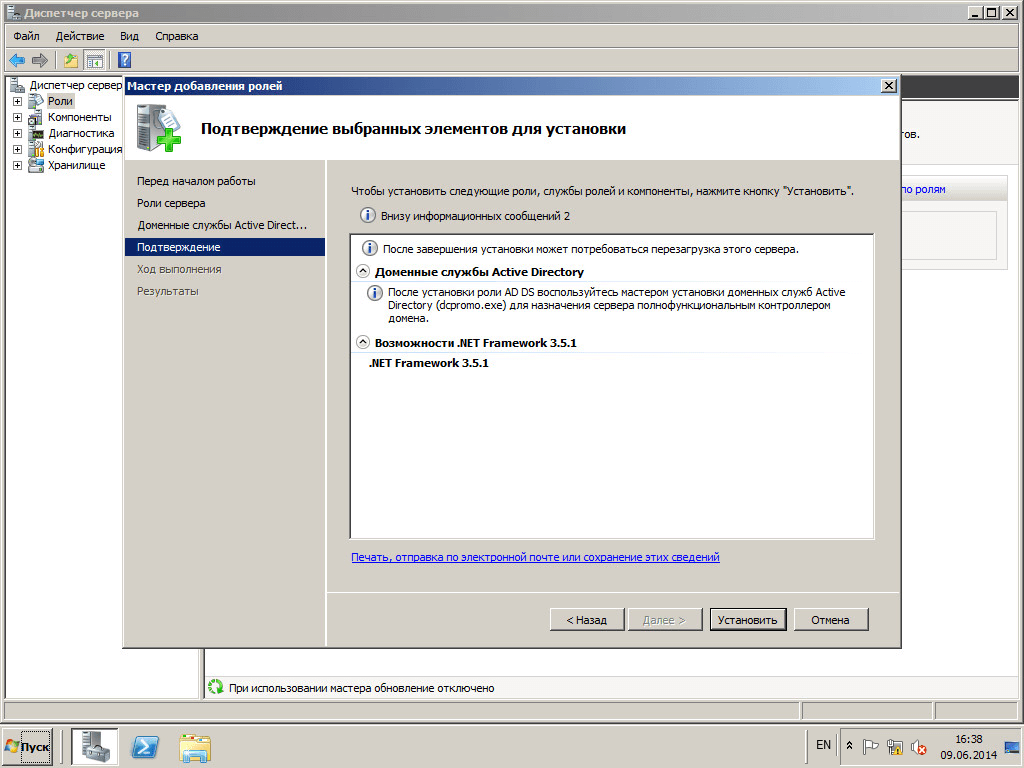

12. Для начала установки роли нажмите Установить (Рис.12).

Рис.12

.

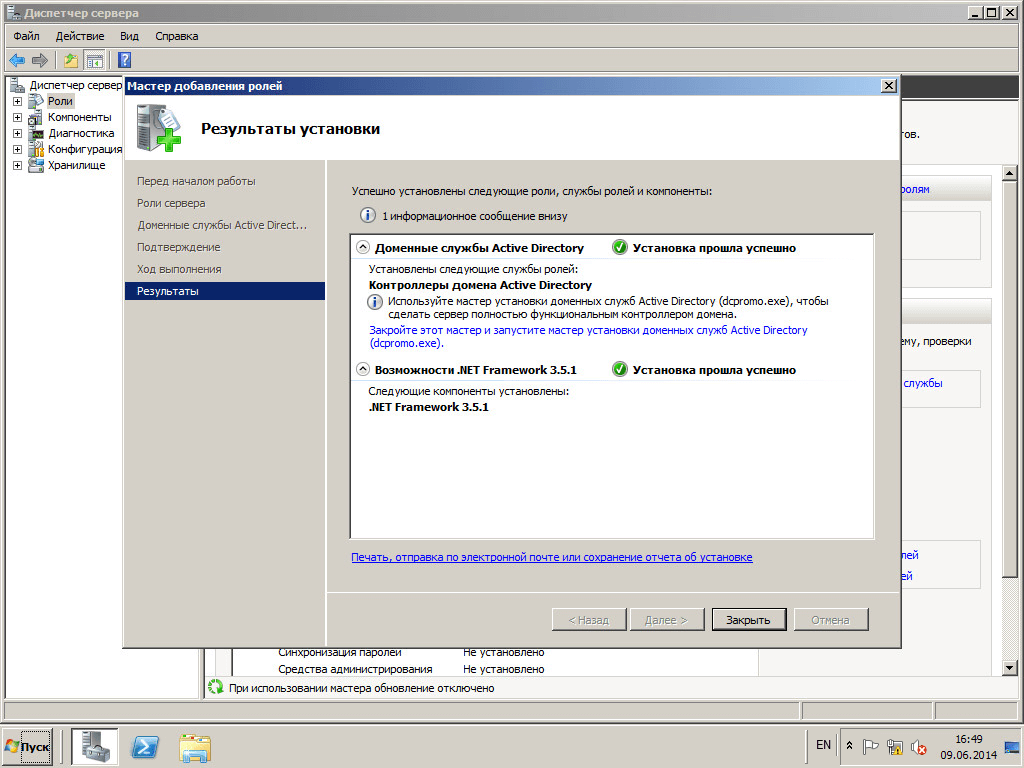

13. После окончания установки нажмите Закрыть (Рис.13).

Рис.13

.

14. Откройте Пуск и введите в поле поиска dcpromo, затем запустите файл dcpromo (Рис.14).

Рис.14

.

15. В открывшемся окне Мастера установки доменных служб Active Directory нажмите Далее (Рис.15).

Рис.15

.

16. Ознакомьтесь с дополнительной информацией касательно функционала Windows Server 2008 R2, затем нажмите Далее (Рис.16).

Рис.16

.

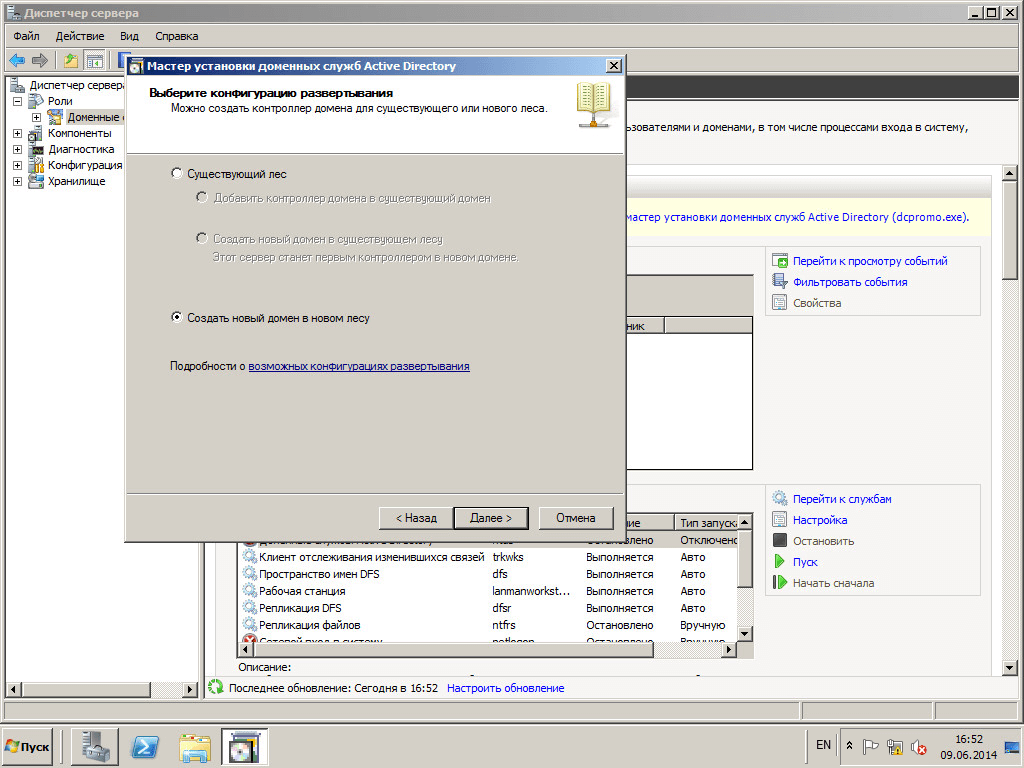

17. В данном руководстве рассматривается добавление нового леса, поэтому выберите пункт Создать новый домен в новом лесу, затем выберите Далее (Рис.17).

Рис.17

.

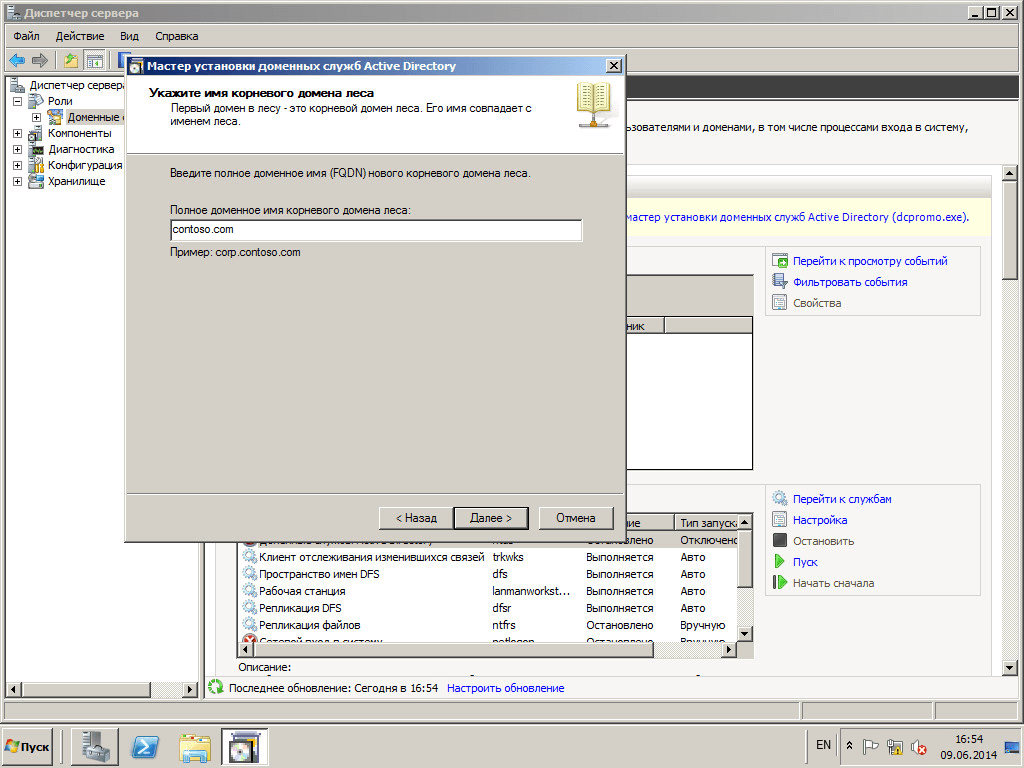

18. В поле Полное доменное имя корневого домена леса введите имя домена (прим. в данном руководстве это example.local, Вы можете выбрать любое другое), затем нажмите Далее (Рис.18).

ВАЖНО! Домен вида .local или аналогичный можно использовать в качестве тестового, однако, он имеет ряд недостатков, а именно: 1) Вы никак не сможете подтвердить владение им для получения публичного SSL-сертификата; 2) Такое имя невозможно использовать из внешней сети; 3) Данный способ именования вступает в противоречие с глобальным DNS, так как не гарантирует его уникальность что приводит к потенциальным коллизиям.Рекомендуется создавать согласованное пространство имен. Например имея домен lyapidov.ru (который использует сайт), домен Active Directory делать суб-доменом, например: server.lyapidov.ru. Либо использовать разные домены например lyapidov.ru — для сайта, а lyapidov.net — для Active Directory.

Рис.18

.

19. Если вы добавляете новый лес и планируете в дальнейшем использовать серверы на базе операционной системы Windows Server 2008 R2, выберите в выпадающем списке Windows Server 2008 R2, затем нажмите Далее (Рис.19).

Рис.19

.

20. Установите галочку напротив DNS-сервер, затем нажмите Далее (Рис.20).

Рис.20

.

21. На данном этапе Мастер установки доменных служб Active Directory предупредит, что делегирование для этого DNS-сервера не может быть создано. Нажмите Далее (Рис.21).

Рис.21

.

22. Оставьте настройки по умолчанию и нажмите Далее (Рис.22).

Рис.22

.

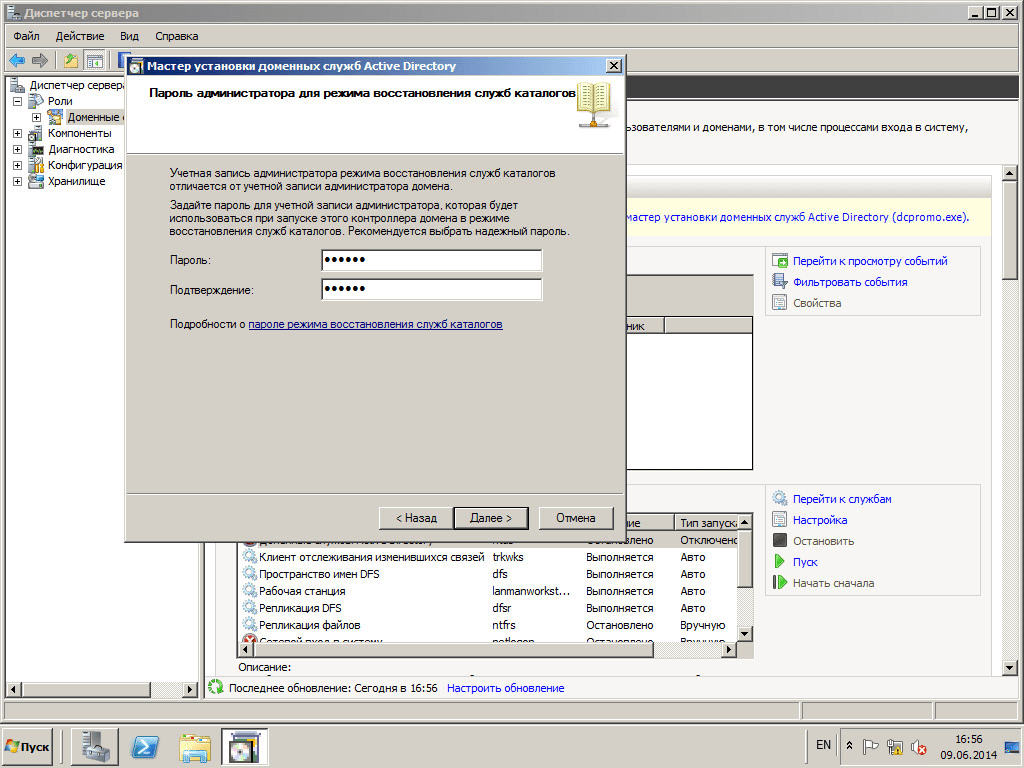

23. Придумайте и введите пароль для режима восстановления служб каталогов в соответствующие поля, затем нажмите Далее (Рис.23).

Рис.23

.

24. В окне со сводной информацией по настройке сервера нажмите Далее (Рис.24).

Рис.24

.

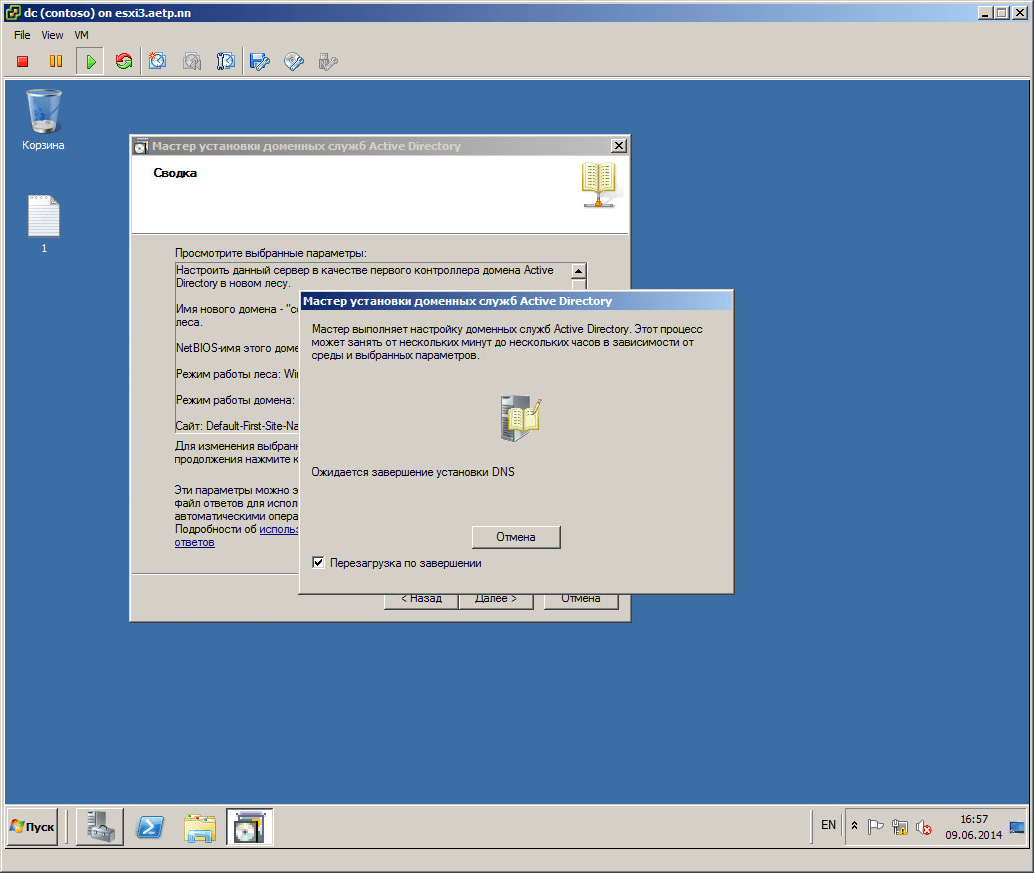

25. Начнётся процесс настройки доменных служб Active Directory. Установите галочку напротив Перезагрузка по завершении, для того чтобы новые настройки вступили в силу (Рис.25).

Рис.25

.

26. После перезагрузки сервера войдите в систему.

.

Установка контроллера домена Active Directory в Windows Server 2008 R2 завершена!.

Поделиться ссылкой:

Похожее

lyapidov.ru

Установка контроллера домена Active Directory в Windows Server 2012 R2

В данном руководстве подробно описан и продемонстрирован процесс установки роли Active Directory Domain Services (контроллер домена) на Windows Server 2012 R2.

Для установки роли Active Directory Domain Services на Windows Server 2012 R2 потребуется компьютер, под управлением Windows Server 2012 R2 (О том как установить Windows Server 2012 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2012 R2 c USB флешки» ).

I. Настройка имени сервера и статического IP-адреса

1.Откройте Пуск > Компьютер (пр. кнопкой мыши) > Свойства (Рис.1).

Рис.1

.

2. В открывшемся окне выберите Изменить параметры (Рис.2).

Рис.2

.

3. В Свойствах системы выберите вкладку Имя компьютера и нажмите Изменить… . В появившемся окне укажите новое имя сервера в поле Имя компьютера (прим. в данном руководстве это SERVER2012R2), затем нажмите ОК (Рис.3).

Рис.3

.

4. Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер. Нажмите кнопку ОК (Рис.4).

Рис.4

.

5. После перезагрузки, в правом нижнем углу кликните (пр. кнопкой мыши) на иконке сетевого соединения. В открывшемся меню выберите Центр управления сетями и общим доступом (Рис.5).

Рис.5

.

6. В открывшемся окне выберите Изменение параметров адаптера (Рис.6).

Рис.6

.

7. В открывшемся окне Сетевые подключения нажмите правой кнопкой мыши на сетевом подключении и выберите пункт Свойства. В появившемся окне выделите Протокол Интернета версии 4 (TCP/IPv4) и нажмите Свойства (Рис.7).

Рис.7

.

8. В свойствах, на вкладке Общие выберите пункт Использовать следующий IP-адрес. В соответствующие поля введите свободный IP-адрес, маску подсети и основной шлюз. Затем выберите пункт Использовать следующие адреса DNS-серверов. В поле предпочитаемый DNS-сервер введите IP-адрес сервера, после чего нажмите ОК (Рис.8).

Примечание! В данном руководстве, в качестве примера, был выбран свободный IP-адрес 192.168.0.104, маска подсети установлена по умолчанию 255.255.255.0, а в качестве основного шлюза выступает Wi-Fi роутер с адресом 192.168.0.1. Помните, что предпочитаемый DNS-сервер должен совпадать с введённым выше IP-адресом сервера.

Рис.8

.

II. Установка роли Active Directory Domain Services

1. Откройте окно диспетчера сервера и выберите пункт Добавить роли и компоненты (Рис.9).

Рис.9

.

2. В появившемся окне нажмите Далее (Рис.10).

Рис.10

.

3. Выберите пункт Установка ролей и компонентов, затем нажмите Далее (Рис.11).

Рис.11

.

4. Выберите сервер на который будет производиться установка роли, затем нажмите Далее (Рис.12).

Рис.12

.

5. Выберите роль Доменные службы Active Directory, на следующем этапе Мастер установки ролей предупредит, что для установки роли Доменные службы Active Directory нужно установить несколько компонентов. Нажмите Добавить компоненты (Рис.13).

Рис.13

.

6. Убедитесь, что после установки необходимых компонентов напротив Доменные службы Active Directory стоит галочка, затем нажмите Далее (Рис.14).

Рис.14

.

7. На этапе добавления компонентов оставьте все значения по умолчанию и нажмите Далее (Рис.15).

Рис.15

.

8. Ознакомьтесь с дополнительной информацией касательно Доменных служб Active Directory, затем нажмите Далее (Рис.16).

Рис.16

.

9. Для начала установки роли нажмите Установить (Рис.17).

Рис.17

.

10. После окончания установки нажмите Повысить роль этого сервера до уровня контроллера домена (Рис.18).

Рис.18

.

11. Выберите пункт Добавить новый лес, затем в поле Имя корневого домена введите имя домена (прим. в данном руководстве это example.local, Вы можете выбрать любое другое), затем нажмите Далее (Рис.19).

ВАЖНО! Домен вида .local или аналогичный можно использовать в качестве тестового, однако, он имеет ряд недостатков, а именно: 1) Вы никак не сможете подтвердить владение им для получения публичного SSL-сертификата; 2) Такое имя невозможно использовать из внешней сети; 3) Данный способ именования вступает в противоречие с глобальным DNS, так как не гарантирует его уникальность что приводит к потенциальным коллизиям.Рекомендуется создавать согласованное пространство имен. Например имея домен lyapidov.ru (который использует сайт), домен Active Directory делать суб-доменом, например: server.lyapidov.ru. Либо использовать разные домены например lyapidov.ru — для сайта, а lyapidov.net — для Active Directory.

Рис.19

.

12. На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать серверы на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена. Установите галочку напротив DNS-сервер, придумайте и введите пароль для режима восстановления служб каталогов в соответствующие поля, затем нажмите Далее (Рис.20).

Рис.20

.

13. Оставьте значение NetBIOS по умолчанию и нажмите Далее (Рис.21).

Рис.21

.

14. Оставьте настройки по умолчанию и нажмите Далее (Рис.22).

Рис.22

.

15. В окне со сводной информацией по настройке сервера нажмите Далее (Рис.23).

Рис.23

.

16. Далее Мастер настройки доменных служб Active Directory проверит все ли предварительные требования соблюдены и выведет отчет. Нажмите Установить (Рис.24).

Рис.24

.

17. После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится. Перед тем как сервер начнет перезагружаться вы увидите предупреждение (Рис.25).

Рис.25

.

18. После повышения роли сервера до уровня контроллера домена и перезагрузки — зайдите в систему под учетной записью с правами администратора домена (Рис.26).

Рис.26

.

Установка контроллера домена Active Directory в Windows Server 2012 R2 завершена!.

Поделиться ссылкой:

Похожее

lyapidov.ru

Разворачиваем контроллер домена на базе Windows Server 2012 R2. Настройка служб AD DS, DNS, DHCP.

Содержание статьи:

В статье подробно разберем процесс развертывания контроллер домена на базе Windows Server 2012 R2 и настройка служб AD DS, DNS, DHCP.

Наша задача:

- Установить Windows Server 2012 R2 и подготовить систему к развертыванию служб.

- Развернуть службы Active Directory + DNS, выполнить настройку служб.

- Развернуть службу DHCP, выполнить настройку обслуживания подсети 192.168.0.0/24.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и настройка

При выборе типа устанавливаемой системы, выбираем Windows Server 2012 R2 Standart with GUI. Далее саму установку я пропущу, т.к. она полностью тривиальная.

После установки системы, обязательно обновляем систему до актуального состояния. Изменяем имя ПК (прим. DC1).

В настройках TCP/IP указываем статические IP-адреса (прим. как на скриншоте ниже)

Изменяем временную зону, выбираем относящуюся к нам зону (+03:00 Moscow, St. Petersburg, Volgograd).

На этом базовая подготовка системы выполнена, можно приступать к развертыванию служб.

Разворачиваем службы Active Directory + DNS

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Отмечаем галочкой пункт Skip this page by default (чтобы в будущем не видеть эту страницу) и нажимаем Next.

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен только для установки роли удаленных рабочих столов. Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Пункт Select a virtual hard disk позволяет указать сервер расположенный на VHD-диске. Нажимаем Next.

Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features и после нажимаем Next.

В этом окне предлагается выбрать дополнительные компоненты, в моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что желательно иметь несколько контроллеров домена, на случай выхода из строя основного. Служба AD DS требует установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить, а так же AD DS требует установки дополнительных служб DFS Namesspases (пространства имен), DFS Replication (DFS репликации) и File Replication (Файловой репликации). Нажимаем Next.

На завершающей странице мастера отображается информация по устанавливаемым компонентам. Так же здесь можно экспортировать конфигурацию в xml-файл (Export configuration settings), на случай если нужно развернуть идентичный сервер. Нажимаем Install.

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS.

Необходимо выбрать вариант развертывания AD DS.

- Add a domain controller to an existing domain — добавить дополнительный контроллер домена в существующем домене.

- Add a new domain to an existing forest — добавить новый домен в существующем лесу:

- Tree Domain — корневой домен нового дерева в существующем лесу

- Child Domain — дочерний домен в существующем лесу

- Add New Forest — создать новый корневой домен в новом лесу.

Выбираем вариант Add New Forest, указываем корневое имя домена, нажимаем Next.

В параметрах контроллера домена оставляем по умолчанию функционал леса и домена, проверяем отмечен ли галочкой пункт Domain Name System (DNS), будет автоматически поднята роль DNS и задаем пароль для режима восстановления служб каталогов. Нажимаем Next.

Не обращаем внимание на предупреждение ошибки делегирования для этого DNS-сервера, т.к. роль DNS поднимается в процессе конфигурации AD DS. Нажимаем Next.

Оставляем подставленное мастером NetBIOS имя. Нажимаем Next.

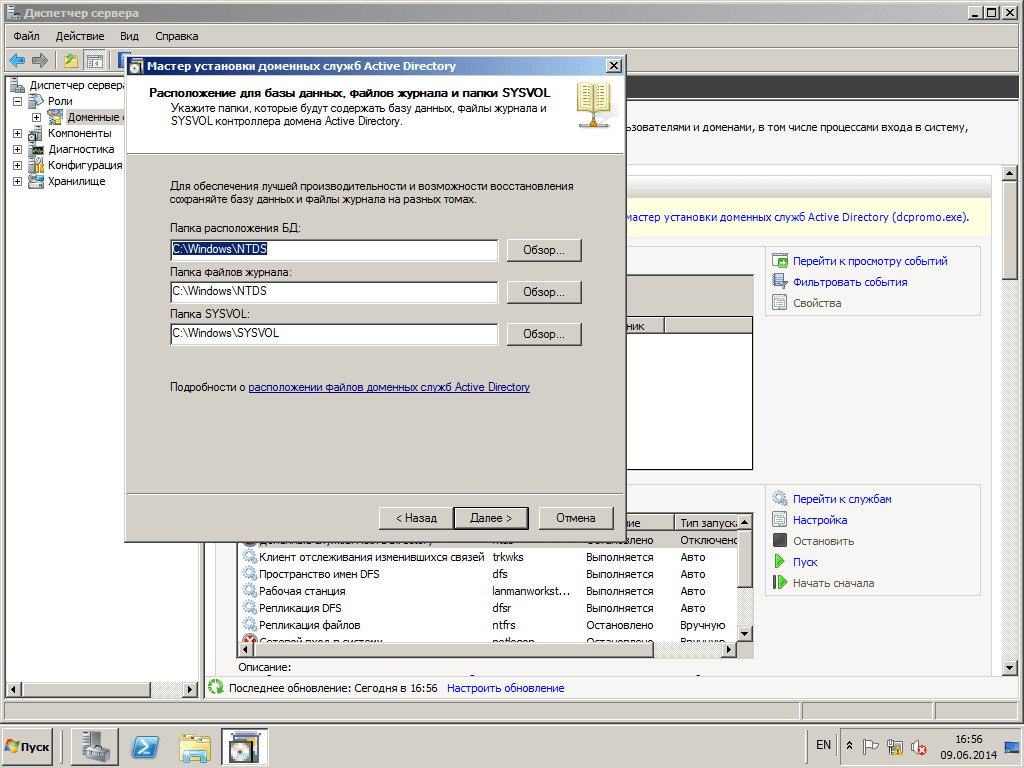

Пути к каталогам оставляем по-умолчанию. Нажимаем Next.

Вывод сводной информации по настройке AD DS. Нажимаем Next.

Дожидаемся выполнения предварительной проверки и если проверка прошла успешно, то мастер нам сообщит об этом: All prerequisite checks are passed successfully. Click «install» to begin installation. (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.). Нажимаем Install.

В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавим зону обратного просмотра в DNS. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

Запускаем Server Manager, выбираем роль DNS и на сервере жмем правой кнопкой мыши. Выбираем пункт DNS Manager (Диспетчер DNS).

Выделяем вкладку Reverse Lookup Zones, нажимаем правой кнопкой и выбираем New Zone.

Задаем тип добавляемой зоны:

- Primary zone — Основная зона. Зона хранится на DNS-сервере, является основной. DNS-сервер становится основным источником сведений об этой зоне.

- Secondary zone — Дополнительная зона. DNS-сервер становится дополнительным источником сведений о зоне. Зона на этом сервере должна быть получена от другого удаленного компьютера DNS-сервера, который также хранит зону.

- Stub zone — Зона заглушка. DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны.

Выбираем Primary zone и нажимаем Next.

Предлагается выбрать как будет выполнятся репликация добавляемой зоны:

- То all DNS servers running on domain controllers in this forest — Репликации во всем лесу AD включая все деревья доменов.

- То all DNS servers running on domain controllers in this domain — Репликация внутри текущего домена и его дочерних доменов.

- То all domain controllers in this domain — Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.

- To all domain controllers specified in the scope of this directory partition — Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога.

Выбираем То all DNS servers running on domain controllers in this domain. Нажимаем Next.

Выбираем протокол заданный по умолчанию IPv4 Reverse Lookup Zone. Нажимаем Next.

Задаем параметр Network ID. В моем случае 192.168.0. В поле Reverse Lookup Zone Name автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

Выбор параметра динамического обновления:

- Allow only secure dynamic updates (recommended for Active Directory) — Разрешить только безопасные динамические обновления.

- Allow both nonsecure and secure dynamic updates — Разрешить любые динамические обновления, как безопасные так и нет.

- Do not allow dynamic updates — Не разрешать динамические обновления.

Выбираем Allow both nonsecure and secure dynamic updates. Нажимаем Next.

В завершении добавлении зоны обратного просмотра нажимаем Finish.

Теперь укажем Forwarders (Серверы пересылки). Серверы пересылки служат для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это нужно для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В оснастке DNS Manage (Диспетчер DNS) выделяем наш сервер и нажимаем правой кнопкой мыши. Выбираем Properties. Переходим во вкладку Forwarders и нажимаем на Edit.

В поле <Click here to add an IP Address or DNS Name> вбиваем IP-адрес или DNS имя, например провайдера или можно 8.8.8.8 (DNS Google). Нажимаем OK.

Теперь локальные компьютеры состоящие в доменной сети, смогут выходить в интернет.

Поднимаем службу DHCP и выполняем настройку ее

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Нажимаем Next.

Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features и после нажимаем Next.

В моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что необходимо настроить на компьютере статический IP-адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. Нажимаем Next.

На завершающем этапе установки, нажимаем Install.

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP.

Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Done. Нажимаем Close.

Запускаем Server Manager, выбираем роль DHCP и на сервере жмем правой кнопкой мыши. Выбираем пункт DHCP Manager (Диспетчер DHCP).

Выполним настройку DHCP. Создадим рабочий диапазон адресов из которого будут выдаваться адреса клиентам. Создавать диапазон будем в зоне IPv4. Выбираем протокол IPv4 и нажимаем Action — New Scope… или на иконку отмеченную ниже.

Задаем имя области и ее описание. Нажимаем Next.

Определяем начальный и конечный адрес диапазона подсети. Нажимаем Next.

По желанию можно задать диапазон адресов которые не будут выдаваться клиентам. Для задания диапазона исключения указываем начальный адрес и конечный и нажимаем Add. По окончании нажимаем Next.

Задаем время аренды выданного IP-адреса. Нажимаем Next.

Указываем Yes, I want to configure these options now (Да, я хочу настроить опции сейчас). Нажимаем Next.

Указываем адрес шлюза. Нажимаем Next.

Параметры задания доменного имени, DNS сервера и WINS Servers пропускаем, оставляем указанных значения по-умолчанию. Нажимаем Next.

Соглашаемся с активацией заданной области, выбираем Yes, I want to activate thisscope now. Нажимаем Next.

На этом установка и настройка AD DS, DNS, DHCP завершена.

Сервер готов к работе, можно заводить компьютеры в домен.

Понравилась или оказалась полезной статья, поблагодари автора

jakondo.ru

Сервер для контроллера домена — подключение, установка, настройка.

Контроллер домена в нашей организации появился только в конце 2016г. До этого сеть существовала без него, и без файервола Kerio Control, было полное безвластие и юзеры диктовали права админам. : ) Наконец закупили сервер Dell PowerEdge T430 и в него одной из виртуальных машин был установлен контроллер домена на ОС Windows Server 2008R2. По результатам работы 1.5 лет было выявлено, что сервер работает стабильно, к контроллеру домена нет абсолютно ни каких замечаний, а вот корневая система для виртуализации – Linux Oracle 7.3 и одна из виртуальных машин с сервером нашего главного ПО организации – МАП регулярно дает сбои. Для выявления и устранения проблемы решено было разделить виртуальные машины на реальные. Под контроллер домена был закуплен бюджетный сервер Supermicro. Об нем и пойдет повествование в этом посте.

Планировалось купить брендовый Dell PowerEdgeT30, который хорошо себя показал как сервер видеонаблюдения в нашей организации. Однако Dell почему-то не оказалось в наличии у поставщика и в коробке приехал Supermicro с примерно такими же характеристиками. Я посмотрел отзывы в интернете и пришел к выводу что Supermicro это мало раскрученный бренд, в отличие от Dell или например HP, его более низкая стоимость определяется именно этим. Время покажет насколько он надежен. Однако, всё же, если бы речь шла о сервере хранения важных данных, то я полагаю, что отказался бы от мало известной марки и вернул бы сервер поставщику, а для контроллера домена сойдет.

Характеристики сервера:

Материнская плата — X11SSL-F;

Процессор – Intel Xeon E3-1225v6 3.3GHz;

ОЗУ –DDR4 2400MHz 8Gb;

Жесткие диски – WD5003AZEX Caviar Black 500Gb – 4 шт.;

БП – 500Вт.

Корпус — CSE-732D2-500B;

ИБП – APC Back-UPS650.

Среди разъемов на сервере числятся COM, несколько USB, три сетевых порта и VGA.

Так же БП с разъемом для подключения 220В.

На передней панели кнопка включения, еще 2 USB, разъемы для наушников и индикаторы. Всё выглядит весьма простенько.

Подключаем – запускаем. Электропитание сервера нужно обязательно осуществлять через ИБП.

До установки операционной системы необходимо создать RAID массив из жестких дисков. По плану 4 HDD было закуплено под RAID10. Краткая справка.

RAID (англ. Redundant Array of Independent Disks — избыточный массив независимых дисков) — технология виртуализации данных, которая объединяет несколько дисков в логический элемент для избыточности и повышения производительности. (wiki)

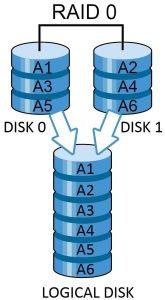

RAID0 (striping — «чередование») создается для ускорения работы HDD. Несколько дисков работают параллельно, информация разбивается на блоки и записывается на диски поочередно. Диски образуют единый логический диск.

RAID0 (striping — «чередование») создается для ускорения работы HDD. Несколько дисков работают параллельно, информация разбивается на блоки и записывается на диски поочередно. Диски образуют единый логический диск.

Распределение операций по чтению и записи информации между дисками повышает производительность, однако снижается надежность, так как поломка одного из дисков нарушает работу всего массива.

RAID1 (mirroring — «зеркалирование») — массив из двух (или более) дисков, являющихся полными копиями друг друга. Такая схема создается для повышения надежности, при этом на получившемся логическом диске доступна только половина пространства от общего объема всех дисков.

RAID10 (1+0) — зеркалированный массив, данные в котором записываются последовательно на несколько дисков, как в RAID0. Эта архитектура представляет собой массив типа RAID0, сегментами которого вместо отдельных дисков являются массивы RAID1. Соответственно, массив этого уровня должен содержать как минимум 4 диска и всегда чётное количество. RAID10 объединяет в себе высокую отказоустойчивость и производительность.

Для того, чтоб попасть в меню программного RAID, которым снабжен сервер, нужно после нажатия кнопки включения жать много раз клавишу DEL на клавиатуре.

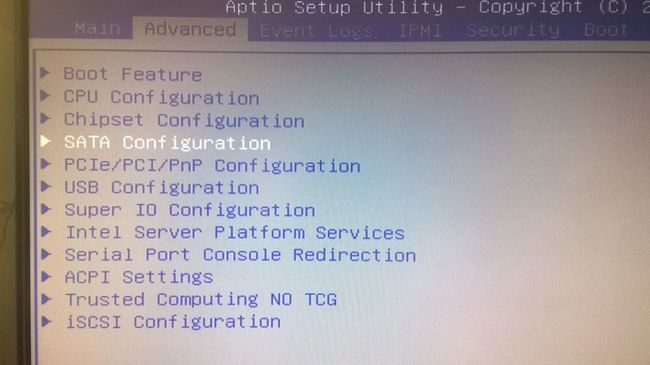

Войдя в меню BIOS стрелками переходим на вкладку Advanced и выбираем пункт SATA Configuration, нажимаем Enter.

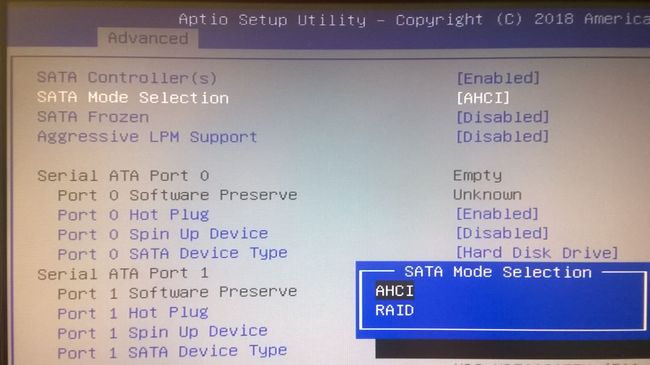

В раскрывшемся меню выбираем подпункт SATA Mode Selection и устанавливаем в нем значение RAID.

Сохраняем конфигурацию и перезагружаем сервер. Он вобщем то сам перезагрузится. Слово Reset именно это и обозначает.

После того, как сервер снова начнет включаться нужно успеть нажать комбинацию CTRL+I. Меню RAID проскакивает очень быстро.

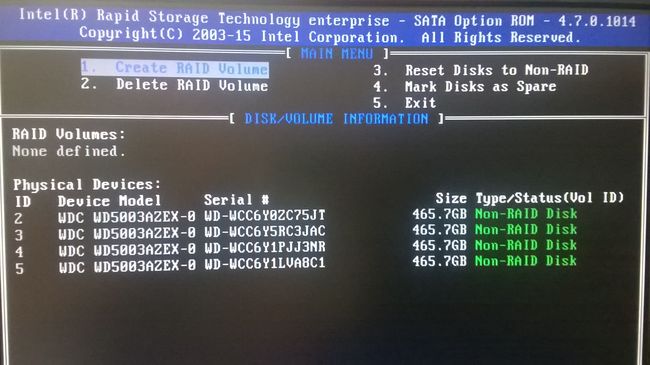

Оказавшись в меню видим наши жесткие диски и их статус – Non-RAID Disk.

Выбираем первый пункт меню Create RAID Volume. (создать раздел RAID).

Вводим данные:

Name: Volume0 — любое понятное, можно оставить без изменения.

RAID Level:RAID10 (RAID0+1) в этом пункте из доступных оказался RAID 0+1. Это получается, что два RAID0 объединяются в один RAID1.

Такая комбинация дисков позволяет повысить скорость и отказоустойчивость системы. Более корректную работу обеспечивает RAID 1+0 (два RAID1 объединяются в RAID0), но возможность RAID 1+0 в сервере отсутствует, по этому, воспользуемся тем, что есть.

Strip Size: 64kb – размер страйпа (объем данных, записываемых за одну операцию) я оставил 64kb. Вроде, чем это значение меньше, тем лучше система работает с мелкими файлами. Поднимать значение до 128kb не стоит, желательно уменьшить его до 32 или 16kb (решено не экспериментировать).

Capaciti: 884.9Gb – емкость диска оставляем как есть. Кстати, жесткие диски выбраны WD Black 500GB, как наиболее надежные. На сервере контроллера домена Microsoft не рекомендует держать еще что-то, поэтому диски выбраны минимального объема, который был у поставщика. C уменьшением объема диска возрастает коэффициент надежности.

Выбираем последний пункт Create Volume и нажимаем Enter. Последует системное предупреждение, о том, что будут удалены все данные с диска. Соглашаемся – Y.

RAID 0+1 создан. Статус дисков изменился на Member Disk(0).

Выходим из настроек RAID и переходим к установка операционной системы.

Для установки ОС заранее подготовлена загрузочная флэшка с Windows Server 2012. Вставляем её в разъем USB 2.0 на задней части сервера.

Перезагружаем сервер и жмем безостановочно F11.

В загрузочном меню выбираем нашу флэшку – USB DISK 2.0 PMAP.

Начинаем установку ОС.

Вводим лицензионный ключ. (я ввел 2 или 3 строчку результатов поиска гугл).

Выбираем сервер с графическим интерфейсом пользователя.

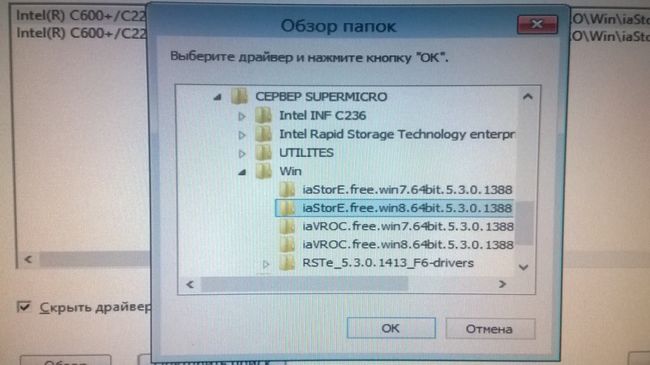

Далее возник проблемный момент. В системе не обнаружилось драйверов для HDD, а точнее для созданного массива RAID.

Начались поиски драйверов по интернету, которые длились довольно долго. Случайным образом мне подошел драйвер как на фото ниже.

Скачать драйвер можно с сайта Intel или с сайта Supermicro по маркировке материнской платы в разделе SATA. У нашего сервера мат. плата X11SSL-F, а чипсет Intel C232, но подошло что-то другое по названию.

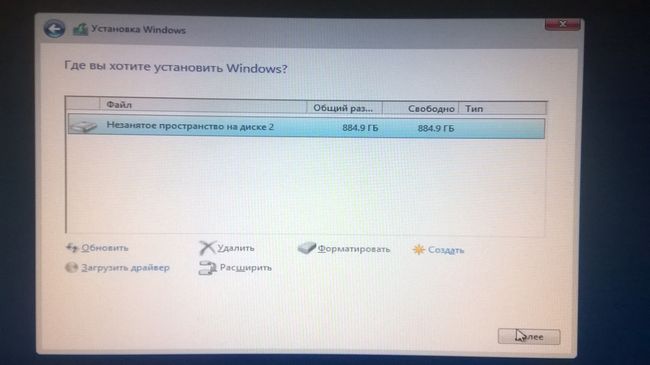

После установки драйвера появился созданный ранее раздел с размером 884,9Гб.

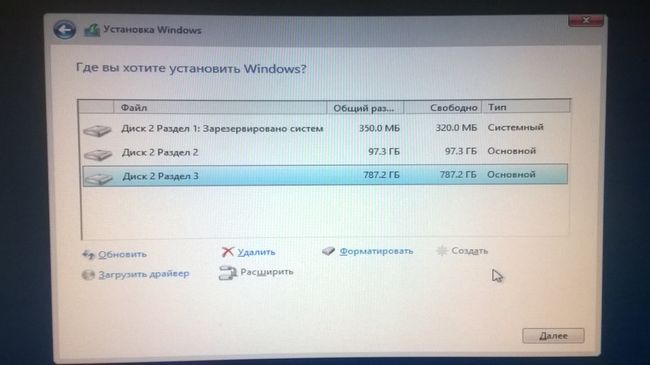

Размечаем его как нам удобно. Желательно не делать системный раздел слишком большим, чтоб можно было затем с помощью AcronisTI сделать резервную копию на непредвиденный случай, 100Гб будет даже много. На прошлом сервере создаваемые образы достигали 600Гб и создавались по 6 часов.

Завершаем установку, вводим пароль администратора.

Прежде чем начинать работать с контроллером домена делаем еще некоторые настройки.

Активируем Windows Server 2012 если это не было сделано во время установки. Переименовываем ПК согласно его роли, например DCSERVER1…2 ..5 (Domain Controller) или просто DC1…5.

Активируем раздел HDD, который не видим в системе через панель администрирования.

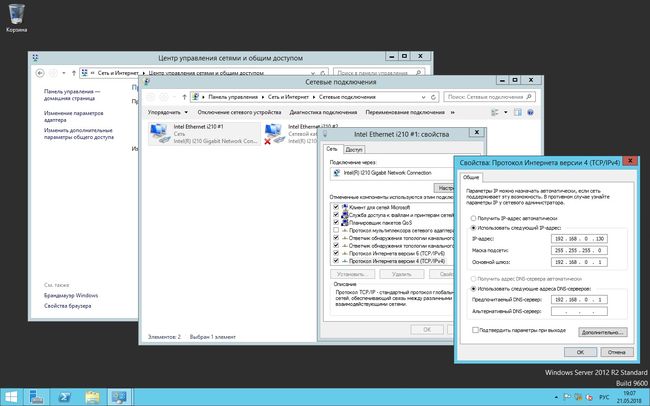

Назначаем сетевой карте IP адрес.

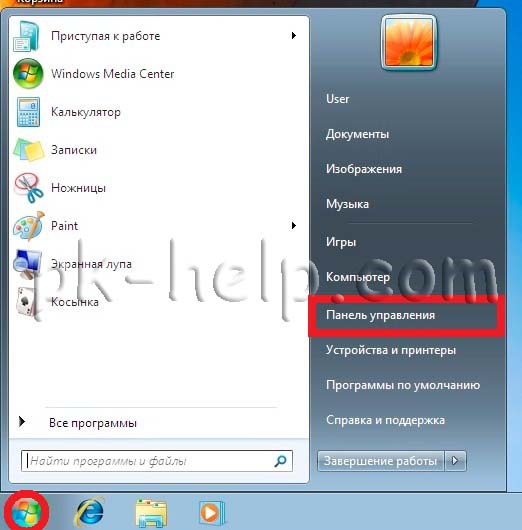

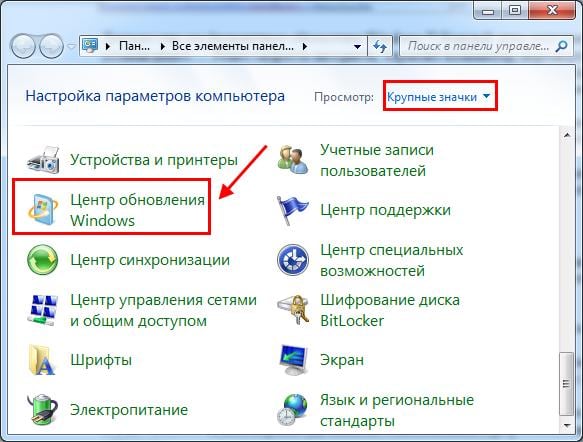

Обновляем систему через автоматическое обновление актуальными обновлениями из Microsoft.

Обновляем драйвера устройств через DriverPack или как угодно иначе.

Устанавливаем антивирус и обновляем его. Для всех наших серверов была куплена лицензия KES10.

Сервер настроен, переходим к контроллеру домена.

www.pc360.ru

Передача и захват ролей FSMO с главного контроллера домена Windows Server 2012 R2 на резервный контроллер домена Windows Server 2012 R2.

Содержание статьи:

Иногда случается что по тем или иным причинам необходимо передать или же насильно забрать роли FSMO с главного контроллера домена на резервный / новый контроллер домена. Рассмотрим на примере как это можно сделать.

Мы имеем:

- Главный контроллер домена на базе Windows Server 2012 R2 (DC1, jakonda.local, 192.168.0.2)

- Дополнительный контроллер домена на базе Windows Server 2012 R2 (DC2, jakonda.local, 192.168.0.3)

Задача:

- Главный контроллер домена DC1 начал глючить и необходимо передать права FSMO на резервный DC2. Понизить DC1 до уровня обычного сервера и вывести его использования.

- Главный контроллер домена DC1 приказал долго жить и необходимо принудительно забрать роли FSMO на резервный DC2. На DC2 подчистить все упоминания о DC1.

Добровольная передача ролей FSMO с главного на резервный контроллер домена.

Перед тем как начать, нужно проверить состоит ли пользователь от которого будут выполнятся действия, в группах Domain Admins, Schema Admin. Запускаем от администратора командную строку на дополнительном контроллере домена DC2 (рекомендуется выполнять все действия на контроллере домена, которому назначаются роли FSMO). Смотрим список имеющихся контроллеров домена:

dsquery server -forest

Проверим кто является владельцем ролей FSMO:

netdom query fsmoВидим что владельцем является DC1.jakonda.local

Переносить роли будем в командной строке при помощи утилиты NTDSUTIL (инструмент управления и обслуживания каталога Active Directory).

Перед тем как переносить FSMO роли на дополнительный контроллер домена, необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory. Если этого не сделать, то роль Schema перенести не удастся.

В командной строке вбиваем:

regsvr32 schmmgmt.dllБиблиотека подключена.

Теперь приступаем к переносу ролей. В командной строке запущенную от администратора вбиваем:

ntdsutilВыбираем сервер котором назначать роли:

roles connections connect to server DC2 qПосле подключения к серверу DC2 мы получаем приглашение к управлению ролями (fsmo maintenance) и передаем ему роли:

transfer naming master transfer infrastructure master transfer rid master transfer schema master transfer pdc qВ процессе переноса каждой роли будет запрошено подтверждение.

Аналогично проделанные выше операции по передачи ролей, можно проделать с помощью графического интерфейса. Запускаем оснастку Active Directory Users and Computers, нажимаем правой кнопкой мыши на домене и выбираем Operation Masters…

Во всех трех вкладках (RID, PDC, Infrastructure) нажимаем Change… и выбираем кому передать права, в моем случае dc2.jakonda.local

По такой же схеме заходим в оснастку Active Directory Domain and Trusts, нажимаем Operations Master… и передаем права на dc2.jakonda.local

А для того чтобы передать права на роль Active Directory Schema, запускаем консоль управления Windows (MMC), нажимаем Win + R, вбиваем mmc. В консоли управления добавляем оснастку, нажимаем File — Add/Remove Snap-in…

Выделяем оснастку Active Directory Schema, нажимаем Add > и подтверждаем добавление, ОК.

И теперь так же как и в предыдущих оснастках выполняем передачу роли.

После того как роли переданы, проверим кто теперь является владельцем всех ролей. В командной строке вбиваем:

netdom query fsmoВсе роли переданы DC2.jakonda.local, как нам и нужно было.

Теперь понижаем роль AD DS на DC1 до обычного сервера. В Windows Server 2012 R2 понизить роль можно через PowerShell либо через Server Manager. Понижать роль будем через PowerShell, т.к. это удобней и быстрей. Запускаем PowerShell на DC1 и вводим:

Uninstall-ADDSDomainControllerБудет предложено задать пароль Администратора, задаем его и подтверждаем удаление AD DS (Y).

Запустится процесс удаления AD DS, по окончании появится уведомление и системам перезагрузится.

После понижения роли на DC1, службы AD DS не удаляются и при желании можно вновь повысить DC1 до уровня контроллера домена. Теперь осталось на DC2 почистить оставшиеся следы от DC1.

На DC2 открываем оснастку Service Manager — Tools — Active Directory Sites and Services. Разворачиваем сайт где находился пониженный сервер DC1, выделяем его и выбираем Delete.

Подтверждаем два раза удаление сервера DC1. Нажимаем Yes, Yes.

Открываем оснастку Service Manager — Tools — Active Directory Users and Computers. Переходим в каталог Domain Controllers, если там отображается только наш DC2, то все нормально. А если в данном каталоге присутствует DC1, то его необходимо удалить из каталога (Мало вероятно что он там будет, после проделанных выше операций, но проверить стоит).

Открываем оснастку Service Manager — Tools — DNS. И удаляем все PTR и A записи оставшиеся от сервера DC1.

Вот и все, мы полностью удалили из DNS и Active Directory неисправный контроллер домена и все ресурсы, связанные с ним. DC2 стал главным контроллером домена, а DC1 выведен из эксплуатации.

Принудительный захват ролей FSMO с главного на резервный контроллер домена.

Принудительный захват ролей FSMO выполняется практически аналогично, добровольной передачи ролей. Только в нашем случае главный DC1 сломался, не включается и т.д. Все действия по захвату ролей будем производить на исправном DC2.

Перед тем как начать, нужно проверить наличие состоит ли пользователя от которого будут выполнятся действия, в группах Domain Admins, Schema Admin.

Регистрируем в системе библиотеку управления схемой Active Directory. Запускаем от администратора командную строку и вбиваем:

regsvr32 schmmgmt.dllВыполняем захват ролей с неисправного DC1. В командной строке запущенную от администратора вбиваем:

ntdsutilВходим в управление ролями и подключаемся к серверу (DC2) на который будем захватывать роли:

roles connections connect to server DC2 qПосле подключения к серверу DC2 захватываем роли:

seize naming master seize infrastructure master seize rid master seize schema master seize pdc qВ процессе переноса каждой роли будет запрошено подтверждение.

Входим в управление очисткой мета-данных и подключаемся к серверу (DC2):

metadata cleanup connections connect to server DC2 qСмотрим список имеющихся сайтов:

select operation target list sites

Выбираем сайт на котором у нас находится вышедший из строя контроллер домена DC1 и выводим список контроллеров домена в этом сайте:

select site 0 list servers in site

Выбираем неисправный контроллер домена DC1 и выводим список доменов:

select server 0 list domains

Выбираем домен и возвращаемся в меню metadata cleanup:

select domain 0 qВыполняем удаление выбранного сервера DC1:

remove selected server

Теперь подчищаем оставшиеся данные от удаленного контроллера домена DC1 на DC2, как делали выше, при добровольной смене ролей FSMO.

Открываем оснастку Service Manager — Tools — Active Directory Sites and Services. Разворачиваем сайт где находился удаленный сервер DC1, выделяем его и выбираем Delete. Подтверждаем два раза удаление сервера DC1. Нажимаем Yes, Yes.

Открываем оснастку Service Manager — Tools — DNS. И удаляем все PTR и A записи оставшиеся от сервера DC1.

Таким образом мы принудительно забрали права на роли FSMO с неисправного DC1 и полностью удалили следы его существования из DNS и Active Directory на DC2 и он же стал главным контроллером домена.

Понравилась или оказалась полезной статья, поблагодари автора

jakondo.ru

Установка Active directory по быстрому и без мучений в windows server 2008R2

Добрый день уважаемые читатели блога pyatilistnik.org, сегодня хочется рассказать в данной статье как установить контроллер домена. Когда то я тоже начинал мечтать об админстве, и на первой же работе я увидел, что же такое AD, осознал всю мощь MS :). Шло время я немного вырос в своих глазах в профессиональном плане и решил сделать тестовый стенд, о том как его делать будет отдельная статья, и первое что я решил попробовать поставить свой домен.

Добрый день уважаемые читатели блога pyatilistnik.org, сегодня хочется рассказать в данной статье как установить контроллер домена. Когда то я тоже начинал мечтать об админстве, и на первой же работе я увидел, что же такое AD, осознал всю мощь MS :). Шло время я немного вырос в своих глазах в профессиональном плане и решил сделать тестовый стенд, о том как его делать будет отдельная статья, и первое что я решил попробовать поставить свой домен.

Когда вы уже поставили windows server 2008R2 все обновили настроили статику назвали свой компьютер как нужно (об этом тут), у меня это будет для примера DC, то можно приступать.

Как установить active directory

Открываем Диспетчер сервера, это централизованный и краеугольный инструмент Microsoft по добавлению ролей, но все тоже самое можно сделать и через powershell. Нажимаем добавить роли

Откроется мастер со справочной информацией, жмем далее. Советую сразу поставить снизу галку, пропустить эту страницу, я сомневаюсь, что вы будите ее читать.

как установить active directory

Выбираем Доменные службы Active Directory.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-03

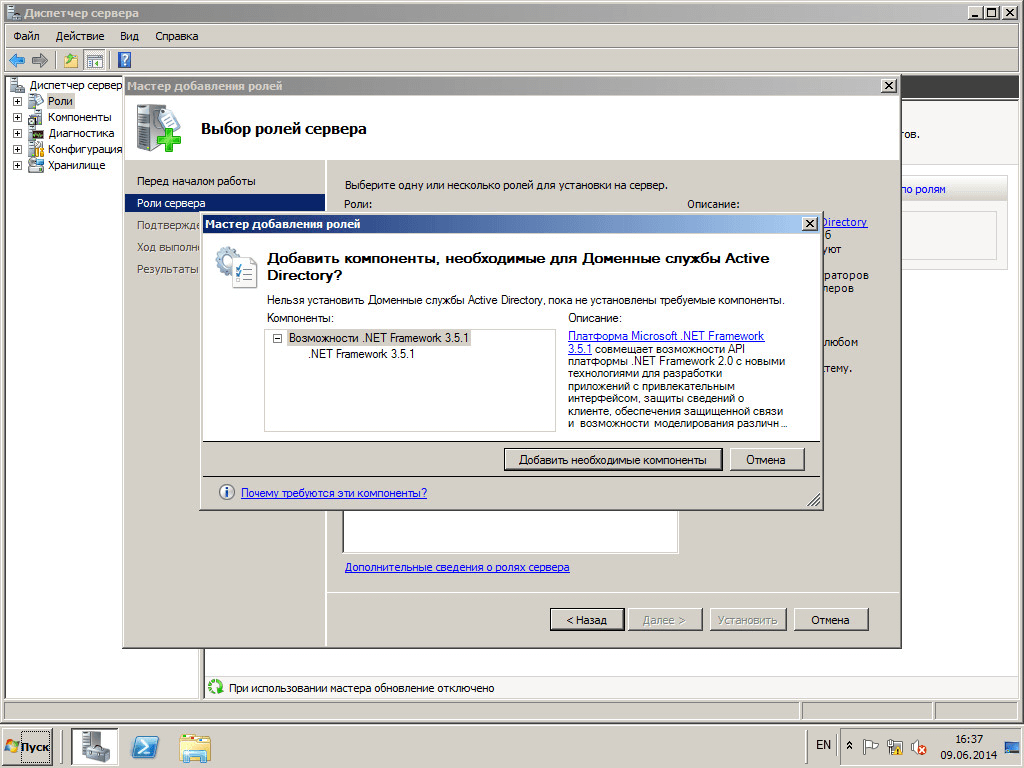

Дальше мастер скажет, что нужно поставить компоненты NET.Framework 3.5.1, жмем добавить

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-04

Жмем далее.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-05

В следующем окне нас подробно познакомят c Active directory, жмем ДАлее

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-06

Жмем установить. Процесс быстрый буквально пару минут.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-07

Видим, что Active Directory установилась успешно

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-08

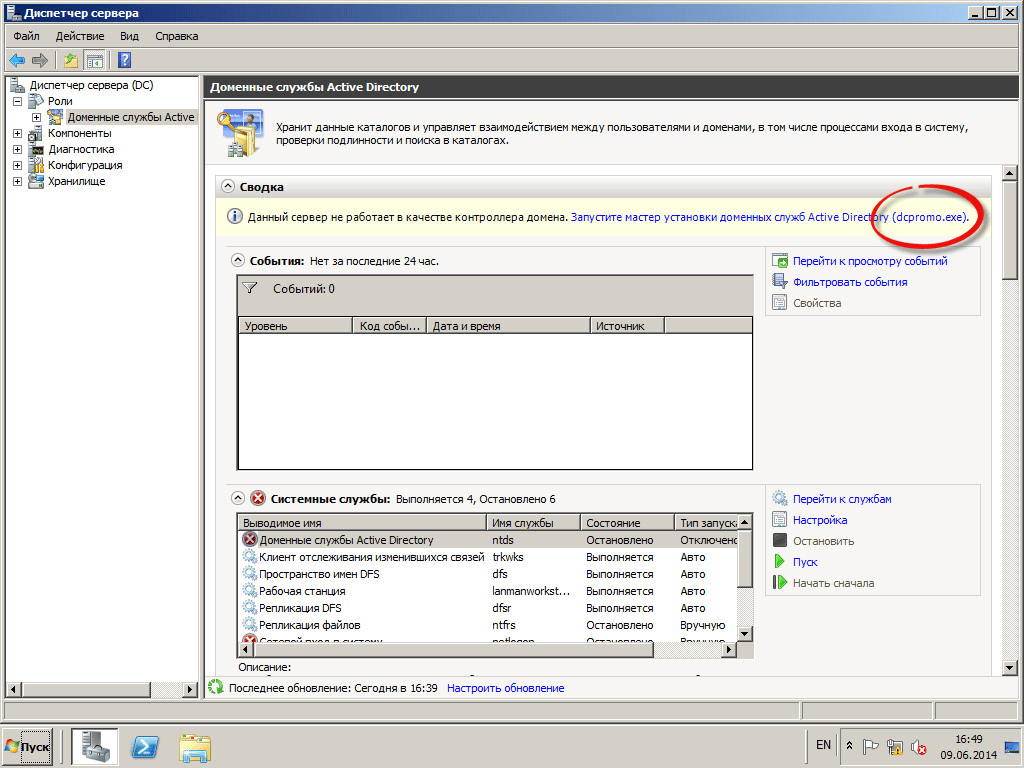

После установки в диспетчере ролей мы видим ошибку и ее текст, мол введите в пуске dcpromo.exe и будут вам счастье, так и поступим.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-09

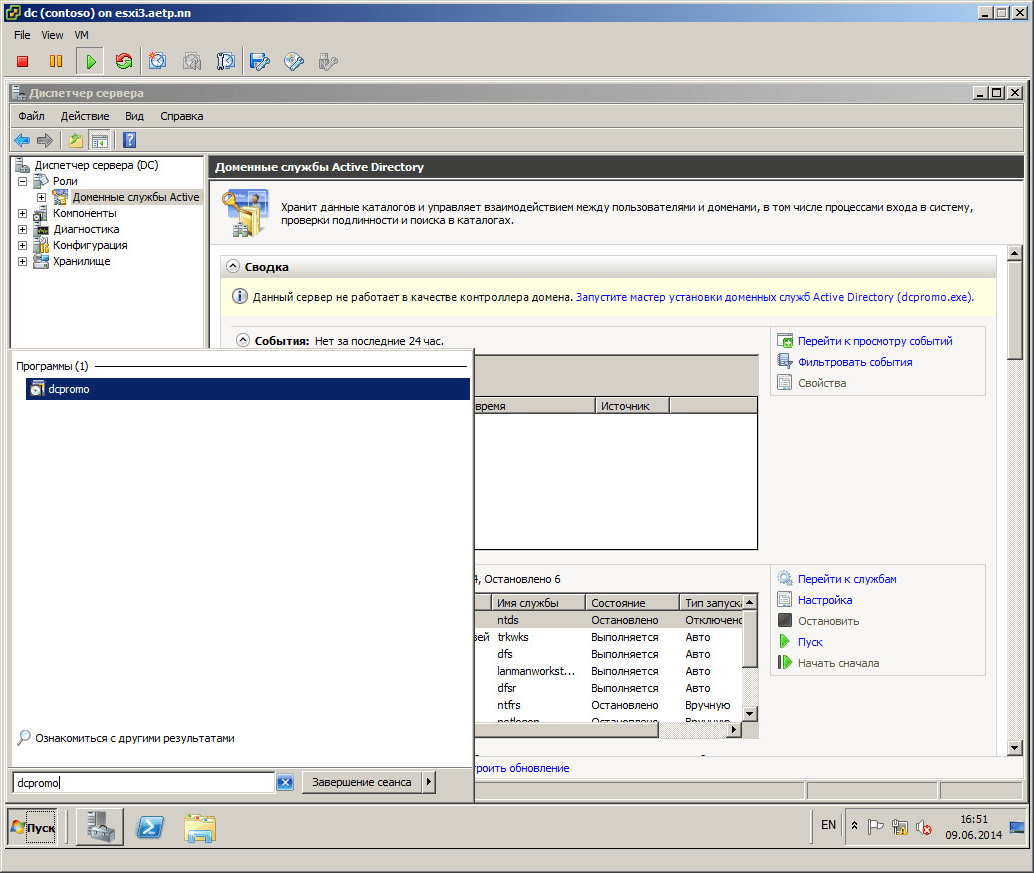

Открываем пуск и пишем dcpromo.exe

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-10

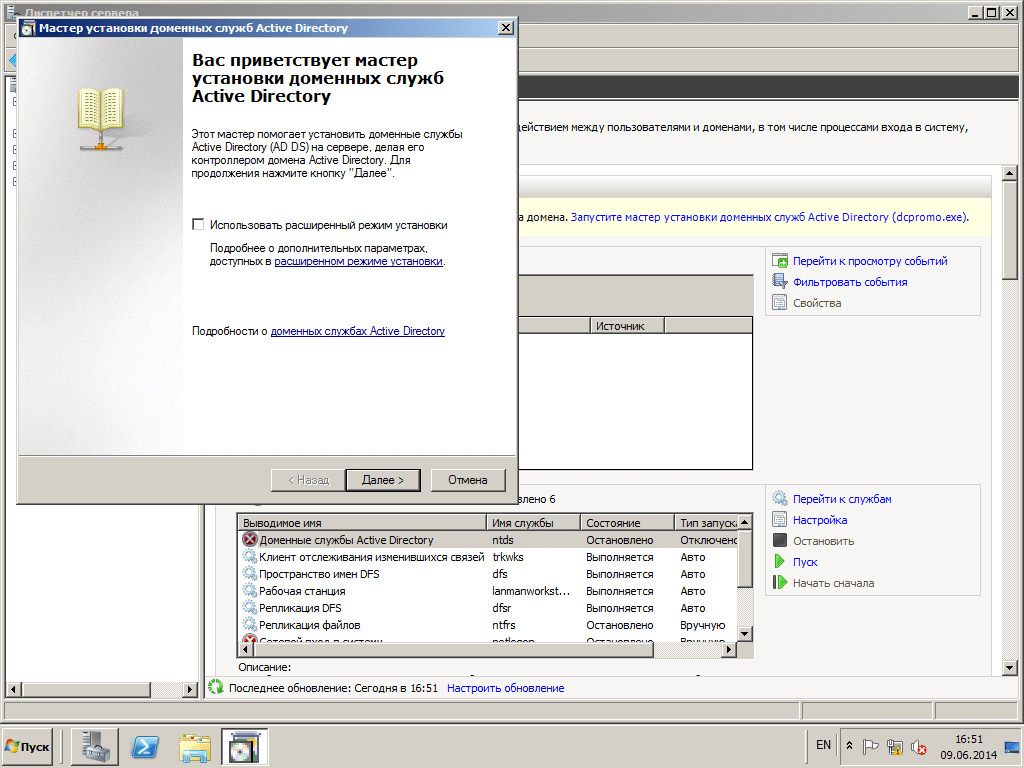

Дальше нас поприветствует мастер установки Active directory. Жмахаем Далее.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-11

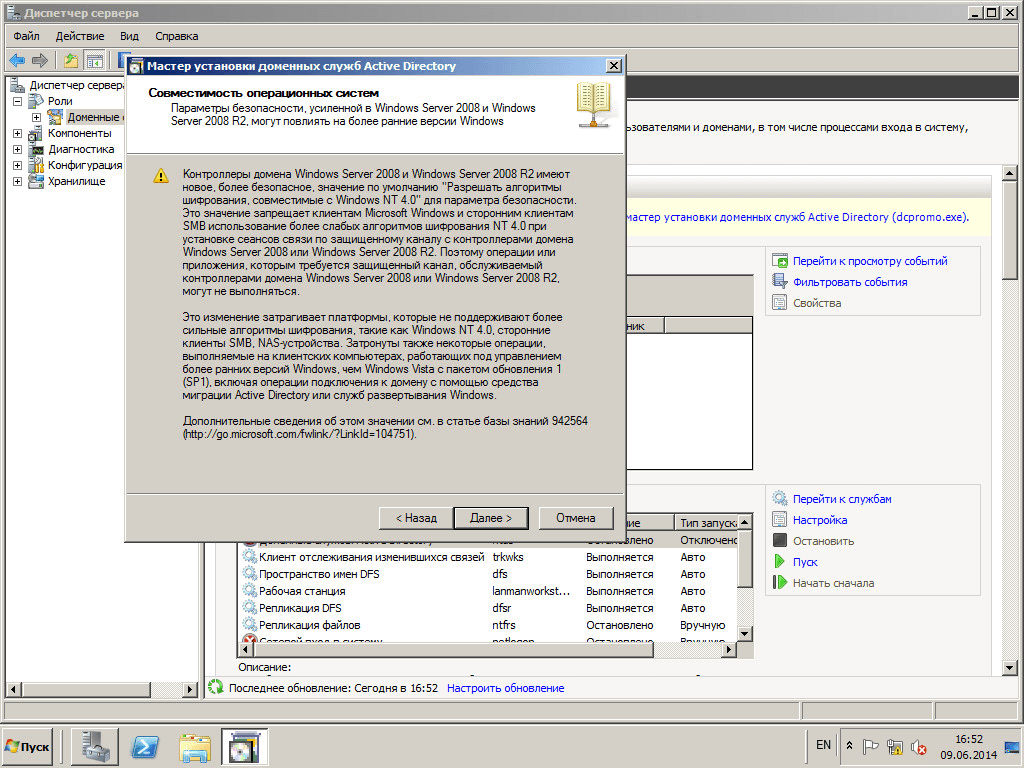

Щелкаем далее.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-12

Создаем новый домен в новом лесу.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-13

Придумываем имя нашего домена, я выбрал contoso.com в целях тестового тестирования, вам же хочу посоветовать прочитать статью как правильно выбрать имя домена Active Directory,

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-14

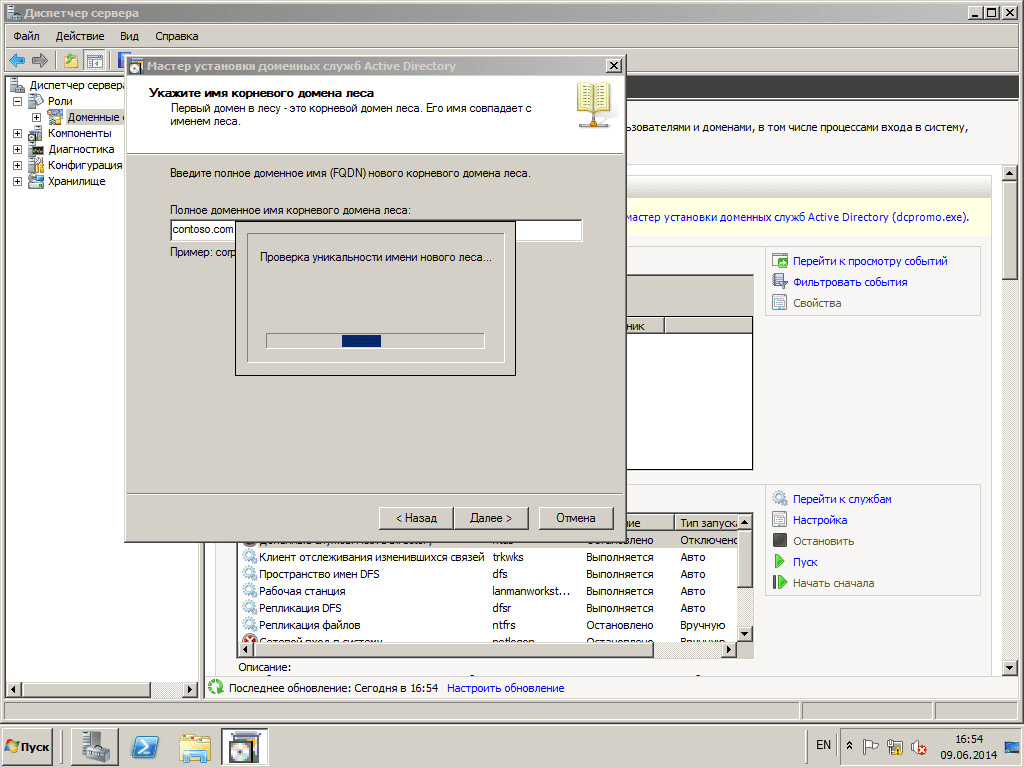

Начнется проверка уникальности имени нового леса.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-15

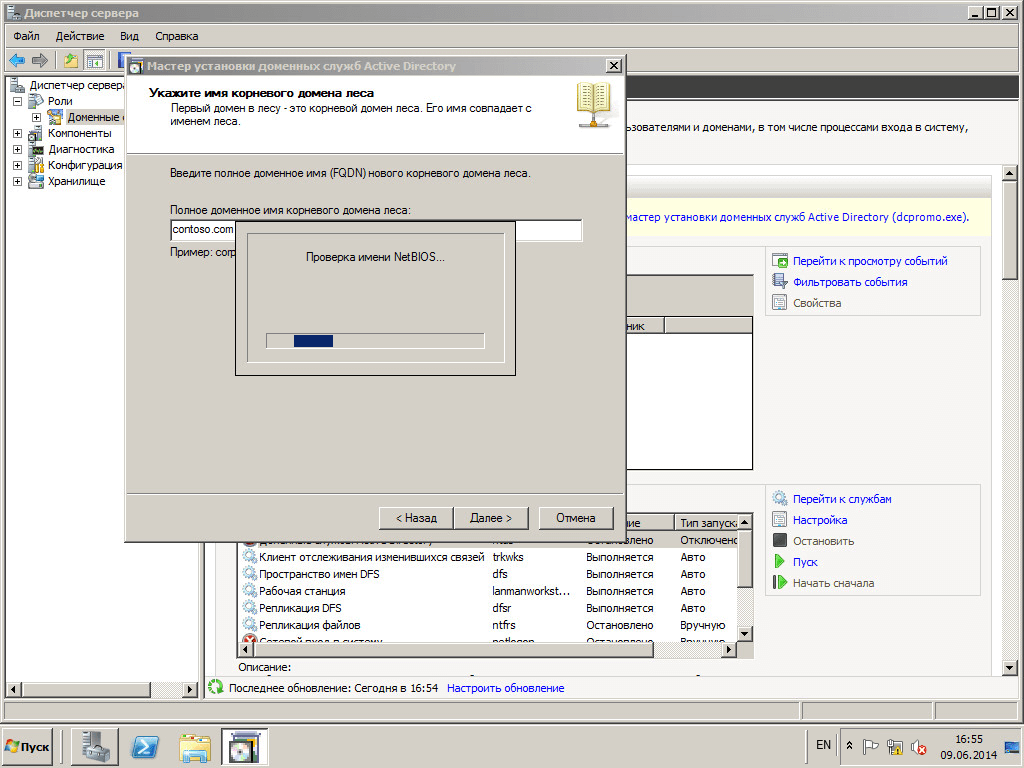

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-16

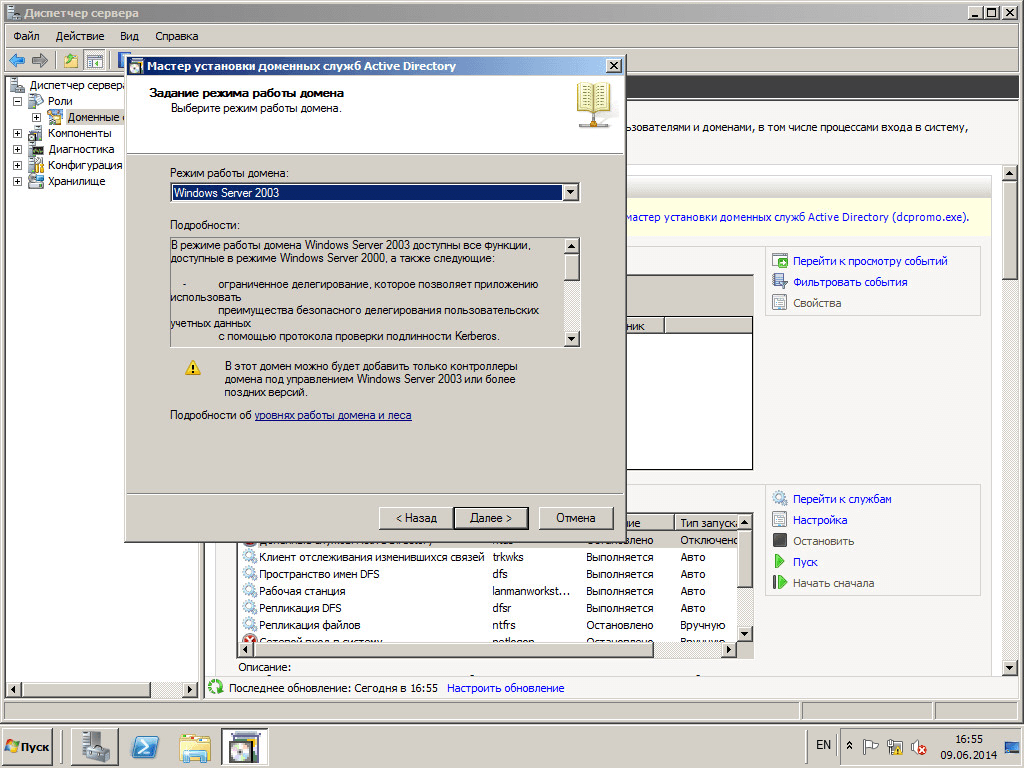

Выбираем режим работы домена windows server 2003 , я выбрал этот режим для того чтобы показать как поднимается режим работы, вы же выбирайте сразу 2008R2, чтобы получить все его преимущества о которых позже.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-17

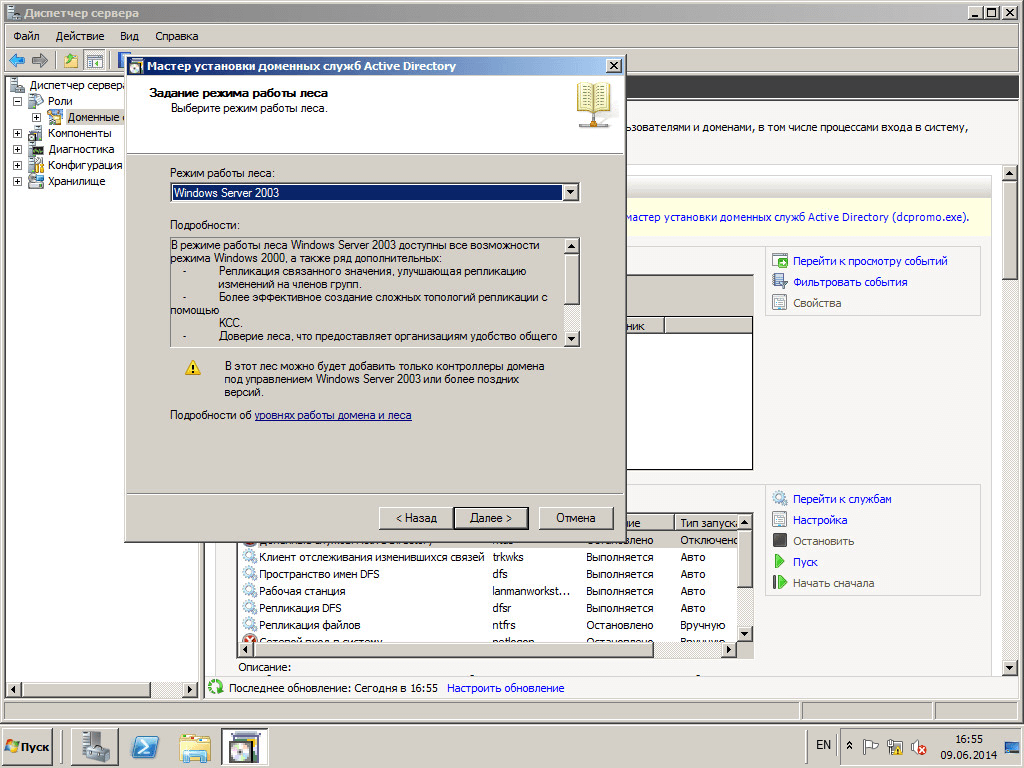

Выбираем уровень леса тоже windows server 2003 по тем же причинам.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-18

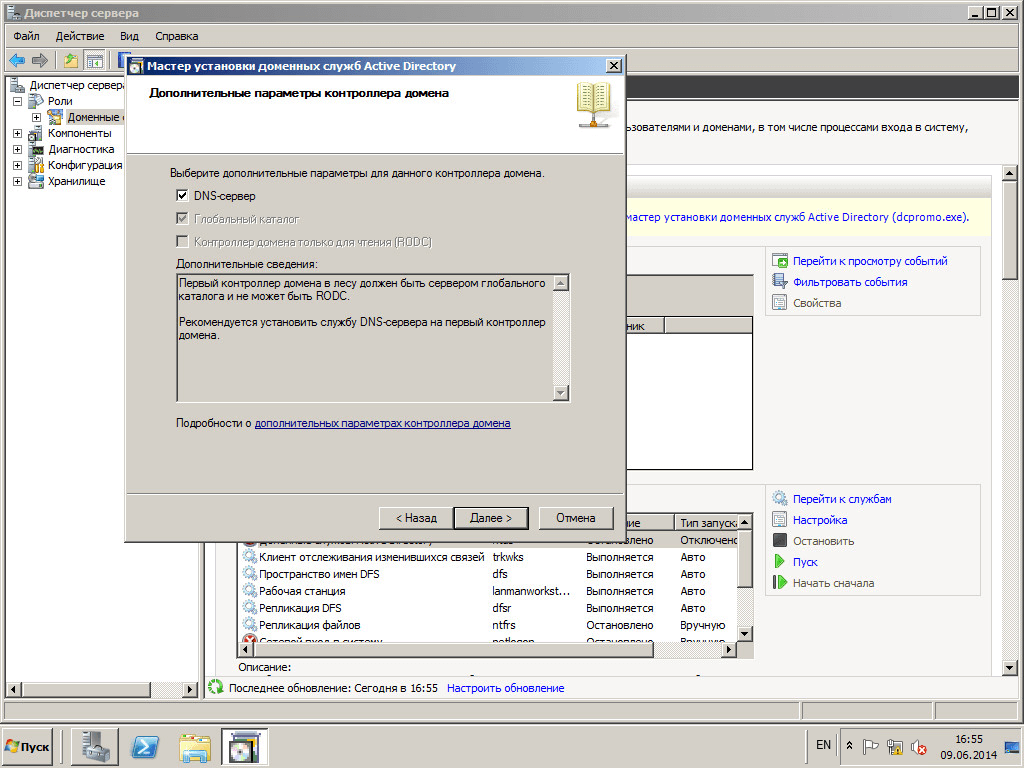

Дальше нам скажут, что вам еще поставят DNS сервер. Жмем далее.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-19

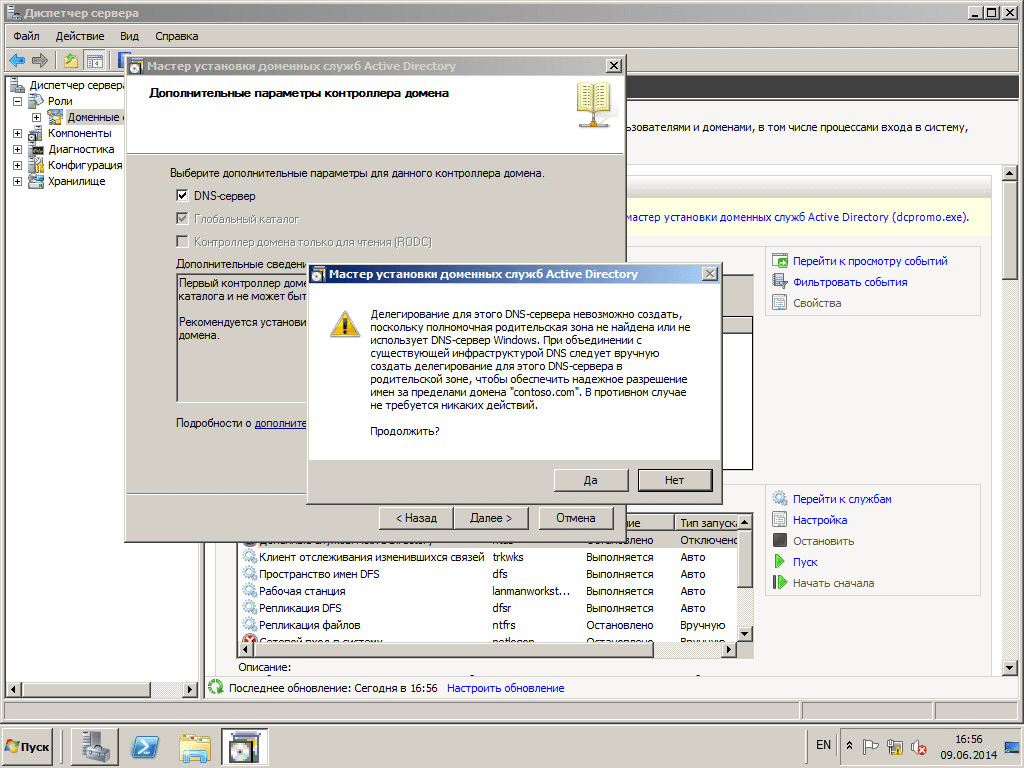

Спросят про делегирование, жмем ДА.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-20

В следующем окне, нам покажут и предложат папки размещения Базы данных.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-21

Попросят придумать и ввести пароль Администратор, пароль должен включать в себя большую букву, маленькую и цифру и быть не менее 6 символов.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-22

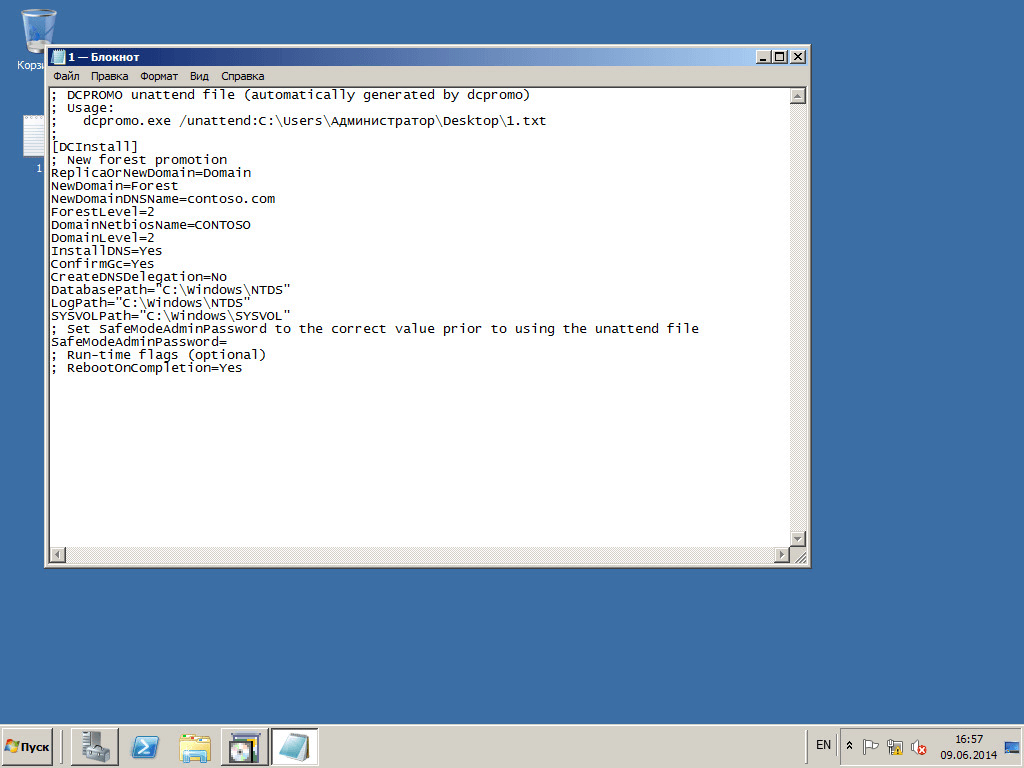

Дальше мы можем посмотреть настройки и экспортировать их, могут пригодиться для файла автоматической установки, ставим галку перезагрузиться после выполнения.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-24

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-25

После перезагрузки посмотрим в диспетчере сервера какие события произошли и нет ли там ошибок.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-26

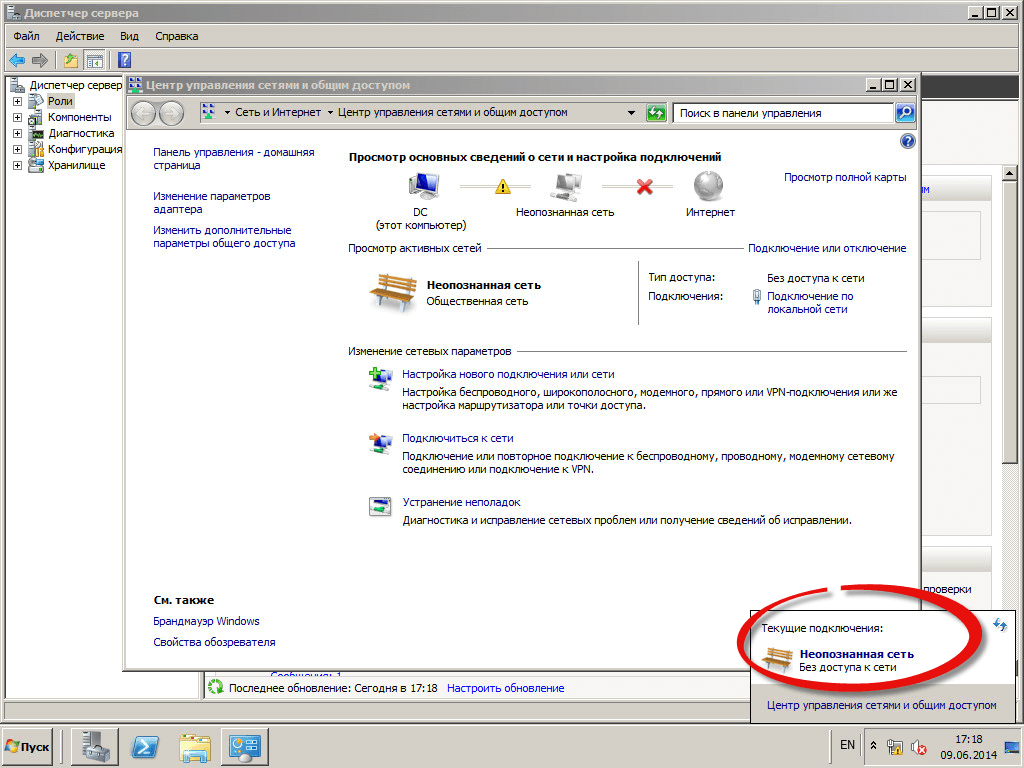

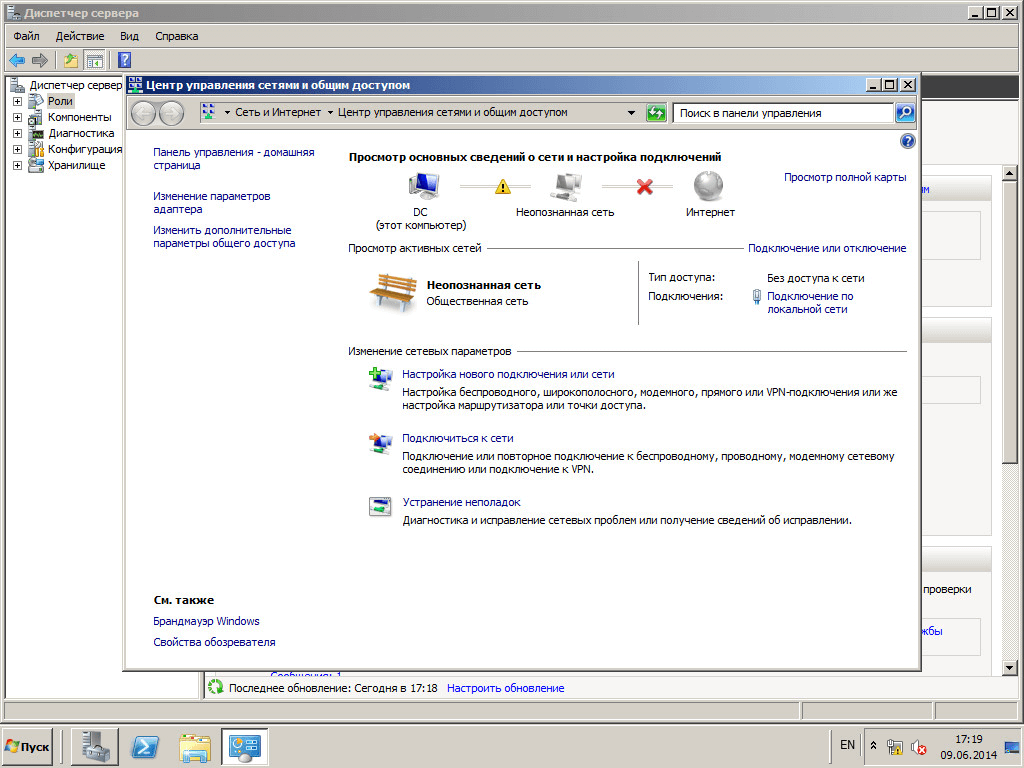

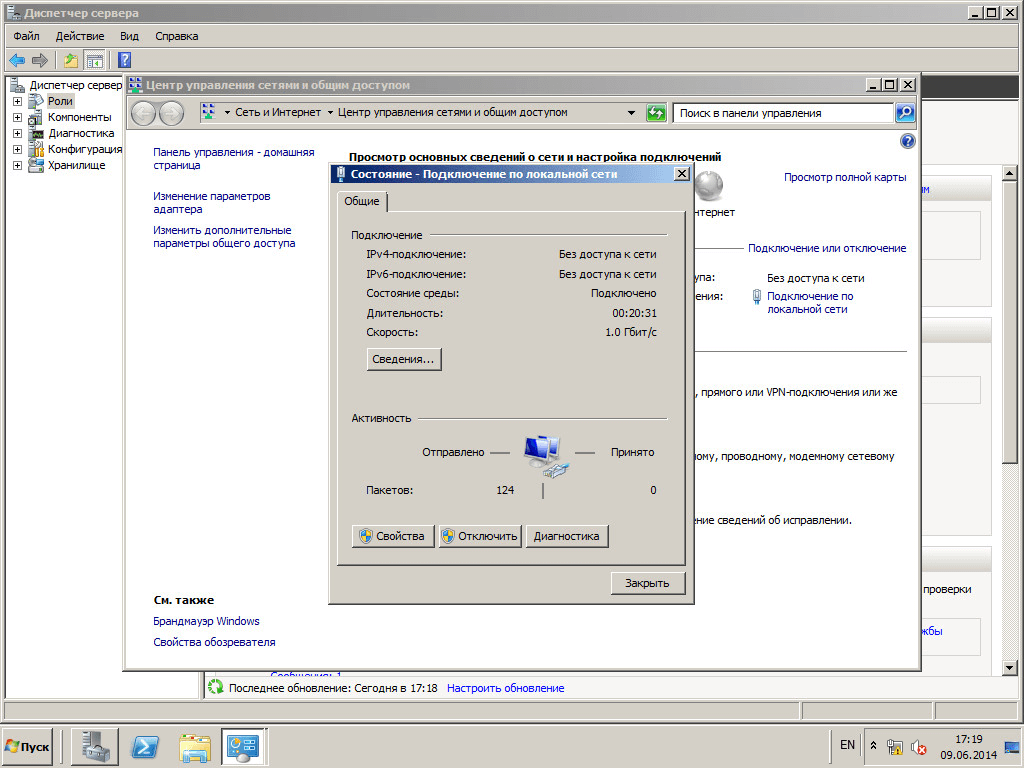

Иногда может получиться что сеть видится не как доменная, а как неопознанная. Это происходит когда в настройках ip прописывается днс сервер вида 127.0.0.1. Его нужно сменить на нормальный вида 10.10.10.1.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-27

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-28

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-29

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-30

После чего выключим и включим интерфейс, увидим что все ок и сеть определилась как доменная.

Как установить Active directory в windows server 2008R2 - Как установить контроллер домена-31

На этом роль можно считать полностью развернутой, простейшие вещи с Active directory мы разберем в следующей статье:) Так же если вы изначально задали неправильное имя контроллера домена и хотите его сменить то посмотрите Как переименовать контроллер домена в Windows Server 2008 R2-2 часть через утилиту netdom

Материал сайта Pyatilistnik.org

pyatilistnik.org

- Каким торрентом пользоваться лучше

- В телевизоре компьютер

- Создать зону dns

- Ножницы горячие клавиши windows 10

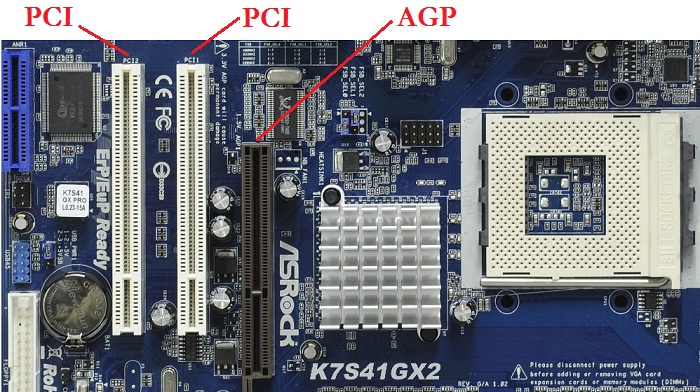

- Pci или pci express

- Как удалить вирус hdcontroller

- Керио контрол

- Как вернуть на рабочий стол языковую панель

- Не заряжается ноутбук

- Как отключить автообновления на windows 7

- Как почистить кэш на ноутбуке windows 10