Как навести порядок: основные сведения о файловых серверах. Назначение файл сервер

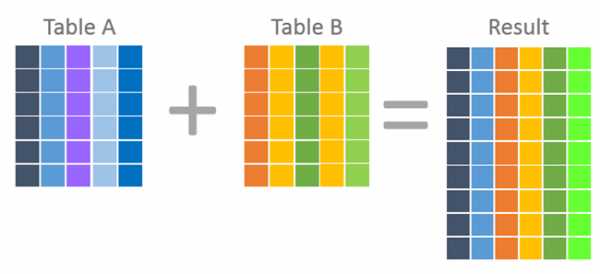

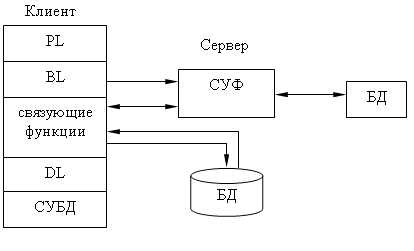

11) Архитектура файл-сервер. Достоинства и недостатки.

PS, PL – представление данных (ps – средство представления, pl – логика)

BL – бизнес логика или логика приложения

DL – логика управления данным

DS – средства управления данным

СУФ – система управления данными

В архитектуре файл-сервер средства организации и управления БД, располагаются на машине клиента, а БД, представляющая собой набор специализированных файлов на машие-сервер, в этом случае серверная компонента представлена даже не средствами СУБД, а сетевыми составляющими систем.

Файл-сервер только извлекает данные из файлов так, что дополнительные пользователи и приложения добавляют нагрузку на центральный процессор. Каждый новый клиент добавляет мощность к сети, компоненты PS и PL не имеют сетевого разделения, объектами разработки в файл-серверном приложении является компоненты приложения, определяющие логику диалога PL и логику обработки BL и логику управления DL.

Разработанное приложение реализуется либо в виде законченного загрузочного модуля, либо в виде специального кода для интерпретации.

Взаимодействие между клиентом и сервером происходит на уровне команд ввода-вывода файловой системы, которая возвращает запись для интерпретации.

Запрос, к БД сформированный на языке манипулирования данными преобразуется самой СУБД в последовательность команд ввода-вывода, которые обрабатываются ОС машины сервера.

Достоинства:

Обслуживание запросов нескольких клиентов, простота и удобство использования.

Недостатки:

- высокая загрузка сети и машин-клиентов;

- низкий уровень защиты данных, так как доступ к файлам БД управляется общими средствами ОС;

- низкий уровень управления целостностью и непротиворечивостью информации, так как логика функциональной обработки BL сосредоточена на клиентской части и может быть противоречива и несинхронная и, так как управление целостностью и непротиворечивостью возлагается на программных клиентов, что приводит к усложнению клиентов

12) Формы языка sql, их назначение. Составные части языка sql.

Язык SQL - структурированный язык запросов это основное средство общения с реляционными базами данных. SQL - непроцедурный язык. Язык SQL предназначен только для взаимодействия с базой данных.

Формы языка SQL

Структурированный язык запросов SQL реализуется в следующих формах:

интерактивный SQL;

статический SQL;

динамический SQL;

встроенный SQL.

Все известные СУБД содержат в своем составе утилиты, позволяющие пользователю непосредственно вводить операторы SQL в режиме, скажем так, командной строки, либо запускать на выполнение файлы, содержащие операторы SQL. Получаемая в результате выполнения запросов информация, а также служебные и диагностические сообщения могут быть выведены на экран, в текстовый файл или на принтер. Такой режим называется интерактивный, или автономный, SQL. Операторы SQL могут быть непосредственно включены в программы на других языках программирования. В настоящее время практически все языки программирования высокого уровня (в частности, C++, Object Pascal (Delphi) и другие) содержат средства подключения к базам данных и выполнения SQL-операторов. Такой режим называется статический SQL.

Операторы SQL могут быть динамически сгенерированы приложением и затем выполнены. Такой режим называется динамический SQL

Встроенный SQL позволяет включать операторы SQL в код программы на другом языке программирования (например, С++).

Составные части языка SQL

Традиционно выделяют две основных части языка SQL (хотя деление это во многом условное):

DDL - Data Definition Language - Язык определения данных. DDL включает в себя операторы создания, модификации, удаления объектов (Create, Alter, Drop...). К DDL обычно также относят операторы управления правами пользователей (Grant, Revoke).

DML - Data Manipulation Language - Язык манипулирования данными. DML предназначен для ведения (добавления, модификации, удаления) и выборки информации из базы данных. Основные операторы DML - Select, Insert, Update и Delete.

Типы данных SQL.

Целые типы данных - поддерживают только целые числа (дробные части и десятичные точки не допускаются). Над этими типами разрешается выполнять арифметические операции и применять к ним агрегирующие функции (определение максимального, минимального, среднего и суммарного значения столбца реляционной таблицы).

INTEGER или INT- целое, для хранения которого отводится, как правило, 4 байта. (Замечание: число байт, отводимое для хранения того или иного числового типа данных зависит от используемой СУБД и аппаратной платформы, здесь приводятся наиболее "типичные" значения) Интервал значений от - 2147483647 до + 2147483648

SMALLINT - короткое целое (2 байта), интервал значений от - 32767 до +32768

Денежные типы данных - описывают, естественно, денежные величины. Если в ваша система такого типа данных не поддерживает, то используйте DECIMAL(p,n).

MONEY(p,n) - все аналогично типу DECIMAL(p,n). Вводится только потому, что некоторые СУБД предусматривают для него специальные методы форматирования.

Дата и время - используются для хранения даты, времени и их комбинаций. Большинство СУБД умеет определять интервал между двумя датами, а также уменьшать или увеличивать дату на определенное количество времени.

DATE - тип данных для хранения даты.

TIME - тип данных для хранения времени.

INTERVAL - тип данных для хранения верменного интервала.

DATETIME - тип данных для хранения моментов времени (год + месяц + день + часы + минуты + секунды + доли секунд).

Двоичные типы данных - позволяют хранить данные любого объема в двоичном коде (оцифрованные изображения, исполняемые файлы и т.д.). Определения этих типов наиболее сильно различаются от системы к системе, часто используются ключевые слова:

В заключение следует сказать, что для всех типов данных имеется общее значение NULL - "не определено". Это значение имеет каждый элемент столбца до тех пор, пока в него не будут введены данные. При создании таблицы можно явно указать СУБД могут ли элементы того или иного столбца иметь значения NULL (это не допустимо, например, для столбца, являющего первичным ключом).

studfiles.net

Как навести порядок: основные сведения о файловых серверах | Windows IT Pro/RE

Непросто найти серверный зал, где бы не было файлового сервера, но должен признаться, я был немало удивлен, обнаружив, сколь хаотично организовано содержимое файловых серверов многих организаций. Поучаствовав в реорганизации файловых серверов нескольких компаний, я решил поделиться с читателями своими соображениями относительно типичных проблем, с которыми мне пришлось столкнуться, и рассказать о некоторых способах их решения с помощью встроенных средств Windows 2003, бесплатно распространяемых дополнительных модулей или новых бизнес-процессов. Итак, начинаем наводить порядок!

Беспорядочные россыпи данных

В штате одной компании, с которой мне довелось сотрудничать, насчитывается менее 100 служащих, но они располагают восемью файловыми серверами и сотнями совместно используемых ресурсов. Администратору было непросто находить нужные файлы, а рабочий стол каждого пользователя представлял собой целый лес из аббревиатур ярлыков. В подобных условиях консолидация серверов и совместно используемых ресурсов в один крупный сервер представляется разумным решением. В зависимости от соглашения об уровне обслуживания (service level agreement, SLA), заключенного ИТ-подразделением предприятия, можно рассмотреть возможность использования кластерной или иной технологии, с тем чтобы снизить уровень риска и, как говорится, не держать все яйца в одной корзине. Но в любом случае важно, чтобы с точки зрения пользователей структура файлового сервера была максимально простой.

Компаниям, в которых данные разбросаны буквально повсюду, я рекомендую провести полную реорганизацию структуры файловых серверов. Это не так сложно, как может показаться, если тщательно спланировать процесс и должным образом согласовать его с остальными сотрудниками компании. Об уровне организации файлового сервера можно судить по тому, насколько удовлетворенными — или неудовлетворенными — чувствуют себя пользователи. Если вопрос стоит не особенно остро (т.е. пользователи, как правило, в состоянии отыскать нужную им информацию), можно обойтись простой «уборкой помещения». Но как бы то ни было, я не устану повторять: независимо от того, насколько значительны масштабы осуществляемой реорганизации, проведение упомянутой «уборки» является целью всей компании, а не просто проектом ее ИТ-подразделения. Одним словом, потребуется поддержка руководства.

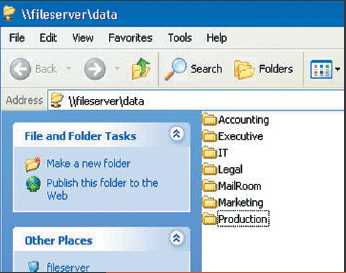

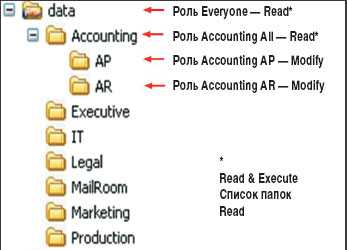

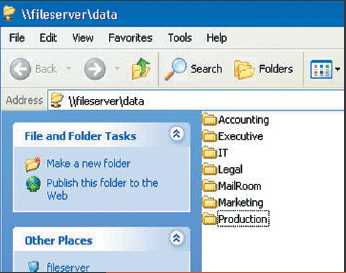

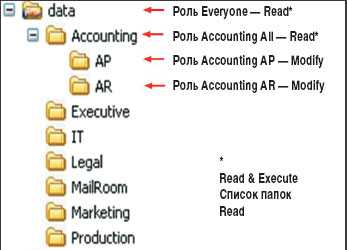

В моем представлении идеальный файловый сервер имеет лишь один совместно используемый ресурс, который включает в себя ряд родительских подпапок. Это структура простая и четкая, она обеспечивает пользователей исчерпывающим набором возможностей. Каждая компания отличается от других, но структура файлового сервера обычно чем-то напоминает ту, что изображена на рис. 1. Как мы видим, серверу присвоено подходящее имя, совместно используемый ресурс описывает содержимое сервера, и подпапки имеют логическую структуру. А как быть с подпапками, помещенными внутрь родительских папок? Сотрудники каждого департамента должны сами заниматься своими папками, однако можно дать им некоторые рекомендации. Я обычно задаю пользователям наводящие вопросы, например:

-

Существуют ли в вашей организации подотделы или группы? Если да, то вы можете создать подпапки для более детального разделения данных. В крупном ИТ-подразделении можно создать подпапки «Инфраструктура», «Разработка», «Управление проектами» и «Обеспечение качества».

-

Работаете ли вы в одном месте или ваши сотрудники разбросаны по различным географическим точкам? Если служащие из разных городов ежедневно обмениваются данными, нет смысла создавать папки «Сиэтл», «Портланд» и «Нью-Йорк» для служащих, работающих в одном офисе. Если же бизнес-подразделения функционируют независимо друг от друга, одной папки для них будет недостаточно. Этот пример показывает, почему данный проект нельзя рассматривать как проект информационной службы; владельцем плана должна быть вся компания.

-

Реализован ли в вашем департаменте механизм доступа к материалам с различными уровнями обеспечения безопасности данных? Защита отдельных файлов связана с большими затратами времени и при ее обеспечении трудно избежать ошибок. Об «одноразовых» мерах легко забыть, и уровень защиты документа может быть изменен, если настройки безопасности переходят от родительской папки к файлу. Если отдел имеет границы безопасности, сотрудники службы поддержки создают собственные подпапки, отражающие эти границы.

Если бы вам пришлось распечатывать все эти данные, как бы вы разместили соответствующие документы в шкафу? Этот вопрос помогает пользователям абстрагироваться от взгляда на данные как на биты, отображаемые на экране, и представить их в виде документов. Пользователи располагают файлы так же, как разложили бы бумажные папки в выдвижных ящиках.

После того как вы создали базовую структуру файлового сервера и обеспечили ее безопасность, сотрудники подразделений могут переносить данные в эту новую структуру. Вопрос о полномочиях доступа мы рассмотрим чуть позже. Не забудьте разъяснить пользователям, чем операция перемещения данных отличается от процедуры копирования. Технология перемещения данных означает разрыв со старыми методами хранения документов, она дает пользователям возможность самим распоряжаться своими данными. Целесообразно назначить пользователям «окончательный срок», к которому все их файлы должны быть перемещены в новую структуру.

Безопасность на основе ролей

Теперь, когда новая структура папок создана, необходимо изыскать простой способ обеспечения ее безопасности. Во всех компаниях, где мне доводилось побывать в качестве консультанта, на вкладке Security файла или папки я обнаруживал по меньшей мере одну пользовательскую учетную запись. Эти нестандартные записи обычно появляются потому, что администратор или технический сотрудник службы поддержки торопился и хотел как можно быстрее выполнить заявку на устранение неисправности. К сожалению, такая практика может повлечь за собой неприятности в дальнейшем, если пользователь, которому предоставили особые привилегии, перейдет в другой департамент.

Так, в одной компании, с которой я сотрудничал, временных помощников бухгалтеров регулярно переводят на постоянную работу в операционный зал. Если пользователя, располагающего правом доступа к бухгалтерским файлам, переводят на новую должность, выявить все ресурсы, доступ к которым ему разрешен, оказывается делом нелегким. Эта задача настолько сложна, что такого пользователя часто переводят на новую должность, не лишая его старых разрешений на работу с учетными документами.

В подобных случаях можно задействовать группы безопасности. Эти группы используются еще с первых дней существования LAN Manager. Группы безопасности существуют в большинстве организаций, но многие не до конца раскрывают заложенные в них возможности. Работая в качестве консультанта, я обычно называют группы безопасности «ролями». Если использовать эти группы в сочетании с официальными ролями сотрудников компании, они могут стать мощными инструментами обеспечения безопасности. Поэтому не стоит использовать невразумительные имена групп безопасности, которые доступны пониманию одних только служащих ИТ-подразделения. Используйте роли, тогда менеджеры смогут контролировать данные, к которым обращаются их подчиненные. Представьте себе такой список ролей групп безопасности для сотрудников бухгалтерского отдела:

-

роль «вице-президент по вопросам учета»;

-

роль «менеджер по вопросам учета»;

-

роль «помощник бухгалтера»;

-

роль «бухгалтер»;

-

роль «временный сотрудник бухгалтерии»;

-

роль «все сотрудники бухгалтерии».

Только эти роли имеют доступ к вашей новой структуре папок. И когда к работе приступит новый сотрудник бухгалтерии, менеджеру не составит труда подробно разъяснить, к каким группам безопасности должен быть отнесен этот пользователь.

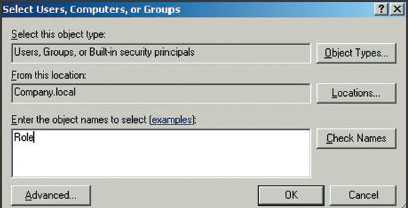

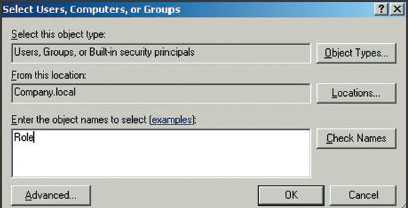

При добавлении ролей к системе безопасности папки можно использовать описанное выше соглашение об именовании, и добавление не будет вызывать никаких затруднений. Найдите папку, для которой вы хотите изменить настройки безопасности. Щелкните на ней правой клавишей мыши и в открывшемся меню выберите пункт Properties. Перейдите на вкладку Security и щелкните на пункте Add. В поле Enter the object names to select нужно ввести слово Role, и на экране появится список ролей, содержащихся в Active Directory (AD).

Папка, доступная всем

Как выглядит разделяемая корневая папка на вашем файловом сервере? Имеется ли у вас множество папок, индивидуальных файлов и отдельные аббревиатуры? Если да, значит, вы слишком щедро раздаете разрешения на обращение к этой папке.

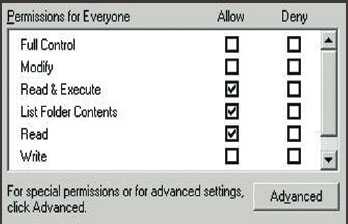

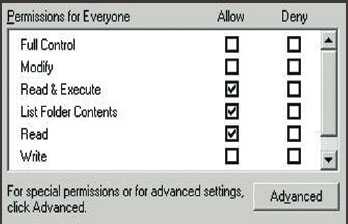

При создании новой структуры данных или реорганизации существующей необходимо позаботиться о том, чтобы в разрешениях NTFS на доступ к корневой папке было указано: группа Everyone, List Folder Contents and Read, как показано на рис. 3. Эти базовые разрешения защищают корневую папку от включения ошибочных файлов и новых папок, которые не соответствуют вашей новой структуре.

На рис. 4 представлен пример разрешений, которые следует установить на доступ к структуре файлового сервера, отображенной на рис. 1. Установив разрешения указанным образом, вы предоставите членам группы Everyone доступ на чтение к папкам, чтобы они могли перейти в подпапки. Затем пользователи смогут вносить записи в соответствующие папки согласно ролям, к которым они относятся.

Видеть только то, что нужно

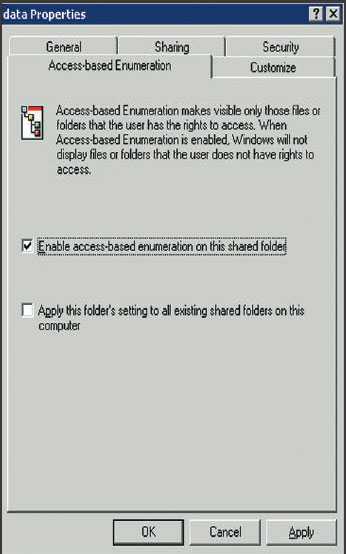

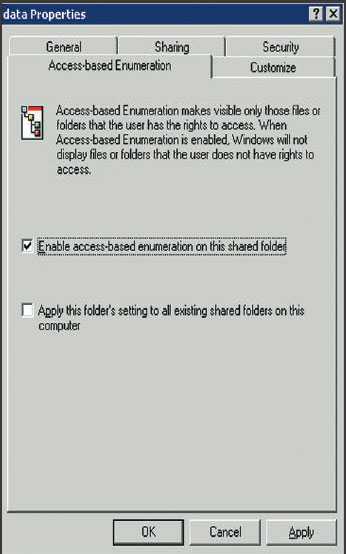

В примере, показанном на рис. 2, можно увидеть все папки, входящие в совместно используемый ресурс Data. По всей вероятности, и ваши пользователи тоже видят все подпапки структуры файлов вне зависимости от того, имеют ли они разрешения на обращение к ним. До недавнего времени такая прозрачность была необходима, поскольку именно таким образом функционировали все серверы Windows; разрешения на обращение к папке не имели никакого отношения к возможности увидеть эту папку. Те, кто работал раньше с сетями Novell, вероятно, полагают, что описанная выше видимость папок — это огромный недосмотр со стороны специалистов Microsoft. К счастью, в конце концов корпорация Microsoft решила эту проблему (правда, только для системы Windows Server 2003), выпустив небольшой дополнительный модуль Windows Server 2003 Access-based Enumeration (ABE).

По словам представителей Microsoft, ABE делает видимыми только те файлы и папки, к которым пользователь имеет право доступа. После активизации Access-based Enumeration система Windows не отображает файлы и папки, к которым пользователь не имеет права доступа. Весьма вероятно, что большинство пользователей компании не имеют доступа ко всем родительским папкам, но тогда зачем же демонстрировать им весь список? Например, пользователю, имеющему разрешение на работу только с материалами папки Production, нет нужды видеть все папки, отображенные в списке на рис. 1. В случае активизации модуля ABE список папок на рис. 1 сокращается до одного пункта — папки Production.

Мне не раз приходилось слышать, будто ABE обеспечивает «безопасность через скрытность». Но ведь ABE не просто скрывает папку для того, чтобы пользователи случайно не открывали ее. ABE скрывает такие папки, доступа к которым пользователь не имеет. Это не средство защиты; это функция управления, которая облегчает навигацию по серверу.

Установка и настройка модуля ABE выполняются просто. Программу можно получить на сайте загрузки Microsoft по адресу http://www.microsoft.com/downloads; достаточно ввести в поле поиска слова download ABE. Установка ABE не занимает много времени; система запрашивает у пользователя лишь базовые сведения — принимает ли он условия лицензионного соглашения и где именно он хотел бы установить дополнительный модуль. По завершении установки найдите разделяемую папку (или настройте папку так, чтобы к ней могли обращаться несколько пользователей), щелкните на ней правой клавишей мыши и в открывшемся меню выберите пункт Properties. Появится новая вкладка, именуемая Access-based Enumeration (она показана на рис. 5). Находясь на этой вкладке, можно активизировать модуль ABE только для данной папки или для всех совместно используемых папок, размещенных на данном компьютере. Вот и все!

Защита папки: кто несет ответственность?

На проводимых мною семинарах по сетевым технологиям Microsoft мы уделяем особое внимание защите папок и файлов. И тому есть серьезные причины: каждый младший администратор должен иметь представление о том, как функционируют эти защитные технологии. К сожалению, предполагается, что те же младшие администраторы знают, какие ограничения на доступ должны иметь каждая папка и каждый файл. Когда они получают заявку, где содержится просьба изменить режим безопасности той или иной папки, предполагается, что администраторы знают, следует ли пользователю по имени Боб иметь доступ к папке Accounting. Понятно, что такие предположения нереалистичны.

Одна известная мне компания сумела успешно развернуть ситуацию на 180 градусов. Сейчас ее ИТ-служба не только отлучена от решения вопросов обеспечения защиты файлов и папок; в соответствии с проводимой компанией политикой сотрудникам этой службы запрещается модифицировать разрешения на доступ к папкам для других департаментов. Позвольте мне объяснить, как функционирует эта модель.

Кто имеет самую полную информацию о файлах, создаваемых в том или ином департаменте? Сотрудники этого департамента, разумеется. В соответствии с моделью компании, о которой я рассказываю, пользователи отвечают за сохранение собственных файлов в соответствующую папку на файловом сервере. Владельцами данных файлов являются только эти пользователи. Подобно младшим администраторам, пользователи проходят подготовку по вопросам обеспечения защиты файлов, им рассказывают о важности ролей и о том, как обращаться за помощью, если они не смогут решить возникшую проблему.

Описанная модель прекрасно подходит для файлов, создаваемых пользователями. Но кто несет ответственность за безопасность данных департамента в целом? Кто следит за тем, чтобы сотрудник производственного отдела не смог случайно открыть файлы бухгалтерии? Вероятно, ответственным за это должен быть вице-президент фирмы или менеджер, управляющий департаментом, но часто задача возлагается на «менеджера департамента по защите файлов». Этот человек является экспертом департамента в области защиты файлов и несет ответственность за обеспечение защиты данных департамента. Компания, о которой идет речь, даже ввела роль «менеджер по защите файлов бухгалтерии» с доступом ко всем данным бухгалтерии. Если пользователям требуется помощь или у них возникают вопросы, они всегда могут обратиться в службу поддержки. Но времена, когда администраторам приходилось гадать, следует ли предоставлять тому или иному пользователю доступ к той или иной папке, прошли.

Так как же убедить руководство компании в необходимости перехода к обеспечению безопасности на базе ролей? Во врезке «Развертывание безопасности на базе ролей» приводится несколько вопросов, которые руководители компании могут задать вам, когда вы предложите им эту идею.

Разрешения на обращение к совместно используемым ресурсам и к файлам NTFS

Как я учу младших администраторов выяснять причины неполадок в системе защиты папок? На семинарах это происходит следующим образом.

Сначала немного истории. Идея совместно используемых ресурсов впервые была представлена (во всяком случае, специалистами Microsoft) в 1987 г. В это время был выпущен пакет LAN Manager, который дает пользователям возможность подключаться к жесткому диску на сервере. Затем администраторы назначают разрешения на обращение к совместно используемому ресурсу, такие как Full Control, Change или Read. Теперь эта концепция кажется простой, а совместно используемые ресурсы функционируют сегодня так же, как и в конце 80-х годов.

В версии Windows NT 3.0 разработчики Microsoft реализовали файловую систему NTFS. В отличие от FAT, которая не имеет функций защиты данных, NTFS позволяет защищать папки и файлы с помощью избирательных средств обеспечения безопасности. Так, регистрироваться на одной и той же машине могут несколько пользователей, но каждый из них имеет отдельное безопасное рабочее пространство, куда не могут проникнуть другие пользователи.

Теперь, когда мы знаем, что назначение прав доступа предусмотрено как при работе с совместно используемыми ресурсами, так и с папками NTFS (даже при том, что первоначально разрешения применялись по-разному), возникает вопрос: «Как использовать эти механизмы наилучшим образом?». Один из вариантов — просто сделать совместно используемые материалы доступными для членов группы Everyone с объемом полномочий Full Control, а затем отрегулировать права доступа с помощью разрешений NTFS. Другая возможность — одновременно применять разрешения как для совместно используемых ресурсов, так и для файлов NTFS. В любом случае вы должны быть в состоянии определить, каков уровень полномочий того или иного пользователя при работе с данными материалами.

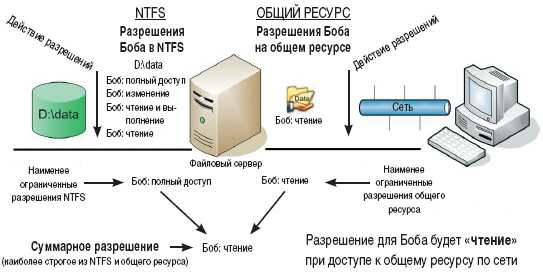

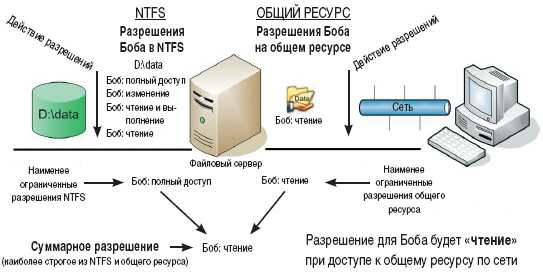

На рис. 6 приведен пример того, как можно выбрать наилучший вариант защиты информации для пользователя. При работе с материалами папки D:data пользователь Боб имеет следующие разрешения NTFS: Full Control, Modify, Read & Execute и Read. Из перечисленных разрешений наименьшие ограничения содержит разрешение Full Control. Кроме того, Боб имеет разрешение Read при работе с совместно используемым ресурсом. Поскольку это единственное разрешение, которым Боб располагает применительно к данному ресурсу, оно же имеет наименьшие ограничения. Если бы Боб при работе с совместно используемым ресурсом имел разрешения Read и Change, наименее ограничительным было бы разрешение Change.

Теперь, когда мы знаем, какие назначенные Бобу разрешения в системе NTFS и при работе с разделяемым ресурсом налагают на него наименьшие ограничения, нам нужно найти результирующее разрешение. Для этого следует определить налагающее самые жесткие ограничения разрешение среди наименее жестких ограничений в системе NTFS и при работе с разделяемым ресурсом. Если Боб попытается обратиться к этому разделяемому ресурсу из сети, он получит разрешение Read. Он не сможет изменять, удалять или добавлять новые файлы.

Выяснение причин неполадок в работе смешанной системы прав доступа (через NTFS и через разделяемые ресурсы) может быть весьма непростой задачей. Поэтому многие компании поступают следующим образом: предоставляют членам группы Everyone доступ к материалам совместно используемого ресурса с объемом прав Full Control, а затем ограничивают доступ к файлам и папкам с помощью разрешений NTFS.

От теории к практике

Возможно, вам доводилось иметь дело с парой-тройкой файловых серверов, напоминающих те, что я описал в статье. Если так, пора развертывать свою полевую лабораторию и браться за настройку файлового сервера надлежащим образом. Если теперь у вас появилось четкое представление о том, как функционируют рассмотренные технологии, можете смело браться за работу.

Эрик Ракс ([email protected]) — старший администратор сети Windows в крупной консалтинговой компании

Развертывание безопасности на базе ролей

Если вы решили реализовать в компании защиту на базе ролей, подготовьтесь к некоторым вопросам руководства о необходимости таких изменений. Вот что примерно можно ответить на них.

Что это даст компании?

Плохо структурированная незащищенная информация на сервере выливается для компании в дополнительные затраты. Сотрудники тратят время на поиск данных, а для компании возникает риск попадания данных в чужие руки.

Как это будет работать?

Вместо назначения разрешений для пользователей на индивидуальные папки, пользователи получают роли (которые в Active Directory-AD называются группами безопасности). Роли привязываются к папкам и файлам. Когда принимается новый работник или какой-либо сотрудник переводится в другое подразделение, разрешения можно быстро переназначить простым добавлением сотрудника в группу с соответствующей ролью.

Почему это повысит безопасность?

Собственники данных сами решают, кто имеет доступ к данным. Связывая имеющиеся в компании производственные роли сотрудников с ролями в AD, можно создать мощную систему назначения нужных разрешений соответствующим пользователям. Кроме того, в этой системе ответственность за безопасность ложится на ее владельцев, а не на ИТ-службу, в соответствующих подразделениях компании.

Кто ответит на возникающие вопросы?

Раньше разрешения на файлы налагались на основе запросов пользователей, и ошибки вызывали вопросы; в новой системе потребуется только помощь в обучении процедуре назначения разрешений на папки.

www.osp.ru

Как навести порядок: основные сведения о файловых серверах | Windows IT Pro/RE

Непросто найти серверный зал, где бы не было файлового сервера, но должен признаться, я был немало удивлен, обнаружив, сколь хаотично организовано содержимое файловых серверов многих организаций. Поучаствовав в реорганизации файловых серверов нескольких компаний, я решил поделиться с читателями своими соображениями относительно типичных проблем, с которыми мне пришлось столкнуться, и рассказать о некоторых способах их решения с помощью встроенных средств Windows 2003, бесплатно распространяемых дополнительных модулей или новых бизнес-процессов. Итак, начинаем наводить порядок!

Беспорядочные россыпи данных

В штате одной компании, с которой мне довелось сотрудничать, насчитывается менее 100 служащих, но они располагают восемью файловыми серверами и сотнями совместно используемых ресурсов. Администратору было непросто находить нужные файлы, а рабочий стол каждого пользователя представлял собой целый лес из аббревиатур ярлыков. В подобных условиях консолидация серверов и совместно используемых ресурсов в один крупный сервер представляется разумным решением. В зависимости от соглашения об уровне обслуживания (service level agreement, SLA), заключенного ИТ-подразделением предприятия, можно рассмотреть возможность использования кластерной или иной технологии, с тем чтобы снизить уровень риска и, как говорится, не держать все яйца в одной корзине. Но в любом случае важно, чтобы с точки зрения пользователей структура файлового сервера была максимально простой.

Компаниям, в которых данные разбросаны буквально повсюду, я рекомендую провести полную реорганизацию структуры файловых серверов. Это не так сложно, как может показаться, если тщательно спланировать процесс и должным образом согласовать его с остальными сотрудниками компании. Об уровне организации файлового сервера можно судить по тому, насколько удовлетворенными — или неудовлетворенными — чувствуют себя пользователи. Если вопрос стоит не особенно остро (т.е. пользователи, как правило, в состоянии отыскать нужную им информацию), можно обойтись простой «уборкой помещения». Но как бы то ни было, я не устану повторять: независимо от того, насколько значительны масштабы осуществляемой реорганизации, проведение упомянутой «уборки» является целью всей компании, а не просто проектом ее ИТ-подразделения. Одним словом, потребуется поддержка руководства.

В моем представлении идеальный файловый сервер имеет лишь один совместно используемый ресурс, который включает в себя ряд родительских подпапок. Это структура простая и четкая, она обеспечивает пользователей исчерпывающим набором возможностей. Каждая компания отличается от других, но структура файлового сервера обычно чем-то напоминает ту, что изображена на рис. 1. Как мы видим, серверу присвоено подходящее имя, совместно используемый ресурс описывает содержимое сервера, и подпапки имеют логическую структуру. А как быть с подпапками, помещенными внутрь родительских папок? Сотрудники каждого департамента должны сами заниматься своими папками, однако можно дать им некоторые рекомендации. Я обычно задаю пользователям наводящие вопросы, например:

-

Существуют ли в вашей организации подотделы или группы? Если да, то вы можете создать подпапки для более детального разделения данных. В крупном ИТ-подразделении можно создать подпапки «Инфраструктура», «Разработка», «Управление проектами» и «Обеспечение качества».

-

Работаете ли вы в одном месте или ваши сотрудники разбросаны по различным географическим точкам? Если служащие из разных городов ежедневно обмениваются данными, нет смысла создавать папки «Сиэтл», «Портланд» и «Нью-Йорк» для служащих, работающих в одном офисе. Если же бизнес-подразделения функционируют независимо друг от друга, одной папки для них будет недостаточно. Этот пример показывает, почему данный проект нельзя рассматривать как проект информационной службы; владельцем плана должна быть вся компания.

-

Реализован ли в вашем департаменте механизм доступа к материалам с различными уровнями обеспечения безопасности данных? Защита отдельных файлов связана с большими затратами времени и при ее обеспечении трудно избежать ошибок. Об «одноразовых» мерах легко забыть, и уровень защиты документа может быть изменен, если настройки безопасности переходят от родительской папки к файлу. Если отдел имеет границы безопасности, сотрудники службы поддержки создают собственные подпапки, отражающие эти границы.

Если бы вам пришлось распечатывать все эти данные, как бы вы разместили соответствующие документы в шкафу? Этот вопрос помогает пользователям абстрагироваться от взгляда на данные как на биты, отображаемые на экране, и представить их в виде документов. Пользователи располагают файлы так же, как разложили бы бумажные папки в выдвижных ящиках.

После того как вы создали базовую структуру файлового сервера и обеспечили ее безопасность, сотрудники подразделений могут переносить данные в эту новую структуру. Вопрос о полномочиях доступа мы рассмотрим чуть позже. Не забудьте разъяснить пользователям, чем операция перемещения данных отличается от процедуры копирования. Технология перемещения данных означает разрыв со старыми методами хранения документов, она дает пользователям возможность самим распоряжаться своими данными. Целесообразно назначить пользователям «окончательный срок», к которому все их файлы должны быть перемещены в новую структуру.

Безопасность на основе ролей

Теперь, когда новая структура папок создана, необходимо изыскать простой способ обеспечения ее безопасности. Во всех компаниях, где мне доводилось побывать в качестве консультанта, на вкладке Security файла или папки я обнаруживал по меньшей мере одну пользовательскую учетную запись. Эти нестандартные записи обычно появляются потому, что администратор или технический сотрудник службы поддержки торопился и хотел как можно быстрее выполнить заявку на устранение неисправности. К сожалению, такая практика может повлечь за собой неприятности в дальнейшем, если пользователь, которому предоставили особые привилегии, перейдет в другой департамент.

Так, в одной компании, с которой я сотрудничал, временных помощников бухгалтеров регулярно переводят на постоянную работу в операционный зал. Если пользователя, располагающего правом доступа к бухгалтерским файлам, переводят на новую должность, выявить все ресурсы, доступ к которым ему разрешен, оказывается делом нелегким. Эта задача настолько сложна, что такого пользователя часто переводят на новую должность, не лишая его старых разрешений на работу с учетными документами.

В подобных случаях можно задействовать группы безопасности. Эти группы используются еще с первых дней существования LAN Manager. Группы безопасности существуют в большинстве организаций, но многие не до конца раскрывают заложенные в них возможности. Работая в качестве консультанта, я обычно называют группы безопасности «ролями». Если использовать эти группы в сочетании с официальными ролями сотрудников компании, они могут стать мощными инструментами обеспечения безопасности. Поэтому не стоит использовать невразумительные имена групп безопасности, которые доступны пониманию одних только служащих ИТ-подразделения. Используйте роли, тогда менеджеры смогут контролировать данные, к которым обращаются их подчиненные. Представьте себе такой список ролей групп безопасности для сотрудников бухгалтерского отдела:

-

роль «вице-президент по вопросам учета»;

-

роль «менеджер по вопросам учета»;

-

роль «помощник бухгалтера»;

-

роль «бухгалтер»;

-

роль «временный сотрудник бухгалтерии»;

-

роль «все сотрудники бухгалтерии».

Только эти роли имеют доступ к вашей новой структуре папок. И когда к работе приступит новый сотрудник бухгалтерии, менеджеру не составит труда подробно разъяснить, к каким группам безопасности должен быть отнесен этот пользователь.

При добавлении ролей к системе безопасности папки можно использовать описанное выше соглашение об именовании, и добавление не будет вызывать никаких затруднений. Найдите папку, для которой вы хотите изменить настройки безопасности. Щелкните на ней правой клавишей мыши и в открывшемся меню выберите пункт Properties. Перейдите на вкладку Security и щелкните на пункте Add. В поле Enter the object names to select нужно ввести слово Role, и на экране появится список ролей, содержащихся в Active Directory (AD).

Папка, доступная всем

Как выглядит разделяемая корневая папка на вашем файловом сервере? Имеется ли у вас множество папок, индивидуальных файлов и отдельные аббревиатуры? Если да, значит, вы слишком щедро раздаете разрешения на обращение к этой папке.

При создании новой структуры данных или реорганизации существующей необходимо позаботиться о том, чтобы в разрешениях NTFS на доступ к корневой папке было указано: группа Everyone, List Folder Contents and Read, как показано на рис. 3. Эти базовые разрешения защищают корневую папку от включения ошибочных файлов и новых папок, которые не соответствуют вашей новой структуре.

На рис. 4 представлен пример разрешений, которые следует установить на доступ к структуре файлового сервера, отображенной на рис. 1. Установив разрешения указанным образом, вы предоставите членам группы Everyone доступ на чтение к папкам, чтобы они могли перейти в подпапки. Затем пользователи смогут вносить записи в соответствующие папки согласно ролям, к которым они относятся.

Видеть только то, что нужно

В примере, показанном на рис. 2, можно увидеть все папки, входящие в совместно используемый ресурс Data. По всей вероятности, и ваши пользователи тоже видят все подпапки структуры файлов вне зависимости от того, имеют ли они разрешения на обращение к ним. До недавнего времени такая прозрачность была необходима, поскольку именно таким образом функционировали все серверы Windows; разрешения на обращение к папке не имели никакого отношения к возможности увидеть эту папку. Те, кто работал раньше с сетями Novell, вероятно, полагают, что описанная выше видимость папок — это огромный недосмотр со стороны специалистов Microsoft. К счастью, в конце концов корпорация Microsoft решила эту проблему (правда, только для системы Windows Server 2003), выпустив небольшой дополнительный модуль Windows Server 2003 Access-based Enumeration (ABE).

По словам представителей Microsoft, ABE делает видимыми только те файлы и папки, к которым пользователь имеет право доступа. После активизации Access-based Enumeration система Windows не отображает файлы и папки, к которым пользователь не имеет права доступа. Весьма вероятно, что большинство пользователей компании не имеют доступа ко всем родительским папкам, но тогда зачем же демонстрировать им весь список? Например, пользователю, имеющему разрешение на работу только с материалами папки Production, нет нужды видеть все папки, отображенные в списке на рис. 1. В случае активизации модуля ABE список папок на рис. 1 сокращается до одного пункта — папки Production.

Мне не раз приходилось слышать, будто ABE обеспечивает «безопасность через скрытность». Но ведь ABE не просто скрывает папку для того, чтобы пользователи случайно не открывали ее. ABE скрывает такие папки, доступа к которым пользователь не имеет. Это не средство защиты; это функция управления, которая облегчает навигацию по серверу.

Установка и настройка модуля ABE выполняются просто. Программу можно получить на сайте загрузки Microsoft по адресу http://www.microsoft.com/downloads; достаточно ввести в поле поиска слова download ABE. Установка ABE не занимает много времени; система запрашивает у пользователя лишь базовые сведения — принимает ли он условия лицензионного соглашения и где именно он хотел бы установить дополнительный модуль. По завершении установки найдите разделяемую папку (или настройте папку так, чтобы к ней могли обращаться несколько пользователей), щелкните на ней правой клавишей мыши и в открывшемся меню выберите пункт Properties. Появится новая вкладка, именуемая Access-based Enumeration (она показана на рис. 5). Находясь на этой вкладке, можно активизировать модуль ABE только для данной папки или для всех совместно используемых папок, размещенных на данном компьютере. Вот и все!

Защита папки: кто несет ответственность?

На проводимых мною семинарах по сетевым технологиям Microsoft мы уделяем особое внимание защите папок и файлов. И тому есть серьезные причины: каждый младший администратор должен иметь представление о том, как функционируют эти защитные технологии. К сожалению, предполагается, что те же младшие администраторы знают, какие ограничения на доступ должны иметь каждая папка и каждый файл. Когда они получают заявку, где содержится просьба изменить режим безопасности той или иной папки, предполагается, что администраторы знают, следует ли пользователю по имени Боб иметь доступ к папке Accounting. Понятно, что такие предположения нереалистичны.

Одна известная мне компания сумела успешно развернуть ситуацию на 180 градусов. Сейчас ее ИТ-служба не только отлучена от решения вопросов обеспечения защиты файлов и папок; в соответствии с проводимой компанией политикой сотрудникам этой службы запрещается модифицировать разрешения на доступ к папкам для других департаментов. Позвольте мне объяснить, как функционирует эта модель.

Кто имеет самую полную информацию о файлах, создаваемых в том или ином департаменте? Сотрудники этого департамента, разумеется. В соответствии с моделью компании, о которой я рассказываю, пользователи отвечают за сохранение собственных файлов в соответствующую папку на файловом сервере. Владельцами данных файлов являются только эти пользователи. Подобно младшим администраторам, пользователи проходят подготовку по вопросам обеспечения защиты файлов, им рассказывают о важности ролей и о том, как обращаться за помощью, если они не смогут решить возникшую проблему.

Описанная модель прекрасно подходит для файлов, создаваемых пользователями. Но кто несет ответственность за безопасность данных департамента в целом? Кто следит за тем, чтобы сотрудник производственного отдела не смог случайно открыть файлы бухгалтерии? Вероятно, ответственным за это должен быть вице-президент фирмы или менеджер, управляющий департаментом, но часто задача возлагается на «менеджера департамента по защите файлов». Этот человек является экспертом департамента в области защиты файлов и несет ответственность за обеспечение защиты данных департамента. Компания, о которой идет речь, даже ввела роль «менеджер по защите файлов бухгалтерии» с доступом ко всем данным бухгалтерии. Если пользователям требуется помощь или у них возникают вопросы, они всегда могут обратиться в службу поддержки. Но времена, когда администраторам приходилось гадать, следует ли предоставлять тому или иному пользователю доступ к той или иной папке, прошли.

Так как же убедить руководство компании в необходимости перехода к обеспечению безопасности на базе ролей? Во врезке «Развертывание безопасности на базе ролей» приводится несколько вопросов, которые руководители компании могут задать вам, когда вы предложите им эту идею.

Разрешения на обращение к совместно используемым ресурсам и к файлам NTFS

Как я учу младших администраторов выяснять причины неполадок в системе защиты папок? На семинарах это происходит следующим образом.

Сначала немного истории. Идея совместно используемых ресурсов впервые была представлена (во всяком случае, специалистами Microsoft) в 1987 г. В это время был выпущен пакет LAN Manager, который дает пользователям возможность подключаться к жесткому диску на сервере. Затем администраторы назначают разрешения на обращение к совместно используемому ресурсу, такие как Full Control, Change или Read. Теперь эта концепция кажется простой, а совместно используемые ресурсы функционируют сегодня так же, как и в конце 80-х годов.

В версии Windows NT 3.0 разработчики Microsoft реализовали файловую систему NTFS. В отличие от FAT, которая не имеет функций защиты данных, NTFS позволяет защищать папки и файлы с помощью избирательных средств обеспечения безопасности. Так, регистрироваться на одной и той же машине могут несколько пользователей, но каждый из них имеет отдельное безопасное рабочее пространство, куда не могут проникнуть другие пользователи.

Теперь, когда мы знаем, что назначение прав доступа предусмотрено как при работе с совместно используемыми ресурсами, так и с папками NTFS (даже при том, что первоначально разрешения применялись по-разному), возникает вопрос: «Как использовать эти механизмы наилучшим образом?». Один из вариантов — просто сделать совместно используемые материалы доступными для членов группы Everyone с объемом полномочий Full Control, а затем отрегулировать права доступа с помощью разрешений NTFS. Другая возможность — одновременно применять разрешения как для совместно используемых ресурсов, так и для файлов NTFS. В любом случае вы должны быть в состоянии определить, каков уровень полномочий того или иного пользователя при работе с данными материалами.

На рис. 6 приведен пример того, как можно выбрать наилучший вариант защиты информации для пользователя. При работе с материалами папки D:data пользователь Боб имеет следующие разрешения NTFS: Full Control, Modify, Read & Execute и Read. Из перечисленных разрешений наименьшие ограничения содержит разрешение Full Control. Кроме того, Боб имеет разрешение Read при работе с совместно используемым ресурсом. Поскольку это единственное разрешение, которым Боб располагает применительно к данному ресурсу, оно же имеет наименьшие ограничения. Если бы Боб при работе с совместно используемым ресурсом имел разрешения Read и Change, наименее ограничительным было бы разрешение Change.

Теперь, когда мы знаем, какие назначенные Бобу разрешения в системе NTFS и при работе с разделяемым ресурсом налагают на него наименьшие ограничения, нам нужно найти результирующее разрешение. Для этого следует определить налагающее самые жесткие ограничения разрешение среди наименее жестких ограничений в системе NTFS и при работе с разделяемым ресурсом. Если Боб попытается обратиться к этому разделяемому ресурсу из сети, он получит разрешение Read. Он не сможет изменять, удалять или добавлять новые файлы.

Выяснение причин неполадок в работе смешанной системы прав доступа (через NTFS и через разделяемые ресурсы) может быть весьма непростой задачей. Поэтому многие компании поступают следующим образом: предоставляют членам группы Everyone доступ к материалам совместно используемого ресурса с объемом прав Full Control, а затем ограничивают доступ к файлам и папкам с помощью разрешений NTFS.

От теории к практике

Возможно, вам доводилось иметь дело с парой-тройкой файловых серверов, напоминающих те, что я описал в статье. Если так, пора развертывать свою полевую лабораторию и браться за настройку файлового сервера надлежащим образом. Если теперь у вас появилось четкое представление о том, как функционируют рассмотренные технологии, можете смело браться за работу.

Эрик Ракс ([email protected]) — старший администратор сети Windows в крупной консалтинговой компании

Развертывание безопасности на базе ролей

Если вы решили реализовать в компании защиту на базе ролей, подготовьтесь к некоторым вопросам руководства о необходимости таких изменений. Вот что примерно можно ответить на них.

Что это даст компании?

Плохо структурированная незащищенная информация на сервере выливается для компании в дополнительные затраты. Сотрудники тратят время на поиск данных, а для компании возникает риск попадания данных в чужие руки.

Как это будет работать?

Вместо назначения разрешений для пользователей на индивидуальные папки, пользователи получают роли (которые в Active Directory-AD называются группами безопасности). Роли привязываются к папкам и файлам. Когда принимается новый работник или какой-либо сотрудник переводится в другое подразделение, разрешения можно быстро переназначить простым добавлением сотрудника в группу с соответствующей ролью.

Почему это повысит безопасность?

Собственники данных сами решают, кто имеет доступ к данным. Связывая имеющиеся в компании производственные роли сотрудников с ролями в AD, можно создать мощную систему назначения нужных разрешений соответствующим пользователям. Кроме того, в этой системе ответственность за безопасность ложится на ее владельцев, а не на ИТ-службу, в соответствующих подразделениях компании.

Кто ответит на возникающие вопросы?

Раньше разрешения на файлы налагались на основе запросов пользователей, и ошибки вызывали вопросы; в новой системе потребуется только помощь в обучении процедуре назначения разрешений на папки.

www.osp.ru

8. Локальные сети: файл-серверные и клиент-серверные технологии

Одной из базовых функций информационной системы организации любого масштаба является обеспечение обмена информацией как внутри организации, так и за ее пределами. Однако в этом процессе имеются проблемы, связанные со скоростью обмена информацией и работой с информацией в режиме коллективного доступа. Решают эти проблемы программные продукты, организующие обработку информации по определенным технологиям. В настоящее время наибольшее распространение получили следующие технологии:

- файл-серверная технология;

- технология клиент-сервер.

Файл-серверная технология – это работа в сетевом пространстве с доступом к файлам СУБД, хранящимся на сервере.

При небольших объемах данных эта схема вполне удовлетворяет всем современным требованиям, но с увеличением числа компьютеров в сети или ростом БД начинают возникать проблемы, связанные с резким падением производительности. Это связано с увеличением объема данных, передаваемых по сети, так как вся обработка производится на компьютере пользователя. Если пользователю требуется пара строк из таблицы объемом в сотни тысяч записей, то сначала вся таблица с файл-сервера передается на его компьютер, а затем СУБД отбирает нужные записи. В этом случае длительные перерывы в работе можно сократить, перейдя на технологию клиент-сервер.

Технология клиент-сервер разделяет приложение на две части, используя лучшие качества обеих сторон. Клиентская часть обеспечивает интерактивный, легкий в использовании, обычно графический интерфейс - находится на компьютере пользователя. Сервер (программа) обеспечивает управление данными, разделение информации, изощренное администрирование и безопасность - находится на специально выделенном компьютере - сервере).

10. Типы баз данных. Особенности реляционных субд ms Access и субд OpenOffice.Org Base. Назначение объектов субд Access и Base: таблицы, формы, запросы, отчеты. Типы данных.

База данных – это совокупность информации по определенной теме (по определенной предметной области). Это файл специального формата, содержащий определённым образом структурированную информацию. Это совокупность взаимосвязанных, хранящихся вместе данных во внешней памяти и используемых в качестве входной информации для решения задач .По характеру хранимой информации БД делятся на фактографические и документальные. Если проводить аналогию с описанными выше примерами информационных хранилищ, то фактографические БД — это картотеки, а документальные — это архивы. В фактографических БД хранится краткая информация в строго определенном формате. В документальных БД — всевозможные документы. Причем это могут быть не только текстовые документы, но и графика, видео и звук (мультимедиа).

Классификация по способу хранения данных делит БД на централизованные и распределенные. Вся информация в централизованной БД хранится на одном компьютере. Это может быть автономный ПК или сервер сети, к которому имеют доступ пользователи-клиенты. Распределенные БД используются в локальных и глобальных компьютерных сетях. В таком случае разные части базы хранятся на разных компьютерах.

Третий признак классификации баз данных — по структуре организации данных.Это: реляционная, иерархическая и сетевая. Реляционные базы данных являются наиболее эффективными.

КЛАССИФИКАЦИЯ ПО СРЕДЕ ПОСТОЯННОГО ХРАНЕНИЯ

• Во вторичной памяти, или традиционная (англ. conventional database): средой постоянного хранения является периферийная энергонезависимая память (вторичная память) — как правиложёсткий диск.

В оперативную память СУБД помещает лишь кеш и данные для текущей обработки.

• В оперативной памяти (англ. in-memory database, memory-resident database, main memory database): все данные на стадии исполнения находятся в оперативной памяти.

• В третичной памяти (англ. tertiary database): средой постоянного хранения является отсоединяемое от сервера устройство массового хранения (третичная память), как правило на основемагнитных лент или оптических дисков.

Во вторичной памяти сервера хранится лишь каталог данных третичной памяти, файловый кеш и данные для текущей обработки; загрузка же самих данных требует специальной процедуры.

КЛАССИФИКАЦИЯ ПО СОДЕРЖИМому

• Географическая

• Историческая

• Научная

• Мультимедийная.

КЛАССИФИКАЦИЯ ПО СТЕПЕНИ РАСПРЕДЕЛЁННОСТИ

• Централизованная, или сосредоточенная (англ. centralized database): БД, полностью поддерживаемая на одном компьютере.

• Распределённая (англ. distributed database): БД, составные части которой размещаются в различных узлах компьютерной сети в соответствии с каким-либо критерием.

• Неоднородная (англ. heterogeneous distributed database): фрагменты распределённой БД в разных узлах сети поддерживаются средствами более одной СУБД

• Однородная (англ. homogeneous distributed database): фрагменты распределённой БД в разных узлах сети поддерживаются средствами одной и той же СУБД.

Access – мощное приложение Windows. Поскольку оба эти продукта – детища компании Miсrosoft, они прекрасно взаимодействуют между собой. Система Access работает под управлением ОСWindows, так что при работе с ней пользователю доступны все преимущества Windows. Можно вырезать, копировать и вставлять данные из любого приложения Windows в Access и наоборот; можно создать проект формы в Access и вставить его в конструктор форм. Работая в среде Miсrosoft Office, пользователь получает в своё распоряжение полностью совместимые между собой Access и Word,Excel и PowerPoint.

Основные объекты базы данных в Base:

Таблицы. Базовый объект БД, в них хранится вся информация, остальные объекты являются производными, т.е. создаются на основе таблиц.

Запросы. Осуществляют отбор данных из таблиц БД на основании заданных условий.

Формы. Позволяют отображать данные таблиц и запросов в более удобном для восприятия виде, добавлять в таблицы новые данные, а также редактировать и удалять существующие.

Отчеты. Предназначены для печати данных, содержащихся в таблицах и запросах, в красиво оформленном виде.

11. Глобальные компьютерные сети. Основные принципы, на которых организован Интернет. TCP/IP протокол. Глобальная компьютерная сеть, ГКС (англ. Wide Area Network, WAN) — компьютерная сеть, охватывающая большие территории и включающая в себя большое число компьютеров.

ГКС служат для объединения разрозненных сетей так, чтобы пользователи и компьютеры, где бы они ни находились, могли взаимодействовать со всеми остальными участниками глобальной сети.

Некоторые ГКС построены исключительно для частных организаций, другие являются средством коммуникации корпоративных ЛВС с сетью Интернет или посредством Интернет с удалёнными сетями, входящими в состав корпоративных. Чаще всего ГКС опирается на выделенные линии, на одном конце которых маршрутизатор подключается к ЛВС, а на другом коммутатор связывается с остальными частями ГКС.

Связывает компьютеры, рассредоточенные на расстоянии сотен и тысяч километров. Часто используются уже существующие не очень качественные линии связи. Более низкие, чем в локальных сетях, скорости передачи данных (десятки килобит в секунду) ограничивают набор услуг передачей файлов, преимущественно не в оперативном, а в фоновом режиме, с использованиемэлектронной почты. Для стойкой передачи дискретных данных применяются более сложные методы и оборудование, чем в локальных сетях.

Интерне́т (англ. Internet, МФА: [ˈɪn.tə.net][1]) — всемирная система объединённых компьютерных сетей

Web Всеми́рная паути́на (англ. World Wide Web) — распределённая система, предоставляющая доступ к связанным между собой документам, расположенным на различных компьютерах, подключенных к Интернету. Для обозначения Всемирной паутины также используют слово веб (англ. web «паутина») и аббревиатуру WWW.

Всемирную паутину образуют сотни миллионов веб-серверов. Большинство ресурсов всемирной паутины основаны на технологии гипертекста. Гипертекстовые документы, размещаемые во Всемирной паутине, называются веб-страницами. Несколько веб-страниц, объединённых общей темой, дизайном, а также связанных между собой ссылками и обычно находящихся на одном и том же веб-сервере, называются веб-сайтом. Для загрузки и просмотра веб-страниц используются специальные программы — браузеры (англ. browser).

Стек протоколов TCP/IP — набор сетевых протоколов передачи данных, используемых в сетях, включая сеть Интернет. Название TCP/IP происходит из двух наиважнейших протоколов семейства — Transmission Control Protocol (TCP) и Internet Protocol (IP), которые были разработаны и описаны первыми в данном стандарте.

studfiles.net

Сервер — Традиция

Слово «сервер» также применяется для обозначения сервисного аппаратного обеспечения, это значение рассматривается в статье Сервер (аппаратное обеспечение)

Се́рвер (англ. server от англ. to serve — служить) — в информационных технологиях — программный компонент вычислительной системы, выполняющий сервисные функции по запросу клиента, предоставляя ему доступ к определённым ресурсам.

Понятия сервер и клиент и закрепленные за ними роли образуют программную концепцию «клиент-сервер».

Для взаимодействия с клиентом (или клиентами, если поддерживается одновременная работа с несколькими клиентами) сервер выделяет необходимые ресурсы межпроцессного взаимодействия (разделяемая память, пайп, сокет, и т. п.) и ожидает запросов на открытие соединения (или, собственно, запросов на предоставляемый сервис). В зависимости от типа такого ресурса, сервер может обслуживать процессы в пределах одной компьютерной системы или процессы на других машинах через каналы передачи данных (например COMM-порт) или сетевые соединения.

Формат запросов клиента и ответов сервера определяется протоколом. Спецификации открытых протоколов описываются открытыми стандартами, например протоколы Интернета определяются в документах RFC.

В зависимости от выполняемых задач одни серверы, при отсутствии запросов на обслуживание, могут простаивать в ожидании. Другие могут выполнять какую-то работу (например, работу по сбору информации), у таких серверов работа с клиентами может быть второстепенной задачей.

Аппаратное обеспечение[править]

У слова «сервер», также есть первое значение — (персональный или иной) компьютер выполняющий только серверные задачи, или компьютер (или иное аппаратное обеспечение), специализированное (по форм-фактору и/или ресурсам) для использования в качестве аппаратной базы для серверов услуг (иногда — услуг определеного направления).

Аппаратными серверами (аппаратное обеспечение) называются узкоспециализированные решения со встроенным программным обеспечением (англ. firmware; в отличии от компьютеров, где программное обеспечение необходимо устанавливать), определяющим специализацию и возможные предоставляемые услуги. Аппаратные сервера, как правило, более просты и надежны в эксплуатации, потребляют меньше электроэнергии и, иногда, более дешевы. Но вместе с тем они менее гибки (так как изначально ограничены в выполняемых задачах) и, часто, ограничены в ресурсах.

Важно понимать что сервер, в том значении как его понимает эта статья (то есть сервер, предоставляющий какой-либо сервис, например прокси-сервер), всегда является программой (или программным модулем), выполняющейся на каком-то аппаратном обеспечении. Без этой программы аппаратное обеспечение не может ничего предоставлять. Даже «аппаратные серверы» (или роутеры) не исключение, потому что в них сервис, также, предоставляется (встроенным) программным обеспечением. Иногда, для простоты, сервером услуги (например тем же прокси-сервером) называют программное и аппаратное обеспечение в целом, в особенности если этот программно аппаратный комплекс выполняет только одну задачу.

Теоретически, на одной единице аппаратного обеспечения, может одновременно выполняться произвольное количество серверов (за исключением серверов конфликтующих между собой по ресурсам или их количеству), они будут делить между собой аппаратные ресурсы. Практически, между крайностями «один компьютер — одна услуга» и «один компьютер — все услуги» каждый находит свой компромисс.

Серверы услуг можно запускать на рабочей станции, чтобы они работали на фоне разделяя ресурсы компьютера с программами, запускаемыми пользователем. Такой режим работы называется «невыделенным», в отличии от «выделенного» (англ. dedicated), когда компьютер выполняет только сервисные функции. Строго говоря, на рабочей станции (для примера, под управлением Windows XP) и без того, всегда работает несколько серверов — сервер удаленного доступа (терминальный сервер), сервер удаленного доступа к файловой системе и системе печати, и прочие удаленные и внутренние серверы.

Классификация cтандартных серверов[править]

Как правило, каждый сервер обслуживает один (или несколько схожих) протоколов и серверы можно классифицировать по типу услуг которые они предоставляют.

Универсальные серверы[править]

Универсальные серверы — особый вид серверной программы, не предоставляющий никаких услуг самостоятельно. Вместо этого универсальные серверы предоставляют серверам услуг упрощенный интерфейс к ресурсам межпроцессного взаимодействия и/или унифицированный доступ клиентов к различным услугам. Существуют несколько видов таких серверов:

- inetd от англ. internet super-server daemon демон сервисов IP — стандартное средство UNIX-систем — программа, позволяющая писать серверы TCP/IP (и сетевых протоколов других семейств), работающие с клиентом через перенаправленные inetd потоки стандартного ввода и вывода (stdin и stdout).

- RPC от англ. Remote Procedure Call удаленный вызов процедур — система интеграции серверов в виде процедур доступных для вызова удаленным пользователем через унифицированный интерфейс. Интерфейс изобретенный Sun Microsystems для своей операционной системы (SunOS, Solaris; Unix-система), в настоящее время используетстся как в большинстве Unix-систем, так и в Windows.

- Прикладные клиент-серверные технологии Windows:

- (D-)COM (англ. (Distributed) Component Object Model — модель составных объектов) и др. — Позволяет одним программам выполнять операции над объектами данных используя процедуры других программ. Изначално данная технология предназначена для их «внедрения и связывания объектов» (OLE англ. Object Linking and Embedding), но в общем позволяет писать широкий спектр различных прикладных серверов. COM работает только в пределах одного компьютера, DCOM доступна удаленно через RPC.

- Active-X — Расширение COM и DCOM для создания мультимедиа-приложений для Интернета.

Универсальные серверы часто используются для написания всевозможных информационных серверов, серверов, которым не нужна какая-то специфическая работа с сетью, серверов не имеющих никаких задач, кроме обслуживания клиентов. Например в роли серверов для inetd могут выступать обычные консольные программы и скрипты.

Большинство внутренних и сетевых cпецифических серверов Windows работают через универсальные серверы (RPC, (D-)COM).

Маршрутизация[править]

Строго говоря, сервис маршрутизации не является сервером в классическом смысле, а является базовой функцией поддержки сети операционной системой.

Для TCP/IP, маршрутизация является базовой функцией стека IP (кода поддержки TCP/IP). Маршрутизацию своих пакетов к месту назначения выполняет любая система в сети, маршрутизацию же чужих пакетов (форвардинг) выполняют только маршрутизаторы (также известные как роутеры или шлюзы). Задачи маршрутизатора при форвардинге пакета:

- принять пакет

- найти машину на которую следует этот пакет или следующий маршрутизатор по маршруту к ней (в таблице маршрутов)

- передать пакет или вернуть ICMP-сообщение о невозможности его доставки по причинам:

- Назначение недостижимо (Destination unreachable) — у пакета кончилось «время жизни» прежде чем он достиг места назначения

- Хост недостижим (Host unreachable) — компьютер или следующий маршрутизатор выключен или не существует

- Сеть недостижима (Network unreachable) — маршрутизатор не имеет маршрута в сеть назначения

- если пакет не может быть доставлен по причине перегрузки маршрутизатора (или сети) — отбросить пакет без уведомлений

Маршрутизация других семейств протоколов (IPX, AppleTalk и т. п.), выполняется сходным образом, в соответствии с их спецификациями.

Динамическая маршрутизация[править]

Решения динамической маршрутизации призваны собирать информацию о текущем состоянии сложной сети и в поддерживать таблицу маршрутов через эту сеть, чтобы обеспечить доставку пакета по кратчайшему и самому эффективному маршруту.

Из этих решений клиент-серверную модель использует только BGP (англ. Border Gateway Protocol — протокол пограничного шлюза), применяемый для глобальной маршрутизации. Локальные решения (RIP, OSPF) используют в своей работе бродкастовые и мультикастовые рассылки.

Сетевые службы[править]

Сетевые службы обеспечивают функционирование сети, например серверы DHCP и BOOTP обеспечивают стартовую инициализацию серверов и рабочих станций, DNS — трансляцию имен в адреса и наоборот.

Серверы туннелирования (например, различные VPN-серверы) и прокси-серверы обеспечивают связь с сетью, недоступной роутингом.

Серверы AAA и Radius обеспечивают в сети единую аутентификацию, авторизацию и ведение логов доступа.

Информационные службы[править]

К информационным службам можно отнести как простейшие серверы сообщающие информацию о хосте (time, daytime, motd), пользователях (finger, ident), так и серверы для мониторинга, например SNMP. Большинство информационных служб работают через универсальные серверы.

Особым видом информационных служб являются серверы синхронизации времени — NTP, кроме информировании клиента о точном времени NTP-сервер периодически опрашивает несколько других серверов на предмет коррекции собственного времени. Кроме коррекции времени анализируется и корректируется скорость хода системных часов. Коррекция времени осуществляется ускорением или замедлением хода системных часов (в зависимости от направления коррекции), чтобы избежать проблем возможных при простой перестановке времени.

Файл-серверы[править]

Файл-серверы представляют собой серверы для обеспечения доступа к файлам на диске сервера.

Прежде всего это серверы передачи файлов по заказу, по протоколам FTP, TFTP, SFTP и HTTP. Протокол HTTP ориентирован на передачу текстовых файлов, но сервера могут отдавать в качестве запрошенных файлов и произвольные данные, например динамически созданные веб-страницы, картинки, музыку и т. п.

Другие серверы позволяют монтировать дисковые разделы сервера в дисковое пространство клиента и полноценно работать с файлами на них. Это позволяют серверы протоколов NFS и SMB. Серверы NFS и SMB работают через интерфейс RPC.

Серверы доступа к данным[править]

Серверы доступа к данным обслуживают базу данных и отдают данные по запросам. Одним из самых простых серверов подобного типа — LDAP (англ. Lightweight Directory Access Protocol — облегчённый протокол доступа к спискам).

Для доступа к серверам баз данных единого протокола не существует, однако все сервера баз данных объединяет использование единых правил формирования запросов — язык SQL (англ. Structured Query Language — язык структурированных запросов).

Службы обмена сообщениями[править]

Службы обмена сообщениями позволяют пользователю передавать и получать сообщения (обычно — текстовые).

В первую очередь это сервера электронной почты работающие по протоколу SMTP. SMTP-сервер принимает сообщение и доставляет его в локальный почтовый ящик пользователя или на другой SMTP-сервер (сервер назначения или промежуточный). На многопользовательских компьютерах, пользователи работают с почтой прямо на терминале (или веб-интерфейсе). Для работы с почтой на персональном компьютере, почта забирается из почтового ящика через серверы, работающие по протоколам POP3 или IMAP.

Для организации конференций существует сервера новостей, работающие по протоколу NNTP.

Для обмена сообщениями в реальном времени существуют сервера чатов, стандартный чат-сервер работает по протоколу IRC — распределенный чат для интернета. Существует большое количество других чат-протоколов, например ICQ или Jabber.

Серверы удаленного доступа[править]

Серверы удаленного доступа, через соотвествующую клиентскую программу, обеспечивают пользователя консольными доступом к удаленной системе.

Для обеспечения доступа к командной строке служат сервера telnet, RSH, SSH.

Графический интерфейс для Unix-систем — X Window System, имеет встроенный сервер удаленного доступа, так как с такой возможностью разрабатывался изначально. Иногда возможность удаленного доступа к интерфейсу Х-Window неправильно называют «X-Server» (этим термином в X-Window называется видеодрайвер).

Стандартный сервер удаленного доступа к графическому интерфейсу Microsoft Windows называется терминальный сервер.

Некоторую разновидность управления (точнее мониторинга и конфигурирования), также, предоставляет протокол SNMP. Компьютер или аппаратное устройство для этого должно иметь SNMP-сервер.

Серверы разделения ресурсов[править]

Некоторые серверы призваны разделить доступ к аппаратным устройствам, например сервер печати разделяет доступ к принтеру или другому печатающему устройству.

Игровые серверы[править]

Игровые серверы, служат для одновременной игры нескольких пользователей в единой игровой ситуации. Некоторые игры имеют сервер в основной поставке и позволяют запускать его в невыделенном режиме (то есть позволяют играть на машине, на которой запущен сервер).

traditio.wiki