Создайте собственный VPN-сервер IPsec: скрипты автоматической настройки. Server 2018 vpn настройка

используем VPN клиента в качестве основного шлюза · bvn13's blog

Исходные данные:

- Есть два сервера

- Один из них не имеет прямого доступа

Задача:

- Нужно настроить между ними VPN

- Нужно дать клиентам возможность подключаться к доступному нам серверу

- Нужно заставить весь траффик ходить через недоступный сервер

Итак, мы имеем два сервера. Предположим, что один из них расположен в дата-центре ДЦ1, второй - в дата-центре ДЦ2. И в какой-то момент возникает необходимость пропускать весь траффик клиентов VPN, подключающихся к серверу ДЦ1 через сервер ДЦ2. Но настроить нужно с учетом того, что сервер ДЦ2 сам является VPN клиентом сервера ДЦ1. Почему? Потому что сервер ДЦ1 "вдруг" перестал видеть сервер ДЦ2, но не наоборот.

Сразу скажу, что задачу "влоб" решить не удалось. Я порядочно провозился с OpenVPN, но как бы я не пытался, мне не удалось выставить IP клиента как шлюз по-умолчанию для остальных клиентов. Но хочу отметить, что мой знакомый сумел-таки реализовать эту задачу на OpenVPN. Он использовал для этого GRE-tunnel.

Реализовать проброс траффика через VPN-клиента мне удалось, используя SoftEther VPN, настроив сеть таким образом:

- VPN сервер устанавливается на сервере ДЦ1

- На сервере ДЦ2 устанавливается VPN Bridge и с помощью Cascade Connection подключается к серверу ДЦ1

- VPN Bridge на сервере ДЦ2 создается между виртуальным HUB-ом и TAP-устойством

- На обоих серверах ДЦ1 и ДЦ2 не включен Secure NAT и встроенный DHCP сервер

- На сервере ДЦ2 запускается dnsmasq служба, раздающая IP клиентам

- Настраивается проброс пакетов между новым TAP-устройством и физическим сетевым интерфейсом на сервере ДЦ2 (используя iptables)

И в этой конфигурации клиентам сервера ДЦ1 выдается шлюз по-умолчанию - IP TAP-устройства сервера ДЦ2, и весь траффик летит через сервер ДЦ2.

Опишу весь процесс настройки.

Я буду использовать GUI для настроек: SoftEther VPN Server Manager

Скачать последние версии SoftEther VPN можно на официальном сайте.

На этом шаге мы собрали наш VPN сервер. Осталось его переместить в отдельную директорию и запустить:

cd .. mv vpnserver /opt cd /opt/vpnserver/ chmod 600 * chmod 700 vpncmd chmod 700 vpnserverСодержимое systemd-unit:

[Unit] Description=SoftEther VPN Server After=network.target [Service] Type=forking ExecStart=/opt/vpnserver/vpnserver start ExecStop=/opt/vpnserver/vpnserver stop Restart=on-failure [Install] WantedBy=multi-user.target3.1. Сменим пароль администратора

Для этих целей воспользуемся консольной утилитой, входящий в состав дистрибутива SoftEther VPN: vpncmd

После запуска утилиты выбираем пункт Management of VPN Server or VPN Bridge

/opt/vpnserver# ./vpncmd vpncmd command - SoftEther VPN Command Line Management Utility SoftEther VPN Command Line Management Utility (vpncmd command) Version 4.24 Build 9651 (English) Compiled 2017/10/23 01:52:32 by yagi at pc33 Copyright (c) SoftEther VPN Project. All Rights Reserved. By using vpncmd program, the following can be achieved. 1. Management of VPN Server or VPN Bridge 2. Management of VPN Client 3. Use of VPN Tools (certificate creation and Network Traffic Speed Test Tool) Select 1, 2 or 3: 1Далее указываем локальный порт 5555, на котором по-умолчанию запущен VPN сервер

Specify the host name or IP address of the computer that the destination VPN Server or VPN Bridge is operating on. By specifying according to the format 'host name:port number', you can also specify the port number. (When the port number is unspecified, 443 is used.) If nothing is input and the Enter key is pressed, the connection will be made to the port number 8888 of localhost (this computer). Hostname of IP Address of Destination: localhost:5555На следующий вопрос отвечаем пустым ответом, т.к. нам нужно войти в режим администрирования

Мы попадем в консоль сервера VPN

Connection has been established with VPN Server "localhost" (port 5555). You have administrator privileges for the entire VPN Server. VPN Server>Меняем пароль администратора севера

VPN Server>ServerPasswordSetВыход из консоли осуществляется командой quit.

4.1. Прописываем наши сервера в SoftEther VPN Server Manager

На скриншотах у меня используются IP от OpenVPN подключения. Необходимо указать те, по которым оба сервера ДЦ1 и ДЦ2 доступны.

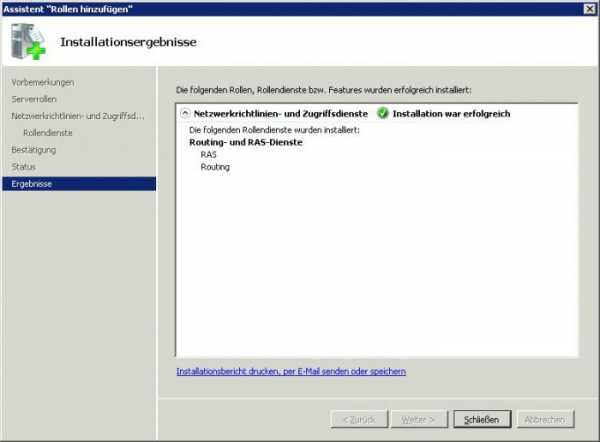

4.2. Настройка сервера ДЦ1

Подключаемся к серверу

У меня отключен порт 443, который по-умолчанию включен, т.к. сервер используется еще в качестве Web-сервера.

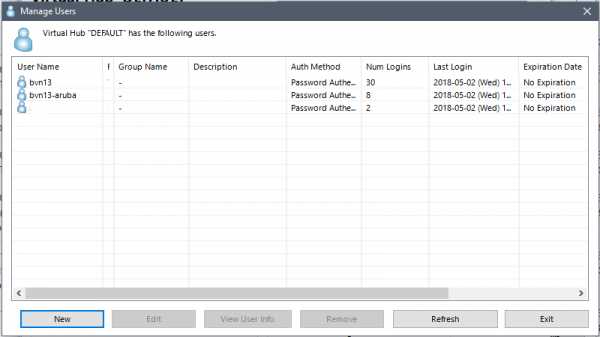

4.2.1. Добавление пользователей

Поскольку предполагается авторизация по логину/паролю, то необходимо добавить список разрешенных пользователей.

Заходим в управление виртуального HUB-а - Manage Virtual Hub

Переходим в управление пользователями - Manage Users

И добавляем пользователей:

- Один пользователь для сервера ДЦ2, который выступает на самом деле клиентом

- И необходимое количество пользователей, которым разрешено подключаться к VPN

В настройках указываем тип авторизации - по паролю, и назначаем пароль

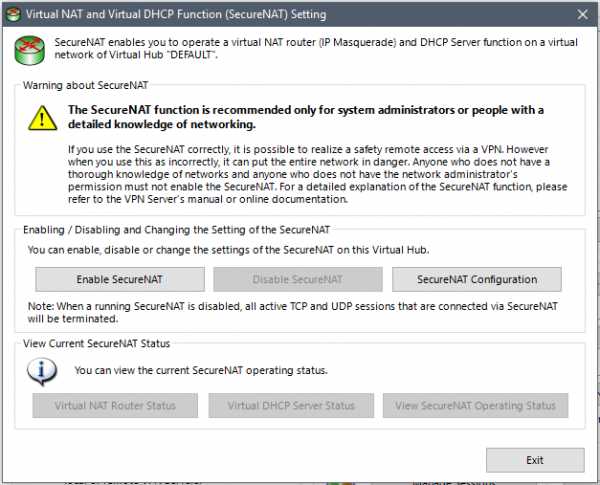

4.2.2. Отключаем Secure NAT

Возвращаемся к настройке виртуального HUB-а, и проверим состояние Secure NAT и Virtual DHCP

Все должно быть выключено

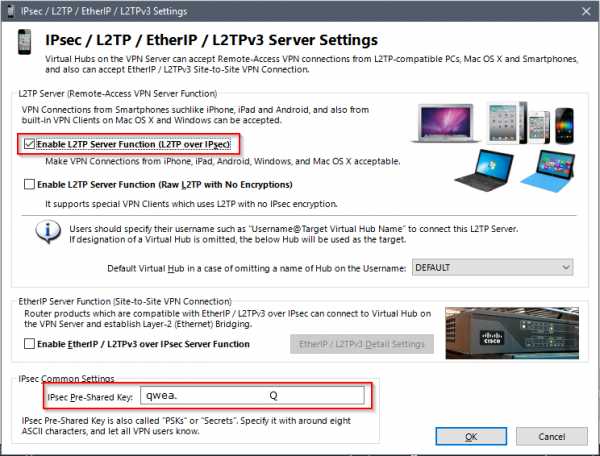

4.2.3. Использование нативных клиентов VPN

Для включения возможности подключения к VPN нативных клиентов операционных систем (Android, iOS, Windows, MacOS) нужно включить опцию L2TP в настройках

4.3. Настройка сервера ДЦ2

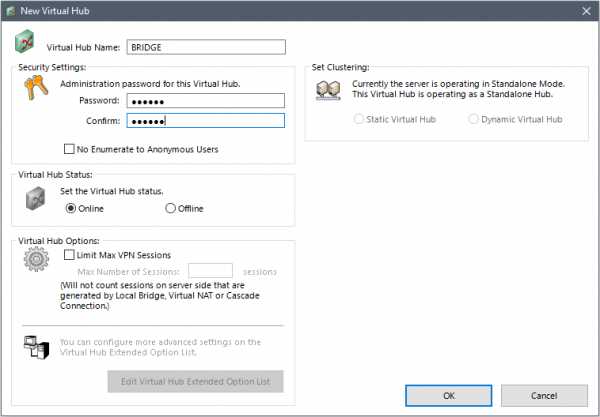

4.3.1. Создание HUB-а

Удалим дефолтный HUB с именем DEFAULT и создадим новый с именем BRIDGE

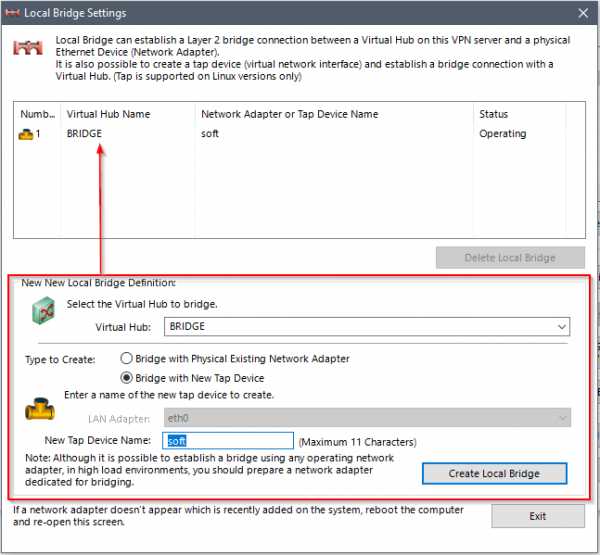

4.3.2. Настройка моста

Создаем новый мост от HAB-а до виртуального адаптера с именем soft. На самом деле, имя адаптера будет дополнено префиксом "tap_", он будет называться tap_soft

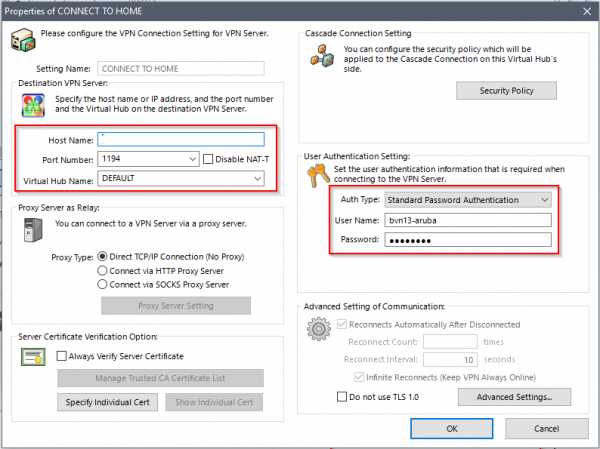

4.3.3. Настроим Cascade соединение до сервера ДЦ1

Указываем внешний IP сервера ДЦ1 и параметры авторизации

4.3.4. Настройка DHCP сервера

Проверьте, что Secure NAT выключен в настройках на сервере ДЦ2!

В качестве DHCP сервера будем использовать dnsmasq. Подключаемся к консоли сервера ДЦ2 и устанавливаем

apt-get install dnsmasqВ конфигурационный файл /etc/dnsmasq.conf добавляем строки

interface=tap_soft dhcp-range=tap_soft,13.13.1.101,13.13.1.200,2h dhcp-option=tap_soft,option:router,13.13.1.2 dhcp-option=tap_soft,option:dns-server,8.8.8.8,77.88.8.84.3.5. Присвоение IP нашему виртуальному сетевому интерфейсу

Для этого служит команда

/sbin/ifconfig tap_soft 13.13.1.2Ее нужно добавить в автозагрузку. В моей системе (Ubuntu 16.04 LTS) есть systemd-unit rc-local.service, который служит аналогом аналогичного демона sysinit. Содержимое файла-юнита

[Unit] Description=/etc/rc.local Compatibility ConditionFileIsExecutable=/etc/rc.local After=network.target [Service] Type=forking ExecStart=/etc/rc.local start TimeoutSec=0 RemainAfterExit=yesПоэтому в конец файла /etc/rc.local я добавил строку

/sbin/ifconfig tap_soft 13.13.1.24.3.6. Включение форвардинга траффика

Для автоматического запуска форвардинга созадем файл /etc/sysctl.d/ipv4_forwarding.conf со следующим содержимым:

net.ipv4.ip_forward = 1Применяем настройки

sysctl --systemИ включаем маскарадинг

iptables -t nat -A POSTROUTING -s 13.13.1.0/24 -j SNAT --to-source <IP адрес eth0>Эту строку тоже следует добавить в файл /etc/rc.local, чтобы настройка включалась после перезагрузки.

В результате таких настроек мы получаем DHCP клиент на удаленном (и недоступном) сервере, который связан с доступным нам сервером, который, в свою очередь, служит теперь только точкой подключения всех устройств-клиентов. Весь траффик идет через недоступный ранее сервер.

bvn13.tk

скрипты автоматической настройки — Information Security Squad

Настройте собственный VPN-сервер IPsec всего за несколько минут, используя как IPsec / L2TP, так и Cisco IPsec на Ubuntu, Debian и CentOS.

Все, что вам нужно сделать, это предоставить свои собственные учетные данные VPN и позволить скриптам справиться с остальным.IPsec VPN шифрует ваш сетевой трафик, так что никто между вами и VPN-сервером не может подслушивать ваши данные, когда он путешествует через Интернет.

Это особенно полезно при использовании незащищенных сетей, например. в кафе, аэропортах или гостиничных номерах.

Сценарии используют Libreswan в качестве сервера IPsec, а xl2tpd — как поставщик L2TP.

Быстрый старт

Во-первых, подготовьте свой Linux-сервер со свежей установкой Ubuntu LTS, Debian или CentOS.

Используйте этот однострочный интерфейс для настройки VPN-сервера IPsec:

Если вы используете CentOS, замените ссылку выше на https://git.io/vpnsetup-centos.

Ваши данные для входа в VPN будут генерироваться случайным образом и отображаться на экране по завершению.

Выделенный сервер или виртуальный частный сервер (VPS). OpenVZ VPS не поддерживается.

Особенности

- Новое: поддерживается более быстрый режим IPsec / XAuth («Cisco IPsec»)

- Новое: готовый образ Docker сервера VPN теперь доступен

- Полностью автоматизированная настройка сервера IPsec VPN, без ввода пользователем

- Инкапсулирует весь трафик VPN в UDP — не нужен протокол ESP

- Может использоваться непосредственно как «пользовательские данные» для нового экземпляра Amazon EC2

- Включает оптимизацию sysctl.conf для повышения производительности

- Протестировано с Ubuntu 16.04 / 14.04, Debian 9/8 и CentOS 7/6

Требования

- Ubuntu 16.04 (Xenial) или 14.04 (Trusty)

- Debian 9 (Stretch) или 8 (Jessie)

- CentOS 7 (x86_64) с обновлениями

- CentOS 6 (x86_64) с обновлениями

Выделенный сервер или виртуальный частный сервер на основе KVM / Xen (VPS), недавно установленн на одной из вышеперечисленных ОС.

OpenVZ VPS не поддерживается, пользователи могут вместо этого попробовать OpenVPN или Shadowsocks.

Это также включает виртуальные машины Linux в публичных облаках, такие как DigitalOcean, Vultr, Linode, Google Compute Engine, Amazon Lightsail, Microsoft Azure, IBM Bluemix, OVH и Rackspace.

Скачать

itsecforu.ru

Настройка OpenConnect VPN Server (ocserv) на Ubuntu 16.04 / 17.10 с Let’s Encrypt — Information Security Squad

Установка OpenConnect VPN Server на Ubuntu 16.04 / 17.10

sudo apt install ocservУстановка Let’s Encrypt Client (Certbot) на сервере Ubuntu 16.04 / 17.10

sudo apt install ocserv sudo apt install software-properties-common sudo add-apt-repository ppa:certbot/certbot sudo apt update sudo apt install certbot

Получение сертификата TLS от Let’s Encrypt

certbot certonly --standalone -d ocserv.example.com Редактирование файла конфигурации OpenConnect VPN Server

sudo nano /etc/ocserv/ocserv.conf auth = "plain[/etc/ocserv/ocpasswd]" tcp-port = 443 udp-port = 443 run-as-user = nobody run-as-group = daemon socket-file = /var/run/ocserv-socket server-cert = /etc/letsencrypt/live/ocserv.ml/fullchain.pem server-key = /etc/letsencrypt/live/ocserv.ml/privkey.pem ca-cert = /etc/letsencrypt/live/ocserv.ml/chain.pem max-clients = 8 max-same-clients = 0 try-mtu-discovery = true device = vpns dns = 8.8.8.8 dns = 8.8.4.4 cisco-client-compat = true default-domain = ocserv.example.com tunnel-all-dns = trueЗатем закомментируйте все директивы маршрута (добавьте символ # в начале следующих четырех строк), который установит сервер как шлюз по умолчанию для клиентов.

route = 10.10.10.0/255.255.255.0 route = 192.168.0.0/255.255.0.0 route = fef4:db8:1000:1001::/64 no-route = 192.168.5.0/255.255.255.0Устранение сбоя связи DTLS

DTLS handshake failed: Resource temporarily unavailable, try again. sudo cp /lib/systemd/system/ocserv.service /etc/systemd/system/ocserv.service sudo nano /etc/systemd/system/ocserv.serviceЗакомментируйте следующие две строки.

Requires=ocserv.socket Also=ocserv.socket sudo systemctl daemon-reload sudo systemctl stop ocserv.socket sudo systemctl disable ocserv.socket sudo systemctl restart ocserv.serviceСоздание учетных записей VPN

sudo ocpasswd -c /etc/ocserv/ocpasswd usernameВключить переадресацию IP-адресов

sudo nano /etc/sysctl.conf net.ipv4.ip_forward = 1 sudo sysctl -pНастройка брандмауэра для IP-маскарадинга

ifconfig sudo iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADEСохранение правил Iptables

apt-get install iptables-persistentЕсли apt-get install iptables-persistent не действует, запустите dpkg-reconfigure iptables-persistent

Или сделайте это вручную:

По умолчанию правила iptables теряются после перезагрузки.

Чтобы сохранить их, вы можете переключиться на пользователя root, а затем сохранить свои правила в файл.

su - iptables-save > /etc/iptables.rules >nano /etc/systemd/system/iptables-restore.service

[Unit] Description=Packet Filtering Framework Before=network-pre.target Wants=network-pre.target [Service] Type=oneshot ExecStart=/sbin/iptables-restore /etc/iptables.rules ExecReload=/sbin/iptables-restore /etc/iptables.rules RemainAfterExit=yes [Install] WantedBy=multi-user.target sudo systemctl daemon-reload sudo systemctl enable iptables-restore

Установка и использование клиента OpenConnect VPN на Ubuntu 16.04 / 17.10

sudo apt install openconnect sudo openconnect -b vpn.example.com:port-number-b будет запускать клиента фоновом режиме после установления соединения

sudo pkill openconnect sudo apt install network-manager-openconnect network-manager-openconnect-gnome

itsecforu.ru

Лучшие бесплатные VPN сервисы 2018 года

Существуют различные причины для использования бесплатного программного обеспечения VPN (виртуальная частная сеть), но две основные из них — скрывать, кто вы есть, или скрывать, где вы находитесь. Почему вы хотите сделать это?

Зачем использовать VPN?

В зависимости от того, что вы делаете в Интернете, вполне возможно, что вы не хотите, чтобы ваша онлайн-активность отслеживались — особенно в некоторых частях мира, где интернет-наблюдение является серьезной проблемой. Что касается маскировки, она позволяет открывать сайты, которые в противном случае были бы недоступны.

Существует большое количество веб-сайтов – чаще всего видео или телевизионные сайты, которые используют гео-блокировку, чтобы попытаться заблокировать посетителей из определенных стран, и бесплатное программное обеспечение VPN можно использовать, чтобы обойти эти ограничения.

VPN также может использоваться для обхода блокировок сайтов, созданных правительствами, такими как, например, в Турции, и интернет-провайдерами, эффективно обходя цензуру и помогая сохранить свободу в Интернете. Несмотря на то, что власти могут расправиться с самими VPN, такая угроза может быть воспринята проблемой со стороны сервисов, как недавно мы видели в Китае с новостями о том, что некоторые «неутвержденные» VPN будут закрыты — и Apple фактически удалила некоторые приложения VPN из своего магазина iOS в стране.

Во всяком случае, вот наш выбор лучшего бесплатного программного обеспечения VPN, чтобы ваша онлайн-активность была безопасной и анонимной.

Есть ли опасность в использовании VPN?

Пара слов об опасностях. Преступники активизировали свои усилия по заражению интернет-пользователей, маскируя своё вредоносное ПО как невинные приложения, это особенно актуально для мобильных платформ, где популярны клиенты VPN. Поэтому будьте осторожны с недавно запущенными сервисами VPN или предложениями, которые слишком хороши, чтобы быть правдой (обычно это не так).

Также имейте в виду, что службы VPN столь же безопасны, как и самые уязвимые связи в вашем устройстве. Поэтому, если ваше устройство уже скомпрометировано вредоносным ПО, использование VPN не спасет вас от шпионажа, однако антивирусы могут помочь.

1. TunnelBear

Количество серверов: ~1,000 | Местоположение серверов: 20+ | IP адреса: N/A | Максимальное количество устройств: 5

Действительно удобный; Как мобильные, так и настольные клиенты; Мало параметров.

Официальный сайт

TunnelBear имеет немного жеманный дизайн, но это серьезная бесплатный VPN сервис. Есть бесплатные и платные подписки на выбор. Единственное ограничение с бесплатными подписками заключается в том, что каждый месяц вы ограничены 500 МБ трафика. Тем не менее, эксклюзивный план TechRadar от TunnelBear предлагает гораздо более щедрые 5 ГБ, в 10 раз превышающую сумму, которую вы получите, если будете подписываться где-нибудь ещё.

Это небольшая сумма, поэтому вы не сможете использовать TunnelBear все время бесплатно, но это отличное предложение, если вам нужна небольшая дополнительная защита.

Производительность TunnelBear впечатляет, а простота использования не имеет себе равных. Вам не нужно будет менять какие-либо настройки по умолчанию, а опция автоматического подключения должна работать нормально, но вы можете вручную выбрать одну из 20 стран в качестве вашего принятого местоположения. TunnelBear, безусловно, является одним из лучших бесплатных VPN для всех ваших устройств.

Также отметим, что TunnelBear недавно настроил свою политику конфиденциальности, поэтому VPN теперь собирает еще меньше персональных данных пользователей, устраняя необходимость предоставления имени для регистрации и отмене записи о количестве пользователей всех подключений на весь срок службы.

2. Windscribe

Количество серверов: N/A | Местоположение серверов: 8 | IP адреса: N/A | Максимальное количество устройств: 1

10 ГБ данных в месяц; Политика конфиденциальности Sterling; Нет Android-клиента.

Официальный сайт

Windscribe — относительный новичок в сфере VPN, но его щедрое предоставление данных и приверженность защите вашей конфиденциальности делают его одним из лучших. Бесплатный сервис обеспечивает стандартную пропускную способность 10 ГБ в месяц и позволяет выбирать из восьми удаленных серверов.

Вам нужно только создать имя пользователя и пароль для регистрации (адрес электронной почты является необязательным, но может оказаться полезным, если вы забудете пароль). Windscribe не хранит журналы подключений, IP-марки или посещаемые сайты; когда вы подключаетесь к серверу, он сохраняет ваше имя пользователя, VPN-сервер, к которому вы подключены, и количество переданных данных, но это стирается в течение трех минут после окончания сеанса. Допуск на 10 ГБ данных достаточно для бесплатного использования Windscribe для повседневного просмотра (хотя и не для загрузки или потоковой передачи), и есть несколько способов увеличить его еще больше. Услуга Tweeting даст вам дополнительные 5 ГБ, и вы получите 1 ГБ каждый раз, когда приглашаете друга.

В качестве дополнительной привилегии, если кто-то из вас согласится перейти на подписку Pro (начиная с 7,50 долларов США в месяц оплачиваемых ежегодно), вы получите неограниченный план и гораздо больше серверов (всего 47). Если этого недостаточно, чтобы соблазнить вас, есть даже встроенный рекламный блок и брандмауэр. Дайте Windscribe шанс — мы думаем, что вы будете впечатлены. Обратите внимание, что есть приложение Android, доступное, хотя и в невыпущенном состоянии, на момент написания.

3. Hotspot Shield Free

Количество серверов: N/A | Местоположение серверов: 1 | IP адреса: N/A | Максимальное количество устройств: 5

Легко использовать; Ежедневное предоставление 750 МБ; Производительность может немного пострадать; Ограниченные параметры конфигурации.

Официальный сайт

Вы можете выбрать привязку к одной из 20 стран, если вы платите за Elite-версию приложения, и это должно позволить вам получить доступ практически ко всему, что вы хотите; в бесплатной версии вы ограничены местами, которые Hotspot Shield выбирает для вас.

Hotspot Shield Free предлагает возможность бесплатной VPN, автоматически включающейся, когда вы подключаетесь к беспроводной сети, считающейся «небезопасной», поэтому программа безопасна для тех, кто много работает вдали от дома или офиса. Онлайн-производительность немного страдает, когда включен Hotspot Shield, но ограничение пропускной способности 750 МБ в день предостаточно.

Примечание: Бесплатное VPN-предложение Hotspot Shield недавно попало под обстрел Центра Некоммерческой Организации «Центр демократии и технологий». ЦНО утверждает, что этот провайдер перехватывает и перенаправляет трафик на веб-сайты партнеров, которые включают онлайн-рекламные фирмы. Hotspot Shield опроверг эти утверждения и сообщил, что был встревожен, что ЦНО не связывается с ними, чтобы обсудить их проблемы. Здесь вы можете ознакомиться со всеми ньюансами по этому поводу.

Последнее, что мы слышали, — это разъяснение, которое пришло от Ars Technica, в котором представитель Hotspot Shield отметил:

Бесплатная версия нашего проекта Hotspot Shield открыта и четко заявляет, что он финансируется рекламой, однако мы не перехватываем трафик из бесплатной или премиальной версии наших проектов. Наша конфиденциальность в Интернете всегда была нашим абсолютным приоритетом

4. Speedify

Количество серверов: 30+ | Местоположение серверов: 20+ | IP адреса: N/A | Максимальное количество устройств: 5

Отличная технология повышения производительности; Только 1 ГБ ежемесячных данных; В программном обеспечении имеется несколько элементов управления низкого уровня.

Официальный сайт

Speedify, как следует из названия, имеет одну главную цель в качестве поставщика VPN: обеспечение того, чтобы при использовании шифрования ваше интернет-соединение оставалось как можно быстрее.

С этой целью служба будет использовать все доступные интернет-соединения, чтобы получить максимальную производительность, потенциально объединяющую, скажем, Ethernet-соединение (фиксированный широкополосный доступ) с привязным мобильным 3G / 4G-соединением. Даже если у вас есть только один тип интернет-соединения, фирма утверждает, что его технология турбочарджинга все равно поможет ускорить процесс.

Как и обещание повысить производительность, Speedify использует четкую политику регистрации, то есть не отслеживает ваш интернет-трафик. Он предлагает клиентов для Windows, Mac, iOS и Android, а также доступ к более чем 30 VPN-серверам.

Свободный план имеет полный доступ к этим серверам (как и с вариантами подписки), единственным ограничением бесплатного предложения является то, что вы ограничены объемом данных, которые вы можете скачать. Бесплатные пользователи получают 4 ГБ данных в течение первого месяца, но этот объем снижается до 1 ГБ в течение последующих месяцев. Это не большое значение, и, конечно же, предлагает не так много, как некоторые другие соперники, которых вы увидите на этой странице, но этого все равно достаточно для некоторых основных функций серфинга и электронной почты.

И этот поставщик VPN определенно работает над производительностью, так как во время нашего тестирования вышеупомянутые технологии предоставления скорости действительно производили положительный эффект.

5. PrivateTunnel

Количество серверов: N/A | Местоположение серверов: 9 | IP адреса: N/A | Максимальное количество устройств: 3

Широкий спектр клиентов; Прост в использовании; Ограничен выбор мест; Непостоянная производительность.

Официальный сайт

Как и некоторые другие инструменты, представленные в этом обзоре, PrivateTunnel доступен для ряда платформ — в частности, Windows, Mac, Android и iOS. Еще одна характеристика, присущая многим ее современникам, — это наличие ограниченного бесплатного пакета в дополнение к платной подписке. Правда, не совсем . Вместо того, чтобы предлагать традиционный ежемесячный пакет подписки, вместо этого вам предоставляется 200 МБ не истекающих данных для использования по своему усмотрению.

Когда они закончатся, вы можете приобрести больше данных в пакетах объемом 20 ГБ или 100 ГБ. Если вы хотите использовать PrivateTunnel постоянно, вы можете выбрать пакет за 30 долларов США в год, который дает вам неограниченные данные – но для начала попробуйте 200MB как нечто вроде сеанса дегустации, чтобы увидеть, нравится ли вам все.

Как VPN, PrivateTunnel работает достаточно хорошо, хотя соединения иногда могут быть немного темпераментными. Это очень легко использовать, поэтому нет причин не принимать его на тест-драйв.

6. Freelan

Количество серверов: N/A | Местоположение серверов: N/A | IP адреса: N/A | Максимальное количество устройств: N/A

Совсем другой подход; Очень гибкий; Нет графического интерфейса; Определенно не для новичков;

Официальный сайт

Установка Freelan немного обескураживает непосвященных. Вместо установки обычной программы программное обеспечение устанавливает новые сетевые драйверы, которые контролируют ваш веб-трафик. Это не проблема, но это то, что стоит отметить с самого начала.

Freelan — инструмент с открытым исходным кодом и свободен абсолютно во всех отношениях, но обращение с ним может быть довольно сложным, особенно для новичков. Для более продвинутых пользователей Freelan предлагает много предложений, и вы можете не беспокоиться, что ваши действия будут прерывать на каждом шагу, как в TunnelBear.

Для большинства людей Freelan является программой, которую следует избегать, но для любознательных, более технически мыслящих (в Freelan нет графического интерфейса пользователя, поэтому вы будете контролировать его через командную строку) и тех, кто хочет получить абсолютный контроль, он идеален.

Перевод материала от Greatech

Оригинал

Tags: VPN

greatech.ru

Настройка и создание VPN-сервера на Windows 7. VPN-сервер на роутере

На сегодняшний день частными виртуальными сетями, обозначаемыми как VPN, что в расшифровке означает Virtual Private Network, никого не удивишь. Однако далеко не каждый пользователь той же «семерки» знает, как это все работает. Давайте посмотрим, что собой представляет VPN-сервер на Windows 7, как его установить и настроить при помощи собственных средств и сторонних программ.

Что такое VPN?

Начнем с азов. Создание VPN-сервера не может обойтись без понимания того, что он на самом деле собой представляет. По всей видимости, далеко не каждый юзер сталкивается с подобной проблемой и до конца осознает, какая это штука.

А виртуальный сервер – это именно то средство, которое позволяет создавать независимые частные сети на основе подключения к интернету, как если бы несколько компьютерных терминалов, ноутбуков или даже мобильных устройств были объединены между собой посредством кабелей. Но только в данном случае речь идет о кабелях виртуальных.

Для чего нужен VPN-сервер?

Преимущества данной технологии многим кажутся шагом назад в плане безопасности подключения и передачи данных, однако виртуальная сеть зачастую защищена намного сильнее, нежели обычная «локалка».

К тому же при использовании VPN-подключения пользователь получает возможность обмена данными между отдельными терминалами, которые разбросаны по всему миру. Да-да! Технология подключения VPN-сервера такова, что в виртуальную сеть можно объединить компьютеры или мобильные девайсы, независимо от их географического положения.

Ну а для геймеров это вообще находка. Представьте себе, что после создания VPN-сервера можно будет запросто пройти какую-нибудь командную «бродилку» по типу Counter Strike в команде с игроками, например, из Бразилии. А ведь для того, чтобы это стало возможным, и потребуются теоретические знания о Virtual Private Network. Теперь разберемся, что собой представляет создание и настройка VPN-сервера Windows 7, более подробно.

При этом стоит обратить внимание на несколько обязательных условий, без понимания которых весь процесс создания виртуального сервера просто не будет иметь смысла.

VPN-сервер на Windows 7: на что стоит обратить внимание?

Прежде всего каждый пользователь, занимающийся созданием виртуального сервера на домашнем терминале, должен четко осознавать, что в Windows 7 имеются некоторые ограничения по подключению. Дело в том, что к созданному серверу в одном сеансе связи может подключиться только один юзер. И обойти это препятствие собственными средствами системы невозможно.

В принципе, как вариант, можно использовать установку специального (но неофициального) патча, который поможет устранить проблему. С другой стороны, если подходить к решению вопроса создания нормального работоспособного VPN-сервера с точки зрения лицензирования Windows, то лучше использовать «семерку» именно серверной версии (Windows Server). Мало кто знает, но именно для Windows 7 такая версия тоже есть.

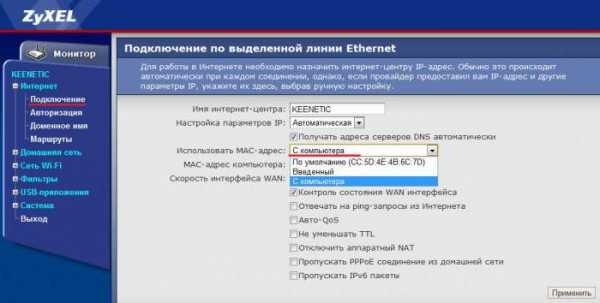

Создание VPN-сервера средствами Windows: настройки роутера

Теперь, после описания всех начальных понятий и вопросов, можно приступать к созданию сервера непосредственно. В качестве примера рассмотрим начальную настройку, которую требуют устройства Zyxel Keenetic. VPN-сервер в случае использования таких устройств достаточно сильно отличается своими настройками (особенно в случае без предустановленной микропрограммы NDMS).

Тут загвоздка в том, что основной для всех систем протокол PPTE в данном случае представлен в измененном виде MPTE, что делает невозможным одновременный доступ к серверу несколькими пользователями. Микропрограмма позволяет обойти эту проблему. После ее инсталляции доступ гарантируется на уровне десятка одновременно подключенных юзеров.

После инсталляции программы в разделе центра приложений должен появиться компонент сервера VPN, где нужно будет настроить "Интернет-центр Keenetic", который впоследствии будет отвечать за доступ и пул IP-адресов, предоставляемых в данный момент клиентам, использующим протокол PPTE.

Что самое интересное, при этом допустимо пересечение адресов с 24-битной маской. То есть при задании диапазона, например, 192.168.0.10 – 192.168.0.20 адрес VPN-сервера при однократном подключении клиентской машины для параметра Home может иметь значение 192.168.0.51.

Но и это еще не все. VPN-сервер на роутере (в нашем случае Zyxel) подразумевает доступ исключительно через учетную запись Keenetic. Для активации такого доступа нужно разрешить пользователю доступ к VPN. Делается это кликом на «учетке» с последующей установкой галочки в соответствующем поле.

Еще один плюс такого подключения состоит в том, что один логин и пароль можно использовать для нескольких клиентских записей, по которым будет осуществляться доступ к Keenetic VPN-серверу. Обратим внимание и еще на одну особенность такого подключения. Она заключается в том, что созданный на основе Zyxel VPN-сервер способен осуществлять доступ не только к внутренним локальным, но и к внешним сетям. Таким образом можно получить удаленный доступ к любой клиентской машине, подключенной посредством учетной записи Keenetic.

Первые шаги

Теперь вопрос, как настроить VPN–сервер на роутере, оставим в стороне и перейдем непосредственно к самой «операционке».

Для начала потребуется использовать раздел центра управления сетями и общим доступом, расположенный в стандартной «Панели управления». В верхнем меню следует выбрать раздел «Файл» (если таковой не отображается, нажать клавишу Alt), после чего кликнуть на строке нового входящего соединения.

После этого нужно использовать добавление нового пользователя, которому по умолчанию будет присвоено имя Vpnuser. Далее заполняем все необходимые поля (полное имя можно оставить пустым, поскольку это никак не влияет на подключение), а затем вводим пароль и подтверждение (должно быть полное совпадение). Если нужно еще добавить юзеров, повторяем вышеописанную процедуру.

Теперь в новом окне нужно указать тип доступа через интернет, после чего можно переходить к одному из самых главных шагов, а именно – к настройке протокола TCP/IP, поскольку VPN-сервер на Windows без таких корректно заданных параметров работать просто не будет.

Настройка протокола IPv4

В принципе, в большинстве случаев используется именно эта версия протокола, поскольку IPv6 поддерживается далеко не всеми провайдерами. Если же поддержка все-таки есть, настройка версий 4 и 6 особо отличаться не будет.

Итак, в свойствах протокола сначала следует использовать пункт разрешения доступа звонящим к локальной сети, после чего выбрать указание IP-адреса явным образом и прописать необходимый диапазон. Делается это для того, чтобы в дальнейшем можно было подключить несколько пользователей одновременно. По окончании процедуры просто жмем кнопку «OK». Все – сервер создан. Но этим дело не ограничивается. Еще нужно настроить VPN-сервер на клиентских терминалах, чтобы они получили доступ.

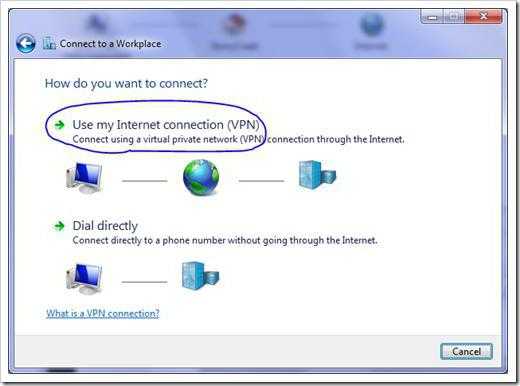

Настройка клиентских машин

Теперь на компьютерном терминале, с которого предполагается произвести подключение к виртуальному серверу, в «Панели управления» нужно использовать настройки центра управления сетями и общим доступом, где выбирается новое подключение, после активации которого запустится «Мастер». Далее выбирается тип подключения к рабочему месту, а затем – использование существующего подключения к VPN.

Теперь самый важный момент – адрес VPN-сервера. В данном случае можно использовать адрес, просмотренный на самом сервере, или ввести доменное имя. Чтобы особо не растрачивать время на настройку, предложение о немедленном подключении можно пропустить.

Теперь остается ввести логин и пароль, которые были указаны при создании VPN-сервера, а опциально – указать сохранение данных для последующего входа. На этом процедура завершается. Если сервер находится в активном состоянии, можно произвести подключение к виртуальной сети.

Параметры межсетевых экранов

Но даже если все сделано правильно, иногда могут возникать некоторые проблемы. Зачастую такое соединение может блокироваться, как ни странно это звучит, собственными средствами Windows, точнее, встроенным брэндмауэром (файрволлом), относящимся к системе безопасности.

Чтобы избежать проблем, нужно в том же центре управления сетями найти значки подключения. Для клиента это RAS, для сервера – VPN. Остается только при клике на параметре на обоих терминалах указать тип доступа в виде домашней сети. Вот и все.

Проброс портов

С портами дело сложнее. Проблема относится в основном к ADSL-модемам, которые попросту не способны открывать нужные VPN-порты. Настраивать эти параметры нужно вручную.

Тут снова придется обратиться к настройкам маршрутизатора. Как правило, инструкция по VPN-подключению есть в документации к самому устройству. Здесь стоит отметить, что Windows-системы используют TCP со значением 1723. Если имеется возможность отключения блокировки GRE, ее желательно задействовать.

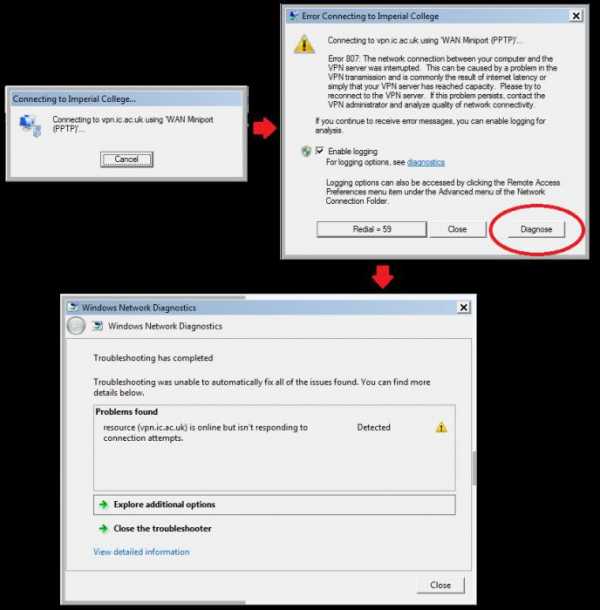

Ошибка 807

Естественно, теперь можно перестраивать параметры созданного VPN-сервера, однако, как считается, настоящим бичом абсолютно всех юзеров, которые сталкиваются с созданием подключений такого типа впервые, является возникновение ошибки под номером 807.

Чтобы от нее избавиться, следует для начала убедиться в правильности заполнения полей IP-адреса на клиентской машине и параметров порта непосредственно на сервере.

Кроме того, служба удаленного доступа обязательно должна быть активной. Проверить ее состояние можно посредством команды services.msc, вводимой в меню «Выполнить» (Win + R), с последующим выбором раздела маршрутизации и удаленного доступа. Здесь должно быть указано рабочее состояние и автоматический тип доступа.

В крайнем случае, если есть проблемы, можно попытаться подключиться даже к себе самому. Для этого просто создается новое клиентское подключение, где в качестве IP указывается 127.0.0.1.

Если это не помогает, можно обратиться к помощи некоторых интернет-ресурсов вроде portscan.ru, которые способны отслеживать активное внешнее подключение (в поле подключения вводится значение 1723, после чего используется старт проверки). Но, если все сделано правильно, положительный результат не заставит себя ждать. В противном случае придется проверить настройки роутера и виртуального сервера.

Сторонние программы

Конечно, большинству юзеров, далеких от таких настроек, все это может показаться, так сказать, уж слишком доморощенным. Куда уж проще настроить VPN-сервер при помощи специальных автоматизированных программ.

Рассмотрим одну из наиболее популярных. Она называется SecurityKISS. Установить ее проще простого. Далее следует произвести запуск приложения, после чего пользователю будет предложено произвести минимальные начальные настройки и ввести некоторые нужные данные. Потребуется указать собственный IP. Узнать его можно через команду ipconfig, а при нескольких терминалах в сети – ipconfig /all.

Основная рекомендация для данного SecurityKISS-клиента состоит в том, чтобы из предложенного списка серверов выбрать именно тот, который географически расположен наиболее близко к терминалу, с которого предполагается производить подключение. Заметьте, в данном случае речь о создании сервера не идет – подключение можно будет осуществить уже к имеющимся серверам. А это избавляет пользователя от произведения всех тех процедур, которые были описаны выше.

Подключение производится к уже созданному серверу, причем по большому счету, абсолютно без разницы, в какой точке мира он находится. При наличии хорошей высокоскоростной связи даже геоположение не играет существенной роли.

Что в итоге?

В принципе, на этом вопрос создания VPN-сервера можно и закончить. Однако многим пользователям компьютерных систем следует обратить внимание на некоторые незначительные неувязки. Дело в том, что, в зависимости от установленной версии той же «семерки», названия некоторых полей или строк, подлежащих заполнению, могут отличаться в названиях. Кроме того, некоторые «крэкнутые» модификации Windows 7 могут иметь достаточно ограниченные возможности, поскольку для экономии дискового пространства или увеличения производительности в них были отключены те или иные функции. Это как раз-таки и касается элементов управления сетевыми подключениями на глобальном уровне. Не спасет даже наличие прав доступа на уровне суперадминистратора. Более того – в параметрах локальных групповых политик или в системном реестре, который по большому счету их дублирует, ничего толком настроить не получится.

Возвращаясь к вопросу создания VPN-сервера, остается добавить, что эта технология, как ни странно, в большинстве случаев остается невостребованной, разве что пригодится геймерам, которые хотят поиграть с соперником, находящимся от него очень далеко. Системным администраторам, пожалуй, это тоже не пригодится, поскольку само подключение, хоть и использует 128-битную систему шифрования, все равно не застраховано от потерь данных или несанкционированного доступа к виртуальной сети. Так что создавать VPN-сервер или нет - это уже персональное дело.

Впрочем, для систем Windows настройки достаточно сложны, особенно с точки зрения неподготовленного юзера. Для простейшего подключения лучше использовать VPN-клиенты, которые и скачать можно бесплатно, и настроить в автоматическом режиме. Да и проблем с ними возникает намного меньше, чем с изменением конфигурации системы, что чревато глобальным «слетом» при совершении неправильных действий.

Тем не менее информация по этому вопросу должна быть воспринята каждым юзером, ведь знание того, как производится подключение к таким сетям, может в конечном итоге обезопасить их терминалы от проникновения угроз. Иногда при активном интернет-соединении пользователь может даже не подозревать о том, что его машина подключена к сети, а сам он определить уровень риска и безопасности не в состоянии.

fb.ru

Настройка VPN на Ubuntu Server (способ первый)

Содержание

Установка OpenVPN на Ubuntu Server 16.04 | 17.04 | 18.04

Приступим к установке пакетов на нашем сервере. В терминале набираем:

sudo apt update sudo apt install openvpn easy-rsa -yОба пакеты должны быть установлены как на сервере, так и на клиенте. Они понадобятся для настройки программы.

Настройка сертификатов OpenVPN

Для настройки сертификатов нам потребуется пакет easy-rsa. Копируем директорию /easy-rsa в директорию нашего openvpn сервера. Но для начала станем root пользователем

sudo -su sudo cp -R /usr/share/easy-rsa /etc/openvpn/Перейдем в директорию /easy-rsa

cd /etc/openvpn/easy-rsa/Откроем на редактирование файл vars

sudo nano varsВ конце файла заменим информацию о сертификатах по умолчанию (ваши значения).

export KEY_COUNTRY="RU" export KEY_PROVINCE="Moscow Region" export KEY_CITY="Moscow" export KEY_ORG="MyOrg" export KEY_EMAIL="vash@email.ru" export KEY_OU="MyOrganizationalUnit" # PKCS11 я не использовал, поэтому оставил без изменений. export PKCS11_MODULE_PATH=changeme export PKCS11_PIN=1234 export KEY_ALTNAMES="VPNtoRUS"Загружаем переменные

source ./varsОчищаем от старых сертификатов и ключей директорию /keys

./clean-allСоздаем сертификат ЦС. По умолчанию поля будут заполняться данными, введенными ранее в файле /vars, поэтому можно ничего не менять.

./build-caСоздаем ключ сервера

./build-key-server serverВ конце соглашаемся с запросом на подпись и добавление сертификат в базу.

Создаем ключ Диффи-Хеллмана

./build-dhCоздаем ключ для tls-аутификации

openvpn --genkey --secret keys/ta.keyСоздаем сертификат клиента:

./easyrsa build-client-full client1Если же по какой либо причине у Вас при создании сертификатов сервер выдает ошибку. Значит придется скачать и собрать пакет easy-rsa самостоятельно. Как это сделать смотрим эту статью.

Настройка конфигурационного файла OpenVPN сервера

Далее создаем конфигурационный файл openvpn.

sudo touch /etc/openvpn/server.confСо следующим содержимым:

# Порт на котором будет крутиться наш VPN (по умолчанию 1194) port 1194 # Протокол может быть UDP или TCP, я выбрал 2-й вариант. proto tcp # Если вы выберите протокол TCP, здесь должно быть устройство tap. Однако, я поставил tun и все прекрасно работает. dev tun # Указываем директории с нашими ключами ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/server.crt key /etc/openvpn/keys/server.key dh /etc/openvpn/keys/dh3048.pem # Для 12.04 dh2024.pem # Задаем IP и маску виртуальной сети. Произвольно, но если не уверены лучше делайте как показано здесь server 10.8.0.0 255.255.255.0 # Указываем, где хранятся файлы с настройками IP-адресов клиентов (создадим ниже) client-config-dir ccd # Запоминать динамически выданные адреса для VPN-клиентов и при последующих подключениях назначать те же значения. ifconfig-pool-persist ipp.txt # Указываем сети, в которые нужно идти через туннель (сеть-клиента). Если надо то раскомментируйте ;route 192.168.0.0 255.255.255.0 ### Включаем TLS tls-server # Для сервера 0 для клиента 1 tls-auth /etc/openvpn/keys/ta.key 0 tls-timeout 120 auth SHA1 cipher AES-256-CBC # Если нужно, чтобы клиенты видели друг друга раскомментируйте ;client-to-client keepalive 10 120 # Сжатие трафика comp-lzo # Максимум клиентов max-clients 10 # Права для клиентов-только для Linux user nobody group nogroup # Не перечитывать ключи, не закрывать и переоткрывать TUN\TAP устройства, после получения SIGUSR1 или ping-restart persist-key persist-tun # Логи status openvpn-status.log log /var/log/openvpn.log # Детальность логирования verb 3 # Защита от повторов (максимум 20 одинаковых сообщений подряд) mute 20 # Файл отозванных сертификатов. Раскомментировать, когда такие сертификаты появятся. ;crl-verify /etc/openvpn/crl.pemСоздадим директорию для клиентских конфигов

mkdir /etc/openvpn/ccdМожно запускать наш сервер OpenVPN

service openvpn restartСмотрим список интерфейсов

ifconfigЕсли среди прочих видим

tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 inet addr:10.8.0.1 P-t-P:10.8.0.1 Mask:255.255.255.255 UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)значит VPN-сервер завелся. Если нет, то смотрим лог

tail -f /var/log/openvpn.logЛибо можно попробывать перезагрузить ваш сервер

sudo rebootПосле перезагрузки должно все заработать. Если нет, то курим логи

Настройка конфигурационного файла клиента.

Создаем сертификат клиента:

./easyrsa build-client-full client1Далее необходимо скопировать файлы client1.crt, client1.key ta.crt и ca.crt с сервера на клиентскую машину. Для этого в консоли набираем:

scp /etc/openvpn/{client1.crt,client1.key,ca.crt,ta.crt} user@user-host:/etc/openvpn/где,user — это пользователь на клиентской машине с правами sudouser-host — это IP адрес ПК на которую передаем ключи

Если все прошло гладко,то переходим на ПК клиента. Установим необходимые пакеты

sudo apt install openvpn easy-rsa -yСоздадим файл client.conf:

sudo touch /etc/openvpn/client.confс содержимым:

client proto tcp dev tun # !!! замените на настоящий ip адрес сервера remote 111.111.111.111 1194 # следующие две строчки актуальны только для Linux систем # на практике они не очень удобны, так как OpenVPN не сможет # нормально все за собой почистить по завершению работы user nobody group nogroup # Не перечитывать ключи, не закрывать и переоткрывать TUN\TAP устройства persist-key persist-tun # Пути где располагаются сертификаты ca ca.crt cert client1.crt key client1.key # Используемое шифрование cipher AES-256-CBC # Сжатие трафика comp-lzo # Детальность логирования verb 3Запускаем VPN туннель:

sudo openvpn --config client.confВ соседнем терминале набираем:

ping 10.8.0.1Если все было сделано правильно, вы обнаружите, что пинги успешно доходят до 10.8.0.1

Если есть вопросы, то пишем в комментариях и не забываем проголосовать за статью.Настройка VPN на Ubuntu Server (способ первый)

5 (100%) 3 votespro-gram.ru

Лучший VPN для Android в 2018 году

Android – самая популярная операционная система для смартфонов в мире, поэтому нет ничего удивительного, что существует множество VPN программ, которые поддерживают ее. Впрочем, стоит отметить, что обычно устройства, которые используют сервис VPN являются мобильными устройства.

Большинство лучших провайдеров виртуальных частных сетей имеют собственные приложения на Android, другие позволяют вам установить их сервис при помощи настроек вручную, хотя некоторые вообще не поддерживают мобильные устройства.

Как выбрать лучшую VPN для Android

Виртуальных частных сетей для Android больше чем достаточно. В принципе, ваш выбор будет зависеть от мелочей или личных предпочтений. При поиске лучшей VPN для Android стоит обращать внимание на некоторые особенности.

Очевидно, что такое приложение должно позволять сделать все очень быстро и просто насколько это можно. Она должна быть понятной и удобной, при этом имея достаточно настроек для опытных пользователей.

Смотрите также: Лучший VPN-сервис

Другие требования – это хорошая защита и, конечно же, политика конфиденциальности и пользовательское соглашение, написанное на понятном языке в котором четко указывается, какие логи и данные остаются у провайдера. Возможное количество одновременных соединений и скорость VPN также имеют значение, но не критичны в этом случае.

Ниже описаны 5 лучших сервисов VPN для Android, которые мы подобрали для вас.

ExpressVPN

Лучшая и универсальная сеть

Количество серверов: 1500 | Количество локаций серверов: 148 | IP адресов: 30000 | Максимальное число устройств: 3

+ Хорошо проработанное приложение на Android + Отличная скорость– Немного дороже других – Всего 3 одновременных подключения

У ExpressVPN есть много достоинств. Программа очень удобная и простая, но при этом имеет много разных опций. Говоря о защите, она может похвастаться 256-битным AES шифрованием. Как мы сами убедились, скорость была стабильно высокой.

ExpressVPN предлагает качественные приложения для разнообразных устройств, и Android не является исключением. Эта сеть дает доступ к высокоскоростным серверам в 94 странах мира и совместима с мобильными телефонами, планшетами и ТВ приставками на Android.

После приобретения подписки, сайт даст вам инструкции, как установить программу на ваше устройство. Также на сайте есть много полезного материала и видео инструкции по использованию их приложений, круглосуточная служба поддержки пользователей в живом чате, если у вас возникнут проблемы.

ExpressVPN определенно не самая дешевая VPN, но это может быть хорошим выбором для тех, кто хочет получить лучшую виртуальную частную сеть на Android. Вам дается 30 дней, чтобы попробовать работать с ExpressVPN. На протяжении этого периода вы можете вернуть деньги, если она вам не понравится.

Скачать и установить ExpressVPN

IPVanish

Самая быстрая сеть на Android

Количество серверов: 1000+ | Количество локаций серверов: 60+ | IPадресов: 40000 | Максимальное число устройств: 5

+ Отсутствие логов + Впечатляющая производительность– Недешевая – Нет бесплатной пробной версии

IPVanish, в целом, хорошее приложение, хотя в нем и не хватает аварийного выключателя – стандартной функции, которая моментально отключает интернет соединение в случае, если VPN перестает работать (для того, чтобы ваш реальный IP-адрес не узнали).

Тем не менее, это компенсируется высокой скоростью загрузки, которую мы видели во время тестирования. Также это приложение не ведет логов активности пользователя, плюс вы получаете 256-битное AES шифрование c протоколом OpenVPN и круглосуточную службу поддержки пользователей.

Но цена является одним из недостатков IPVanish, который отталкивает людей. Нет бесплатного пробного периода, хотя три вида подписки включают в себя 7 дней, в течение которых вам могут вернуть деньги.

Скачать и установить IPVanish

NordVPN

Самая защищенная VPN на Android

Количество серверов: 3518 | Количество локаций серверов: 61 | IPадресов: неизвестно| Максимальное число устройств: 6

+ Двойное шифрование данных + Хорошая производительность – Слишком простое приложение

NordVPN имеет существенные преимущества, включая технологию «двойной VPN», которая пропускает ваше соединение через два отдельных VPN сервера, в отличие от одного у конкурентов, для дополнительной защиты (хотя существует всего несколько двойных VPN серверов). NordVPN не ведет логов активности пользователя, что означает провайдер не следит за его действиями в сети.

Несмотря на то, что упор делается на защиту и приватность, NordVPN не подводит и в других областях. Программа на Android проста в использовании, но иногда уж слишком, и чувствуется, что ей не хватает дополнительных настроек. Версия для настольного компьютера имеет лучший интерфейс. Производительность хорошая, хотя ничего примечательного. В программе также есть круглосуточный чат со службой поддержки.

NordVPN имеет разумную цену и 3 дня бесплатного пробного периода. Есть 4 подписки на выбор, все включают в себя 30 дней на возврат денег.

Скачать и установить NordVPN

VyprVPN

Удачное сочетание скорости и безопасности

Количество серверов: 700+ | Количество локаций серверов: 70+ | IPадресов: 200000| Максимальное число устройств: 3

+ Хорошо оптимизированное приложение + Хорошая производительность– Присутствуют некоторые логи (время соединения, IP-адреса) – Деньги не возвращаются

Швейцарский провайдер сервиса VPN предлагает довольно качественный продукт. Есть свое собственное приложение, которое очень хорошо оптимизировано, сервис предоставляет много протоколов, включая OpenVPN, L2TP/IPsec, PPTP и Chameleon. Последний является эксклюзивным фирменным решением.

Стоит отметить, что есть некоторые недостатки в плане приватности, так как компания сохраняет некоторые записи по времени соединения и IP-адреса. В целом, качество работы сети очень хорошее, мы лично наблюдали высокие скорости загрузки.

VyprVPN имеет 2 варианта подписки: помесячная и годовая. Все же эта VPN не для тех, у кого ограниченный бюджет. Месячная подписка немного дороже, чем у других таких же сервисов.

Основной вариант поддерживает три одновременных соединения и не имеет других полезностей, поэтому Премиум вариант будет лучшим выбором (5 одновременных подключения, протокол Chameleonи т. д.). Имейте ввиду, что здесь деньги не возвращают, поэтому используйте 3 дня бесплатного пробного периода максимально.

Скачать и установить VyprVPN

TunnelBear

Лучшая VPN для новичков

Количество серверов: неизвестно | Количество локаций серверов: 20+ | IPадресов: неизвестно| Максимальное число устройств: 5

+ Простая и удобная + Бесплатная подписка на 500 Мб– На длинных расстояниях немного медленная – Всего 2 платные подписки

TunnelBear – хороший выбор для новичков в мире VPN, которые хотят обезопасить свое устройство на Android.

Изначальный клиент разработан довольно простым, но содержит достаточно много опций, включая GhostBear, который пытается не показывать факт того, что вы используете VPN (для избегания блокировки) и аварийный выключатель (который скрывает ваш IP-адрес, если VPN перестает работать).

Мы обнаружили, что это соединение было более быстрым на коротких расстояниях, а длинные дистанции были медленнее, хотя и рабочими. Провайдер использует 256-битную систему шифрования по умолчанию, а также все другие протоколы безопасности.

TunnelBear имеет бесплатное предложение на 500 Мб в месяц. Вы можете сделать трафик неограниченным, выбрав один из двух планов подписки, среди которых годовой самый выгодный.

Скачать и установить TunnelBear

angryuser.help

- Что такое майкрософт и для чего он нужен

- Не вызывается контекстное меню правой кнопкой мыши

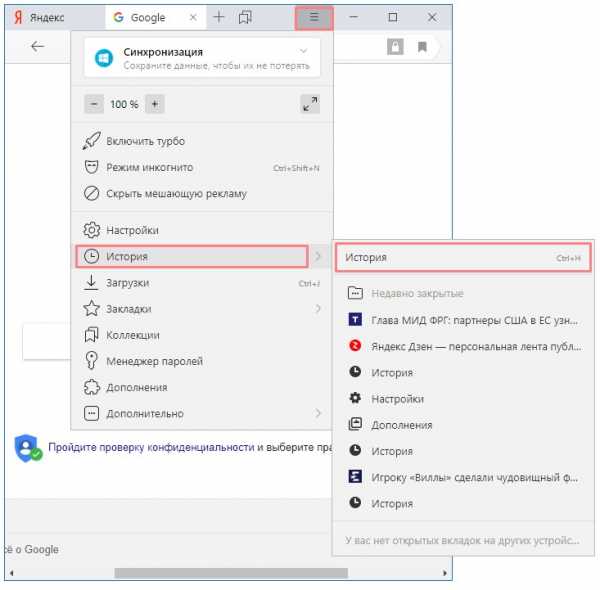

- Как чистить кеши и куки в яндексе

- Как почистить яндекс браузер

- Windows 10 touchpad настройка

- Что такое айти технологии

- Как удалить поиск в интернете в панели

- Как создать пользователя в windows 7 с правами администратора

- Можно ли записать видео на cd r

- Как заблокировать сайт с помощью tmeter

- Что есть в телеграмм интересного