Как организовать резервный контроллер домена Windows Server 2012 R2? Установка контроллера домена на windows server 2018 r2

Резервный контроллер домена 2012 r2

Вокруг FSMO ролей Active Directory существует некоторое количество мифов, которые происходят, как несложно догадаться, от банального непонимания темы.

В этой статье я расскажу о том, для чего предназначены FSMO роли, что произойдет в случае недоступности сервера с этой ролью и как перенести роли на другой сервер.

Начнем с уровня леса:

Schema master

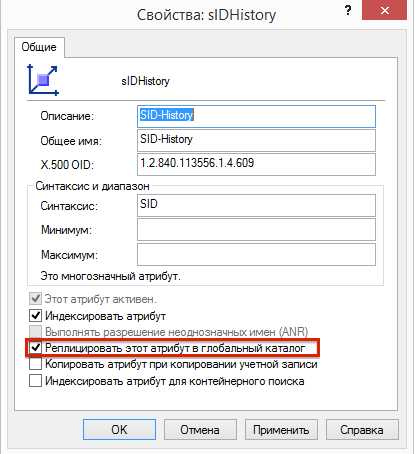

Схема содержит Классы (например, users, computers, groups) и Атрибуты (например, name, sIDHistory, title). Их использует не только Active Directory, но и некоторое корпоративное ПО (например, Exchange, System Center).

При обновлении уровня домена/леса (после обновления всех ОС контролеров домена разумеется), а также при установке ПО, в схему вносятся дополнительные Классы и Атрибуты, что, разумеется, не влияет на ПО, которое уже установлено. Поэтому не стоит бояться обновления схемы, несмотря на то, что это необратимое действие.

ЕСли Вы все-таки хотите перестраховаться, перед обновлением схемы, можно создать новый контролер, дождаться выполнения репликации и вывести его в offline. Если что-то пойдет не так, вы сможете его вернуть в online, назначить его schema master, предварительно навсегда выведя в offline контролер, на котором обновление прошло неудачно.

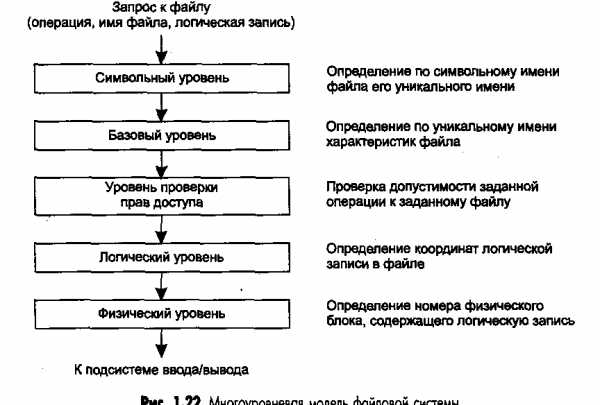

Схема едина для всего леса, хранится на каждом контролере домена, а реплицируется с контролера обладающего ролью Schema Master. При установке ПО, которое вносит измениния в схему, изменения будут вносится на контролер с ролью Schema master.

К этому контролеру будут обращаться другие контролеры в случае, если версия схемы на них будет отличаться.

Узнать текущую версию схемы используя PowerShell можно так (разумеется, вместо lab.local будт имя вашего домена):

Get-ADObject “cn=schema,cn=configuration,dc=lab,dc=local” -properties objectVersion

Актуальные на сегодняшний день версии:

69 = Windows Server 2012 R2

56 = Windows Server 2012

47 = Windows Server 2008 R2

44 = Windows Server 2008

31 = Windows Server 2003 R2

30 = Windows Server 2003

13 = Windows 2000

Другое ПО, изменяет другие объекты, например для Exchange Server это rangeUpper

Для того, чтобы использовать mmc оснастку Active Directory Schema (Схема Active Directory в русской локализации) необходимо выполнить:

regsvr32 schmmgmt.dll

Если контролер с ролью Schema Master будет недоступен, никто в пределах леса не сможет расширять схему (подымать уровень леса и устанавливать “тяжелое” ПО), а т.к. расширение схемы происходит очень редко, то жить без этой роли инфраструктура может годами.

Подробнее о Schema тут – http://msdn.microsoft.com/en-us/library/ms675085(v=vs.85).aspx

Domain naming master

Необходим в первую очередь для того, чтобы обеспечить уникальность NetBIOS имен доменов в пределах леса.

Если контролер с этой ролью будет недоступен, никто в пределах леса не сможет добавлять, удалять и переименовывать домены а т.к.

Как сделать бекап домен контроллера Server 2012 R2

это происходит очень редко, то жить без этой роли инфраструктура тоже может годами.

Кроме того, без Domain naming master не будет работать добавление и удаление разделов каталогов приложений, а также перекрестные ссылки – но это уже совсем экзотика, не думаю что есть смысл об этом писать в рамках этой статьи.

На уровне домена располагаются такие роли:

RID Master

Для каждого Security Principal в домене, генерируется уникальный идентификатор безопасности – SID. В отличии от GUID, SID может меняться, например, при миграции между доменами.

В пределах одного домена, SIDы будут отличаться последним блоком – он называется RID (относительный идентификатор).

При создании нового Security Principal, SID, и, соответственно, RID выдается тем контролером, на котором выполняется создание.

Для того, чтобы предотвратить создание одинаковых RID, каждому контролеру RID marster назначает пул (по-умолчанию 500, но значение можно изменить). Когда у контролера пул приближается к концу (по-умолчанию 100 адресов, также можно изменить) он обращается к RID master, который выдает еще 500 значений.

Всего доступно 230 (это 1,073,741,823) RIDов – на первый взгляд это очень много, но если принять во внимание тот факт, что RID не мог быть назначен повторно (создание – удаление – создание объета отнимало 2 RIDa) в ряде случаев разблокировали 31й бит и получали 2,147,483,647 RID’ов.

Об улучшениях, которые были сделаны в 2012 Вы можете подробно узнать тут – http://blogs.technet.com/b/askds/archive/2012/08/10/managing-rid-issuance-in-windows-server-2012.aspx

Посмотреть, что у Вас происходит сейчас можно так:

dcdiag.exe /test:ridmanager /v

Таким образом, если контролер с этой ролью будет недоступен, контролеры исчерпавшие выданные им RID-пулы не смогут создавать новых Security Principals.

PDC Emulator

Несмотря на то, что PDC/BDC это термины из далекого NT-прошлого, это наиболее важная FSMO роль в операционной деятельности.

Опустим описание того, как быть с NT машинами, и перейдем к реальным вещам:

- Источник времени. Синхронизация времени важна для работы Kerberos (и не только), поэтому все контролеры (и, соответственно, клиенты) синхронизируют свое время с PDC, который должен синхронизироваться с внешним NTP. Подробнее о настройке времени в домене я уже писал, можно почитать тут.

- Сохранение групповых политик по-умолчанию происходит на контролер с ролью PDC, и с него реплицируется на другие контролеры (начиная с 2008 используется DFS).

- Репликация паролей. Коль уже смена пароля признана важной, реплицируется она не стандартным методом, а так называемым urgent (подробнее о репликации Active Directory – ищите мою статью поиском). Это значит, что контролер, на котором был сменен пароль, срочно реплицируется с контролером, который PDC Emulator. На практике выглядит так: пользователь вводит новый пароль, который ближайший контролер еще не знает. Этот контролер обратится к PDC, и тот подтвердит что пароль правильный, таким образом, предотвращается ряд проблем.

Если контролер с ролью PDC Emalator будет недоступен, не будет работать синхронизация времени и будут сложности с сохранением групповых политик и репликацией паролей, что скажется на операционной деятельности.

Infrastructure Master

Последняя роль – ее задача которой отслеживать пользователей из других доменов леса. Важность этой роли зависит от количества пользователей и ресурсов в разных доменах. Например, если у Вас один домен в лесу, Infrastructure Master будет просто ненужен.

Как узнать, кто сейчас владеет FSMO ролями?

netdom query fsmo

Как передать FSMO роли новому серверу?

Открываем на “старом” сервере командную строку и запускаем:

ntdsutil

roles

connections

connect to server %new server name%

q

Transfer schema master

Transfer naming master

Transfer PDC

Transfer RID master

Transfer infrastructure master

q

q

Чтобы убедится что все прошло успешно, и роли переданы, снова выполним netdom query fsmo .

Теперь можно удалить роль AD DS со старого сервера, предварительно указав верные настройки DNS для нового сервера.

Подробнее о переносе ролей можно почитать тут: http://support.microsoft.com/kb/255504

Что делать, если старый сервер вышел из строя, а FSMO роли нужно назначить новому?

Процедкра аналогична передаче ролей, только вместо Transfer нужно использовать Seize (захват).

А где же Global Catalog?

Дело в том, что Global Catalog это не FSMO роль, а репозиторий данных предназначенный для того, чтобы пользователи и системы могли находить объекты по определенным атрибутам во всех доменах леса.

Это значит что контролер обозначенный как Global Catalog, хранит информацию не только о своем домене, но и частичную информацию о доменах своего леса.

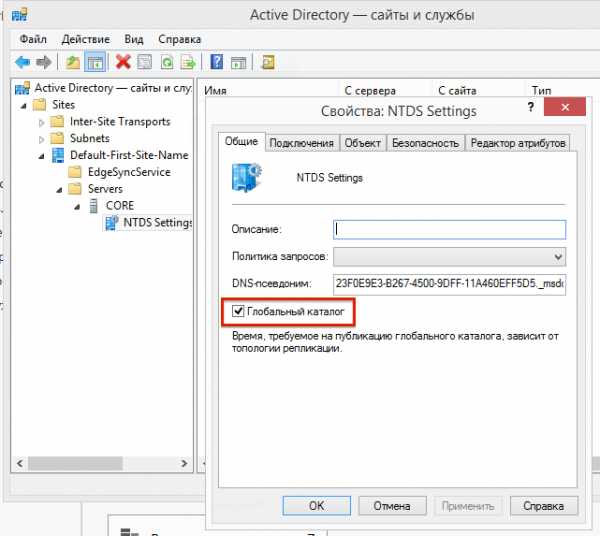

Вот тут можно посмотреть, является ли контролер Global Catalog:

Разумеется, можно изменять состав атрибутов, по которым выполняется поиск, например из оснастки Active Directory Schema:

Таким образом, если контролер-Global Catalog будет недоступен, будут сложности с взаимодействием с ресурсами доменов леса.

Надеюсь озвученная информация будет полезной, а если нужна будет помощь — используйте форму на главной странице моего сайта.

Related

This entry was posted in Windows Server on by Kagarlickij Dmitriy.

steptosleep.ru

Как организовать резервный контроллер домена Windows Server 2012 R2? — Toster.ru

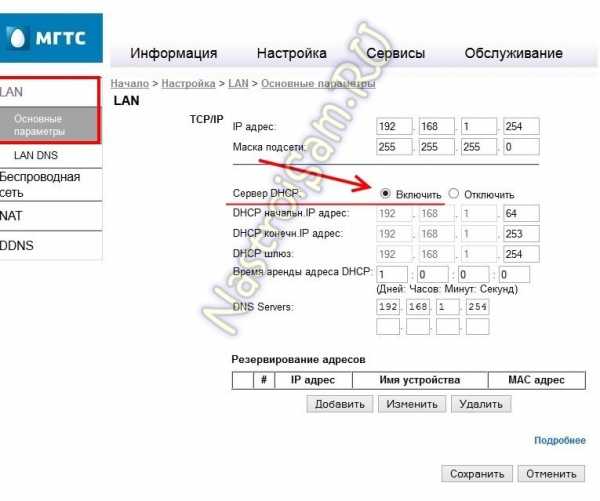

Режим работы леса и домена windows server 2008 r2. Оба в одной локальной сети, Оба DC в домене, оба GC, на обоих установлены роли DNS, DHCP. DNS я так понимаю реплицируется из коробки, да в прямую и обратную зону на DC3 попали машины с DC1 когда я смотрел в MMC DNS. DHCP настроил в режиме горячей замены, насколько это правильно с точки зрения отказ-ти, может другой режим? При тесте отключил DC1, попытался на клиентской машине зайти под юзером которым еще ни разу не заходил на этой машине, результат ошибка "Отсутствуют серверы, которые могли бы обработать запрос на вход в сеть". При попытке войти существующим пользователем на клиентской машине вроде всё нормально вошел. Кроме того после обратного включения DC1 я смог зайти только через 59manager пока не синхронизировался хост и DC1 который на нем висит, лишь минут так через 10-30. То есть DC3 не отрабатывает как резервный DC насколько я понял.

Пинги в оба конца есть dc1->dc3, dc3->dc1. И да я пробовал ставить DNS перекрестно, для dc1 первый dc3, для dc3 первый dc1. Вопросы в самом конце еще есть.Я постарался подготовить вопрос собрал параметры обоих DC:DC1:ВЫВОД IPCONFIG:Настройка протокола IP для WindowsИмя компьютера . . . . . . . . . : DC1Основной DNS-суффикс . . . . . . : DOMAIN.LOCALТип узла. . . . . . . . . . . . . : ГибридныйIP-маршрутизация включена . . . . : НетWINS-прокси включен . . . . . . . : НетПорядок просмотра суффиксов DNS . : DOMAIN.LOCALEthernet adapter Ethernet:DNS-суффикс подключения . . . . . : Описание. . . . . . . . . . . . . : Сетевой адаптер Hyper-V (Майкрософт)Физический адрес. . . . . . . . . : 00-15-5D-11-FE-01DHCP включен. . . . . . . . . . . : НетАвтонастройка включена. . . . . . : ДаЛокальный IPv6-адрес канала . . . : fe80::c0a8:fa%12(Основной) Локальный IPv6-адрес канала . . . : fe80::f459:f53a:6d4f:4507%12(Основной) IPv4-адрес. . . . . . . . . . . . : 192.168.0.250(Основной) Маска подсети . . . . . . . . . . : 255.255.255.0Основной шлюз. . . . . . . . . : 192.168.0.15IAID DHCPv6 . . . . . . . . . . . : 251663709DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-1B-26-37-01-00-15-5D-11-FE-01DNS-серверы. . . . . . . . . . . : fe80::c0a8:fb%12fe80::c0a8:fa%12fe80::c0a8:fd%12192.168.0.250192.168.0.9NetBios через TCP/IP. . . . . . . . : ВключенТуннельный адаптер Reusable ISATAP Interface {7AC827F7-4A02-4959-9BB2-90F2B86DE671}:Состояние среды. . . . . . . . : Среда передачи недоступна.DNS-суффикс подключения . . . . . : Описание. . . . . . . . . . . . . : Адаптер Microsoft ISATAPФизический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0DHCP включен. . . . . . . . . . . : НетАвтонастройка включена. . . . . . : ДаТуннельный адаптер isatap.{24942D37-D692-4B32-9D16-82F8B0811DDF}:Состояние среды. . . . . . . . : Среда передачи недоступна.DNS-суффикс подключения . . . . . : Описание. . . . . . . . . . . . . : Адаптер Microsoft ISATAP #2Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0DHCP включен. . . . . . . . . . . : НетАвтонастройка включена. . . . . . : ДаТуннельный адаптер Teredo Tunneling Pseudo-Interface:Состояние среды. . . . . . . . : Среда передачи недоступна.DNS-суффикс подключения . . . . . : Описание. . . . . . . . . . . . . : Teredo Tunneling Pseudo-InterfaceФизический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0DHCP включен. . . . . . . . . . . : НетАвтонастройка включена. . . . . . : Да

ВЫВОД NETDOM QUERY FSMO:Хозяин схемы DC1.DOMAIN.LOCALХозяин именования доменов DC1.DOMAIN.LOCALPDC DC1.DOMAIN.LOCALДиспетчер пула RID DC1.DOMAIN.LOCALХозяин инфраструктуры DC1.DOMAIN.LOCALКоманда выполнена успешно.

ВЫВОД NETDOM QUERY TRUST:Направление доверенный\Доверяющий домен Тип доверия=========== ============================ ==========Команда выполнена успешно.

ВЫВОД NSLOOKUP до DC3:DNS request timed out.timeout was 2 seconds.Сервер: UnKnownAddress: fe80::c0a8:fbDNS request timed out.timeout was 2 seconds.DNS request timed out.timeout was 2 seconds.DNS request timed out.timeout was 2 seconds.Сервер: UnKnownAddress: fe80::c0a8:fbDNS request timed out.timeout was 2 seconds.DNS request timed out.timeout was 2 seconds.DNS request timed out.timeout was 2 seconds.DNS request timed out.timeout was 2 seconds.DNS request timed out.timeout was 2 seconds.Сервер: UnKnownAddress: fe80::c0a8:fbDNS request timed out.timeout was 2 seconds.

ВЫВОД REPADMIN:СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:От: 7ea06dd2-f3cf-4990-b0ec-7ecaae12c8bd._msdcs.DOMAIN.LOCALКому: f97b0f16-427e-49e5-a480-36f0a3b35506._msdcs.DOMAIN.LOCALСООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:От: 7ea06dd2-f3cf-4990-b0ec-7ecaae12c8bd._msdcs.DOMAIN.LOCALКому: f97b0f16-427e-49e5-a480-36f0a3b35506._msdcs.DOMAIN.LOCALСООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Завершена операция SyncAll.Команда SyncAll завершена без ошибок.

DC3:ВЫВОД IPCONFIG:Настройка протокола IP для WindowsИмя компьютера . . . . . . . . . : DC3Основной DNS-суффикс . . . . . . : DOMAIN.LOCALТип узла. . . . . . . . . . . . . : ГибридныйIP-маршрутизация включена . . . . : НетWINS-прокси включен . . . . . . . : НетПорядок просмотра суффиксов DNS . : DOMAIN.LOCALАдаптер Ethernet Ethernet 2:DNS-суффикс подключения . . . . . : Описание. . . . . . . . . . . . . : Realtek PCIe GBE Family ControllerФизический адрес. . . . . . . . . : 40-61-86-96-A3-92DHCP включен. . . . . . . . . . . : НетАвтонастройка включена. . . . . . : ДаЛокальный IPv6-адрес канала . . . : fe80::cd10:1e51:e505:3c0b%2(Основной) IPv4-адрес. . . . . . . . . . . . : 192.168.0.9(Основной) Маска подсети . . . . . . . . . . : 255.255.255.0Основной шлюз. . . . . . . . . : 192.168.0.1IAID DHCPv6 . . . . . . . . . . . : 121659782DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-20-58-B4-CC-C8-3A-35-D6-55-CCDNS-серверы. . . . . . . . . . . : ::1192.168.0.9192.168.0.250NetBios через TCP/IP. . . . . . . . : ВключенАдаптер Ethernet Ethernet:Состояние среды. . . . . . . . : Среда передачи недоступна.DNS-суффикс подключения . . . . . : Описание. . . . . . . . . . . . . : Realtek RTL8139/810x Family Fast Ethernet NICФизический адрес. . . . . . . . . : C8-3A-35-D6-55-CCDHCP включен. . . . . . . . . . . : ДаАвтонастройка включена. . . . . . : ДаТуннельный адаптер isatap.{9D1F1299-3017-449D-9CB2-575EFA08964F}:Состояние среды. . . . . . . . : Среда передачи недоступна.DNS-суффикс подключения . . . . . : Описание. . . . . . . . . . . . . : Microsoft ISATAP AdapterФизический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0DHCP включен. . . . . . . . . . . : НетАвтонастройка включена. . . . . . : ДаТуннельный адаптер isatap.{0DD4A79E-C561-4B45-85EE-00BFDE69A870}:Состояние среды. . . . . . . . : Среда передачи недоступна.DNS-суффикс подключения . . . . . : Описание. . . . . . . . . . . . . : Microsoft ISATAP Adapter #2Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0DHCP включен. . . . . . . . . . . : НетАвтонастройка включена. . . . . . : Да

ВЫВОД NETDOM QUERY FSMO:Хозяин схемы DC1.DOMAIN.LOCALХозяин именования доменов DC1.DOMAIN.LOCALPDC DC1.DOMAIN.LOCALДиспетчер пула RID DC1.DOMAIN.LOCALХозяин инфраструктуры DC1.DOMAIN.LOCALКоманда выполнена успешно.

ВЫВОД NETDOM QUERY TRUST:Направление доверенный\Доверяющий домен Тип доверия=========== ============================ ==========Команда выполнена успешно.

ВЫВОД NSLOOKUP до DC1:Сервер: UnKnownAddress: ::1Имя: dc1.DOMAIN.LOCALAddress: 192.168.0.250Сервер: UnKnownAddress: ::1Имя: dc1.domain.localAddress: 192.168.0.250Сервер: UnKnownAddress: ::1Имя: dc1.domain.localAddress: 192.168.0.250

ВЫВОД REPADMIN:СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:От: f97b0f16-427e-49e5-a480-36f0a3b35506._msdcs.DOMAIN.LOCALКому: 7ea06dd2-f3cf-4990-b0ec-7ecaae12c8bd._msdcs.DOMAIN.LOCALСООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:От: f97b0f16-427e-49e5-a480-36f0a3b35506._msdcs.DOMAIN.LOCALКому: 7ea06dd2-f3cf-4990-b0ec-7ecaae12c8bd._msdcs.DOMAIN.LOCALСООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Завершена операция SyncAll.Команда SyncAll завершена без ошибок.

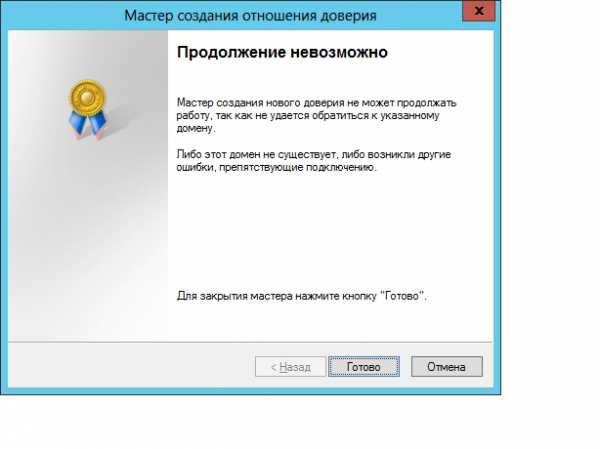

Вопросы которые читал в нете самостоятельно, но интерпретировать инфу пока не могу не мой уровень:Нужна ли настройка в MMC DNS "передача зон " в моем случае. Для чего нужна вообще не понятно?"Серверы пересылки" тоже самое?Нужно ли настраивать доверительные отношения в MMC "домены и доверие", я пробовал у меня не получилось, см скриншот ниже

toster.ru

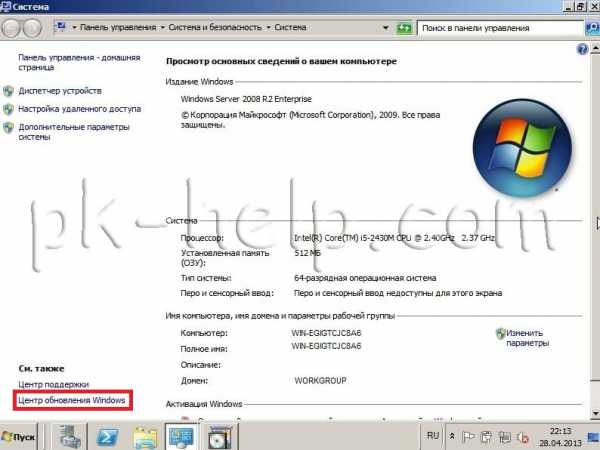

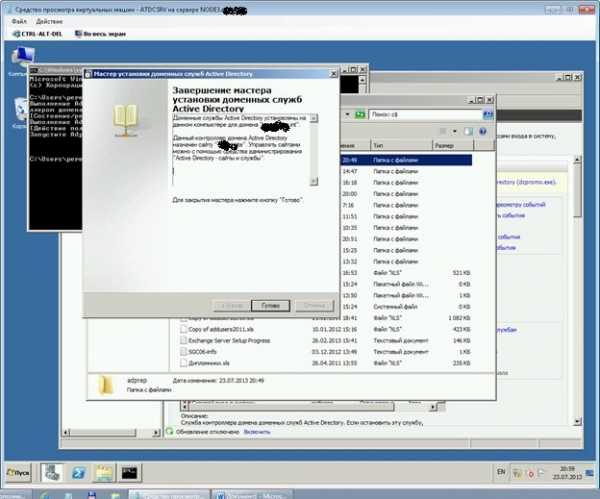

Установка роли контролера домена на Windows Server 2008/ 2008 R2

Контроллер домена (Domain Controller)- сервер, контролирующий область компьютерной сети (домен). Если более подробно, то DC позволяет централизованно администрировать все сетевые ресурсы, включая пользователей, файлы, периферийные устройства, доступ к службам, сетевым ресурсам, веб-узлам, базам данных и так далее. В компаниях в которых более 10 компьютеров рекомендуется для централизованного управления, рекомендуется создать доменную сеть, само собой первый сервер который должен появиться в доменной сети это контроллер домена. В этой статье пошагово опишу как установить роль контроллера домена на сервер Windows Server 2008\ 2008 R2.

Имеем установленную операционную систему Windows Server 2008\ 2008 R2 на которую необходимо развернуть роль Контроллера домена (DC). Но перед установкой DC необходимо подготовить сервер, с этого и начнем.

Подготовка к установке контроллера домена:

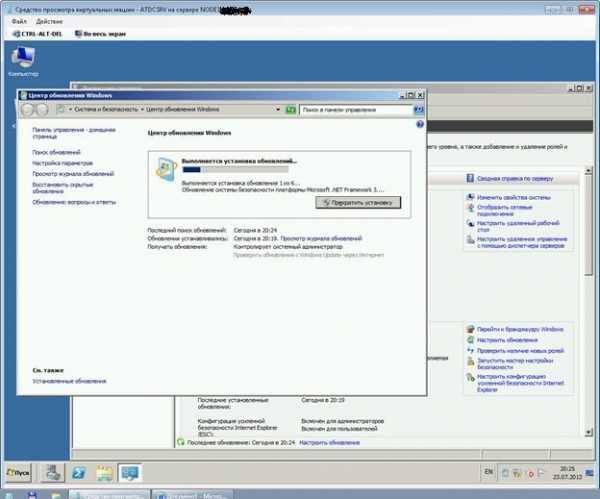

1 Установить все обновления на сервер.

Нажмите правой кнопкой мыши на «Компьютер» выберите «Свойства» , в окне свойств нажмите «Центр обновления Windows» проверьте и установите все обновления.

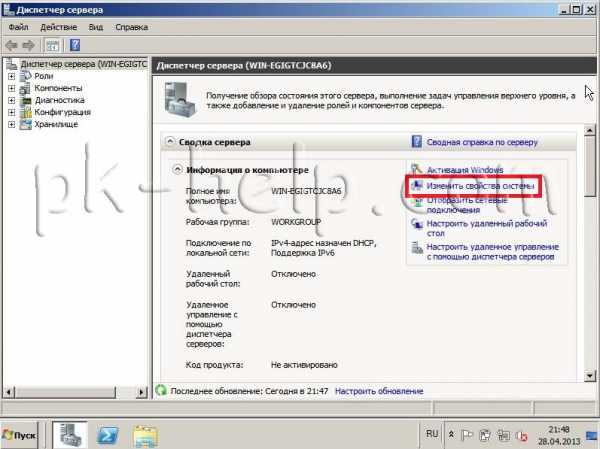

2 Установить часовой пояс и имя компьютера.

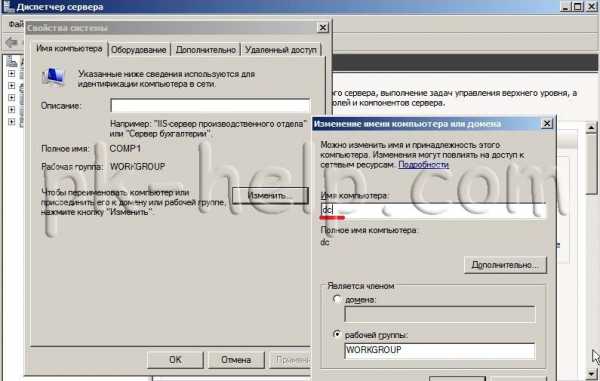

В окне «Диспетчер сервера» нажмите «Изменить свойства системы». В закладке Имя компьютера нажмите кнопку "Изменить" и впишите необходимое имя. В этом примере я использую имя – DC. Нажмите "Ок".

В закладке Имя компьютера нажмите кнопку "Изменить" и впишите необходимое имя. В этом примере я использую имя – DC. Нажмите "Ок". После этого необходимо перезагрузить сервер.Что бы изменить часовой пояс необходимо нажать на часы в панели управления в правом углу, выбрать «Изменение настрое даты и времени» в открывшемся окне нажать «Изменить часовой пояс» и выбрать необходимые настройки часового пояса.

После этого необходимо перезагрузить сервер.Что бы изменить часовой пояс необходимо нажать на часы в панели управления в правом углу, выбрать «Изменение настрое даты и времени» в открывшемся окне нажать «Изменить часовой пояс» и выбрать необходимые настройки часового пояса.

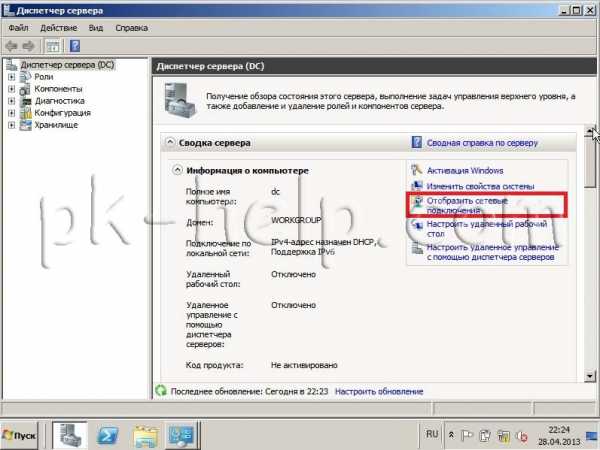

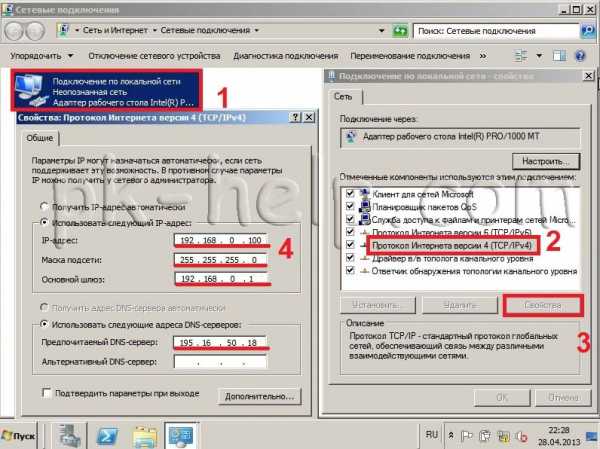

3 Настроить сетевую конфигурацию для котроллера домена.

Для контролера домена необходимо использовать статический IP адрес и маску подсети. Что бы указать сетевые настройки, необходимо в окне Диспетчера сервера нажать «Отобразить сетевые подключения» На необходимом сетевом подключении нажать правой кнопкой мыши, выбрать «Свойства» в открывшемся окне свойств выбрать «Протокол интернета версии 4 (TCP/IPv4)», выбрать активизировавшуюся кнопку «Свойства» и заполнить поля сетевых настроек.

На необходимом сетевом подключении нажать правой кнопкой мыши, выбрать «Свойства» в открывшемся окне свойств выбрать «Протокол интернета версии 4 (TCP/IPv4)», выбрать активизировавшуюся кнопку «Свойства» и заполнить поля сетевых настроек.

4 Подготовить имя домена и DNS-имя.

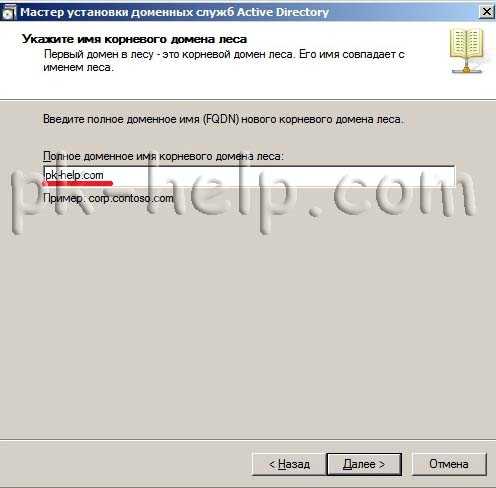

Домен должен иметь уникальное DNS-имя, в моем случае pk-help.com.

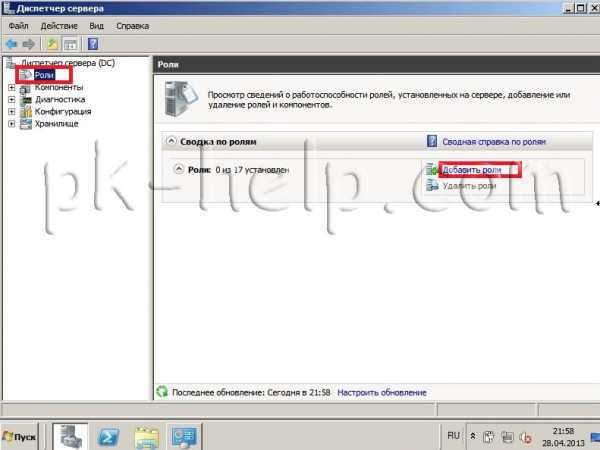

Установка роли контроллера домена.

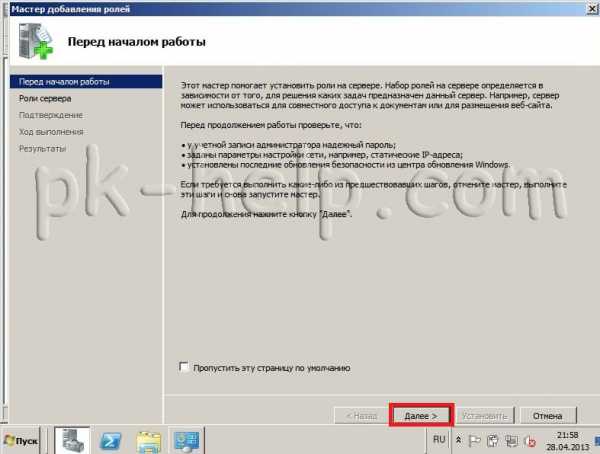

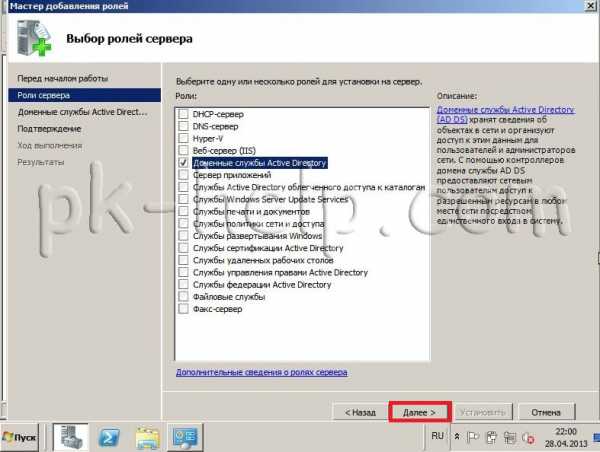

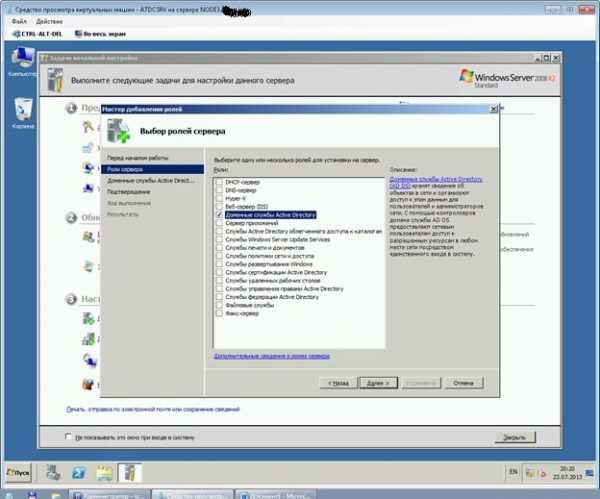

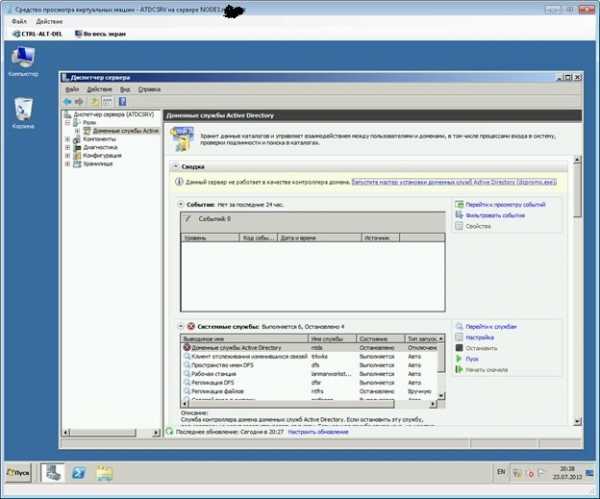

Первым делом необходимо установить роль «Доменные службы Active Directory». Для этого запускаем «Диспетчер сервера- Роли» , нажимаем «Добавить роль». Читаем информационное окно и нажимаем «Далее».

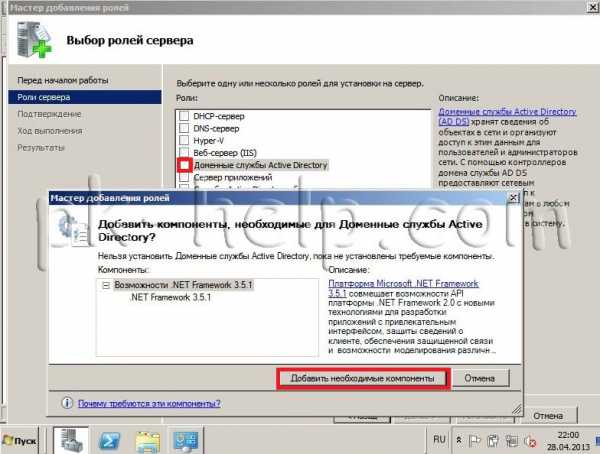

Читаем информационное окно и нажимаем «Далее». В окне Выбора ролей сервера ставим галочку напротив «Доменные службы Active Directory», появится окно о установки дополнительных компонентов, нажимаем «Добавить необходимые компоненты».

В окне Выбора ролей сервера ставим галочку напротив «Доменные службы Active Directory», появится окно о установки дополнительных компонентов, нажимаем «Добавить необходимые компоненты». После этого появляется галочка напротив «Доменные службы Active Directory», нажимаем «Далее».

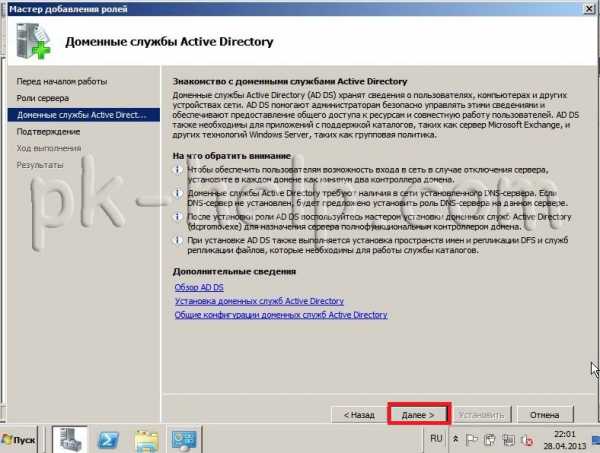

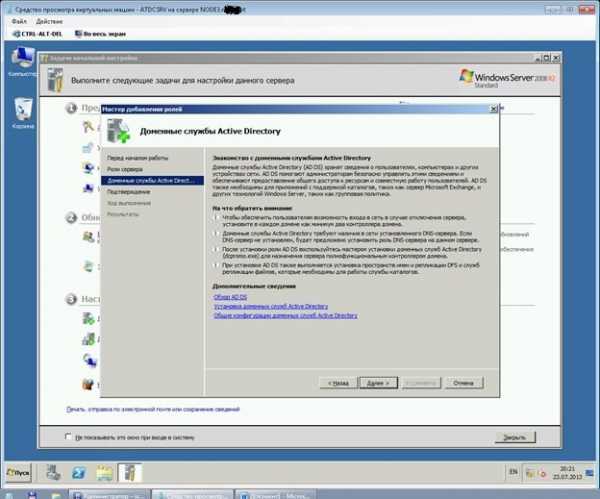

После этого появляется галочка напротив «Доменные службы Active Directory», нажимаем «Далее». Читаем информационное окно и нажимаем «Далее».

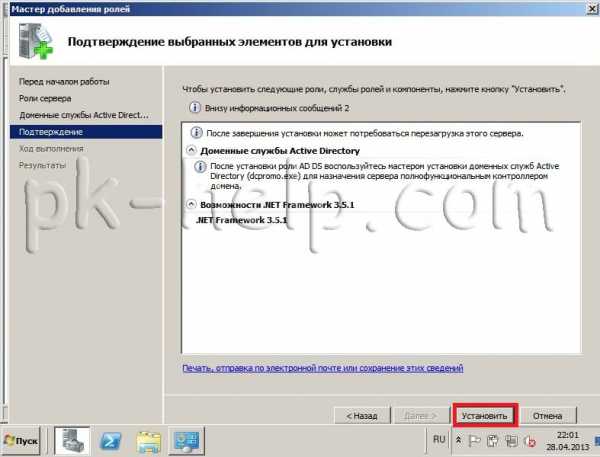

Читаем информационное окно и нажимаем «Далее». В окне Подтверждения, утверждаем свой выбор и нажимаем «Установить».

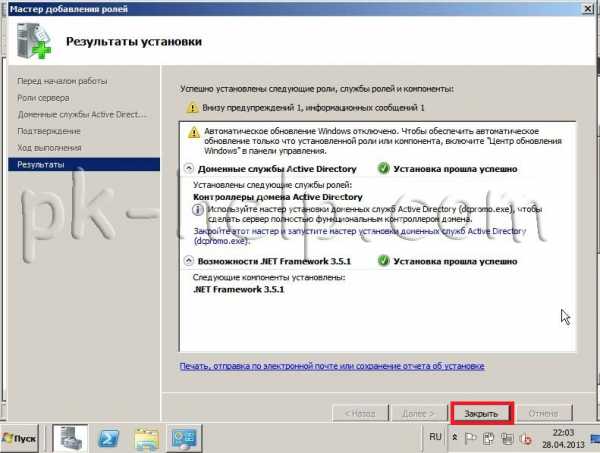

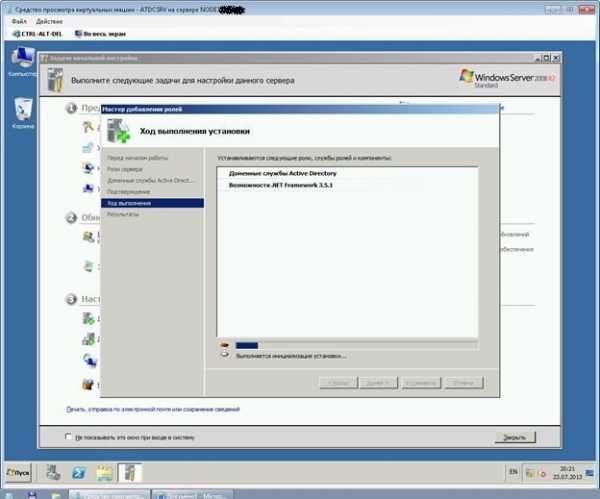

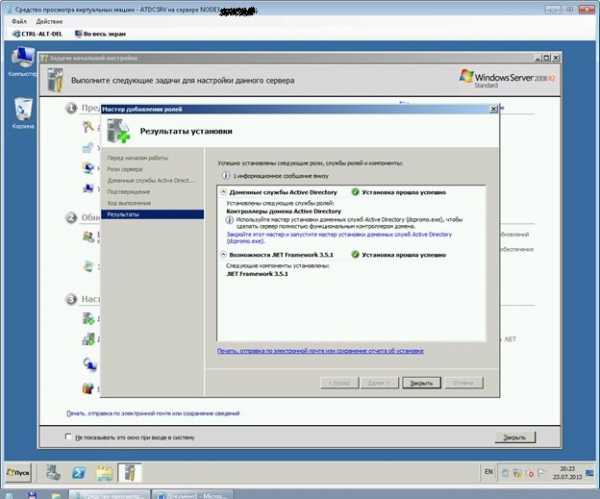

В окне Подтверждения, утверждаем свой выбор и нажимаем «Установить». После этого будет происходить установка ролей. По окончании, если все прошло успешно, увидите окно с подтверждением успешной установки, нажимаете «Закрыть».

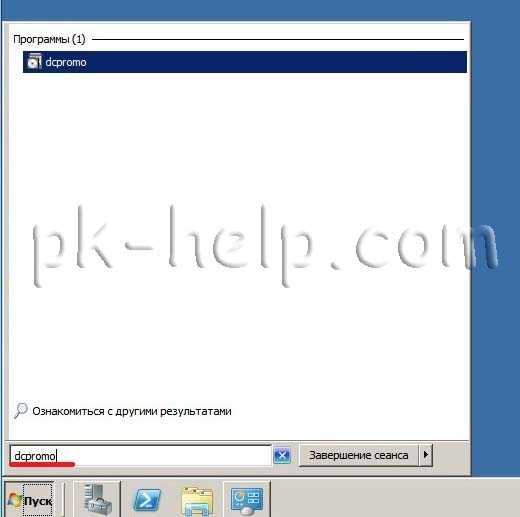

После этого будет происходить установка ролей. По окончании, если все прошло успешно, увидите окно с подтверждением успешной установки, нажимаете «Закрыть». На этом процесс установки контроллера домена не закончен, теперь необходимо, как и на Windows Server 2003, запустить команду DCPROMO. Для этого нажимаем «Пуск» и в строке поиска пишем DCPROMO и нажимаем «Enter».

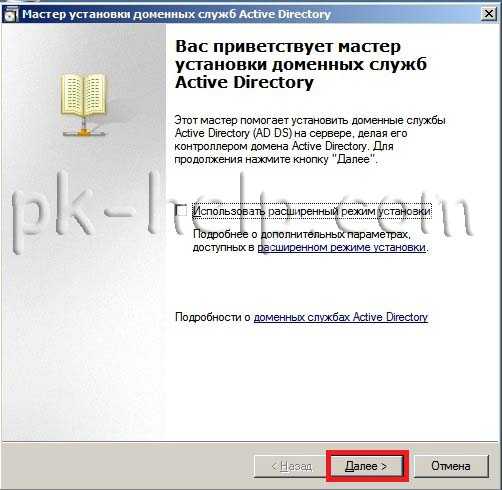

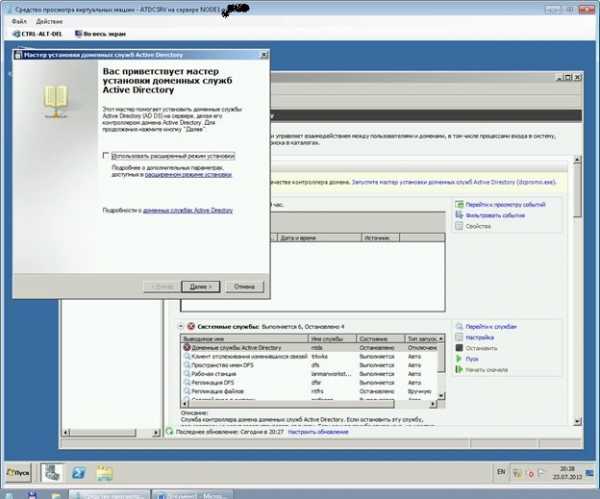

На этом процесс установки контроллера домена не закончен, теперь необходимо, как и на Windows Server 2003, запустить команду DCPROMO. Для этого нажимаем «Пуск» и в строке поиска пишем DCPROMO и нажимаем «Enter». Откроется мастер установки доменных служб AD, нажимаем «Далее».

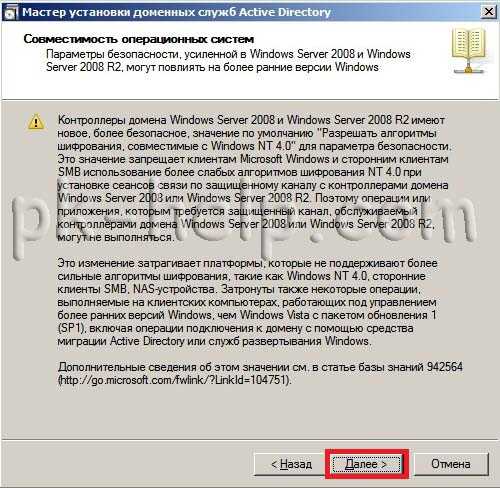

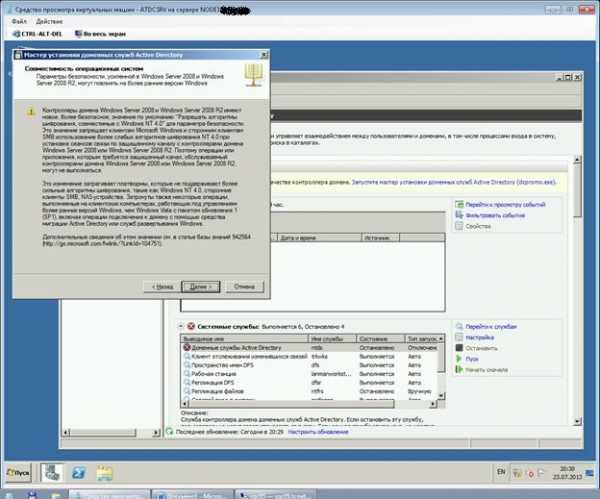

Откроется мастер установки доменных служб AD, нажимаем «Далее». Читаем очередное информационное окно и нажимаем «Далее».

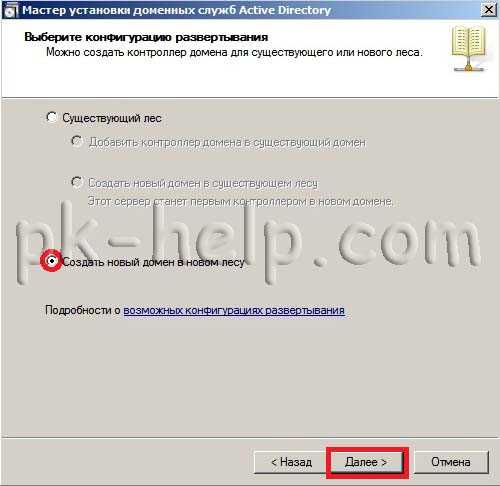

Читаем очередное информационное окно и нажимаем «Далее». Поскольку мы настраиваем первый домен в лесу, в окне выбора конфигурации развертывания, выбираем «Создать новый домен в новом лесу».

Поскольку мы настраиваем первый домен в лесу, в окне выбора конфигурации развертывания, выбираем «Создать новый домен в новом лесу». После этого указываем имя корневого домена леса. В данном примере я использовал имя – pk-help.com.

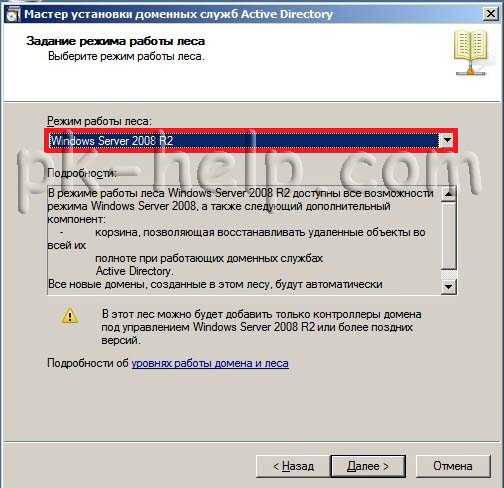

После этого указываем имя корневого домена леса. В данном примере я использовал имя – pk-help.com. Для того, что бы использовать все преимущества контроллера домена развернутого на Windows Server 2008 R2 в окне выбора режима домена леса, необходимо указать Windows Server 2008 R2.

Для того, что бы использовать все преимущества контроллера домена развернутого на Windows Server 2008 R2 в окне выбора режима домена леса, необходимо указать Windows Server 2008 R2.

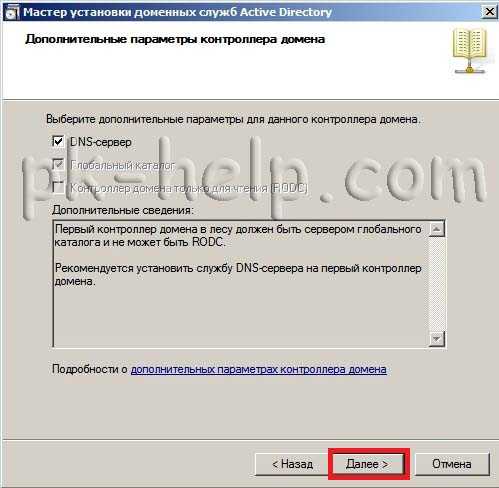

По умолчанию будет выбран DNS- сервер. Мастер установки доменных служб AD создаст инфраструктуру DNS в процессе установки контролера домена. Первый контроллер домена в лесу должен быть сервером глобального каталога и не может быть контроллером домена только для чтения RODC. Все оставляем как есть и нажимаем «Далее».

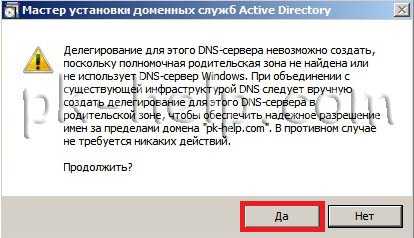

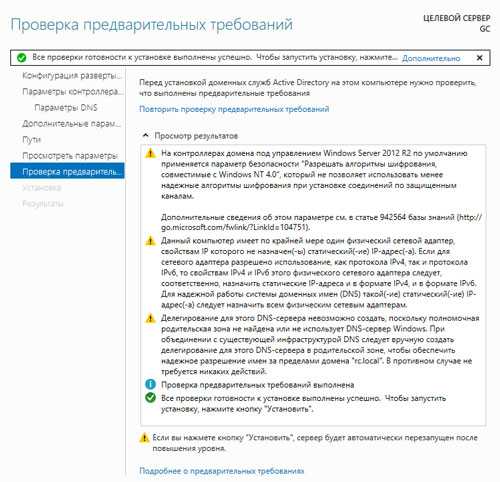

По умолчанию будет выбран DNS- сервер. Мастер установки доменных служб AD создаст инфраструктуру DNS в процессе установки контролера домена. Первый контроллер домена в лесу должен быть сервером глобального каталога и не может быть контроллером домена только для чтения RODC. Все оставляем как есть и нажимаем «Далее». Появится сообщение о том, что не удается делегировать для этого DNS-сервера невозможно создать, поскольку полномочная родительская зона не найдена или не использует DNS-сервер Windows. Нажимаем «Да».

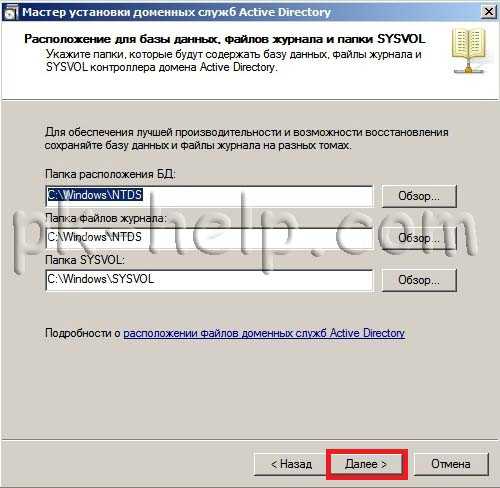

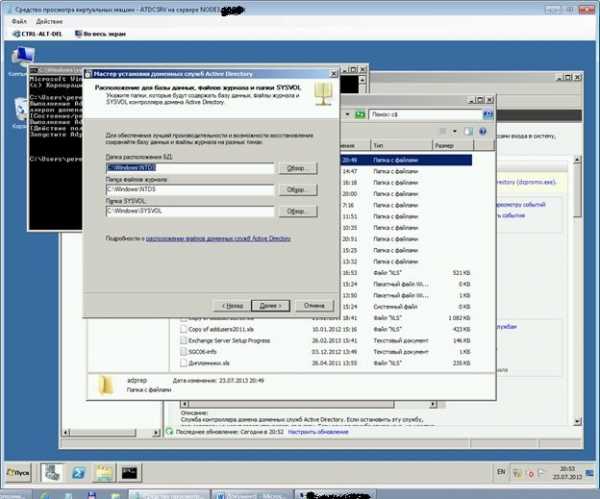

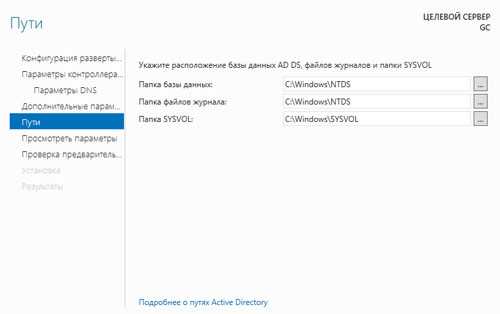

Появится сообщение о том, что не удается делегировать для этого DNS-сервера невозможно создать, поскольку полномочная родительская зона не найдена или не использует DNS-сервер Windows. Нажимаем «Да». В следующем окне можно изменить расположение баз данных, файлов журнала и папки Sysvol. Эти файлы лучше всего хранить в трех отдельных папках, где нет приложений и других файлов, которые не связанны с AD, благодаря этому повыситься производительность, а также эффективность архивации и восстановления. Поэтому не рекомендую менять пути, оставить все как есть и нажать кнопку «Далее».

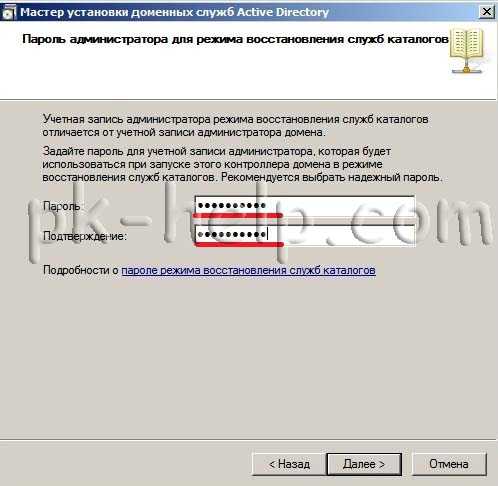

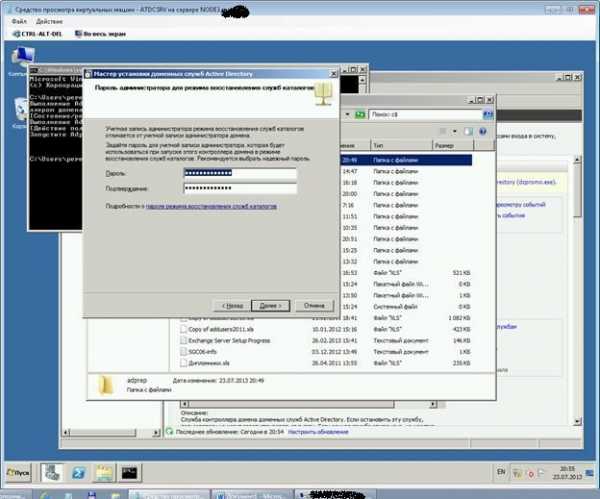

В следующем окне можно изменить расположение баз данных, файлов журнала и папки Sysvol. Эти файлы лучше всего хранить в трех отдельных папках, где нет приложений и других файлов, которые не связанны с AD, благодаря этому повыситься производительность, а также эффективность архивации и восстановления. Поэтому не рекомендую менять пути, оставить все как есть и нажать кнопку «Далее». Следующим шагом необходимо ввести пароль администратора для запуска режима восстановления. Поскольку при установке на сервер роли контроллера домена такое понятие как локальный администратор теряет всякий смысл.

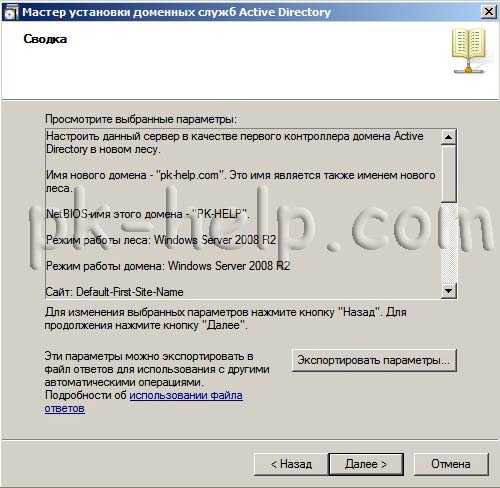

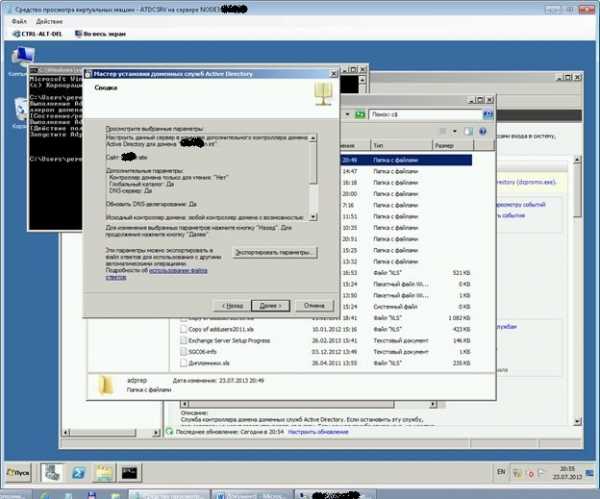

Следующим шагом необходимо ввести пароль администратора для запуска режима восстановления. Поскольку при установке на сервер роли контроллера домена такое понятие как локальный администратор теряет всякий смысл. В следующем окне проверяем все настройки и если все указано верно нажимаем «Далее».

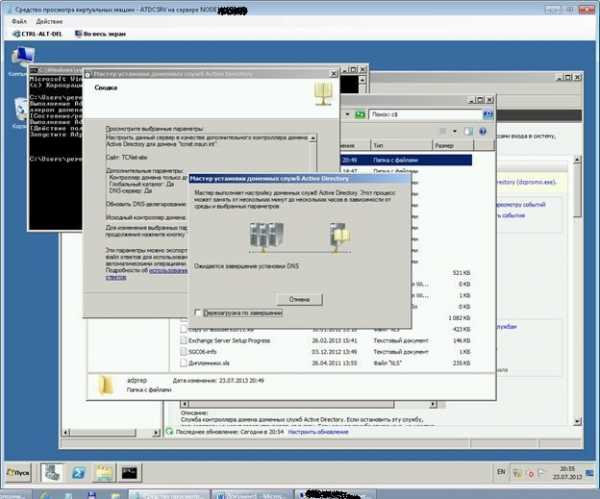

В следующем окне проверяем все настройки и если все указано верно нажимаем «Далее». Начнется установка первого контроллера домена в лесу. Процесс может занять 10-20 мин. Рекомендую установить галочку "Перезагрузить" по окончании.

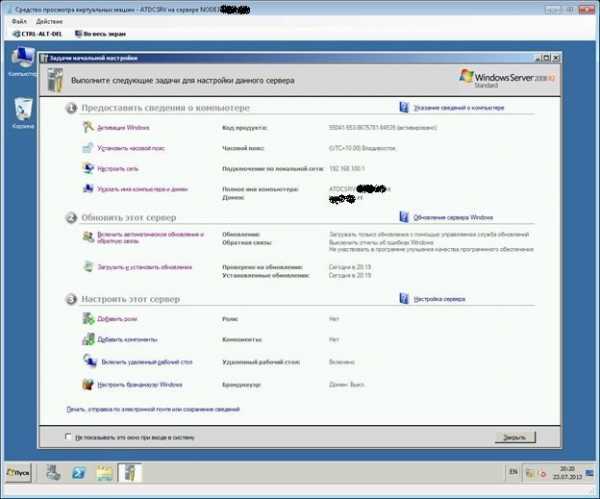

Начнется установка первого контроллера домена в лесу. Процесс может занять 10-20 мин. Рекомендую установить галочку "Перезагрузить" по окончании.  После перезагрузки сервера, процесс настройки первого контроллера домена можно считать оконченной.

После перезагрузки сервера, процесс настройки первого контроллера домена можно считать оконченной. Для отказоустойчивой работы доменной сети, рекомендуется использовать два и более контроллера домена. Как настроить второй контроллер домена в сети, будет описано в следующих статьях.

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

pk-help.com

Дополнительный контроллер домена 2008 R2 к существующему домену под управлением 2003 R2

Структура организации следующая: есть домен для сотрудников под названием domain.int, есть также и его поддомен для других нужд – subdomain.domain.int. Возникла задача перевести существующий поддомен под управлением Windows Server 2003 R2 на Windows Server 2008 R2. Причем главный домен уже переведен.

Просто накатить сверху систему нельзя – 2003 R2 является 32-битной версией, а 2008 R2, соответственно, – 64-битная. А было бы здорово. Выбор невелик, поэтому решили сделать следующее:

- Устанавливаем дополнительный контроллер домена (КД) на Windows Server 2008 R2

- Новый контроллер должен иметь роли глобального каталога и DNS

- Проверяем работу и репликацию обоих контроллеров

- Указываем, что новый КД (2008) – хозяин операций

- Удаляем из схемы старый КД (2003)

- Проверяем работу и начинаем подготовку к настройке уже реально другого дополнительного КД, чтобы на выходе получить два КД под управлением 2008 R2

- Забываем, что когда-то у нас в сети был КД под управлением 2003 R2

Почему решили перевести КД на другую схему, думаю, всем ясно. На дворе уже 2013 год, 2014 не за горами. Почему бы не воспользоваться проверенными и более новыми технологиями? Windows Server 2012 на момент написания статьи пока не вышел в релизе R2. А исходя из многолетнего опыта использования Microsoft, не стоит что-то внедрять на том, что вышло совсем недавно. К тому же немного бесит, что статей в интернете по новым продуктам мало. Именно поэтому сделали выбор на системе Windows Server 2008 R2. В данной статье я буду описывать последовательные действия для 1 и 2 пункта моего плана.

Что подвигло написать статью? Ответ прост: в интернете мало статей по субдоменам. И пускай ничего супер-естественного в настройке нет. Зато наши читатели узнают, что все проходит достаточно просто и последовательно, как по аналогии при лесе с одним доменом. А наш сайт любит хоть и маленькие, но все же эксклюзивы. К тому же, излагаться все будет просто и на обычном языке, понятным даже для самых маленьких админов.

Для начала надо подготовить площадку для будущего дополнительного КД. Проверяем активацию, часовой пояс, брандмауер, сетевые интерфейсы, имя компьютера и другое:

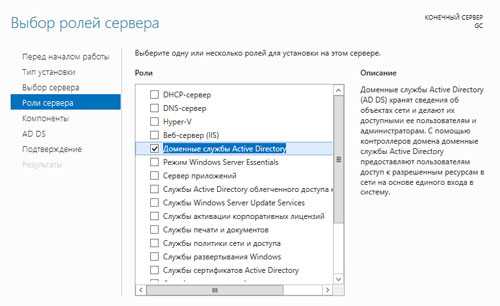

Далее кликаем на установке новой роли и указываем, что нам надо “Доменные службы Active Directory”:

Начинаем установку этой роли:

Заметили, что автоматом поставился компонент .Net Framework 3.5? Поэтому после всех установок сразу “подхватываются” обновления:

Ну вот и все установилось. Даже не пришлось перезагружаться. Я начинаю приятно удивляться Microsoft. Посудите сами – одна из самых серьезных ролей и компонент только что установились, да еще и обновления, а перезагрузка не требуется. Заметили самую первую ошибку? Причина ошибки написана выше, а именно то, что надо бы настроить наш будущий КД:

Поэтому прямо оттуда или из режима командной строки запускаем утилиту DCPROMO.EXE:

Не надо нажимать нам “расширенный режим”. Делаем все по стандартно. По-хорошему, в лучших традициях Microsoft все должно быть по сценарию Далее+Далее+Финиш=Все_работает. Посмотрим как это будет дальше. Соглашаемся с первым окном приветствия:

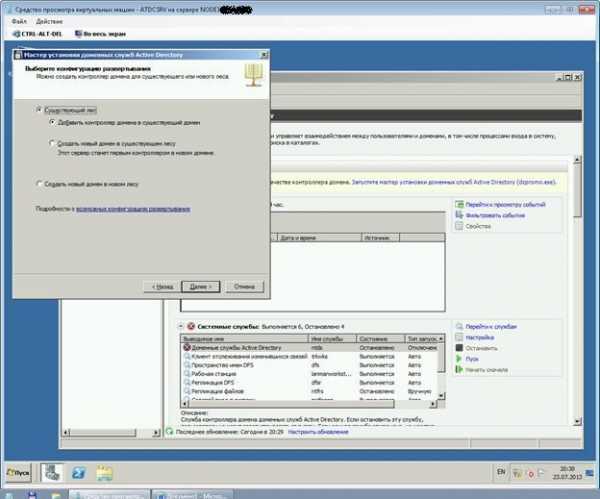

Затем подсказываем мастеру, что у нас будет добавочный КД:

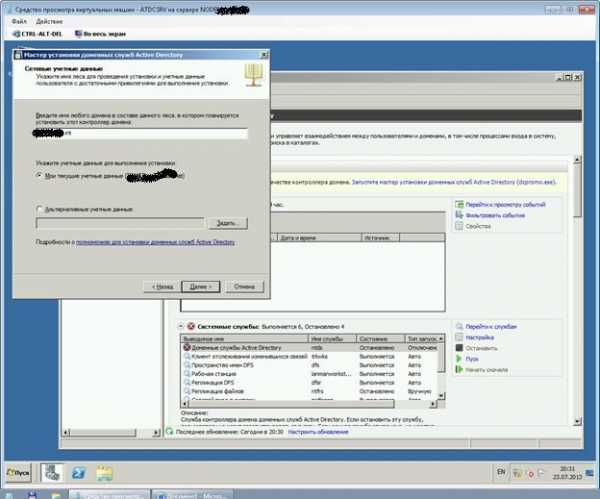

Затем прописываем имя домена. Можно главный domain.int, а можно и поддомен – subdomain.domain.int. И учетную запись администратора домена само собой. Вы же под ней и делаете?

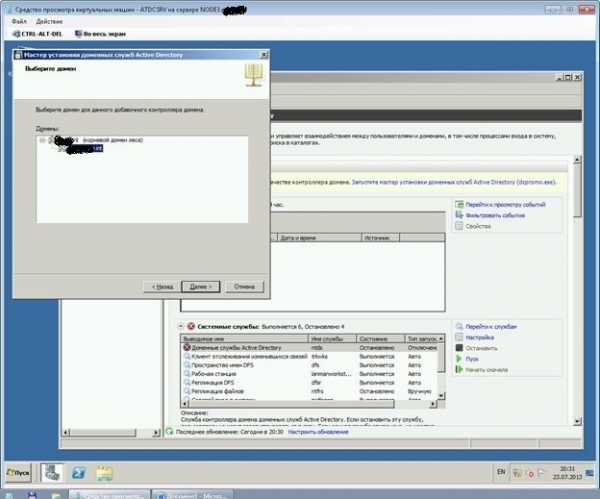

Теперь главное не перепутать и указать уже точно, в каком домене будем работать. Нам надо поддомен subdomain.domain.int:

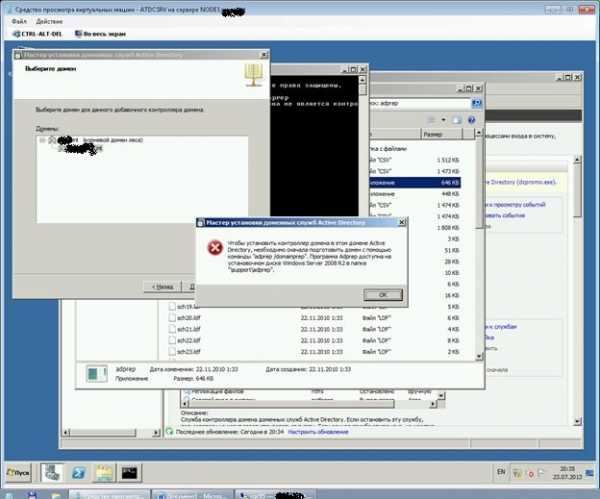

Ну вот… начинаются приключения. Так и знал:

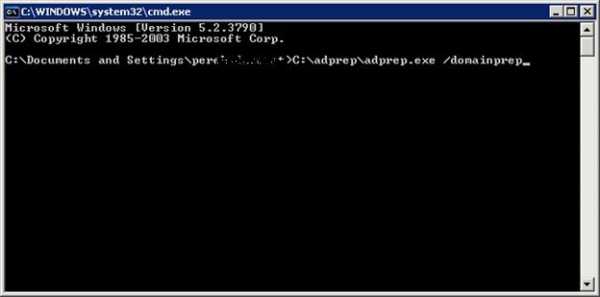

Сам виноват, не подготовил домен для перехода. Зато все теперь последовательно все исправим. Идем на главный КД под управлением Windows Server 2003 R2 и вставляем туда диск с нашей системой 2008 R2. Я скопировал все утилиты на диск С, но это необязательно. Запускаем утилиту adprep /domainprep:

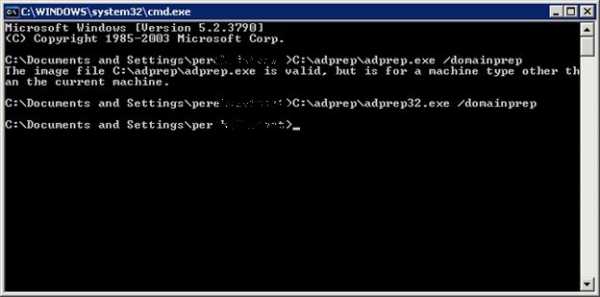

Вот я снова невнимательный. Утилита-то 64-битной версии. Поэтому пробуем на 32-битной редакции. Кажется получилось, хотя могли бы и вывести сообщение об успехе:

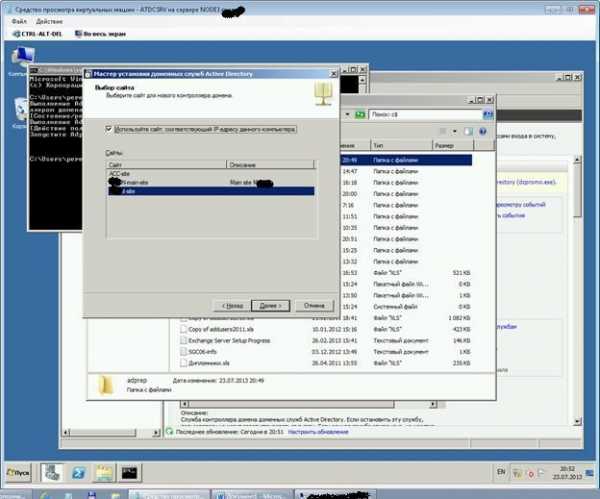

Теперь запускаем снова утилиту DCPROMO и проделываем все тоже самое. Вместо ошибки получаем следующее окно мастера. Значит та утилита все-таки помогла подготовить домен. Мастер нас спрашивает, какой точно сайт нам нужен. У меня их 3, у вас может быть другое количество. Название не спутаешь, поэтому с уверенностью кликаем “далее”:

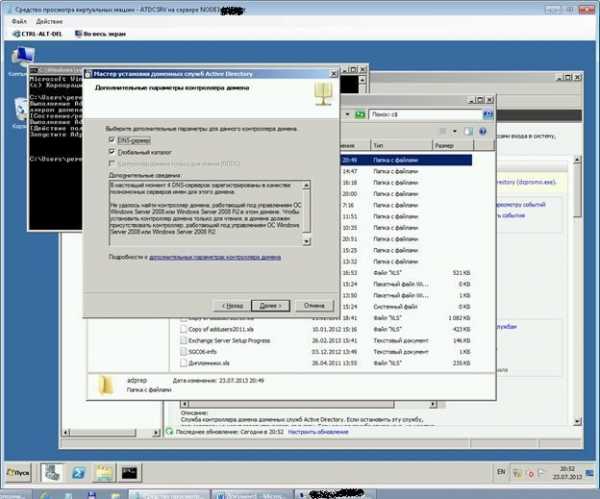

Затем мастер спрашивает, добавить ли из будущему КД роли DNS и Global Catalog. Это пригодится будущем, поэтому соглашаемся. Пугаться не надо: в сети может быть несколько DNS и глобальных каталогов. Это, кстати, очень хорошо с точки зрения отказоустойчивости:

Системные папки для хранения баз данных Active Directory и другого оставляем по-умолчанию:

Указываем пароль для восстановления каталогов. И хоть его надо в любом случае сохранить, я очень надеюсь, что он вам не пригодится:

Кажется на этом наши настройки закончились. Нажимаем далее и ждем, пока все сделается:

Видим, что все установилось, поэтому смело перезагружаемся:

И на этом все. Репликация получилась, КД начал функционировать нормально. Еще совет для малоопытных админов – не торопитесь и делайте все последовательно. Могу также в качестве бонуса сообщить один нюанс. Загрузка КД и репликация с главным контроллером может происходить очень долго. Лично у нас все “поднялось” спустя несколько часов. Были моменты, когда казалось, что КД не работает как контроллер. Но мы набрались терпения и дождались результата. Все остальные действия моего плана выполнились практически без каких-либо происшествий. Их можно посмотреть в интернете, информации полно.

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

litl-admin.ru

Как смигрировать домен до уровня Server 2016

Задача: Я поставил себе задачу, разобрать как имея домен уровня Server 2012 R2 повысить его до уровня Server 2016, т. е. Я не только хочу перевести все инфраструктуру Windows на Server 2016 но и его доменную часть, а именно контроллеры домена.

Потому, как я уже практически делал с 2003 на 2008 R2 и после до 2012 R2 и как в тестовых условиях, так и боевых что меня очень порадовало, т. к. я не зря потратил время на разбор. Я знаю одну компанию где начальник самодур не любит ничего тестировать, а все подводит под вот прям сейчас и сею секунду нужно делать, а когда у него что-то спрашивает его любимый ответ — разберитесь, я что буду помогать Вам, я нанял Вас это делать, а не делать сам. Или другая фраза: — «Давай я расскажу тебе свою «видение». Если Вы столкнетесь с таким, то мой Вам совет смените работу, он Вас обязательно будет подставлять, а перед начальством показывать какой он хороший, а Вы плохой.

Ну да ладно, вернусь к задаче.

На заметку: Мой Вам совет на рабочем месте всегда и везде использовать только англоязычный дистрибутив, он стабильнее, проще искать ошибки в гугле и можно на форумах разговаривать со знающими людьми об одном и том же, а не русском переводе.

Предварительные действия:

Домен контроллер под управлением Windows Server 2012 R2 Eng развернут по заметке.

- Hostname: srv-dc1.polygon.local

- IP Addr: 10.90.90.2

- Netmask: 255.255.255.0

- Gateway: 10.90.90.1 (В роли шлюза выступит Mikrotik или система pfSense если компания не может выделить Вам деньги на покупку железа под шлюз)

Еще одна система под управлением Windows Server 2016 развернута в той же сети что и домен.

- Hostname: Srv-dc2.polygon.local

- IP Addr: 10.90.90.3

- Netmask: 255.255.255.0

- Gateway: 10.90.90.1

Вам понадобится доменная учетная запись, в моем случае это ее логин ekzorchik, а пароль присвоенный ей это 712mbddr@

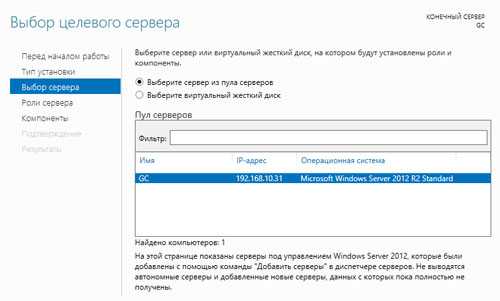

Шаг №1: Авторизуюсь на системе srv-dc2 пока под локальным администратором и ввожу в домен polygon.local

Шаг №2: Поднимаю введенную в домен систему с осью Windows Server 2016 до уровня контроллер домена, но перед этим авторизуюсь на ней под доменной учетной записью логина ekzorchik.

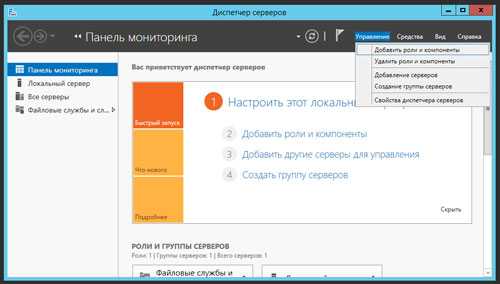

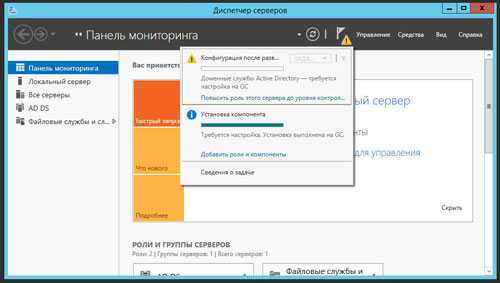

Win + X — Панель управления — Администрирование — Диспетчер серверов — Управление — Добавить роли и компоненты — Установка ролей или компонентов — отмечаю галочкой роль «Доменные службы Active Directory» и проследовав по шагам мастера нажимаю «Установить». После перехожу все еще в запущенной оснастке «Диспетчер серверов» — на элемент AD DS в левой части, затем нажимаю «Подробнее» — «Повысить роль этого сервера до уровня контроллера домена» и следую по шагам за мастером который и проведет меня по всем этапам:

- Выберите операцию развертывания: Добавить контроллер домена в существующий домен

- Домен: polygon.local

- Учетные данные: POLYGON\ekzorchik (текущий пользователь)

и нажимаю кнопку «Далее», затем в шаге «Параметры контроллера домена» оставляю все как есть за исключение, что нужно указать пароль для режима восстановления служб каталогов (DSRM):

- Пароль: 712mbddr@

- Подтверждение пароля: 712mbddr@

и нажимаю «Далее» — «Далее» — в роли источника репликации указываю хост srv-dc1.polygon.local и нажимаю «Далее» — «Далее» — «Далее» — «Далее», тут важно чтобы все проверки мастера завершились надписью «Все проверки готовности к установке выполнены успешно» и только после этого нажимаю «Установить». После окончания установки сервер будет перезагружен.

Шаг №3: Проверяю сколько сейчас контроллеров домена в лесу:

К примеру через оснастку Win + X — «Панель управления» — «Администрирование» — «Пользователи и компьютеры Active Directory» — polygon.local — Domain Controllers и вижу две записи: srv-dc1 & srv-dc2 = значит шаг №2 выполнен корректно.

Или через консоль командной строки:

Win + X - Командная строка (администратор)

C:\Windows\system32>netdom query dc

Список контроллеров домена с учетными записями в домене:

SRV-DC1

SRV-DC2

Команда выполнена успешно.

Шаг №4:

Чтобы отобразить какой функциональный уровень леса:

C:\Windows\system32>dsquery * "CN=Partitions,CN=Configuration,DC=polygon,DC=local" -scope base -attr msDS-Behavior-Version

msDS-Behavior-Version 6 — где данное значение расшифровывается, как Windows Server 2012 R2

Чтобы отобразить какой функциональный уровень домена:

C:\Windows\system32>dsquery * "dc=polygon,dc=local" -scope base -attr msDS-Behavior-Version ntMixedDomain

msDS-Behavior-Version ntMixedDomain

6 0 — где данное значение расшифровывается, как Windows Server 2012 R2

Чтобы отобразить версию схемы Active Directory Schema:

C:\Windows\system32>dsquery * "CN=Schema,CN=Configuration,dc=polygon,dc=local" -scope base -attr objectVersion

objectVersion

87 — где данное значение расшифровывается, как Windows Server 2016, а все из-за того, что я в текущем домене сделал контроллером домена новую систему, а значит и могу поднять функциональный уровень домена и уровень леса.

Шаг №5: Начинаю модернизацию уровня домена и уровня леса, дабы ввести после еще один контроллер домена на базе Windows Server 2016, а текущий srv-dc1 (на базе Windows Server 2012 R2) понизить, тем самым я буду использовать в домене все самое последнее и новое.

На заметку: Первым делом следует проверить через команду dcdiag, что в текущем домене нет ошибок и только после этого приступать к действиям ниже, а также не забыть проверить логи системы Windows.

Авторизуюсь на домен контроллере srv-dc2 под учетной записью ekzorchik (она состоит в следующих группах: Domain Admins, Enterprise Admins, Schema Admins)

Смотрю какие роли FSMO у какого контроллера домена сейчас:

Win + X — Командная строка (Администратор)

C:\Windows\system32>netdom query fsmo

- Хозяин схемы srv-dc1.polygon.local

- Хозяин именования доменов srv-dc1.polygon.local

- PDC srv-dc1.polygon.local

- Диспетчер пула RID srv-dc1.polygon.local

- Хозяин инфраструктуры srv-dc1.polygon.local

Команда выполнена успешно.

На заметку: Обозначение ролей FSMO

- Schema Master (Владелей схемы) — Отвечает за внесение изменений в схему Active Directory. Эта роль необходима для предотвращения противоречивых изменений с двух серверов.

- Domain Naming Master (Владелец доменных имен) — Отвечает за состав леса, принимает и удаляет домены.

- RID Master (Владелец относительных идентификаторов) — Выдает и удаляет относительные идентификаторы любых объектов (пользователей, компьютеров, принтеров) в домене.

- PDC Emulator (Эмулятор основного контроллера домена) — Эмулирует основной контроллер домена для приложений, работающих с возможностями домена Windows NT.

- Infrastructure Master (Владелец инфраструктуры домена) — Поддерживает идентификаторы удаляемых или перемещаемых объектов на время репликации изменений (с удалением или перемещением) между контроллерами домена.

Забирать роли можно как через GUI-оснастки, как делалось при миграции с Server 2003, 2008/R2, 2012/R2 так и через консоль командной строки. Я буду рассматривать второй вариант, т. к. это быстрее и чуть больше буду знать в последствии, также следует учесть что захват ролей можно сделать не только через powershell, но и через команду ntdsutil.

- roles

- connections

- connect to server <имя сервера>

- quit

Затем применительно к каждой роли FSMO производим захват/миграцию:

- seize schema master

- seize domain naming master

- seize pdc

- seize rid master

- seize infrastructure master

После не забывает выйти из консоли команды ntdsutil вводом quit.

C:\Windows\system32>powershell

Windows PowerShell

(C) Корпорация Майкрософт (Microsoft Corporation), 2016. Все права защищены.

PS C:\Windows\system32>

Вы можете ввести имя каждого — OperationMasterRole или числа используются для указания роли, где 0,1,2,3,4 — это эквивалент набранного: SchemaMaster, DomainNamingMaster, PDCEmulator, RIDaster, InfrastructureMaster

PS C:\Windows\system32> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 0,1,2,3,4

Для справки:

- PDCEmulator 0

- RIDMaster 1

- InfrastructureMaster 2

- SchemaMaster 3

- DomainNamingMaster 4

Перемещение роли хозяина операций

Вы хотите переместить роль "PDCEmulator" на сервер "srv-dc2.polygon.local"?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

Move-ADDirectoryServerOperationMasterRole : Служба каталогов недоступна

строка:1 знак:1

+ Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -Operat ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : NotSpecified: (srv-dc2:ADDirectoryServer) [Move-ADDirector...ationMasterRole], ADExcepti

on

+ FullyQualifiedErrorId : ActiveDirectoryServer:8207,Microsoft.ActiveDirectory.Management.Commands.MoveADDirectory

ServerOperationMasterRole

Так почему-то вываливается в ошибку, разбираюсь почему и как это исправить. Смотрю, какие роли FSMO сейчас у кого в подчинении:

PS C:\Windows\system32> netdom query fsmo

- Хозяин схемы srv-dc1.polygon.local

- Хозяин именования доменов srv-dc1.polygon.local

- PDC srv-dc2.polygon.local

- Диспетчер пула RID srv-dc2.polygon.local

- Хозяин инфраструктуры srv-dc2.polygon.local

Команда выполнена успешно.

Так осталось разобраться с ошибкой и перевести роль «Хозяина схемы» и «Хозяина именования доменов»:

PS C:\Windows\system32>> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 4

Перемещение роли хозяина операций

Вы хотите переместить роль "DomainNamingMaster" на сервер "srv-dc2.polygon.local"?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

Команда отработала без ошибок, а вот с ролью «Хозяин схемы» все также ошибка, применил ключ форсировки переноса роли:

PS C:\Windows\system32>> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 3 -force

Перемещение роли хозяина операций

Вы хотите переместить роль "SchemaMaster" на сервер "srv-dc2.polygon.local"?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

PS C:\Windows\system32>> netdom query fsmo

- Хозяин схемы srv-dc2.polygon.local

- Хозяин именования доменов srv-dc2.polygon.local

- PDC srv-dc2.polygon.local

- Диспетчер пула RID srv-dc2.polygon.local

- Хозяин инфраструктуры srv-dc2.polygon.local

Команда выполнена успешно.

PS C:\Windows\system32>> exit

Перемещение роли хозяина операций

Вы хотите переместить роль "PDCEmulator" на сервер "srv-dc2.polygon.local"?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

PS C:\Windows\system32> exit

C:\Windows\system32>

Шаг №6: Удаляю контроллер домена под управлением Windows Server 2012 R2 из глобального каталога. На Server 2016 (srv-dc2) открываю оснастку:

Win + X — Панель управления — Администрирование — Active Directory Сайты и Службы и выделяю левой кнопкой мыши сервере srv-dc1 который являлся контроллером домена ранее в текущей сайте «Default-First-Site-Name» на NTDS Settings снимаю в свойствах галочку с настройки «Глобальный каталог»

Шаг №7: Понижаю уровень и удаляю контроллер домена под управлением Windows Server 2012 R2. Авторизуюсь на системе srv-dc1, запускаю командную строку с правами администратора и через powershell:

PS C:\Windows\system32> Uninstall-ADDSDomainController -DemoteOperationMasterRole -RemoveApplicationPartition

- LocalAdministratorPassword: ********* → здесь указываю пароль который задавал для режима восстановлена контроллера домена, он у меня такой же как и для локального администратора

- Confirm LocalAdministratorPassword: ********* → здесь указываю пароль который задавал для режима восстановлена контроллера домена, он у меня такой же как и для локального администратора

The server will be automatically restarted when this operation is complete. The

domain will no longer exist after you uninstall Active Directory Domain

Services from the last domain controller in the domain.

Do you want to continue with this operation?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help

(default is "Y"):A после ожидаю…все отработало как надо и система автоматически отправится в перезагрузку. Так и должно быть.

Шаг №8: Теперь можно повысить функциональный уровень домена и леса. Авторизуюсь на srv-dc2 (Windows Server 2016) и через Powershell:

Win + X — Командная строка (Администратор)

C:\Windows\system32>powershell

PS C:\Windows\system32> Set-ADDomainMode -identity polygon.local -DomainMode Windows2016Domain

Подтверждение

Вы действительно хотите выполнить это действие?

Выполнение операции "Set" над целевым объектом "DC=polygon,DC=local".

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

PS C:\Windows\system32> Set-ADForestMode -identity polygon.local -ForestMode Windows2016Forest

Подтверждение

Вы действительно хотите выполнить это действие?

Выполнение операции "Set" над целевым объектом "CN=Partitions,CN=Configuration,DC=polygon,DC=local".

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

Шаг №9: Проверяю текущий функциональный уровень домена и леса:

PS C:\Windows\system32> get-addomain | fl Name,DomainMode ;get-adforest | fl Name,ForestMode

Name : polygon

DomainMode : Windows2016Domain

Name : polygon.local

ForestMode : Windows2016Forest

Как видно модернизация домена с Windows Server 2012R2 на Windows Server 2016 прошла успешно и я могу пользоваться новыми возможностями и строить доменную структуру на новом, самом последнем релизе что не может не радовать. Это же замечательно, когда все действия отрепетированы и для тебя нет ничего страшного если вдруг что-то пойдет не так.

Задача данной заметки выполнена и я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

www.ekzorchik.ru

Обновление контроллеров домена до Windows Server 2016 — Мысли вслух

1. Проверяем, что каталоги AD синхронизируются без проблем. Запускаемrepadmin /replsumУбеждаемся, что в столбце «Fails» нет ошибок, а дельта синхронизации не превышает той, которая настроена между сайтами.

2. Текущий уровень домена и леса должен быть не ниже Windows Server 2008. Если он ниже, то сначала поднимаем уровень домена до 2008 (этого не произойдет, если у вас остались в домене контроллеры, которые работают на Windows Server 2003 или 2003R2). После поднимаем уровень леса до 2008 (также надо предварительно убедиться, что все домены в лесу имеют уровень 2008). Поднятие уровня домена и леса осуществляется через оснастку «Active Directory – домены и доверие».

3. Разворачиваем новый сервер Windows Server 2016. Добавляем его в домен. Задаем статичный IP-адрес и имя хоста.

4. Проверяем, какой тип репликации используется для текущего каталога AD.Для этого запускаем утилиту ADSI Edit на контроллере домена и подключаемся к «контексту именования по умолчанию». Далее ищем в вашем каталоге текущие контроллеры домена и выбираем один из них. Если вы видите каталог «CN=NTFRS Subscriptions» , значит у вас используется тип репликации «FRS». Если же «CN=DFSR-LocalSettings» – значит используется новый тип репликации DFS-R и тогда 5 шаг мы пропускаем.

5. Получим текущее глобальное состояние миграции DFSR через командуdfsrmig /getglobalstateНачинаем процесс миграции. Выполняем командуdfsrmig /setglobalstate 1С помощью команды dfsrmig /getmigrationstate проверяем, когда 1 этап миграции завершится на всех контроллерах.Чтобы ускорить процесс репликации между контроллерами, выполним командыRepadmin /syncall /AeSна каждом контроллереПереходим к следующему этапу:dfsrmig /setglobalstate 2И опять ускоряем процесс синхронизации командойRepadmin /syncall /AeSКак только команда dfsrmig /getmigrationstate выдаст положительный результат, запускаем заключительный этапdfsrmig /setglobalstate 3и повторяем те же действия, чтобы завершить процесс перехода на DFS-R.

6. Делаем новые сервера контроллерами домена: устанавливаем на них роль Active Directory Domain Services и DNS-сервера.

7. Запускаем службу KCC для создания новых связей с новыми контроллерами домена.repadmin /kccи проверяем, что синхронизация проходит без ошибок на каждом из контроллеровRepadmin /syncall /AeSrepadmin /replsum

8. Перераспределяем роли FSMO:Move-ADDirectoryServerOperationMasterRole -Identity “dc-01” -OperationMasterRole SchemaMaster, DomainNamingMasterMove-ADDirectoryServerOperationMasterRole -Identity “dc-02” -OperationMasterRole RIDMaster,PDCEmulator, InfrastructureMasterгде dc-01 и dc-02 новые сервера на WS2016Еще раз запускаем репликацию на всех контроллерах:repadmin /syncall /AeSКомандой netdom query fsmo убеждаемся, что все роли переехали на нужные сервера.

9. На новых серверах в настройках сетевых адаптеров указываем в качестве DNS-сервера новые контроллеры домена.

10. Выполняем команду dcpromo на старых контроллерах для понижения уровня сервера. После отключения всех серверов не забываем запуститьrepadmin /kccrepadmin /syncall /AeSrepadmin /replsum

11. Через оснастку «Active Directory – домены и доверие» поднимаем уровень домена и леса до 2016.

onix.me

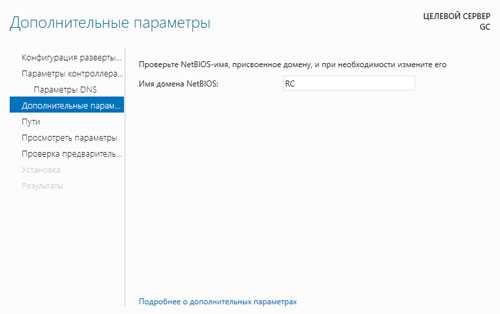

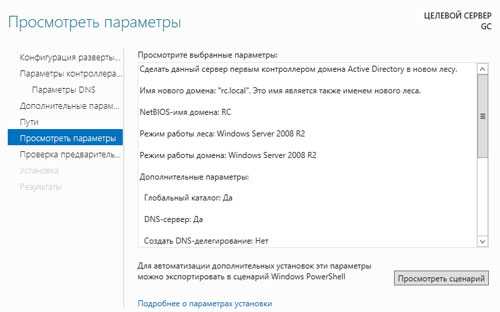

Установка роли контролер домена Windows 2012

Установка доменных служб так же как любых других ролей в windows 2012 или windows 2012 R2 происходит из Диспетчера серверов.

Как основной контроллер домена так и дополнительный в существующий лес — являются частью одной из ролей сервера.

Установку ролей и компонентов, начиная с редакции 2012, можно производить удаленно через RSAT, либо непосредственно из операционной системы.

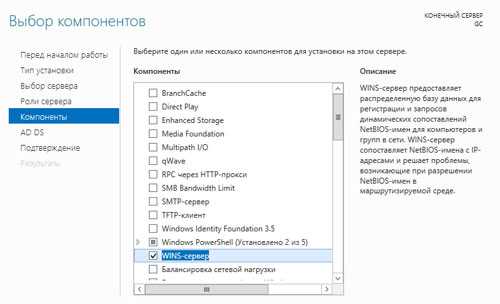

Параллельно установке доменных служб можно установить требуемые в дальнейшем компоненты — например wins-сервер

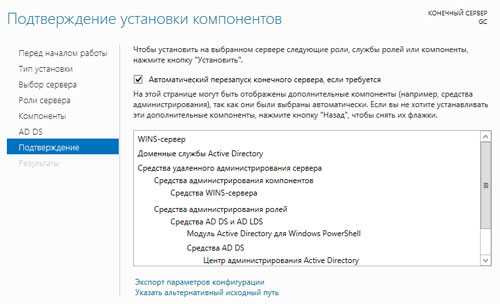

После выбора ролей и компонентов требуется подтвердить правильность и дождаться пока все будет установлено.

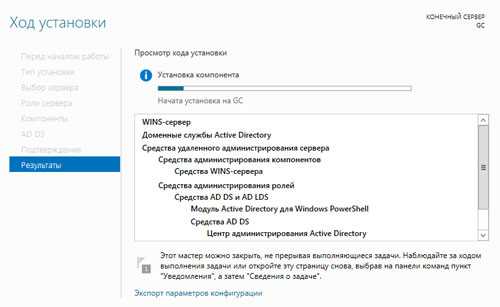

После установки возможно потребуется перезагрузка, а также нужно повысить роль до уровня контроллера домена из диспетчера серверов.

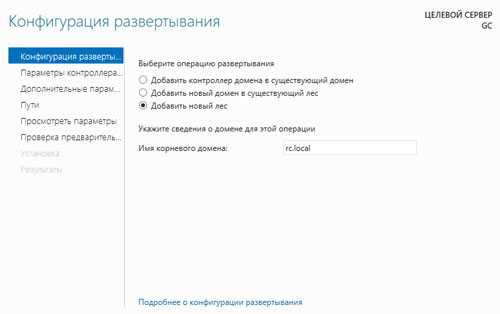

Мастер установки предложит на выбор конфигурации развертывания — в уже существующий домен или лес, либо создание нового леса для которого потребуется ввести название.

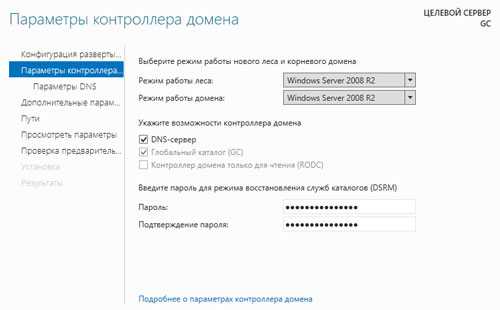

Далее нужно определить параметры контроллера домена. Режимы работы леса и домена имеют некоторые различия, а также в более высокий режим нельзя добавить «устаревшую» версию контроллера домена. Например 2003 в 2008r2 или 2008 в 2012r2. Если не предполагается использование 2003 или 2008 версий windows server лучше использовать режим 2008r2, так как в случае необходимости можно будет повысить роль до 2012 или 2012r2 без проблем, но понизить с 2012 до 2008 будет затруднительно.

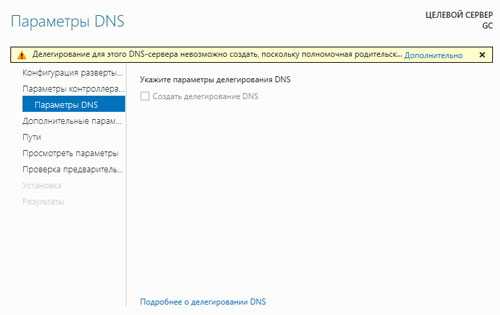

Вместе с доменными службами на первый контроллер домена устанавливается служба dns. Зачастую возникает ошибка делегирования dns от провайдера на себя, но она не критична и может быть исправлена после установки, настройки всех служб и перезагрузки.

Крайне желательно чтобы NetBIOS имя совпадало с доменным.

Системные пути желательно не изменять без крайней нужды поскольку в дальнейшем изменить их на стандартные значения будет невозможно либо крайне затруднительно.

Под конец будет предложено ознакомиться с всеми параметрами установки и подтвердить их правильность.

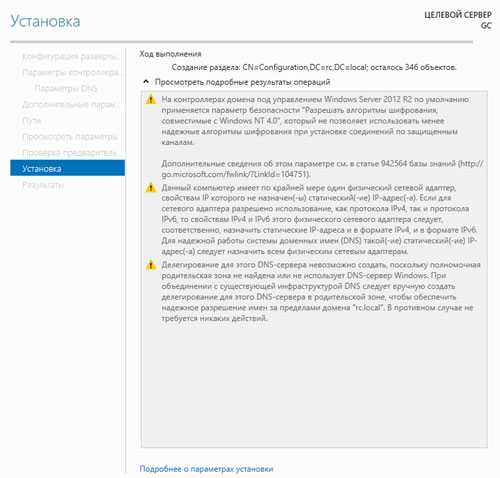

Проверка предварительных требований показывает на что стоит обратить внимание после установки роли и то что не даст пройти установке успешно.

Последним шагом будет произведена установка и перезагрузка операционной системы. После перезапуска новый контроллер домена будет готов к полноценному выполнению своих функций.

Рассказать:

arozhk.ru