Настройка VPN-сервера на виртуальной машине Windows Server 2012 R2. Vpn windows server 2018 r2 настройка

Настройка VPN сервера для защищенного подключения на базе Windows Server 2000/2003

Уже есть заметка о vpn server на Windows Server 2008 R2, но попросили написать для Windows Server 2003, хотя зачем не понимаю, но да ладно все равно дело пяти минут.

Запускаем "Службы маршрутизации и удаленного доступа" ( Routing and Remote access ) и заходим в свойства windows server:

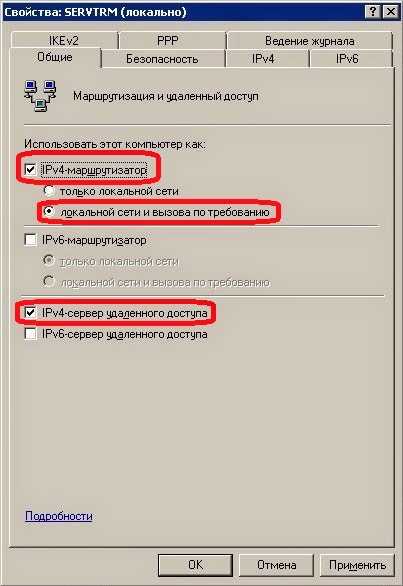

Устанавливаем согласно рисунку: маршрутизатор "локальной сети и вызова по требованию", и "сервер удаленного доступа"

Создаем статический пул адресов которые будем присваиваться VPN клиентам.

Убираем галочку с "Многоканальные подключения", вроде как должно ускорить работу Интернета:

Но здесь на любителя, но в начале отладке пусть пишет все:

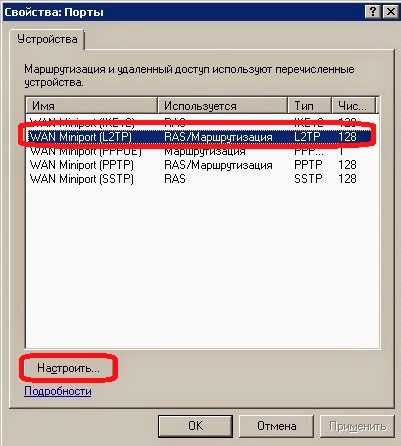

Далее настраиваем порты, заходим в свойства "Порты":

По умолчанию Routing and Remote access создаст 5 "PPTP", 5 "L2TP" и 1 "Прямой параллельный". Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и др.) и создать необходимое количество PPTP портов - но должно быть больше чем одновременных подключений.

В итоге получаем количество подключений я поставил 10:

Далее настраиваем NAT - "IP-маршрутизация" - "NAT-преобразование сетевых адресов".

Если мы будет предоставлять доступ только по VPN соединению тогда удаляем внутренний интерфейс, иначе не чего не трогаем.

Добавляем RAS интерфейс для этого в командной строке вводим:

$ netsh routing ip nat add interface Внутренний privateэто для локализованного сервера, в английской версии windows - internal private.

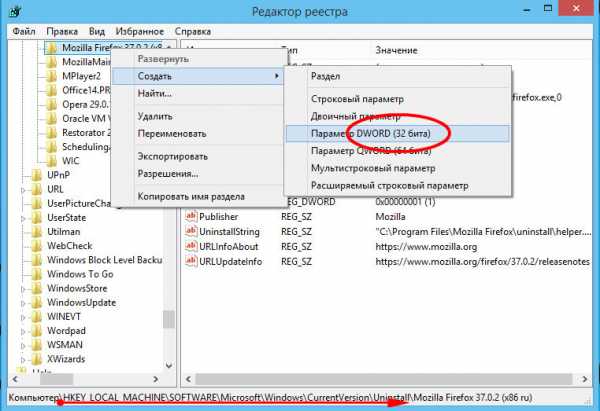

Создаем пользователя ("Управление компьютером" - "Локальные пользователи и группы" - "Пользователи" - новый пользователь)

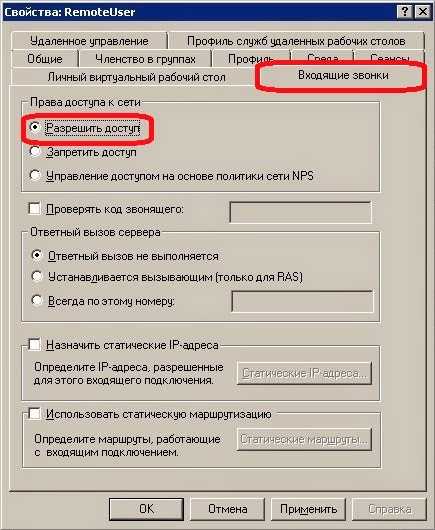

Разрешите ему доступ в пункте "Разрешение на удаленный доступ (VPN или модем)", желательно для пользователей указать их IP адрес в пункте "Статический IP-адрес пользователя".

Потом снова Routing and Remote access - "Политика удаленного доступа" зайдите в свойства "Разрешить доступ, если разрешены входящие подключения"

И настраиваем дополнительные параметры Vpn соединения такие как дни и время подключения:

Проверка подлинности и шифрования:

Вот на этом и все. Перезапускам службу.

www.itword.net

Настройка VPN-сервера на виртуальной машине Windows Server 2012 R2

Настройка VPN на виртуальной машине ничем принципиально не отличается от настройки на обычном сервере. Тестирование настройки производилось на виртуальной машине Windows Server 2012 R2.

-

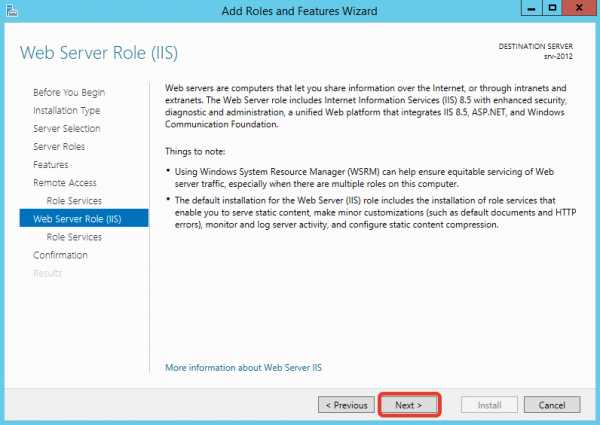

Перед настройкой необходимо установить роль сервера удаленного доступа. Для этого запускаем Server Manager и выбираем "Add Roles and Features". Из списка ролей выбираем роль "Remote Access", соглашаемся с установкой дополнительных компонентов.

-

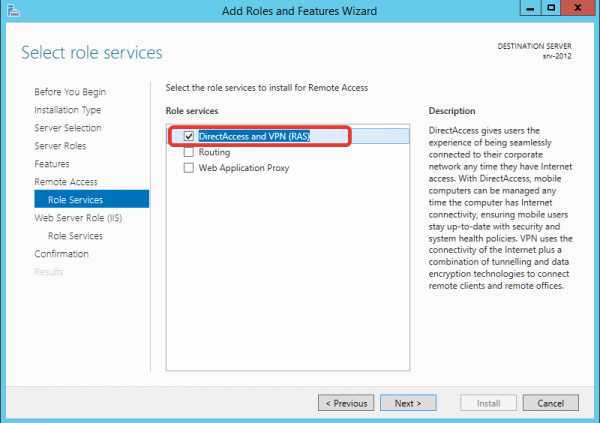

Далее из списка компонентов роли выбираем "Direct Access and VPN (RAS)".

-

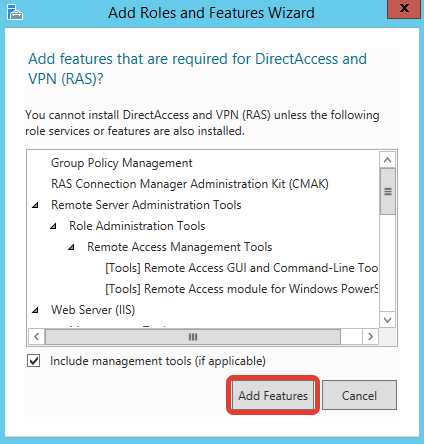

В результате кроме самой роли будут установлены Web-сервер IIS и внутренняя база Windows, а также оснастки управления и модуль PowerShell. Просмотреть полный список устанавливаемых компонентов можно перед установкой.

-

После установки роли надо открыть оснастку "Routing and Remote Access" командой rrasmgmt.msc.

-

В оснастке встаем на имя сервера правой клавишей мыши и выбираем пункт "Configure and Enable Routing and Remote Access".

-

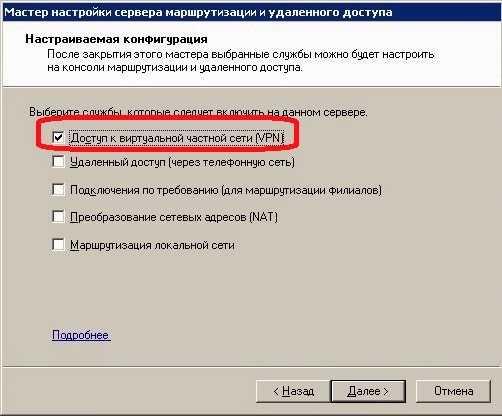

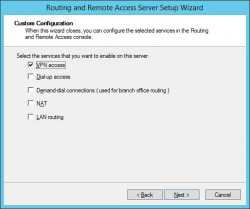

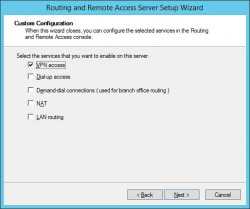

В мастере выбираем пункт "Custom configuration".

-

Затем отмечаем чекбокс "VPN access".

-

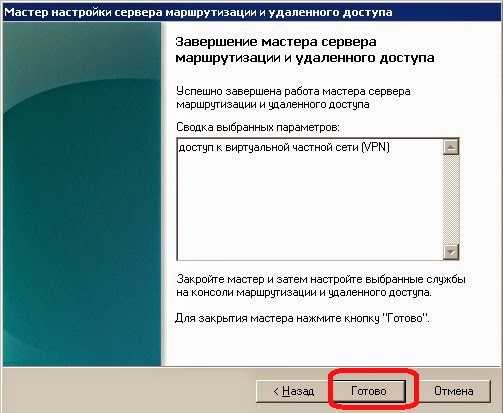

Далее жмем Next -> Finish и стартуем сервис удаленного доступа.

-

Сервис запущен и работает, его остается настроить. Для этого в контекстном меню выбираем "Properties" и переходим к свойствам сервера.

-

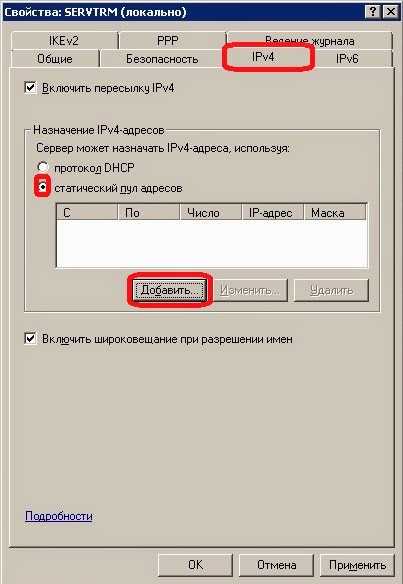

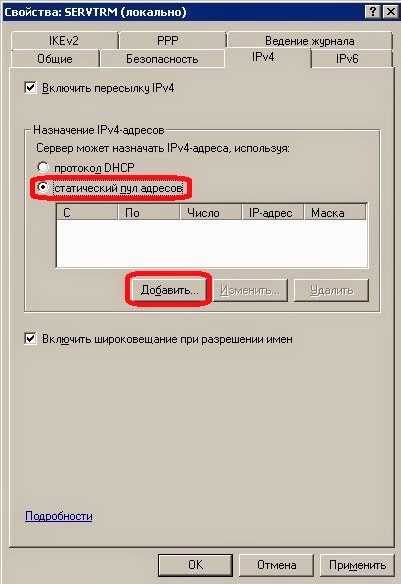

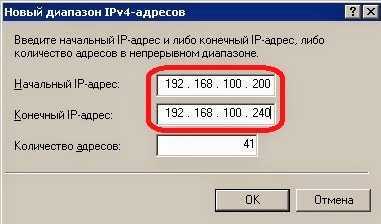

На вкладке IPV4 необходимо выбрать, каким образом клиент будет получать IP адрес. Можно оставить DHCP (если есть DHCP сервер), либо задать статический пул адресов. Раздаваемые сервером IP адреса в целях корректной маршрутизации не должны пересекаться с адресами на стороне VPN клиента.

-

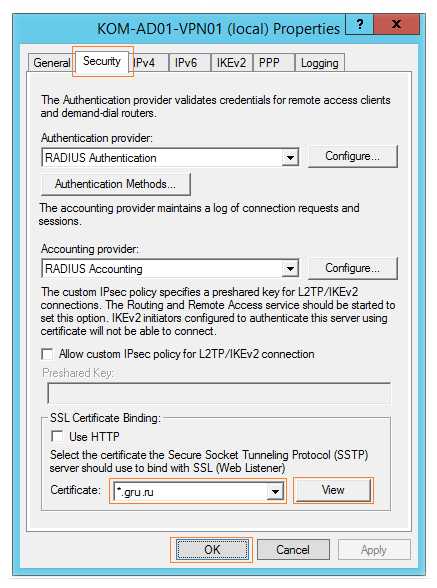

На вкладке "Security" настраиваются параметры безопасности для VPN подключений. Здесь можно указать ключ для L2TP или сертификат для SSTP, а также выбрать способ аутентификации и механизмы шифрования.

-

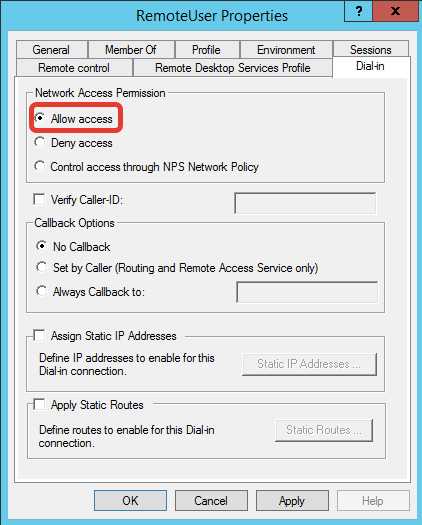

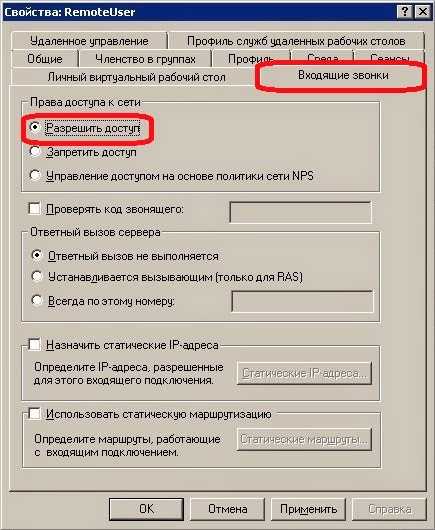

Затем необходимо в свойствах пользователя разрешить подключение. Для локальной учетной записи надо открыть оснастку "Local Users and Groups" командой lusrmgr.msc и в свойствах нужного пользователя на вкладке Dial-In в поле "Network Access Permission" установить переключатель в положение "Allow access". Для доменного пользователя – то же самое, но в оснастке "Active Directory Users and Computers".

-

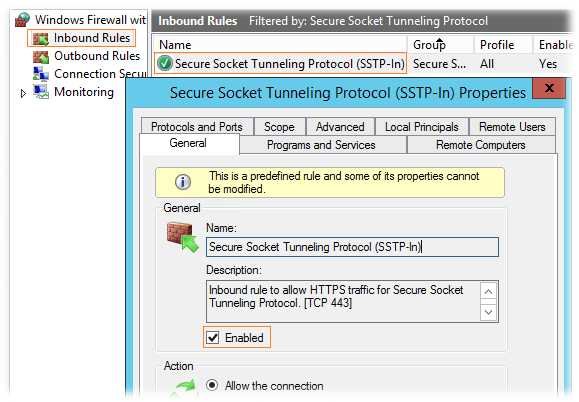

И в завершение надо проверить, включены ли необходимые правила на файерволле.

-

На этом настройка VPN-сервера завершена, можно подключаться. Для обеспечения безопасности рекомендуется подключаться по L2TP или SSTP.

masterhost.ru

Windows Server 2012 R2 Remote Access - Настраиваем VPN сервер на использование протокола SSTP

Прошло уже более года, после того как мы начали работу с VPN соединениями на базе протокола L2TP/IPsec и авторизацией через RADIUS. Накопился некоторый опыт использования описанной конфигурации, были выявлены её плюсы и минусы, сделаны определённые выводы. Опираясь на эти выводы, в данной заметке мы продолжим развитие темы настройки безопасных VPN соединений и рассмотрим шаги, необходимые для организации возможности работы по протоколу SSTP (Secure Socket Tunneling Protocol).

Опыт использования L2TP/IPsec VPN показал, что при наличии внятной пошаговой инструкции по подключению, большинство пользователей способны без особых проблем настроить такое VPN-подключение самостоятельно. Но всё-таки всегда остаются индивидуумы, которые умудряются наделать ошибок даже в таких условиях, и поэтому мысль о необходимости упрощения процесса создания VPN-подключения всегда мелькала где-то на заднем фоне. К тому же в ряде ситуаций мы столкнулись с проблемой блокировки некоторых портов, необходимых для L2TP/IPsec VPN, обнаруженной на уровне интернет-провайдеров. Причём иногда дело доходило до абсурда, когда у одного и того-же интернет-провайдера трафик L2TP/IPsec в одном конце города транслировался беспрепятственно, а в другом конце города блокировался. Мы уже даже мысленно поделили для себя зоны разных интернет-провайдеров на сегменты, где L2TP/IPsec VPN будет работать без нареканий, и на зоны, где точно будут проблемы и нам потребуется подумать об альтернативных вариантах доступа к ресурсам локальной корпоративной сети. Помимо этого, были и случаи, когда командированные пользователи и "отпускники", удалённо пытающиеся подключиться через "гостиничный интернет", испытывали проблемы в силу всё тех же проблем с блокировкой нужных портов. Разумеется перед внедрением L2TP/IPsec VPN мы понимали все эти риски и в подавляющем большинстве проблемных ситуаций находилось какое-то обходное решение, но "осадочек" от каждой такой ситуации оставался неприятный.

Я начал вспоминать, почему же ранее мой выбор пал именно на L2TP/IPsec. Определяющих факторов было два – приемлемый уровень безопасности и поддержка более широкого круга клиентских ОС. Помню, что в то время меня заинтересовал протокол SSTP, но было пару факторов, которые заставили меня отстраниться от данной технологии. Во первых, на то время у нас было ещё достаточное количество клиентов на базе Microsoft Windows XP, а в этой ОС протокол SSTP, как известно, не поддерживается. Во вторых, у меня не было возможности использовать публичный сертификат с корпоративными доменными именами для защиты SSTP соединений, а заменять его на сертификат внутреннего выделенного ЦС не было желания, так как это влекло за собой проблемы связанные с распространением его корневого сертификата на интернет-клиентов и публикации списка отзыва сертификатов (Certificate Revocation List – CRL) в Интернет.

Но прошло время, клиентов с Windows XP стало на порядок меньше (усиление корпоративной политики ИБ и агрессивные рекламные компании Microsoft по обновлению ОС сделали своё дело), а у меня появилась возможность работы с публичным сертификатом. К тому же на глаза мне попалась информация о том, что на таких OC, как Linux и Apple Mac OS X, клиентское ПО для поддержки SSTP подключений уже давно вполне успешно эксплуатируется, несмотря на то, что в своё время этому протоколу пророчили "Win-изоляцию" в силу его проприетарности.

Таким образом, совершенно определённо, для нас настало время испытать на практике все преимущества SSTP, в частности возможность работы практически в любых условиях, везде, где только есть возможность использования стандартного Интернет-соединения по протоколу HTTPS (TCP 443). То есть при использовании SSTP, теоретически, у вас нигде не должно возникнуть проблем с VPN подключением, ни из дома (даже при условии использования всяких там NAT-ов и всевозможных кривых настроек местного сетевого оборудования интернет-провайдеров), ни в гостинице (даже при условии использования прокси), ни где быто ни было ещё. К тому же процедура настройки VPN-соединения с использованием SSTP на клиентской системе упрощается до безобразия и не подразумевает манипуляций с цифровыми сертификатами (при условии, что на стороне сервера используется публичный сертификат).

Основные требования к клиентам и их настройка

Если речь вести о клиентских системах на базе ОС Microsoft Windows, то нужно учесть, что SSTP работает на системах начиная с Windows Vista SP1 и более поздних. Для клиентских систем ниже Windows Vista SP1, в том числе и для ещё "живых мамонтов" в виде Windows XP, как и ранее, предполагается использование протокола L2TP/IPsec со всеми вытекающими обстоятельствами, о которых я говорил выше. От использования протокола PPTP, как уже давно скомпрометированного, предлагается отказаться вовсе. Ссылки на обновлённые инструкции по настройке SSTP соединения на клиентских ОС Windows можно найти в конце этой статьи.

Для клиентских систем на базе ОС Linux вполне жизнеспособным себя показывает проект с открытым исходным кодом SSTP-Client. Мной уже подготовлены пошаговые инструкции для не особо искушённых пользователей Linux-систем на примере настройки в Ubuntu Linux 14.04 и 15.04/15.10.

По поводу клиентских систем на базе ОС Apple Mac OS внятного пока ничего сказать не могу, так как под руками их у меня попросту нет. По имеющейся поверхностной информации можно использовать SSTP-Client (в качестве консольного варианта), а можно использовать созданный на его основе пакет iSSTP с управлением через графический интерфейс. Надеюсь, что в ближайшее время Виталий Якоб нас порадует соответствующей инструкцией пользователя.

Общее для все клиентов требование - клиент SSTP VPN должен иметь возможность проверять списки отзыва сертификатов (CRL) для подтверждения того, что сертификат предоставляемый VPN-сервером не был отозван. Такого рода проверка может быть отключена на стороне клиента, но это не самое лучшее решение с точки зрения безопасности, и его имеет смысл использовать лишь в крайних случаях.

Основные требования к VPN-серверу и его настройка

Серверную часть VPN-соединения в нашем случае будет представлять собой расширение к созданной ранее конфигурации VPN-сервера на базе Windows Server 2012 R2 с ролью Remote Access.

Из основных требований к VPN-серверу, как уже наверно понятно из всего вышесказанного, является наличие на нём установленного сертификата. Получить такой сертификат можно из публичных ЦС и, как правило, такие сертификаты стоят немалых денег. Но есть и бесплатные варианты, например WoSign Free SSL Certificates. Сам я пока опыта общения с таким ЦС не имел, и поэтому будет интересно выслушать Ваши комментарии по этому поводу.

Требования к сертификату VPN-сервера

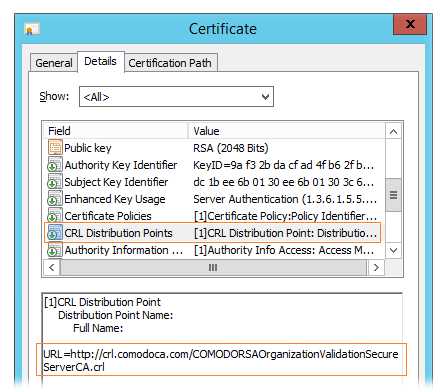

Важным для SSTP является то, что при генерации запроса на получение сертификата от стороннего публичного ЦС нужно помнить про то, что в запрашиваемом сертификате должна присутствовать политика применения (Extended Key Usage, EKU) - Server Authentication (1.3.6.1.5.5.7.3.1). Само собой для такого сертификата должен быть разрешён экспорт закрытого ключа, так как возможно нам потребуется установка сертификата на несколько VPN-серверов в случае, если, например, используется кластерная конфигурация.

Обязательным требованием к получаемому сертификату является также то, что список отзыва сертификатов (CRL) указанный в сертификате обязательно должен быть доступен в Интернете, так как в самом начале создания SSTP соединения клиентский компьютер будет пытаться проверить не является ли предоставленный VPN-сервером сертификат отозванным. Не будет доступного CRL – не будет SSTP соединения.

Полученный сертификат устанавливается на VPN-сервере в хранилище сертификатов Local Computer\Personal и должен иметь привязку к закрытому ключу этого сертификата.

Также разумеется, что ЦС выдавшему сертификат должны доверять не только наши VPN-серверы, но и все наши внешние Интернет-клиенты, которые будут подключаться к этим серверам по протоколу SSTP. То есть корневой сертификат (их может быть и несколько) должен присутствовать на всех компьютерах в хранилище сертификатов Local Computer\Trusted Root Certification Authorities. Информацию об этих требованиях можно найти в статье TechNet Library - Configure RRAS with a Computer Authentication Certificate. В большинстве современных клиентских ОС коллекция публичных корневых сертификатов обновляется автоматически при наличии постоянного подключения к Интернет.

Настройка роли Remote Access

После того, как на VPN-сервере установлен сертификат, откроем оснастку Routing and Remote Access и в свойствах сервера VPN на вкладке Security выберем этот сертификат для SSTP в разделе SSL Certificate Binding

Изменение этой опции выведет предложение об автоматическом перезапуске служб RRAS. Соглашаемся с перезапуском служб.

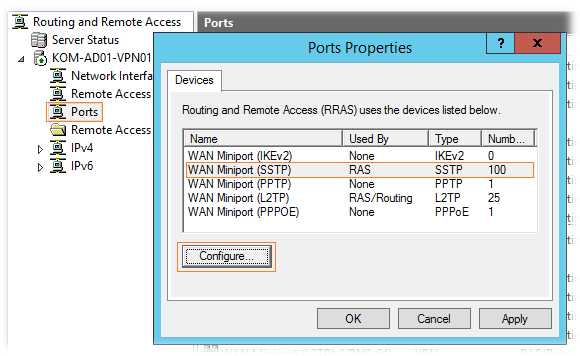

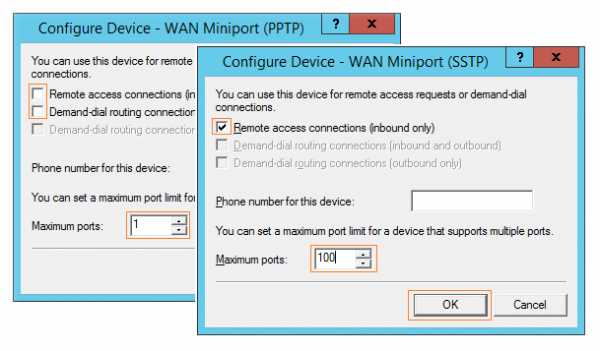

Далее в разделе Ports добавим порты SSTP. В нашем примере под SSTP соединения отдаётся большая часть портов и небольшая часть портов выделяется для клиентов без поддержки SSTP, например Windows XP. Возможность же подключения по протоколу PPTP отключаем совсем.

Информацию о том, как правильно отключить возможность подключения по протоколу PPTP, можно найти в статье Routing How To...Add PPTP or L2TP ports. Пример на скриншоте:

После сделанных изменений проверим TCP прослушиватели (TCP Listener) работающие на нашем VPN-сервере. Среди них должен появиться прослушиватель для 443 порта, на который VPN-сервером будут приниматься клиентские подключения по протоколу SSTP:

netstat -na | findstr 443Не забываем настроить брандмауэр, включив уже имеющееся после установки и настройки роли Remote Access правило Secure Socket Tunneling Protocol (SSTP-In)

Поимо этого можно отключить разрешающее правило для входящих PPTP-подключений на порт TCP 1723 (в конфигурации по умолчанию это правило называется "Routing and Remote Access (PPTP-In)")

Так как наш VPN-сервер является членом NLB-кластера, нам потребуется дополнительно создать правило разрешающее балансировку порта TCP 443.

Сделанных настроек вполне достаточно для того чтоб наш VPN-сервер смог успешно принимать SSTP подключения.

Проверяем подключение VPN-клиента

На клиентской машине имеющей прямой доступ в интернет по 443 порту настраиваем проверочное VPN-соединение и выполняем подключение…

На стороне сервера при этом убеждаемся в том, что клиент использует один из свободных созданных нами ранее SSTP портов…

Инструкции для пользователей

Как уже отмечалось ранее, для пользователей выполняющих подключение к корпоративным VPN-серверам из Интернет необходимо разработать чёткие пошаговые инструкции. Мне удалось протестировать (и параллельно разработать пошаговые инструкции для пользователей) VPN-подключения в составе следующих операционных систем:

- Windows XP 32-bit RU SP3(Инструкция переписана с учётом использования L2TP/IPsec, но при отсутствии работающего PPTP. Запрос и установка сертификата делаются в два этапа разными скриптами)

- Windows Vista Business 32-bit RU SP2 (SSTP)

- Windows 7 Pro 32-bit RU SP1 (SSTP)

- Windows 8.1 Pro 64-bit RU (SSTP)

- Ubuntu Desktop Linux 14.04 64-bit (SSTP)

- Ubuntu Desktop Linux 15.04 64-bit (SSTP)

- Ubuntu Desktop Linux 14.10 64-bit (SSTP)

Инструкции в формате DOCX (а также нужными исполняемыми файлами), которые, при желании, вы можете адаптировать под своё окружение можно скачать по ссылке. Часть инструкций доступна для онлайн просмотра и обсуждения на нашем Вики.

Поделиться ссылкой на эту запись:

Похожее

blog.it-kb.ru

VPN Сервер на Windows Server 2012 R2.

В данной статье представлена инструкция по развертыванию простейшего VPN-сервера на базе Windows Server 2012 R2. По моему личному мнению поднимать VPN на базе Windows можно в случае использования небольшой офисной сети с потребностью удаленного подключения для нескольких сотрудников. В случае же организации VPN между филиалами компании с достаточно обширной инфраструктурой, следует использовать технологию DirectAccess либо VPN на базе аппаратных решений (например Cisco).Перейдем к установке и настройке:

- Открываем Server Manager - Dashboard, нажимаем "Add roles and features" (Рис.1):

Рис.1.

Рис.1.2. Выбираем "Role-based or feature-based installation" и нажимаем Next (Рис.2):

Рис.2.

Рис.2.3. Далее попадаем на страницу выбора сервера (в моем случае он один), выбираем сервер и нажимаем Next (Рис.3):

Рис.3.

Рис.3.4. Далее выбираем роль "Remote Access" и нажимаем Next (Рис.4):

Рис.4.

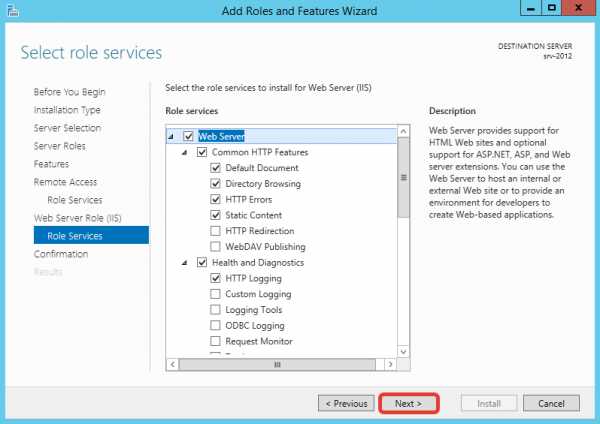

Рис.4.5. На последующий страницах мастера нажимаем два раза Next. В окне выбора служб ролей (Select role services) выбираем "DirectAcces and VPN (RAS)". Откроется окно "Add features", нажимаем кнопку "Add Features" (Рис.5 и 6):

Рис.5.

Рис.5.  Рис.6.

Рис.6.6. Затем откроется окно "Web Server Role", нажимаем Next (Рис.7):

Рис.7.

Рис.7.7. В окне "Select role services" нажимаем Next (Рис.8):

Рис.8.

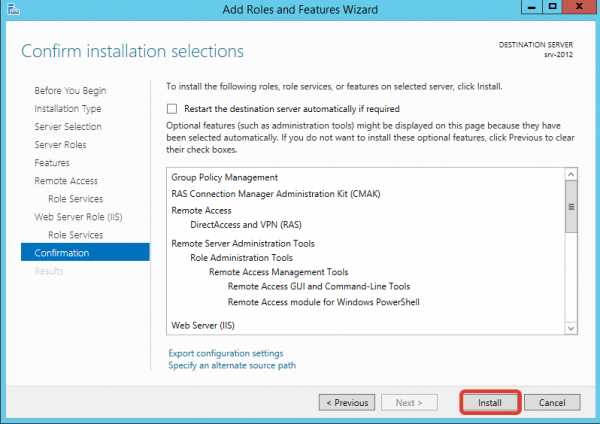

Рис.8.8. В окне подтверждения нажимаем Install (Рис.9):

Рис.9.

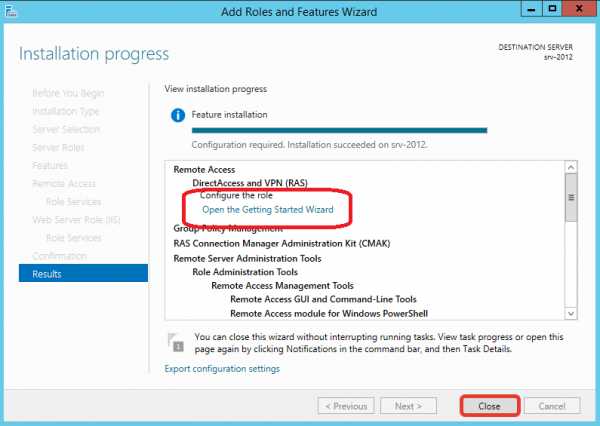

Рис.9.9. После окончания установки нажимаем "Open the Getting Started Wizzard" (Рис.10):

Рис.10.

Рис.10.10. Откроется окно "Configure Remote Access", нажимаем "Deploy VPN only" (Рис.11):

Рис.11.

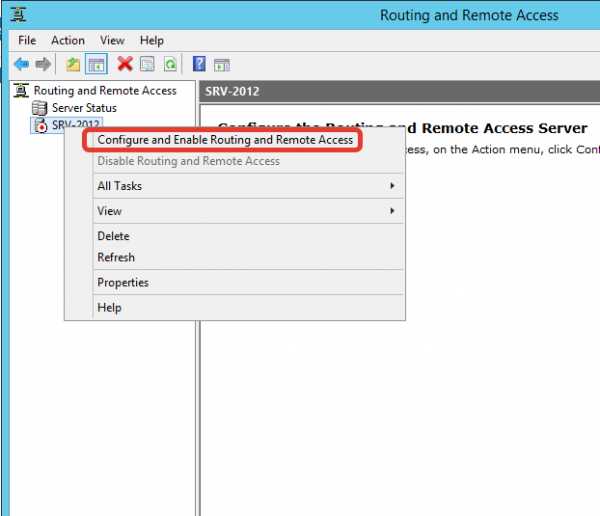

Рис.11.11. Откроется консоль "Routing and Remote Access". Нажимаем правой кнопкой мыши на нашем сервер и выбираем "Configure and Enable Routing and Remote Access" (Рис.12):

Рис.12.

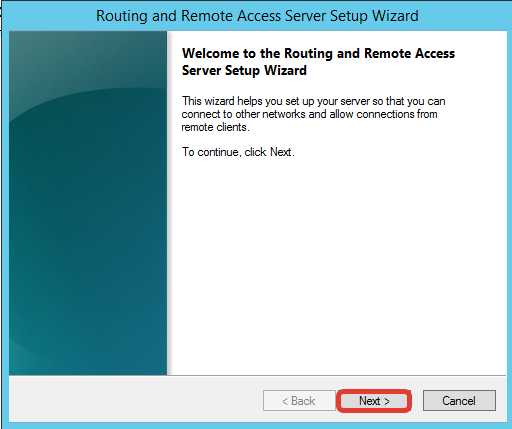

Рис.12.12. Откроется мастер настройки, нажимаем Next (Рис.13):

Рис.13.

Рис.13.13. В окне Configuration выбираем "Remote Access (dial-up orVPN)" и нажимаем Next (Рис.14):

Рис.14.

Рис.14.14. На следующей странице выбираем VPN и нажимаем Next (Рис.15):

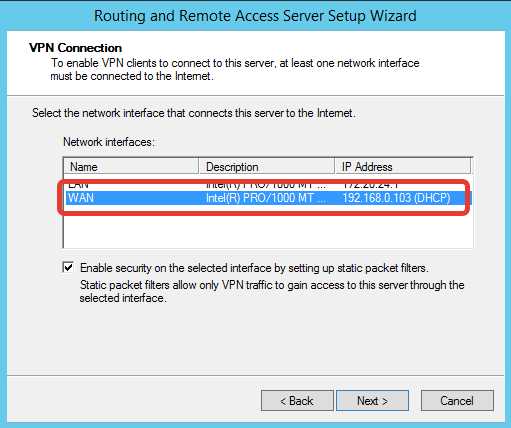

Рис.15.15. Далее выбираем сетевой адаптер, имеющий доступ в Интернет и нажимаем Next (Рис.16):

Рис.16.

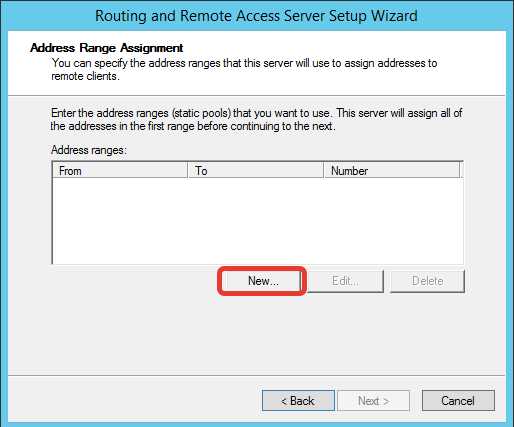

Рис.16.16. В следующем окне можно выбрать, каким образом будут выдаваться IP-адреса vpn-клиентам: с помощью DHCP или из специального пула, выбираем второй вариант и нажимаем Next (Рис.17):

Рис.17.

Рис.17.18. В окне "Address Range Assignment" нажимаем кнопку New (Рис.18):

Рис.18.

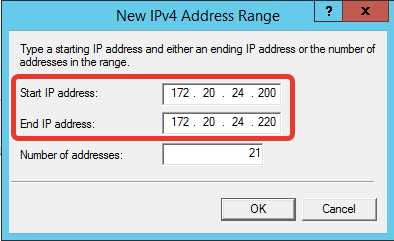

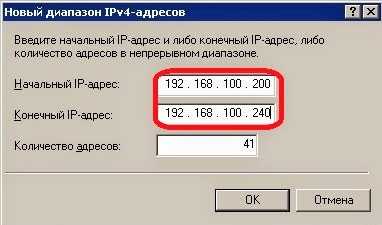

Рис.18.19. Задаем начальный и конечный адреса диапазона и нажимаем Ок (возвращаемся на предыдущую страницу и нажимаем Next (Рис.19):

Рис.19.

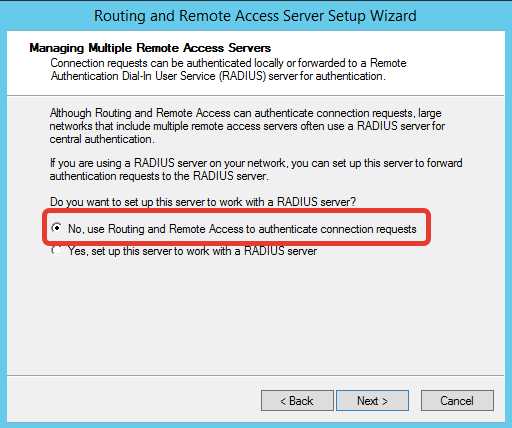

Рис.19.20. Далее выбираем метод аутентификации клиентов: с помощью RRAS или RADIUS. Выбираем первый вариант и нажимаем Next (Рис.20):

Рис.20.

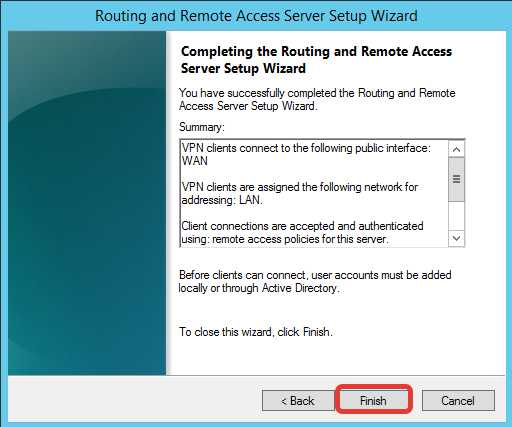

Рис.20.21. После успешной настройки нажимаем Finish (Рис.21):

Рис.21.

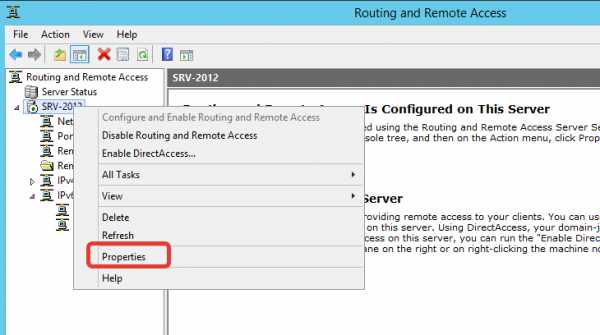

Рис.21.22. Если нам нужен VPN PPTP, то настройки на этом завершены. Если нам нужен VPN L2TP, в консоли "Routing and Remote Access" открываем свойства нашего сервера (Рис.22):

Рис.22.

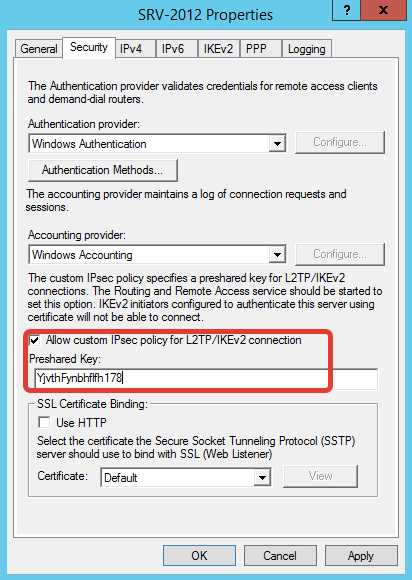

Рис.22.23. На вкладке Securuty задаем "Preshared Key" (ставим галку "Allow custom IPsec policy for L2TP/IKEv2 connection") (Рис.23):

Рис.23.

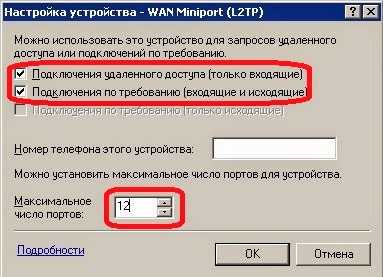

Рис.23.24. Далее в консоли RRAS открываем свойства портов, выбираем "WAN miniport (L2TP)" и ограничиваем количество портов (Рис.24):

Рис.24.

Рис.24.25. Чтобы дать пользователю доступ к VPN, открываем свойства нужного нам пользователя и переходим на вкладку Dial-in, в разделе Network Access Permission выбираем "Allow Access" и нажимаем Apply (Рис.25):

Рис.25.

Рис.25.26. Также необходимо открыть следующие порты на фаерволе:

- PPTP TCP - 1723

- L2TP - UDP порт 1701

- IKE - UDP порт 500

- IPSec ESP - UDP порт 50

- IPSec NAT-T - UDP порт 4500

- SSTP - TCP 443

Успехов!

sergeykovarsky.blogspot.com

VPN сервер на Windows Server 2008 R2. PPTP.

В данной статье подробно описаны все шаги установки и настройки простейшего VPN сервера, работающего по протоколу PPTP. инструкция актуально не только для Windows Server 2008 R2. но и для 2008/2003.PPTP - туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети. PPTP помещает (инкапсулирует) кадры PPP в IP-пакеты для передачи по глобальной IP-сети, например Интернет. PPTP может также использоваться для организации туннеля между двумя локальными сетями. РРТР использует дополнительное TCP-соединение для обслуживания туннеля.

В случае, если VPN сервер стоит за фаерволом (а так и должно быть), нам также необходимо открыть порт TCP 1723 на нашем шлюзе.

Установка и настройка:

- Открываем Диспетчер Сервера, выбираем раздел Роли и в правой части консоли нажимаем Добавить роли (Рис.1):

Рис.1.

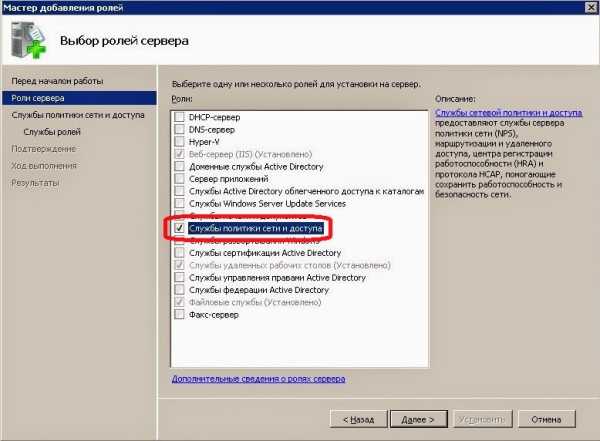

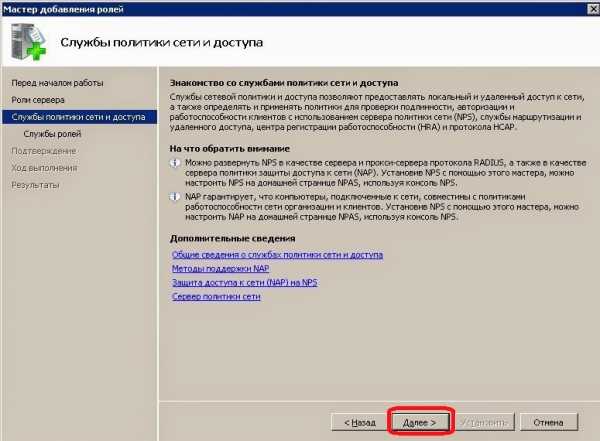

2. Откроется Мастер добавления ролей. Выбираем роль "Службы политики сети и доступа" и нажимаем Далее (Рис.2):

Рис.2.

3. В следующем окне нажимаем Далее (Рис.3):

Рис.3.

4. В окне выбора службы ролей выбираем "Служба удаленного доступа" и "Маршрутизация", затем нажимаем Далее (Рис.4):

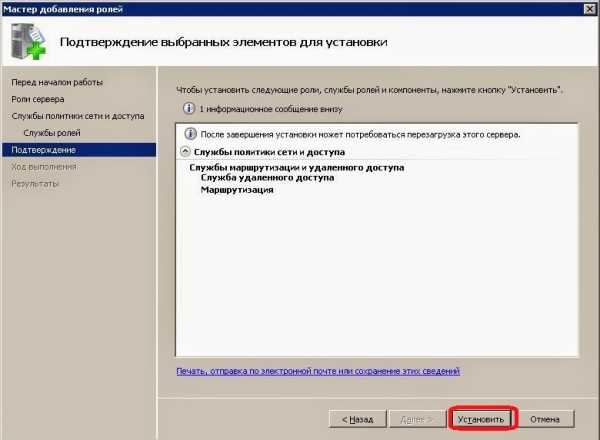

Рис.4.

5. На странице подтверждения установки нажимаем Установить (Рис.5):

Рис.5.

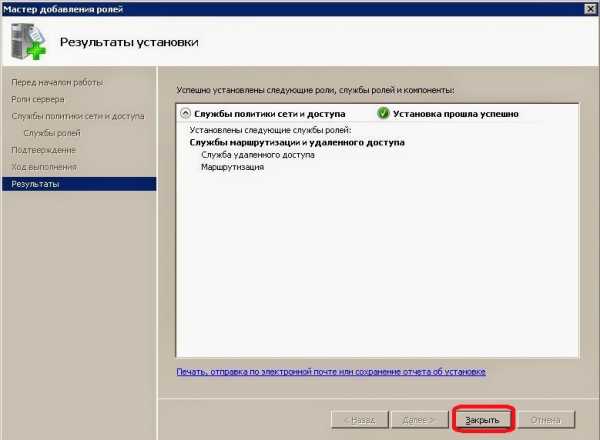

6. После успешной установки нажимаем Закрыть (Рис.6):

Рис.6.

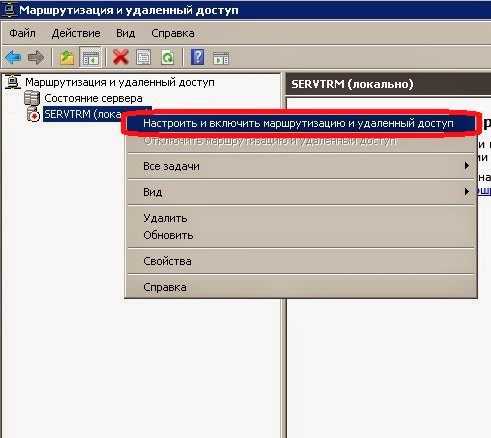

7. Далее открываем консоль "Маршрутизация и удаленный доступ", на имени нашего сервера нажимаем правой кнопкой мыши -> "Настроить и включить маршрутизацию и удаленный доступ" (Рис.7):

Рис.7.

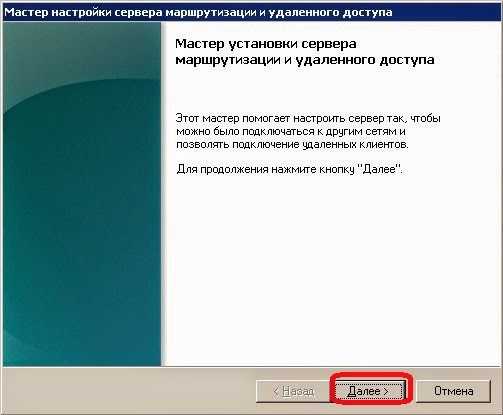

8. Откроется мастер настройки сервера Маршрутизации и Удаленного доступа, нажимаем Далее (Рис.8):

Рис.8.

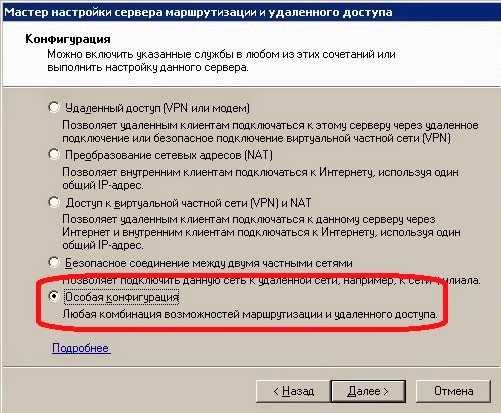

9. На странице выбора конфигурации выбираем "Особая конфигурация" и нажимаем Далее (Рис.9):

Рис.9.

10. В следующем окне выбираем "Доступ к виртуальной частной сети (VPN)" и нажимаем Далее (Рис.10):

Рис.10.

11. В окне завершения работы мастера нажимаем Готово (Рис.11):

Рис.11.

12. В появившемся окне нажимаем "Запустить службу" (Рис.12):

Рис.12.

13. В консоли "Маршрутизация и удаленный доступ" нажимаем правой кнопкой мыши на нашем сервере и нажимаем Свойства (Рис.13):

Рис.13.

14. В окне "Свойства сервера" выбираем вкладку IPv4. В опциях "Назначение IPv4-адресов" выбираем "Статический пул адресов" и нажимаем кнопку Добавить (Рис.14):

Рис.14.

15. Задаем начальный и конечный IP-адреса и нажимаем Ок (Рис.15):

Рис.15.

16. Чтобы разрешить пользователю доступ к VPN, открываем свойства нужного нам пользователя, переходим на вкладку Входящие звонки. В опции "Права доступа к сети" выбираем "Разрешить доступ" и нажимаем Применить (Рис.16):

Рис.17.

VPN сервер PPTP установлен и настроен. Не забываем открыть порт TCP 1723 на шлюзе.

Успехов!

sergeykovarsky.blogspot.com

VPN сервер на Windows Server 2008 R2. L2TP.

В прошлой статье я рассказывал, как настроить простейший VPN PPTP сервер на Windows Server 2008 R2. Сейчас поговорим о настройке VPN L2TP сервере.L2TP - Layer 2 Tunneling Protocol — туннельный протокол, использующийся для поддержки виртуальных частных сетей. Главное достоинство L2TP состоит в том, что этот протокол позволяет создавать туннель не только в сетях IP, но и в таких, как ATM, X.25 и Frame Relay.

Установка и настройка:

- Проделываем те же действия что и с предыдущей статье до пункта 13.

- Открываем свойства нашего сервера и переходим на вкладку Общие, настройки должны соответствовать настройкам на Рис.1:

Рис.1.

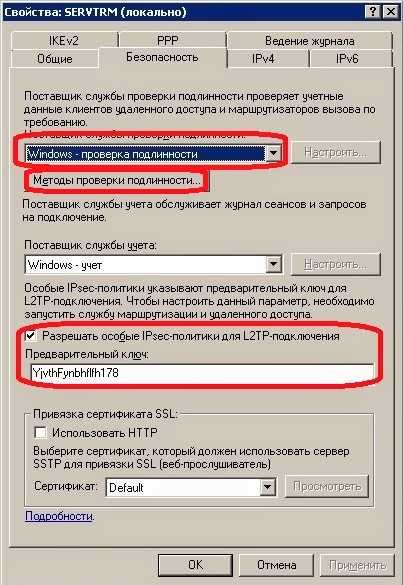

3. Переходим на вкладку Безопасность. Проверка подлинности - "Windows -проверка подлинности". Ставим галку "Разрешить особые IPSec-политики для L2TP подключения" и вводим предварительный ключ, далее жмем кнопку "Методы проверки подлинности" (Рис.2):

Рис.2.

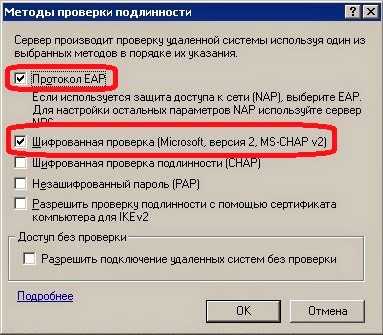

4. Методы проверки подлинности должны соответствовать настройкам на Рис.3:

Рис.3.

5. Переходим на вкладку IPv4. Выбираем "Статический пул адресов" и нажимаем кнопку Добавить (Рис.4):

Рис.5.

6. Назначаем начальный и конечный IP-адрес и нажимаем Ok (Рис.6):

Рис.6.

7. В консоли "Маршрутизация и удаленный доступ" выбираем "Порты". Жмем на них правой кнопкой мыши -> Свойства (Рис.7):

Рис.7.

8. В окне свойств портов выбираем "WAN miniport (L2TP)" и нажимаем кнопку Настроить (Рис.8):

Рис.8.

9. Должный стоять галки: "Подключения удаленного доступа (только входящие)" и "Подключения по требованию (входящие и исходящие)" и устанавливаем максимальное число портов (по умолчанию 128) и нажимаем Ок (Рис.9):

Рис.9.

10. Для разрешения доступа к VPN для пользователей делаем следующее: открываем свойства нужного пользователя и переходим на вкладку "Входящие звонки". В опциях "Права доступа к сети" выставляем параметр "Разрешить доступ" (Рис.10):

Рис.10.

Не забываем открыть следующие порты на шлюзе:- L2TP — UDP порт 1701

- IKE — UDP порт 500

- IPSec ESP — UDP порт 50

- IPSec NAT-T — UDP порт 4500

- SSTP: TCP 443

Сервер настроен. Успехов!

sergeykovarsky.blogspot.com

Настройка VPN сервера на базе Windows Server 2012 R2

В этой статье мы покажем, как установить и настроить простейший VPN сервер на базе Windows Server 2012 R2, который можно эксплуатировать в небольшой организации или в случае использования отдельно-стоящего сервера (т.н. hosted-сценариях).

Примечание. Данный мануал не рекомендуется использовать в качестве справочника для организации VPN сервера в крупной корпоративной сети. В качестве enterprise-решения предпочтительнее развернуть Direct Access и использовать его для удаленного доступа (который, кстати говоря, настроить теперь намного проще, чем в Windows 2008 R2).В первую очередь необходимо установить роль “Remote Access”. Сделать это можно через консоль Server Manager или PowerShell (немого ниже).

В роли Remote Access нас интересует служба “DirectAccess and VPN (RAS)” . Установим ее (установка службы тривиальна, на последующих шагах все настройки можно оставить по-умолчанию. Будут установлены веб сервер IIS, компоненты внутренней базы Windows – WID).

После окончания работы мастера нажмите ссылку “Open the Getting Started Wizard“, в результате чего запустится мастера настройки RAS-сервера.

Службу RAS с помощью Powershell можно установить командой:

Install-WindowsFeatures RemoteAccess -IncludeManagementToolsТак как нам не требуется разворачивать службу DirectAccess, укажем, что нам нужно установить только сервер VPN (пункт “Deploy VPN only“).

После чего откроется знакомая MMC консоль Routing and Remote Access. В консоли щелкните правой кнопкой по имени сервера и выберите пункт “Configure and Enable Routing and Remote Access“.

Запустится мастер настройки RAS-сервера. В окне мастера выберем пункт “Custom configuration“, а затем отметим опцию “VPN Access”.

После окончания работы мастера система предложит запустить службу Routing and Remote Access. Сделайте это.

В том случае, если между вашим VPN сервером и внешней сетью, откуда будут подключаться клиенты (обычно это Интернет), есть файервол, необходимо открыть следующие порты и перенаправить трафик на эти порты к вашему VPN серверу на базе Windows Server 2012 R2:

- Для PPTP: TCP – 1723 и Protocol 47 GRE (также называется PPTP Pass-through)

- Для SSTP: TCP 443

- Для L2TP over IPSEC: TCP 1701 и UDP 500

После установки сервера, необходимо в свойствах пользователя разрешить VPN доступ. Если сервер включен в домен Active Directory, сделать это нужно в свойствах пользователя в консоли ADUC, если же сервер локальный – в свойствах пользователя в консоли Computer Management (Network Access Permission – Allow access).

Если вы не используете сторонний DHCP сервер, который раздает vpn-клиентам IP адреса, необходимо в свойствах VPN сервера на вкладке IPv4 включить “Static address pool” и указать диапазон раздаваемых адресов.

Примечание. Раздаваемые сервером IP адреса должны относиться к той же подсети, в которой находится сетевой интерфейс сервера, на который подключаются удаленные пользователи.

Осталось настроить VPN клиент и протестировать (как настроить vpn-клиент в Windows 8).

www.sysadmin-komi.ru

- Как узнать программное обеспечение компьютера

- Как проверить на

- Причины торможения компьютера

- Javascript формы

- Что делать если вирус в компьютере

- Framework не устанавливается

- Не заряжается батарея на ноутбуке lenovo

- Как по ip зайти на сайт

- Как скрыть приложение на компьютере

- Как стать компьютерщиком

- В рабочем состоянии