Настройка Windows Server с помощью групповых политик. Windows server 2018 настройка

Групповые политики для настройки Windows Server 2016

Цель данной статьи — тонкая настройка терминального сервера. Все скриншоты будут соответствовать версии Windows Server 2016. В результате такой настройки вы сможете повысить безопасность сервера и ограничить права терминальных пользователей.

Удаляем лишние команды из Проводника

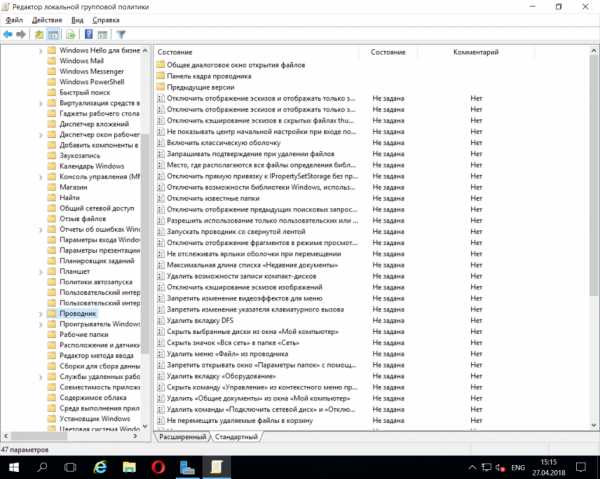

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

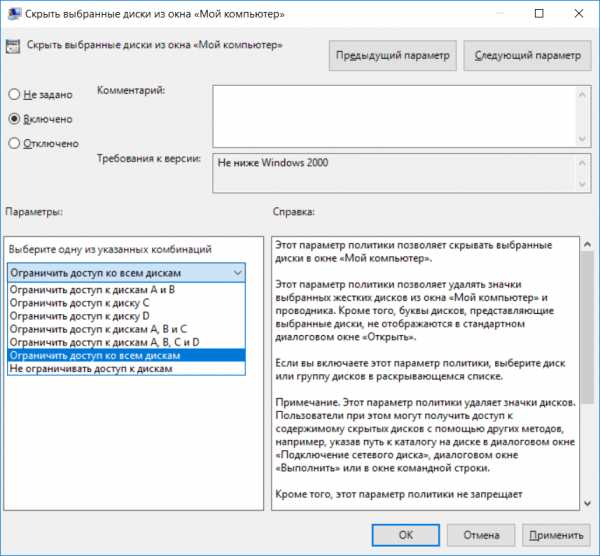

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

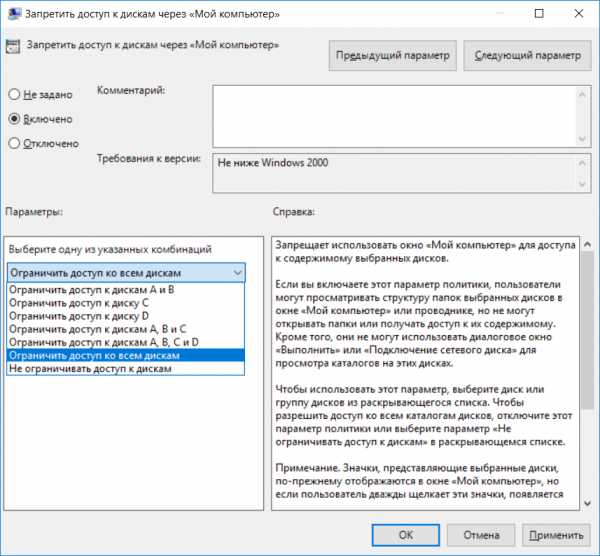

Впрочем, если пользователь окажется умным и введет путь диска (например, D:\) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

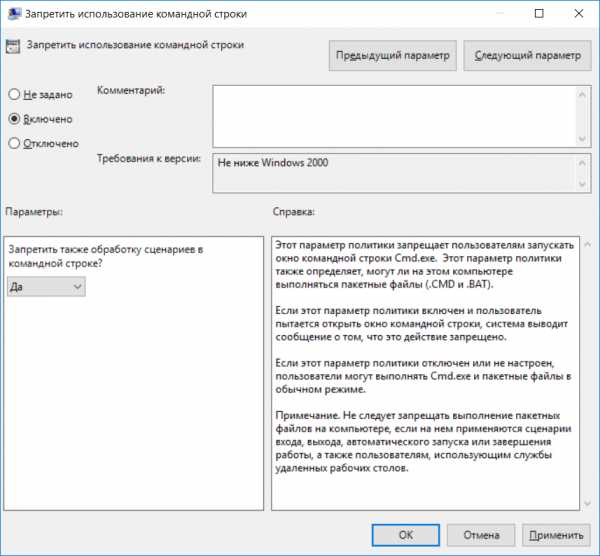

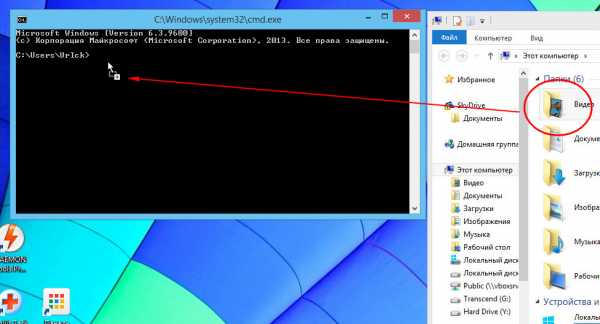

Запрещаем доступ к командной строке и PowerShell

Окно Выполнить используют самые начинающие пользователи. Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Рис. 4. Запрещаем использование командной строки в Windows Server

Если облака для вас не просто теория

Широкий спектр услуг по выделенным северам и мультиклауд-решениям

Конфигурация VPS и бесплатный тест уже через 2 минуты

Организация вашей IT-инфраструктуры на основе мультиклауд-решения

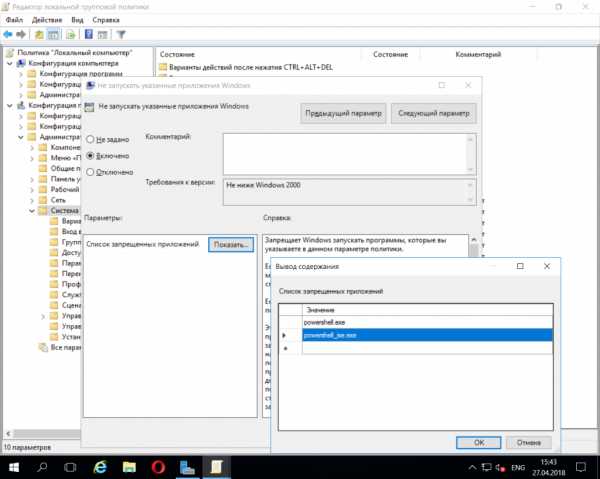

Отдельной групповой политики, запрещающей запуск PowerShell, нет, но есть групповая политика, запрещающая запуск определенных приложений. Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Рис. 5. Запрет запуска PowerShell

Также, пока вы еще не «ушли» из раздела Система, неплохо было бы запретить запуск редактора реестра. Для этого включите Запретить доступ к средствам редактирования реестра.

Максимальное время работы пользователя

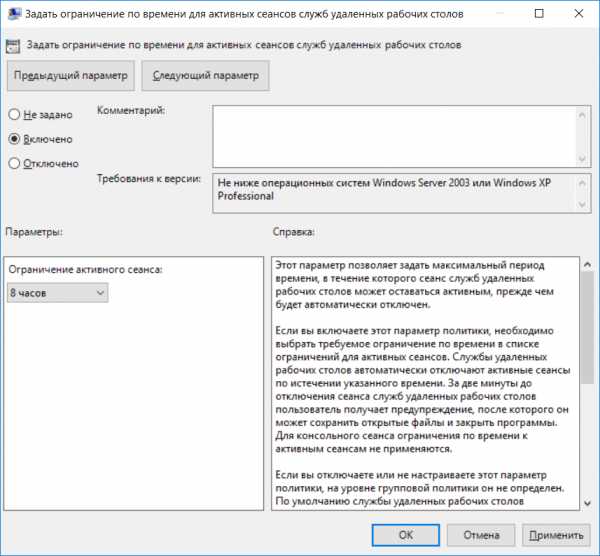

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

Рис. 6. Ограничиваем время сеанса

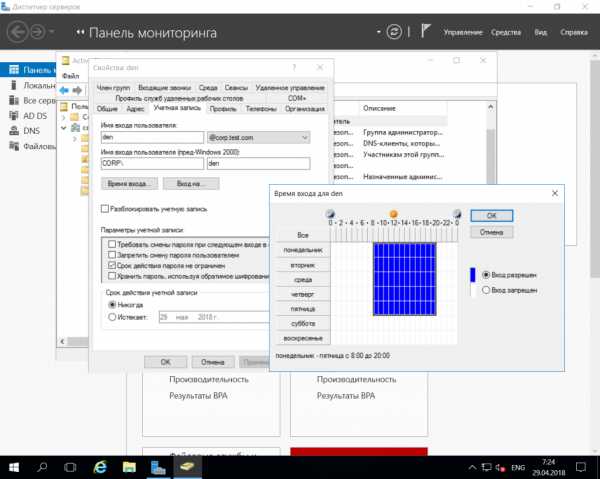

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

Настройка Windows Server 2016 для MIM 2016 с пакетом обновления 1 (SP1)

- 04/26/2018

- Время чтения: 5 мин

-

Соавторы

In this article

Примечание

В этом пошаговом руководстве используются примеры имен и значений для компании Contoso.This walkthrough uses sample names and values from a company called Contoso. Замените их своими значениями.Replace these with your own. Пример.For example:

- Имя контроллера домена — corpdcDomain controller name - corpdc

- Имя домена — contoso.Domain name - contoso

- Имя сервера службы MIM — corpserviceMIM Service Server name - corpservice

- Имя сервера синхронизации MIM — corpsyncMIM Sync Server name - corpsync

- Имя SQL Server — corpsqlSQL Server name - corpsql

- Пароль — Pass@word1Password - Pass@word1

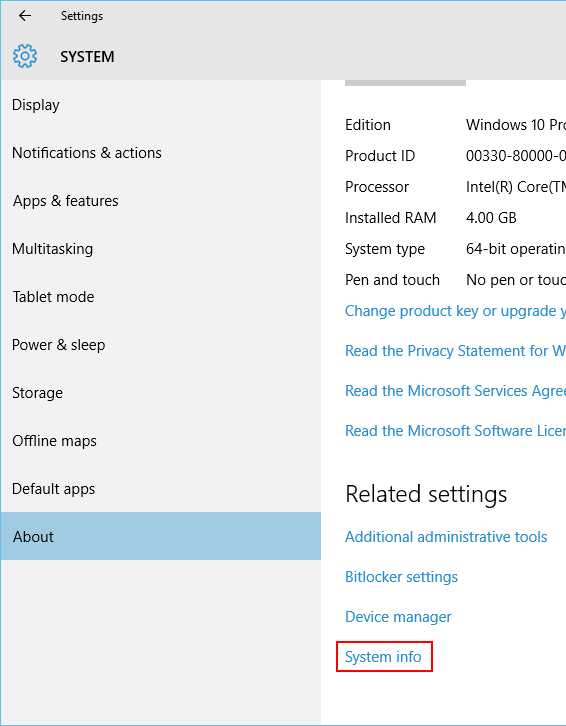

Присоединение Windows Server 2016 к своему доменуJoin Windows Server 2016 to your domain

Создайте машину Windows Server 2016 с ОЗУ от 8 до 12 ГБ.Start with a Windows Server 2016 machine, with a minimum of 8-12GB of RAM. При установке выберите версию сервера "Windows Server 2016 Standard/Datacenter (сервер с графическим интерфейсом пользователя) x64".When installing specify "Windows Server 2016 Standard/Datacenter (Server with a GUI) x64" edition.

Войдите на новый компьютер от имени администратора.Log into the new computer as its administrator.

С помощью панели управления назначьте компьютеру статический IP-адрес в сети.Using the Control Panel, give the computer a static IP address on the network. Настройте ее сетевой интерфейс на отправку запросов DNS по IP-адресу контроллера домена, упомянутого ранее, и задайте имя компьютера CORPSERVICE.Configure that network interface to send DNS queries to the IP address of the domain controller in the previous step, and set the computer name to CORPSERVICE. Для этого потребуется перезагрузить сервер.This will require a server restart.

Откройте панель управления и присоедините компьютер к домену contoso.com, настроенному на предыдущем шаге.Open the Control Panel and join the computer to the domain that you configured in the last step, contoso.com. Для этого требуется указать имя пользователя и учетные данные администратора домена, например Contoso\Administrator.This includes providing the username and credentials of a domain administrator such as Contoso\Administrator. Когда появится приветствие, закройте диалоговое окно и снова перезагрузите сервер.After the welcome message appears, close the dialog box and restart this server again.

Войдите на компьютер CORPSERVICE с помощью доменной учетной записи с правами администратора локального компьютера, такой как Contoso\MIMINSTALL.Sign in to the computer CORPSERVICE as a domain account with local machine administrator such as Contoso\MIMINSTALL.

Откройте окно PowerShell от имени администратора и введите следующую команду, чтобы обновить компьютер согласно параметрам групповой политики.Launch a PowerShell window as administrator and type the following command to update the computer with the group policy settings.

gpupdate /force /target:computerНе позже чем через минуту обновление будет завершено с сообщением "Обновление политики для компьютера успешно завершено".After no more than a minute, it will complete with the message "Computer Policy update has completed successfully."

Добавьте роли Веб-сервер (IIS и Сервер приложений, компоненты .NET Framework 3.5, 4.0 и 4.5, а также модуль Active Directory для Windows PowerShell.Add the Web Server (IIS) and Application Server roles, the .NET Framework 3.5, 4.0, and 4.5 features, and the Active Directory module for Windows PowerShell.

В PowerShell введите следующие команды:In PowerShell, type the following commands. Обратите внимание, что может потребоваться указать другое расположение исходных файлов для компонентов .NET Framework 3.5.Note that it may be necessary to specify a different location for the source files for .NET Framework 3.5 features. Эти компоненты обычно отсутствуют при установке Windows Server, но доступны в папке параллельного размещения (SxS), находящейся в папке sources на установочном диске ОС, например "*d:\Sources\SxS*".These features are typically not present when Windows Server installs, but are available in the side-by-side (SxS) folder on the OS install disk sources folder, e.g., “*d:\Sources\SxS*”.

import-module ServerManager Install-WindowsFeature Web-WebServer, Net-Framework-Features,rsat-ad-powershell,Web-Mgmt-Tools,Application-Server,Windows-Identity-Foundation,Server-Media-Foundation,Xps-Viewer –includeallsubfeature -restart -source d:\sources\SxS

Настройка политики безопасности сервераConfigure the server security policy

Настройте политику безопасности сервера так, чтобы новые учетные записи могли работать как службы.Set up the server security policy to allow the newly-created accounts to run as services.

Примечание

В зависимости от типа конфигурации сервера как автономного (все в одном) или распределенного, необходимо только добавить компьютер на основе роли компьютера-члена домена, такой как сервер синхронизации.Depending on configuration single server(all-in-one) or distributed server you only need to add based on role of the member machine like synchronization server.

Запуск программы локальной политики безопасностиLaunch the Local Security Policy program

Перейдите в раздел Локальные политики > Предоставление прав пользователям.Navigate to Local Policies > User Rights Assignment.

В области сведений щелкните правой кнопкой мыши команду Вход в качестве службыи выберите пункт Свойства.On the details pane, right click on Log on as a service, and select Properties.

Нажмите кнопку добавить пользователя или группу, и в текстовом поле введите следующие данные на основе роли contoso\MIMSync; contoso\MIMMA; contoso\MIMService; contoso\SharePoint; contoso\SqlServer; contoso\MIMSSPR, нажмите кнопку проверить имена, а затем нажмите кнопку ОК.Click Add User or Group, and in the text box type following based on role contoso\MIMSync; contoso\MIMMA; contoso\MIMService; contoso\SharePoint; contoso\SqlServer; contoso\MIMSSPR, click Check Names, and click OK.

Нажмите кнопкуОК , чтобы закрыть окно свойств Вход в качестве службы.Click OK to close the Log on as a service Properties window.

В области сведений щелкните правой кнопкой мыши команду Отказать в доступе к этому компьютеру из сети и выберите пункт Свойства.On the details pane, right click on Deny access to this computer from the network, and select Properties.>

[!NOTE] Если вы работаете с серверами на основе одной роли, этот шаг приведет к нарушению некоторых функций сервера, таких как SSPR.If seperate role servers this step will break some funtionality like SSPR feature.

Щелкните Добавить пользователя или группу, после чего введите contoso\MIMSync; contoso\MIMService в текстовом поле и нажмите кнопку ОК.Click Add User or Group, and in the text box type contoso\MIMSync; contoso\MIMService and click OK.

Нажмите кнопку ОК, чтобы закрыть окно свойств Отказать в доступе к этому компьютеру из сети.Click OK to close the Deny access to this computer from the network Properties window.

В области сведений щелкните правой кнопкой мыши команду Запретить локальный вход и выберите пункт Свойства.On the details pane, right click on Deny log on locally, and select Properties.

Щелкните Добавить пользователя или группу, после чего введите contoso\MIMSync; contoso\MIMService в текстовом поле и нажмите кнопку ОК.Click Add User or Group, and in the text box type contoso\MIMSync; contoso\MIMService and click OK.

Нажмите ОК , чтобы закрыть окно свойств Запретить локальный вход.Click OK to close the Deny log on locally Properties window.

Закройте окно "Локальная политика безопасности".Close the Local Security Policy window.

По необходимости измените систему аутентификации на IIS в WindowsChange the IIS Windows Authentication mode if needed

Откройте окно PowerShell.Open a PowerShell window.

Остановите службы IIS с помощью команды iisreset /STOP.Stop IIS with the command iisreset /STOP

iisreset /STOP C:\Windows\System32\inetsrv\appcmd.exe unlock config /section:windowsAuthentication -commit:apphost iisreset /START

docs.microsoft.com

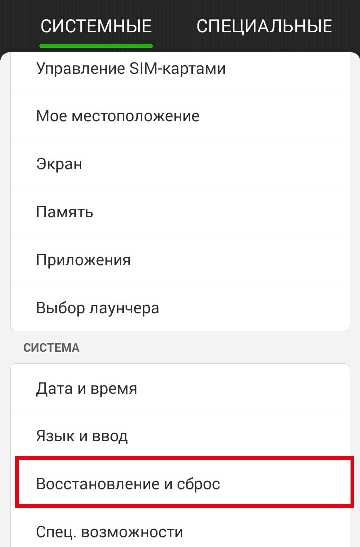

Автозагрузка в windows server 2012-2016

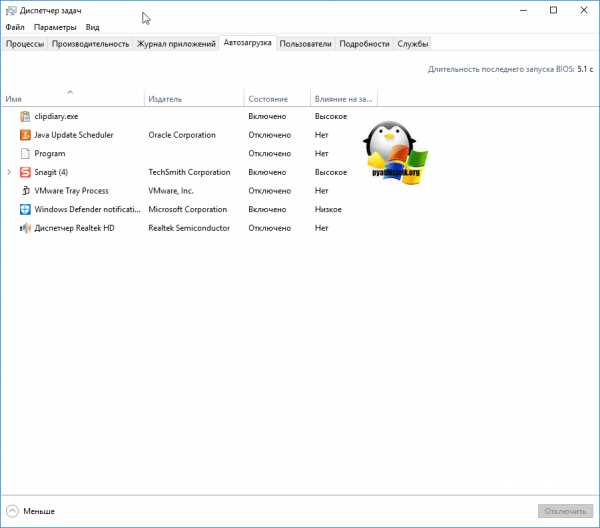

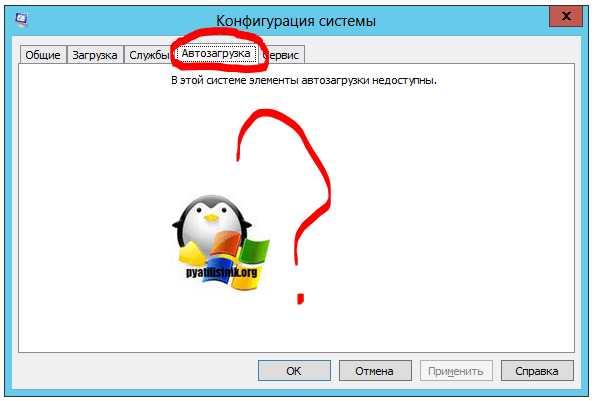

Добрый день! Уважаемые читатели и гости крупнейшего IT блога рунета pyatilistnik.org. Вчера ко мне обратился сотрудник из отдела разработки, и попросил посмотреть их сервер с приложением. Приложение Trassir (Видео сервер) корректно не запускалось, со слов технической поддержки, у нас на сервере был конфликт двух версий 3-й и 4-ой, который запускались одновременно в автозагрузке Windows Server 2012 R2. Меня попросили из нее убрать запуск третьей версии, но вот не задача такого окна автозагрузки как в Windows 10, в серверной версии нет, вы увидите там формулировку "В этой системе элементы автозагрузки недоступны". Давайте я вам покажу, где лежат файлы запускаемые при старте сервера и как туда добавить нужное или убрать не используемое. Сегодня речь пойдет, о автозагрузке в Windows Server 2012 R2, актуально и для 2016 версии.

Для чего нужна автозагрузка

Логично сделать вывод, что это процесс, который в момент загрузки операционной системы, запускает необходимые утилиты и процессы. Простой пример, когда вы установили Windows Server 2012 R2, то при первом входе у вас откроется "Диспетчер сервера", так как он находится в автозапуске в системе, чтобы пользователь мог с ним познакомиться.

Настройка автозагрузки в Windows Server

К сожалению Windows Server 2012 R2 не имеет такой вкладки "Автозагрузка", как у клиентских ОС Windows 8.1 и 10.

Попробуем зайти в конфигурацию системы и открыть там вкладку "Автозагрузка", делается это через msconfig в окне "Выполнить", вы обнаружите там, что "В этой системе элементы автозагрузки недоступны"

Так как в msconfig отсутствует нужная нам функциональность, то мы пойдем другим путем. Включите отображение скрытых элементов Windows и перейдите вот по такому пути:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

У вас откроется папка, в которой будут лежать ярлыки программ запускающихся при загрузке сервера, в моем примере, это "Автозапуск Trassir 4 Server".

Данный путь будет работать для всех пользователей, зашедших на сервер. Если нужно реализовать автозапуск утилит или процессов, для конкретного пользователя, то нужно положить необходимый ярлык по такому пути:

C:\Users\профиль пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

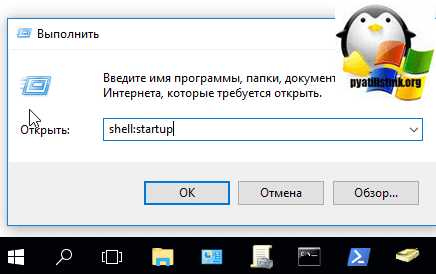

Альтернативный метод задать автозапуск нужных программ для конкретного пользователя, это в окне "Выполнить" вбить команду:

Можете тут смело производить добавление программы в автозагрузку Windows Server.

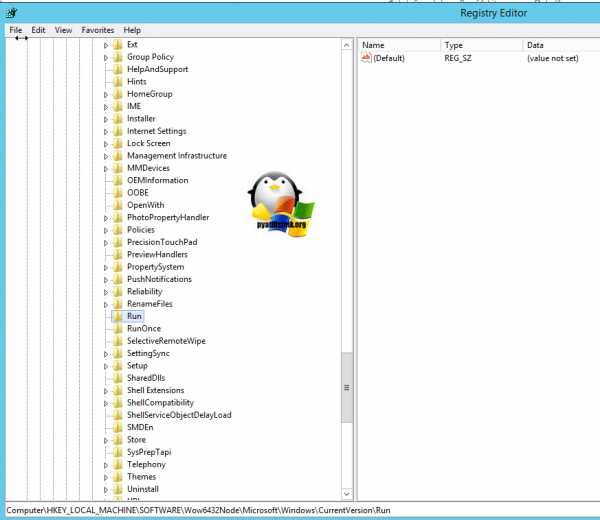

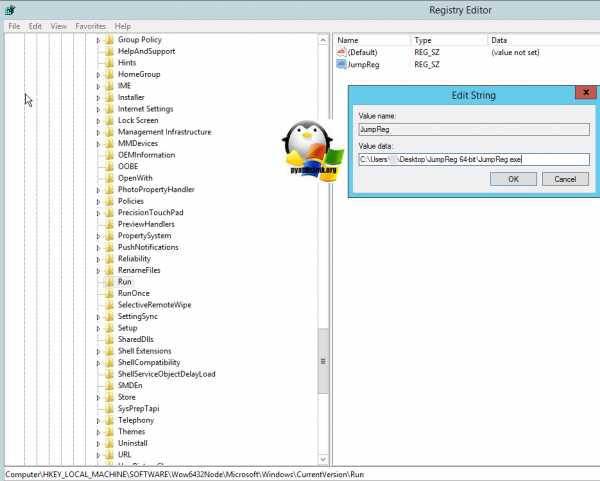

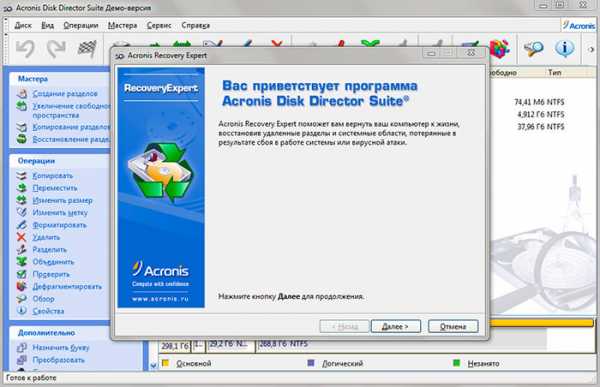

Настройка автозагрузки через реестр Windows

Настроить автозагрузку в операционных системах семейства Windows Server 2012 R2 и выше, можно, через реестр. Для этого перейдите в ветку:

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run

У вас тут будет список программ, которые запускаются для конкретного пользователя. Если вам нужно, что-то добавить в автозапуск, то создайте новый строковый ключ (REG_SZ). Задайте любое имя ключа реестра и укажите путь до исполняемого файла.

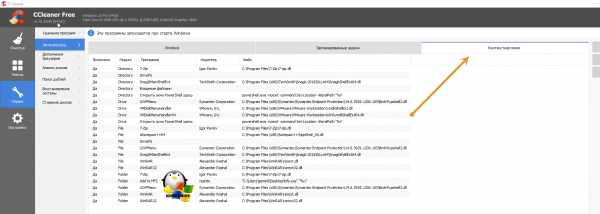

Управление автозагрузкой Windows Server 2012 R2 через Ccleaner

Я вам уже много раз рассказывал, об этой полезной утилите. Она позволяет не только производить очистку вашего компьютера или сервера, но и управляет автозапуском. Для этого зайдите в раздел "Сервис - Автозагрузка". Тут будет представлен список ваших программ, стартующих при подключении к серверу.

Чтобы, что-то отключить, то выберите нужный пункт и нажмите кнопку "Выключить". Обратите внимание, что тут же вы можете изменять пункты контекстного меню (Правый клик), вы можете исключить лишние пункты.

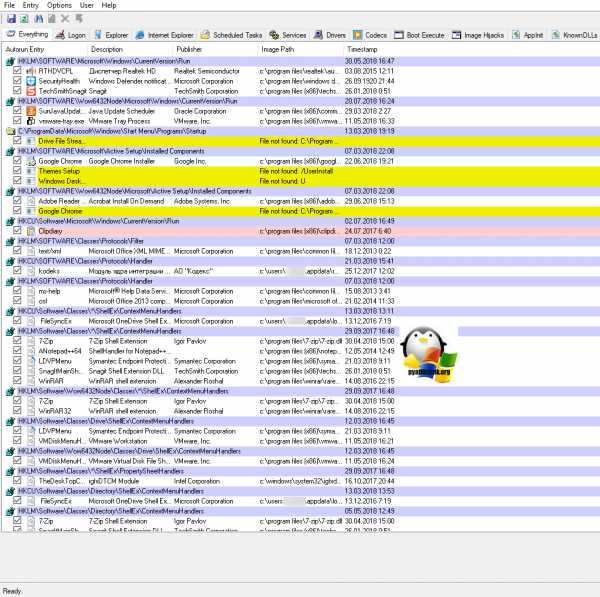

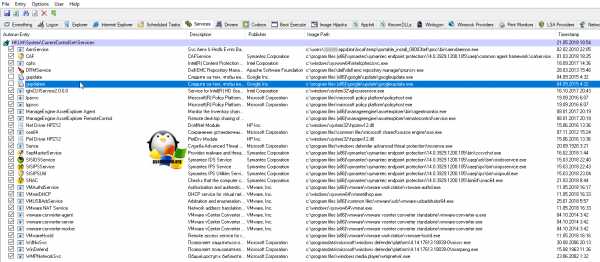

Управление автозагрузкой в Autoruns Sysinternals

Есть такой набор утилит от компании Microsoft под названием Sysinternals. В нем есть утилита autoruns.exe. Это специализированная утилита для управления автозагрузкой всего, что только можно в операционной системе Windows.

Вот так вот выглядит общее окно со всем, что только загружается в вашей Windows Server. Вы тут можете обнаружить:

- Ключи реестра

- Процессы и утилиты

- Библиотеки

- Драйвера

- Кодаки

Для примера. я хочу, чтобы служба обновления Google Chrome у меня не запускалась, открываем вкладку "Services" и снимаем галки с нужных служб, тем самым вы отключаете автоматическую загрузку.

Теперь посмотрите вкладку "Logon", в ней будут перечислены процессы запускающиеся при входе в систему, все что вам не нужно отключите.

Теперь посмотрите вкладку "Logon", в ней будут перечислены процессы запускающиеся при входе в систему, все что вам не нужно отключите.

Таких утилит на самом деле очень много, но лично мне для управления автозагрузкой этого более, чем достаточно. Уверен, что теперь автозапуск программ в Windows Server 2012 R2-2016 у вас по колпаком. Остались вопросы, пишите их в комментариях. Материал сайта pyatilistnik.org.

pyatilistnik.org

- Windows 10 системные переменные

- Debian 7 обновление до debian 8

- Что такое скан

- Html на чем писать

- Почему документ не открывается на телефоне

- Как полностью очистить диск

- Как в командной строке прописать путь к папке

- Разделение жесткого диска

- Как удалить вирус с компьютера самостоятельно без антивируса

- Что в сети значит

- Очистка или очистка как правильно